生成树+OSPF+扩展ACL+VLAN+VTP+端口安全+OSPF认证综合示例

ITEM

STP注意事项

在使用STP的网络中,如果在最初部署STP 时没有进行很好的规划,就可能导致配置、 故障排除和维护工作量的加大 指定性能好的交换机为根网桥 明确上行速链路和速端口的配置模式

结束

PAP认证

PAP(Password Authentication Protocol 密码认证 协议) 是一种量词握手认证协议.在进行PAP 认证时,PAP链路两端的节点一贯是主认证方, 另一个是被认证方,由主人证方对被认证方进行认 证.实际上,PAP认证可以是双方向的,此时一 个节点即是主认证方,对对端进行认证,同时他又 是被认证方,接收对端的认证.在Internet拨号接 入时,使用的就是PAP认证方式.用户PC为被认证方, 接入服务器为主认证方,PC发送用户名和密码到接 入服务器上接受认证。

HSRP注意事项

在PC机上网关要指定虚拟IP 注意配置优先级和占先权 注意配置的接口是否正确 参与HSRP组的路由器通过hello数据包相互通信 HSRP中路由器有6种状态 端口跟踪使活跃路由器的优先级可基于路由器接口 的可用性而自动进行调整

PPP协议拓扑图

PPP概述和优点

PPP(Point to Point Protocol)协议是在点对点链路上运行 的数据链路层协议 用户使用拨号电话线接入Internet时,一般都是使用 PPP 协 议 支持同步或异步串行链路的传输 支持多种网络层协议 支持错误检测 支持网络层的地址协商 支持用户认证 允许进行数据压缩

CHAP认证 CHAP是(质询握手人证协议)的简称.与PAP 认证比起来,CHAP认证更具有安全性,在 PAP认证中,被人证方采用明文的方式直接 将用户名和密码发送给主认证方,这很容易 引起密码的泄露。

《网络设备互联》习题及答案

《网络设备互联》习题及答案《网络设备互联》作业一一、名词解释1、RJ-45端口2、交换机的初如化3、TFTP备份方法4、广播域5、VTP二、填空题1、在局域网中,应用最为广泛的是()。

2、()用于网络搭建,而网络的搭建和()的概念密不可分,()是网络设备在网络中一个重要的身份证明。

3、所有的IP地址都由()负责统一分配,目前全世界共有三个这样的网络信息中心:()()()。

4、交换机担负着()的重要工作,一旦()被人篡改,将造成网络无法正常工作,带来安全隐患。

5、特权模式的密码有()()两种。

6、()是从硬件工作方式上隔离广播域,()可以通过设置VLAN从逻辑上隔离广播域。

7、VLAN在交换机上的实现方法,常用的可以大致分为()、()两类。

8、()能起到隔离广播域的作用,还能在不同网络单转发()。

9、路由器的操作系统与()相同,因此相关的操作命令和()中的命令是相同的。

10、()是一种特殊的静态路由,指的是当路由表中与包的目的地址之间没有匹配的表项时路由器能够做出的选择。

三、选择题1、()指的是同一个物理网段上所有节点的集合或以太网竞争同一宽带的节点集合。

A、广播域B、VLANC、冲突域D、子网2、路由器IOS及配置文件的备份方法与交换机(),路由器和交换机的IOS是()的。

()A、相同、不同B、相同、相同C、不同、不同D、不同、相同3、静态路由的工作特点不正确的是()A、路由路径相对固定B、静态路由永久存在C、可通告性D、单向性4、IOS的特点正确的是()A、IOS命令不区分大小写B、静态路由永久存在C、可通告性D、单向性5、与RIP路由协议相比,OSPF明显的优越性有()A、支持小规模网络B、产生路由自环C、支持不可变子网掩码D、收敛速度快6、链路状态算法过程描述正确的是()A、初始化阶段、收敛阶段、泛洪阶段、稳定阶段B、收敛阶段、稳定阶段、初始化阶段C、初始化阶段、泛洪阶段、收敛阶段、稳定阶段D、收敛速度快、稳定阶段、初始化阶段、泛洪阶段7、静态路由的缺点是()A、不能动态反映网络拓扑B、安全性较高C、使用静态路由比较简捷D、路径相对固定8、VIP中Switch(config)#vtp domain abc命令,表示()A、创建名称为abc的VTP域名B、定义该交换机为VTP服务端C、定义VTP服务器的密码为abcD、定义该交换机为VTP客户端9、以下选项中是VTP模式的为()A、同域B、同密C、透明D、拥有中继10、IP地址根据网络ID的不同分为()A、两类B、三类C、四类D、五类四、简答题1、以太网交换机通过几种途径进行管理,分别是哪几种?2、简述IOS的特点。

北大青鸟测试题(企业网络高级技术)

企业网络高级技术1.在OSPF网络中,类型2的LSA(网络LSA)由(d)产生。

(选择一项)a) 每一台路由器b) ABRc) ASBRd) DR2.某网路管理员为了控制网络中的某些数据流编写了访问控制列表,其内容如下所示。

若将该访问控制列表应用到路由器的E0接口做为入访问控制列表使用,其控制结果将是(d)。

access-list 1 deny host 10.1.1.1access-list 1 deny 172.16.1.0 0.0.0.255(选择一项)a) 拒绝从路由器发出的任何IP流量通过E0接口b) 拒绝子网172.16.1.0/24中所有主机发出的IP流量通过E0接口进入路由器c) 拒绝子网172.16.1.0/24中所有主机和IP地址为10.1.1.1的主机发出的IP流量通过E0接口进入路由器d) 拒绝所有IP流量通过E0接口进入路由器3.小钱在一台Cisco路由器A上进行了如下所示的配置:router ospf 1network 10.10.10.0 0.0.0.255 area 1network 11.11.11.0 0.0.0.255 area 0area 1 stub no-summaryarea 1 default-cost 20通过以上的配置,可以在路由器A上完成相应的功能,下面的描述正确的是(ab)。

(选择二项)a) 区域1是一个末梢区域,没有始发类型5的LSAb) 路由器A上产生通告代价为20的缺省路由c) 区域1可以存在ABR和ASBR路由器d) 路由器A是区域1的内部路由器4.在配置Cisco路由器的基于端口的地址转换(PAT)中,在设置内部的局部地址与全局地址之间建立动态地址转换的命令中有一个参数“overload”,小李在输入命令时没有输入该参数,会产生(b)现象。

(选择一项)a) 正常进行NA T转换,没有任何影响b) 无法进行PAT转换,会导致只有数目有限的主机可以访问公用网络c) 会导致地址冲突d) NA T转换完全失败,所有内部主机都无法访问外部网络5.再一个广播型网络中已经选举了DR和BDR路由器,现在小王向网络中加入了一台新的路由器,该路由器的优先级优于网络中的任意一台路由器,此时网络中会发生(d)现象。

交换机路由器基本命令大全

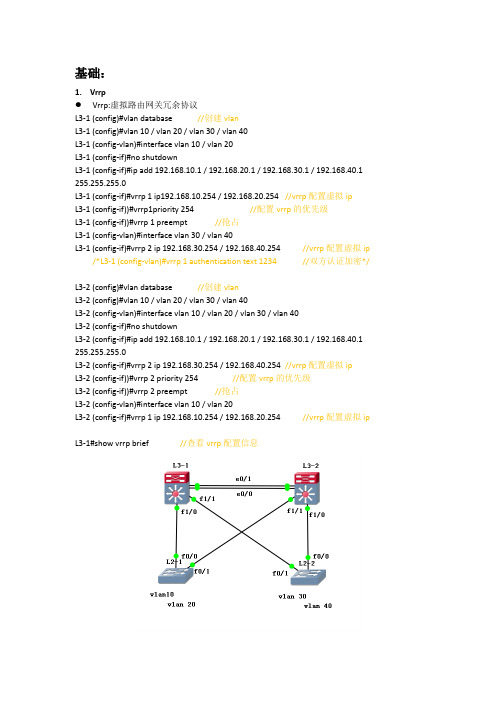

基础:1.VrrpVrrp:虚拟路由网关冗余协议L3-1 (config)#vlan database //创建vlanL3-1 (config)#vlan 10 / vlan 20 / vlan 30 / vlan 40L3-1 (config-vlan)#interface vlan 10 / vlan 20L3-1 (config-if)#no shutdownL3-1 (config-if)#ip add 192.168.10.1 / 192.168.20.1 / 192.168.30.1 / 192.168.40.1 255.255.255.0L3-1 (config-if)#vrrp 1 ip192.168.10.254 / 192.168.20.254 //vrrp配置虚拟ipL3-1 (config-if))#vrrp1priority 254 //配置vrrp的优先级L3-1 (config-if))#vrrp 1 preempt //抢占L3-1 (config-vlan)#interface vlan 30 / vlan 40L3-1 (config-if)#vrrp 2 ip 192.168.30.254 / 192.168.40.254 //vrrp配置虚拟ip /*L3-1 (config-vlan)#vrrp 1 authentication text 1234 //双方认证加密*/L3-2 (config)#vlan database //创建vlanL3-2 (config)#vlan 10 / vlan 20 / vlan 30 / vlan 40L3-2 (config-vlan)#interface vlan 10 / vlan 20 / vlan 30 / vlan 40L3-2 (config-if)#no shutdownL3-2 (config-if)#ip add 192.168.10.1 / 192.168.20.1 / 192.168.30.1 / 192.168.40.1 255.255.255.0L3-2 (config-if)#vrrp 2 ip 192.168.30.254 / 192.168.40.254 //vrrp配置虚拟ipL3-2 (config-if))#vrrp 2 priority 254 //配置vrrp的优先级L3-2 (config-if))#vrrp 2 preempt //抢占L3-2 (config-vlan)#interface vlan 10 / vlan 20L3-2 (config-if)#vrrp 1 ip 192.168.10.254 / 192.168.20.254 //vrrp配置虚拟ipL3-1#show vrrp brief //查看vrrp配置信息HsrpRouter (config)#interface fa0/1 ip 192.168.1.3 255.255.255.0 //进入端口配置ipRouter (config-if)#standby 2 //创建组Router (config-if)#standby 2 ip 192.168.1.254 //组添加ipRouter (config-if)#standby priority 200 //设置优先级,默认优先级100Router (config-if)#standby 2 preempt //抢占Router (config-if)#standby timers 3-10 //虚拟报文时间间隔Router (config-if)#standby 2 tranck fa0/0 //跟踪上行端口Router#show standby brief //查看热备份配置信息2.Mstp:多生成树协议Switch (config)#spanning-tree //启动生成树协议Switch (config)#spanning-tree mode mstp //设置生成树模式是mstpSwitch (config)#vlan 10Switch (config-vlan)#exitSwitch (config)#vlan 20Switch (config-vlan)#exitSwitch (config)#spanning-tree mst 1 priority 4096 //生成树组1的优先级设为4096 Switch (config)#spanning-tree mstconfigwration //进入生成树配置模式Switch (config)#instance 1 vlan 10,20 //把vlan10,20添加到组13.链路聚合L3-1 (config)#interface port-channel 1 //创建组L3-1 (config-if)#no shutdownL3-1(config-if)#switchport mode trunkL3-1(config-if)#interface fa1/13 //进入三层交换机间相连接口L3-1(config-if)#channel-group 1 mode on //添加到组中L3-1 (config-if)#switchport mode trunkL3-1 (config-if)#no shutdownL3-1 (config-if)#interface fa1/14L3-1 (config-if)#channel-group 1 mode onL3-1 (config-if)#switchport mode trunkL3-1 (config-if)#no shutdownL3-2(config)#interface port-channel 1 //创建组L3-2(config-if)#no shutdownL3-2(config-if)#switchport mode trunkL3-2(config-if)#interface fa1/13 //进入三层交换机间相连接口L3-2(config-if)#channel-group 1 mode on //添加到组中L3-2(config-if)#switchport mode trunkL3-2(config-if)#no shutdownL3-2(config-if)#interface fa1/14L3-2(config-if)#channel-group 1 mode onL3-2(config-if)#switchport mode trunkL3-2(config-if)#no shutdown4.VLAN(vtp)●Vtp(truch接口):Switch(config)#Vtpnamezjq //vtp命名zjqSwitch(config)#vtp password 123456 //设置vtp密码Switch(config)#vtp mode server(client) //vtp的模式设置为服务器或者客户端Switch(config)#interface FastEthernet0/1Switch(config)#switchport mode trunk //接口模式设置为trunk●配置vlanSwitch(config)#Vlan databaseSwitch(config)#Vlan 10 name xingzhengbuSwitch(config)#Switchport access vlan 10Switch(config)#Ip address 192.168.80.254 255.255.255.05.Tftp//打开tftp服务器,获取ip地址L2-1>enL2-1#copy startup-configtftp //Address of remote host []?172.16.25.0Destination filename [config.text]?zhangjq.txt6.telnet:远程登录Switch(config)#hostname silence //修改设备名称Switch(config)#intvlan 1Switch(config-if)#ip add 192.168.1.1 255.255.255.0 //设置管理交换机的IP地址Switch(config-if)#no shutdown //启用接口Switch(config)#enable secret 123456 //配置进入特权模式的密码为123456 Switch(config)#line vty 0 15//进入VTY端口,允许16台电脑同时远程登录Switch(config-line)#pass cisoco //设置Telnet的登录密码为ciscoSwitch(config-line)#login //允许Telnet登录7.管理VLAN扩展:1.路由引入(ospf)●静态路由配置(Static):要到达的网段Nwtwork:192.168.3.0/24设置下一跳Next Hop:192.168.1.2Router(config)#ip route 0.0.0.0 0.0.0.0 fa0/1●动态路由RIP:公布自己有的网段192.168.2.0/192.168.3.0OSPF:开放式最短路径协议Router(config)#router ospf 1 //启动OSPF协议,进程号Router(config)#network 192.168.1.0 0.0.0.255 area 0 //公布自己有的网段,划分区域Router(config)#do show iproute //查看路由表修改链路的开销1.Router(config-if)#bandwidth bamdwidth-kbps //修改接口的带宽参数2.Router(config-if)#ipospf cost “加数字”//命令则直接将链路开销设置为特定值并免除了计算过程2.DHCP的配置:动态主机配置协议L3-1(config)#vlan 10 //创建vlanL3-1(config-if)#intvlan 10L3-1(config-if)#ip add 192.168.10.1 255.255.255.0L3-1(config-if)#no shutdownL3-1 (config)#service dhcp //启动dhcpL3-1 (config)#ipdhcp pool <name> //建立地址池L3-1 (config)#network <network-number><mask> //动态分配ip的网段和MAC地址L3-1 (config)#default-router <ip-address> //为dhcp客户设置默认网关L2-1 (config)#interface fa0/0L2-1 (config-if)#sw mode trunkL2-1 (config-if)no shutdownL2-1 (config)#interface fa0/15L2-1 (config-if)#switchport mode accessL2-1 (config-if)#switchport access vlan 10 //绑定vlan 10L2-1 (config-if)no shutdownPC(config)#no ip routing //取消路由功能PC(config)#interface fa0/0PC(config-if)#ip add dhcpPC(config)#default gateway <ip-address>PC#show interface fa0/03.无线路由器AP>ap-mode fatAP>enAP#config tAP(config)#vlan 10AP(config-vlan)#exitAP(config)#service dhcpAP(config)#ipdhcp pool zhangjqAP(dhcp-config)#network 192.168.10.0 255.255.255.0AP(dhcp-config)#dns-server 10.20.5.1AP(dhcp-config)#default-router 192.168.10.254AP(dhcp-config)#interface gigabitEthernet0/1AP(config-if-GigabitEthernet 0/1)#encapsulation dot1Q 10 //封装vlan10AP(config-if-GigabitEthernet 0/1)#interface BVI 10AP(config-if-BVI 6)#ip add 192.168.10.254 255.255.255.0AP(config-if-BVI 6)#exitAP(config)#dot11 wlan10AP(dot11-wlan-config)#vlan10AP(dot11-wlan-config)#broadcast-ssidAP(dot11-wlan-config)#ssidzhangjqAP(dot11-wlan-config)#exitAP(config)#interface dot11radio 1/0AP(config-if-Dot11radio 1/0)#encaosulation dot1Q 10AP(config-if-Dot11radio 1/0)#mac-mode fatAP(config-if-Dot11radio 1/0)#channel 1AP(config-if-Dot11radio 1/0)#wlan-id 1AP(config-if-Dot11radio 1/0)#ip router 0.0.0.0 0.0.0.0 192.168.1.254AP(config)#intwlansec 10AP(config-if-wlansec 10)#security wpa enableAP(config-if-wlansec 10)#security wpa ciphers aes enableAP(config-if-wlansec 10)#4.ACL:访问控制列表标准控制列表:Router(config)#access-list 1 permit 192.168.2.0 0.0.0.255 //创建控制列表允许2网段可以访问,<1-99>标准访问控制列表;<100-199>扩展访问控制列表Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255Router(config)#access-list 1 deny 192.168.0.0 0.0.0.255 //创建控制列表拒绝0网段可以访问,反向子网掩码Router(config)#interface se3/0 //进入se3/0Router(config-if)#ip access-group 1 out //把访问控制列表应用到接口Se3/0扩展控制列表:<才需要填写目标ip>Router(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 10.0.0.0 0.255.255.255 //创建控制列表允许源ip访问目标ip,能访问web和ping通Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.255.255.255 eq www //创建控制列表允许源ip访问目标ip的80端口,能访问web不能ping通Router(config)#access-list 101 permit icmp 192.168.0.0 0.0.0.255 10.0.0.0 0.255.255.255 //创建控制列表允许源ip访问目标ipRouter(config)#interface se3/0Router(config-if)#ip access-group 101 outSe3/0●使用ACL保护路由安全Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255Router(config)#line vty 0 15Router(config)#access-class 1 inRouter(config)#password hanlg5.NAT:地址转换●静态NAT(出口路由配置,私网地址转换成公网地址)Router(config)#ipnat inside source static【静态】私网ip公网(外)ip //内部网转换为外部网地址Router(config)#interface f0/1Router(config-if)#ipnat outside //绑定对外接口Router(config)#interface f0/2Router(config-if)#ipnat inside //绑定对内接口●动态NATRouter>enRouter#config tRouter(config)#access-list 10 permit 10.0.0.0 0.0.0.255Router(config)#ipnat pool zhangjq 131.107.0.1 131.107.0.6 netmask 255.255.255.0 Router(config)#ipnat inside source list 10 pool zhangjqRouter(config)#interface se0/0Router(config-if)#ipnat outsideRouter(config-if)#interface fa0/1Router(config-if)#ipnat insideRouter(config-if)#endRouter(config-if)#show ipnat translations●超载NAT(PAT)Router>enRouter#config tRouter(config)#access-list 10 permit 10.0.0.0 0.0.0.255Router(config)#ipnat pool zhangjq 131.107.0.1 131.107.0.1netmask 255.255.255.0 Router(config)#ipnat inside source list 10 pool zhangjqoverloadRouter(config)#interface se0/0Router(config-if)#ipnat outsideRouter(config-if)#interface fa0/1Router(config-if)#ipnat insideRouter(config-if)#endRouter(config-if)#show ipnat translations6.802.1xL2-1 (config)#aaa new-model //启动aaa服务L2-1 (config)#aaa authentication dot1x default group radius //认证802.1x,启用默认列表default,采用radius认证方式L2-1 (config)#dot1x authentication default //启用default列表应用L2-1 (config)#radius-server host 172.16.32.2 //配置radius服务器地址L2-1 (config)#radius-server key 123456 //设置交换机和服务器之间的密码L2-1 (config)#dot1x auth-mode chap //身份验证的加密方式改为chapL2-1 (config)#interface range fa0/1 - 22 //进入交换机的下行接口L2-1 (config-if)#dot1x port-control auto //在端口启用802.1x绑定vlanL2-1(config)#interface fa0/0L2-1(config)#switchport mode accessL2-1(config)#switchport access vlan10●打错Switch(config)#no ip domain-lookup●配置单臂路由Router(config)#inter fa0/0.10 //创建虚拟接口Router(config-subif)#encapsulation dot1Q 10 //封装(vlan)协议Router(config-subif)#ip address 192.168.1.1 255.255.255.0 //添加网关Router(config-subif)#no shutdown●路由引入Router(config-if)#default-information originate●回环路由(虚构一条路)Router(config)#int loopback 回环路由号Ip route 0.0.0.0 0.0.0.0 loopback 0●交换机端口安全配置Switch (config)#interface fastsernet0/1 //进入端口配置模式Switch (config-if)#speed 10 //设置端口速率为10Mbit/s,{10|100|auto}Switch (config-if)#duplex half //设置端口为半双工,{half|full|auto}Switch (config-if)#no shutdown //启用端口Switch (config-if)#switchport mode access //设置当前端口为access,交换机端口安全功能只能在access接口进行配置Switch (config-if)#switchport port-security //打开当前端口安全功能,默认关闭端口安全功能Switch (config-if)#switchportport-security maximum 10 //设置端口安全地址的最大个数,最大安全地址个数是128个Switch (config-if)#switchport port-security violation shutdown //配置处理违例的方式,默认处理方式为protectSwitch (config-if)#switchport port-security mac-address 0007.EC56.5906 //配置安全地址Switch (config-if)#endSwitch#show port-security interface fastethernet0/1 //查看0/1的端口安全配置信息,<Half-duplex,10Mb/s //已设置为半双工,10Mbit/s>Switch#show port-security //查看所有安全端口的统计信息●光电复用口L3-1 (config)#interface gi0/26L3-1 (config-GigabitEthernet 0/26) #medium-type fiberL3-2 (config)#interface gi0/26L3-2 (configGigabitEthernet 0/26)#medium-type fiber●防火墙设置步骤1.路由模式(安全)下设置2.接口IP地址设置3.路由(默认路由)4.安全策略、安全规则(nat、包过滤、ip映射、端口映射)端口映射:nat的一种,把内网端口转换成外网端口(内网的服务器ip加上端口号映射到外网ip地址)Ip映射:静态natNat:防火墙上做nat,就是要使内网用户可以访问外网QOS(服务质量)路由器的CBWFQ配置Router(config)#class-map http_ftp //创建一个分类表,并进入分类表模式Router(config-cmap)#match protocol httpRouter(config-cmap)#match protocol ftpRouter(config-cmap)#exitRouter(config)#policy-map zhangjq //创建一个策略表,并进入策略表模式Router(config-pmap)#class http_ftp //建立一个分类表,并进入策略分类表模式Router(config-pmap-c)#bandwidth 512Router(config-pmap-c)#exitRouter(config-pmap)#class class-defaultRouter(config-pmap-c)#endRouter(config)#interface fa0/1Router(config-if)#service-policy output zhangjq //在端口上应用一个策略表Router(config-if)#endRouter#show policy-mapIPSec配置R1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.1 //添加默认路由,设置下一条R1(config)#crypto isakmp policy 11 //设置IKE策略的优先级R1(config-isakmp)#encryption 3des //配置加密方式[des,3des,aes]R1(config-isakmp)#hash md5 //检验完整性,数字签名方法[md5,sha]R1(config-isakmp)#authentiaction pre-share //采用预共享密钥的认证方式R1(config)#crypto isakmp key passwd address 10.1.14.60 //协商的共享密码R1(config)#crypto ipsec transform-set one esp-3des esp-md5-hmac //配置转换集[ike配置参数转换成IPSec]R1(config)#access-list 101 permit ip 172.16.0.0 0.0.255.255 192.168.0.0 0.0.255.255//创建访问控制列表R1(config)#access-list 111 deny ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255R1(config)#access-list 111 permit ip any anyR1(config)#ip nat inside source list 111 interface fa0/1R1(config)#cryptomap my 10 ipsec-isakmp //创建加密图my,序号10R1(config-crypto-map)#set peer 10.1.14.60 //标识对方路由器IP地址R1(config-crypto-map)#set transform-set one //启用转换集R1(config-crypto-map)#match address 101 //启用ACLR1(config-crypto-map)#interface FastEthernet0/0R1(config-if)#crypto map my //启用映射R1#show crypto isakmp sa //查看配置结果IKE配置配置映射Show crypto isakmpPpp:由被验方发起单向:被验证方:Route0r#config tRouter0(config)#interface Serial0/0/0Router0(config-if)#ip address 192.168.1.1 255.255.255.0 Router0(config-if)#no shutdownRouter0(config-if)#encapsulation pppRouter0(config-if)#ppp pap sent-username r0 password 123456验证方:Router1>enableRouter1#configure terminalRouter1(config)#interface Serial0/0/0Router1(config-if)#ip address 192.168.1.2 255.255.255.0 Router1(config-if)#no shutdownRouter1(config)#username r0 password 0 123456Router1(config-if)#encapsulation ppp双向:Router3>enRouter3#config tRouter3(config)#username r4 password 0 123456Router3(config)#int se2/0Router3(config-if)#encapsulation pppRouter3(config-if)#ppp pap sent-username r3 password 123456Router4>enRouter4#config tRouter4(config)#username r3 password 0 123456Router4(config)#int se3/0Router4(config-if)#encapsulation pppRouter4(config-if)#ppp pap sent-username r4 password 123456Chap(密码要求一致):chap是由验方发起,发送随机数报文查找数据库密码,随机数+密码返回验方单向:被验证方:Router>enableRouter#configure terminalRouter(config)#hostname R1R0(config)#interface Serial0/0/0R0(config-if)#no shutdownR0(config-if)#ip address 192.168.1.1 255.255.255.0R0(config-if)#encapsulation ppp //封装pppR0(config)#username R1 password 0 123456 //建立本地用户组验证方:Router>enableRouter#configure terminalRouter(config)#hostname R1R1(config)#interface Serial0/0/0R1(config-if)#no shutdownR1(config-if)#ip address 192.168.1.2 255.255.255.0R1(config-if)#encapsulation ppp //封装pppR1(config-if)#ppp authentication chapR1(config)#username R0 password 0 123456 //建立本地用户组双向:被验证方:Router>enableRouter#configure terminalRouter(config)#hostname R1R0(config)#interface Serial0/0/0R0(config-if)#no shutdownR0(config-if)#ip address 192.168.1.1 255.255.255.0R0(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR0(config)#username R1 password 0 123456验证方:Router>enableRouter#configure terminalRouter(config)#hostname R1R1(config)#interface Serial0/0/0R1(config-if)#no shutdownR1(config-if)#ip address 192.168.1.2 255.255.255.0R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR1(config)#username R0 password 0 123456Ospf ppp模式配置:Router0>enableRouter0#configure terminalRouter0(config)#interface Serial0/0/0Router0(config-if)#encapsulation pppRouter0(config-if)#ip ospf network point-to-point Router0(config-if)#no shutdownRouter0(config-if)#exitRouter0(config)#router ospf 1Router0(config-router)#net 10.1.1.0 0.0.0.255 area 0 Router0(config-router)#endRouter1>enableRouter1#configure terminalRouter1(config)#interface Serial0/0/0Router1(config-if)#no shutdownRouter1(config-if)#encapsulation pppRouter1(config-if)#ip ospf network point-to-point Router1(config-if)#no shutdownRouter1(config-if)#exitRouter1(config)#router ospf 1Router1(config-router)#network 20.1.1.0 0.0.0.255 area 0 Router1(config-router)#endRouter1#Show ip ospf neighbor帧中继Router3>enableRouter3#configure terminalRouter3(config)#interface Serial2/0Router3(config-if)#no shutdownRouter3(config-if)#encapsulation frame-relayRouter3(config-if)#frame-relay lmi-type ciscoRouter3(config-if)#exitRouter3(config)#int s2/0.1 point-to-pointRouter3(config-subif)#ip add 192.168.2.3 255.255.255.0 Router3(config-subif)#frame-relay interface-dlci 302 Router3(config)#int se2/0.2 point-to-pointRouter3(config-subif)#ip add 192.168.3.3 255.255.255.0 Router3(config-subif)#frame-relay interface-dlci 301Router1>enableRouter1#configure terminalRouter1(config)#interface Serial2/0Router1(config-if)#no shutdownRouter1(config-if)#encapsulation frame-relayRouter1(config-if)#frame-relay lmi-type ciscoRouter1(config-if)#exitRouter1(config)#int s2/0.1 point-to-pointRouter1(config-subif)#ip add 192.168.1.1 255.255.255.0 Router1(config-subif)#frame-relay interface-dlci 102 Router1(config)#int se2/0.2 point-to-pointRouter1(config-subif)#ip add 192.168.3.1 255.255.255.0 Router1(config-subif)#frame-relay interface-dlci 103Router2>enableRouter2#configure terminalRouter2(config)#interface Serial2/0Router2(config-if)#no shutdownRouter2(config-if)#encapsulation frame-relayRouter2(config-if)#frame-relay lmi-type ciscoRouter2(config-if)#exitRouter2(config)#int s2/0.1 point-to-pointRouter2(config-subif)#ip add 192.168.1.2 255.255.255.0Router2(config-subif)#frame-relay interface-dlci 201Router2(config)#int se2/0.2 point-to-pointRouter2(config-subif)#ip add 192.168.2.2 255.255.255.0Router2(config-subif)#frame-relay interface-dlci 203Dhcp:DHCP(Dynamic Host Configuration Protocol,动态主机配置协议),基于Client/Server工作模式,DHCP服务器为需要动态获取IP地址的客户端分配IP地址及网关、dns等其它参数开启dhcp服务R1(config)#service dhcp //开启dhcp功能配置dhcp地址池R1(dhcp-config)#network 192.168.1.0 255.255.255.0 //可以分配的地址范围192.168.1.1~192.168.1.254R1(dhcp-config)#dns-server 10.2.50.1 //配置DNSR1(dhcp-config)#default-router 192.168.1.1 //配置网关地址/*R1(config)#ip dhcp excluded-address 192.168.1.1 192.168.1.10//192.168.1.1~192.168.1.10不被dhcp分配*/静态路由就是手工配置的路由,使得数据包能够按照预定的路径传送到指定的目标网络R1(config)#ip route 192.168.2.0 255.255.255.0 192.168.3.2 //目标地址是192.168.2.0/24的数据包,转发给192.168.3.2R2(config)#ip route 192.168.1.0 255.255.255.0 192.168.3.1 //目标地址是192.168.1.0/24的数据包,转发给192.168.3.1R1#show ip route //查看路由R2#show ip route //查看路由RIP(Routing Information Protocol)路由协议采用距离向量算法,是一种距离向量协议。

思科路由器配置命令大全

思科路由器配置命令大全思科路由器配置命令大全1. switch配置命令(1)模式转换命令用户模式----特权模式,使用命令"enable"特权模式----全局配置模式,使用命令"config t"全局配置模式----接口模式,使用命令"interface+接口类型+接口号" 全局配置模式----线控模式,使用命令"line+接口类型+接口号"注:用户模式:查看初始化的信息.特权模式:查看所有信息、调试、保存配置信息全局模式:配置所有信息、针对整个路由器或交换机的所有接口接口模式:针对某一个接口的配置线控模式:对路由器进行控制的接口配置(2)配置命令show running config 显示所有的配置show versin 显示版本号和寄存器值shut down 关闭接口no shutdown 打开接口ip add +ip地址配置IP地址secondary+IP地址为接口配置第二个IP地址show interface+接口类型+接口号查看接口管理性show controllers interface 查看接口是否有DCE电缆show history 查看历史记录show terminal 查看终端记录大小hostname+主机名配置路由器或交换机的标识config memory 修改保存在NVRAM中的启动配置exec timeout 0 0 设置控制台会话超时为0service password-encryptin 手工加密所有密码enable password +密码配置明文密码ena sec +密码配置密文密码line vty 0 4/15 进入telnet接口password +密码配置telnet密码line aux 0 进入AUX接口password +密码配置密码line con 0 进入CON接口password +密码配置密码bandwidth+数字配置带宽no ip address 删除已配置的IP地址show startup config 查看NVRAM中的配置信息copy run-config atartup config 保存信息到NVRAMwrite 保存信息到NVRAMerase startup-config 清除NVRAM中的配置信息show ip interface brief 查看接口的谪要信息banner motd # +信息+ # 配置路由器或交换机的描素信息description+信息配置接口听描素信息vlan database 进入VLAN数据库模式vlan +vlan号+ 名称创建VLANswitchport access vlan +vlan号为VLAN为配接口interface vlan +vlan号进入VLAN接口模式ip add +ip地址为VLAN配置管理IP地址vtp+service/tracsparent/client 配置SW的VTP工作模式vtp +domain+域名配置SW的VTP域名vtp +password +密码配置SW的密码switchport mode trunk 启用中继no vlan +vlan号删除VLANshow spamming-tree vlan +vlan号查看VLA怕生成树议2. 路由器配置命令ip route+非直连网段+子网掩码+下一跳地址配置静态/默认路由show ip route 查看路由表show protocols 显示出所有的被动路由协议和接口上哪些协议被设置show ip protocols 显示了被配置在路由器上的路由选择协议,同时给出了在路由选择协议中使用的定时器等信息router rip 激活RIP协议network +直连网段发布直连网段interface lookback 0 激活逻辑接口passive-interface +接口类型+接口号配置接口为被动模式debug ip +协议动态查看路由更新信息undebug all 关闭所有DEBUG信息router eigrp +as号激活EIGRP路由协议network +网段+子网掩码发布直连网段show ip eigrp neighbors 查看邻居表show ip eigrp topology 查看拓扑表show ip eigrp traffic 查看发送包数量router ospf +process-ID 激活OSPF协议network+直连网段+area+区域号发布直连网段show ip ospf 显示OSPF的进程号和ROUTER-IDencapsulation+封装格式更改封装格式no ip admain-lookup 关闭路由器的域名查找ip routing 在三层交换机上启用路由功能show user 查看SW的在线用户clear line +线路号清除线路3. 三层交换机配置命令配置一组二层端口configure terminal 进入配置状态nterface range {port-range} 进入组配置状态配置三层端口configure terminal 进入配置状态interface {{fastethernet | gigabitethernet} interface-id} | {vlan vlan-id} | {port- channel port-channel-number} 进入端口配置状态no switchport 把物理端口变成三层口ip address ip_address subnet_mask 配置IP地址和掩码no shutdown 激活端口例:Switch(config)# interface gigabitethernet0/2Switch(config-if)# no switchportSwitch(config-if)# ip address 192.20.135.21 255.255.255.0Switch(config-if)# no shutdown配置VLANconfigure terminal 进入配置状态vlan vlan-id 输入一个VLAN号, 然后进入vlan配态,可以输入一个新的VLAN 号或旧的来进行修改。

思科华为命令对照大全

目录第一章VTP协议第二章 STP协议第三章三层交换机的配置第六章PPP协议第八章OSPF 基本概念及单区域配置第九章 OSPF的多区域配置第十章OSPF高级配置第十一章热备份路由协议HSRP第十二章访问控制列表ACL第十三章网络地址转换NAT第十四章IPSec VPN的配置第十五章WLAN和VoIP第十六章IPv6配置一、交换机部分二、路由器部分★华为命令集ATEN命令汇总一第一章VTP协议Switch(config)#vtp domain (name)设置VTP域名Switch(config)#vtp mode server/transparent/client设置VTP模式,服务/透明/客户/ Switch(config)#vtp password 123 设置VTP密码Switch(cofnig)#vtp pruning 设置VTP修剪Switch#show vtp status 查看VTP状态信息Switch#show vlan brief 查看VLAN信息===============================================================================================第二章 STP协议Switch(cofnig)#spanning-tree vlan 1 启用生成树Switch(config)#spanning-tree vlan 2 root primary / secondary 配置交换机为根网桥、主要的/次要的Switch(config)#spanning-tree vlan 2 priority 8192 修改交换机的优先级Switch(config-if)#spanning-tree vlan 2 cost 100/19/4/2 修改端口路径成本Switch(config-if)#spanning-tree vlan 2 port-priority 50 修改端口路径优先级(端口十进制取值0~255,默认值事128)Switch(config)#spanning-tree uplinkfast 配置上行速链路Switch(config)#interface range f0/1 - 20 (为除TRUNK链路外的接口配速端口)Switch(config-if)#spanning-tree portfast 配置速端口Switch#show spanning-tree 查看生成树信息(在小凡模拟器上show spanning-tree br) 以太网通道配置Switch(config)#interface range fasteternet 0/1 - 2 (为1、2端口配置以太网端口Switch(config-if-range)#channel-group 1 mode on (把绑在一起成为组1Switch#show etherchannel 1 summary 查看以太网通道的配置是否正确===============================================================================================第三章三层交换机的配置1、在3层交换机上启动路由,否则3层交换不具有路由功能switch(config)#ip routing2、配置VLAN的IP地址switch(config)#interface vlan 1 因为3层交换机支持各VLAN间的路由,因此每个VLAN都可以配置IP地址switch(config-if)#ip address 192.168.1.1 255.255.255.0switch(config-if)#no shutdown3、查看FIB表switch #show ip cef4、查看邻接关系表switch#show adjacency detail5、在3层交换机上配置路由接口switch(config-if)#no switchport (配置接口为3层模式,意思就是取消switch的接口)6、在3层交换机上配置静态路由或动态路由与在ROUTE上配置路由方法都是相同的7、配置DHCP中继转发switch(cofig)#interface vlan 2switch(config-if)#ip helper-address 192.168.2.100---------------------------------------------------解决实例;下面的配置命令,可以配置路由器为DHCP服务器,用以给DHCP客户端动态分配ip地址。

交换机和路由器命令

Router(config)#int f 端口 进入端口模式

Router(config-if)#:ip address ip+子网掩码 配置IP和子网掩码

Switch(config-if)#:switchport trunk allowed vlan remove vlan-id Trunk中删除VLAN

Switch(vlan)#:exit 退出和保存

全局模式下创建VLAN

Switch(config)#:vlan vlan-id 创建vlanID

Switch(config-vlan)#:name 名字 设置vlan名称

address or name of remote host[] ? 填写FTP服务器IP地址

Destination filename [c2600-i-mz.122-28.bin]? 填写目标文件名

FTP升级或还原路由器镜像

Trunk配置

Switch(config)#:interface {FastEthernet GigabitEthernet} slot/port 进入端口

Switch(config-if)#:switchport trunk encapsulation {isl dot1q negotiate} 选择封装类型

Source filename[]? 填写FTP服务器上路由镜像

Destination filename (IOS文件名) 确认回车

FTP备份路由器镜像

Router(config)#:ip ftp username 用户名 在路由器上配置ftp的用户名

扩展知识:(config)#:username 设备用户名 password 设备密码

思科华为全系列交换机路由器常用命令

思科华为全系列交换机路由器常用命令交换机/路由器配置综合复习交换机/路由器常用命令汇总本课内容交换机常用命令2交换机常用命令交换机常用命令31.交换机常用命令·>Enable进入特权模式·#E某it返回上一级操作模式·#End返回到特权模式·#writememory或copyrunning-configtartup-config保存配置文件·#delflah:config.te某t删除配置文件(交换机及1700系列路由器)·#delflah:vlan.dat删除Vlan配置信息(交换机)·(config)#hotnamewitchA配置设备名称4为witchA1.交换机常用命令·(config)#enableecretlevel10tar配置远程登陆密码为tar·(config)#enableecretlevel150tar配置特权密码为tar·Level1为普通用户级别,可选为1~15,15为最高权限级别;0表示密码不加密·(config)#enableerviceweb-erver开启交换机WEB管理功能·Service可选以下:web-erver(WEB管理)、telnet-erver(远程登陆)等51.交换机常用命令查看信息·#howrunning-config查看当前生效的配置信息·#howinterfacefatethernet0/3查看F0/3端口信息·#howinterfaceerial1/2查看S1/2端口信息·#howinterface查看所有端口信息·#howipinterfacebrief以简洁方式汇总查看所有端口信息·#howipinterface查看所有端口信息·#howverion查看版本信息61.交换机常用命令查看信息·#howmac-addre-table查看交换机当前MAC地址表信息·#howrunning-config查看当前生效的配置信息·#howvlan查看所有VLAN信息·#howvlanid10查看某一VLAN(如VLAN10)的信息·#howinterfacefatethernet0/1witchport查看某一端口模式(如F0/1)·#howaggregateport1ummary查看聚合端7口AG1的信息1.交换机常用命令查看信息·#howpanning-tree查看生成树配置信息·#howpanning-treeinterfacefatethernet0/1查看该端口的生成树状态·#howport-ecurity查看交换机的端口安全配置信息·#howport-ecurityaddre查看地址安全绑定配置信息·#howipacce-litlitname查看名为litname的列表的配置信息8·#howacce-lit1.交换机常用命令端口的基本配置·(config)#Interfacefatethernet0/3进入F0/3的端口配置模式·(config)#interfacerangefa0/1-2,0/5,0/7-9进入F0/1、F0/2、F0/5、F0/7、F0/8、F0/9的端口配置模式·(config-if)#peed10配置端口速率为10M,可选10,100,auto91.交换机常用命令端口的基本配置·(config-if)#duple某full配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应)·(config-if)#nohutdown开启该端口·(config-if)#witchportaccevlan10将该端口划入VLAN10中,用于VLAN·(config-if)#witchportmodetrunk将该端口设为trunk模式,可选模式为acce,trunk·(config-if)#port-group1将该端口划入聚合端口AG1中,用于聚合端口101.交换机常用命令聚合端口的创建·(config)#interfaceaggregateport1创建聚合接口AG1·(config-if)#witchportmodetrunk配置并保证AG1为trunk模式·(config)#intf0/23-24·(config-if-range)#port-group1将端口(端口组)划入聚合端口AG1中111.交换机常用命令生成树·(config)#panning-tree开启生成树协议·(config)#panning-treemodetp指定生成树类型为tp可选模式tp,rtp,mtp·(config)#panning-treepriority4096设置交换机的优先级为4096,优先级值小为高。

网络互连题库

选择题1.如果要检查本机的IP协议是否工作正常,则应该ping的地址是()A.192.168.0.1B.127.0.0.1C.10.1.1.1D.169.172.0.1参考答案:B解析:127.0.0.1是本地环回地址,只要IP协议工作正常无论主机是否接入互联网都能ping通。

2.配置路由器接口的提示符是()A.router(config)#B.router(config-in)#C.router(config-intf)#D.router(config-if)#参考答案:D3.根据STP协议,网桥ID最小的交换机被选举为根网桥,网桥ID有()字节的优先级和6字节的()组成A.2、MAC地址B.128、IP地址C.8、端口号D.64、MAC地址参考答案:A4.下面选项中属于链路状态路由协议的是()A.OSPFB.IGRPC.BGPD.RIPv2参考答案:A5.某用户得到的网络地址范围为110.15.0.0—110.15.7.0 这个地址块可以用()表示,它可以分配()个可用主机IP地址()A.110.15.0.0/24、2046B.110.15.0.0/20、1022C.110.15.0.0/21、2046D.110.15.0.0/27、254参考答案:C6.如下访问控制列表的含义是()access-list 11 deny icmp 10.1.10.10 0.0.255.255 any host-unreachableA.规则序列号是100,禁止发送到10.1.10.10主机的所有主机不可达报文B.规则序列号是100,禁止发送到10.1.0.0/16网段的所有主机不可达报文C.规则序列号是100,禁止从10.1.0.0/16网段发出的所有主机不可达报文D.规则序列号是100,禁止从10.1.10.10主机发出的所有主机不可达报文参考答案:C7.在访问控制列表中地址和掩码为168.18.64.0 0.0.3.255表示的IP地址范围是()A. 168.18.67.0~168.18.70.255B. 168.18.64.0~168.18.67.255C. 168.18.63.0~168.18.64.255D. 168.18.64.255~168.18.67.255参考答案:B8.两台PC机的IP地址分别为192.168.1.10和192.168.1.20,网关配置为192.168.1.1,如果两台PC机能访问网关但是不能互通,则最可能的原因是()A.网关发生故障B.网关不在网络上C.PC机连接到了交换机的不同VLAN接口中D.PC机的网卡有故障参考答案:C9.“interface vlan 100”和“vlan 100”有什么区别()A.他们是一样的,没有区别B.interface vlan 100必须要在VLAN 100已经创建的前提下才可以创建C.VLAN 100需要创建才有,interface vlan 100不需要创建D.interface vlan 100需要创建才有,VLAN 100不需要创建参考答案:B解析:interface vlan 100是进入三层交换机的SVI接口,和vlan100进入某个vlan是两个不同的概念。

【尚择优选】cisco-Packet-Tracer-使用教程手册

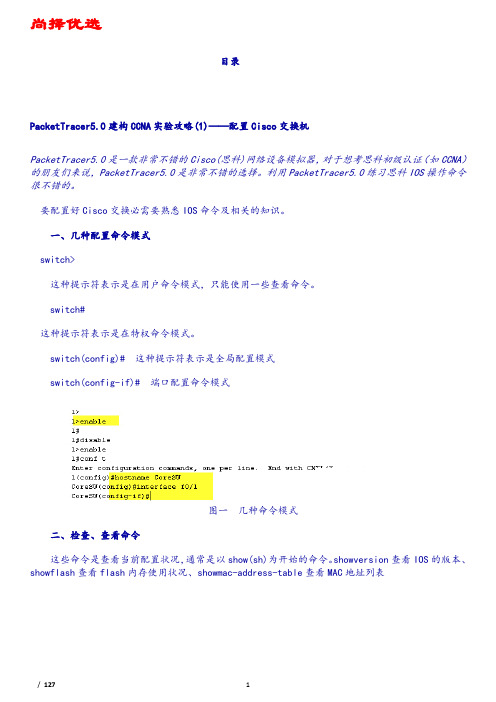

目录PacketTracer5.0建构CCNA实验攻略(1)——配置Cisco交换机PacketTracer5.0是一款非常不错的Cisco(思科)网络设备模拟器,对于想考思科初级认证(如CCNA)的朋友们来说,PacketTracer5.0是非常不错的选择。

利用PacketTracer5.0练习思科IOS操作命令很不错的。

要配置好Cisco交换必需要熟悉IOS命令及相关的知识。

一、几种配置命令模式switch>这种提示符表示是在用户命令模式,只能使用一些查看命令。

switch#这种提示符表示是在特权命令模式。

switch(config)# 这种提示符表示是全局配置模式switch(config-if)# 端口配置命令模式图一几种命令模式二、检查、查看命令这些命令是查看当前配置状况,通常是以show(sh)为开始的命令。

showversion查看IOS的版本、showflash查看flash内存使用状况、showmac-address-table查看MAC地址列表图二图三图四图五Show? 帮助命令显示当前所有的查看命令图六查看端口状态信息三、密码设置命令Cisco交换机、路由器中有很多密码,设置好这些密码可以有效地提高设备的安全性。

switch(config)#enablepassword 设置进入特权模式进的密码switch(config-line) 可以设置通过console端口连接设备及telnet远程登录时所需要的密码图七设置交换机的各种密码默认情况下,这些密码都是以明文的形式存储,所以很容易查看到。

为了避免这种情况,我们可以以密文的形式存储各种密码:servicepassword-encryption图九图十密码以密文的形式存储四、配置IP地址及默认网关图十一五、管理MAC地址表switch#showmac-address-table 显示MAC地址列表switch#clearmac-address-tabledynamic 清除动态MAC地址列表图十二图十三设置静态MAC地址六、配置端口安全switch(config-if)switchportport-securityswitch(config-if)switchportport-securitymaximum4图十四图十五七、一个配置实例图十六实例拓扑图图十七图十八图十九图二十保存对交换机的配置PacketTracer5.0建构CCNA实验攻略(2)——配置VLANVlan(VirtualLocalAreaNetwork)即虚拟局域网。

干货!思科网络设备配置命令大全

干货!思科网络设备配置命令大全础配置1思科设备管理基础命令enable 从用户模式进入特权模式configure terminal 进入配置模式interface g0/0进入千兆以太网接口g0/0ip address 172.16.0.1 255.255.0.0配置接口的 ip 地址no shutdown 开启接口line vty 0 4进入虚拟终端 vty 0 - vty 4password CISCO配置认证密码login 用户要进入路由器,需要先进行登录exit 退回到上一级模式enable password CISCO配置进入特权模式的密码,密码不加密end 直接回到特权模式show int g0/0 显示 g0/0 接口的信息hostname Terminal-Server 配置路由器的主机名enable secret ccielab 配置进入特权模式的密码,密码加密no ip domain-lookup 路由器不使用 DNS 服务器解析主机的 IP地址logging synchronous 路由器上的提示信息进行同步,防止信息干扰我们输入命令no ip routing 关闭路由器的路由功能ip default-gateway 10.1.14.254 配置路由器访问其他网段时所需的网关show line 显示各线路的状态line 33 48 进入 33-48 线路模式transport input all 允许所有协议进入线路int loopback0 进入 loopback0 接口ip host R1 2033 1.1.1.1 为 1.1.1.1 主机起一个主机名alias exec cr1 clear line 33 为命令起一个别名privilege exec level 0 clear line把命令 clear line 的等级改为 0,在用户模式下也可以执行它banner motd 设置用户登录路由器时的提示信show ip int brief 查看接口状态2VLAN相关命令vlan X 创建VLAN Xname SPOTO 将VLAN X命名为SPOTOexit 退出当前模式interface e0/0 进入以太网接口e0/0switchport mode access 将二层接口设置为接入模式switchport access vlan X 将接口划入vlan Xinterface e0/1switchport trunk encapsulation dot1q trunk链路封装协议为 802.1qswitchport mode trunk 将二层接口配置模式为 trunkswitchport trunk allow vlan X trunk接口单独放行某个 vlan。

思科交换机安全配置(包括AAA、端口安全、ARP安全、DHCP侦听、日志审计流量限制)

网络拓扑图如下:根据图示连接设备。

在本次试验中,具体端口情况如上图数字标出。

核心交换机(core )设置为s1或者SW1,汇聚层交换机(access)设置为s2或者SW2。

IP 地址分配:Router:e0: 192.168.1.1Core:f0/1: 192.168.1.2Svi接口:Core vlan10: 172.16.10.254Vlan20: 172.16.20.254Vlan30: 172.16.30.254Access vlan10: 172.16.10.253Vlan20: 172.16.20.253Vlan30: 172.16.30.253服务器IP地址:192.168.30.1Office区域网段地址:PC1:192.168.10.1PC2:192.168.10.2路由器清空配置命令:enerase startup-configReload交换机清空配置命令:enerase startup-configdelete vlan.datReload加速命令:enconf tno ip domain lookupline con 0exec-timeout 0 0logging synhostname一、OFFICE 区域地址静态分配,防止 OFFICE 网络发生 ARP 攻击,不允许OFFICE 网段 PC 互访;STUDENTS 区域主机输入正确的学号和密码后接入网络,自动获取地址,阻止STUDENTS网段地址发生ARP攻击;1、基本配置SW1的配置:SW1(config)#vtp domain cisco //SW1配置vtp,模式为server,SW2模式为client SW1(config)#vtp password sovandSW1(config)#vtp mode serverSW1(config)#vlan 10SW1(config)#int range f0/3,f0/4 //链路捆绑SW1(config-if-range)#Channel-protocol pagpSW1(config-if-range)#Channel-group 10 mode onSW1(config)#int port-channel 10 //链路设置为trunk模式,封装802.1q协议,三层交换机默认没有封装该协议SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW2配置:SW2(config)#vtp domain ciscoSW2(config)#vtp password sovandSW2(config)#vtp mode clientSW2(config)#int range f0/3,f0/4SW2(config-if-range)#Channel-protocol pagpSW2(config-if-range)#Channel-group 10 mode onCreating a port-channel interface Port-channel 10SW2(config)#int port-channel 10SW2(config-if)#switchport trunk encapsulation dot1qSW2(config-if)#switchport mode trunkSW2(config)#int f0/1 //把f0/1,f0/2划入vlan10SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 10SW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 102、vlan aclOffice区域禁止PC机互访:使用show int e0/0命令查看mac地址SW2(config)#mac access-list extended macaclSW2(config-ext-macl)#permit host 0007.8562.9de0 host 0007.8562.9c20 //要禁止双向通信SW2(config-ext-macl)#permit host 0007.8562.9c20 host 0007.8562.9de0SW2(config)#vlan access-map vmap 10 //禁止pc间的通信SW2(config-access-map)#match mac add macaclSW2(config-access-map)#action dropSW2(config)#vlan access-map vmap 20 //对其他数据放行,不然pc机无法ping通svi 口、网关SW2(config-access-map)#action forwardSW2(config)#vlan filter vmap vlan-list 10未使用VLAN ACL时pc1可以ping通pc2,如下图:使用VLAN ACL时pc1可以无法ping通pc2,如下图:3、Office区域静态配置ip地址时采用的ARP防护:配置如下:SW2(config)#ip arp inspection vlan 10SW2(config)#arp access-list arplistSW2(config-arp-nacl)#permit ip host 192.168.10.1 mac host 0007.8562.9de0 //ip 地址与mac地址对应表SW2(config-arp-nacl)#permit ip host 192.168.10.2 mac host 0007.8562.9c20SW2(config-arp-nacl)#ip arp inspection filter arplist vlan 10SW2(config)#int port-channel 10SW2(config-if)#ip arp inspection trust注意:配置静态arp防护(用户主机静态配置地址,不是通过DHCP获取地址),需要新建ip与mac映射表,不然pc1无法ping通svi口4、OSPF与DHCP全网起OSPF协议,使pc1可以ping通路由器。

神州数码交换机路由器常用命令操作

神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值SetdefaultwriteReload1.创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlanVlan 11Private-vlan community 指定为群体vlanVlan 12priate-vlan isolated 指定为隔离vlan创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable //开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever //开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router ripName [名称]Network [ip段]5.ospf协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号]Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 06.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configurationname [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号]Spanning-tree portfast7.链路聚合(手工)port-group [组号] //创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active(交换机B的配置)port-group [组号] mode passive9.trunkInt e0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan10.Mac地址和端口绑定(单个)Int e0/0/[端口]Sw port-securitySw port-security mac-address [mac地址]11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]12.Mac地址和端口绑定(动态学习)Int e0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试)14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security //开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24]Lease[租用天数]Default-router[网关IP]Dns-server[DNS的IP]Ip dhcp excluded-address<开始地址><结束地址>//指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置 //int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP报文的目标地址17.ACL IP访问控制下面2条是开启ACLFirewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表 //定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in//验证方法Show access-group标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+breakNopassword路由器恢复默认值dirDel startup-configReboot1.进入端口给端口分配IPInt [端口]Ip add [ip] [子网掩码]No shuFC串口配置时钟频率Ph sp 640002.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段]4.ospf协议路由Router ospf [进程号]Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0]5.telnet开启方法1Aaa authen enable default lineAaa authen login default lineEnable passwd [密码]Line vty 0 4Password [密码]方法2Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed 64000封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码]Int s0/[编号]Enc pppPpp authen pap被验证方Aaa authen ppp default localInt s0/[编号]Enc pppPpp pap sen [用户名] passwd [密码]双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置模式(config)Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside2)配置地址转换:ip nat inside source static <服务器地址> <公网地址>ip nat inside source static tcp <服务器地址> 80 <公网地址> 80 发布WWW服务ip nat inside source static tcp <服务器地址> 20 <公网地址> 20 发布ftp服务ip nat inside source static tcp <服务器地址> 21 <公网地址> 21ip nat inside source static tcp <服务器地址> 23 <公网地址> 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码> //定义允许转换的源地址范围定义外网的地址池:ip nat pool <地址池名> <外网开始地址> <外网结束地址> netmask <子网掩码> 3)配置地址转换:ip nat inside source list <列表名> pool <地址池名> overload第三种多对一的网络地址转换,也叫端口复用(natp)1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>3)配置地址转换:ip nat inside source list <列表名> interface <外网接口编号> overload12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Intvirtual-tunnel0Ipadd172.16.1.2255.255.255.0Pppchaphosttest@Pppchappassword[密码]//退回配置模式(config)VpdnenableVpdn-group0Request-dialinInitiate-toip192.168.1.2priority1Protocol12tp//退回配置模式(config)Iproute192.168.2.0255.255.255.0virtual-tunel0ROUTER-B的配置13、路由重分布redistribute static 重分布静态路由default-information originate 重分布默认路由redistribute connect 重分布直连网段redistribute rip 重分布RIP路由redistribute ospf <进程号> 重分布OSPF路由default-metric [权值] 设置路由权值14、策略路由1)定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>2)定义路由图route-map <图名> <图号1> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口route-map <图名> <图号2> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口3)在指定路由器的入口上应用路由图Router(config-if)#ip policy route-map <图名>15、Rip 认证:在端口上进行认证(要求在两台设备的路由端口配置)RIP版本1不支持认证。

OSPF、RIP、MPLS、STP、VTP

OSPF协议OSPF协议工作原理:开放式最短路径协议是一种内向型自治系统的路由协议,但是,该协议同样能够完成在不同自治系统内收发信息的功能。

为了便于管理,开放式最短路径优先协议将一个自治系统划分为多个区域。

在自治系统所划分出的各个区域中,区域0作为开放式最短路径优先协议工作下的骨干网,该区域负责在不同的区域之间传输路由信息。

而在不同区域交接出的路由器也被称作区域边界路由器(Area Boarder Routers),如果两个区域边界路由器彼此不相邻,虚链路可以假设这两个路由器共享同一个非主干区域,从而使这两个路由器看起来是相连的。

此外,对于这些划分出的区域来说,各个区域自身的网络拓扑结构是相互不可见的,这样就使得路由信息在网络中的传播大大减少,从而提高了网络性能。

在开放式最短路径优先协议中引入了链路状态的概念。

所谓链路状态,其包含了链路中附属端口以及量度信息。

链路状态公告(Link-State Advertisements)在更新路由器的网络拓扑结构信息库时被广泛应用。

路由器中的网络拓扑结构数据库就是对于同一区域中所有路由器所发布的链路状态公告的收集,整理,从而形成以整个网络的拓扑结构图。

链路状态公告将会在自治系统的所有区域中传播,而同一区域中的全部路由器所广播的链路状态公告是相同的。

但是,对于区域边界路由器来说,这些路由器则负责为不同的区域维持其相应的拓扑结构数据库。

开放式最短路径协议定义了两种路由通路,分别为区域内路由通路和区域间路由通路。

如果起始点和目的终点在同一区域中,数据分组将会直接从起始点传到目的终点,这叫做区域内路由通路。

同理,当起始点和目的终点不在同一区域中的信息传输,叫做区域间路由通路。

而区域间路由通路则要更加复杂。

由于起始点和目的终点不在同一区域中,数据分组将首先会从起始点传到其所在区域的区域边界路由器。

之后,通过骨干区域中的路由数据库,数据分组将会被传输送到目的终点所在区域的区域边界路由器上,进而通过该路由器最终传输到目的终点。

《网络设备配置与管理》习题答案

项目一网络基础知识一、填空题1.物理层,数据链路层,网络层,传输层,会话层,表示层,应用层2.网络层,传输层3.分组,帧4.物理5.数据链路6.网络7.上面三,下面四8.网络接口层,网络层,传输层,应用层二、选择题1.C 2.C 3.D 4.A 5.A6.B 7.A 8.A 9.B 10.B三、简答题1.简要描述在OSI参考模型中数据的封装与解封装过程。

答:以主机A向主机B传输数据为例(见图1-1),数据在通过主机A各层时,每层都会为上层传来的数据加上一个信息头或尾(作为主机B的对等层处理数据的依据),然后向下层发送,这个过程可以理解为各层对数据的封装。

当经过层层封装的数据最终通过传输介质传输到主机B后,主机B的每一层再对数据进行相应的处理(自下而上),把信息头或尾去掉,最后还原成实际的数据,即执行主机A的逆过程,这个过程可以理解为对数据的拆封或解封。

数据数据单元主机A 主机B数据单元报文分组帧比特流图1-1 数据的封装与解封过程2.简要描述TCP/IP 参考模型的分层与OSI 参考模型分层的对应关系。

答:OSI 参考模型和TCP/IP 参考模型的分层有一个大致的对应关系,如图1-2所示。

图1-2 OSI 参考模型和TCP/IP 协议的层次对应关系3.用图示的方式描述交叉线和直通线的线序。

答:直通线线序如图1-3所示,交叉线线序如图1-4所示。

图1-3 直通线图1-4 交叉线1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 T568B 标准T568B 标准1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 T568A 标准T568B 标准项目二交换机的基本配置一、填空题1.二层交换机,三层交换机,四层交换机2.通过Console口登录,通过Telnet登录,通过Web登录,通过网管软件登录3.串行,Console4.用户模式,特权模式,全局配置模式,接口配置模式,Line配置模式5.running-config,startup-config,running-config6.端口类型,模块编号,端口号7.MAC地址表8.show running-config二、选择题1.C 2.C 3.B 4.A 5.C6.A 7.B 8.B 9.C 10.A 11.D三、简答题1.简要叙述交换机的工作原理。

VLAN技术详解二(VLAN帧结构)

VLAN技术详解二(VLAN帧结构)二、VLAN帧结构在交换机的汇聚链接上,可以通过对数据帧附加VLAN信息,构建跨越多台交换机的VLAN。

附加VLAN 信息的方法,最具有代表性的有:IEEE802.1QISL现在就让我们看看这两种协议分别如何对数据帧附加VLAN信息。

2.1 IEEE802.1QIEEE802.1Q,俗称“Dot One Q”,是经过IEEE认证的对数据帧附加VLAN识别信息的协议。

在此,请大家先回忆一下以太网数据帧的标准格式。

IEEE802.1Q所附加的VLAN识别信息,位于数据帧中“发送源MAC地址”与“类别域(Type Field)”之间。

具体内容为2字节的TPID和2字节的TCI,共计4字节。

在数据帧中添加了4字节的内容,那么CRC值自然也会有所变化。

这时数据帧上的CRC是插入TPID、TCI后,对包括它们在内的整个数据帧重新计算后所得的值。

基于IEEE802.1Q附加的VLAN信息,就像在传递物品时附加的标签。

因此,它也被称作“标签型VLAN (Tagging VLAN)”。

1. TPID (Tag Protocol Identifier,也就是EtherType)是IEEE定义的新的类型,表明这是一个加了802.1Q标签的帧。

TPID包含了一个固定的值0x8100。

2. TCI (Tag Control Information)包括用户优先级(User Priority)、规范格式指示器(Canonical Format Indicator)和 VLAN ID。

①User Priority:该字段为3-bit,用于定义用户优先级,总共有8个(2的3次方)优先级别。

IEEE 802.1P 为3比特的用户优先级位定义了操作。

最高优先级为7,应用于关键性网络流量,如路由选择信息协议(RIP)和开放最短路径优先(OSPF)协议的路由表更新。

优先级6和5主要用于延迟敏感(delay-sensitive)应用程序,如交互式视频和语音。

锐捷交换机路由器配置教程

锐捷交换机路由器配置教程目录第一章:设备配置和文件管理 .......... .. (4)1.1 通过TELNET 方式来配置设备 ... . (4)1.2 更改IOS 命令的特权等级 (4)1.3 设备时钟设置 (5)第二章:交换机基础配置 ............... (5)2.1 交换机vlan 和trunk 的置 ..... .5 2.2 turnk 接口修剪配置 (6)2.3 PVLAN 配置 ............... (7)2.4 端口汇聚配置 .... ..8 2.5 生成树配置 ..... . (9)2.6 端口镜像配置 ..... .. (9)第三章:交换机防止ARP 欺骗置 .. (10)3.1 交换机地址绑定(address-bind )功能 (10)3.2 交换机端口安全功能 (10)3.3 交换机arp-check 功能 .... ..11 3.4 交换机ARP动态检测功能(DAI)........ . (11)第四章:访问控制列表配置(ACL).... ....... ..124.1 标准ACL配置 (12)4.2 扩展ACL配置 (13)4.3 VLAN之间的ACL配置............... ...... .134.4 单向ACL的配置 (15)第五章:应用协议配置 (16)5.1 DHCP服务配置......................... . (16)5.2 交换机dot1x认证配置 (18)5.3 QOS限速配置............... (19)5.4 IPsec配置.............. (20)5.5 GRE配置................ ............... ..225.6 PPTP 配置 (22)5.7 路由器L2TP配置 (23)5.8 路由器NAT 配置 (24)第六章:路由协议配置 (25)6.1 默认路由配置 (25)6.2 静态路由配置 (25)6.3 浮动路由配置 (25)6.4 策略路由配置 (25)6.5 OSPF 配置............ . (26)6.6 OSPF 中router ID 配置 (27)第一章:设备配置和文件管理1.1 通过TELNET 方式来配置设备提问:如何通过telnet 方式来配置设备?回答:步骤一:配置VLAN1 的IP 地址S5750>en ---- 进入特权模式S5750#conf ---- 进入全局配置模式S5750(config)#int vlan 1 ---- 进入vlan 1 接口S5750(config-if)#ip address 192.168.0.230 255.255.255.0- 为vlan 1 接口上设置管理ip S5750(config-if)#exit ----退回到全局配置模式步骤二:配置telnet密码S5750(config)#line vty 0 4 ----进入telnet密码配置模式S5750(config-line)#login ---启用需输入密码才能telnet成功S5750(config-line)#password rscstar ---将telnet密码设置为rscstar S5750(config-line)#exit ---回到全局配置模式S5750(config)#enable secret 0 rscstar -配置进入特权模式的密码为rscstar 步骤三:开启SSH服务(可选操作)S5750(config)#enable service ssh-server ---开启ssh服务S5750(config)#ip ssh version 2 -启用ssh version 2S5750(config)#exit -- 回到特权模式S5750#wri -保存配置1.2 更改IOS 命令的特权等级提问:如何只允许dixy这个用户使用与ARP相关的命令?回答:S5750(config)#username dixy password dixy - 设置dixy 用户名和密码S5750(config)#username dixy privilege 10 --dixy 帐户的权限为10 S5750(config)#privilege exec level 10 show arp- 权限10 可以使用show arp 命令S5750(config)#privilege config all level 10 arp-- 权限10 可以使用所有arp 打头的命令S5750(config)#line vty 0 4 ---- 配置telnet 登陆用户S5750(config-line)#no passwordS5750(config-line)#login local注释:15 级密码为enable 特权密码,无法更改,0 级密码只能支持disable ,enable ,exit和help ,1 级密码无法进行配置。

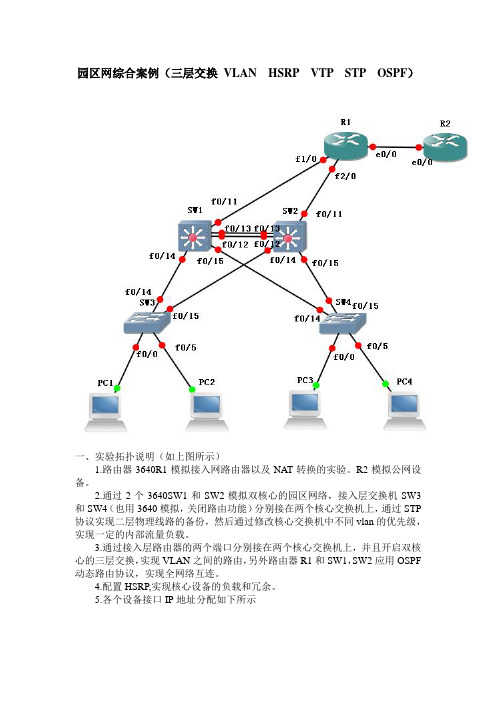

园区网络综合配置案例

园区网综合案例(三层交换VLAN HSRP VTP STP OSPF)一、实验拓扑说明(如上图所示)1.路由器3640R1模拟接入网路由器以及NAT转换的实验。

R2模拟公网设备。

2.通过2个3640SW1和SW2模拟双核心的园区网络,接入层交换机SW3和SW4(也用3640模拟,关闭路由功能)分别接在两个核心交换机上,通过STP 协议实现二层物理线路的备份,然后通过修改核心交换机中不同vlan的优先级,实现一定的内部流量负载。

3.通过接入层路由器的两个端口分别接在两个核心交换机上,并且开启双核心的三层交换,实现VLAN之间的路由,另外路由器R1和SW1,SW2应用OSPF 动态路由协议,实现全网络互连。

4.配置HSRP,实现核心设备的负载和冗余。

5.各个设备接口IP地址分配如下所示核心层交换机SW1 端口VLAN 以及IP地址配置表接入层交换机SW4 端口VLAN 以及IP地址配置表二、实验配置1 ,路由器R1………………R1(config)#int f1/0 //配置内部接口R1(config-if)#ip add 192.168.30.1 255.255.255.0 //内部ip地址R1(config-if)#ip nat insideR1(config-if)#no shutR1(config)#int f2/0 //配置内部接口R1(config-if)#ip add 192.168.40.1 255.255.255.0 //内部ip地址R1(config-if)#ip nat insideR1(config-if)#no shutR1(config-if)#int e1/1 //配置外部接口R1(config-if)#ip add 200.0.0.1 255.255.255.0 //外部ip地址R1(config-if)#ip nat outsideR1(config-if)#no shutR1(config-if)#exitR1(config)#access-list 1 permit 192.168.0.0 0.0.255.255 //允许进行外部访问的子网R1(config)#ip nat inside source list 1 interface e0/0 overload //NA TR1(config)#ip route 0.0.0.0 0.0.0.0 e0/0 //配置内部到远端的缺省路由R1(config)# router ospf 1 //配置动态协议R1(config-router)# network 0.0.0.0 255.255.255.255 area 0R1(config-router)# default-information originate always //总是向其他路由器通告默认路由……保存退出2 交换机配置(该部分又分为三步)2.1 配置各个交换机的vtp,trunk链路2.1.1首先配置vtp信息,trunkSW1 配置:SW1>enSW1#vlan d //配置vlan,vtpSW1(vlan)#vtp domain ciscoSW1(vlan)#vlan 10SW1(vlan)#vlan 20SW1(vlan)#vtp serverSW1(config-if)#int vlan 1 //配置管理VLAN的IP地址SW1(config-if)#ip add 192.168.1.201 255.255.255.0SW1(config)#int rang f0/12 - 13 //配置端口12-13捆绑成快速以太网通道SW1(config-if-range)#channel-group 1 mode onSW1(config-if-range)#switchport mode trunk //可选SW1(config)#int port-channel 1SW1(config-if)#switchport mode trunk //必须SW1(config-if-range)int rang f0/14 - 15 //配置与下层交换机相连的端口为trunkSW1(config-if-range)switchport mode trunkSW1(config)#spanning-tree uplinkfast //可选配置,启用上行快速,加速端口状态切换,一般不建议根网桥上设置SW2 配置(与SW2类似,省略)SW3 配置。

思科CCNA认证网络工程师学习指南

思科CCNA认证网络工程师学习指南一、书籍简介《思科CCNA认证详解与实验指南(200-120)》以描述思科CA/CCDA的认证知识为重点,以思科公司最新发布的考试大纲为前提,全面涵盖了认证领域的相关内容,其中包括网络基础知识、网络设备的工作原理、网络协议的工作原理、思科路由器与交换机的基本配置、路由技术、交换技术、远程接入技术、思科IOS特性、思科网络设备的硬件组成与IOS镜像管理、IPv6技术、认证试题分析等。

《思科CCNA认证详解与实验指南(200-120)》突破了传统的写作方式,采用“浅入深出、取证原理、演示应用”的原则体现整本书的逻辑,并配置开发了相关的教学资源,开发的教学录像与本书的知识点成“一对一”的关系,可以说是将思科CA的教学课堂放到了书上,为CA的学员节省了上千元的培训费。

另外,考虑到读者在学习CA认证时,没有实验设备的问题,本书提供了一套“网络仿真学”方案,为CA学员解决因为实验设备不足造成的实验限制和实验困难。

在本书的最后一个章节中,将CA认证的技术知识与实际的网络工程岗位集成,引导学员如何使用CA认证的知识去解决实际的故障,彻底告别了“Paper”的认证方式。

《思科CCNA认证详解与实验指南(200-120)》的写作方法就是读者的学习方法,本书的实验方法就是读者的工作岗位,本书对网络原理技术的取证方法就是将理论的瞬间变成永恒的经典!二、书籍信息出版社:电子工业出版社ISBN:版次:1开本:16开出版时间:2022-07-01页数:736正文语种:中文三、书籍目录第1章简介思科CCNA认证的体系结构1.1 简介思科的认证体系等级CCNA/CCNP/CCIE1.2 关于思科认证体系的考试过程1.3 关于思科认证体系结构的学习方式1.4 CCNA与面向实战工作的关联和认证者的行业后续发展建议 1.5 建立一个必需的学习原则:没被取证的理论就不是真理1.6 没有专业的网络实验室的解决方案1.7 用正确的心态来完成认证的学习、感受分享、寄语本章小结第2章计算机网络基础2.1 理解计算机网络2.1.1 计算机网络的分类2.1.2 理解计算机网络服务结构2.1.3 理解计算机网络拓扑2.1.4 理解IEEE 802的各个标准2.1.5 理解以太网的介质访问协议(CSMA/CD)2.1.6 CCNA认证中CSMA/CD试题分析(见随书光盘)2.2 理解计算机的MAC地址2.2.1 理解MAC地址的构成2.2.2 理解MAC地址的I/G位2.2.3 CCNA认证中MAC部分试题分析(见随书光盘)2.3 理解IP地址的作用与意义2.3.1 IP地址的定义与分类2.3.2 理解子网掩码与IP子网的划分2.3.3 计算一个IP子网内的主机数2.3.4 理解默认网关2.3.5 理解可变长子网掩码(VLSM)与无类域间的路由(CIDR)2.3.6 演示:区分网络ID、主机ID、子网掩码与网关2.3.7 演示:VLSM的基本应用与特性2.3.8 实战:IP地址规划的经典案例2.3.9 深入分析IP通信过程中的两组特殊地址2.3.10 CCNA认证中IP地址规划与设计部分试题分析(见随书光盘) 2.4 理解计算机网络的体系结构2.4.1 理解OSI开放式七层模型2.4.2 联动分析:OSI七层模型传输数据的过程2.4.3 演示:取证OSI七层模型传输数据的原理过程2.4.4 CCNA认证中OSI七层模型的试题分析(随书光盘)本章小结第3章理解网络设备工作原理3.1 中继器工作原理3.2 集线器工作原理3.3 网桥工作原理3.4 二层交换机工作原理3.4.1 通过区别集线器、二层交换机理解冲突域3.4.2 CCNA认证中网桥与二层交换机的试题分析(见随书光盘)3.5 路由器工作原理3.5.1 理解路由器工作原理必须扩展到数据链路层的问题3.5.2 CCNA认证中路由器的试题分析(见随书光盘)3.6 三层交换机工作原理本章小结第4章详解并取证网络协议的工作原理4.1 理解数据链路层协议4.1.1 理解ARP的工作原理4.1.2 关于RARP(Reverse Address Resolution Protocol)4.1.3 理解免费ARP4.1.4 演示:取证ARP协议的工作过程4.1.5 演示:取证计算机和思科路由器上的免费ARP工作过程 4.1.6 CCNA认证中ARP协议的试题分析(见随书光盘)4.2 理解网络层部分协议4.2.1 理解IP报文的结构4.2.2 演示:取证IP报文的结构4.2.3 理解ICMP协议的工作原理4.2.4 演示:取证ICMP报文的结构4.2.5 CCNA认证中ICMP协议的试题分析(见随书光盘)4.3 理解传输层部分协议4.3.1 理解TCP/IP协议的工作原理4.3.2 演示:取证TCP/IP协议的三次握手过程4.3.3 CCNA认证中TCP协议的试题分析(见随书光盘)4.3.4 理解UDP协议的工作原理4.3.5 演示:取证UDP报文的结构4.3.6 CCNA认证中UDP协议的试题分析(见随书光盘)4.4 理解应用层协议4.4.1 理解HTTP协议4.4.2 理解FTP协议4.4.3 理解FTP的主动模式4.4.4 理解FTP的被动模式4.4.5 关于FTP两种模式引发防火墙与ACL过滤时故障4.4.6 CCNA认证中FTP协议的试题分析(见随书光盘)4.4.7 简述应用层的其他协议POP3、SMTP4.5 关于知名协议端口号本章小结第5章入门思科的网络设备5.1 简介思科的数据通信产品5.1.1 认识思科路由器5.1.2 认识思科交换机5.1.3 认识思科设备上的模块及编号原则5.2 理解如何配置思科网络设备5.2.1 简介思科网络设备的配置方法5.2.2 演示:通过控制线配置与管理思科网络设备5.3 完成思科设备上的基本配置5.3.1 理解思科网络设备的配置模式5.3.2 演示:配置时间、重命名思科网络设备、接口IP地址、查看运行状态5.3.3 演示:保存、备份与删除设备配置5.3.4 演示:设置enable用户的密码5.3.5 关于配置指令缩写与帮助提示功能5.4 CCNA认证中路由器入门配置的试题分析(见随书光盘)本章小结第6章理解并实施路由技术6.1 路由技术的理论知识6.1.1 路由技术的概念6.1.2 路由技术的分类6.1.3 演示:在思科路由器上配置静态路由6.1.4 演示:在思科路由器上配置默认路由6.1.5 关于配置静态路由和默认路由的注意事项6.1.6 CCNA认证中静态路由的试题分析(见随书光盘)6.2 理解并配置动态路由协议RIP6.2.1 理解RIP路由更新报文的结构6.2.2 理解并取证:动态路由协议RIP的工作原理6.2.3 概述RIP两个版本的区别6.2.4 理解 RIPv1使用广播更新路由和RIPv2使用组播更新路由的区别 6.2.5 理解为什么RIPv2支持VLSM,而RIPv1不支持6.2.6 理解关于RIP的路由度量值6.2.7 演示:动态路由协议RIPv1的配置6.2.8 演示:动态路由协议RIPv2的配置6.2.9 理解RIPv1对连续的VLSM子网支持的一个特殊实例6.2.10 演示:RIP的路由归纳与默认路由公告6.2.11 演示:RIP的等价负载均衡6.2.12 理解并配置:RIP的安全认证过程6.2.13 理解关于动态路由协议产生的环路与收敛问题6.2.14 什么是路由环路与收敛时间6.2.15 关于水平分割、计数到无穷大、触发更新6.2.16 理解和配置RIP的定时器6.2.17 CCNA认证中动态路由协议RIP的试题分析(见随书光盘)6.3 理解基于链路状态的动态路由协议OSPF6.3.1 链路状态路由与矢量路由的区别6.3.2 从人类生活的角度类比并理解RIP与OSPF的区别6.3.3 理解并取证:动态路由协议OSPF的工作原理6.3.4 当OSPF工作在不同的网络类型时是不是所有网络都必须选举DR 6.3.5 关于OSPF路由器中链路状态特性的取证6.3.6 理解OSPF的度量值6.3.7 为什么链路状态路由协议收敛较快6.3.8 演示:动态路由协议OSPF的配置6.3.9 演示:取证在以太网上OSPF的DR与BDR选举原理6.3.10 演示:OSPF自动公告默认路由6.3.11 理解并取证:OSPF协议的安全认证过程6.3.12 CCNA认证中动态路由协议OSPF的试题分析(见随书光盘)6.4 理解动态路由协议EIGRP6.4.1 关于EIGRP的特性6.4.2 理解EIGRP的功能组件6.4.3 理解EIGRP的消息类型6.4.4 理解并取证:动态路由协议EIGRP的工作原理6.4.5 理解并取证:EIGRP的邻居表、拓扑表、路由表6.4.6 理解:弥散更新算法(DUAL)6.4.7 演示:动态路由协议EIGRP的配置6.4.8 理解关于EIGRP的路由度量值6.4.9 演示:基于EIGRP的非等价负载均衡6.4.10 演示:EIGRP的路由归纳与默认路由公告6.4.11 理解并配置:EIGRP的安全认证过程6.4.12 CCNA认证中EIGRP部分试题分析(见随书光盘) 6.5 理解路由协议的管理特性6.5.1 理解路由协议的本地管理距离6.5.2 演示:使用本地管理距离完成动态路由协议的管理 6.5.3 理解浮动路由的基本原理6.5.4 演示:浮动路由的配置6.5.5 CCNA认证中管理距离部分试题分析(见随书光盘) 6.5.6 理解简单的路由再发布6.5.7 演示:静态路由、RIP、OSPF、EIGRP的路由再发布 6.5.8 理解并配置:被动接口(Passive-interface)本章小结第7章理解并实施交换技术7.1 理解园区交换技术的基本知识7.1.1 理解园区交换网络的模型7.1.2 理解园区交换网络的连接介质7.1.3 交换机接口的双工模式与协商过程7.1.4 关于网络连接中的直通线、交叉线、反转线7.1.5 CCNA部分双工、线缆介质类型试题分析(见随书光盘)7.1.6 理解园区交换网络的流量规划原则7.1.7 理解堆叠交换机与常规交换机的区别7.2 理解虚拟局域网(VLAN)7.2.1 理解传统局域网规划的局限性7.2.2 理解虚拟局域网(VLAN)7.2.3 理解:VLAN的通信原理、VLAN干道、VLAN的标记与VTP协议7.2.4 VTP干道协议及其工作模式7.2.5 理解VTP裁剪模式(VTP Pruning)7.2.6 理解并取证:802.1Q、ISL、VTP的报文结构7.2.7 理解802.1Q的Native VLAN(本地VLAN)7.2.8 理解:静态VLAN与动态VLAN7.2.9 演示:虚拟局域网(VLAN)的基本配置(VLAN划分、Trunk、VTP) 7.2.10 CCNA认证中VLAN、VTP、Trunk试题分析(见随书光盘)7.3 理解园区交换网络的生成树(STP)技术7.3.1 理解生成树(STP)技术的工作原理7.3.2 演示:人工如何干预STP计算的默认状态7.3.3 演示:两台交换机成环后的STP计算原则7.3.4 演示并取证:BPDU报文结构7.3.5 理解:生成树收敛过程中的端口状态7.3.6 理解:CST(公共生成树)7.3.7 理解:PVST(基于每个VLAN的生成树)7.3.8 理解:PVST+(基于每个VLAN的增强型生成树)7.3.9 理解:RSTP(快速生成树)7.3.10 理解:MST(多生成树)7.3.11 CCNA认证中生成树(STP)试题分析(见随书光盘)7.4 理解VLAN间的路由7.4.1 实现VLAN间路由的基本架构7.4.2 演示:使用外部路由器架构完成VLAN间的单臂路由7.4.3 演示:配置三层交换机完成VLAN间的路由7.4.4 演示:配置三层交换机的物理接口完成路由7.4.5 CCNA认证中VLAN间路由试题分析(见随书光盘)本章小结第8章理解并实施远程接入技术8.1 简述思科远程接入的方案8.1.1 概述电路交换网络(PSTN/ISDN)8.1.2 概述分组交换网络―帧中继与某.258.1.3 概述分组交换网络―ATM8.1.4 概述租用线路―专线8.1.5 概述数字用户线路(DSL)8.1.6 概述虚拟专用网(VPN)8.1.7 CCNA认证中远程接入方案试题分析(见随书光盘)8.2 思科设备上点对点专线的配置8.2.1 理解DTE和DCE8.2.2 CCNA中DTE和DCE试题分析(见随书光盘)8.2.3 理解广域网上数据的封装形式8.2.4 最初的SLIP协议8.2.5 理解PPP协议的组件8.2.6 理解并取证:PPP协议中LCP的工作原理8.2.7 理解并取证:PPP协议中NCP的工作原理8.2.8 演示:思科路由器上PPP链路的配置8.2.9 理解与配置:HDLC(High-Level Data Link Control)8.2.10 CCNA认证中点对点接入(PPP、HDLC)的试题分析(见随书光盘) 8.3 理解PPP的安全认证8.3.1 理解并取证:PPP的PAP认证的工作原理8.3.2 演示:PPP的PAP认证配置8.3.3 理解并取证:PPP的CHAP认证的工作原理8.3.4 演示:PPP的CHAP认证配置8.3.5 关于CCNA认证中PPP安全的试题分析(见随书光盘)8.4 思科设备上帧中继(Frame-Relay)网络的配置8.4.1 理解并取证:帧中继的工作原理8.4.2 演示:思科设备基于物理接口帧中继(Frame-Relay)的配置8.4.3 演示:思科设备子接口类型帧中继的配置8.4.4 理解帧中继的逆向解析功能(Frame-Relay Inverse-ARP)8.4.5 演示:区别帧中继动态解析与静态映射的差异8.4.6 关于CCNA认证中帧中继(Frame-Relay)的试题分析(见随书光盘) 8.5 解决路由协议运行在帧中继远程接入环境中的常见问题8.5.1 演示:关于RIP运行在半网状帧中继环境中的水平分割管理方案8.5.2 演示:关于EIGRP运行在半网状帧中继环境中的水平分割管理方案 8.5.3 理解OSPF运行在NBMA中的各种解决方案的配置8.5.4 演示:在半网状的NBMA中静态指定OSPF邻居,中心路由器永远为DR的方案8.5.5 演示:在半网状的NBMA中使用ip ospf network point-to-multipoint的方案8.5.6 演示:在全网状的NBMA中使用ip ospf network broadcast的方案 8.5.7 总结:OSPF部署到NBMA网络的建议思想与注意事项8.6 思科设备上DSL网络的配置8.6.1 理解DSL的基本分类8.6.2 以ADSL为例理解DSL网络的物理架构8.6.3 关于在ADSL网络中使用PPPoE协议8.6.4 理解并取证PPPoE的工作原理8.6.5 演示:PPPoE服务端、拨号计算机、拨号路由器的配置8.7 思科设备上VPN的配置8.7.1 理解:VPN的类型与VPN设备8.7.2 简述VPN协议PPTP、L2TP、IPSec8.7.3 理解:VPN网络的数据机密性、完整性、认证、密钥交换 8.7.4 初识IPSec协议8.7.5 IPSec的AH(认证头部)与ESP(封装安全性载荷)8.7.6 关于IPSec的安全关联8.7.7 理解IKE (Internet Key E某change)的作用8.7.8 简述IPSec的工作过程8.7.9 演示:基于思科IOS路由器场对场的IPSec-VPN的配置8.7.10 关于CCNA认证中VPN的试题分析(见随书光盘)本章小结第9章实施网络管理与应用功能9.1 配置思科IOS的管理功能特性9.1.1 理解并取证:Telnet远程管理协议的工作原理9.1.2 演示:思科路由器的Telnet远程管理9.1.3 理解并取证:SSH远程管理协议的工作原理9.1.4 演示:思科路由器SSH的远程管理9.1.5 演示:思科交换机的Telnet与SSH管理9.1.6 演示:使用SDM软件管理思科路由器9.1.7 关于CCNA认证中Telnet/SSH试题分析(见随书光盘)9.2 配置思科设备上的应用功能特性9.2.1 理解并取证:DHCP的.工作原理9.2.2 演示:思科路由器上DHCP服务的配置9.2.3 理解自动专用寻址地址(APIPA)9.2.4 关于DHCP服务器的冲突检测9.2.5 演示:思科路由器上DHCP帮助地址的配置9.2.6 理解:思科DHCP如何将多个地址池分配给不同接口的子网 9.2.7 理解并取证:理解思科的邻居发现协议(CDP)9.2.8 演示:思科网络设备上CDP的配置9.2.9 理解并配置:建立主机名与DNS名称解析9.2.10 关于 CCNA认证中DHCP、CDP、DNS的试题分析(见随书光盘) 9.3 配置思科设备的网络地址翻译(NAT)功能9.3.1 理解并取证:网络地址翻译(NAT)――静态NAT的工作原理9.3.2 理解并取证:网络地址翻译(NAT)――动态NAT的工作原理9.3.3 理解并取证:网络地址翻译(NAT)――PAT的工作原理9.3.4 理解NAT的地址类型9.3.5 演示:NAT-PAT代理内部网络访问Internet9.3.6 演示:动态NAT完成网络地址翻译9.3.7 演示:使用静态NAT配置内部网络服务器提供对外服务能力9.3.8 演示:外部全局地址与外部局部地址的使用案例9.3.9 关于CCNA认证中NAT的试题分析(见随书光盘)9.3.10 理解并实施简单网络管理协议(SNMP)9.3.11 理解并实施思科的NetFlow功能9.4 思科的高可用性服务9.4.1 理解并实施HSRP9.4.2 理解并实施VRRP9.4.3 理解并实施GLBP本章小结第10章实施网络安全10.1 简述网络安全的概念10.1.1 认识常见的网络威胁10.1.2 理解网络安全区域10.1.3 理解思科的IOS防火墙10.1.4 理解基于思科IOS的IDS/IPS10.1.5 关于CCNA认证中网络安全概念的试题分析(见随书光盘)10.2 配置思科设备上的访问控制功能10.2.1 理解基础的访问控制列表(ACL)10.2.2 演示:标准ACL的配置10.2.3 演示:扩展ACL的配置10.2.4 关于ACL的其他书写形式与应用注意事项10.2.5 演示:命名ACL的配置10.3 配置思科设备上的高级访问控制功能10.3.1 演示:带时间ACL的配置10.3.2 演示:动态ACL的配置10.3.3 演示:自反ACL的配置10.3.4 演示:基于上下文的访问控制(IOS防火墙的配置) 10.3.5 关于CCNA认证中ACL的试题分析(见随书光盘)10.4 配置设备访问的安全10.4.1 演示:限制VTY(Telnet)的访问10.4.2 演示:限制Console线的访问10.4.3 演示:设置密码长度限制、密码加强10.4.4 演示:交换机端口安全的配置10.4.5 关于CCNA认证中设备访问的试题分析(见随书光盘) 10.5 配置思科的日志系统10.5.1 演示:配置控制台日志并保存到Buffered区域10.5.2 演示:配置日志发送到VTY虚拟终端10.5.3 演示:配置日志发送到Syslog日志服务器本章小结第11章理解思科网络设备的硬件构造与IOS镜像管理11.1 理解思科路由器的硬件组成11.1.1 认识路由器的中央处理器(CPU)11.1.2 认识路由器的主存储器――内存11.1.3 认识路由器的ROM11.1.4 认识路由器的启动Flash11.1.5 认识路由器的Flash存储器11.1.6 认识路由器的非易失性内存(NVRAM)11.1.7 关于思科路由器的寄存器11.1.8 关于思科路由器的启动过程11.2 配置思科IOS镜像管理11.2.1 演示:为思科2500/2600系列的路由器升级IOS镜像11.2.2 演示:为思科2950系列的交换机升级IOS镜像11.2.3 演示:思科路由器到路由器的IOS镜像管理11.2.4 演示:配置思科设备的启动顺序11.3 理解并区别思科不同版本的IOS11.4 忘记密码后恢复思科设备密码的方案11.5 关于CCNA认证中硬件组成与IOS镜像管理的试题分析(见随书光盘)本章小结第12章理解下一代IP地址――IPv612.1 初识下一代IP地址12.1.1 理解并取证:IPv6与IPv4在报文结构上的区别12.1.2 关于IPv6的扩展首部与数据分片的问题12.1.3 演示:一个最简单的IPv6实验12.1.4 演示:使用协议分析器取证IPv6的报文结构12.1.5 理解IPv6的地址表达形式12.1.6 理解IPv6的地址分类12.1.7 演示:在Windows不同版本操作系统的计算机上安装IPv6协议与基本配置12.1.8 演示:关于在思科路由器上IPv6本地链路地址的配置12.1.9 演示:IPv6本地站点地址的配置12.1.10 演示:IPv6全球单播地址的配置12.2 IPv6的组播地址12.2.1 理解IPv6的组播地址12.2.2 理解请求节点的组播地址12.2.3 理解IPv6的组播地址与MAC地址的映射关系12.2.4 演示:取证分析IPv6组播地址的构成原理12.2.5 演示:取证分析IPv6组播地址与MAC地址的映射关系12.3 理解IPv6的通信过程12.3.1 理解IPv6通信过程中ICMPv6的重要作用12.3.2 理解IPv6主机使用ICMPv6替代IPv4环境中的ARP协议12.3.3 演示:取证IPv6主机使用ICMPv6的邻居请求与邻居公告消息原理 12.3.4 理解ICMPv6前缀请求与前缀公告消息12.3.5 演示:取证ICMPv6前缀请求与前缀公告消息原理12.4 关于IPv6的路由协议12.4.1 理解并配置:IPv6的静态路由与默认路由12.4.2 理解并配置:IPv6的RIPng12.4.3 理解并配置:IPv6的OSPFv312.5 概述IPv4过渡到IPv6的方案12.5.1 简述使用双协议栈过渡方案12.5.2 简述使用IPv4兼容地址12.5.3 简述使用IPv6to4隧道技术的过渡方案12.5.4 简述使用NAT-PT将IPv4过渡到IPv6的方案12.5.5 简述使用Teredo技术的过渡方案12.5.6 简述使用ISATAP 技术的过渡方案12.5.7 简述使用GRE技术的过渡方案12.6 关于CCNA认证中IPv6的试题分析(见随书光盘)本章小结第13章思科CCNA故障与实战项目测试13.1 故障排除13.1.1 演示:网络掩码长度引发的次优路径故障分析与排除13.1.2 演示:RIP路由更新的故障分析与排除13.1.3 演示:OSPF的邻居关系故障分析与排除13.1.4 演示:EIGRP非等价负载均衡的故障分析与排除 13.1.5 关于交换机网络通信故障排除13.2 将CCNA的知识应用到综合实战项目中。

锐捷交换机命令

锐捷交换机命令锐捷交换机配置命令交换机基本操作1.进入特权模式Switch>enableSwitch#2.返回用户模式Switch#exitPress RETURN to get started!Switch>配置模式:全局配置模式[主机名(config)#]:配置交换机的整体参数子模式:1.线路配置模式[主机名(config-line)#]:配置交换机的线路参数2.接口配置模式[主机名(config-if)#]:配置交换机的接口参数1.进入全局配置模式下Switch#configure terminalSwitch(config)#exitSwitch#2.进入线路配置模式Switch(config)#line console 0Switch(config-line)#exitSwitch(config)#3.进入接口配置模式Switch(config)#interface fastEthernet 0/1Switch(config-if)#exitSwitch(config)#从子模式下直接返回特权模式Switch(config-if)#endSwitch#交换机操作帮助特点:1.支持命令简写(按TAB键将命令补充完整)2.在每种操作模式下直接输入“?”显示该模式下所有的命令3.命令空格“?”显示命令参数并对其解释说明4.字符“?”显示以该字符开头的命令5.命令历史缓存: (Ctrl+P)显示上一条命令,(Ctrl+N)显示下一条命令6.错误提示信息交换机显示命令:显示交换机硬件及软件的信息Switch#show version显示当前运行的配置参数Switch#show running-config显示保存的配置参数Switch#show configure常用交换机EXEC命令将当前运行的配置参数复制到flash:Switch#write memory Building configuration...[OK]Switch#清空flash中的配置参数:Switch#delete flash:config.text Switch#交换机重新启动:Switch#reloadSystem configuration has been modified. Save? [yes/no]:n Proceed with reload? [confirm]配置交换机主机名:Switch(config)#hostname S2126GS2126G(config)#配置交换机口令:1、配置交换机的登陆密码S2126G(config)#enable secret level 1 0 star“0”表示输入的是明文形式的口令2、配置交换机的特权密码S2126G(config)#enable secret level 15 0 Star“0”表示输入的是明文形式的口令常用交换机配置命令:1、为交换机分配管理IP地址S2126G(config)#interface vlan 1S2126G(config-if)#ip address {IP address} {IP subnetmask}[secondary]2、将接口启用S2126G(config-if)#no shutdown3、将接口关闭S2126G(config-if)#shutdown4、配置接口速率S2126G(config-if)#speed [10|100|auto]5、配置接口双工模式S2126G(config-if)#duplex [auto|full|half显示接口状态:S2126G#show interfaces测定目的端的可达性:S2126G>ping {IP address}从TFTP服务器下载配置参数:S2126G#copy tftp startup-config 管理交换机MAC地址表:1、查看MAC地址表S2126G#show mac-address-table2、配置MAC地址表记录的生存时间(缺省为300秒)S2126G(config)#mac-address-table aging-time <10-1000000> 3、查看MAC地址表记录的生存时间S2126G#show mac-address-table aging-timeVLAN的配置:1.添加一个VLANS2126G(config)#vlan <1-4094>S2126G(config-vlan)#2.为VLAN命名(可选)S2126G(config-vlan)#name将交换机端口分配到VLAN1.配置Port VLANSwitch(config-if)#switchport access vlan <1-4094>2.配置Tag VLANSwitch(config-if)#switchport mode trunk1).配置本地(native)VLANSwitch(config-if)#switchport trunk native vlan <1-4094>2).从主干链路中清除VLANSwitch(config-if)#switchport trunk allowed vlan except注:VLAN1不可被清除VLAN的验证:1.显示全部的VLAN:Switch#show vlan2.显示单独的VLAN :Switch#show vlan id <1-4094>将VLAN信息保存到flash中:Switch#write memory从flash中清除VLAN信息:Switch#delete flash:vlan.datRSTP的配置:1.启用生成树:S2126G(config)#spanning-tree2.配置交换机优先级:S2126G(config)#spanning-tree priority<0-61440>“0”或“4096”的倍数(RSTP BPDU该值后12bit全0)3.配置交换机端口优先级:S2126G(config-if)#spanning-treeport-priority <0-240>“0”或“16”的倍数(RSTP BPDU该值后4bit全0)4、生成树hello时间的配置(由Root决定):S2126G(config)#spanning-tree hello-time <1-10>5、生成树的验证:Switch#show spanning-treeSwitch#show spanning-tree interface <接口名称> <接口编号>以上用于锐捷交换机的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、设置SW1为VTP的服务器端,SW2和SW3为VTP的客户端。

分成4个VLAN,VLAN号为1-4,2-4名称依次为xinxi 、zhihui、zuoye。

Vtp的域名为ccnp,密码为cisco。

2、配置生成树,模式为PVST+。

指定SW1为VLAN1-VLAN4的根桥,指定SW2为VLAN1和VLAN3的备份根桥,SW3为VLAN2和VLAN4的备份根桥。

3、在SW1和SW2之间配置二层链路聚合路由器的其他参数参照拓扑图5、按照逻辑拓扑所示配置OSPF,实现全网贯通。

各PC要ping通其他PC。

在area 2进行链路认证,明文,密码为cisco.6、配置SW2只允许PC9和PC3 telnet。

密码为cisco。

7、配置SW2和SW3端口安全,只允许如图所示的PC连接到网络,如果违规则关闭端口。

8要求各PC接入到各自交换机后,交换机端口立即启动。

R1://设置环回地址Router(config)#int l0Router(config-if)#ip ad 1.1.1.1 255.255.255.0//配置端口地址和时钟Router(config)#int f0/0Router(config-if)#ip ad 192.168.4.254 255.255.255.0 Router(config-if)#no shutRouter(config-if)#int s0/1/0Router(config-if)#ip ad 23.1.1.2% Incomplete command.Router(config-if)#ip ad 23.1.1.2 255.255.255.0 Router(config-if)#no shut//启用OSPF路由Router(config-if)#router os 1Router(config-router)#router-id 1.1.1.1Router(config-router)#net 192.168.4.0 0.0.0.255 a 3 Router(config-router)#net 23.1.1.2 0.0.0.255 a 2//设置虚链路把area 3根area 0连接起来Router(config-router)#a 2 virtual-link 2.2.2.2 Router(config-router)#exitR2://设置环回地址Router(config)#int l0Router(config-if)#ip ad 2.2.2.2 255.255.255.0//配置端口地址和时钟Router(config)#int s0/1/00Router(config-if)#int s0/0/0Router(config-if)#ip ad 23.1.1.1 255.255.255.0 Router(config-if)#clock rate 64000Router(config-if)#no shutRouter(config-if)#int s0/1/0Router(config-if)#ip ad 12.1.1.2 255.255.255.0 Router(config-if)#no shut//启用OSPF路由Router(config-if)#router os 1Router(config-router)#router-id 2.2.2.2Router(config-router)#net 12.1.1.2 0.0.0.255 a 0 Router(config-router)#net 23.1.1.1 0.0.0.255 a 2 //设置虚链路把area 3根area 0连接起来Router(config-router)#a 2 virtual-link 1.1.1.1 Router(config-router)#exitR3://设置端口地址和串口时钟Router(config)#int s0/1/0Router(config-if)#ip ad 12.1.1.1 255.255.255.0Router(config-if)#clock rate 64000Router(config-if)#no shutRouter(config-if)#int f0/1Router(config-if)#ip ad 192.168.2.4 255.255.255.0Router(config-if)#no shut//设置OSPF路由Router(config-if)#router os 1Router(config-router)#net 12.1.1.1 0.0.0.255 a 0Router(config-router)#net 192.168.2.4 0.0.0.255 a 1Router(config-router)#exit//show ip route 可看见路由器之间已经建立路由,这时在area 2上建立链路认证R1://在串口S0/1/0上做明文认证Router(config)#int s0/1/0Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key ciscoRouter(config-if)#exitR2://在串口S0/0/0上做明文认证Router(config)#int s0/0/0Router(config-if)#ip ospf autRouter(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key ciscoRouter(config-if)#exitSW1://配置VTP,默认为服务器Switch(config)#vtp domain ccnpSwitch(config)#vtp password cisco//创建VLAN并命名Switch(config)#vlan 2Switch(config-vlan)#name xinxiSwitch(config-vlan)#vlan 3Switch(config-vlan)#name zhihuiSwitch(config-vlan)#vlan 4Switch(config-vlan)#name zuoyeSwitch(config-vlan)#exit//配置VLAN地址:Switch(config)#int vlan 1Switch(config-if)#ip ad 192.168.0.254 255.255.255.0Switch(config-if)#no shutSwitch(config)#int vlan 2Switch(config-if)#ip ad 192.168.1.254 255.255.255.0Switch(config-if)#no shutSwitch(config)#int vlan 3Switch(config-if)#ip ad 192.168.2.254 255.255.255.0 Switch(config-if)#no shutSwitch(config)#int vlan 4Switch(config-if)#ip ad 192.168.3.254 255.255.255.0 Switch(config-if)#no shutSwitch(config-if)#router ospf 1Switch(config-router)#net 192.168.0.0 0.0.0.255 a 0 Switch(config-router)#no net 192.168.0.0 0.0.0.255 a 0 Switch(config-router)#net 192.168.0.0 0.0.0.255 a 1 Switch(config-router)#net 192.168.1.0 0.0.0.255 a 1 Switch(config-router)#net 192.168.2.0 0.0.0.255 a 1 Switch(config-router)#net 192.168.3.0 0.0.0.255 a 1 Switch(config-router)#exit//将f0/23和f0/24改为trunk模式Switch(config)#int range f0/23-24Switch(config-if)#sw trunk encapsulation dot1q Switch(config-if)#sw mode trunkSwitch(config-if)#sw mode trunk //端口设置//把f0/1划入VLAN 3中Switch(config)#int f0/1Switch(config-if)#sw mode accSwitch(config-if)#sw acc vlan 3//配置生成树和根桥Switch(config)#spanning-tree mode pvstSwitch(config)#spanning-tree vlan 1-4 root primarySW2(SW3设置通SW2)//设置VTPSwitch(config)#vtp domain ccnpSwitch(config)#vtp mode clientSwitch(config)#vtp password cisco//设置f0/10为中继端口Switch(config)#int f0/10Switch(config-if)#sw mode trunk//设置聚合Switch(config)#int range f0/23-24Switch(config-if-range)#channel-group 1 mode on//把端口划分到VLAN中Switch(config-if)#int f0/2Switch(config-if)#sw acc vlan 2Switch(config-if)#int fa 0/3Switch(config-if)#sw acc vlan 3Switch(config-if)#int f0/4Switch(config-if)#sw acc vlan 4//配置生成树和备份桥Switch(config)#spanning-tree mode pvstSwitch(config)#spanning-tree vlan 1,3 root secondary//配置速端口Switch(config)#int range f0/1-4Switch(config-if-range)#spanning-tree portfast//配置sw2的端口安全Switch(config)#int range f0/1-4Switch(config-if-range)#switchport port-securityCommand rejected: FastEthernet0/1 is a dynamic port.Command rejected: FastEthernet0/2 is a dynamic port.Command rejected: FastEthernet0/3 is a dynamic port.Command rejected: FastEthernet0/4 is a dynamic port.//根据提示先把端口类型设置为access模式Switch(config-if-range)#sw mode accSwitch(config-if-range)#switchport port-securitySwitch(config-if-range)#switchport port-security maximum 1Switch(config-if-range)#switchport port-security violation shutdownSwitch(config-if-range)#switchport port-security mac-address stickySwitch(config-if-range)#exit//只允许PC3和PC9 telnetSwitch(config)#access-list 1 permit host 192.16.2.1Switch(config)#access-list 1 permit host 192.16.4.1Switch(config)#line vty 0 15Switch(config-line)#access-class 1 inSwitch(config-line)#password ciscoSwitch(config-line)#loginSwitch(config-line)#exitSwitch(config)#enable password cisco //配置特权模式密码,否则不能进入特权模式进行操作。