Web Security Testing(Upload)

Web安全测试

Web安全测试Web安全测试是指对Web应用程序进行安全性检测和评估的过程,旨在发现潜在的安全漏洞和弱点,以保护Web应用程序免受恶意攻击和数据泄露。

在当今数字化时代,Web安全测试变得愈发重要,因为Web应用程序承载了大量的敏感数据和个人信息,一旦遭受攻击,将会给个人和组织带来严重的损失。

因此,进行Web安全测试是保障信息安全的重要举措。

首先,Web安全测试需要从多个角度入手,包括但不限于网络安全、应用安全、数据库安全、身份验证和授权等方面。

在进行测试时,需要考虑常见的安全漏洞,如跨站脚本攻击(XSS)、SQL注入、跨站请求伪造(CSRF)等。

通过模拟黑客攻击的方式,测试人员可以发现并修复这些漏洞,以提高Web应用程序的安全性。

其次,Web安全测试需要采用多种测试方法和工具。

常见的测试方法包括静态测试和动态测试。

静态测试是指在不执行代码的情况下对Web应用程序进行分析,以发现潜在的安全问题。

而动态测试则是在应用程序运行时进行测试,以模拟真实环境中的攻击行为。

此外,还可以利用自动化测试工具,如Burp Suite、Nessus、OpenVAS等,来提高测试效率和发现潜在漏洞。

另外,Web安全测试需要持续进行,而不是一次性的工作。

随着Web应用程序的不断更新和演变,新的安全漏洞也会不断出现。

因此,定期进行安全测试是至关重要的。

同时,及时修复发现的安全漏洞也是保障Web应用程序安全的重要步骤。

最后,Web安全测试需要全员参与,而不仅仅是测试人员的责任。

开发人员、运维人员、安全团队等都应该意识到安全测试的重要性,并积极参与到安全测试的工作中。

只有全员共同努力,才能够有效地保护Web应用程序免受攻击。

总之,Web安全测试是一项复杂而又必不可少的工作。

通过采用多种测试方法和工具,持续进行安全测试,并让全员参与其中,才能够有效地保障Web应用程序的安全。

希望各个组织和个人都能够重视Web安全测试,共同维护一个安全可靠的网络环境。

软件测试中的安全测试工具介绍

软件测试中的安全测试工具介绍一、概述在如今数字化时代,软件安全性是至关重要的。

无论是企业应用还是个人使用的软件,都需要经过严格的安全测试,以保护用户的信息和安全。

本文将介绍一些常用的软件测试中的安全测试工具,帮助您了解并选择适合的安全测试工具。

二、漏洞扫描工具1. Burp SuiteBurp Suite是一款功能强大的漏洞扫描工具,主要用于网站和应用程序的安全测试。

它包含了拦截代理、漏洞扫描、Web 应用程序的攻击和漏洞利用等一系列强大的安全测试功能。

Burp Suite可以帮助测试人员发现常见的Web漏洞,如SQL注入、跨站脚本攻击(XSS)等。

2. NessusNessus是一款广泛使用的漏洞扫描器,支持对不同类型的目标进行全面的漏洞扫描。

它能够自动化执行扫描,并生成详细的漏洞报告。

Nessus具有强大的规则引擎,可以检测多种类型的漏洞,包括操作系统漏洞、网络设备漏洞和应用程序漏洞等。

三、代码审查工具1. FindBugsFindBugs是一款针对Java代码的静态分析工具,用于检查潜在的代码缺陷和漏洞。

它能够自动分析代码,并发现可能导致安全问题的代码片段。

FindBugs可以检测到一些常见的安全漏洞,如空指针引用、资源未关闭等,并通过生成报告向开发人员提供修复建议。

2. SonarQubeSonarQube是一个开源的代码质量管理平台,它支持多种编程语言,并提供了一系列的代码安全性规则。

SonarQube可以通过静态代码分析检测出代码中的安全漏洞、潜在的代码缺陷和不安全的编码实践。

同时,它还提供了实时的问题追踪和报告功能,方便开发团队快速修复代码中的安全问题。

四、脆弱性扫描工具1. OpenVASOpenVAS是一款开源的脆弱性扫描工具,用于检测系统和网络中存在的安全漏洞。

OpenVAS具有高度可定制性,可以根据用户需求进行脆弱性扫描,并提供详细的报告。

它可以帮助测试人员发现系统中存在的漏洞并提供相应的修复建议。

Web应用安全的检测与防护技术

Web应用安全的检测与防护技术随着互联网的快速发展,Web应用的使用和普及已经成为了我们生活中不可或缺的一部分。

然而,Web应用的安全问题也愈发凸显出来。

为了确保用户信息的安全以及系统的正常运行,Web应用安全的检测与防护技术变得尤为重要。

本文将重点探讨Web应用安全的检测与防护技术,以期提供有效的解决方案。

一、Web应用安全检测技术1. 漏洞扫描漏洞扫描是一种常用的Web应用安全检测技术,用于检测Web应用程序中可能存在的安全漏洞。

常见的漏洞包括SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

通过自动化工具对Web应用程序进行扫描,可以发现潜在的漏洞并及时修复,提升Web应用的安全性。

2. 安全代码审计安全代码审计是一种手动的安全检测技术,通过对Web应用程序源代码的详细分析,找出可能存在的安全隐患。

开发人员可以通过审计识别不安全的代码逻辑,比如未经授权的访问、缓冲区溢出等,从而及时修复漏洞,提高应用的安全性。

3. 渗透测试渗透测试是一种模拟实际攻击的技术,通过对Web应用程序进行主动的安全测试,发现可能存在的安全风险。

通过模拟黑客攻击的方式,揭示系统的漏洞,并提供修复建议。

渗透测试能够全面评估Web应用系统的安全性,帮助开发人员制定更有效的防护策略。

二、Web应用安全防护技术1. 输入验证输入验证是确保Web应用的一个基本安全措施。

通过对用户输入的数据进行验证和过滤,可以防止恶意用户利用各种攻击手段,比如SQL注入、跨站脚本攻击等。

合理的输入验证以及使用专门的输入验证函数库,能够有效地防止Web应用程序受到常见的安全威胁。

2. 访问控制访问控制是保护Web应用中敏感信息和资源的一种方式。

通过对用户身份、权限进行控制和管理,确保只有授权用户能够访问相应的数据和功能。

权限控制可以在应用层面进行,也可以在服务器端进行设置,提供了有效的安全防护。

3. 安全日志记录与监控安全日志记录与监控是Web应用安全中重要的组成部分。

网站的渗透测试报告

网站的渗透测试报告1. 引言网站渗透测试是一种评估和验证网站安全性的技术,通过模拟黑客攻击,检测并揭示潜在的安全漏洞。

本报告将对某网站进行渗透测试,并详细记录测试过程、发现的漏洞以及建议的解决方案。

2. 测试范围本次渗透测试针对网站名称的公开网站进行,包括前端和后端部分。

测试包括但不限于以下内容:1.网站基础设施测试2.常见漏洞扫描和检测3.用户权限控制测试4.SQL注入测试5.跨站脚本攻击(XSS)测试6.文件上传和下载测试7.敏感信息泄露测试3. 测试方法本次渗透测试采用了以下一些常见的测试方法和工具:•端口扫描:使用Nmap工具对目标网站进行端口扫描,以识别开放的服务和可能的漏洞。

•Web应用扫描:使用OWASP ZAP和Burp Suite工具对网站进行漏洞扫描,检查是否存在常见的Web安全漏洞。

•密码爆破:使用Hydra工具对登录界面进行暴力破解,检查密码强度和防护措施。

•SQL注入:使用SQLMap工具对网站进行SQL注入测试,检测是否存在SQL注入漏洞。

•XSS测试:使用XSStrike工具对网站进行跨站脚本攻击测试,检测是否存在XSS漏洞。

4. 测试结果经过测试,我们发现了以下安全漏洞:4.1 用户权限控制不足网站的用户权限控制存在不足,用户在进行某些敏感操作时,未进行适当的权限验证。

这可能导致未授权的用户执行特权操作,并访问到不应该暴露的敏感信息。

4.2 SQL注入漏洞在某些页面中,我们发现了可能存在的SQL注入漏洞。

攻击者可以利用这些漏洞直接修改查询语句,绕过登录验证,甚至获取到数据库中的敏感信息。

4.3 跨站脚本攻击漏洞部分页面未过滤用户输入的特殊字符,导致存在跨站脚本攻击(XSS)漏洞。

攻击者可以通过构造恶意代码注入到页面中,获取用户的敏感信息或进行其他恶意操作。

4.4 文件上传漏洞在上传文件的功能中,我们发现了可能存在的文件上传漏洞。

攻击者可以上传包含恶意代码的文件,从而执行任意代码或者破坏网站的完整性。

如何测试网络安全

如何测试网络安全网络安全测试是指对网络系统和应用进行安全性评估和漏洞检测的过程。

为了保护数据的安全和防止黑客入侵,企业和个人需要进行网络安全测试。

下面是测试网络安全的一些常见方法:1.渗透测试(Penetration Testing):渗透测试是通过模拟黑客攻击企业网络系统或应用程序来测试其安全性。

渗透测试检测网络系统中的漏洞和弱点,并提供改进建议。

2.漏洞扫描(Vulnerability Scanning):漏洞扫描是使用自动化工具来扫描网络系统和应用程序,以检测已知漏洞和弱点。

通过漏洞扫描可以及时发现和修复系统中的安全问题。

3.安全代码审查(Secure Code Review):安全代码审查是对开发的代码进行静态分析,识别潜在的安全漏洞和弱点。

通过审查代码,可以发现并修复安全问题,提高代码的安全性。

4.网络流量分析(Network Traffic Analysis):网络流量分析可以监控和分析网络中流动的数据,以检测是否有异常的流量和潜在的攻击。

通过分析网络流量,可以识别并阻止恶意活动。

5.社会工程学测试(Social Engineering Testing):社会工程学测试是通过模拟各种攻击手段来测试人员对安全威胁的认识和防御能力。

通过测试员工对钓鱼邮件、文件共享和社交工程手段的防范能力,可以提高员工的安全意识。

6.无线网络测试(Wireless Network Testing):无线网络测试是针对企业的无线网络进行安全测试,以检测无线网络的漏洞和安全问题。

通过测试无线网络的安全性,可以控制无线设备的访问权限,防止未经授权的访问和攻击。

7.物理安全测试(Physical Security Testing):物理安全测试是检测企业网络系统和设备的物理安全性。

测试人员会模拟入侵者的攻击,测试防火墙、门禁系统和视频监控系统的安全性。

综上所述,通过渗透测试、漏洞扫描、安全代码审查、网络流量分析、社会工程学测试、无线网络测试和物理安全测试等一系列测试方法,可以全面评估企业网络安全的弱点和漏洞,并采取相应的措施加强安全防护,保护重要数据的安全。

《Web安全攻防:渗透测试实战指南》笔记

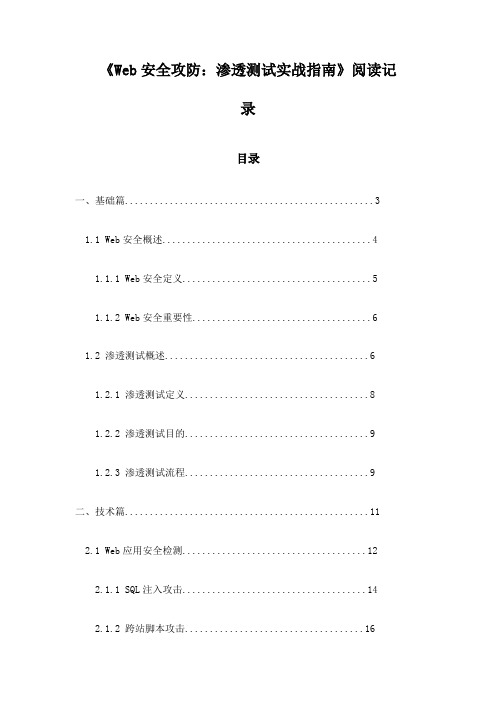

《Web安全攻防:渗透测试实战指南》阅读记录目录一、基础篇 (3)1.1 Web安全概述 (4)1.1.1 Web安全定义 (5)1.1.2 Web安全重要性 (6)1.2 渗透测试概述 (6)1.2.1 渗透测试定义 (8)1.2.2 渗透测试目的 (9)1.2.3 渗透测试流程 (9)二、技术篇 (11)2.1 Web应用安全检测 (12)2.1.1 SQL注入攻击 (14)2.1.2 跨站脚本攻击 (16)2.1.3 文件上传漏洞 (17)2.2 操作系统安全检测 (19)2.2.1 操作系统版本漏洞 (19)2.2.2 操作系统权限设置 (20)2.3 网络安全检测 (21)2.3.1 网络端口扫描 (23)2.3.2 网络服务识别 (24)三、工具篇 (25)3.1 渗透测试工具介绍 (27)3.2 工具使用方法与技巧 (28)3.2.1 Kali Linux安装与配置 (31)3.2.2 Metasploit使用入门 (31)3.2.3 Wireshark使用技巧 (33)四、实战篇 (34)4.1 企业网站渗透测试案例 (36)4.1.1 漏洞发现与利用 (37)4.1.2 后门植入与维持 (39)4.1.3 权限提升与横向移动 (40)4.2 网站安全加固建议 (41)4.2.1 参数化查询或存储过程限制 (42)4.2.2 错误信息处理 (44)4.2.3 输入验证与过滤 (45)五、法规与政策篇 (46)5.1 国家网络安全法规 (47)5.1.1 《中华人民共和国网络安全法》 (48)5.1.2 相关法规解读 (49)5.2 企业安全政策与规范 (50)5.2.1 企业信息安全政策 (52)5.2.2 安全操作规程 (53)六、结语 (54)6.1 学习总结 (55)6.2 深入学习建议 (57)一、基础篇在深入探讨Web安全攻防之前,我们需要了解一些基础知识。

Web 安全是指保护Web应用程序免受未经授权访问、篡改或泄露的过程。

web安全性测试(liuchang)

用于安全测试的工具介绍

• Perl

他内部集成了正则表达式的功能,以及巨大 他内部集成了正则表达式的功能, 集成了正则表达式的功能 的第三方代码库CPAN CPAN。 认为是编程语言的胶带。 的第三方代码库CPAN。被认为是编程语言的胶带。 非常有助于安全测试用例的自动化。 非常有助于安全测试用例的自动化。AcitvePerl 带有Perl Manager工具 供浏览、 工具, 带有Perl Manager工具,供浏览、下载和安装软 件包。 件包。

基本观察

• 查看源代码

有两项作用;发现最明显的安全问题;为将 有两项作用;发现最明显的安全问题; 来的测试建立一个比较基准。 常见的web漏 来的测试建立一个比较基准。最常见的 漏 洞涉及到向web应用提供恶意输入以修改 应用提供恶意输入以修改html 洞涉及到向 应用提供恶意输入以修改 源代码,在测试这些漏洞时, 源代码,在测试这些漏洞时,验证测试通过或 失败最简单的方法就是检查源代码是否被恶意 更改。 更改。 对于更复杂的源代码无法手动分析, 对于更复杂的源代码无法手动分析,需要使 来应对这种复杂性的增加。 用view source chart来应对这种复杂性的增加。 来应对这种复杂性的增加 它可以讲html标签显示在层层嵌套的框中,还 标签显示在层层嵌套的框中, 它可以讲 标签显示在层层嵌套的框中 可以暂时将其隐藏并禁止搜索。 可以暂时将其隐藏并禁止搜索。可以查看框架 元素的html代码,操控框架是一种常见的跨展 代码, 元素的 代码 示脚本攻击模式。 示脚本攻击模式。 12

4

Web应用安全测试

通过功能测试,我们设法向用户证明这个软 通过功能测试, 件可以像宣传的那样正常工作。通过安全测试, 件可以像宣传的那样正常工作。通过安全测试, 我们设法使每个人确信,即使面临恶意输入, 我们设法使每个人确信,即使面临恶意输入, 它仍然可以想宣传的那样正常工作。 它仍然可以想宣传的那样正常工作。我们设法 模拟真实的攻击和真实的漏洞, 模拟真实的攻击和真实的漏洞,同时用这些模 拟与我们有限的测试融为一体。 拟与我们有限的测试融为一体。 因而,Web安全测试就是使用多种工具 安全测试就是使用多种工具, 因而,Web安全测试就是使用多种工具,包 括手动工具和自动工具, 括手动工具和自动工具,来模拟和激发我们的 Web应用活动。 Web应用活动。 应用活动

网站检测报告

网站检测报告随着互联网的快速发展,网站在我们日常生活中扮演着越来越重要的角色。

无论是购物、娱乐还是获取信息,我们都会借助网站来实现。

然而,随之而来的是网络安全威胁的增加,网站检测就成为了现代社会不可或缺的一环。

一、网站安全性检测网站安全性是用户访问网站时最关注的问题之一。

在网络环境中,网站容易成为黑客攻击的目标,从而对用户信息造成泄露。

因此,网站安全性检测是网站所有者需要高度重视的事项。

主要的安全检测包括漏洞扫描、SQL注入检测、XSS跨站脚本攻击检测等。

漏洞扫描是一种对网站进行全面检测的方式,通过检测网页源码中的漏洞,找出可能会被黑客利用的弱点。

一旦发现漏洞,网站所有者需要立即修复,以免给用户信息安全带来风险。

另外,SQL注入检测和XSS跨站脚本攻击检测也是网站安全性检测的重要内容。

SQL注入是黑客利用不正确的输入验证机制,向数据库中插入恶意代码的行为。

通过对网站进行SQL注入检测,可以及时发现并修复潜在的安全问题。

XSS跨站脚本攻击是指黑客通过注入恶意脚本代码,使得用户在浏览器中执行脚本,从而获取用户的信息。

对于网站来说,XSS攻击是一种常见的威胁,需要进行及时检测和防范。

二、网站性能检测除了安全性外,网站性能也是用户关注的重要因素。

网站性能包括加载速度、响应时间、兼容性等方面的考量。

优秀的网站应该具备快速加载、稳定可靠并兼容各种设备的特点。

加载速度对于用户体验至关重要。

过长的加载时间会使用户对网站失去耐心,转而选择其他更快速的网站。

因此,对于网站所有者来说,定期进行网站性能检测,及时优化网站的加载速度就显得尤为重要。

此外,响应时间也是衡量网站性能的一个重要指标。

用户在访问网站时,希望能够及时得到反馈,而不是长时间的等待。

通过对网站进行性能测试,可以查找到网站的瓶颈,进而采取相应的措施进行优化。

兼容性是指网站在各种不同的设备和浏览器上是否正常显示。

现代社会中,用户使用多样化的设备进行网站访问,如电脑、手机、平板等。

Web应用安全性测试

安全测试概念一、什么是安全性测试安全性测试(security testing)是有关验证应用程序的安全服务和识别潜在安全性缺陷的过程。

注意:安全性测试并不最终证明应用程序是安全的,而是用于验证所设立策略的有效性,这些对策是基于威胁分析阶段所做的假设而选择的。

WEB安全性测试一个完整的WEB安全性测试可以从部署与基础结构、输入验证、身份验证、授权、配置管理、敏感数据、会话管理、加密。

参数操作、异常管理、审核和日志记录等几个方面入手。

1. 安全体系测试1) 部署与基础结构l 网络是否提供了安全的通信l 部署拓扑结构是否包括内部的防火墙l 部署拓扑结构中是否包括远程应用程序服务器l 基础结构安全性需求的限制是什么l 目标环境支持怎样的信任级别2) 输入验证l 如何验证输入A. 是否清楚入口点B. 是否清楚信任边界C. 是否验证Web页输入D. 是否对传递到组件或Web服务的参数进行验证E. 是否验证从数据库中检索的数据F. 是否将方法集中起来G. 是否依赖客户端的验证H. 应用程序是否易受SQL注入攻击I. 应用程序是否易受XSS攻击Web应用的安全性测试入门介绍随着越来越多的重要数据都存储在web应用上,以及网络事务数量的增长,适当的基于网络应用程序的安全性测试也变得相当重要。

安全性测试是指机密的数据确保其机密性(例如,不是将其暴露给不恰当的不被授权的个人或用户实体)以及用户只能在其被授权的范围进行操作(例如,一个用户不应该能够单方面有权限屏蔽掉网站的某一功能,一个用户不应该能够在某种无心的状态下改变网络应用程序的功能)的这样一个过程。

一些在安全性测试中运用到的重要的术语在我们说的更深入之前,了解一些网络应用程序的安全性测试中使用频繁的术语会很有帮助:1、什么是“易受攻击性”?这是网络应用程序的一个软肋。

造成这个“软肋”的原因,可能是程序中的bug,一种注入(SQL/脚本代码)或者已存在的病毒。

2、什么是“URL处理”?一些网络应用程序通过URL在客户端(浏览器)和服务器端之间进行额外信息的传递。

常见的Web应用安全测试技术

常见的Web应用安全测试技术Web应用安全测试是指通过对Web应用程序进行测试和评估,发现并修复潜在的安全漏洞和弱点,以保护Web应用程序免受各种安全威胁的技术。

在当今数字化时代,Web应用程序成为企业重要的业务支撑和用户交互平台,但同时也面临着日益增长的安全风险。

因此,进行常见的Web应用安全测试对于保护企业和用户的利益至关重要。

本文将介绍一些常见的Web应用安全测试技术,包括黑盒测试、白盒测试、灰盒测试、漏洞扫描和渗透测试等。

一、黑盒测试黑盒测试是一种不考虑应用程序内部结构和实现细节的测试方法。

测试人员只关注应用程序的输入和输出,从用户角度出发,模拟攻击者的行为进行测试。

黑盒测试可以发现一些常见的安全问题,如跨站脚本漏洞(XSS)、跨站请求伪造(CSRF)和SQL注入漏洞等。

为了进行黑盒测试,测试人员首先需要对Web应用程序的功能和交互过程有一定的了解。

然后,测试人员通过使用各种测试工具和技术模拟恶意用户的攻击行为,例如尝试输入特殊字符、异常输入、无效输入等,来测试应用程序的安全性。

二、白盒测试白盒测试是一种基于应用程序内部结构和实现细节的测试方法。

测试人员可以访问应用程序的源代码、配置文件和数据库等信息,以深入了解和评估应用程序的安全性。

白盒测试可以发现一些潜在的安全漏洞,如逻辑漏洞、代码注入和权限绕过等。

对于白盒测试,测试人员需要具备相关的开发技能和经验,能够理解和分析代码的逻辑结构和设计原则。

通过代码审计、安全架构评估和安全测试工具的使用,测试人员可以发现并修复一些潜在的安全问题。

三、灰盒测试灰盒测试是黑盒测试和白盒测试的结合,测试人员部分了解应用程序的内部结构和实现细节。

灰盒测试可以提高测试覆盖率和发现潜在的安全问题。

在进行灰盒测试时,测试人员可以使用一些代码分析工具来分析应用程序的源代码,并进行相关的安全测试。

灰盒测试可以更加全面地评估应用程序的安全性,同时也能够发现一些黑盒测试难以发现的安全问题。

网站安全测试中的安全头部检测方法

网站安全测试中的安全头部检测方法在当今数字化时代,互联网的发展已经深入人们的生活方方面面。

然而,随着互联网的普及和使用,网站的安全问题也日益严峻。

为了保障网站的安全性,安全测试变得至关重要。

而网站安全测试中的安全头部检测方法则是其中一项重要的检测手段。

安全头部检测是一种通过检测网站HTTP响应头部信息来评估网站安全性的技术手段。

通过分析HTTP响应头部的各种字段,可以发现潜在的安全风险和配置问题。

以下将介绍几种常见的安全头部检测方法。

首先,Content-Security-Policy(CSP)是一种用于指定允许加载网页内容的策略的HTTP响应头部字段。

通过使用CSP,网站管理员可以限制网页加载的资源,防范跨站脚本攻击(XSS)等潜在安全威胁。

检测时,可以通过验证CSP的配置逻辑、检查资源白名单以及检测是否存在过于宽松的策略来评估网站的安全性。

其次,Strict-Transport-Security(HSTS)是一种用于强制使用HTTPS连接的安全机制。

通过发送包含HSTS头部字段的响应,网站可以要求浏览器强制使用HTTPS来进行通信,从而防止中间人攻击等网络威胁。

在检测过程中,可以检查HSTS头部字段是否存在、检验其配置的过期时间以及检测是否存在绕过机制来评估网站的安全程度。

另外,X-Content-Type-Options是一种用于防止浏览器对响应内容进行未声明MIME类型的解析的安全机制。

通过设置X-Content-Type-Options为nosniff,可以防止恶意用户通过修改响应头部信息来欺骗浏览器。

在安全头部检测中,可以通过检查X-Content-Type-Options的配置情况,验证其是否按照安全标准进行设置。

还有一种常见的安全头部检测方法是X-XSS-Protection,用于预防跨站脚本攻击。

通过设置X-XSS-Protection的值为1或是开启它,可以使浏览器自动阻止恶意脚本的注入。

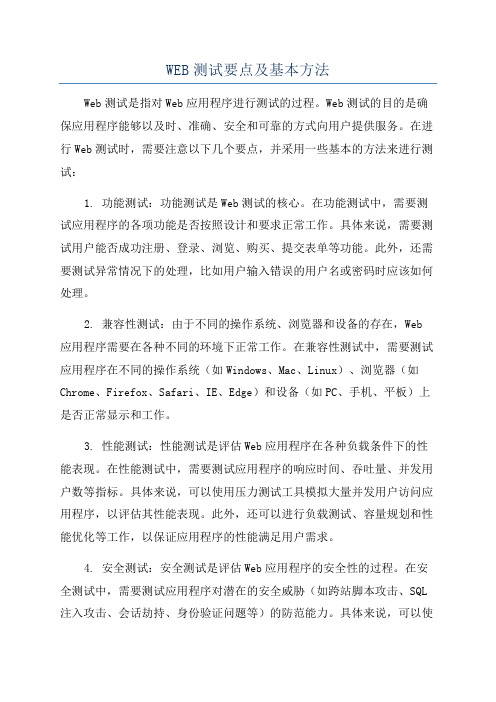

WEB测试要点及基本方法

WEB测试要点及基本方法Web测试是指对Web应用程序进行测试的过程。

Web测试的目的是确保应用程序能够以及时、准确、安全和可靠的方式向用户提供服务。

在进行Web测试时,需要注意以下几个要点,并采用一些基本的方法来进行测试:1. 功能测试:功能测试是Web测试的核心。

在功能测试中,需要测试应用程序的各项功能是否按照设计和要求正常工作。

具体来说,需要测试用户能否成功注册、登录、浏览、购买、提交表单等功能。

此外,还需要测试异常情况下的处理,比如用户输入错误的用户名或密码时应该如何处理。

2. 兼容性测试:由于不同的操作系统、浏览器和设备的存在,Web 应用程序需要在各种不同的环境下正常工作。

在兼容性测试中,需要测试应用程序在不同的操作系统(如Windows、Mac、Linux)、浏览器(如Chrome、Firefox、Safari、IE、Edge)和设备(如PC、手机、平板)上是否正常显示和工作。

3. 性能测试:性能测试是评估Web应用程序在各种负载条件下的性能表现。

在性能测试中,需要测试应用程序的响应时间、吞吐量、并发用户数等指标。

具体来说,可以使用压力测试工具模拟大量并发用户访问应用程序,以评估其性能表现。

此外,还可以进行负载测试、容量规划和性能优化等工作,以保证应用程序的性能满足用户需求。

4. 安全测试:安全测试是评估Web应用程序的安全性的过程。

在安全测试中,需要测试应用程序对潜在的安全威胁(如跨站脚本攻击、SQL 注入攻击、会话劫持、身份验证问题等)的防范能力。

具体来说,可以使用安全测试工具对应用程序进行漏洞扫描,以发现潜在的安全隐患。

此外,还需要测试应用程序的用户权限控制、数据加密、恶意代码防范等方面的功能。

5. 可用性测试:可用性测试是评估Web应用程序在实际使用中的易用性和用户体验的过程。

在可用性测试中,需要测试用户能否容易地找到需要的信息,以及能否容易地完成各项操作。

具体来说,可以进行用户界面测试、导航测试、页面加载速度测试等,以评估应用程序的可用性。

网页安全性测试的注意事项

网页安全性测试的注意事项在进行网页安全性测试时,我们需要注意一些关键事项,以确保测试的准确性和有效性。

以下是一些值得关注的要点:1. 测试环境的准备:在开始测试之前,我们需搭建一个合适的测试环境。

首先,我们要确保测试人员具备相应的技术能力和专业知识。

其次,我们需要提供合适的测试工具和软件,以确保测试的可靠性。

最后,测试环境应该与真实环境相似,以便更真实地模拟可能的安全漏洞。

2. 测试目标和范围的确定:在进行网页安全性测试之前,我们需要明确测试的目标和范围。

我们应该确定要测试的网页、系统或应用程序的具体内容。

同时,我们还需要明确测试的时间周期和测试阶段,以确保测试的有序进行。

3. 安全风险评估:在测试之前,对目标进行全面的安全风险评估是必要的。

通过评估可能存在的安全风险,我们可以更好地指导测试的重点和方法。

这包括对网页的安全漏洞进行预测和分析,例如跨站脚本攻击(XSS)和SQL注入攻击等。

4. 授权和合规事项:在进行网页安全性测试之前,我们需要获得相关方的授权。

这些相关方包括网页所有者、系统管理员以及相关权益持有者。

同时,我们还需确保测试的合规性,遵循相关的法律法规和道德规范,以维护测试的合法性和公正性。

5. 测试方法与技术:在进行网页安全性测试时,我们可以采用多种测试方法和技术。

例如,我们可以使用黑盒测试方法,即在不了解网页内部实现细节的情况下进行测试。

另外,灰盒测试和白盒测试也可以根据具体情况选择。

此外,使用自动化测试工具和手动测试相结合,可以更全面地评估目标网页的安全性。

6. 测试结果的分析与报告:在完成网页安全性测试后,我们需要对测试结果进行全面的分析。

我们应该准确地记录测试所发现的安全漏洞和风险,并尽量给出相应的建议与解决方案。

最后,我们要准备详尽的测试报告,以便相关方了解测试的情况和后续的改进计划。

7. 后续维护与改进:网页安全性测试不仅仅是一次性的,我们应该将其作为一个持续的过程。

及时跟踪并修复测试中发现的安全漏洞非常关键。

Web安全性测试

安全性测试安全性测试主要是测试系统在没有授权的内部或者外部用户对系统进行攻击或者恶意破坏时如何进行处理,是否仍能保证数据和页面的安全。

测试人员可以学习一些黑客技术,来对系统进行攻击。

另外,对操作权限的测试也包含在安全性测试中。

具体测试内容如下:执行添加、删除、修改等动作中是否做过登录检测。

退出系统之后的操作是否可以完成。

所有插入表单操作中输入特殊字符是否可以正常输正常存储,特殊字符为:!?#¥%……—*()~——-+=[]{}、|;:‘”?/《》<>,。

在带有参数的回显数据的动作中更改参数,把参数改为特殊字符并加入操作语句看是否出错。

测试表单中有没有做标签检测,标签检测是否完整。

在插入表单中加入特殊的HTML代码,例如:<marquee>表单中的字本是否移动?</marquee>。

系统安全性测试的十个重要问题1:没有被验证的输入测试方法:数据类型(字符串,整型,实数,等)允许的字符集最小和最大的长度是否允许空输入参数是否是必须的重复是否允许数值范围特定的值(枚举型)特定的模式(正则表达式)2:有问题的访问控制测试方法:主要用于需要验证用户身份以及权限的页面,复制该页面的url地址,关闭该页面以后,查看是否可以直接进入该复制好的地址;例:从一个页面链到另一个页面的间隙可以看到URL地址,直接输入该地址,可以看到自己没有权限的页面信息;3:错误的认证和会话管理分析:帐号列表:系统不应该允许用户浏览到网站所有的帐号,如果必须要一个用户列表,推荐使用某种形式的假名(屏幕名)来指向实际的帐号。

浏览器缓存:认证和会话数据作为GET的一部分来发送认证和会话数据不应该作为GET的一部分来发送,应该使用POST,例:对Grid、Label、Tree view类的输入框未作验证,输入的内容会按照html 语法解析出来;4:跨站脚本(XSS)分析:攻击者使用跨站脚本来发送恶意代码给没有发觉的用户,窃取他机器上的任意资料;测试方法:•HTML标签:<…>…</…>•转义字符:&(&);<(<);>(>); (空格);•脚本语言:<scrīpt language=‘javascrīpt’>…Alert(‘’)</scrīpt>•特殊字符:‘’ < > /•最小和最大的长度•是否允许空输入例:对Grid、Label、Tree view类的输入框未作验证,输入的内容会按照html 语法解析出来5:缓冲区溢出没有加密关键数据分析:用户使用缓冲区溢出来破坏web应用程序的栈,通过发送特别编写的代码到web程序中,攻击者可以让web应用程序来执行任意代码。

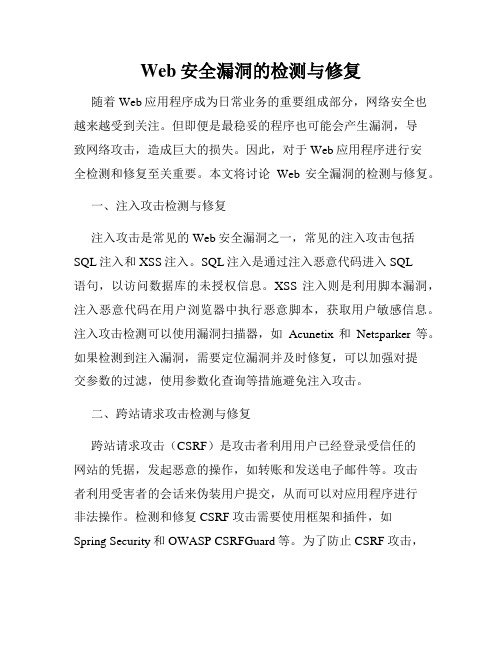

Web安全漏洞的检测与修复

Web安全漏洞的检测与修复随着Web应用程序成为日常业务的重要组成部分,网络安全也越来越受到关注。

但即便是最稳妥的程序也可能会产生漏洞,导致网络攻击,造成巨大的损失。

因此,对于Web应用程序进行安全检测和修复至关重要。

本文将讨论Web安全漏洞的检测与修复。

一、注入攻击检测与修复注入攻击是常见的Web安全漏洞之一,常见的注入攻击包括SQL注入和XSS注入。

SQL注入是通过注入恶意代码进入SQL语句,以访问数据库的未授权信息。

XSS注入则是利用脚本漏洞,注入恶意代码在用户浏览器中执行恶意脚本,获取用户敏感信息。

注入攻击检测可以使用漏洞扫描器,如Acunetix和Netsparker等。

如果检测到注入漏洞,需要定位漏洞并及时修复,可以加强对提交参数的过滤,使用参数化查询等措施避免注入攻击。

二、跨站请求攻击检测与修复跨站请求攻击(CSRF)是攻击者利用用户已经登录受信任的网站的凭据,发起恶意的操作,如转账和发送电子邮件等。

攻击者利用受害者的会话来伪装用户提交,从而可以对应用程序进行非法操作。

检测和修复CSRF攻击需要使用框架和插件,如Spring Security和OWASP CSRFGuard等。

为了防止CSRF攻击,维护会话状态是必要的,使用密钥或csrf_token增强会话的识别能力是必须的。

三、文件上传漏洞检测与修复Web应用程序常常需要文件上传功能,但是攻击者可以通过上传恶意文件进入服务器来进行各种恶意行为。

首要的漏洞攻击是通过上传包含脚本的文件来实现远程代码执行。

检测和修复文件上传漏洞需要使用代码审查工具和文件上传安全框架。

建议对上传文件进行个数、类型、大小等控制,同时在上传后,对已上传的文件进行安全性扫描或白名单验证,以保证文件上传功能的安全。

四、会话管理漏洞检测与修复处理用户会话时,应用程序必须保证会话状态的安全性。

会话管理漏洞包括会话劫持、会话固定、会话变量注入等。

会话劫持是攻击者利用会话凭证窃取用户会话,执行各种恶意行为,如更改密码和修改账户信息等。

(解读)什么是渗透测试(PenetrationTesting)?

(解读)什么是渗透测试(PenetrationTesting)?展开全文(解读)什么是渗透测试(Penetration Testing)?渗透测试(Penetration Testing),也称为Pen Testing,是测试计算机系统、网络或Web应用程序以发现攻击者可能利用的安全漏洞的实践。

渗透测试可以通过软件应用自动化或手动执行。

无论哪种方式,该过程都包括在测试之前收集关于目标的信息,识别可能的入口点,试图闯入(虚拟的或真实的)并报告结果。

让我们看看WIKI上的英文解释(翻译后)渗透测试是对计算机系统的授权模拟攻击,用于评估系统的安全性。

执行测试以识别两个缺点(也称为漏洞),包括未授权方访问系统的特征和数据的可能性,以及优点,使得能够完成完整的风险评估。

该过程通常识别目标系统和特定目标,然后审查可用信息,并采取各种手段来实现该目标。

渗透测试目标可以是白盒(提供背景和系统信息)或黑盒(只提供基本信息或除了公司名称不提供任何信息)。

灰盒穿透测试是二者的结合(其中目标有限的知识与审计人员共享)。

渗透测试可以帮助确定一个系统是否容易受到攻击,如果防御足够,以及测试是否打败了哪些防御(如果有的话)。

渗透测试发现的安全问题应该报告给系统所有者。

渗透测试报告也可以评估对组织的潜在影响,并提出降低风险的对策。

美国国家网络安全中心(National Cyber Security Center)将渗透测试描述如下:“一种方法,通过试图破坏某个IT系统的部分或全部安全性,使用与对手相同的工具和技术,来获得对该IT系统的安全性的保证。

”渗透测试的目标根据针对任何给定参与的已批准活动的类型而有所不同,其中主要目标是发现可被邪恶行为者利用的漏洞,并将这些漏洞与建议的缓解策略一起通知客户。

渗透测试是全面安全审计的一个组成部分。

例如,支付卡行业数据安全标准要求在定期日程表和系统更改之后进行渗透测试。

缺陷假设方法是一种系统分析和渗透预测技术,其中通过对系统的规范和文档的分析来编译软件系统中的假设缺陷列表。

网络安全测试方法

网络安全测试方法网络安全测试是指通过对网络系统及应用程序进行检测和评估,以发现其中存在的安全漏洞和风险,并提出相应的解决方案,保障网络系统的安全性。

下面是一些常用的网络安全测试方法。

1. 渗透测试(Penetration Testing):渗透测试是模拟黑客攻击的一种测试方法,通过模拟各种攻击手段,发现网络系统中的安全漏洞和弱点,进而提出相应的解决方案。

2. 安全扫描(Vulnerability Scanning):安全扫描是利用一些自动化工具对网络系统进行检测,识别其中存在的安全漏洞和风险。

通过扫描端口、漏洞、配置等信息,发现网络设备和应用程序中的潜在风险。

3. 代码审查(Code Review):代码审查是对网络应用程序的源代码进行检查,发现其中可能存在的安全漏洞和风险。

通过分析代码的质量和安全性,确保应用程序的安全性。

4. 安全评估(Security Assessment):安全评估是对网络系统进行综合评估和分析,旨在发现其中的安全问题和潜在风险,并提出相应的解决方案。

通过对网络结构、安全策略、访问控制等方面进行评估,保障网络系统的安全性。

5. 社会工程学测试(Social Engineering Testing):社会工程学测试是利用心理和人际关系等手段进行安全测试,通过模拟恶意攻击,发现网络系统在人为因素上的安全问题。

通过发现和解决员工的安全意识和培训问题,提升网络系统的整体安全性。

6. 应急响应演练(Emergency Response Drills):应急响应演练是模拟网络攻击和突发事件的测试方法,通过实际演练的方式检验网络系统的安全性,评估应对和处置能力,并及时修复漏洞和风险。

7. 安全意识培训(Security Awareness Training):安全意识培训是提高员工安全意识和知识的一种测试方法,通过培训和测试的方式,提高员工对网络安全的认知和防范能力,减少人为因素引起的安全漏洞。

Web安全漏洞的检测方法

Web安全漏洞的检测方法一、绪论随着网络技术的不断发展,Web应用在我们的日常工作和生活中得到了越来越广泛的应用,而Web安全问题也日益成为了互联网领域的一大难题。

在这些安全问题中,Web安全漏洞的危害尤为严重。

因此,对Web安全漏洞进行检测和修复显得尤为重要。

二、Web安全漏洞的类型1、SQL注入漏洞2、跨站脚本攻击(XSS)漏洞3、跨站请求伪造(CSRF)漏洞4、文件上传漏洞5、文件包含漏洞6、命令执行漏洞三、Web安全漏洞的检测方法1、手动检测法手动漏洞检测法可以检测Web应用程序中的所有漏洞,并且可以深入了解漏洞的原因,从而更加深入地修复它。

但是手动检测法需要很高的技术水平和经验,而且耗时较长。

2、自动化检测法自动化程序可以对Web应用程序进行快速和准确的检测,同时还能够发现一些常见的安全漏洞。

但是,自动化检测法存在一定的误报和漏报率,需要人工进行验证和处理。

3、静态分析检测法静态分析程序可以静态地分析Web应用程序代码中的安全漏洞,并且可以发现一些隐藏的漏洞。

但是静态分析程序需要较长时间才能分析出所有的漏洞,而且无法检测到一些动态生成的Web页面。

4、黑盒检测法黑盒检测法是一种最基本的Web应用程序漏洞检测方法,它可以通过对Web应用程序的输入和输出进行分析,来发现潜在的安全漏洞。

黑盒检测法可以发现真实漏洞,但无法深入分析,需要人工验证和处理。

四、Web安全漏洞的修复方法1、SQL注入漏洞的修复方法对于SQL注入漏洞,可以通过使用参数化的SQL语句来修复。

2、XSS漏洞的修复方法对于XSS漏洞,可以对所有的输入数据进行过滤和转义,避免恶意脚本的注入。

3、CSRF漏洞的修复方法对于CSRF漏洞,可以在收到数据请求时对每个请求都进行验证,防止不合法的请求发送。

4、文件上传漏洞的修复方法对于文件上传漏洞,可以限制上传文件的类型和大小,并对上传的文件进行检测和过滤。

5、文件包含漏洞的修复方法对于文件包含漏洞,可以通过对用户输入进行过滤和转义,避免攻击者利用漏洞进行读取和执行。

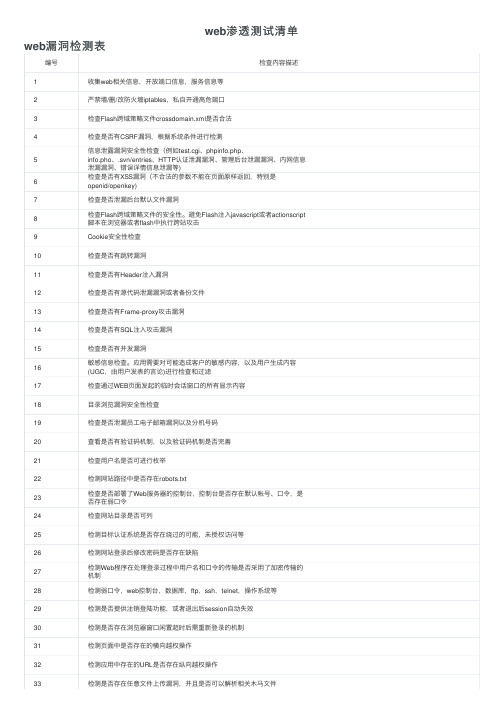

web渗透测试清单

web渗透测试清单web漏洞检测表编号检查内容描述1收集web相关信息,开放端⼝信息,服务信息等2严禁增/删/改防⽕墙iptables,私⾃开通⾼危端⼝3检查Flash跨域策略⽂件crossdomain.xml是否合法4检查是否有CSRF漏洞,根据系统条件进⾏检测5信息泄露漏洞安全性检查(例如test.cgi、phpinfo.php、info.pho、.svn/entries、HTTP认证泄漏漏洞、管理后台泄漏漏洞、内⽹信息泄漏漏洞、错误详情信息泄漏等)6检查是否有XSS漏洞(不合法的参数不能在页⾯原样返回,特别是openid/openkey)7检查是否泄漏后台默认⽂件漏洞8检查Flash跨域策略⽂件的安全性。

避免Flash注⼊javascript或者actionscript 脚本在浏览器或者flash中执⾏跨站攻击9Cookie安全性检查10检查是否有跳转漏洞11检查是否有Header注⼊漏洞12检查是否有源代码泄漏漏洞或者备份⽂件13检查是否有Frame-proxy攻击漏洞14检查是否有SQL注⼊攻击漏洞15检查是否有并发漏洞16敏感信息检查。

应⽤需要对可能造成客户的敏感内容,以及⽤户⽣成内容(UGC,由⽤户发表的⾔论)进⾏检查和过滤17检查通过WEB页⾯发起的临时会话窗⼝的所有显⽰内容18⽬录浏览漏洞安全性检查19检查是否泄漏员⼯电⼦邮箱漏洞以及分机号码20查看是否有验证码机制,以及验证码机制是否完善21检查⽤户名是否可进⾏枚举22检测⽹站路径中是否存在robots.txt23检查是否部署了Web服务器的控制台,控制台是否存在默认帐号、⼝令,是否存在弱⼝令24检查⽹站⽬录是否可列25检测⽬标认证系统是否存在绕过的可能,未授权访问等26检测⽹站登录后修改密码是否存在缺陷27检测Web程序在处理登录过程中⽤户名和⼝令的传输是否采⽤了加密传输的机制28检测弱⼝令,web控制台,数据库,ftp,ssh,telnet,操作系统等29检测是否提供注销登陆功能,或者退出后session⾃动失效30检测是否存在浏览器窗⼝闲置超时后需重新登录的机制31检测页⾯中是否存在的横向越权操作32检测应⽤中存在的URL是否存在纵向越权操作33检测是否存在任意⽂件上传漏洞,并且是否可以解析相关⽊马⽂件认证和授权类命令执⾏类逻辑攻击类注⼊攻击类34检测是否存在任意下载,遍历下载系统或者web 内的⽂件35检测Web ⽹站在处理⽤户提交的不存在的URL 时会返回错误信息,是否可通过返回的错误信息来确认有敏感信息的泄漏问题36检测是否存在遗留的测试页⾯37检测是否会在本地存储不安全的敏感⽂件38检测是否存在命令执⾏漏洞39检测逻辑上的安全问题,是否存在篡改40检测是否可通过搜索引擎进⾏信息收集编号检查内容描述1密码明⽂传输2⽤户名枚举3暴⼒攻击4会话标⽰未更新5未授权访问6⽂件上传漏洞7任意⽂件下载8脆弱的SSL 算法9越权访问编号检查内容描述1Struts2 远程命令执⾏2Jboss 远程命令执⾏3HTTP.sys 远程代码执⾏漏洞4⽂件包含编号检查内容描述1验证码功能缺陷2并发漏洞3Slow Http attack 、慢速攻击4短信攻击编号检查内容描述1SQL 注⼊2XML 注⼊3CRLF 注⼊4XFF注⼊5XPATH注⼊6命令注⼊7连接或框架注⼊8Json劫持漏洞9宽字节注⼊客户端攻击类编号检查内容描述1XSS跨站脚本漏洞2跨站伪造请求(CSRF)3不安全的HTTP⽅法信息泄露类编号检查内容描述1⽬录遍历2Web容器控制台地址泄漏3PHPInfo()信息泄漏4POODLE信息泄露漏洞5SVN信息泄露6备份⽂件泄露7内⽹IP地址泄露8Cookie信息泄露9异常信息泄露10敏感信息泄露11IIS断⽂件名泄露12Robots⽂件信息泄露其他类型编号检查内容描述1跨域访问漏洞2URL重定向3DNS域传送漏洞4开放多余端⼝5PHP multipart/form-data Padding Oracle攻击7HTTP Host头攻击8SSRF攻击9TLS1/SSLv3 重协商漏洞附录Web安全常见检测⼯具10Web服务器解析漏洞编号内容描述1APPScan:IBM Rational AppScan,在Web安全测试中所使⽤的⾃动化扫描⼯具。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Test Tools

Charles

Download from /

Test Types (1)

Authentication Bypass There are several methods to bypass the authentication schema in use by a "SELECT * FROM users WHERE name = '" + userName + "';" • Username= “a' or 1=1”

Test Types (2)

Cross-Site Scripting (XSS) Vulnerabilities an attacker uses a web application to send malicious code, generally in the form of a browser side script, to a different end user Example: <script>document.write(“<img src=/px.gif?cookie=“+document.cookie”)></ script>

Test Tools

Burp

Download from /proxy/ Run suite.bat to launch Burp application Set proxy localhost:8080 on your browser Full history of all requests, modifications and responses, with ability to view saved requests and responses, and to reissue and re-modify individual requests. Fine-grained rules governing interception of requests and responses, based on practically any message attribute.

Web Security Testing

Jojo Shi

Agenda

General Concepts Test Tools Test Types Security Checklist Suggested Reading and References Q&A

General Concepts - Get, Post

POST will be used for the subsequent pages POST /ws/eBayISAPI.dll HTTP/1.0 Content-Type: application/x-www-form-urlencoded Referer: /ws/eBayISAPI.dll Host: Content-Length: 688

General Concepts - Get, Post

Although GET and POST operate on the same data and field names, there are several important considerations when reviewing GETs. The GET method does not allow or support URLs in excess of 2000 characters The GET URLs themselves can not be considered “private” as they will be present in proxy and other server logs Data present in URLs must be “web safe,” potentially causing issues with user-supplied data

GET will be used for the entry pages of flows

GET /ws/eBayISAPI.dll?NewListing&sid=&cpg=2&aid=5 HTTP/1.0 Referer: /ws/eBayISAPI.dll?SellHub3 Host:

Test Types(3)

Business Logic Return and Redirect URLs - Do redirect functions allow for redirect from allowed pages/site

Look for HttpOnly at the end of “ns1” and “s” cookies Set-Cookie: s=BAQAAAQ...+AyGAg**;Domain=;Path=/; HttpOnly Make sure “lucky9” is not getting different values in each response Make sure Set-Cookie headers are not duplicated or otherwise appearing with “unexpected” data (i.e. data that is questionably short, in a different format from other/previous pages, or otherwise different)

General Concepts – Response Codes

HTTP Response Codes

200 – OK; Data is being sent 302 – Found; Data is elsewhere (location specified in response) 304 – Not Modified; Use from cache 401 – Not Authorized; Basic WWW Authentication is required 403 – Forbidden; Not authorized to view this page 404 – Not Found; The file is not present 412/417 – Rare error seen in ebay.log when XSL pool/machine is down 5xx – Server errors

Direct page request (forced browsing) Parameter Modification

• /page.asp?authenticated=yes

Session ID Prediction SQL Injection

For complete list please go to

/Protocols/rfc2616/rfc2616-sec10.html

General Concepts – Set-Cookie Headers

Set-Cookie Response Headers High-level checks

MfcISAPICommand=NewListing&cpg=7&sid=79976200&js=1&productpop=&helpStat =false&lvisMsgId=5235&previewTab=&userid=&pass=&galleryImageSource=&_ttDyi= &_ttRne=&_ttTitle=&_ttDesc=&_ttCat=&_ttEps=&_optFeat=7&listingCurrency=USD&r eview=false&crd=false&pictureUrl=http%3A%2F%%2F03 %2Fi%2F00%2F82%2Fe5%2F16_1.JPG%3Fset_id%3D7&photoDisplayUpgrades=1&photoDisplayUpgrades=1&photoDisplayPackage=0&selfHostPictureUrl1=&descriptionContainsPhoto=false&s elfHostPictureShow=false&selfHostPictureUrl2=&selfHostPictureUrl3=&selfHostPictur eUrl4=&selfHostPictureUrl5=&selfHostPictureUrl6=&freeGallery=0&aid=18&subtitle=& bold=true&border=true&highlight=true&totalInsertionFeesParam=9.05

General Concepts - Get, Post

Convert Post to a Get

http://***/ws/test.dll? MfcISAPICommand=NewListing&cpg=7&sid=79976200&js=1&productpop=&helpStat=false&lvisM sgId=5235&previewTab=&userid=&pass=&galleryImageSource=&_ttDyi=&_ttRne=&_ttTitle=&_ttD esc=&_ttCat=&_ttEps=&_optFeat=7&listingCurrency=USD&review=false&crd=false&pictureUrl=ht tp%3A%2F%%2F03%2Fi%2F00%2F82%2Fe5%2F16_1.JPG%3Fset_ id%3D7&photoDisplayUpgrades=-1&photoDisplayUpgrades=1&photoDisplayPackage=0&selfHostPictureUrl1=&descriptionContainsPhoto=false&selfHostPictu reShow=false&selfHostPictureUrl2=&selfHostPictureUrl3=&selfHostPictureUrl4=&selfHostPicture Url5=&selfHostPictureUrl6=&freeGallery=0&aid=18&subtitle=&bold=true&border=true&highlight=tr ue&totalInsertionFeesParam=9.05