802.1x协议在企业内部网的应用探讨

802.1x协议详解

四、 802.1x报文结构

当EAPOL的Packet Type为EAP-Packet时Packet Body就是EAP数据包 code:EAP包的类型,有四种 request -1 response -2 success -3 failure -4 identifier:辅助进行response和request消息的匹配 length:eap包的长度,包括code、id、len、data data:内容格式由code决定

四、 802.1x报文结构

当code为success或者failure时data域没有,此时length的值为4

当code域的值为request或者是response类型时data域格式为:

type为eap的认证类型,eg: 1为请求id 4为challenge

四、 802.1x报文结构

1、部分报文抓包查看:

802.1x概览

达则兼济天下,穷则独善其身!

一、 802.1x 作用 二、 802.1x的认证体系结构 三、 802.1x 的认证过程

ቤተ መጻሕፍቲ ባይዱ目录

四、 802.1x报文结构

一、 802.1x 作用

802.1x 协议起源于 802.11 协议,802.11 协议是标准的无线局域网协议。 802.1x 协议的主要目的是为了解决无线局域网用户的接入认证问题。 802.1x 是 IEEE 为了解决基于端口的接入控制(Port-Based Access Control )而定义的 一个标准,实现用户级的接入控制。 802.1X 是基于端口的认证策略(这里的端口可以是一个实实在在的物理端口也可以 是一个就像 VLAN 一样的逻辑端口,对于无线局域网来说这个“端口”就是一条信道) 802.1X 的认证的最终目的就是确定一个端口是否可用。对于一个端口,如果认证成 功那么就 “打开” 这个端口, 允许所有的报文通过; 如果认证不成功就使这个端口 保持 “关闭” ,此时只允许 802.1X 的认证报文 EAPOL (Extensible Authentication Protocol over LAN) 通过。

企业内部网络接入控制技术应用浅析

企业内部网络接入控制技术应用浅析摘要:企业信息化应用程度越来越广,越来越深入,信息安全的要求也随之而来,其中网络接入控制是信息安全的一个非常重要的方案,本文通过对目前比较流行的网络接入控制的技术进行分析,得出适合各种不同类型企业的优缺点。

关键词:信息安全网络接入控制1 网络接入控制技术概述网络接入控制,也称网络准入控制(network admission control,简称nac)概念最早是由cisco提出来的,最初目的是利用网络基础设施来防止病毒和蠕虫危害网络。

cisco nac方案是cisco自防御网络计划的第一阶段。

企业目前的大多数信息资料都可以通过连入到内部信息网络中获取,所以控制内部网络的接入成了整个信息安全很重要的一环,为此希望通过实施网络接入控制加强信息安全的管理手段。

网络准入控制实现终端注册、安全检查、安全隔离、安全通知和安全修复,保证接入到网络的终端设备的身份是可信的、是满足强制安全策略要求的。

对于外来终端设备可以限制其只能访问一些公开的资源;对于不符合强制安全策略要求的终端设备可以对其进行安全隔离,只有修复后才能正常访问网络资源;只有符合强制安全策略要求并且是内部用户的终端设备才能正常访问网络资源。

图1是网络准入控制通用架构。

接入网络的终端设备通过代理程序向接入控制服务器提供自己的安全特性信息,接入控制服务器向策略服务器验证安全特性信息是否符合强制策略要求、终端设备的身份,接入控制器根据验证结果控制接入控制点,告诉接入控制点终端设备可以访问的网络资源。

2 主流网络接入控制技术分析网络准入控制实现上要解决的一个关键问题是如何能够适应用户的各种网络环境。

目前有四种常见技术来实现网络准入控制:cisco nac、微软nap(network access protection)、网关(防火墙、代理服务器)、arp技术。

这些技术采用的接入控制点设备不同,所以代理与接入控制点之间、接入控制点与接入控制服务器之间的协议也不相同,能够起到的效果也不尽同。

802.1x原理与配置

Page18

EAPOL数据报(续)

EAPOL数据报格式:

PAE Ethernet Type:协议类型,值 为0x888E。

Protocol Version:指示EAPOL 帧的 发送方所支持的协议版本号。

Type:EAPOL数据包的类型。 Length:表示数据长度,即“Packet Body”字段的长度,单位为

字节,0表示没有后面的数据域。 Packet Body:表示数据内容,根据不同的Type有不同格式。

Page19

EAPOL数据报(续)

EAPOL数据包类型:

Type值

0x00 0x01 0x02 0x03 0x04

报文类型

EAP报文(EAP-Packet),用于承载认证信息 EAPOL开始报文( EAPOL-Start),发起认证 EAPOL注销报文(EAPOL-Logoff),退出请求 EAPOL信息报文(EAPOL-Key) EAPOL告警报文(EAPOL-Encapsulated-ASF-Alert)

Page20

目录

NAC技术简介 802.1x工作原理 EAP和EAPOL 802.1x协议运行过程 802.1x业务配置 802.1x基本故障诊断

Page21

802.1x协议运行过程

802.1x中继方式认证流程:

Client

EAPoL

CM

AAA

EAPoL-Start

表项申请

RADIUS

EAP-Request/Identity

Page23

802.1x配置准备

配置思路:

配置RADIUS服务器模板 配置AAA认证模板 配置域 配置802.1x认证

需要准备如下数据 :

RADIUS服务器IP地址、认证端口号 RADIUS服务器密钥为hello,重传次数为2 AAA认证方案web1 RADIUS服务器模版rd1 域isp1

802.1x认证(网络安全接入控制)

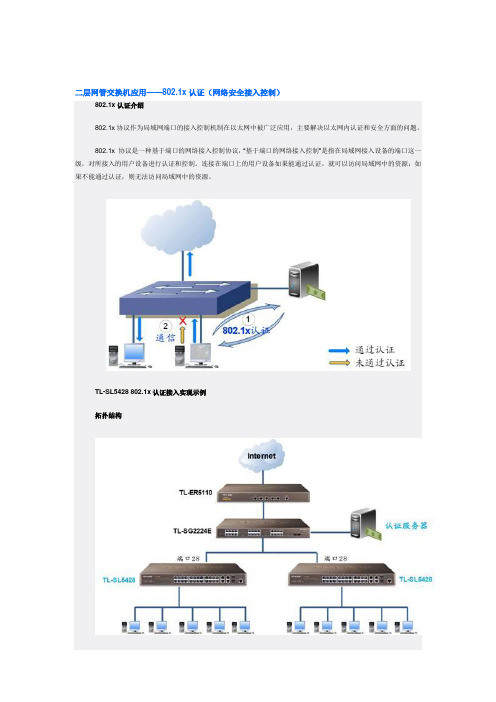

二层网管交换机应用——802.1x认证(网络安全接入控制)802.1x认证介绍802.1x协议作为局域网端口的接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1x 协议是一种基于端口的网络接入控制协议,“基于端口的网络接入控制”是指在局域网接入设备的端口这一级,对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

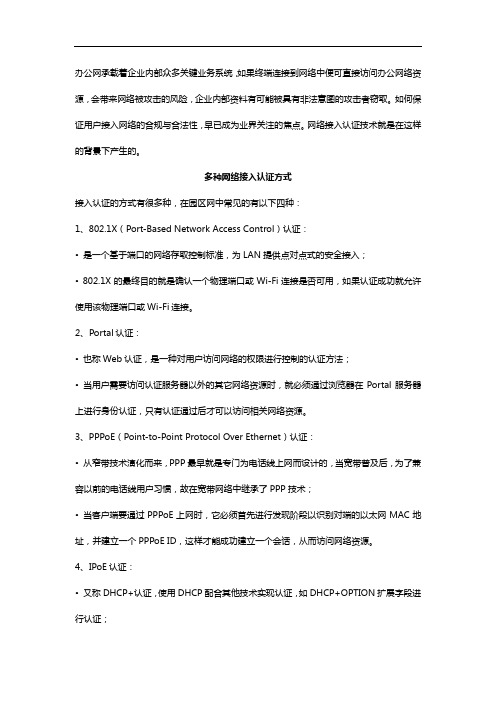

TL-SL5428 802.1x认证接入实现示例拓扑结构图中以TL-SG2224E做为中心交换机,TL-SL5428做为接入交换机,802.1x认证服务器接在TL-SG2224E上。

下面将介绍实现局域网中每台设备通过802.1x认证接入的配置过程。

1.搭建Radius认证服务器本文以试用版的WinRadius做为认证服务端。

(也可以在Windows Server 上搭建Radius认证服务器。

有关服务器的搭建方法请在网上参考相关资料)认证服务器上的配置:● 服务器IP地址:192.168.1.250● 认证端口:1812● 计费端口:1813● 密钥:fae● 服务器上设置用户账号2.配置TL-SL5428的802.1x功能● Radius配置将服务器上的相关设置对应配置在交换机上。

如果不需要进行上网计费,则不需要启用计费功能。

● 端口配置i. 不启用TL-SL5428级联端口(28端口)的802.1x认证,使认证服务器的在任何时候都能通过该端口接入网络以便认证客户端。

ii.配置其它需要认证的端口。

(TL-SL5428可同时支持基于MAC和Port的认证,这里均采用基于MAC的认证方式)注:● 如果端口的“状态”处于禁用,则该端口下的设备不需要进行认证,始终处于接入网络的状态。

● 控制类型中,“基于MAC”意为着该端口下的所有设备必需单独进行认证,认证通过后才能接入网络;“基于Port”意味着该端口下只要有一台设备认证通过,其它设备不再需要认证也能接入网络。

IEEE 802.1x协议及应用

4. 应用举例:联创802.1x校园认证

联创802.1x校园认证协议用于有线局域网

环境中,报文格式与先前所述的EAP报文 基本相同,但是因为业务有更多的需求, 联创做了一些扩展,附加了一些字段用于 通知如IP分配、上网金额不足、学校断网等 信息,另外的一个特色是在某些报文中加 入了linkage这个字符串作为标识。因此主 要介绍其客服EAP自身缺陷所采取的措施。 联创802.1x认证共分两个阶段:认证阶段 和保持阶段,认证阶段与前述相同,保持 阶段仅验证用户名。

IEEE802无线网络及有线网络中,这些网络中, 攻击者都可能接触到用于EAP报文传输的信道, 可能实现的攻击有: 1.攻击者通过侦听EAP报文得知用户身份 2. 攻击者可以修改或伪造EAP数据报 3.攻击者可能通过伪造EAP-Success/EAP-Failure 包,使用户误以为已经认证或断线,或者重放身 份数据包,使得认证服务器认为出现了相同的身 份登录,造成拒绝服务 4.攻击者可能通过进行离线字典暴力破解找出密 码

7.客户端收到EAP-Request/MD5-Challenge报文后,将密码和

Challenge做MD5算法后的Challenged-Password,在EAPResponse/MD5-Challenge回应给认证方;

8.认证方将Challenge,Challenged Password和用户名一起送到

联创对802.1x认证的安全优化

在联创协议中,“请求方”即宿舍中请求上网的计算机,

“认证方”即提供接入的交换机,“认证服务器”则在外 部网络上与交换机通讯,上面存有上网的卡号和密码 在接入设备上,将所有物理端口划分成一个个独立的 VLAN,使用户与接入设备之间的信道不会被其它用户监 听到,从而使得之前的大部分攻击基本无法实现(除非在 交换机与上网计算机之间搭建一条线路,如通过集线器) 由于已经从物理上使得攻击可能性小,联创802.1x协议在 交换机与用户之间的通讯安全性方面其实是非常脆弱的。 认证通过后,每隔20s左右服务器会对客端进行身份认证, 但这个认证主要是为了计费需要,安全性上不具有多大意 义。

802.1x的应用介绍

……

client 127.0.0.1 {

secret

= testing123

shortname = localhost

nastype

= other # localhost isn't usually a NAS...

}

client 140.113.215.114 {

secret

= SecretOfHSCC

shortname = APOfHSCC

}

#client {

# secret

= testing123

交通大學資訊科學系計算機網路實驗室

5-2

無線網路通訊課程實驗 5

# shortname #}

……

= localhost

f. 更改 radius.conf,將#去掉。

交通大學資訊科學系計算機網路實驗室

5-6

無線網路通訊課程實驗 5

b. 或者使用清大 wire1x 的方案,請參考 .tw/wire1x,裡面有詳細的安裝說明與使用方 法。但是請注意其支援的硬體有所限制。使用前要先裝其他所需 的軟體與 dll 檔,請參考網頁上的敘述。使用時要將 windows 內 建的 802.1x 設定關閉,否則會一直由 windows 主導認證機制。(此 網路使用 IEEE 802.1x 認證選項請勿勾取)。下圖為運作畫面。

所顯示的是 EAPOL 的封包。

EAP 的流程封包。

交通大學資訊科學系計算機網路實驗室

5-9

無線網路通訊課程實驗 5

實驗記錄

1. FreeRADIUS 架設過程中更改了哪些設定,遇到哪些困難? 2. AP 的更改了哪些設定,遇到哪些困難? 3. Mobile Station 採用哪種方法,遇到哪些困難? 4. 所抓取的無線端 EAP 封包。且分析其封包結構。 5. 所抓取的有線端 RADIUS 封包。且分析其封包結構。

802.1x

一、引言802.1x协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LANS witch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模収展,服务提供者需要对用户的接入迚行控制和配置。

尤其是WLAN的应用和LAN接入在甴信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户迚行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

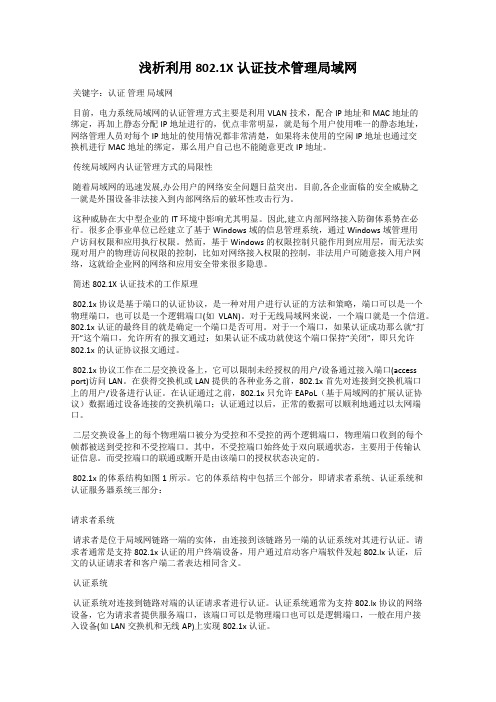

802.1x的体系结构如图1所示。

它的体系结构中包括三个部分,即请求者系统、认证系统和认证服务器系统三部分:图1 802.1x认证的体系结构1.请求者系统请求者是位于局域网链路一端的实体,由连接到该链路另一端的认证系统对其迚行认证。

请求者通常是支持802.1x认证的用户终端设备,用户通过启动客户端软件収起802.lx认证,后文的认证请求者和客户端二者表达相同含义。

2.认证系统认证系统对连接到链路对端的认证请求者迚行认证。

认证系统通常为支持802.lx协议的网络设备,它为请求者提供服务端口,该端口可以是物理端口也可以是逻辑端口,一般在用户接入设备(如LANSwitch和AP)上实现802.1x认证。

技术盛宴丨企业办公网接入认证技术详解

办公网承载着企业内部众多关键业务系统,如果终端连接到网络中便可直接访问办公网络资源,会带来网络被攻击的风险,企业内部资料有可能被具有非法意图的攻击者窃取。

如何保证用户接入网络的合规与合法性,早已成为业界关注的焦点。

网络接入认证技术就是在这样的背景下产生的。

多种网络接入认证方式接入认证的方式有很多种,在园区网中常见的有以下四种:1、802.1X(Port-Based Network Access Control)认证:• 是一个基于端口的网络存取控制标准,为LAN提供点对点式的安全接入;• 802.1X的最终目的就是确认一个物理端口或Wi-Fi连接是否可用,如果认证成功就允许使用该物理端口或Wi-Fi连接。

2、Portal认证:• 也称Web认证,是一种对用户访问网络的权限进行控制的认证方法;• 当用户需要访问认证服务器以外的其它网络资源时,就必须通过浏览器在Portal服务器上进行身份认证,只有认证通过后才可以访问相关网络资源。

3、PPPoE(Point-to-Point Protocol Over Ethernet)认证:• 从窄带技术演化而来,PPP最早就是专门为电话线上网而设计的,当宽带普及后,为了兼容以前的电话线用户习惯,故在宽带网络中继承了PPP技术;• 当客户端要通过PPPoE上网时,它必须首先进行发现阶段以识别对端的以太网MAC地址,并建立一个PPPoE ID,这样才能成功建立一个会话,从而访问网络资源。

4、IPoE认证:• 又称DHCP+认证,使用DHCP配合其他技术实现认证,如DHCP+OPTION扩展字段进行认证;• IPoE认证基于上网用户的物理位置(唯一的VLAN ID/PVC ID)对用户进行认证和计费,用户上网时无需输入用户名和密码。

在企业办公网场景中最常用到的就是802.1X认证和Portal认证。

本文将对802.1X认证技术和Portal认证技术进行详细讲解。

802.1X认证技术详解802.1X认证系统构成如图1所示,802.1X认证系统由恳请者、认证者、认证服务器三个角色构成。

基于802.1X认证的局域网准入控制技术应用研究

1引言随着企业信息化建设的不断深入,在带来高效率、高便利的同时,也给企业局域网信息安全带来了巨大的挑战。

而局域网计算机终端的违规接入和违规操作是网络信息安全的主要隐患之一。

事实证明,80%的安全问题是由网络内部引起的,例如:内部终端的非法接入、从内部发起的恶意攻击以及内部重要数据被盗用等。

而加强内部网络的准入控制是解决网络安全问题的有效手段,只有通过完善的准入控制和终端安全管理才能够真正从源头上控制各种安全事件的发生,遏制由局域网内发起的攻击和破坏。

本文通过对基于802.1x 身份认证技术的研究,实现对局域网内用户终端的准入控制和管理,从而提升局域网安全管理水平,保障信息系统安全。

2802.1x 协议802.1x 身份认证协议起源于802.11协议,后者是标准的无线局域网协议。

802.1x 协议的主要目的是为了解决无线局域网用户接入认证问题,但由于它的原理对于所有符合IEEE 802标准的局域网具有普适性,因此后来在有线局域网中也得到了广泛的应用。

802.1x 协议是一种基于端口的网络接入控制协议,它是指在局域网接入控制设备的端口这一级对所接入的设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

3系统设计与实现为了解决本单位局域网终端管理中存在的问题,有效防护内部网络安全,结合自身网络体系结构,部署实施了基于802.1x 认证的准入控制系统。

3.1系统功能通过采用基于802.1x 身份认证的准入控制技术,对进入局域网的所有终端进行严格的身份识别和安全检查,只有通过严格安全检查的合法终端才可接入局域网,访问相应的业务系统;当非法终端进入局域网时,将被严格隔离,在隔离区域内进行修复后方可进入局域网,从而为内部网络构建起一道坚不可摧的防线,整个系统架构如图1所示。

图1系统架构图如图1所示,该系统可以有力提升网络的安全防护能力,有效保护局域网内部数据的安全,其功能特点主要有以下三个方面:基于802.1X 认证的局域网准入控制技术应用研究王晓红(中国飞机强度研究所,陕西西安710065)[摘要]介绍了以802.1x 身份认证协议为基础的准入控制技术。

浅析利用802.1X认证技术管理局域网

浅析利用802.1X认证技术管理局域网关键字:认证管理局域网目前,电力系统局域网的认证管理方式主要是利用VLAN技术,配合IP地址和MAC地址的绑定,再加上静态分配IP地址进行的,优点非常明显,就是每个用户使用唯一的静态地址,网络管理人员对每个IP地址的使用情况都非常清楚,如果将未使用的空闲IP地址也通过交换机进行MAC地址的绑定,那么用户自己也不能随意更改IP地址。

传统局域网内认证管理方式的局限性随着局域网的迅速发展,办公用户的网络安全问题日益突出。

目前,各企业面临的安全威胁之一就是外围设备非法接入到内部网络后的破坏性攻击行为。

这种威胁在大中型企业的IT 环境中影响尤其明显。

因此,建立内部网络接入防御体系势在必行。

很多企事业单位已经建立了基于Windows域的信息管理系统,通过Windows域管理用户访问权限和应用执行权限。

然而,基于Windows的权限控制只能作用到应用层,而无法实现对用户的物理访问权限的控制,比如对网络接入权限的控制,非法用户可随意接入用户网络,这就给企业网的网络和应用安全带来很多隐患。

简述802.1X认证技术的工作原理802.1x协议是基于端口的认证协议,是一种对用户进行认证的方法和策略,端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

802.1x协议工作在二层交换设备上,它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN。

在获得交换机或LAN提供的各种业务之前,802.1x首先对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

计算机论文:浅析IEEE 802.1x及其客户端软件

浅析IEEE 802.1x及其客户端软件【摘要】针对无线局域网有多种认证方法可以应用,IEEE 802.1x标准就是其中的一种,它是一种基于端口的访问控制协议,包括三部分:客户端、访问点和认证服务器。

本文侧重于客户端,对现有的IEEE 802.1x的客户端软件进行了描述、比较和分析。

【关键词】IEEE 802.1x;客户端;认证1. IEEE 802.1x随着IEEE 802.11无线局域网的迅速发展,通过应用无线通讯技术,公司和个人都获益匪浅。

公司们降低了布线的成本,并且为他们的员工提供了极大的便利。

普通用户通过使用笔记本电脑或者个人数字助理(PDA),通过无线局域网,可以在舒适的环境中方便的享受各种网络服务。

当一个用户试图访问IEEE 802.11网络的时候,一个常见的安全特性就是在提供给用户的设备任何服务之前,需要对用户的无线设备进行认证。

目前针对无线局域网有多种认证方法,本文侧重研究IEEE 802.1x标准。

什么是IEEE 802.1x? 根据802.1X-2004标准,对IEEE 802.1x的描述如下: 它是一种基于端口的网络访问控制,利用IEEE 802局域网架构的特性,为具有点对点连接特性的从属于局域网端口的设备提供一种认证和授权的方法。

如果对设备的认证和授权失败,则阻止设备访问。

这里的端口指的是从属于局域网架构的单个节点。

" 【1】由此可见,IEEE 802.1x为通过IEEE 802局域网和无线局域网进行互联的设备提供了一致的认证和授权机制。

通常来说,IEEE 802.1x包含三个实体【1】: 客户端、认证端、认证服务器。

客户端是一个实体,通常是某个点对点网络的一端,并寻求被链路另一端的认证端认证。

有许多名称经常被用来描述这个实体,例如"用户","客户端","认证点"。

在本文中我们用"客户端"来描述这个实体。

【转】浅谈802.1X认证

【转】浅谈802.1X认证⼀、起源802.1x协议起源于802.11协议,后者是标准的⽆线局域⽹协议。

802.1x协议的主要⽬的是为了解决局域⽹⽤户的接⼊认证问题,现在已经开始被应⽤于⼀般的有线LAN的接⼊。

在802.1x出现之前,企业⽹有线LAN应⽤都没有直接控制到端⼝的⽅法,也不需要控制到端⼝。

但是随着⽆线LAN的应⽤以及LAN接⼊到电信⽹上⼤规模开展,有必要对端⼝加以控制,以实现⽤户级的接⼊控制。

802.1x就是IEEE为了解决基于端⼝的接⼊控制⽽定义的⼀个标准。

⼆、作⽤1.802.1x是⼀个认证协议,是⼀种对⽤户进⾏认证的⽅法和策略。

2.802.1x是基于端⼝的认证策略(可以是物理端⼝也可以是VLAN⼀样的逻辑端⼝,相对于⽆线局域⽹“端⼝”就是⼀条信道)3.802.1x的认证的最终⽬的就是确定⼀个端⼝是否可⽤。

对于⼀个端⼝,如果认证成功就“打开”这个端⼝,允许所有报⽂通过;如果认证不成功就使这个端⼝保持“关闭”,此时只允许802.1x的认证报⽂EAPOL(Extensible Authentiaction Protocol over LAN)通过。

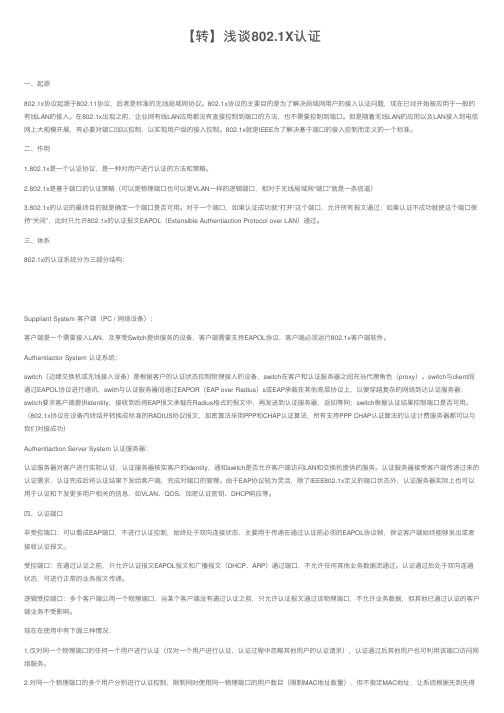

三、体系802.1x的认证系统分为三部分结构:Suppliant System 客户端(PC / ⽹络设备):客户端是⼀个需要接⼊LAN,及享受Switch提供服务的设备,客户端需要⽀持EAPOL协议,客户端必须运⾏802.1x客户端软件。

Authentiactor System 认证系统:switch(边缘交换机或⽆线接⼊设备)是根据客户的认证状态控制物理接⼊的设备,switch在客户和认证服务器之间充当代理⾓⾊(proxy)。

switch与client间通过EAPOL协议进⾏通讯,swith与认证服务器间通过EAPOR(EAP over Radius)s或EAP承载在其他⾼层协议上,以便穿越复杂的⽹络到达认证服务器;switch要求客户端提供identity,接收到后将EAP报⽂承载在Radius格式的报⽂中,再发送到认证服务器,返回等同;switch根据认证结果控制端⼝是否可⽤。

WLAN中802 1x协议的安全和应用研究

WLAN中802 1x协议的平安和应用研究WLAN中802.1x协议的平安和应用研究首先分析了802.11无线局域网的组网原理和根本平安手段,重点讨论了广泛应用的平安协议―IEEE 802.1x认证协议,最后简单地介绍了IEEE 802.1x协议的特点、应用和开展方向。

无线局域网,802.1x,认证效劳器,平安协议,WAPI802.11无线局域网运作模式根本分为两种:点对点(Ad Hoc)模式和根本(Infrastructure)模式。

点对点模式指无线网卡和无线网卡之间的直接通信方式。

只要PC插上无线网卡即可与另一具有无线网卡的PC连接,这是一种便捷的连接方式,最多可连接256个移动节点。

根本模式指无线网络规模扩充或无线和有线网络并存的通信方式,这也是802.11最常用的方式。

此时,插上无线网卡的移动节点需通过接入点AP(Aess Point)与另一台移动节点连接。

接入点负责频段管理及漫游管理等工作,一个接入点最多可连接1024个移动节点。

当无线网络节点扩增时,网络存取速度会随着范围扩大和节点的增加而变慢,此时添加接入点可以有效控制和管理频宽与频段。

与有线网络相比拟,无线网络的平安问题具有以下特点:(1)信道开放,无法阻止攻击者偷听,恶意修改并转发;(2)传输媒质―无线电波在空气中的传播会因多种原因(例如障碍物)发生信号衰减,导致信息的不稳定,甚至会丧失;(3)需要常常移动设备(尤其是移动用户),设备容易丧失或失窃;(4)用户不必与网络进行实际连接,使得攻击者伪装合法用户更容易。

由于上述特点,利用WLAN进行通信必须具有较高的通信保密能力。

802.11无线局域网本身提供了一些根本的平安机制。

802.11接入点AP可以用一个效劳集标识SSID(Service Set Identifier)或ESSID(Extensible Service Set Identifier)来配置。

与接入点有关的网卡必须知道SSID以便在网络中发送和接收数据。

企业级AP中802.1x协议应用

企业级 AP 中 802.1x 协议的应用一、802.1x端口认证原理为什么需要IEEE802.1x?随着宽带以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好地适应用户数量急剧增加和宽带业务多样性的要求。

IEEE802.1x协议具有完备的用户认证、管理功能,可以很好地支撑宽带网络的计费、安全、运营和管理要求,对宽带IP城域网等电信级网络的运营和管理具有极大的优势。

IEEE802.1x协议对认证方式和认证体系结构上进行了优化,解决了传统PPPOE和WEB/PORTAL认证方式带来的瓶颈问题,更加适合在宽带以太网中的使用。

IEEE802.1x是IEEE在2001年6月通过的基于端口访问控制的接入管理协议标。

IEEE802系列LAN标准是目前居于主导地位的局域网络标准,传统的IEEE802协议定义的局域网不提供接入认证,只要用户能接入局域网控制设备,如传统的LanSwitch,用户就可以访问局域网中的设备或资源,这是一个安全隐患。

对于移动办公,驻地网运营等应用,设备提供者希望能对用户的接入进行控制和配置,此外还存在计费的需求。

因此,802.1x产生了。

IEEE802.1x是一种基于端口的网络接入控制技术,在 LAN 设备的物理接入级对接入设备进行认证和控制,此处的物理接入级指的是LanSwitch设备的端口。

连接在该类端口上的用户设备如果能通过认证,就可以访问 LAN 内的资源;如果不能通过认证,则无法访问 LAN 内的资源,相当于物理上断开连接。

下面首先让我们了解一下IEEE802.1x端口访问控制协议的体系结构。

1.IEEE802.1x 体系介绍虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是需要注意的是该协议仅适用于接入设备与接入端口间点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有:LanSwitch 的一个物理端口仅连接一个 End Station,这是基于物理端口的; IEEE 802.11定义的无线 LAN 接入方式是基于逻辑端口的。

802.1x认证协议在局域网管理中的应用

802.1x认证协议在局域网管理中的应用为了有效控制用户随意接入局域网的行为,满足管理网络的业务需要,在局域网管理中应用802.1x认证协议,是一种比较安全且容易实现的方法。

1.802.1x认证协议802.1x认证协议是IEEE为了解决基于端口的网络接入控制(Port Based Network Access Control)而定义的一个标准,它是一种对用户进行认证的方法,它的最终目的就是确定一个端口是否可用。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于一个端口,如果认证成功,就“打开”这个端口,允许所有的报文通过;如果认证不成功,就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

802.1x的体系结构中包括请求者系统、认证系统和认证服务器系统三个部分。

1.1请求者系统请求者是位于局域网链路一端的实体,由连接到该链路另一端的认证系统对其进行认证。

请求者通常是支持802.1x认证的用户终端设备,一般把802.1x客户端软件安装在终端电脑上,用户通过启动客户端软件发起802.lx认证,输入用户名、口令等验证信息即可。

1.2认证系统认证系统对连接到链路对端的认证请求者进行认证。

认证系统通常为支持802.lx协议的网络设备,它为请求者提供服务端口,该端口可以是物理端口,也可以是逻辑端口,其主要作用是将客户端输入的验证信息传递到认证服务器,根据认证的结果打开或关闭服务端口。

1.3认证服务器系统认证服务器检验客户端输入的验证信息,将检验结果通知认证系统。

建议使用RADIUS服务器实现认证服务器的认证和授权功能。

2.RADIUS协议RADIUS(Remote Authentication Dial-In User Service,远程认证拨号用户服务)是一种分布式的、客户端/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,通常被应用在既要求具有较高安全性又要求维持远程用户访问的各种网络环境中。

802.1X和RADIUS在分局内网中的应用

摘要:针对网络非法接入窃听造成信息泄密的安全问题,在现有的设备和环境下,通过建立主、备认证服务器,配置802.1X和RA-DIUS协议,采用基于端口和MAC访问控制技术来验证用户身份的合法性,来保证内网数据的安全性。

关键词:网络安全威胁802.1X协议端口访问控制RADIUS 协议随着网络的普及和无纸化办公的实施,民航内的各种业务对网络的依赖性越来越大,各种信息都跑在内部网络上,一旦非法访问导致信息泄密将会带来严重的后果,由此带来的损失无法估量。

因此保证内部局域网的安全以及保证内网与外网数据交换的安全就显得尤为重要。

常见的网络安全威胁包括非法接入、非法访问资源、MAC地址欺骗和泛洪、报文窃听等,然而所有的这些攻击手段必须首先接入网络,因此对接入网络中的用户身份管理和认证显得非常重要。

对于非法接入网络,可以采用端口接入控制技术来验证用户身份的合法性,以及在认证基础上对用户的网络访问行为进行授权和计费。

在交换机上采用802.1X端口控制协议,配合RADIUS用户认证或者本地交换机自身认证,可以达到限制用户接入的目的。

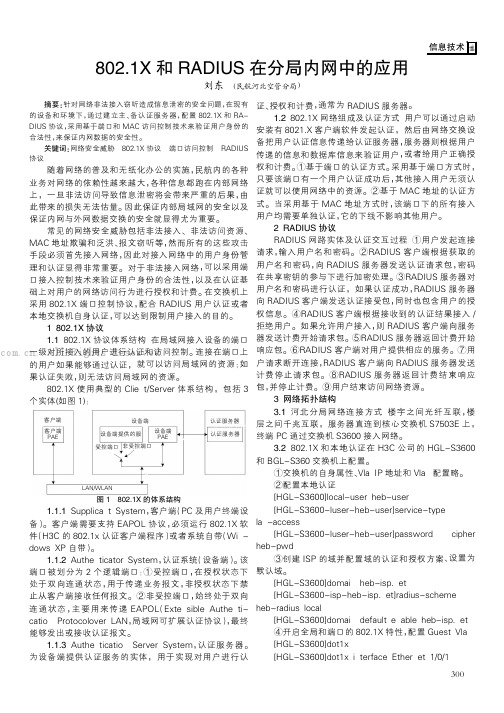

1802.1X协议1.1802.1X协议体系结构在局域网接入设备的端口一级对所接入的用户进行认证和访问控制。

连接在端口上的用户如果能够通过认证,就可以访问局域网的资源;如果认证失败,则无法访问局域网的资源。

802.1X使用典型的Client/Server体系结构,包括3个实体(如图1):客户端客户端PAELAN/WLAN 设备端设备端提供的服设备端PAE 受控端口非受控端口认证服务器认证服务器图1802.1X的体系结构1.1.1Supplicant System,客户端(PC及用户终端设备)。

客户端需要支持EAPOL协议,必须运行802.1X软件(H3C的802.1x认证客户端程序)或者系统自带(Win-dows XP自带)。

1.1.2Authenticator System,认证系统(设备端)。

802.1X成功部署的六个诀窍

802.1X成功部署的六个诀窍怎么能够在企业网络中成功部署和支持802.1X认证协议对于网络工程师来说是一个挑战,本文“802.1X 成功部署的六个诀窍”将有一些技巧可以帮助你节省一些时间和成本。

1、考虑使用免费或者低成本的RAIUS服务器对于小型和中型网络,你不需要花太多钱在RADIUS(远程认证拨号用户服务)服务器上。

首先检查你的路由器平台、目录服务或者其他服务是否提供RADIUS/AAA(身份认证、授权和账户)。

例如,如果你运行Windows Server的Active Directory域,检查Windows Server 2003 R2以及更早版本的Internet Authentication Service(IAS,Internet身份验证服务)组件或者Windows Server 2008的Network Policy Server (NPS,网络政策服务器)组件。

如果你当前的服务器不提供RADIUS功能,仍然有很多免费和低成本的服务器可以选择:FreeRADIUS是完全免费的开源产品,可以在Linux或者其他类UNIX的操作系统上运行,它最多可以支持数百万用户和请求。

在默认情况下,FreeRADIUS有一个命令行界面,设置更改是通过编辑配置文件来实现的。

其配置是高度可定制的,并且,因为它是开源产品。

你还可以对软件进行代码修改。

TekRADIUS是共享软件服务器,在Windows上运行,并且提供一个GUI。

该服务器的基本功能是免费的,你还可以购买其他版本来获取EAP-TLS和动态自签名证书(用于受保护可扩展身份验证协议(PEAP)会话、VoIP计费以及其他企业功能)等功能。

还有两个相当低成本的商业产品包括ClearBox和Elektron,它们都在Windows上运行,并提供30天免费试用。

一些接入点甚至还嵌入了RADIUS服务器,这对于小型网络而言非常实用。

例如,HP ProCurve 530或者ZyXEL NWA-3500,NWA3166或NWA3160-N。

802.1x认证技术分析

802.1x认证技术分析近来,随着802.1x协议的标准化,一些L2/L3厂家开始推广802.1x认证,又称EAPOE认证。

这种认证技术能否广泛应用于宽带IP城域网,是许多同行普遍关注的问题。

本文从802.1x认证技术的起源、适用场合和局限性等方面对该项技术进行全面和客观的探讨。

目录一、802.1x认证技术的起源二、802.1x认证技术的特点三、宽带IP城域网中的认证技术分析四、总结一、802.1x认证技术的起源802.1x协议起源于802.11协议,后者是标准的无线局域网协议,802.1x协议的主要目的是为了解决无线局域网用户的接入认证问题。

有线局域网通过固定线路连接组建,计算机终端通过网线接入固定位置物理端口,实现局域网接入,这些固定位置的物理端口构成有线局域网的封闭物理空间。

但是,由于无线局域网的网络空间具有开放性和终端可移动性,因此很难通过网络物理空间来界定终端是否属于该网络,因此,如何通过端口认证来防止其他公司的计算机接入本公司无线网络就成为一项非常现实的问题,802.1x正是基于这一需求而出现的一种认证技术。

也就是说,对于有线局域网,该项认证没有存在的意义。

由此可以看出,802.1x协议并不是为宽带IP城域网量身定做的认证技术,将其应用于宽带IP城域网,必然会有其局限性,下面将详细说明该认证技术的特点,并与PPPOE认证、VLAN+WEB认证进行比较,并分析其在宽带IP城域网中的应用。

二、802.1x认证技术的特点802.1x协议仅仅关注端口的打开与关闭,对于合法用户(根据帐号和密码)接入时,该端口打开,而对于非法用户接入或没有用户接入时,则该端口处于关闭状态。

认证的结果在于端口状态的改变,而不涉及通常认证技术必须考虑的IP地址协商和分配问题,是各种认证技术中最简化的实现方案。

802.1x认证技术的操作粒度为端口,合法用户接入端口之后,端口处于打开状态,因此其它用户(合法或非法)通过该端口时,不需认证即可接入网络。