RSA_Fraud_Action_Service

rsacryptoserviceprovider 缺少引用-概述说明以及解释

rsacryptoserviceprovider 缺少引用-概述说明以及解释1.引言1.1 概述在撰写这篇长文之前,首先需要对RSACryptoServiceProvider进行一个概述。

RSACryptoServiceProvider是一个在.NET Framework中提供的用于RSA加密和解密的类。

RSA是一种非对称加密算法,它使用公钥对数据进行加密,而使用私钥进行解密。

RSACryptoServiceProvider 类提供了使用RSA算法进行加密和解密的各种方法和属性。

RSACryptoServiceProvider是C中最常用和最强大的加密算法之一。

它可以用于加密和解密敏感数据,例如密码、信用卡号码和个人身份信息。

由于RSA算法的公钥和私钥是成对出现的,所以只有拥有私钥的人才能对加密的数据进行解密。

这使得RSACryptoServiceProvider成为一种安全可靠的加密算法。

RSACryptoServiceProvider类可用于生成RSA密钥对,包括公钥和私钥。

生成密钥对的过程通常由加密算法库自动处理。

然后,可以使用公钥对数据进行加密,并使用私钥对加密后的数据进行解密。

此外,RSACryptoServiceProvider还提供了其他一些功能,如数字签名和验证。

总之,RSACryptoServiceProvider是一个功能强大且安全可靠的加密算法类,可用于对敏感数据进行保护。

本文将介绍RSACryptoServiceProvider的背景信息和详细功能,以及对其应用前景进行展望。

接下来的章节将对这些内容进行详细阐述。

文章结构部分的内容应该包括对整篇文章的组织和章节分布的介绍,以及每个章节的主要内容和目标。

下面是一个可能的文章1.2 "文章结构"部分的内容:1.2 文章结构本文按照以下章节组织和讨论:1. 引言- 1.1 概述- 1.2 文章结构- 1.3 目的2. 正文- 2.1 背景介绍- 2.2 RSACryptoServiceProvider的功能3. 结论- 3.1 总结- 3.2 对RSACryptoServiceProvider的应用前景展望在引言部分,我们将对所讨论的主题进行简要概述,并介绍文章的整体结构。

ssh server的算法 -回复

ssh server的算法-回复SSH(Secure Shell)是一种网络协议,用于在不安全的网络上安全地进行远程登录和文件传输。

SSH使用加密算法来保护敏感信息的传输和处理。

本文将深入探讨SSH服务器的算法,包括密钥交换算法、加密算法和消息验证代码算法。

密钥交换算法:SSH使用密钥交换算法来建立安全连接并协商到后续的加密算法。

在密钥交换算法中,有几种常见的选择,包括Diffie-Hellman密钥交换、RSA密钥交换等。

1. Diffie-Hellman密钥交换:Diffie-Hellman密钥交换算法是一种非对称加密算法,利用数论中的离散对数问题来确保通信的机密性。

在SSH中,客户端和服务器都生成一个公钥和一个私钥。

然后它们通过不安全的网络交换公钥,并使用各自的私钥和对方的公钥计算出一个共享密钥,从而建立一个安全的通信信道。

2. RSA密钥交换:RSA密钥交换算法也是一种非对称加密算法,基于大质数分解问题。

SSH中,服务器使用RSA密钥对来生成公钥和私钥。

客户端通过获取服务器公钥并对其进行验证,然后使用服务器公钥加密一个随机生成的会话密钥,并将其发送给服务器。

服务器使用其私钥解密会话密钥,然后使用该密钥建立安全连接。

加密算法:一旦建立了安全连接,SSH使用加密算法来对通信数据进行加密。

以下是几种常用的加密算法:1. AES(Advanced Encryption Standard):AES是一种对称加密算法,广泛用于保护机密信息的安全性。

它使用128、192或256位密钥,并将数据分成固定长度的块进行加密。

2. 3DES(Triple Data Encryption Standard):3DES是一种对称加密算法,它对数据进行三次加密,每次使用不同的密钥。

它在SSH中仍然被广泛使用,但由于其计算复杂性较高,性能较低。

3. Blowfish:Blowfish是一种对称加密算法,使用32位至448位的密钥。

rsacryptoserviceprovider 16位密钥 -回复

rsacryptoserviceprovider 16位密钥-回复RSACryptoServiceProvider是一个.NET Framework中的类,用于执行RSA算法加密和解密操作。

它可以生成和管理RSA公钥和私钥,并提供了一系列方法和属性来执行各种加密和解密操作。

在RSA加密算法中,密钥是非常重要的,它包括一个公钥和一个私钥。

公钥用于加密数据,私钥用于解密数据。

RSA算法基于数论中的大数分解问题,其安全性取决于密钥长度。

常见的密钥长度为1024位或2048位,但本主题关注的是16位密钥长度。

16位密钥长度非常短,远远不够安全,容易受到暴力破解和穷举攻击。

通常情况下,16位密钥可以在几秒钟内被破解。

因此,不建议在实际应用中使用如此短的密钥长度。

为了演示目的,我们可以使用16位密钥长度进行一些加密和解密操作。

首先,我们需要实例化RSACryptoServiceProvider类,并将密钥长度设置为16位。

csharpusing System;using System.Security.Cryptography;class Program{static void Main(){RSACryptoServiceProvider rsa = new RSACryptoServiceProvider(16);进行加密和解密操作}}接下来,我们可以通过调用`rsa.ExportParameters`方法来获取生成的公钥和私钥参数。

由于16位密钥长度过短,这里我们只关注公钥的获取:csharpRSAParameters publicKey = rsa.ExportParameters(false);当然,由于密钥长度过短,我们还是不建议在实际应用中使用这个公钥,因为它容易被攻击者破解。

然后,我们可以使用获得的公钥对数据进行加密。

在这里,我们使用`rsa.Encrypt`方法加密一个简单的字符串:csharpbyte[] dataToEncrypt = System.Text.Encoding.UTF8.GetBytes("Hello, World!");byte[] encryptedData = rsa.Encrypt(dataToEncrypt, false);同样,我们也可以使用私钥对数据进行解密。

AWAF知识点学习

AWAF知识点学习AWAF知识点Data GuardData Guard是在HTTP响应中防⽌铭感数据泄露的,⽐如在HTTP响应中包含了信⽤卡信息、U.S.Social Security number等,或者是⾃定义的信息。

有两种防护⽅式当Policy是Blocking的时候,如果响应中包含了敏感信息,AWAF会拦截这个响应AWAF也可以对敏感信息进⾏加密,只有在Policy是Transparent或者是Bolcking但是Data Guard是Alarm/Learn的时候才会加密,加密的形式是*,并且需要勾选Mask Data可以使⽤⾃定义的Patterns来本地化定义⾝份证信息或电话号4[0-9]{3}-[0-9]{4}-[0-9]{4}-#表⽰以4开头的前⼗⼆位数为敏感数据,AWAF将对其进⾏隐藏#[]表⽰0-9的数字;{}表⽰数的位数Exception Patterns该选项表⽰指定系统认为那些不是铭感数据File Content Detection指定系统是否检查⽂件内容的响应,如果是,哪些类型的⽂件内容被视为敏感数据。

这可以防⽌服务器将您不希望返回给⽤户的⽂件内容传递给⽤户。

Enforcement Mode⽤于指定Data Guard对那些URL进⾏防护Ignore URLs---Data Guard会防护所有的URL,除了列表中的Enforce URLs---Data Guard会防护列表中的URL,即使该URL并不在Security Policy中AWAF将Cookie分为两种,分别是Allowed和EnforcedAllowed类型的Cookie⼀般是Persistent Cookie、Single Sign On Cookie、或者是其他的合法的Cookie。

当这类Cookie背设置为Allow,AWAF会忽略并不会触发告警;Allowed Cookie可以设置Explicit和Wildcard两种Enforced类型的Cookie是在客户端侧不应该被修改的。

rsactftool用法 decryptfile -回复

rsactftool用法decryptfile -回复标题:深入理解并使用rsactftool进行文件解密在网络安全领域,数据加密和解密是一个重要的研究课题。

为了保护敏感信息不被未经授权的人员访问,我们需要对这些数据进行加密处理。

然而,在某些情况下,我们可能需要将加密的数据恢复成原始格式以便于阅读和分析。

这时,我们就需要用到一个名为“rsactftool”的工具。

本文将详细介绍如何使用rsactftool来进行文件解密。

一、rsactftool简介Rsactftool是一款基于RSA算法的文件加解密工具。

它支持公钥/私钥对生成、文件加密和解密等功能。

由于RSA算法的安全性和高效性,rsactftool常被用于安全领域的研究和实践中。

二、安装rsactftool要在您的计算机上使用rsactftool,首先需要确保已经安装了Python环境。

然后,通过以下命令从Python包管理器pip中安装rsactftool:pip install rsactftool三、生成RSA密钥对在开始文件解密之前,我们需要先生成一对RSA密钥,包括一个公钥和一个私钥。

公钥用于加密文件,而私钥则用于解密文件。

下面是如何使用rsactftool生成密钥对的步骤:1. 打开终端或命令提示符。

2. 输入以下命令以生成密钥对:rsactftool generate_keys pubout pub.key privout priv.key其中,`pubout pub.key`表示将生成的公钥保存到名为pub.key的文件中,`privout priv.key`表示将生成的私钥保存到名为priv.key的文件中。

四、使用rsactftool进行文件解密假设您有一个名为cipher.txt的加密文件,现在想用rsactftool将其解密。

以下是具体步骤:1. 确保您已经生成了RSA密钥对,并且知道私钥文件(如上述示例中的priv.key)的位置。

rsacryptoserviceprovider 16位密钥

rsacryptoserviceprovider 16位密钥什么是RSACryptoServiceProvider?RSACryptoServiceProvider是.NET框架提供的一个加密类,用于实现非对称算法中的RSA加密和解密操作。

该类使用16位密钥对数据进行加解密,并且提供了数字签名和验证的功能。

RSA(Rivest-Shamir-Adleman)算法是一种非对称加密算法,公开密钥用于加密,私有密钥用于解密。

在RSA算法中,密钥的长度决定了加密强度和安全性,通常使用1024位或更长的密钥。

一步一步回答:第一步:生成密钥对要使用RSACryptoServiceProvider进行加密和解密操作,首先需要生成一个密钥对。

在.NET中,可以使用RSACryptoServiceProvider的GenerateKeyPair方法来生成一个新的密钥对。

在生成密钥对时,可以指定密钥的长度。

由于题目要求使用16位密钥,可以将密钥长度设置为16位。

但需要注意的是,16位密钥的安全性非常低,实际应用中不推荐使用这样的短密钥。

创建RSACryptoServiceProvider实例RSACryptoServiceProvider rsa = newRSACryptoServiceProvider(16);生成密钥对rsa.GenerateKeyPair();第二步:使用公钥进行加密生成密钥对之后,可以使用公钥对数据进行加密。

在.NET中,可以使用RSACryptoServiceProvider的Encrypt方法来实现加密操作。

加密的数据类型必须是字节数组,因此需要将明文数据转换为字节数组。

加密完成后的密文也是一个字节数组,需要将其转换为字符串进行传输或存储。

明文数据string plainText = "Hello, RSA!";将明文数据转换为字节数组byte[] plainBytes = Encoding.UTF8.GetBytes(plainText);使用公钥加密数据byte[] encryptedBytes = rsa.Encrypt(plainBytes, false);将加密后的密文转换为字符串string encryptedText = Convert.ToBase64String(encryptedBytes);第三步:使用私钥进行解密使用私钥进行解密的操作与使用公钥进行加密类似。

网络设备安全基线技术规范

基线要求

启用动态IGP(RIPV2、OSPF、ISIS等)或EGP(BGP)协议时,启用路由协议认证功能,如MD5加密,确保与可信方进行路由协议交互。

备注

基线名称

SNMP配置-修改SNMP旳默认Community

基线编号

IB-WLSB-01-22

基线类型

强制要求

合用范围

等保一、二级□等保三级□涉一般商秘(工作秘密)□涉关键商秘

基线编号

IB-WLSB-01-07

基线类型

强制要求

合用范围

等保一、二级□等保三级□涉一般商秘(工作秘密)□涉关键商秘

基线要求

应按照顾客分配账号。

预防不同顾客间共享账号。

预防顾客账号和设备间通信使用旳账号共享。

备注

基线名称

配置使用SSH

基线编号

IB-WLSB-01-08

基线类型

强制要求

合用范围

等保一、二级□等保三级□涉一般商秘(工作秘密)□涉关键商秘

应删除与设备运营、维护等工作无关旳账号。

备注

基线名称

配置console口密码保护

基线编号

IB-WLSB-01-06

基线类型

强制要求

合用范围

等保一、二级□等保三级□涉一般商秘(工作秘密)□涉关键商秘

基线要求

对于具有console口旳设备,应配置console口密码保护功能。

备注

基线名称

按照顾客分配账号

备注

基线名称

配置会话超时

基线编号

IB-WLSB-01-16

基线类型

强制要求

合用范围

等保一、二级□等保三级□涉一般商秘(工作秘密)□涉关键商秘

基线要求

rsacryptoserviceprovider 16位密钥 -回复

rsacryptoserviceprovider 16位密钥-回复如何使用RSACryptoServiceProvider生成16位密钥。

首先,我们需要了解一些基本的加密概念和算法。

RSA是一种非对称加密算法,是由Rivest、Shamir和Adleman三位密碼學家于1978年发明的。

它的特点是使用一对密钥,包括公钥和私钥,其中公钥用于加密数据,私钥用于解密数据。

在.NET框架中,RSACryptoServiceProvider是一个提供RSA加密功能的类。

它封装了RSA算法的实现细节,并提供了一组方法和属性,用于生成密钥、加密和解密数据。

接下来,我们将一步一步地介绍如何使用RSACryptoServiceProvider生成16位密钥。

步骤一:引用命名空间和类首先,在代码文件的开头,我们需要引用两个命名空间:System.Security.Cryptography和System.Text。

System.Security.Cryptography用于访问加密算法相关的类,System.Text用于处理字符串。

步骤二:创建RSACryptoServiceProvider对象然后,我们需要创建一个RSACryptoServiceProvider对象。

可以使用其默认构造函数来完成此操作。

代码如下:RSACryptoServiceProvider rsa = new RSACryptoServiceProvider();步骤三:生成密钥接下来,我们需要生成密钥。

在RSA算法中,密钥由两个部分组成:公钥和私钥。

生成密钥的方法是调用对象的GenerateKey方法。

代码如下:rsa.GenerateKey();此时,RSA对象已经生成了一对公钥和私钥。

我们可以通过以下两个属性来访问它们:rsa.ExportParameters(false):获取公钥rsa.ExportParameters(true):获取私钥步骤四:导出密钥导出密钥可以将密钥以不同格式保存到文件或字符串中。

rsacryptoserviceprovider 16位密钥 -回复

rsacryptoserviceprovider 16位密钥-回复标题:深入理解RSACryptoserviceProvider与16位密钥一、引言在信息安全领域,加密技术是保护数据安全的重要手段之一。

其中,RSA 加密算法因其强大的安全性而被广泛应用。

在.NET框架中,RSACryptoserviceProvider是实现RSA加密算法的一个关键类。

本文将详细探讨RSACryptoserviceProvider以及其与16位密钥的相关知识。

二、RSA加密算法概述RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,由Ron Rivest, Adi Shamir和Leonard Adleman在1977年提出。

其主要特点是使用一对密钥,即公钥和私钥。

公钥可以公开给任何人,用于加密数据;私钥则需要保密,用于解密数据。

三、RSACryptoserviceProvider简介在.NET框架中,RSACryptoserviceProvider是实现RSA加密算法的一个重要类,位于System.Security.Cryptography命名空间下。

它提供了生成RSA密钥对、加密、解密、签名和验证签名等功能。

四、生成RSA密钥对使用RSACryptoserviceProvider生成RSA密钥对的步骤如下:1. 创建一个新的RSACryptoserviceProvider实例。

2. 调用GenerateKeyPair方法生成密钥对。

以下是一个简单的示例代码:csharpusing System.Security.Cryptography;RSACryptoServiceProvider rsa = new RSACryptoServiceProvider(); rsa.GenerateKeyPair();五、16位密钥的讨论在实际应用中,RSA密钥的长度通常为1024位、2048位或更高,以保证足够的安全性。

不合规ssh协议版本

不合规ssh协议版本

摘要:

1.SSH 协议简介

2.SSH 协议的不合规版本

3.不合规SSH 协议版本的风险

4.如何识别和避免使用不合规SSH 协议版本

5.结论

正文:

SSH(Secure Shell)协议是一种加密的网络传输协议,主要用于在不安全的网络环境中实现安全的远程登录和数据传输。

然而,由于SSH 协议存在多个版本,其中一些版本可能存在安全隐患,被称为不合规SSH 协议版本。

不合规的SSH 协议版本主要包括以下几种:

- SSH1.0 和SSH1.1:这两个版本的协议使用了较弱的加密算法,如DES 和RC4,已经被认为是不安全的。

- SSH2.0:虽然SSH2.0 使用了更安全的加密算法如AES,但在某些实现中存在安全风险,例如在某些操作系统上的OpenSSH 实现。

使用这些不合规的SSH 协议版本可能会导致以下风险:

- 数据泄露:由于较弱的加密算法,攻击者可能截获并解密用户数据。

- 身份验证绕过:某些不合规的SSH 协议版本可能存在漏洞,允许攻击者绕过身份验证过程。

- 拒绝服务攻击:不合规的SSH 协议版本可能容易受到拒绝服务攻击,

导致系统无法正常运行。

为了避免使用不合规的SSH 协议版本,可以采取以下措施:

1.更新软件版本:确保使用的SSH 客户端和服务器软件版本是最新的,通常会修复已知的安全漏洞。

2.配置加密算法:对于SSH2.0,确保服务器配置了强加密算法如AES-256-CBC。

3.禁用不安全功能:禁用SSH 协议中可能存在安全风险的功能,如密码认证。

总之,使用不合规的SSH 协议版本可能会导致严重的安全风险。

rsapublickeyimpl类用法 -回复

rsapublickeyimpl类用法-回复Rsapublickeyimpl类是一个用于RSA公钥的实现类。

RSA是一种非对称加密算法,它使用公钥和私钥来加密和解密数据。

在这篇文章中,我将一步一步回答有关Rsapublickeyimpl类的使用和功能的问题,并深入探讨它的应用。

首先,让我们来了解一下什么是RSA公钥加密算法。

RSA是由Rivest,Shamir和Adleman(他们姓氏的首字母组成了算法的名字)于1977年提出的。

RSA是一种非对称加密算法,这意味着它使用两个密钥:一个公钥和一个私钥。

公钥可以自由分享给任何人,而私钥必须保密。

公钥用于加密数据,而私钥用于解密数据。

现在让我们来讨论一下Rsapublickeyimpl类。

这个类是实现RSA公钥的Java类,可以用于生成RSA公钥并进行加密操作。

Rsapublickeyimpl 类位于Java.security包中。

首先,我们需要生成一个Rsapublickeyimpl对象。

我们可以使用Java.security.KeyPairGenerator类来生成密钥对。

以下是一个生成RSA 密钥对的示例代码:KeyPairGenerator keyGen = KeyPairGenerator.getInstance("RSA");设置密钥长度keyGen.initialize(2048);生成密钥对KeyPair keyPair = keyGen.generateKeyPair();获取公钥PublicKey publicKey = keyPair.getPublic();将公钥转换为Rsapublickeyimpl对象Rsapublickeyimpl rsaPublicKey = (Rsapublickeyimpl) publicKey;在这个示例中,我们使用KeyPairGenerator.getInstance("RSA")来获取一个RSA密钥对生成器的实例。

rsa加解密 签名 用法

RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,用于加密和签名数据。

RSA 算法涉及两个密钥:公钥和私钥。

以下是RSA的用法示例:1. 加密和解密:- 加密:使用接收者的公钥对数据进行加密,确保只有拥有相应私钥的接收者才能解密它。

- 解密:接收者使用其私钥来解密接收到的加密数据。

示例(使用Java的Bouncy Castle库):```javaimport org.bouncycastle.jce.provider.BouncyCastleProvider;import java.security.KeyPair;import java.security.KeyPairGenerator;import java.security.Security;import java.security.PrivateKey;import java.security.PublicKey;import javax.crypto.Cipher;Security.addProvider(new BouncyCastleProvider());KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");keyPairGenerator.initialize(2048); // RSA密钥长度KeyPair keyPair = keyPairGenerator.generateKeyPair();PublicKey publicKey = keyPair.getPublic();PrivateKey privateKey = keyPair.getPrivate();Cipher cipher = Cipher.getInstance("RSA");cipher.init(Cipher.ENCRYPT_MODE, publicKey);byte[] encryptedData = cipher.doFinal("Hello, RSA!".getBytes());cipher.init(Cipher.DECRYPT_MODE, privateKey);byte[] decryptedData = cipher.doFinal(encryptedData);```2. 数字签名:- 数字签名用于验证数据的完整性和身份认证,发送者使用私钥对数据进行签名,接收者使用发送者的公钥验证签名。

RSA推出反木马服务

石油工业计算机 应用 2 7 第1卷 期 0 年 5 第2 0

5 5

锦 州销售 加强 格案信 息姿源 开发利用

辽宁销售公司锦州分公司不断加强档案管理 , 提 高档案信息资源利用实效。在做好档案收集 、 整理、 分类、 归档工作的基础上 , 把开发利用档案信息资源 作为档案工作 的“ 主体工程”改进服务形式, , 拓宽利 用渠道。采取分发 目录、 电话 问卷、 现场查 阅等形式 为企业经营管理、 内控管理、 工程建设、 企业文化建设 等, 提供大量的资料 , 获取了良好的经济效益和社会 效益 。 ( 张来生 )

上网线路(D L或专线 ) xS 与网络域名, 即可享用企业 信息化发展所必备 的邮件服务功能。相对于目前的 常规 邮件服 务 方 案 , P aB X解 决 方 案在 功 能 和 H MiO l 安全性上更加强 大 , 同时具 有很高 的性价 比。

旌 乐酱 以 1 5亿美元 收购 GoalaigSs m l l gn yt s b m e

C ekPit 推 N X R 5 hc o 新 n G 6

CekPit1前 宣 布 推 出 N X R 5 这是 其 统 hc on 3 G 6 , 安全体系架构 的升级版本 , 备多项 改进及新 增功 具 能。N XR 5 G 6 确保企业在增添新技术或保护时能有 效管理其所有安全设备, 大幅度降低网络安全管理工 作 的复 杂性 , 可 能 除去 管 理 升级 维 护所 带来 的挑 尽 战。N XR 5也通 过其 网络 访 问控 制 功能 扩展 内部 G 6 安全 , 同时具备多种新功能, 使得企业不需部署零散 分立 的解 决方案 , 能增 添一层 额外安全保护 。 便

惠 普 发布 巾小正 业安呈 电邮 圈决方案

RSA NetWitness 平台事件源日志配置指南 Microsoft Azure NSG(流日志

RSA NetWitness PlatformEvent Source Log Configuration GuideMicrosoft Azure NSG (Flow Logs)Last Modified: Monday, November 30, 2020 Event Source Product Information:Vendor: MicrosoftEvent Source: NSG (Flow Logs)Versions: allRSA Product Information:Supported On: Security Analytics 10.6.2 and laterEvent Source Log Parser: cefNote: The CEF parser parses this event source as device.type=msazurensgCollection Method: Plugin FrameworkEvent Source Class.Subclass: Host.CloudThis document contains the following sections:l NSG Flow Logs in Azurel Set Up Microsoft Azure NSG Event Source in RSA NetWitnessNSG Flow Logs in AzureNetwork Security Group (NSG) flow logs are a feature of Network Watcher that allows you to view information about ingress and egress IP traffic through a Network Security Group. These flow logs are written in JSON format and show outbound and inbound flows on a per rule basis, the NIC the flow applies to, 5-tuple information about the flow (Source and Destination IP, Source and Destination Port, and Protocol), and if the traffic was allowed or denied.While flow logs target Network Security Groups, they are not displayed in the same manner as the other logs. Flow logs are stored only within a storage account and follow the logging path as shown in the following example:https://{storageAccountName}/insights-logs-networksecuritygroupflowevent/resourceId%3D/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/work/networksecuritygroups/ {nsgName}/{year}/{month}/{day}/PT1H.jsonEvent FormatFlow log messages have the following format:l time: The time when the event was loggedl systemId: Network Security Group resource IDl category: The category of the event; this is be NetworkSecurityGroupFlowEvent l resourceid: The resource ID of the NSGl operationName: Always NetworkSecurityGroupFlowEventsl properties: A collection of properties of the flow, as follows:l Version: Version number of the Flow Log event schemal flows: A collection of flows. This property has multiple entries for different rules:l rule: Rule for which the flows are listed.l flows: a collection of flowsl mac: The MAC address of the NIC for the VM where the flow was collectedl flowTuples: A string that contains multiple properties for the flow tuple in comma-separated formatl Time Stamp - This value is the time stamp of when the flow occurred in UNIX EPOCH formatl Source IP - The source IPl Destination IP - The destination IPl Source Port - The source portl Destination Port - The destination Portl Protocol - The protocol of the flow. Valid values are T for TCP and U for UDPl Traffic Flow - The direction of the traffic flow. Valid values are I for inbound and O for outbound.l Traffic - Whether traffic was allowed or denied. Valid values are A for allowed and D for denied.Log Format ExampleAssume a log message as follows:{"time":"2018-01-01T07:15:49.5426087Z","systemId":"cbdb1b39-ac02-4876-ad8e-c06761aebd13","category":"NetworkSecurityGroupFlowEvent","resourceI d":"/SUBSCRIPTIONS/2FF1C8D5-FF42-4DCD-B7B1-0FFB52A31F33/RESOURCEGROUPS/LT-VPN-RESGROUP/PROVIDERS/WORK/NETWORKSECURITYGROUPS/LT-NSG-DEFAULT","operationName":"NetworkSecurityGroupFlowEvents","properti es":{"Version":1,"flows":[{"rule":"UserRule_PontusAll","flows": [{"mac":"000D3A103552","flowTuples":["1514790906,xxx.xxx.xxx.xxx,yyy.yyy.yyy.yyy,123,123,U,O,A","151479 0926,xxx.xxx.xxx.xxx,yyy.yyy.yyy.yyy,61377,53,U,O,A","1514790926,xx x.xxx.xxx.xxx,yyy.yyy.yyy.yyy,51258,443,T,O,A"]}]}]}}This message is converted into the following multiple sub-logs:Jan 01 2018 08:19:50 cbdb1b39-ac02-4876-ad8e-c06761aebd13CEF:0|Microsoft|AzureNSG|1|NetworkSecurityGroupFlowEvents|NetworkSecurityGroupFlowEvents|5|categ ory=NetworkSecurityGroupFlowEvent src=xxx.xxx.xxx.xxx proto=UDP deviceDirection=outbound resourceId=/SUBSCRIPTIONS/2FF1C8D5-FF42-4DCD-B7B1-0FFB52A31F33/RESOURCEGROUPS/LT-VPN-RESGROUP/PROVIDERS/WORK/NETWORKSECURITYGROUPS/LT-NSG-DEFAULT operationName=NetworkSecurityGroupFlowEvents rulename=UserRule_PontusAll timestamp=1514790906 macaddr=000D3A103552 version=1 systemId=cbdb1b39-ac02-4876-ad8e-c06761aebd13 eventtime=2018-01-01T07:15:49.5426087Z dpt=123 action=allowed spt=123 dst=yyy.yyy.yyy.yyyJan 01 2018 08:19:50 cbdb1b39-ac02-4876-ad8e-c06761aebd13CEF:0|Microsoft|AzureNSG|1|NetworkSecurityGroupFlowEvents|NetworkSecurityGroupFlowEvents|5|categ ory=NetworkSecurityGroupFlowEvent src=xxx.xxx.xxx.xxx proto=UDP deviceDirection=outbound resourceId=/SUBSCRIPTIONS/2FF1C8D5-FF42-4DCD-B7B1-0FFB52A31F33/RESOURCEGROUPS/LT-VPN-RESGROUP/PROVIDERS/WORK/NETWORKSECURITYGROUPS/LT-NSG-DEFAULT operationName=NetworkSecurityGroupFlowEvents rulename=UserRule_PontusAll timestamp=1514790926 macaddr=000D3A103552 version=1 systemId=cbdb1b39-ac02-4876-ad8e-c06761aebd13 eventtime=2018-01-01T07:15:49.5426087Z dpt=53action=allowed spt=61377 dst=yyy.yyy.yyy.yyyJan 01 2018 08:19:50 cbdb1b39-ac02-4876-ad8e-c06761aebd13CEF:0|Microsoft|AzureNSG|1|NetworkSecurityGroupFlowEvents|NetworkSecurityGroupFlowEvents|5|categ ory=NetworkSecurityGroupFlowEvent src=xxx.xxx.xxx.xxx proto=TCP deviceDirection=outbound resourceId=/SUBSCRIPTIONS/2FF1C8D5-FF42-4DCD-B7B1-0FFB52A31F33/RESOURCEGROUPS/LT-VPN-RESGROUP/PROVIDERS/WORK/NETWORKSECURITYGROUPS/LT-NSG-DEFAULT operationName=NetworkSecurityGroupFlowEvents rulename=UserRule_PontusAll timestamp=1514790926 macaddr=000D3A103552 version=1 systemId=cbdb1b39-ac02-4876-ad8e-c06761aebd13 eventtime=2018-01-01T07:15:49.5426087Z dpt=443 action=allowed spt=51258 dst=yyy.yyy.yyy.yyySee network-watcher-nsg-flow-logging-overview for more details.Configure NSG Flow Logs in Azure1. Log into the Azure portal at https://.2. Go to Subscriptions, and then select the subscription for which you want to enableflow logs.3. On the Subscription blade, select Resource Providers.4. 4. Look at the list of providers, and verify that the microsoft.insights provider isregistered. If not, then select Register.5. Go to Network Watcher > NSG Flow logs.6. Select the Network Security Group and Resource group to enable logs.7. Specify the storage account and duration for log retention.8. Make sure to set the public access level to Private for insights-logs-networksecuritygroupflowevent container to block public anonymous access.See network-watcher-nsg-flow-logging-portal for more details.Create SAS Token with Access PolicyNote: This section provides example Powershell steps for creating an SAS token. Any other method can also be used.These commands create an SAS token with an access policy having the following properties:l Validity = 1 yearl Protocol = https onlyl Permissions = list and read on the insights-logs-networksecuritygroupflowevent containerPS > Login-AzureRmAccountPS > $accountKeys = Get-AzureRmStorageAccountKey -ResourceGroupName "Pontus-VPN-ResGroup" -Name "pontusvpnresgroup167"PS > $storageContext = New-AzureStorageContext -StorageAccountName "pontusvpnresgroup167" -StorageAccountKey $accountKeys.value[0]PS > $policyname = "testpolicy2"PS > $starttime = $(Get-Date).ToUniversalTime().AddMinutes(-5)PS > $expirytime = $(Get-Date).ToUniversalTime().AddYears(1)PS > New-AzureStorageContainerStoredAccessPolicy -Container "insights-logs-networksecuritygroupflowevent" -Policy $policyname -Permission rl -StartTime $starttime -ExpiryTime $expirytime -Context $storageContextPS > New-AzureStorageContainerSASToken -name 'insights-logs-networksecuritygroupflowevent' -Protocol HttpsOnly -Policy $policyname -Context $storageContextsv=2016-05-31&sr=c&si=testPolicy2&sig=CQWVu74sv50jI5SxqCMeDvwt1U3HUEZbOn 1ZuRsaxnU%3D&spr=httpsThe highlighted string represents the SAS token you need to provide when you instantiate the plugin.See storage-dotnet-shared-access-signature-part-1 for more details.Set Up Microsoft Azure NSG Event Source in RSA NetWitnessIn RSA NetWitness Suite, perform the following tasks:1. Deploy msazurensg package and CEF parser from Live2. Configure the event sourceDeploy the Azure NSG Files from LiveAzure NSG requires resources available in Live in order to collect logs.To deploy the Azure NSG content from Live:1. In the RSA NetWitness Platform menu, select Live.2. Browse Live for the Common Event Format (cef) parser, using RSA Log Deviceas the Resource Type.3. Select the cef parser from the list and click Deploy to deploy it to the appropriate theLog Decoders.4. You also need to deploy the Azure NSG package. Browse Live for Azure NSGcontent, typing "Azure NSG" into the Keywords text box, then click Search.5. Select the item returned from the search and click Deploy to deploy to theappropriate Log Collectors.Note: On a hybrid installation, you need to deploy the package on both the VLCand the LC.6. Restart the nwlogcollector service.For more details, see the Add or Update Supported Event Source Log Parsers topic, or the Live Resource Guide on RSA Link.Configure the Azure NSG Event SourceThis section contains details on setting up the event source in RSA NetWitness Suite. In addition to the procedure, the Azure NSG Collection Configuration Parameters are described, as well as how to collect Azure NSG Flow Events in NetWitness SuiteTo configure the Microsoft Azure NSG Event Source:1. In the RSA NetWitness Platform menu, select Administration > Services.2. In the Services grid, select a Log Collector service, and from the Actions menu, chooseView > Config.3. In the Event Sources tab, select Plugins/Config from the drop-down menu.The Event Categories panel displays the File event sources that are configured, if any.4. In the Event Categories panel toolbar, click +.The Available Event Source Types dialog is displayed.5. Select msazurensg from the list, and click OK.The newly added event source type is displayed in the Event Categories panel.6. Select the new type in the Event Categories panel and c lick + i n the Sources paneltoolbar.The Add Source dialog is displayed.7. Define parameter values, as described i n Microsoft Azure NSG CollectionConfiguration Parameters.8. Click Test Connection.The result of the test is displayed in the dialog box. If the test is unsuccessful, edit the device or service information and retry.Note: The Log Collector takes approximately 60 seconds to return the test results.If it exceeds the time limit, the test times out and RSA NetWitness Platformdisplays an error message.9. If the test is successful, click OK.The new event source is displayed in the Sources panel.Note: the API calls to the storage account are charged, as described here:https:///en-in/pricing/details/storage/blobs/. Increasing the Polling Interval time will help in reducing the number of API calls made.Microsoft Azure NSG Collection Configuration Parameters The following table describes the configuration parameter for the Microsoft Azure NSG integration with RSA NetWitness Platform. Fields marked with an asterisk (*) are required.Note: When run from behind an SSL proxy, if certificate verification needs to be disabled, uncheck the SSL Enable checkbox in the Advanced section.Basic ParametersAdvanced Parameters© 2020 RSA Security LLC or its affiliates. All Rights Reserved.November 2020TrademarksRSA Conference Logo, RSA, and other trademarks, are trademarks of RSA Security LLC or its affiliates ("RSA"). For a list of RSA trademarks, go to https:///en-us/company/rsa-trademarks. Other trademarks are trademarks of their respective owners.。

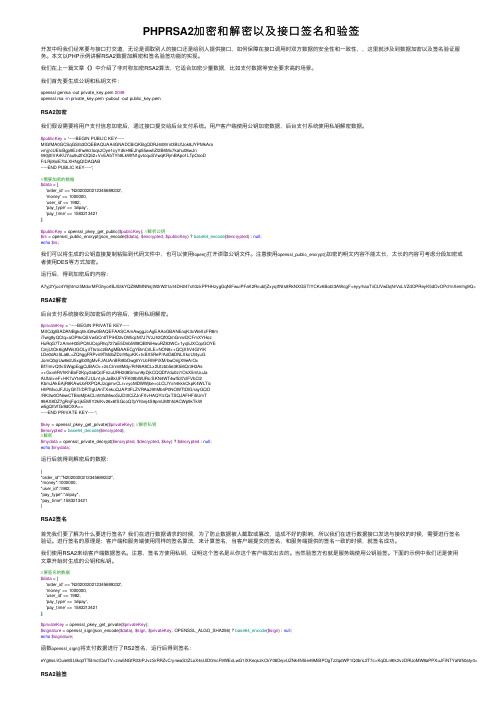

PHPRSA2加密和解密以及接口签名和验签

PHPRSA2加密和解密以及接⼝签名和验签开发中吗我们经常要与接⼝打交道,⽆论是调取别⼈的接⼝还是给别⼈提供接⼝,如何保障在接⼝调⽤时双⽅数据的安全性和⼀致性,,这⾥就涉及到数据加密以及签名验证服务。

本⽂以PHP⽰例讲解RSA2数据加解密和签名验签功能的实现。

我们在上⼀篇⽂章《》中介绍了⾮对称加密RSA2算法,它适合加密少量数据,⽐如⽀付数据等安全要求⾼的场景。

我们⾸先要⽣成公钥和私钥⽂件:openssl genrsa -out private_key.pem 2048openssl rsa -in private_key.pem -pubout -out public_key.pemRSA2加密我们假设需要将⽤户⽀付信息加密后,通过接⼝提交给后台⽀付系统。

⽤户客户端使⽤公钥加密数据,后台⽀付系统使⽤私钥解密数据。

$publicKey = '-----BEGIN PUBLIC KEY-----MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDRJ6it8Vnl3BUfJok8JYPMkAravmjj/cUElcBgp9Ez4hw9rzloqszOye1cyYdkH9EJhp55wwhZl2B6Mx7kahu08wJnh90j0IVArKUYau9u2hOQ52+VvEAbTYh8LkWfN1gvtcquSVwqKRjmBApo1LTpOooDFrLRji8oiE7bLXHNgQIDAQAB-----END PUBLIC KEY-----';//需要加密的数据$data = ['order_id' => 'N2020020212345689232','money' => 1000000,'user_id' => 1982,'pay_type' => 'alipay','pay_time' => 1583213421];$publicKey = openssl_pkey_get_public($publicKey); //解析公钥$rs = openssl_public_encrypt(json_encode($data), $encrypted, $publicKey) ? base64_encode($encrypted) : null;echo$rs;我们可以将⽣成的公钥直接复制粘贴到代码⽂件中,也可以使⽤fopen()打开读取公钥⽂件。

RSA FRAUDACTION 服务

关闭

RSA 代表客户来关闭连接到每个攻击感染点的欺诈性网站。在 对欺诈性网站进行发现和分析后, AFCC 通过与互联网服务供应 商,Web 托管设施和域名注册提供商的互动,启动停止程序对 网站进行关。

防御流氓应用程序

RSA FraudAction 服务通过对恶意或未经授权的‘流氓’移动应 用程序采取行动,帮助组织减少欺诈损失。服务监控所有主要 的应用程序商店,检测应用程序目标组织的客户群体,并关闭 未经授权的应用程序,从而减少了组织由于移动应用程序欺诈 造成声誉和经济损失的威胁。

“通过实施 RSA FraudAction 服 务,我们平抑网络钓鱼攻击的时 间已经从几周加快到了短短几个 小时。我们也避免了价值数百万 捷克克朗的欺诈损失,这对我们 来说,更重要的是对我们的客户 来说是个好消息。 ” DAVID LORENC, DIRECT BANKING, ˘CESKÁ SPOR˘ITELNA 总监

凭据源:从木马卸放区恢复的凭据 季度反木马报告:木马活动的统计数据 每月网络钓鱼新闻:网络钓鱼活动的统计数据 网络威胁报告:有关地下网络犯罪的新攻击方法和趋势的一般性发现结果

FRAUDACTION 情报高级服务

对于具有比较成熟的反欺诈行动的组织,可选 FraudAction 情报高级服务专门针对我们的客 户提供了可采取行动的情报告警,以及包含与它们组织有关的情报调查结果信息的公告 情报告警:从欺诈情报人员所做的地下研究中获取的、可采取行动的即时情报 情报公告:可能与您的组织及其漏洞有关的情报调查结果信息 信用卡预览源:网络犯罪分子商家向其潜在客户作为免费样本提供的所窃取信用卡号 码,以证明他们所谓的商品的质量 诱饵行动(可选) :使用标记的凭据进行有针对性的关闭行动

PHP实现RSA报文加密解密以及签名和验签

PHP实现RSA报⽂加密解密以及签名和验签RSA分段解密有时和java接⼝对接,会⽤到分段解密public function superLongPrivateKeyDecrypt($content,$key_file){$data = base64_decode($content); //有时需要两次 base64_decode 解码$key = openssl_pkey_get_private(file_get_contents($key_file));$RSA_DECRYPT_BLOCK_SIZE = 128; //对应 1024位的秘钥$result = '';$data = str_split($data, $RSA_DECRYPT_BLOCK_SIZE);foreach ($data as $block) {// openssl_private_decrypt($block, $dataDecrypt, $key, OPENSSL_PKCS1_PADDING);$r = openssl_private_decrypt($block, $dataDecrypt, $key, OPENSSL_NO_PADDING);if( ! $r ) log('err '. openssl_error_string() );$result .= $dataDecrypt;}if ($result) {return $result;} else {return false;}}JAVA 私钥解密/*** 私钥解密** @param encryptedData* 已加密数据* @param privateKey* 私钥(BASE64编码)* @return* @throws Exception*/public static byte[] decryptByPrivateKey(byte[] encryptedData, String privateKey) throws Exception {byte[] keyBytes = Base64.decodeBase64(privateKey);PKCS8EncodedKeySpec pkcs8KeySpec = new PKCS8EncodedKeySpec(keyBytes);KeyFactory keyFactory = KeyFactory.getInstance(KEY_ALGORITHM);Key privateK = keyFactory.generatePrivate(pkcs8KeySpec);Cipher cipher = Cipher.getInstance(keyFactory.getAlgorithm());cipher.init(Cipher.DECRYPT_MODE, privateK);int inputLen = encryptedData.length;ByteArrayOutputStream out = new ByteArrayOutputStream();int offSet = 0;byte[] cache;int i = 0;// 对数据分段解密while (inputLen - offSet > 0) {if (inputLen - offSet > MAX_DECRYPT_BLOCK) {cache = cipher.doFinal(encryptedData, offSet, MAX_DECRYPT_BLOCK);} else {cache = cipher.doFinal(encryptedData, offSet, inputLen - offSet);}out.write(cache, 0, cache.length);i++;offSet = i * MAX_DECRYPT_BLOCK;}byte[] decryptedData = out.toByteArray();out.close();return decryptedData;}PHP实现RSA签名和验签密钥⽣成Mac和Linux ⽤户安装openssl⽣成1024位的私钥,不指定的话默认2048位后逐条输⼊如下指令:$ openssl #进⼊ OpenSSL 程序OpenSSL> genrsa -out rsa_private_key.pem 1024 #⽣成私钥OpenSSL> pkcs8 -topk8 -inform PEM -in rsa_private_key.pem -outform PEM -nocrypt -out rsa_private_key_pkcs8.pem #Java开发者需要将私钥转换成PKCS8格式OpenSSL> rsa -in rsa_private_key.pem -pubout -out rsa_public_key.pem #⽣成公钥OpenSSL> exit #退出 OpenSSL 程序拓展:RSA加密算法, PKCS#1 和PKCS#8区别是什么?疑问:使⽤base64_encode编码之后出现的+和/在http的get传输过程中会出现+变成空格的请。

C#下RSA算法的实现(适用于支付宝和易宝支付)

C#下RSA算法的实现(适⽤于⽀付宝和易宝⽀付)RSA算法代码:using System;using System.Collections.Generic;using System.Text;using System.IO;using System.Security.Cryptography;namespace net.jundie.utils{///<summary>///类名:RSAFromPkcs8///功能:RSA加密、解密、签名、验签///详细:该类对Java⽣成的密钥进⾏解密和签名以及验签专⽤类,不需要修改///版本:3.0///⽇期:2013-07-08///说明:///以下代码只是为了⽅便商户测试⽽提供的样例代码,商户可以根据⾃⼰⽹站的需要,按照技术⽂档编写,并⾮⼀定要使⽤该代码。

///</summary>public sealed class RSAFromPkcs8{///<summary>///签名///</summary>///<param name="content">待签名字符串</param>///<param name="privateKey">私钥</param>///<param name="input_charset">编码格式</param>///<returns>签名后字符串</returns>public static string sign(string content, string privateKey, string input_charset){byte[] Data = Encoding.GetEncoding(input_charset).GetBytes(content);RSACryptoServiceProvider rsa = DecodePemPrivateKey(privateKey);//MD5 sh = new MD5CryptoServiceProvider();//这⾥也可以使⽤MD5加密⽅式SHA1 sh = new SHA1CryptoServiceProvider();byte[] signData = rsa.SignData(Data, sh);return Convert.ToBase64String(signData);}///<summary>///验签///</summary>///<param name="content">待验签字符串</param>///<param name="signedString">签名</param>///<param name="publicKey">公钥</param>///<param name="input_charset">编码格式</param>///<returns>true(通过),false(不通过)</returns>public static bool verify(string content, string signedString, string publicKey, string input_charset){bool result = false;byte[] Data = Encoding.GetEncoding(input_charset).GetBytes(content);byte[] data = Convert.FromBase64String(signedString);RSAParameters paraPub = ConvertFromPublicKey(publicKey);RSACryptoServiceProvider rsaPub = new RSACryptoServiceProvider();rsaPub.ImportParameters(paraPub);//MD5 sh = new MD5CryptoServiceProvider();//这⾥可以使⽤MD5加密⽅式SHA1 sh = new SHA1CryptoServiceProvider();result = rsaPub.VerifyData(Data, sh, data);return result;}///<summary>///加密///</summary>///<param name="resData">需要加密的字符串</param>///<param name="publicKey">公钥</param>///<param name="input_charset">编码格式</param>///<returns>明⽂</returns>public static string encryptData(string resData, string publicKey, string input_charset){byte[] DataToEncrypt = Encoding.GetEncoding(input_charset).GetBytes(resData);string result = encrypt(DataToEncrypt, publicKey, input_charset);return result;}///<summary>///解密///</summary>///<param name="resData">加密字符串</param>///<param name="privateKey">私钥</param>///<param name="input_charset">编码格式</param>///<returns>明⽂</returns>public static string decryptData(string resData, string privateKey, string input_charset){byte[] DataToDecrypt = Convert.FromBase64String(resData);string result = "";for (int j = 0; j < DataToDecrypt.Length / 128; j++){byte[] buf = new byte[128];for (int i = 0; i < 128; i++){buf[i] = DataToDecrypt[i + 128 * j];}result += decrypt(buf, privateKey, input_charset);}return result;}#region内部⽅法private static string encrypt(byte[] data, string publicKey, string input_charset){RSACryptoServiceProvider rsa = DecodePemPublicKey(publicKey);//MD5 sh = new MD5CryptoServiceProvider();//这⾥也可以使⽤MD5加密⽅式SHA1 sh = new SHA1CryptoServiceProvider();byte[] result = rsa.Encrypt(data, false);return Convert.ToBase64String(result);}private static string decrypt(byte[] data, string privateKey, string input_charset){string result = "";RSACryptoServiceProvider rsa = DecodePemPrivateKey(privateKey);//MD5 sh = new MD5CryptoServiceProvider();//这⾥也可以替换使⽤MD5⽅式SHA1 sh = new SHA1CryptoServiceProvider();byte[] source = rsa.Decrypt(data, false);char[] asciiChars = new char[Encoding.GetEncoding(input_charset).GetCharCount(source, 0, source.Length)];Encoding.GetEncoding(input_charset).GetChars(source, 0, source.Length, asciiChars, 0);result = new string(asciiChars);//result = ASCIIEncoding.ASCII.GetString(source);return result;}private static RSACryptoServiceProvider DecodePemPublicKey(String pemstr){byte[] pkcs8publickkey;pkcs8publickkey = Convert.FromBase64String(pemstr);if (pkcs8publickkey != null){RSACryptoServiceProvider rsa = DecodeRSAPublicKey(pkcs8publickkey);return rsa;}elsereturn null;}private static RSACryptoServiceProvider DecodePemPrivateKey(String pemstr){byte[] pkcs8privatekey;pkcs8privatekey = Convert.FromBase64String(pemstr);if (pkcs8privatekey != null){RSACryptoServiceProvider rsa = DecodePrivateKeyInfo(pkcs8privatekey);return rsa;}elsereturn null;}private static RSACryptoServiceProvider DecodePrivateKeyInfo(byte[] pkcs8){byte[] SeqOID = { 0x30, 0x0D, 0x06, 0x09, 0x2A, 0x86, 0x48, 0x86, 0xF7, 0x0D, 0x01, 0x01, 0x01, 0x05, 0x00 };byte[] seq = new byte[15];MemoryStream mem = new MemoryStream(pkcs8);int lenstream = (int)mem.Length;BinaryReader binr = new BinaryReader(mem); //wrap Memory Stream with BinaryReader for easy reading byte bt = 0;ushort twobytes = 0;try{twobytes = binr.ReadUInt16();if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)binr.ReadByte(); //advance 1 byteelse if (twobytes == 0x8230)binr.ReadInt16(); //advance 2 byteselsereturn null;bt = binr.ReadByte();if (bt != 0x02)return null;twobytes = binr.ReadUInt16();if (twobytes != 0x0001)return null;seq = binr.ReadBytes(15); //read the Sequence OIDif (!CompareBytearrays(seq, SeqOID)) //make sure Sequence for OID is correctreturn null;bt = binr.ReadByte();if (bt != 0x04) //expect an Octet stringreturn null;bt = binr.ReadByte(); //read next byte, or next 2 bytes is 0x81 or 0x82; otherwise bt is the byte count if (bt == 0x81)binr.ReadByte();elseif (bt == 0x82)binr.ReadUInt16();//------ at this stage, the remaining sequence should be the RSA private keybyte[] rsaprivkey = binr.ReadBytes((int)(lenstream - mem.Position));RSACryptoServiceProvider rsacsp = DecodeRSAPrivateKey(rsaprivkey);return rsacsp;}catch (Exception){return null;}finally { binr.Close(); }}private static bool CompareBytearrays(byte[] a, byte[] b){if (a.Length != b.Length)return false;int i = 0;foreach (byte c in a){if (c != b[i])return false;i++;}return true;}private static RSACryptoServiceProvider DecodeRSAPublicKey(byte[] publickey){// encoded OID sequence for PKCS #1 rsaEncryption szOID_RSA_RSA = "1.2.840.113549.1.1.1"byte[] SeqOID = { 0x30, 0x0D, 0x06, 0x09, 0x2A, 0x86, 0x48, 0x86, 0xF7, 0x0D, 0x01, 0x01, 0x01, 0x05, 0x00 };byte[] seq = new byte[15];// --------- Set up stream to read the asn.1 encoded SubjectPublicKeyInfo blob ------MemoryStream mem = new MemoryStream(publickey);BinaryReader binr = new BinaryReader(mem); //wrap Memory Stream with BinaryReader for easy reading byte bt = 0;ushort twobytes = 0;try{twobytes = binr.ReadUInt16();if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)binr.ReadByte(); //advance 1 bytebinr.ReadInt16(); //advance 2 byteselsereturn null;seq = binr.ReadBytes(15); //read the Sequence OIDif (!CompareBytearrays(seq, SeqOID)) //make sure Sequence for OID is correctreturn null;twobytes = binr.ReadUInt16();if (twobytes == 0x8103) //data read as little endian order (actual data order for Bit String is 03 81)binr.ReadByte(); //advance 1 byteelse if (twobytes == 0x8203)binr.ReadInt16(); //advance 2 byteselsereturn null;bt = binr.ReadByte();if (bt != 0x00) //expect null byte nextreturn null;twobytes = binr.ReadUInt16();if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)binr.ReadByte(); //advance 1 byteelse if (twobytes == 0x8230)binr.ReadInt16(); //advance 2 byteselsereturn null;twobytes = binr.ReadUInt16();byte lowbyte = 0x00;byte highbyte = 0x00;if (twobytes == 0x8102) //data read as little endian order (actual data order for Integer is 02 81)lowbyte = binr.ReadByte(); // read next bytes which is bytes in moduluselse if (twobytes == 0x8202){highbyte = binr.ReadByte(); //advance 2 byteslowbyte = binr.ReadByte();}elsereturn null;byte[] modint = { lowbyte, highbyte, 0x00, 0x00 }; //reverse byte order since asn.1 key uses big endian orderint modsize = BitConverter.ToInt32(modint, 0);byte firstbyte = binr.ReadByte();binr.BaseStream.Seek(-1, SeekOrigin.Current);if (firstbyte == 0x00){ //if first byte (highest order) of modulus is zero, don't include itbinr.ReadByte(); //skip this null bytemodsize -= 1; //reduce modulus buffer size by 1}byte[] modulus = binr.ReadBytes(modsize); //read the modulus bytesif (binr.ReadByte() != 0x02) //expect an Integer for the exponent datareturn null;int expbytes = (int)binr.ReadByte(); // should only need one byte for actual exponent data (for all useful values) byte[] exponent = binr.ReadBytes(expbytes);// ------- create RSACryptoServiceProvider instance and initialize with public key -----RSACryptoServiceProvider RSA = new RSACryptoServiceProvider();RSAParameters RSAKeyInfo = new RSAParameters();RSAKeyInfo.Modulus = modulus;RSAKeyInfo.Exponent = exponent;RSA.ImportParameters(RSAKeyInfo);return RSA;}catch (Exception){return null;}finally { binr.Close(); }}private static RSACryptoServiceProvider DecodeRSAPrivateKey(byte[] privkey){byte[] MODULUS, E, D, P, Q, DP, DQ, IQ;// --------- Set up stream to decode the asn.1 encoded RSA private key ------MemoryStream mem = new MemoryStream(privkey);BinaryReader binr = new BinaryReader(mem); //wrap Memory Stream with BinaryReader for easy reading byte bt = 0;ushort twobytes = 0;int elems = 0;try{twobytes = binr.ReadUInt16();if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)binr.ReadByte(); //advance 1 byteelse if (twobytes == 0x8230)binr.ReadInt16(); //advance 2 byteselsereturn null;twobytes = binr.ReadUInt16();if (twobytes != 0x0102) //version numberreturn null;bt = binr.ReadByte();if (bt != 0x00)return null;//------ all private key components are Integer sequences ----elems = GetIntegerSize(binr);MODULUS = binr.ReadBytes(elems);elems = GetIntegerSize(binr);E = binr.ReadBytes(elems);elems = GetIntegerSize(binr);D = binr.ReadBytes(elems);elems = GetIntegerSize(binr);P = binr.ReadBytes(elems);elems = GetIntegerSize(binr);Q = binr.ReadBytes(elems);elems = GetIntegerSize(binr);elems = GetIntegerSize(binr);DQ = binr.ReadBytes(elems);elems = GetIntegerSize(binr);IQ = binr.ReadBytes(elems);// ------- create RSACryptoServiceProvider instance and initialize with public key -----RSACryptoServiceProvider RSA = new RSACryptoServiceProvider();RSAParameters RSAparams = new RSAParameters();RSAparams.Modulus = MODULUS;RSAparams.Exponent = E;RSAparams.D = D;RSAparams.P = P;RSAparams.Q = Q;RSAparams.DP = DP;RSAparams.DQ = DQ;RSAparams.InverseQ = IQ;RSA.ImportParameters(RSAparams);return RSA;}catch (Exception){return null;}finally { binr.Close(); }}private static int GetIntegerSize(BinaryReader binr){byte bt = 0;byte lowbyte = 0x00;byte highbyte = 0x00;int count = 0;bt = binr.ReadByte();if (bt != 0x02) //expect integerreturn0;bt = binr.ReadByte();if (bt == 0x81)count = binr.ReadByte(); // data size in next byteelseif (bt == 0x82){highbyte = binr.ReadByte(); // data size in next 2 byteslowbyte = binr.ReadByte();byte[] modint = { lowbyte, highbyte, 0x00, 0x00 };count = BitConverter.ToInt32(modint, 0);}else{count = bt; // we already have the data size}while (binr.ReadByte() == 0x00){ //remove high order zeros in datacount -= 1;}binr.BaseStream.Seek(-1, SeekOrigin.Current); //last ReadByte wasn't a removed zero, so back up a byte return count;}#endregion#region解析.net ⽣成的Pemprivate static RSAParameters ConvertFromPublicKey(string pemFileConent){byte[] keyData = Convert.FromBase64String(pemFileConent);if (keyData.Length < 162){throw new ArgumentException("pem file content is incorrect.");}byte[] pemModulus = new byte[128];byte[] pemPublicExponent = new byte[3];Array.Copy(keyData, 29, pemModulus, 0, 128);Array.Copy(keyData, 159, pemPublicExponent, 0, 3);RSAParameters para = new RSAParameters();para.Modulus = pemModulus;para.Exponent = pemPublicExponent;return para;}private static RSAParameters ConvertFromPrivateKey(string pemFileConent){byte[] keyData = Convert.FromBase64String(pemFileConent);if (keyData.Length < 609){throw new ArgumentException("pem file content is incorrect.");}int index = 11;byte[] pemModulus = new byte[128];Array.Copy(keyData, index, pemModulus, 0, 128);index += 128;index += 2;//141byte[] pemPublicExponent = new byte[3];Array.Copy(keyData, index, pemPublicExponent, 0, 3);index += 3;index += 4;//148byte[] pemPrivateExponent = new byte[128];Array.Copy(keyData, index, pemPrivateExponent, 0, 128);index += 128;index += ((int)keyData[index + 1] == 64 ? 2 : 3);//279byte[] pemPrime1 = new byte[64];Array.Copy(keyData, index, pemPrime1, 0, 64);index += 64;index += ((int)keyData[index + 1] == 64 ? 2 : 3);//346byte[] pemPrime2 = new byte[64];Array.Copy(keyData, index, pemPrime2, 0, 64);index += 64;index += ((int)keyData[index + 1] == 64 ? 2 : 3);//412/413byte[] pemExponent1 = new byte[64];Array.Copy(keyData, index, pemExponent1, 0, 64);index += 64;index += ((int)keyData[index + 1] == 64 ? 2 : 3);//479/480byte[] pemExponent2 = new byte[64];Array.Copy(keyData, index, pemExponent2, 0, 64);index += 64;index += ((int)keyData[index + 1] == 64 ? 2 : 3);//545/546byte[] pemCoefficient = new byte[64];Array.Copy(keyData, index, pemCoefficient, 0, 64);RSAParameters para = new RSAParameters();para.Modulus = pemModulus;para.Exponent = pemPublicExponent;para.D = pemPrivateExponent;para.P = pemPrime1;para.Q = pemPrime2;para.DP = pemExponent1;para.DQ = pemExponent2;para.InverseQ = pemCoefficient;return para;}#endregion}}RSA算法测试代码:using System;using System.Collections.Generic;using System.Text;using RSA.Class;namespace net.jundie.rsa_demo{class TestRSA{static void Main(string[] arg){/**RSA加密测试,RSA中的密钥对通过SSL⼯具⽣成,⽣成命令如下:* 1 ⽣成RSA私钥:* openssl genrsa -out rsa_private_key.pem 1024*2 ⽣成RSA公钥* openssl rsa -in rsa_private_key.pem -pubout -out rsa_public_key.pem** 3 将RSA私钥转换成PKCS8格式* openssl pkcs8 -topk8 -inform PEM -in rsa_private_key.pem -outform PEM -nocrypt -out rsa_pub_pk8.pem** 直接打开rsa_private_key.pem和rsa_pub_pk8.pem⽂件就可以获取密钥对内容,获取密钥对内容组成字符串时,注意将换⾏符删除* */string publickey = "MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDzOqfNunFxFtCZPlq7fO/jWwjqmTvAooVBB4y87BizSZ9dl/F7FpAxYc6MmX2TqivCvvORXgdlYdFWAhzXOnIUv9OGG///WPLe9TMs9kIwAZ/APUXauvC01oFLnYk string privatekey = "MIICeQIBADANBgkqhkiG9w0BAQEFAASCAmMwggJfAgEAAoGBAPM6p826cXEW0Jk+Wrt87+NbCOqZO8CihUEHjLzsGLNJn12X8XsWkDFhzoyZfZOqK8K+85FeB2Vh0VYCHNc6chS/04Yb//9Y8t71Myz2QjABn8A9R //加密字符串string data = "yibao";Console.WriteLine("加密前字符串内容:"+data);//加密string encrypteddata = RSAFromPkcs8.encryptData(data, publickey, "UTF-8");Console.WriteLine("加密后的字符串为:" + encrypteddata);Console.WriteLine("解密后的字符串内容:" + RSAFromPkcs8.decryptData(encrypteddata, privatekey, "UTF-8"));Console.WriteLine("***********");//解密string endata = "LpnnvnfA72VnyjboX/OsCPO6FOFXeEnnsKkI7aAEQyVAPfCTfQ43ZYVZVqnADDPMW7VhBXJWyQMAGw2Fh9sS/XLHmO5XW94Yehci6JrJMynePgtIiDysjNA+UlgSTC/MlResNrBm/4MMSPvq0qLwScgpZDynhLsVZk+EQ string datamw = RSAFromPkcs8.decryptData(endata, privatekey, "UTF-8");Console.WriteLine("静态加密后的字符串为:" + endata);Console.WriteLine("解密后的字符串内容:" + datamw);//签名string signdata = "YB010000001441234567286038508081299";Console.WriteLine("签名前的字符串内容:" + signdata);string sign = RSAFromPkcs8.sign(signdata, privatekey, "UTF-8");Console.WriteLine("签名后的字符串:" + sign);Console.ReadLine();}}}。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RSA FraudAction 防钓鱼/ 防钓鱼/防欺诈服务介绍目录1. RSA 企业概述 ..............................................................................................3 2. RSA FRAUDACTION 防钓鱼/防欺诈服务内容及解决方案 ..................4 2.1 RSA FRAUDACTION 介绍 .........................................................................4 2.2 RSA ® EFRAUDNETWORK 介绍................................................................4 2.3 FRAUDACTION 的实际效果 ......................................................................5 2.4 RSA FRAUDACTION 提供的服务 .............................................................6 2.4.1 监控&检测 .........................................................................................6 2.4.2 拦截 ....................................................................................................7 2.4.3 报告&警报 .........................................................................................7 2.4.4 关闭 ....................................................................................................9 2.4.5 防范措施 ............................................................................................9 2.4.6 取证、分析......................................................................................10 3. 恶意软件攻击可能性准则 .........................................................................11 3.1 概述 ........................................................................................................11 3.2 该准则在现实中的应用 ........................................................................12 3.3 该准则对企业业务的影响 ....................................................................141. RSA 企业概述RSA 公司是全球领先的企业信息安全解决方案提供商,RSA 公司 90%以上的合作伙伴是 世界 500 强企业,通过为世界领先的组织机构解决最为复杂而又敏感的信息安全问 题,RSA 已经帮助这些企业迈上了通往成功的道路。

在引领信息安全行业发展 20 多年 之后,RSA 信息安全公司在 2006 年 9 月与 EMC 公司合并,组成了 EMC 信息安全部门。

促使此次合作的原因在于用户需求已经发生了深刻变化,传统的信息安全解决方案已 不再能够满足他们的需求。

保护企业最重要的资产信息成为企业的迫切需求。

为了适 应用户需求的变化,RSA 已经研发出以信息保护为核心的安全解决方案,以帮助全球范 围内的企业应对挑战,在市场竞争中保持领先地位。

至今, 至今, RSA 技术保护了全球超过 34, 34,000 个企业和组织 RSA 防欺诈指挥中心迄今关闭了 120, 120,000 多个在线钓鱼攻击网站 RSA 身份管理技术保护了超过 2 亿个在线身份及账户 超过 10 亿个应用产品使用 RSA BSAFE® 加密技术–世界上最广泛应用的加密 技术RSA 全球所获奖项列举 全球所获奖项列举: 列举: #1 Best Security Innovation, Future Now List Best Authentication and Fraud Detection Suite Best Global Security Company 2006 Top 100 Vendors Product of the Year 2006 Best Products of 2005 Best of 2005 customers…” (Financial IT Security) (Aite Group) (SC Magazine) (IT Week) (Information Security Magazine) (Business Week) (Online Banking Reports) (Business 2.0)“…the tool of choice for financial institutions protecting their online banking2. RSA FraudAction 防钓鱼/防欺诈服务内容及解决方案2.1 RSA FraudAction 介绍RSA FraudAction是公认的一种防网络钓鱼/防欺诈服务,旨在为企业及其在线用户提 供实时的前瞻性安全防护,保护他们免遭已知和未知的在线威胁。

FraudAction服务采 用大范围资源和技术来检测并阻止在线攻击。

FraudAction服务的核心是RSA独一无二 的防欺诈指挥中心(AFCC) 防欺诈指挥中心(AFCC),在这里我们资深的欺诈分析专家团队24x7全天候工作以关 闭网络钓鱼站点,部署防范措施并执行广泛取证(forensic)工作来捕获欺诈分子。

AFCC已关闭了遍及130多个国家的40,000多个欺诈站点,将网络钓鱼攻击的平均寿命从 115个小时减少为5个小时。

除 了对 抗 网络钓鱼和 域名 攻击以 外 ,FraudAction防 木马 服务为企业提供多 层 防护措 施,在源头阻断木马攻击,以帮助企业更好地对抗恶意软件的入侵。

FraudAction防木 马服务同时得到防欺诈指挥中心和全球合作伙伴网络的广泛支持,能够帮助企业识别并 分析出针对其客户的恶意软件,拦截客户对已知感染点的访问,进而关闭感染点和信息 回收地(不法分子从消费者处盗窃信息后发往的目的地)。

2.2 RSA ® eFraudNetwork 介绍eFraudNetwork社区是一个 横跨 130多个国家追踪 欺诈 者档 案和行为 模式的 跨机构在线 防欺诈合作网络。

当新识别出某个欺诈行为或疑似欺诈行为时,该欺诈数据就会被移 送 到 一 个 共 享 中 央 存 储 库 , 随 后 实 时 分 发 给 eFraudNetwork 网 络 的 所 有 成 员 。

eFraudNetwork 并不 存储 个 人 信息, 且永 不 跨 机构 共享特定 用户 数据 。

只 要是RSA 客 户, 您 企业 就会自动 成为eFraudNetwork 中的一 员 ,并 开始享受 eFraudNetwork 的行业 价值。

eFraudNetwork追踪欺诈类型遍及130多个国家 并可实时地将所得信息与网络成员共享2.3 FraudAction 的实际效果最好的性能, 排名第一的供应商 • RSA 关闭越来越多的攻击, 速度越来越快到目前为止超过 120,000 攻击网站被关闭 检测到高达 99% 的攻击网站 平均关闭时间 = ~5 小时 • • RSA 处理甚至是最棘手的攻击, 而不只是 “容易” 的攻击 已经关闭在 150 个国家的攻击网站2.4 RSA FraudAction 提供的服务2.4.1 监控&检测邮件监控 • • • 每天扫描来自各种地方的超过 30 亿邮件 ISPs 和企业网关 (AOL, Earthlink, 等.) 桌面系统和蜜罐 Honeypots (诱骗邮件账号)域名监控 • 对普通的顶级域名进行连续的商标监控滥用邮箱监控 (客户提供) • 检测高价值的源邮箱Web log 监控 (客户提供) • • 欺诈者经常把目标指向真实的网站 监控 web log 能及早检测2.4.2 拦截市场最大的 Blocking 网络 • • 合作伙伴包括大型 ISP, 反病毒, 工具栏和反蠕虫公司 FraudAction 防欺诈客户获得好处而无需额外开销RSA 向合作伙伴告警, 然后合作伙伴阻止访问钓鱼的 URL • 当欺诈网站在被关闭的过程中,限制欺诈行为暴露RSA 全球 blocking 合作伙伴 :2.4.3 报告&警报一旦发现欺诈攻击,RSA的AFCC会立即通知用户。

通知和提示会即时地传递给用户如通 过电话,呼机,电子邮件,RSA在线报告/仪表盘等。

下面是在线报告/仪表盘的样例:XXX.X XX, XXX.X X,2.4.4 关闭多数的关闭 ~5 小时 • 业界平均 = ~110 小时RSA FraudAction 性能: • • 60% 的网站关闭在5小时以内 80%的网站关闭在10小时以内在所有情况下,AFCC监控被关闭的站点,一旦这些网站又起来了,马上通知客户并实 施关闭. 以下是一个通用的关闭网站过程的工作流, 请注意这是一个通常的过程,可 能随着攻击的具体情况和严重程度而有所不同。

1. AFCC检测到一个攻击. 2. AFCC给客户发一个攻击通知。

3. AFCC通知网络阻塞(blocking)合作伙伴 (Microsoft, Earthlink, AOL 等). 目 的是尽量减少客户的用户信息暴露给欺诈站点. 4. AFCC上传初始信息给仪表盘 (AFCC在线门户) 5. AFCC发信通知 ISP / 网站注册公司 6. AFCC尝试从欺诈网站获得证据 7. AFCC 部署诱饵 (如果可行) 8. 攻击被断开 9. AFCC 发送攻击更新邮件给客户表明该钓鱼站点已经被关闭 10.AFCC收到一个ISP或网站注册公司的确认信2.4.5 防范措施RSA’s Randomized Credentials Technology (RCT) 通过 RSA 独有的 RCT 技术,可以为犯罪软件提供虚假响应,AFCC 借此跟踪欺诈 者的犯罪行径。