基于大数据分析恐怖袭击风险预测研究与仿真_龚伟志

基于大数据的犯罪模型构建与预测研究

基于大数据的犯罪模型构建与预测研究随着社会发展和科技进步,大数据已经成为一种不可忽视的资源和工具。

它不仅可以应用于商业领域,还可以为社会安全提供有力支持。

犯罪是社会治安的一大问题,如何基于大数据构建犯罪模型并预测犯罪,已经成为一个备受关注的研究领域。

本文将围绕这一主题展开讨论。

一、大数据在犯罪预测中的应用随着技术的发展,越来越多的数据被我们所关注,其中就包括了犯罪数据。

这些数据包括了案发的时间、地点、犯罪手段等,我们可以通过对这些数据进行分析,来预测犯罪可能发生的时间、地点和类型等。

比如,我们可以通过大数据分析出哪些地区犯罪率较高,以及哪些时间段性犯罪较为集中。

这些信息对于警察和政府部门有很大的帮助,可以指导他们加强管控和防范措施。

二、犯罪模型构建的难点构建犯罪模型看似简单,但其实存在许多难点。

首先,犯罪是一种具有随机性和复杂性的行为,难以通过简单的因果分析来预测。

其次,犯罪数值大多分布不均匀,这也增加了构建犯罪模型的难度。

此外,犯罪数据涉及隐私和个人信息保护,不易获取和共享。

这些问题都需要我们去思考和解决。

三、基于大数据预测犯罪的案例过去几年中,国内外不少学者和机构都进行了基于大数据预测犯罪的尝试。

以英国为例,英国警方曾利用数据挖掘和机器学习技术构建犯罪预测模型,并成功预测了300多起犯罪案件。

而在中国,公安部门也利用大数据技术对各种类型犯罪、犯罪高发时段、地段等进行了分析,并取得了显著的效果。

四、未来展望目前,犯罪模型构建与预测仍处于探索和研究阶段。

未来的研究可以着眼于以下方向:一是通过不同领域的数据进行交叉验证,提高犯罪预测的准确率;二是进一步挖掘犯罪行为背后的心理学和社会学因素,探究犯罪的内在机制;三是探索机器学习和深度学习等新技术在犯罪预测中的应用。

总之,基于大数据的犯罪模型构建与预测研究是一个很重要的课题,它涉及到社会治安、公共安全及科技发展等多个领域。

只有充分利用大数据,运用各种工具和方法,才能更好地预防和制止犯罪行为,保障人民的生命和财产安全。

全国教育科学“十二五”规划2015年度课题立项名单(开题情况)

附件:全国教育科学“十二五”规划2015年度课题评审结果一览表

BIA150096 BIA150097 BIA150098 BIA150099 BIA150100 BIA150101 BIA150102 BIA150103 BIA150104 BIA150105 BIA150106 BIA150107 BIA150108 BIA150109 BIA150110 BIA150111 BIA150112 BIA150113 BIA150114 BIA150115 BIA150116 BIA150117 BHA150118 BHA150119 国家一般 基于信任的大学有效治理机制研究 国家一般 城乡家庭高等教育需求差异及其有效供给研究 国家一般 系统化思维的大学新生学习生活研究 国家一般 自组织理论视角下的民办高校办学特色培育研 究 向东春 张意忠 白华 孔令桂 张奎明 张天雪 操太圣 刘全国 曾玉珍 高学德 王伟宜 杨春梅 罗志敏 解群 张艳萍 王庆金 唐卫民 朱宁波 刘福才 宋丹 吕慈仙 王雁 李有毅 姚红玉 湖南科技大学 江西师范大学 长安大学 山东协和学院 曲阜师范大学 浙江师范大学 南京大学 陕西师范大学 重庆交通大学 是 福建师范大学 北京理工大学 云南大学 上海电力学院 上海应用技术学院 青岛大学 沈阳师范大学 辽宁师范大学 济南大学 大连理工大学 绍兴文理学院 同济大学 北京市第十二中学 广东省旅游职业技 术学校

国家一般 新疆民族民间舞蹈的教育传承研究 国家一般 中国教师伦理的谱系学研究 从广场到网络:当代中国青年学生政治参与的 空间转变研究 以培养自律为宗旨的中小学生管理体系建构研 国家一般 究 国家一般 国家一般 社区共同体建设中公共精神缺失与培育研究 国家一般 省思与批评:当代语文教育价值问题研究 国家一般 学校教育改革的道德慧 蔡迎旗 罗儒国 王枬 迟艳杰 杜静 王 璐 吴峰

大数据背景下暴恐事件的特点及应对策略研究

河北公安警察职业学院学报Journal of Hebei Vocational College of Public Security Police2021年6月Jun.2021第21卷第2期Vol.21No.2根据2016年1月1日施行的《中华人民共和国反恐怖主义法》(以下简称《反恐法》)相关规定以及我国社会安全事件的特征,暴恐事件是指采用暴力、破坏、恐吓等手段,制造社会恐慌、危害公共安全、侵犯人身财产,或者胁迫国家机关、国际组织,以实现其政治、意识形态等目的的主张和行为的暴力性事件。

党的十九大以来,我国反恐工作局面整体向好,反恐斗争形势正在发生突出性改变。

公安部部长赵克志同志曾强调,要切实加强组织领导和统筹协调,为实施公安大数据战略提供强有力的保障。

各级公安机关要把公安科技信息化工作和大数据智能化建设应用摆在重中之重的位置,作为“一把手”工程来抓。

大数据在公安各领域的快速发展,为大数据反恐提供了成熟的应用理论及实战经验,推动了大数据在反恐领域的应用程度。

一、大数据背景下暴恐事件的特点各种技术特别是互联网和信息技术的迅猛发展和普及,为恐怖分子提供了新的方式和手段,使得暴恐事件变得更加复杂。

(一)暴恐犯罪活动团伙的成员组成更加复杂根据已发生的暴恐事件判断,恐怖组织通过网络招募人员的发展趋势越来越明显,谋划性逐渐加强。

海外指挥、网络串通、线下破坏的有组织行为更加明显。

团伙的人员构成结构越来越复杂,由于通过网络进行招募联系,相关人员的关联度减弱,对上游核心人员的打击难度加大。

(二)暴恐犯罪活动前后产生的零散数据信息增多由于信息通讯技术的发展,恐怖分子进行暴力活动前后所使用的信息传递方式也由传统的信件、书籍等向网络化转变,依托互联网平台在各种社交媒体上进行行动预谋。

有的恐怖分子在接受境外势力培训后甚至会使用加密手段对其内容进行加密性传输。

一旦发生暴恐事件,利用大数据技术对相关零散信息进行集中抓取分析,有助于尽快将相关涉事人员控制。

中国科学院数学与系统科学研究院2020年博士研究生招生

①英语 ②分析与代数 ③最优化方法

只招硕转博生

①英语 ②分析与代数 ③概率统计

①英语 ②运筹学基础 ③应用随机过程

只招硕转博生

同上

①英语 ②运筹学基础 ③图论与组合优化

同上

只招硕转博生

同上

同上

一级学科

系统科学 0711

二级学科

系统理论 071101

系统分析与 集成071102

序

研究方向

23 运筹学及其应用

同上

同上

同上

同上

①英语 ②近世代数 ③现代微分几何或符号计算

同上

同上

①英语 ②分析与代数 ③符号计算或数学物理方 程

①英语 ②近世代数 ③纠错码理论

同上

①英语 ②近世代数 ③符号计算或纠错码理论

①英语 ②分析与代数 ③最优化方法 ①英语 ②分析与代数 ③数学物理方程

只招硕转博生 或直博生

同上

同上

①英语 ②分析与代数 ③数值方法基础

导师

王勇 吴小宁 刘歆 李伟

郭雷

陈翰馥 张纪峰 方海涛 李婵颖 齐波 陈鸽

姚鹏飞

郭宝珠

洪奕光

席在荣 黄一 赵延龙

薛文超

戴彧虹 刘波 张汉勤 姚大成 闫桂英 胡旭东 陈旭瑾 吴凌云

考试科目

备注

①英语 ②偏微分方程(甲)③泛函分析(乙)

①英语 ②微分几何 ③数学物理

①英语 ②分析与代数 ③最优化方法

①英语 ②分析与代数 ③符号计算

①英语 ②偏微分方程(甲)③数值分析

一级学科

二级学科

序

研究方向

37 偏微分方程

38 数学物理

39 人工智能中的优化理论与方法

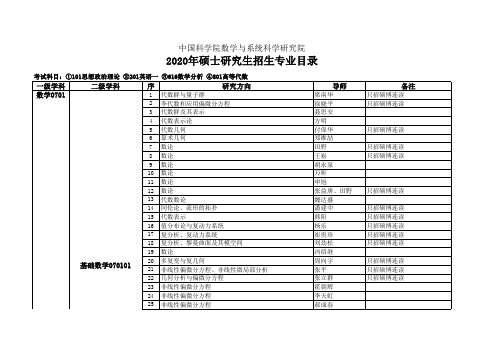

中国科学院数学与系统科学研究院2020年硕士研究生招生

6 复杂系统分析与控制、机器学习

7 计算与系统生物学

8 博弈理论与应用

9 量子信息与控制、机器学习

10 控制理论及其应用

1 不确定系统的建模与控制

2 混合动态系统

3 系统与控制

4 系统估计与优化

5 复杂系统,多自主体系统的控制

6 复杂系统

7 不确定系统的建模与控制ຫໍສະໝຸດ 8 不确定系统的建模与控制

考试科目:①101思想政治理论 ②201英语一 ③616数学分析 ④801高等代数

考试科目:①101思想政治理论 ②201英语一 ③616数学分析 ④801高等代数

张文生 郭雷 陈翰馥 张纪峰 方海涛 李婵颖 郭宝珠 姚鹏飞 席在荣 洪奕光 黄一 薛文超 赵延龙 戴彧虹 刘波 张汉勤 闫桂英 胡旭东 陈旭瑾 吴凌云 李邦河 李博 张俊华 张世华 王勇 姚大成 丁超 陈鸽 牟必强

只招免试推荐的硕博连读生 只招硕博连读 只招硕博连读 只招硕博连读

孙斌勇 丁彦恒 张志涛 李翀 葛力明 尚在久 岳澄波 王友德 李嘉禹 张晓 阮卫东 彭文娟 陈亦飞 潘宣余 吴刘臻 石钟慈 崔俊芝 张林波 陈志明 周爱辉 曹礼群 胡齐芽 许学军 谢和虎 郑伟英 崔涛 毛士鹏 张硕 林群 白中治

只招硕博连读 只招硕博连读 只招硕博连读

只招硕博连读 只招硕博连读 只招硕博连读 只招硕博连读 只招硕博连读 只招硕博连读

只招硕博连读

只招硕博连读

应用数学070104

12 数学物理 13 数学物理及相关大规模科学计算 14 计算代数几何,量子机器学习 15 计算代数几何、量子信息、多项式优化 16 符号计算 17 符号计算 18 符号计算 19 计算代数几何 20 计算代数几何、计算机辅助设计与制造 21 符号计算、自动推理与软件开发 22 符号计算、组合数学 23 自动推理及其应用 24 密码学与计算数论 25 组合、代数、离散分析 26 计算几何、计算机图形学 27 应用几何、应用代数 28 数学物理与非线性微分方程 29 密码学 30 密码与编码 31 密码学 32 优化理论与应用、凸分析 33 人工智能中的优化理论与方法 34 随机微分方程及其数值方法 35 孤立子、可积系 36 机器学习与动力系统 37 软物质材料建模与计算 38 数学物理 39 动力系统 40 非线性动力系统的混沌和分支 41 构造性微分代数几何

对恐怖袭击事件记录数据的量化分析

影响因素

检验类型( cꎬTꎬd)

ADF 统计量一阶差分变量

临界值(5% )

结 论

CN

( cꎬTꎬ1)

- 4. 153564

- 1. 956406

平稳

AN

AT

SN

KN

MC

(0ꎬ0ꎬ1)

( cꎬ0ꎬ0)

( cꎬTꎬ1)

( cꎬTꎬ0)

(0ꎬ0ꎬ1)

- 3. 876552

- 4. 356456

- 5. 200654

Quantitative Analysis of Recorded Data of Terrorist Attacks

LI Kai ꎬKANG Tong

( Faculty of Information Science and TechnologyꎬCommunication University of ChinaꎬBeijing 100024ꎬChina)

评价标准值

阵 b 是待估计的系数矩阵ꎮ

q min

j

代表第 j 个因素的风险评价最大标准值

4 模型求解与结果分析

X0

代表风险预测每个评价指标归属的特定级

j∗

代表 p 级别变量特征值ꎮ

由于影响因子的不平稳容易造成伪回归ꎬ因而

别指标值范畴

需要对影响因子做平稳性检验ꎮ 若序列平稳ꎬ则构

k 维内生向量组成的平稳的线性随机过程

滞后节数

T

造回归模型ꎻ若序列非平稳ꎬ需对原序列及进行查

性校验ꎬ因为 GTD 数据空中有很多未知和空白的

行ꎬ一些数据已经丢失ꎮ 在任务中将这样的数据行

3 VAR 模型的建立

给删除ꎬ就将数据进行筛选ꎮ 然后对数据进行检验ꎬ

基于大数据的灾害风险评估模型研究

基于大数据的灾害风险评估模型研究在当今时代,随着科技的飞速发展和数据采集能力的大幅提升,大数据在各个领域的应用愈发广泛和深入。

其中,利用大数据进行灾害风险评估成为了一项具有重要意义的研究方向。

通过对海量数据的分析和挖掘,我们能够更准确地评估灾害发生的可能性和可能造成的影响,从而为防灾减灾工作提供有力的支持。

灾害,无论是自然灾害如地震、洪水、台风,还是人为灾害如火灾、爆炸等,都给人类的生命财产安全带来了巨大的威胁。

传统的灾害风险评估方法往往依赖于有限的数据和经验模型,评估结果的准确性和可靠性存在一定的局限性。

而大数据的出现为解决这一问题提供了新的思路和方法。

大数据具有数据量大、类型多样、处理速度快和价值密度低等特点。

在灾害风险评估中,这些特点能够发挥重要作用。

例如,通过整合来自气象、地质、地理、人口、经济等多个领域的大量数据,我们可以构建更为全面和准确的灾害风险模型。

同时,借助大数据的快速处理能力,能够实时监测和分析灾害相关的数据,及时发现潜在的风险隐患。

那么,如何基于大数据构建灾害风险评估模型呢?首先,数据的收集是关键的第一步。

这需要整合来自不同部门和机构的数据资源,包括政府部门、科研机构、企业等。

这些数据可能包括气象数据(如降雨量、风速、气温等)、地理数据(如地形、地貌、土壤类型等)、人口数据(如人口密度、年龄分布、职业构成等)、经济数据(如GDP、产业结构等)以及建筑物和基础设施的数据等。

在收集到大量的数据后,需要对数据进行清洗和预处理。

由于大数据来源广泛,数据质量参差不齐,可能存在缺失值、错误值和重复值等问题。

因此,需要采用合适的数据清洗方法,如删除异常值、填充缺失值等,以确保数据的准确性和可靠性。

接下来是特征工程。

这一步骤旨在从原始数据中提取有价值的特征,以便用于模型的训练和预测。

例如,对于气象数据,可以提取出降雨量的均值、最大值、最小值等特征;对于地理数据,可以提取出海拔高度、坡度等特征。

数据挖掘在全球恐怖袭击预测中的有效可行性分析

数据挖掘在全球恐怖袭击预测中的有效可行性分析随着恐怖袭击事件的频繁发生,对于如何预测和防范恐怖袭击的需求越来越迫切。

数据挖掘作为一种分析大规模数据集的技术,具有挖掘隐藏在数据中的模式和规律的能力。

本文将对数据挖掘在全球恐怖袭击预测中的有效可行性进行分析。

首先,数据挖掘可以通过分析历史恐怖袭击事件的数据,挖掘出与恐怖袭击相关的特征和模式。

以往的恐怖袭击事件数据中包含了大量的信息,如袭击发生的时间、地点、袭击手段、目标等。

通过对这些数据进行处理和分析,可以找到一些与恐怖袭击相关的模式和规律。

例如,数据挖掘可以识别出恐怖组织在某些特定地区或特定时间段活动频率的增加,从而对未来的恐怖袭击进行预测。

其次,数据挖掘可以利用多源数据进行恐怖袭击预测。

除了分析历史恐怖袭击事件的数据,还可以结合其他类型的数据进行分析。

例如,社交媒体数据、互联网论坛数据、电话通信数据等可能包含了有关恐怖袭击的线索。

通过对这些数据进行挖掘和分析,可以更准确地预测恐怖袭击的发生。

例如,通过分析社交媒体上的言论和行为模式,可以发现潜在的恐怖袭击策划者或经济资助者。

此外,数据挖掘可以与机器学习算法结合,实现恐怖袭击的预测和分类。

机器学习是一种使用算法让计算机自动学习并改进性能的技术。

通过使用机器学习算法,可以根据历史数据对恐怖袭击进行分类,并预测未来的恐怖袭击。

以支持向量机(SVM)为例,它是一种常用的机器学习算法,在恐怖袭击预测中已经取得了一定的成功。

SVM可以根据样本数据进行训练,并根据训练结果预测新的恐怖袭击事件。

另外,数据挖掘可以通过建立恐怖袭击的预测模型,提供决策支持。

通过对大规模数据的分析和建模,可以构建预测模型,该模型可以用来预测恐怖袭击的可能性,并根据预测结果制定相应的防范和反恐措施。

例如,可以根据历史数据预测某个地区或特定目标发生恐怖袭击的可能性较高,从而加强相应地区的安全措施。

然而,要实现数据挖掘在全球恐怖袭击预测中的有效可行性,还需要解决一些挑战。

对城市恐怖袭击应对的对策研究

对城市恐怖袭击应对的对策研究引言近年来,恐怖袭击在全球范围内频发,对城市的安全和稳定构成了严重威胁。

为了保护居民的生命和财产安全,我们需要研究并制定有效的对策应对城市恐怖袭击。

本文旨在探讨并总结对城市恐怖袭击的应对对策。

恐怖袭击形势分析在论述应对对策之前,我们需要了解当前的恐怖袭击形势。

对于城市恐怖袭击,我们可以从以下几个方面进行分析:1. 恐怖组织的动态:了解国内外恐怖组织的组织结构、策略和行动,掌握其活动规律和特点。

2. 政治因素:分析国际国内的政治局势和矛盾冲突,研判可能的恐怖袭击导火索。

3. 智能化发展:恐怖分子利用科技手段进行恐怖袭击的能力不断提升,需要关注相关科技的发展趋势。

对策建议在应对城市恐怖袭击时,我们可以采取以下对策措施:1. 安全治理体系的建立与完善要建立一个健全的安全治理体系,包括完善的安全规章制度、科技设施和人员配备。

这将提高城市的安全防范能力,及早发现和阻止可疑行为。

2. 情报收集与分析建立完善的情报收集和分析机制,加强对恐怖主义活动的监测,及时掌握相关情报。

通过数据分析和情报研判,提前预警和应对可能出现的恐怖袭击。

3. 高风险目标的保护措施城市中存在一些高风险目标,如政府大楼、交通枢纽、商业区等。

应加强对这些目标的保护,增强安全设施的配置,加强保安人员的培训和巡逻。

4. 公众安全教育通过举办安全防范知识宣传活动,提高公众对恐怖袭击的警惕性,普及基本的安全防范知识和技能。

加强与公众的沟通,提高应急反应能力。

5. 国际合作与信息共享恐怖袭击是一个全球性的问题,国际合作和信息共享对于掌握国际恐怖组织的动态、抓捕恐怖分子和预防恐怖袭击至关重要。

加强与国际社会的合作,共同应对城市恐怖袭击的挑战。

结论城市恐怖袭击对于人们的生命和财产安全构成了重大威胁,因此,我们需要全面而有效地采取对策来应对这些挑战。

通过建立安全治理体系、加强情报收集与分析、保护高风险目标、开展公众安全教育以及加强国际合作与信息共享,我们能够提高城市的防范和应对能力,维护居民的安全和稳定。

大数据对安全与反恐怖主义的支持与防控

大数据对安全与反恐怖主义的支持与防控随着信息技术的飞速发展,大数据应用在各个领域已经成为不可忽视的趋势。

在安全与反恐怖主义领域,大数据的支持与防控作用日益凸显。

本文将从多个角度来探讨大数据在安全与反恐怖主义工作中的重要性以及具体的应用。

一、大数据在情报与预警方面的支持在安全领域,大数据的优势在于能够快速收集、存储和分析庞大的数据量。

通过对社交媒体、互联网、通讯记录等大数据的分析,可以发现隐藏在海量数据中的线索和模式,提供实时的情报和预警信息。

例如,通过对恐怖分子的社交网络数据进行分析,可以发现他们之间的联系和活动规律,帮助情报机构更好地了解他们的行为和动向,提前采取相应的反恐措施。

二、大数据在恐怖活动预测方面的应用大数据还可以通过建立模型和算法,对恐怖活动的可能发生进行预测。

通过分析历史数据和趋势,运用数据挖掘和机器学习等技术手段,可以预测恐怖袭击发生的概率和可能的地点。

这为安全部门提供了重要的决策依据,能够帮助他们制定更有针对性的反恐措施,加强对潜在恐怖分子的监控和防范措施。

三、大数据在边境安全与边防检查方面的应用大数据与人工智能的结合,为边境安全和边防检查提供了全新的手段和解决方案。

通过采集和分析来自卫星、无人机、监控摄像头等设备的视频和图像数据,可以实现对边境地区的实时监测和追踪,发现异常行为和可疑人员。

同时,结合人脸识别和身份认证技术,可以快速准确地判断过境人员的身份,并及时发出警报,加强对可能的恐怖分子和犯罪分子的辨识和拦截。

四、大数据在网络安全方面的应用随着互联网的普及和信息化程度的提高,网络安全问题也成为社会关注的焦点之一。

大数据在网络安全方面的应用主要体现在两个方面:攻击行为检测与溯源和数据隐私保护。

通过分析网络流量数据,运用机器学习和数据挖掘等技术手段,可以及时发现和识别网络攻击行为,并采取相应的反制措施。

另一方面,大数据技术也可以帮助用户保护个人隐私信息,通过数据加密和访问控制等手段,限制数据的泄露和滥用。

数据计算技术在国家安全与反恐领域的应用

数据计算技术在国家安全与反恐领域的应用近年来,随着科技的不断进步和数据计算技术的快速发展,它在国家安全与反恐领域的应用越来越受到重视。

数据计算技术的引入,为国家安全与反恐工作提供了更加高效、精确的手段,有效地提升了国家安全与反恐的能力。

首先,数据计算技术在国家安全领域的应用,可以帮助情报部门更好地分析和利用大数据。

在现代社会,各种各样的数据源不断涌现,包括社交媒体、通信记录、金融交易等等。

这些数据蕴含着大量的信息,但是人工分析起来非常耗时耗力。

而数据计算技术的引入,可以通过快速处理和分析大数据,提取出关键信息,为情报部门提供更准确的情报支持。

例如,通过分析社交媒体上的言论和行为模式,可以预测潜在的恐怖袭击事件,并及时采取相应的措施。

其次,数据计算技术在反恐领域的应用,可以帮助公安机关更好地打击犯罪行为。

随着网络的普及和信息化的发展,犯罪活动也呈现出新的形式和特点。

传统的侦查手段已经无法满足对犯罪活动的监测和打击需求。

而数据计算技术的引入,可以通过对大数据的分析,发现犯罪活动的模式和规律,提前预警和预防犯罪的发生。

例如,通过对金融交易数据的分析,可以发现洗钱行为和资金流动的异常情况,从而揭示犯罪网络的庞大和复杂性。

此外,数据计算技术在国家安全与反恐领域的应用,还可以帮助边防部门更好地控制边境安全。

边境安全一直是国家安全的重要组成部分,但是传统的边防手段往往存在着人力不足、监控盲区等问题。

而数据计算技术的引入,可以通过对边境地区的大数据进行分析,实时监测边境线上的人员和物资流动情况,及时发现和阻止非法越境行为。

例如,通过对卫星图像和无人机数据的分析,可以发现边境线上的异常行为,及时调动边防力量进行应对。

然而,数据计算技术在国家安全与反恐领域的应用也面临着一些挑战和问题。

首先,数据隐私和信息安全问题是一个重要的考量因素。

大数据分析需要大量的数据输入,而这些数据往往涉及到个人隐私和敏感信息。

因此,如何保护数据的安全和隐私,成为了一个亟待解决的问题。

回归-对恐怖主义袭击事件数据的量化分析

更多数学建模资料请关注微店店铺“数学建模学习交流” https:///RHO6PSpA

5.3.1 恐怖主义事件特征统计分析 ........................................................... 27 5.3.2 逻辑回归事件相似度计算 ............................................................... 29 5.3.3 逻辑回归预测模型确立 ................................................................... 30 5.3.4 利用逻辑回归预测模型进行求解 ................................................... 30 5.4 模型评价............................................................................................... 32 六、问题三的模型建立与求解 ..................................................................................... 33 6.1 问题分析............................................................................................... 33 6.2 特征可视化统计分析........................................................................... 33 6.2.1 主要原因分析 ................................................................................... 34 6.2.2 时空与蔓延特性分析 ........................................................................ 36 6.3 基于灰色预测的恐怖袭击预测............................................................ 38 6.4 模型验证............................................................................................... 39 6.5 反恐斗争的见解和建议........................................................................ 40 七、问题四的模型建立与求解 ..................................................................................... 41 7.1 问题分析.............................................................................................. 41 7.2 模型建立............................................................................................... 41 7.3 网络训练与测试.................................................................................. 42 八、参考文献 ................................................................................................................. 48 附录 ................................................................................................................................. 49

大数据画像在反恐中的应用

大数据画像在反恐中的应用摘要:预防和打击是反恐怖工作的永恒主题。

大数据画像是一种深入挖掘数据的技术手段,是大数据反恐作战的一种重要形式,它可以在恐怖袭击发生前提供有效预警信息并尽最大可能挫败恐怖袭击的阴谋;在发生恐怖袭击后根据大数据迅速勾勒作案者的轮廓,为侦查破案提供高价值情报信息。

大数据画像的基本过程是将数据标签化,通过综合运用关联度分析、聚合度分析、情景构建等数据建模方法形成画像。

研究表明,以大数据画像为代表的大数据、人工智能等新技术必将在未来的反恐斗争中发挥越来越大的作用。

关键词:大数据画像恐怖主义数据建模情景构建法益保护0引言随着全球化的发展以及新旧世界政治格局的转换,地区政治动荡和宗教极端势力抬头,恐怖主义活动愈发猖獗,恐怖主义已经成为当今人类社会的公敌。

据全球恐怖主义数据库(GTD,Globe Terrorism Database)统计,1970年—2018年期间,全球共发生各类恐怖主义袭击191464起,其中一次恐怖袭击造成10人以上遇难的就有近4万起。

如何防范恐怖主义已经成为世界各国共同面对的一个非传统安全课题。

随着云计算和大数据时代的到来,现实社会空间的每一个角落都建立了与虚拟空间的映射关系,现实空间的每一个事件都或多或少,或直接或间接地在虚拟空间留有痕迹。

网络是恐怖组织开展恐怖活动的重要手段,发布恐怖信息、通信联络、训练培训、筹集资金、非法交易等活动必定会在虚拟空间留下蛛丝马迹,这就为大数据反恐作战提供了物质基础。

但是大数据往往数据规模庞大,类型多种多样,非结构化数据较多,如果不进行深入挖掘,有用的信息就会被淹没在数据的海洋里。

大数据画像就是一种深入挖掘数据的技术手段,它通过大数据分析,可以最大程度还原分析对象的真实面目,通过海量数据,去伪存真,为反恐作战提供有价值的情报信息。

1大数据画像的反恐应用概述大数据画像,又称用户画像,即用户信息标签化。

最初是大数据商业运营的一种技术手段,通过收集用户的社会属性、消费习惯、偏好特征等各个维度的数据,进而对用户或产品特征属性进行刻画,并对这些特征进行分析、统计,挖掘潜在价值信息,从而抽象出用户的信息全貌。

秋季恐怖袭击形势研判报告

秋季恐怖袭击形势研判报告简介本报告旨在对秋季恐怖袭击形势进行分析和研判。

通过收集和分析相关数据和信息,评估当前的恐怖袭击威胁,并提供建议以应对潜在的风险。

恐怖袭击形势分析根据最新的情报和统计数据,全球范围内的恐怖袭击活动在秋季可能会增加。

以下是我们的分析结果:- 地区趋势:某些地区在秋季可能面临更高的恐怖袭击威胁。

特别是那些政治不稳定、社会分裂严重或存在种族、宗教冲突的地区。

- 恐怖组织活动:一些恐怖组织可能会在秋季加大其活动力度,利用季节变化、天气条件等因素来实施袭击。

这可能包括策划和执行针对公共场所、交通设施和政府机构等目标的袭击。

- 潜在目标:恐怖分子常常选择具有象征意义或重要战略价值的目标进行袭击。

这可能包括政府机构、军事设施、外国使领馆、重要基础设施和文化场所等。

应对策略为了应对秋季恐怖袭击形势,我们提出以下建议:- 情报搜集和分享:加强情报搜集和与相关国际机构的信息分享,及时获取关于恐怖组织活动和威胁的最新情报,以便作出有效的应对。

- 加强安全措施:审查和加强关键基础设施和公共场所的安全措施,例如加强巡逻、安装监控设备、加强训练和演练等,以防范潜在的恐怖袭击威胁。

- 社区参与:促进社区的参与和合作,加强与居民、商业机构和民间组织的沟通与合作,共同维护社会安全和稳定。

- 国际合作:加强与其他国家和国际组织的合作,共同应对跨国恐怖主义威胁,通过共享情报、联合行动等形式,提高整体反恐能力。

结论综上所述,秋季恐怖袭击形势具有一定的威胁性,需要我们保持高度警惕并采取相应的防范措施。

通过加强情报搜集、加强安全措施、促进社区参与和加强国际合作,我们可以有效降低恐怖袭击的风险,并确保公民和社会的安全与稳定。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

以此类推, 迭代处理后, 根据式( 2 ) 可得恐怖袭击风险预

( 5)

∑c 。

i i =1

1 p1 1 p1 p1 v p2 c2〈a p2 , b p2 〉 c2 , R p = ( p, c, vp ) = = ck , v pk c k〈a pk , b pk 〉

[2 ]

。 由于恐怖袭击风险预测技术具有深

远的意义。因此, 成为了业内人士研究的重点课题, 受到了

。

针对上述问题, 提出了基于大数据分析的恐怖袭击风险 预测方法。建立恐怖袭击风险综合评判的大数据分析模型,

— 30 —

采用大数据分析模型对恐怖袭击历史数据中隐含的可演化 信息进行学习, 利用所获取的结果进行未来的恐怖袭击预 测。预测过程中融入多步时间序列预测中的递推计算的思 想, 将每一步预测的不确定性作为下一次预测迭代的输入要 素加以充分的考虑, 提升预测精确度。 仿真结果证明, 基于 大数据分 析 的 恐 怖 袭 击 风 险 预 测 方 法 精 确 度 和 效 率 都 比 较高。

n

N, N , N N

[

]

( 7)

式中, 由 N 代表所评价的恐怖袭击风险结果的等级, 由J代 ck ( k = 1, 2, , n ) 表示恐 表恐怖袭击风险结果的等级个数, V kj 代表 N j 关于恐怖袭击 怖袭击风险危险性等级 N j 的特征, 风险特征 c k 所约束的量值范畴。 5 ) 通过下式可以确定待评恐怖袭击风险单元的大数据 分析集合 p, c , v p, c 〈a , b 〉

第 32 卷

第 04 期

计

算机仿真2015 年 04 月

文章编号: 1006 - 9348 ( 2015 ) 04 - 0030 - 04

基于大数据分析恐怖袭击风险预测研究与仿真

1 2 龚伟志 , 刘增良 , 王 1 1 烨 , 徐建宏

( 1. 北京科技大学自动化学院, 北京 100083 ; 2. 国防大学信息指挥与作战教研部, 北京 100091 ) 摘要: 在对恐怖袭击风险预测过程中, 在建立预测模型时, 由于受到恐怖袭击带有伪装性的影响, 存在大量的伪装性样本和 干扰性数据, 真实的样本不充足 、 可统计数据波动较大。导致预测过程很容易受到干扰, 存在预测精度低的问题。提出了大 数据分析的恐怖袭击风险预测方法 。建立恐怖袭击风险综合评判的大数据分析模型, 采用大数据分析模型对恐怖袭击历史 数据中隐含的可演化信息进行学习, 利用所获取的结果进行未来的恐怖袭击预测。预测过程中融入多步时间序列预测中的 将每一步预测的不确定性作为下一次预测迭代的输入要素加以充分考虑, 提升预测精确度。 仿真结果证 递推计算的思想, 明, 采用大数据分析的恐怖袭击风险预测方法精确度和效率都比较高 。 关键词: 风险预测; 大数据分析模型; 大数据 中图分类号: TP23 文献标识码: B

Research and Simulation of Terrorist Attack Risk Prediction Based on Big Data Analysis

GONG Wei - zhi 1 ,LIU Zeng - liang 2 ,WANG Ye 1 ,XU Jian - hong1

该式是对第 i 个恐怖袭击风险预测值进行修正, 修正的 ^ 方法是将其预测值加上其预测误差 c i - c i 和由 γ i 代表的该 恐怖袭击风险与待评恐怖袭击风险关联度的乘积, 将修正后 的值作为第 i - 1 个相似的恐怖袭击风险预测值 。 令 i - 1, 则上式可以整理为 ^ c0 = γ 1 c1 + ( 1 - γ 1 ) ^ c1 能够得出下式 ^ c1 = γ 2 c2 + ( 1 - γ 2 ) ^ c2 则 ^ c0 = γ 1 c1 + ( 1 - γ 1 ) ^ c2 + ( 1 - γ 1 ) ( 1 - γ 2 ) ^ c2 测值为 c = γ 1 c1 + ( 1 - γ 1 ) ^ c1 = γ 1 c1 + ( 1 - γ 1 ) [γ c + (1 - γ ) c ^2 ] = 2 2 2 γ 1 c1 + γ 2 ( 1 - γ 1 ) c2 + γ N ( 1 - γ 1 ) ( 1 - γ2 ) ( 1 - γ n - 1 ) c n + ( 1 - γ1 ) ( 1 - γ2 ) ( 1 - γ n ) ^ cn ^ cn = 其中, 1 n

针对采用传统算法建立预测模型时样本空间不充足 、 数

2

恐怖袭击风险预测原理

恐怖袭击风险预测系统需要依据详细数据才可以体现

提出了基于大数据分析的恐怖袭击风险 据波动较大的问题, 预测方法。 3. 1 恐怖袭击大数据分析模型的组建 大数据分析模型在恐怖袭击风险预测过程中的核心作 用是在对恐怖袭击特征元分析的基础上, 构建相关的大数据 分析模型。具体步骤如下详述: 1 ) 在风险预测过程中, 针对待评价恐怖袭击区域 n 搜集 c2 , , ck ) , 对应的 各有关恐怖袭击风险的评价指标 c( c = c1 , v2 , , vk ) , 数据是 v( v = v1 , 依据需要将恐怖袭击风险指标划 2, , m) 。 分为若干级 j( j = 1 , 2) 由 数 据 库 给 出 每 个 风 险 指 标 各 等 级 的 数 据 范 围 v jk [ v jk = ( a jk , b jk ) ] 。 3 ) 将待评恐怖袭击风险区域的有关指标代入各等级的 风险集合中进行多指标评定 。 4 ) 确定评判的恐怖袭击风险等级及各评判等级所具有 ( 1) 的恐怖袭击风险特征的数量范围 。具体的步骤如下详述: v p 代表节域。 设 R j 代表经典域, 可用由 R 代表的具有相同特征的大数据分析的形式来 c2 , , c n ) 大数据分析的 R1 , R2 , Rj 。 表达 j 个相同特征( c1 , 得出下式 ( 2) R = ( 3) ( 4)

( 8)

考虑到权值呈指数级递减, 关联度排第四的权值已经很 小, 因此, 只须选取关联度最大的三个指标 。 将恐怖袭击风 险预测公式整理为 c = γ 1 c1 + γ 2 ( 1 - γ 1 ) c2 + γ 3 ( 1 - γ 1 ) ( 1 - γ 2 ) c3 + ( 1 -

6 ) 在基于大数据分析的恐怖袭击风险预测过程中, 依据 对风险条件的分析, 将分析范围分为若干单元, 针对待评风 险预测单元, 将恐怖袭击风险每个评价指标详细的性状数据 定量化, 依据下式对每个指标完成极差化无量纲处理 — 31 —

q' ij =

{

q ij - q min j min q max - j j q max - q ij j max q j - q min j

( 1. School of Automation and Electrical Engineering, University of Science and Technology Beijing, 100083 ,China; 2. National Defense University PLA China,Beijing 100091 ,China) ABSTRACT: A risk prediction method of terrorist attack is presented based on big data analysis. A data analysis model of comprehensive evaluation for major terrorist attack risk is established,the implied information in the historical data is studied by using big data analysis model to the terrorist attacks,and the future terrorist attacks are predicted by using the obtained results. Recursive calculation of multi - step time sequence is applied to the prediction process,every step will predict the uncertainty as a factor to give full consideration to the input of the next prediction iteration,and the prediction accuracy is improved. The simulation result proves that theproposed method has high precision and efficiency. KEYWORDS: Risk prediction; Big data analysis model; Big data 3] 文献[ 提出了基于人工神经网络的恐怖袭击风险预测 方法。依据人工神经网络以任意精度逼近非线性函数的特 点来完成对恐怖袭击风险的预测 。 该方法精确度虽然较为 4] 准确, 但是存在收敛速度慢, 容易拟合的问题。文献[ 采用 了正则化回声状态网络预测模型进行恐怖袭击风险预测, 该 方法虽然效率较高, 但是存在过分依赖经验 、 缺乏普适性的 5] 缺点。文献[ 重点研究了基于支持向量机算法的恐怖袭击 风险预测方法。在 VC 维理论和结构风险最小化原理的基础 之上进行对恐怖袭击进行风险预测 。 该方法适应性较强, 但 是存在计算较为繁琐、 耗时长的问题

γ 1 ) ( 1 - γ 2 ) ( 1 - γ 3 ) ( c1 + c2 + c3 ) / 3

( 6)

综上所述可以说明恐怖袭击风险预测原理, 但是针对采 用传统算法进行风险预测时在建立预测模型时样本空间不 数据波动较大的缺陷, 存在预测精度低的问题 。 充足、