基于效果的网络攻击分类方法

网络安全的入侵检测方法

网络安全的入侵检测方法随着互联网的广泛应用和发展,网络安全问题日益受到关注。

网络入侵已经成为网络安全的一个重要环节。

为了保护网络安全,我们需要有效的入侵检测方法。

本文将介绍几种常用的网络安全的入侵检测方法。

一、基于特征的入侵检测方法基于特征的入侵检测方法是通过分析已知的攻击特征,实现对入侵行为的检测。

这种方法的核心是构建特征数据库,将各种已知攻击的特征进行收集和分类。

当网络中出现与这些特征相似的行为时,就可以判定为入侵行为。

二、基于异常行为的入侵检测方法基于异常行为的入侵检测方法是通过监视网络流量、主机活动等,检测出与正常行为不一致的异常行为。

这种方法的核心是建立对正常行为的模型,当网络中出现与模型不一致的行为时,就可以判定为入侵行为。

三、基于机器学习的入侵检测方法基于机器学习的入侵检测方法是利用机器学习算法对网络流量、主机活动等数据进行分析和学习,建立模型来判断是否存在入侵行为。

该方法可以通过对大量数据的学习和训练,提高入侵检测的准确性和效率。

四、基于行为规则的入侵检测方法基于行为规则的入侵检测方法是制定一系列网络安全策略和规则,通过监控网络活动,检测与规则不符的行为,判断是否存在入侵行为。

这种方法的核心是对网络行为进行规范和规则制定,通过与规则进行比对来进行入侵检测。

五、混合入侵检测方法混合入侵检测方法是将多种入侵检测方法结合起来,通过综合分析多个入侵检测方法的结果,提高入侵检测的准确性和可靠性。

这种方法可以综合利用各种入侵检测方法的优点,弥补单一方法的不足,提高入侵检测的效果。

总结:网络安全的入侵检测是确保网络安全的重要环节。

本文介绍了几种常用的入侵检测方法,包括基于特征、异常行为、机器学习、行为规则等不同的方法。

每种方法都有其优点和适用场景,可以通过综合应用来提高入侵检测的效果。

在实际应用中,也可以根据具体情况结合使用多种方法,以更好地保护网络安全。

网络安全入侵检测方法的发展是一个不断演进和改进的过程,我们需要不断关注最新的技术和方法,及时更新和优化入侵检测策略,以应对不断变化的网络安全威胁。

网络安全中的网络攻击检测技术综述

网络安全中的网络攻击检测技术综述随着现代社会中互联网的普及和应用,网络安全已经成为了当今世界亟需解决的问题之一。

网络攻击作为其中的重要组成部分,给互联网的安全带来了严峻的挑战。

为了对网络攻击进行有效的检测和应对,各种网络攻击检测技术应运而生。

本文将对网络攻击检测技术进行综述,介绍常见的网络攻击类型和相应的检测技术。

首先,我们来了解一下网络攻击的类型。

网络攻击主要可以分为三类:主动攻击、被动攻击和分布式攻击。

主动攻击是指攻击者主动发起的攻击行为,例如入侵、拒绝服务攻击(DDoS)等;被动攻击是指攻击者获取信息的行为,例如网络监听、窃取密码等;分布式攻击则是指使用分布式网络的攻击方式,例如僵尸网络、蠕虫病毒等。

在网络攻击检测技术方面,传统的签名检测技术是最早和最常见的一种方法。

这种方法通过预先定义的特征码(即签名)来匹配网络流量中的恶意行为。

然而,由于攻击者不断变换攻击策略,传统的签名检测技术往往无法及时更新签名数据库,从而导致漏报和误报现象。

因此,基于行为的检测技术应运而生。

基于行为的检测技术通过分析网络流量中的行为模式来检测异常活动。

相比于传统的签名检测技术,基于行为的检测技术具有更高的准确率和可靠性。

近年来,机器学习在网络攻击检测中的应用越来越受到关注。

机器学习通过从海量的网络流量数据中学习和发现规律,并据此对未知流量进行分类和判断。

常见的机器学习算法包括支持向量机(SVM)、随机森林(Random Forest)、卷积神经网络(CNN)等。

这些算法根据网络流量数据的特征进行自动化的学习和分类,大大提高了网络攻击检测的准确率和效率。

除了机器学习,深度学习也被广泛运用于网络攻击检测中。

深度学习是一种模仿人脑神经网络的算法,通过构建多层次的神经元网络,从而实现对复杂数据的学习和判断。

在网络攻击检测中,深度学习通过对网络流量数据进行大规模的训练和学习,能够对未知攻击进行准确的检测和分析。

然而,深度学习算法需要大量的计算资源和时间,同时对于小规模的网络环境可能会带来过拟合的问题。

基于定性微分博弈的通信网络攻击预警方法

DCWTechnology Study技术研究23数字通信世界2023.06通信网络在广义上指的是在各个孤立的通信设备之间建立物理连接,形成信息交换链路,通过链路,实现网络资源实时共享与高效通信的目标[1]。

通常情况下,通信网络由传输、交换与终端设备共同组成,能够为各个行业领域提供通信服务[2-3]。

在通信网络运行过程中,其环境条件较为复杂[4]。

由于受到网络干扰因素的影响,整体网络防御能力较低,无法高效地应对各类复杂多变的网络攻击,从而无法保证通信网络的安全性[5]。

因此,开发高效的通信网络攻击预警方法至关重要。

为了提高预警方法在实际应用中的性能优势,本文特引入定性微分博弈原理,提出一种全新的通信网络攻击预警方法。

通过定性微分博弈模型的连续决策作用,划分通信网络安全状态空间,有针对性地预测各个状态空间的攻击与威胁状态演化情况,为网络攻击预警提供精确的数据支持,提高预警结果的准确性。

1 通信网络攻击预警方法1.1 建立通信网络安全状态演化分析模型本文建立的通信网络安全状态演化分析模型中包含4种不同的节点状态,分别为正常状态、攻击感染状态、攻击修复状态以及攻击失效状态[6-7]。

各个网络节点之间通过状态转移,反映网络安全状态。

模型中通信网络节点状态转移如图1所示。

基于定性微分博弈的通信网络攻击预警方法程书红(闽南理工学院,福建 石狮 362700)摘要:通信网络攻击预警方法覆盖面不足,无法预警位于通信网络隐藏区内的攻击情况,导致通信网络攻击预警结果准确率较低。

文章提出基于定性微分博弈的通信网络攻击预警方法。

首先,建立通信网络安全状态演化分析模型,获取网络运行的实时工况以及存在攻击威胁的路径。

其次,基于定性微分博弈原理,划分通信网络攻击多维状态空间,全面设计网络攻击预警算法。

最后,在此基础上,建立网络攻击预警指标体系,设计预警等级。

实验结果表明,应用新的预警方法后,预警精度优势显著,准确率达到95%以上。

网络攻击行为的识别与防范技术研究

网络攻击行为的识别与防范技术研究一、引言随着互联网的普及,网络攻击日益猖獗。

黑客、病毒、木马等网络攻击工具不断更新,攻击方式也越来越隐蔽。

安全问题成为了用户和企业一直面对的难题。

本文将探讨网络攻击行为的识别与防范技术研究。

二、网络攻击行为的分类网络攻击行为可分为以下五类:1.拒绝服务攻击(DoS/DDoS Attack)拒绝服务攻击(DoS Attack)是指攻击者通过攻击目标计算机或网络设备,使其不能向其他计算机或网络设备提供服务,直到崩溃。

大规模的拒绝服务攻击叫做分布式拒绝服务攻击(DDoS Attack),DDoS攻击是由种子攻击程序通过网络向大量的被感染计算机命令攻击目标,从而造成网络阻塞的攻击手段。

2. Trojan攻击特洛伊木马(Trojan) 可以隐藏在看似正常的文件中,包括病毒、蠕虫和间谍软件。

它看似无害,但在被安装或打开后,黑客可远程控制被攻击机器,从而获取敏感信息或侵犯用户隐私。

3.漏洞利用攻击漏洞利用攻击是利用计算机系统或网络中的漏洞,以获取特权或造成系统崩溃。

常见的漏洞有应用程序漏洞、系统漏洞、网络协议漏洞等。

4.密码攻击密码攻击是黑客通过破解密码或获得用户密码等信息,获取系统或个人隐私数据的一种攻击方法。

常见的密码攻击手段包括字典攻击、暴力破解、钓鱼等手段。

5.网络钓鱼攻击网络钓鱼攻击是通过伪造合法的网站、电子邮件和短信等形式,骗取用户的账户和密码信息,从而盗取用户的个人或机密信息的一种方式。

三、网络攻击行为的识别技术以下是几种网络攻击检测技术:1. 签名检测根据已知攻击的特征制作特征码,用于检测已出现过的攻击。

签名检测是检测网络攻击的传统方式,它能够对已知攻击行为进行准确识别,但对于未知的攻击则无法识别。

2. 行为检测基于攻击行为的规则或者统计学模型等技术挖掘客户机、服务器端以及网络数据流等数据,发现异常行为,从而识别可能的攻击。

行为检测可以发现各种未知攻击,但是这种技术无法识别高度隐蔽的攻击。

网络攻击检测技术的教程

网络攻击检测技术的教程随着互联网的发展,网络安全问题日益凸显,各种网络攻击事件时有发生。

为了保护网络系统的安全,网络攻击检测技术应运而生。

本文将为您介绍网络攻击检测技术的基本概念、常用方法和实际应用,以帮助您更好地了解和应用该技术。

一、网络攻击检测技术的概念网络攻击检测技术(Intrusion Detection System, IDS)旨在实时监测和检测网络系统中的异常、入侵和攻击行为,并及时作出相应的响应和防御措施。

它在网络环境中起到了类似于安全防火墙的作用,但其检测和防御的对象更加细致和精确。

二、网络攻击检测技术的分类网络攻击检测技术通常可以分为两大类:基于签名的检测和基于行为的检测。

1. 基于签名的检测基于签名的检测技术是通过事先收集和整理已知攻击的特征信息,构建一个特征数据库,并与实时流量进行比对,从而判断是否存在已知攻击行为。

这种技术的特点是准确性较高,但对于未知攻击或新型攻击的检测能力相对较弱。

2. 基于行为的检测基于行为的检测技术则是通过对网络流量的实时分析,建立正常网络活动的模型,从而检测出不符合正常行为模式的异常行为。

这种技术相对于基于签名的技术更具有灵活性和适应性,能够检测出未知攻击,但同时也容易受到误报的影响。

三、常用的网络攻击检测方法在实际应用中,网络攻击检测技术常常结合多种方法和技术手段进行综合应用,以提高检测的准确性和效率。

以下是几种常见的网络攻击检测方法:1. 签名检测签名检测是一种基于规则的检测方法,它通过比对网络流量和已知的攻击特征库,识别并报告已知攻击。

这个特征库中存储着各种攻击的特征信息,比如特定的代码或数据包结构。

当网络流量中有与特征库匹配的特征出现时,就会触发报警机制。

2. 简单网络管理协议(SNMP)检测SNMP检测是基于网络设备生成的日志信息,通过监控和分析SNMP消息,检测并报告网络中的异常行为。

这种方法对于检测内部威胁和监控网络设备状态非常有效。

网络攻击和防御机制分类研究

网络攻击和防御机制分类研究蒋本立(湖南科技职业学院电子信息系)随着I nterne t的迅速发展,网络安全问题日益突出,网络攻击对I nte r net构成巨大威胁。

在分析攻击机理的基础上,对攻击和防御机制进行分类,以便有效地分析、认识攻击行为。

网络攻击防御机制分类随着互联网的迅速发展,网络安全问题日益突出,各种黑客工具和网络攻击手段也随之出现。

网络攻击导致网络和用户受到侵害,其以攻击范围广、隐蔽性强、简单有效等特点,极大地影响网络的有效服务。

一、网络攻击分类根据网络攻击操作流程,将攻击前的准备、攻击过程、攻击结果三个方面作为分。

(一)基于攻击前的准备的分类在攻击准备阶段,攻击者部署自动化脚本扫描,找出有漏洞的机器安装攻击代码,然后主控端操纵攻击代理向受害者发起攻击。

根据主控端与代理之间的通信机制,可将其分为直接通信攻击和间接通信攻击。

1.直接通信攻击最初的网络攻击依靠不加密的会话连接相互通信。

攻击者、主控机与代理之间通过TCP连接直接交互攻击信息,虽然这种通信方式是可靠的,但攻击者存在很大的风险。

主控端与代理之间的通信有可能被入侵检测系统识别。

通过监视网络流量,一旦发现主控机和代理,就有可能发现整个攻击网络,危及攻击者的安全。

2.间接通信攻击在攻击过程中,通过间接通信实施网络攻击,可以提高网络攻击的生存能力,如采用加密通信、隐性控制、I RC通道等,代理通过符合协议的正常网络服务,利用标准的服务端口同主控机建立连接,代理与主控端的通信与正常的网络流量没有区别,因此不易被发现。

(二)基于攻击过程的分类T CP/IP协议在其制定过程中存在一些漏洞,攻击者利用这些漏洞进行攻击致使系统当机、挂起或崩溃。

按照TCP/I P协议的层次划分将攻击作如下分类1.基于ARP的攻击ARP用于将以太网中的IP地址解析为MAC地址,其缓存中存储着MAC地址与IP地址的映射表。

当主机收到另一主机的ARP请求时,它会将请求包中的源地址信息(发送请求主机的IP地址和MAC地址映射关系)视为有效,并保存到ARP缓存中。

基于大数据的网络攻击行为分析与识别方法研究

基于大数据的网络攻击行为分析与识别方法研究概述随着互联网的发展,网络攻击行为日益猖獗。

网络攻击对个人、企业和整个社会造成了不可忽视的威胁。

因此,研究基于大数据的网络攻击行为分析与识别方法具有重要意义。

本文将探讨基于大数据的网络攻击行为分析与识别的方法和技术。

一、大数据在网络攻击行为分析与识别中的应用1. 收集与处理大规模数据网络攻击行为分析与识别的关键是收集和处理大规模的网络数据。

传统的方法可能难以应对海量数据的需求,而大数据技术可以高效地处理这些数据。

通过对大量的网络流量、日志数据等进行采集和预处理,可以为后续的网络攻击行为分析提供充分的数据基础。

2. 特征提取与分析在大数据环境下,网络攻击行为的特征提取和分析是关键步骤。

通过对大规模的网络数据进行分析,可以发现网络攻击行为的特征模式和异常行为。

常见的特征提取方法包括数据分析、机器学习和深度学习等。

这些方法能够从海量的数据中提取出关键的特征,以用于网络攻击行为的预测和识别。

3. 联合协同分析网络攻击行为常常涉及多个节点、多个系统之间的协同作用。

因此,在大数据环境下进行网络攻击行为分析与识别时,需要实现节点和系统之间的联合协同分析。

通过大数据技术,可以将不同节点和系统的数据进行集成和关联,从而揭示网络攻击行为的整体图景。

二、基于大数据的网络攻击行为分析与识别方法1. 数据预处理在进行网络攻击行为分析与识别之前,需要对原始数据进行预处理。

数据预处理的目的是清洗数据、降低噪声、规范化数据等。

大数据技术可以提供高效的数据清洗和处理方法,减少噪声和异常值的影响,提高数据质量。

2. 特征提取与选择特征提取与选择是基于大数据的网络攻击行为分析与识别的核心步骤。

通过对大规模的网络数据进行特征提取,可以挖掘网络攻击行为的关键特征。

同时,为了降低计算复杂度和提高分类准确率,需要选择合适的特征子集。

基于大数据的特征提取与选择方法可以结合机器学习和深度学习等技术,实现自动化和高效的特征选择。

入侵检测算法三大分类(重要)

入侵检测算法三大分类(重要) 入侵检测系统(IDS,Intrusion Detection System)就是利用入侵检测技术发现计算机或网络中存在的入侵行为和被攻击的迹象的软硬件系统。

区别于防火墙,入侵检测系统是一种主动防御的系统,能够更加及时地主动发现非法入侵并报警和采取应急措施,是人们研究的热点领域。

当前研究入侵检测系统的核心是对其算法的研究,人们的工作也大多集中于此。

对于算法研究的目标是降低入侵检测系统的误报、漏报率和提升系统的运行效率。

由于各种算法都有其局限性的一面,而具体的网络使用环境各不相同,这也是阻碍入侵检测系统商业应用的重要障碍,寻找一种具有适用性更广泛的算法也是研究工作的重要内容,对当前入侵检测算法研究现状进行综合考虑是十分必要的。

本文从当前入侵检测算法的热点领域入手,依据入侵检测系统种类对当前流行的算法进行分类并详细介绍研究现状。

入侵检测算法分类 当前入侵检测算法多种多样,其中以关联规则、聚类和支持向量机等算法为代表的数据挖掘技术是当前研究的重点方面,另外,人工智能算法也在逐渐引起人们的注意。

对入侵检测算法进行分类,首先考虑入侵检测系统的分类。

入侵检测系统的分类有多种方法,如根据审计对象的不同,可分为基于网络的IDS、基于主机的IDS和基于网络/主机混合型IDS;按照系统的体系结构可以分为集中式和分布式入侵检测系统;按照检测技术可分为误用检测和异常检测两类。

由于检测技术实际上指的就是所使用的入侵检测算法,所以这里主要考虑按照检测技术分成的误用检测和异常检测的分类方法。

另外随着人们对人工智能算法在入侵检测系统中应用研究的开展,这类系统呈现出与前两类不同的一些特性。

因此将当前入侵检测算法归结为误用检测算法、异常检测算法和人工智能算法三类,具体情况如图1。

图1给出了入侵检测算法的分类。

下面就误用检测、异常检测和人工智能算法三种入侵检测算法分别进行介绍。

误用检测算法 误用检测的基本原理是将已知的入侵行为和企图进行特征抽取,提取共同模式并编写进规则库,再将监测到的网络行为与库进行模式匹配,如果特征相同或相似,就认为是入侵行为或者企图,并触发警报。

基于深度学习的网络入侵检测方法研究

基于深度学习的网络入侵检测方法研究随着云计算、物联网等技术的发展,互联网已经成为人们生活中不可或缺的一部分。

但是随之而来的是网络安全问题的不断出现,网络入侵攻击就是其中较为常见的一种。

网络入侵攻击指的是黑客通过各种手段进入受攻击者的网络系统,获取非法利益或者破坏网络系统安全的行为。

为了保障网络的安全,网络入侵检测技术应运而生。

传统的网络入侵检测方法主要包括基于规则、基于签名、基于行为和读取日志等方法。

这些方法的缺点是易受攻击者欺骗,无法对未知攻击做出及时响应。

而基于深度学习的网络入侵检测方法在最近几年得到了广泛应用和研究。

深度学习是一种人工智能的分支,在最近几年取得了重大突破。

浅层学习算法通常只能处理特定类型的数据,而深度学习能够处理大规模、高维、非线性的数据,有着非常好的表现和效果。

基于深度学习的网络入侵检测方法主要包括卷积神经网络、循环神经网络和深度贝叶斯网络等。

其中卷积神经网络主要用于数据特征的提取,而循环神经网络则主要用于序列数据的处理。

深度贝叶斯网络则可以处理不确定性数据的情况,具有较好的鲁棒性和鲁班性。

基于深度学习的网络入侵检测方法主要分为三个步骤:训练阶段、测试阶段和响应阶段。

在训练阶段,首先需要收集大量的网络数据,将其标记为正常流量和异常流量。

然后使用深度学习方法构建一个模型,并对模型进行训练。

在测试阶段,将收集到的新数据输入到模型中进行分类。

如果数据被分类为异常流量,则需要进行进一步的检测和处理。

在响应阶段,如果检测到网络攻击,需要及时进行响应,阻止攻击者的行为并修复受损的系统。

基于深度学习的网络入侵检测方法在实际应用中具有非常好的效果,可以有效地识别和防止各种网络攻击。

但是该方法也存在一些问题和挑战。

首先,深度学习需要大量的训练数据,而网络流量数据往往是高维、非线性、极度不平衡的,需要特殊的处理和技巧。

其次,由于深度学习模型的复杂性,其解释性和可解释性较差,对于模型的错误和误判难以指出具体原因。

基于攻击周期的网络攻击分类法研究

Re s e a r c h o n Ta x o n o my Te c hn i q u e o f Ne t wo r k At t a c k s Ba s e d o n At t a c k Pe r i o d

2 0 1 3年 第 5期

2 O l 3. No. 5

电

子

对

抗

总第 1 5C T R0NI C WA RF ARE

基 于 攻 击 周 期 的 网 络 攻 击 分 类 法 研 究

汪莉 莉 黄 高 明 黎 铁 冰

0 引言

目前 网络攻 击 方 法 数 量 很 多 , 新 的 攻 击 方 法 层 出不 穷 。如 何 能 有 效 的 进行 网 络攻 击 分类 , 成

为解 决 网络 安 全 问题 时 所 采 用 的 重 要 方 法 和 手

据 。本 文是 从 攻击 应 用 角度 考 虑 , 提 出 了一 种 基 于攻击 周 期 的网络 攻 击分类 方法 。这 种分 类 方 法 极 大满 足 了分 类 应 遵 循 的所 有 原 则 , 十 分具 有 参 考价值 。

Ab s t r a c t :T h e c o mp u t e r n e t wo r k a t t a c k wh i c h i s a s u b s t a n t i a l p a r t o f t h e e l e c t r o n c o u n t e r r mn e 1 S p o w— e fu l mi l i t a r y a f f a i r s .W e s h o u l d a s s o r t t h e c o mp u t e r n e t wo r k a t t a c k nd a a s c e t r a i n t h e n e t wo r k s e t u p f o r

基于BBNN的网络攻击文本自动化分类方法

第22卷第1期信息工程大学学报Vol.22No.12021年2月Journal of Information Engineering UniversityFeb.2021㊀㊀收稿日期:2020-08-31;修回日期:2020-09-08㊀㊀基金项目:国家自然科学基金资助项目(61502528)㊀㊀作者简介:欧昀佳(1989-),男,硕士生,主要研究方向为网络安全㊂DOI :10.3969/j.issn.1671-0673.2021.01.008基于BBNN 的网络攻击文本自动化分类方法欧昀佳,周天阳,朱俊虎,臧艺超(信息工程大学,河南郑州450001)摘要:基于描述文本的网络攻击自动化分类是实现APT 攻击知识智能抽取的重要基础㊂针对网络攻击文本专业词汇多㊁难识别,语义上下文依赖强㊁难判断等问题提出一种基于上下文语义分析的文本词句特征自动抽取方法,通过构建BERT 与BiLSTM 的混合神经网络模型BBNN (BERT and BiLSTM Neural Network ),计算得到网络攻击文本的初步分类结果,再利用方差过滤器对分类结果进行自动筛选㊂在CAPEC (Common Attack Pattern Enumeration and Classifica-tion )攻击知识库上的实验结果显示,该方法的准确率达到了79.17%,相较于单一的BERT 模型和BiLSTM 模型的分类结果分别提高了7.29%和3.00%,实现了更好的网络攻击文本自动化分类㊂关键词:神经网络;APT 网络攻击;文本分类中图分类号:TP393㊀㊀㊀文献标识码:A文章编号:1671-0673(2021)01-0044-07Document Classification in Cyberattack Text Based on BBNN ModelOU Yunjia,ZHOU Tianyang,ZHU Junhu,ZANG Yichao(Information Engineering University,Zhengzhou 450001,China)Abstract :The document classification in cyberattack text is fundamental to automatic knowledge ex-traction from APT attack information.In this paper,an automatic method based on context analysis is proposed to tackle the problems rooted in cyberattack,such as having too many terminologies,be-ing hard to distinguish and classify,over-relying on context,etc.,by extracting text features in words level and sentences level respectively.This method,BBNN (BERT and BiLSTM Neural Net-work)model,synthesized BERT and BiLSTM Neural Network,can compute the preliminary classifi-cation results of cyberattack,and automatically filter the classification results of the text via vari-ance.The experiment results from the attack knowledge base of CAPEC (Common Attack Pattern Enumeration and Classification)suggests this method can reach a 79.17%accuracy,which is in-creased by 7.29%and 3.00%compared to singular BERT or BiLSTM models,and thus achieve a better automatic classification of cyberattack.Key words :neural network;cyber attack;document classification㊀㊀随着信息技术的飞速发展,网络攻击手段层出不穷,在互联网上的黑客论坛㊁技术博客以及安全厂商发布的研究报告中含有大量关于高级可持续威胁(Advanced Persistent Threat,APT)攻击的研究成果㊂这些原始的攻击技术描述信息和攻击案例的流程分析文本是安全研究人员构建网络攻击安全知识体系,深化攻击研究的重要数据来源㊂从复杂多样的攻击描述文本中抽取APT 攻击㊀第1期欧昀佳,等:基于BBNN的网络攻击文本自动化分类方法45㊀知识,构建完整的网络攻击知识图谱,可以更好地确定安全威胁程度,推测攻击者意图,拟定有针对性地防御措施㊂通过网络攻击文本分类,将攻击知识映射到ATT&CK(Adversarial Tactics,Tech-niques,and Common Knowledge)㊁CAPEC等成熟攻击知识框架,是认知网络攻击,抽取攻击知识的重要基础㊂传统的人工阅读专家判定的分类方法存在人员素质要求严苛㊁效率低下㊁成本过高等问题㊂如何自动㊁快速㊁准确地识别大量网络安全文本中攻击手段的所属类别是当前网络安全研究的新热点㊂开源的网络攻击描述文本具有来源多样㊁表达各异㊁语法不规范等特点㊂例如,技术性短文本偏重于对某一具体的攻击技术实现进行描述,而大多APT报告则通过长期跟踪着重对捕获案例的整个攻击流程进行描述㊂原始网络攻击文本的这些特点极大地增加了自动化识别与分类的难度㊂针对该问题,本文构建了一种基于新型混合神经网络模型的网络攻击文本分类方法,通过分析网络攻击文本的上下文语义,自动抽取文本词句特征,并以此作为自动化攻击判定与分类的计算依据㊂该方法利用模型输出的概率分布方差评估预测项的确定程度,对特定的低概率分类项进行随机选取预测,可以有效提高网络攻击文本分类的准确率㊂1㊀相关研究文本分类是自然语言处理的一大热门研究领域㊂早期的研究大多基于规则和统计的方法,但该类方法存在效率低下㊁人工成本高㊁泛化能力弱㊁特征提取不充分等缺点㊂神经网络能够弥补上述缺点更好地解决分类问题㊂文献[1]首先提出基于卷积神经网络的文本特征提取,并用于文本倾向性分类任务上㊂文献[2]在此基础上提出VDCNN模型,该方法采用深度卷积网络对文本局部特征进行提取,提高文本分类效果㊂但是卷积神经网络在考虑文本的上下文关系时有很大局限性,其固定的卷积核不能建模更长的序列信息,使得文本分类效果很难进一步提升㊂RNN(Recurrent Neural Network)模型不仅可以处理不同长度的文本,而且能够学习输入序列的上下文语义关系㊂双向RNN[3]可以让输出获取当前输出之前以及之后的时间步信息㊂但由于RNN是通过时间序列进行输入,随着输入的增多,RNN对很久以前信息的感知能力下降,将会产生长期依赖和梯度消失问题[4]㊂在RNN基础之上改进而来的门控制单元(GRU)[5]和长短时序记忆模型(Long Short Term Memory,LSTM)[6]利用门机制可以解决RNN的长期依赖和梯度消失问题㊂文献[7]利用RNN设计了3种用于多任务文本分类问题的模型㊂文献[8]提出了一种基于word2vec与LSTM模型的健康文本分类方法㊂为进一步提高文本分类的准确率,文献[9]首先提出了一种用于文档分类的分层注意力网络模型㊂该模型在单词和句子级别应用了两个不同的注意力机制,使得模型在构建文档时能够给予重要内容更大权重,同时也可以缓解RNN在捕捉文档序列信息时产生的梯度消失问题㊂文献[10]提出一种基于注意力机制的深度学习态势信息推荐模型,该模型能学习指挥员与态势信息之间的潜在关系,为用户推荐其关心的重要信息㊂在注意力机制基础上,Google团队提出了Transformer模型[11],它摒弃了常用的CNN或者RNN模型,采用Encoder-Decoder架构,对文本进行加密㊁解密处理㊂Trans-former通过利用大量原始的语料库训练,从而得到一个泛化能力很强的模型,只需微调参数进行训练,就可以将模型应用到特定的文本分类任务中[12]㊂词嵌入(word embedding)是单词的一种数值化表示方法,是机器学习方法用于文本分类的基础㊂通过此技术可以将文本中的词语转化为在向量空间上的分布式表示,并大大降低词语向量化后的维度㊂预训练模型是在具体分类任务训练前使用大量文本训练词嵌入模型,使模型通过学习一般语义规律,获得单词的特定词嵌入表达㊂文献[13]在2013年提出了word2vec词嵌入训练模型,包括CBOW模型和Skip-Gram模型[14],这两种模型可以通过学习得到高质量的词语分布式表达,能训练大量的语料且捕捉文本之间的相似性㊂但其缺点是只考虑到了文本的局部信息,未考虑整体信息㊂文献[15]提出GloVe模型,利用共现矩阵,同时考虑局部信息和整体信息㊂上述提及的词嵌入技术均属于静态词嵌入,即训练后词向量固定不变㊂但在实际应用中,同一词在不同语境下的语义是不一样的,其表达需要根据不同语境进行变化㊂针对该问题,文献[16]提出了BERT预训练模型,使用多层双向Transformer编码器对海量语料进行训练,结合所有层的上下文信息进行提取,实现了文本的46㊀信息工程大学学报㊀2021年㊀深度双向表示㊂网络攻击的描述文本相对特殊,大多采用人工分析,专家定义的方式㊂该类文本具有长度短㊁专业词汇多㊁文字特征稀疏㊁上下文依赖性强等特点㊂神经网络的优势在于对文本的特征提取上,但短文本的文字特征稀疏,单一的神经网络难以进行有效处理㊂为此,可以在此基础上引入迁移学习的思想,即利用经过预训练的深度神经网络对文本进行编码,经过这样编码的文本蕴含了在大量文本上提取的一般特征,然后再针对具体分类任务将这些特征用于神经网络的训练㊂由于具体分类任务的关注点不同,导致文本信息对分类预测的重要程度不同㊂注意力机制可以使分类模型关注到重点信息,从而有效提升模型性能㊂本文将神经网络㊁预训练和注意力机制进行有机融合,开展网络攻击分类方法研究㊂2㊀网络攻击文本分类模型网络攻击文本分类任务不同于一般的新闻文本分类任务,其存在描述范围有限㊁各类攻击关联性强㊁区分度不大且专业性词汇多的特点㊂例如:句1:Client side injection-induced buffer over-flow,this type of attack exploits a buffer overflow vul-nerability in targeted client software through injection of malicious content from a custom-built hostile serv-ice.句2:Log injection-tampering-forging,this attack targets the log files of the target host.句1㊁句2都有对注入injection的描述,但两者描述的攻击类别分别属于Manipulate Data Struc-tures类和Manipulate System Resources类㊂句子中的exploits属于专业词汇,与平时所指代的 开发㊁开拓 意义不同,这里指的是 对软件的脆弱性利用 ㊂这导致了普通的静态预训练模型在该任务上性能不佳㊂针对以上问题,本文提出从词语级和句子级分别对攻击文本进行特征提取㊂利用BERT模型的动态编码机制对输入攻击文本进行动态编码表示,使计算出的句子向量能包含具体攻击描述文本中的语义信息,解决文本中存在的语义偏移和专业词汇识别难等问题㊂同时,采用BiLSTM模型提取攻击文本中词与词的前后关联关系特征,学习的词向量利用注意力机制强化特殊词汇对于攻击文本分类的权重比值,解决文本中存在的描述类似导致区分度小等问题㊂然后,结合以上两个模型学习到的特征,分别计算出攻击文本分类的预估值㊂继而对获取的两类预估值进行分析判定,求出最后的分类预测值㊂如图1所示,BBNN攻击文本分类模型分为4层,输入层㊁模型计算层㊁预值分析层㊁输出层㊂下面将依次对模型的各层结构进行详细介绍㊂图1㊀BBNN攻击文本分类模型输入层的数据处理要经过数据输入㊁分词㊁向量计算3个阶段㊂对于要输入给BiLSTM模块的数据只需经过简单的分词和词嵌入处理㊂而对于要输入给BERT模块的数据则需要由词向量㊁分段向量和位置向量组成㊂BERT模块的分词阶段主要包含两个部分:①将输入的文本进行wordpiece 处理,wordpiece处理是将词划分为更小的单元,如图1中rapport一词就被划分为rap和##port,这样做的目的是压缩了词典大小,并且增大了可表示词数量;②在句子首尾分别嵌入[CLS]和[SEP]两个特殊token㊂对于BERT模块来说,由于文本分类任务的输入对象是一个单句,所以分段向量E A全部以0进行填充㊂位置向量(E1至E7)则通过正弦余弦编码来获取,表征该句子序列的位置信息㊂将上述3部分向量相加得到BERT模块的输入向量㊂模型计算层包含BiLSTM计算模块和BERT 计算模块㊂这两个模块需要进行单独训练,再加入到整体的BBNN攻击文本分类模型结构中,如图2所示㊂从图2可以看到,BiLSTM模块包含一个前向LSTM神经网络和一个后向LSTM神经网络,分别学习输入序列中各个词的前后信息㊂该模块接收输入层编码的词嵌入向量Embedding作为输入㊂E代表经过词嵌入处理的词向量,t代表第t个时间步㊂hңt是第t个时间步的前向隐藏状态编码,它由上一个时间步的隐藏状态编码hңt-1和当前输㊀第1期欧昀佳,等:基于BBNN 的网络攻击文本自动化分类方法47㊀图2㊀BiLSTM 模块结构入向量E t 计算得出㊂h ѳt 是第t 个时间步的后向隐藏状态编码,由下一个时间步隐藏状态编码h ѳt-1和当前输入向量E t 计算得出㊂连接前向后向隐藏状态向量得到含有上下文信息的t 时刻隐藏状态向量h =[h ңt ,h ѳt ]㊂综合各个时间步隐藏状态向量得到文本词向量矩阵H ={h 0,h 1 ,h n }作为输出,传递给实现注意力机制的Attention 网络㊂Atten-tion 网络接收文本向量矩阵H 作为输入,为每个输入值分配不同的权重ω和偏置项b ,计算出文本中每个单词的权重μ,得到权重矩阵U ㊂W 是随机初始化生成的矩阵:u t =tanh(h t ∗ωt +b )(1)U =tanh(H ∗W +b )(2)V 是随机初始化生成的一维矩阵,使用softmax 函数计算出每个时间步对当前时刻的权值向量αt ,得到得分矩阵A :αt =e u t∗Vðt e u t∗V(3)A =Softmax(UV )(4)将每个得分权重和对应的隐藏状态编码进行加权求和,得到Attention 网络的输出s :s =ðnt =0αt ∗h t(5)最后将得到的向量s 进行softmax 归一化处理,计算各个分类的概率情况作为BiLSTM 模块的输出㊂BERT 模块接收输入层的输出向量作为输入,其模型结构如图3所示㊂双向Transformer 模型能利用内部的self_attetnion 机制计算出该句其他词和当前编码词的语义关联程度,从而增强上下文语义信息的提取㊂词嵌入向量通过双向Transformer 模型结构进行编码学习,其第一位词嵌入向量(即[CLS]对应词向量编码)包含该句所有信息㊂抽取第一位词嵌入向量作为该句子的向量表示,利用tanh 函数激活后做softmax 处理,获得该句子的各类概率分布作为BERT 模块的输出㊂图3㊀BERT 模块结构分析层的输入为BiLSTM 模块和BERT 模块对文本的预测概率分布㊂分析层主要有两个阶段,①选取两个模型确定性更大的预测分布作为最终预测分布,②在最终预测分布上筛选不确定性更大的预测项,对该项分布的最大二值进行随机抽取确定最终输出标签㊂第1个阶段中,两个概率分布的离散程度反应了该模型对预测分类的准确度,即离散程度越大表明该模型对此项分类判定的确定性越大㊂反之,概率分布的离散程度越小,代表各个分类的概率值相近,判断相对模糊㊂因此,通过对比两个模型得出的概率分布可以获知某个模型对该段文本的预测确定性更高㊂取确定性更高的分布作为BBNN 攻击文本分类模型的最终概率分布输出㊂如算法1所示㊂算法1㊀基于概率分布的预测确定性分析算法输入:BiLSTM 和BERT 模块预测的各类别的概率分布P bert ㊁P lstm输出:最终判定的概率分布P out1㊀v bert =GetVariance(P bert )2㊀v lstm =GetVariance(P lstm )3㊀if v bert >v lstm4㊀㊀P out =P bert5㊀else6㊀㊀P out =P lstm7㊀return P out48㊀信息工程大学学报㊀2021年㊀步骤1㊁步骤2分别计算BERT模块㊁BiLSTM 模块预测概率分布的方差;步骤3~步骤6通过对比方差大小选定确定性更大的概率分布;步骤7输出最终概率分布㊂第2个阶段中,认为最终输出概率分布中低概率值㊁低方差区域的预测项不确定性最大,这些分布的各项预测值相近㊂其中最大预测值项并不是真实分类项的概率最高㊂因此,可扩大选择范围,对相对较高的预测值进行随机选取以确定最后预测项㊂这里,采用最优二值随机选择的办法来进行㊂首先通过设置阈值选定随机区域,然后对方差和概率值属于该区域的预测项进行最优二项值随机选取㊂如算法2所示㊂算法2㊀基于概率分布方差及概率值的低确定性随机选择算法输入:预测概率分布P in,概率项阈值α㊁方差项阈值β输出:最终预测分类编号1㊀v=GetVariance(P in)2㊀P max1=Max(P in(x i))3㊀if P max1<αand v<β4㊀P max2=Max(P in(X=x i)-P max1)5㊀P final=Random(P max1,P max2)6㊀else7㊀㊀P final=P max18㊀㊀x out=Classify(P out)9㊀return x out步骤1获取输入分布的方差值v,步骤2获取输入分布的最大概率值P max1,步骤3判断最大概率值和方差是否均分别小于阈值α㊁β,步骤4㊁步骤5表示若满足步骤3的条件则求出第二大概率值并在最大概率值和第二大概率值间做随机选择赋值给最终选择概率P final,步骤6㊁步骤7表示若不符合步骤3条件则将最大概率值赋值给最终选择概率P final,步骤8求出输入分布中概率为P final的分类标签x out,步骤9输出标签㊂3㊀实验3.1㊀实验设置本文采用通用攻击模型枚举分类项目, CAPEC中的攻击分类描述文本作为实验数据集,该数据集包括了攻击定义描述㊁攻击实例描述㊁攻击条件准备等信息㊂目前,从攻击机制的角度,CAPEC将所有攻击共分为9个基础类型[17](截止2019年9月30日)㊂本次实验数据通过对数据集的攻击名称㊁攻击定义描述㊁实例描述数据进行提取并标注,获得了1452条样本信息㊂样本分布信息如图4所示, CAPEC的9类数据中Collect and Analyze Informa-tion类别的样本数最多,这是因为网络攻击过程中的多个步骤均涉及信息的搜集与分析,所占比例最大㊂Employ Probabilitstic Techniques和Manipulate Timing and State类的样本数不足50所占比例最少,表明该两类攻击使用领域较小㊂图4㊀样本分布实验中将样本数据做随机抽取,选取其中70%的样本数据作为训练集,10%作为验证集, 20%作为测试集㊂实验环境如表1所示㊂为验证BBNN模型的有效性,实验使用以下几个模型进行对比:①通过GloVe预训练模型获得词嵌入向量输入微调训练后的BiLSTM+Attention模型;②经数据微调训练后获得的BERT模型;③无随机选择的BBNN模型;④选定阈值随机选择的BBNN模型㊂表1㊀实验环境项目版本操作系统Linux Mint19.3Cinnamon4.4.5处理器 2.6GHz18核Intel Core i9-7980XE内存125.6GiB显卡NVIDIA Corporation GV100[TITAN V]Python 3.6Tensorflow Gpu-2.2.0Numpy 1.18.1Pandas 1.0.3Keras 2.3.1Matplotlib 3.1.3实验中GloVe预训练模型使用预训练好的㊀第1期欧昀佳,等:基于BBNN的网络攻击文本自动化分类方法49㊀glove.6B.300d,即编码后的词嵌入向量为300维, LSTM隐藏单元数设置为64,Attention网络隐藏单元为16㊂BERT预训练模型结构使用Google发布的uncased_L-12_H-768_A-12,经过该BERT模型结构的词向量维度为768㊂为避免过拟合BiLSTM 和BERT模型输出后的Drpout设置为0.5,模型最大句子长度为512㊂BBNN模型的随机选择区域阈值,概率项设为0.75和方差项设为0.06,即概率值小于0.75且方差小于0.06的预测项进行最优二项选择㊂由于随机选择存在随机性,BBNN模型的随机预测结果评估值取100次预测的平均评估值作为最后的参考指标㊂3.2㊀实验结果与分析几种模型在测试集上的预测分布方差和预测概率值如图5所示,图5(a)为BERT模型预测结果,图5(b)为BiLSTM模型预测结果,图5(c)为BBNN模型低命中区域无随机选取的预测结果,图5(d)为BBNN低命中区域随机选取的预测结果㊂图5中,横轴代表预测的概率值,纵轴代表预测分布的方差㊂点标代表预测正确的文本,叉标表示预测错误的文本㊂对比图5(a)和图5(b)可以看出,大多数预测错误项的方差和概率值小于预测正确项的方差和概率值,预测正确的值集中在方差与预测概率值较高的区域㊂并且,方差越小概率值越小㊂图5(c)对比图5(a)和图5(b)可以发现经过BBNN模型优选后的输出结果在方差和概率值低的区域预测错误项有明显下降㊂对比图5(c)和图5(d),设置阈值并选取低概率值㊁低方差区域做随机猜选能够提高低命中率区域的命中率㊂图5㊀模型预测结果分布㊀㊀模型在测试集上的预测表现如表2所示, BBNN模型在测试集上的各项指标优于其他模型㊂对比BERT和BiLSTM+Attention模型可以发现BBNN模型的优选机制对模型的准确率有一定提升,分别提高了7.29%和3.00%㊂同时,F1值分别提升了7.62%㊁1.73%,精确率分别提升了8.29%㊁1.72%,召回率分别提升了6.22%㊁1.90%㊂表2㊀测试集预测评估结果对比表模型Accuracy(%)F1(%)Precision(%)Recall(%) BERT71.8872.0572.7072.94 BiLSTM76.1777.9479.2777.26BBNN78.5278.9079.9278.69 BBNN(Random)79.1779.6780.9979.16实验中使用BBNN模型进行了100次随机选择预测,结果如图6所示㊂图中,横轴代表预测次数,纵轴代表百分比㊂4项指标中的最好预测结果为准确率80.46%㊁精确率82.21%㊁F1值80.63%㊁回归率80.08%;最差预测结果为准确率77.73%㊁精确率79.45%㊁F1值78.33%㊁回归率78.14%㊂最差预测结果的各项指标相比单一的模型预测结果要好㊂随机选择机制使得模型的各项指标在3%以内上下浮动,存在一定的不稳定性㊂图6㊀100次随机预测评估结果4㊀结束语网络中存在大量攻击描述文本,对该类文本进行快速分类有助于研究人员从原始数据中迅速提炼知识,形成有体系的知识架构㊂本文通过对网络攻击描述文本进行分析,提出一种BBNN混合优选型模型,用于自动识别网络攻击文本中描述的攻击方式㊂与传统的机器学习模型不同,该模型能从词语级和句子级的层面对文本特征进行学习,并通过优选机制得到更确定的预测分类㊂实验表明,50㊀信息工程大学学报㊀2021年㊀BBNN模型对攻击文本的识别效果最好,但是该模型更为复杂,训练和使用时相比其他模型耗时更长,占用资源更多,且预测结果存在一定的不稳定性㊂下一步工作中将进一步扩大数据集,提高样本覆盖率㊂同时有针对性地对模型结构进行简化和优化,提高攻击文本分类方法的效率和稳定性㊂参考文献:[1]KIM Y.Convolutional neural networks for sentence clas-sification[C]//Empirical Methods in Natual Language Processing.Doha Ratar,2014:1746-1751. [2]CONNEAU A,SCHWENK H,BARRAULT L,et al. Very deep convolutional networks for text classification [J].Proceedings of the15th Conference of the Europeam Chapter of the Associational Linguistics.Vacencia Spain, 2017:193-207.[3]李洋,董红斌.基于CNN和BiLSTM网络特征融合的文本情感分析[J].计算机应用,2018,38(11): 29-34.[4]BENGIO Y,SIMARD P,FRASCONI P.Learning long-term dependencies with gradient descent is difficult[J]. IEEE Transactions on Neural Networks,1994,5(2): 157-166.[5]CHO K,VAN MERRIENBOER B,GULCEHRE C,et al.Learning phrase representations using RNN encoder-decoder for statistical machine translation[C]//2014 Conference on Empirical Methods in Natural Language Processing.Doha Qatar,2014:1724-1734.[6]HOCHREITER S,SCHMIDHUBER J.LSTM can solve hard long time lag problems[C]//Advances in Neural In-formation Processing Systems,1997:473-479. [7]LIU P,QIU X,HUANG X.Recurrent neural network for text classification with multi-task learning[C]//Interna-tional Joint Conference on Artifical Intelligence.New York,2016:2873-2879.[8]赵明,杜会芳,董翠翠,等.基于word2vec和LSTM 的饮食健康文本分类研究[J].农业机械学报,2017, 48(10):202-208.[9]YANG Z,YANG D,DYER C,et al.Hierarchical attention networks for document classification[C]//Proceedings of the2016Conference of the North American Chapter of the Association for Computational Linguistics Human Language Technologies.San Diego,2016:1480-1489. [10]周春华,郭晓峰,沈建京,等.基于注意力机制的深度学习态势信息推荐模型[J].信息工程大学学报,2019,20(5):597-603.[11]VASWANI A,SHAZEER N,PARMAR N,et al.At-tention is all you need[C]//Advances in Neural Infor-mation Processing Systems,2017:5998-6008. [12]QIU X,SUN T,XU Y,et al.Pre-trained models fornatural language processing:a survey[EB/OL].[2020-08-24].https:/abs/2003.08271. [13]MIKOLOV T,CHEN K,CORRADO G,et al.Efficientestimation of word representations in vector space[EB/OL].[2013-09-07].arXiv preprint,2013arXiv:1301.3781.[14]MIKOLOV T,SUTSKEVER I,CHEN K,et al.Distrib-uted representations of words and phrases and their com-positionality[C]//Advances in neural information pro-cessing systems,2013:3111-3119.[15]PENNINGTON J,SOCHER R,MANNING C D.Glove:Global vectors for word representation[C]//Pro-ceedings of the2014conference on empirical methods innatural language processing(EMNLP).Doha Qatar,2014:1532-1543.[16]DEVLIN J,CHANG M W,LEE K,et al.Bert:Pre-training of deep bidirectional transformers for languageunderstanding[C]//2019Conference of the NorthAmerilan Chapter on the Association for ComputationalLinguistics Human Language Technologies.MinneapolisUSA,2019:4171-4186.[17]CAPEC TEAM.Schema Documentation[EB/OL].(2019-09-30).[2020-06-01].https://capec.mitre.org/documents/schema/index.html.(编辑:高明霞)。

网络攻击行为分析与检测方法研究

网络攻击行为分析与检测方法研究一、网络攻击的现状和危害网络攻击是指利用计算机技术手段,针对网络系统的安全漏洞进行攻击的行为。

网络攻击形式多种多样,包括黑客攻击、病毒传播、网络钓鱼等。

网络攻击不仅能够给个人和企业造成财产损失,更能对国家的安全造成威胁,因此加强网络安全防护势在必行。

二、网络攻击行为的分类网络攻击按照攻击手段和目的不同,可以分为以下几种:1.漏洞攻击:攻击者通过利用软件或硬件漏洞,获取系统权限来实施攻击。

2.密码攻击:攻击者通过暴力破解等方式,获取用户密码来实施攻击。

3.欺骗攻击:攻击者通过伪装成合法用户或系统管理员,来获取敏感信息或系统权限。

4.拒绝服务攻击:攻击者通过发送大量数据包或占用系统资源,来使系统无法正常运行。

三、网络攻击检测的几种方法为了有效地进行网络攻击防范,需要采取一系列检测手段,及时发现和阻止网络攻击。

1.基于特征的检测方法特征检测方法是指根据攻击行为的特征,进行检测的方式。

这种方法可以通过分类算法、机器学习等方法,对网络数据流进行分析,从而识别出具有攻击行为特征的数据包。

2.基于异常的检测方法异常检测方法是指通过对网络数据流的行为进行统计分析,识别出异常的数据流,从而判断是否存在攻击行为。

这种方法主要用于对未知攻击方式的检测,但受噪声和误判的影响较大。

3.基于规则的检测方法规则检测方法是指根据预先设定的规则,对网络数据流进行实时检测,从而判断是否存在攻击行为。

这种方法主要用于已知攻击方式的检测,但规则难以覆盖所有的攻击行为。

四、防范网络攻击的措施除了采用上述网络攻击检测的方法外,还需要采取其他一些措施,来强化网络安全,防范网络攻击。

1.加强对网络设备的管理和维护,及时修补漏洞,更新补丁。

2.实行网络安全防护策略,对设备进行访问控制,限制用户的访问权限。

3.建设完善的网络安全管理体系,通过安全审计、安全培训等措施,提高员工的安全意识。

4.建立应急响应机制,一旦发生安全事件,及时采取应对措施。

基于效果评估的网络抗毁性研究

考虑到设备层的因素 , 与拓扑层关联不大。文献[ ] 2

则选 择 了极 大连通 片 尺寸 与 网络 规模 之 比和极 大连

且使 用确定性破 坏 策 略 , 毁 性指 标 是 确 定性 的 , 抗 它

衡 量的是破坏 一个 系 统 的难 度 。抗毁 性 与 可 靠性 相

通 片平 均最短 路径 作 为 网络 功 能度 量 指标 。 以上 测 量抗 毁性 的方法 都是纯粹 从 网络 拓扑 结构 出发 , 并没 有考 虑不 同 的攻 击及其 相应攻击 后果 , 不能 准确 地反

任连兴 , 单 洪

( 电子 工 程 学 院 网络 工程 系 , 徽 合 肥 2 0 3 ) 安 30 7 摘要 : 网络抗 毁性 反 映 了网络 遭 受主 动 攻 击 时 维护 其 功 能 的 能 九 不仅 是 评 估 通 信 网安 全 的 一 项 重要 指 标 , 而且 在 网络 攻 击方 法 的研 究 中具有 重 要 意 义 。 目前 , 关研 究在 对 抗 毁 性 的 度 量 方 面提 出 了 一 些 不 同方 法。 本 文 以 网络 的 基 本 性 能 相

i v l r b hy. n unea i t

K e o ds:n u n r blt yw r iv l e a ii y;e e te a u to f c v ain;r u h s t l o g e

0 引 言

在针 对各类通 信网 的攻击 中 , 网络抗毁 性是 评估 通信 网安 全 的一 项重 要 指 标 。抗 毁性 (n unrbl Ivleai. i

Ab t ac T t r n u nea iiy i he c pa iy t a h t r i a n t u c in Wh n i s fe s s me iiitv a— sr t: henewo k i v l r b lt s t a ct h tt e newo k manti s i’sf n to e t u fr o n taie t tc s T e newo k i ule a ii s n to l n i p ra tide n t e e auain o ewok s c rt a k . h t r nv n r blt i o n y a m o n n x i h v l to fn t r e uiy,b tas m p ra ti e y t u lo i o n n r — t

基于CNN的恶意软件分类方法

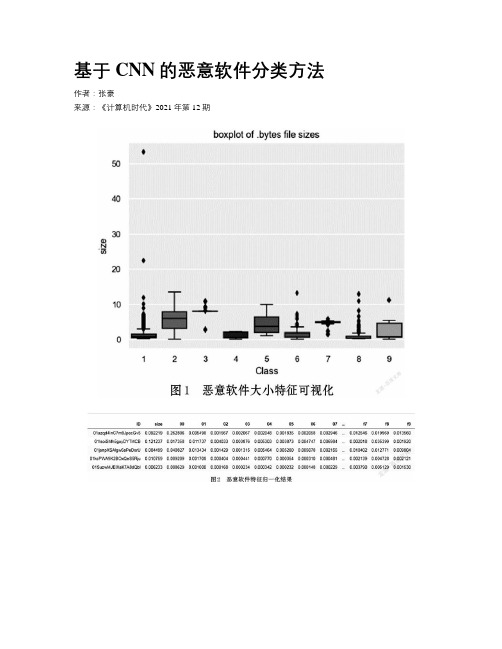

基于CNN的恶意软件分类方法作者:***来源:《计算机时代》2021年第12期摘要:传统的基于机器学习的恶意软件分类方法需要从恶意软件文件中提取许多特征,这给分类带来了很高的复杂性。

针对这一问题,提出了一种基于卷积神经网络(CNN)的恶意软件分类方法。

现有的恶意软件样本由大量字节组成,该方法首先计算恶意样本大小并对样本中字节数进行统计。

然后将恶意样本大小特征和字节统计特征融合并归一化。

最后对基于CNN构建的模型训练并对测试样本进行分类。

实验结果表明,对比基线实验中最优的XGBoost算法,该方法不仅训练耗时短而且准确率更高。

关键词:恶意软件分类; 深度学习; 卷积神经网络中图分类号:TP391 文献标识码:A 文章编号:1006-8228(2021)12-48-04Abstract: Traditional malware classification methods based on machine learning need to extract many features from malware files. This brings high complexity to classification. To solve this problem, a malware classification method based on convolutional neural network (CNN) is proposed. The existing malware samples consist of a large number of bytes. This method first calculates the size of the malware samples and counts the number of bytes in the samples; Then fuses the malicious sample size feature and byte statistics feature and makes the normalization; Finally,the model based on CNN is trained to classify the test samples. The experimental results show that compared with the optimal XGBoost algorithm in the base line experiment, this method not only takes less time to train, but also has higher accuracy.Key words: malware classification; deep learning; convolutional neural network0 引言恶意软件是指,其目的是对计算机造成损害的软件,恶意软件会窃取信息、窃取处理器功率和导致系统故障[1]。

网络攻击行为的检测及应对策略研究

网络攻击行为的检测及应对策略研究随着网络技术的不断发展,网络攻击已成为现代社会中不可避免的问题。

网络攻击者通过各种手段向网络发起攻击,从而获得非法利益,或是破坏网络安全,影响正常的生产、生活和社会秩序。

对于企业和个人来说,网络攻击如同一场悄然而至的灾难,一旦造成损失,往往难以挽回。

因此,网络攻击行为的检测及应对策略研究显得尤为重要。

一、网络攻击行为的分类网络攻击行为主要包括以下几种类型:1.普通攻击:包括端口扫描、密码猜测、暴力破解等攻击行为。

这种攻击主要以尝试入侵系统为目的,一旦成功,攻击者就可以获取系统中的敏感信息或掌控整个系统。

2.拒绝服务攻击:以发送大量的请求或数据包来占用目标网络资源为主要手段,从而导致目标系统无法正常工作。

3.木马攻击:通过植入木马程序,攻击者可以控制被感染的电脑,从而获取系统权限,窃取敏感信息。

4.病毒攻击:通过发送病毒程序,在目标计算机系统中植入病毒,从而破坏系统程序或获取敏感信息。

5.钓鱼攻击:通过伪造相似的网站或信息,引诱目标用户输入敏感信息,从而获取用户的账号和密码。

二、网络攻击行为的检测方法网络攻击行为的检测方法可以分为两类,一类是基于规则的检测方式,另一类是基于机器学习的检测方式。

基于规则的检测方式主要是事先定义一些检测规则,在实际应用中对网络流量进行检测,一旦发现符合规则的行为,则判定它为攻击行为。

而基于机器学习的检测方式,则是通过训练算法,从历史数据中学习攻击行为的规律,从而在实际应用中进行检测。

三、网络攻击的应对策略对于网络攻击行为的应对策略,企业、个人需要从多个方面进行考虑:1.加强基础设施建设:对网络设备进行安全配置,启用强密码认证、强制访问控制等功能,避免基础设施漏洞成为攻击入口。

2.完善安全措施:除了常规的防火墙、杀毒软件等技术措施外,还需要采用入侵检测、流量分析等高级安全措施,提高攻击检测的精度。

3.加强员工安全意识培训:教育员工提高安全意识、规范操作行为,从而减少员工被攻击的风险。

网络攻击行为检测与分类研究

网络攻击行为检测与分类研究随着互联网的飞速发展,网络攻击行为已经成为了影响人们正常生产和生活的一种危险性事件,越来越多的黑客针对各个网站进行攻击,造成了重大的经济损失和信息泄露的后果。

如何检测和分类网络攻击行为已成为当前研究的热点之一。

一、网络攻击行为的定义和情况分析网络攻击行为是指针对计算机网络中的某一目标进行的攻击和侵犯行为。

根据攻击方式,网络攻击可分为拒绝服务攻击、网络蠕虫攻击、木马攻击、端口扫描攻击、SQL注入攻击等多种类型。

其中,最为严重的是拒绝服务攻击,一旦攻击成功,目标主机将无法正常响应客户端请求,甚至导致系统崩溃,给企业的生产和客户的体验造成影响。

二、网络攻击行为检测的基本要求网络攻击行为的检测是防范和应对网络安全威胁的一项重要手段,其基本要求包括以下方面:1.检测精确性网络攻击检测应该具有高的准确性和可靠性,能够准确地识别和定位恶意攻击行为,确保信息系统的安全稳定。

2.实时性网络攻击行为常常具有极强的突发性和隐蔽性,因此,网络攻击检测要具备及时性和快速反应的特点,能够在第一时间发现和防范攻击行为。

3.适用性网络攻击检测具有极高的适用性,不仅要适用于企业内部网,还要支持外部网络和移动设备等多种环境,能够灵活适应各种攻击情景。

三、网络攻击行为检测的技术手段1.网络流量分析技术网络流量分析技术是一种主动式的检测方法,它通过对网络流量数据的捕获和分析,能够准确地识别特定的网络攻击行为。

该技术主要依靠流量特征和规律来进行检测,如流量大小、平均延迟、流量数量等,能够对网络活动进行精确监控和诊断。

2.基于机器学习的检测方法基于机器学习的检测方法是一种新兴的检测手段,其主要思想是通过计算机学习方法,从大量的数据中学习和识别攻击行为的模式和规律。

该方法具有一定的自适应性和智能化,可以有效地识别和预测新型的攻击行为。

3.基于规则的检测方法基于规则的检测方法是一种被广泛应用的检测手段,它基于预定义的规则和策略来进行检测,能够准确地识别和定位攻击行为。

信息安全中的网络攻击检测技术

信息安全中的网络攻击检测技术随着互联网的快速发展,网络攻击事件不断增多,给个人、企业和国家的信息安全带来了巨大威胁。

为了保护网络安全,网络攻击检测技术应运而生。

本文将介绍信息安全中的网络攻击检测技术及其应用,旨在帮助读者更好地了解和应对网络攻击。

一、背景介绍信息技术的快速发展使得网络攻击日益普遍。

网络攻击是指通过对互联网、计算机网络和相关设备发起的恶意行为,其目的是获取未经授权的访问权限或者对网络进行破坏。

常见的网络攻击手段包括计算机病毒、网络蠕虫、黑客攻击等。

面对网络攻击的威胁,传统的防火墙和入侵检测系统已经不再足够。

因此,网络攻击检测技术逐渐崭露头角,并成为信息安全领域的一个重要研究方向。

二、网络攻击检测技术的分类根据检测手段和方式的不同,网络攻击检测技术可分为基于特征的检测和基于行为的检测两大类。

1. 基于特征的检测基于特征的检测是通过事先对已知的攻击特征进行提取和匹配,从而判断网络流量中是否存在攻击行为。

这类技术主要依赖于特征库中的攻击特征信息,如病毒特征码、黑客攻击特征等。

常见的基于特征的检测方法有病毒扫描、Snort等。

2. 基于行为的检测基于行为的检测是通过对网络流量和主机行为进行分析,识别出异常或恶意行为。

这类技术并不依赖于已知的攻击特征,而是通过建立正常行为模型,通过比对来判断是否存在攻击行为。

常见的基于行为的检测方法有异常检测、入侵检测系统(IDS)等。

三、网络攻击检测技术的应用网络攻击检测技术广泛应用于各个领域,从个人电脑到大型企业网络,甚至到国家级的互联网安全保护。

1. 个人和家庭网络在个人和家庭网络中,网络攻击检测技术起到了保护个人信息和设备安全的作用。

通过安装防火墙软件和杀毒软件,对恶意软件和病毒进行及时检测和拦截,可以避免个人信息的泄露和电脑系统的被攻击。

2. 企业网络对于企业网络而言,网络攻击检测技术是保护机密信息和业务正常运行的重要手段。

企业可以利用入侵检测系统(IDS)实时监测网络流量,发现并拦截潜在的网络攻击。

基于N-gram特征的网络恶意代码分析方法

基于N-gram特征的网络恶意代码分析方法随着网络技术的不断发展和普及,网络安全问题也逐渐成为人们关注的焦点。

恶意代码是网络安全领域中的一个重要问题,它给网络系统和用户带来了严重的安全隐患。

研究网络恶意代码分析方法具有重要的意义。

本文将介绍一种基于N-gram特征的网络恶意代码分析方法,通过对恶意代码的特征提取和分析,实现对网络恶意代码的检测和分类。

一、研究背景随着互联网的普及和信息化水平的提高,网络攻击事件层出不穷,网络安全问题日益突出。

恶意代码是网络安全领域中的一个重要问题,它是指那些具有破坏性、窃取性或传播性等恶意目的的计算机程序。

恶意代码往往以各种形式隐藏在普通的网络数据中,能够轻易地感染用户的终端设备,危害网络系统的安全。

对网络恶意代码进行分析和检测显得尤为重要。

传统的网络恶意代码分析方法主要依靠特征工程和机器学习算法,通过对恶意代码的静态和动态特征进行提取和分析,构建恶意代码的特征向量,再利用分类算法对样本进行分类。

在特征提取的过程中,N-gram特征成为了一种重要的特征表示方法。

N-gram是由一段文本中连续的N个单词组成的一个序列,它可以捕捉文本中的局部语法和语义信息,适用于表示文本的特征。

基于N-gram特征的网络恶意代码分析方法成为了研究的热点之一。

1. 数据集准备在进行网络恶意代码分析之前,首先需要准备训练集和测试集。

训练集是用来训练模型的数据集,测试集是用来测试模型性能的数据集。

训练集和测试集的构建需要收集大量的恶意代码样本和正常代码样本,确保数据集的完整性和多样性。

2. 特征提取在进行特征提取时,我们可以使用N-gram方法对恶意代码进行特征表示。

N-gram方法将文本分成N个连续的词语片段,并将其作为特征表示。

在进行N-gram特征提取时,我们可以选择unigram、bigram或trigram等不同的N值,根据实际情况进行选择。

3. 特征向量表示特征提取完成后,我们将得到每个样本的N-gram特征表示,然后将其转换成特征向量表示。

网络攻击分类及原理工具详解

网络安全知识-- 网络攻击1攻击分类在最高层次,攻击可被分为两类:主动攻击被动攻击主动攻击包含攻击者访问他所需信息的故意行为。

比如远程登录到指定机器的端口25找出公司运行的邮件服务器的信息;伪造无效IP地址去连接服务器,使接受到错误IP地址的系统浪费时间去连接哪个非法地址。

攻击者是在主动地做一些不利于你或你的公司系统的事情。

正因为如此,如果要寻找他们是很容易发现的。

主动攻击包括拒绝服务攻击、信息篡改、资源使用、欺骗等攻击方法。

被动攻击主要是收集信息而不是进行访问,数据的合法用户对这种活动一点也不会觉察到。

被动攻击包括嗅探、信息收集等攻击方法。

说明:这样分类不是说主动攻击不能收集信息或被动攻击不能被用来访问系统。

多数情况下这两种类型被联合用于入侵一个站点。

但是,大多数被动攻击不一定包括可被跟踪的行为,因此更难被发现。

从另一个角度看,主动攻击容易被发现但多数公司都没有发现,所以发现被动攻击的机会几乎是零。

再往下一个层次看,当前网络攻击的方法没有规范的分类模式,方法的运用往往非常灵活。

从攻击的目的来看,可以有拒绝服务攻击(Dos)、获取系统权限的攻击、获取敏感信息的攻击;从攻击的切入点来看,有缓冲区溢出攻击、系统设置漏洞的攻击等;从攻击的纵向实施过程来看,又有获取初级权限攻击、提升最高权限的攻击、后门攻击、跳板攻击等;从攻击的类型来看,包括对各种*作系统的攻击、对网络设备的攻击、对特定应用系统的攻击等。

所以说,很难以一个统一的模式对各种攻击手段进行分类。

实际上黑客实施一次入侵行为,为达到他的攻击目的会结合采用多种攻击手段,在不同的入侵阶段使用不同的方法。

因此在这篇攻击方法讨论中我们按照攻击的步骤,逐一讨论在每一步骤中可采用的攻击方法及可利用的攻击工具。

2 攻击步骤与方法攻击步骤与方法黑客攻击的基本步骤:搜集信息实施入侵上传程序、下载数据利用一些方法来保持访问,如后门、特洛伊木马隐藏踪迹【信息搜集】在攻击者对特定的网络资源进行攻击以前,他们需要了解将要攻击的环境,这需要搜集汇总各种与目标系统相关的信息,包括机器数目、类型、*作系统等等。