《数据结构与算法》Chap9 searching

数据结构与算法知识点

数据结构与算法知识点

数据结构是指组织,存储和处理数据的方式,是计算机中用于存储和管理数据的基本结构。

算法是一组有限的、按照某种特定顺序执行的指令,应对问题的最终解决方法。

数据结构与算法之间存在着很好的紧密联系,忽略任何一个都会影响计算机程序的性能。

1. 数据结构:

数据结构包括数组、线性表、栈、队列、字符串、散列表、图、树等。

树是一类特殊的数据结构,它是由节点和边组成的,可以用于解决复杂问题,比如后缀树、平衡树和三叉树等。

图是一类由点和边组成的数据结构,可以用来求解最小环路来表示节点的关系,最常用的图有有向图和无向图。

2.算法:

排序算法:排序算法是最基础的算法,主要有冒泡排序、快速排序、插入排序和归并排序。

搜索算法:搜索算法是指用来查找某个结果的算法,最常用的搜索算法包括顺序搜索和二分搜索等。

图算法:图算法用于处理和操作图,最常用的图算法有最小生成树算法、最短路径算法和连通分量算法等。

动态规划:动态规划是一类蚁穴算法,用于求解不同的最优解,其中包括最长公共子序列、最小编辑距离和背包问题等。

数据结构与算法知识点学习需要正确掌握,注重实践,以便能够灵活地运用解决现实问题。

与数据结构有关的概念、知识点和算法设计等,都是计算机科学学习过程中不可或缺的。

数据结构与算法 pdf

数据结构与算法 pdf

数据结构与算法是计算机科学领域中最基础和最重要的概念之一。

它们是计算机科学的核心,为软件开发中的许多问题提供了解决方案。

因此,对于计算机科学专业的学生和从业人员来说,数据结构与算法的理解是至关重要的。

《数据结构与算法》是一本流行的书籍,它涵盖了这些概念的基础知识和高级技术。

这本书的作者是Michael T. Goodrich和Roberto Tamassia,他们在计算机科学领域有着丰富的经验和造诣。

本书适合初学者和有经验的开发人员,因为它的内容涵盖了各种难度级别的知识点。

这本书的重点是数据结构和算法的实现。

它包括了各种数据结构(如栈、队列、链表、树和图)和算法(如排序、搜索、图论和动态规划)。

此外,书中还包括了大量的案例研究和练习题,以帮助读者更好的理解和应用所学的知识。

《数据结构与算法》不仅仅是一本传统的教科书,它还提供了一些特殊的功能,如在线代码,可视化演示和在线交互式练习。

这些功能可以帮助读者更好的理解和应用所学的知识。

此外,书中的例子和代码都是基于实际应用场景的,这可以帮助读者更好的理解与应用所学的

知识。

总之,如果你是计算机科学专业的学生或从业人员,想要更好的理解数据结构与算法,那么《数据结构与算法》这本书是你不可或缺的参考书籍。

它将帮助你更好地理解和应用这些重要的概念,并提高你在软件开发领域的技能和能力。

《数据结构与算法》习题与答案

《数据结构与算法》习题与答案(解答仅供参考)一、名词解释:1. 数据结构:数据结构是计算机存储、组织数据的方式,它不仅包括数据的逻辑结构(如线性结构、树形结构、图状结构等),还包括物理结构(如顺序存储、链式存储等)。

它是算法设计与分析的基础,对程序的效率和功能实现有直接影响。

2. 栈:栈是一种特殊的线性表,其操作遵循“后进先出”(Last In First Out, LIFO)原则。

在栈中,允许进行的操作主要有两种:压栈(Push),将元素添加到栈顶;弹栈(Pop),将栈顶元素移除。

3. 队列:队列是一种先进先出(First In First Out, FIFO)的数据结构,允许在其一端插入元素(称为入队),而在另一端删除元素(称为出队)。

常见的实现方式有顺序队列和循环队列。

4. 二叉排序树(又称二叉查找树):二叉排序树是一种二叉树,其每个节点的左子树中的所有节点的值都小于该节点的值,而右子树中的所有节点的值都大于该节点的值。

这种特性使得能在O(log n)的时间复杂度内完成搜索、插入和删除操作。

5. 图:图是一种非线性数据结构,由顶点(Vertex)和边(Edge)组成,用于表示对象之间的多种关系。

根据边是否有方向,可分为有向图和无向图;根据是否存在环路,又可分为有环图和无环图。

二、填空题:1. 在一个长度为n的顺序表中,插入一个新元素平均需要移动______个元素。

答案:(n/2)2. 哈希表利用______函数来确定元素的存储位置,通过解决哈希冲突以达到快速查找的目的。

答案:哈希(Hash)3. ______是最小生成树的一种算法,采用贪心策略,每次都选择当前未加入生成树且连接两个未连通集合的最小权重边。

答案:Prim算法4. 在深度优先搜索(DFS)过程中,使用______数据结构来记录已经被访问过的顶点,防止重复访问。

答案:栈或标记数组5. 快速排序算法在最坏情况下的时间复杂度为______。

数据结构与算法分析 C++版答案

数据结构与算法分析C++版答案(总53页)-本页仅作为预览文档封面,使用时请删除本页-Data Structures and Algorithm 习题答案Preface ii1 Data Structures and Algorithms 12 Mathematical Preliminaries 53 Algorithm Analysis 174 Lists, Stacks, and Queues 235 Binary Trees 326 General Trees 407 Internal Sorting 468 File Processing and External Sorting 54 9Searching 5810 Indexing 6411 Graphs 6912 Lists and Arrays Revisited 7613 Advanced Tree Structures 82iii Contents14 Analysis Techniques 8815 Limits to Computation 94PrefaceContained herein are the solutions to all exercises from the textbook A Practical Introduction to Data Structures and Algorithm Analysis, 2nd edition.For most of the problems requiring an algorithm I have given actual code. Ina few cases I have presented pseudocode. Please be aware that the code presented in this manual has not actually been compiled and tested. While I believe the algorithmsto be essentially correct, there may be errors in syntax as well as semantics.Most importantly, these solutions provide a guide to the instructor as to the intendedanswer, rather than usable programs.1Data Structures and AlgorithmsInstructor’s note: Unlike the other chapters, many of the questions in this chapter are not really suitable for graded work. The questions are mainly intended to get students thinking about data structures issues.This question does not have a specific right answer, provided the studentkeeps to the spirit of the question. Students may have trouble with the conceptof “operations.”This exercise asks the student to expand on their concept of an integer representation.A good answer is described by Project , where a singly-linkedlist is suggested. The most straightforward implementation stores each digitin its own list node, with digits stored in reverse order. Addition and multiplication are implemented by what amounts to grade-school arithmetic. Foraddition, simply march down in parallel through the two lists representingthe operands, at each digit appending to a new list the appropriate partialsum and bringing forward a carry bit as necessary. For multiplication, combine the addition function with a new function that multiplies a single digitby an integer. Exponentiation can be done either by repeated multiplication (not really practical) or by the traditional Θ(log n)-time algorithm based onthe binary representation of the exponent. Discovering this faster algorithmwill be beyond the reach of most students, so should not be required.A sample ADT for character strings might look as follows (with the normal interpretation of the function names assumed).Chap. 1 Data Structures and AlgorithmsSomeIn C++, this is 1for s1<s2; 0 for s1=s2;int strcmp(String s1, String s2)One’s co mpliment stores the binary representation of positive numbers, and stores the binary representation of a negative number with the bits inverted. Two’s compliment is the same, except that a negative number has its bits inverted and then one is added (for reasons of efficiency in hardware implementation).This representation is the physical implementation of an ADTdefined by the normal arithmetic operations, declarations, and other support given by the programming language for integers.An ADT for two-dimensional arrays might look as follows.Matrix add(Matrix M1, Matrix M2);Matrix multiply(Matrix M1, Matrix M2);Matrix transpose(Matrix M1);void setvalue(Matrix M1, int row, int col, int val);int getvalue(Matrix M1, int row, int col);List getrow(Matrix M1, int row);One implementation for the sparse matrix is described in Section Another implementationis a hash table whose search key is a concatenation of the matrix coordinates.Every problem certainly does not have an algorithm. As discussed in Chapter 15, there are a number of reasons why this might be the case. Some problems don’t have a sufficiently clear definition. Some problems, such as the halting problem,are non-computable. For some problems, such as one typically studied by artificial intelligence researchers, we simply don’t know a solution.We must assume that by “algorithm” we mean something composed of steps areof a nature that they can be performed by a computer. If so, than any algorithmcan be expressed in C++. In particular, if an algorithm can be expressed in anyother computer programming language, then it can be expressed in C++, since all (sufficiently general) computer programming languages compute the same set of functions.The primitive operations are (1) adding new words to the dictionary and (2) searchingthe dictionary for a given word. Typically, dictionary access involves some sortof pre-processing of the word to arrive at the “root” of the word.A twenty page document (single spaced) is likely to contain about 20,000 words. A user may be willing to wait a few seconds between individual “hits” of mis-spelled words, or perhaps up to a minute for the whole document to be processed. This means that a check for an individual word can take about 10-20 ms. Users will typically insert individual words into the dictionary interactively, so this process can take a couple of seconds. Thus, search must be much more efficient than insertion. The user should be able to find a city based on a variety of attributes (name, location, perhaps characteristics such as population size). The user should also be able to insertand delete cities. These are the fundamental operations of any database system: search, insertion and deletion.A reasonable database has a time constraint that will satisfy the patience of a typical user. For an insert, delete, or exact match query, a few seconds is satisfactory. If the database is meant to support range queries and mass deletions, the entire operation may be allowed to take longer, perhaps on the order of a minute. However, the time spent to process individual cities within the range must be appropriately reduced. In practice, the data representation will need to be such that it accommodates efficient processing to meet these time constraints. In particular, it may be necessary to supportoperations that process range queries efficiently by processing all cities in the range as a batch, rather than as a series of operations on individual cities. Students at this level are likely already familiar with binary search. Thus, they should typically respond with sequential search and binary search. Binary search should be described as better since it typically needs to make fewer comparisons (and thus is likely to be much faster).The answer to this question is discussed in Chapter 8. Typical measures of cost will be number of comparisons and number of swaps. Tests should include running timings on sorted, reverse sorted, and random lists of various sizes.Chap. 1 Data Structures and AlgorithmsThe first part is easy with the hint, but the second part is rather difficult to do withouta stack.a) bool checkstring(string S) {int count = 0;for (int i=0; i<length(S); i++)if (S[i] == ’(’) count++;if (S[i] == ’)’) {if (count == 0) return FALSE;count--;}}if (count == 0) return TRUE;else return FALSE;}b) int checkstring(String Str) {Stack S;int count = 0;for (int i=0; i<length(S); i++)if (S[i] == ’(’)(i);if (S[i] == ’)’) {if ()) return i;();}if ()) return -1;else return ();}Answers to this question are discussed in Section .This is somewhat different from writing sorting algorithms for a computer, since person’s “working space” is typically limited, as is their ability to physically manipulatethe pieces of paper. Nonetheless, many of the common sorting algorithms have their analogs to solutions for this problem. Most typical answers will be insertion sort, variations on mergesort, and variations on binsort.Answers to this question are discussed in Chapter 8.2Mathematical Preliminaries(a) Not reflexive if the set has any members. One could argue it is symmetric, antisymmetric, and transitive, since no element violate any ofthe rules.(b)Not reflexive (for any female). Not symmetric (consider a brother and sister). Not antisymmetric (consider two brothers). Transitive (for any3 brothers).(c)Not reflexive. Not symmetric, and is antisymmetric. Not transitive(only goes one level).(d)Not reflexive (for nearly all numbers). Symmetric since a+ b= b+ a,so not antisymmetric. Transitive, but vacuously so (there can be nodistinct a, b,and cwhere aRband bRc).(e)Reflexive. Symmetric, so not antisymmetric. Transitive (but sort of vacuous).(f)Reflexive – check all the cases. Since it is only true when x= y,itis technically symmetric and antisymmetric, but rather vacuous. Likewise,it is technically transitive, but vacuous.In general, prove that something is an equivalence relation by proving that it is reflexive, symmetric, and transitive.(a)This is an equivalence that effectively splits the integers into odd andeven sets. It is reflexive (x+ xis even for any integer x), symmetric(since x+ y= y+ x) and transitive (since you are always adding twoodd or even numbers for any satisfactory a, b,and c).(b)This is not an equivalence. To begin with, it is not reflexive for any integer.(c)This is an equivalence that divides the non-zero rational numbers into positive and negative. It is reflexive since x˙x>0. It is symmetric sincexy˙= yx˙. It is transitive since any two members of the given class satisfy the relationship.5Chap. 2 Mathematical Preliminaries(d)This is not an equivalance relation since it is not symmetric. For example, a=1and b=2.(e)This is an eqivalance relation that divides the rationals based on their fractional values. It is reflexive since for all a,=0. It is symmetricsince if=xthen=.x. It is transitive since any two rationalswith the same fractional value will yeild an integer.(f)This is not an equivalance relation since it is not transitive. For example, 4.2=2and 2.0=2,but 4.0=4.A relation is a partial ordering if it is antisymmetric and transitive.(a)Not a partial ordering because it is not transitive.(b)Is a partial ordering bacause it is antisymmetric (if ais an ancestor ofb, then bcannot be an ancestor of a) and transitive (since the ancestorof an ancestor is an ancestor).(c)Is a partial ordering bacause it is antisymmetric (if ais older than b,then bcannot be older than a) and transitive (since if ais older than band bis older than c, ais older than c).(d)Not a partial ordering, since it is not antisymmetric for any pair of sisters.(e)Not a partial ordering because it is not antisymmetric.(f)This is a partial ordering. It is antisymmetric (no violations exist) and transitive (no violations exist).A total ordering can be viewed as a permuation of the elements. Since there are n!permuations of nelements, there must be n!total orderings.This proposed ADT is inspired by the list ADT of Chapter 4.void clear();void insert(int);void remove(int);void sizeof();bool isEmpty();bool isInSet(int);This proposed ADT is inspired by the list ADT of Chapter 4. Note that while it is similiar to the operations proposed for Question , the behaviour is somewhat different.void clear();void insert(int);void remove(int);void sizeof();7bool isEmpty();long ifact(int n) {The iterative version requires careful examination to understand whatit does, or to have confidence that it works as claimed.(b)Fibr is so much slower than Fibi because Fibr re-computes thebulk of the series twice to get the two values to add. What is muchworse, the recursive calls to compute the subexpressions also re-computethe bulk of the series, and do so recursively. The result is an exponential explosion. In contrast, Fibicomputes each value in the seriesexactly once, and so its running time is proportional to n.void GenTOH(int n, POLE goal, POLE t1, POLE t2,POLE* curr) {if (curr[n] == goal) Put others on t1.GenTOH(n-1, t1, goal, t2, curr);move(t2, goal);GenTOH(n-1, goal, t1, t2, curr); In theory, this series approaches, but never reaches, 0, so it will go on forever. In practice, the value should become computationally indistinguishable from zero, and terminate. However, this is terrible programming practice.Chap. 2 Mathematical Preliminariesvoid allpermute(int array[], int n, int currpos) {if (currpos == (n-1)} {printout(array);return;}for (int i=currpos; i<n; i++) {swap(array, currpos, i);allpermute(array, n, currpos+1);swap(array, currpos, i); The idea is the print out theelements at the indicated bit positions within the set. If we do this for values in the range 0 to 2n.1, we will get the entire powerset.void powerset(int n) {for (int i=0; i<ipow(2, n); i++) {for (int j=0; j<n; j++)if (bitposition(n, j) == 1) cout << j << " ";cout << endl;}Proof: Assume that there is a largest prime number. Call it Pn,the nth largest prime number, and label all of the primes in order P1 =2, P2 =3,and so on. Now, consider the number Cformed by multiplying all of the nprime numbers together. The value C+1is not divisible by any of the nprime numbers. C+1is a prime number larger than Pn, a contradiction.Thus, we conclude that there is no largest prime number. .Note: This problem is harder than most sophomore level students can handle. √Proof: The proof is by contradiction. Assume that 2is rational. By definition,there exist integers pand qsuch that√p2=,qwhere pand qhave no common factors (that is, the fraction p/qis in lowestterms). By squaring both sides and doing some simple algebraic manipulation, we get2p2=2q222q= pSince p2 must be even, pmust be even. Thus,9222q=4(p)222q=2(p)2This implies that q2 is also even. Thus, pand qare both even, which contra√dicts the requirement that pand qhave no common factors. Thus, 2mustbe irrational. .The leftmost summation sums the integers from 1 to n. The second summation merely reverses this order, summing the numbers from n.1+1=ndown to n.n+1=1. The third summation has a variable substitution ofi, with a corresponding substitution in the summation bounds. Thus,it is also the summation of n.0=n.(n.1)=1.Proof:(a) Base case.For n=1, 12 = [2(1)3 +3(1)2 +1]/6=1. Thus, the formula is correct for the base case. (b) Induction Hypothesis.2(n.1)3 +3(n.1)2 +(n.1)i2 =.6i=1(c) Induction Step.i2 i2 +n2=i=1 i=12(n.1)3 +3(n.1)2 +(n.2=+n62n3 .6n2 +6n.2+3n2 .6n+3+n.1 2=+n62n3 +3n2 +n=.6Thus, the theorem is proved by mathematical induction. .Proof:(a) Base case.For n=1, 1/2=1.1/2=1/2. Thus, the formula iscorrect for the base case.(b) Induction Hypothesis.11=1.2 i=1Chap. 2 Mathematical Preliminaries(c) Induction Step.1 11=+iin222i=1 i=111=1.+n221=1..n2Thus, the theorem is proved by mathematical induction. . Proof:(a) Base case. For n=0, 20 =21 .1=1. Thus, the formula is correctfor the base case.(b) Induction Hypothesis.2i=2n.1.i=0(c) Induction Step.2i=2i+2ni=0 i=0n=2n.1+2n+1 .1=2.Thus, the theorem is proved by mathematical induction. .The closed form solution is 3n+, which I deduced by noting that 3F (n).2n+1 .3F(n)=2F(n)=3. Now, to verify that this is correct, use mathematical induction as follows.For the base case, F(1)=3= .The induction hypothesis is that =(3n.3)/2.i=1So,3i=3i+3ni=1 i=13n.3n= +32n+1 .33= .2Thus, the theorem is proved by mathematical induction.11nTheorem (2i)=n2 +n.i=1(a) Proof: We know from Example that the sum of the first noddnumbers is ith even number is simply one greater than the ithodd number. Since we are adding nsuch numbers, the sum must be n greater, or n2 +n. .(b) Proof: Base case: n=1yields 2=12 +1, which is true.Induction Hypothesis:2i=(n.1)2 +(n.1).i=1Induction Step: The sum of the first neven numbers is simply the sum of the first n.1even numbers plus the nth even number.2i=( 2i)+2ni=1 i=1=(n.1)2 +(n.1)+2n=(n2 .2n+1)+(n.1)+2n= n2 .n+2n= n2 +n.nThus, by mathematical induction, 2i=n2 +n. .i=1Proof:52Base case. For n=1,Fib(1) = 1 <n=2,Fib(2) = 1 <(5).3Thus, the formula is correct for the base case. Induction Hypothesis. For all positive integers i<n, 5 iFib(i)<().3Induction Step. Fib(n)=Fib(n.1)+Fib(n.2)and, by the InductionHypothesis, Fib(n.1)<(5) and Fib(n.2)<(5)3355Fib(n) < () +() 3355 5 <() +() 333Chap. 2 Mathematical Preliminaries85= ()3355<()2()33n5= .3Thus, the theorem is proved by mathematical induction. .Proof:12(1+1)23 =(a) Base case. For n=1, 1=1. Thus, the formula is correct4for the base case.(b) Induction Hypothesis.22(n1)ni3 = .4i=0(c) Induction Step. n2(n.1)n2i33=+n4i=02n4 .2n3 +n3=+n4n4 +2n3 +n2=4n2(n2 +2n+2)=2n2(n+1)=4Thus, the theorem is proved by mathematical induction..(a) Proof: By contradiction. Assume that the theorem is false. Then, each pigeonhole contains at most 1 pigeon. Since there are nholes, there isroom for only npigeons. This contradicts the fact that a total of n+1pigeons are within the nholes. Thus, the theorem must be correct. .(b) Proof:i. Base case.For one pigeon hole and two pigeons, there must betwo pigeons in the hole.ii. Induction Hypothesis.For npigeons in n.1holes, some holemust contain at least two pigeons.13iii. Induction Step. Consider the case where n+1pigeons are in nholes. Eliminate one hole at random. If it contains one pigeon, eliminate it as well, and by the induction hypothesis some other hole must contain at least two pigeons. If it contains no pigeons, then again by the induction hypothesis some other hole must contain at least two pigeons (with an extra pigeon yet to be placed). Ifit contains more than one pigeon, then it fits the requirements of the theorem directly..(a)When we add the nth line, we create nnew regions. But, we startwith one region even when there are no lines. Thus, the recurrence is F(n)=F(n.1)+n+1.(b) This is equivalent to the summation F(n)=1+ i=1 ni.(c) This is close to a summation we already know (equation .Base case: T(n.1)=1=1(1+1)/2.Induction hypothesis: T(n.1)=(n.1)(n)/2.Induction step:T(n)= T(n.1)+n=(n1)(n)/2+n= n(n+1)/2.Thus, the theorem is proved by mathematical induction.If we expand the recurrence, we getT(n)=2T(n.1)+1=2(2T(n.2)+1)+1)=4T(n.2+2+1.Expanding again yieldsT(n)=8T(n.3)+4+2+1.From this, we can deduce a pattern and hypothesize that the recurrence is equivalent tonT(n)= .12i=2n.1.i=0To prove this formula is in fact the proper closed form solution, we use mathematicalinduction.Base case: T(1)=21 .1=1.14Chap. 2 Mathematical PreliminariesInduction hypothesis: T(n.1)= .1.Induction step:T(n)=2T(n.1)+1= 2 .1) + 1=2n.1.Thus, as proved by mathematical induction, this formula is indeed the correct closed form solution for the recurrence.(a)The probability is for each choice.(b)The average number of “1” bits is n/2, since each position hasprobability of being “1.”(c)The leftmost “1” will be the leftmost bit (call it position 0) with probability; in position 1 with probability , and so on. The numberof positions we must examine is 1 in the case where the leftmost “1” isin position 0; 2 when it is in position 1, and so on. Thus, the expectedcost is the value of the summationni.2ii=1The closed form for this summation is 2 .n+2, or just less than two.2nThus, we expect to visit on average just less than two positions. (Studentsat this point will probably not be able to solve this summation,and it is not given in the book.)There are at least two ways to approach this problem. One is to estimate the volume directly. The second is to generate volume as a function of weight. This is especially easy if using the metric system, assuming that the human body is roughly the density of water. So a 50 Kilo person has a volume slightly less than 50 liters; a 160 pound person has a volume slightly less than 20 gallons.(a) Image representations vary considerably, so the answer will vary as a result. One example answer is: Consider VGA standard size, full-color(24 bit) images, which is 3 ×640 ×480, or just less than 1 Mbyte perimage. The full database requires some 30-35 CDs.(b)Since we needed 30-35 CDs before, compressing by a factor of 10 isnot sufficient to get the database onto one CD.[Note that if the student picked a smaller format, such as estimating the size of a “typical” gif image, the result might well fit onto a single CD.](I saw this problem in John Bentley’s Programming Pearls.) Approach 1:The model is Depth X Width X Flow where Depth and Width are in milesand Flow is in miles/day. The Mississippi river at its mouth is about 1/4 mile wide and 100 feet (1/50 mile) deep, with a flow of around 15 miles/hour =360 miles/day. Thus, the flow is about 2 cubic miles/day.Approach 2: What goes out must equal what goes in. The model is Area X Rainfall where Area is in square miles and Rainfall is in (linear) miles/day.The Mississipi watershed is about 1000 X 1000 miles, and the average rainfalis about 40 inches/year ≈.1 inches/day ≈.000002 miles/day (2 X .Thus, the flow is about 2 cubic miles/day.Note that the student should NOT be providing answers that look like they were done using a calculator. This is supposed to be an exercise in estimation! The amount of the mortgage is irrelevant, since this is a question about rates. However, to give some numbers to help you visualize the problem, pick a $100,000 mortgage. The up-front charge would be $1,000, and the savings would be 1/4% each payment over the life of the mortgage. The monthly charge will be on the remaining principle, being the highest at first and gradually reducing over time. But, that has little effect for the first few years.At the grossest approximation, you paid 1% to start and will save 1/4% each year, requiring 4 years. To be more precise, 8% of $100,000 is $8,000, while7 3/4% is $7,750 (for the first year), with a little less interest paid (and therefore saved) in following years. This will require a payback period of slightlyover 4 years to save $1000. If the money had been invested, then in 5 yearsthe investment would be worth about $1300 (at 5would be close to 5 1/2 years.Disk drive seek time is somewhere around 10 milliseconds or a little lessin 2000. RAM memory requires around 50 nanoseconds – much less thana microsecond. Given that there are about 30 million seconds in a year, a machine capable of executing at 100 MIPS would execute about 3 billion billion (3 .1018) instructions in a year.Typical books have around 500 pages/inch of thickness, so one million pages requires 2000 inches or 150-200 feet of bookshelf. This would be in excess of 50 typical shelves, or 10-20 bookshelves. It is within the realm of possibilitythat an individual home has this many books, but it is rather unusual.A typical page has around 400 words (best way to derive this is to estimate the number of words/line and lines/page), and the book has around 500 pages, so the total is around 200,000 words.16Chap. 2 Mathematical PreliminariesAn hour has 3600 seconds, so one million seconds is a bit less than 300 hours.A good estimater will notice that 3600 is about 10% greater than 3333, so the actual number of hours is about 10% less than 300, or close to 270. (The real value is just under 278). Of course, this is just over 11 days.Well over 100,000, depending on what you wish to classify as a city or town. The real question is what technique the student uses.(a) The time required is 1 minute for the first mile, then 60/59 minutesfor the second mile, and so on until the last mile requires 60/1=60 minutes. The result is the following summation.60 6060/i=60 1/i=60H60.i=1 i=1(b)This is actually quite easy. The man will never reach his destination,since his speed approaches zero as he approaches the end of the journey.3Algorithm AnalysisNote that nis a positive integer.5nlog nis most efficient for n=1.2nis most efficient when 2 ≤n≤4.10nis most efficient for all n>5. 20nand 2nare never moreefficient than the other choices.Both log3 nand log2 nwill have value 0 when n=1. Otherwise, 2 is the most efficient expression for all n>1. 2/32 3n2 log3nlog2 nn20n4nn!.(a)n+6 inputs (an additive amount, independent of n). (b)8ninputs (a multiplicative factor).(c)64ninputs.100n.10n.√About (actually, 3 100n).n+6.(a)These questions are quite hard. If f(n)=2n= x, then f(2n)=22n2(2n)2 = x.(b)The answer is 2(nlog2 3). Extending from part (a), we need some way tomake the growth rate even higher. In particular, we seek some way tolog2 3 =make the exponent go up by a factor of 3. Note that, if f(n)= n)=2log2 3log2 3 =3x y, then f(2nn. So, we combine this observationwith part (a) to get the desired answer.First, we need to find constants cand nosuch that 1 ≤c×1 for n>n0.This is true for any positive value c<1 and any positive value of n0 (since nplays no role in the equation).Next, we need to find constants cand n0 such that 1 ≤c×nfor n>n0.This is true for, say, c=1 and n0 =1.1718Chap. 3 Algorithm AnalysisOther values for n0 and care possible than what is given here.(a)The upper bound is O(n) for n0 >0 and c= c1. The lower bound is Ω(n) for n0 >0 and c= c1.(b)The upper bound is O(n3) for n0 >c3 and c= c2 +1. The lowerbound is Ω(n3) for n0 >c3 and c= c2.(c)The upper bound is O(nlog n) for n0 >c5 and c= c4 +1. The lower bound is Ω(nlog n) for n0 >c5 and c= c4.(d)The upper bound is O(2n) for n0 >c7100 and c= c6 +lower bound is Ω(2n) for n0 >c7100 and c= c6. (100 is used forconvenience to insure that 2n>n6)(a) f(n)=Θ(g(n)) since log n2 = 2 log n.(b)f(n) is in Ω(g(n)) since ncgrows faster than log ncfor any c.(c)f(n) is in Ω(g(n)). Dividing both sides by log n, we see that log n grows faster than 1.(d)f(n) is in Ω(g(n)). If we take both f(n) and g(n) as exponents for 2, 2we get 2non one side and 2log2 n=(2log n)2 = n2 on the other, and ngrows slower than 2n.(e)f(n) is in Ω(g(n)). Dividing both sides by log nand throwing away the low order terms, we see that ngrows faster than 1.(f)。

《数据结构与算法 》课件

自然语言处理中,数据结构用于表示句子、单词之间的关系,如依 存句法树。

计算机视觉

计算机视觉中的图像处理和识别使用数据结构来存储和操作图像信 息,如链表和二叉树。

算法在计算机科学中的应用

加密算法

加密算法用于保护数据的机密性和完整性,如 RSA算法用于公钥加密。

排序算法

排序算法用于对数据进行排序,如快速排序和归 并排序广泛应用于数据库和搜索引擎中。

归并排序

将两个或两个以上的有序表组合成一个新的有序表。

查找算法

线性查找:从数据结构的一端开始逐 个检查每个元素,直到找到所查找的 元素或检查完所有元素为止。

二分查找:在有序数据结构中查找某 一特定元素,从中间开始比较,如果 中间元素正好是要查找的元素,则搜 索过程结束;如果某一特定元素大于 或者小于中间元素,则在数组大于或 小于中间元素的那一半中查找,而且 跟开始一样从中间元素开始比较。如 果在某一步骤数组为空,则代表找不 到。这种搜索算法每一次比较都使搜 索范围缩小一半。

04

常见算法实现

排序算法

冒泡排序

通过重复地遍历待排序的数列,一次比较两个元素,如果他们的顺序错误就把他们交换过来。遍历数列的工作是重复 地进行直到没有再需要交换,也就是说该数列已经排序完成。

快速排序

通过一趟排序将要排序的数据分割成独立的两部分,其中一部分的所有数据都比另一部分的所有数据要小,然后再按 此方法对这两部分数据分别进行快速排序,整个排序过程可以递归进行,以此达到整个数据变成有序序列。

数据结构在计算机科学中的应用

1 2

数据库系统

数据结构是数据库系统的基础,用于存储、检索 和管理大量数据。例如,B树和哈希表在数据库 索引中广泛应用。

精品文档-数据结构与算法分析(荣政)-第9章

第9章 搜 索 算 法

图9-2 四个顶点的无向带权图

6

第9章 搜 索 算 法

图9-3 旅行售货员问题的解空间树

7

第9章 搜 索 算 法

综上所述,运用回溯法解题的关键要素有以下三点: (1) 针对给定的问题,定义问题的解空间; (2) 确定易于搜索的解空间结构; (3) 以深度优先方式搜索解空间,并且在搜索过程中用剪 枝函数避免无效搜索。

28

第9章 搜 索 算 法

表 9-1 移动方向的相对位移

移动

方向

行位移(offset[i].row)

列位移(offset[i].col)

0

右

0

1

1

下

1

0

2

左

0

-1

3

上

-1

0

29

第9章 搜 索 算 法

在一个7×7方格阵列中布线的例子如图9-7所示,其中, 起始位置a=(3, 2);目标位置b=(4, 6);阴影方格表示被封锁 的方格;算法标记过程如图9-7(a)所示;布线路径如图 9-7(b)所示。

16

第9章 搜 索 算 法

图9-5 n=3和m=3时的解空间树示意图

17

第9章 搜 索 算 法

9.1.4 旅行售货员问题 设某旅行售货员要到多个城市推销商品,已知各城市之间

的路程(旅费),现在为其设计一条售货路线,要求从某驻地出 发经过每个城市一遍,最后又回到驻地,且使总的路程(旅费) 最小。

18

32

第9章 搜 索 算 法

每一种知识都需要努力, 都需要付出,感谢支持!

33

第9章 搜 索 算 法

知识就是力量,感谢支持!

34

第9章 搜 索 算 法

算法与数据结构答案第9章查找

第9章 集合一、基础知识题假设对长度均为n 的有序的顺序表和无序的顺序表别离进行顺序查找,试在以下三种情形下别离讨论二者在等概率情形下平均查找长度是不是相同?(1)查找不成功,即表中没有和关键字K 相等的记录; (2)查找成功,且表中只有一个和关键字K 相等的记录;(3)查找成功,且表中有多个和关键字K 相等的记录,要求计算有多少个和关键字K 相等的记录。

【解答】(1)平均查找长度不相同。

前者在n+1个位置都可能失败,后者失败时的查找长度都是n+1。

(2)平均查找长度相同。

在n 个位置上都可能成功。

(3)平均查找长度不相同。

前者在某个位置上(1<=i<=n)查找成功时,和关键字K 相等的记录是持续的,而后者要查找完顺序表的全数记录。

在查找和排序算法中,监视哨的作用是什么?【解答】监视哨的作用是免去查找进程中每次都要检测整个表是不是查找完毕,提高了查找效率。

用分块查找法,有2000项的表分成多少块最理想?每块的理想长度是多少?假设每块长度为25 ,平均查找长度是多少?【解答】分成45块,每块的理想长度为45(最后一块长20)。

假设每块长25,那么平均查找长度为ASL=(80+1)/2+(25+1)/2=(顺序查找确信块),或ASL=19(折半查找确信块)。

用不同的输入顺序输入n 个关键字,可能构造出的二叉排序树具有多少种不同形态? 【解答】 证明假设二叉排序树中的一个结点存在两个小孩,那么它的中序后继结点没有左小孩,中序前驱结点没有右小孩。

【证明】依照中序遍历的概念,该结点的中序后继是其右子树上按中序遍历的第一个结点,即右子树上值最小的结点:叶子结点或仅有右子树的结点,没有左小孩;而其中序前驱是其左子树上按中序遍历的最后个结点,即左子树上值最大的结点:叶子结点或仅有左子树的结点,没有右小孩。

命题得证。

关于一个高度为h 的A VL 树,其最少结点数是多少?反之,关于一个有n 个结点的A VL 树, 其最大高度是多少? 最小高度是多少?【解答】设以N h 表示深度为h 的A VL 树中含有的最少结点数。

数据结构与算法分析课后习题答案

数据结构与算法分析课后习题答案第一章:基本概念一、题目:什么是数据结构与算法?数据结构是指数据在计算机中存储和组织的方式,如栈、队列、链表、树等;而算法是一系列解决问题的清晰规范的指令步骤。

数据结构和算法是计算机科学的核心内容。

二、题目:数据结构的分类有哪些?数据结构可以分为以下几类:1. 线性结构:包括线性表、栈、队列等,数据元素之间存在一对一的关系。

2. 树形结构:包括二叉树、AVL树、B树等,数据元素之间存在一对多的关系。

3. 图形结构:包括有向图、无向图等,数据元素之间存在多对多的关系。

4. 文件结构:包括顺序文件、索引文件等,是硬件和软件相结合的数据组织形式。

第二章:算法分析一、题目:什么是时间复杂度?时间复杂度是描述算法执行时间与问题规模之间的增长关系,通常用大O记法表示。

例如,O(n)表示算法的执行时间与问题规模n成正比,O(n^2)表示算法的执行时间与问题规模n的平方成正比。

二、题目:主定理是什么?主定理(Master Theorem)是用于估计分治算法时间复杂度的定理。

它的公式为:T(n) = a * T(n/b) + f(n)其中,a是子问题的个数,n/b是每个子问题的规模,f(n)表示将一个问题分解成子问题和合并子问题的所需时间。

根据主定理的不同情况,可以得到算法的时间复杂度的上界。

第三章:基本数据结构一、题目:什么是数组?数组是一种线性数据结构,它由一系列具有相同数据类型的元素组成,通过索引访问。

数组具有随机访问、连续存储等特点,但插入和删除元素的效率较低。

二、题目:栈和队列有什么区别?栈和队列都是线性数据结构,栈的特点是“先进后出”,即最后压入栈的元素最先弹出;而队列的特点是“先进先出”,即最先入队列的元素最先出队列。

第四章:高级数据结构一、题目:什么是二叉树?二叉树是一种特殊的树形结构,每个节点最多有两个子节点。

二叉树具有左子树、右子树的区分,常见的有完全二叉树、平衡二叉树等。

《数据结构与算法》知识点整理

《数据结构与算法》知识点整理数据结构与算法知识点整理一、数据结构⒈数组⑴一维数组⑵二维数组⑶多维数组⒉链表⑴单链表⑵双链表⑶循环链表⒊栈⑴栈的实现⑵栈的应用⒋队列⑴队列的实现⑶优先队列⒌树⑴二叉树⑵高级树结构(AVL树、红黑树)⑶堆(最大堆、最小堆)⒍图⑴图的表示方法⑵图的遍历算法(深度优先搜索、广度优先搜索)⑶最短路径算法(Dijkstra算法、Floyd-Warshall算法)⑷最小树算法(Prim算法、Kruskal算法)⒎哈希表二、算法⒈排序算法⑴冒泡排序⑵插入排序⑶选择排序⑸归并排序⑹堆排序⑺基数排序⑻桶排序⒉搜索算法⑴顺序搜索⑵二分搜索⑶广度优先搜索⑷深度优先搜索⒊动态规划⒋贪心算法⒌回溯算法⒍分治算法⒎字符串匹配算法⑴朴素字符串匹配算法⑵ KMP算法⑶ Boyer-Moore算法⑷ Rabin-Karp算法⒏图算法⑴最短路径算法(Dijkstra算法、Bellman-Ford算法)⑵最小树算法(Prim算法、Kruskal算法)⑶网络流算法(最大流最小割定理、Edmonds-Karp算法)⒐数论算法⑴素数判定⑵最大公约数与最小公倍数⑶欧拉函数与费马小定理⑷快速幂算法⒑动态规划⑴背包问题⑵最长公共子序列问题⑶最长递增子序列问题附件:⒈数据结构与算法示例代码⒉数据结构与算法练习题⒊数据结构与算法参考资料法律名词及注释:⒈数据结构:数据元素之间存在一种或多种特定关系的数据元素的集合。

⒉算法:指令的有限序列,可用于解决特定问题或完成特定任务的计算机实现。

⒊数组:具有相同数据类型的数据元素的有序集合。

⒋链表:由节点组成的线性数据结构,每个节点包含数据和指向下一个节点的指针。

⒌栈:一种遵循后进先出顺序的数据结构。

⒍队列:一种遵循先进先出顺序的数据结构。

⒎树:一种非线性数据结构,由节点和边组成。

⒏图:由节点和边组成的非线性数据结构,用于表示各种关系。

⒐哈希表:一种数据结构,用于快速存储和检索数据的键值对。

数据结构与算法

引言:数据结构与算法是计算机科学的核心领域,它们在现代计算机科学中起着至关重要的作用。

数据结构是组织和管理数据的方式,而算法则是解决问题的具体步骤。

本文将介绍数据结构与算法的基本概念、常见的数据结构和算法、它们的应用以及优化技巧。

概述:数据结构是计算机中组织和存储数据的方式。

它们可以是线性的,如数组和链表,也可以是非线性的,如树和图。

而算法则是解决问题的具体步骤和方法。

好的数据结构和算法可以提高程序的效率和性能,并节省计算机资源的使用。

正文内容:一、基本概念1.数据结构的定义和分类数据结构的定义和特点数据结构的分类:线性结构、非线性结构、存储结构2.算法的定义和特性算法的定义和特点算法的可行性和正确性二、常见的数据结构1.数组数组的定义和特点数组的操作和应用2.链表链表的定义和特点链表的种类和应用3.栈和队列栈和队列的定义和特点栈和队列的操作和应用4.树树的定义和特点常见的树结构:二叉树、平衡二叉树、B树、红黑树5.图图的定义和特点图的存储方法和常见的图算法三、常见的算法1.查找算法顺序查找二分查找散列表查找2.排序算法冒泡排序插入排序快速排序归并排序堆排序3.图算法广度优先搜索深度优先搜索最短路径算法最小树算法4.动态规划算法动态规划的定义和基本思想最优子结构和重叠子问题动态规划的应用领域5.贪心算法贪心算法的定义和基本思想贪心算法的一般步骤贪心算法的应用领域四、应用和优化1.数据结构和算法在数据库中的应用数据库索引的优化与算法选择数据库查询的优化和算法选择2.数据结构和算法在图形学中的应用三维图形的表示和渲染算法图形编辑和变换的算法3.数据结构和算法在网络和分布式系统中的应用网络协议的设计与实现分布式算法和数据分片的应用五、优化技巧1.空间复杂度和时间复杂度的优化空间复杂度的优化时间复杂度的优化2.常见的算法优化技巧剪枝技巧模拟退火算法遗传算法分支限界法近似算法总结:数据结构与算法是计算机科学中至关重要的领域。

《《数据结构与算法》》

《《数据结构与算法》》数据结构与算法是计算机科学中的两个十分重要的领域。

数据结构是指组织和存储数据的方式,而算法是指解决问题的方法和步骤。

它们都是计算机编程中的核心技术。

数据结构是计算机程序中一组数据的物理表示和相应的操作。

数据结构在计算机程序的设计和实现中起到了非常重要的作用。

常见的数据结构包括数组、链表、堆栈、队列、树、图等等。

每种数据结构都有自己的特点和应用场景。

例如,数组可以在内存中分配一定空间,表示一个连续的数据结构,适用于元素数量固定的情况;而链表则可动态地新增或删除数据,适用于元素数量不确定的情况。

算法是计算机程序中解决问题的具体步骤,它一般表现为一组指令的集合。

在编写计算机程序时,算法的选择和设计至关重要。

不同的算法可能会带来不同的时间和空间复杂度,甚至会影响程序的正确性和性能。

例如,二分法、归并排序、快速排序等都是常用的算法,它们有着不同的优劣和应用场景。

因此,学习数据结构与算法是计算机科学中的必修课程。

它不仅是计算机程序设计与实现的基础,而且也是解决复杂问题所必须的先决条件。

不论是从事应用开发还是研究领域,都需要有扎实的数据结构与算法基础,才能在编程中遇到困难时快速解决问题。

在实践中,数据结构和算法的应用随处可见。

例如,在搜索引擎中,对网页进行分析时,需要用到图论中的图结构和最短路径算法;在计算机游戏中,需要用到数据结构来维护游戏中各种对象的状态和位置;在大数据分析中,需要用到快速排序等算法来处理海量数据的计算等等。

在学习数据结构和算法时,需要注意以下几点:1.扎实的基础:学习数据结构和算法需要有扎实的编程基础和数学基础。

这将有助于对于算法的理解和实践。

2.多思考多实践:对于所学的算法和数据结构,多思考其实现原理和应用场景,多实践其应用。

3.多参考优秀的编程资源:有许多优秀的编程资源,包括网络教程、书籍和开源代码等,可以加速自己的学习进程。

总之,在数据结构和算法领域,学无止境。

数据结构与算法-查找

数据结构与算法-查找数据结构与算法查找在计算机科学的世界里,数据结构和算法就像是建筑师手中的蓝图和工具,帮助我们有效地组织和处理数据。

而查找,作为其中的一个重要环节,在各种程序和应用中都有着广泛的应用。

当我们面对大量的数据时,如何快速准确地找到我们需要的信息,就成了一个关键的问题。

查找算法就是为了解决这个问题而诞生的。

让我们先从最简单的顺序查找说起。

想象一下,你有一个长长的名单,上面写满了名字,而你要找到其中一个特定的名字。

你会怎么做?最直接的方法就是从名单的开头一个一个地看下去,直到找到为止。

这就是顺序查找的基本思路。

顺序查找不需要对数据进行任何预处理,实现起来非常简单。

但它的效率并不高,特别是当数据量很大时,可能需要检查很多个元素才能找到目标。

不过,在某些情况下,顺序查找还是很有用的。

比如,数据是无序的,而且查找的频率不高,或者数据量比较小的时候。

接下来,我们来看看二分查找。

二分查找就像是在猜数字游戏中,通过不断缩小范围来快速猜出答案。

假设我们有一个已经排好序的数列,要查找一个特定的数字。

我们先比较目标数字和中间的数字,如果目标数字比中间数字大,那就只在中间数字的右边继续查找;如果目标数字比中间数字小,就在左边查找。

通过不断地将查找范围缩小一半,我们能够快速地找到目标数字。

二分查找的效率比顺序查找高很多,尤其是对于大规模的数据。

但它有一个前提,那就是数据必须是有序的。

除了这两种常见的查找算法,还有一些其他的查找方法,比如哈希查找。

哈希查找就像是给数据分配了一个独特的“房间号码”,通过这个“房间号码”,我们可以直接找到对应的数据,而不需要进行逐个比较。

哈希函数是实现哈希查找的关键。

它将数据映射到一个特定的位置,也就是哈希表中的“槽”。

但有时候会出现哈希冲突,就是不同的数据被映射到了同一个“槽”里。

这时候就需要一些解决冲突的方法,比如链地址法或者开放地址法。

在实际应用中,我们需要根据具体的情况选择合适的查找算法。

算法与数据结构第9章 查找

数据表 城市名 Beijing Shanghai Wuhan Xian Nanjing 区号 010 021 027 029 025 说明 首都 直辖市 湖北省省会 陕西省省会 江苏省省会

2. 分块查找 性能: 介于顺序查找和二分查找之间的查找方法。 思路: (1)将数据表R[0..n-1]均分为b块,前b-1块中记录个数为 s=n/b,最后一块即第b块的记录数小于等于s; (2)每一块中的关键字不一定有序,但前一块中的最大关 键字必须小于后一块中的最小关键字,即要求表是“分块有序” 的; (3)抽取各块中的最大关键字及其起始位臵构成一个索 引表IDX[0..b-1],即IDX[i](0≤i≤b-1)中存放着第i块的最大关键 字及该块在表R中的起始位臵。由于表R是分块有序的,所以索 引表是一个递增有序表。

9.2 线性表的查找

在表的组织方式中 ,线性表是最简单的一种。三种在线性表 上进行查找的方法: (1) 顺序查找 (2) 二分查找 (3) 分块查找。 因为不考虑在查找的同时对表做修改 ,故上述三种查找操作 都是在静态查找表上实现的。

查找与数据的存储结构有关,线性表有顺序和链式两种存储

结构。本节只介绍以顺序表作为存储结构时实现的顺序查找算 法。定义被查找的顺序表类型定义如下:

9.2.3 索引存储结构和分块查找

1.索引存储结构

索引存储结构=数据表+索引表 索引表中的每一项称为索引项,索引项的一般形式是: (关键字,地址) 关键字唯一标识一个结点,地址作为指向该关键字对 应结点的指针,也可以是相对地址。

索引表 地址 300 310 320 330 340 关键字 010 021 025 027 029 地址 100 130 210 160 190 地址 100 130 160 190 210

数据结构与算法分析第九章 图论算法

I

J

L

C

物理与电子学院-数据结构

D

9

1.概念定义

连通:顶点v至v’’之间有路径存在 强连通图:有向图 G 的任意两点之间都是连通的, 则称 G 是强连通图。 强连通分量:极大连通子图(每个子图是强连通的) 基础图:有向图去掉弧上方向形成的无向图 弱连通图:非强连通但其基础图是连通的有向图。

27

物理与电子学院-数据结构

3.最短路径算法

无权最短路径

见图9-10 S为v3

广度优先搜索

按层次处理顶点:距源点近的顶点先被访问, 远的顶点后被访问。 类似树的层序遍历

物理与电子学院-数据结构

28

3.最短路径算法

队列实现

O(|E|+|V|)

物理与电子学院-数据结构

29

3.最短路径算法

图的割点 深度优先生成树 Num:按照搜索顺序给节点的编号 Low:通过零或多条边(最多包括一条背向边)所能到 达的最小编号节点

V2

加权邻接矩阵:

20

V3

V2

V3

(V0,V3 ,V2 )

(V0,V3) (V0 ,V3 ,V2 ,V4)

50

30 60

0 1 2 3 4

V4

0 1 2

0 10 ∞ 30 100 ∞ 0 50 ∞ ∞ ∞ ∞ 0 ∞ 10 ∞ ∞ 20 0 ∞ ∞ ∞ ∞ 60 0

3

4

注意:这里0、1、2、3、4用于标识结点V0 、 V1、V2、V3、V4。

《数据结构与算法》

《数据结构与算法》数据结构与算法随着信息时代的快速发展,计算机科学技术的应用范围越来越广泛,数据结构和算法也成为了热门话题,日益受到关注。

在计算机科学中,数据结构和算法是两个非常重要的概念,它们互相依存,彼此支持。

本篇文章将从数据结构和算法的定义、基本类型、算法复杂度等方面进行详细介绍,帮助大家更全面地了解这两个重要的概念。

一、数据结构的定义及基本类型数据结构是计算机中存储、组织数据的方式,它的基本目的是高效地访问和修改数据。

数据结构可以分为两类:线性结构和非线性结构。

线性结构是指数据元素之间存在一对一,或一对多的相邻关系。

其基本特征是元素之间仅存在两个关系,即前驱和后继关系。

线性结构常见的有数组、链表、队列和栈四种基本形式。

非线性结构则是指数据元素之间存在一对多或多对多的关系,这种结构用图来表示最为合适。

非线性结构常见的有树、图和集合等。

对于任何数据结构,它都应该具有以下几个方面特征:1.操作集:数据集上的基本运算,如查找、插入、删除等。

2.存储空间:存储数据元素的空间。

3.数据元素之间的关系:数据元素之间相互关联的方式,如互为兄弟关系、互为父子关系。

4.逻辑结构:数据元素之间的逻辑关系:如一对一,一对多,多对多等。

二、算法的定义及主要类型算法是计算机解决问题的一种方法,它通常由一系列指令组成,以完成特定任务的过程。

算法分为以下几种主要类型:1.搜索算法:搜索算法采用穷举法来查找问题的最优解。

其核心是逐步深入,每次逐步扩大搜索规模来查找问题的解。

例如,深度优先搜索和广度优先搜索等。

2.排序算法:排序算法是指将无序的数据进行排列,使其按照一定顺序排列。

其实现原理是采用不同的比较方法和排序策略。

例如,插入排序、快速排序、归并排序等。

3.图论算法:图论算法是指在带权或无权图中,解决最短路径、最小生成树、网络流等问题的算法。

例如,Dijkstra算法、Prim算法、Kruskal算法等。

4.动态规划算法:动态规划算法是指先求出子问题的解,然后通过组合子问题的解得到原问题的解。

数据结构与算法

数据结构与算法数据结构和算法是计算机科学中最基本的两个概念之一。

它们是计算机科学的核心,并影响着信息技术的发展进程。

数据结构是存储和组织数据的方法。

算法是解决问题的方法。

数据结构和算法是两个紧密相关的概念,因为在编写程序时,必须考虑数据的组织和我们如何处理数据以得到正确的结果。

数据结构和算法是程序员必须掌握的基本概念。

在编写程序时,我们通常要使用一些数据类型,比如整数、浮点数、字符串、数组和列表等。

这些数据类型都有它们自己的特点和限制。

我们要根据问题的需要,选择合适的数据类型,并将它们组织成数据结构,以便利用它们来解决问题。

而算法,则是用来处理和操作这些数据结构的方法。

数据结构和算法的重要性数据结构和算法是计算机科学中极为重要的概念。

在编写程序时,我们必须考虑使用合适的数据结构和算法来解决问题。

如果我们选择了不合适的数据结构,或是没有正确地实现算法,那么程序可能会运行缓慢或者产生错误。

因此,掌握数据结构和算法可以帮助程序员更有效地编写程序,从而提高程序的性能和准确性。

数据结构和算法的种类数据结构和算法各有多种类型。

以下是几种常用的数据结构和算法:数组(Array):数组是一组相同类型的数据,通过下标访问数组中的元素。

在编写程序时,数组是最常用的数据结构之一。

链表(LinkedList):链表是一组通过指针(引用)相连的节点集合。

每个节点包含一个值和一个指向下一个节点的指针。

堆(heap):堆是一种完全二叉树,它满足一定的堆性质。

堆常用于实现优先队列和排序。

树(Tree):树是一种数据结构,它由若干个节点和边组成。

每个节点有零个或多个子节点,最顶层的节点称为根节点。

哈希表(HashTable):哈希表是一种数据结构,它可以在 O(1)时间内查找和修改数据。

二分查找(Binary Search):二分查找是一种查找算法,它通过递归或迭代的方式在有序数组中查找指定元素。

快速排序(Quick Sort):快速排序是一种排序算法,它采用分治思想,将原始数据分成较小的、更易排序的子序列,再对子序列进行排序,最终得到有序序列。

数据结构与搜索算法

数据结构与搜索算法数据结构和搜索算法是计算机科学中非常重要的概念。

在计算机科学领域中,数据结构用于组织和存储数据,而搜索算法用于在给定的数据集中查找目标元素。

本文将首先介绍几种常见的数据结构,然后探讨一些常用的搜索算法。

一、线性数据结构线性数据结构是最简单和常用的数据结构之一。

它们是将数据元素按顺序排列的结构。

常见的线性数据结构包括数组、链表和栈。

1. 数组数组是一种线性数据结构,其中元素按照固定的顺序排列。

数组具有固定大小,可以通过索引来访问各个元素。

数组的插入和删除操作相对较慢,但访问元素的速度非常快。

2. 链表链表是一种动态数据结构,它由节点组成,每个节点包含一个数据元素和一个指向下一个节点的指针。

链表的优点是插入和删除操作快,但访问元素的速度较慢。

3. 栈栈是一种后进先出(LIFO)的数据结构,只能在栈顶进行插入和删除操作。

栈常用于需要临时存储和恢复数据的场景,例如递归函数的调用。

二、树形数据结构树形数据结构是非线性的数据结构,它由节点和边组成。

树中的每个节点可以链接到零个或多个子节点。

1. 二叉树二叉树是一种特殊的树型数据结构,它的每个节点最多只有两个子节点:左子节点和右子节点。

二叉树可以用于实现高效的搜索算法,例如二叉搜索树。

2. 堆堆是一种特殊的树形数据结构,它满足堆属性:在最大堆中,每个父节点的值都大于等于其子节点;在最小堆中,每个父节点的值都小于等于其子节点。

堆常用于实现优先队列和排序算法。

三、搜索算法搜索算法用于在给定的数据集中查找目标元素。

常见的搜索算法包括线性搜索、二分搜索和哈希搜索。

1. 线性搜索线性搜索是最简单的搜索算法,它按顺序遍历数据集,直到找到目标元素或遍历完整个数据集。

线性搜索适用于小型数据集,但对于大型数据集效率较低。

2. 二分搜索二分搜索是一种高效的搜索算法,它要求数据集必须是有序的。

该算法从数据集的中间开始查找,如果目标元素小于中间元素,则继续在左侧进行二分搜索;如果目标元素大于中间元素,则在右侧进行二分搜索。

数据结构第九章--查找-习题及答案

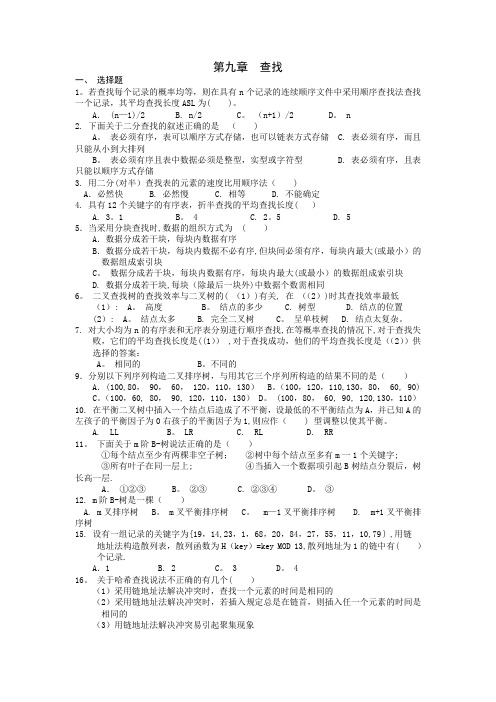

第九章查找一、选择题1。

若查找每个记录的概率均等,则在具有n个记录的连续顺序文件中采用顺序查找法查找一个记录,其平均查找长度ASL为( )。

A. (n—1)/2 B. n/2 C。

(n+1)/2 D。

n2. 下面关于二分查找的叙述正确的是( )A。

表必须有序,表可以顺序方式存储,也可以链表方式存储 C. 表必须有序,而且只能从小到大排列B。

表必须有序且表中数据必须是整型,实型或字符型 D. 表必须有序,且表只能以顺序方式存储3. 用二分(对半)查找表的元素的速度比用顺序法( )A.必然快 B. 必然慢 C. 相等 D. 不能确定4. 具有12个关键字的有序表,折半查找的平均查找长度( )A. 3。

1 B。

4 C. 2。

5 D. 55.当采用分块查找时,数据的组织方式为 ( )A.数据分成若干块,每块内数据有序B.数据分成若干块,每块内数据不必有序,但块间必须有序,每块内最大(或最小)的数据组成索引块C。

数据分成若干块,每块内数据有序,每块内最大(或最小)的数据组成索引块D. 数据分成若干块,每块(除最后一块外)中数据个数需相同6。

二叉查找树的查找效率与二叉树的( (1))有关, 在((2))时其查找效率最低(1): A。

高度 B。

结点的多少 C. 树型 D. 结点的位置(2): A。

结点太多 B. 完全二叉树 C。

呈单枝树 D. 结点太复杂。

7. 对大小均为n的有序表和无序表分别进行顺序查找,在等概率查找的情况下,对于查找失败,它们的平均查找长度是((1)) ,对于查找成功,他们的平均查找长度是((2))供选择的答案:A。

相同的 B。

不同的9.分别以下列序列构造二叉排序树,与用其它三个序列所构造的结果不同的是()A.(100,80, 90, 60, 120,110,130) B。

(100,120,110,130,80, 60, 90) C。

(100,60, 80, 90, 120,110,130) D。

数据结构与算法分析

数据结构与算法分析数据结构与算法是计算机科学的基础,它们在计算机领域的应用非常广泛。

无论是编程、软件开发还是系统设计,都离不开数据结构与算法的支持和分析。

本文将从数据结构和算法的概念、分类、分析方法、常见算法和数据结构的实际应用等方面进行探讨。

一、数据结构与算法概述数据结构是计算机存储、组织和管理数据的方式,它在内存中的表示和操作对问题的解法有着重要影响。

常见的数据结构包括数组、链表、栈、队列、树、图等。

算法是解决问题的一系列步骤和操作,它们用于操作和处理数据结构,实现特定的功能和目标。

二、数据结构的分类和特性1. 线性数据结构:线性结构中的数据元素之间存在一对一的关系,例如数组和链表。

2. 非线性数据结构:非线性结构中的数据元素之间存在一对多或多对多的关系,例如树和图。

3. 数据结构的特性:包括有序性、动态性、存储方式和存储操作方式等。

三、算法的分类和分析方法1. 算法的分类:常见的算法包括搜索算法、排序算法、图算法等。

它们根据解决问题的方法和策略分为不同的类型。

2. 算法的复杂度分析:通过计算算法的时间复杂度和空间复杂度,可以评估算法的执行效率和资源占用情况。

四、常见的数据结构和算法1. 数组:以连续的存储空间存储相同类型的数据元素,通过索引快速访问元素。

2. 链表:通过指针将数据元素连接起来,可以灵活地插入和删除元素。

3. 栈:先进后出的数据结构,常用于递归、回溯等场景。

4. 队列:先进先出的数据结构,常用于实现消息队列等场景。

5. 树:由节点和边组成的层次结构,常见的有二叉树、平衡二叉树等。

6. 图:由节点和边组成的网络结构,用于表示各种实际问题。

7. 搜索算法:包括深度优先搜索和广度优先搜索等,用于在图或树中查找目标。

8. 排序算法:包括冒泡排序、插入排序、选择排序、快速排序等,用于对数据进行排序。

五、数据结构与算法的实际应用1. 数据库:数据库的存储和索引结构基于数据结构和算法的设计和实现。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

• Discuss the merits of different collision resolution algorithms

Highlights

Not searched often

Locating data in unordered list

Location wanted (3) A[0] A[1] A[11]

4 21 36 14 62 91 8 22 7 81 77 10

Target given (14)

In the sequential search, we start searching for the target at the beginning of the list and continue until we find the target or we are sure that it is not in the list.

Data Structures and Algorithms Chapter 9: Searching

College of Electronic and Information Engineering Chongqing University of Science and Technology

Instructor: Xiong Qian

probability search algorithm

Ordered list search

We can stop when the target becomes less than or

equal to the current element we are testing. we can incorporate the sentinel concept by bypassing the search loop when the target is greater than the last item. In other words, when the target is less than or equal to the last element, the last element becomes a sentinel, allowing us to eliminate the test for the end of the list.

successful search in unordered list

Unsuccessful search in unordered list

sequential search algorithm

Variations on sequential searches

Sentinel search

Probability search Ordered list search

Sentinel search

the loop tests two conditions, end of list and target

not found A target is put in the list by adding an extra element (sentinel entry) at the end of the array and placing the target in the sentinel. optimize the loop and determine after the loop completes whether we found actual data or the sentinel.

Comparison of binary and sequential searches

List size

Binary

16 50 4 6

iterations

Sequential

16 50

256

1000 10000

8

10 14

256

1000 10000

100000

1000000

17

20

100000

1000000

Spring 2013

Searching

One of the most common and time-consuming

operations in computer science. The process is to find the location of a target among a list of objects.

Ordered list search algorithm

• Sequential search algorithm is very slow

• It is the only solution if the array is not

sorted

Binary search

For the large list

• Basic Concepts • Hashing Methods

basic concepts

Ideal search : to find the data with only one test

9-3

Hashed List Searches

The goal of a hashed search is to find the target data in only one test. After discussing some basic hashed list concepts, we discuss eight hashing methods.

• Sequential Search • Variations on Sequential Searches • Binary Search • Analyzing Search Algorithms

Sequential search

It can be used in any array Small lists

begin mid end 0 5 11

Target found--Target 22 is in the list A[11]

A[0] A[1] 4 7 8 10 14 22>21 A[0] A[1] 4 7 8 10 14 21 22 36 62 77 81 22<62 4 7 8

begin mid end 3 3 4

10 14 21

end

begin mid

A[0] A[1] 4 7 8

4 10

4 14

4 21 22

11<14 36 62 77

4

A[11] 81

3

91

begin mid end Function terminates 4

Binary search

First sort, then search

Three variables

Binary search method

L is a sorted list

searching for a value target

pare target to the middle value (mid) in L. 2.if target = mid we are done.

3.if target < mid we continue our search, but we can confine

our search to the first half of L and entirely ignore the second half of L. 4.if target > mid we continue, but confine ourselves to the second half of L.

Chapter

Objectives

9

Searching

Upon completion you will be able to: • Design and implement sequential searches

• Discuss the relative merits of different sequential searches

91

begin mid end 6 8 11 A[11] 91

begin mid end 6 A[0] A[1] 4 7 8 10 14 21 22 36 62 22=22 77 6 7

A[11] 81 91

begin mid end

Function terminates 8

6

7

begin mid end

Sentinel search algorithm

probability search

In the probability search, the array is ordered with

the most probable search elements at the beginning of the array and the least probable at the end. It is especially useful when relatively few elements are the targets for most of the searches. To ensure that the probability ordering is correct over time, in each search we exchange the located element with the element immediately before it in the array.