针对校园网ARP病毒攻击的分析及防范

ARP攻击防范与解决方案

ARP攻击防范与解决方案1. ARP攻击概述ARP(地址解析协议)是一种用于将IP地址映射到物理MAC地址的协议。

ARP攻击是指攻击者通过伪造或者篡改ARP数据包来欺骗网络中的主机,从而实现中间人攻击、拒绝服务攻击等恶意行为。

在ARP攻击中,攻击者通常会发送虚假的ARP响应,将合法主机的IP地址与自己的MAC地址进行绑定,导致网络中的通信被重定向到攻击者控制的主机上。

2. ARP攻击的危害ARP攻击可能导致以下危害:- 信息窃听:攻击者可以在通信过程中窃取敏感信息,如账号密码、银行卡信息等。

- 中间人攻击:攻击者可以篡改通信内容,更改数据包中的信息,甚至插入恶意代码。

- 拒绝服务攻击:攻击者可以通过ARP攻击使网络中的主机无法正常通信,导致网络服务不可用。

3. ARP攻击防范与解决方案为了有效防范和解决ARP攻击,可以采取以下措施:3.1 加强网络安全意识提高网络用户的安全意识,加强对ARP攻击的认识和理解。

教育用户不要随意点击来自未知来源的链接,不要打开可疑的附件,以及不要轻易泄露个人信息。

3.2 使用静态ARP绑定静态ARP绑定是一种将IP地址与MAC地址进行手动绑定的方法,可以有效防止ARP欺骗攻击。

在网络设备中配置静态ARP绑定表,将合法主机的IP地址与相应的MAC地址进行绑定,使得ARP响应包不会被攻击者篡改。

3.3 使用ARP防火墙ARP防火墙可以检测和阻挠ARP攻击,通过监控网络中的ARP流量并对异常流量进行过滤,实现对ARP攻击的防范。

ARP防火墙可以根据预设的策略,对ARP响应包进行检查和过滤,防止虚假的ARP响应被接受。

3.4 使用网络入侵检测系统(IDS)或者入侵谨防系统(IPS)IDS和IPS可以监测和谨防网络中的入侵行为,包括ARP攻击。

IDS可以实时监测网络中的ARP流量,发现异常的ARP请求和响应,并及时发出警报。

IPS可以根据事先设定的规则,对检测到的ARP攻击进行自动谨防,如封锁攻击者的IP 地址。

4校园网ARP攻击与防御分析

的一项重要任务。本文通过分析A R P 协议、A R P 攻击的相关原理, 进而提出防御A R P 攻击的相关措施。

关键字: 校园网 A R P 协议 攻击 防御

中图分类号: T P 3 9 3

文献标识码: A

文章编号: 1 6 7 4 - 0 9 8 X ( 2 0 1 0 ) 0 4 ( a ) - 0 0 3 2 - 0 2

如果攻击者将主机C中IP地址对应的 MAC地址改成根本不存在的地址,这样主 机A就会往这个根本不存在的地址发送数 据包,导致主机C根本无法接收到数据包, 从而中断主机与外界网络的通信。

如果攻击者向对方计算机不断发送有 欺诈性质的ARP数据包,数据包内包含有 与当前设备重复的MAC地址,则受到ARP 攻 击 的 计 算 机 会 不 断 弹 出“ 本 机 的 X X X 段 硬 件 地 址 与 网 络 中 的 X X X 段 地 址 冲 突 ”的 对话框,甚至导致不能正常上网,出现网络 中 断 的 现 象 。因 为 这 种 攻 击 是 利 用 A R P 请 求 报 文 进 行“ 欺 骗 ”的 , 所 以 防 火 墙 会 误 以 为是正常的请求数据包,不予拦截,而让

①作者简介:李洁(1975—)女,汉族,四川司法警官职业学院讲师,硕士,主要从事计算机应用研究及教学。

32

科技创新导报 S c i e n c e a n d T e c h n o l o g y I n n o v a t i o n H e r a l d

I T 技 术

ARP攻击得逞。

根据校园网的拓扑结构,合理规划好 VLAN,并分别将不同的VLAN与防火墙的 内网口相连,各内网口配置不同的IP地址 段 。一 旦 发 现 有 用 户 在 恶 意 利 用 A R P 欺 骗 攻击网络,或合法用户受病毒ARP病毒感 染而影响网络时,网络管理员可利用技术 手段首先查找到该用户所在的端口,对它 进行隔离处理,从而避免对其它网络用户

校园网ARP病毒防治

校园网ARP病毒的防治摘要:本文通过作者在工作中遇到的arp病毒对校园网的影响,结合实际,提出了几条防范措施。

关键词:校园网;网络安全;arp病毒引文随着网络的快速发展,校园网已经成为师生工作学习不可缺少的一部分。

学校信息化办公室对网络安全也是常抓不懈,在校园网的出口,配置了性能优秀的防火墙,抵御外来黑客的入侵。

但是,校园网用户数在不断增加,目前有超过一万多台的主机同时网络在线,当内部计算机感染病毒尤其是arp病毒,同样对网络的安全构成威胁。

我校也遭遇过arp病毒攻击网络的事件,造成大面积的网络中断,影响师生的正常上网。

一、ip和mac的关系arp(address resolution protocol)协议是地址解析协议,用于将计算机的32位的网络地址转为48位的物理地址。

arp协议是属于链路层的协议,在以太网中,网络数据的传输过程,必须通过计算机的以太网的物理地址来对应交换机的端口,才能将数据从一台主机发送至另外一台主机或者是网关。

arp协议是建立在一个局域网内节点相互信任的基础上的,它是无状态的协议,不会检查自己是否发过请求包,也不管(其实也不知道)是否是合法的应答,只要收到目标mac是自己的arp reply 包或arp广播包,都会接受并缓存。

感染arp病毒的主机会发布虚假的arp报文从而影响网内其它主机的上网,甚至可以做”中间人”。

二、arp病毒arp病毒是一类特殊的病毒,该病毒在其发作的时候会在局域网内发送错误的arp欺骗数据包,干扰全网的运行。

arp病毒主要分为三类1、arp网关欺骗。

例如:a是感染arp病毒的计算机,a会向本局域网的计算机发送错误的arp数据包,欺骗局域网的计算机自己就是网关,局域网内的其它计算机收到arp包后,会更新自己的arp 列表。

在此列表中,原本网关的mac被感染arp病毒计算机的mac 所取代,这样局域网中原本应该发送至网关的数据包都被转发到了a,从而造成了整个局域网的网络中断。

ARP攻击防范与解决方案

ARP攻击防范与解决方案简介:ARP(Address Resolution Protocol)攻击是一种常见的网络安全威胁,攻击者通过伪造ARP响应包来欺骗网络设备,从而篡改网络流量的目的地址。

这种攻击可以导致网络中断、信息泄露和数据篡改等严重后果。

为了保护网络安全,我们需要采取一些防范措施和解决方案来避免ARP攻击的发生。

一、防范措施:1. 安全网络设计:合理规划网络拓扑结构,采用分段设计,将重要的服务器和关键设备放置在内部网络,与外部网络隔离。

2. 强化网络设备安全:对路由器、交换机等网络设备进行定期升级和漏洞修复,禁用不必要的服务和端口,启用访问控制列表(ACL)限制不必要的流量。

3. 使用网络设备认证机制:启用设备认证功能,只允许授权设备加入网络,防止未经授权的设备进行ARP攻击。

4. 配置静态ARP表项:将重要设备的IP地址和MAC地址进行绑定,限制ARP请求和响应的范围,减少ARP攻击的可能性。

5. 使用防火墙:配置防火墙规则,限制网络流量,过滤异常ARP请求,阻挠ARP攻击的传播。

6. 监控和检测:部署网络入侵检测系统(IDS)和入侵谨防系统(IPS),实时监控网络流量,及时发现并阻挠ARP攻击。

二、解决方案:1. ARP缓存监控和清除:定期监控网络设备的ARP缓存,发现异常的ARP缓存项,及时清除并重新学习正确的ARP信息。

2. 使用ARP欺骗检测工具:部署ARP欺骗检测工具,实时监测网络中的ARP 请求和响应,发现异常的ARP流量,并采取相应的谨防措施。

3. 使用ARP谨防软件:部署专门的ARP谨防软件,通过对ARP流量进行深度分析和识别,及时发现和阻挠ARP攻击。

4. VLAN隔离:使用VLAN技术将网络划分为多个虚拟局域网,限制不同VLAN之间的通信,减少ARP攻击的影响范围。

5. 加密通信:使用加密协议(如SSL、IPSec)对网络通信进行加密,防止ARP攻击者窃取敏感信息。

校园网中ARP攻击的原理及防治方法

用 网关上 网 的特性 ,往 往有 大量 的 A P欺骗 行 为导致 多种 上 网过 R

地 址 ,查 询 目标 设备 的 MA 地 址 ,以保证 通 信 的顺 利进 行 。 C A P协议 是 “ drs R sltnPo cl 地 址解析 协议 )的 R A des eo i rt o”( uo o

三 、数 字 化 变 电 站 的 优 势

性 。信息 传 递全 部采 用 光 纤 网络 后 ,二 次 回路 设 计 极大 简化 ,保 护压 板 、按钮 和把 手大 大减 少 ,显著 减 少运 行维 护人 员 的 “ 三误 ” 事故 ,光 纤 的应 用也 彻 底 解决 了电 缆 老化 问 题 ,系 统可 靠 性 得 到 充分 保障 。除此之 外 ,数 字化 变 电站 中 I C 15 所 支持 的互 操作 E 6 80 性,把用户从不 同制造商设备互联 困难的限制中解脱出来 ,提高 了变 电站 选 择 产 品的 自由度 。不 仅 如 此 ,通用 的配 置方 式 提 高 了 用户 对 设备 的 驾驭 能 力 , 即使 某 些 设备 的 供 应 商 出现 问题 ,该产 品仍 可 与 其 它设 备 组 织 在 统 一 系 统 中 ,从 而 保 护 了 变 电站 投 资 。 标准 化 的信息 模 型实 现 了变 电站 信 息共 享 ,原 先必 须 由 I ED实 现 的某 些保 护 功 能 可 以由一 个 软 件模 块 来 实现 了 ,如 母线 保 护 、备 自投 等 ,设 备 的减 少 同时 减 少 了变 电站 的 占地 面积 ,节 约 了 大量 成本 ,而且提高 了可靠 性 。二次 回路设计 简化 ,接线 大大 减少 ,显 著降 低 了安 装 、调试 、维护 工 作 量 ,把维 护 人 员从 繁 杂 的布 线 核 查中解脱 出来。数字化变 电站 中实现了信息共享,设备提供了更 丰富 的状 态监测 信息 ,根据 这些 信息 可 实现 更智 能化 的维护 工作 , 包括故障诊断和定位 ,维护更简便。电缆 的显著减少也节约了大 量 的投 资 。这些 方 面节 约 的 资金 足 以抵 消 网络 投资 的增 加 。虽然 总投 资与 常规变 电站 相 仿 ,但数 字化 变 电站 的性 价 比大 大提 高 了 。 数字 化变 电站三 个 主要 的特征 就是 “ 次 设备 智 能 化 ,二 次设 备 一 网络化 ,符 合 IC 15 标 准” E 680 ,即数 字化 变电站 内 的信 息全 部做 到 数字化 ,信息传递实现网络化 ,通信模型达到标准化,使各种设 备和功能共享统一的信息平台。这使得数字化变电站在 系统可靠 性 、经 济 性 、维 护简 便 性方 面 均 比 常规 变 电站 有 大 幅度 提 升 。 同时我们必 须看 到 ,虽 然数字 化变 电站技 术 已经基本 达 到 了满 足工程 化应用 的水平 ,但在技 术上 尚存 很多 待改进 的 空间 ,对 于运 行规 程方 面带来 的变 化也 有待 于进 一步 研究及 积 累经 验 ,因此 近 两 年内仍将 是数字 化变 电站试 运行 积累经 验 的阶段 。 目前 ,国网公 司 在全 国范 围 内积 极努力 地推 动着 数字化 变 电站 的发 展 , 由此可 以预 见 ,几年以后成熟的数字化变电站将完全具备取代常规变电站。

如何有效的防止ARP攻击

如何有效的防止ARP攻击但问题是,现在真正摆脱ARP问题困扰了吗?从用户那里熟悉到,尽管尝试过各类方法,但这个问题并没有根本解决。

原因就在于,目前很多种ARP防范措施,一是解决措施的防范能力有限,并不是最根本的办法。

二是对网络管理约束很大,不方便不有用,不具备可操作性。

三是某些措施对网络传输的效能有缺失,网速变慢,带宽浪费,也不可取。

本文通过具体分析一下普遍流行的四种防范ARP措施,去熟悉为什么ARP问题始终不能根治。

上篇:四种常见防范ARP措施的分析一、双绑措施双绑是在路由器与终端上都进行IP-MAC绑定的措施,它能够对ARP欺骗的两边,伪造网关与截获数据,都具有约束的作用。

这是从ARP欺骗原理上进行的防范措施,也是最普遍应用的办法。

它应付最普通的ARP欺骗是有效的。

但双绑的缺陷在于3点:1、在终端上进行的静态绑定,很容易被升级的ARP攻击所捣毁,病毒的一个ARP –d命令,就能够使静态绑定完全失效。

2、在路由器上做IP-MAC表的绑定工作,费时费力,是一项繁琐的保护工作。

换个网卡或者更换IP,都需要重新配置路由。

关于流淌性电脑,这个需要随时进行的绑定工作,是网络保护的巨大负担,网管员几乎无法完成。

3、双绑只是让网络的两端电脑与路由不接收有关ARP信息,但是大量的ARP攻击数据还是能发出,还要在内网传输,大幅降低内网传输效率,依然会出现问题。

因此,尽管双绑曾经是ARP防范的基础措施,但由于防范能力有限,管理太烦恼,现在它的效果越来越有限了。

二、ARP个人防火墙在一些杀毒软件中加入了ARP个人防火墙的功能,它是通过在终端电脑上对网关进行绑定,保证不受网络中假网关的影响,从而保护自身数据不被窃取的措施。

ARP防火墙使用范围很广,有很多人以为有了防火墙,ARP攻击就不构成威胁了,事实上完全不是那么回事。

ARP个人防火墙也有很大缺陷:1、它不能保证绑定的网关一定是正确的。

假如一个网络中已经发生了ARP欺骗,有人在伪造网关,那么,ARP个人防火墙上来就会绑定这个错误的网关,这是具有极大风险的。

ARP的攻击与防范

ARP攻击和防范1.前言很多文章针对ARP协议的原理和缺点进行了描述。

但是并没有全面提出ARP 的攻击,防护策略。

本文就网络针对性解决方法作一些阐述。

内容包括:ARP Flooding的攻击与防范中间人欺骗的攻击与防范ARP Spoofing(ARP病毒)的攻击与防范2.ARP协议的原理和缺点。

在以太网中传输的数据包是以太包,而以太包的寻址是依据其首部的物理地址(MAC 地址)。

仅仅知道某主机的逻辑地址(IP 地址)并不能让内核发送一帧数据给此主机,内核必须知道目的主机的物理地址才能发送数据。

ARP 协议的作用就是在于把逻辑地址变换成物理地址,也既是把32bit 的IP 地址变换成48bit 的以太地址。

每一个主机都有一个ARP 高速缓存,此缓存中记录了最近一段时间内其它IP 地址与其MAC 地址的对应关系。

如果本机想与某台主机通信,则首先在ARP 高速缓存中查找此台主机的IP 和MAC 信息,如果存在,则直接利用此MAC 地址构造以太包;如果不存在,则向本网络上每一个主机广播一个ARP 请求包,其意义是"如果你有此IP 地址,请告诉我你的MAC 地址",目的主机收到此请求包后,发送一个ARP 响应包,本机收到此响应包后,把相关信息记录在ARP 高速缓存中,以下的步骤同上。

可以看出,ARP 协议是有缺点的,第三方主机可以构造一个ARP 欺骗包,而源主机却无法分辨真假。

按照RFC 的规定,PC 在发ARP 响应时,不需要一定要先收到ARP 请求报文,局域网中任何一台PC 都可以向网络内其它PC 通告:自己就是PC A 和MAC A 的对应关系,这就给攻击者带来可乘人之危的漏洞,如下图所示:下面就以下三种常见的网络攻击逐一进行介绍。

●ARP Flooding的攻击与防范●中间人欺骗的攻击与防范●ARP Spoofing(ARP病毒)的攻击与防范。

3.1 ARP Flooding的攻击与防范ARP Flooding又叫MAC Flooding,即我们所说的MAC地址泛洪。

arp攻击与防护措施及解决方案

arp攻击与防护措施及解决方案为有效防范ARP攻击,确保网络安全,特制定ARP攻击与防护措施及解决方案如下:1.安装杀毒软件安装杀毒软件是防范ARP攻击的第一步。

杀毒软件可以帮助检测和清除ARP病毒,保护网络免受ARP攻击。

在选择杀毒软件时,应确保其具有实时监控和防御ARP攻击的功能。

2.设置静态ARP设置静态ARP是一种有效的防护措施。

通过在计算机上手动设置静态ARP表,可以避免网络中的ARP欺骗。

在设置静态ARP时,需要将计算机的MAC地址与IP地址绑定,以便在接收到ARP请求时进行正确响应。

3.绑定MAC地址绑定MAC地址可以防止ARP攻击。

在路由器或交换机上,将特定设备的MAC地址与IP地址绑定,可以确保只有该设备能够通过ARP协议解析IP地址。

这种绑定可以提高网络安全性,避免未经授权的设备接入网络。

4.限制IP访问限制IP访问可以防止ARP攻击。

通过设置访问控制列表(ACL),可以限制特定IP地址的网络访问权限。

这样可以避免网络中的恶意节点发送ARP请求,确保网络通信的安全性。

5.使用安全协议使用安全协议可以进一步提高网络安全性。

例如,使用IEEE802.IX协议可以验证接入网络的设备身份,确保只有授权用户可以访问网络。

此外,还可以使用其他安全协议,如SSH或VPN等,以加密网络通信,防止A RP攻击。

6.配置网络设备配置网络设备是防范ARP攻击的重要环节。

在路由器、交换机等网络设备上,可以设置ARP防护功能,例如ARP欺骗防御、ARP安全映射等。

这些功能可以帮助识别并防御ARP攻击,保护网络免受ARP 病毒的侵害。

7.定期监控网络定期监控网络是确保网络安全的有效手段。

通过监控网络流量、异常IP连接等指标,可以及时发现ARP攻击的迹象。

一旦发现ARP 攻击,应立即采取措施清除病毒,修复漏洞,并重新配置网络设备以确保安全性。

8.制定应急预案制定应急预案有助于快速应对ARP攻击。

应急预案应包括以下几个方面:(1)确定应急响应小组:建立一个专门负责网络安全问题的小组,明确其职责和权限。

ARP攻击防范与解决方案

ARP攻击防范与解决方案ARP(地址解析协议)攻击是一种常见的网络攻击手段,通过欺骗网络中的设备,使得攻击者可以窃取数据、篡改数据或者拒绝服务。

为了保护网络安全,我们需要了解ARP攻击的原理和解决方案。

一、ARP攻击的原理1.1 ARP欺骗:攻击者发送虚假ARP响应包,欺骗目标设备将攻击者的MAC 地址误认为是网关的MAC地址,导致数据流经攻击者设备。

1.2 中间人攻击:攻击者在网络中伪装成网关,截取目标设备与网关之间的通信,可以窃取敏感信息。

1.3 DOS攻击:攻击者发送大量虚假ARP请求,使得网络设备无法正常通信,造成网络拥堵。

二、ARP攻击的危害2.1 数据泄露:攻击者可以窃取目标设备的敏感信息,如账号、密码等。

2.2 数据篡改:攻击者可以篡改数据包,导致目标设备收到错误的数据。

2.3 网络拒绝服务:攻击者可以通过ARP攻击使得网络设备无法正常通信,造成网络拥堵。

三、ARP攻击的防范方法3.1 ARP绑定:在网络设备中配置ARP绑定表,将IP地址和MAC地址进行绑定,减少ARP欺骗的可能性。

3.2 安全路由器:使用具有ARP防护功能的安全路由器,可以检测和阻挠虚假ARP响应包。

3.3 网络监控:定期监控网络流量和ARP表,及时发现异常情况并采取相应措施。

四、ARP攻击的解决方案4.1 使用静态ARP表:在网络设备中手动配置ARP表,避免自动学习带来的风险。

4.2 ARP检测工具:使用专门的ARP检测工具,可以检测网络中是否存在ARP攻击,并及时采取应对措施。

4.3 更新网络设备:及时更新网络设备的固件和软件,修复已知的ARP攻击漏洞,提高网络安全性。

五、ARP攻击的应急响应5.1 断开网络连接:一旦发现ARP攻击,即将断开受影响设备的网络连接,阻挠攻击继续扩散。

5.2 修改密码:及时修改受影响设备的账号密码,避免敏感信息泄露。

5.3 报警通知:向网络管理员或者安全团队报告ARP攻击事件,协助进行应急响应和网络恢复。

ARP攻击防范与解决方案

ARP攻击防范与解决方案一、背景介绍ARP(Address Resolution Protocol)攻击是一种常见的网络安全威胁,攻击者通过伪造ARP请求和响应,欺骗网络设备,从而实施中间人攻击、拒绝服务攻击等恶意行为。

为了保障网络的安全性和稳定性,我们需要制定有效的ARP攻击防范与解决方案。

二、ARP攻击的原理ARP攻击利用了ARP协议的缺陷,攻击者发送伪造的ARP请求或ARP响应,使得网络设备的ARP缓存表中的IP地址与MAC地址的映射关系被篡改。

这样,网络设备在发送数据时会将数据发送到错误的MAC地址上,导致数据流失或被截获。

三、ARP攻击的危害1. 中间人攻击:攻击者通过ARP欺骗,将自己伪装成网关或目标主机,截取通信数据,窃取敏感信息。

2. 拒绝服务攻击:攻击者通过ARP欺骗,使网络设备的ARP缓存表失效,导致网络中的通信中断,造成服务不可用。

3. 数据篡改:攻击者截获数据包后,可以修改数据包中的内容,对网络通信进行篡改。

四、ARP攻击防范与解决方案1. 使用静态ARP表:通过手动配置网络设备的ARP表,将IP地址与MAC地址的映射关系固定下来,防止被ARP欺骗。

2. 使用ARP缓存表的安全绑定功能:有些网络设备支持将指定的IP地址与MAC地址进行绑定,当ARP请求与绑定的地址不一致时,将被认为是ARP攻击,从而拒绝该请求。

3. 使用ARP防火墙:ARP防火墙可以监控网络中的ARP请求和响应,并根据预设的规则进行过滤和阻断,有效防止ARP攻击。

4. 使用网络入侵检测系统(IDS)和入侵防御系统(IPS):IDS和IPS可以监测和阻断网络中的异常ARP流量,及时发现和阻止ARP攻击。

5. 对网络设备进行定期升级和漏洞修复:网络设备厂商会定期发布新的固件版本,修复已知的漏洞,及时升级设备固件,提高网络设备的安全性。

6. 加强网络设备的访问控制:限制网络设备的物理访问权限,防止攻击者通过物理方式接入网络设备进行ARP攻击。

校园网中ARP攻击的分析及防御

然后将此批处理添人启 动项 中。此外 Widw ia n o s s 也提供 了这样 Vt 的功能 。 4 接人层交换机做相应安全配置 . 2 421 置 D P no ig . 设 . HC - opn S 进行 I 与 M C的双向绑定 ,也就是说在网关的交换机处静态绑 P A 定用户 的 MA C地址 和 I P地址 的同时 , 在客户端静态绑定 网关 MA C地 址和 I P地址以及同一 网段 的 l P地址 和 MAC地址 , 之不再 动态学 习, 使 彻底避免 A RP欺骗的发生。但这只是一个理想的解决方案 , 因为这样 会大大加重网络管理 的负担。网络管理员要非常熟悉交换机设备 , 而且 要为每一台计算机并且添加一条记录 , 否则将无法通信。 这就需要提出 种更加全面立体 的防御对策。 笔者单位 的交换设 备为神州数码系列 ,在配 置了 D C - n p g H P. o i . S n 功 能后 可 以 有效 的阻 止伪 装 D PSre 类 型 的 网络 攻击 防 伪 装 HC e r v D C e e:一旦交换机截获 了从非信任端 口收到的 D C r r H PSr r v H PS v 回 ee 应包( 包括 D P F E , C A K.n H P K)将 发 出警 告 , HC O F R DH P C , dD C NA , a 并 相应 做 出反 应 (h to n端 口或 下 发 Bak l) sudw lcHo 。 e 422设 置 A P G AR -. R - U D和 防 止 AR P扫 描 如果接入网的规模较 大,无法从用静态添加 AR - U R P G A D地址 的 方法 , 则可以使用 防止 A P扫描 的功能 , R 其整体思路是若 发现 网段 内 存 在具 有 AR P扫描特征的主机或 端 口, 将切 断攻击源头 , 保障 网络 的 安全 。 有两种方式来防 A P扫描 : 于端 口和基于 I。 R 基 P 基于端 口的 A P R 扫描会计算一段时间 内从某个端 口接 收到 的 A P报文的数量 , R 若超过 了预先设定的阈值 , 则会 dw o n掉此端 口。 基于 I P的 A RP扫描则计算一 段时间内从网段 内某 I P收到的 A P报文 的数量 , R 若超过了预先设置 的 闾值 , 则禁止来 自此 I P的任何流量, 而不是 dw o n与此 I P相连的端 口。

校园网ARP攻击与防御分析

CC CC— CC—CC CC— CC

如 果 A和 C 间正 在 进 行 通 讯 , 听者 之 监

据, 于是 B向A发 送 一 个 自己伪 造 的ARP 应 答 包 , 个 应 答包 中的 I 这 P地址 是 C的 I 地 址 P

机) 的MAC 址 了 。P MAC 应 关 系 的转 处 于 主 机B, 在B 望 能嗅 探 到A—C 数 地 I/ 对 现 希 的

接。

2A P R 协议

2. A P 议 的工 作 原理 1 R协

ARP 议解 析 的 I 地 址 不 一 定 就是 I ( 2. 6 1 1 2 , 协 P P 1 9 1 8. O. 】 ) 而MAC地 址 却 是 B的

AR 即地 址解 析协 议( d rs s — P A d e s Reo 包 中 的 目的 I 地 址 , P 因为 源 主 机 和 目的 主 MAC 的地 址( B B — B B — B B )本 B — B B — B B ~ B, lt n P o o o)是 局域 网 中非常 重要的 一 机 不 一 定 在 同 一 个 子 网 中 ,P包 可 能 经 过 来应 该是 C MAC地址 ( —CC u i r tc 1, o I 的 CC —CC —CC — 种协议。 在局 域 网 中 , 台主 机 要 和 另 一 台 多 个 网 段 转 发 , 次 转 发 需 要 解 析 的 只 是 CC~CC)这 里 被 伪造 了 。 A接 收 到B伪 造 一 每 , 当 主机 进行 通 信 , 须 要 知 道 目标 主 机 的 I 下 一 跳 的 路 由 器 或 三 层 交 换 机 的 MAC地 的 ARP 答 , 会 更 新 A的 AR 缓 存 , A 必 P 应 就 P 让 地 址 。 是 , 责在 局 域 网 中 传送 数 据 的 网 但 负 址, 只有 最 后 一 跳 到 达 目的 主 机 所 在 网 络 认 为B 是 C, 是 让A认 为 C I 地 址映 射 就 就 的 P 卡 等 物 理 设备 是 不 识 别 I 地 址 的 , 能 识 后 的 解 析 才 是将 目的主 机 的 I 址 解析 为 到 的MAC地 址 为主 机B的MAC 址 。 样 , P 只 P地 地 这 别 目标 主 机 的硬 件 地 址  ̄ MAc 址 。 目 J ] 地 而 目 的 主 机 的 M A C地 址 。 A想 要 发 送 给 C的 数 据 实 际 上 却 发 送 给 了 标 主机 的MAC 地址 如 何 获 得 呢 ? 就是 通 2 2A P 议存 在 的 缺 陷 它 . R 协 B。 时 , 同 B同样 向 C发 送 一 个 ARp 答 , 应 应

校园网ARP欺骗攻击分析及解决办法(0)

校园网ARP欺骗攻击分析及解决办法ARP攻击是当前校园网遇到的一个非常典型的安全威胁,受到ARP攻击后轻者会出现大面积间歇性掉线,重者还会窃取各类用户密码,如QQ密码、网络游戏密码、网上银行账号等。

作为一名学校的网管员,笔者在与多起ARP欺骗攻击的的斗争过程中,对如何在校园网内及时发现、防范查杀攻击源的具体处理上积累了一定的心得,现作一整理,供兄弟学校的各网管员们参考借鉴。

1、与APR病毒有关的几个概念1.1:IP地址在网络中,为了区别每台计算机,我们给每一台计算机都配置一个号码,这个号码我们就将它叫做IP地址,有了这个IP地址我们在利用网络进行上网、传递文件,进行局域网聊天时才不会将发送给A计算机的信息错发到其它的计算机上。

IP地址采用十进制数字表示,如192.168.0.25。

1.2、MAC地址:MAC地址也叫物理地址,它相当于我们身份证,是全球唯一的。

当计算机的IP地址发生变化时,MAC地址也能帮助我们在庞大的计算机网络中找到自己需要的计算机。

MAC地址通常表示为12个16进制数,每2个16进制数之间用冒号隔开,如:00:0F:E2:70:70:BC。

在XP系统环境下本机的IP与MAC地址信息我们可以执行IPCONFIG /ALL命令进行查询(如图1)。

1.3、ARP地址解析协议从上面可知,在计算机网络中,如果仅依靠IP地址去传递信息是要发生错误的,因为IP地址会发生变化的。

为保证网络中信息传递的准确性,在某些时候我们就需要将IP地址与MAC地址进行捆定,完成这个功能的就是ARP地址解析协议。

网络中的每台电脑,它都会收集网络上的各台计算机的IP地址与MAC地址信息,将它储存在一个叫“ARP缓存表”的地方,当机器A要向机器B发送信息,它会查询本地的ARP缓存表,找到与B的IP地址对应的MAC地址后,接着使用这个MAC地址发送数据。

2、ARP欺骗的原理分析在这假设有一个有三台计算机甲、乙、丙组成的局域网,其中甲感染了ARP木马病毒。

校园网ARP欺骗及攻击和安全防范措施

1 . 在 同一个 网段 内

假设主机 A和 B在 同一个 网段 ,主机 A要 向主机 B发信息 ,具

体的地址解析过程如下 :

c之间看 似直接 的通信 ,实 际上都是通 过攻击者所 在的主机间 接进行

( 1 ) 主机 A首先查看 自己的 A R P缓存 表 ,确定 其中是否 包含 有

主机 B对应的 A R P表项 。如果找 到了主机 B对应 的 MA C地址 ,则 主 机 A直接利用 A R P表 中的 MA C地址 ,对 I P数据包进行 帧封装 ,并将 数 据包发送给主机 B 。 ( 2 )如果主机 A在 AR P缓存表 中找不到对应 的 MA C地址 ,则将

必 须 要 知 道 目的 主 机 的 M AC地址 ,这个 目的 MA C地 址 就 是 通 过 A RP

按照 A R P协议的设计 ,一个 主机即使收 到 的 A R P应答 并非 自身 请求得到 的,也会将其 I P地址和 M A C地址 的对应关 系添加到 自身的

A R P映射表中。这样可 以减少 网络上 过多 的 A R P数据通 信 ,但也 为 A R P欺骗创造了条件 。如图所示 ,P c— x为 x主机 ,M AC— X为 x主 机 的物理地址 ,I P—x为 x主机的 I P地址 。P C—A和 P C—C通过交

A R P请求报文。当主机 A从收 到的响应报 文 中获得 网关 的 M A C地 址

后 ,将报文封装并发给 网关 。如果 网关没有主机 B的 A R P表项 ,网关

3 . AR P泛 洪 攻 击

会广播 A R P 请求 ,目 标I P 地 址为主机 B的 I P 地址 ,当网关从收 到的

浅谈校园网ARP欺骗及攻击和安全防范措施

浅谈校园网ARP欺骗及攻击和安全防范措施在现今互联网高度发达的时代,校园网的重要性不言而喻。

校园网成为了学生、教师和学校管理层的一个重要信息平台。

然而,也正因为校园网的重要性与广泛应用,它也成为了许多黑客入侵的目标。

其中,ARP欺骗攻击是其中一个常见的攻击手段。

ARP(Address Resolution Protocol)是一种解析IP地址与MAC 地址的协议。

在校园网中,校内的所有设备都会被分配一个唯一的IP地址和MAC地址。

当设备需要使用校园网中的其他设备时,就会通过ARP协议来解析这些设备的MAC地址。

在ARP欺骗攻击中,攻击者会发出虚假的ARP响应,欺骗设备将IP与MAC地址的映射关系修改成攻击者自己设定的信息,从而将数据包发送到攻击者的设备上进行截获和修改。

虽然ARP欺骗攻击看似对于校园网的安全造成了威胁,但实际上ARP欺骗攻击还处于低级别的攻击范畴。

它所造成的影响有限,只可截获非加密的通信数据,并不能攻击网络的基础设施。

但是,如果黑客够聪明,可以利用ARP欺骗攻击进行其他更加恶意的攻击,例如钓鱼、中间人攻击等,这就更让人们担忧了。

好在ARP欺骗攻击有许多针对性的应对手段,这些方法可以帮助校园网的用户更加安全地使用网络。

首先,网络管理员可以进行ARP绑定,将IP和MAC地址手动绑定在一起,这样每个设备的IP地址只能和绑定的MAC地址一致。

这样一来,如果攻击者使用ARP欺骗攻击,就无法更改绑定关系。

当然,这种方法需要网络管理员耗费大量的时间去完成,对于比较大规模的网络来说,是非常具有挑战性的工作。

其次,网络管理员可以使用ARP监控软件,这种软件能够实时监视网络中的ARP情况。

如果发现有不正常的ARP通信情况,比如ARP请求来源不明、重复的MAC地址等,这时管理员就可以通过监控软件追踪源头,对于可疑的ARP通信立即进行屏蔽和阻止。

同时,网络管理员也可以通过ARP监控软件来统计和记录ARP欺骗攻击的发生情况,为后续的防范措施提供指导。

校园网ARP病毒的分析及防护

2 22 .02 2 .1 .9 5

0 _l_8 0-3_F—l_A7 4 5_ 一E

d a c yn mi

当主机A( 2 1 02 ) 2 . . . 向主机B( 2 1 02) 2 25 4 2 . . . 发送数 2 25 9

I地址 , P 浏览器实际上查 找的是I地址 而不是网址。 P 址 P 而I地 仅仅是网内主机 区别于其他 主机 的一 个外 部标识 , 不能直 是

接来访 问主机的。

地址, 这就要通过A P R 协议获得。 R 消息作为数据被封装 A P 在以太网帧的数据部分之中, 通过目 标设备的I地址, P 查询目 标

.

2 22 .01 2 .1 . 5 2 2 .02 2 . 5 .4 21

0 —d f—8 一9 —8 0 0 8 a 3 1 0 一l— 0-a 7 c 0 3 2 _2 一2 —7

d na c y mi d n mi y a c

设现在主机A 和主机C 有基于I地址的信任关系, P 此时不被信 任的主机B 就可以利用A P R 协议的漏洞, A、之间的通信。 窃取l C

缓存表的方法是在主机“ 命令提示符” 的提示符下, 窗口 输入

“

a -” r a命令 , p 打开的A P R 缓存表如下所示。

C\ o u ns a d S tig\ d nsrtr ap a :D c me t n et s A mii ao\ r - n t

I tra e 2 .1 02 --x2 n e c :2 22 . .2 一 f 5 0

御 方法。

校 园网A P R 病毒 的分析及 防护

张柯 杨场 首都师范大学教育技术系 河南信阳师范学院网络信息与计算中心

校园网ARP木马的入侵与防范

畅通 必要 条 件 。

1 校 园 网 存 在ARP 马 的 表 象 木

校 园 网 的 瞬 间 掉 线 或 大 面 积 的 断 网 的 情 况 多 数 是 由 于

A P欺 骗 所 导 致 _。 R R 1 A P欺 骗 攻 击 已 经 成 为 破 坏 校 园 网 正 常 运 ]

22 AI 协 议 的 工 作 原 理 及 缺 陷 .

址 , 保 证 通 信 的 顺 利 进 行 。 每 台 安 装 有 T PI 以 在 C/ P协 议 的 计 算 机 里 都 有 一 个 A P缓 存 表 , 表 里 的 I R P地 址 与 MA 地 址 是 一 C

一

它 P C通告 : 己就是 P A和 MAC 的对 应 关 系 , 就 给攻 击 自 C A 这

会 窃取 用 户 密码 。 盗 取 Q 密码 , 取 各 种 网络 游 戏 密码 和 如 Q 盗 账号 , 盗窃 用户 网上银 行账 号 等等 , 这些 都是 木 马 的惯用 手 段 ,

给用 户造 成 了很 大 的不 便或 巨大 的经济 损失 。

A PI应 : AR RI  ̄ P请求 :

A P( d rs R slt nP o c1地 址 解 析 协 议 [用 于 将 R A des eo i rt o) uo o 2 3

计算 机 的网络 I 址转 化 为物 理 M P地 AC地 址 。 P协议 的基 本 AR 功能 就 是通 过 目标 设备 的 I P地址 ,查 询 目标 设 备 的 MAC地

行 的 首 要 原 因 A P欺 骗 木 马 的 中 毒 现 象 表 现 为 :使 用 局 域 网 R

时 突 然 掉 线 , 后 恢 复 正 常 。 如 客 户 端 状 态 频 频 变 红 , 户 频 之 比 用

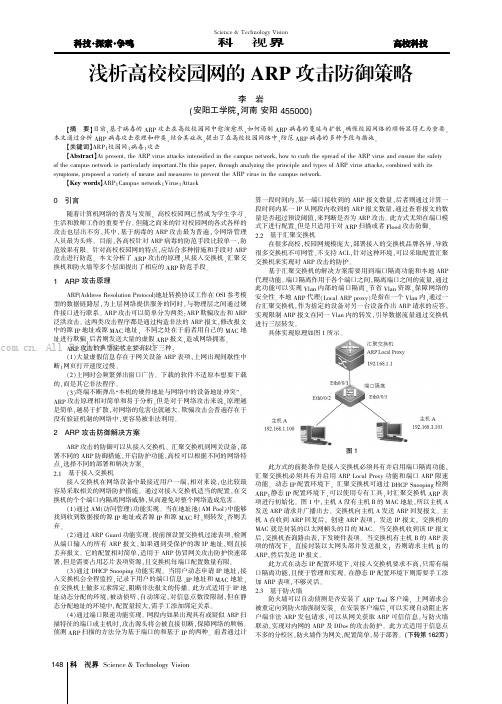

浅析高校校园网的ARP攻击防御策略

0引言随着计算机网络的普及与发展,高校校园网已然成为学生学习、生活和教师工作的重要平台。

但随之而来的针对校园网的各式各样的攻击也层出不穷,其中,基于病毒的ARP 攻击最为普遍,令网络管理人员最为头疼。

目前,各高校针对ARP 病毒的防范手段比较单一,防范效果有限。

针对高校校园网的特点,应结合多种措施和手段对ARP 攻击进行防范。

本文分析了ARP 攻击的原理,从接入交换机、汇聚交换机和防火墙等多个层面提出了相应的ARP 防范手段。

1ARP 攻击原理ARP(Address Resolution Protocol)地址转换协议工作在OSI 参考模型的数据链路层,为上层网络提供服务的同时,与物理层之间通过硬件接口进行联系。

ARP 攻击可以简单分为两类:ARP 欺骗攻击和ARP 泛洪攻击。

这两类攻击程序都是通过构造非法的ARP 报文,修改报文中的源IP 地址或源MAC 地址,不同之处在于前者用自己的MAC 地址进行欺骗,后者则发送大量的虚假ARP 报文,造成网络拥塞。

ARP 攻击的典型症状主要有以下三种:(1)大量虚假信息存在于网关设备ARP 表项,上网出现间歇性中断;网页打开速度过慢。

(2)上网时会频繁弹出窗口广告。

下载的软件不适原本想要下载的,而是其它非法程序。

(3)终端不断弹出“本机的硬件地址与网络中的设备地址冲突”。

ARP 攻击原理相对简单和易于分析,但是对于网络攻击来说,原理越是简单,越易于扩散,对网络的危害也就越大。

欺骗攻击会普遍存在于没有验证机制的网络中,更容易被非法利用。

2ARP 攻击防御解决方案ARP 攻击的防御可以从接入交换机、汇聚交换机到网关设备,部署不同的ARP 防御措施,开启防护功能,高校可以根据不同的网络特点,选择不同的部署和解决方案。

2.1基于接入交换机接入交换机在网络设备中最接近用户一端,相对来说,也比较最容易采取相关的网络防护措施。

通过对接入交换机适当的配置,在交换机的个个端口内隔离网络威胁,从而避免对整个网络造成危害。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

迄 今在校园网 中发现的病毒程序 ,如 P t l e r Ws a、l 或其变 维 护 和管理 中总 结出 两个 检 测 A e mi RP病 毒 的方 法 : 1 析 网关 . 分 种 ,属于木 马 /蠕虫类病 毒 ,wid w 操作 系统都 会受到影 响。 A no s RP缓存表的方 法。登 陆局域 网的上联三层交换机查 看其 A RP 影响 网络畅通的 A RP病毒攻 击有两种方式 :对三层路 由交换机 缓 存表 ,这 么做 的 目的是 因为 A RP病毒攻击主要是针对 网关进 的A RP表欺骗 以及 对内网网关 的欺骗 。第一种攻 击方 式足 病毒 行攻 击 ,所 以在 网关的 A RP表 中会保 留错误 的 MA 记录。如 C

和 M C地址 实现 A A RP欺骗 ,从而在网络中产生大量的 A RP通 的内容,就直接导致用户 的计算机 安全遭到破坏。 信量使 网络阻塞 ,进 行 A RP重定向和嗅探攻 击 ,使局域 网内电

脑的 A RP表 混 乱 。

三、对 A RP病 毒 的检 测

在 了解 了 A RP病毒的攻 击原 理之后 ,笔者在 日常校园网的

孙 博

摘 要 :A RP病 毒 是 一 种伪 造 I 址 和 MAC 地 址 实现 A L P地 tP欺 骗 。从 而使 网络 瘫 痪 的一 种病 毒 。 通 过 对 A RP病 毒 的 攻 击 原 理 进

行 分析 ,可 以 总 结 出一套 检 测 它的 方 法 ,并 整 理 出一 些平 时 在 校 园网 维护 中对 其 有 效 的 防 范方 法 ,从 而提 高校 园网 的安 全 性 。

并 修改路 由器 或 电脑 中的 A RP缓存表 ,使得 具有合 法 MAC地 成 了网络数据的违规 ‘ 出站 ’和 ‘ 回传 ’ ( 即被欺骗主机将数据

址 的 电脑无法 与 I P地址对 应 ,从 而无法通 过路 由器连接 网络 。 传到 了原本不应该被信任的 目标) 。攻击者因此可以利用 ‘ 回传 ’

在掉 线重启路 由器或交换 机之后 ,A 2缓存表会 自动刷新 ,网 给他的数据 ,作 出进一步危害用户安全 的行 为,包括利用数据 中 R

络会 重新恢复 正常。但在 短时间 内 ,A KP病毒又 会发动攻 击使 的信息发动有针对性的 ‘ 进站 ’攻击 ( 即向被欺骗主机发送带 有 得 网络再度瘫痪 ,如 此反复 。一些没有经验 的网络管理 员很容 易 恶意攻击性代码的数据) 。将 A RP欺 骗包指向 中毒主机 的 MA C

先截获网关数据 ,再将一系列 的错误 的内网 M有很 多 I 指向同一个 MAC地址 ,那么 p都

送给三层路 由交换机 ,造成其发 出错 的 MA C地 址 ,导致正常 此 MA C地址对应 的主机就是 ARP病毒源 ;如果网关 A RP表正 的P C无法收到信息。第二种攻 击方 式是病毒伪造 网关 ,它先建 常 ,但存在 多主机 同一 端 口连 接 网关的 ,也可查 出 A P病毒 R

“ 伪网关 ”得 到由 “ 网关 ”传来的数据 后 ,在将数据传回给被 真

A RP协 议 的主要功 能是 将局域 网中的 I P地址转 换成 M C 欺骗主机的过程 中,在其中加插 了恶意代码 ,不知情的被欺骗主 A

地址 ,_: A L 毒正是通 过 胀 P协议 的这 一功能 ,伪造 I 址 机接收了数据 ,主机系统中的应 用程序执行 了包括恶意代码在 内 j P病 P地

21 02年 2月 第 2 9卷第 2期

长春教育学院学报

J u n lo h n e u d c t o n t tt o r a fE a g h n E u a in Is iu e

F b 2 1 e .0 2

V 1 2 N . o .9 o2

0

针对校 园网 A P病毒攻击的分 析及 防范 R

2 取 用户个 人隐私数据 ,如账 号密码等 。将 A 欺骗 包 盗 KP

A 故障极大地影 响了校园 网的正常运 行。由于 A RP病毒传播速度 指向中毒主机的 M C地 址 ,则局域网中被欺骗的主机会将数据 很 快 、变种众多 ,且国内外网络安全厂商一时都没有提 出有效 的 传送给中毒主机 。中毒主机系统中的病毒可以通过嗅探这些数据 解 决方案 ,所 以 ARP病毒 攻击是 目前校园 网管理 和维护中需要 的内容 ,进行包括破译密文等处理 ,从而得到包括 网络游戏 、网 迫切解决的一大难题。 TC /P协 议的电脑等都提 供 A PI RP缓存表 ,用来提高通信速度 。 络银行账号密码在 内的各种信息 ,直接或间接威胁到用户的隐私 3修改网关回传数据 ,并插 入恶意代码 。A . RP欺骗造成的局 校 园 网络 中 的关 键 设 备 ,如路 由器 、三 层 交换 机 、装有 和财产安全。这样 的病毒明显具有木马的性质 。 A RP病毒攻击通过伪造的 MA C地址与局域 网中的 I P地址对应 , 域 网上网断线只是表面现象 ,更深层 的危害在于 ,A KP欺骗 造

关 键 词 :校 园网 ;A KP病毒 ;攻 击原 理 ;检 测 和 防 范 中 图分 类号 :G4 3 文 献标 识 码 :B 文 章 编 号 :17 — 5 1 (0 2 2 03 - 2 6 1 63 2 1 )0 - 13 0

在校园网规模不断扩大 、使用人数不断增加的今天 ,各种 网 致局域网全网掉线 ,其他主机无法访问网络。 络安全 问题 不断 凸现 出来 。其 中 ,A RP病毒 攻击所 引起的 网络

被这种现象迷惑 ,以为是路 由器或交换机 设备故障 ,从而没有及 地址 ,中毒主机接收 到被欺骗 主机传来 的信 息 ,并充 当 “ 网 伪 时处理而产生更严重 的后果。 关” ,在 被欺 骗 主机 与 “ 网关 ”之 间进 行数 据 交互 。然 而 , 真

一

、

对 ARP病 毒 攻 击 原 理 的 分 析