带外身份认证系统v2

浅谈身份认证系统技术方案

身份认证系统的目的和重要性

保护敏感数据和资源

提高用户体验

通过验证用户身份,防止未经授权的 人员访问敏感数据和资源,降低数据 泄露和滥用的风险。

有效的身份认证系统能够提供更加便 捷的用户登录和授权管理功能,提高 用户体验和工作效率。

提高安全性

通过识别和验证用户身份,可以预防 恶意攻击和非法入侵,提高系统的整 体安全性。

浅谈身份认证系统技术方案

汇报人: 2024-01-09

目录

• 身份认证系统概述 • 身份认证系统技术方案 • 身份认证系统安全策略 • 身份认证系统发展趋势和挑战

01

身份认证系统概述

身份认证系统的定义

身份认证系统是一种用于验证用户身 份的技术体系,通过验证用户提供的 身份信息来确认其合法性。

它通常包括用户注册、身份信息存储 、身份验证和授权管理等环节,以确 保只有经过授权的用户能够访问特定 的资源或执行特定的操作。

基于密码的身份认证

总结词

密码认证是最常见的一种身份认证方式,通过用户设置的密码进行身份验证。

详细描述

基于密码的身份认证技术方案通过用户设置的密码进行身份验证,是最常见的 一种身份认证方式。密码认证具有简单易用、成本低廉的优点,但同时也存在 密码容易被猜测、破解的风险。

身份认证系统的分类

基于密码的身份认证

用户通过输入用户名和密码进行身份验证,密码通常经过加密处 理以保护用户隐私。

基于令牌的身份认证

用户通过接收动态生成的令牌进行身份验证,令牌通常与手机应用 程序或硬件设备关联。

多因素身份认证

结合密码、令牌、生物特征等多种方式进行身份验证,以提高安全 性。来自 02身份认证系统技术方案

全国公民身份信息系统

全国公民身份信息系统摘要:全国公民身份信息系统是一个旨在整合和管理全国公民身份信息的综合性数据库系统。

该系统的建设旨在提高身份认证的效率和准确性,便于公民享受相关政府服务,并保证信息安全和隐私保护。

本文将介绍全国公民身份信息系统的背景和意义、系统架构、功能和特点、信息安全与隐私保护以及面临的挑战和应对策略。

一、背景与意义随着社会的发展,身份认证在现代化社会中变得越来越重要。

传统的实体身份证已经不能满足人们的需要,信息化的社会对高效、准确的身份认证提出了更高的要求。

全国公民身份信息系统的建设,旨在通过整合和管理全国公民的身份信息,更好地满足公民在各个领域的身份认证需求。

该系统的意义主要体现在以下几个方面:1. 提高政府服务效率:通过全国公民身份信息系统,政府可以更快速、准确地进行身份认证,提高政府服务的效率和质量。

2. 便利公民生活:全国公民身份信息系统使得公民可以更便捷地进行身份认证,享受各类政府服务和社会福利。

3. 信息安全与隐私保护:系统建设需要加强信息安全和隐私保护措施,保护公民的个人信息不受泄露和滥用。

二、系统架构全国公民身份信息系统的架构包括前端用户终端、后端数据中心和网络通信系统。

1. 前端用户终端:包括公安机关、民政部门、金融机构、社会保障机构等单位的人员使用的终端设备,用于采集身份信息、进行身份认证等操作。

2. 后端数据中心:用于存储和管理全国公民的身份信息数据,包括个人基本信息、照片、指纹等多种数据类型。

3. 网络通信系统:用于实现前端用户终端和后端数据中心之间的数据通信和交互。

三、功能和特点全国公民身份信息系统具有以下主要功能和特点:1. 身份认证:提供准确、快速的身份认证服务,方便公民在各类场景中进行身份验证。

2. 信息采集与管理:实现对公民身份信息数据的采集、存储和管理,确保数据的准确性和完整性。

3. 跨部门数据共享:不同部门之间可以实现公民身份信息的共享,提高工作效率和服务质量。

网络身份证如何实现身份信息的跨平台互通

网络身份证如何实现身份信息的跨平台互通在当今数字化的时代,网络已经成为我们生活中不可或缺的一部分。

随着各种在线服务和平台的不断涌现,身份认证和信息安全变得愈发重要。

网络身份证作为一种新兴的身份认证方式,旨在实现身份信息的跨平台互通,为用户提供更加便捷、安全和高效的服务。

那么,网络身份证究竟是如何做到这一点的呢?要理解网络身份证实现身份信息跨平台互通的原理,我们首先需要了解什么是网络身份证。

简单来说,网络身份证是一种基于密码技术的电子身份标识,它将个人的身份信息进行数字化加密处理,并存储在安全的数据库中。

与传统的身份证不同,网络身份证可以通过网络进行验证和使用,无需携带实体证件。

网络身份证实现身份信息跨平台互通的关键在于建立统一的标准和规范。

各个平台和服务提供商需要遵循相同的身份认证协议和数据格式,以确保身份信息能够在不同的系统之间准确无误地传输和识别。

这就好比不同国家的语言需要有统一的翻译标准,才能实现顺畅的交流。

为了实现统一的标准和规范,相关部门和机构需要发挥重要作用。

他们需要制定详细的技术标准和政策法规,明确网络身份证的认证流程、数据格式、安全要求等方面的内容。

同时,还需要建立权威的认证机构和监管机制,对网络身份证的发行、使用和管理进行监督和管理,确保其合法性、安全性和可靠性。

在技术层面,网络身份证通常采用了多种先进的加密和认证技术,以保障身份信息的安全和隐私。

例如,使用非对称加密算法对身份信息进行加密,只有拥有相应私钥的授权机构才能解密和读取信息。

同时,还采用数字签名技术来确保身份信息的完整性和不可否认性,防止信息被篡改或伪造。

此外,区块链技术也为网络身份证的跨平台互通提供了有力的支持。

区块链具有去中心化、不可篡改、可追溯等特点,可以将身份信息分布式存储在多个节点上,避免了单点故障和数据泄露的风险。

同时,区块链上的智能合约可以实现身份认证的自动化处理,提高认证效率和准确性。

实现身份信息的跨平台互通还需要解决数据共享和隐私保护之间的平衡问题。

中国电子口岸身份认证系统

中国电子口岸身份认证系统企业自主入网操作手册2020年09月17日一、概要企业入网自助服务的目的在于简化流程、提高工作效率,企业用户可以直接在网上录入企业信息申请审核,相比以前线下审核,省时省力。

二、使用须知(一)门户网站中国电子口岸企业自主入网为网页形式,用户打开浏览器输入https:///即可访问。

(二)系统环境windows 7 /10操作系统(32位或64位均可)、谷歌Google Chrome 浏览器(版本50以上)访问三、自主入网功能简介目前各地方企业需要办理电子口岸企业入网业务的资料时,必须携带相关企业资料信息到现场办理,费时费力,此系统针对于目前的这种情况,提高了工作效果。

企业自主向电子口岸备案:企业注册电子口岸用户后,经身份认证(验证工商电子营业执照等)后,使用本系统企业备案功能进行入网申请业务。

系统根据用户信息的统一组织信息代码调用工商服务接口反填企业信息,企业在此基础上修改、补全申请信息,并上传企业的证明文件(企业营业执照、海关进出口收发货人备案回执、对外贸易经营者备案、法人身份证件、操作员身份证件、授权委托书),核对无误后,点击提交,等待审核。

并对本企业录入的、审批通过的数据提供查询、修改、删除、打印等功能。

四、企业自主入网(一)进入系统在浏览器中输入网址(https:///)。

由于沈阳关区企业注册海关证必须在“单一窗口”中申报海关信息,该系统账户密码和“单一窗口”的账户密码是同一个,企业可直接输入“单一窗口”账户密码进行登录。

如记不得账户密码,可点击“找回密码”进行找回。

输入正确的用户名、密码及验证码后点击登录,点击“身份认证管理系统”如下图所示。

(二)企业备案1、法人信息录入登录成功后,点击左侧菜单“企业备案-法人信息录入”,展开业务菜单(如下图)本模块提供企业法人录入功能,包括新增录入、暂存、申报、打印、删除、功能。

1.1操作流程介绍1、暂存,信息录入完毕后,点击【暂存】按钮,数据被保存。

跨域身份认证技术的研究与解决方案

跨域身份认证技术的研究与解决方案随着互联网的不断发展,越来越多的网站和服务需要用户进行身份认证。

在传统的身份认证方式中,每个网站自己维护用户的账号和密码,但是这种方式面临着很多问题,比如用户需要记忆大量的账号和密码,网站需要负担用户信息的存储和保护等。

为了解决这些问题,跨域身份认证技术应运而生。

跨域身份认证技术是指在不同的域之间进行身份认证的技术。

它允许用户只需登录一次,就可以在各个域之间共享身份信息,从而实现简化用户登录流程、减少用户账号和密码的管理成本、降低网站管理的工作量等目标。

但是,跨域身份认证技术也面临着很多挑战和难题,如何保证安全性、如何保护用户隐私等等。

本文将从技术角度探讨跨域身份认证技术的研究与解决方案。

一、跨域身份认证技术的分类目前,跨域身份认证技术主要分为三种:OAuth、OpenID Connect和SAML。

OAuth是一种授权协议,它允许用户授权第三方应用程序访问他们存储在其他服务提供商上的信息。

OAuth的优点是安全性高,能够限制第三方应用程序访问内容,但是它不适用于用户身份认证。

OpenID Connect是基于OAuth协议的身份认证协议。

它允许用户使用一个账号和密码在多个网站中认证身份,并能够从授权服务器获取用户和应用程序之间的认证信息。

OpenID Connect的优点是灵活性高,易于实现,但是安全性相对比较低。

SAML是一种基于XML的标准,用于在不同的安全域之间交换认证和授权数据。

它利用自己的身份提供者验证用户的身份,然后将认证结果提供给另一个网站。

SAML的优点是安全性高,能够实现单点登录,但是它的复杂度较高,实现起来较为困难。

二、跨域身份认证技术的问题与挑战跨域身份认证技术在实现过程中,面临着许多问题和挑战,主要包括安全性、可扩展性、用户体验和数据隐私等。

安全性是跨域身份认证技术最重要的问题之一。

在跨域认证中,用户的身份信息在不同的域之间传输,安全性的保障非常重要。

中国电子口岸身份认证系统

中国电子口岸身份认证系统企业自主入网操作手册2018年12月27日一、概要企业入网自助服务的目的在于简化流程、提高工作效率,企业用户可以直接在网上录入企业信息和法人信息,以及添加企业操作员信息,申请审核,相比以前线下审核,省时省力。

二、使用须知(一)门户网站中国电子口岸企业自主入网为网页形式,用户打开浏览器输入/rasucent即可访问。

(二)系统环境1、操作系统Windows XP、Win7(32,64位)、Win8(32、64位)等操作系统。

2、浏览器(1)Chrome(谷歌)浏览器若用户使用windows7及以上操作系统(推荐使用Chrome50及以上版本);若用户使用windows XP系统(推荐使用Chrome26版本的浏览器)。

(2)IE浏览器IE9及以上版本(推荐使用IE10或11版本)三、自主入网功能简介目前各地方企业需要办理电子口岸企业入网业务的资料时,必须携带相关企业资料信息到海关现场办理,费时费力,此系统针对于目前的这种情况,提高了工作效果。

企业自主向电子口岸备案:企业注册电子口岸用户后,经身份认证(验证工商电子营业执照等)后,使用本系统企业备案功能进行入网申请业务。

系统根据用户信息的统一组织信息代码调用工商服务接口反填企业信息,企业在此基础上修改、补全申请信息,并上传企业的证明文件(企业营业执照、中华人民共和国海关报关单位登记证、对外贸易经营者备案、法人身份证件、操作员身份证件),核对无误后,点击提交,等待审核。

并对本企业录入的、审批通过的数据提供查询、修改、删除、打印等功能。

四、企业自主入网(一)进入系统在浏览器中输入网址(/rasucent),选择“注册新用户”进行企业用户注册,流程如下:注册新用户→企业用户注册→无卡用户→企业基本信息→管理员账号信息→完成**由于沈阳关区企业注册海关证必须在“单一窗口”中申报海关信息,该系统账户密码和“单一窗口”的账户密码是同一个,企业可直接输入“单一窗口”账户密码进行登录。

如何建立强大的网络身份验证系统

如何建立强大的网络身份验证系统建立强大的网络身份验证系统在当今数字化时代,随着互联网的普及和应用,网络安全问题备受关注。

其中,身份验证问题尤为重要,建立一个强大的网络身份验证系统对于保障个人信息和网络安全至关重要。

本文将就如何建立一个强大的网络身份验证系统进行探讨。

一、了解网络身份验证系统的重要性网络身份验证系统是确认用户身份并授予他们访问特定系统或服务权限的过程。

一个强大的身份验证系统可以防止未经授权的用户访问敏感信息,保障个人隐私和数据的安全。

同时,在金融、医疗、电子商务等领域,身份验证系统能够有效地防止欺诈和非法活动,维护用户的权益。

二、选择合适的身份验证方法1.密码验证:密码验证是最常见的身份验证方式,用户通过设置用户名和密码来验证身份。

为了增加安全性,密码应当包含字母、数字和特殊字符,并且定期更新。

2.双因素身份验证:双因素身份验证是通过结合两个或多个身份验证方式来提高安全性。

例如,用户在输入用户名和密码之后,系统还会通过手机短信发送验证码进行验证。

3.生物特征识别:生物特征识别是指通过扫描指纹、虹膜、面部或声纹等个体的生物特征来进行身份验证。

它具有唯一性和难以伪造的特点,能够大大提高身份验证的安全性。

三、保护用户隐私和数据安全1.加密通信:在身份验证过程中,应当采用加密通信的方式保护用户的隐私和数据安全。

使用SSL/TLS等协议对传输的数据进行加密,防止被黑客截取和篡改。

2.数据保护措施:妥善保护用户的个人信息和身份数据,不得将其泄露给未经授权的人员。

采取适当的措施,包括访问控制、数据备份和灾难恢复等,以防止数据被非法获取和丢失。

四、定期更新和升级身份验证系统网络技术不断发展,黑客攻击手段也在不断升级,因此,定期更新和升级身份验证系统非常重要。

及时修补漏洞、增强系统的安全性,可以有效预防潜在的安全威胁。

五、教育用户加强网络安全意识建立强大的网络身份验证系统不仅需要技术手段,同时需要用户的积极参与。

身份认证服务器实施方案

身份认证服务器实施方案一、引言身份认证是信息系统中的重要组成部分,它用于确认用户的身份,并控制用户对系统资源的访问权限。

身份认证服务器作为身份认证的核心组件,扮演着至关重要的角色。

本文将介绍身份认证服务器的实施方案,包括选择身份认证服务器的考虑因素、部署和配置身份认证服务器的步骤以及常见的身份认证服务器实施方案。

二、选择身份认证服务器的考虑因素1. 安全性:身份认证服务器必须具备高度的安全性,能够有效地防范各种安全威胁,包括密码破解、伪造身份等。

2. 可扩展性:身份认证服务器需要具备良好的可扩展性,能够满足系统不断增长的用户数量和访问需求。

3. 兼容性:身份认证服务器应当具备良好的兼容性,能够与现有的系统和应用无缝集成。

4. 性能:身份认证服务器的性能直接影响到系统的响应速度和用户体验,因此需要具备较高的性能。

5. 管理和维护成本:选择身份认证服务器时,需要考虑其管理和维护成本,包括软件更新、故障排除等。

三、部署和配置身份认证服务器的步骤1. 确定部署位置:根据系统架构和安全需求,确定身份认证服务器的部署位置,可以是内部网络或者外部网络。

2. 选择合适的身份认证协议:根据系统需求和兼容性考虑,选择合适的身份认证协议,例如LDAP、OAuth、SAML等。

3. 配置身份认证策略:根据系统的访问控制需求,配置身份认证服务器的策略,包括用户认证、授权、会话管理等。

4. 集成现有系统:将身份认证服务器集成到现有系统中,确保系统能够正常运行并且用户能够顺利登录和访问资源。

5. 测试和调优:在部署完成后,进行系统的测试和调优工作,确保身份认证服务器能够稳定可靠地运行。

四、常见的身份认证服务器实施方案1. Active Directory:适用于Windows环境,提供了完善的身份认证和访问控制功能。

2. OpenLDAP:开源的LDAP实现,具有良好的可扩展性和兼容性,适用于多种系统环境。

3. Keycloak:基于OAuth和OpenID Connect的开源身份认证和访问管理解决方案,提供了丰富的身份认证功能。

身份认证网关_3.0_升级指南_V2

身份认证网关升级指南1、目的本手册的编制是为了向实施人员提供该软件每一个操作的具体过程和有关知识,包括操作方法的细节,指导实施人员对该软件进行正确操作,避免发生不必要的错误。

2、注意事项1、升级过程中服务器会自动重启,请选择服务空闲时间段升级,以免应用用户正常使用;2、升级过程中,系统首先会进行自动备份操作,避免了由于升级失败导致系统无法恢复的情况,备份完成后开始升级;3、升级过程可能会比较慢,在升级过程不要进行其他操作;4、如果条件允许,在升级的时候最好准备一台备机,避免由于升级失败导致用户业务中断的情况发生;3、升级前准备1、准备一台备机进行升级操作2、协调用户升级测试的终端计算机4、服务器升级4.1升级方法网关服务器支持通过手动上传升级包、连接升级中心两种方式进行服务器的升级操作。

4.1.1手动上传升级包注意:升级前准备需要跟商务部或者研发确认要升级的版本。

1)系统管理员登录服务器,点击左侧功能菜单栏[系统维护]->[系统升级]->[手动上传],进入手动上传页面:2)点击【浏览】,选择升级包后点击【升级】按钮,弹出提示:3)点击【是】确认提示后,开始执行升级。

升级过程首先会自动备份系统避免升级失败后系统无法正常运行。

注:如果系统升级失败,可以恢复升级前的系统。

4.1.2升级中心1)系统管理员登录服务器,点击左侧功能菜单栏[系统维护]->[系统升级]->[升级中心],进入升级中心页面2)配置升级中心a)输入升级中心IP、升级中心端口、检测升级包方式选择“手动检测”,点击【测试连接】,提示测试通过。

b)检测升级包方式选择“自动检测”,系统能按照设置的周期进行自动检测,i.任务周期可选择“按周设置”和“按天设置”,如果选择按周设置,则周期间隔信息为周一到周日;如果选择按天设置,则周期间隔为每N天,开始时间通过时间控件进行选择,见下图:c)【点击保存】提示保存升级中心配置成功3)点击【立即检测】按钮,提示“获取升级列表成功”,获取成功的升级文件列表如下图所示:4)升级之前要先进行下载,点击【下载】按钮,如下图所示:5)点击【是】按钮,对升级文件进行下载,如下图所示:6)下载成功之后出现如下提示:7)下载完成后,升级文件的“状态”变为“已下载”,如下图所示:8)选择升级包文件,点击【升级】按钮,出现如下提示:9)点击【是】按钮,对系统进行升级注:如果系统升级失败,可以恢复升级前的系统。

身份认证解决方案

3.引入安全协议和加密技术,保障数据传输与存储安全。

4.实施用户身份验证措施,对接权威数据源进行核验。

5.部署行为分析与风险控制系统,提高身份认证的准确性。

6.加强隐私保护措施,确保合规性。

7.持续跟踪国内外身份认证技术的发展动态,不断完善和优化身份认证方案。

4.开发用户身份识别功能,对接权威数据源;

5.部署用户行为分析系统,提高身份认证准确性;

6.加强隐私保护措施,确保合规性;

7.持续优化和升级身份认证方案,应对不断变化的安全风险。

五、风险评估与应对措施

1.身份冒用风险:通过多因素认证、用户行为分析等技术手段,降低身份冒用风险;

2.数据泄露风险:采取数据加密存储、合规性审查等措施,保障用户数据安全;

4.行为分析与风险控制

运用大数据分析和人工智能技术,实时监测用户行为,发现异常行为,及时采取风险控制措施。

5.隐私保护与合规性

-最小化原则:仅收集与身份认证直接相关的信息,减少用户隐私泄露风险。

-合规性审查:定期对身份认证方案进行合规性审查,确保符合国家法律法规要求。

四、实施流程

1.开展身份认证技术调研,评估不同认证方式的优缺点。

第2篇

身份认证解决方案

一、引言

在信息技术高速发展的当下,网络信息安全成为至关重要的议题。身份认证作为保障信息安全的基础环节,其重要性不言而喻。本方案旨在制定一套详尽的、合法合规的身份认证解决方案,以确保用户身份的真实性、合法性和有效性。

二、目标

1.提升身份认证安全性能,降低身份冒用风险。

2.优化用户体验,平衡安全与便捷性。

3.法律合规风险:遵循国家法律法规,确保身份认证方案的合法合规性;

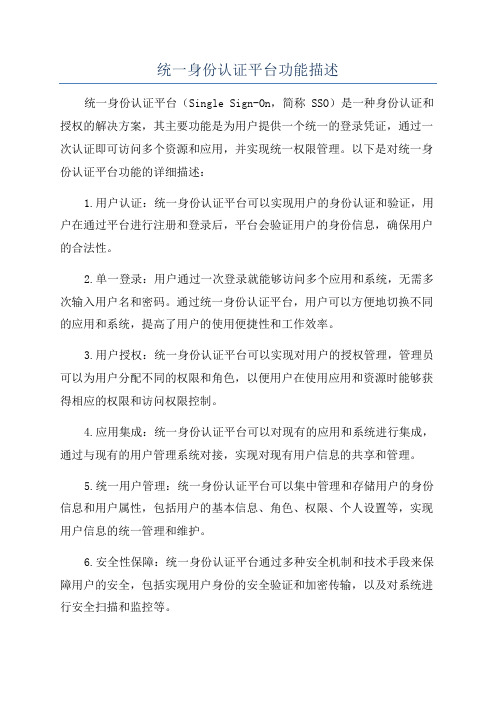

统一身份认证平台功能描述

统一身份认证平台功能描述统一身份认证平台(Single Sign-On,简称 SSO)是一种身份认证和授权的解决方案,其主要功能是为用户提供一个统一的登录凭证,通过一次认证即可访问多个资源和应用,并实现统一权限管理。

以下是对统一身份认证平台功能的详细描述:1.用户认证:统一身份认证平台可以实现用户的身份认证和验证,用户在通过平台进行注册和登录后,平台会验证用户的身份信息,确保用户的合法性。

2.单一登录:用户通过一次登录就能够访问多个应用和系统,无需多次输入用户名和密码。

通过统一身份认证平台,用户可以方便地切换不同的应用和系统,提高了用户的使用便捷性和工作效率。

3.用户授权:统一身份认证平台可以实现对用户的授权管理,管理员可以为用户分配不同的权限和角色,以便用户在使用应用和资源时能够获得相应的权限和访问权限控制。

4.应用集成:统一身份认证平台可以对现有的应用和系统进行集成,通过与现有的用户管理系统对接,实现对现有用户信息的共享和管理。

5.统一用户管理:统一身份认证平台可以集中管理和存储用户的身份信息和用户属性,包括用户的基本信息、角色、权限、个人设置等,实现用户信息的统一管理和维护。

6.安全性保障:统一身份认证平台通过多种安全机制和技术手段来保障用户的安全,包括实现用户身份的安全验证和加密传输,以及对系统进行安全扫描和监控等。

7.统一日志管理:统一身份认证平台可以对用户的登录、访问和操作等行为进行记录和监控,生成相应的日志,并提供查询和分析功能,以便管理员对用户行为进行监督和审计。

8.跨平台适配:统一身份认证平台可以适配不同的平台和设备,包括PC端、移动端和云端等,用户可以在不同的设备上使用统一的登录凭证进行身份认证和资源访问。

9.个性化配置:统一身份认证平台可以根据用户的需求和偏好,进行个性化的配置和设置,包括界面风格、语言选择、主题定制等。

10.优化用户体验:统一身份认证平台通过简化用户的登录过程和提供智能化的提示和推荐,改善用户使用体验,减少用户的繁琐操作和不必要的等待。

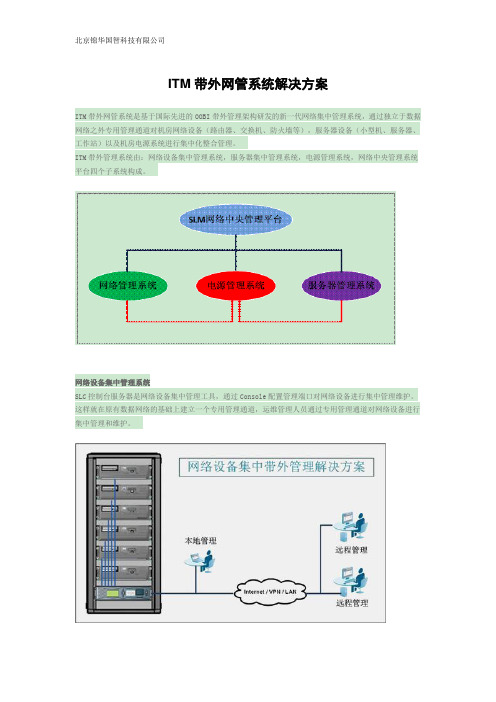

ITM带外网管系统解决方案lantronix

ITM带外网管系统解决方案ITM带外网管系统是基于国际先进的OOBI带外管理架构研发的新一代网络集中管理系统,通过独立于数据网络之外专用管理通道对机房网络设备(路由器、交换机、防火墙等),服务器设备(小型机、服务器、工作站)以及机房电源系统进行集中化整合管理。

ITM带外管理系统由:网络设备集中管理系统,服务器集中管理系统,电源管理系统,网络中央管理系统平台四个子系统构成。

网络设备集中管理系统SLC控制台服务器是网络设备集中管理工具,通过Console配置管理端口对网络设备进行集中管理维护。

这样就在原有数据网络的基础上建立一个专用管理通道,运维管理人员通过专用管理通道对网络设备进行集中管理和维护。

服务器集中管理系统SMART 远程KVM Over IP设备是服务器、小型机、工作站设备集中管理工具,通过把服务器设备键盘鼠标显示器信号转换成基于TCPIP控制信号延伸要以太网络,运维管理人员通过本地键盘鼠标显示器对远端服务器设备实现BIOS级远程控制管理。

电源集中管理系统SLP远程电源管理器集电源智能分配、负载测量、远程控制管理功能于一身,使系统管理人员在设备出现无响应、宕机等情况下通过电源管理器对设备进行远程复位、开机、关机等操作,而无需系统管理员到现场进行干预。

SLM网络中央管理平台SLM网络中央管理平台是Lantronix? SecureLinx "集中运维管理系统"(IT Management Solutions, ITMS)系统的核心组成部分,为整个带外管理架构内所有网络设备提供集中管理平台。

运维管理人员通过SLM网络中央管理平台对网络机房的IT设备进行统一管理。

例如:服务器、路由器、交换机、PBX、UPS、主控台服务器、远程KVM、远程电源管理器。

SLM网络管理平台作带外网管的心脏,它整合所有连接到主控台服务器、KVM 或远端电源管理的设备。

透过一个中央存取点和管理界面,让管理人员简易和快速的管理网络中心的任何设备。

ntlmv2 身份验证 客户机的要求

ntlmv2 身份验证客户机的要求NTLMv2(NT LAN Manager version 2)是一种安全协议,用于在客户机和服务器之间进行身份验证。

它是NTLMv1的升级版本,提供更强大的安全性和更高的性能。

本文将详细介绍NTLMv2身份验证客户机的要求,并逐步讨论其实现过程。

首先,要理解NTLMv2身份验证客户机的要求,了解以下三个主要方面很重要:客户机操作系统、客户机硬件要求和配置选项。

1. 客户机操作系统:NTLMv2身份验证要求客户机运行Windows操作系统。

目前,广泛使用的版本包括Windows 7、Windows 8、Windows 10和Windows Server系列操作系统。

确保客户机上安装了最新的操作系统补丁和更新以确保系统的安全性。

2. 客户机硬件要求:NTLMv2身份验证客户机的硬件要求与运行Windows操作系统的硬件要求相同。

这包括处理器、内存、硬盘空间等。

建议确保客户机满足操作系统的最低硬件要求,以获得最佳性能。

3. 配置选项:为了使用NTLMv2身份验证,客户机需要进行一些配置。

以下是一些常见的配置选项:a. 安全策略:在客户机上,安全策略是控制身份验证的重要设置之一。

可以通过本地安全策略编辑器或组策略管理器来配置安全策略。

关于NTLMv2身份验证的具体设置包括启用NTLMv2身份验证、拒绝旧式(LM和NTLM)身份验证等。

确保将安全策略设置为符合组织的安全要求。

b. 密码策略:密码策略也是NTLMv2身份验证中关键的配置选项之一。

通过密码策略,可以定义密码的复杂性要求、密码的最长和最短长度等。

确保设置强密码要求,以增加系统的安全性。

c. 防火墙设置:在使用NTLMv2身份验证时,确保适当配置防火墙设置以允许来自服务器的身份验证请求。

根据组织的网络架构和安全要求,可能需要在防火墙上设置相应的入站和出站规则。

以上是NTLMv2身份验证客户机的一般要求和配置选项。

安全芯片 双向身份认证流程

安全芯片双向身份认证流程安全芯片的双向身份认证流程一般如下:1.服务器向客户端发送自己的证书,包括公钥和私钥。

2.客户端收到服务器证书后,验证其合法性,包括证书是否过期、发行服务器证书的CA是否可靠、发行者证书的公钥能否正确解开服务器证书的“发行者的数字签名”,以及服务器证书上的域名是否和服务器的实际域名相匹配。

如果合法性验证没有通过,通讯将断开;如果合法性验证通过,将继续进行下一步。

3.客户端随机产生一个用于后面通讯的“对称密码”,然后用服务器的公钥(从步骤2中的服务器证书中获得)对其加密,然后将加密后的“预主密码”传给服务器。

4.服务器收到客户端传来的“预主密码”后,用自己的私钥进行解密,得到对称密码。

5.服务器和客户端使用相同的对称密码进行后续的通讯。

以上步骤仅供参考,建议咨询专业人士获取更准确的信息。

安全芯片双向身份认证是一种基于安全芯片的认证方式,旨在确保通信双方的身份安全和数据传输的机密性。

在双向身份认证过程中,双方通过交换和验证证书来确认彼此的身份。

以下是具体步骤:1.客户端向服务器发送自己的证书,其中包括公钥和私钥。

2.服务器收到客户端证书后,验证其合法性。

这包括检查证书是否过期、发行服务器证书的CA是否可靠、发行者证书的公钥能否正确解开服务器证书的“发行者的数字签名”,以及服务器证书上的域名是否和服务器的实际域名相匹配。

如果验证不通过,通信将中断;如果验证通过,将继续进行下一步。

3.服务器生成一个随机的对称密码,然后使用客户端的公钥(从步骤2中的客户端证书中获得)对其进行加密,并将加密后的“预主密码”发送回客户端。

4.客户端收到“预主密码”后,使用自己的私钥进行解密,得到对称密码。

5.客户端和服务器使用相同的对称密码进行后续的通信。

通过这种双向身份认证的方式,可以确保只有经过授权的客户端才能与服务器建立通信,并且可以防止中间人攻击等安全威胁。

同时,使用安全芯片可以进一步增强双向身份认证的安全性,因为安全芯片具有高度的加密和保护能力,可以存储密钥和执行加密操作,从而保护数据的安全性和完整性。

uid2 使用方法

uid2 使用方法

UID2是一种数字身份解决方案,旨在提供更好的隐私保护和跨设备跟踪。

使用UID2的方法可以根据具体情况而异,但通常包括以下步骤:

1. 集成,首先,您需要与提供UID2服务的供应商合作,以便在您的平台或系统中集成UID2。

这可能涉及到技术团队的合作,以确保正确地配置和部署UID2。

2. 数据同步,一旦集成完成,您需要确保您的数据与UID2系统同步。

这可能涉及到将您现有的用户数据与UID2系统进行匹配,以便为每个用户生成唯一的UID2标识符。

3. 隐私保护,在使用UID2时,您需要遵守相关的隐私法规和最佳实践,以确保用户数据的安全和隐私。

这可能包括向用户提供透明的隐私政策,并允许他们选择是否参与UID2标识的生成。

4. 跨设备跟踪,一旦UID2集成完成并开始运行,您可以利用其跨设备跟踪功能,以更好地了解用户在不同设备上的行为,并提供更个性化的体验和定位广告。

总的来说,使用UID2需要与供应商合作进行集成、数据同步和隐私保护,以实现更好的用户识别和跨设备跟踪。

请注意,具体的使用方法可能因供应商而异,建议您在集成UID2之前与相关的供应商进行详细的沟通和了解。

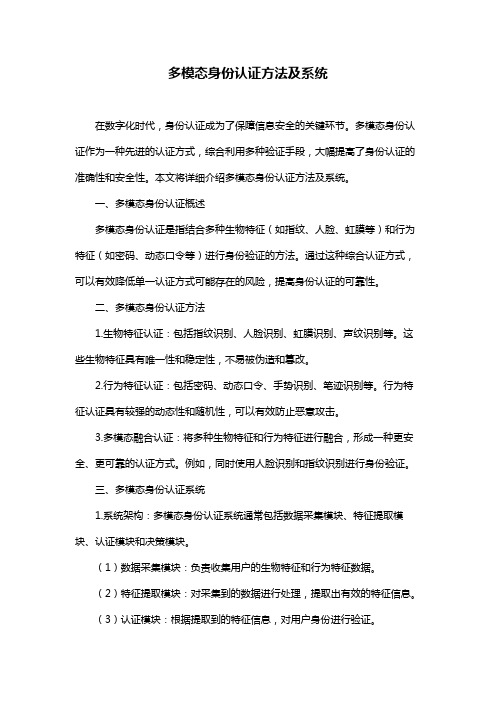

多模态身份认证方法及系统

多模态身份认证方法及系统在数字化时代,身份认证成为了保障信息安全的关键环节。

多模态身份认证作为一种先进的认证方式,综合利用多种验证手段,大幅提高了身份认证的准确性和安全性。

本文将详细介绍多模态身份认证方法及系统。

一、多模态身份认证概述多模态身份认证是指结合多种生物特征(如指纹、人脸、虹膜等)和行为特征(如密码、动态口令等)进行身份验证的方法。

通过这种综合认证方式,可以有效降低单一认证方式可能存在的风险,提高身份认证的可靠性。

二、多模态身份认证方法1.生物特征认证:包括指纹识别、人脸识别、虹膜识别、声纹识别等。

这些生物特征具有唯一性和稳定性,不易被伪造和篡改。

2.行为特征认证:包括密码、动态口令、手势识别、笔迹识别等。

行为特征认证具有较强的动态性和随机性,可以有效防止恶意攻击。

3.多模态融合认证:将多种生物特征和行为特征进行融合,形成一种更安全、更可靠的认证方式。

例如,同时使用人脸识别和指纹识别进行身份验证。

三、多模态身份认证系统1.系统架构:多模态身份认证系统通常包括数据采集模块、特征提取模块、认证模块和决策模块。

(1)数据采集模块:负责收集用户的生物特征和行为特征数据。

(2)特征提取模块:对采集到的数据进行处理,提取出有效的特征信息。

(3)认证模块:根据提取到的特征信息,对用户身份进行验证。

(4)决策模块:根据认证结果,决定是否允许用户访问受保护的资源。

2.系统实现:多模态身份认证系统可以采用以下技术实现:(1)模式识别技术:用于识别和提取生物特征和行为特征。

(2)机器学习技术:通过学习用户的行为习惯和特征,提高认证准确性。

(3)加密技术:对传输的数据进行加密,保证数据安全。

四、多模态身份认证的优势1.提高安全性:多模态身份认证结合了多种验证方式,有效降低了单一认证方式的风险。

2.增强可靠性:多种验证方式相互补充,提高了身份认证的准确性。

3.适应性强:可根据用户需求和场景选择合适的认证方式。

4.易于扩展:多模态身份认证系统可以方便地增加或替换认证方式,满足不断变化的安全需求。

VPN双重认证

VPN双重认证在现代网络环境中,隐私和安全问题越来越受到关注。

为了保护个人信息和公司数据的安全,许多组织和个人开始使用VPN(Virtual Private Network 虚拟专用网)来建立加密的连接。

然而,仅靠VPN本身并不足以保证网络的绝对安全,因此,引入VPN双重认证成为了一种重要的解决方案。

VPN双重认证是一种通过用户名和密码以及额外的安全验证来确保用户合法性的认证方式。

它提供了一种基于多因素认证的安全层,以增强VPN连接的保密性和完整性。

通过VPN双重认证,用户需要在输入用户名和密码后,进一步提供第二个验证因素,例如验证码、指纹识别、短信验证或安全令牌等。

首先,通过VPN双重认证,用户身份和合法性得到了更可靠的验证和保护。

传统的用户名和密码往往容易被猜测、破解或泄露,而VPN双重认证的额外验证因素则大大提高了系统的安全性。

例如,当用户在登录VPN时,系统会向其手机发送一条短信验证码,只有在同时拥有用户名密码和短信验证码的情况下,才能成功建立VPN连接。

这一过程保障了用户身份的真实性,防止了未经授权者的入侵。

其次,VPN双重认证限制了非法访问和数据泄露的风险。

在不启用双重认证的情况下,一旦用户的用户名和密码被盗用或泄露,恶意攻击者将有可能获得对VPN的访问权限,进而对敏感数据进行窃取或篡改。

而VPN双重认证则在基本的用户名和密码验证之外,引入了第二个层级的验证,提供了额外的保护措施,防止了未经授权的访问。

即使用户名和密码意外泄露,黑客仍然需要通过第二个层级的验证才能成功进入VPN。

另外,通过VPN双重认证,用户对于网络和数据的控制得到了加强。

由于VPN连接可以穿透公共网络,将不安全的网络转变为安全的私有网络,因此,很多公司和个人使用VPN来实现对敏感信息的保护。

在很多情况下,单一的用户名和密码认证并不能满足安全需求。

通过引入双重认证,用户可以根据不同的访问环境和权限,设定适当的认证方式。

第三方身份验证设置 - 云路径5.2配置指南(Google

Supporting Software Release 5.2CONFIGURATION GUIDEPart Number: 800-71679-001Copyright Notice and Proprietary InformationCopyright 2017 Brocade Communications Systems, Inc. All rights reserved.No part of this documentation may be used, reproduced, transmitted, or translated, in any form or by any means, electronic, mechanical, manual, optical, or otherwise, without prior written permission of or as expressly provided by under license from Brocade. Destination Control StatementTechnical data contained in this publication may be subject to the export control laws of the United States of America. Disclosure to nationals of other countries contrary to United States law is prohibited. It is the reader’s responsibility to determine the applicable regulations and to comply with them.DisclaimerTHIS DOCUMENTATION AND ALL INFORMATION CONTAINED HEREIN (“MATERIAL”) IS PROVIDED FOR GENERAL INFORMATION PURPOSES ONLY. BROCADE and RUCKUS WIRELESS, INC. AND THEIR LICENSORS MAKE NO WARRANTY OF ANY KIND, EXPRESS OR IMPLIED, WITH REGARD TO THE MATERIAL, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY, NON-INFRINGEMENT AND FITNESS FOR A PARTICULAR PURPOSE, OR THAT THE MATERIAL IS ERROR-FREE, ACCURATE OR RELIABLE. BROCADE and RUCKUS RESERVE THE RIGHT TO MAKE CHANGES OR UPDATES TO THE MATERIAL AT ANY TIME.Limitation of LiabilityIN NO EVENT SHALL BROCADE or RUCKUS BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL OR CONSEQUENTIAL DAMAGES, OR DAMAGES FOR LOSS OF PROFITS, REVENUE, DATA OR USE, INCURRED BY YOU OR ANY THIRD PARTY, WHETHER IN AN ACTION IN CONTRACT OR TORT, ARISING FROM YOUR ACCESS TO, OR USE OF, THE MATERIAL.TrademarksRuckus Wireless, Ruckus, the bark logo, BeamFlex, ChannelFly, Dynamic PSK, FlexMaster, Simply Better Wireless, SmartCell, SmartMesh, SmartZone, Unleashed, ZoneDirector and ZoneFlex are trademarks of Ruckus Wireless, Inc. in the United States and in other countries. Brocade, the B-wing symbol, MyBrocade, and ICX are trademarks of Brocade Communications Systems, Inc. in the United States and in other countries. Other trademarks may belong to third parties.ContentsSetting Up the Google Application (4)What You Need (4)Google App Configuration (4)Setting Up Cloudpath (9)What You Need (9)Cloudpath Configuration (10)User Experience (12)Setting Up the Google ApplicationBefore configuring Cloudpath for third-party authentication, you must set up the Google application.What You Need•Google login credentials•Branding information for your application•Redirect URL for your applicationGoogle App ConfigurationThis section describes how to create the Google application to use with Cloudpath.Create Web Application Project1.Go to https://.2.Sign in to your Google account.3.On the Google API Manager, create and name an API Project.4.Select the Credentials tab on the left-menu.5.On the left-menu Credentials tab, there are 3 tabs across the top, Credentials, OAuth consent screen, and Domain verification.NOTE: Be sure to create the OAuth consent screen first. If you create the Client ID first, a warning displays.FIGURE 1 Warning MessageConfigure OAuth Consent Screen1.In the API Manager, from the left menu Credentials tab, select the top-tab OAuth consent screen .The consent screen will be shown to users whenever you request access to their private data using your client ID. It will be shown for all applications registered in this project.2.Enter the OAuth consent screen credentials. Email address and Product name are required. Optionally, you can enter URL and aproduct logo.FIGURE 2OAuth Consent Screen3.Save the OAuth consent screen page.Create Client ID1.In the API Manager, from the left-menu Credentials tab, select the Credentials top-tab.Setting Up the Google ApplicationGoogle App Configuration2.From the Create Credentials drop-down menu, select OAuth Client ID .FIGURE 3Create OAuth Client IDSetting Up the Google ApplicationGoogle App Configuration3.Select Application Type - Web application .FIGURE 4Create Client ID4.Enter the Name for your web application client.5.On the Create Client ID page, leave the Authorized Javascript origins field blank.6.In the Authorized redirect URIs field, the entry must be in this format ${ENROLLER_URL}/enroll/google/, where ${ENROLLER_URL} is the external URL to which the user is redirected. For multiple redirect URLs, enter one path on each line.NOTE: Refer to the Google Configuration Redirect URI on the Third-Party Authentication Setup page in the Cloudpath Admin UI.Setting Up the Google ApplicationGoogle App Configuration7.Click Create . The OAuth client ID and client secret for your web application are displayed.FIGURE 5OAuth Client InformationClick OK to continue.View Client ID DetailsView your OAuth Client ID list with the left-menu Credentials , and top-tab Credentials , selected.FIGURE 6OAuth Client IDsClick the link in the Client ID Name to view the Client ID details, including the Client ID and Client Secret .Setting Up the Google ApplicationGoogle App ConfigurationFIGURE 7Client ID for Web ApplicationTip: Make note of your Client ID and Client Secret . You need this information to set up Google authentication within Cloudpath.Setting Up CloudpathAfter the Google application is set up, you configure an authentication step in Cloudpath to prompt the user for the Google credentials.What You Need•Google application Client ID•Google application Client SecretSetting Up CloudpathWhat You NeedSetting Up CloudpathCloudpath ConfigurationCloudpath ConfigurationThis section describes how to add a step to the enrollment workflow to authenticate a user using the Google application.How to Add Third-Party Authentication to the Workflow1.Create an enrollment workflow for third-party authentication.2.Add an enrollment step that prompts the user to authenticate through a third-party source.3.Select Create a new configuration.The Third-Party Authentication Setup page allows you to specify which third-party sources are allowed as well as API information related to those sources.4.Enter the Name and Description of this configuration.FIGURE 8Google Third-Party Authentication Setup5.In the Google Configuration section, check the Google Supported? box.6.Read the instructions for creating a client key. Be sure that the URI in the Google application matches the instructions on thispage.Setting Up CloudpathCloudpath Configuration7.Enter the Client ID and Client Secret from the Google application.Note: These entries must match what is specified in the Google application.8.Click Save . The Google authentication step is added to your enrollment workflow.FIGURE 9 CloudpathWorkflowUser ExperienceWhen a user attempts to gain access to your network, they receive the Google authentication prompt during the enrollment process.Setting Up CloudpathUser ExperienceFIGURE 10User Prompt for Google AuthenticationAfter authenticating the user with their Gmail credentials, Cloudpath continues with the enrollment process and moves the user to the secure network.Setting Up CloudpathUser ExperienceCopyright © 2006-2017. Ruckus Wireless, Inc. 350 West Java Dr. Sunnyvale, CA 94089. USA。

带外管理解决方案

XXX集中远程带外管控系统解决方案XXX集中带外管理解决方案XXX科技有限公司目录1.1现有IT环境描述 (3)1.2管理需求定义 (3)二带外管理系统解决方案设计 (4)2.1 带外管理解决方案整体概述 (4)三带外管理系统解决方案的优势特点及功能 (6)3.1方案优势 (6)3.2方案特点 (7)附录(二)方案产品介绍 (11)1、企业级Command Center SG集中远程管理门户介绍 (11)2、Dominion KX系列产品介绍 (14)3、Dominion SX 产品简介 (17)一需求分析1.1现有IT环境描述XXX信息中心整个IT应用系统的硬件环境包括应用服务器和网络设备等。

根据信息中心具体情况,现有服务器200台,交换机、路由器、防火墙等网络设备20台。

XXX原IT平台的运维方式:利用一些远程控制软件来控制服务器,或者直接使用telnet等方式来管理远端网络设备。

由于系统设备的日益增多,不同类型的设备都有不同的维护操作手段,都有自己的维护界面,造成系统维护人员需要逐个的进行维护和管理,显然这种单点式的维护需要耗费大量的人力成本。

当系统维护人员穿梭于不同的机房或各种机柜之间,寻找出故障的机器时,效率是比较低的。

不但浪费了宝贵的人力资源,而且使得出现的故障得不到及时的修复,使得系统出现不应有的停顿,造成了不可估量的损失。

维护人员不定期的加班或值班;机房环境(噪音,辐射和温度)对维护人员的影响;异地机房(长期出差)维护的路途奔波;这些问题都影响IT维护人员的工作满意度,从而影响到工作效率。

以上问题在高速发展的信息化建设中危害越来越严重。

1.2管理需求定义从上节的IT环境的分析看,整个IT环境是比较复杂的,一方面,表现为管理监控的设备众多,应用比较复杂;另一方面表现为应用系统所涉及的环节较多,一个表面的应用问题可能涉及到的故障层次也比较多。

要确保整个应用系统的正常运行,必须保证系统所涉及的每个环节都正常工作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

易优安带外身份认证系统(OOBA)

易用优秀安全

什么是带外身份认证

身份安全是一切信息化应用的前提和核心,是信息安全的第一道大门。

数据存在的价值就是被合理访问,身份认证的目标就是要保证正确的人可以合理地使用正确的资源。

两个独立并分离的网络或者通讯线路,其中一个相对于另外一个,可以称之为之外的或者带外的通道,即称为带外—“out-of-band”。

通过手机利用运营商移动数据通道和语音通道,进行互联网通道上的身份和交易验证的机制,就称之为带外身份认证——Out-Of-Band Authentication(OOBA)。

带外认证机制,可以有效地防御网络威胁,是广泛使用和深具潜力的身份验证方式;并且由于可以利用用户现有的通讯设备进行系统部署,因而具有更多交互能力以及部署方便快捷等多种优势。

威胁与带外认证

网络威胁需要新的预警方式

过去盗窃者需要入室进行偷盗,需要闯入银行实施犯罪,现在,通过网络,他们躲在某处就可以轻松进入别人的账号,随意操纵资金的流向,而进行操作的就好像是用户本人,因此网络犯罪更加难以防范。

只有账户真正的主人才知道是不是他们本人在进行合法操作。

以往,用户需要服务商提供预警信息,但这样的预警却往往难以防范网络威胁。

现在,服务商反而需要用户提供预警信息,只有这样的预警才是真正有效的办法,所以通过合适的机制来赋权用户可以提高系统的安全性。

移动电话让用户预警成为可能

之前,如果银行注意到用户的账户交易异常,他们可以通过电话要求进行验证,以确保交易者的真实身份和意图。

现在,电子商务的规模让这种人工介入的方式变得越来越难以实施,通过传统的网络数据通道之外的通道,与在线行为自动化的同步交互,成为有效的替代办法。

使用带外身份验证系统,通过这个带外通道,进行更多因素的认证,是确认交易者身份的有效方案;同时,系统可以给用户提供更多的业务流程和交易细节,让用户有再次确认或者取消操作的机会,是保证身份安全的有效方法。

带外通道提供更多审计信息

现实社会中,罪犯实施犯罪时大都会通过各种办法遮掩自己的真实面目,掩盖自己身份,以逃避罪责。

在网络上,跟踪定位确认一个罪犯却是困难的。

他们的犯罪工具是电脑,把一个具体行为与一个敲击键盘的人联系起来是非常困难的。

带外认证给用户再次确认或者取消操作机会的同时,给系统增加了一层保护,给网络威胁增加了一层障碍。

攻击者要么放弃进一步的行动,要么需要进行更多技术尝试,这个尝试的过程,就会遗留更多的足迹信息,给系统更多的信号和更多的时间进行分析和判断。

易优安带外身份认证系统

易优安带外身份认证系统,可以让与用户密切的移动设备处于重要位置,作为双通道双因素的认证手段,成为身份认证过程的一部分,并可参与业务或交易的一些重要环节,提供系统与用户更多的交互,建立更强大的安全机制。

系统提供推送、电话、短信和软件令牌多种方式的认证机制,让用户不再仅仅依靠一种通信通道和方式来完成身份验证和重要业务流程验证,让那些以劫持用户通信会话为目标的高级攻击,更难以得逞。

系统完全独立运行,充分尊重用户隐私,不涉及原有用户信息;系统的架构设计到实现细节,运用软件工程学、软件安全设计、攻防、权限管理、数据保密、安全策略管理等众多成熟理论和遵照最佳实践;系统的数据生成、加工、使用、存放和传输,都采用高强度加密措施和最小权限控制原则。

用户可以像使用其他应用商店的应用一样,下载易优安带外身份认证系统的用户侧产品——“易验证”,快速的安装、注册并开始使用。

“易验证”提供的推送验证机制,用户可与服务端建立第二安全信道,可以进行第二通道的身份增强验证;对于重要的操作也可以将更多的细节提交用户进一步确认,从而具有和服务端更好的交互能力,建立了更强的身份和流程验证机制。

易优安带外身份认证系统也提供语音线路的增强身份验证和流程验证机制。

用户的登录请求,通过语音通道,用户可以获取再次验证密码,也可以选择一键确认;对于业务流程或者交易细节,“易验证”也可以通过语音通知用户,并等待用户通过按键进行快捷的指令操作。

用户也可以选择通过短信通道接收验证密码方式,或者从“易验证”中取得验证密码,来进行二次验证。

系统如何工作

a) 用户使用用户名密码等方式完成第一次验证;

b) 本地服务器向易优安带外身份认证系统发起第二次身份验证;

c) 用户使用“易验证”APP完成第二次验证(或短信、电话、一次性口令验证)选择易优安带外认证系统的五个理由

1、最简单的方式

系统部署简单,管理方便,维护简单。

2、最易用的方式

“易验证”APP和电话方式都提供一键验证的方式,简单易用,全新的安全体验。

3、最受欢迎的方式

无需携带硬件,无需麻烦的售后维护,是最受管理者和使用者欢迎的方式。

4、最多选择的方式

系统提供多种方式的选择,用户可以根据环境和场景选择喜欢的方式。

5、最经济高效的方式

无需任何硬件,可以快速上线系统,无需繁琐的运维,简单易用,最经济高效。

OOBA。