Cisco设备的基本配置

Cisco网络设备安全配置

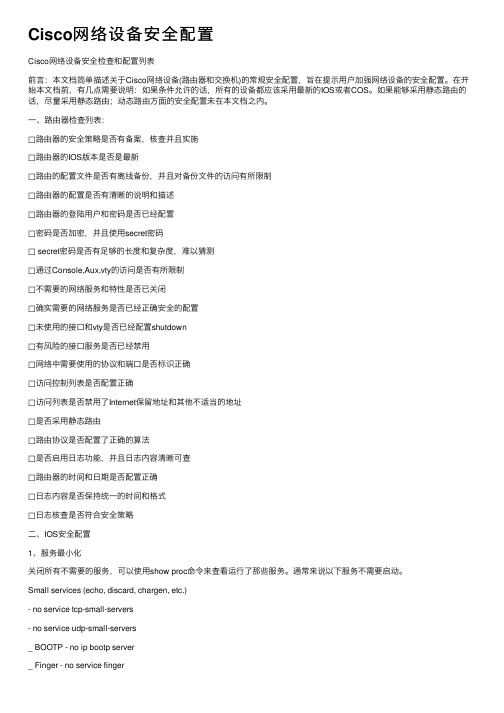

Cisco⽹络设备安全配置Cisco⽹络设备安全检查和配置列表前⾔:本⽂档简单描述关于Cisco⽹络设备(路由器和交换机)的常规安全配置,旨在提⽰⽤户加强⽹络设备的安全配置。

在开始本⽂档前,有⼏点需要说明:如果条件允许的话,所有的设备都应该采⽤最新的IOS或者COS。

如果能够采⽤静态路由的话,尽量采⽤静态路由;动态路由⽅⾯的安全配置未在本⽂档之内。

⼀、路由器检查列表:□路由器的安全策略是否有备案,核查并且实施□路由器的IOS版本是否是最新□路由的配置⽂件是否有离线备份,并且对备份⽂件的访问有所限制□路由器的配置是否有清晰的说明和描述□路由器的登陆⽤户和密码是否已经配置□密码是否加密,并且使⽤secret密码□ secret密码是否有⾜够的长度和复杂度,难以猜测□通过Console,Aux,vty的访问是否有所限制□不需要的⽹络服务和特性是否已关闭□确实需要的⽹络服务是否已经正确安全的配置□未使⽤的接⼝和vty是否已经配置shutdown□有风险的接⼝服务是否已经禁⽤□⽹络中需要使⽤的协议和端⼝是否标识正确□访问控制列表是否配置正确□访问列表是否禁⽤了Internet保留地址和其他不适当的地址□是否采⽤静态路由□路由协议是否配置了正确的算法□是否启⽤⽇志功能,并且⽇志内容清晰可查□路由器的时间和⽇期是否配置正确□⽇志内容是否保持统⼀的时间和格式□⽇志核查是否符合安全策略⼆、IOS安全配置1、服务最⼩化关闭所有不需要的服务,可以使⽤show proc命令来查看运⾏了那些服务。

通常来说以下服务不需要启动。

Small services (echo, discard, chargen, etc.)- no service tcp-small-servers- no service udp-small-servers_ BOOTP - no ip bootp server_ Finger - no service finger_ HTTP - no ip http server_ SNMP - no snmp-server2、登陆控制Router(config)#line console 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#loginRouter(config)#line aux 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 0 10Router(config-line)#loginRouter(config)#line vty 0 4Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#login注:如果路由器⽀持的话,请使⽤ssh替代telnet;3、密码设置Router(config)#service password-encryptionRouter(config)#enable secret4、⽇志功能Central(config)# logging onCentral(config)# logging IP(SYSLOG SERVER)Central(config)# logging bufferedCentral(config)# logging console criticalCentral(config)# logging trap informationalCentral(config)# logging facility local1Router(config)# service timestamps log datetime localtime show-timezone msec5、SNMP的设置Router(config)# no snmp community public roRouter(config)# no snmp community private rwRouter(config)# no access-list 50Router(config)# access-list 50 permit 10.1.1.1Router(config)# snmp community xxx ro 50Router(config)# snmp community yyy rw 50注:xxx,yyy是你需要设置的community string,越是复杂越好,并且两都绝对不能⼀致。

cisco配置实验报告

cisco配置实验报告Cisco配置实验报告1. 实验目的本次实验旨在通过配置Cisco网络设备,实现局域网内主机之间的互联及互访。

通过此实验,我们将深入了解Cisco设备的配置和管理,提高网络管理技能。

2. 实验环境本次实验使用的设备为Cisco Catalyst 2960交换机和Cisco 2811路由器。

交换机用于构建局域网,路由器用于实现不同局域网之间的互联。

3. 实验步骤3.1 网络拓扑规划根据实验要求,我们设计了以下网络拓扑结构:一个核心交换机连接多个分支交换机,每个分支交换机连接多台主机。

核心交换机通过路由器与其他局域网相连。

3.2 配置交换机首先,我们登录到核心交换机的管理界面。

使用默认用户名和密码登录后,我们进入交换机的命令行界面。

3.2.1 VLAN配置为了实现不同局域网之间的隔离,我们需要配置不同的VLAN。

通过以下命令,我们创建了两个VLAN,分别为VLAN 10和VLAN 20:```vlan 10name VLAN10vlan 20name VLAN20```3.2.2 端口配置接下来,我们需要将交换机的端口划分到不同的VLAN中。

通过以下命令,我们将端口1-10划分到VLAN 10,端口11-20划分到VLAN 20:```interface range fastEthernet 0/1-10switchport mode accessswitchport access vlan 10interface range fastEthernet 0/11-20switchport mode accessswitchport access vlan 20```3.3 配置路由器在路由器上,我们需要配置静态路由,将不同局域网之间的流量进行转发。

3.3.1 接口配置首先,我们配置路由器的接口。

通过以下命令,我们将路由器的Fa0/0接口配置为与核心交换机相连的接口:```interface fastEthernet 0/0ip address 192.168.1.1 255.255.255.0```3.3.2 静态路由配置接着,我们配置静态路由,实现不同局域网之间的互通。

Cisco交换机一般配置Vlan设置

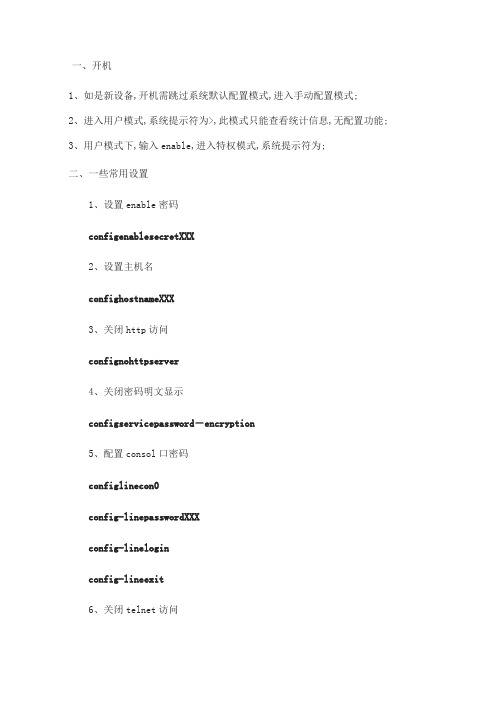

一、开机1、如是新设备,开机需跳过系统默认配置模式,进入手动配置模式;2、进入用户模式,系统提示符为>,此模式只能查看统计信息,无配置功能;3、用户模式下,输入enable,进入特权模式,系统提示符为;二、一些常用设置1、设置enable密码configenablesecretXXX2、设置主机名confighostnameXXX3、关闭http访问confignohttpserver4、关闭密码明文显示configservicepassword-encryption5、配置consol口密码configlinecon0config-linepasswordXXXconfig-lineloginconfig-lineexit6、关闭telnet访问configlinevty04config-linenopasswordconfig-lineexit7、关闭VLAN1configinterfacevlan1config-ifshutdownconfig-ifexit三、创建VLAN10vlan1设备自动生成,不能更改、删除方法1:vlandatabasevlanvlan10nameXXXvlanapple方法2:nameXXX就是命名Vlanconfigureterminalconfigvlan10config-vlannameXXXconfig-vlanexit四、Vlan配置configureterminalconfig-ifinterfacevlan10------进入Vlan10config-ifipaddress---config-ifnoshutdown------开启端口config-ifdescriptionXXX-----描述名XXX,只支持英文config-ifexit-----退出五、添加Vlan到某个端口configureterminalconfiginterfacerangegigabitEthernet0/16----进入端口16 config-if-rangnoshutdown-------开启端口config-if-rangswitchportmodeaccess--------------将交换机端口转换为ACCESS模式config-if-rangswitchportaccessvlan10--------在16端口允许Vlan10通过config-if-rangexit-------退出六、单独修改某个Vlan网关config-ifinterfacevlan10--进入Vlan10config-ifipaddress------七、创建ACL规则,标准ACLconfigipaccess-listextendedswj ACL规则名config-ext-nacl0.0.0----拒绝vlan30的用户访问vlan10资源八、将ACL应用到vlan10configinterfacevlan10--创建vlan10的SVI接口config-ifipaccess-groupswjin--将扩展ACL应用到vlan10的SVI接口下九、保存copyrun-configurestart-configure。

CISCO交换机基本配置和使用概述

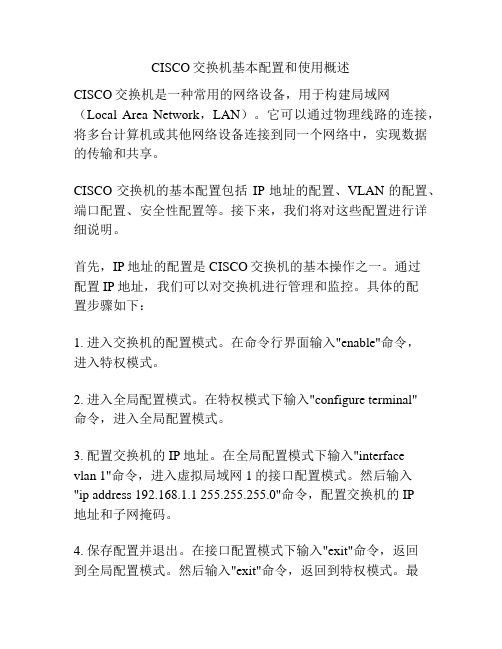

CISCO交换机基本配置和使用概述CISCO交换机是一种常用的网络设备,用于构建局域网(Local Area Network,LAN)。

它可以通过物理线路的连接,将多台计算机或其他网络设备连接到同一个网络中,实现数据的传输和共享。

CISCO交换机的基本配置包括IP地址的配置、VLAN的配置、端口配置、安全性配置等。

接下来,我们将对这些配置进行详细说明。

首先,IP地址的配置是CISCO交换机的基本操作之一。

通过配置IP地址,我们可以对交换机进行管理和监控。

具体的配置步骤如下:1. 进入交换机的配置模式。

在命令行界面输入"enable"命令,进入特权模式。

2. 进入全局配置模式。

在特权模式下输入"configure terminal"命令,进入全局配置模式。

3. 配置交换机的IP地址。

在全局配置模式下输入"interfacevlan 1"命令,进入虚拟局域网1的接口配置模式。

然后输入"ip address 192.168.1.1 255.255.255.0"命令,配置交换机的IP地址和子网掩码。

4. 保存配置并退出。

在接口配置模式下输入"exit"命令,返回到全局配置模式。

然后输入"exit"命令,返回到特权模式。

最后输入"copy running-config startup-config"命令,保存配置到闪存中。

其次,VLAN的配置是CISCO交换机的关键配置之一。

通过配置VLAN,我们可以将交换机的端口划分为不同的虚拟局域网,实现数据的隔离和安全。

1. 进入交换机的配置模式。

同样,在特权模式下输入"configure terminal"命令,进入全局配置模式。

2. 创建VLAN。

在全局配置模式下输入"vlan 10"命令,创建一个编号为10的VLAN。

Cisco设备静态NAT基本配置步骤

Cisco设备静态NAT基本配置步骤以下内容摘自笔者即将出版上市的《金牌网管师——大中型企业网络组建、配置与管理》一书,或者于明年将出版的《Cisco/H3C 路由器配置与管理完全手册》一书.当你与外部网络进行通信时,你可以转换自己的私有IP地址到全态NAT在内部本地址和内部全局地址之间建立一对一的映射关系,而动态NAT建立一个内部本地址到一个全局地址池的映射关系。

一、静态NAT工作原理静态NAT是最基本的NAT方式,也是最常用的NAT方式之一.本节要利用网络拓扑结构和具体的示例介绍Cisco设备上的静态NAT基本配置步骤。

示例中的基本网络拓扑结构如图1所示。

NAT 路由器的两个接口(s0和s1)分别连接了内、外两个不同的网络(10。

10。

10。

0/24和171.16.68。

1/24)。

现要使内部网络中的10。

10.01.1主机和外部网络中的171。

16.68。

5主机间进行数据包传输。

图1 静态NAT基本配置示例网络结构在上一篇说到了,NAT的应用可以是单方向(包括正向或反向),也可以是双方向的地址转换.我们把内部网络中的地址转换成外部网络中的地址,称之为正向转换,使用的NAT命令为“ip nat inside source static {local—ip global—ip}”,把本地网络的本地址转换成外部网络的全局地址。

把外部网络中的地址转换成内部网络中的地址称之为反向转换,使用的NAT命令为“ip nat outside source static global—ip local-ip}”,把外部网络的全地址转换成本地网络的本地地址.对比可以看出,两个命令中的本地IP地址(local-ip)和全局IP地址(global—ip)的位置是相互调换的。

而把需要同时具有两方面的转换,称之为双向转换。

正向转换时只需要定义内部本地址和内部全局地址;反方向的转换时则需要定义外部本地址和外部全局地址;双向转换时则需要同时定义内部本地址、内部全局地址、外部本地址和外部全局地址。

cisco交换机配置实验报告

Cisco交换机配置实验报告实验目的本实验旨在了解和掌握Cisco交换机的基本配置和操作方法,包括VLAN划分、端口配置、静态路由等。

实验环境•Cisco交换机(型号:XYZ)•一台计算机•Console连接线实验步骤步骤一:连接设备1.将计算机通过Console连接线与Cisco交换机的Console端口相连。

2.打开终端软件(如SecureCRT、PuTTY等),配置串口连接参数,如波特率、数据位、停止位等。

3.点击连接按钮,与Cisco交换机建立串口连接。

步骤二:进入特权模式1.在终端中输入用户名和密码,登录到Cisco交换机的用户模式。

2.输入enable命令,进入特权模式,需输入特权密码。

步骤三:配置主机名1.在特权模式下,输入configure terminal命令,进入全局配置模式。

2.输入hostname [名称]命令,设置Cisco交换机的主机名。

3.按下Ctrl+Z保存配置并退出。

步骤四:配置VLAN1.进入全局配置模式,输入vlan [VLAN编号]命令,创建VLAN。

2.输入name [VLAN名称]命令,为VLAN设置名称。

3.重复以上步骤,创建所需的所有VLAN。

4.按下Ctrl+Z保存配置并退出。

步骤五:配置端口1.进入全局配置模式,输入interface [端口编号]命令,进入端口配置模式。

2.输入switchport mode access命令,设置端口为访问模式。

3.输入switchport access vlan [VLAN编号]命令,将端口划分到对应的VLAN。

4.重复以上步骤,配置所有需要的端口。

5.按下Ctrl+Z保存配置并退出。

步骤六:配置静态路由1.进入全局配置模式,输入ip route [目标子网] [子网掩码] [下一跳地址]命令,添加静态路由。

2.重复以上步骤,配置所有需要的静态路由。

3.按下Ctrl+Z保存配置并退出。

步骤七:查看配置1.在特权模式下,输入show running-config命令,查看当前的运行配置。

CISCO 网络设备使用及配置文档

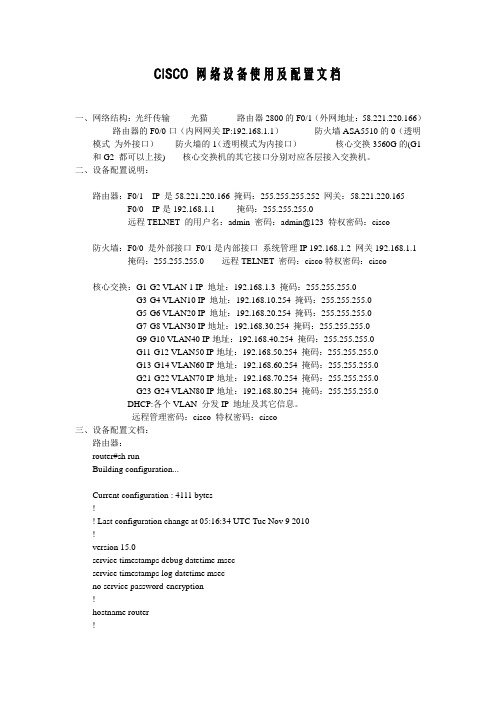

CISCO 网络设备使用及配置文档一、网络结构:光纤传输-------光猫----------路由器2800的F0/1(外网地址:58.221.220.166)-------路由器的F0/0口(内网网关IP:192.168.1.1)-----------防火墙ASA5510的0(透明模式为外接口)-------防火墙的1(透明模式为内接口)-------------核心交换3560G的(G1 和G2 都可以上接)------核心交换机的其它接口分别对应各层接入交换机。

二、设备配置说明:路由器:F0/1 IP 是58.221.220.166 掩码:255.255.255.252 网关:58.221.220.165 F0/0 IP是192.168.1.1 掩码:255.255.255.0远程TELNET 的用户名:admin 密码:admin@123 特权密码:cisco防火墙:F0/0 是外部接口F0/1是内部接口系统管理IP 192.168.1.2 网关192.168.1.1 掩码:255.255.255.0 远程TELNET 密码:cisco特权密码:cisco核心交换:G1-G2 VLAN 1 IP 地址:192.168.1.3 掩码:255.255.255.0G3-G4 VLAN10 IP 地址:192.168.10.254 掩码:255.255.255.0G5-G6 VLAN20 IP 地址:192.168.20.254 掩码:255.255.255.0G7-G8 VLAN30 IP地址:192.168.30.254 掩码:255.255.255.0G9-G10 VLAN40 IP地址:192.168.40.254 掩码:255.255.255.0G11-G12 VLAN50 IP地址:192.168.50.254 掩码:255.255.255.0G13-G14 VLAN60 IP地址:192.168.60.254 掩码:255.255.255.0G21-G22 VLAN70 IP地址:192.168.70.254 掩码:255.255.255.0G23-G24 VLAN80 IP地址:192.168.80.254 掩码:255.255.255.0DHCP:各个VLAN 分发IP地址及其它信息。

ccna实验手册

东莞斯瑞教育中心CCNA实验手册V5.0CCNA实验手册实验一基础实验一、拓扑图如下:二、实验目的1、掌握CISCO设备的基础配置。

2、2台设备能够ping 通。

3、熟练使用各种show命令查看设备状态。

三、实验要求:假设公司架设了一条东莞到香港的专线,作为网络管理员的你需要完成设备的基本配置,两台设备要PING通。

四、实验步骤:1、按照拓扑图所示,搭建实验平台2、完成CISCO设备的基础配置➢基本配置包括。

➢设置主机名称和设备标识。

➢关闭设备的DNS查询功能。

➢开启光标跟随功能。

➢设置超时时间,要求HongKong超时时间是10分30秒,DongGuan永远不超时。

➢配置控制台密码,配置VTY密码,配置特权密码,启用密码加密服务。

➢完成基本和辅助配置之后,按照拓扑图配置好设备的IP地址,测试相邻设备之间能否ping通。

➢使用CDP协议查看邻居设备信息,可以对设备进行远程telnet。

➢保存配置文件后,备份IOS软件和配置文件。

3、配置如下:设备命名:Router(config)#hostname dongguanDongguan(config)#关闭DNS查询:Router(config)#no ip domain-lookup注释:IOS软件会把未知的命令当做网络上设备的主机名称,通过广播去查找这台设备,这个过程需要比较久的时间,用这个命令可以避免DNS查询过程,节省时间。

启用光标跟随:Router(config)#line console 0Router(config-line)#logging synchronous注释:IOS软件会对系统状态变化自动的跳出提示信息,这会打乱我们的命令输入会影响我们命令的输入,启动光标跟随可以解决这个问题。

设置超时时间Router(config)#line console 0Router(config-line)#exec-timeout 0(分) 0 (秒)『永不超时』注释:当我们一段时间没有对设备进行操作后,会自动跳出登录,好比windows系统在多长时间没有活动后自动锁定,需要我们重新登录。

操作与配置CiscoIOS设备概述

操作与配置CiscoIOS设备概述配置Cisco IOS设备通常包括以下几个步骤:1. 连接到设备:通过串口、Telnet、SSH或者通过Console接口等方式连接到设备。

2. 进入特权模式:输入特权密码或验证凭证可以进入特权模式,有些情况下需要配置特权密码或者配置AAA 认证。

3. 进入全局模式:输入"configure terminal"命令可以进入全局配置模式,进行设备的全局配置。

4. 配置接口:通过"interface"命令进入接口配置模式,可以对接口进行配置,包括IP地址、子网掩码、MTU等。

5. 配置路由:通过路由协议或者静态路由对设备进行路由配置,以实现网络之间的通信。

6. 配置安全策略:通过ACL、防火墙等方式对设备进行安全配置,保护网络的安全。

7. 保存配置:在完成配置后,需要通过"write memory"或者"copy running-config startup-config"命令保存配置,以防止设备重启后丢失配置。

总之,配置Cisco IOS设备需要对网络知识有一定的了解,并且要谨慎操作,以避免造成设备故障或数据泄露等问题。

同时,根据实际需求和网络规模,配置也会有所不同,需要根据具体情况进行相应的配置。

配置和操作Cisco IOS设备是网络管理员日常工作的一部分,因此对于熟悉这个操作系统的人来说,这是一项重要的技能。

它是一个功能强大、灵活且稳定的操作系统,为管理和维护网络提供了大量的工具和选项。

在配置Cisco IOS设备时,管理员需要熟悉各种命令和配置选项。

作为网络设备的核心,路由器和交换机的配置是最常见的任务。

接下来,我们将详细了解如何配置常用的路由器和交换机功能。

路由器配置:1. 配置基本设置:管理员可以使用命令行界面(CLI)通过控制台或SSH连接到路由器。

通常会要求管理员输入特权密码以进入特权模式。

思科基本配置命令详解

思科交换机基本配置实例讲解目录1、基本概念介绍 (1)2、密码、登陆等基本配置 (1)3、CISCO设备端口配置详解 (7)4、VLAN的规划及配置 (12)4.1核心交换机的相关配置 (12)4.2接入交换机的相关配置 (24)5、配置交换机的路由功能 (29)6、配置交换机的DHCP功能 (30)7、常用排错命令 (31)1、基本概念介绍IOS: 互联网操作系统,也就是交换机和路由器中用的操作系统VLAN: 虚拟lanVTP: VLAN TRUNK PROTOCOLDHCP: 动态主机配置协议ACL:访问控制列表三层交换机:具有三层路由转发能力的交换机本教程中“#”后的蓝色文字为注释内容。

2、密码、登陆等基本配置本节介绍的内容为cisco路由器或者交换机的基本配置,在目前版本的cisco交换机或路由器上的这些命令是通用的。

本教程用的是cisco的模拟器做的介绍,一些具体的端口显示或许与你们实际的设备不符,但这并不影响基本配置命令的执行。

Cisco 3640 (R4700) processor (revision 0xFF) with 124928K/6144K bytes of memory. Processor board ID 00000000R4700 CPU at 100MHz, Implementation 33, Rev 1.22 Ethernet interfaces8 Serial interfacesDRAM configuration is 64 bits wide with parity enabled.125K bytes of NVRAM.8192K bytes of processor board System flash (Read/Write)--- System Configuration Dialog ---Would you like to enter the initial configuration dialog? [yes/no]: n# 此处我们选择no,不进入他的初始化配置向导Press RETURN to get started!# 选择no以后,提示你按回车键开始,此处我们需要按回车键*Mar 1 00:43:56.591: %IP-5-WEBINST_KILL: Terminating DNS process*Mar 1 00:43:58.379: %SYS-5-RESTART: System restarted --Cisco IOS Software, 3600 Software (C3640-JK9O3S-M), Version 12.3(14)T7, RELEASE SOFTWARE (fc2)Technical Support: /techsupportCopyright (c) 1986-2006 by Cisco Systems, Inc.Compiled Wed 22-Mar-06 21:46 by pwade*Mar 1 00:43:58.411: %SNMP-5-COLDSTART: SNMP agent on host Router is undergoing a cold startRouter># 等显示稳定后,出现最初的提示符,注意提示符是“>”,目前所处的状态称为用户模式。

CISCO配置命令大全

CISCO配置命令大全路由器的基本配置1 .配置以太网(Ethernet)端口:# conf t从终端配置路由器。

# int e0指定E0口。

# ip addr ABCD XXXXABCD为以太网地址,XXXX为子网掩码。

# ip addr ABCD XXXX secondaryE0口同时支持两个地址类型。

如果第一个为A类地址,则第二个为B或C类地址。

# no shutdown激活E0口。

# exit2.X.25的配置# conf t# int S0指定S0口.# ip addr ABCD XXXXABCD为以太网S0的IP地址,XXXX为子网掩码.。

# encap X25-ABC封装X.25协议。

ABC指定X.25为DTC或DCE操作,缺省为DTE。

# x25 addr ABCDABCD为S0的X.25端口地址,由邮电局提供。

# x25 map ip ABCD XXXX br映射的X.25地址.ABCD为对方路由器(如:S0)的IP地址,XXXX为对方路由器(如:S0)的X.25端口地址。

# x25 htc X配置最高双向通道数.X的取值范围1-4095,要根据邮电局实际提供的数字配置。

# x25 nvc X配置虚电路数。

X不可超过据邮电局实际提供的数,否则,将影响数据的正常传输。

# exit---- 3 .专线的配置:# conf t# int S2指定S2口。

# ip addr ABCD XXXXABCD为S2的IP地址,XXXX为子网掩码。

# exit4.帧中继的配置# conf t# int s0# ip addr ABCD XXXXABCD为S0的IP地址,XXXX为子网掩码。

# encap frante_relay封装frante_relay协议。

# no nrzi_encodingNRZI=NO# frame_relay lmi_type q933aLMI使用Q933A标准.LMI(Local management Interface)有3种:ANSI:T1.617;CCITTY:Q933A和CISCO特有的标准。

思科交换机基本配置命令

思科交换机基本配置命令目录1、基本概念介绍 (2)2、密码、登陆等基本配置 (2)3、CISCO设备端口配置详解 (4)4、VLAN的规划及配置 (6)4.1核心交换机的相关配置 (6)4.2接入交换机的相关配置 (8)5、配置交换机的路由功能 (9)6、配置交换机的DHCP功能 (9)7、常用排错命令 (10)1、基本概念介绍IOS: 互联网操作系统,交换机和路由器常用操作系统VLAN: 虚拟lanVTP: VLAN TRUNK PROTOCOLDHCP: 动态主机配置协议ACL:访问控制列表三层交换机:具有三层路由转发能力的交换机2、密码、登陆等基本配置本节介绍cisco路由器或者交换机的基本配置,本教程用的是cisco的模拟器做的介绍,一些具体的端口显示可能与实际的设备不符,但并不影响基本配置命令的执行。

Router># 显示稳定后,出现最初的提示符,提示符“>”表示目前所处的状态为用户模式。

Router>Router>en# 如果在当前状态下没有重复的命令,可以用“TAB”键来补齐命令Router>enable# 从用户模式(user mode)进入到特权模式(exec mode),提示符变为“#”Router#configure terminal#在特权模式下输入configure terminal进入全局配置模式(global configuration mode),在这之下输入的命令叫做全局命令,一旦输入,将对整个router产生即时影响。

*Mar 1 00:44:26.491: %SYS-5-CONFIG_I: Configured from console by console t # 在输入命令的过程中,IOS会出现一些即时提示。

Enter configuration commands, one per line. End with CNTL/Z.Router(config)#exit # 退出当前模式Router(config)#hostname test# 更改当前设备的名字,主要是为了便于区分设备。

Cisco路由器配置命令大全

Cisco路由器配置命令大全本文档旨在提供一份最新最全的Cisco路由器配置命令范本,旨在帮助用户快速配置和管理Cisco路由器。

以下是具体的章节内容:⒈设置基本参数⑴主机名设置命令⑵控制台设置命令⑶用户密码设置命令⑷物理接口配置命令⒉配置IP网络⑴设置IP地质和子网掩码⑵配置静态路由⑶配置动态路由协议(如OSPF或EIGRP)⑷ ICMP设置命令⒊网络管理和监控⑴远程管理设置命令⑵ SNMP配置命令⑶日志记录命令⑷监控和排错命令⒋安全配置⑴访问控制列表(ACL)配置命令⑵ VPN配置命令⑶防火墙配置命令⑷加密和身份验证命令⒌功能扩展⑴ NAT配置命令⑵ QoS配置命令⑶ VLAN配置命令⑷ DHCP配置命令附件:本文档涉及附件,请参阅附件文件以获取更详细的配置示例和说明。

注释:⒈Cisco路由器:Cisco公司生产的用于网络互联的路由器设备。

⒉配置命令:指通过命令行界面输入的一系列指令,用于配置和管理Cisco路由器。

⒊IP地质:Internet协议地质,用于在网络中标识设备的唯一地质。

⒋子网掩码:用于确定IP地质中网络地质和主机地质的部分。

⒌静态路由:通过手动配置的路由信息,用于指定数据包的下一跳路径。

⒍动态路由协议:通过协议自动交换路由信息,动态更新路由表。

⒎OSPF:开放最短路径优先(Open Shortest Path First)协议,用于计算路径的最佳选择。

⒏EIGRP:增强型内部网关路由协议(Enhanced Interior Gateway Routing Protocol),Cisco公司开发的路由协议。

⒐ICMP:Internet控制报文协议,用于在IP网络中发送错误和控制消息。

⒑SNMP:简单网络管理协议,用于管理和监控网络设备。

1⒈ACL:访问控制列表,用于控制流经路由器的数据包的访问权限。

1⒉VPN:虚拟专用网络,通过加密和认证技术实现安全的远程连接。

1⒊防火墙:用于保护网络免受未经授权的访问和攻击的安全设备。

cisco设备详细配置(全)

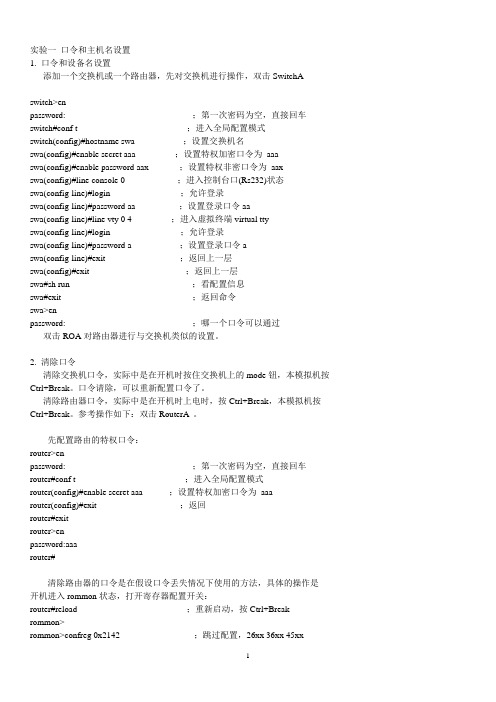

实验一口令和主机名设置1. 口令和设备名设置添加一个交换机或一个路由器,先对交换机进行操作,双击SwitchAswitch>enpassword: ;第一次密码为空,直接回车switch#conf t ;进入全局配置模式switch(config)#hostname swa ;设置交换机名swa(config)#enable secret aaa ;设置特权加密口令为aaaswa(config)#enable password aax ;设置特权非密口令为aaxswa(config)#line console 0 ;进入控制台口(Rs232)状态swa(config-line)#login ;允许登录swa(config-line)#password aa ;设置登录口令aaswa(config-line)#line vty 0 4 ;进入虚拟终端virtual ttyswa(config-line)#login ;允许登录swa(config-line)#password a ;设置登录口令aswa(config-line)#exit ;返回上一层swa(config)#exit ;返回上一层swa#sh run ;看配置信息swa#exit ;返回命令swa>enpassword: ;哪一个口令可以通过双击ROA对路由器进行与交换机类似的设置。

2. 清除口令清除交换机口令,实际中是在开机时按住交换机上的mode钮,本模拟机按Ctrl+Break。

口令请除,可以重新配置口令了。

清除路由器口令,实际中是在开机时上电时,按Ctrl+Break,本模拟机按Ctrl+Break。

参考操作如下:双击RouterA 。

先配置路由的特权口令:router>enpassword: ;第一次密码为空,直接回车router#conf t ;进入全局配置模式router(config)#enable secret aaa ;设置特权加密口令为aaarouter(config)#exit ;返回router#exitrouter>enpassword:aaarouter#清除路由器的口令是在假设口令丢失情况下使用的方法,具体的操作是开机进入rommon状态,打开寄存器配置开关:router#reload ;重新启动,按Ctrl+Break rommon>rommon>confreg 0x2142 ;跳过配置,26xx 36xx 45xxrommon>reset;重新引导,等效于重开机router>enpassword:router#conf trouter(config)#enable secret bbb ;设置特权加密口令为aaarouter(config)#config-register 0x2102 ;正常使用配置文件router(config)#exitrouter#exitrouter>enpassword:bbbrouter#在实际工作中一般要备份路由器的配置文件,当系统有问题时将配置文件复原。

CISCO交换机配置操作学习教程(2024)

通过命令`interface <端口类型> <端口号 >`进入端口配置模式。

设置端口属性

可设置端口的速率、双工模式、流控等属性 。

2024/1/27

启用/禁用端口

通过命令`no shutdown`或`shutdown`启用 或禁用端口。

14

VLAN概念及划分方法

2024/1/27

01

20

04

路由配置与IP地址规划

2024/1/27

21

静态路由配置方法

配置静态路由基本命令

使用`ip route`命令配置静态路由 ,指定目标网络和下一跳地址或 出口接口。

静态路由的优缺点

优点是配置简单、占用资源少; 缺点是缺乏灵活性,当网络拓扑 发生变化时需要手动更新路由表 。

静态路由适用场景

适用于小型、稳定的网络环境, 或者作为动态路由协议的补充, 用于特定路由的精确控制。

02 进入全局配置模式

在特权EXEC模式下输入 `configure terminal`命令,进 入全局配置模式,此时可以对 交换机进行各种配置。

03

配置主机名

在全局配置模式下输入 `hostname <hostname>`命令 ,为交换机配置主机名,方便识 别和管理。

04

配置接口

在全局配置模式下输入 `interface <interface-type> <interface-number>`命令,进 入接口配置模式,然后可以对该 接口进行各种配置,如设置IP地 址、启用/禁用接口等。

防止DoS攻击

通过限制特定流量的速率或数量,防 止DoS攻击对交换机造成影响。

Cisco基础(三):HSRP配置、三层交换配置HSRP、STP的配置、三层交换配置STP

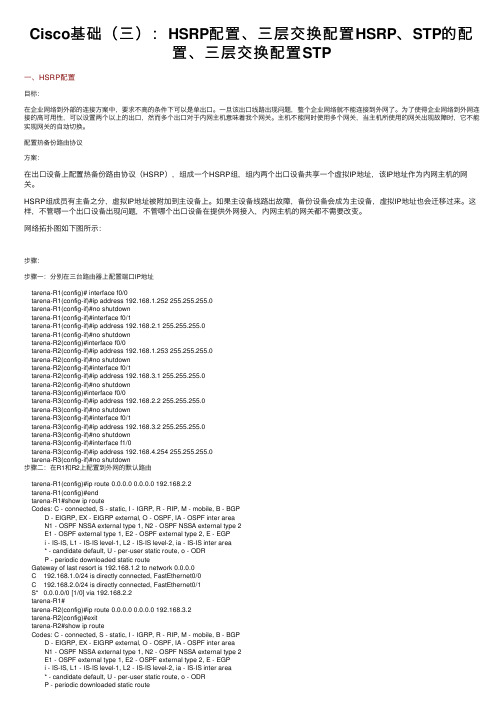

Cisco基础(三):HSRP配置、三层交换配置HSRP、STP的配置、三层交换配置STP⼀、HSRP配置⽬标:在企业⽹络到外部的连接⽅案中,要求不⾼的条件下可以是单出⼝。

⼀旦该出⼝线路出现问题,整个企业⽹络就不能连接到外⽹了。

为了使得企业⽹络到外⽹连接的⾼可⽤性,可以设置两个以上的出⼝,然⽽多个出⼝对于内⽹主机意味着我个⽹关。

主机不能同时使⽤多个⽹关,当主机所使⽤的⽹关出现故障时,它不能实现⽹关的⾃动切换。

配置热备份路由协议⽅案:在出⼝设备上配置热备份路由协议(HSRP),组成⼀个HSRP组,组内两个出⼝设备共享⼀个虚拟IP地址,该IP地址作为内⽹主机的⽹关。

HSRP组成员有主备之分,虚拟IP地址被附加到主设备上。

如果主设备线路出故障,备份设备会成为主设备,虚拟IP地址也会迁移过来。

这样,不管哪⼀个出⼝设备出现问题,不管哪个出⼝设备在提供外⽹接⼊,内⽹主机的⽹关都不需要改变。

⽹络拓扑图如下图所⽰:步骤:步骤⼀:分别在三台路由器上配置端⼝IP地址tarena-R1(config)# interface f0/0tarena-R1(config-if)#ip address 192.168.1.252 255.255.255.0tarena-R1(config-if)#no shutdowntarena-R1(config-if)#interface f0/1tarena-R1(config-if)#ip address 192.168.2.1 255.255.255.0tarena-R1(config-if)#no shutdowntarena-R2(config)#interface f0/0tarena-R2(config-if)#ip address 192.168.1.253 255.255.255.0tarena-R2(config-if)#no shutdowntarena-R2(config-if)#interface f0/1tarena-R2(config-if)#ip address 192.168.3.1 255.255.255.0tarena-R2(config-if)#no shutdowntarena-R3(config)#interface f0/0tarena-R3(config-if)#ip address 192.168.2.2 255.255.255.0tarena-R3(config-if)#no shutdowntarena-R3(config-if)#interface f0/1tarena-R3(config-if)#ip address 192.168.3.2 255.255.255.0tarena-R3(config-if)#no shutdowntarena-R3(config-if)#interface f1/0tarena-R3(config-if)#ip address 192.168.4.254 255.255.255.0tarena-R3(config-if)#no shutdown步骤⼆:在R1和R2上配置到外⽹的默认路由tarena-R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2tarena-R1(config)#endtarena-R1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.1.2 to network 0.0.0.0C 192.168.1.0/24 is directly connected, FastEthernet0/0C 192.168.2.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.2.2tarena-R1#tarena-R2(config)#ip route 0.0.0.0 0.0.0.0 192.168.3.2tarena-R2(config)#exittarena-R2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.2.2 to network 0.0.0.0C 192.168.1.0/24 is directly connected, FastEthernet0/0C 192.168.3.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.3.2步骤三:在R3上配置到企业内⽹的静态路由tarena-R3(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1tarena-R3(config)#ip route 192.168.1.0 255.255.255.0 192.168.3.1tarena-R3(config)#endtarena-R3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setS 192.168.1.0/24 [1/0] via 192.168.2.1[1/0] via 192.168.3.1C 192.168.2.0/24 is directly connected, FastEthernet0/0C 192.168.3.0/24 is directly connected, FastEthernet0/1C 192.168.4.0/24 is directly connected, FastEthernet1/0tarena-R3#步骤四:在R1上配置HSRP,指定其优先级为200HSRP的默认优先级为100,路由器启动后,根据优先级决定谁可以成为活跃路由器,优先级⾼的将胜出。

Cisco路由器安全配置基线

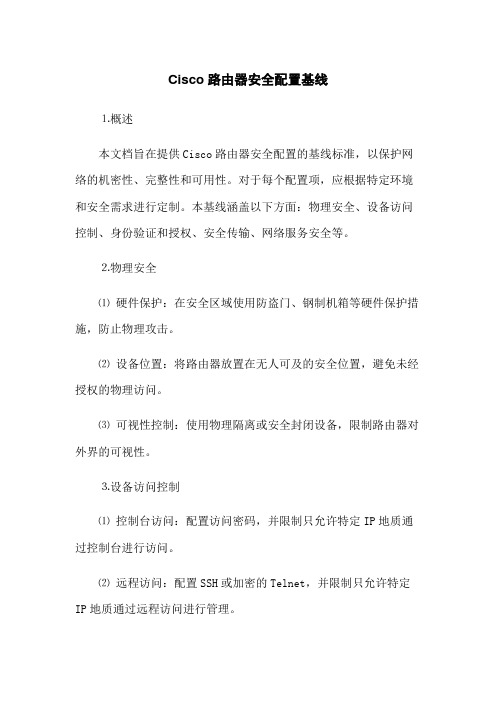

Cisco路由器安全配置基线⒈概述本文档旨在提供Cisco路由器安全配置的基线标准,以保护网络的机密性、完整性和可用性。

对于每个配置项,应根据特定环境和安全需求进行定制。

本基线涵盖以下方面:物理安全、设备访问控制、身份验证和授权、安全传输、网络服务安全等。

⒉物理安全⑴硬件保护:在安全区域使用防盗门、钢制机箱等硬件保护措施,防止物理攻击。

⑵设备位置:将路由器放置在无人可及的安全位置,避免未经授权的物理访问。

⑶可视性控制:使用物理隔离或安全封闭设备,限制路由器对外界的可视性。

⒊设备访问控制⑴控制台访问:配置访问密码,并限制只允许特定IP地质通过控制台进行访问。

⑵远程访问:配置SSH或加密的Telnet,并限制只允许特定IP地质通过远程访问进行管理。

⑶ Telnet服务禁用:禁用非加密的Telnet服务,避免明文传输敏感信息。

⑷控制台超时:设置超时时间,自动登出空闲控制台连接。

⒋身份验证和授权⑴强密码策略:要求使用至少8位包含大小写字母、数字和特殊字符的复杂密码。

⑵数字证书:配置数字证书用于身份验证和加密通信。

⑶ AAA认证:配置AAA(身份验证、授权和记账)服务,以集中管理身份验证和授权策略。

⑷账号锁定:限制登录尝试次数,并自动锁定账号以防止暴力。

⒌安全传输⑴强制使用加密协议:禁用不安全的协议,例如明文HTTP,强制使用HTTPS进行安全的Web管理。

⑵ SSL/TLS配置:配置合适的加密算法和密码套件,并定期更新SSL/TLS证书。

⑶ IPsec VPN:配置基于IPsec的VPN以保护远程访问和站点之间的安全通信。

⒍网络服务安全⑴不必要的服务禁用:禁用不必要的网络服务,如Telnet、FTP等,以减少攻击面。

⑵网络时间协议(NTP):配置合法的NTP服务器,并限制只允许特定IP地质进行时间同步。

⑶ SNMP安全:配置SNMPv3,并使用强密码和访问控制列表(ACL)限制对SNMP服务的访问。

附注:附件A:示例配置文件附件B:网络拓扑图法律名词及注释:⒈物理安全:指对设备进行实体层面上的保护,以防止未经授权的物理访问和攻击。

cisco 路由器基本配置

3.1 路由器软件和硬件概述

3.1.1 路由器产品概述 路由器产品概述 产品

3.1 路由器软、硬件概述 路由器软、

3.1.1 路由器产品概述 路由器产品概述 产品

3.1 路由器软、硬件概述 路由器软、

3.1.1 路由器产品概述 路由器产品概述 产品

3.1 路由器软、硬件概述 路由器软、

3.1.1 路由器产品概述 路由器产品概述 产品

3.1 路由器软、硬件概述 路由器软、

3.1.2 路由器硬件概述

图3-9 路由器的硬件组成

路由器的硬件组成

1.中央处理单元(Central Processor Unit,CPU) .中央处理单元( , ) 2.只读存储器(Read Only Memory,ROM) .只读存储器( , ) 3.内存(Random Access Memory,RAM) .内存( , ) 4.闪存(FLASH Memory) .闪存( ) 5.非易失性内存(Nonvolatile RAM,NVRAM) .非易失性内存( , ) 6.控制台端口(CONsole Port) .控制台端口( ) 7.辅助端口(AUXiliary Port) .辅助端口( ) 8.接口(INTerface) .接口( ) 9.线缆(CABle) .线缆( )

3.3.5 常用路由器基本配置命令

19.Ctrl+Shift+6+x . 20.banner motd # . 21.show interfaces . 22.Description . 23.Show clock/clock set . 24.logging synchronous . 25.no ip domain-lookup . 26.terminal monitor .

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Switch1912(config)#interface e0/1 Switch1912(config-if)#

交换机的配置

2、交换机的登录

Switch1912> Switch1912> enable Enter password: Switch1912# Switch1912# disable Switch1912>

IOS

IOS (Internetworking Operating System ) 是路由器,交换机的核心. 查看版本 show

flash

Cisco设备的配置方法 Cisco设备的配置方法

Telnet Cisco设备的接口 设备的接口 设备 (Interfaces) )

控制台端口 ( Console port )

terminal) (3)虚拟终端(Virtual terminal) 虚拟终端(

telnet方式通过网络远程登录 telnet方式通过网络远程登录

(4)TFTP服务器 TFTP服务器

可以通过网络从tftp服务器上下载配置文件 可以通过网络从tftp服务器上下载配置文件 tftp

(5)Web或网络管理服务器 Web或网络管理服务器

单臂路由

R3(config)#ip routing R3(config)#int fa0/0 R3(config-if)#no shutdown R3(config)#int fa0/0.5 R3(config-subif)#encapsulation dot1q 5 R3(config-subif)#ip add 192.168.1.1 255.255.255.0 R3(config-subif)#no shutdown R3(config-subif)#exit R3(config)#int fa0/0.10 R3(config-subif)#encapsulation dot1q 10 R3(config-subif)#ip add 192.168.2.1 255.255.255.0 R3(config-subif)#no shutdown R3(config-subif)#exit

Cisco设备的基本配置 Cisco设备的基本配置

了解Cisco设备 IOS配置基础 管理网络环境

学习要求

1、了解Cisco交换机启动过程与配置方法 了解Cisco交换机启动过程与配置方法 2、熟练掌握Cisco设备上IOS软件的操作知识 熟练掌握Cisco设备上IOS软件的操作知识 3、能够使用IOS软件提供的工具对Cisco网络环 能够使用IOS软件提供的工具对Cisco网络环 境和设备进行管理与维护

通过WWW浏览器下载配置文件 通过WWW浏览器下载配置文件 WWW

用户模式、特权模式、配置模式 用户模式、特权模式、

1、用户模式 、

hostname>

2、特权模式 、

Switch1912>enable Enter password: Switch1912#

3、全局配置模式 、

Switch1912#configure terminal Switch1912(config)#

远程登陆(Telnet)

Telnet Switch ip address 为了便于管理交换机,我们通常会使用远程登陆的方式进 行交换机进行配置和管理 例: PC>telnet 192.168.1.1 Trying 192.168.1.1 ...Open User Access Verification Password: Switch>en Switch>enable Password: Switch#

交换机的配置

3、使用show命令查看交换机的状态 、使用show命令查看交换机的状态

(1)版本信息 show version (2)配置文件内容 show running-config (3)网络接口状态 show interface (4)IP地址设置 show ip interface brief

虚拟局域网(VLAN)

CISCO 交换机VLAN划分

Switch (config)#vlan 2 (vlan 1为系统默认) Switch (config-vlan)name test1 Switch (config-vlan)exit Switch(config)#interface range fastEthernet 0/11 -15 Switch(config-if-range)#switchport mode access Switch(config-if-range)#switchport access vlan 2 Switch(config-if-range)#end Switch(config)#interface fastEthernet 0/18 Switch(config-if-range)#switchport mode access Switch(config-if-range)#switchport access vlan 2 Switch(config-if-range)#en 附加端口 (Auxiliary port) ) Web或网络管理服务器 或网络管理服务器

Cisco设备的配置方法提供了不同的配置接口 设备的配置方法提供了不同的配置接口

Cisco设备的配置方法 Cisco设备的配置方法

(1)控制台端口(Console port) 控制台端口( port)

交换机的配置

4、对交换机进行基本配置

(1)配置交换机主机名称

#configure terminal (config)#hostname Switch1924 Switch1924(config)#exit Switch1924#

(2)配置交换机IP地址与子网掩码 Switch(config)#ip address {ip address} {mask} (3)配置交换机网关 Switch(config)#ip default-gateway {ip address}

单臂路由

PC1: 192.168.1.2/24 PC2:192.168.2.2/24

gateway 192.168.1.1 gateway 192.168.2.1

单臂路由

SW1#conf t SW1(config)#vlan 5 SW1(config-vlan)#exit SW1(config)#vlan 10 SW1(config-vlan)#exit SW1(config)#int fa1/5 SW1(config-if)#switchport mode access SW1(config-if)#switchport access vlan 5 SW1(config-if)#exit SW1(config)#int fa1/10 SW1(config-if)#switchport mode access SW1(config-if)#switchport access vlan 10 SW1(config-if)#exit

虚拟局域网(VLAN)

所谓虚拟局域网VLAN(Virtual Local Area Network),是一种通过将局域网内的设备逻辑地 而不是物理地划分成一个个网段从而实现虚拟工作 组的技术。所谓虚拟局域网VLAN(Virtual Local Area Network),是一种通过将局域网内的设备 逻辑地而不是物理地划分成一个个网段从而实现虚 拟工作组的技术。VLAN技术允许网络管理者将一 个物理的LAN逻辑地划分成不同的广播域(或称虚 拟LAN,即VLAN),每一个VLAN都包含一组有着 相同需求的计算机,由于VLAN是逻辑地而不是物 理地划分,所以同一个VLAN内的各个计算机无须 被放置在同一个物理空间里,即这些计算机不一定 属于同一个物理LAN网段

虚拟局域网(VLAN)

通常,根据应用的需要,使用软件划分 出若干个VLAN。每个VLAN上的所有计算 机不论其所在的物理位置如何,都处在一个 逻辑网中。VLAN网络管理软件是构成 VLAN的基础,通过运行在交换式局域网上 的网络管理程序,来建立、配置、修改或删 除整个VLAN。VLAN管理软件一般具备地 址过滤能力、虚拟连网能力、广播功能、封 装功能。

交换机的配置

5 安全配置

(1)设置特权密码

Switch (config) #enable password **** Switch (config) #enable secret *****(加密密码) (2)设置线路密码(进入线路配置模式) #line vty 0-15 /*本地路由最多可建16条线路,也就是16人可同时登陆) Switch (config-line)#password ***** Switch (config-line)#exit Switch (config)#

单臂路由

交换机与路由器之间的线路必须是trunk,封 装必须一致

SW1(config)#int fa1/2 SW1(config-if)#switchport mod trunk SW1(config-if)#switchport trunk encapsulation dot1q SW1(config-if)#no shutdown SW1(config-if)#exit

(例如Windows2000系统下的超级终端软件) 例如Windows2000系统下的超级终端软件) Windows2000系统下的超级终端软件

port) (2)附加端口(Auxiliary port) 附加端口(

通过调制解调器(modem)连接到Cisco设备的附加端口 通过调制解调器(modem)连接到Cisco设备的附加端口 Cisco