话说下一代防火墙(NGFW)的“三个”

防火墙的发展历史

防⽕墙的发展历史防⽕墙发展历史第⼀代:包过滤防⽕墙第⼆代:代理防⽕墙第三代:状态监测防⽕墙(发展史上的⾥程碑)第四代:统⼀威胁管理(简称UTM)第五代:下⼀代防⽕墙(简称NG)NOTE:1) 我们现在常见的防⽕墙都是第五代防⽕墙。

2) 第五代防⽕墙的名字就叫“下⼀代防⽕墙”,没有指代之意。

第⼀代和第⼆代防⽕墙第⼀代防⽕墙是1989年产⽣的,仅能实现简单的访问控制。

第⼆代防⽕墙是代理防⽕墙,在应⽤层代理内部⽹络和外部⽹络之间的通信。

代理防⽕墙的安全较⾼,但是处理速度较慢,⽽且对每⼀个应⽤都要开发⼀个代理服务很难做到,因此只能对少量的应⽤提供代理⽀持。

我们下⾯描述⼀下第⼀代防⽕墙和第⼆代防⽕墙的⼯作过程:如上图所⽰,PC和WEB服务器位于不同的⽹络,分别与防⽕墙相连,PC与WEB服务器之间的通信受到防⽕墙的控制。

当PC需要访问WEB服务器⽹页时,在防⽕墙上必须配置下表当中列出的⼀条规则:允许PC访问访问WEB服务器的报⽂通过。

这⾥说的规则其实就是指防⽕墙上的安全策略。

只不过本节重点讲解状态检测和会话机制,安全策略不是重点,所以通过规则来简化描述。

关于安全策略的内容我们将在后⾯的⽂章当中讲解。

在这条规则当中,源端⼝处的ANY表⽰任意端⼝,这是因为PC在访问WEB的时候端⼝是操作系统随机指定的,并不是确定的,所以这⾥设定为任意端⼝。

配置了这条规则之后,PC发出的报⽂就可以顺利的通过防⽕墙,到达WEB服务器,然后WEB服务器会向PC发送回应报⽂,这个报⽂也要穿过防⽕墙,在第三代防⽕墙(状态监测防⽕墙)出现之前,第⼀代和第⼆代防⽕墙还必须配置下表当中的规则,允许反⽅向的报⽂通过防⽕墙。

在规则2当中,⽬的端⼝也没有设定为任意端⼝,因为我们⽆法确定PC访问WEB到底⽤的哪个端⼝,要想使得WEB服务器的回应报⽂顺利通过防⽕墙到达PC,只能将规则2当中的⽬的端⼝设定为任意端⼝。

任意端⼝其实也就是所有端⼝,这样会有很⼤的安全隐患,外部的恶意报⽂者伪装成WEB服务器,就可以畅通⽆阻的穿过防⽕墙,PC 将会⾯临严重的安全风险。

天融信NGFW系列防火墙-猎豹(万兆)产品说明

深信服下一代防火墙介绍

传统防火墙厂商

从90年代随着我国第一波信息化 安全浪潮涌现了老牌安全公司, 同时2000年之后涌现了山石网科, 定位为传统防火墙厂商,其防火 墙专注于传统防火墙功能,如网 络适应性、访问控制协议、会话 管理等基本功能。 典型代表:天融信、启明星辰、 绿盟科技

国外厂商

在中国的外资厂商,国外厂商采 用渠道化战略,定位中高端客户, 通常高度产品化,以技术路线运 作项目 典型代表:Fortinet(飞塔)、 Checkpoint、Palo Alto

集成 学习

深度神

SAVE

经网络

深信服人工智能杀毒引擎SAVE

Sangfor Anti-Virus Engine

自然语 言处理

创新人工智能无特征技术 准确检测未知病毒

Bad Rabbit(17年10月出现的最新勒索 病毒),年后最新出现的 GlobeImposter 2.0 勒索病毒均能使用旧模型查杀。

解决之道之二:简单有效

全程可视

风险的可视 保护过程的可视 保护结果的可视

优势1

简单交付

一体化策略部署 全过程运营中心 综合风险报表

优势 2

高效稳定

单次解析 多模匹配算法 软硬件双冗余架构

优势 3

1 防火墙需求背景 2 产品功能 3 价值主张 4 市场地位

为什么之选深信服NGAF?

高速增长,年复合增长超70% 2011年发布国内首台下一代防火墙 4万家用户一致好评 5.4万台在线稳定运行

简单有效

全程可视+简单交付

解决之道之一:融合安全

事前 预知

事中 防御

事后 检测/响应

解决之道之一:融合安全

潜伏威胁事件检测 和分析 4

安全策略加固和有效 性自检

Cisco Firepower 下一代防火墙

数据表Cisco Firepower 下一代防火墙Cisco Firepower™ 下一代防火墙 (NGFW) 是业内首款具有统一管理功能的完全集成、专注于威胁防御的下一代防火墙。

它包括应用可视性与可控性 (AVC)、可选的Firepower 下一代 IPS (NGIPS)、思科®高级恶意软件防护 (AMP) 和 URL 过滤。

在攻击前、攻击中和攻击后,Cisco Firepower NGFW 均可提供高级威胁防护。

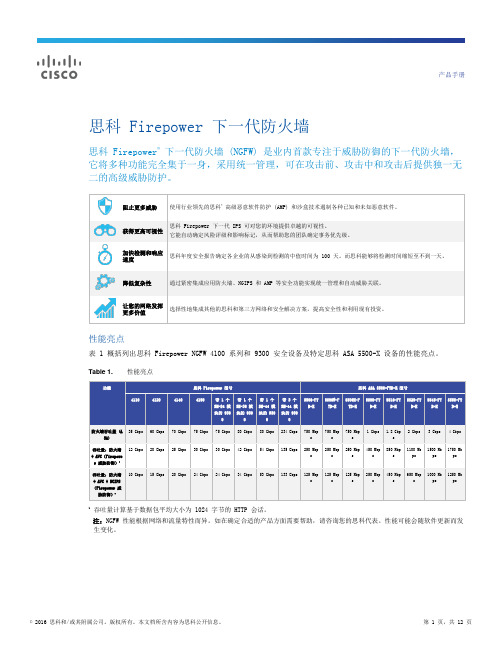

性能亮点表 1 概述 Cisco Firepower NGFW 4100 系列和 9300 设备的性能亮点。

表 1.性能亮点1 Cisco Firepower 4150 计划于 2016 年上半年发布;具体技术参数将于日后发布 2数据包平均大小为 1024 字节的 HTTP 会话Cisco Firepower 4100 系列: 带 40-GbE 接口的业内首款 1RU NGFWCisco Firepower 9300: 随需求增长可扩展的超高性能 NGFW平台支持Cisco Firepower 4100 系列和 Firepower 9300 NGFW 设备使用 Cisco Firepower 威胁防御软件映像。

这些设备还可以支持思科自适应安全设备 (ASA) 软件映像。

Cisco Firepower 管理中心(原来的 FireSIGHT)提供 Cisco Firepower NGFW 以及 Cisco Firepower NGIPS 和思科 AMP 的统一管理。

此外,优选 Cisco Firepower 设备上还提供直接源自思科的 Radware DefensePro 分布式拒绝服务 (DDoS) 缓解功能。

Cisco Firepower 4100 系列设备Cisco Firepower 4100 系列包括四个专注于威胁防御的 NGFW 安全平台。

其最大吞吐量从 20 Gbps 到 60 Gbps 以上,可应对从互联网边缘到数据中心等各种使用案例。

思科 Firepower 4110

产品手册思科 Firepower 下一代防火墙思科 Firepower™下一代防火墙 (NGFW) 是业内首款专注于威胁防御的下一代防火墙,它将多种功能完全集于一身,采用统一管理,可在攻击前、攻击中和攻击后提供独一无二的高级威胁防护。

阻止更多威胁使用行业领先的思科®高级恶意软件防护(AMP) 和沙盒技术遏制各种已知和未知恶意软件。

获得更高可视性思科 Firepower 下一代 IPS 可对您的环境提供卓越的可视性。

它能自动确定风险评级和影响标记,从而帮助您的团队确定事务优先级。

加快检测和响应速度思科年度安全报告确定各企业的从感染到检测的中值时间为 100 天。

而思科能够将检测时间缩短至不到一天。

降低复杂性通过紧密集成应用防火墙、NGIPS 和 AMP 等安全功能实现统一管理和自动威胁关联。

让您的网络发挥更多价值选择性地集成其他的思科和第三方网络和安全解决方案,提高安全性和利用现有投资。

性能亮点表 1 概括列出思科 Firepower NGFW 4100 系列和 9300 安全设备及特定思科 ASA 5500-X 设备的性能亮点。

Table 1. 性能亮点功能思科 Firepower 型号思科 ASA 5500-FTD-X 型号4110 4120 4140 4150 带 1 个SM-24 模块的 930带 1 个SM-36 模块的 930带 1 个SM-44 模块的 930带 3 个SM-44 模块的 9305506-FTD-X5506W-FTD-X5506H-FTD-X5508-FTD-X5516-FTD-X5525-FTD-X5545-FTD-X5555-FTD-X防火墙吞吐量 (ASA)35 Gbps 60 Gbps 70 Gbps 75 Gbps 75 Gbps 80 Gbps 80 Gbps 234 Gbps 750 Mbps750 Mbps750 Mbps1 Gbps 1.8 Gbps2 Gbps3 Gbps4 Gbps吞吐量:防火墙+ AVC(Firepower 威胁防御)12 Gbps 20 Gbps 25 Gbps 30 Gbps 30 Gbps 42 Gbps 54 Gbps 135 Gbps 250 Mbps250 Mbps250 Mbps450 Mbps850 Mbps1100 Mbps1500 Mbps1750 Mbps吞吐量:防火墙+ AVC + NGIPS(Firepower 威胁防御)10 Gbps 15 Gbps 20 Gbps 24 Gbps 24 Gbps 34 Gbps 53 Gbps 133 Gbps 125 Mbps125 Mbps125 Mbps250 Mbps450 Mbps650 Mbps1000 Mbps1250 Mbps1吞吐量计算基于数据包平均大小为 1024 字节的 HTTP 会话。

Gartner定义下一代防火墙

Gartner定义下一代防火墙防火墙必须演进,才能够更主动地阻止新威胁(例如僵尸网络和定位攻击)。

随着攻击变得越来越复杂,企业必须更新网络防火墙和入侵防御能力来保护业务系统。

不断变化的业务流程、企业部署的技术,以及威胁,正推动对网络安全性的新需求。

不断增长的带宽需求和新应用架构(如Web2.0),正在改变协议的使用方式和数据的传输方式。

安全威胁将焦点集中在诱使用户安装可逃避安全设备及软件检测的有针对性的恶意执行程序上。

在这种环境中,简单地强制要求在标准端口上使用合适的协议和阻止对未打补丁的服务器的探测,不再有足够的价值。

为了应对这些挑战,防火墙必须演进为被著名市场研究公司Gartner称之为“下一代防火墙(NextGenerationFirewall,简称NGFW)”的产品。

如果防火墙厂商不进行这些改变的话,企业将要求通过降价来降低防火墙的成本并寻求其他安全解决方案来应对新的威胁环境。

一、什么是NGFW?对于使用僵尸网络传播方式的威胁,第一代防火墙基本上是看不到的。

随着面向服务的架构和Web2.0使用的增加,更多的通信通过更少的端口(如HTTP 和HTTPS)和使用更少的协议传输,这意味着基于端口/协议的政策已经变得不太合适和不太有效。

深度包检测入侵防御系统(IPS)的确是检查针对没有打补丁的操作系统和软件的已知攻击方法,但不能有效地识别和阻止应用程序的滥用,更不要说应用程序中的特殊性了。

Gartner将网络防火墙定义为在不同信任级别的网络之间实时执行网络安全政策的联机控制。

Gartner使用“下一代防火墙”这个术语来说明防火墙在应对业务流程使用IT的方式和威胁试图入侵业务系统的方式发生变化时应采取的必要的演进。

NGFW至少具有以下属性:1.支持联机“bump-in-the-wire”配置,不中断网络运行。

2.发挥网络传输流检查和网络安全政策执行平台的作用,至少具有以下特性:(1)标准的第一代防火墙能力:包过滤、网络地址转换(NAT)、状态性协议检测、VPN等等。

深信服下一代防火墙NGAF 品牌实力介绍

深信服下一代防火墙中国第一品牌下一代防火墙已是大势所趋国际三大权威IT调研机构一致推荐优先使用下一代防火墙『我们预计到2014 年,35% 的企业将会安装下一代防火墙,而60%用户新购买的防火墙将是NGFW,并且它会拥有紧密集成的入侵防护、应用可视性和控制功能。

』——Gartner『随着市场对下一代安全网关的需求增加,预计到2018年,这一比例将达到80%,2013到2018年的5年复合增长率超过40%。

』——IDC『我们不再将整合式防火墙(Integrated Appliance)中入侵检测(IDS)/入侵防御(IPS)的市场份额取出,而是将下一代防火墙中的各个功能视为一个整体,称为”整合式网络安全设备”。

』——Frost&Sullivan90%的主流安全厂商已发布下一代防火墙目前国内主流的安全厂商已发布下一代防火墙,而作为国内下一代防火墙第一品牌,早在2011年,深信服就发布国内首款下一代防火墙NGAF,自发布后国内追随者不断,但销量一直稳居市场份额榜首,拥有最多用户数量。

截止2014年9月,深信服下一代防火墙在全国的用户累计超过8000家,在线稳定运行的设备超过15000台。

用户覆盖各行各业,其中包括60多家部委省厅级单位、80多家运营商金融单位、90多家知名教育单位、超过百家大型企业,国资委下属央企集团,用户数量遥遥领先。

68%的用户已优先选择下一代防火墙根据深信服往年的销售数据分析,在有安全建设需求的客户当中已有68%的客户购买了下一代防火墙。

国内第二代防火墙标准发布2015年2月4日由公安部网络安全保卫局、公安部科技信息化局和公安部第三研究所指导,深信服科技等国内主流安全厂商主办的第二代防火墙标准联合发布会在京召开,标志着国内下一代防火墙产品的技术选型有了权威的指导标准。

而深信服则是最早参与起草第二代防火墙标准的国内安全厂商,在标准的制定过程当中积极参与主导,提供了大量的技术咨询,建议和修订工作,历史两年最终完成该标准的出台和发布。

下一代防火墙产品知识介绍

➢ 恶意代码发现 ➢ 蜜罐系统 ➢ 底层硬件威胁检查 ➢ 网络边界完整性检查

工控安全系列

➢ 工控防火墙 ➢ 工控入侵检测/工控业

务检测 ➢ 工控漏扫/工控安全运

维平台 ➢ 工控终端控制/工控无

线安全 ➢…

传统上,防火墙的安全能力包括:

• 基于IP五元组的访问控制策略 • 基于静态特征匹配的应用层安全防护 • 对网络行为和部分明文数据记录日志 • 策略配置和威胁处理依赖管理员技术能力 • 单纯防火墙形态可支撑数G的业务流量

➢ 终端管理 ➢ 终端防泄密 ➢ 景云网络防病毒 ➢ 移动设备管理 ➢ 数据安全(文档加密)

泰合系列

➢ 安全管理平台(SOC) ➢ 业务支撑平台(BSM) ➢ 综合日志审计(SA) ➢ 网络行为分析(NBA) ➢ 应用性能管理(APM) ➢ 4A平台 ➢ 弱口令核查系统 ➢ 漏洞管理平台

合众系列

➢ 视频安全交换系统 ➢ 光盘物理摆渡系统 ➢ 电子文档访问控制 ➢ 分布式数据库系统 ➢ 大数据基础平台 ➢ 数据集成系统 ➢ 请求服务系统 ➢ 集中监控管理系统

平面(安全业务处理) 动态分配不同平面的CPU资源,无分流瓶颈或业务瓶颈 开启全部安全特性,64字节小包吞吐量可达100G bps

T系列NGFW有效提升您的下一代安全能力

基础

高性能架构

基于第三代多核并行化架构, 提供高达160G的吞吐能力和 超万兆实网性能。

核心价值

安全控制能力

基于七元组、多维度的安全 控制能力,涵盖访问控制、 会话控制、行为控制和流量 控制

Internet

可疑文件发送至APT检测引擎

分析样本 提取特征

– T系列下一代防火墙支持与启明星辰天清APT形成安全解决方案,为客户提供面向0DAY/APT攻击的 纵深防护体系。

绿盟下一代防火墙产品介绍

易用

稳定

让入侵防护强大

怎样强化安全能力?

• 获得NSS Labs推荐的IPS签名库 • 3000+无重复特征库 • 检出率国际领先 • 13年自研经验,国内技术领军

FROST & SULLIVAN

绿盟科技

下一代防火墙

继承

蠕虫

间谍软件

SQL 注入

木马

怎样强化安全能力?

让潜在威胁无处遁形

• WEB信誉防范钓鱼,挂马网站 • 启发式分析快速识别病毒变种 • 文件过滤轻松屏蔽恶意软件

APP signature

非法应用

可疑应用

进 站

合法应用

AV

IPS

signature signature

Malware

URL

signature signature

内容过滤

出

站

病毒防御

URL过滤

入侵防护

一体化安全策略框架

用户价值篇 安全、易用、稳定

绿盟下一代防火墙核心价值

安全

绿盟科技 下一代防火墙

15Mbps Http病毒

应用层

内容层

OSI分层

1+1<1的原因

防火墙

防火墙安全策略 IP协议/端口解析

L2数据包解析

URL引擎

URL分类策略 应用层协议解码 IP协议/端口解析 L2数据包解析

IPS引擎

威胁防护策略 威胁签名匹配 应用层协议解码 IP协议/端口解析 L2数据包解析

AV引擎

病毒防护策略

怎样提高稳定性?

安全引擎故障不影响转发 安全引擎升级不中断转发 双引擎间资源共享

快速升级,高风险,低可靠

安全引擎

Paloalto下一代防火墙运维手册

Paloalto防火墙运维手册目录下一代防火墙产品简介Paloalto下一代防火墙(NGFW)是应用层安全平台。

解决了网络复杂结构,具有强大的应用识别、威胁防范、用户识别控制、优越的性能和高中低端设备选择。

数据包处理流程图:查看会话可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙,如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题。

2.1.查看会话汇总命令:showsessioninfo举例:admin@PA-VM>showsessioninfo说明:通过以上命令可以查看到设备支持会话数的最大值,从而检查是否有负载的情况发生。

2.2.查看sessionID命令:showsessionidXX举例:说明:从以上命令中可以看出到底是否存在非法流量,可以通过检查源地址和目的地址端口等信息2.3.条件选择查看会话命令:showsessionallfiltersource[ip]destination[ip]application[app]举例:说明:可以检查一些风险会话2.4.查看当前并发会话数命令:showsessioninfo举例:当前并发会话13个,而最大会话为262138,说明会话利用率并不高,最后一条红色标记为新建数值。

说明:了解设备当前并发会话情况2.5.会话过多处理方法命令:1、showsessionall(检查所有session)2、showsessionidXX(检查该session是否不法流量)说明:如果发现会话数大于设备可支撑的性能,需要按照以上步骤检查和清除或者防御通过第一步发现占会话总数较多的ID,通过第二步检查该ID是否存在不法app或者其他流量,通过Dos保护或者会话限制该IP数目(如果确定是攻击,可以通过安全策略屏蔽该IP地址访问)。

清除会话命令:Clearsessionall举例:可通过sessionid、源或目的IP、源或目的端口或清除所有会话。

思科Firepower下一代防火墙(NGFW)数据表说明书

Data SheetCisco Firepower Next-Generation Firewall (NGFW) Prevent breaches, get deep visibility to detect and stop threats fast, and automate your network and security operations to save time and work smarter.Model OverviewCisco Firepower 2100 SeriesThe industry’s first midrange NGFWs delivering sustainable performance when threat inspection is enabledCisco Firepower 4100 Series:The industry’s first 1RU NGFWs with 40-GbpsinterfacesCisco Firepower 9300:Ultra-high-performance NGFW, expandable as yourneeds growCisco ASA 5500-X Series:Models for branch offices, industrial applications, and the Internet edgeFirepower NGFWv:The NGFW for virtual and cloud environmentsPlatform Image SupportThe Cisco Firepower NGFW includes Application Visibility and Control (AVC), optional Next-Gen IPS (NGIPS), Cisco® Advanced Malware Protection (AMP) for Networks, and URL Filtering. The Cisco Firepower 2100 Series, 4100 Series, and 9300 appliances use the Cisco Firepower Threat Defense software image. Alternatively, Cisco Firepower 2100 Series, 4100 Series, and 9300 appliances can support the Cisco Adaptive Security Appliance (ASA) software image.Management OptionsCisco Firepower NGFWs may be managed in a variety of ways depending on the way you work, your environment, and your needs.The Cisco Firepower Management Center (formerly FireSIGHT) provides centralized management of the Cisco Firepower NGFW, the Cisco Firepower NGIPS, and Cisco AMP for Networks. It also provides threat correlation for network sensors and Advanced Malware Protection (AMP) for Endpoints.The Cisco Firepower Device Manager is available for local management of 2100 Series and select 5500-X Series devices running the Cisco Firepower Threat Defense software image.The Cisco Adaptive Security Device Manager is available for local management of the Cisco Firepower 2100 Series, 4100 Series, Cisco Firepower 9300 Series, and Cisco ASA 5500-X Series devices running the ASA software image.Cisco Defense Orchestrator cloud-based management is also available for consistent policy management across Cisco security devices running the ASA software image, enabling greater management efficiency for the distributed enterprise.Firepower DDoS MitigationAlso available on the Cisco Firepower 4100 Series and 9300 appliances is tightly integrated, comprehensive, behavioral DDoS mitigation for both network and application infrastructure protection. This DDoS mitigation is Radware’s Virtual DefensePro (vDP). It is available from and supported directly by Cisco.Cisco Firepower 2100 Series AppliancesThe Cisco Firepower 2100 Series is a family of four threat-focused NGFW security platforms that deliver business resiliency through superior threat defense. It offers exceptional sustained performance when advanced threat functions are enabled. These platforms uniquely incorporate an innovative dual multicore CPU architecture that optimizes firewall, crypto graphic, and threat inspection functions simultaneously. The series’ firewall throughput range addresses use cases from the Internet edge to the data center. Network Equipment Building Standards (NEBS)- compliance is supported by the Cisco Firepower 2100 Series platform.Cisco Firepower 4100 Series AppliancesThe Cisco Firepower 4100 Series is a family of four threat-focused NGFW security platforms. Their throughput range addresses data center and internet edge use cases. They deliver superior threat defense, at faster speeds, with a smaller footprint. Cisco Firepower 4100 Series supports flow-offloading, programmatic orchestration, and the management of security services with RESTful APIs. Network Equipment Building Standards (NEBS)-compliance is supported by the Cisco Firepower 4120 platform.Cisco Firepower 9300 Security ApplianceThe Cisco Firepower 9300 is a scalable (beyond 1 Tbps when clustered), carrier-grade, modular platform designed for service providers, high-performance computing centers, large data centers, campuses, high-frequency trading environments, and other environments that require low (less than 5-microsecond offload) latency and exceptional throughput. Cisco Firepower 9300 supports flow-offloading, programmatic orchestration, and the management of security services with RESTful APIs. It is also available in Network Equipment Building Standards (NEBS)-compliant configurations.Cisco ASA 5500-FTD-X Series AppliancesThe Cisco ASA 5500-FTD-X Series is a family of eight threat-focused NGFW security platforms. Their throughput range addresses use cases from the small or branch office to the Internet edge. They deliver superior threat defense in a cost-effective footprint.Cisco Firepower NGFW Virtual (NGFWv) AppliancesCisco Firepower NGFWv is available on VMware, KVM, and the Amazon Web Services (AWS) and Microsoft Azure environments for virtual, public, private, and hybrid cloud environments. Organizations employing SDN can rapidly provision and orchestrate flexible network protection with Firepower NGFWv. As well, organizations using NFV can further lower costs utilizing Firepower NGFWv.Performance Testing MethodologiesCisco uses a variety of testing methodologies in a lab environment to ensure the performance specifications we report are as close to real world as possible. Firewall performance is affected by many factors including network environment, packet sizes, packet type, TLS encryption, and more.Two modes of firewall testing exist: static or real world. Static testing leverages performance and security testing tools in a simulated environment. Real-world testing uses samples of live traffic on a production or side-car network. While static testing does not completely mimic performance in a real-world networking environment, we review and modify the static methodology to ensure the results are as close to real-world as possible.The following are test methodologies used for measurements listed in Table 1. Change in performance vs change in packet size is not linear, so extrapolation from a single test is not possible for the almost unlimited variety of network environments. Testing security efficacy or security service performance under loaded conditions adds even more complexity. For these reasons we rely on the 1024B HTTP Test.1024B HTTP Test (256KB Object)This number is to compare with other vendors at a 256KB object size. It uses a larger and commonly tested packet size for every simulated session. With the protocol overhead, the average frame size is around 1024 bytes. This represents typical production conditions for most firewall deployments.1500B UDP vs 64B UDPThis test uses a transactional UDP profile with either 1500B or 64B frames. Due to the stateless nature of UDP, it creates very little impact on a stateful NGFW. Many vendors use this profile to measure maximum firewall performance, however it is only practical as a comparison point. This test does not represent real-world conditions, therefore Cisco only uses it as a legacy metric for ASA performance. For NGFW products, various UDP packet size should only be used to test latency and not overall performance.Performance Specifications and Feature HighlightsTable 1 summarizes the capabilities of the Cisco Firepower NGFWv, Firepower 2100 Series, and 4100 Series and 9300 appliances as well as the Cisco ASA 5500-FTD-X appliances when running the Cisco Firepower Threat Defense image. All numbers are derived with two-way traffic evaluation to replicate the best security posture.Table 1. Cisco Firepower Threat Defense (FTD) Performance Specifications and Feature Highlights for Physical and Virtual AppliancesNote: Throughput assumes HTTP sessions.Performance will vary depending on features activated, and network traffic protocol mix, packet size characteristics and hypervisor employed (NGFWv). Performance is subject to change with new software releases. Consult your Cisco representative for detailed sizing guidance.Table 2 summarizes the performance and capabilities of the Cisco Firepower 2100, 4100 Series and 9300 appliances when running the ASA image. For Cisco ASA 5500-X Series performance specifications with the ASA image, please visit the Cisco ASA with FirePOWER Services data sheet.Table 2. ASA Performance and Capabilities on Firepower Appliances211021202130214041104120414041509300 9300 9300 9300Newconnections per second 18000 28000 40000 75000 150,000 250,000 350,000 800,000 800,0001.2 million 1.8 million 4 millionIPsec VPN throughput (450B UDP L2L test) 500 Mbps 700 Mbps 1 Gbps 2 Gbps 8 Gbps 10 Gbps 14 Gbps 15 Gbps 15 Gbps 18 Gbps 20 Gbps60 Gbps 3/ 40 GbpsIPsec/Cisco AnyConnect/Apex site-to-site VPN peers 1500 3500 7500 10000 10,000 15,000 20,000 20,000 20,000 20,000 20,000 60,0003/ 20,000Maximum number of VLANs 400 600 750 1024 1024 1024 1024 1024 1024 1024 1024 1024Security contexts (included; maximum) 2; 25 2; 25 2; 30 2; 40 10; 250 10; 250 10; 250 10; 250 10; 250 10; 250 10; 250 10; 250HighavailabilityActive/acti ve and active/sta ndby Active/acti ve and active/sta ndby Active/acti ve and active/sta ndbyActive/a ctive and active/st andby Active/acti ve and active/stan dby Active/acti ve and active/stan dby Active/acti ve and active/stan dby Active/acti ve and active/stan dby Active/acti ve and active/sta ndby Active/acti ve and active/sta ndby Active/acti ve and active/sta ndby Active/acti ve and active/sta ndbyClustering - - --Up to 16 appliances Up to 16 appliances Up to 16 appliances Up to 16 appliances Up to 5 appliances with 3 security modules each Up to 5 appliance s with three security modules each Up to 5 appliance s with three security modules eachUp to 5 appliance s with 3 security modules eachScalability VPN Load BalancingVPN Load Balancing, Firewall ClusteringCentralized management Centralized configuration, logging, monitoring, and reporting are performed by Cisco Security Manager or alternatively in the cloud with Cisco Defense Orchestrator Adaptive Security Device ManagerWeb-based, local management for small-scale deployments1 Throughput measured with 1500B User Datagram Protocol (UDP) traffic measured under ideal test conditions.2“Multiprotocol” refers to a traffic profile consisting primarily of TCP -based protocols and applications like HTTP, SMTP, FTP, IMAPv4, BitTorrent, and DNS. 3In unclustered configuration.Table 3.Operating Requirements for Firepower NGFWv Virtual AppliancesHardware SpecificationsTables 4, 5, and 6 summarize the hardware specifications for the 2100 Series, 4100 Series, and 9300 Series, respectively. Table 7 summarizes regulatory standards compliance. For Cisco ASA 5500-X Series hardware specifications, please visit the Cisco ASA with FirePOWER Services data sheet.Table 4. Cisco Firepower 2100 Series Hardware Specifications1 Dual power supplies are hot-swappable.2 Fans operate in a 3+1 redundant configuration where the system will continue to function with only3 operational fans. The 3 remaining fans will run at full speed.3 FPR-2130 platform is designed to be NEBS ready. The availability of NEBS certification is pending.Table 5. Cisco Firepower 4100 Series Hardware Specifications1 Dual power supplies are hot-swappable.Table 6. Cisco Firepower 9300 Hardware Specifications* Minimum turn-on voltage is -44V DCTable 7. Cisco Firepower 2100 Series, 4100 Series and Cisco Firepower 9300 NEBS, Regulatory, Safety, and EMC ComplianceCisco Trust Anchor TechnologiesCisco Trust Anchor Technologies provide a highly secure foundation for certain Cisco products. They enable hardware and software authenticity assurance for supply chain trust and strong mitigation against a man-in-the-middle compromise of software and firmware.Trust Anchor capabilities include:●Image signing: Cryptographically signed images provide assurance that the firmware, BIOS, and othersoftware are authentic and unmodified. As the system boots, the system’s software signatures are checked for integrity.●Secure Boot: Secure Boot anchors the boot sequence chain of trust to immutable hardware, mitigatingthreats against a system’s foundational state and the software that is to be loaded, regardless of a user’s privilege level. It provides layered protection against the persistence of illicitly modified firmware.●Trust Anchor module: A tamper-resistant, strong-cryptographic, single-chip solution provides hardwareauthenticity assurance to uniquely identify the product so that its origin can be confirmed to Cisco, providing assurance that the product is genuine.Firepower DDoS MitigationFirepower DDoS Mitigation is provided by Radware Virtual DefensePro (vDP), available and supported directly from Cisco on the following Cisco Firepower 9300 and 4100 series appliances:Radware vDP is an award-winning, real-time, behavioral DDoS attack mitigation solution that protects organizations against multiple DDoS threats. Firepower DDoS mitigation defends your application infrastructure against network and application degradation and outage.DDoS Mitigation: Protection SetFirepower’s vDP DDoS mitigation consists of patent-protected, adaptive, behavioral-based real-time signature technology that detects and mitigates zero-day network and application DDoS attacks in real time. It eliminates the need for human intervention and does not block legitimate user traffic when under attack.The following attacks are detected and mitigated:●SYN flood attacks●Network DDoS attacks, including IP floods, ICMP floods, TCP floods, UDP floods, and IGMP floods●Application DDoS attacks, including HTTP floods and DNS query floods●Anomalous flood attacks, such as nonstandard and malformed packet attacksPerformanceThe performance figures in Table 8 apply to all Cisco Firepower 4100 series models.Table 8. Key DDoS Performance Metrics for Cisco Firepower 4100 SeriesThe performance figures in Table 9 are for Cisco Firepower 9300 with 1 to 3 Security Modules irrespective of Security Module type (SM-24, SM-36 or SM-44).Table 9. Key DDoS Performance Metrics for Cisco Firepower 9300 with 1, 2, or 3 Security Modules.Ordering InformationCisco Smart LicensingThe Cisco Firepower NGFW is sold with Cisco Smart Licensing. Cisco understands that purchasing, deploying, managing, and tracking software licenses is complex. As a result, we are introducing Cisco Smart Software Licensing, a standardized licensing platform that helps customers understand how Cisco software is used across their network, thereby reducing administrative overhead and operating expenses.With Smart Licensing, you have a complete view of software, licenses, and devices from one portal. Licenses are easily registered and activated and can be shifted between like hardware platforms. Additional information is available here: https:///web/ordering/smart-software-licensing/index.html. Related information, on Smart Licensing Smart Accounts, is available here: https:///web/ordering/smart-software-manager/smart-accounts.html.Cisco Smart Net Total Care Support: Move Quickly with Anytime Access to Cisco Expertise and ResourcesCisco Smart Net Total Care™ is an award-winning technical support service that gives your IT staff direct anytime access to Technical Assistance Center (TAC) engineers and resources. You receive the fast, expert response and the dedicated accountability you require to resolve critical network issues.Smart Net Total Care provides the following device-level support:●Global access 24 hours a day, 365 days a year to specialized engineers in the Cisco TAC●Anytime access to the extensive online knowledge base, resources, and tools●Hardware replacement options include 2-hour, 4-hour, Next-Business-Day (NDB) advance replacement, aswell as Return For Repair (RFR)●Ongoing operating system software updates, including both minor and major releases within your licensedfeature set●Proactive diagnostics and real-time alerts on select devices with Smart Call HomeIn addition, with the optional Cisco Smart Net Total Care Onsite Service, a field engineer installs replacement parts at your location and helps ensure that your network operates optimally. For more information on Smart Net Total Care please visit: https:///c/en/us/services/portfolio/product-technical-support/smart-net-total-care.html.Select Part NumbersTables 10, 11, and 12 provide details on part numbers for Cisco Firepower NGFW solutions. Please consult the Ordering Guide for additional configuration options and accessories.Table 10. Cisco Firepower 2100 Series: Select Product ComponentsTable 11. Cisco Firepower 4100 Series: Select Product ComponentsTable 12. Cisco Firepower 9300: Select Product Components*Note: Firepower 9300 may also be deployed as a dedicated threat sensor, with fail-to-wire network modules. Please contact your Cisco representative for details.Table 13. Cisco Firepower NGFW VirtualNote: These optional security services licenses can be ordered with 1-, 3-, or 5-year subscriptions.Warranty InformationFind warranty information on at the Product Warranties page.Cisco ServicesCisco offers a wide range of service programs to accelerate customer success. These innovative services programs are delivered through a unique combination of people, processes, tools, and partners, resulting in high levels of customer satisfaction. Cisco Services help you protect your network investment, optimize network operations, and prepare your network for new applications to extend network intelligence and the power of your business. For more information about Cisco services for security, visit https:///go/services/security.Cisco CapitalFlexible payment solutions to help you achieve your objectivesCisco Capital makes it easier to get the right technology to achieve your objectives, enable business transformation and help you stay competitive. We can help you reduce the total cost of ownership, conserve capital, and accelerate growth. In more than 100 countries, our flexible payment solutions can help you acquire hardware, software, services and complementary third-party equipment in easy, predictable payments. Learn more.More Information for Service ProvidersFor information about Cisco Firepower in service provider environments, please visit:●https:///c/en/us/solutions/enterprise-networks/service-provider-security-solutions/More Information about Firepower NGFWsFor further information about Cisco Firepower NGFWs, please visit:●https:///go/ngfwMore Information about Cisco Anyconnect●Cisco AnyConnect Secure Mobility Clienthttps:///go/anyconnect●Cisco AnyConnect Ordering Guidehttps:///c/dam/en/us/products/security/anyconnect-og.pdf。

FortiGate下一代防火墙介绍

1. Cisco 2. Fortinet 3. Check Point 4. Juniper

4

Fortinet Confidential

数据来源: IDC APAC, 2014年9月

Fortinet 服务于全部的网络安全市场

网络安全市场

市场规模 - $B

总部位于: Sunnyvale, 加利福尼亚 员工数: 2500+ 全球

平台优势 基于三点主要创新

▪ 基于云发布的行业领先的威胁研究技术及信息共享 ▪ 网络与安全紧密结合的操作系统 ▪ 自研基于ASIC 芯片的分布式硬件架构

年度营收

$13M 2003

排名 1 2 3 4 5

公司 Cisco/SourceFire Check Point

FortiAP

FortiAnalyzer 日志报表系统

FortiAuthenticator 统一认证中心

DMZ

销售部

技术部

12

Fortinet Confidential

FortiToken 认证令牌

2014 NSS NGFW SVM(安全价值图)

13

Fortinet Confidential

2014 Gartner 企业防火墙与UTM魔力象限

DLP

僵尸网络 防御

漏洞评估

终端安全

云沙箱

内容过滤 IPv6

应用/流量 控制

WAN优化

10

Fortinet Confidential

单一设备实现多重安全防御

FortiASIC-始终拥有领先的安全性能

防火墙 VPN

40Gbps 25Gbps

IPS VPN

下一代防火墙和传统防火墙的区别

下一代防火墙和传统防火墙的区别:传统防火墙:无法防御应用层攻击NGAF:解决运行在网络传统防火墙对应用层协议识别、控制及防护的不足!功能优势:1、应用层攻击防护能力(漏洞防护、web攻击防护、病毒木马蠕虫)2、双向内容检测的优势(具备网页防篡改、信息防泄漏)3、8元组ACL与应用流控的优势4、能实现模块间智能联动下一代防火墙和IPS(入侵防御模块)区别:IPS:应用安全防护体系不完善,对WEB攻击防护效果不佳;NGAF:解决保护系统层面的入侵防御系统,和对应用层攻击防护不足,及应用层攻击漏判误判的问题!功能优势:1、Web攻击防护,尤其是各类逃逸攻击(注入逃逸、编码逃逸)的防护下一代防火墙和WAF(Web应用防火墙):WAF:处理性能不足,缺乏底层漏洞攻击特征库,无法对WEB业务进行整体安全防护NGAF:解决定位于防护Web攻击的Web应用防火墙功能优势:1、三大特征库保护网站安全:漏洞2800+、web攻击2000+、敏感信息(OWASP综合4星)2、敏感信息防泄漏功能,业内热点,业界独家3、自动建模技术,自动生成策略。

下一代防火墙和UTM(统一权威管理):UTM:多功能开启性能差,各模块缺乏联动NGAF:解决面向中小型企业一体化的UTM统一威胁管理系统,解决多功能模块开启后性能下降以及应用层防护能力不足的问题。

功能优势:1、六大特征库更完整安全:(漏洞2800+、应用2000+、病毒库10万、web攻击2000+、URL+恶意网址10万、敏感信息)2、Web攻击模块(web攻击防护、敏感信息、防篡改、应用信息隐藏、自动建模(新))3、客户端外发异常流量检测(new)4、智能联动模块。

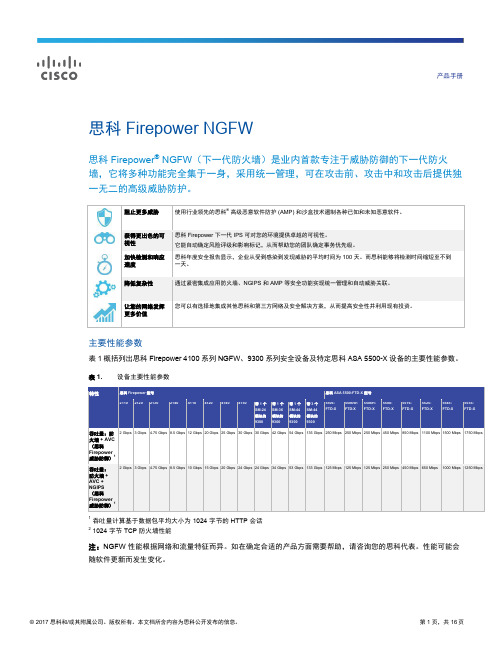

思科Firepower NGFW

产品手册思科 Firepower NGFW思科 Firepower ® NGFW (下一代防火墙)是业内首款专注于威胁防御的下一代防火墙,它将多种功能完全集于一身,采用统一管理,可在攻击前、攻击中和攻击后提供独一无二的高级威胁防护。

阻止更多威胁获得更出色的可视性加快检测和响应速度降低复杂性让您的网络发挥更多价值主要性能参数表 1 概括列出思科 Firepower 4100 系列 NGFW 、9300 系列安全设备及特定思科 ASA 5500-X 设备的主要性能参数。

表 1.设备主要性能参数1 吞吐量计算基于数据包平均大小为 1024 字节的 HTTP 会话 21024 字节 TCP 防火墙性能注:NGFW 性能根据网络和流量特征而异。

如在确定合适的产品方面需要帮助,请咨询您的思科代表。

性能可能会随软件更新而发生变化。

思科 Firepower 2100 系列:业内首批能够在启用威胁检测时维持稳定性能的中档 NGFW思科 Firepower 4100 系列:业内首批采用 40 Gbps 接口的 1RU NGFW思科 Firepower 9300:可随需求增长而扩展的超高性能 NGFW思科 ASA 5500-X 系列:适合分支机构、工业应用和互联网边缘的型号Firepower NGFWv:适用于虚拟环境和云环境的 NGFW平台映像支持思科 Firepower NGFW 包括应用可视性与可控性 (AVC)、可选的下一代 IPS (NGIPS)、面向网络的思科®高级恶意软件保护 (AMP),以及 URL 过滤功能。

思科 Firepower 2100 系列、4100 系列和 9300 设备使用思科 Firepower 威胁防御软件映像。

此外,思科 Firepower 2100 系列、4100 系列和 9300 设备也支持思自适应安全设备 (ASA) 软件映像。

管理选项思科 Firepower NGFW 提供多种管理选项,您可以根据自己的工作方式、实际环境和具体需求进行选择。

不一样的NGFW

不一样的NGFW下一代防火墙,即NGFW(Next-Generation Firewall),2009年由全球著名分析机构Gartner 定义,至此在硬件安全网关市场引起了一场“工业革命”。

国内外主流安全网关厂商纷纷向NGFW定义看齐,争先恐后将自有产品升级到NGFW或推出全新的NGFW系列产品,NGFW 已成为硬件安全市场最为闪耀的一颗新星。

至今,NGFW的概念已产生五年,按照ICT的发展速度,五年基本是一代产品的更换周期。

在这五年里,Garter并未对NGFW进行重新定义,于是各个安全厂商纷纷拉起了一场重新定义NGFW风潮,希望对它赋予更高的能力要求,满足ICT技术与网络威胁的快速发展。

本文将追溯到重新定义NGFW的源头,悉数NGFW面临的诸多挑战来看NGFW的发展方向。

环境的挑战移动化、社交化、云和大数据是ICT发展的四大趋势。

根据Facebook 2013年Q1财报,Facebook月活跃用户达11.1亿人,其中移动端占据7.51亿,比去年同期增长了54%,全球1/6人口在使用社交应用。

根据Dimensional Research的调查结果显示,55%以上的受访企业认为移动安全是当前的TOP安全问题,其中71%的受访企业认为移动设备增加了安全事件,47%的受访企业有大量客户数据存储在移动设备上。

随着企业数字化需求的增加,ICT业务日益增多,特别是软件定义网络(Software Defined Network, SDN )技术的成熟,网络与策略的改变会频发发生。

而NGFW作为企业网络重要的安全守卫,必须能够适配网络环境的不断变化,才能尽忠职守,提供精确的安全防护。

BYOD让网络边界日渐模糊,企业环境更加开放,社交应用为信息的传递提供了更便捷的途径,云和虚拟化正在改变企业的信息化使用方式。

这一系列的变化仅仅依靠NGFW定义中的“应用+用户”识别很难支撑。

感知能力将是NGFW在新环境下的最大挑战,防护的精准程度,直接取决于感知的准确能力。

网络安全防护中下一代防火墙的应用

网络安全防护中下一代防火墙的应用关键词:下一代;防火墙;网络;安全防护下一代防火墙(NGFW)可以全面应对应用层威胁,通过深度过滤网络流量中的用户、应用和内容,并借助全新的高性能并行处理引擎,为用户提供有效的网络一体化安全防护,帮助用户安全地开展业务并简化用户的网络安全架构。

当前我国自主的主流防火墙产品有华为NGFW、深信服NGAF、网神防火墙等,在政企、教育、银行、医疗、科研等行业和领域承接着防护网络及数据安全的重任,下面对下一代防火墙在网络安全防护中的应用做深入分析。

1下一代防火墙的比较优势下一代防火墙除去传统防火墙具有的包过滤、网络地址转换、状态检测和VPN技术等以外,还具有很多弥补传统防火墙缺陷的技术优势。

一是多模块功能的集成联动,如入侵防御系统(IPS)、病毒检测系统、VPN、网络应用防护系统(WAF)等,改变了传统防护设备叠加部署、串糖葫芦式的部署模式,节约成本、消除网络瓶颈和单点故障,数据包单次解析多核并行处理提高检测速度,多模块联动提高响应速度,日志整合提高检测效率。

二是网络二至七层的全栈检测能力,克服传统防火墙包过滤基于IP 和端口检测的局限性,可以具体应用为粒度设置过滤及安全策略,辅助用户管理应用。

三是数据包深度检测,通过对数据包进行深层次的协议解码、内容解析、模式匹配等操作,实现对数据包内容的完全解析,查找相对应的内容安全策略进行匹配。

下一代防火墙通过HTTPS的代理功能,实现对SSL加密的数据进行解密分析,可以检测邮件中的非法信息。

四是可视化配置界面,结合先进的技术和理念,设备配置可视简化,功能完善,使技术人员精力从复杂的配置命令中解放出来,更多关注配置规则的现实意义。

通过可视化报表不仅能够全面呈现用户和业务的安全现状,还能帮助用户快速定位安全问题。

2下一代防火墙设备的选配下一代防火墙功能强大,成本也相对较高,一些厂商按功能模块收费,因此在选配防火墙设备时需要考虑性价比。

深信服下一代防火墙销售话术

深信服下一代防火墙NGAF产品导入什么是下一代防火墙?防火墙通常用于两个网络之间的隔离,隔离的是“火”的蔓延,而又保证“人”的穿墙而过。

这里的“火”是指网络中的各种攻击,而“人”是指正常的通信报文。

但是随着黑色产业链的兴起和攻防技术的进步,“人”的因素已经发生了变化,有行为正常的“好人”,也可能有居心叵测,想携带“火种”混入的“坏人”。

所以对于防火墙来说,需要能够有更先进的技术可以识别出“好人”和“坏人”,于是就有了下一代防火墙的概念。

国际知名IT咨询机构Gartner在2009年最初发布了对下一代防火墙NGFW 的定义,简单来说下一代防火墙相较与传统防火墙的区别就是NGFW深度集成了入侵防御功能,能够实现对数据内容的检测以及能够对应用协议和用户进行识别和管控,比传统防火墙只能基于IP地址和端口的管控方式提供了更细粒度的控制手段。

深信服在2011年7月发布了下一代防火墙产品NGAF,是国内最早发布NGFW的安全厂商。

相较与Gartner定义的下一代防火墙,深信服下一代防火墙做了更进一步的提升,最大的特点就是融入了对Web业务安全保护的能力,深信服下一代防火墙提倡的价值主张是:融合安全,简单有效。

融合是指围绕业务生命周期,从事前、事中、事后所需要的安全保护技术手段的融合,简单有效是指安全交付能够简单、可视,安全运营可以持续开展。

销售场景1.客户有网络改造,新建机房或者新建业务系统的需求;2.客户网站被第三方监管机构检测出漏洞或威胁,并被通报要求限期整改;3.出现了如新型恶意软件(勒索病毒,木马等),高危漏洞大规模爆发的安全事件应急处置需求;4.客户存在等级保护等安全合规性建设需求;5.客户原有防火墙使用年限较长(3年以上),存在替换的需求;6.网络不同逻辑区域之间或者物理区域边界之间还未部署安全设备;7.客户有采购入侵防御系统IPS或Web应用防火墙WAF的需求;8.客户需要采购互联网出口网关设备或者有对外发布的网站需要做安全加固;核心功能事前➢资产发现:自动识别内部业务服务器的IP地址、开放端口,以及是否有安全策略覆盖这些识别出的服务器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

话说下一代防火墙(NGFW)的“三个”

下一代防火墙"NGFW"一个从产生到日渐成熟仍旧拥有一定热度的词汇,相较于传统的防火墙,NGFW的安全性能有了很大的提升,体现了极强的可视性、融合性、智能化。

本文来和大家

说说下一代防火墙的"三个"。

下一代防火墙"NGFW",一个从产生到日渐成熟仍旧拥有一定热度的词汇,相较于传统的防火墙,NGFW的安

全性能有了很大的提升,体现了极强的可视性、融合性、智能化。

本文来和大家说说下一代防火墙的"三个"。

下一代防火墙发展的三个拐点

事物的更新迭代是必然的,就像是一个朝代的兴起与衰落,而防火墙性能的提升自然也不会例外,于是下

一代防火墙应景而生。

同很多新生事物一样,它也需要慢慢的发展而后变得成熟。

下面我们一起看看它的

经历。

拐点一:下一代防火墙的萌动发展

随着国外用户对应用的增多、攻击复杂,传统的防火墙已经不能满足人们的需求。

于是美国的PaloAlto公司率先发布了下一代防火墙的产品,并凭借仅有的一条产品线在国外市场获得众多用户的青睐。

2009年,著名的分析机构Gartner年发布的一份名为《Defining the Next-Generation Firewall》的文章重新定义

了防火墙,它集成了深度包检测入侵测试、应用识别与精细控制。

这个定义一经发布便受到了国外一些安

全厂商的热捧,认为传统防火墙十多年缓慢的发展确实越来越不匹配其网络边界第一道防线的称号。

拐点二:下一代防火墙热潮汹涌

随着国外防火墙的升级发展,国内厂商也纷纷发布自己的下一代防火墙以顺应网络安全产品变革的趋势,

一股下一代防火墙的热潮被掀起。

这其中比较知名的厂商有:梭子鱼、深信服、锐捷、天融信、东软等,

各家产品有着各自不同的特点。

总的来说,下一代防火墙相比传统的防火墙功能更加的全面,性能更是强劲。

拐点三:下一代防火墙日渐成熟

热潮过后,厂商不断的反思对下一代防火墙进行改进升级。

从2011年国内的下一代防火墙开始发展至今,这近两年的时间过后,下一代防火墙越来越成熟,越来越被人们认可接受。

很多的用户使用下一代防火墙

来构建自己的网络安全防御体系,各行业也逐步在制定下一代防火墙的行业规范。

越来越多的用户发现,在选择五花八门的各类传统安全产品如防火墙、入侵防御、防病毒、web应用防火墙的时候下一代防火墙似乎能更好的满足其对网络安全建设的需求,因此越来越多的用户也逐步过渡到使用下一代防火墙的大军中来。

根据Gartner的预测,到 2014 年,35% 的企业将会安装下一代防火墙,而60%用户新购买的防火墙将是NGFW。

相比这个数字在国内很快就会得到验证。

NGFW对比传统防火墙三大优势:

优势一,支持联动的集成化IPS。

集成的网络入侵检测,支持面向安全漏洞的特征码和面向威胁的特征码。

IPS与防火墙的互动效果应当大于这两部分效果的总和。

例如提供防火墙规则来阻止某个地址不断向IPS 加载恶意传输流。

在NGFW中,应该由防火墙建立关联,而不是操作人员去跨控制台部署解决方案。

第二,应用管控与可视化。

应用意识和全栈可见性:识别应用和在应用层上执行独立于端口和协议,而不是根据纯端口、纯协议和纯服务的网络安全政策。

第三,智能化联动。

额外的防火墙智能:防火墙收集外来信息来做出更好的阻止决定或建立优化的阻止规则库。

如:利用目录集成将阻止行为与用户身份绑在一起,或建立地址的黑白名单。

NGFW三大必备功能:

第一,基于用户防护。

传统防火墙策略都是依赖IP或MAC地址来区分数据流,不利于管理也很难完成对网络状况的清晰掌握和精确控制。

下一代防火墙则具备用户身份管理系统,实现了分级、分组、权限、继承关系等功能,充分考虑到各种应用环境下不同的用户需求。

此外还可集成安全准入控制功能,支持多种认证协议与认证方式,实现基于用户的安全防护策略部署与可视化管控。

一些下一代防火墙产品的设计十分看重产品的实用性,对数据转发和安全业务处理流程进行了最大化的整合优化。

第二,面向应用安全。

在应用安全方面,下一代防火墙应该包括"智能流检测"和"虚拟化远程接入"。

一方面对各种应用深度识别;另一方面,在解决数据安全性问题时,通过将虚拟化技术与远程接入技术相结合,为远程接入终端提供虚拟应用发布与虚拟桌面功能,使其本地无需执行任何应用系统客户端程序就可完成与内网服务器端的数据交互,实现终端到业务系统的"无痕访问",进而达到终端与业务分离的目的。

如,一些下一代防火墙系统内置有上千种应用的特征库。

第三,融合安全技术,实现智能防护。

下一代防火墙的整套安全防御体系都应该是基于动态云防护设计的。

首先,可以通过"云"来收集安全威胁信息并快速寻找解决方案,及时更新攻击防护规则库并以动态的方式实时部署到各用户设备中,保证用户的安全防护策略得到及时、准确的动态更新,如:一些NGFW供应商就

采取了"全球化"的网络安全响应机制;其次,通过 "云",使得策略管理体系的安全策略漂移机制能够实现物理网络基于"人"、虚拟计算环境基于"VM"(虚拟机)的安全策略动态部署。

NGFW与UTM的三大区别:

第一,集成化、单引擎:UTM也提供多种安全功能的单一设备,尽管也包含第一代防火墙和IPS功能,但它们不提供应用意识功能,而且不是集成的、单引擎产品,它只是把多种安全引擎叠加在了一起,这会使数据流在每个安全引擎分别执行解码、状态复原等操作,导致大量的资源消耗。

而NGFW产品自设计之初,就采用了一体化的引擎。

第二,能适应不同规模的企业:UTM适合在分支办事机构中节省费用,适用于较小的公司,但满足不了大型企业需要。

第三,性能更强,管理更高效:传统UTM在功能叠加上无法实现应用高效,在管理控制上也有不足之处。

一些UTM设备有很多功能,如:防火墙、上网行为、应用识别、IPS等,但这仅仅是各种功能的堆叠,当这些功能全开时,性能会大打折扣。

下一代防火墙采用一体化引擎,可一次性对数据流完成识别、扫描,达到更高的性能,通过融合,还可让管理者更加轻松。

如,德国一家企业用了3000台下一代防火墙,却只需2个网管人员,这是因为它有一个集中设备管理器,以此可以高效低监控所有设备。

关于NGFW的三大争论:

争论一,NGFW就是个加强型的UTM。

这种观点认为,与UTM相比,下一代防火墙并没有本质的区别。

二者在功能上确实有相似之处,都强调安全功能的整合。

UTM是集成了常用安全功能的设备,包括传统防火墙、网络入侵检测与防护和网关防病毒功能,并且可能会集成其他一些安全或网络特性。

但如前所述,NGFW并非简单地对UTM的加强。

争论二,NGFW纯粹是厂商概念炒作,没什么新东西。

这种观点认为,下一代防火墙只是安全厂商在遭遇市场瓶颈后的新一轮概念炒作,并没有本质的功能提升。

我们不能完全排除一些厂商炒作的成分,但从客户需求本身来,传统的防火墙已然在应对新的安全威胁中力不从心,市场呼唤有一种新的更加有效安全防护方式来应对这些新威胁。

下一代防火墙的应运而生也就不能称之为炒作。

争论三,NGFW其实早就有,只是没归纳成概念。

一些厂商认为,从与用户企业的沟通中,根据用户的需求,在自家产品中很早就将"应用管控"、"可视化"等功能融入其中,这已经符合了下一代防火墙的思路和理念。

但只是并未概念化,将其归纳为"下一代"。

但实际上,业界对下一代防火墙的的几个必备要素已经基本达成共识,只有拥有这些基本要素的才可称为下一代防火墙。

对于用户企业而言,面对业界纷纷扰扰的概念争论和林林总总的新产品,应避免对厂商包装后的概念的肤浅认识,理解NGFW和UTM的本质特性,而不必拘泥于尚未完全统一的概念本身。

最重要的是,在此基础上,根据本企业的新的安全需求,选用最适合的安全产品和解决方案。