古典密码学

密码学基础-密码学(古典密码)-精品文档

10

古典密码

象形文字的修改(Modified Hieroglyphics):密 码学的第一个例子是对标准书写符号的修改 ,例如古埃及法老坟墓上的文字(3200-1100 B.C.),核心思想是代替(Substitution)

古典密码

400 B.C.,希腊人艾奈阿斯《城市防卫论 》

艾奈阿斯绳结密码 不同的绳结距离代表不同的字母

第一章 古典密码

密码学的意义 •密码学的历史、现状和未来 •基本术语和定义 •古典密码和相关基础数学理论 •如何用精确的数学语言定义和分析古典密码

•

密码学的重要性

密码学是信息安全技术的核心和基石,在 信息安全领域起着基本的、无可替代的作 用。这方面的任何重大进展,都会有可能 改变信息安全技术的走向 密码技术和理论的发展始终深刻影响着信 息安全技术的发展和突破

古典密码

曾公密码

选择一首五言律诗作为密码本

国破山河在,城春草木深 感时花溅泪,恨别鸟惊心 烽火连三月,家书抵万金 白头搔更短,浑欲不胜簪

——杜甫《春望》

加密过程:找到军情对应的字,做标记后 放在普通公文中发送 解密过程:字验

17

古典密码

500 B.C.,斯巴达人在军事上用于加解密

2

密码学的地位

信息安全大厦

应用安全

系统安全 网络安全 安全协议 安全的密码算法

密码学

学习密码学的意义

密码学相关理论和技术,是进一步学习和 运用安全技术的基本功

数据保密 身份鉴别 数字签名 数字水印

密码学的发展历史

密码学发展的四个阶段

密码学发展的四个阶段:

1.古代加密方法:这是密码学发展的最早阶段,主要源于应用的需求推动技术发明和进步。

2.古典密码:这个阶段可以追溯到19世纪末,是密码学发展的重要阶段,出现了许多经典的加密算法。

3.近代密码:这个阶段从20世纪初开始,一直持续到1949年。

这个阶段的密码学发展以计算机通信技术的发展和

普及为基础,由于信息在计算机通信中的存储和传输要求,推动了密码学的进一步发展。

4.现代密码:从1949年香农发表的划时代的论文“保密系统的加密理论”开始,密码学进入了现代阶段。

这个阶段出

现了公钥密码等新的加密技术,为现代信息安全提供了重要保障。

密码学-古典密码

P 中同行, 为紧靠各自右端的字母 P 中同列, 为紧靠各自下方的字母

密文 非同行同列, 为确定矩阵的对角字母

2. Vigenere体制

设明文m = m1m2…mn,k = k1k2…kn,则密文 c = Ek(m) = c1c2…cn,

其中ci = (mi + ki) mod 26, i = 1, 2, …, n。 当密钥的长度比明文短时,密钥可以周期性地

4. Vernam体制

Vernam密码在加密前首先将明文编码为(0, 1)字符串。

设明文m = m1m2…mn,k = k1k2…kn,其中mi , ki∈GF(2) , 则密文c = c1c2…cn ,其中

ci = mi⊕ki , i ≥1。

在用Vernam密码对明文加密时,如果对不同的明文使 用不同的密钥,则这时Vernam密码为“一次一密”(onetime pad)密码,在理论上是不可破译的。如果存在不 同的明文使用相同的密钥,则这时Vernam密码就比较 容易被破译。

例2.5(P16)

2.3.2 多表古典密码的统计分析

在多表古典密码的分析中,首先要确定密钥字的长度, 也就是要首先确定所使用的加密表的个数,然后再分析确 定具体的密钥。

确定密钥字长的常用方法有:

设设 设

对任意

对任意

密文

对任意

密其密文中文其的中乘的法加都法是都模是q 模乘q法加. 法显.然显, 然简,单简乘单法

密加码法的密密码钥的量密为钥量为

其中的加法和乘法都是模q 加法和乘法.

显然, 简单仿射密码的密钥量为

2. 2 几种典型的古典密码体制

几种典型的单表 古典密码体制

第4章 古典密码学[zhuzhuzhuzhu]

![第4章 古典密码学[zhuzhuzhuzhu]](https://img.taocdn.com/s3/m/1d836737eefdc8d376ee32ad.png)

0.12

0.1

0.08

0.06

0.04

0.02

0

a

b

c

d

e

f

g

h

i

j

k

l

m

n

o

p

q

r

s

t

u

v

w

x

y

z

a

第4章 古典密码学

1、单表代换密码

(3)仿射密码 例 2.7 假 设 从 仿 射 密 码 获 得 的 密 文 为 : FMXVEDKAPHFERBNDKRXRSREFM ORUDSDKDVSHVUFEDKAPRKDLYEVLRHHR H 仅有 57 个密文字母 R(8 次) D(7 次)

E,H,K(各 5 次) F,S,V(各 4 次)

第4章 古典密码学

1、单表代换密码 (3)仿射密码

明文为: Algorithms are quite general definitions of arithmetic processes

a b c d e f g h i j k l mn o p q r s t u v w x y z

F G H I J K L M N O P Q R S T U V WX Y Z A B C D E

c=m+5mod26 m=c-5mod26

第4章 古典密码学

0.14

0.12

0.1

0.08

0.06

0.04

0.02

0

a

b

c

d

e

f

g

h

i

j

k

l

m

n

o

p

q

r

s

古典密码学的特点

古典密码学的特点

古典密码学是指在计算机技术出现之前使用的密码学方法。

其特点如下:

1. 单一密钥:古典密码学中使用的加密方法只有一个密钥,也就是说加密和解密都需要使用同一个密钥。

这种方法容易被破解,因为只要攻击者得到了密钥,就可以轻松地解密密文。

2. 易于破解:古典密码学中使用的加密方法很容易被破解,因为它们都有一些固有的弱点。

例如,凯撒密码只有26种可能的密钥,因此可以通过穷举法轻松破解。

3. 重复模式:古典密码学中使用的加密方法通常会产生重复模式,这使得攻击者可以轻松地识别出重复的部分并进行破解。

4. 机械化:古典密码学中使用的加密方法通常是机械化的,也就是说它们需要使用一些特殊的机器或设备来进行加密和解密。

这种方法不太适合现代通信,因为它需要使用大量的设备和人力资源。

5. 无法应对现代攻击:古典密码学中使用的加密方法无法应对现代的攻击方法,例如差分攻击、线性攻击和巨集攻击等。

这些攻击方法可以轻松地破解古典密码学中使用的加密方法。

总之,古典密码学虽然在历史上发挥了一定的作用,但是在现代加密领域已经被淘汰了。

现代加密方法通常采用复杂的数学算法和密钥管理系统,以保护数据的安全性和机密性。

《古典密码学》课件

03

古典密码学的加密 方式

替换式密码

原理:将明文中的每个字符 替换为其他字符

例子:凯撒密码,每个字符 向后移动3位

优点:简单易用,易于实现

缺点:安全性较低,容易破 解

错位式密码

原理:通过改变字母的 位置来加密信息

应用:广泛应用于古代 军事、外交等领域

政治机密保护

古代战争:传递军事情报,保护军事机密 外交谈判:保护外交机密,防止泄露 皇室宫廷:保护皇室机密,防止篡位夺权 商业贸易:保护商业机密,防止竞争对手窃取商业信息

商业秘密保护

商业合同:保护商业合同中的机密信息 商业谈判:保护商业谈判中的机密信息 商业计划:保护商业计划中的机密信息 商业策略:保护商业策略中的机密信息

文艺复兴时期的密码学

起源:文艺复 兴时期,密码 学开始兴起

代表人物:莱 昂纳多·达·芬奇、 伽利略等

密码类型:替 换密码、移位 密码等

应用领域:军 事、外交、商 业等

古典密码学的概念

古典密码学的主要目的是 保护信息的机密性

古典密码学是研究如何将 明文转换为密文的学科

古典密码学的主要方法包 括替换密码和置换密码

古典密码学与现代密码学的关系

古典密码学: 基于数学和 逻辑的加密 方法,如凯 撒密码、维 吉尼亚密码 等

现代密码学: 基于计算机 和通信技术 的加密方法, 如RSA、 AES等

关系:古典 密码学是现 代密码学的 基础,现代 密码学在古 典密码学的 基础上进行 了改进和创 新

局限性:古 典密码学在 安全性和效 率上存在局 限性,容易 被破解

步骤:收集足够多的密文 样本,统计字符频率,找

出最可能的字符

古典密码的加密方法

古典密码的加密方法

古典密码是指在密码学中较早出现和较简单的加密方法,主要包括凯撒密码、凯恩密码、维吉尼亚密码等。

1. 凯撒密码:由罗马帝国大军领袖凯撒所使用的密码。

加密时,将明文中的每个字母向后移动固定的位置。

例如,将明文中的每个字母向后移动三位。

解密时,将密文中的每个字母向前移动三位。

2. 凯恩密码:由大英帝国舰队司令官查尔斯·凯恩所使用的密码。

加密时,将明文中的每个字母移动一个随机位置。

解密时,将密文中的每个字母移动一个相反的位置。

3. 维吉尼亚密码:由伊丽莎白一世女王的情报官员布尔内特所使用的密码。

加密时,根据明文中的字母在密钥中找到对应的字母,将明文字母替换为密钥字母。

密钥是一个周期性的字母序列,长度与明文相同。

解密时,根据密文中的字母在密钥中找到对应的字母,将密文字母替换为密钥字母。

这些古典密码的加密方法在现代密码学中已经不再安全,容易被破解,因此不再被广泛使用。

现代密码学更多地采用基于数学原理的复杂加密算法,如对称加密算法、非对称加密算法等。

密码学第1章

第1章 古典密码 1.2.3 代换密码

26个英文字母和Z26的元素之间可以建立一个一一对应关系, 于是Z26上的任一个置换也就对应了26个英文字母表上的一个置 换。因此可以借助Z26上的置换来改变英文字符的原有位置,以 达到加密的目的,Z26上的置换看成了加密所需的密钥。这样可 以将加密和解密过程直接看做是对英文字母表进行了置换变换。

第1章 古典密码 定义1.2.1 移位密码体制 令M=C=K=Z26。对任意的

key∈Z26,x∈M,y∈C,定义 ekey(x)=(x+key) mod26 dkey(y)=(y-key) mod26 在使用移位密码体制对英文符号进行加密之前,首先需要 在26个英文字母与Z26中的元素之间建立一一对应关系,然后应 用以上密码体制进行相应的加密计算和解密计算。 例1.2 设移位密码的密钥为key=7,英文字符与Z26中的元

中,如下表所示:

第1章 古典密码

1 1 2 3 4 5 q y a h c

2 w u s k v

3 e i/j d l b

4 r o f z n

5 t p g x m

第1章 古典密码 在给定了字母排列结果的基础上,每一个字母都会对应一

个数字αβ,其中α是该字母所在行的标号,β是该字母所在列的 标号。通过设计的棋盘就可以对英文消息进行加密,如u对应 的是22,f对应的是34。

可见,加密方法、解密方法、密钥和消息(明文、密文) 是保密

通信中的几个关键要素,它们构成了相应的密码体制。

第1章 古典密码 定义1.1.1 密码体制

密码体制的构成包括以下要素: (1) M:明文消息空间,表示所有可能的明文组成的有限集。 (2) C:密文消息空间,表示所有可能的密文组成的有限集。 (3) K:密钥空间,表示所有可能的密钥组成的有限集。 (4) E:加密算法集合。 (5) D:解密算法集合。

古典密码和流密码的原理及应用

古典密码和流密码的原理及应用古典密码和流密码是密码学中常见的两种加密算法,它们都有各自的原理和应用。

在本文中,我们将从古典密码和流密码的基本原理、特点和应用进行介绍。

一、古典密码的原理及应用1. 古典密码的原理古典密码是指使用传统的加密技术来实现信息加密的方法,其基本原理是通过替换或置换明文中的信息来隐藏其真实含义。

古典密码包括凯撒密码、埃尼格玛密码等。

以凯撒密码为例,其原理是将明文按照一定的位移量进行移位,然后将移位后的字母作为密文输出。

比如将A替换成D,B替换成E,以此类推。

这样即使密文被截获,也需要知道移位的位移量才能还原出明文。

2. 古典密码的应用古典密码多用于古代的军事和外交领域,用来保护国家机密以及军事指令等重要信息。

近年来,古典密码也被一些爱好者用来进行通信加密等娱乐用途。

1. 流密码的原理流密码是一种利用伪随机数发生器生成密钥流,再用该密钥流与明文进行“异或”运算得到密文的加密方法。

其本质是一种通过伪随机数对明文进行混淆的加密技术。

对于流密码,其加密过程即将明文按位与密钥流进行异或操作,得到密文。

解密时同样将密文按位与密钥流进行异或操作,即可得到原来的明文。

2. 流密码的应用流密码广泛应用于现代通信领域,特别是在无线通信和互联网通信中。

流密码因为其运算速度快、加密强度高和可扩展性强,在实际应用中得到了广泛的应用。

三、古典密码和流密码的特点比较1. 安全性古典密码由于使用的密钥空间较小,容易被暴力破解攻击。

而流密码使用的密钥流是一个伪随机数列,其安全性相对较高,因此在加密强度上有着明显的优势。

2. 速度古典密码的加密和解密速度通常较快,特别是对于简单的置换密码。

流密码的加密和解密速度也不慢,因为其基于异或操作,计算速度也相对较快。

3. 可拓展性古典密码在使用新的密钥时需要重新构造密码表,而流密码在生成新的密钥流时只需要改变密钥生成算法的种子即可,因此在可扩展性上流密码拥有更大的优势。

古典密码学

古典密码学爱伦坡所说:密码可破!人类的智慧不可能造成这样的密码,使得人类本身的才智即使运用得当也无法破开它!一、密码学的发展历程密码学在公元前400多年就早已经产生了,正如《破译者》一书中所说“人类使用密码的历史几乎与使用文字的时间一样长”。

密码学的起源的确要追溯到人类刚刚出现,并且尝试去学习如何通信的时候,为了确保他们的通信的机密,最先是有意识的使用一些简单的方法来加密信息,通过一些(密码)象形文字相互传达信息。

接着由于文字的出现和使用,确保通信的机密性就成为一种艺术,古代发明了不少加密信息和传达信息的方法。

例如我国古代的烽火就是一种传递军情的方法,再如古代的兵符就是用来传达信息的密令。

就连闯荡江湖的侠士,都有秘密的黑道行话,更何况是那些不堪忍受压迫义士在秘密起义前进行地下联络的暗语,这都促进了密码学的发展。

事实上,密码学真正成为科学是在19世纪末和20世纪初期,由于军事、数学、通讯等相关技术的发展,特别是两次世界大战中对军事信息保密传递和破获敌方信息的需求,密码学得到了空前的发展,并广泛的用于军事情报部门的决策。

例如在希特勒一上台时,德国就试验并使用了一种命名为“谜”的密码机,“谜”型机能产生220亿种不同的密钥组合,假如一个人日夜不停地工作,每分钟测试一种密钥的话,需要约4.2万年才能将所有的密钥可能组合试完,希特勒完全相信了这种密码机的安全性。

然而,英国获知了“谜”型机的密码原理,完成了一部针对“谜”型机的绰号叫“炸弹”的密码破译机,每秒钟可处理2000个字符,它几乎可以破译截获德国的所有情报。

后来又研制出一种每秒钟可处理5000个字符的“巨人”型密码破译机并投入使用,至此同盟国几乎掌握了德国纳粹的绝大多数军事秘密和机密,而德国军方却对此一无所知;太平洋战争中,美军成功破译了日本海军的密码机,读懂了日本舰队司令官山本五十六发给各指挥官的命令,在中途岛彻底击溃了日本海军,击毙了山本五十六,导致了太平洋战争的决定性转折。

古典密码学汇总.

de f g h I j k l mn o p q rs tu v w x y zAb c

Attack at dawn

Dwwdfn dw gdzq

2

Attack at dawnt

Dwwdfn dw gdzqt

• • • •

二 古典密码体制

•古典密码是基于字符替换的密码 •加密技术的两个基本构造模块是替代和置换, 下面介绍的 Caesar (恺撒)密码、 Vigenere (维吉尼尔)密码、 Hill 密码、转轮机都属 于使用替代技术的加密技术。

1

二 古典密码体制-恺撒密码

• 基本原理

– 在开拓罗马帝国的时候,恺撒担心信使会阅读他送给 士兵的命令,因此发明了对命令进行加密的算法-- 恺撒密码器。 – 恺撒密码器非常简单:把字母表中的每个字母向前循 环移动3位。

(2)若分组到最后一组时只有一个字母,则补充字母k; (3)若明文字母在矩阵中同行,则循环取其右边字母为密文 (如ar被加密为RM); (4)若明文字母在矩阵中同列,则循环取其下边字母为密文 (如um被加密为MC); (5)若明文字母在矩阵中不同行不同列,则取其同行且与下一字母 同列的字母为密文(如hs被加密为BP,ea被加密为IM或JM)。 7

加密信息将字母向前移动三位 解密信息将字母向后移动三位 移动的位数是关键,称之为密钥 加密和解密的密钥是相同的,我们称之 为对称密码器

3

二 古典密码体制-恺撒密码

•数学表达 •为每个字母分配一个数值(如a=0、b=1等), 对每个明文字母 p,用密文字母 C 代替,则恺 撒密码的加密算法可表示为: •C=E(p)=(p+3) mod 26 •而解密算法则可表示为 •p=D(C)=(C-3) mod 26

试验一:古典密码学

实验一:古典密码体制一、实验目的(1)通过使用“RSA密码体制”算法对实际的数据进行加密和解密来了解古典密码体制的原理。

(2)通过本实验,使学生简要了解密码学的基本知识,了解古典密码学的加密方法,具体掌握一种古典加密方法。

二、实验要求(1)用V C++写出加密、解密程序代码。

(要求完成加密和解密,明文仅限为英文字母、空格和标点符号);(2)运行自己编写的程序,输入素数p=7,q=13:明文为:I am a student!,得出相应的密文,并对其解密,验证解密后得到的明文是否是 I am a student!。

三、相关知识古典密码学的加密解密技术包含单表和多表密码体制,“标准字头密码体制”加密体制算法是一种单表密码体制,主要原理是首先选择一个密钥字如:cipher,则四、程序设计思路(参考)1.首先设定两个按字母表顺序排列的英文小写字母数组alph_h(作为对照用), alph_b(用于中间过度);2.然后设置一个密钥字key(字中字母互不相同);3.根据密钥字,把key中的所有字母从alph_b中去掉,同时,alph_b数组中的元素前移(关于数组中元素前移,做一个FOR循环,发现alph_b中的第J个元素与key中某个元素相同,则alph_b [j]= alph_b [j+1])4.然后再把key和alph_b合并,并赋给key中。

(alph_b中的第i个元素赋给key中第i+6);5.这样alph_h和key就通过下标形成了对应关系;6.输入密钥字、明文(密钥字、明文输入时,要注意:当输入有空格时cin函数不能用,要用getchar()函数);7.根据明文中的字母与alph_h中的对应关系,从key 中相应位置得到对应的密文字母。

最终得到全部密文;8.同样根据密文中的字母与key中的对应关系,从alph_h中相应位置得到对应的明文字母,即可得到解密代码。

四、实验步骤1.根据试验原理部分对单表密码体制的介绍,掌握标准字头密码体制”算法对实际的数据进行加密和解密来了解古典密码体制的原理。

古典密码和流密码的原理及应用

古典密码和流密码的原理及应用1. 引言1.1 古典密码和流密码的概念定义古典密码和流密码是密码学中两种重要的加密技术。

古典密码是一种根据特定规则对明文进行替换或移位加密的方法,常见的古典密码包括凯撒密码、维吉尼亚密码等。

流密码则是一种通过生成伪随机密钥流对明文进行加密的方法,相较于古典密码更加安全和高效。

古典密码和流密码在信息安全领域扮演着不可或缺的角色。

古典密码的加密原理简单直接,易于理解和实现,被广泛运用于历史上的通信保密中。

流密码则更适合于现代网络通信的加密保护,其高强度和高速性能满足了当今信息传输的安全需求。

通过对古典密码和流密码的深入理解和应用,我们能够更好地保护个人隐私和企业机密,确保信息传输过程的安全性和私密性。

古典密码和流密码的概念定义及其在加密通信中的重要性,将在下文中详细探讨和阐述。

1.2 古典密码和流密码的重要性古典密码和流密码在信息安全领域中扮演着至关重要的角色。

古典密码作为最早的密码形式之一,其原理和应用影响了后续密码学的发展。

通过对明文进行替换、置换或加密等操作,古典密码可以有效保护敏感信息的安全性,防止未经授权的访问和窃取。

在古代,古典密码曾被用于军事、外交和商业领域,起到了至关重要的保密作用。

而流密码则是一种更加现代化和复杂的密码形式,其原理在信息传输中起着重要作用。

流密码以流式加密和解密为基础,可以实现更高级别的加密算法和更加安全的信息传输。

在当今信息化时代,随着互联网的普及和数据传输量的增加,流密码的应用变得愈加广泛。

古典密码和流密码的重要性体现在它们可以帮助保护个人隐私、商业机密和国家安全。

在信息安全风险不断增加的背景下,加强对密码学原理和技术的研究和应用,对于确保信息的保密性和完整性至关重要。

古典密码和流密码不仅仅是传统密码学的重要组成部分,更是信息安全领域中不可或缺的重要工具。

对于个人、企业和政府机构而言,了解和应用古典密码和流密码是确保信息安全的必由之路。

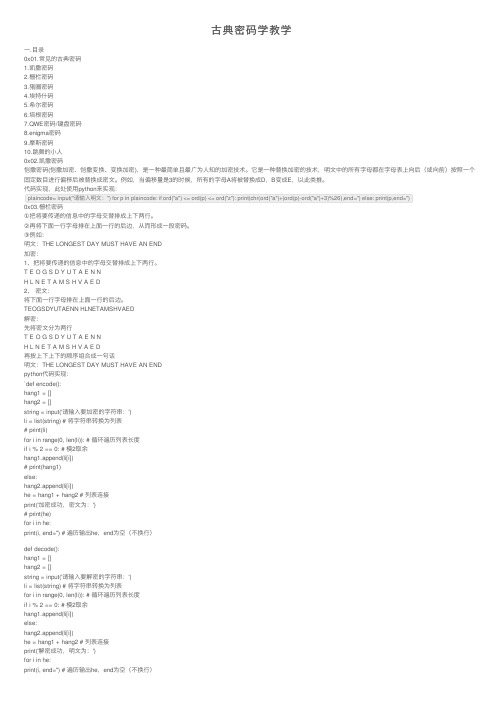

古典密码学教学

古典密码学教学⼀.⽬录0x01.常见的古典密码1.凯撒密码2.栅栏密码3.猪圈密码4.埃特什码5.希尔密码6.培根密码7.QWE密码/键盘密码8.enigma密码9.摩斯密码10.跳舞的⼩⼈0x02.凯撒密码恺撒密码(恺撒加密、恺撒变换、变换加密),是⼀种最简单且最⼴为⼈知的加密技术。

它是⼀种替换加密的技术,明⽂中的所有字母都在字母表上向后(或向前)按照⼀个固定数⽬进⾏偏移后被替换成密⽂。

例如,当偏移量是3的时候,所有的字母A将被替换成D,B变成E,以此类推。

代码实现,此处使⽤python来实现:plaincode= input("请输⼊明⽂:") for p in plaincode: if ord("a") <= ord(p) <= ord("z"): print(chr(ord("a")+(ord(p)-ord("a")+3)%26),end='') else: print(p,end='')0x03.栅栏密码①把将要传递的信息中的字母交替排成上下两⾏。

②再将下⾯⼀⾏字母排在上⾯⼀⾏的后边,从⽽形成⼀段密码。

③例如:明⽂:THE LONGEST DAY MUST HAVE AN END加密:1、把将要传递的信息中的字母交替排成上下两⾏。

T E O G S D Y U T A E N NH L N E T A M S H V A E D2、密⽂:将下⾯⼀⾏字母排在上⾯⼀⾏的后边。

TEOGSDYUTAENN HLNETAMSHVAED解密:先将密⽂分为两⾏T E O G S D Y U T A E N NH L N E T A M S H V A E D再按上下上下的顺序组合成⼀句话明⽂:THE LONGEST DAY MUST HAVE AN ENDpython代码实现:`def encode():hang1 = []hang2 = []string = input('请输⼊要加密的字符串:')li = list(string) # 将字符串转换为列表# print(li)for i in range(0, len(li)): # 循环遍历列表长度if i % 2 == 0: # 模2取余hang1.append(li[i])# print(hang1)else:hang2.append(li[i])he = hang1 + hang2 # 列表连接print('加密成功,密⽂为:')# print(he)for i in he:print(i, end='') # 遍历输出he,end为空(不换⾏)def decode():hang1 = []hang2 = []string = input('请输⼊要解密的字符串:')li = list(string) # 将字符串转换为列表for i in range(0, len(li)): # 循环遍历列表长度if i % 2 == 0: # 模2取余hang1.append(li[i])else:hang2.append(li[i])he = hang1 + hang2 # 列表连接print('解密成功,明⽂为:')for i in he:print(i, end='') # 遍历输出he,end为空(不换⾏)if name == 'main':def start():print('*栅栏密码')print('请选择功能:1.加密 2.解密 3.退出')print('请输⼊数字以选择:')choose = input()if choose == '1': # 条件选择encode()elif choose == '2':decode()else:exit()start() # ⾸次⽅法调⽤while input('请输⼊是否继续(y/n):') == 'y': # 循环⽅法调⽤start()`0x03.猪圈密码猪圈密码(Pigpen cipher,亦称朱⾼密码、共济会密码)是⼀种以格⼦为基础的简单替代式密码。

Ch1-1 古典密码学

ENIGMA加密机

ENIGMA加密机

连接板上的连线状况也是收发信息的双方 需要预先约定的。

ENIGMA加密机操作

每个月每台ENIGMA机的操作员都会收到一本当月的新密 钥。一天的密钥可能是:

1.连接板的连接:A/L-P/R-T/D-B/W-K/F-O/Y 2.转子的顺序:2,3,1 3.转子的初始方向:Q-C-W

英格码的破解

波兰先千方百计获得ENIGMA操作和转子内部线路 资料 。 要破译ENIGMA密码,靠这些情报还远远不够。 德军的一份对ENIGMA的评估写道:“即使敌人获 取了一台同样的机器,它仍旧能够保证其加密系 统的保密性。” 而且德国采取更加严谨的作法:每次通信先约定 转子位置,防止同一密码加密过多文件。这恰恰 是ENIGMA被破解的破绽之处。

而得到密文,我们把这种加密方法叫做 置换技术。

改变明文内容元素的相对位置,保持内

容的表现形式不变。

置换技术

一维变换-矩阵转置

输入 输出

C A N Y O U U N

D E R S T A N D

明文:can you understand

密文: codtaueanurnynsd

置换技术

二维变换-图形转置

谢尔比乌斯发明的 加密电子机械名叫 ENIGMA,在以后的 年代里,它将被证 明是有史以来最为 可靠的加密系统之 一。 三个部分:键盘、 转子和显示器。一 共有26个键,键盘 排列接近我们现在 使用的计算机键盘。

ENIGMA加密机

ENIGMA加密的关键:这不是一种简单代换 密码。同一个字母在明文的不同位置时, 可以被不同的字母替换,而密文中不同位 置的同一个字母,可以代表明文中的不同 字母,频率分析法在这里就没有用武之地 了。这种加密方式被称为“多表代换密 码”。 为了使消息尽量地短和更难以破译,空格 和标点符号都被省略。

古典密码学

• 例题1.3 例题1.3

k=(7,3),加密hot. k=(7,3),加密hot.

维吉利亚密码

• 前面的都是单表代换密码。即每个字母都

被加密成对应的唯一字母。 • 维吉利亚密码是多表代换密码。

密码体制1.4 维吉利亚密码

m 设m是一个正整数,令P = C = K = ( Z 26 )。对任意的

这里i ≥ 1, c0 , c1 ,..., cm −1是Z2中的常数。

如果(k1,k2,...,km)=(0,0,...,0),无意义。如果c0,c1,...,cm-1 选择合适,则任意非零初始向量(k1,k2,...,km)都将产生 周期为2m-1的密钥流。所以,用短的密钥来产生长的密 钥流的方法,正式我们所需要的。

例 1 .5

假设密钥为

11 8 7 3 则 明 文 j u l y的 密 文 为 ?

置换密码

• 前面讨论的都是代换密码,即明文字母被

不同的密文字母所替换。 • 置换密码是明文的字母保持不变,但是位 置和次序发生了改变。

密码体制1.6 置换密码

m 设m为一正整数,令P = C = Z 26),且K是由所有定义在集合 (

古典密码学

• 密码体制的概念 • 移位密码 • 代换密码 • 仿射密码 • 维吉利亚密码 • 希尔密码 • 置换密码 • 流密码

密码体制

• 参与者:Alice,Bob,Oscar 参与者:Alice,Bob,

定义1.1 一个密码体制是满足以下条件的五元组(P,C,K,E,D): 1.P表示所有可能的明文组成的集合。 2.C表示所有可能的密文组成的集合。 3.K代表密钥空间,由所有可能的密钥组成的有限集。 4.对每一个k ∈ K,都存在一个加密规则ek ∈ E和相应的解密规则 d k ∈ D。并且对每对ek : P → C , d k : C → P, 满足条件:对每一个 明文x ∈ P, 均有d k (ek ( x)) = x。

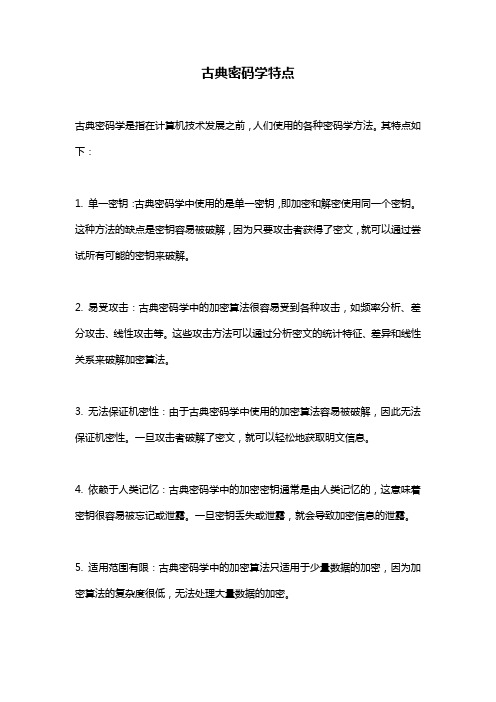

古典密码学特点

古典密码学特点

古典密码学是指在计算机技术发展之前,人们使用的各种密码学方法。

其特点如下:

1. 单一密钥:古典密码学中使用的是单一密钥,即加密和解密使用同一个密钥。

这种方法的缺点是密钥容易被破解,因为只要攻击者获得了密文,就可以通过尝试所有可能的密钥来破解。

2. 易受攻击:古典密码学中的加密算法很容易受到各种攻击,如频率分析、差分攻击、线性攻击等。

这些攻击方法可以通过分析密文的统计特征、差异和线性关系来破解加密算法。

3. 无法保证机密性:由于古典密码学中使用的加密算法容易被破解,因此无法保证机密性。

一旦攻击者破解了密文,就可以轻松地获取明文信息。

4. 依赖于人类记忆:古典密码学中的加密密钥通常是由人类记忆的,这意味着密钥很容易被忘记或泄露。

一旦密钥丢失或泄露,就会导致加密信息的泄露。

5. 适用范围有限:古典密码学中的加密算法只适用于少量数据的加密,因为加密算法的复杂度很低,无法处理大量数据的加密。

总的来说,古典密码学的特点是安全性差、易受攻击、无法保证机密性、依赖于人类记忆、适用范围有限。

随着计算机技术的发展,古典密码学已经逐渐被现代密码学所取代。

class2_古典密码学

单表代换—多项式代换密码

(Polynomial SubstitueCipher)

移位密码、乘法密码、仿射密码

是多项式密码的特例!

代换密码(Substitution Cipher)

单表代换—密钥短语密码(Key Word/Phrase Cipher)

单表代换 单字母代换 单码代换 流密码 代换密码

Phaistos圆盘,直径约160mm的Creran-Minoan粘土圆盘,始于公元前17

世纪。表面有明显字间空格的字母,至今还没有破解。J.Friedrichs:“如 果没有进一步的线索,短的报文段不会提示其含义的。”

双密码盘,估计始于18或19世纪。外层圆盘上有类似词汇表的明文,明文 中有字母,元音字母和常用单词。密文是由两位的十进制数组成的。

多表代换:以一系列代换表依次对明文字母进行代换

周期多表代换密码

d的长度为1:单表代换密码 d的长度和明文一样长:滚动密钥密码 密钥不重复:一次一密钥密码

密钥取自:书、报告 起始位置:书名、章节号、标题

代换密码(Substitution Cipher)

多表代换—弗纳姆Vernam密码

代换密码(Substitution Cipher)

内容及分类

单表代换 单字母代换 单码代换 流密码 代换密码

棋盘密码 移位代换密码凯撒密码 数/采样密码 仿射密码 多项式代换密码 密钥短语密码 乘 非周期多表代换密码 一次一密密码

多表代换

周期多表代换密码

古典 密码

置换密码

多字母代换 多码代换 分组密码

单表代换 多表代换

Playfair密码 希尔(Hill)密码 (矩阵变换密码) 置换 矩阵

单表代换 —棋盘密码

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

总结

• 替换是密码学中有效的加密方法。本世纪上半 叶用于外交通信 • 破译威胁来自 – 频率分布 – 考虑最可能的字母及可能出现的单词 – 重复结构分析 – 持久性、组织性、创造性和运气

4.明文奇数个字母,末尾加一个无效字符x,I和J看成 是相同的字母

• 步骤: 1.根据密钥构建5×5方阵 2.对明文每两个字母分组 3.依据加密规则得到密文

例如: Key: playfair P/M:student C:TNZINUSZ

P I/J

L R

A B

Y C

F D

E N

U

G O

V

H Q

W

K S

X

M T

Z

• 练习:

Key: happy

M: System

C: ?

多表替代密码--Vignere

• 计算方法: Ci=(mi+ki)mod26

• 假设以dog为密钥加密明文 to be or not to be • 明文 tob eor not tob e • 密钥 dog dog dog dog d • 密文 wch hcx qcz wch h

多字母替代密码-playfair

• 字符块被分成组加密

• playfair是第一次世界大战期间英国使用的一种两字 母组替代密码

• 运算规则:

0.明文m1,m2同行,密文是右边的字母 1.明文m1,ma同列,密文是下边的字母 2.明文m1,m2不同行不同列,密文是长方形的另两个顶 点

3.明文m1,ma同,在二者间加一个无效字母x

多名码替代(同音替代)

• 单字符明文可以映射成密文的几个字符,所以密 文并不唯一 • (1) canada’s large land mass and • (6) scattered population make efficient communication • (11) a necessity ,Extendisve railway,road • (16) and other transportation systems,as • ( 21) well as telephone,telegraph,and • (26) cable networks ,have helped to • ( 31) link communities and have played • (36) a vital part in country’s development

一次一密系统

• • • • • • • • • • • 明文 send help 数字的等价形式 18、4、13、3、7、4、11、15 假定随机密钥序列 K=(5, 13, 1, 0, 7, 2, 20, 16) 密文:C=(23, 17, 14, 3, 14, 6, 5, 5) 数字的等价形式 X R O D O G F F 算法:(明文+密钥)%26=密文 在上例中当密钥改为k=(4, 3, 2, 21,22, 24, 20,20) 对同一密文C=(23, 17, 14, 3, 14, 6, 5, 5) 可以还原成另一有意义的明文 M’=(19, 14, 12, 8, 18, 8, 11, 11) 或等价 M=(tom is ill)

经典加密技术

置换:明文的字母保持相同,但顺序被打乱了。

分为:列换位密码、周期置换密码

替代:就是明文中的每一个字符被替换成密文中的

另一个字符。接收者对密文做反向替换就可以恢复出 明文。 分为:单表代替、同音代替、 多字母组合代替、多表代替

置换密码

• 列换位密码—线路加密方法:明文按行写, 密文纵向读 • 周期置换密码

1、 明文:“State Key Laboratory of Networking and Switching” 2、加密的密钥:S=(1 5 6 2 3); 3、将明文分为七组,每组6个字符,不足6个的用双方规定好 的字符进行填充,比如空格。 P’ = (StateK)(eyLabo)(ratory)(ofNetw)(orking)(andSwi)(tching) 根据加密密钥得到密文 C= (aKttSe)(Loyaeb)(tyaorr)(Nwfeot)(kgrion)(dinSaw)(hgcitn)

恺撒密码-单表替代

破译以下密文:

wuhdwb lpsrvvleoh TREATY IMPOSSIBLE

加密算法: Ci=E(Pi)=Pi+3 字母表:(密码本) ABCDEFGHIJKLMNOPQRSTUVWXYZ defghijklmnopqrstuvwxyzabc

恺撒密码的特点

• 单字母密码(简单替换技术) • 简单,便于记忆 • 缺点:没有掩盖明文不同字母的统计规 律