使用Wireshark捕获数据帧和IP数据包

Wireshark网络抓包分析技巧

Wireshark网络抓包分析技巧网络抓包是计算机网络中常用的一种分析技术。

它可以用来捕获网络数据包,进行深入分析,了解网络传输中的各种细节。

Wireshark是一款开源、跨平台的网络抓包分析软件,具有强大的功能和灵活的扩展性。

本文将介绍Wireshark网络抓包分析技巧,并结合实例进行详细讲解。

一、Wireshark基本操作1.安装Wireshark:从官方网站下载并安装Wireshark。

2.启动Wireshark:启动后,选择需要抓包的网络接口(例如,本地网卡)。

Wireshark便开始进行抓包操作。

3.过滤抓到的数据包:Wireshark支持将抓取到的数据包进行过滤,只保留我们需要的数据包。

可以通过命令行或GUI界面的过滤器,来实现对数据包的过滤。

4.保存数据包:将抓到的数据包保存到本地磁盘中,以便后续分析。

5.多种图形化显示:Wireshark支持多种图形化界面,例如流图,I/O图等,来对抓到的数据包进行可视化分析。

二、常用Wireshark功能1.协议分析:Wireshark支持常见协议分析,例如TCP、UDP、HTTP等。

2.流量分析:Wireshark可以对抓到的数据包进行统计和分析,包括流量的大小、流量的源和目的地等。

3.时间线分析:Wireshark支持对抓到的数据包进行时间线分析,可以方便地定位网络问题和故障。

4.嗅探网络流量:Wireshark可以嗅探网络流量,得到抓包数据后,可以分析网络通讯过程的每个细节。

5.深入了解网络问题:通过分析网络流量,可以找出网络问题的根源,并能够帮助解决网络故障。

三、常见实例演示1.抓取HTTP请求:如下图所示,我们通过Wireshark抓取到浏览器发送的HTTP请求。

通过分析数据包的内容,我们可以了解每个HTTP请求的详细信息,例如请求头、请求体、响应头等。

2.查找网络故障:如下图所示,我们使用Wireshark来查找网络故障。

通过分析数据包的内容,我们可以发现某些数据包的响应时间过长,从而找出网络故障的根源。

wireshark捕获过滤指定ip地址数据包

wireshark捕获过滤指定ip地址数据包使用捕获过滤或显示过滤,wireshark可以仅捕获/显示经过指定ip的数据包,即某个ip收到或发出的所有数据包。

wireshark捕获/显示过滤使用方法见:“wireshark过滤器”显示过滤:wireshark过滤经过指定ip的数据包显示过滤可以完整的复现测试时的网络环境,但会产生较大的捕获文件和内存占用。

ip.addr ==192.168.1.1 //显示所有目标或源地址是192.168.1.1的数据包ip.dst==192.168.1.1 //显示目标地址是192.168.1.1的数据包ip.src ==192.168.1.1 //显示源地址是192.168.1.1的数据包eth.addr== 80:f6:2e:ce:3f:00 //根据MAC地址过滤,详见“wireshark过滤MAC地址/物理地址”ip.src==192.168.0.0/16 //网络过滤,过滤一个网段捕获过滤:wireshark捕获经过指定ip的数据包捕捉过滤抓包前在capture option中设置,仅捕获符合条件的包,可以避免产生较大的捕获文件和内存占用,但不能完整的复现测试时的网络环境。

host 192.168.1.1 //抓取192.168.1.1 收到和发出的所有数据包src host 192.168.1.1 //源地址,192.168.1.1发出的所有数据包dst host 192.168.1.1 //目标地址,192.168.1.1收到的所有数据包src host hostname //根据主机名过滤ether host 80:05:09:03:E4:35 //根据MAC地址过滤net 192.168.1 //网络过滤,过滤整个网段src net 192.168dst net 192使用“非/且/或”建立组合过滤条件可以获得更精确的捕获非: ! or “not” (去掉双引号)且: && or “and”或: || or “or”wirershark过滤指定ip收发数据包示例:抓取所有目的地址是192.168.1.2 或192.168.1.3 端口是80 的TCP 数据(tcp port 80) and ((dst host 192.168.1.2) or (dst host192.168.1.3)) //捕获过滤tcp.port==80&&(ip.dst==192.168.1.2||ip.dst==192.168.1.3) //显示过滤抓取所有目标MAC 地址是80:05:09:03:E4:35 的ICMP 数据(icmp) and ((ether dst host 80:05:09:03:E4:35))icmp && eth.dst==80:05:09:03:E4:35抓取所有目的网络是192.168,但目的主机不是192.168.1.2 的TCP 数据(tcp) and ((dst net 192.168) and (not dst host 192.168.1.2)) tcp&&ip.src==192.168.0.0/16&&!(ip.src==192.168.1.2)捕获主机192.168.1.1 和主机192.168.1.2 或192.168.1.3的通信host 192.168.1.1 and (192.168.1.2 or 192.168.1.3 )ip.addr==192.168.1.1&&(ip.addr==192.168.1.2||ip.addr==1 92.168.1.3)获取主机192.168.1.1除了和主机192.168.1.2之外所有主机通信的数据包host 192.168.1.1 and ! 192.168.1.2ip.addr==192.168.1.1&&!ip.addr==192.168.1.2获取主机192.168.1.1接收或发出的telnet包,telnet使用tcp 23端口tcp port 23 and host 192.168.1.1tcp.port==23&&ip.addr==192.168.1.1。

wireshark基本使用方法

wireshark基本使用方法Wireshark基本使用方法Wireshark是一种开源的网络协议分析工具,它能够帮助我们捕获和分析网络流量。

本文将介绍Wireshark的基本使用方法,包括捕获流量、过滤数据包和分析协议等方面。

一、捕获流量Wireshark可以在计算机上捕获网络流量,并将其显示在界面上。

要开始捕获流量,我们首先需要选择一个网络接口。

在Wireshark 的主界面上,可以看到一个接口列表,列出了计算机上所有可用的网络接口。

我们可以选择其中一个接口,然后点击“开始捕获”按钮来开始捕获流量。

在捕获过程中,Wireshark将会实时显示捕获到的数据包。

每个数据包都包含了一些基本信息,如源IP地址、目的IP地址、协议类型等。

我们可以点击每个数据包来查看详细信息,包括数据包的结构、各个字段的取值等。

二、过滤数据包Wireshark可以根据我们的需要来过滤显示的数据包。

在主界面的过滤器栏中,我们可以输入一些过滤条件来筛选数据包。

例如,我们可以输入“ip.addr==192.168.1.1”来只显示源或目的IP地址为192.168.1.1的数据包。

我们也可以使用逻辑运算符来组合多个过滤条件,例如“ip.addr==192.168.1.1 && tcp.port==80”表示只显示源或目的IP地址为192.168.1.1且目的端口为80的数据包。

通过过滤数据包,我们可以更加方便地查看我们所关心的流量。

如果我们只对某个特定的协议感兴趣,可以使用协议过滤器来只显示该协议的数据包。

例如,我们可以使用“http”过滤器来只显示HTTP协议的数据包。

三、分析协议Wireshark可以帮助我们分析各种网络协议。

在Wireshark的主界面上,我们可以看到捕获到的数据包中的协议类型。

我们可以点击某个数据包,然后在详细信息中查看该数据包所使用的协议。

Wireshark支持解析众多的协议,包括TCP、UDP、HTTP、DNS 等。

计算机网络练习之使用WireShark捕获和分析数据包

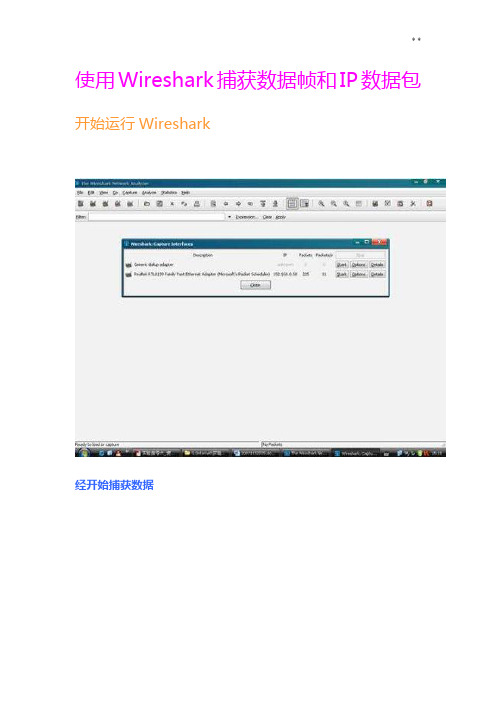

以太帧和ARP包协议分析实验一、目的1、理解以太帧格式2、理解ARP协议格式和ARP 协议的工作原理二、实验类型验证类实验三、实验步骤一:运行wireshark开始捕获数据包,如图所示点击第二行的start开始捕获数据包。

启动界面:抓包界面的启动是按file下的按钮(或capture下的interfaces)之后会出现这个是网卡的显示,因为我有虚拟机所以会显示虚拟网卡,我们现在抓的是真实网卡上的包所以在以太网卡右边点击start 开始抓包。

(捕捉本地连接对应的网卡,可用ipconfig/all 查看)二:几分钟后就捕获到许多的数据包了,主界面如图所示:如上图所示,可看到很多捕获的数据。

第一列是捕获数据的编号;第二列是捕获数据的相对时间,从开始捕获算为0.000秒;第三列是源地址,第四列是目的地址;第五列是数据包的信息。

选中第一个数据帧,然后从整体上看看Wireshark的窗口,主要被分成三部分。

上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

三:开始分析数据1.打开“命令提示符”窗口,使用“arp -a”命令查看本地计算机ARP高速缓存。

2.使用“arp -d”命令清除本地计算机ARP高速缓存,再使用“arp -a”命令查看。

此时,本地计算机ARP高速缓存为空。

3.在下图中Filter后面的编辑框中输入:arp(注意是小写),然后回车或者点击“Apply”按钮将计算机与数据设备相连(3928或路由器),参见静态路由配置。

3.此时,网络协议分析软件开始捕获数据,在“命令提示符”窗口中PING同一子网中的任意主机。

(计算机Aping计算机B)因为PING命令的参数为IP地址,因此使用PING命令前,需要使用ARP机制将IP地址转换为MAC地址,这个过程用户是无法感知的。

因为我们在使用PING命令前已经开始网络数据包捕获,因此,此时网络协议分析软件将捕获到ARP解析数据包。

wireshark抓包语句

wireshark抓包语句

Wireshark是一款功能强大的网络协议分析工具,可以捕获和分析网络数据包。

通过使用Wireshark抓包语句,可以获取网络通信中的各种信息,包括协议类型、源IP地址、目标IP地址、端口号等。

以下是一些使用Wireshark抓包语句的示例:

1. 抓取所有传输层协议为TCP的数据包:

`tcp`

2. 抓取源IP地址为192.168.1.1的数据包:

`ip.src == 192.168.1.1`

3. 抓取目标IP地址为192.168.1.1的数据包:

`ip.dst == 192.168.1.1`

4. 抓取源端口号为80的数据包:

`tcp.srcport == 80`

5. 抓取目标端口号为80的数据包:

`tcp.dstport == 80`

6. 抓取源IP地址为192.168.1.1且目标IP地址为192.168.1.2的数据包:

`ip.src == 192.168.1.1 && ip.dst == 192.168.1.2`

7. 抓取HTTP协议的数据包:

`http`

8. 抓取FTP协议的数据包:

`ftp`

9. 抓取所有传输层协议为UDP的数据包:

`udp`

10. 抓取包含特定关键词的数据包:

`contains "keyword"`

通过使用这些Wireshark抓包语句,可以根据实际需要捕获和分析特定的网络数据包,以便进行网络故障排除、网络安全分析等工作。

使用Wireshark抓包语句可以帮助我们更好地理解网络通信过程,并解决与网络相关的问题。

Wireshark使用教程详解带实例

Wireshark使用教程详解带实例Wireshark是一款开源网络分析工具,它能够捕获和分析网络流量,使用户能够深入了解网络通信过程中发生的问题和异常。

本文将详细介绍Wireshark的使用方法,并通过实例演示其在网络故障排除和网络性能优化中的应用。

一、Wireshark安装和准备工作二、捕获和过滤数据包Wireshark具有强大的过滤功能,可以根据多种条件过滤所捕获的数据包,以减少不必要的数据包显示。

在捕获界面的过滤栏中输入过滤表达式,如“ip.addr==192.168.0.1”以显示所有源或目标IP地址为192.168.0.1的数据包。

三、分析数据包1. 分析摘要面板(Summary)摘要面板显示了捕获数据包的概要信息,如协议、源和目标地址、数据包大小等。

通过查看该面板可以迅速了解网络通信中所使用的协议和各个数据包的交互情况。

2. 分层面板(Packet List)分层面板以树状结构显示了选定数据包的详细信息。

它将数据包分为各个协议层次,并展开显示每个层次的具体字段信息。

用户可以展开或折叠每个协议层次,以查看其所包含的字段详细信息。

3. 字节流面板(Bytes)字节流面板以十六进制和ASCII码显示了选定数据包的原始数据内容。

用户可以通过该面板查看数据包的详细内容,并进一步分析其中的问题。

4. 统计面板(Statistics)统计面板提供了关于捕获数据包的各种统计信息。

用户可以查看每个协议的数据包数量、平均包大小、传输速率等。

此外,Wireshark还提供了更高级的统计功能,如流量图表、分析数据包时间间隔等。

四、实例演示为了更好地说明Wireshark的使用方法,我们将以现实应用场景为例进行实例演示。

假设我们在一个企业内部网络中发现了网络延迟问题,我们希望通过Wireshark来定位问题的根源。

首先打开Wireshark并选择要监听的网络接口,然后开始捕获数据包。

在捕获过程中,我们注意到在与一些服务器的通信中出现了较长的延迟。

wireshark基本用法

Wireshark是一款非常强大的开源网络协议分析器,用于捕获和查看网络数据包。

以下是Wireshark的一些基本用法:1.打开Wireshark:首先,您需要打开Wireshark应用程序。

在Windows上,您可以在开始菜单中搜索“Wireshark”并单击打开。

在Mac上,您可以在Finder中转到“/Applications/Wireshark”并双击打开。

2.选择网络接口:在打开Wireshark后,您需要选择要捕获的网络接口。

在“捕获”窗口中,您可以看到可用的网络接口列表,例如Loopback接口、Wi-Fi接口等。

选择您要捕获的接口并单击“开始捕获”按钮。

3.捕获网络数据包:当您选择网络接口并单击“开始捕获”按钮后,Wireshark将开始捕获通过该接口的网络数据包。

您可以在捕获窗口中看到捕获的数据包列表。

4.过滤数据包:如果您希望只查看特定的网络数据包,您可以使用Wireshark的过滤功能。

在捕获窗口的顶部,您可以看到一个过滤器栏。

您可以在此处输入特定的过滤器表达式,例如IP地址、端口号等,以只显示符合条件的数据包。

5.分析数据包:当您捕获了一些数据包后,您可以使用Wireshark的分析功能来查看和分析这些数据包。

在捕获窗口中,您可以单击任何数据包以查看其详细信息。

您还可以使用Wireshark的过滤器和着色规则等功能来更好地分析数据包。

6.保存和导出数据:如果您想保存捕获的数据包或将其导出到其他应用程序中,您可以使用Wireshark的保存和导出功能。

在捕获窗口中,您可以单击“文件”菜单并选择“保存”或“导出”选项来保存或导出数据包。

这些是Wireshark的一些基本用法,但Wireshark还有很多高级功能和选项可供高级用户使用。

如果您想深入了解Wireshark的功能和用法,建议参考官方文档或相关教程。

wireshark 规则

wireshark 规则Wireshark规则:网络数据包捕获和分析工具Wireshark是一款开源的网络数据包捕获和分析工具,可以帮助用户监控和分析网络流量。

它提供了丰富的功能和强大的过滤规则,让用户能够更加方便地分析网络数据包。

本文将介绍一些常用的Wireshark规则,帮助读者更好地使用Wireshark进行网络分析。

1. 捕获特定IP地址的数据包Wireshark可以通过设置过滤规则,只捕获特定IP地址的数据包。

例如,我们可以设置过滤规则"ip.addr == 192.168.1.1",来捕获源IP地址或目的IP地址为192.168.1.1的数据包。

这样可以帮助我们更精确地分析特定主机的网络流量。

2. 捕获特定协议的数据包Wireshark还可以通过设置过滤规则,只捕获特定协议的数据包。

例如,我们可以设置过滤规则"tcp",来捕获所有的TCP协议数据包。

同样地,我们也可以设置过滤规则"udp"来捕获所有的UDP协议数据包。

这样可以帮助我们更好地理解网络流量中各种协议的使用情况。

3. 捕获特定端口的数据包Wireshark可以通过设置过滤规则,只捕获特定端口的数据包。

例如,我们可以设置过滤规则"tcp.port == 80",来捕获目的端口为80的TCP数据包,即HTTP协议的数据包。

同样地,我们也可以设置过滤规则"udp.port == 53"来捕获目的端口为53的UDP数据包,即DNS协议的数据包。

这样可以帮助我们更深入地分析特定端口的网络流量。

4. 捕获特定MAC地址的数据包Wireshark还可以通过设置过滤规则,只捕获特定MAC地址的数据包。

例如,我们可以设置过滤规则"eth.addr == 00:11:22:33:44:55",来捕获源MAC地址或目的MAC地址为00:11:22:33:44:55的数据包。

wireshark抓包工具用法

wireshark抓包工具用法wireshark啊,这可是个超有趣又超有用的抓包小能手呢。

咱先说说这wireshark的界面吧。

打开它就像打开了一个装满各种网络小秘密的百宝盒。

界面上有好多栏,就像是一个个小格子,每个格子都有它的用处。

最上面那栏,就像是一个小导航,能让你找到各种功能按钮。

左边那一栏呢,像是个小目录,把抓到的包都整整齐齐地列在那儿。

而中间那一大块地方,就像是个大舞台,每个抓到的包都在这儿展示自己的详细信息。

抓包之前啊,得先选好要抓包的网络接口。

这就好比钓鱼之前得选好鱼竿要放的地方。

如果选错了接口,就像在没鱼的小水坑里钓鱼,啥也抓不到。

一般电脑上会有好几个网络接口,像有线网卡、无线网卡啥的。

要是你想抓无线的包,就得选那个无线网卡对应的接口。

怎么选呢?在wireshark的界面里仔细找一找,能看到一个像小齿轮旁边有好多小线条的图标,点进去就能看到那些接口啦,然后挑中你想要的那个就行。

开始抓包的时候啊,就像按下了一个魔法按钮。

一瞬间,各种包就像小虫子一样纷纷被捕捉到了。

你会看到左边的小目录里包的数量蹭蹭往上涨。

这时候可别急,每个包都像是一个带着小秘密的小包裹。

你要是想看看某个包里面到底装了啥,就点一下它。

然后中间的大舞台就会把这个包的详细信息都展示出来。

比如说,有这个包的源地址、目的地址,就像是写信的时候的寄信人和收信人地址一样。

还有这个包的协议类型,是TCP 呢还是UDP,这就好比是信件是用挂号信的方式寄的(TCP比较可靠),还是像明信片一样随便寄寄(UDP速度快但不太可靠)。

要是你想找特定类型的包,这也不难。

wireshark有个很厉害的小功能,就像一个小筛子一样。

比如说你只想看HTTP协议的包,因为你想知道网页之间是怎么传递信息的。

那你就可以在上面的搜索栏里输入“HTTP”,然后神奇的事情就发生了,那些不是HTTP协议的包就像小沙子一样被筛掉了,只剩下HTTP协议的包展现在你眼前。

wireshark使用方法

wireshark使用方法Wireshark使用方法。

Wireshark是一款开源的网络协议分析软件,它可以帮助用户捕获和分析网络数据包,以便深入了解网络通信情况。

本文将介绍Wireshark的基本使用方法,帮助用户快速上手并进行网络数据包的分析。

1. 下载和安装Wireshark。

首先,你需要从Wireshark官方网站上下载最新版本的Wireshark软件。

在安装过程中,你可以选择是否安装WinPcap,这是一个用于捕获和传输网络数据包的库。

安装完成后,你可以通过在命令行中输入wireshark命令或者在图形界面中点击Wireshark图标来启动Wireshark软件。

2. 开始捕获数据包。

一旦Wireshark软件启动,你将看到一个界面,其中列出了可用的网络接口。

你可以选择一个网络接口并点击“开始”按钮来开始捕获数据包。

在捕获过程中,Wireshark将显示实时的数据包信息,包括源IP地址、目标IP地址、协议类型等。

3. 过滤数据包。

Wireshark可以捕获大量的数据包,为了更好地分析数据,你可以使用过滤器来筛选出你感兴趣的数据包。

在过滤栏中输入过滤条件,比如“ip.src==192.168.1.1”可以只显示源IP地址为192.168.1.1的数据包。

通过合理设置过滤条件,你可以快速找到你需要的数据包,减少分析的复杂度。

4. 分析数据包。

一旦你捕获到了感兴趣的数据包,你可以对其进行详细的分析。

Wireshark可以解析各种协议,包括TCP、UDP、HTTP等,你可以查看每个数据包的详细信息,比如头部信息、数据内容等。

通过分析数据包,你可以了解网络通信的细节,发现潜在的问题并进行故障排除。

5. 统计和图形化分析。

除了分析单个数据包,Wireshark还提供了统计和图形化分析的功能,帮助用户更好地理解网络通信情况。

你可以通过Wireshark生成各种统计报表,比如流量统计、协议分布等。

此外,Wireshark还支持生成各种图表,比如时序图、饼图等,帮助用户直观地了解网络通信情况。

wireshark抓包教程

wireshark抓包教程Wireshark 抓包教程:1. 下载安装 Wireshark:从官方网站下载最新版本的 Wireshark 并安装在您的计算机上。

2. 启动 Wireshark:打开 Wireshark 软件,您将看到一个主界面。

3. 选择网络接口:在 Wireshark 左上角的"捕获选项"中,选择要抓取数据包的网络接口。

如果您使用有线连接,选择相应的以太网接口;如果您使用无线网络,选择无线网卡接口。

4. 开始捕获数据包:点击"开始"按钮来开始捕获数据包。

Wireshark 将开始监听选定的网络接口上的数据传输。

5. 分析捕获的数据包:在捕获数据包的过程中,Wireshark 将显示捕获的数据包详细信息。

您可以使用过滤器来筛选显示特定协议的数据包。

6. 分析数据包内容:双击某个数据包,Wireshark 将显示详细的包内容,包括源地址、目的地址、协议类型等信息。

您还可以查看数据包的各个字段。

7. 导出数据包:如果您需要将捕获的数据包保存到本地供后续分析或分享,可以使用"文件"菜单中的"导出"选项。

8. 终止捕获数据包:点击"停止"按钮来终止捕获数据包。

停止捕获后,Wireshark 将显示捕获过程的统计信息,如捕获的数据包数量、捕获的数据包大小等。

9. 清除捕获数据包:在捕获数据包后,如果您想清空捕获的数据包列表,可以选择"捕获"菜单中的"清除列表"。

以上就是使用 Wireshark 进行抓包的基本教程。

通过分析捕获的数据包,您可以深入了解网络通信过程,并解决网络故障或安全问题。

wireshark怎么抓包wireshark抓包详细图文教程

w i r e s h a r k怎么抓包w i r e s h a r k抓包详细图文教程The manuscript can be freely edited and modifiedwireshark是非常流行的网络封包分析软件;功能十分强大..可以截取各种网络封包;显示网络封包的详细信息..使用wireshark的人必须了解网络协议;否则就看不懂wireshark了..为了安全考虑;wireshark只能查看封包;而不能修改封包的内容;或者发送封包..wireshark能获取HTTP;也能获取HTTPS;但是不能解密HTTPS;所以wireshark看不懂HTTPS中的内容;总结;如果是处理HTTP;HTTPS还是用Fiddler;其他协议比如TCP;UDP就用wireshark.wireshark开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包;当你的机器上有多块网卡的时候;你需要选择一个网卡..点击Caputre->Interfaces..出现下面对话框;选择正确的网卡..然后点击"Start"按钮;开始抓包Wireshark窗口介绍WireShark主要分为这几个界面1.DisplayFilter显示过滤器; 用于过滤2.PacketListPane封包列表;显示捕获到的封包;有源地址和目标地址;端口号..颜色不同;代表3.PacketDetailsPane封包详细信息;显示封包中的字段4.DissectorPane16进制数据5.Miscellanous地址栏;杂项使用过滤是非常重要的;初学者使用wireshark时;将会得到大量的冗余信息;在几千甚至几万条记录中;以至于很难找到自己需要的部分..搞得晕头转向..过滤器会帮助我们在大量的数据中迅速找到我们需要的信息..过滤器有两种;一种是显示过滤器;就是主界面上那个;用来在捕获的记录中找到所需要的记录一种是捕获过滤器;用来过滤捕获的封包;以免捕获太多的记录..在Capture->CaptureFilters中设置保存过滤在Filter栏上;填好Filter的表达式后;点击Save按钮;取个名字..比如"Filter102";Filter栏上就多了个"Filter102"的按钮..过滤表达式的规则表达式规则1.协议过滤比如TCP;只显示TCP协议..2.IP过滤3.端口过滤tcp.port==80; 端口为80的tcp.srcport==80; 只显示TCP协议的愿端口为80的..4.Http模式过滤5.逻辑运算符为AND/OR常用的过滤表达式TCP包的具体内容从下图可以看到wireshark捕获到的TCP包中的每个字段..看到这;基本上对wireshak有了初步了解;现在我们看一个TCP三次握手的实例三次握手过程为这图我都看过很多遍了;这次我们用wireshark实际分析下三次握手的过程..在wireshark中输入http过滤;然后选中GET/tankxiaoHTTP/1.1的那条记录;右键然后点击"FollowTCPStream";这样做的目的是为了得到与浏览器打开网站相关的数据包;将得到如下图图中可以看到wireshark截获到了三次握手的三个数据包..第四个包才是HTTP的;这说明HTTP的确是使用TCP建立连接的..第一次握手数据包客户端发送一个TCP;标志位为SYN;序列号为0;代表客户端请求建立连接..如下图第二次握手的数据包服务器发回确认包;标志位为SYN;ACK.将确认序号AcknowledgementNumber设置为客户的ISN加1以.即0+1=1;如下图第三次握手的数据包客户端再次发送确认包ACKSYN标志位为0;ACK标志位为1.并且把服务器发来ACK的序号字段+1;放在确定字段中发送给对方.并且在数据段放写ISN的+1;如下图:就这样通过了TCP三次握手;建立了连接。

wireshark工作原理

wireshark工作原理

Wireshark是一款开源的网络报文分析工具,用于捕获和分析

网络数据包。

它可以在常见的操作系统上运行,并支持多种网络协议。

Wireshark的工作原理可以分为以下几个步骤:

1. 捕获数据包:Wireshark使用操作系统提供的网络抓包库,

如WinPcap或libpcap,在网络接口上进行数据包的抓取。

它

监听特定的网络接口,将从该接口进出的数据包复制到内存中进行后续分析。

2. 解析数据包:Wireshark对捕获到的数据包进行解析,将其

还原为各个网络层的数据结构。

它可以识别并解析各种常见的网络协议,如以太网、IP、TCP、UDP等。

3. 分析数据包:Wireshark提供了丰富的分析工具和过滤器,

可以对捕获到的数据包进行深入分析。

用户可以通过查看报文的各个字段信息、统计数据包数量、观察传输过程的时序图等方式,了解网络通信过程中的细节和问题。

4. 显示结果:Wireshark将解析和分析后的数据包以直观的形

式显示在用户界面上。

它可以以树状结构展示报文的各个层级,同时提供详细的字段信息和原始数据,并支持用户自定义过滤条件和显示选项。

总体来说,Wireshark通过捕获和解析网络数据包,提供了一

种强大而直观的方式来分析和排查网络问题。

它对于网络管理员、安全研究人员和开发者等各个领域的专业人士都是一款非常有用的工具。

wireshark使用教程怎么抓包

wireshark使用教程怎么抓包Wireshark是一款功能强大的网络抓包分析工具,它可以帮助用户捕获、分析和解释网络数据包。

下面是一个详细的Wireshark使用教程,包括如何抓包、分析捕获的数据包和一些常用的功能介绍。

一、Wireshark的安装与启动:1. 下载Wireshark安装包并安装。

2. 打开Wireshark应用程序。

二、捕获数据包:1. 在Wireshark界面中选择网络接口。

2. 点击“开始”按钮开始抓取数据包。

3. 在抓取过程中,Wireshark会显示捕获到的数据包列表。

三、数据包列表的解析:1. 列表中的每个数据包都包含了详细的信息,如源IP地址、目标IP地址、协议类型等。

2. 可以通过点击一个数据包来查看该数据包的详细信息。

四、过滤数据包:1. 可以通过在过滤框中输入过滤条件来筛选数据包。

2. 例如,输入“ip.addr==192.168.1.1”可以只显示与指定IP地址有关的数据包。

五、数据包信息的解析:1. 在数据包详细信息窗口中,可以查看每个数据包的各个字段的值。

2. 可以展开各个协议的字段,以查看更详细的信息。

六、统计功能的使用:1. Wireshark提供了各种统计功能,可以帮助用户分析捕获到的数据包。

2. 可以使用统计菜单中的功能,如协议统计、I/O图表等。

七、导出数据包:1. 可以将捕获到的数据包导出为不同的格式,如文本文件、CSV文件等。

2. 可以通过点击“文件”菜单中的“导出数据包”来进行导出操作。

八、详细配置:1. 通过点击“编辑”菜单中的“首选项”来进行详细配置。

2. 可以设置抓包过滤器、协议偏好等。

九、使用过滤器:1. 可以使用Wireshark提供的过滤器来查找特定类型的数据包。

2. 例如,可以使用“http”过滤器来查找HTTP协议相关的数据包。

十、常用捕包场景:1. 捕获HTTP请求与响应。

2. 捕获TCP/IP连接的建立与断开。

3. 捕获DNS查询与响应。

wireshark过滤ip步骤

在校学生涉毒情况汇报近年来,学校学生涉毒情况备受关注,这些案例给学校教育管理工作带来了巨大挑战。

为了更好地了解学生涉毒情况的现状,及时采取有效的预防和干预措施,我们对学校学生涉毒情况进行了汇报和分析。

首先,我们对学校学生涉毒情况进行了调查和统计。

调查发现,学生涉毒情况主要集中在高中和大学阶段,其中男生占绝大多数。

涉毒学生的年龄普遍在16岁以上,多数是因为好奇尝试毒品,也有部分学生是受到周围环境的影响而开始接触毒品。

此外,学生涉毒情况的发生地点主要集中在校园周边和校外社会环境。

其次,我们分析了学生涉毒的原因。

首先,家庭因素是学生涉毒的重要原因之一。

一些学生来自破碎家庭,缺乏家庭温暖和父母的关爱,导致他们寻求毒品的慰藉。

其次,社会因素也是导致学生涉毒的重要原因。

社会上存在着各种各样的毒品诱惑和毒品交易渠道,学生很容易受到这些负面影响。

此外,学校教育管理的不足也是学生涉毒的原因之一,缺乏有效的预防和干预措施,学生容易陷入毒品的泥沼。

针对学生涉毒情况,我们提出了一些预防和干预措施。

首先,加强家庭教育,提高家长对学生的关爱和关注,建立和谐家庭氛围。

其次,加强学校教育管理,加强对学生的心理健康教育,提高学生的自我保护意识,增强抵御毒品的能力。

同时,建立健全的学校安全管理体系,加强对学校周边环境的监管,减少毒品的流入。

最后,加强社会监管,建立毒品举报制度,鼓励学生和社会各界人士参与到毒品预防工作中来。

综上所述,学校学生涉毒情况是一个严峻的问题,需要学校、家庭和社会共同努力,加强预防和干预工作,共同为学生创造一个清朗的学习环境。

希望通过我们的努力,能够有效地预防和减少学生涉毒情况的发生,让学生健康成长,远离毒品的危害。

wireshark 用法

Wireshark 用法简介Wireshark 是一个开源的网络分析工具,用于捕获和分析网络数据包。

它可以帮助我们深入了解网络通信过程,识别问题和安全漏洞,并提供详细的统计信息和可视化结果。

本文将介绍 Wireshark 的基本用法,包括安装、捕获数据包、过滤和分析数据包等。

安装Wireshark 可以在 Windows、Mac 和 Linux 等操作系统上安装使用。

以下是安装步骤:Windows1.在 Wireshark 官方网站下载最新版本的安装程序。

2.运行安装程序,并按照提示进行安装。

3.在安装过程中,可能需要选择网络接口以便捕获数据包。

可以选择默认选项或手动选择。

4.完成安装后,Wireshark 将自动启动。

Mac1.在 Wireshark 官方网站下载最新版本的.dmg 文件。

2.双击.dmg 文件并将 Wireshark 图标拖放到“应用程序”文件夹中。

3.打开终端(Terminal)并输入以下命令:sudo ln -s/Applications/Wireshark.app/Contents/MacOS/Wireshark/usr/local/bin/wireshark。

这将创建一个名为wireshark的符号链接,使您可以从终端中直接运行 Wireshark。

4.关闭终端并打开 Wireshark。

LinuxWireshark 可以通过包管理器进行安装。

以下是在一些常见的 Linux 发行版上安装 Wireshark 的示例命令:•Ubuntu/Debian:sudo apt-get install wireshark•Fedora/RHEL:sudo dnf install wireshark•Arch Linux:sudo pacman -S wireshark捕获数据包Wireshark 可以捕获计算机上的网络接口上的数据包。

以下是捕获数据包的步骤:1.打开 Wireshark。

wireshark 抓包规则

wireshark 抓包规则Wireshark是一个流行的网络协议分析工具,它可以用来捕获和分析网络数据包。

Wireshark提供了丰富的抓包规则,可以帮助用户过滤和捕获特定类型的数据包。

以下是一些常见的Wireshark抓包规则:1. 捕获特定IP地址的数据包,可以使用过滤规则"ip.addr == 目标IP地址"来捕获特定目标IP地址的数据包。

这对于分析特定主机的网络流量非常有用。

2. 捕获特定端口的数据包,使用过滤规则"tcp.port == 端口号"或"udp.port == 端口号"可以捕获特定端口上的TCP或UDP数据包。

这对于分析特定网络服务的流量非常有用。

3. 捕获特定协议的数据包,可以使用过滤规则"ip.proto == 协议类型"来捕获特定协议类型的数据包,比如ICMP、TCP或UDP。

4. 捕获特定数据包大小范围的数据包,使用过滤规则"frame.len == 包大小"可以捕获特定大小范围内的数据包,这对于分析大型或小型数据包的流量非常有用。

5. 捕获特定网络流量模式的数据包,使用过滤规则"expression"可以根据特定的表达式来捕获符合条件的数据包,比如捕获特定源地址和目标地址之间的通信流量。

除了以上提到的基本抓包规则外,Wireshark还提供了更多高级的过滤规则和表达式,比如按照时间范围、数据包内容等进行过滤。

用户还可以根据自己的需求编写自定义的过滤规则,以满足特定的网络分析需求。

总之,Wireshark提供了丰富的抓包规则,用户可以根据自己的需求来灵活使用这些规则来捕获和分析网络数据包,从而更好地理解和优化网络性能。

使用Wireshark捕获数据帧和IP数据包(实例知识学习)

使用Wireshark捕获数据帧和IP数据包开始运行Wireshark经开始捕获数据在Windows的命令行中执行ping 使用浏览器访问/使用FTP访问ftp://218.194.106.91,并登陆数据帧和数据包分析分析ARP封装在以太网数据帧中只有ARP协议了。

其他的协议数据包都被过滤掉了。

选中第三个数据帧.展开第一行然后从整体上看看你的Wireshark的窗口,主要被分成三部分。

,上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

帧的编号:705(捕获时的编号)帧的大小:60字节。

没有把四个字节的CRC计算在里面,加上它就刚好。

帧被捕获的日期和时间:NOV 15,2008 15:15:23.139028000帧距离前一个帧的捕获时间差:0.100095000 seconds帧距离第一个帧的捕获时间差:0.501730000 seconds帧装载的协议:ARP展开第二行在上面一栏每选到一部分,在下面一栏就会显示对应的数据部分。

目的地址(Destination):ff:ff:ff:ff:ff:ff (MAC地址,是一个广播地址,就是局域网中的所有计算机都会接收这个数据帧)源地址(Source):00:00:00_11:11:11(00:00:00:11:11:11)帧中封装的协议类型:0x0806,这个就是ARP协议的类型编号。

Trailer:是协议中填充的数据,为了保证帧最少有64字节。

展开第三行同样,在上面一栏每选到一部分,在下面一栏就会显示对应的数据部分。

硬件类型(Hardware type):Ethernet (0x0001)接口类型(protocol):IP(0X0800)硬件型号:6接口型号:4操作码(opcode):request (0x0001)发送方MAC地址(sender MACaddress):00:00:00_11:11:11(00:00:00:11:11:11)发送方IP地址(sender IP address):192.168.1.1(192.168.1.1)接收方MAC地址(sender MAC address):00:00:00_00:00:00(00:00:00: 00:00:00)接收方IP地址(sender IPaddress):192.168.0.192(192.168.0.192)分析FTP协议选中第四数据帧,展开第一行帧的编号:2683(捕获时的编号)帧的大小:79字节。

wireshark抓包原理

wireshark抓包原理

Wireshark是一款开源的网络抓包工具,用于分析和监视网络流量。

它能够通过捕获网络接口上的数据包,并提供详细的分析和统计信息。

Wireshark的抓包原理基于网络接口运行的数据链路层(Layer 2)或网络层(Layer 3)。

当Wireshark开始抓包时,它会打开选择的网络接口,并侦听该接口上进出的数据包。

在数据包到达网卡之后,Wireshark通过使用libpcap或WinPcap库函数来捕获数据包。

这些库允许Wireshark从网络接口的设备驱动程序中获取原始数据包。

Wireshark捕获的原始数据包包括数据链路层的帧,以及可能存在的网络层(如IP)和传输层(如TCP或UDP)的头部信息。

一旦Wireshark获取了原始数据包,它会进行解析和处理。

Wireshark使用网络协议分析引擎来解析数据包的各个协议字段,并将它们显示在用户界面上。

这使用户能够更好地理解和分析网络流量。

Wireshark还提供了各种过滤和显示选项,允许用户根据需要对捕获的数据包进行过滤和排序。

用户可以使用过滤器来仅显示特定地址、端口、协议或其他字段的数据包,从而集中关注所需的信息。

总之,Wireshark的抓包原理是通过打开并侦听网络接口,捕获原始数据包,然后解析和处理这些数据包,并将结果显示在

用户界面上。

这样用户可以分析网络流量,识别潜在的问题和安全威胁,以及进行网络性能优化和故障排除。

Wireshark分析IP报文

Wireshark分析IP报文

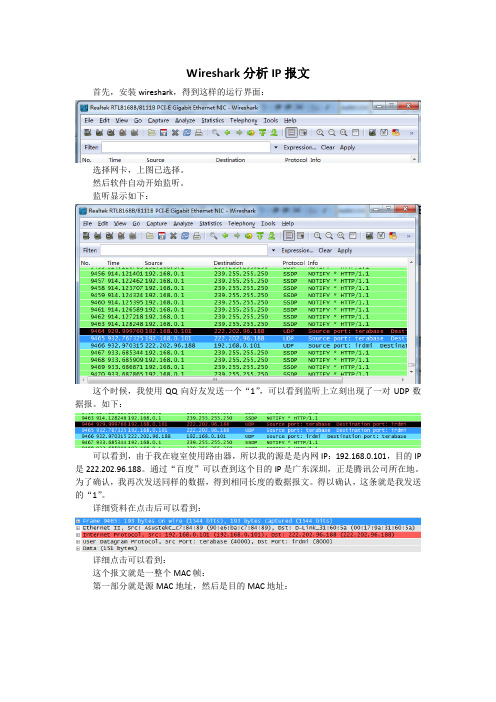

首先,安装wireshark,得到这样的运行界面:

选择网卡,上图已选择。

然后软件自动开始监听。

监听显示如下:

这个时候,我使用QQ向好友发送一个“1”,可以看到监听上立刻出现了一对UDP数据报。

如下:

可以看到,由于我在寝室使用路由器,所以我的源是是内网IP:192.168.0.101,目的IP 是222.202.96.188。

通过“百度”可以查到这个目的IP是广东深圳,正是腾讯公司所在地。

为了确认,我再次发送同样的数据,得到相同长度的数据报文。

得以确认,这条就是我发送的“1”。

详细资料在点击后可以看到:

详细点击可以看到:

这个报文就是一整个MAC帧:

第一部分就是源MAC地址,然后是目的MAC地址:

同时可以看到,我的路由是D-Link的,腾讯服务器端的是华硕的。

在最后还有个“0800”就是那段可变部分。

下面就进入IP数据报:

可以看到如下图所示:

版本,首部长度,区分服务,总长度,标识,标志,片偏移,生存时间,协议,首部检验和,源地址,目的地址一次排列,一个都不缺,而且wireshark清晰的显示了出来。

接下来进入IP数据报的数据部分,也就是UDP数据报,可以看到UDP首部:

这里面可以看到源端口,目的端口,长度,检验和。

一个都不少,也同时辨认出QQ所使用的是“8000”端口。

最后是UDP的数据部分:

这里虽然我只发送了一个“1”,不过印象中腾讯有说过QQ会自动给聊天内容加密,我想这应该是加密后的结果吧。

至此,IP报文分析完毕。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用Wireshark捕获数据帧和IP数据包开始运行Wireshark

经开始捕获数据

在Windows的命令行中执行ping

使用浏览器访问/

使用FTP访问ftp://218.194.106.91,并登陆

数据帧和数据包分析

分析ARP封装在以太网数据帧中

只有ARP协议了。

其他的协议数据包都被过滤掉了。

选中第三个数据帧.

展开第一行

然后从整体上看看你的Wireshark的窗口,主要被分成三部分。

,上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

帧的编号:705(捕获时的编号)

帧的大小:60字节。

没有把四个字节的CRC计算在里面,加上它就刚好。

帧被捕获的日期和时间:NOV 15,2008 15:15:23.139028000

帧距离前一个帧的捕获时间差:0.100095000 seconds

帧距离第一个帧的捕获时间差:0.501730000 seconds

帧装载的协议:ARP

展开第二行

在上面一栏每选到一部分,在下面一栏就会显示对应的数据部分。

目的地址(Destination):ff:ff:ff:ff:ff:ff (MAC地址,是一个广播地址,就是局域网中的所有计算机都会接收这个数据帧)

源地址(Source):00:00:00_11:11:11(00:00:00:11:11:11)

帧中封装的协议类型:0x0806,这个就是ARP协议的类型编号。

Trailer:是协议中填充的数据,为了保证帧最少有64字节。

展开第三行

同样,在上面一栏每选到一部分,在下面一栏就会显示对应的数据部分。

硬件类型(Hardware type):Ethernet (0x0001)

接口类型(protocol):IP(0X0800)

硬件型号:6

接口型号:4

操作码(opcode):request (0x0001)

发送方MAC地址(sender MAC

address):00:00:00_11:11:11(00:00:00:11:11:11)

发送方IP地址(sender IP address):192.168.1.1(192.168.1.1)

接收方MAC地址(sender MAC address): 00:00:00_00:00:00(00:00:00: 00:00:00)

接收方IP地址(sender IP address):192.168.0.192(192.168.0.192)

分析FTP协议

选中第四数据帧,展开第一行

帧的编号:2683(捕获时的编号)

帧的大小:79字节。

没有把四个字节的CRC计算在里面,加上它就刚好。

帧被捕获的日期和时间:NOV 13,2008 22:34:35.375018000

帧距离前一个帧的捕获时间差:7.392619000seconds

帧距离第一个帧的捕获时间差:47.697328000 seconds

协议结构:eth:ip:tcp:ftp

着色规则名称:TCP

着色规则字串:tcp

展开第二行

目的地址(Destination):SamsungE_5e:ac:d3(00:13:77:5e:ac:d3) (MAC 地址,是一个广播地址,就是局域网中的所有计算机都会接收这个数据帧)

源地址(Source):00:b0:2c:07:44:61(00:b0:2c:07:44:61)这样的如何看厂家和编号

帧中封装的协议类型:0x0800,这个就是FTP协议的类型编号。

展开第三条

版本(version):4

标题长度(header length):20个字节

协议(protocol):0x06这个就是TCP协议的类型编号源地址(Source):218.194.106.91

目的地址(Destination):192.168.0.3

展开第四条

源地址接口(Source port):ftp (21)

目的地址接口(Destination port):3481

序列号(sequence):1 为相对序列号

下一个序列号(Next sequence number):50 为相对序列号

序列号(sequence):1 为相对序列号

信号确认号(acknowledgement number):1 为相对信息确认号标题长度(Header length):32字节

展开第五条

文件转换协议(File Transfer protocol):FTP

在数据帧的列表中可以看到登录名和密码,所以信息会被被人看到分析HTTP协议封装在以太网数据帧里

选中第二个数据帧

展开第一行

帧的编号:17508(捕获时的编号)

帧被捕获的日期和时间:NOV 15,2008 15:15:23.139028000帧距离前一个帧的捕获时间差:12.994195000 seconds

帧距离第一个帧的捕获时间差:12.994195000 seconds

数据包长度(Packer length)175字节

捕获长度(Capture length)175字节

帧装载的协议:eth:ip:udp:http

展开第二条

目的地址(Destination):01:00:5e:7f:ff:fa(01:00:5e:7f:ff:fa)源地址(Source):Elitegro_56:f1:52(00:19:21:56:f1:52)

装载协议类型(Type)0x0800 IP协议的类型

展开第三

标题长度(Header length):20字节

总长度(Total length):161字节

协议(Protocol):UDP

源地址(Source):192.168.0.134

目的地址(Destination):239.255.255.250。