HTTP隧道技术

利用HTTP隧道技术实现Java的分布式对象计算

HTT P隧道作 为 通道 给双 方 提供 基 于 HT P协 议 的通 路 , 双 方 间 T 使

的通 信 成为 可能 , 并且 HT TP协 议 屏 蔽 了其 底 层 协 议 。 因此 可 以将 精 力

集 中在 位 于 HTT P协议上 的子 协议 的细 节上 , 不用 关 心客 户 端 和 服 务 而

维普资讯

维普资讯

第 2卷 第 1 2 期 2 00 7年 3月

青 岛大学 学报 ( 程技 术版 J 工

J UR A I G A U I E ST ( O N L OFQ N D O N V R I Y E&T)

V 0 5 2一I ; 回 日期 :2 0 5 修 0 6一I —2 2 6

作 者 简 介 :余 俊 ( 9 7 )男 , 北 人 , 教 授 , 士 生 , 要 研 究 领 域 为 信 号 与 信 息 处 理 、 算 机 应 用 。 16 一 , 湖 副 博 主 计

B 作为 O A MG组 织制 定 的分 布式 对 象 计 算 的 标 准 , 持 异 构分 布 环 境 下应 用 的 开 发 和 配置 。B S模 式 是 支 /

Itre 上 主 流 的软件结 构 , n en t 其严 格 的 B S模式 有 两点 要 求 : 考虑 到 跨 平 台和 符 合 B S模 式 的 最基 本 的 / ① / 思想 , 各种应 用 不应 要求 在浏 览器 端 下载 安装插 件 ; 企 业 内 、 网之 间会 设置 防火 墙 , ② 外 防火 墙 限制 能够 打 开 的端 口 , 能只让 使用 唯一 的端 口( we 可 即 b服 务器使 用 的端 口) a a的 Ap lt S rlt 。J v pe 和 eve 分别 是在 客 户 端( 浏览 器 ) 和服 务器 端 ( b服务 器 ) 行 的程 序[ 。要 想使 用 J v We 运 4 ] a a在客 户端 和服 务 器 端 之 间实 现 分 布 式 对 象计算 , 同时 又满 足 B S模式 的两个要 求 , 然 C B RMI E B J E / 显 OR A、 / J / 2 E和 C OM+技 术 不 能 满 足条 件 。 本 文采用 C B 的思 想 、 OR A 使用 HTTP隧道 技术 在 Ap lt S rlt 间实现分 布式 对象 计 算 的方 法 。该 pe 和 eve 之 方 法符合 B S模式 的要 求 , 以穿越 防火 墙 。 / 可

IPv6-over-IPv4 GRE隧道技术

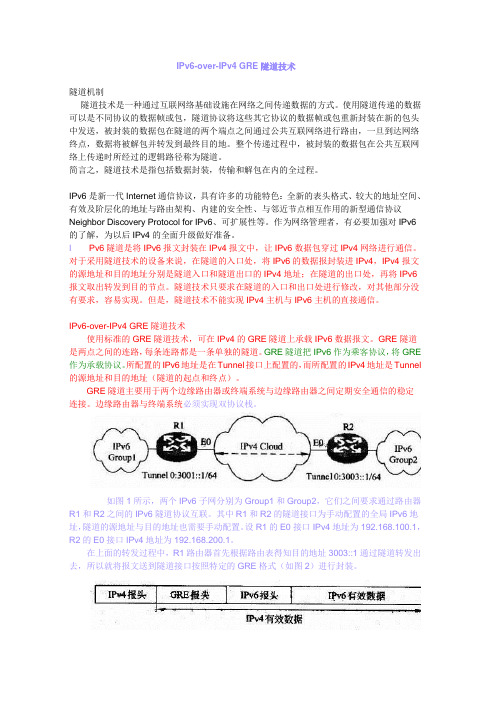

IPv6-over-IPv4 GRE隧道技术隧道机制隧道技术是一种通过互联网络基础设施在网络之间传递数据的方式。

使用隧道传递的数据可以是不同协议的数据帧或包,隧道协议将这些其它协议的数据帧或包重新封装在新的包头中发送,被封装的数据包在隧道的两个端点之间通过公共互联网络进行路由,一旦到达网络终点,数据将被解包并转发到最终目的地。

整个传递过程中,被封装的数据包在公共互联网络上传递时所经过的逻辑路径称为隧道。

简言之,隧道技术是指包括数据封装,传输和解包在内的全过程。

IPv6是新一代Internet通信协议,具有许多的功能特色:全新的表头格式、较大的地址空间、有效及阶层化的地址与路由架构、内建的安全性、与邻近节点相互作用的新型通信协议Neighbor Discovery Protocol for IPv6、可扩展性等。

作为网络管理者,有必要加强对IPv6的了解,为以后IPv4的全面升级做好准备。

I Pv6隧道是将IPv6报文封装在IPv4报文中,让IPv6数据包穿过IPv4网络进行通信。

对于采用隧道技术的设备来说,在隧道的入口处,将IPv6的数据报封装进IPv4,IPv4报文的源地址和目的地址分别是隧道入口和隧道出口的IPv4地址;在隧道的出口处,再将IPv6报文取出转发到目的节点。

隧道技术只要求在隧道的入口和出口处进行修改,对其他部分没有要求,容易实现。

但是,隧道技术不能实现IPv4主机与IPv6主机的直接通信。

IPv6-over-IPv4 GRE隧道技术使用标准的GRE隧道技术,可在IPv4的GRE隧道上承载IPv6数据报文。

GRE隧道是两点之间的连路,每条连路都是一条单独的隧道。

GRE隧道把IPv6作为乘客协议,将GRE 作为承载协议。

所配置的IPv6地址是在Tunnel接口上配置的,而所配置的IPv4地址是Tunnel 的源地址和目的地址(隧道的起点和终点)。

GRE隧道主要用于两个边缘路由器或终端系统与边缘路由器之间定期安全通信的稳定连接。

WINDOWS系统的入侵方法1

IIS的安全性防护

不使用缺省安装目录名:C:\inetpub 删除IIS例子程序的所在目录,如

C:\inetpub\iissamples,C:\inetpub\scripts 从ISM(Internet Service Manager)中删除如下

目录:IISSamples、Scripts、IISAdmin、 IISHelp、IISADMPWD

流程介绍

信息收集 网络拓扑探测 常用工具软件 安装后门 清除痕迹

安装后门

攻击者在获得系统的权限以后,会千方百计 的保持这个权限,这样即使管理员安装了安 全补丁程序,攻击者仍然可以轻松的进出系 统。为了达到目的,一般采用的方式是在系 统中安装后门。

在Windows下有大量的后门程序,最有名的 可能就是BO了,这个程序曾经造成了很大的 危害,其实BO不是最好用的程序,原因是它 太有名,几乎所以的杀毒软件都能发现它。

攻击层次

Comms

Router

The World

第二层

操作系统层

- UNIX - Windows 95 - Windows NT - Macintosh

- MVS - OS/2 - DOS - VMS

Modem Access

The World

第三层

应用程序层

- Databases - Web Server - Internet Browser - Maintenance - Office Automation

ASPACK的用法

ASPACK压缩一个病毒或者木马程序,压缩 以后的程序功能没有任何变化,有的时候自己 编写木马太麻烦,如果有现成的满足要求的 程序,就可以采用这种办法。

SNAKE代理跳板的用法

基于直连式二层数据隧道转发的无线网络搭建

基于直连式二层数据隧道转发的无线网络搭建本文将介绍无线网络搭建的主题,以及它的重要性和应用领域。

无线网络的搭建在现代社会中扮演着至关重要的角色。

随着移动设备和互联网的普及,人们对无线网络的需求日益增加。

为了满足用户对高速、稳定和安全的无线连接的需求,无线网络的建设必须越来越先进和可靠。

本文将重点介绍基于直连式二层数据隧道转发的无线网络搭建。

直连式二层数据隧道转发是一种有效的无线网络技术,它通过建立直接的二层链接,实现了数据的快速传输和低延迟。

这种技术能够提供更高的带宽和更稳定的连接,适用于多种无线网络场景。

无线网络搭建的重要性不言而喻。

它可以为企业、学校、社区等提供便利的无线网络服务,满足人们日常生活和工作中对无线连接的需求。

同时,无线网络的搭建还可以推动社会信息化进程,促进经济发展和社会进步。

基于直连式二层数据隧道转发的无线网络搭建在多个应用领域具有广泛的应用潜力。

例如,在智能家居领域,无线网络的搭建可以实现设备之间的互联互通,方便居民的生活。

在物流行业,无线网络可以提供实时的信息传输,提高运输效率。

在医疗领域,无线网络可以为医护人员提供实时的病人监控和数据传输,提高医疗服务的质量。

综上所述,基于直连式二层数据隧道转发的无线网络搭建具有重要的意义和广泛的应用前景。

本文将对该主题进行深入研究,探讨相应的技术原理和实现方法,以期为无线网络搭建提供有效的参考与指导。

本文旨在解释直连式二层数据隧道转发和无线网络搭建的基本概念和原理。

直连式二层数据隧道转发是一种网络通信技术,通过在不同网络之间建立虚拟连接,实现数据的传输和交换。

在无线网络搭建中,直连式二层数据隧道转发可用于搭建无线接入网络、实现数据转发和提供连接服务。

无线网络搭建涉及创建无线信号覆盖、配置网络设备和建立无线连接等步骤。

通过直连式二层数据隧道转发,可以实现无线网络的扩展和连接,提供高速稳定的无线通信环境。

无线网络搭建的基本原理是通过无线信号传输数据,不同设备之间进行数据交换和传输。

什么是HTTP隧道,怎么理解HTTP隧道呢?

什么是HTTP隧道,怎么理解HTTP隧道呢?总述:HTTP 1.1引⼊了HTTP tunnel,提供了⽀持任意流量的TCP隧道的能⼒。

HTTP proxy是⼀个中间⼈,是客户端去请求代理,代理修改请求再去请求⽹站,proxy不能代理HTTPS请求,因为代理不可能获得⽹站的私钥。

HTTP tunnel 不需要改写请求包,将C S之间的流量直接转发,所以可以传输代理TLS加密的HTTPS流量。

HTTP tunnelHTTP tunnel使⽤CONNECT⽅法进⾏建⽴隧道连接通信。

HTTP tunnel是HTTP/1.1中引⼊的⼀个功能,主要为了解决明⽂的HTTP proxy⽆法代理跑在TLS中的流量(也就是https)的问题,同时提供了作为任意流量的TCP通道的能⼒。

HTTP tunnel 不需要改写请求包,将C S之间的流量直接转发,所以可以传输代理TLS加密的HTTPS流量。

:CONNECT报⽂没有后⾯的负载部分,只有Request-Line和header后⾯以两个\r\n断开,Request-Line和header均是由代理服务器使⽤,不会发送到远程服务器。

请求的header部分⼀旦结束(连续的两组CRLF),后⾯所有的数据都被视为应该发给远端服务器(⽹站)的数据,代理需要把它们直接转发,⽽且不限长度,直到从客户端的TCP读通道关闭。

响应同理:对于CONNECT报⽂的返回值,代理服务器在和远端服务器成功建⽴连接后,可以(标准说的是可以,但是⼀般都会)向客户端(浏览器)返回任意⼀个2xx状态码,此时表⽰含义是和远端服务器建⽴连接成功,这个2xx返回报⽂的header部分⼀旦结束(连续的两组CRLF),后⾯所有的数据均为远端服务器返回的数据,同理代理会直接转发远端服务器的返回数据给客户端,直到从远端服务器的TCP读通道关闭。

HTTP proxy ,如何⼯作HTTP tunnel出来之前,HTTP proxy⼯作在中间⼈模式,即在⼀次请求中,客户端(浏览器)铭⽂的请求去请求代理服务器。

IPv4、v6互通技术之隧道技术 ( Tunnel)

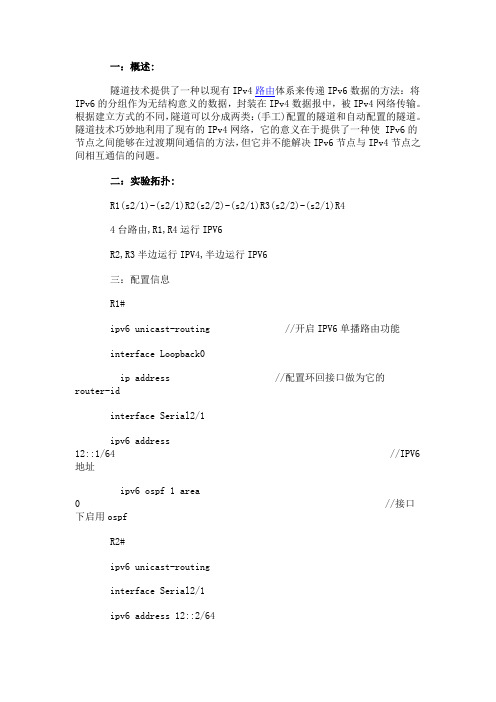

一:概述:隧道技术提供了一种以现有IPv4路由体系来传递IPv6数据的方法:将IPv6的分组作为无结构意义的数据,封装在IPv4数据报中,被IPv4网络传输。

根据建立方式的不同,隧道可以分成两类:(手工)配置的隧道和自动配置的隧道。

隧道技术巧妙地利用了现有的IPv4网络,它的意义在于提供了一种使 IPv6的节点之间能够在过渡期间通信的方法,但它并不能解决IPv6节点与IPv4节点之间相互通信的问题。

二:实验拓扑:R1(s2/1)-(s2/1)R2(s2/2)-(s2/1)R3(s2/2)-(s2/1)R44台路由,R1,R4运行IPV6R2,R3半边运行IPV4,半边运行IPV6三:配置信息R1#ipv6 unicast-routing //开启IPV6单播路由功能interface Loopback0ip address //配置环回接口做为它的router-idinterface Serial2/1ipv6 address12::1/64 //IPV6地址ipv6 ospf 1 area0 //接口下启用ospfR2#ipv6 unicast-routinginterface Serial2/1ipv6 address 12::2/64interface Serial2/2ip addressinterfaceTunnel0 //在s2/1接口下打隧道ipv6 address10::1/64 //给隧道配置IPV6地址ipv6 ospf 1 area0 //启用ospftunnel source Serial2/2 //申明隧道源端tunnel destination //申明隧道目的端tunnel mode ipv6ip //隧道模式是ipv6到ipv4R3#ipv6 unicast-routinginterface Serial2/1ip addressinterface Serial2/2ipv6 address 34::3/64ipv6 ospf 1 area 0interface Tunnel0ipv6 address 10::2/64tunnel source Serial2/1tunnel destinationtunnel mode ipv6ipR4#ipv6 unicast-routinginterface Loopback0ip addressinterface Serial2/1ipv6 address 34::4/64ipv6 ospf 1 area 0四:调试信息R1#show ipv6 routeIPv6 Routing Table - 6 entriesCodes: C - Connected, L - Local, S - Static, R - RIP, B - BGPU - Per-user Static routeI1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summaryO - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2O 10::/64 [110/11175]via FE80::C838:AFF:FE24:0, Serial2/1C 12::/64 [0/0]via ::, Serial2/1L 12::1/128 [0/0]via ::, Serial2/1O 23::/64 [110/11239] //用隧道模式学习到了隔着ipv4网络的远端ipv6路由via FE80::C838:AFF:FE24:0, Serial2/1L FE80::/10 [0/0]via ::, Null0L FF00::/8 [0/0]via ::, Null0R2#show ipv6 routeIPv6 Routing Table - 7 entriesCodes: C - Connected, L - Local, S - Static, R - RIP, B - BGPU - Per-user Static routeI1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summaryO - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2C 10::/64 [0/0]via ::, Tunnel0L 10::1/128 [0/0]via ::, Tunnel0C 12::/64 [0/0]via ::, Serial2/1L 12::2/128 [0/0]via ::, Serial2/1O 23::/64 [110/11175]via FE80::1700:3, Tunnel0L FE80::/10 [0/0]via ::, Null0L FF00::/8 [0/0]via ::, Null0R1#ping 23::4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 23::4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 344/380/420 msR1#trR1#traceroute 23::4Type escape sequence to abort.Tracing the route to 23::41 12::2 132 msec 84 msec 104 msec2 10::2 240 msec 352 msec 104 msec//^-^看到是杂过去的了吧?发到ipv6的源端地址上走隧道过去的3 23::4 332 msec 388 msec 356 msecR1#pingType escape sequence to abort.Sending 5, 100-byte ICMP Echos to , timeout is 2 seconds:.... //注意这里不通Success rate is 0 percent (0/4)R1#show ip routeis subnetted, 1 subnetsC is directly connected, Loopback0R1#trR1#tracerouteType escape sequence to abort.Tracing the route to1 * * *2 * * *3 * * *4 * * *5 * * *6 * * *//traceroute也无路可走//这是ipv6想与ipv4通信,说明它们无法通信.所以隧道技术并不能解决IPv6节点与IPv4节点之间相互通信的问题。

Http隧道在穿越NAT/防火墙技术中的应用

第1 6卷 第 5期 20 0 6年 5月

பைடு நூலகம்

计 算 机 技 术 与 发 展

C(M PUTER CHN(I ) TE )』Xj AN DEVEI PMENT Y ) )

VO. 6 No 5 1 1 .

M } 2 0 L v 06

现 有协议 只能 应用 于 U P 不能用 在有 防火 墙 限制 以及 只能 T P连 接的 环境下 。文 中在研 究 了 ht 协议 中一些 常用 的方 D , C t p

法 , :ot然后借鉴并结合了 T R 如 Ps, U N协议的一些控制方法, 提出了 SPpoe I hn 中用 ht 隧道穿越 N T 防火墙的方案, t p A / 并 且详细叙述了 SPpoe I hn 注册 、 呼叫过程 。该方法在防火墙受限制端口或者 UD P连接的网络环境下 , 使用户仍然可以进行

O 引 言

目前 N N网络逐步从试验走 向商用… , G 大量的企业

网和驻 地 网基本 上都 采用 私有 I 址通 过 出 口 的 N T P地 A /

就无能为力。IE C E方法采用动态穿越方法 , ] 根据不 同的 网络环境决定最后 的穿越方法 , 虽然大多数 N T都可以 A

穿越 , 但是如果网络 中存在一个 防火墙 , 该防火墙限制外 出端 口或者只开放 ht 8 端 口。上述方法都存在困难。 t 0 p 文中提出了在这种网络环境 中一种实现穿越 N T A /

A ; a tOnywh n t e o t l n da o t v r rw l NA b t c : l e h n r dme i f w a e s f e al T. al e pe s r aeI d r s k es n i I r r c oa l r ei / cr p o l u epl t P a d es Oma essi sw t S P po v t o h te o d. I E po oo a n e sd i P,b t o m ’ efc h rwa s i ino nyT o n ci n i in I . C rtc l no l b e UD c y u n u e t f ti t ef e l r t c o r l CP c n et n e vr l e】 d e n i 1e r t o o ol t

特洛伊木马隐藏技术研究及实践

1引言特洛伊木马(简称木马)是指一类伪装成合法程序或隐藏在合法程序中的恶意代码,这些代码或者执行恶意行为,或者为非授权访问系统的特权功能而提供后门。

木马的首要特征是它的隐蔽性,为了提高自身的生存能力,木马会采用各种手段来伪装隐藏以使被感染的系统表现正常。

FredCohen等人[1,2]对病毒进行了深入研究,他们将木马作为病毒的一种特例,并给出了病毒和木马的数学模型,但未对木马的隐藏特征进行分析。

HaroldThimbleby等人[3]对病毒和木马模型框架进行了研究,给出了木马的形式化模型,对木马隐藏的特征进行了描述,但未对木马协同隐藏进行描述和分析。

张新宇等人[4]仅对Linux环境下的木马隐藏(包括协同隐藏)进行了研究,但未涉及Windows环境。

笔者在对木马隐藏技术归纳研究的基础上,深入分析研究了协同隐藏,并针对现有木马对抗实时检测的缺陷和通信隐藏能力的不足,提出两种基于该思想的新型木马结构,深化了协同隐藏思想,提高了木马的隐藏能力和生存能力。

2隐藏技术木马程序与普通远程管理程序的一个显著区别是它的隐藏性。

木马被植入后,通常利用各种手段来隐藏痕迹,以避免被发现和追踪,尽可能延长生存期。

隐藏技术是木马的关键技术之一,笔者从本地隐藏、通信隐藏和协同隐藏3个方面对木马隐藏技术进行分析研究。

2.1本地隐藏本地隐藏是指木马为防止被本地用户发现而采取的隐藏手段,主要包括启动隐藏、文件隐藏、进程隐藏、内核模块隐藏、原始分发隐藏等。

这些手段可以分为三类:(1)将木马隐藏(附着、捆绑或替换)在合法程序中;(2)修改或替换相应的检测程序,对有关木马的输出信息进行隐蔽处理;(3)利用检测程序本身的工作机制或缺陷巧妙地避过木马检测。

2.1.1启动隐藏启动隐藏,是指目标机自动加载运行木马程序,而不被用户发现。

在Windows系统中,比较典型的木马启动方式有:修改系统“启动”项;修改注册表的相关键值;插入常见默认启动服务;修改系统配置文件(Config.sys、Win.ini和System.ini等);修改“组策略”等。

习题答案--计算机网络技术(第六版)

教材名称:《计算机网络技术(基础篇)》(第六版) 主 编:边倩陈晓范鞠光明 出版时间:2017年8月第1章计算机网络概述、选择题AA/D/C/C/A/B/C/C/A/C/B 二、简答题1. 简述计算机网络的发展过程。

计算机网络的发展过程可以概括为面向终端的计算机网络、计算机 式标准化网络三个阶段。

20世纪50年代初,美国建立的半自动地面防空系统SAGE 就将远距离的雷达和其他测量控制设备的信息,通过通信线路汇集到一台中心计算机上进行集中处理和控制, 从而开创了把计算机技术和通信技术相结合的先河。

面向终端的计算机网络是以单个计算机为中心的远程联机系统。

20世纪60年代后期开始兴起计算机-计算机网络,计算机-计算机网络是多 台主计算机通过通信线路互连起来为用户提供服务的网络系统。

为了使不同体系结构的计算机网络都能互连,国际标准化组织 ISO 于1984年正式颁布了一个能使各种计算机在世界范围内互连成网的国际标准ISO 7498,简称 OSI/RM ( Open System Interconnection BasicReferenee Model ,开放系统互连参考模型)。

开放式标准化网络指的就是遵循“开放系统互 连参考模型”标准的网络系统。

它具有统一的网络体系结构, 遵循国际标准化协议。

OSI/RM的提出,开创了计算机网络的新时代。

2•什么是计算机网络?答:所谓计算机网络,就是利用通信设备和线路将地理位置不同的、功能独立的多个计算机系统互连起来,以功能完善的网络软件 (即网络通信协议、 信息交换方式和网络操作系 统等)实现网络资源共享和信息传递的系统。

3•计算机网络主要具有哪些功能? 答:计算机网络的实现, 为用户构造分布式的网络计算环境提供了基础。

有以下几个方面:通信功能; 资源共享; 高可靠性; 提供分布处理环境; 集中管理与处理; 负载分担与均衡; 跨越时间和空间的障碍; 简述计算机网络的组成。

interactsh 原理

interactsh 原理Interactsh是一个基于HTTP和DNS的交互式渗透测试工具,它允许渗透测试人员在目标网络上执行命令并获取结果,而无需直接连接到目标网络。

其原理主要基于两个关键技术,HTTP隧道和DNS隧道。

首先,让我们来看看HTTP隧道。

Interactsh利用HTTP协议的特性,通过在HTTP请求和响应中嵌入数据来实现与目标网络的交互。

渗透测试人员可以在Interactsh平台上创建一个自定义子域名,并将其指向Interactsh服务器。

然后,他们可以通过发送特定格式的HTTP请求来与目标网络进行通信,Interactsh服务器将这些请求转发到目标网络上,并将响应返回给渗透测试人员。

这种方式可以绕过目标网络的防火墙和访问控制列表,使得渗透测试人员可以在不直接连接到目标网络的情况下执行命令和收集信息。

其次,Interactsh还利用了DNS隧道技术。

通过在DNS解析过程中携带数据,Interactsh可以实现与目标网络的交互。

渗透测试人员可以将Interactsh服务器的IP地址添加到目标网络的DNS服务器配置中,然后通过特定的DNS查询来实现与目标网络的通信。

Interactsh服务器会解析这些DNS查询,并将其中携带的数据转发到目标网络上,然后将响应返回给渗透测试人员。

总的来说,Interactsh利用HTTP隧道和DNS隧道技术,通过在HTTP请求和DNS查询中携带数据来实现与目标网络的交互。

这种方式可以帮助渗透测试人员在渗透测试过程中保持匿名性和隐蔽性,同时也能够绕过目标网络的安全防护设备,对目标网络进行渗透测试和信息收集。

frp隧道流量特征

frp隧道流量特征FRP (Fast Reverse Proxy) 是一种基于Golang开发的反向代理工具,用于实现内网穿透,即通过公网访问内网服务器。

通过FRP隧道,可以将内网的TCP、UDP流量映射到公网上,使得远程用户可以通过公网IP访问内网应用。

本文将详细介绍FRP隧道的流量特征。

一、TCP流量特征:1.TCP三次握手:在建立TCP连接时,客户端与服务器之间进行三次握手。

FRP隧道中的TCP流量也会遵循这一特征,首先客户端向服务器发送SYN(同步)请求,服务器收到后发送SYN+ACK(同步和确认)应答给客户端,最后客户端发送ACK(确认)给服务器,建立起TCP连接。

2.TCP包特征:FRP隧道中的TCP流量通过代理服务器中转,所以在网络中传播时,会被打包成TCP数据包。

TCP数据包具有源IP、源端口、目标IP、目标端口等特征,用于标识发送和接收的主机。

3.TCP连接保持:在TCP连接建立后,客户端和服务器之间会保持连接,以便实现双向通信。

FRP隧道的TCP流量也会保持连接,直到连接被终止。

二、UDP流量特征:1.UDP数据报:UDP是一种不可靠的传输协议,不保证数据的可靠传输。

FRP隧道中的UDP流量通过代理服务器进行中转,UDP数据会被封装成UDP数据报并传输到服务器。

UDP数据报具有源IP、源端口、目标IP、目标端口等特征。

2.无连接性:UDP不需要像TCP那样进行连接的建立和维护,所以UDP流量会直接发送到目标主机,不保存连接状态。

三、HTTP/HTTPS流量特征:1. HTTP协议:FRP隧道中的HTTP流量遵循HTTP协议,HTTP协议使用TCP作为传输层协议。

HTTP流量的特征包括请求行、请求头、请求体等。

请求行包括请求方法、URL和HTTP版本,请求头包括Content-Type、User-Agent等,请求体包括提交的数据。

2.HTTPS协议:FRP隧道中的HTTPS流量通过TLS/SSL进行加密传输,保证数据的机密性和完整性。

基于直连式二层数据隧道转发的无线网络搭建

基于直连式二层数据隧道转发的无线网络搭建近年来,随着无线网络技术的进步与发展,越来越多的组织和机构开始了无线网络的建设,其中,直连式二层数据隧道转发技术成为了许多企业与业务机构所青睐的一种解决方案,无线网络在这种技术的支持下应用广泛,例如企业内网、路由器、防火墙等都是应用其技术的代表。

本文将从直连式二层数据隧道转发技术的背景及基本原理入手,讨论其在无线网络中的应用场景以及部署过程,最后总结出其优点与不足之处,以期为建设者提供一些有参考价值的信息。

一、直连式二层数据隧道转发技术基础1. 背景直连式二层数据隧道转发技术是隧道技术的一种,旨在解决局域网之间互联的难点,使得各个网络之间可以进行互通。

在延长虚拟局域网的网络中可以正常运行,特别是在企业级别的网络中的时候可以起到非常好的作用。

直连式二层数据隧道转发技术可以帮助网络管理员很容易地完成网络的连接和扩展。

2. 原理直连式二层数据隧道转发技术将数据从源主机发送到目的主机,是通过在不同地点建立虚拟的点对点连接,将数据通道连接在同一广播域,实现局域网之间的互联。

简单的说,直连式二层数据隧道转发技术是指不同的局域网之间通过建立隧道通道进行网络连通。

该技术主要应用于局域网之间的网络通信,可以转发二层数据包,实现不同局域网之间的网络通信。

二、无线网络中的应用场景直连式二层数据隧道转发技术是一项工业级的技术,可以支持各种大小的网络,应用场景非常广泛,其中在无线网络中应用尤为广泛,其中包括:1. 企业内部网络企业内部网络通常包括各种不同的硬件、设备与工具,要想达到网络的完整性,这些设备需要通过某种方式进行联通。

直连式二层数据隧道转发技术恰恰可以满足这样的需求,它可以让网络设备连接到同样的广播域中,使得企业内部网络独立运作,而不受外部环境干扰。

2. 路由器在路由器之间建立隧道,可以使得不同网段之间的数据进行快速传输,以支持无线网络的连接,并为用户提供更加快速的便捷网络体验。

多Web代理技术在木马通信中的实现

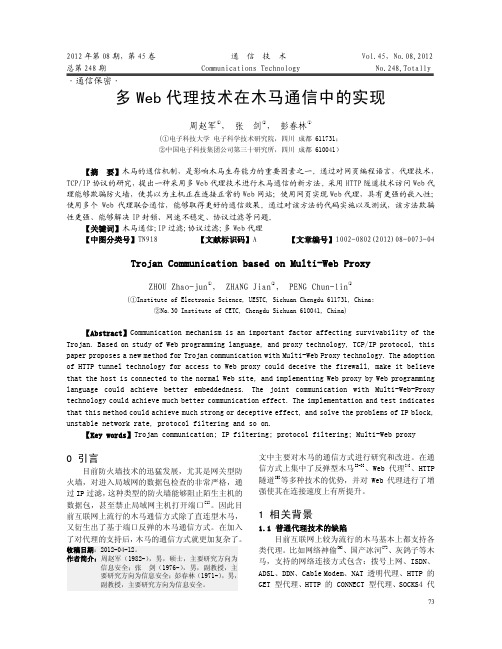

2012年第08期,第45卷 通 信 技 术 Vol.45,No.08,2012 总第248期 Communications Technology No.248,Totally ·通信保密·多Web代理技术在木马通信中的实现周赵军①, 张 剑②, 彭春林①(①电子科技大学 电子科学技术研究院,四川 成都 611731;②中国电子科技集团公司第三十研究所,四川 成都 610041)【摘 要】木马的通信机制,是影响木马生存能力的重要因素之一。

通过对网页编程语言,代理技术,TCP/IP协议的研究,提出一种采用多Web代理技术进行木马通信的新方法。

采用HTTP隧道技术访问Web代理能够欺骗防火墙,使其以为主机正在连接正常的Web网站;使用网页实现Web代理,具有更强的嵌入性;使用多个Web代理联合通信,能够取得更好的通信效果。

通过对该方法的代码实施以及测试,该方法欺骗性更强、能够解决IP封锁、网速不稳定、协议过滤等问题。

【关键词】木马通信;IP过滤;协议过滤;多Web代理【中图分类号】TN918 【文献标识码】A 【文章编号】1002-0802(2012)08-0073-04 Trojan Communication based on Multi-Web ProxyZHOU Zhao-jun①, ZHANG Jian②, PENG Chun-lin①(①Institute of Electronic Science, UESTC, Sichuan Chengdu 611731, China;②No.30 Institute of CETC, Chengdu Sichuan 610041, China)【Abstract】Communication mechanism is an important factor affecting survivability of the Trojan. Based on study of Web programming language, and proxy technology, TCP/IP protocol, this paper proposes a new method for Trojan communication with Multi-Web Proxy technology. The adoption of HTTP tunnel technology for access to Web proxy could deceive the firewall, make it believe that the host is connected to the normal Web site, and implementing Web proxy by Web programming language could achieve better embeddedness. The joint communication with Multi-Web-Proxy technology could achieve much better communication effect. The implementation and test indicates that this method could achieve much strong or deceptive effect, and solve the problems of IP block, unstable network rate, protocol filtering and so on.【Key words】Trojan communication; IP filtering; protocol filtering; Multi-Web proxy0 引言目前防火墙技术的迅猛发展,尤其是网关型防火墙,对进入局域网的数据包检查的非常严格,通过IP过滤,这种类型的防火墙能够阻止陌生主机的数据包,甚至禁止局域网主机打开端口[1]。

http 属于三层隧道协议

http 属于三层隧道协议(1)ICMP是网络层,UDP是传输层,FTP和HTTP是应用层目前VPN 隧道协议主要有4种:点到点隧道协议PPTP、第二层隧道协议L2TP、网络层隧道协议IPSec以及SOCKS v5协议。

其中,PPTP和L2TP工作在数据链路层,IPSec工作在网络层,SOCK v5工作在会话层。

OSI参考模型各个层次的基本功能如下:应用层:应用层也称为应用实体,一般是指应用程序,该层主要负责确定通信对象,并确保有足够的资源用于通信,常见的应用层协议有FTP、HTTP、SNMP(简单网络管理协议)、FTP(文件传送协议)、Telenet(远程登录协议)、DNS(域名解析协议)、SMTP(邮件传送协议),POP3协议(邮局协议)。

表示层:表示层一般负责数据的编码以及转化,确保应用层的数据能够正常工作,该层是界面与二进制代码间互相转化的地方,同时该层负责进行数据额压缩、解压、加密、解密等,该层也可以根据不同应用目的将数据处理成不同的格式,表现出来就是各种各样的文件扩展名。

会话层:会话层主要负责在网络中两个节点之间建立、维护、控制回话,区分不同的会话,以及提供单工、半双工、全双工三种通信模式服务,NFS(网络文件系统)、RPC(远程过程调用)和X Window 等都工作在该层。

传输层:主要负责分割、组合数据,实现端到端的逻辑连接。

数据在上三层是整体,在这一层开始被分割开,这一层分割后的数据称为段。

三次握手、面向连接或非面向连接的服务、流量控制等都放生在这一层。

工作在传输层的一种服务是TCP/IP协议套中的TCP,另一种传输层服务是IPX/SPX协议集的SPX(序列分组交换协议),常见额传输层协议有TCP、UDP、SPX等。

传输层提供了一个端到端的连接,以端口号来区分连接。

网络层:网络层作用是将网络地址翻译成物理地址,并决定如何将数据从发送方路由到接收方,主要负责管理网络地址、定位设备、决定路由,路由器工作在这一层。

网络隧道技术工作原理

网络隧道技术工作原理

网络隧道技术是一种在公共网络上创建一种安全、加密的连接,允许跨越不安全的公共网络进行私密数据传输的技术。

网络隧道技术的工作原理如下:

1. 客户端和服务器之间建立连接:首先,客户端和服务器之间建立一个普通的TCP连接。

2. 封装原始数据:客户端将要发送的数据进行封装,通常使用某种加密协议如IPSec、SSL或者SSH等。

封装过程使用加密

算法对数据进行加密,以保证数据的机密性。

3. 创建隧道:封装后的数据通过隧道协议被传输到公共网络上。

隧道协议在原始数据的包头中添加了一些额外的信息,如隧道的源IP地址、目标IP地址等。

4. 将封装后的数据发送到公共网络:隧道封装后的数据通过公共网络传输,其包头中的额外信息保证了数据包可以正确地路由到接收方。

5. 接收方解开数据包:数据包在到达接收方之后,接收方使用相同的隧道协议对数据包进行解包。

解包过程即是将加密的数据重新还原为原始的未加密数据。

6. 将解包后的数据发送到目标服务器:接收方使用解包后的数据发送到目标服务器进行处理。

通过以上步骤,网络隧道技术可以在公共网络上建立一个安全、加密的通道,保证数据的机密性和安全性。

这种技术可以用于远程访问、VPN连接和安全的数据传输等应用场景。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

通过使用反弹连接技术和HTTP隧道技术后,服务端程序的打开端口一般开为80(即用于网页浏览的端口)。这样稍微疏忽一点用户就会以为是自己在浏览网页,而防火墙也会同样这么认为,再加上反弹连接型木马的服务端主动连接客户端,这样就可以轻易突破防火墙的限制。

曾经案例

2005年7月,作为网站管理员的张庆发现自己所管辖的网站被黑客入侵。通过对网络日志的分析,跟踪到一个IP地址,结果发现该IP地址是一台代理服务器的IP地址。在通过对代理服务当前网络连的分析后,最终锁定黑客真正的IP地址,并确认黑客是通过一款名为Pcshare的木马程序地它进行了控制。而Pcshare就是一款集反弹连接技术和HTTP隧道技术于一身的木马程序。

HTTP隧道技术

常常使用木马的用户一定对木马所使用的反弹连接技术、线程插入技术等耳熟能详,但是对“HTTP隧道技术”可能就不甚了解了,那到底什么是“HTTP隧道技术”呢?我们知道,使用了“反弹连接技术”的远程控件软件只能访问拨号上网的服务端以及局域网里通过NAT代理上网的服务端。

而使用“HTTP隧道技术”以后,远程控件软件可以访问到局域网里通过HTTP、SOCKS4/5代理上网的服务端。简单来说,“HTTP隧道技术”就是把所有要传送的数据全部封装到HTTP协议里进行传送。因此,在互联网上可以访问到局域网里通过HTTP、SOCKS4/5代理上网的电脑,而且也不会有什么防火墙会拦截。

简单防御方法

由于HTTP隧道技术穿透防火墙的能力十分的强大,并且现在只被利用到某些木马程序之中,所以要防范“HTTP隧道技术”对用户带来的危害,还需要从木马程序的基本防范做起。

除此以外,我们应该了解哪些木马程序使用了“HTTP隧道技术”,这些木马程序的特点又是什么。据统计,现在国产木马程序使用了“HTTP隧道技术”的有Pcshare和网络神偷这两款木马程序。网络神偷的清除相对简单,而Pcshare的清除就相对复杂了。请参考网络上的一些相关介绍。