基于MAC-in-MAC的隧道技术

PBB技术与应用

B-DA

B-SA

B-Tag

I-Tag

Ether Type

S-Tag

C-Tag

Ether Type

Data

B-DA:MAC-in-MAC封装的外层目的MAC地址; B-SA: MAC-in-MAC封装的外层源MAC地址; B-Tag:MAC-in-MAC封装的外层VLAN Tag,标识报文在PBT网络中的VLAN信 息和优先级信息; I-Tag:MAC-in-MAC封装中的业务标记,包括报文在BEB处理时的传送优先级IPCP和丢弃优先级I-DEI,以及标识业务实例的I-SID,并包括了用户报文的目的 MAC和源MAC;

I-SID:在PBT网络中用来标识业务处理实例的标签,用来供BEB设备识别(BDA,B-VLAN)隧道中所承载的不同业务;

S-Tag, C-Tag:原先在802.1ad网络中的内外层VLAN Tag。

8

PBB报文格式(三)

9

目录

PBB基础 PBB转发流程 PBB配置及相关命令 SH电信CE项目组网介绍

BEB2

MAC A1 A2

DATA

POR T Port 1 Port 2

B3

B1

A2

Data

A2

A1

BEB1

MAC B1

Port1 Port1 Port2

Port2

Port1 Port2

BEB2

MAC B3

BCB

MAC B2

A2

A1

DATA

Port1

Port1

BEB1

VSI MAC A2

CE 1

MAC A1 192.168.0.1

配置下行口:

IEEE Mac-in-Mac 技术

• Equals the number of PEs regardless of the number of vlans and customer MAC addresses, because :

– MAC-in-MAC bridges only need to learn the MAC addresses of PE Bridges.

• Provider Bridges ’ addresses can be configured local MAC addresses.

Final remarks

• Message

– MAC-in-MAC is an attractive technology with unique characteristics, besides Q-in-Q for Ethernet Service Providers.

– Number of MAC addresses to be managed by providers unlikely to go above 1,000s.

Provider Transport Technologies

Hale Waihona Puke CE CEQ - in- Q

CE CE

CE CE

MAC-in-MAC

CE CE

• VPLS requires new features

– Protection, OAM, discovery: still to be defin

• E.g. BPDU encapsulation

– Management issues

• E.g. unreliable customer links.

云网络关键技术介绍

E-Tag标签格式

• 将桥端口扩展中的虚拟端口映射为控制桥 中的逻辑端口,

• 实现虚拟扩展端口之间点对点、点对多点 的信息传输

19

扩展桥工作原理

• 扩展端口的标识

– 生成逻辑端口号对应扩展端口

• 流量的隔离

– 逻辑端口会分配一个唯一的E-Channel标识

• 多播流的传送

– 远端复制 – 点对多点的E-Path

28

IRF

• H3C 的IRF(Intelligent Resilient Framework), 智能弹性架构

29

IRF架构

• Master/Slave架构

– 拓扑收集 – 选举Master

• IRF专用链路和端口

– IRF内部报文的转发

30

VSS

• VSS(Virtual Switching System)

•

特点:在于充分利用现有的协议,尽量减少交换机设备功能的改动

– 没有引入新的包格式,E-TAG的功能使用802.1Q中已提供的S-Vlan / C-Vlan Tag来实现 – 它同时支持VEB和VEPA两种转发方式,分别对应于虚拟机流量的vSwitch内 部转发和接入交换机聚合转发 – 交换机设备记录了虚拟接口的信息用于虚拟机迁移,但管理和维护的权 力仍在vSwitch上。

7

虚拟机通信及迁移的相关技术

• 三个问题

– 同一物理服务器内部虚拟机之间的通信问题 – 虚拟机通信时的标识问题,即如何以虚拟机作 为网络管理(比如流量控制、访问控制列表等) 的基本单元 – 虚拟机迁移时网络配置的跟随迁移

• 两类方案

– 虚拟软件交换机 – 更新硬件交换机

8

虚拟交换机

• 虚拟交换机(vSwitch)

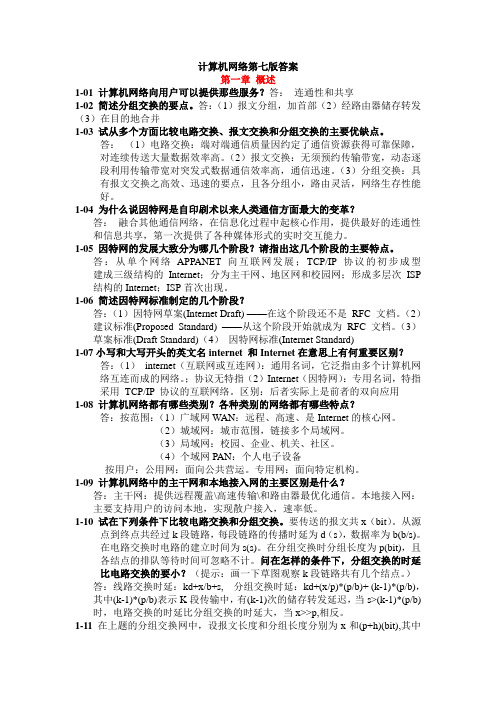

计算机网络谢希仁第七版课后答案完整版

计算机网络第七版答案第一章概述1-01 计算机网络向用户可以提供那些服务?答:连通性和共享1-02 简述分组交换的要点。

答:(1)报文分组,加首部(2)经路由器储存转发(3)在目的地合并1-03 试从多个方面比较电路交换、报文交换和分组交换的主要优缺点。

答:(1)电路交换:端对端通信质量因约定了通信资源获得可靠保障,对连续传送大量数据效率高。

(2)报文交换:无须预约传输带宽,动态逐段利用传输带宽对突发式数据通信效率高,通信迅速。

(3)分组交换:具有报文交换之高效、迅速的要点,且各分组小,路由灵活,网络生存性能好。

1-04 为什么说因特网是自印刷术以来人类通信方面最大的变革?答:融合其他通信网络,在信息化过程中起核心作用,提供最好的连通性和信息共享,第一次提供了各种媒体形式的实时交互能力。

1-05 因特网的发展大致分为哪几个阶段?请指出这几个阶段的主要特点。

答:从单个网络APPANET向互联网发展;TCP/IP协议的初步成型建成三级结构的Internet;分为主干网、地区网和校园网;形成多层次ISP 结构的Internet;ISP首次出现。

1-06 简述因特网标准制定的几个阶段?答:(1)因特网草案(Internet Draft) ——在这个阶段还不是RFC 文档。

(2)建议标准(Proposed Standard) ——从这个阶段开始就成为RFC 文档。

(3)草案标准(Draft Standard)(4)因特网标准(Internet Standard)1-07小写和大写开头的英文名internet 和Internet在意思上有何重要区别?答:(1)internet(互联网或互连网):通用名词,它泛指由多个计算机网络互连而成的网络。

;协议无特指(2)Internet(因特网):专用名词,特指采用TCP/IP 协议的互联网络。

区别:后者实际上是前者的双向应用1-08 计算机网络都有哪些类别?各种类别的网络都有哪些特点?答:按范围:(1)广域网WAN:远程、高速、是Internet的核心网。

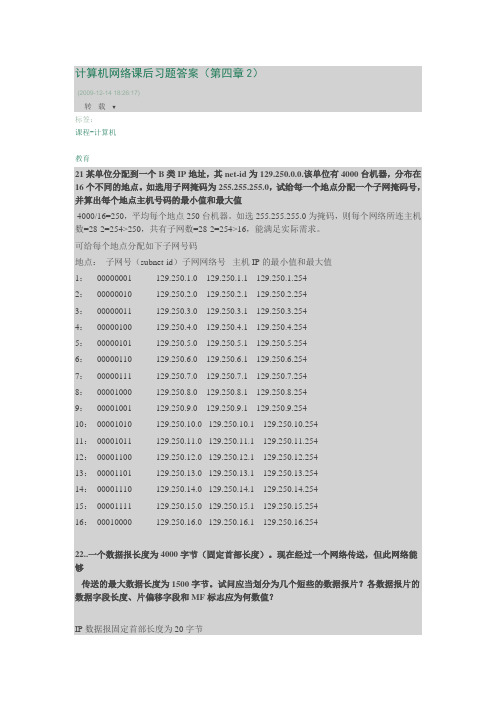

计算机网络课后习题答案(第四章2)

计算机网络课后习题答案(第四章2)(2009-12-14 18:26:17)转载▼标签:课程-计算机教育21某单位分配到一个B类IP地址,其net-id为129.250.0.0.该单位有4000台机器,分布在16个不同的地点。

如选用子网掩码为255.255.255.0,试给每一个地点分配一个子网掩码号,并算出每个地点主机号码的最小值和最大值4000/16=250,平均每个地点250台机器。

如选255.255.255.0为掩码,则每个网络所连主机数=28-2=254>250,共有子网数=28-2=254>16,能满足实际需求。

可给每个地点分配如下子网号码地点:子网号(subnet-id)子网网络号主机IP的最小值和最大值1: 00000001 129.250.1.0 129.250.1.1---129.250.1.2542: 00000010 129.250.2.0 129.250.2.1---129.250.2.2543: 00000011 129.250.3.0 129.250.3.1---129.250.3.2544: 00000100 129.250.4.0 129.250.4.1---129.250.4.2545: 00000101 129.250.5.0 129.250.5.1---129.250.5.2546: 00000110 129.250.6.0 129.250.6.1---129.250.6.2547: 00000111 129.250.7.0 129.250.7.1---129.250.7.2548: 00001000 129.250.8.0 129.250.8.1---129.250.8.2549: 00001001 129.250.9.0 129.250.9.1---129.250.9.25410: 00001010 129.250.10.0 129.250.10.1---129.250.10.25411: 00001011 129.250.11.0 129.250.11.1---129.250.11.25412: 00001100 129.250.12.0 129.250.12.1---129.250.12.25413: 00001101 129.250.13.0 129.250.13.1---129.250.13.25414: 00001110 129.250.14.0 129.250.14.1---129.250.14.25415: 00001111 129.250.15.0 129.250.15.1---129.250.15.25416: 00010000 129.250.16.0 129.250.16.1---129.250.16.25422..一个数据报长度为4000字节(固定首部长度)。

明挖隧道深基坑设计

根据基坑开挖深度的不同,采用的围护结构形式如下:a.开挖深度>16 m的防淹门段,采用墙厚600mm的地下连续墙;b.开挖深度10~16m的地段采用直径1000mm、间距1.2 m的钻孔灌注桩;c.开挖深度5~10m的地段,采用Ф650和Ф850劲性水泥土搅拌连续墙(SMW工法),其中Ф650桩内插500mm×200mmH型钢(间距900mm);Ф850桩内插700 mm×300 mmH型钢(间距1200mm);d.开挖深度5 m以下的地段,采用拉森鞍Ⅳ型钢板桩。

(2) 支撑系统支撑系统主要采用钢或钢筋混凝土内支撑的形式,除建筑物距基坑较近的JN03节的第1~3层支撑和JN04节第l层支撑采用BH=800×1000mm的C30钢筋混凝土支撑(间距为9.0 m)外,其余均采用Ф609mm δ16mm钢管支撑(间距为3.0m)。

同时考虑到主线部分基坑宽度达31~47m,为保证内支撑稳定,每9m设置2根格构型钢立柱,采用Ф800mm钻孔桩支承,支撑间采用联系梁连接。

(3) 桩(墙)顶连梁该深基坑在围护桩墙的顶部均设置C30钢筋混凝土压顶冠梁。

3.2 支护结构设计图3为支护结构剖面图。

计算荷载根据湖北省标准《深基坑工程技术规定》(DB42/159-1998)计算基坑外侧主动土压力。

地下水位以上采用水土合算,地下水位以下对于粘性土和粉土采用水土合算,砂性土采用水土分算原则。

地面超载按20kN/m2考虑。

支护结构在施工阶段仅作为基坑围护结构考虑,按照平面框架单元计算,考虑开挖和回筑阶段的实际施工及受荷状态各工况的内力及变形。

计算时,考虑墙体的先期位移,钢支撑施加50%~80%的设计轴力作为预应力。

图3 支护结构剖面图3.3 基底处理坑底土体采用水泥深层搅拌桩抽条加固,加固深度3m,邻近的未加固区由于抽条加固的空间作用,其坑底稳定安全度也相应得到了提高。

4 基坑防水设计该工程场区地下水主要为赋存于人工填土层和粉土层(夹有薄层粉质粘土和粉砂)中的潜水以及赋存于粉细砂层中的孔隙承压水。

深度:什么是VxLAN

深度:什么是VxLANVXLAN即虚拟扩展局域网,是大二层网络中广泛使用的网络虚拟化技术。

在源网络设备与目的网络设备之间建立一条逻辑VXLAN隧道,采用MAC in UDP(User Datagram Protocol)封装方式,即,将虚拟机发出的原始以太报文完整的封装在UDP报文中,然后在外层使用物理网络的IP报文头和以太报文头封装,这样,封装后的报文就像普通IP报文一样,可以通过路由网络转发,这就像给二层网络的虚拟机插上了路由的翅膀,使虚拟机彻底摆脱了二、三层网络的结构限制。

为什么需要VXLAN?为什么需要VXLAN呢?这和服务器的虚拟化趋势紧密相关,一方面出现了虚拟机动态迁移,要求虚拟机在迁移前后的IP和MAC地址不能改变;另一方面,租户数量激增,需要网络提供隔离海量租户的能力。

虚拟机动态迁移服务器虚拟化技术是把一台物理服务器虚拟化成多台逻辑服务器,这种逻辑服务器被称为虚拟机(VM)。

通过服务器虚拟化,可以有效地提高服务器的利用率,降低能源消耗,降低运营成本,所以虚拟化技术目前得到了广泛的应用。

在服务器虚拟化后,虚拟机动态迁移变得常态化,为了保证迁移时业务不中断,就要求在虚拟机迁移时,不仅虚拟机的IP地址不变,而且虚拟机的运行状态也必须保持原状(例如TCP会话状态),所以虚拟机的动态迁移只能在同一个二层域中进行,而不能跨二层域迁移。

传统的三层网络架构限制了虚拟机的动态迁移范围,如下图所示,迁移只能在一个较小的局部范围内进行,应用受到了极大的限制。

传统的三层网络架构限制了虚拟机的动态迁移范围为了打破这种限制,实现虚拟机的大范围甚至跨地域的动态迁移,就要求把VM迁移可能涉及的所有服务器都纳入同一个二层网络域,这样才能实现VM的大范围无障碍迁移。

众所周知,同一台二层交换机可以实现下挂服务器之间的二层通信,而且服务器从该二层交换机的一个端口迁移到另一个端口时,IP 地址是可以保持不变的。

这样就可以满足虚拟机动态迁移的需求了。

论文-浅谈Overlay网络中的VxLAN技术

浅谈Overlay网络中的VxLAN技术摘要:本文针对云计算数据中心的应用场景,采用VxLAN技术解决数据中心部署虚拟化规模受4096个VLAN限制、多租户网络隔离以及应用系统无法通过自动化手段协同完成相应网络变更等问题。

深入分析并研究了VxLAN为代表的Overlay网络技术、VxLAN 网络模型,在虚拟交换机上实现了VxLAN网络技术,并优化VxLAN报文在虚拟交换机中的转发流程,最后进行了验证测试,并取得了良好效果。

关键词:VxLAN SDN Overlay网络1.引言虚拟化是在云计算环境中广泛使用的技术,虚拟机迁移是在云计算环境中实现资源灵活调度、确保高可用性等的重要手段,在云数据中心环境中为了提升对计算资源的管控能力和灵活度,对虚拟机调度边界要求越来越大,甚至会出现跨机房模块和跨数据中心的需求。

传统网络常使用的环路拓扑、STP阻塞的环境中,对于二层链路利用率不足。

尤其是在网络设备具有全连接拓扑关系时,根交换机端口拥塞严重,二层网络接入能力严重受限。

同时,传统网络中基于VLAN的区域隔离设计可以满足竖井式的应用系统部署方式,但是在云计算网路资源全面贯通、共享的环境中,4096的VLAN数量限制和MAC表项容量严重不足已经成为构建云网络的巨大障碍。

因此需要新的网络技术来解决二层网络的接入能力、VLAN数量和MAC表项不足的问题[1]。

2.Overlay技术概述2.1 Overlay技术路线近两年Overlay相关技术已经日趋成熟,并得到了广泛应用,目前主流实现的技术路线主要包括以VMware NSX和开源OpenStack Neutron为代表的面向虚拟化环境的纯软件实现方式(Host Overlay)和以Huawei AC和H3C NCFC为代表的主要面向硬件网络环境的解决方案(Network Overlay)[2]。

Host Overlay方案是利用软件实现虚拟设备(vDevice)作为Overlay网络的边缘设备和网关设备,实现隧道报文的解/封包动作。

交换机(Q-in-Q)技术学习

Q-in-QQ-in-Q工作原理就是:数据在私网中传输时带一个私网的tag,定义为C-VLA N Tag,数据进入到服务商的骨干网后,在打上一层公网的VLAN tag,定义为P-VLAN Tag。

到目的私网后再把P-VLAN Tag剥除,为用户提供了一种较为简单的二层VPN隧道。

P-VLAN Tag标签是嵌在以太网源MAC 地址和目的MAC地址之后。

也包含一个12位的P-VLAN ID,可支持4096个VLAN。

P-VLAN CoS域包含3位,支持8个级别的优先级。

在基于Q-in-Q网络中,运营商为每个VLAN分配一个P-VLAN ID,然后把用户的C-VLAN ID实例映射到这些P-VLAN ID上。

因此,用户的C-VLAN ID就被保护起来。

QinQ是对802.1Q的扩展,其核心思想是将用户私网VLAN tag封装到公网VLAN tag上,报文带着两层tag穿越服务商的骨干网络,从而为用户提供一种较为简单的二层VPN隧道。

其特点是简单而易于管理,不需要信令的支持,仅仅通过静态配置即可实现,特别适用于小型的,以三层交换机为骨干的企业网或小规模城域网。

图1为基于传统的802.1Q协议的网络,假设某用户的网络1和网络2位于两个不同地点,并分别通过服务提供商的PE1、PE2接入骨干网,如果用户需要将网络1的VLAN200-300和网络2的VLAN200-300互联起来,那么必须将CE1、PE1、P和PE2、CE2的相连端口都配置为Trun.........交换机(Q-in-Q)技术学习交换机(Q-in-Q)技术学习上周在运营商的交换机投标现场,对于Q-in-Q的技术成了必须回答的问题;我想这也正常,对于运营商的接入和汇聚层交换机而言,先前4096个VLAN的支持,随着应用场合的需要,越来越不够用了;仔细留心查了一下网上的资料,摘录了部分内容,供大家一起学习;当前由于交换芯片的限制,许多交换机VLAN范围即同时可配置的基于tag VLAN 的ID的范围只能在n~n+512个的范围内。

基于VXLAN技术在企业网络中的应用

基于VXLAN技术在企业网络中的应用摘要:当前,云计算、大数据、AI等新技术在各个领域得到深入应用和服务,规模化、虚拟化、云计算已成为数据中心的发展方向,越来越多的企业在数据中心的建设中为适应更大的业务量并降低维护成本,逐渐向大二层技术及虚拟化迁移。

作为NVO3技术之一的VXLAN技术具有很强的适应性,既可以实现VXLAN网络内部的互通,也可以和传统的非VXLAN网络互通,为当前企业网络及数据中心提供了良好的解决方法。

关键词:VXLAN技术;企业网络;解决方法1 VLAN技术的局限性在服务器虚拟化技术实现后,数据中心内部虚拟服务器(VM)的数量较之原物理实体机在数量上有了明显提升,与之对应的VM虚拟网卡的MAC地址数量也随之增加,当VM数量很多时,会导致交换机的MAC地址表溢出,从而引发数据帧的丢弃及大量的广播帧产生,严重影响网络的性能。

大规模的数据中心建立并提出互联互通的需求背景下,原先用于划分数据中心虚拟网络的VLAN技术不再能够满足需求,传统的VLAN技术其VLAN ID的位数为12比特,最多只能支持4094个虚拟网络标识可用。

即便可以通过相应技术进行扩展,但对于用户业务量的不断增长,显然不能满足这种扩展需求。

在VLAN网络环境中,虚拟机只能在2层网络内迁移,并且为了能够支持虚拟机的迁移,需要对2层网络进行Vlan预配置,因而造成VLAN配置的混乱,影响VLAN广播域的隔离,降低了网络的效率。

最后,对于企业网络及其数据中心的大二层需求在原有二层网络下的特性与协议已经不再适用,尝试二层协议三层化是基本方向之一,VXLAN就是这样一个将二层数据包封装入三层包内技术。

2、VXLAN技术简介VXLAN技术是一种隧道封装技术,采用“MAC in UDP”封装形式在三层网络基础上实现虚拟二层网络。

由于外层采用了UDP作为传输手段,就可以让净荷数据轻而易举的在二三层网络中传送,为了能够支持原有VLAN广播域寻址能力。

ip隧道技术原理

ip隧道技术原理IP隧道技术原理是一种能够将IPv6数据包通过IPv4网络传输的技术,也被称为IPv6 over IPv4隧道。

IP隧道技术原理可以让IPv6数据包通过IPv4网络顺利传输,确保IPv6网络和IPv4网络之间的互通性。

一、隧道技术的概念在网络通信中,传输数据的方式有两种,一种是属于网络层,就是IP层,另一种是数据链路层,也就是MAC地址,网络层的IP地址和MAC层的物理地址是两种不同的形式。

网络隧道技术就是利用一个虚拟隧道,通过原本不能够直接交换数据报文的两个网络之间来建立连接,实现互通。

隧道本质上是一种数据封装技术,就是把一种协议的数据包包装成另一种协议的数据包以达到跨越不同网络的目的。

二、IP隧道技术的实现方式IP隧道技术的实现可以分为两种基本方式:手动隧道和动态隧道。

1. 手动隧道手动隧道需要人为配置两端的隧道,静态配置的方式存在缺陷,维护成本高,容易出现故障。

手动隧道需要在IPv4网络的内部模拟一个点对点的IPv6链路,将IPv6数据包封装在IPv4包中,通过IPv4网络到达目的地后再将IPv6数据包解封装出来。

手动隧道的缺点是需要繁琐的手动配置,因此只适用于较小规模、频繁联通的IPv6子网之间互连。

2. 动态隧道动态隧道是指利用隧道协议自动建立IPv6隧道的技术。

即隧道两端的网络设备可以通过配置,自动发现对端设备的IP地址,并自动建立隧道。

动态隧道协议有六种,其中最常用的是6to4隧道和ISATAP 隧道,目前广泛使用的是6to4隧道技术。

动态隧道的好处就是免去了手动配置的繁琐性,通过增加自动发现和自动配置功能来简化IPv6隧道的创建过程,并自动实现IPv6和IPv4的兼容性。

三、IP隧道技术的优缺点1. 优点(1) IPv6隧道技术解决了IPv4网络兼容性问题,可以让IPv6数据包在IPv4网络中传输,明显提高了IPv6的兼容性和可用性。

(2) IPv6隧道技术实现简单,可以节省实现成本。

PTN技术介绍及应用

MPLS的一个子 集,去除了与IP 无连接业务相关

的功能特性

具有良好的统计 复用功能和完善

的QoS机制

具有兼容基于分 组交换、TDM/ 波长技术的通用 分布控制平面- ASON/GMPLS

使用传送网的 OAM机制,保 留了强大的网络

安全特性

MPLS-TP=MPLS-IP+OAM

基于分组 面向连接 具有电信级 OAM&PS (SDH-like) 多业务支持能力 (PWE3, VPLS) 协议标准、产业链相对完善

DL:6.2-73.5Mbps UL:3.6-27Mbps

DL:140-280Mbps UL:34-68Mbps

2G

2.5G

2.75G

3G

3.5G

3.75G

网络向ALL IP发展,业务带宽需求成倍增长。

多种制式的移动技术将在一段时间内长期存在。

在未来,LTE将成为多数移动运营商的必然选择。

3.9G

4G

由IETF定义。

2008年7月的IETF第 72次全会上,JWT的 专家在参考ITU-T现有 T-MPLS相关标准的基 础上,开始MPLS-TP 一系列草案的起草工 作。

IETF和ITU-T确定了在 2009年Q3前合作完成 MPLS-TP的RFC框架 以及ITU-T相关标准更 新的工作计划。

2008年2月

面向IP化的分组传送技术——PTN应运而生

分组传送网络PTN

分组技术

➢ L2/L3分组转发技术

(MPLS/增强以太网)

➢ 统计复用与QOS

➢ 业务隔离与安全

PTN

PTN

(分组传送网)

SDH 传输体验

➢ E2E业务提供与管理 ➢ 精确时钟同步 ➢ OAM与保护

VxLAN(Virtual eXtensible Local Area Network)技术介绍

Inner VLAN Tag Handling

协议的要求是除非显式配置,否则不论封装还是解封装VxLAN封包,均剥离掉内部的VLAN Header

对于来自VxLAN网络的封包,网关剥离出Inner以太网帧(如果有),去掉里边的VLAN header(除非显 式配置保留VLAN头),转发给非VxLAN网络中的节点

对于来自非VxLAN网络的封包,网关根据VLAN ID与VxLAN的映射关系,按照VxLAN协议栈打上 VxLAN header,UDP header,IP header后转发到VxLAN网络(如果Inner以太网帧存在VLAN,则去 除,除非显式配置保留)

VxLAN(Virtual eXtensible Local Area Network)简介

Jade 2017/01

概述

本文介绍rfc4348 Virtual eXtensible Local Area Network (VXLAN): A Frameworkfor Overlaying Virtualized Layer 2 Networks over Layer 3 Networks

基于VxLAN组播的ARP学习-ARP Request

ARP Request处理过程: VM1需要和同一VxLAN的VM3通信,和 (V)LAN一样,构造ARP Request查询 VM4的MAC地址 VTEP1收到给广播帧,会封装成VxLAN 的帧格式,其中源IP为自身IP地址,目的 IP为组播IP,VM1发出的广播帧作为 Inner payload通过UDP发送出去 VTEP2收到多播报文,解包后,记录 inner以太网帧中的Sender MAC地址和 outer IP封包中源地址的映射关系(地址学 习),解析VxLAN header发现本地有配置 这个VNI,将Inner以太网帧转发给VM3

网络虚拟化ppt课件

ppt课件

9

数据中心网络

传统的三层数据中心架构结构的设计是为了应付服务客户端-服务器应用程序的纵 贯式大流量,同时使网络管理员能够对流量流进行管理。工程师在这些架构中采 用生成树协议(STP)来优化客户端到服务器的路径和支持连接冗余。 虚拟化从根本上改变了数据中心网络架构的需求。最重要的一点就是,虚拟化引 入了虚拟机动态迁移技术。从而要求网络支持大范围的二层域。从根本上改变了 传统三层网络统治数据中心网络的局面。

暗光纤/DWDM

从技术层面来讲,暗光纤/DWDM是实现可靠和可预测网络传输的最实用选择。 因为暗光纤/DWDM服务是端到端的可靠带宽而且不会与其他服务共享,用户可 以控制系统中的所有要素,而且可决定QoS,流量控制和性能。

ppt课件

21

VPLS

VPLS即Virtual Private LAN Services(虚拟专用 LAN业务),是一种在MPLS网络上提供类似 LAN的一种业务,它可以使用户从多个地理

环路,避免由于环路的存在而造成广播风暴 问题。

STP的机制导致了二层链路利用率不足,尤 其是在网络设备具有全连接拓扑关系时,这

种缺陷尤为突出。如图所示,当采用全网 STP二层设计时,STP将阻塞大多数链路,使 接入到汇聚间带宽降至1/4,汇聚至核心间 带宽降至1/8。这种缺陷造成越接近树根的 交换机,端口拥塞越严重,造成的带宽资源 浪费就越可观。

14

ppt课件

15

TRILL

TRILL技术构建的数据中心大二层网络如图所示,网络分为核心层(相当于传统数据中心 汇聚层)、接入层。接入层是TRILL网络与传统以太网的边界;核心层RBridge不提供主机 接入,只负责TRILL帧的高速转发。每个接入层RBridge通过多个高速端口分别接入到多 台核心层RBridge上。TRILL最大可以支持16台核心层RBridge。 TRILL技术目前在芯片实现上存在客观缺陷:核心层不能支持三层终结,必须要在核心 层上再增加一层设备来做网关。这导致网络结构变得复杂,管理难度增加,网络建设、 运维成本都会增加。

计算机网络第四章课后习题答案

1.网络层向上提供的服务有哪两种?是比较其优缺点。

网络层向运输层提供“面向连接”虚电路(Virtual Circuit)服务或“无连接”数据报服务前者预约了双方通信所需的一切网络资源。

优点是能提供服务质量的承诺。

即所传送的分组不出错、丢失、重复和失序(不按序列到达终点),也保证分组传送的时限,缺点是路由器复杂,网络成本高;后者无网络资源障碍,尽力而为,优缺点与前者互易2.网络互连有何实际意义?进行网络互连时,有哪些共同的问题需要解决?网络互联可扩大用户共享资源范围和更大的通信区域进行网络互连时,需要解决共同的问题有:不同的寻址方案不同的最大分组长度不同的网络接入机制不同的超时控制不同的差错恢复方法不同的状态报告方法不同的路由选择技术不同的用户接入控制不同的服务(面向连接服务和无连接服务)不同的管理与控制方式3.作为中间设备,转发器、网桥、路由器和网关有何区别?中间设备又称为中间系统或中继(relay)系统。

物理层中继系统:转发器(repeater)。

数据链路层中继系统:网桥或桥接器(bridge)。

网络层中继系统:路由器(router)。

网桥和路由器的混合物:桥路器(brouter)。

网络层以上的中继系统:网关(gateway)。

4.试简单说明下列协议的作用:IP、ARP、RARP和ICMP。

IP协议:实现网络互连。

使参与互连的性能各异的网络从用户看起来好像是一个统一的网络。

网际协议IP是TCP/IP体系中两个最主要的协议之一,与IP协议配套使用的还有四个协议。

ARP协议:是解决同一个局域网上的主机或路由器的IP地址和硬件地址的映射问题。

RARP:是解决同一个局域网上的主机或路由器的硬件地址和IP地址的映射问题。

ICMP:提供差错报告和询问报文,以提高IP数据交付成功的机会因特网组管理协议IGMP:用于探寻、转发本局域网内的组成员关系。

5.IP地址分为几类?各如何表示?IP地址的主要特点是什么?分为ABCDE 5类;每一类地址都由两个固定长度的字段组成,其中一个字段是网络号net-id,它标志主机(或路由器)所连接到的网络,而另一个字段则是主机号host-id,它标志该主机(或路由器)。

网络隧道技术简介

网络隧道技术简介

随着互联网的不断发展,网络通信技术也在不断创新和进步。

网络

隧道技术是其中一个重要的概念,它在网络通信和数据传输中发挥着

重要作用。

本文将为您详细介绍网络隧道技术,包括其定义、工作原理、应用领域以及未来发展趋势。

## 1. 网络隧道技术是什么?

网络隧道技术,简称“隧道技术”,是一种用于在不同网络之间传输

数据的方法。

它的基本原理是将数据包封装在一个或多个协议的包装中,然后通过公共网络传输,最终到达目标网络,然后解封装数据包。

这种方法使得数据可以安全、可靠地跨越不同网络传输,就好像穿越

了一个虚拟的“隧道”。

## 2. 隧道技术的工作原理

隧道技术的工作原理涉及两个主要组件:隧道入口和隧道出口。

这

些组件通常是专门的硬件设备或软件应用程序。

下面是隧道技术的工

作步骤:

### 2.1 隧道入口

- 数据包封装:在隧道入口,数据包被封装在一个或多个协议的包

装中。

这个过程将数据包添加到一个新的数据包中,同时附加了一些

元数据,以便在目标网络上正确解封装数据。

- 数据传输:封装后的数据包通过公共网络传输,就好像是一个普通的网络通信。

### 2.2 隧道出口

- 数据包解封装:在隧道出口,封装的数据包被解封装,还原为原始数据包。

- 数据包传递:解封装后的数据包被传递到目标网络上,以确保数据能够被正确接收和处理。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于MAC-in-MAC的隧道技术在当前的城域网领域,以太网已经是最热门的解决技术之一。

事实上,当前很多运营商都在城域网上实施以太网业务。

然而,以太网技术向城域网延伸必然要面临和解决许多棘手的问题,例如突破4096个VLAN数的限制、透明LAN业务连接、服务质量保证等一系列问题。

在城域以太网中有三种“服务透传”技术原理和服务模式,即IEEE802.1QVLAN、Q-in-QVLAN和MAC-in-MAC(或M-in-M)技术。

基于IEEE802.1QVLAN技术IEEE802.1Q是虚拟桥接局域网的正式标准,它定义了同一个物理链路上承载多个逻辑子网VLAN的方法。

IEEE802.1Q在标准的IEEE802.3以太帧结构中加入4个字节,这4个字节统称为虚拟局域网标签(VLANTag)。

从服务的角度来看,我们对VLANTag标签中最感兴趣的是VLANID和UserPriority(优先级)两个域,其中VLAN ID是一个12位的域,可以支持4096个VLAN实例,User Priority是一个3位的帧优先级,共有8种优先级,0-7。

企业利用VLAN技术来设计他们的内部网络,以太数据帧能够通过特殊的标识符和优先级,即是VLAN ID和User Priority来区别不同的网络流量。

当以太网向城域网延伸和扩展时,基于IEEE 802.1Q VLAN技术在VLAN配置的透明性和VLAN数扩展性上带来了极大的限制,然而它依然是以太网“服务透传”技术中非常重要的不可缺少的技术。

(注:文中将在使用的术语前面添加“C-”或着“P-”,分别表示用户网络或者运营商网络的以太帧。

例如,C-VLANID 表示用户网络以太帧的VLANID;P-VLANID表示运营商网络以太帧的VLAN Tag;E-LAN Service表示基于以太网的多点到多点的连接服务(Any-to-Any);E-Line Service表示基于以太网的点到点的连接服务。

)基于Q-in-QVLAN技术IEEE802.1QVLAN技术的透明性问题直接导致了Q-in-Q技术的产生,目的就是让城域以太网运营商提供对用户VLAN配置完全透明的服务。

当运营商在UNI处收到用户发出的以太网帧后,就把一个P-VLANTag标签添加到用户IEEE 802.1Q Tag 标签标记的以太帧。

P-VLANTag标签是嵌在以太网源MAC地址和目的MAC地址之后。

每个P-VLAN Tag标签包含一个12位的P-VLAN ID,可支持4096个VLAN实例;P-VLAN CoS域包含3位,支持8个级别的优先级;P-EtherType域通常使用除8100h之外的数值, 表明这一个P-VLAN Tag标签不是一个标准的IEEE 802.1Q VLAN Tag标签。

P-CFI域设定为零。

用户网络中C-VLAN的管理在基于Q-in-Q网络中,运营商为每个VLAN服务实例分配一个P-VLANID,然后把用户的C-VLANID实例映射到这些P-VLANID上。

因此,用户的C-VLAN ID就被保护起来。

例如,假定一个用户希望使用C-VLAN ID 50,51和52通过E-Line Service服务,穿透运营商的网络连接另一物理位置的用户网络。

运营商为承担这种穿透服务,分配了P-VLAN ID 100来完成此项接入工作。

运营商会把用户的C-VLAN ID 50、51和52通过UNI接口映射到P-VLAN ID 100。

结果,用户能够根据业务的要求自由地分配自己网络中的C-VLAN数目和设置这些C-VLANCoS域的优先级。

用户/运营商网络MAC地址的隔离和学习Q-in-Q技术不支持在运营商网络和用户网络之间进行MAC地址隔离。

当把Q-in-Q作为E-LANService服务使用时,运营商的交换机必须要学习网络中所有的MAC地址,无论他们是否来自运营商网络还是用户网络。

当一台新的主机被增加到用户的网络时,这个新的MAC地址必定被运营商网络的交换机学习得到。

这将使得运营商网络和用户网络被连通,使得运营商网络看起来如同一台巨大的交换机。

用户/运营商网络控制协议的透传性用户网络开启使用的大部分以太网控制协议,不能够与运营商的网络设备相互作用。

例如,用于用户网络的生成树协议(SpanningTreeProtocol,STP)实例不能与被用于运营商网络的STP 实例相互作用。

因此,运营商网络需要提供“隧道”让用户的STP BPDU(Bridge Protocol Data Unit)得以通过。

BPDUs可以被看作能被目的MAC地址识别,但不能被VLAN Tag标签关联的数据包。

例如,生成树协议(STP)能被目的MAC 地址1-80-C2-00-00-00识别。

Q-in-Q 协议不提供区别用户网络和运营商网络的BPDUs,因为每个实体的BPDUs可能包含有相同的MAC地址,并且相同的MAC地址是不被支持的。

这样,将会引起不可预知的网络行为,因为运营商的网络设备不能够区分用户网络和运营商自己的(BPDUs)。

目前,IEEE工作组正在寻找取消这种限制的解决办法,使得运营商网络的BPDUs,能够使用放置不同位置的目的(用户)MAC地址。

服务的区分和扩展性从用户使用一个UNI接口连接3个不同的服务来看,用户通过C-VLANID来区分不同的用户C-VLAN,他们被分别映射到相应的运营商网络P-VLAN实例中。

但是,每个P-VLAN实例要求具有唯一的P-VLANID号,而每个P-VLANID域由12位构成,所以运营商网络也仅仅能够支持建立4096个服务实例。

为了提高城域以太网络的可扩展性,致使一种隧道技术用于重叠Q-in-Q P-VLAN ID。

按照这样的思路,4096VLAN实例中的每一个实例,在相互隔离隧道中,可以通过并穿过聚集网络,在这样的网络结构里,将需要OAM(Operation运行,Administration管理,Maintenance 维护)工具来高效管理这些重叠的P-VLAN ID。

流量工程使用P-VLAN的CoS域来指明以太帧的优先级,支持8个不同的优先级。

Q-in-Q网络保持用户网络传递的C-VLANTag标签不被改变。

运营商把分配给用户的P-VLANID和P-VLANCoS映射到用户网络规定的C-VLAN ID和C-VLAN CoS,而P-VLAN ID和P-VLAN CoS一般来说分别用于识别服务和服务性能(CoS)。

运营商网络使用P-VLANID3000映射用户网络端聚集的C-VLAN组,即是C-VLANID 50号-69号,并透传这些用户VLAN到运营商网络另一端;P-VLAN ID 3001映射用户网络端聚集的C-VLAN组,即是C-VLAN ID 70号-79号,并透传到广域网的另一端;最后,使用P-VLAN ID 4000映射用户网络端C-VLAN,即是C-VLAN IDs 100号,并透传到运营商网络的因特网网络接口,提供因特网接入服务。

用户的C-VLAN中优先级域(CoS)的赋值能够保持不被改变,并且能够被映射到运营商的P-VLAN中帧优先级域(CoS)。

例如,假定WANE-LineService服务提供三个级别的优先级——高级服务、贵宾服务和标准服务,分别对应P-VLANCoS域中6、4、2这3个赋值。

用户也可以在他们的网络中使用这3个优先级为用户C-VLAN的CoS 域赋予不同的值。

注意,用户网络同组的多个C-VLAN CoS域(优先级域)的值,可以配置为映射到运营商网络中的同一个P-VLAN的CoS域(优先级域)。

网络互联Q-in-Q技术可以点到点方式穿越多个AS域连接用户,使用物理位置上分散的网络。

在用户网络接口(UNI)处,Q-in-Q网络在用户的以太帧中嵌入P-VLANTag标签,并保持用户的C-VLANTag标签的完整性。

假定用户网络有少于4096个VLAN实例,这些以太帧通过用户网络接口(UNI)所连接的城域接入网络的P-VLANID,作为中继经过城域聚集网络,到达与另一个AS域(自治域)网络相连接的网络,再到网络的接口(NNI)。

在NNI处,这些以太帧可以经过隧道越过WAN网。

基于MAC-in-MAC的隧道技术一种被称为MAC-in-MAC(M-in-M)的隧道技术可以弥补Q-in-Q技术的不足。

它包括用户网络/运营商网络的MAC地址隔离、用户网络控制协议透传性、服务的区分和扩展性等问题。

M-in-M技术也同样具有流量工程的能力。

运营商网络在用户网络接口(UNI)处,首先在来自用户网络的以太帧中,嵌入运营商网络的源地址、目标地址、P-VLANTag标签和ServiceLabel服务标签等域。

在M-in-M里P-VLANTag标签与在Q-in-Q中的格式是一样的,P-VLANID域仍然用于识别P-VLAN以及被它所映射的用户C-VLANID。

P-VALN CoS域确定帧优先级并支持流量工程。

最后,服务标签(Service Label)的Service ID域用于标识运营商网络的服务实例,可提供1600百万个服务实例。

M-in-M网络是基于运营商网络MAC地址的数据交换和发送。

因为交换和传输数据帧是在运营商网络内部进行,用户的以太帧等被封装在M-in-M的隧道里,仅仅作为数据被传输,所以这项技术解决了允许用户MAC地址和运营商网络MAC地址的重叠。

因为用户的以太帧是经过隧道传输,而用户和运营商网络是分开和隔离的。

用户VLAN的管理运营商使用M-in-M技术在隧道中透明传送用户的以太帧通过运营商的网络。

在用户网络接口处,运营商把来自用户的以太帧携带的C-VLANID和C-VLANCoS的值映射到规定的服务实例上,即与服务实例的ServiceID和P-VLAN CoS的值映射。

结果,用户能够在自己的网络中不受限制地分配C-VLAN ID和确定每一个C-VLAN的优先级(CoS)以符合自己的业务需要。

运营商网络的VLAN在M-in-M网络中,P-VLANID允许把网络划分成相互隔离的区域或范围并实施简单的流量工程。

这些VLAN 能够支持用户网络多个连接的服务实例。

用户网络/运营商网络MAC地址的隔离和学习基于M-in-M的隧道能够隔离和区分用户和运营商的MAC地址。

因此,运营商网络的MAC地址仅仅需要从运营商网络范围内的节点获得。

当运营商在自己的网络中添加新的交换机,或在已存在的交换机上添加接口时,MAC地址的学习就会发生,这种学习MAC地址的方法更具有可预期性,使得运营商网络运行得更加稳定,广播帧会明显减少,结果是用户能够使用更多的有效带宽。