windows域

windows 计算机加域委派方式

windows 计算机加域委派方式在Windows计算机上,加入域并进行委派的方式可以通过以下步骤完成:

1. 打开“控制面板”并选择“系统和安全”。

2. 点击“系统”,然后在左侧导航栏中选择“高级系统设置”。

3. 在弹出窗口的“计算机名”选项卡下,点击“更改”按钮。

4. 在新弹出的窗口中,选择“域”选项,并输入要加入的域的名称。

5. 点击“确定”后,系统将提示输入具有加入域权限的用户凭据(例如域管理员账户)。

6. 输入正确的凭据后,系统会尝试连接到域,并将计算机添加到域中。

7. 完成加入域的过程后,需要重新启动计算机以使更改生效。

一旦计算机加入了域,你可以使用域管理员权限来进行委派操作。

以下是一些常见的委派方式:

1. 用户委派:在Active Directory中创建或编辑用户帐户,并分配相应的权限和角色,以授权用户在域中执行特定任务。

2. 组委派:创建或编辑组帐户,并将用户添加到组中。

然后,在组级别上授予特定权限和角色,以便该组的所有成员都能执行特定任务。

3. 计算机委派:使用域管理员权限,可以对特定计算机进行委派操作。

这包括配置计算机的安全设置、访问控制以及其他相关操作。

4. 服务委派:允许域管理员为特定服务分配权限,并指定哪些用户或组可以管理和控制该服务。

请注意,委派操作需要具有适当的权限和凭据才能进行。

确保以域管理员身份执行这些操作,并在进行任何更改之前备份重要的系统数据和配置。

windows域控服务器全部端口列表和说明

windows域控服务器全部端口列表和说明Windows域控服务器全部端口列表及说明导言:Windows域控服务器是一种常见的网络管理服务器,用于集中管理计算机、用户和安全策略。

在域控服务器中,各种端口扮演重要的角色,用于实现不同的功能和服务。

本文将介绍Windows域控服务器的全部端口列表,并详细说明各个端口的功能和用途。

1. 端口 53:域名解析服务(DNS)端口 53用于域名解析服务,负责将域名解析为相应的IP地址。

在域控服务器中,DNS是至关重要的,它支持域名解析以及域之间的通信。

2. 端口 88:安全凭据服务(Kerberos)端口 88用于安全凭据服务,也被称为Kerberos服务。

Kerberos是一种网络身份验证协议,用于实现强大的安全验证,保护域内计算机和用户之间的通信。

3. 端口 135:远程过程调用(RPC)端口 135用于远程过程调用,它允许程序在不同计算机之间进行通信。

在域控服务器中,RPC扮演着关键的角色,支持域用户的身份验证和其他关键功能。

4. 端口 389:轻型目录访问协议(LDAP)端口 389用于轻型目录访问协议,它用于在域控服务器中查询和修改目录信息。

LDAP提供了一种简单有效的方式来管理和组织域内的用户和计算机信息。

5. 端口 445:服务器消息块(SMB)端口 445用于服务器消息块协议,它是一种用于共享文件、打印机和其他资源的网络协议。

在域控服务器中,SMB允许用户通过网络访问共享资源。

6. 端口 636:安全轻型目录访问协议(LDAPS)端口 636用于安全轻型目录访问协议,是LDAP的加密版本。

LDAPS通过使用SSL/TLS来保护数据传输的安全性,在域控服务器中,用于安全访问目录信息。

7. 端口 3268:全局编录服务(Global Catalog)端口 3268用于全局编录服务,是在活动目录中提供全局查询的服务器。

全局编录允许进行跨域的用户和计算机查询,提供了灵活的域控服务器管理。

Windows域认证简介

Windows域认证简介1.Kerberos认证Windows认证协议有两种NTLM(NT LAN Manager)和Kerberos,前者主要应用于用于Windows NT 和Windows 2000 Server(or Later)工作组环境,而后者则主要应用于Windows 2000 Server(or Later)域(Domain)环境。

Kerberos较之NTLM更高效、更安全,同时认证过程也相对复杂。

Kerberos这个名字来源于希腊神话,是冥界守护神兽的名字。

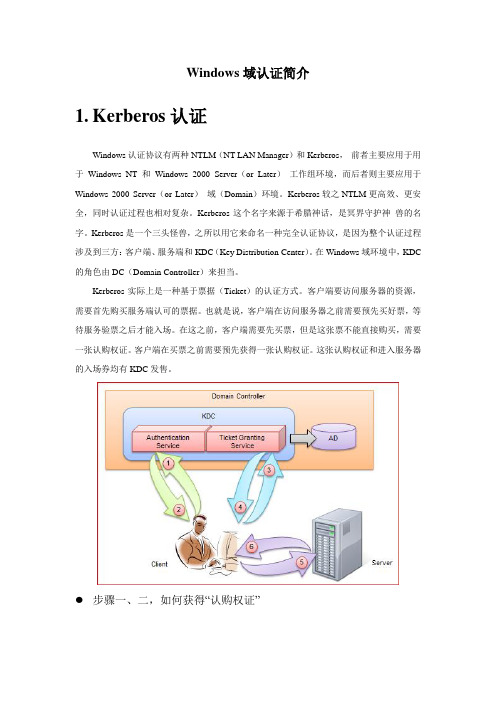

Kerberos是一个三头怪兽,之所以用它来命名一种完全认证协议,是因为整个认证过程涉及到三方:客户端、服务端和KDC(Key Distribution Center)。

在Windows域环境中,KDC 的角色由DC(Domain Controller)来担当。

Kerberos实际上是一种基于票据(Ticket)的认证方式。

客户端要访问服务器的资源,需要首先购买服务端认可的票据。

也就是说,客户端在访问服务器之前需要预先买好票,等待服务验票之后才能入场。

在这之前,客户端需要先买票,但是这张票不能直接购买,需要一张认购权证。

客户端在买票之前需要预先获得一张认购权证。

这张认购权证和进入服务器的入场券均有KDC发售。

步骤一、二,如何获得“认购权证”首先,我们来看看客户端如何获得“认购权证”。

这里的认购权证有个专有的名称——TGT(Ticket Granting Ticket),而TGT的是KDC一个重要的服务——认证服务(KAS:Kerberos Authentication Service)。

当某个用户通过输入域帐号和密码试图登录某台主机的时候,本机的Kerberos服务会向KDC的认证服务发送一个认证请求。

该请求主要包括两部分内容,明文形式的用户名和经过加密的用于证明访问者身份的Authenticator(Authenticator 在这里可以理解为仅限于验证双方预先知晓的内容,相当于联络暗号)。

Windows域环境的部署与管理-部署与管理Active Directory域服务环境

《Windows网络操作系统》电子初九年级数学教案

图一公司域环境示意图

要求如下:

一.创建域long.,域控制器地计算机名称为Win二零一六-一。

二.检查安装后地域控制器。

三.安装域long.地额外域控制器,域控制器地计算机名称为Win二零一六-二。

四.创建子域china.long.,其域控制器地计算机名称为Win二零一六-三,成员服务器地计算机名称为Win二零一六-四。

五.创建域smile.,域控制器地计算机名称为Server一。

六.创建long.与smile.双向可传递地林信任关系。

七.备份smile.域地活动目录,并利用备份行恢复。

八.建立组织单位sales,在其下建立用户testdomain,并委派对OU地管理。

windows域的权限管理方法

Windows域的权限管理方法1. 概述Windows域是一种由微软推出的网络管理架构,用于集中管理和控制Windows操作系统的计算机、用户和资源。

在一个Windows域中,权限管理是非常重要的一项任务,它能够确保只有授权的用户能够访问和操作特定的资源。

本文将介绍Windows域的权限管理方法,包括用户权限管理、组权限管理和对象权限管理。

2. 用户权限管理用户权限管理是指对Windows域中的用户进行权限控制和管理。

以下是一些常用的用户权限管理方法:2.1. 用户权限分级不同的用户可能需要不同的权限来访问域中的资源。

Windows域提供了一套权限分级机制,可以将用户划分为不同的权限组,例如管理员、普通用户和只读用户等。

管理员拥有最高的权限,可以对域中的所有资源进行管理和操作,而只读用户只能查看资源的内容,无法进行修改。

2.2. 用户角色管理除了权限分级外,Windows域还支持用户角色管理。

用户角色是一组权限集合,可以预先定义好一些常用的角色,并将用户分配给不同的角色。

这样可以简化权限管理,减少管理员的工作量。

当用户加入或退出一个角色时,其权限也会相应地改变。

2.3. 用户密码策略用户密码是保护域中资源的重要措施之一。

Windows域可以设置密码策略,要求用户使用强密码,并定期更换密码。

密码策略可以包括密码长度、密码复杂度要求、密码有效期等。

3. 组权限管理组权限管理是通过将用户分组来管理和分配权限。

以下是一些常用的组权限管理方法:3.1. 域本组和特殊组Windows域中有一些预定义的基本组和特殊组,例如”Administrators”、“Domain Admins”和”Domain Users”等。

这些组都有特定的权限和角色,可以直接使用或进行自定义设置。

通过将用户添加到这些组中,可以一次性地为多个用户分配权限。

3.2. 自定义组除了基本组和特殊组外,Windows域还支持自定义组。

管理员可以根据需要创建自己的组,并为其指定权限和角色。

windows域命令行操作

windows域命令⾏操作⼀ Windows域相关命令域相关命令在命令⾏中安装域控制器:dcpromo.exe向域中添加⽤户:net user username passwd /add /domain禁⽌/激活⽤户:net user username passwd /active:no[|yes] /domain删除⽤户:net user username passwd /del /domain查询域内⽤户dsquery user例1:查询域内所有⽤户:dsquery user domainrootnet user /domain例2:查询域内以admin开头的10个⽤户dsquery user domainroot -name admin* -limit 10例3:查询域中某⽤户的登录时间net user username /domain查询域内计算机:dsquery computer例1:查询域内所有机器名:dsquery computer domainroot –limit 0net group “Domain Computers” /domain例2:查询域内名称以”admin”开头的10台机器dsquery computer domainroot –name admin* -limit 10查询域内联系⼈dsquery contact例:查询域内以admin开头的10个联系⼈dsquery contact domainroot -name admin* -limit 10查询域的⽹段划分dsquery subnet查询域内所有分组dsquery groupnet group /domain查询所有的域控dsquery servernet group "Domain Controllers" /domain例:查询域内所有域控并显⽰他们的DNS主机名和站点名称dsquery server -domain | dsget server -dnsname -site/*查找域控的变通⽅法:net time该命令会返回域控名和域控当前时间*/查询域管理员⽤户net group "Domain Admins" /domain查询域列表net view /domain查询当前域内活动机器net view查询其它域的活动机器net view /domain:DCname域内渗透1、抓取hash破解密码(gsecdump、wce、pwdump7、gethash等)2、hash注⼊(wce -s)3、读取lsa明⽂密码(wce1.3 -w 、 gsecdump -a)4、0day溢出(smb、rdp、dns、rpc等)5、安装gina记录管理员帐号密码6、hd扫描弱⼝令等⼆域命令⾏的使⽤⽬前所处⽹络没有Windows域,⽆法操作;是⽤路由器连接各Win7主机,没有Windows服务器;下⾯仅是打⼀些命令,以增加了解;命令都会返回域不存在;查询域控制器;显⽰没有dsquery命令;当前机器是Win7;在此处;下了⼀个dsquery.exe;应该就是这个东西;拷贝到C盘根⽬录下;查询域控制器;命令参数;查询域内计算机;查询域内联系⼈;查询域内⽤户;查看域;没有;只有⼯作组;。

windows域的权限管理方法

windows域的权限管理方法Windows域的权限管理方法一、Windows域的基本概念1.1 Windows域的定义Windows域是指在Windows操作系统中,由一组计算机和用户组成的逻辑集合,这些计算机和用户可以共享同一组策略和安全设置,实现集中管理。

1.2 Windows域的优点a) 集中管理:管理员可以在域控制器上统一管理所有计算机和用户。

b) 统一认证:用户只需要在域控制器上登录一次,就可以访问所有资源。

c) 安全性高:管理员可以通过集中管理实现对用户和计算机的权限控制。

二、Windows域的权限管理原则2.1 最小权限原则最小权限原则是指给予用户或计算机最少必要的权限,在保证正常工作的前提下,尽量减少安全风险。

2.2 分层次授权原则分层次授权原则是指将权限按照不同的层次进行划分,并对每个层次进行不同程度的授权。

这样可以避免出现过多冗余或重叠的权限。

2.3 审核与监管原则审核与监管原则是指对于所有权限变更都应该有记录,并且需要定期进行审核。

同时需要建立相应监管机制,确保管理员行使职权时合法合规。

三、Windows域的权限管理方法3.1 用户权限管理用户权限管理是指对于域中的用户进行权限控制。

管理员可以通过以下步骤实现:a) 创建用户账号:在域控制器上创建用户账号,并分配相应的组。

b) 分配权限:根据最小权限原则和分层次授权原则,对每个组进行不同程度的权限授权。

c) 审核与监管:对于所有权限变更都应该有记录,并且需要定期进行审核。

3.2 计算机权限管理计算机权限管理是指对于域中的计算机进行权限控制。

管理员可以通过以下步骤实现:a) 创建计算机账号:在域控制器上创建计算机账号,并将其加入到相应的组中。

b) 分配权限:根据最小权限原则和分层次授权原则,对每个组进行不同程度的权限授权。

c) 审核与监管:对于所有权限变更都应该有记录,并且需要定期进行审核。

3.3 策略设置策略设置是指在域控制器上设置安全策略,包括密码策略、账户锁定策略、审计策略等。

Windows域信任关系建立

Windows域信任关系建⽴不懂什么是AD域服务信任关系的⼩伙伴先不要着急去上⼿部署建议先看⼀下( •_•)操作环境:windows 2000的两个独⽴域与(域已经建⽴好了)。

的⽹段为192.168.0.x,域管理服务器所在的IP为192.168.0.1,机器名为aa。

的⽹段为192.168.3.x,域管理服务器所在的IP为192.168.3.1,机器名为bb。

两个域⽤VPN建⽴好连接,可互相ping通。

操作⽬的:建⽴互相信任的关系(单向信任关系也可参考,基本相同)。

操作过程:# 1、建⽴DNS。

DNS必须使⽤服务器的,⽽不能使⽤公⽹的,因为要对域进⾏解析。

由于在和上的步骤相同,故只以为例。

在192.168.0.1上打开管理⼯具->DNS->连接到计算机->这台计算机(做为⼩公司,⼀般域服务器也⽤于DNS的解析)。

在其正向搜索区域⾥新建区域->Active Directory集成的区域,输⼊,区域⽂件就叫.dns好了,然后完成。

右击新建的,选择属性->常规,把允许动态更新改变为是。

然后在正向搜索区域⾥新建区域->标准辅助区域,输⼊,IP地址输⼊192.168.3.1,然后完成。

右击新建的,选择从主服务器传输。

在反向搜索区域⾥新建区域->Directory集成的区域,输⼊⽹络ID192.168.0,然后完成。

右击新建的192.168.0.x Subnet,选择属性->常规,把允许动态更新改变为是。

现在的DNS已经建⽴好了,的也按此建⽴。

在192.168.0.1上进⾏测试,注意:DNS的传输可能需要⼀定的时间,最好在半个⼩时到⼀个⼩时后进⾏测试。

(1)测试域名解析:ping 正常的为Pinging [192.168.0.1] with 32 bytes of data:Reply from 192.168.0.1: bytes=32 time<1ms TTL=64Reply from 192.168.0.1: bytes=32 time<1ms TTL=64Reply from 192.168.0.1: bytes=32 time<1ms TTL=64Reply from 192.168.0.1: bytes=32 time<1ms TTL=64Ping statistics for 192.168.0.1:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms这说明域已经解析好,如果ping 也能得到类似的响应,说明的解析也完成。

windows域应用案例

系列文章链接如下:(点击名字即可进入)企业部署Win dows域实验案例企业域控DC管理案例企业Windo ws域环境中的组策略应用案例一企业Windo ws域环境中的组策略应用案例二前言:工作组网络模型只适合小型网络,如果企业网络中计算机和用户账户数量较多时,我们可以通过使用Windo ws域,对网络资源进行集中管理,提高工作效率。

本篇博文通过两个案例的实施,介绍了创建Wi ndows域并将计算机加入域,在域环境下如何对账户、组以及OU进行管理等。

在小型网络中,管理员通常单独管理每一台计算机,每台计算机都是一个独立的管理单元。

例如,在每台计算机中都需要为访问它的用户创建用户账户。

但当网络规模扩大到一定程度后,如超过10台计算机,每台计算机需要有10个用户访问,那么管理员就要创建100个以上的用户帐户,相同的工作就要重复很多遍。

虽然可以将用户需要访问的资源集中到某台服务器,但在实际中,并不是所有资源都可以很方便的集中在服务器上。

此时可以将网络中的计算机逻辑上组织到一起,将其视为一个整体,进行集中管理,这种区别于工作组的逻辑环境叫做Wind ows域,域是组织与存储资源的核心管理单元。

----------------------------------------------------------------------案例环境一:安装活动目录某公司有100多台计算机和100多名员工,现在需要集中管理计算机、用户账户以及其他网络资源。

需要建立Win dows Server2008域,域名为yye。

案例描述:1)在服务器DC01上安装活动目录,域名为“”2)将客户机加入域3)创建域用户账户案例实施:1)检查DC01是否满足安装活动目录的条件。

一台计算机要安装成DC,必须具备以下几个条件:1.安装者必须具有本地管理员权限。

windows域

域和组的区别

工作组是一群计算机的集合,它仅仅是一个逻辑的集合,各自计算机还是各自管理的,你要访问其中的计算 机,还是要到被访问计算机上来实现用户验证的。而域不同,域是一个有安全边界的计算机集合,在同一个域中 的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可了。为什么是这样的 呢?因为在加入域的时候,管理员为每个计算机在域中(可和用户不在同一域中)建立了一个计算机帐户,这个 帐户和用户帐户一样,也有密码保护的。可是大家要问了,我没有输入过什么密码啊,是的,你确实没有输入, 计算机帐户的密码不叫密码,在域中称为登录凭据,它是由2000的DC(域控制器)上的KDC服务来颁发和维护的。 为了保证系统的安全,KDC服务每30天会自动更新一次所有的凭据,并把上次使用的凭据记录下来。周而复始。 也就是说服务器始终保存着2个凭据,其有效时间是60天,60天后,上次使用的凭据就会被系统丢弃。如果你的 GHOST备份里带有的凭据是60天的,那么该计算机将不能被KDC服务验证,从而系统将禁止在这个计算机上的任何 访问请求(包括登录),解决的方法呢,简单的方法使将计算机脱离域并重新加入,KDC服务会重新设置这一凭 据。或者使用2000资源包里的NETDOM命令强制重新设置安全凭据。因此在有域的环境下,请尽量不要在计算机加 入域后使用GHOST备份系统分区,如果作了,请在恢复时确认备份是在60天内作的,如果超出,就最好联系你的 系统管理员,你可以需要管理员重新设置计算机安全凭据,否则你将不能登录域环境。

windows域控限制dns域名规则

windows域控限制dns域名规则Windows域控制器是一种重要的网络服务器,用于管理和控制域中的计算机、用户和资源。

在Windows域控制器中,DNS(域名系统)起着至关重要的作用,它负责将域名解析为与之相关联的IP地址,以便实现网络通信。

在Windows域控制器中,可以通过限制DNS域名规则来提高网络安全性和管理效率。

下面将介绍如何使用Windows域控制器来限制DNS域名规则。

我们可以通过配置Windows域控制器的组策略来限制DNS域名规则。

组策略是一种集中管理计算机和用户配置的工具,可以通过它来限制特定的DNS域名规则。

通过打开组策略管理器,我们可以找到“计算机配置”和“用户配置”下的“管理模板”选项,然后选择“网络”和“DNS客户端”选项,进而找到“限制DNS域名规则”的配置选项。

在该选项中,我们可以设置允许或禁止特定的DNS域名规则,以满足组织的安全策略和管理需求。

我们还可以使用Windows域控制器的DNS服务器来限制DNS域名规则。

在Windows域控制器上安装并配置DNS服务器后,可以通过打开DNS管理器来设置DNS域名规则。

在DNS管理器中,我们可以创建和管理DNS区域,然后在每个DNS区域中设置规则。

例如,我们可以设置只允许特定的DNS域名解析,禁止访问某些特定的域名,或者限制特定的IP地址访问某些域名。

通过这些设置,可以有效地限制DNS域名规则,从而提高网络的安全性和管理效率。

我们还可以使用Windows域控制器的防火墙来限制DNS域名规则。

防火墙是一种网络安全设备,通常用于监控和过滤网络流量。

在Windows域控制器上,我们可以通过打开Windows防火墙设置来设置防火墙规则,并限制特定的DNS域名规则。

例如,我们可以设置只允许特定的端口和协议进行DNS域名解析,禁止访问某些特定的域名,或者限制特定的IP地址访问某些域名。

通过这些设置,可以有效地限制DNS域名规则,提高网络的安全性和管理效率。

Windows域控管理

Windows域控管理说明:1.本文档没有目录,本文档在发布时为pdf文档,有章节书签,可以下载到本地来查看,点击书签进入相应的章节。

2.蓝色的字为配置命令,绿色的字为命令的注释,有时命令太密集时,就不用蓝色标出了。

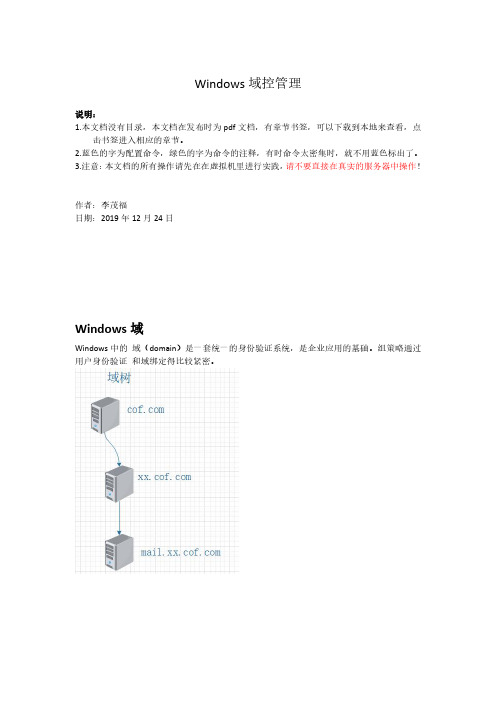

3.注意:本文档的所有操作请先在在虚拟机里进行实践,请不要直接在真实的服务器中操作!作者:李茂福日期:2019年12月24日Windows域Windows中的域(domain)是一套统一的身份验证系统,是企业应用的基础。

组策略通过用户身份验证和域绑定得比较紧密。

域树:由多个域组成,这些域共享同一个存储结构和配置,形成一个连续的名字空间,有相同的DNS后缀。

域林:由一个或多个没有形成连续名字空间的域树组成,构成域林的各个域树之间没有形成连续的名字空间,没有相同的DNS后缀。

但域林中的所有域树仍共享同一个存储结构、配置和全局目录。

根域:网络中创建的第一个域,一个域林中只能有一个根域(Root Domain)。

DC>get-ADforest//查看根域部署第一台域控制器1.以管理员帐号Administrator登录服务器2.更改计算机名3.设置静态IP4.首选DNS配置为本机IP5.添加角色和功能:打开“服务器管理器”→添加角色和功能→基于角色或基于功能的安装→...→Active Directory域服务→....→安装进度(结果)→点击“将此服务器提升为域控制器→添加新林一般第一台域控制器同时也是“集成区域DNS服务器”>net accounts//查看计算机角色,第一台域控的角色为Primary>net share//查看系统共享卷,以下为安装DC功能后添加的NETLOGON C:\Windows\SYSVOL\sysvol\\SCRIPTS Logon server share SYSVOL C:\Windows\SYSVOL\sysvol Logon server shareFSMO操作主机角色Flexible Single Master Operation>netdom query fsmo//查看5种操作主机角色所在的域控制器1.架构主机Schema Master域林中只有一个架构主机,作用是定义所有域的对象属性(定义数据库字段及存储方式)2.域命名主机Domain Naming Master域林中只有一个域命名主机,负责控制域林内域的添加或删除3.PDC主机PDC Emulator Master每个域中只有一个PDC主机,作用:兼容低版本的DCPDC主机角色所在的DC优先成为主域浏览器,用>net accounts查看的那个Primary 活动目录数据库的优先复制权时间同步防止重复套用组策略,使用组策略时,组策略编辑器默认连到PDC主机4.RID主机Relative Identifier Master每个域中只有一个RID主机作用是在域中创建对象时保证每个对象有一个唯一的SID,跨域访问、迁移域对象时,通过RID主机确认域对象的唯一性5.基础结构主机Infrastructure Master每个域中只有一个基础结构主机,负责对跨域对象的引用进行更新*整个域林中只有一台架构主机和一台域命名主机*每个域中都有自己的PDC主机、RID主机和基础架构主机各一台FSMO角色转移将Primary上的操作主机角色转移到Backup上登录Backup DC>ntdsutilntdsutil:rolesFsmo maintenance:connectionsServer connections:connect to server //连接至Backup DC server connections:quitFsmo maintenance:transfer schema master//转移架构主机角色Fsmo maintenance:transfer naming master//转移域命名主机角色Fsmo maintenance:transfer RID master//转移RID主机角色Fsmo maintenance:transfer PDC//转移PDC主机角色Fsmo maintenance:transfer infrastructure master//转移基础结构主机角色抢占当Primary DC出现故障时,就不能进行转移操作了,只能占用操作主机,操作过程同上,只是把transfer改为seize>get-ADforest//查看域林信息>netdom query fsmo//查看操作主机角色修改域控IP1.直接在网卡配置里修改IP2.命令行里操作:>net stop NETLOGON>net start NETLOGON>ipconfig/registerdns3.打开DNS服务器管理控制台,删除所有和原IP相关的A记录重命名域控制器>netdom computername /enumerate//查看DC的所有FQDN名称>netdom computername /add://添加新名称>netdom computername /makeprimary:重启域控制器>netdom computername /remove://删除原来名字>netdom computername /enumerate//查看删除原来的DNS记录(正向查找区域)允许域用户将计算机加入域的数量*默认每个域用户可将10台计算机加入域,自定义设置:Win+R输入adsiedit.msc//打开ADSI编辑器右击“ADSI编辑器”→连接到→默认命名上下文→右击DC=cof,DC=com→属性→ms-DS-MachineAccountQuota→值为0~65535表示用户可加入域的计算机数*或者单独委派用户加域权限打开Active Directory用户和计算机→右击域名→委派控制→下一步,添加用户→下一步,将计算机加域→完成查看用户修改密码的时间Active Directory用户和计算机→选中用户→双击属性→属性编辑器下边底部→pwdLastSet 即为最近修改密码的时间-LastLogon最后一次登录时间AD域控相关端口号端口号tcp/udp服务53t/u DNS88t/u Kerberos123u NTP135t Rpc Endpoint Master(msrpc)137u NetBIOS Name Service138u NetBIOS Datagram Service139t/u NetBIOS session Service(netbios-ssn)389t/u LDAP445t SMB(CIFS)(microsoft-ds)464Kpasswd5593ncacn_http(msrpc over HTTP1.0)636u/t LDAPS(tcpwrapped Ldap over SSL)2179vmrdp3268t LDAP GC(Global Catalog)3269t LDAPS GC(Global Catalog over SSL)域策略1.允许指定用户远程登录到计算机*计算机→策略→Windows设置→安全设置→本地策略→用户权限分配允许通过终端服务登录:添加远程用户组(Remote Desktop Users和Domain Admins)*计算机→首选项→控制面板选项→本地用户和组组名:Remote Desktop Users(内置)添加远程用户进去2.允许指定用户从本地登录到计算机*计算机→策略→Windows设置→安全设置→本地策略→用户权限分配允许本地登录:添加指定用户或组3.用户密码输错3次锁定5分钟*计算机→策略→Windows设置→安全设置→帐户策略→帐户锁定策略在此后重置帐户锁定计数器5分钟帐户锁定时间5分钟帐户锁定阈值3次无效登录4.十五分钟无操作自动锁屏*用户→策略→管理模板→控制面板→个性化带密码的屏幕保护程序已启用屏幕保护程序超时已启用900秒启用屏幕保护程序已启用5.将指定用户加入到计算机的某个组*计算机→首选项→控制面板设置→本地用户和组组名:xxxx(内置)→本地组→操作为更新→组名xxxx,添加成员6.将登录到计算机的用户添加到该计算机的某个组*用户→首选项→控制面板设置→本地用户和组组名:xxxx(内置)→本地组→操作为更新→组名xxxx7.设置计算机的组策略后台更新时间*计算机→策略→管理模板→系统→组策略设置计算机的组策略刷新间隔15分钟随机时间5分钟设置域控制器的组策略刷新间隔15分钟随机时间5分钟8.映射网络磁盘S盘给指定用户(用户登录后自动挂载共享磁盘)*用户→首选项→Windows设置→驱动器映射S:属性信件S,位置\\dc\sharepool常用→项目级别目标:安全组9.允许ping包入站(icmp echo request入站)*计算机→策略→管理模板→网络→网络连接→Windows防火墙→域配置文件Windows防火墙→允许icmp例外:允许传入回显请求10.禁止用户更改计算机系统时间*计算机→策略→Windows设置→安全设置→本地策略→用户权限分配更改时区空(无用户)更改系统时间空(无用户)11.指定域用户的桌面(墙纸)*用户→策略→管理模板→桌面→Active Desktop启用Active Desktop已启用桌面墙纸\\dc\share\desktop.jpg平铺12.用户登录时运行指定的程序*用户→策略→管理模板→系统→登录在用户登录时运行这些程序添加指定程序13.用户登录时运行指定的脚本*用户→策略→Windows设置→脚本→登录名称:脚本文件名脚本文件位于DC上的:C:\Windows\SYSVOL\sysvol\域名\Policies\{组策略唯一ID}\User\Scripts\Logon里14.受限制的组(只有指定的用户才在该组里)*计算机→策略→Windows设置→安全设置→受限制的组组名BULTIN\Administrators成员:指定的用户15.用户文件夹重定向到D盘或服务器上*用户→策略→Windows设置→文件夹重定向→(选桌面和/或文档)基本(重定向所有人的文件夹到相同位置)路径D:\%username%\desktop或documents16.漫游用户配置文件*计算机→策略→管理模板→系统→用户配置文件为正在登录此计算机的所有用户设置漫游配置文件路径:已启用\\dc\share\%username%17.允许多个用户同时远程登录计算机(加授权)*计算机→策略→管理模板→Windows组件→远程桌面服务→远程桌面会话主机→连接限制连接的数量允许的RD最大连接数100将远程桌面服务用户限制到单独的远程桌面服务会话已启用为远程桌面服务用户会话远程控制设置规则已启用不经用户授权完全控制*计算机→策略→管理模板→Windows组件→远程桌面服务→远程桌面会话主机→授权设置远程桌面授权模式按用户使用指定的远程桌面许可证服务器//加了域的主机,仅允许网络级别身份验证的远程桌面的计算机连接,所以RDP客户端计算机要求也要在域中,如果不在域中,那么服务端计算机要安装远程桌面服务的“远程桌面会话主机”角色,并指定授权服务器18.无须按下Ctrl+Alt+Del登录*计算机→策略→Windows设置→安全设置→本地策略→安全选项→交互式登录交互式登录已启用:无须按Ctrl+Alt+Del19.不显示最后登录的用户名*计算机→策略→Windows设置→安全设置→本地策略→安全选项→交互式登录交互式登录已启用:不显示最后的用户名20.域用户密码策略*计算机→策略→Windows设置→安全设置→帐户策略→密码策略密码最长期限300天强制密码历史无最短密码期限0天最短密码长度8字符*计算机→策略→Windows设置→安全设置→本地策略→安全选项→交互式登录交互式登录提示用户在密码过期之前更改密码10天21.允许指定用户关闭计算机(含重启)*计算机→策略→Windows设置→安全设置→本地策略→用户权限分配关闭系统添加指定的用户从远程系统强制关机添加指定的用户22.用户注销时清除最近打开过的文档记录*用户→策略→管理模板→“开始”菜单和任务栏退出系统时清除最近打开的文档的历史已启用23.计算机启动时自动部署安装软件*计算机→策略→软件设置→软件安装新建数据包使用网络路径//软件包必须为.msi的安装包24.配置防火墙规则*计算机→策略→Windows设置→安全设置→高级安全Windows防火墙出入站规则新建xxx*计算机→策略→管理模板→网络→BranchCache启用BranchCache已启用25.发布通告消息给用户(用户登录界面上显示)*计算机→策略→Windows设置→安全设置→本地策略→安全选项→交互式登录试图登录的用户的消息标题标题内容试图登录的用户的消息文本消息内容26.禁止管理人员修改IP(网络配置)*计算机→策略→Windows设置→安全设置→系统服务选择Network Connections,手动,删除指定用户everyone之类的完全控制权限*用户→策略→管理模板→“开始”菜单和任务栏删除网络图标已启用*用户→策略→管理模板→网络→网络连接禁止访问LAN连接的属性已启用27.禁止用户使用外部存储设备(U盘)*用户→策略→管理模板→系统→可移动存储访问可移动磁盘:拒绝读取权限已启用可移动磁盘:拒绝访问权限已启用//重启生效28.远程桌面会话时间限制*计算机→策略→管理模板→Windows组件→远程桌面服务→远程桌面会话主机→会话时间限制设置活动但空闲的远程桌面服务会话时间限制已启用30分钟(到时断开)设置活动的远程桌面服务会话的时间限制已启用总时间2小时设置已中断会话的时间限制已启用10分钟(到时结束会话默认情况下远程桌面服务允许用户断开会话而不注销和结束会话,会话处于断开状态时,用户运行的程序仍保持活动。

windows域控 原理

windows域控原理Windows域控原理解析什么是Windows域控?Windows域控制器(Domain Controller)是指运行Windows Server操作系统的计算机,它负责管理和维护一个或多个Windows域(Domain)。

域控是域的核心组件,它存储和维护用户账号、密码以及安全策略等信息。

Windows域控的作用Windows域控在一个组织内起到关键的作用,包括但不限于以下几个方面:•账号管理:域控负责用户账号的创建、删除和管理,实现统一的身份认证和授权机制。

•访问控制:域控定义了权限策略和安全策略,对用户和计算机进行访问控制。

•网络资源管理:域控可以管理和共享网络资源,例如文件共享、打印机访问等。

•安全性管理:域控负责维护域中的安全性,包括密码策略、组策略和更新管理等。

•统一认证:域控实现了单点登录(Single Sign-On)机制,用户只需登录一次即可访问多个资源。

Windows域控的基本原理Windows域控基于Active Directory(简称AD)技术实现,AD是微软开发的目录服务,提供了将用户、计算机和其他资源组织起来的能力。

域的概念域是AD的最基本单位,它是一组对象(如用户、计算机和组)的集合,共享相同的安全策略和组织结构。

域由一个域控制器来管理和维护。

一个域可以包含多个子域,形成树状结构。

域控制器的角色域控制器可以扮演以下几种角色:1.主域控制器(Primary Domain Controller,PDC):每个域至少有一个主域控制器,它是该域的主要验证和授权服务器。

2.附属域控制器(Backup Domain Controller,BDC):用于提高可用性,与PDC同步域数据。

3.域控制器的全局目录服务器(Global Catalog Servers,GC):存储域内所有对象的信息,方便全局搜索。

数据库和LDAPWindows域控使用数据库存储和管理域中的对象信息,这个数据库称为NTDS(NT Directory Services)。

Windows域(AD)迁移方案

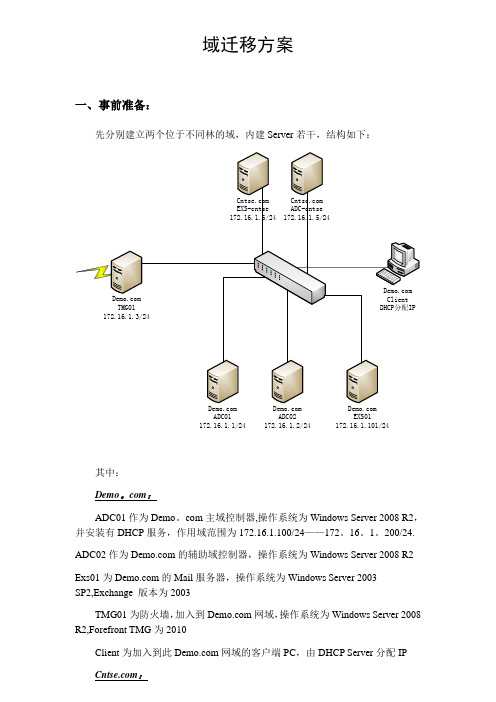

域迁移方案一、事前准备:先分别建立两个位于不同林的域,内建Server若干,结构如下:ADC02 172.16.1.2/24EXS01 172.16.1.101/24ADC01172.16.1.1/24其中:Demo。

com:ADC01作为Demo。

com主域控制器,操作系统为Windows Server 2008 R2,并安装有DHCP服务,作用域范围为172.16.1.100/24——172。

16。

1。

200/24.ADC02作为的辅助域控制器,操作系统为Windows Server 2008 R2Exs01为的Mail服务器,操作系统为Windows Server 2003SP2,Exchange 版本为2003TMG01为防火墙,加入到网域,操作系统为Windows Server 2008 R2,Forefront TMG为2010Client为加入到此网域的客户端PC,由DHCP Server分配IP:Ad—cntse为Cntse。

com的域控制器,操作系统为Windows Server 2008 R2,为了网域的迁移安装有ADMT以及SQL Server Express 2005 SP2Exs-centse作为的Mail Server,操作系统为Windows Server 2003SP2,Exchange 版本为2003.备注:所有的Server均处在同一个网段172。

16.1。

x/24二、Demo。

com的User结构:如图,其中红色圈中部分为自建组别,OA User为普通办公人员组别,拥有Mail账号,admins为管理员群组,Terminal User为终端机用户组别,均没有Mail 账号。

以上三组别均建立有相应的GPO限制其权限。

其他Users保持默认设定三、设定域信任关系:1、设定DNS转发器:在域控制器Ad-cntse的DNS管理器设定把demo。

com的解析交给demo。

windows域控限制dns域名规则

windows域控限制dns域名规则Windows域控制器(Domain Controller)是一种网络服务器,它运行着Windows Server操作系统,并负责管理和控制域内的所有计算机、用户和资源。

DNS(Domain Name System)是互联网中用于将域名解析为IP地址的系统。

在Windows域控制器上,我们可以通过限制DNS 域名规则来有效地管理和控制域内的DNS解析。

在Windows域控制器上限制DNS域名规则有助于实现以下目的:1. 提高网络安全性:通过限制DNS域名规则,可以防止恶意软件利用域名来进行攻击,如钓鱼攻击、恶意软件下载等。

域控制器可以配置域内的DNS解析规则,只允许访问信任的域名,从而减少潜在的安全风险。

2. 优化网络性能:限制DNS域名规则可以限制域内计算机的DNS解析请求,减轻DNS服务器的负载,提高网络性能和响应速度。

通过限制域名规则,可以禁止对某些不常用的或不必要的域名进行解析,从而节省带宽和资源。

3. 提高网络管理效率:在域控制器上限制DNS域名规则可以帮助管理员更好地管理和监控域内的网络活动。

通过配置DNS域名规则,管理员可以限制员工访问某些特定的网站或域名,从而防止浪费工作时间和资源。

在Windows域控制器上限制DNS域名规则的方法如下:1. 打开域控制器的管理工具,找到DNS服务器管理器。

2. 在DNS服务器管理器中,找到域名解析区域,并右键点击选择“属性”。

3. 在属性窗口中,选择“安全”选项卡,点击“添加”按钮。

4. 在“选择用户、计算机或组”对话框中,输入要限制的用户、计算机或组的名称,并点击“检查名称”按钮进行验证。

5. 选择验证成功的用户、计算机或组,并点击“确定”按钮。

6. 在“安全”选项卡中,选择要限制的权限类型,如“拒绝解析”或“允许解析”。

7. 在“限定”框中,输入要限制的域名,并点击“添加”按钮。

8. 根据需要,可以添加多个限制的域名。

网络工程师面试题 WINDOWS域的具体实现方式.doc

网络工程师面试题 WINDOWS域的具体实现方式可以手动安装域名效劳 (DNS) 和 DCPromo(创立 DNS 和Active Directory 的命令行工具),也可以使用“Windows Server xx 管理效劳器”向导进行安装。

本节使用手开工具来完成安装。

使用手开工具安装 DNS 和 Active Directory1. 单击“开始”按钮,单击“运行”,键入“DCPROMO”,然后单击“确定”。

2. 在出现“Active Directory 安装向导”时,单击“下一步”开始安装。

3. 阅读“操作系统兼容性”信息后,单击“下一步”。

4. 选择“新域的域控制器”(默认),然后单击“下一步”。

5. 选择“在新林中的域”(默认),然后单击“下一步”。

6. 对于“DNS 全名”,键入“contoso.”,然后单击“下一步”。

(这表示一个完全限定的名称。

)7. 单击“下一步”,承受将“CONTOSO”作为默认“域NetBIOS 名”。

(NetBIOS 名称提供向下兼容性。

)8. 在“数据库和日志文件文件夹”屏幕上,将 Active Directory“日志文件文件夹”指向“L:\Windows\NTDS”,然后单击“下一步”继续。

9. 保存“共享的系统卷”的默认文件夹位置,然后单击“下一步”。

10. 在“DNS 诊断”屏幕上,单击“在这台计算机上安装并配置 DNS 效劳器”。

单击“下一步”继续。

11. 选择“只与 Windows 2000 或 Windows Server xx 操作系统兼容的权限”(默认),然后单击“下一步”。

12. 在“复原模式密码”和“确认密码”中,键入密码,然后单击“下一步”继续。

注意:在生产环境中,应使用复杂的目录效劳复原密码。

13. 显示的是“Active Directory 安装选项摘要”。

单击“下一步”开始安装 Active Directory。

在出现提示时,请插入Windows Server xx 安装 CD。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

通过上面的案例,我们发现:目前国内信息化项目此起彼伏,而企业内部网络的安全规划则是我们的重中之重。

而我们却习惯性的认为安全就要靠防火墙,安全就要靠杀毒软件。

殊不知这些都是解决表面问题的手段。

一个真正意义上安全的网络首先是需要一个安全强壮的网络拓扑结构,其次是基于强壮骨架之上的服务。

而我们所面对的安全问题从应用层去解决的方法其实就在我们所熟知的micsoft产品中---windows域。

在基于域环境的计算机管理手段中策略正式我们强行管理企业内部网络的钢铁法则。

域环境之所以强大,之所以安全也正是域的管理模式是基于法则的。

一个社会之所以安定,是要一部不断健全的法律来支持的。

而我们windows 域环境正是以这样的结构和方式去对域中的计算机、帐户等资源进行统一集中管理的。

今天抛砖引玉,以这样的方案提出了域的概念,而对域更深层次的理解以及更详细的应用,请见下篇:《深入理解域概念之开国篇》

要创建windows域,就要弄明白什么是windows域,windows域可以解决什么问题。

要弄明白什么是windows域,就要先来一起回顾一下工作组:

首先,工作组中,每一台计算机都独立维护自己的资源,不能集中管理所有网络资源

其次,每一台计算机都在本地存储用户的帐户

第三,一个账户只能登陆到一台计算机

第四,工作组中计算机都是平等的,对于其他计算机来说即是服务器,也是客户机

第五,工作组的网络规模一般少于10台计算机.

成都有条很有名的步行街,里面有个派出所,早期的时候8台计算机,工作组管理模式。

网络配置很轻松,几乎不用管理.哪台机器有问题就去哪来机器上解决.工作强度也不是很大. 不到3个月时间.随着信息化的深入,公司的计算机台数增加到了50台.网管员采用同样的管理方式. 每天都很忙碌,从早上到公司到晚上离开,一直在解决网络中用户的计算机故障问题,病毒\IE首页篡改\甚至出现了公司内部恶意攻击的事件,经常晚上加班,通宵达旦的工作.但问题总是解决不了。

一个月后,他被辞退了。

为什么会这样呢?有没有更简单方便的管理方式呢?

下面我们来看这么个例子:

如果我们把工作组看成是原始社会,各服务器(人)各自为政

再想想刚刚的例子,小张公司的8台电脑最开始都是各自为政的,

所以就不存在管理的概念,

小张只能充当一个哪里出问题就去哪解决的故障排除机器般的被动角色.

那么在网络日益应用广泛,结构越来越复杂的今天,我们可不可以,让我们的计算

机网络世界也进化一下呢?

比如在计算机中通过网络成立一个国家,在公司的一定范围内实现集中管理,中央集权!!

(微软替我们想到了这一点,也做到了这一点,从微软的NT时代就提出的域的概念,演化到现在也就是我们的单域环境.)

一个国家可以管理的范围只在一个国家内(适合一些规模小,地域范围跨度小的公司),想做更复杂范围更广阔的管理,需要什么样的体制呢?

感谢地球,因为我们有联合国,欧盟.

实现多个基本管理范围(国家,域)的联合管理.减少这些基本管理范围内的重复管理工作.

方便相互之间资源调用。

(也就是现在域森林多域的网络环境为当今的跨地域性企业提供了高效适合管理的网络管理方式.)

那么我们继续刚刚的例子,来看看活动目录域的定义:

首先谁能加入联合国(活动目录中能放哪些对象)

其次共同遵守的设定和规则(通用性设定)

第三不干涉别国内政(各域数据原则上由该数据所在的域进行管理)

我们何以把活动目录当作一个联合国,其中包括了所有的成员国信息,大家遵守统一的规则,每个成员国各自管理自己的国家。

那么每个成员国以及每个国家中的人(域和域中的计算机)如何去其他国家呢,走什么样的路线呢?国家与国家之间又怎样联系彼此呢?

DNS这个具有全球定位系统服务的管理机构,也就是我们的联合国管理委员会,帮助我们解决了这个问题。

准确的定位各个国家的位置,并为各个国民提供了方便的查询服务.

我们想要去某个国家,想在某个国家内享受一个国民的基本权利,比如取得这个国家提供的最低生活保证金(访问域中的网络资源:如共享文件,打印),就连想要加入某个国家国籍(加入域)都必须通过DNS这个机构为我们指引。

有的人容易把域林域树子域的概念搞混

那么在这里提出来再解释一下:

结构关系:域林和树可以看成我们的联合国和成员国(国家内的省,省内的县市,县市内的村子) 这种管理结构关系

称呼名词:而子域这个名称是相对的,可以看作一个相对某个成员国中的某一个省或者相对某个省的某一个县。

这里有牵扯到一个名词:DC(域控制器)

我们可以把它看成一个国家的首都(也就是一台物理服务器上安装了AD活动目录).

我们的所有的国民的户籍信息都存储在这里。

通过上面的几个案例我们清楚的认识到:

将网络中多台计算机逻辑上组织到一起,进行集中管理,这种区别于工作组的逻辑环境叫做域,这个核心管理单元(域)可以帮助我们组织与存储资源(包括物理、逻辑资源)。

而这个核心管理单元的实现手段就是活动目录(AD)。

下面我们来看看活动目录(AD)的安装步骤,及注意事项:

1、运行中输入:dcpromo

2、是否创建新域(如果当前网络环境中没有域,那么我们创建的就是整个森林的第

一棵树,日后他可能发展成为森林。

)

3、新域的DNS全名(全名要符合DNS的命名规范)

4、新域的NetBIOS名(用来使win98或者只能使用netbios服务的操作系统加入域)

5、数据库和日志文件文件夹(建议部署到非系统安装盘下。

)

6、共享的系统卷(sysvol存放组策略的共享卷)

7、DNS注册诊断(AD需要DNS的支持,这里检测当前环境有没有DNS,没有就在

本机安装)

8、域兼容性(域的功能级别:2000纯模式、2000混合模式【默认】、2003纯模式)

9、还原模式密码(DC中另一个administrator的密码,不记载在AD中。

)

从安装步骤中我们可以看出AD活动目录要是想要正常工作,那么就必须依靠DNS的支持,而DNS在域中的作用则是:

1、域名的命名采用DNS标准

•办公网络与Internet集成

2、定位DC

•1)客户机发送DNS查询请求给DNS服务器

•2)DNS服务器查询匹配的SRV资源记录

•3)DNS服务器返回相关DC的IP地址列表给客户机

•4)客户机联系到DC

•5)DC响应客户机的请求

域的DNS区域维护

*SRV资源记录可以定位DC

我们在活动目录管理的时候,遇到的很大一部分问题都是由DNS引起的,那么除了DNS我们还会遇到什么样的问题,请见下篇《常见故障排除案例分析之加入域》。