银行常用算法介绍要点

银行计算相关公式

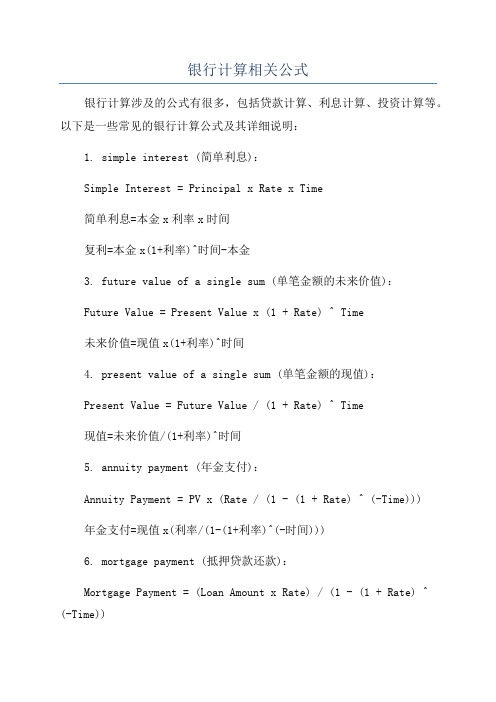

银行计算相关公式银行计算涉及的公式有很多,包括贷款计算、利息计算、投资计算等。

以下是一些常见的银行计算公式及其详细说明:1. simple interest (简单利息):Simple Interest = Principal x Rate x Time简单利息=本金x利率x时间复利=本金x(1+利率)^时间-本金3. future value of a single sum (单笔金额的未来价值):Future Value = Present Value x (1 + Rate) ^ Time未来价值=现值x(1+利率)^时间4. present value of a single sum (单笔金额的现值):Present Value = Future Value / (1 + Rate) ^ Time现值=未来价值/(1+利率)^时间5. annuity payment (年金支付):Annuity Payment = PV x (Rate / (1 - (1 + Rate) ^ (-Time)))年金支付=现值x(利率/(1-(1+利率)^(-时间)))6. mortgage payment (抵押贷款还款):Mortgage Payment = (Loan Amount x Rate) / (1 - (1 + Rate) ^ (-Time))抵押贷款还款=(贷款金额x利率)/(1-(1+利率)^(-时间))复合增长率=((终值/起始值)^(1/时间))-18. return on investment (投资回报率):ROI = ((Ending Value - Beginning Value) / Beginning Value) x 100%投资回报率=((终值-起始值)/起始值)x100%9. loan-to-value ratio (贷款价值比):Loan-to-Value Ratio = Loan Amount / Appraised Value贷款价值比=贷款金额/评估值10. net present value (净现值):NPV = CF1 / (1 + r) + CF2 / (1 + r)^2 + ... + CFn / (1 +r)^n - Initial Investment净现值=现金流1/(1+利率)+现金流2/(1+利率)^2+...+现金流n/(1+利率)^n-初始投资11. internal rate of return (内部收益率):IRR = rate at which NPV = 0内部收益率=使得净现值为0的利率以上是一些常见的银行计算公式,涵盖了贷款计算、利息计算、投资计算等方面。

银行面试基本数学知识

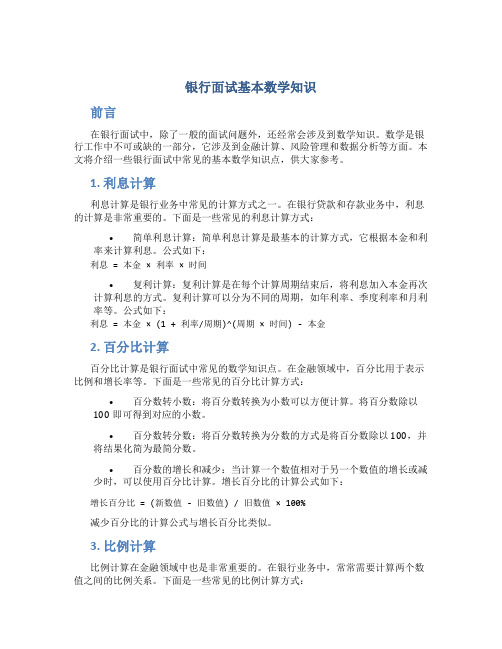

银行面试基本数学知识前言在银行面试中,除了一般的面试问题外,还经常会涉及到数学知识。

数学是银行工作中不可或缺的一部分,它涉及到金融计算、风险管理和数据分析等方面。

本文将介绍一些银行面试中常见的基本数学知识点,供大家参考。

1. 利息计算利息计算是银行业务中常见的计算方式之一。

在银行贷款和存款业务中,利息的计算是非常重要的。

下面是一些常见的利息计算方式:•简单利息计算:简单利息计算是最基本的计算方式,它根据本金和利率来计算利息。

公式如下:利息 = 本金 × 利率 × 时间•复利计算:复利计算是在每个计算周期结束后,将利息加入本金再次计算利息的方式。

复利计算可以分为不同的周期,如年利率、季度利率和月利率等。

公式如下:利息 = 本金 × (1 + 利率/周期)^(周期 × 时间) - 本金2. 百分比计算百分比计算是银行面试中常见的数学知识点。

在金融领域中,百分比用于表示比例和增长率等。

下面是一些常见的百分比计算方式:•百分数转小数:将百分数转换为小数可以方便计算。

将百分数除以100即可得到对应的小数。

•百分数转分数:将百分数转换为分数的方式是将百分数除以100,并将结果化简为最简分数。

•百分数的增长和减少:当计算一个数值相对于另一个数值的增长或减少时,可以使用百分比计算。

增长百分比的计算公式如下:增长百分比 = (新数值 - 旧数值) / 旧数值 × 100%减少百分比的计算公式与增长百分比类似。

3. 比例计算比例计算在金融领域中也是非常重要的。

在银行业务中,常常需要计算两个数值之间的比例关系。

下面是一些常见的比例计算方式:•比例的计算:比例是两个数值之间的关系,可以用分数或百分数表示。

比例的计算公式如下:比例 = 较大的数值 / 较小的数值•比例的扩大和缩小:当比例发生改变时,可以通过扩大或缩小比例来计算新的数值。

比例的扩大和缩小公式如下:新数值 = 旧数值 × 新比例 / 旧比例4. 平均数和中位数平均数和中位数是统计学中常用的概念,也在银行业务中经常使用。

银行工作中资料传递的安全加密方法

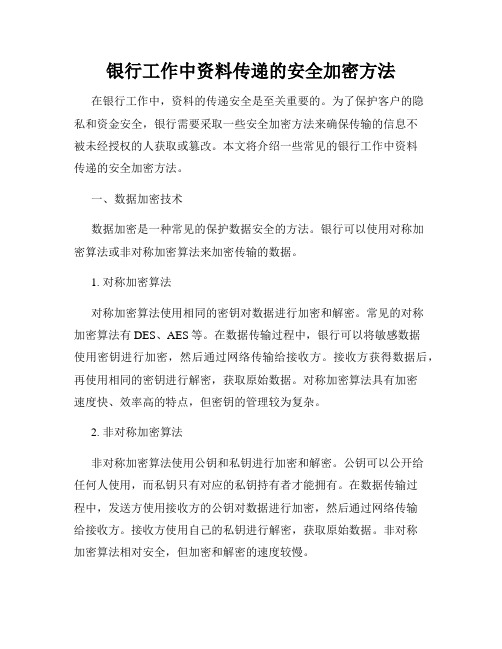

银行工作中资料传递的安全加密方法在银行工作中,资料的传递安全是至关重要的。

为了保护客户的隐私和资金安全,银行需要采取一些安全加密方法来确保传输的信息不被未经授权的人获取或篡改。

本文将介绍一些常见的银行工作中资料传递的安全加密方法。

一、数据加密技术数据加密是一种常见的保护数据安全的方法。

银行可以使用对称加密算法或非对称加密算法来加密传输的数据。

1. 对称加密算法对称加密算法使用相同的密钥对数据进行加密和解密。

常见的对称加密算法有DES、AES等。

在数据传输过程中,银行可以将敏感数据使用密钥进行加密,然后通过网络传输给接收方。

接收方获得数据后,再使用相同的密钥进行解密,获取原始数据。

对称加密算法具有加密速度快、效率高的特点,但密钥的管理较为复杂。

2. 非对称加密算法非对称加密算法使用公钥和私钥进行加密和解密。

公钥可以公开给任何人使用,而私钥只有对应的私钥持有者才能拥有。

在数据传输过程中,发送方使用接收方的公钥对数据进行加密,然后通过网络传输给接收方。

接收方使用自己的私钥进行解密,获取原始数据。

非对称加密算法相对安全,但加密和解密的速度较慢。

二、虚拟专用网络(VPN)虚拟专用网络(Virtual Private Network,简称VPN)是建立在公共网络上的一种加密通信网络。

银行可以通过搭建VPN来加密传输的数据,确保数据在传输过程中不被窃取或篡改。

VPN的建立过程包括身份验证、密钥交换等步骤,可以提供更高的安全性。

三、数字签名数字签名是一种确认数据完整性和身份真实性的技术。

银行可以使用数字签名来确保传输的数据未被篡改,并验证数据的发送方身份。

数字签名的过程包括使用发送方的私钥对数据进行加密生成签名,接收方使用发送方的公钥进行解密验证签名的合法性。

数字签名能够防止数据在传输过程中被篡改,并且可以追踪数据的来源。

四、物理传输除了网络传输,银行在某些情况下也会选择使用物理传输的方式来保证资料的安全。

比如,银行可以将敏感数据保存在加密的移动存储介质中,并使用快递等方式将介质直接送到目的地。

银行家算法总结

银行家算法总结一、银行家算法银行家算法(Banker’s Algorithm),又称银行家管理算法,是一种专门用于系统资源管理的算法,用于解决操作系统中多个用户对多类资源的竞争请求,从而保证合理地分配公共资源,解决资源分配问题,其目的是为了保证单个进程的安全运行,同时保证系统的安全运行。

二、银行家算法的定义银行家算法是一种用于解决多个用户对多类资源的竞争请求的算法,也称作资源分配算法或资源管理算法,它可以确定是否有足够的资源可供一个或多个进程安全运行,如果有足够的资源可供运行,则可以分配该资源,否则系统将进入不满足安全状态。

三、银行家算法的特点(1)安全性:银行家算法可以确定是否有足够的资源可以满足所有进程的最大要求,使系统处于安全态;(2)在安全态下,银行家算法能够有效地检查一个进程是否可以获得资源,并且可以确定该状态下的最优解;(3)银行家算法可以有效检查一个系统是否处于安全态,它可以检查任意多个资源种类的一组资源分配是否安全;(4)银行家算法可以防止死锁的发生,可以有效地确保非抢占式多处理机系统的安全运行;(5)银行家算法设计简单,容易实现,并十分快速;(6)银行家算法不是最优的,它只是一种有效的搜索算法,其实现效率较低;四、银行家算法的使用1、资源分配问题银行家算法可以用于操作系统中的多个用户对多类资源的竞争请求,以此保证资源的合理分配,从而解决资源分配问题。

它可以有效地检查一个进程是否可以获得资源,同时可以确定该状态下的最优解。

2、进程安全性银行家算法可以用于检查一个系统是否处于安全态,并检查任意多个资源种类的一组资源分配是否安全,可以保证系统的安全运行,从而保证单个进程的安全性。

3、防止死锁银行家算法可以防止死锁的发生,这是由于它可以确定是否有足够的资源可以满足所有进程的最大要求,使系统处于安全态,从而阻止死锁发生。

银行各类计算公式

银行各类计算公式银行业是金融业的重要领域之一,银行在日常运营中需要使用各种计算公式来进行财务、风险和业务等方面的计算。

下面是一些常见的银行各类计算公式:一、财务相关计算公式:1.简单贷款计算公式:利息总额=贷款本金×利率×贷款期限贷款总额=贷款本金+利息总额每月还款额=贷款总额÷偿还期限2.年复利计算公式:未来价值=当前价值×(1+利率)^年数3.利率转换计算公式:年利率=日利率×365月利率=日利率×30四舍五入利率乘以100,得到利率百分比二、风险评估计算公式:1.风险价值计算公式:风险价值=底层资产的标准差×N(逆标准正态分布)2. Beta系数计算公式:Beta系数 = 资产收益总体方差 / 市场收益总体方差3.经济资本计算公式:经济资本=风险资本占比×风险资产总额三、业务相关计算公式:1.存款计息计算公式:定期存款:利息=存款金额×年利率×存款期限活期存款:利息=存款金额×年利率×存款天数/365 2.外汇交易计算公式:买入价格=卖出价格×(1+买入点差)卖出价格=买入价格×(1-卖出点差)3.股票交易相关计算公式:盈亏计算:盈亏金额=(卖出价格-买入价格)×股数四、税务相关计算公式:1.个人所得税计算公式:应纳税所得额=工资收入-个人所得税起征点应纳税额=应纳税所得额×税率-速算扣除数2.增值税计算公式:增值税额=价税合计×税率/(1+税率)以上只是一些常见的银行各类计算公式,不同银行可能还会有其他特定的计算公式,需要根据实际情况进行确认和使用。

在实际应用中,还需要根据具体问题和需要进行适当的调整和变型。

银行计算相关公式

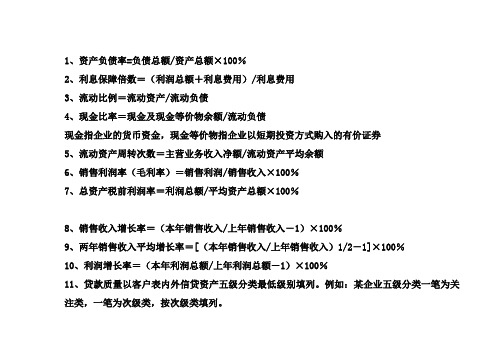

1、资产负债率=负债总额/资产总额×100%2、利息保障倍数=(利润总额+利息费用)/利息费用3、流动比例=流动资产/流动负债4、现金比率=现金及现金等价物余额/流动负债现金指企业的货币资金,现金等价物指企业以短期投资方式购入的有价证券5、流动资产周转次数=主营业务收入净额/流动资产平均余额6、销售利润率(毛利率)=销售利润/销售收入×100%7、总资产税前利润率=利润总额/平均资产总额×100%8、销售收入增长率=(本年销售收入/上年销售收入-1)×100%9、两年销售收入平均增长率=[(本年销售收入/上年销售收入)1/2-1]×100%10、利润增长率=(本年利润总额/上年利润总额-1)×100%11、贷款质量以客户表内外信贷资产五级分类最低级别填列。

例如:某企业五级分类一笔为关注类,一笔为次级类,按次级类填列。

12、账户开立情况按得分最高填列。

13、销售收入归行率=销售收入转入我行金额/销售收入×100%销售收入转入我行金额一般等于结算账户贷方发生额扣除不属于销售收入的金额14、存贷款比例=非保证金存款日均余额/贷款日均余额×100%当季结算户日均存款余额=当季利息/日利率/当季天数季度日均存款余额=(1季度+2季度+……+n季度)/n非保证金存款日均余额包括结算账户、定期存款账户以及协定存款账户的存款余额15、存款日均余额指标包括结算账户、定期存款账户、协定存款账户以及保证金存款账户的存款余额。

16、与我行合作关系包括能够配合我行进行信贷检查、及时向我行提供财务报表等相关资料、企业(包括担保人、抵押物)出现重大事项及时报告我行、积极向我行引荐新客户、对我行进行正面宣传等。

一、估算借款人营运资金量运算公式(一)营运资金量=上年度销售收入×(1—上年度销售利润率)×(1—预计销售收入年增长率)/营运资金周转次数其中:①营运资金量=360/(存货周转天数+应收账款周转天数—应付账款周转天数+预付账款周转天数—预收账款周转天数)②周转天数=360/周转次数③应收账款周转次数=销售收入/平均应收账款余额④预收账款周转次数=销售收入/平均预收账款余额⑤存货周转次数=销售成本/平均存货余额⑥预付账款周转次数=销售成本/平均预付账款余额⑦应付账款周转次数=销售成本/平均应付账款余额二、估算新增流动资金贷款额度(一)新增流动资金贷款额度=营运资金量—借款人自有资金—现有流动资金—其他渠道提供的营运资金三、现金流量分析公式(一)现金净流量=经营活动中的现金净流量+投资活动中的现金净流量+融资活动中的现金净流量其中:①经营活动中现金流量,一般来说,销货现金收入、利息与股息的现金收入、增值税销项税和出口退税、其他业务现金收入能够带来现金流入;购货现金支出、营业费用现金支出、支付利息、缴纳所得税和其他业务现金支出会带来现金的流出。

银行常用计算公式

银行常用计算公式

银行业务涉及到各种数学计算,包括利息计算、贷款计算、股票投资回报计算等等。

在这篇文章中,我将介绍一些银行常用的计算公式。

1.利息计算公式:

利息=本金×年利率×时间

其中:

本金是指在存款或贷款中投入的资金金额。

年利率是指银行向客户提供的利率,通常以百分数表示,需要转化为小数形式进行计算。

时间是指资金在银行中存放或贷款的期限,通常以年为单位。

2.复利计算公式:

复利=本金×(1+年利率)^时间-本金

复利是指将利息重新投资,并在计算利息的基础上获得的额外利息。

3.简单贷款计算公式:

贷款利息=本金×年利率×时间

贷款本金=还款金额/(1+年利率×时间)

其中,贷款利息是指贷款时需要支付的利息金额,贷款本金是指贷款时从银行获得的金额,还款金额是指还贷时需要支付的总金额。

4.现值计算公式:

现值=未来价值/(1+年利率)^时间

现值是指未来收入或支出的现在价值,未来价值是指未来得到的金额,年利率是指银行提供的利率,时间是指未来收入或支出发生的期限。

5.股票投资回报率计算公式:

投资回报率=(股票价格的增长额+股息)/投资成本

投资回报率是指投资获得的收益与投资成本之间的比率,股票价格的

增长额是指股票价格变化的金额,股息是指持有股票期间获得的分红收入。

银行各类计算公式月更新

银行各类计算公式月更新银行在运营过程中,需要进行各种计算,以便评估风险、制定政策、进行投资决策等。

以下是一些银行常用的计算公式:1.存款利息计算公式:存款利息=存款金额×存款利率×存款期限2.贷款利息计算公式:贷款利息=贷款金额×贷款利率×贷款期限3.资本充足率计算公式:资本充足率=(核心资本/风险加权资产)×100%4.资本回报率计算公式:资本回报率=净利润/资本×100%5.资本成本计算公式:资本成本=利润/资本×100%6.信贷风险计量公式:信贷风险=贷款金额×预期违约率×违约损失率7.风险加权资产计算公式:风险加权资产=风险资产×权重8.偿还贷款每期应付金额计算公式:每期应付金额=贷款金额/贷款期限9.登记费用计算公式:登记费用=贷款金额×登记费率10.逾期利息计算公式:逾期利息=逾期天数×逾期利率×贷款金额以上是一些常见的银行计算公式,它们在银行运营中起到重要的作用。

银行根据不同的需要和目的,可以灵活选择和应用这些公式,以满足各种计算需求。

同时,银行也需要根据不断变化的市场环境和法律法规的要求,及时更新、调整计算公式,以确保计算的准确性和合规性。

银行计算公式的更新通常是根据市场变动、监管要求和内部政策的变化等因素进行的。

银行计算公式的更新需要经过严格的审查和测试,确保其准确性和可靠性。

这也是银行风险管理的一个重要环节,通过对计算公式的更新和调整,可以更好地控制风险、优化资本利用,提高银行的盈利能力和竞争力。

在更新银行计算公式时,银行需要考虑的因素包括但不限于市场状况、客户需求、产品竞争力、法律法规等。

同时,还需要注意公式之间的相互关系和影响,避免因修改其中一个公式而引发其他计算结果的错误或偏差。

总之,银行计算公式的更新是银行日常运营中的一个重要任务,它对于银行的风险管理、资本管理和盈利能力等方面都具有重要意义。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

主密钥(MMK)

相当于密钥钥匙,该密钥主要起到解密下发密钥,不参与具体数据加解密。

工作密钥(DK)

参加具体工作的密钥,该密钥通过报文传送下发到本地,通过主密钥解密后,还原 成真正的密钥,再具体参与数据的加解密。

PIK

参与密钥加密的工作密钥

MAK

用于生成交易报文合法性验证数据(MAC)的密钥

名词解释

数据传输安全控制的基本要求

数据传输安全控制要求包括以下五个方面: a) 密钥管理机制:在技术上实施严格和可靠的密钥分配过 程。 b) 个人标识码(PIN)的加密及转换机制:不允许 PIN 的 明码在通信线路上和人工可操作的存储媒体上出现。 c) 对交易报文作来源正确性鉴别的机制(MAC)。 d) 所有入网机构采用硬件加密装置。 e) 点对点的数据加解密网络机制。

DES 加密算法

数据加密算法(Data Encryption Algorithm,DEA)是一种对称加密算法,很可 能是使用最广泛的密钥系统,特别是在保护金融数据的安全中,最初开发的DEA是 嵌入硬件中的。通常,自动取款机(Automated Teller Machine,ATM)都使用 DEA。它出自IBM的研究工作,IBM也曾对它拥有几年的专利权,但是在1983年已 到期后,处于公有范围中,允许在特定条件下可以免除专利使用费而使用。1977年 被美国政府正式采纳。 DES的原始思想可以参照二战德国的恩格玛机,其基本思想大致相同。传统的密码 加密都是由古代的循环移位思想而来,恩格玛机在这个基础之上进行了扩散模糊。 但是本质原理都是一样的。现代DES在二进制级别做着同样的事:替代模糊,增加 分析的难度。 DES 使用一个 56 位的密钥以及附加的 8 位奇偶校验位,产生最大 64 位的分组大 小。这是一个迭代的分组密码,使用称为 Feistel 的技术,其中将加密的文本块分成 两半。使用子密钥对其中一半应用循环功能,然后将输出与另一半进行“异或”运 算;接着交换这两半,这一过程会继续下去,但最后一个循环不交换。DES 使用 16 个循环,使用异或,置换,代换,移位操作四种基本运算。

3DES 加密算法

3DES又称Triple DES,是DES加密数据的一种模式,它使用3条56位的密钥对 ,数 据进行三次加密。数据加密标准(DES)是美国的一种由来已久的加密标准,它使 用对称密钥加密法,并于1981年被ANSI组织规范为ANSI X.3.92。DES使用56位密 钥和密码块的方法,而在密码块的方法中,文本被分成64位大小的文本块然后再进 行加密。比起最初的DES,3DES更为安全。

密钥的产生

主密钥的产生

主密钥用人工方式输入。主密钥由三部分构成,分别由三个人掌管。为了保证输入 的正确性,每一部分的密钥必须输入两次,且两次输入必须一致,否则输入失败。 在三个人分别输入三部分密钥后,加密机作奇偶校验检查。奇偶校验正确时,加密 机产生主密钥。主密钥必须储存在硬件加密机中,受硬件设备的保护。一旦硬件加 密机受到非授权的操作,主密钥会自动销毁。

数据加密传输环境的基本要求

报文数据由入网机构进入CUPS前应已被加密。入网机构从CUPS中得到的报文数据 也是加密数据。网络中CUPS的加密机与各入网机构加密机组成了一个点对点的数据 加解密网络。CUPS与各联网入网机构分别约定数据密钥。

各层次密钥简介

各层密钥的结构、生成方法、加密解密对象、存储地点、长度、被保护方式等表示如上:

PIN block

对称算法

对称式加密就是加密和解密使用同一个密钥,通常称之为“Session Key ”这种加 密技术目前被广泛采用,如美国政府所采用的DES加密标准就是一种典型的“对称 式”加密法.

PIN 格式块

非对称算法

非对称加密算法需要两个密钥:公开密钥(publickey)和私有密钥(privatekey)。 公开密钥与私有密钥是一对,如果用公开密钥对数据进行加密,只有用对应的私有 密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对应的公开密钥才能 解密。因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算 法。

成员主密钥(MMK)的产生

MMK由CUPS和入网机构各自产生一部分,分别输入到双方的加密机中合成MMK。 也可由双方商定MMK的产生办法。

加密作用

加密可以用于保证安全性,但是其它一些技术在保障通信安全方面仍然是必须的, 尤其是关于数据完整性和信息验证;例如,信息验证码(MAC)或者数学签名。另 一方面的考虑是为了应付流量分析。

名词解释

密钥(KEY)

密钥是一种参数,它是在明文转换为密文或将密文转换为明文的算法中输入的数据.

3DES(即Triple DES)是DES向AES过渡的加密算法(1999年,NIST将3DES指定为过渡的加密标准),是DES的一个更安全的变形。它以DES为基 本模块,通过组合分组方法设计出分组加密算法,其具体实现如下:设 Ek()和Dk()代表DES算法的加密和解密过程,K代表DES算法使用的密钥, P代表明文,C代表密文,这样, 设Ek()和Dk()代表DES算法的加密和解密过程,K代表DES算法使用的密钥, P代表明文,C代表密表,这样, 3DES加密过程为:C=Ek3(Dk2(Ek1(P))) 3DES解密过程为:P=Dk1((EK2(Dk3(C)))

银行常用加密算法介绍

2011.5

加密过程解释

什么是加密?

是以某种特殊的算法改变原有的信息数据,使得未授权的用户即使获得了已处理的 信息,但因不知解密的方法,仍然无法了解信息的内容。在密码学中,加密是将明 文信息隐匿起来,使之在缺少特殊信息时不可读。虽然加密作为通信保密的手段已 经存在了几个世纪,但是只有那些对安全要求特别高的组织和个人才会使用它。在 20世纪70年代中期,强加密(Strong Encryption)的使用开始从政府保密机构延 伸至公共领域,并且目前已经成为保护许多广泛使用系统的方法,比如因特网电子 商务、手机网络和银行自动取款机等.