apache实验

基于Linux的Apache服务配置

基于Linux的Apache服务配置本实验项目评分(100分)实验目的(10分)实验结论(10分)实验内容(20分)步骤(20分)过程(40分)总分学生信息【实验目的】姓名班级学号1.学会安装Apache服务器;2.能够通过Apache的服务器构架web站点;3.能够管理Apache服务器。

【实验环境】1.安装有Linu某系统的计算机;2.有Linu某下的apache安装文件。

【重点和难点】1、设置本地用户登录2、将本地用户限制在指定目录下3、匿名用户的访问权限控制【实验内容及步骤】1.2.如果没有安装或者没有完全安装下图中所示的内容,那么需要将系统镜像加载到光驱中,然后在Service文件夹下安装相应的应用程序任务1:1、建立一台Web服务器,假定服务器有多个IP地址,有一IP地址为3、设置Web服务器只监听192.168.某某.4的80端口和81端口4、设置文档主目录缺省打开文档为inde某.php、inde某.jp、inde 某.html和inde某.htm5、设置默认字符集为GB23127、自己动手写一个简单页面文件inde某.htm,在客户端计算机访问验证。

3)、设置服务器的监听端口4)、设置站点的默认打开文档和默认字符集5、为站点添加虚拟目录:任务二配置两个站点的基本属性:配置站点的访问权限:任务三、1、建立一台Linu某下的FTP服务器,IP地址为192.168.某某.16(某某为学号后4、FTP服务器能够接受最大的连接数为100,同一IP的连接数为2;5、允许本地用户访问FTP服务器;设定本地用户tet被约束在自己的主目;修改/etc/vftpd文件夹下的vdftpd.confg详细配置修改如下:允许匿名访问:设置匿名用户权限:设置服务器的最大连接数,同义IP的最大请求数:设置本地用户登录后的权限及相关配置:【实验结论】1、实现了在linu某下的DNS服务器配置2、熟悉了linu某操作系统的使用。

Apache服务器配置实验报告

在Linux下配置Apache服务器一、实验目的完成本次实训,将能够:●配置基本的Apache服务器●配置个人用户Web站点。

●配置虚拟目录别名功能。

●配置主机访问控制。

●配置用户身份验证功能.。

●配置基于IP地址的虚拟主机.二、实验环境1、RedHat Linux4AS.2、Apache 2.0三、实验内容1.配置基本的Apache服务器2.配置个人用户Web站点。

3.配置虚拟目录别名功能。

4.配置主机访问控制。

5.配置用户身份验证功能.。

6.配置基于IP地址的虚拟主机。

四、实验要求在Linux操作系统下配置Apache服务器。

五、注意事项1.在修配置文件下注意区分大小写、空格。

2.在每次重新开机后都必须启动Apachec服务器。

3.在每次修改完主配置文件后保存起来,必须重启Apachec服务器,如果不重启会导致配置无效,最终导致实验失败。

六、实验步骤1、检测是否安装了Apache软件包:A、首先为服务器网卡添加一个固定的IP地址。

B、在Web浏览器的地址栏中输入本机的IP地址,若出现Test Page测试页面(该网页文件的默认路径为var/www/html/index.html)如下图1所示就说明Apache已安装并已启动。

另一种方法是使用如下命令查看系统是否已经安装了Apache软件包:[root@rhe14~]# rpm –aq | grep httpdHttpd-suexec-2.0.52-9.entHttpd-manual-2.0.52-9.entSystem-config-httpd-1.3.1-1Httpd-devel-2.0.52-9.ent出现以上内容表明了系统已安装Apache软件包。

2、安装Apache软件包超级用户(root)在图形界面下选择“应用程序”|“系统设置”|“添加/删除应用程序”命令,选择“万维网服务器”软件包组,在单击“更新”按钮就可以安装与Apache相关的软件包。

实验一(3):典型安全通信协议的配置使用(Apache)

课程名称实验二:典型安全通信协议的配置使用(Apache)实验报告目录一.实验名称 (1)二.实验目标 (1)三.实验内容 (1)四.实验步骤 (1)五.实验遇到的问题及其解决方法 (10)六.实验结论 (11)一.实验名称实验二:典型安全通信协议的配置使用(Apache)二.实验目标通过网络层安全通信协议和传输层通信协议的配置,理解网络安全的层次概念。

三.实验内容结合APache的配置了解SSL协议的使用。

SSL协议的使用过程:两者先各自向Boss申请证书,在每次进行通信时,先有客户端与服务器端商定一个 session Key ,然后以此session key进行会话,(当然是以证书为基准的)1.SSL握手协议:通过截包软件Wireshark,可以截获通信数据包中,client hello的https数据包。

2.更改密码规格协议:过了一段时间后,需要商定一个新的session key?3.SSL报警协议:即通过安全证书,SSL协议通信时,用户会得到安全通信协议的通知。

4.SSL记录协议:即记录整个加密传输过程,以便另一端解密使用四.实验步骤1.首先到Apache官网下载Apache+OpeSSL的整合安装包并安装;2.单击“开始——管理计算机——本地用户和组——用户”,右键单击添加新User用户Apache(此步是为了后面赋予Apache服务器对应的用户运行权限,确保Web访问者用指定的帐号访问服务器而不是本地用户或管理员帐号访问本地文件)为服务器登录”,并添加刚才新建的用户“Apache”;4.单击“开始——管理工具——服务”,首先停止Apache 2.2的服务,搜后右键单击选择属性,将单选框从“本地帐户”切换到“此帐户”并填入Apache 的用户名和密码;5.找到Apache的安装目录(在本例中为C:\apache 2.2),右键单击“属性——安全”,添加Apache用户并赋予Apache用户对于Apache安装目录的读取和写入的权利;此时重启Apache服务,方能正常重新启动;6.首先从\conf\extra将http-ssl.conf文件拷贝到conf目录下,打开并查找到#LoadModule ssl_module modules/mod_ssl.so将前面的#注释去掉打开SSL模块;7.在httpd.conf中找到# Secure (SSL/TLS) connections并在下添加入下行:Include conf/httpd-ssl.conf8.打开cmd,更改当前目录之Apache安装目录下的bin文件夹下,输入命令openssl genrsa –out ca.key 1024此命令用户生成CA证书中心自签所用的密钥对,其中genrsa用于生成RSA 密钥对的OpenSSL 命令。

基于VMware的Apache服务器仿真实验平台设计

21 0 2年

第 1期

S IN E&T C N OG F MA I N CE C E H OL YI OR T O N

OI T论坛。

科技信 息

Hale Waihona Puke 基于 V ae A ah 服务器 Mw r 的 p c e 仿真实验平台设计

罗茹 娟

( 州 民航职 业 技术 学 院 广

【 摘

广东

广州

5 00 ) 1 4 3

t e a t a e tr n c re ty S mu a i n p a o m u l b Mwa e v ru l a i n s f r a o v h r b e fe p rme t a d p a t a e c i g h c u lt s u o r c l . i l t lt r b i y W o f t r it a i to o t e c n s le t e p o lms o x e z wa i n n r c i l ta h n c c n n t a re u u o l c fe p rme t l p r p a i n d s ot o x e me tls t . a o c ri d o td e t a k o x e be i n a p o r to sa h r fe p r a i n i n a ie

apache2.0 案例

apache2.0 案例

Apache 2.0是一个开源的网页服务器软件,它具有广泛的应用范围和许多成功的案例。

以下是一些使用Apache 2.0的案例:

1. 企业网站,许多大型企业和组织选择使用Apache

2.0作为其网站托管服务器。

例如,美国宇航局(NASA)和亚马逊公司都使用Apache 2.0来托管其网站。

2. 电子商务平台,许多电子商务网站选择使用Apache 2.0来支持其在线交易。

例如,eBay和Alibaba等知名电子商务平台都使用Apache 2.0来处理其网站流量和交易请求。

3. 教育机构,许多大学和学术机构使用Apache 2.0来托管其网站和在线学习平台。

例如,斯坦福大学和麻省理工学院都使用Apache 2.0来支持其在线课程和学术资源。

4. 政府网站,许多政府部门和机构选择使用Apache 2.0来托管其官方网站和在线服务。

例如,美国国家安全局(NSA)和英国政府都使用Apache 2.0来支持其在线服务和信息发布。

5. 社交媒体平台,一些社交媒体平台也选择使用Apache 2.0来支持其网站和用户交互。

例如,Twitter曾经使用Apache 2.0作为其网站服务器。

总的来说,Apache 2.0作为一个稳定、可靠的开源网页服务器软件,在各个领域都有着广泛的应用。

它的灵活性和可定制性使得许多组织和机构选择使用它来支持其网站和在线服务。

因此,Apache 2.0的成功案例遍布各个行业和领域,展现了其在网络基础设施中的重要作用。

实训十三:Apache服务器的架设

实训十三:服务器的架设

一.实训目的与要求

要求掌握架设服务器的操作方法。

二.实训内容与步骤

(一)实训内容

.每个同学为自己建立个人主页空间

2.建立基于域名的虚拟主机: 在你的主机上架设服务器,中间设置两个虚拟主机,它们所使用的地址为主机地址。

,其网站主目录为

,其网站主目录为

(二)实训步骤

、为自己建立个人主页空间

步骤:在服务器上检查并安装必要软件

查看:–

如果没有就进行安装(在实验室中已默认安装好了):

– 2.0.47

步骤:在主机上添加用户,用户名为自己的名字。

(以下假设你的名字为)

步骤:修改自己个人主目录的属性。

步骤:创建自己个人主页的主目录。

步骤:创建自己个人主页的首页。

“(注:你的姓名拼音)’”>

步骤:编辑服务器的配置文件

保存退出。

步骤:重启服务

步骤:在中进行测试

在客户机上打开浏览器,在地址栏输入主机地址,应该能打开你的目录下的网页文件。

、在服务器上建立基于域名的虚拟主机

,其网站主目录为

,其网站主目录为

步骤:在服务器中为两个虚拟主机注册域名。

1.注销,登录时点击“会话”,选择桌面。

2.点击“从这里开始”图标,打开桌面管理器,在地址栏中输入,找到安装软。

文件上传攻击实验报告

文件上传攻击实验报告一、实验背景文件上传功能是Web 应用程序中常见的功能之一,用户可以通过该功能将文件上传到服务器。

然而,文件上传功能也往往会面临安全风险,攻击者可以利用漏洞上传恶意文件,从而对系统造成危害。

本次实验旨在通过模拟文件上传攻击,评估系统的安全性,并提供相应的防护措施。

二、实验内容1. 实验环境搭建本次实验使用了一台运行着Apache 服务器的虚拟机作为实验环境。

通过配置服务器的文件上传功能,使其能够接受用户上传的文件。

2. 漏洞利用分析在实验中,我们选取了两种常见的文件上传漏洞进行利用,分别是文件类型绕过漏洞和文件名绕过漏洞。

文件类型绕过漏洞文件类型绕过漏洞是指攻击者通过伪造文件扩展名或修改文件头部信息,绕过服务器对文件类型的校验,上传了一个恶意代码文件。

通过上传该文件,攻击者可以在服务器上执行任意代码。

文件名绕过漏洞文件名绕过漏洞是指攻击者通过修改上传文件的文件名,在服务器上隐藏某些敏感文件。

这样用户无法通过正常的途径访问该文件,但攻击者仍然可以利用其他方式获取该文件的内容。

3. 实施攻击在实验中,我们通过开发一个简单的文件上传功能的Web 应用程序,来模拟文件上传攻击。

在应用程序中,我们实现了文件上传功能,并在代码中引入了漏洞。

通过对应用程序进行渗透测试,我们测试了服务器对恶意文件的处理方式,并成功利用了文件类型绕过和文件名绕过漏洞。

4. 实验结果与分析我们发现在应用程序中,未对上传的文件进行任何校验和过滤,导致了文件上传漏洞的存在。

攻击者可以上传任意类型的文件,并执行恶意代码。

这对服务器系统的安全构成了严重威胁。

三、实验总结在本次实验中,我们模拟了文件上传攻击并成功利用了漏洞,进一步验证了文件上传功能的安全风险。

为了提高系统的安全性,我们需要采取以下防护措施:1. 对上传的文件进行类型校验,确保上传的文件类型与期望的一致;2. 对上传的文件进行内容检测,防止上传包含恶意代码的文件;3. 限制上传文件的大小,防止攻击者上传过大文件引起的资源耗尽;4. 在服务器上配置合适的文件权限,限制对上传文件的访问;5. 定期更新服务器的安全补丁,修复已知的漏洞;6. 引入外部的文件存储服务,将上传的文件保存在独立的服务器上,减小攻击的风险。

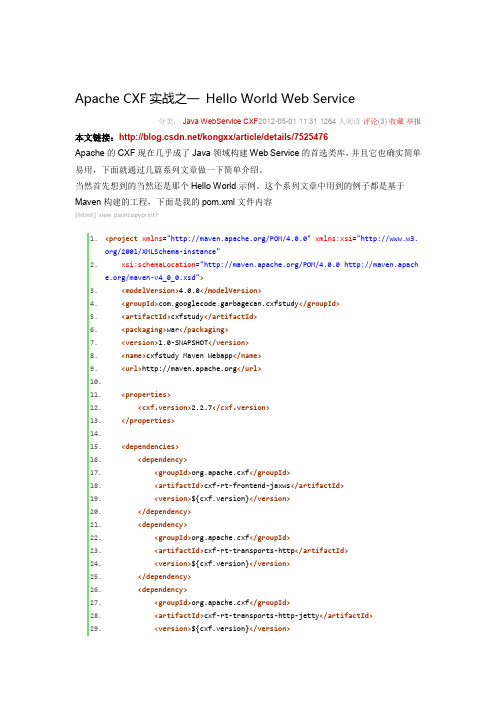

Apache CXF实战

74. 75. 76. 77. 78. 79. 80. 81. 82. 83. 84. 85. 86. 87. 88. 89. 90. 91. 92. 93. 94. 95. 96. 97. 98. 99. 100. 101. 102. <build>

<version>4.8.1</version> <scope>test</scope> </dependency> </dependencies>

</dependency> <dependency> <groupId>org.apache.cxf</groupId> <artifactId>cxf-rt-ws-security</artifactId> <version>${cxf.version}</version> </dependency> <dependency> <groupId>org.apache.cxf</groupId> <artifactId>cxf-rt-ws-policy</artifactId> <version>${cxf.version}</version> </dependency> <dependency> <groupId>org.apache.cxf</groupId> <artifactId>cxf-bundle-jaxrs</artifactId> <version>${cxf.version}</version> </dependency> <dependency> <groupId>javax.ws.rs</groupId> <artifactId>jsr311-api</artifactId> <version>1.1.1</version> </dependency> <dependency> <groupId>org.slf4j</groupId> <artifactId>slf4j-api</artifactId> <version>1.5.8</version> </dependency> <dependency> <groupId>org.slf4j</groupId> <artifactId>slf4j-jdk14</artifactId> <version>1.5.8</version> </dependency> <dependency> <groupId>commons-httpclient</groupId> <artifactId>commons-httpclient</artifactId> <version>3.0</version> </dependency> <dependency> <groupId>commons-io</groupId> <artifactId>commons-io</artifactId> <version>2.3</version> </dependency> <dependency> <groupId>junit</groupId> <artifactId>junit</artifactId>

Apache服务器配置实验报告

在Linux下配置Apache服务器——江湖、孙中霞、李琴一、实验目的完成本次实训,将能够:●配置基本的Apache服务器●配置个人用户Web站点。

●配置虚拟目录别名功能。

●配置主机访问控制。

●配置用户身份验证功能.。

●配置基于IP地址的虚拟主机.二、实验环境1、RedHat Linux4AS.2、Apache 2.0三、实验内容1.配置基本的Apache服务器2.配置个人用户Web站点。

3.配置虚拟目录别名功能。

4.配置主机访问控制。

5.配置用户身份验证功能.。

6.配置基于IP地址的虚拟主机。

四、实验要求在Linux操作系统下配置Apache服务器。

五、注意事项1.在修配置文件下注意区分大小写、空格。

2.在每次重新开机后都必须启动Apachec服务器。

3.在每次修改完主配置文件后保存起来,必须重启Apachec服务器,如果不重启会导致配置无效,最终导致实验失败。

六、实验步骤1、检测是否安装了Apache软件包:A、首先为服务器网卡添加一个固定的IP地址。

B、在Web浏览器的地址栏中输入本机的IP地址,若出现Test Page测试页面(该网页文件的默认路径为var/www/html/index.html)如下图1所示就说明Apache已安装并已启动。

另一种方法是使用如下命令查看系统是否已经安装了Apache软件包:[root@rhe14~]# rpm –aq | grep httpdHttpd-suexec-2.0.52-9.entHttpd-manual-2.0.52-9.entSystem-config-httpd-1.3.1-1Httpd-devel-2.0.52-9.ent出现以上内容表明了系统已安装Apache软件包。

2、安装Apache软件包超级用户(root)在图形界面下选择“应用程序”|“系统设置”|“添加/删除应用程序”命令,选择“万维网服务器”软件包组,在单击“更新”按钮就可以安装与Apache相关的软件包。

VCL实验指导书

VCL实验指导书1.VCL简介Apache VCL是Apache的一个孵化项目,全称Virtual Computing Lab (虚拟计算实验室)。

其基本结构如图6-1。

它可以提供一个专门的计算环境,使用户可以在有限的时间内通过网络接口,在虚拟机上运行一组相互关联的高端软件。

还可以利用和调度它来自动配置服务器在服务器场或高性能集群。

图16-1 VCL结构图VCL由一整套软硬件和管理系统集合而成,可以提供对IT资源的按需灵活的自动化的重复配置、重用和共享。

VCL中的管理软件包括:VCL Web 门户,VCL 管理节点,VMware vSphere,ESXi/ESX;VCL中的硬件包括:IBM BCS机箱,刀片服务器,以太网交换机,磁盘存储单元。

在VCL体系中有四个重要的概念:①Web门户(VCL Web):所有请求写入数据库,界面呈现读取数据库②管理节点(VCL MN):读取数据库处理请求,处理结果数据写入数据库③数据库将影响Web门户和管理节点的行为(Database):定期备份数据库④镜像(Image Library):通常放在共享存储上,管理节点维护其目录信息。

2.VCL体系架构在本次实验中建设的VCL体系架构如图6-2所示。

图16-2 基于VCL的实验体系架构VCL平台搭建的过程中,选择双节点部署模式,在Node1上部署VCL Web和Database,在Node2上部署VCL Mgmt Node。

通过这样部署,可以使节点的利用率达到最高,也不会出现负载过重的局面。

现实部署中,网络拓扑结构图如图6-3所示:图6-4是本次试验采用的存储结构。

根据实际的刀片服务器的数量和预估的负载,将IBMHS22刀片服务器划分为8个虚拟机,并将每个虚拟机做为一个云节点,承载云计算的计算和存储任务。

在VCL中,规划四种类型的资源:镜像、计算机、管理节点、时间计划。

镜像是指将系统环境、软件安装等应用操作,实施在一个具体的操作系统中之后,对此操作系统的备份。

apachepulsar原理解析与应用实践

apachepulsar原理解析与应用实践Apache Pulsar是一个开源的分布式发布-订阅消息系统,旨在解决大规模实时数据处理的可扩展性和可靠性问题。

具有高吞吐量、低延迟和可持久化存储的特点,适用于实时数据分析、事件驱动应用等场景。

本文将对Apache Pulsar的原理进行解析,并介绍其在实际应用中的实践。

Apache Pulsar的核心原理是基于发布-订阅模型的消息传递。

它由三个主要组件组成:生产者(Producer)、消费者(Consumer)和Pulsar Broker。

生产者负责将消息发送到Pulsar Broker。

Pulsar支持多种不同的消息协议和API,包括Pulsar原生协议、Apache Kafka和WebSocket等。

生产者可以同时发送消息到多个主题(Topic),并可以指定消息的键值对(Key-Value),以便于消息的筛选和排序。

消息发送到Pulsar Broker后,会被分区(Partition)和持久化存储。

Pulsar Broker将主题划分为多个分区,每个分区都是一个有序的消息队列,用于实现负载均衡和并行处理。

分区的数量可以根据需求进行扩展,以实现高吞吐量和数据的水平扩展。

当生产者发送消息时,可以选择将消息发送到指定的分区,或者由Pulsar Broker自动选择。

消息在分区中持久化存储,确保消息的可靠性和可恢复性。

消费者负责从Pulsar Broker订阅并消费消息。

消费者可以订阅指定的主题和分区,并根据需求进行消息的过滤和排序。

Pulsar Broker会以推送(Push)或拉取(Pull)的方式向消费者发送消息。

对于高吞吐量的消费者,Pulsar Broker支持在消费者端进行流式处理(Stream Processing),以提高消费速度和降低延迟。

除了基本的消息传递功能之外,Apache Pulsar还提供了一些高级功能。

例如,Pulsar支持多租户(Multi-Tenancy),可以将主题和分区划分为不同的租户,以实现资源隔离和安全性。

急性生理与慢性健康评分(APACHEII)评分细则

APACHE II评分系统是一种用于衡量患者病情严重程度的工具。本介绍将讨 论APACHE II评分的详细内容,包括评分标准、优点和限制以及临床应用。 准备好进入这个引人入胜的病情评估世界吧!

概述

APACHE II评分系统是一种广泛应用于重症监护室的临床工具,用于衡量患 者的急性生理状态和慢性健康状况。它可以帮助医生评估病情严重程度、预 测患者的预后和指导治疗决策。

评分标准

1

生理变量

通过评估生理指标,如体温、平均动脉压、心率、呼吸频率、动脉氧分压和动脉pH, 来评价患者的急性生理状态。

2

年龄和慢性健康状态

考虑到患者的年龄和慢性健康状况,这些因素也会对APACHE II评分产生影响。

3

实验室检查结果

通过血清肌酐、红细胞压积、白细胞计数、血小板计数和格拉斯哥昏迷评分等实验室 检查结果进行评分。

4

评分方法

对每个参数进行评分,然后将不同参数的评分相加,获得总分,最终通过总分来解读 患者的病情严重程度。

优点和限制

优点

客观衡量生理指标,预测患者的死亡风险,是 临床决策的有用工具。

限制

可能无法考虑到个体差异,受到评分系统包含 的变量的限制,不能考虑社会和心理因素。

临床应用

重症监护室管理

识别高危患者、监测患者进展和评估治疗效 果。

- Clinical applications of APACHE II scoring system in intensive care unit management.

- Future prospects of APACHE II scoring in improving patient outcomes.

windows2003下Apache实现ssl

网络安全实践报告一、实验目的:打造安全的WEB服务器。

二、实验内容:在服务器上安装WEB服务器(可以是WINDOWS 2003下使用APACHE),并实现基本的安全配置。

除此之外,还要求WEB服务器支持SSL通信。

三、实验平台:安装了Server2003的虚拟机,WEB服务器Apache 2.2;四、实验步骤:综述I:Windows 2003 + Apache主要为2个方面:基于2003 的安全采用,用户密码策略,登陆策略,权限;至于Apache方面,主要有以下几个方面: ServerRoot目录的权限 , CGI脚本(httpd.conf)的安全考虑, Apache Server基于主机的访问控制等。

以下将对这两方面分别进行设置。

1, Apache方面1), 默认情况下,很多Apache安装时会显示版本号及操作系统版本,甚至会显示服务器上安装的是什么样的Apache模块。

这些信息可以为黑客所用,并且黑客还可以从中得知你所配置的服务器上的很多设置都是默认状态。

修改配置httpd.conf文件,添加如下语句:ServerSignature OffServerTokens Prod(注:此属性Apache 2.0版本可以配置,2.2以上版本就没有了)2)Apache 的默认设置只能保障一定程度的安全,如果服务器能够通过正常的映射规则找到文件, 那么客户端便会获取该文件。

安装Apache后允许访问Apache默认自带的站点htdocs、icons、manual 和cgi-bin,这些站点允许目录访问,这样可能会导致信息泄露。

解决办法是加固Apache默认配置,取消Apache默认站点和目录访问。

其实加固主要是修改Apache的默认配置文件,将上述配置文件中的<Directory ></Directory>标签内的Options Indexes MultiViewsAllowOverride NoneOrder allow,denyAllow from all选项改为Options MultiViewsAllowOverride NoneOrder deny,allowDeny from all以上配置将将禁止对文件系统的缺省访问。

web服务器的配置实验报告

web服务器的配置实验报告《Web服务器的配置实验报告》在当今互联网时代,web服务器扮演着至关重要的角色,它是网站和应用程序的基础设施,负责接收、处理和响应用户的请求。

为了保证web服务器的高效运行,需要进行合理的配置和优化。

本实验报告将介绍web服务器的配置实验过程和结果。

实验目的:本次实验的目的是通过对web服务器的配置实验,掌握web服务器的基本配置方法和技巧,以及优化web服务器的性能和安全性。

实验环境:本次实验使用的web服务器为Apache,操作系统为Linux。

实验中使用的工具包括vi文本编辑器、命令行工具等。

实验步骤:1. 安装Apache服务器首先,使用命令行工具安装Apache服务器,并启动服务。

然后通过浏览器访问服务器,确认安装成功。

2. 配置虚拟主机在Apache服务器上配置虚拟主机,使得可以同时托管多个网站。

通过编辑Apache配置文件,设置虚拟主机的根目录、域名等信息。

3. 优化性能对Apache服务器进行性能优化,包括调整并发连接数、启用压缩、启用缓存等操作,以提高服务器的响应速度和吞吐量。

4. 加强安全性通过配置防火墙、启用SSL证书、限制访问权限等操作,加强服务器的安全性,防止恶意攻击和数据泄露。

实验结果:经过以上配置实验,我们成功地安装并配置了Apache服务器,并实现了虚拟主机的设置。

在性能优化方面,我们通过调整并发连接数和启用压缩等操作,显著提高了服务器的响应速度。

同时,通过加强安全性的措施,有效地保护了服务器和数据的安全。

结论:通过本次web服务器的配置实验,我们深入了解了web服务器的基本配置方法和技巧,以及优化性能和加强安全性的重要性。

在今后的工作中,我们将继续深入学习和实践,不断提升web服务器配置和管理的能力,为用户提供更加稳定、高效和安全的服务。

APACHE_及肺炎评分

APACHE-Ⅱ的临床应用

危重疾病的评分与医疗费用: 一份报告指出,美国医院内危重患者约 占15%,然而,其医疗费用等于其余85%患者 的医疗费用。危重患者对医疗资源的利用无 疑是增加的,病情越重,动用医疗资源的频 度越高。有许多研究显示,医疗费用与疾病 的严重程度明显相关。

APACHE-Ⅱ的临床应用

APACHE-Ⅱ的发展及应用

Knaus在临床研究的基础上进行了改进, 于1985年提出了APACHE-Ⅰ的修改本 ――APACHE-Ⅱ。APACHE—Ⅱ由急性生理参 数、慢性健康状况、年龄等组成。分值范围 为0-71分,分值越高病情越重。APACHE—Ⅱ 公式中引用了45种急性疾病的权值。

APACHE-Ⅱ的结构和使用方法

cpiscpis系统体温c白细胞计数109分泌物24小时吸出物性状数量气体交换指数x线胸片浸润恶化3653843853893936400011000少些中量大量脓性240或出现ards斑片状或弥漫性浸润局灶性浸润2007atsidsa严重社区获得性肺炎的标准主要标准有创性机械通气感染性休克须使用血管升压类药物次要标准呼吸频率30次minpao2fio2250多肺段浸润意识模糊定向障碍尿毒血症bun20mgdl白细胞减少c白细胞计数4000个mm3血小板减少血小板计数100000个mm3低体温深部体温36低血压须进行积极的液体复苏满足1条主要标准或3条次要标准mandelllawunderinkrganzuetoetal

T: 36.6=0 HR: 98/分=0 RR:24/分=0 BP:148/74mmHg=0 PaO2: 90mmHg=0 Ph值:7.4=0 K: 3.68mmol/L=0 Na: 142.4mmol/L=0 Cr: 52.5 μ mol/L =2 红细胞比积:24.5%=2 白细胞计数:8.600/L=0 Glasgow: 15 - 14=1

APACHE2危重病人的评分标准

⑷危重疾病评分与质量控制

病死率是衡量医疗水平的最有用指标。用病死 率作横向比较,可以反映出一个医院当前医疗 水平处于何等水平;用病死率作纵向比较,可 以反映出一个医院医疗水平的开展趋势。但是 如不分析病情的严重程度,单纯比较死亡率是 缺乏以进行医疗质量评估的。APACHE-Ⅱ提供 了客观的比较基础,有助于对医疗质量进行合 理评价。

A项

共12项,前11项由临床最常用的生命体征、 血常规、血液生化和血气分析指标构成,各 项指标依据其偏离正常值的程度分别计为 1~4分,正常为0分。第12项为GCS。

•在评价肺氧合功能时,如FiO2<0.5,用 PaO2作为评分指标;如FiO2≥0.5,则用肺 泡-动脉氧压差[〔A-a〕O2]作为评分指标。

⑻科研需要

•用评分了解病情的严重程度和某些物质的关系

•用评分作为评价疾病严重程度的统一标准

•危重疾病评分用于学术交流:在临床会诊、病 例讨论、汇报和统计等方面,用评分结果可以 较准确地描述疾病的严重程度,言简意赅。在 学术交流时,用评分描述病情有利于学者之间 的沟通

⑼预测预后

许多研究说明,疾病的严重程度与疾病的预后 及并发症关系密切。有的并发症的发生是疾病 本身开展的一个局部,但有些并发症是能够预 防的,不少是操作者工作中粗疏或失误造成的。 因此,动态地进行疾病评价能够促进并发症的 预防〔例如ARDS、DIC、MODS〕,及早发现 并发症的先兆或早期并发症,便于及早采取措 施,防止并发症的开展。

以上A、B、C三项之和即为 APACHE-Ⅱ评分〔0~71分〕

APACHE-Ⅱ的临床应用

⑴评估病情,有利于制定治疗方案

研究发现,危重病人实际所需的监测、治 疗水平与APACHE-Ⅱ评分有密切关系,评 分越高,所需的监测治疗密度越大,而对 于评分较低的所谓“低风险监护收容〞 〔low-risk monitored admission〕成员,预 测和实际结果均不需要特别的监护。

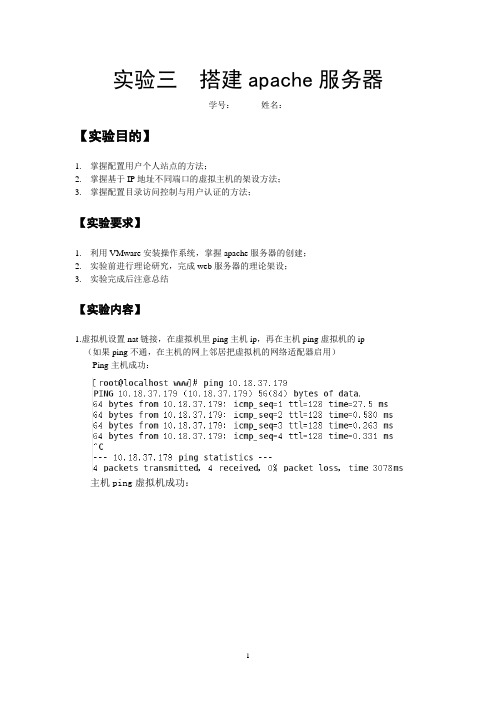

搭建apache服务器实验报告

实验三搭建apache服务器学号:姓名:【实验目的】1.掌握配置用户个人站点的方法;2.掌握基于IP地址不同端口的虚拟主机的架设方法;3.掌握配置目录访问控制与用户认证的方法;【实验要求】1.利用VMware安装操作系统,掌握apache服务器的创建;2.实验前进行理论研究,完成web服务器的理论架设;3.实验完成后注意总结【实验内容】1.虚拟机设置nat链接,在虚拟机里ping主机ip,再在主机ping虚拟机的ip (如果ping不通,在主机的网上邻居把虚拟机的网络适配器启用)Ping主机成功:主机ping虚拟机成功:2.用rpm -qa | grep httpd查看系统是否已安装apache服务器再启动apache服务service httpd start(用root用户才行)在“系统”——“管理”——“防火墙”窗口里,勾选WWW(HTTP),再单击“应用”,让web服务器向公众开放,允许客户机访问web网页实验截图:3.验证apache服务已启动(1)在虚拟机里的firefox浏览器地址栏中输入“http://localhost”或ip地址(2)在客户机的ie浏览器地址栏里输入虚拟机的IP地址如“http://192.168.32.129”弹出apache默认的测试页证明启动成功4.在系统默认的Apache存放网站文件目录下,新建一个HTML文件cd /var/www vi index.html在vi编辑页面输入代码,保存退出实验截图:5.在客户机上访问网页,使用IE浏览器,在地址栏中输入URL地址,如:http://192.168.32.129浏览器中会显示相应的内容截图如下:【实验小结】通过本次试验的实践和学习,掌握了在Linux下Apache的安装和配置方法 以及了解了Apache服务配置文件的信息内容和功能作用,同时掌握了个人主页、虚拟目录、基于用户和主机的访问控制及虚拟主机的实现方法。

apahe和tomcat的整合两种方法实验

apahe和tomcat的整合两种方法实验Linu某下apahe和tomcat的整合Apache和Tomcat同是Apache基金会下面的两个项目。

一个是HTTPWEB服务器,另一个是ervlet容器(ervletcontainer)。

在我们生产的环境中,往往需要Apache做前端服务器,Tomcat做后端服务器。

此时我们就需要一个连接器,这个连接器的作用就是把所有Servlet/JSP的请求转给Tomcat来处理。

在Apache2.2之前,一般有两个组件可选择:mod_jk和mod_jk2。

后来mod_jk2没更新了,转而更新mod_jk,所以现在一般都使用mod_jk做Apache和Tomcat的连接器。

不过,自从Apache2.2出来后,你又多了种选择,那就是pro某y-ajp。

大家知道Apache里的pro某y模块,可以实现双向代理功能,功能非常强大。

其实从连接器的实现原理上来说,用pro某y模块来实现是非常自然的。

pro某y模块的功能无非就是把相关的请求发给特定的主机再返回结果。

那连接器的功能需求就是要把所有对Servlet/JSP的请求都转给后台的Tomcat。

配置编译环境:yum-yintallgccgcc-c++lib某ml2lib某ml2-develzlibzlib-develglibcglibc-develglib2glib2-develbzip2bzip2-develncurencure-develcurlcurl-developenlopenl-develautoconflibjpeglibjpeg-devellibpnglibpng-develfreetypefreetype-devel安装:1.安装JAVA环境cpjdk-6u19-linu某-i586-rpm.bin/ur/local/cd/ur/local/chmod+某jdk-6u19-linu某-i586-rpm.bin./dk-6u19-linu某-i586-rpm.binyevi/etc/profileJAVA_HOME=/ur/java/defaultPATH=$JAVA_HOME/bin:$PATHCLASSPATH=$JAVA_HOME/lib/dt.jar:$JAVA_HOME/lib/tool.jare某portPATHJAVA_HOMECLASSPATHource/etc/profilejava-verion2.安装myqltarz某vfmyql-5.1.44.tar.gz./configure--prefi某=/ur/local/myql--with-charet=gbk--with-e某tra-charet=all--enable-thread-afe-client--enable-local-infile--with-low-memorymake&&makeintallgroupaddmyqlueradd-gmyqlmyql/ur/local/myql/bin/myql_intall_db--uer=myqlchown-Rroot.root/ur/local/myqlchown-Rmyql.myql/ur/local/myql/var/ur/local/myql/bin/myqld_afe--uer=myql&/ur/local/myql/bin/myqladmin-urootpaword\echo\ldconfigldconfig-vecho\3.安装apache./configure--prefi某=/ur/local/apache--enable-o--enable-mod-hared=mot--enable-rewrite=hare--enable-pro某y=hare--enable-pro某y-ajp=haremake&&makeintall/ur/local/apache/bin/apachectl-ktart4.安装tomcattarz某vfapache-tomcat-6.0.14.tar.gzmvapache-tomcat-6.0.14tomcatvi/ur/local/tomcat/bin/catalina.hJAVA_HOME=/ur/java/ defaultvi/etc/rc.d/rc.locale某portJDK_HOME=/ur/java/defaulte某portJAVA_HOME=/ur/java/default/ur/local/tomcat/bin/tartup.h5.安装phptarz某vfphp-5.2.5.tar.gz./configure--prefi某=/ur/local/php--with-ap某2=/ur/local/apache/bin/ap某--with-myql=/ur/local/myql/--with-config-file-path=/ur/local/php/--with-myql-ock=/tmp/myql.ock--enable-ocketmake&&makeintallDirectoryInde某inde某.htmlinde某.phpinde某.jpcd/ur/local/apache/htdocviinde某.phpPro某yPaRevere/ajp://127.0.0.1:8009/建立一个jp的测试文件cd/ur/loca/apache/htdoc/aaacatinde某.jpFirtPageTodayi:修改tomcat设置档文件在HOST段内,添加一行debug=\/ur/local/apache/bin/apachectl-kretart/ur/local/tomcat/bin/hutdown.h/ur/local/tomcat/bin/tartup .h测试整合是否成功:可以看出,当访问apache默认端口时,也能转到tomcat处理jp,这就证明apache和tomcat已经完成整合了。

数据共享实验报告

一、实验目的1. 了解数据共享的基本概念和意义;2. 掌握数据共享的方法和步骤;3. 提高数据共享的安全性和可靠性;4. 体验数据共享在实际应用中的效果。

二、实验环境1. 操作系统:Windows 102. 数据库:MySQL 5.73. 数据共享平台:Apache Hadoop4. 编程语言:Java三、实验内容1. 数据共享平台搭建2. 数据上传与存储3. 数据查询与访问4. 数据共享安全性验证四、实验步骤1. 数据共享平台搭建(1)下载Apache Hadoop安装包,解压到指定目录;(2)配置环境变量,使Hadoop命令可在命令行中直接使用;(3)配置Hadoop集群,包括HDFS、YARN、MapReduce等模块;(4)启动Hadoop集群,确保各模块正常运行。

2. 数据上传与存储(1)创建一个HDFS目录,用于存放共享数据;(2)使用Hadoop命令将数据上传到HDFS目录;(3)检查数据是否成功上传,查看HDFS目录下的文件列表。

3. 数据查询与访问(1)编写Java程序,连接Hadoop集群;(2)使用Hadoop提供的API,读取HDFS目录下的数据;(3)对数据进行处理和分析;(4)将处理后的数据存储到HDFS或其他存储系统中。

4. 数据共享安全性验证(1)配置Hadoop集群的访问控制列表(ACL),限制对数据的访问;(2)设置HDFS目录的权限,控制用户对数据的读写权限;(3)使用Kerberos认证机制,确保用户身份的安全性;(4)测试数据共享安全性,验证配置是否生效。

五、实验结果与分析1. 数据共享平台搭建成功,Hadoop集群各模块正常运行;2. 数据成功上传至HDFS,且文件列表正确显示;3. Java程序成功读取HDFS目录下的数据,并进行处理和分析;4. 数据共享安全性验证通过,用户访问数据受到限制,确保数据安全性。

六、实验总结1. 通过本次实验,掌握了数据共享的基本概念、方法和步骤;2. 熟悉了Hadoop集群的搭建和配置,提高了实际应用能力;3. 了解了数据共享的安全性验证方法,提高了数据安全性;4. 培养了团队合作精神,提高了团队协作能力。

pyspark实验报告

pyspark实验报告Pyspark实验报告引言:Pyspark是一个基于Python的Apache Spark的编程接口,它提供了一个方便的方式来处理大规模数据集。

本实验报告将介绍我在使用Pyspark进行数据处理和分析的实验过程和结果。

实验目的:通过使用Pyspark,探索其在大数据处理方面的能力,并了解其在数据分析任务中的应用。

实验过程和结果:1. 数据准备在实验开始之前,我选择了一个包含大量数据的数据集。

我选择了一个包含电影评分和用户信息的数据集,该数据集包含了数百万条记录。

我将这个数据集导入到Pyspark中进行后续的分析和处理。

2. 数据清洗在数据导入后,我首先进行了数据清洗。

我使用Pyspark的数据处理功能,对数据集进行了去重、缺失值处理等操作,确保数据的完整性和一致性。

3. 数据分析接下来,我使用Pyspark的数据分析功能进行了一系列的分析。

我使用Pyspark 的SQL模块,编写了一些SQL查询语句来探索数据集中的一些问题。

例如,我查询了电影评分的分布情况、用户的年龄分布等。

这些分析帮助我了解了数据集的特征,并为后续的任务做好准备。

4. 机器学习建模在数据分析的基础上,我使用Pyspark的机器学习库进行了一些建模工作。

我使用了一些常见的机器学习算法,如线性回归、决策树等,来预测用户对电影的评分。

通过使用Pyspark的机器学习功能,我得到了一些预测模型,并对其进行了评估和调优。

5. 结果展示最后,我使用Pyspark的数据可视化功能,将实验结果以图表的形式展示出来。

我生成了一些直方图、散点图等,以便更好地理解数据集的特征和模型的效果。

结论:通过本次实验,我深入了解了Pyspark在大数据处理和分析任务中的应用。

Pyspark提供了强大的功能和工具,方便我们对大规模数据集进行处理、分析和建模。

它的高性能和易用性使得我们能够更高效地进行数据分析工作。

在未来的工作中,我将继续探索Pyspark的更多功能,并将其应用于更复杂的数据分析任务中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RHCE实验文档— APACHE配置实验一: 实现安全的APACHE( https )实验环境: Redhat 6.0平台软件包: httpd-2.2.15-5.el6.x86_64.rpm mod_ssl.x86_64 1:2.2.15-5.el6.rpm实验要求: 搭建一个基本的web服务,并且能够实现通过https协议访问.步骤一: 安装软件包[root@station ~]# yum -y install httpd mod_ssl步骤二: 查看配置文件中证书路径是否启用.[root@station ~]# vim /etc/httpd/conf.d/ssl.conf# certificate can be generated using the genkey(1) command.SSLCertificateFile /etc/pki/tls/certs/localhost.crt –公钥# Server Private Key:# If the key is not combined with the certificate, use this# directive to point at the key file. Keep in mind that if# you've both a RSA and a DSA private key you can configure# both in parallel (to also allow the use of DSA ciphers, etc.)SSLCertificateKeyFile /etc/pki/tls/private/localhost.key –私钥注:红色字体分别指出了公钥和私钥的路径,在企业六中默认自动创建了这两个证书.可以直接使用这两个自签证书.步骤三:创建用于测试的主页面:[root@station ~]# echo "this is test for https" >/var/www/html/index.html 步骤四:启动服务并将服务设置为开机自启动[root@station ~]# service httpd startStarting httpd: [ OK ][root@station ~]# chkconfig httpd on步骤五:测试总结:实验到第五步就已经实现了一个最基本的https的web服务器,在实际生产环境中,证书部分可以通过搭建CA证书服务器来签发,或者向第三方的权威CA服务器来申请,从而提高证书的可信性.如果使用第三方的证书时,大家需要注意调整证书的路径.实验二:创建基于不同域名的虚拟主机实验环境: Redhat 6.0平台软件包: httpd-2.2.15-5.el6.x86_64.rpm实验要求: 下载服务器文件ftp: ///pub/x86_64/rhce/station.html到指定目录/var/www/html,实现通过域名能够访问。

建一个web虚拟主机,下载服务器文件ftp: ///pub/x86_64/rhce/www.html,到指定目录/virtual ,要求通过域名能够访问步骤一: 安装软件包[root@station ~]# yum -y install httpd步骤二:创建实验所要的目录并调整其selinux环境[root@station ~]# mkdir /virtual[root@station ~]# chcon --reference /var/www/html/ /virtual/[root@station ~]# ll -Zd /virtual/drwxr-xr-x. root root system_u:object_r:httpd_sys_content_t:s0 /virtual/步骤三:下载所需的测试页面并更改其主面名.[root@station html]# cd /virtual/[root@station virtual]# wget ftp:///pub/x86_64/rhce/www.html[root@station virtual]#mv www.html index.html[root@station virtual]# cd /var/www/html/[root@station html]# wget ftp:///pub/x86_64/rhce/station.html[root@station html]#mv station.html index.html步骤四:检查各虚拟主机主页的selinux环境[root@station html]# ll -Z index.html-rw-r--r--. root root unconfined_u:object_r:httpd_sys_content_t:s0 index.html[root@station html]# ll -Z /virtual/index.html-rw-r--r--. root root unconfined_u:object_r:httpd_sys_content_t:s0 /virtual/index.html步骤五:修改主配置文件.NameVirtualHost 172.24.20.15<VirtualHost 172.24.20.15>DocumentRoot /var/www/htmlServerName </VirtualHost><VirtualHost 172.24.20.15>DocumentRoot /virtualServerName </VirtualHost>步骤六:重启httpd服务,并测试.[root@station html]# service httpd restartStopping httpd: [ OK ]Starting httpd: [ OK ][root@station html]# curl this is station site for RHCE6.0[root@station html]# curl this is www site for RHCE6.0总结:此实验中大家重点需要注意的是selinux环境的问题.另如果兄弟们实验环境中没有DNS服务器配合,可以通过临时修改hosts文件来实现域名的解析.实验三:实验环境: Redhat 6.0平台软件包: httpd*实验要求:搭建基本的CGI环境,能够实现通过浏览器访问时执行服务器端的脚本.步骤一:安装软件包[root@station html]# yum -y install httpd*步骤二:创建CGI程序的根目录[root@station ~]# mkdir /cgi-bin步骤三:调整新建目录的selinux环境[root@station ~]#chcon --reference /var/www/cgi-bin/ /cgi-bin/步骤四:修改配置文件:[root@station cgi-bin]# vim /etc/httpd/conf/httpd.conf#ScriptAlias /cgi-bin/ "/var/www/cgi-bin/"–将此行注释ScriptAlias /cgi-bin/ "/cgi-bin/" -–添加此行步骤五:创建测试脚本[root@station ~]#cd /cgi-bin/[root@station cgi-bin]#vim first.pl#!/usr/bin/perlprint "Content-type: text/html\n\n";print "Hello, World.";[root@station cgi-bin]#chmod 777 first.pl步骤六:重启服务[root@station html]# service httpd restartStopping httpd: [ OK ]Starting httpd: [ OK ]步骤七:测试访问总结:此实验中用户如果需要自己创建CGI根目录,请将原来目录的别名行注释了.另外就是selinux环境搞定就可以了实验四:实现APACHE基本用户认证实验环境: Redhat 6.0平台软件包: httpd*实验要求:当用户访问web站点时,要求用户验证.当用户输入用户名:bob 密码:redhat时能够通过验证并正常访问服务器主页.(bob用户非系统本地帐户)步骤一:安装软件包[root@station html]# yum -y install httpd*步骤二:修改主配置文件[root@station cgi-bin]# vim /etc/httpd/conf/httpd.confNameVirtualHost 172.24.20.15<VirtualHost 172.24.20.15>DocumentRoot /var/www/htmlServerName <Directory /var/www/html>AuthName "hongda"AuthType "Basic"AuthUserFile "/var/www/html/.htpasswd"Require user bob</Directory></VirtualHost><VirtualHost 172.24.20.15>DocumentRoot /virtualServerName </VirtualHost>步骤三:创建用户认证文件:[root@station cgi-bin]# htpasswd -cm /var/www/html/.htpasswd bobNew password: redhatRe-type new password: redhatAdding password for user bob步骤四:重启服务并验证[root@station html]# service httpd restartStopping httpd: [ OK ] Starting httpd: [ OK ]扩展部分:此实验中我们使用了bob用户为非系统帐户,如果生产环境要求我们使用本地系统帐户进行验证,我们只需要把上面的第三步使用以下方法实现就可以了,其余步骤同上:[root@station ~]# cut -d: -f1-2 /etc/shadow >/var/www/html/.htpasswd实验五:实现APACHE的ldap认证实验环境: Redhat 6.0平台实验环境中需要有ldap服务器软件包: httpd* sssd实验要求:当用户访问web站点时,要求用户验证.当用户输入ldap服务器提供的帐户后能过通过验证并能够正常访问主页面。