Log02 - rsyslog配置(Windows)

Rsyslog本地日志和日志服务器配置

Rsyslog本地⽇志和⽇志服务器配置1. 安装或升级apt-get install -y rsyslog2. 配置⽂件/etc/rsyslog.conf3. ⽇志写⼊本地⽂件3.1 Rsyslog默认是将⽇志存储在本地⽂件,所以不需要修改配置⽂件3.2 测试3.2.1 开个shell执⾏命令tail -f /var/log/messages,关注是否有⽇志3.2.2 在另外⼀个shell中执⾏logger -p info "hello, rsyslog"3.2.3 可以在tail的shell中看到以下的输出,则说明已成功tail -f /var/log/messagesSep 11 16:31:05 debian root: hello, rsyslog4. ⽇志写⼊远程⽇志服务器4.1 客户端配置4.1.1 在配置⽂件最后⾯添加以下⾏*.* @@remote-log-server:5144.1.2 重启rsyslogservice rsyslog restart4.2 服务端配置4.2.1 编辑配置⽂件/etc/rsyslog.conf:取消TCP、UDP连接的注释,修改成如下# provides UDP syslog receptionmodule(load="imudp")input(type="imudp" port="514")# provides TCP syslog receptionmodule(load="imtcp")input(type="imtcp" port="514")4.2.2 重启rsyslogservice rsyslog restart4.3 测试4.3.1 server端开个shell执⾏命令tail -f /var/log/messages,关注是否有⽇志4.3.2 client端执⾏命令 logger -p info "hello, remote rsyslog"4.3.3 server端执⾏命令 logger -p info "hello, local rsyslog"4.3.4 可以看到如下输出,则说明已成功tail -f /var/log/messagesJan 5 10:58:20 localhost root: hello, remote rsyslogJan 5 10:58:25 localhost root: hello, local rsyslog。

windows 2012 配置syslog日志转发 -回复

windows 2012 配置syslog日志转发-回复标题:一步一步学习Windows 2012配置syslog日志转发引言:Windows Server 2012是微软推出的一款功能强大的操作系统,适用于企业级服务器部署。

在日志管理方面,配置syslog日志转发是一项重要的任务。

本文将为您一步一步详细介绍如何在Windows Server 2012中配置syslog日志转发,以帮助您更好地管理和分析系统日志。

1. 理解syslog协议Syslog是一种用于网络设备和应用程序之间传输事件日志的标准协议。

它可以通过UDP或TCP协议传输,具有可靠性高、跨平台兼容性强等特点。

在Windows Server 2012上,我们需要使用第三方工具来实现syslog 日志转发功能,如SolarWinds Loggly、Syslog Server等。

2. 在Windows Server 2012上安装Syslog Server选择适合您需求的第三方工具,下载并安装到Windows Server 2012上。

在安装过程中,可以选择默认的安装路径,也可以根据您的实际需求进行自定义安装。

3. 配置Syslog Server打开安装好的Syslog Server程序,您将看到一些基本的配置选项。

根据您的网络环境和安全需求,配置以下参数:- 监听端口:选择一个未被占用的端口,用于接收来自Windows Server 2012的日志消息。

- 协议选择:根据您的网络环境和安全需求,选择UDP或TCP协议。

- 存储位置:设置接收到的日志存储位置,建议配置在独立的存储设备上,以防止日志过大导致服务器性能下降。

4. 配置Windows Server 2012发送日志到Syslog Server在Windows Server 2012上打开“事件查看器”,找到“Windows日志”-“应用程序”。

右键点击“应用程序”,选择“属性”。

rsyslog安装配置

5.示例应用

将指定路径的日志路由到rsyslog服务器,在rsyslog配置文件中加载imfile模块,每5秒钟刷新一次;

module(load=“imfile” PollingInterval=”5”)

指定日志文件路径以便imfile模块可以检测到

*.*@@192.168.1.25:514

192.168.1.25为中央日志服务器,514为接收端口;

如果只转发服务器上指定设备的日志信息,比如内核设备,可以在rsyslog配置文件中做如下声明:

kern *.* @192.168.1.25:514

4.完成配置文件修改,重启进程

Centos7systemctl restart rsyslog.service

rsyslog安装配置

1.检查rsyslog是否已安装

rpm –qa|grep rsyslog

rsyslogd –v

2.rsyslog安装

yum install rsyslog

3.配置rsyslog为客户端

将服务器配置为rsyslog客户端,将所有内部日志消息发送到远程中央日志服务器

编辑/etc/rsyslog.conf,在文件底部增加如下内容:

Centos7Systemctl enable rsyslog.service

Centos6Chkconfig rsyslog on

input(type=”imfile”

File=”/var/log/nginx.log”

Tag=”nginx”

Severity=”error”

Facility=”nginx”)

最后定向到rsyslog日志服务器

手工配置rsyslog配置文件详解

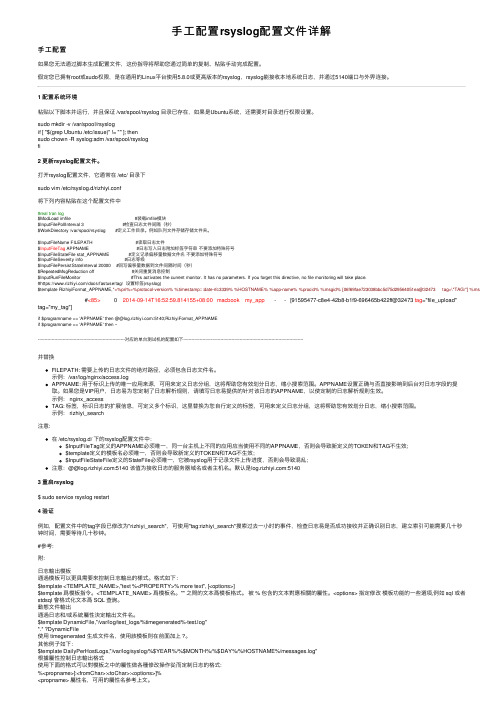

⼿⼯配置rsyslog配置⽂件详解⼿⼯配置如果您⽆法通过脚本⽣成配置⽂件,这份指导将帮助您通过简单的复制、粘贴⼿动完成配置。

假定您已拥有root或sudo权限,是在通⽤的Linux平台使⽤5.8.0或更⾼版本的rsyslog,rsyslog能接收本地系统⽇志,并通过5140端⼝与外界连接。

1 配置系统环境粘贴以下脚本并运⾏,并且保证 /var/spool/rsyslog ⽬录已存在,如果是Ubuntu系统,还需要对⽬录进⾏权限设置。

sudo mkdir -v /var/spool/rsyslogif [ "$(grep Ubuntu /etc/issue)" != "" ]; thensudo chown -R syslog:adm /var/spool/rsyslogfi2 更新rsyslog配置⽂件。

打开rsyslog配置⽂件,它通常在 /etc/ ⽬录下sudo vim /etc/rsyslog.d/rizhiyi.conf将下列内容粘贴在这个配置⽂件中#real tran log$ModLoad imfile #装载imfile模块$InputFilePollInterval 3 #检查⽇志⽂件间隔(秒)$WorkDirectory /var/spool/rsyslog #定义⼯作⽬录。

例如队列⽂件存储存储⽂件夹。

$InputFileName FILEPATH #读取⽇志⽂件$InputFileTag APPNAME #⽇志写⼊⽇志附加标签字符串不要添加特殊符号$InputFileStateFile stat_APPNAME #定义记录偏移量数据⽂件名不要添加特殊符号$InputFileSeverity info #⽇志等级$InputFilePersistStateInterval 20000 #回写偏移量数据到⽂件间隔时间(秒)$RepeatedMsgReduction off #关闭重复消息控制$InputRunFileMonitor #This activates the current monitor. It has no parameters. If you forget this directive, no file monitoring will take place.#https:///docs/fastuse/tag/ 设置标签(rsyslog)$template RizhiyiFormat_APPNAME,"<%pri%>%protocol-version% %timestamp:::date-rfc3339% %HOSTNAME% %app-name% %procid% %msgid% [06f69fae723038bbc5d75d29564051ea@32473 tag=\"TAG\"] %msg%\n #<85> 0 2014-09-14T16:52:59.814155+08:00macbook my_app - - [91595477-c8e4-42b8-b1f9-696465b422ff@32473 tag="file_upload"tag="my_tag"]if $programname == 'APPNAME' then @@:5140;RizhiyiFormat_APPNAMEif $programname == 'APPNAME' then ~---------------------------------------------------------------对应的单台测试机的配置如下---------------------------------------------------------------------------------------并替换FILEPATH: 需要上传的⽇志⽂件的绝对路径,必须包含⽇志⽂件名。

配置rsyslog,实现设备日志的集中管理

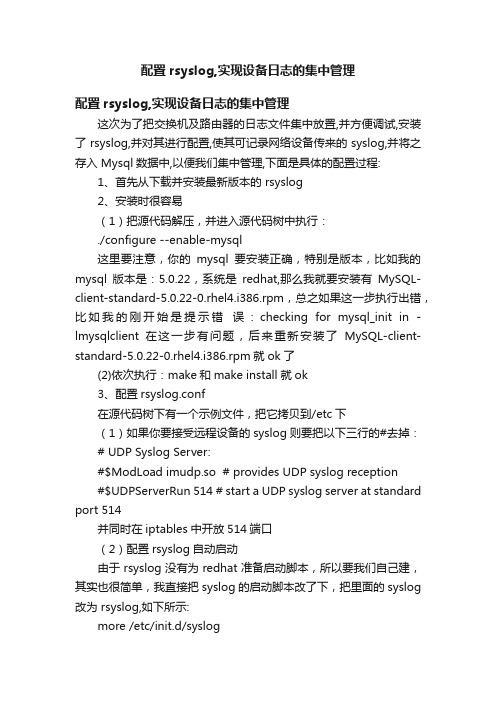

配置rsyslog,实现设备日志的集中管理配置rsyslog,实现设备日志的集中管理这次为了把交换机及路由器的日志文件集中放置,并方便调试,安装了rsyslog,并对其进行配置,使其可记录网络设备传来的syslog,并将之存入 Mysql数据中,以便我们集中管理,下面是具体的配置过程:1、首先从下载并安装最新版本的 rsyslog2、安装时很容易(1)把源代码解压,并进入源代码树中执行:./configure --enable-mysql这里要注意,你的mysql要安装正确,特别是版本,比如我的mysql版本是:5.0.22,系统是redhat,那么我就要安装有MySQL- client-standard-5.0.22-0.rhel4.i386.rpm,总之如果这一步执行出错,比如我的刚开始是提示错误:checking for mysql_init in -lmysqlclient 在这一步有问题,后来重新安装了MySQL-client-standard-5.0.22-0.rhel4.i386.rpm就ok了(2)依次执行:make和make install就ok3、配置rsyslog.conf在源代码树下有一个示例文件,把它拷贝到/etc下(1)如果你要接受远程设备的syslog则要把以下三行的#去掉:# UDP Syslog Server:#$ModLoad imudp.so # provides UDP syslog reception#$UDPServerRun 514 # start a UDP syslog server at standard port 514并同时在iptables中开放514端口(2)配置rsyslog自动启动由于rsyslog没有为redhat准备启动脚本,所以要我们自己建,其实也很简单,我直接把syslog的启动脚本改了下,把里面的syslog 改为 rsyslog,如下所示:more /etc/init.d/syslog#!/bin/bash### chkconfig: 2345 12 88# description: Syslog is the facility by which many daemons use to log \# messages to various system log files. It is a good idea to always \# run syslog.### BEGIN INIT INFO# Provides: $syslog### END INIT INFO# Source function library.. /etc/init.d/functions[ -f /usr/local/sbin/rsyslogd ] || exit 0[ -f /sbin/klogd ] || exit 0# Source configRETVAL=0start() {echo -n $"Starting rsyslog: "/usr/local/sbin/rsyslogdRETVAL=$?echoecho -n $"Starting kernel logger: "daemon klogd $KLOGD_OPTIONSecho[ $RETVAL -eq 0 ] && touch /var/lock/subsys/rsyslogreturn $RETVAL}echo -n $"Shutting down kernel logger: "killproc klogdechoecho -n $"Shutting down rsyslog: "killproc rsyslogdRETVAL=$?echo[ $RETVAL -eq 0 ] && rm -f /var/lock/subsys/rsyslog return $RETVAL}rhstatus() {status rsyslogdstatus klogd}restart() {stopstart}case "$1" instart)start;;stop)stop;;status)rhstatus;;restart);;condrestart)[ -f /var/lock/subsys/rsyslog ] && restart || :;;*)echo $"Usage: $0 {start|stop|status|restart|condrestart}"exit 1esacexit $?就只改了一点点,名字也没变,这样出不用ln来建链接了,都用原来的(3)记录到mysql如果要使用sql来记录日志则先要建表,找到rsyslog-3.20.0\plugins\ommysql下的createDB.sql文件,打开它,把里面的建表语句在你的数据库里执行,当然你也可以自建一个新数据库,一切由你之后加载mysql模块,当然你一定要确认ommysql.so在lib文件夹里存在,如果你之前使用./configure --enable-mysql进行配置则会在/usr/local/lib/rsyslog下存在ommysql.so文件(操作系统不同,目录可能不一样),然后在rsyslog.conf文件中加上:$ModLoad ommysqllocal4.* :ommysql:127.0.0.1,yourdb,yourname,yourpass;注意我是local4来接受远程的syslog在交换机上的配置:华为的:info-center loghost 1.1.1.1 facility local4 //local4要和rsyslog.conf 里配置的一致,1.1.1.1为你的syslog服务器地址记得要改啊info-center loghost source Vlan-interface 11//你的网管VLAN 接口,要改的info-center source SHELL channel loghost log level notifications//我只想要操作日志,其他的不关心,如果你想要更多,请更改思科的:logging 1.1.1.1(配置 syslog服务器地址,可以定义多个)service timestamps debug datetime localtime show-timezone msecservice timestamps log datetime localtime show-timezone msec (syslog 信息包含时间戳)logging facility local4 (定义 facility 级别,缺省为local7,可以设置从 local0 到 local7)logging trap warning (定义severity 级别缺省为 infor 级别)到这里,一切基本ok了,到你的mysql服务器是看看:select * from SystemEvents应该已经记录有日志了但这里还有个小bug,我们会发现fromhost的这个字段不对,并不是你的交换机的地址,这是rsyslog的一个bug,怎么解决??请参考:,而我的解决方案是自定义模板,而不能用其默认的模板了!我定义了一个模板:MySQLInsert并用它来执行sql语句,关于模板的概念,请参考doc-rsyslog_conf.html这里有详细的解释参考我的rsyslog.conf:# UDP Syslog Server:$ModLoad imudp.so # provides UDP syslog reception$UDPServerRun 514 # start a UDP syslog server at standard port 514# MySQL log$ModLoad ommysql$template MySQLInsert,"insert into SystemEvents( ReceivedAt,DeviceReportedTime,message,FromH ost,syslogtag) values('%timegenerated:::date-mysql%','%timereported:::date-mysql%','%msg%','%fromhost-ip%','%syslogtag%')", SQL local4.* :ommysql:127.0.0.1,syslogdatabase,sysloguserna me,syslogpass;MySQLInsert注意我使用了%fromhost-ip%,而不是%HOSTNAME%好了,基本上就这样了,以上就是我配置rsyslog的一些经过,希望对大家有帮助。

rsyslog配置详解

rsyslog配置详解格式::⽇志设备(类型).(连接符号)⽇志级别⽇志处理⽅式(action)⽇志设备(可以理解为⽇志类型):———————————————————————-auth –pam产⽣的⽇志authpriv –ssh,ftp等登录信息的验证信息cron –时间任务相关kern –内核lpr –打印mail –邮件mark(syslog)–rsyslog服务内部的信息,时间标识news –新闻组user –⽤户程序产⽣的相关信息uucp –unix to unix copy, unix主机之间相关的通讯local 1~7 –⾃定义的⽇志设备⽇志级别:———————————————————————-debug –有调式信息的,⽇志信息最多info –⼀般信息的⽇志,最常⽤notice –最具有重要性的普通条件的信息warning –警告级别err –错误级别,阻⽌某个功能或者模块不能正常⼯作的信息crit –严重级别,阻⽌整个系统或者整个软件不能正常⼯作的信息alert –需要⽴刻修改的信息emerg –内核崩溃等严重信息none –什么都不记录从上到下,级别从低到⾼,记录的信息越来越少详细的可以查看⼿册: man 3 syslog连接符号———————————————————————-.xxx: 表⽰⼤于等于xxx级别的信息.=xxx:表⽰等于xxx级别的信息.!xxx:表⽰在xxx之外的等级的信息Actions———————————————————————-实例: 过滤特定的⽇志到⽂件, 忽略(丢弃)包含某个字符串的⽇志msg, contains, “error” /var/log/error.log:msg, contains, “error” ~ # 忽略包含error的⽇志:msg, contains, “user nagios” ~:msg, contains, “user kadefor” ~:msg, contains, “module-alsa-sink.c: ALSA woke us up to write new data to the device, but there was actually nothing to write” ~local3.* ~PS.& ~ # 忽略所有的⽇志实例: 使⽤模板来定义⽇志格式$EscapeControlCharactersOnReceive off #关闭rsyslog默认转译ASCII<32的所有怪异字符,包括换⾏符等$template nginx-zjzc01,"/rsyslog/data/nginx/zjzc/nginx_access01_log.%$year%-%$month%-%$day%" #定义TC:⽇志存放路径$template nginx-zjzc02,"/rsyslog/data/nginx/zjzc/nginx_access02_log.%$year%-%$month%-%$day%" #定义TCBeta:⽇志存放路径$template nginx-uat01,"/rsyslog/data/nginx/uat/nginx_access01_log.%$year%-%$month%-%$day%" #定义TCBeta:⽇志存放路径$template tocFormat,"'%syslogtag%','%msg%'\n" #定义toc⽇志format:rawmsg,contains,"nginx-zjzc01" -?nginx-zjzc01;tocFormat #接受TC:⽇志,并应⽤tocFormat格式:rawmsg,contains,"nginx-zjzc02" -?nginx-zjzc02;tocFormat #接受TCBeta:⽇志,并应⽤tocFormat格式:rawmsg,contains,"uat-nginx" -?nginx-uat01;tocFormat #接受TCBeta:⽇志,并应⽤tocFormat格式$template logformat,”%TIMESTAMP:::date-mysql% %FROMHOST-IP%%msg%\n” # 定义⼀个名为logformat模板, 为信息加上⽇志时间$template DynFile,”/var/log/tlog%$year%%$month%%$day%.log” # 定义⽇志⽂件的名称,按照年⽉⽇:rawmsg, contains, “sdns_log” ?DynFile;logformat # 把rawmsg(也可以使⽤msg)⽇志中包含sdns_log标志的信息写到DynFile定义的⽇志⽂件⾥。

syslog日志服务器配置步骤

syslog日志服务器配置步骤一.作用Linux 系统的日志主要分为两种类型 :1. 进程所属日志:由用户进程或其他系统服务进程自行生成的日志,比如服务器上的access_log 与 error_log 日志文件。

2. syslog 消息:系统syslog 记录的日志,任何希望记录日志的系统进程或者用户进程都可以给调用syslog来记录日志。

Syslog程序就是用来记录这类日志的。

syslog是Linux的日志子系统,日志文件详细地记录了系统每天发生的各种各样的事件。

用户可以通过日志文件检查错误产生的原因,或者在受到攻击和黑客入侵时追踪攻击者的踪迹。

日志的两个比较重要的作用是:审核和监测。

配置syslog中央服务器能够使所有服务器的系统信息都集中到某台特定的机器上,便于对集群中机器的管理与检查Linux系统所有的日志文件都在/var/log下,且必须有 root 权限才能察看。

日志文件其实是纯文本的文件,每一行表示一个消息,而且都由四个域的固定格式组成:1. 时间标签 (timestamp ),表示消息发出的日期和时间。

2. 主机名( hostname ),表示生成消息的计算机的名字。

如果只有一台计算机,主机名就可能没有必要了。

但是如果在网络环境中使用 syslog,那么就可能要把不同主机的消息发送到一台服务器上集中处理。

3. 生成消息的子系统的名字。

可以是”kernel”,表示消息来自内核;或者是进程的名字,表示发出消息的程序的名字。

在方括号里的是进程的PID。

4. 消息( message ),剩下的部分就是消息的内容。

二.syslog配置文件syslog是Linux系统默认的日志守护进程。

默认的syslog配置文件是/etc/syslog.conf文件。

syslog守护进程是可配置的,它允许人们为每一种类型的系统信息精确地指定一个存放地点。

现在,我们先看看syslog.conf文件的配置行格式(这个文件里的每一个配置行都是同样的格式),然后再看一个完整的syslog配置文件。

WINDOWS的SYSLOG配置方法

Windows事件接入需要在windows系统上安装应用程序 SEMCollector ,具体安装方法如下:1、将SEMCollector文件解压后运行setup.exe,按照提示后进行安装,如下图所示:1)点击“下一步”2)建议安装在默认目录,点击“下一步”3)点击“下一步”4)点击“下一步”5)点击“安装”6)点击“完成”2.2.2SEMCollector配置方法(1)打开配置文件“SEMCollectCfg.xml”目录为:“C:\Program Files\LinkTrust\SEMCollector\conf”文件内容如下:<?xml version="1.0" encoding="GB2312"?><CONFIGURATION><SYSTEM><SYSTEMNAME>Windows</SYSTEMNAME><SYSTEMTYPE>windows</SYSTEMTYPE><LOGPATH></LOGPATH><LOGFORMAT></LOGFORMAT><ACTION>Syslog</ACTION><ACTIONPARAM><PARAM>192.168.25.168</PARAM><PARAM>514</PARAM><PARAM>Local0</PARAM></ACTIONPARAM></SYSTEM><SYSTEM><SYSTEMNAME>IIS</SYSTEMNAME><SYSTEMTYPE>IIS</SYSTEMTYPE><LOGPATH>C:\WINNT\system32\LogFiles\MSFTPSVC1</LOGPATH><LOGFORMAT>ex%YY%MM%DD.log </LOGFORMAT><LOGPATH>C:\WINNT\system32\LogFiles\SMTPSVC1</LOGPATH><LOGFORMAT>ex%YY%MM%DD.log </LOGFORMAT><LOGPATH>C:\WINNT\system32\LogFiles\W3SVC1</LOGPATH><LOGFORMAT>ex%YY%MM%DD.log </LOGFORMAT><ACTION>Syslog</ACTION><ACTIONPARAM><PARAM>192.168.25.168</PARAM><PARAM>514</PARAM><PARAM>Local1</PARAM></ACTIONPARAM></SYSTEM></CONFIGURATION>(2)将文件中标红处改为采集机IP地址后保存,重启SEM-COLLECTOR服务即可。

windows 2012 配置syslog日志转发 概述及解释说明

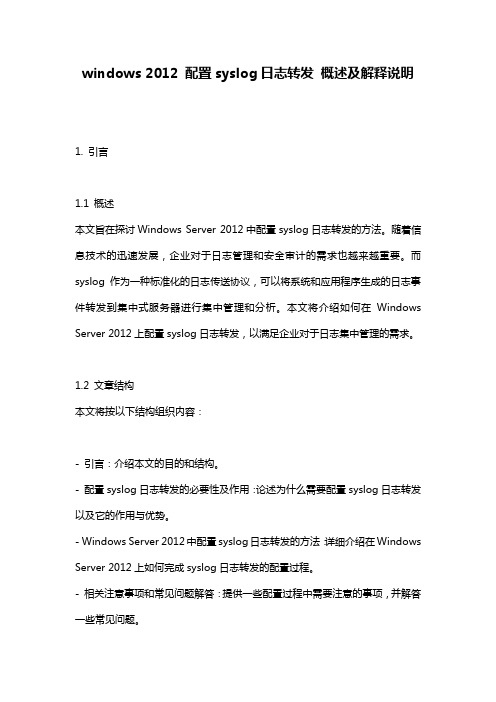

windows 2012 配置syslog日志转发概述及解释说明1. 引言1.1 概述本文旨在探讨Windows Server 2012中配置syslog日志转发的方法。

随着信息技术的迅速发展,企业对于日志管理和安全审计的需求也越来越重要。

而syslog作为一种标准化的日志传送协议,可以将系统和应用程序生成的日志事件转发到集中式服务器进行集中管理和分析。

本文将介绍如何在Windows Server 2012上配置syslog日志转发,以满足企业对于日志集中管理的需求。

1.2 文章结构本文将按以下结构组织内容:- 引言:介绍本文的目的和结构。

- 配置syslog日志转发的必要性及作用:论述为什么需要配置syslog日志转发以及它的作用与优势。

- Windows Server 2012中配置syslog日志转发的方法:详细介绍在Windows Server 2012上如何完成syslog日志转发的配置过程。

- 相关注意事项和常见问题解答:提供一些配置过程中需要注意的事项,并解答一些常见问题。

- 结论:总结全文内容,展望未来发展方向。

1.3 目的通过阅读本文,读者将了解到在Windows Server 2012中实现syslog日志转发所需的步骤和方法,并且理解syslog日志转发在企业中的重要性以及其带来的好处。

同时,本文还将帮助读者识别和解决在配置过程中可能遇到的一些常见问题,以确保配置顺利完成并保证日志的准确传递和管理。

以上是“1. 引言”部分内容,旨在引导读者进入本文主题,并提供对整篇文章涉及内容的概述。

2. 配置syslog日志转发的必要性及作用2.1 什么是syslog日志转发Syslog是一种标准的网络协议,用于收集、传输和存储各种设备和应用程序生成的系统日志信息。

而syslog日志转发则是指将这些系统日志从源设备或应用程序发送到目标服务器或存储位置的过程。

通过配置syslog日志转发,可以实现集中管理和分析各个设备和应用程序产生的日志数据。

Rsyslog配置文件详解

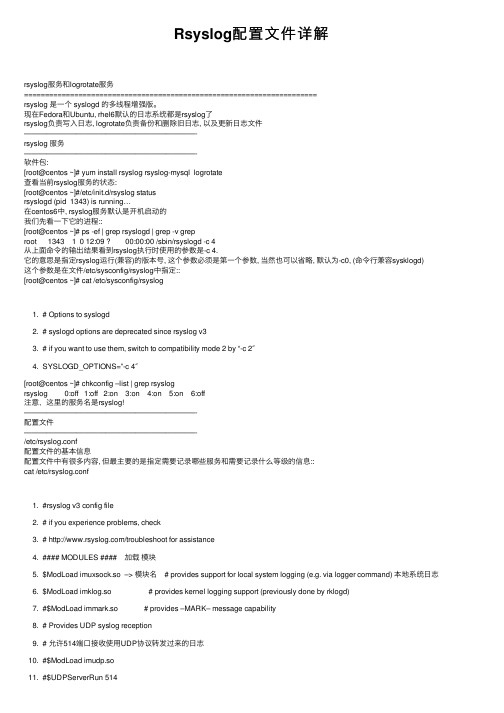

Rsyslog配置⽂件详解rsyslog服务和logrotate服务======================================================================rsyslog 是⼀个 syslogd 的多线程增强版。

现在Fedora和Ubuntu, rhel6默认的⽇志系统都是rsyslog了rsyslog负责写⼊⽇志, logrotate负责备份和删除旧⽇志, 以及更新⽇志⽂件———————————————————————-rsyslog 服务———————————————————————-软件包:[root@centos ~]# yum install rsyslog rsyslog-mysql logrotate查看当前rsyslog服务的状态:[root@centos ~]#/etc/init.d/rsyslog statusrsyslogd (pid 1343) is running…在centos6中, rsyslog服务默认是开机启动的我们先看⼀下它的进程::[root@centos ~]# ps -ef | grep rsyslogd | grep -v greproot 1343 1 0 12:09 ? 00:00:00 /sbin/rsyslogd -c 4从上⾯命令的输出结果看到rsyslog执⾏时使⽤的参数是-c 4.它的意思是指定rsyslog运⾏(兼容)的版本号, 这个参数必须是第⼀个参数, 当然也可以省略, 默认为-c0, (命令⾏兼容sysklogd)这个参数是在⽂件/etc/sysconfig/rsyslog中指定::[root@centos ~]# cat /etc/sysconfig/rsyslog1. # Options to syslogd2. # syslogd options are deprecated since rsyslog v33. # if you want to use them, switch to compatibility mode 2 by “-c 2″4. SYSLOGD_OPTIONS=”-c 4″[root@centos ~]# chkconfig –list | grep rsyslogrsyslog 0:off 1:off 2:on 3:on 4:on 5:on 6:off注意,这⾥的服务名是rsyslog!———————————————————————-配置⽂件———————————————————————-/etc/rsyslog.conf配置⽂件的基本信息配置⽂件中有很多内容, 但最主要的是指定需要记录哪些服务和需要记录什么等级的信息::cat /etc/rsyslog.conf1. #rsyslog v3 config file2. # if you experience problems, check3. # /troubleshoot for assistance4. #### MODULES #### 加载模块5. $ModLoad imuxsock.so –> 模块名 # provides support for local system logging (e.g. via logger command) 本地系统⽇志6. $ModLoad imklog.so # provides kernel logging support (previously done by rklogd)7. #$ModLoad immark.so # provides –MARK– message capability8. # Provides UDP syslog reception9. # 允许514端⼝接收使⽤UDP协议转发过来的⽇志10. #$ModLoad imudp.so11. #$UDPServerRun 51412. # Provides TCP syslog reception13. # 允许514端⼝接收使⽤TCP协议转发过来的⽇志14. #$ModLoad imtcp.so15. #$InputTCPServerRun 51416. #### GLOBAL DIRECTIVES ####17. 定义⽇志格式默认模板18. # Use default timestamp format19. $ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat20. # File syncing capability is disabled by default. This feature is usually not required,21. # not useful and an extreme performance hit22. #$ActionFileEnableSync on23. #### RULES ####24. # Log all kernel messages to the console.25. # Logging much else clutters up the screen.26. #kern.* /dev/console 关于内核的所有⽇志都放到/dev/console(控制台)27. # Log anything (except mail) of level info or higher.28. # Don’t log private authentication messages!29. # 记录所有⽇志类型的info级别以及⼤于info级别的信息到/var/log/messages,但是mail邮件信息,authpriv验证⽅⾯的信息和cron时间任务相关的信息除外30. *.info;mail.none;authpriv.none;cron.none /var/log/messages31. # The authpriv file has restricted access.32. # authpriv验证相关的所有信息存放在/var/log/secure33. authpriv.* /var/log/secure34. # Log all the mail messages in one place.35. # 邮件的所有信息存放在/var/log/maillog; 这⾥有⼀个-符号, 表⽰是使⽤异步的⽅式记录, 因为⽇志⼀般会⽐较⼤36. mail.* -/var/log/maillog37. # Log cron stuff38. # 计划任务有关的信息存放在/var/log/cron39. cron.* /var/log/cron40. # Everybody gets emergency messages41. # 记录所有的⼤于等于emerg级别信息, 以wall⽅式发送给每个登录到系统的⼈42. *.emerg * *代表所有在线⽤户43. # Save news errors of level crit and higher in a special file.44. # 记录uucp,news.crit等存放在/var/log/spooler45. uucp,news.crit /var/log/spooler46. # Save boot messages also to boot.log 启动的相关信息47. local7.* /var/log/boot.log48. #:rawmsg, contains, “sdns_log” @@192.168.56.7:1051449. #:rawmsg, contains, “sdns_log” ~50. # ### begin forwarding rule ### 转发规则51. # The statement between the begin … end define a SINGLE forwarding52. # rule. They belong together, do NOT split them. If you create multiple53. # forwarding rules, duplicate the whole block!54. # Remote Logging (we use TCP for reliable delivery)55. #56. # An on-disk queue is created for this action. If the remote host is57. # down, messages are spooled to disk and sent when it is up again.58. #$WorkDirectory /var/spppl/rsyslog # where to place spool files59. #$ActionQueueFileName fwdRule1 # unique name prefix for spool files60. #$ActionQueueMaxDiskSpace 1g # 1gb space limit (use as much as possible)61. #$ActionQueueSaveOnShutdown on # save messages to disk on shutdown62. #$ActionQueueType LinkedList # run asynchronously63. #$ActionResumeRetryCount -1 # infinite retries if host is down64. # remote host is: name/ip:port, e.g. 192.168.0.1:514, port optional65. #*.* @@remote-host:514 # @@表⽰通过tcp协议发送 @表⽰通过udp进⾏转发66. # @@localhost:51467. #local7.* # @@192.168.56.7:51468. # ### end of the forwarding rule ###格式::⽇志设备(类型).(连接符号)⽇志级别⽇志处理⽅式(action)⽇志设备(可以理解为⽇志类型):———————————————————————-auth –pam产⽣的⽇志authpriv –ssh,ftp等登录信息的验证信息cron –时间任务相关kern –内核lpr –打印mail –邮件mark(syslog)–rsyslog服务内部的信息,时间标识news –新闻组user –⽤户程序产⽣的相关信息uucp –unix to unix copy, unix主机之间相关的通讯local 1~7 –⾃定义的⽇志设备⽇志级别:———————————————————————-debug –有调式信息的,⽇志信息最多info –⼀般信息的⽇志,最常⽤notice –最具有重要性的普通条件的信息warning –警告级别err –错误级别,阻⽌某个功能或者模块不能正常⼯作的信息crit –严重级别,阻⽌整个系统或者整个软件不能正常⼯作的信息alert –需要⽴刻修改的信息emerg –内核崩溃等严重信息none –什么都不记录从上到下,级别从低到⾼,记录的信息越来越少详细的可以查看⼿册: man 3 syslog连接符号———————————————————————-.xxx: 表⽰⼤于等于xxx级别的信息.=xxx:表⽰等于xxx级别的信息.!xxx:表⽰在xxx之外的等级的信息Actions———————————————————————-1. 记录到普通⽂件或设备⽂件::*.* /var/log/file.log # 绝对路径*.* /dev/pts/0测试: logger -p ‘KadeFor is testing the rsyslog and logger ‘ logger 命令⽤于产⽣⽇志2. 转发到远程::*.* @192.168.0.1 # 使⽤UDP协议转发到192.168.0.1的514(默认)端⼝*.* @@192.168.0.1:10514 # 使⽤TCP协议转发到192.168.0.1的10514(默认)端⼝3. 发送给⽤户(需要在线才能收到)::*.* root*.* root,kadefor,up01 # 使⽤,号分隔多个⽤户*.* * # *号表⽰所有在线⽤户4. 忽略,丢弃::local3.* ~ # 忽略所有local3类型的所有级别的⽇志5. 执⾏脚本::local3.* ^/tmp/a.sh # ^号后跟可执⾏脚本或程序的绝对路径# ⽇志内容可以作为脚本的第⼀个参数.# 可⽤来触发报警.. note::⽇志记录的顺序有先后关系!======================================================================⼀个标准的简单的配置⽂件======================================================================::*.info;mail.none;authpriv.none;cron.none /var/log/messagesauthpriv.* /var/log/securemail.* /var/log/maillogcron.* /var/log/cron*.emerg *uucp,news.crit /var/log/spoolerlocal7.* /var/log/boot.log======================================================================实例: 指定⽇志⽂件, 或者终端======================================================================[root@kadefor ule-sa3]# vi /etc/rsyslog.conf[root@kadefor ule-sa3]# grep local3 !$grep local3 /etc/rsyslog.conflocal3.* /var/log/local3.log[root@kadefor ule-sa3]# rm -rf /var/log/local3.log[root@kadefor ule-sa3]# /etc/init.d/rsyslog reloadReloading system logger… [ OK ][root@kadefor ule-sa3]# ls /var/log/local3.log/var/log/local3.log[root@kadefor ule-sa3]# logger -t ‘LogTest’ -p ‘KadeFor is testing the rsyslog and logger’[root@kadefor ule-sa3]# cat /var/log/local3.logJun 10 04:55:52 kadefor LogTest: KadeFor is testing the rsyslog and logger[root@kadefor ule-sa3]#⾃⼰实验⽇志发送给某个终端======================================================================实例: 过滤特定的⽇志到⽂件, 忽略(丢弃)包含某个字符串的⽇志======================================================================# 过滤⽇志, 由:号开头:msg, contains, “error” /var/log/error.log:msg, contains, “error” ~ # 忽略包含error的⽇志:msg, contains, “user nagios” ~:msg, contains, “user kadefor” ~:msg, contains, “module-alsa-sink.c: ALSA woke us up to write new data to the device, but there was actually nothing to write” ~ local3.* ~PS.& ~ # 忽略所有的⽇志把包含’oracle’的⽇志保存在/var/log/oracle.log======================================================================实例: 使⽤模板来定义⽇志格式======================================================================定义默认的⽇志格式:1. $template myFormat,”%rawmsg%\n”2. $ActionFileDefaultTemplate myFormat3. #如果不要$ActionFileDefaultTemplate myFormat这⼀⾏, 就需要像这样来使⽤模板:4. #在⽇志⽂件后添加模板名, 并⽤;号分隔5. $template myFormat,”%rawmsg%\n”6. # The authpriv file has restricted access.7. authpriv.* /var/log/secure;myFormat8. # Log all the mail messages in one place.9. mail.* /var/log/maillog;myFormat10. # Log cron stuff11. cron.* /var/log/cron;myFormat12. # Everybody gets emergency messages13. *.emerg *14. # Save news errors of level crit and higher in a special file.15. uucp,news.crit /var/log/spooler;myFormat16. # Save boot messages also to boot.log17. local7.* /var/log/boot.log;myFormat======================================================================实例: remote log 远程发送与接收:======================================================================如果要修改为⾮514的端⼝, 需要设置selinux只要在rsyslog.conf中加⼊*.* @192.168.0.10*.* @192.168.0.10:10514 # 带端⼝号*.* @@192.168.0.10 # TCP但是没有定义保存在远程的哪⼀个⽂件啊?其实保存在什么⽂件, 那是远程⽇志服务器接收到⽇志之后它⾃⼰的事情了.例1:^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^———————————————————————-Client(send):———————————————————————-::local3.* @@192.0.2.1:10514# if you need to forward to other systems as well, just# add additional config lines:# *.* @@:10514# Log anything (except mail) of level info or higher.# Don’t log private authentication messages!*.info;mail.none;authpriv.none;cron.none /var/log/messages# The authpriv file has restricted access.authpriv.* /var/log/secure# Log all the mail messages in one place.mail.* /var/log/maillog# Log cron stuffcron.* /var/log/cron# Everybody gets emergency messages*.emerg *# Save news errors of level crit and higher in a special file.uucp,news.crit /var/log/spooler# Save boot messages also to boot.loglocal7.* /var/log/boot.log ———————————————————————-Server(receive): <1>———————————————————————-::# for TCP use:$modload imtcp$InputTCPServerRun 10514# for UDP use:$modload imudp$UDPServerRun 514# Log anything (except mail) of level info or higher.# Don’t log private authentication messages!*.info;mail.none;authpriv.none;cron.none /var/log/messages# The authpriv file has restricted access.authpriv.* /var/log/secure# Log all the mail messages in one place.mail.* /var/log/maillog# Log cron stuffcron.* /var/log/cron# Everybody gets emergency messages*.emerg *# Save news errors of level crit and higher in a special file.uucp,news.crit /var/log/spooler# Save boot messages also to boot.loglocal7.* /var/log/boot.loglocal3.* /var/log/local3.log # 测试⽤例2 (仅做了解, 不做要求)^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^#配置服务端(接收)———————————————————————-vi /etc/rsyslog.conf #在⽂件开始加上,同时确保514端⼝能够被客户端⽤tcp访问$ModLoad imtcp.so # needs to be done just once #使⽤tcp⽅式$InputTCPMaxSessions 500 # tcp接收连接数为500个$InputTCPServerRun 514 # tcp接收信息的端⼝$template logformat,”%TIMESTAMP:::date-mysql% %FROMHOST-IP%%msg%\n” # 定义⼀个名为logformat模板, 为信息加上⽇志时间$template DynFile,”/var/log/tlog%$year%%$month%%$day%.log” # 定义⽇志⽂件的名称,按照年⽉⽇:rawmsg, contains, “sdns_log” ?DynFile;logformat # 把rawmsg(也可以使⽤msg)⽇志中包含sdns_log标志的信息写到DynFile定义的⽇志⽂件⾥:rawmsg, contains, “sdns_log” ~ # 这个表⽰丢弃包含sdns_log标志的信息, ⼀般都加上它, 以免多个⽇志⽂件记录重复的⽇志#配置客户端(发送)———————————————————————-vi /etc/rsyslog.conf #在⽂件开始加上#把包含sdns_log的信息通过tcp发到192.168.1.2 @@表⽰tcp @表⽰udp:rawmsg, contains, “sdns_log” @@192.168.1.2 # 默认514端⼝#这个表⽰丢弃包含sdns_log标志的信息,防⽌这个信息写到本机的/var/log/message:rawmsg, contains, “sdns_log” ~#测试———————————————————————-在客户端上执⾏logger -p “sdns_log 34334″在服务端的/var/log/⽬录⾥是否有tlog*⽇志产⽣补充:———————————————————————-如果要把不同服务器发送过来的⽇志保存到不同的⽂件, 可以这样操作::fromhost-ip, isequal, “192.168.0.160″ /var/log/host160.log:FROMHOST-IP, isequal, “192.168.0.161″ /var/log/host161.log:FROMHOST-IP, startswith, “192.168.1.” /var/log/network1.log:FROMHOST-IP, startswith, “192.168.2.” /var/log/network2.log练习:======================================================================1. 实现把ssh服务的⽇志⾃定义保存到/var/log/newsshd.log (先不做)2. mail⽇志保存在远程⽇志服务器/var/log/newmail.log3. 过滤⽇志, 如果⽇志包含有”daydayup”, 则执⾏脚本/tmp/a.sh脚本内容:#!/bin/bashecho “KO::** $1″ > /dev/tty2======================================================================logrotate服务======================================================================rotate 轮换,⽇志切换logrotate服务的启动⽅式logrotate是⼀个⽇志管理程序,⽤来把旧的⽇志⽂件删除(备份),并创建新的⽇志⽂件,这个过程称为“转储”。

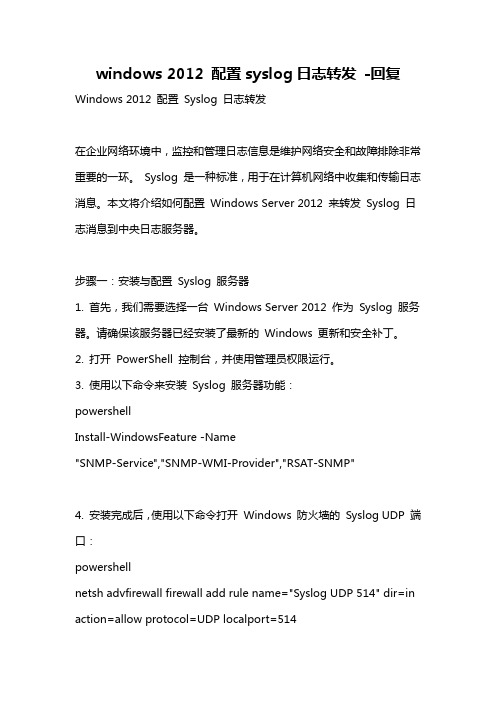

rsyslog 规则

rsyslog 规则简介rsyslog 是一个强大的日志管理工具,用于收集、处理和存储系统和应用程序生成的日志。

它是 Linux 系统中最常用的日志管理工具之一,被广泛应用于服务器环境中。

rsyslog 提供了灵活的规则配置语言,可以根据不同的需求对日志进行过滤、转发、分析和存储。

本文将介绍 rsyslog 规则的基本语法和常用配置选项,帮助读者理解并正确配置rsyslog。

基本语法rsyslog 的规则是由多个规则语句组成,每个规则语句由一个选择器(selector)和一个动作(action)组成。

选择器用于匹配特定的日志事件,而动作定义了当匹配到符合条件的日志事件时要执行的操作。

以下是一个典型的 rsyslog 规则示例:selector action其中,选择器可以使用以下几种方式进行匹配:•*:通配符,表示匹配所有。

•=:精确匹配。

•!=:不匹配。

•>:后缀匹配。

•<:前缀匹配。

•&:逻辑与。

•|:逻辑或。

动作可以有多种形式:•写入文件:将匹配到的日志事件写入指定的文件。

•发送到远程:将匹配到的日志事件发送到远程服务器。

•执行命令:执行指定的命令或脚本。

•转发到其他规则:将匹配到的日志事件转发给其他规则进行处理。

常用配置选项rsyslog 提供了许多配置选项,用于自定义和优化日志管理。

以下是一些常用的配置选项:•imfile:从文件中读取日志事件。

•imtcp:通过 TCP 接收日志事件。

•imudp:通过 UDP 接收日志事件。

输出模块•omfile:将日志事件写入文件。

•omtcp:通过 TCP 发送日志事件。

•omudp:通过 UDP 发送日志事件。

过滤条件•$programname:根据程序名称过滤。

•$msgcontains:根据消息内容过滤。

•$fromhost-ip:根据来源 IP 地址过滤。

动作选项•stop: 停止后续规则的执行。

•if: 根据条件判断是否执行动作。

syslog使用方法

syslog使用方法一、什么是syslogsyslog是一种系统日志记录协议,用于在计算机网络上发送、接收和存储系统日志消息。

它可以帮助系统管理员监控和分析系统运行状态,诊断和解决问题,以及进行安全审计。

syslog可以用于各种操作系统和设备,如Unix、Linux、Windows、路由器、交换机等。

二、syslog的基本原理syslog的基本原理是通过网络传输日志消息。

它由三个主要组件组成:发送方(syslog client)、接收方(syslog server)和日志消息(syslog message)。

1. 发送方(syslog client):发送方负责收集系统日志消息并将其发送到接收方。

发送方可以是操作系统的日志服务,也可以是应用程序或设备的日志功能。

2. 接收方(syslog server):接收方是用于接收和存储日志消息的服务器。

它通常由系统管理员设置并运行在网络中的一台服务器上。

接收方可以收集来自多个发送方的日志消息,并对其进行存储、过滤和分析。

3. 日志消息(syslog message):日志消息是由发送方生成的系统日志。

它包含了记录的事件、时间戳、设备信息、日志级别等重要信息。

日志消息可以根据不同的设备和应用程序进行格式化。

三、syslog的配置和使用步骤1. 配置发送方(syslog client):- 在发送方上找到并编辑syslog配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

- 添加或修改配置项以指定syslog服务器的IP地址和端口号。

例如:*.* @192.168.1.100:514。

- 保存配置文件并重启syslog服务,使配置生效。

2. 配置接收方(syslog server):- 在接收方上安装syslog服务器软件,如rsyslog、syslog-ng 等。

- 打开syslog服务器的配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

windows 2012 配置syslog日志转发 -回复

windows 2012 配置syslog日志转发-回复如何在Windows Server 2012 上配置syslog 日志转发Windows Server 2012 是微软推出的一款服务器操作系统,具有强大的功能和稳定性,可以广泛应用于企业和组织的网络环境中。

在网络管理中,日志记录对于监控和故障排除至关重要。

本文将介绍如何在Windows Server 2012 上配置syslog 日志转发的步骤,以帮助管理员更好地管理和分析日志。

第一步:了解syslog 日志转发的基本概念和原理Syslog 是一种常见的网络协议,用于收集设备和应用程序的日志信息。

它可以通过UDP 或TCP 连接将日志事件发送到指定的服务器。

Syslog 服务器可以是实际的物理设备,也可以是运行特定软件的服务器。

日志转发是指将从多个源设备收集到的日志事件转发到一个中央收集点的过程。

这样可以集中管理日志,并进行统一的分析和报告。

第二步:下载和安装合适的Syslog 服务器软件Windows Server 2012 并不自带Syslog 服务器功能,因此我们需要下载和安装第三方软件来实现此功能。

市面上有很多免费或商业的Syslog 服务器软件可供选择。

其中一款常用的免费软件是Kiwi Syslog Server,它具有易于使用和配置的界面,并提供了强大的日志管理和分析功能。

第三步:安装并配置Kiwi Syslog Server1. 下载和安装Kiwi Syslog Server 软件。

您可以从官方网站或其他可靠的软件下载网站下载安装程序。

2. 打开Kiwi Syslog Server,并进行基本配置。

设置管理员密码和日志存储路径等基本信息。

3. 在Kiwi Syslog Server 中创建一个新的日志接收点(Log Receiver)。

选择一个合适的网络接口,并指定监听的端口。

一般情况下,常用的syslog 端口是514。

4. 配置转发规则。

rsyslog配置过程

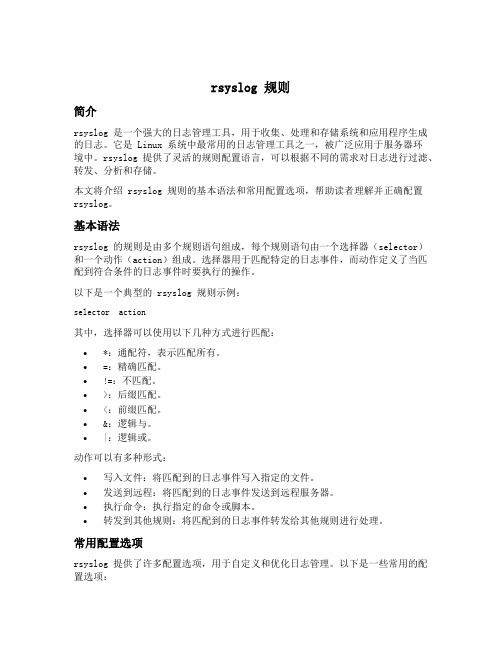

Rsyslog系统redhat6.4Rsyslog系统默认已经安装但是没有安装rsyslog-mysql 服务端ip:61.155.213.153客户端ip:61.155.213.152两天服务器先同步一下时间服务端安装的软件:[root@rsyslog ~]# yum install http* php* mysql* rsyslog* 安装完成后启动mysql设置mysql密码导入日文件的sql脚本,生成日志文件数据库登录mysql数据库设置用户访问数据库服务器中Syslog数据库的用户名和密码重读授权表,及时生效登录Syslog日志服务器查询,如果有数据表示成功测试:在客户端生成一条log日志查看本地log日志查看服务端日志进入mysql查看Rsyslog client 端配置文件[root@rsyslog ~]# cat /etc/rsyslog.conf# rsyslog v5 configuration file# For more information see /usr/share/doc/rsyslog-*/rsyslog_conf.html# If you experience problems, see /doc/troubleshoot.html#### MODULES ####$ModLoad imuxsock # provides support for local system logging (e.g. via logger command) $ModLoad imklog # provides kernel logging support (previously done by rklogd)#$ModLoad immark # provides --MARK-- message capability# Provides UDP syslog reception#$ModLoad imudp#$UDPServerRun 514# Provides TCP syslog reception#$ModLoad imtcp#$InputTCPServerRun 514#### GLOBAL DIRECTIVES ##### Use default timestamp format$ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat# File syncing capability is disabled by default. This feature is usually not required,# not useful and an extreme performance hit#$ActionFileEnableSync on# Include all config files in /etc/rsyslog.d/$IncludeConfig /etc/rsyslog.d/*.conf#$ModLoad ommysql*.* :ommysql:61.155.213.153,Syslog,root,rehdat//次句话的意思是以root用户redhat密码登录到Syslog数据库#### RULES ##### Log all kernel messages to the console.# Logging much else clutters up the screen.#kern.* /dev/console# Log anything (except mail) of level info or higher.# Don't log private authentication messages!#*.info;mail.none;authpriv.none;cron.none /var/log/messages# The authpriv file has restricted access.#authpriv.* /var/log/secure# Log all the mail messages in one place.#mail.* -/var/log/maillog# Log cron stuff#cron.* /var/log/cron# Everybody gets emergency messages# *.emerg *# Save news errors of level crit and higher in a special file.#uucp,news.crit /var/log/spooler# Save boot messages also to boot.log# local7.* /var/log/boot.log# ### begin forwarding rule #### The statement between the begin ... end define a SINGLE forwarding# rule. They belong together, do NOT split them. If you create multiple# forwarding rules, duplicate the whole block!# Remote Logging (we use TCP for reliable delivery)## An on-disk queue is created for this action. If the remote host is# down, messages are spooled to disk and sent when it is up again.#$WorkDirectory /var/lib/rsyslog # where to place spool files#$ActionQueueFileName fwdRule1 # unique name prefix for spool files#$ActionQueueMaxDiskSpace 1g # 1gb space limit (use as much as possible)#$ActionQueueSaveOnShutdown on # save messages to disk on shutdown#$ActionQueueType LinkedList # run asynchronously#$ActionResumeRetryCount -1 # infinite retries if host is down# remote host is: name/ip:port, e.g. 192.168.0.1:514, port optional#*.* @@remote-host:514*.* @61.155.213.153:514 //用UDP协议# ### end of the forwarding rule ###服务端配置文件[root@rsyslog ~]# cat rsyslog.conf# rsyslog v5 configuration file# For more information see /usr/share/doc/rsyslog-*/rsyslog_conf.html# If you experience problems, see /doc/troubleshoot.html#### MODULES ####$ModLoad imuxsock # provides support for local system logging (e.g. via logger command) $ModLoad imklog # provides kernel logging support (previously done by rklogd)#$ModLoad immark # provides --MARK-- message capability# Provides UDP syslog reception$ModLoad imudp$UDPServerRun 514# Provides TCP syslog reception$ModLoad imtcp$InputTCPServerRun 514#### GLOBAL DIRECTIVES ##### Use default timestamp format$ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat# File syncing capability is disabled by default. This feature is usually not required,# not useful and an extreme performance hit#$ActionFileEnableSync on# Include all config files in /etc/rsyslog.d/$IncludeConfig /etc/rsyslog.d/*.conf$ModLoad ommysql*.* :ommysql:localhost,Syslog,root,redhat#### RULES ##### Log all kernel messages to the console.# Logging much else clutters up the screen.#kern.* /dev/console# Log anything (except mail) of level info or higher.# Don't log private authentication messages!#*.info;mail.none;authpriv.none;cron.none /var/log/messages# The authpriv file has restricted access.#authpriv.* /var/log/secure# Log all the mail messages in one place.#mail.* -/var/log/maillog# Log cron stuff#cron.* /var/log/cron# Everybody gets emergency messages#*.emerg *# Save news errors of level crit and higher in a special file.#uucp,news.crit /var/log/spooler# Save boot messages also to boot.log#local7.* /var/log/boot.log # ### begin forwarding rule #### The statement between the begin ... end define a SINGLE forwarding# rule. They belong together, do NOT split them. If you create multiple# forwarding rules, duplicate the whole block!# Remote Logging (we use TCP for reliable delivery)## An on-disk queue is created for this action. If the remote host is# down, messages are spooled to disk and sent when it is up again.#$WorkDirectory /var/lib/rsyslog # where to place spool files#$ActionQueueFileName fwdRule1 # unique name prefix for spool files#$ActionQueueMaxDiskSpace 1g # 1gb space limit (use as much as possible) #$ActionQueueSaveOnShutdown on # save messages to disk on shutdown#$ActionQueueType LinkedList # run asynchronously#$ActionResumeRetryCount -1 # infinite retries if host is down# remote host is: name/ip:port, e.g. 192.168.0.1:514, port optional#*.* @@remote-host:514# ### end of the forwarding rule ###loganalyzer安装/loganalyzer/loganalyzer-3.6.5.tar.gz软件地址tar -xvf loganalyzer-3.2.3.tar.gzcd loganalyzer-3.2.3rsync -av src/* /var/www/html/loganalyzer-3.2.3]# rsync -av contrib/* /var/www/html/cd /var/www/html/chmod +x *.shhtml]# ./configure.shhtml]# ./secure.shhtml]# chown -R apache.apache *注意:已下图片为借用别人的请结合图片下的说明安装web登录:http://61.155.213.153点击here点击next确保config.php可写,点击next选中Enable User Database后的yes 用户名为root,同事选中Require user to be logged in后的yes,点击next点击next点击next输入管理员帐号密码,点击next,次为设置管理员选择mysql native这里注意表的大小写,这张图里的数据库名称错了,要改成Syslog,表名要修改成,SystemEvents,数据库用户是root,并选中Enable Row Counting后的yes,点击next点击finish结束安装。

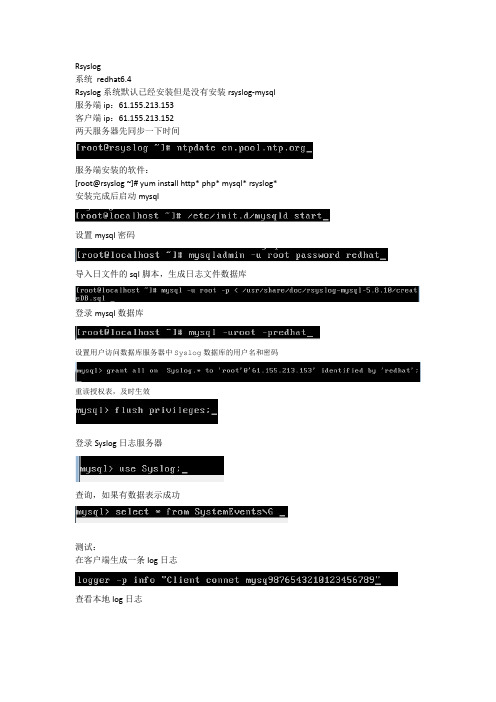

RSYSLOG中央日志服务器配置

RSYSLOG中央日志服务器配置一、linux系列1.堡垒配置1)更改配置vim/etc/default/rsyslog更改配置文件为:# Options for rsyslogd# -x disables DNS lookups for remote messages# -c compatibility mode# See rsyslogd(8) for more detailsRSYSLOGD_OPTIONS=" -c4 -Q -x"2)添加配置Vim /etc/rsyslog.d/b.conf添加如下配置:$ModLoad imudp$UDPServerRun 514:fromhost,isequal,"192.168.23.78" /var/log/unix.log/192.168.23.78 & ~注释:此处ip为各版本linux服务器ip2.服务器配置1)添加配置Vim /etc/rsyslog.d/a.conf添加如下配置:$ModLoad imfile$InputFileName /var/log/syslog$InputFileTag$InputFileFacility local5$InputFileSeverity info$InputFileStateFile ssologs.log_state $InputFilePollInterval 1 $InputFilePersistStateInterval 1 $InputRunFileMonitor @192.168.23.77:514注释:此处ip为堡垒ip2)追加配置echo “*.* @192.168.23.77”>>/etc/rsyslog.conf注释:此处ip为堡垒ip二、windows系列1.server 20031)将evtsys.dll evtsys 两个文件放置在c:\windows\System32\2)打开cmd终端3)执行安装命令evtsys.exe –i –h192.168.23.77-p 514注释:此处为堡垒ip4)启动服务net start evtsys5)堡垒设置vim /etc/rsyslog.d/b.conf添加配置$ModLoad imudp$UDPServerRun 514:fromhost,isequal,”192.168.23.159”/var/log/win.log/aaa/192.168.23.159&~注释:此处ip为2003服务器ip6)重启服务/etc/init.d/rsyslog restart2.sever 2008/server 20121)解压evtsys.rar 到D:2重命名evtsys_4.5.1 64bit.exe 为evtsys.exe3)打开cmd终端4)移动到D:5)执行安装命令evtsys –i –h 192.168.23.77 –p 514注释:此处ip为堡垒ip6)启动服务net start evtsys7)堡垒设置vim /etc/rsyslog.d/b.conf添加配置$ModLoad imudp$UDPServerRun 514:fromhost,isequal,”192.168.23.219”/var/log/win.log/bbb/192.168.23.219&~注释:此处ip为2008/2012服务器ip8)重启服务/etc/init.d/rsyslog restart三、网络设备系列1、H3C,华为系列1)h3c,华为配置talnet进入h3c设备root@fort1:~# telnet 192.168.23.202注释:此处ip为h3c设备ip<202schem>system-view[202schem]info-center enable[202schem]info-center loghost 192.168.23.77注释:此处ip为堡垒ip[202schem]info-center timestamp log date[202schem]q<202schen>save2)堡垒配置vim /etc/rsyslog.d/b.conf添加配置$ModLoad imudp$UDPServerRun 514:fromhost,isequal,”192.168.23.202”/var/log/net/log/192.168.23.202&~注释:此处ip为h3c,华为服务器ip8)重启服务/etc/init.d/rsyslog restart。

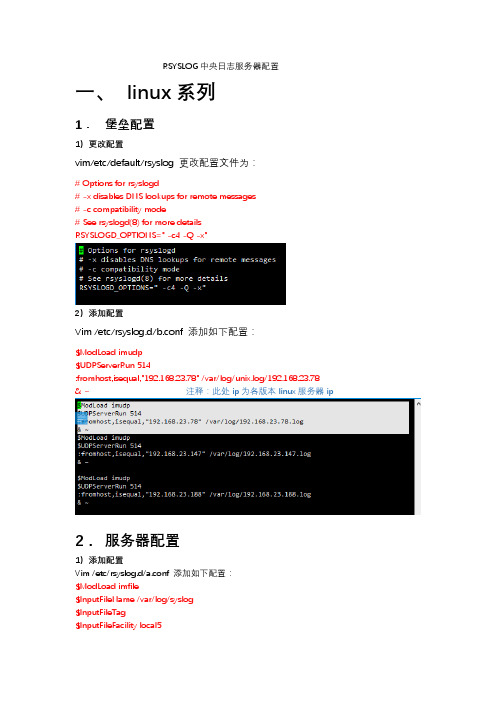

windows 2012 配置syslog日志转发 -回复

windows 2012 配置syslog日志转发-回复Windows 2012 配置Syslog 日志转发在企业网络环境中,监控和管理日志信息是维护网络安全和故障排除非常重要的一环。

Syslog 是一种标准,用于在计算机网络中收集和传输日志消息。

本文将介绍如何配置Windows Server 2012 来转发Syslog 日志消息到中央日志服务器。

步骤一:安装与配置Syslog 服务器1. 首先,我们需要选择一台Windows Server 2012 作为Syslog 服务器。

请确保该服务器已经安装了最新的Windows 更新和安全补丁。

2. 打开PowerShell 控制台,并使用管理员权限运行。

3. 使用以下命令来安装Syslog 服务器功能:powershellInstall-WindowsFeature -Name"SNMP-Service","SNMP-WMI-Provider","RSAT-SNMP"4. 安装完成后,使用以下命令打开Windows 防火墙的Syslog UDP 端口:powershellnetsh advfirewall firewall add rule name="Syslog UDP 514" dir=in action=allow protocol=UDP localport=5145. 接下来,我们需要编辑注册表来启用Windows Server 2012 上的Syslog 功能。

运行以下命令以启用Syslog 注册表项:powershellSet-ItemProperty -Path'HKLM:\SYSTEM\CurrentControlSet\Services\Eventlog\System'-Name 'EnableSyslog' -Value '1'Set-ItemProperty -Path'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Reliability' -Name 'EnableSyslog' -Value '1'6. 最后,我们需要重启系统以使更改生效:powershellRestart-Computer步骤二:配置Windows Server 2012 的Syslog 转发1. 打开Windows Server 2012,打开“事件查看器”(Event Viewer)。

Log00rsyslog介绍

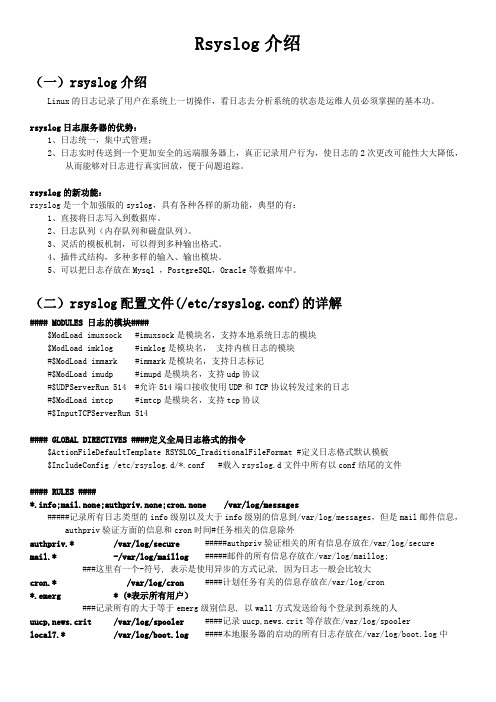

Rsyslog介绍(一)rsyslog介绍Linux的日志记录了用户在系统上一切操作,看日志去分析系统的状态是运维人员必须掌握的基本功。

rsyslog日志服务器的优势:1、日志统一,集中式管理;2、日志实时传送到一个更加安全的远端服务器上,真正记录用户行为,使日志的2次更改可能性大大降低,从而能够对日志进行真实回放,便于问题追踪。

rsyslog的新功能:rsyslog是一个加强版的syslog,具有各种各样的新功能,典型的有:1、直接将日志写入到数据库。

2、日志队列(内存队列和磁盘队列)。

3、灵活的模板机制,可以得到多种输出格式。

4、插件式结构,多种多样的输入、输出模块。

5、可以把日志存放在Mysql ,PostgreSQL,Oracle等数据库中。

(二)rsyslog配置文件(/etc/rsyslog.conf)的详解#### MODULES 日志的模块####$ModLoad imuxsock #imuxsock是模块名,支持本地系统日志的模块$ModLoad imklog #imklog是模块名,支持内核日志的模块#$ModLoad immark #immark是模块名,支持日志标记#$ModLoad imudp #imupd是模块名,支持udp协议#$UDPServerRun 514 #允许514端口接收使用UDP和TCP协议转发过来的日志#$ModLoad imtcp #imtcp是模块名,支持tcp协议#$InputTCPServerRun 514#### GLOBAL DIRECTIVES ####定义全局日志格式的指令$ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat #定义日志格式默认模板$IncludeConfig /etc/rsyslog.d/*.conf #载入rsyslog.d文件中所有以conf结尾的文件#### RULES ####*.info;mail.none;authpriv.none;cron.none /var/log/messages#####记录所有日志类型的info级别以及大于info级别的信息到/var/log/messages,但是mail邮件信息,authpriv验证方面的信息和cron时间#任务相关的信息除外authpriv.* /var/log/secure#####authpriv验证相关的所有信息存放在/var/log/secure mail.* -/var/log/maillog#####邮件的所有信息存放在/var/log/maillog;###这里有一个-符号, 表示是使用异步的方式记录, 因为日志一般会比较大cron.* /var/log/cron####计划任务有关的信息存放在/var/log/cron*.emerg * (*表示所有用户)###记录所有的大于等于emerg级别信息, 以wall方式发送给每个登录到系统的人uucp,news.crit /var/log/spooler####记录uucp,news.crit等存放在/var/log/spoolerlocal7.* /var/log/boot.log####本地服务器的启动的所有日志存放在/var/log/boot.log中(三)rsyslog.conf中日志规则的定义的格式facitlity.priority Target###facility: 日志设备(可以理解为日志类型):==============================================================auth #pam产生的日志,认证日志authpriv #ssh,ftp等登录信息的验证信息,认证授权认证cron #时间任务相关kern #内核lpr #打印mail #邮件mark(syslog) #rsyslog服务内部的信息,时间标识news #新闻组user #用户程序产生的相关信息uucp #unix to unix copy, unix主机之间相关的通讯local 1~7 #自定义的日志设备===============================================================###priority: 级别日志级别:=====================================================================debug #有调式信息的,日志信息最多info #一般信息的日志,最常用notice #最具有重要性的普通条件的信息warning, warn #警告级别err, error #错误级别,阻止某个功能或者模块不能正常工作的信息crit #严重级别,阻止整个系统或者整个软件不能正常工作的信息alert #需要立刻修改的信息emerg, panic #内核崩溃等严重信息###从上到下,级别从低到高,记录的信息越来越少,如果设置的日志内性为err,则日志不会记录比err级别低的日志,只会记录比err更高级别的日志,也包括err本身的日志。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用Rsyslog收集Windows日志

(一)简介

我们知道,无论是Unix、Linux、FreeBSD、Ubuntu,还是路由器、交换机,都会产生大量的日志,而这些,一般会以syslog的形式存在。

Evtsys是用C写的程序,提供发送Windows日志到syslog服务器的一种方式。

它支持Windows 7、Vista和Server 2008,并且编译后支持32和64位环境。

它被设计用于高负载的服务器,Evtsys快速、轻量、高效率。

并可以作为Windows服务存在。

(二)安装服务

(2.1)拷贝文件

将evtsys_4.5.1 64bit.exe拷贝到C:\Windows\SysWOW64\,重命名为evtsys.exe

(2.1)以管理员运行cmd窗口

(2.2)安装服务

(2.3)命令解释

参数说明:

i是安装成Window服务;

h是syslog服务器地址;

p是syslog服务器的接收端口。

默认下,端口可以省略,默认是514。

evtsys -u //卸载该服务

net stop evtsys //停止该服务

net start evtsys //启动该服务

(三)配置服务器端/etc/rsyslog.conf

daemon.notice /var/log/windows ### 添加一行evtsys是以daemon设备发送到服务器上的。

(四)测试。