测试RADIUS服务器

Radius认证服务器的配置与应用讲解

IEEE 802.1x协议IEEE 802.1x是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。

IEEE 802系列局域网(LAN)标准占据着目前局域网应用的主要份额,但是传统的IEEE 802体系定义的局域网不提供接入认证,只要用户能接入集线器、交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,同时也不便于实现对局域网接入用户的管理。

IEEE 802.1x是一种基于端口的网络接入控制技术,在局域网设备的物理接入级对接入设备(主要是计算机)进行认证和控制。

连接在交换机端口上的用户设备如果能通过认证,就可以访问局域网内的资源,也可以接入外部网络(如Internet);如果不能通过认证,则无法访问局域网内部的资源,同样也无法接入Internet,相当于物理上断开了连接。

IEEE 802. 1x协议采用现有的可扩展认证协议(Extensible Authentication Protocol,EAP),它是IETF提出的PPP协议的扩展,最早是为解决基于IEEE 802.11标准的无线局域网的认证而开发的。

虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是在实际应用中该协议仅适用于接入设备与接入端口间的点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有两种:一种是以太网交换机的一个物理端口仅连接一个计算机;另一种是基于无线局域网(WLAN)的接入方式。

其中,前者是基于物理端口的,而后者是基于逻辑端口的。

目前,几乎所有的以太网交换机都支持IEEE 802.1x协议。

RADIUS服务器RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。

RADIUS服务器

访问方式

将 NPS用作 RADIUS服务器时,RADIUS消息将采用以下方式为络访问连接提供身份验证、授权和记帐功能: 在以下情况下,您可以使用 NPS作为 RADIUS服务器:

感谢观看

RADIUS服务器

认证、授权和记帐信息的文档协议

01 简介

03 关键部件 05 访问方式

目录

02 注意事项 04 相关介绍

RADIUS是一种用于在需要认证其链接的络访问服务器(NAS)和共享认证服务器之间进行认证、授权和记帐 信息的文档协议。

RADIUS服务器负责接收用户的连接请求、认证用户,然后返回客户机所有必要的配置信息以将服务发送到用 户。

关键部件

客户机/服务器体系结构络访问服务器(NAS)作为 RADIUS客户机运行。客户机负责将订户信息传递至指定 的 RADIUS服务器,然后根据返回的响应进行操作。

RADIUS服务器可以担当其它 RADIUS服务器或者是其它种类的认证服务器的代理。

络安全性通过使用加密的共享机密信息来认证客户机和 RADIUS服务器间的事务。从不通过络发送机密信息。 此外,在客户机和 RADIUS服务器间发送任何订户密码时,都要加密该密码。

相关介绍

络策略服务器 (NPS)可用作对远程身份验证拨入用户服务 (RADIUS)客户端执行身份验证、授权和记帐的 RADIUS服务器。RADIUS客户端可以是访问服务器(如拨号服务器或无线访问点)或者 RADIUS代理。将 NPS用作 RADIUS服务器时,它提供以下功能:

图1显示了作为各种访问客户端的 RADIUS服务器的 NPS,还显示了 RADIUS代理。NPS使用 AD DS域对传入 的 RADIUS访问请求消息执行用户凭据身份验证。

注意事项

RADIUS服务器进行MAC验证

RADIUS服务器进行MAC验证,配置nat,使无线接入端连接外网一、实验目的:通过Radius服务器的mac验证和路由器上的nat配置,使得在局域网内的无线设备可以上网。

二、实验拓扑图:三、使用的设备列表:S3610交换机3台AR28路由器1台AP无线路由器1台AC无线控制器1台Radius服务器1台四、具体的配置:步骤一:在AC上设置用户和做mac地址绑定,以及设计无线网<h3c>sys[h3c]sysname AC( 注意,AC为WA2620-AGN,本AC改名字的时候不能只打sys+名字,需要的是完整才能打出来sysname+名字) [AC]int vlan 1[AC-vlan-interfacel]undo ip add[AC-vlan-interfacel]vlan 2[AC-vlan2]vlan 4[AC-vlan4]int vlan 4[AC-vlan-interface4]ip add 192.168.4.1 24[AC-vlan-interface4]quit[AC]radius scheme yu[AC-radius-yu]server-type extended[AC-radius-yu]primary authentication 192.168.5.1[AC-radius-yu]primary accounting 192.168.5.1[AC-radius-yu]key authentication h3c(radius上默认的密钥为h3c,可以重设,所以在配置上需要一致,所以这里配置h3c)[AC-radius-yu]key accounting h3c[AC-radius-yu]user-name-format without-domain(注意:这条指令的意思是,不用域名,让你在radius添加账户时可以不带域名)[AC]radius scheme yu[AC-isp-yu]authentication lan-access radius-scheme yu[AC-isp-yu]authorization lan-access radius-scheme lu[AC-isp-yu]accounting lan-access radius-scheme lu[AC]int g1/0/1[AC-GigabitEthernet1/0/1]port link-type trunk[AC-GigabitEthernet1/0/1]port trunk permit vlan 1 to 2 4 [AC]interface WLAN-ESS7[AC-WLAN-ESS7] port access vlan 2[AC-WLAN-ESS7]port-security port-mode mac-authentication [AC]wlan service-template 7 clear[AC-wlan-st-7]ssid yu[AC-wlan-st-7]bind WLAN-ESS 7[AC-wlan-st-7] service-template enable[AC]wlan ap yu model wa2620-agn[AC-wlan-ap-yu]serial-id 219801A0A89112G03396[AC-wlan-ap-yu]radio 2[AC-wlan-ap-yu-radio-2]service-template 7[AC-wlan-ap-yu-radio-2]radio enable[AC]ip route-static 0.0.0.0 0.0.0.0 192.168.4.254[AC]local –user 90c1151c77db[AC-luser-90c1151c77db]password simple 90c1151c77db(这里是接入的无线客户端的mac地址)步骤二:在AC交换模块上配置连接<ac>oap connet slot 0<acsw>sys[acsw]int vlan 1[acsw-vlan-interfacel]undo ip add[acsw-vlan-interfacel]vlan 2[acsw-vlan2]vlan 4[acsw-vlan4]quit[acsw]interface GigabitEthernet1/0/8[acsw- GigabitEthernet1/0/8]port link-type trunk[acsw- GigabitEthernet1/0/8]port trunk permit vlan 1 to 2 4 [acsw]int g1/0/9[acsw- GigabitEthernet1/0/9] port link-type trunk[acsw- GigabitEthernet1/0/9] port trunk permit vlan 1 to 2 4 步骤三:配置Dhcp中继交换机上的ip地址池[dhcp]vlan 3[dhcp]dhcp enable[dhcp]dhcp server ip-pool 1[dhcp-pool-pool1]network 192.168.1.0 24[dhcp-pool-pool1]gateway-list 192.168.1.254[dhcp-pool-pool1]option 43 hex 80070000 01C0A804 01 [dhcp-pool-pool2]network 192.168.2.0 24[dhcp-pool-pool2]gateway-list 192.168.2.254[dhcp]int vlan 3[dhcp-vlan-interface3]ip add 192.168.3.1 24[dhcp]int e1/0/24[dhcp-Ethernet1/0/24] port access vlan 3[dhcp]rip 1[dhcp-rip-1]network 192.168.3.0[dhcp]dhcp server forbidden-ip 192.168.1.254[dhcp]dhcp server forbidden-ip 192.168.2.254步骤四:作为连接所有设备的交换机,配置其中继功能[sw]vlan 2[sw-vlan2]vlan 3[sw-vlan3]vlan 4[sw-vlan4]vlan 5[sw-vlan5]vlan 6[sw-vlan6]quit[sw] dhcp relay server-group 1 ip 192.168.3.1[sw]int vlan 1[sw-vlan-interfacel]ip add 192.168.1.254 24[sw-vlan-interfacel]dhcp select relay[sw-vlan-interfacel]dhcp relay server-select 1 [sw-vlan-interface2]ip address 192.168.2.254 24 [sw-vlan-interface2]dhcp select relay[sw-vlan-interface2]dhcp relay server-select 1 [sw-vlan-interface3]ip address 192.168.3.254 24 [sw-vlan-interface4]ip address 192.168.4.254 24 [sw-vlan-interface5]ip address 192.168.5.254 24 [sw-vlan-interface6] ip address 192.168.6.254 24 [sw]int e1/0/5[sw-Ethernet1/0/5]port access vlan 5[sw]int e1/0/6[sw- Ethernet1/0/6]port access vlan 2[sw]int e1/0/8[sw-Ethernet1/0/8]port link-type trunk[sw-Ethernet1/0/8]port trunk permit vlan 1 to 2 4 [sw]int e1/0/24[sw- Ethernet1/0/24]port access vlan 3[sw]rip 1[sw-rip-1]network 192.168.1.0[sw-rip-1]network 192.168.2.0[sw-rip-1] network 192.168.3.0[sw-rip-1] network 192.168.4.0[sw-rip-1] network 192.168.5.0[sw-rip-1] network 192.168.6.0[sw]dhcp enble[sw]ip route-static 0.0.0.0 0.0.0.0 192.168.6.1(这里指向下一跳的地址,即连接外网的路由器的接口地址)步骤五:配置路由器上的路由功能[RA]acl number 2000[RA-acl-basic-2000]rule 1 permit source 192.168.2.0 0.0.0.255[RA-acl-basic-2000]rule 2 permit source 192.168.6.0 0.0.0.255 [RA]rip[RA-rip]network 192.168.2.0[RA-rip] network 192.168.6.0[RA]int e0/0[RA- Ethernet0/0]ip add 192.168.6.1 24[RA]int e0/1[RA- Ethernet0/1]ip address 10.3.102.33 24[RA- Ethernet0/1]nat outbound 2000[RA]ip route-static 0.0.0.0 0.0.0.0 10.3.102.1至此,基本配置全部完成步骤五:测试配置结果查看3层注册是否成功假如3层注册不成功,我们应该一环环进行检查,ping测试AC ping switch测试DHCP ping switch测试3层注册成功后,我们检查下DHCP获取情况建立起RADIUS服务器手机连接过程与结果手机客户端连接后的DHCP获取情况查看一下路由器上nat转换的情况接下来看看我们连接的手机是不是可以正常的上网随便上的2个不同的网,再看看上面的各种图片证明,毫无疑问实验成功。

WIN搭建RADIUS测试指导

RADIUS服务器搭建配置功能测试指导书信锐网科技术有限公司2015年05 月25 日第一章功能概述本文介绍AD域、CA证书颁发机构以及RADIUS服务器搭建和服务器配置。

第二章场景需求2.1 服务器搭建部分2.1.1 系统重封装因为这两台虚拟机都是克隆的,避免实验中出现不必要的问题,将两台Windows server 2008 R2 系统重新封装。

使用sysprep命令2.1.2 在server1 上完成AD和DNS搭建首先给服务器命名server1、server2并配置静态IP地址。

第一步打开服务管理器查看该服务器的基本信息。

在服务器管理器界面选择角色,选择添加角色。

默认选择下一步选择Active Directory 域服务器这个服务器角色下一步,选择安装。

安装完成之后,关闭此对话框。

在运行里,输入dcpromo完成域控制器的安装。

直接选择下一步选择,在新林中新建域,选择下一步输入创建域的FQDN ,例如:下一步在此界面现在林功能级别为windows server 2008 R2,然后选择下一步在此选择DNS服务器,一并安装。

忽略此提示,选择‘是’此次选择默认,下一步此处输入目录还原模式的独立密码。

此次选择下一步,保持默认。

在此勾上完成后重新启动,重启之后,AD域安装成功。

重启之后,原来server1的管理员帐号成为了域控制器的管理员帐号,权限最高。

域管理员帐号域用户名登录方式example\administrator或者administrator@2.1.3 在server1上搭建证书颁发机构CA此处选择服务器角色Active Directory证书服务选择证书颁发机构和web注册,支持用户通过网页方式申请CA证书。

此处选择企业CA此处选择根CA,然后下一步。

此处选择新建私钥,然后下一步此次选择安装,安装完成之后,关闭此对话框,CA安装完毕。

配置组策略,新加域的计算机,自动颁发计算机证书。

Radius认证服务器的配置与应用讲解

IEEE 802.1x协议IEEE 802.1x是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。

IEEE 802系列局域网(LAN)标准占据着目前局域网应用的主要份额,但是传统的IEEE 802体系定义的局域网不提供接入认证,只要用户能接入集线器、交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,同时也不便于实现对局域网接入用户的管理。

IEEE 802.1x是一种基于端口的网络接入控制技术,在局域网设备的物理接入级对接入设备(主要是计算机)进行认证和控制。

连接在交换机端口上的用户设备如果能通过认证,就可以访问局域网内的资源,也可以接入外部网络(如Internet);如果不能通过认证,则无法访问局域网内部的资源,同样也无法接入Internet,相当于物理上断开了连接。

IEEE 802. 1x协议采用现有的可扩展认证协议(Extensible Authentication Protocol,EAP),它是IETF提出的PPP协议的扩展,最早是为解决基于IEEE 802.11标准的无线局域网的认证而开发的。

虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是在实际应用中该协议仅适用于接入设备与接入端口间的点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有两种:一种是以太网交换机的一个物理端口仅连接一个计算机;另一种是基于无线局域网(WLAN)的接入方式。

其中,前者是基于物理端口的,而后者是基于逻辑端口的。

目前,几乎所有的以太网交换机都支持IEEE 802.1x协议。

RADIUS服务器RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。

RADIUS服务器认证流程故障排查经验总结和调试技巧

RADIUS服务器认证流程故障排查经验总结和调试技巧在网络认证中,RADIUS(Remote Authentication Dial-In User Service,远程身份验证拨号用户服务)服务器扮演着重要的角色。

然而,在实际运维过程中,我们经常会遇到RADIUS服务器认证流程出现故障的情况。

为了帮助大家更好地解决这类问题,本文将总结一些RADIUS服务器认证流程故障排查的经验并分享一些调试技巧。

I. RADIUS服务器认证流程故障排查经验总结为了更好地排查和解决RADIUS服务器认证流程故障,以下是一些经验总结:1. 确保网络连接正常故障排查的第一步是确认网络连接正常。

检查RADIUS服务器和网络设备之间的链路状态,确保能够正常通信。

常见问题可能包括网络设备配置错误、物理连接故障等。

2. 检查认证服务器配置在排查故障前,我们需要仔细检查RADIUS服务器的配置文件和相关设置。

确保认证服务器的IP地址、端口、密钥等信息正确无误。

同时,还需要确认认证服务器是否正常运行,可以通过检查服务器的日志信息来获取有用的调试信息。

3. 验证认证请求和响应检查认证请求和响应是排查故障的重要一步。

在RADIUS流程中,认证请求将由客户端发送到RADIUS服务器,服务器则会根据配置信息进行验证并返回响应。

通过验证请求和响应的细节信息,我们可以了解到是否有明显的错误或异常。

4. 使用调试工具分析流量调试工具能够帮助我们更好地分析和解决RADIUS服务器认证流程故障。

例如,Wireshark是一个广泛使用的网络分析工具,可以捕获和分析网络流量。

通过查看捕获的流量,我们可以深入了解故障发生的原因,比如错误的认证请求、未响应的请求等。

II. RADIUS服务器认证流程调试技巧在解决RADIUS服务器认证流程故障时,以下是一些调试技巧可以帮助我们更快地找到问题所在:1. 启用详细日志在RADIUS服务器上启用详细的日志记录功能是一种常用的调试技巧。

搭建radius服务器(全)

搭建radius服务器(全)搭建radius服务器(全)一、介绍Radius(Remote Authentication Dial-In User Service)是一种用于认证、授权和帐号管理的网络协议。

在网络中,常用于实现拨号认证、无线网络认证等功能。

该文档将详细介绍搭建Radius 服务器的步骤。

二、准备工作1·确定服务器系统:选择一个适合的服务器操作系统,如Linux、Windows Server等。

2·硬件要求:确保服务器的硬件配置满足最低系统要求和预期的性能需求。

3·安装操作系统:按照操作系统提供的文档和指南进行系统安装。

三、安装Radius服务器软件1·Radius服务器软件:从官方网站或其他可靠的来源最新版本的Radius服务器软件。

2·安装服务器软件:按照软件提供的安装指南进行安装,并完成相关配置。

四、配置Radius服务器1·配置认证方式:确定要使用的认证方式,如PAP、CHAP等,并进行相应的配置。

2·配置用户数据库:选择适合的用户数据库,如MySQL、LDAP 等,创建相应的用户账号和密码,并将其与Radius服务器进行关联。

3·配置网络设备:将需要认证的网络设备与Radius服务器建立连接,并进行相应的配置。

五、测试和调试1·连接测试:确保Radius服务器和网络设备的连接正常,并能够正常认证用户。

2·认证测试:使用不同的用户账号和密码进行认证测试,确保认证功能正常。

3·错误排查:在测试过程中出现的错误进行排查,并根据错误信息进行相应的修复和调试。

六、安全性配置1·防火墙配置:为了保护服务器和网络设备的安全,配置合适的防火墙规则,限制对Radius服务器的访问。

2·日志记录:配置日志记录功能,记录所有认证和授权的日志信息,以便于后续的审计和故障排查。

RADIUS认证服务器的安装与配置实训

RADIUS认证服务器的安装与配置实训RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于企业网络中的认证和授权服务。

它通过提供集中化的身份认证和授权管理,使得多个网络设备可以共享同一个认证服务器,从而简化了网络管理和用户访问的控制。

在本篇文章中,我们将介绍如何安装和配置一个RADIUS认证服务器。

首先,我们需要选择适合自己需求的操作系统来安装RADIUS 服务器。

常用的操作系统选择包括Linux、Windows和FreeBSD等。

在本实训中,我们将选择使用Linux操作系统来安装和配置RADIUS服务器。

我们选择的Linux发行版是Ubuntu Server。

1. 安装Ubuntu Server:首先,在物理或虚拟机上安装Ubuntu Server操作系统。

下载最新的Ubuntu Server ISO镜像文件,并使用它创建一个启动USB或光盘。

启动计算机,并按照提示进行操作系统安装。

2. 安装FreeRADIUS:在Ubuntu Server上安装RADIUS服务器,我们将使用FreeRADIUS。

在终端中运行以下命令,以安装FreeRADIUS:```sudo apt-get updatesudo apt-get install freeradius```3. 配置FreeRADIUS:安装完成后,我们需要对FreeRADIUS进行配置。

首先,编辑`/etc/freeradius/users`文件,该文件包含用户的认证信息。

添加以下示例行,其中用户名为`testuser`,密码为`testpassword`:```testuser Cleartext-Password := "testpassword"```4. 配置FreeRADIUS服务器参数:接下来,我们需要编辑`/etc/freeradius/clients.conf`文件,该文件包含了RADIUS服务器的配置信息。

最佳免费 Linux RADIUS 服务器推荐

最佳免费 Linux RADIUS 服务器推荐看到radius这个词,我们都会想到圆心到圆周之间的长度(半径)。

然而在计算机领域,它代表一个为连接到网络的计算机集中提供认证、授权和计费(A uthentication, A uthorization, A ccounting AAA)的网络协议。

然而,事情不像你听上去的那么难。

大多数时候,通讯不会用到所有AAA的功能,可能只会用到计费也可能只有认证。

RADIUS会帮你完成所有这些事情,下面我们就开始介绍。

历史RADUIS是远程用户拨号认证系统(R emote A uthentication D ial I n U ser S ervice)。

它由Livingston Enterprises公司在1991年首先开发。

开发的初衷是满足验证和记账需要的一个通讯协议,后来Internet工程任务组(IETF)将其定为标准。

ISP(信息服务提供商)和企业鉴于该协议有着广泛的支持以及具备可以同时管理Internet、内部网络、无线网络和集成邮件服务的特性纷纷采用。

这些网络可能需要与调制解调器、数字用户环路(DSL)、无线接入点、VPN、网络端口,、web服务器等等[2]配合使用。

什么是RADIUS服务器通常RADIOUS服务器作为UNIX守护进程或是微软Windows的系统服务在后台运行。

RADIUS服务通常有3个称作AAA的功能(这也就是为什么RADIUS服务器通常也被叫做AAA服务器):1. 认证:验证用户或设备的身份与可使用的网络服务2. 授权:依据认证结果开放网络服务给用户或设备,也可作为后续验证的前提条件3. 记账:记录用户对各种网络服务的用量,并提供给计费系统工作原理:RADIUS是一个工作在应用层的客户端/服务器协议,采用UDP协议传输。

在通信行业,远程访问服务器(R emote A ccess S erver RAS)、虚拟专用网络(V irtual P rivate N etwork VPN)服务器、基于端口验证的网络交换机和网络接入服务器(NAS)都是控制网络接入的网关,它们都有一个RADIUS客户端模块可以和RADIUS服务器通信。

RADIUS服务器执行3A配置

群晖radius server使用方法

群晖radius server使用方法### 群晖Radius Server使用指南在当今网络环境中,网络安全和认证是企业和个人用户日益关注的问题。

群晖(Synology)NAS设备除了提供数据存储和共享功能外,还具备搭建Radius服务器(Remote Authentication Dial-In User Service)的能力,用于对网络访问进行认证。

以下是群晖Radius Server的详细使用方法。

#### 一、准备工作1.确保您的群晖NAS系统已更新至最新版本。

2.在群晖套件中心安装“Radius Server”套件。

3.确认您的网络环境,确保NAS设备可以与需要认证的设备进行通信。

#### 二、配置Radius Server1.打开群晖的“控制面板”,找到“Radius Server”。

2.启动Radius Server服务,并根据需要设置Radius服务的监听端口,默认为1812。

3.设置Radius的认证方式,通常包括PAP(Password Authentication Protocol)和CHAP(Challenge-Handshake Authentication Protocol)。

4.创建用户账户,这些账户将用于Radius认证。

确保为每个用户设置强密码。

#### 三、设置Radius客户端1.在Radius Server配置界面中,添加Radius客户端。

输入客户端的IP 地址和共享密钥。

2.设置客户端的权限,例如允许或拒绝特定用户或用户组的访问。

#### 四、网络设备配置1.在需要进行认证的网络设备(如路由器、交换机)上启用Radius认证。

2.输入群晖NAS的IP地址、端口、共享密钥等信息,确保与Radius Server设置一致。

#### 五、测试Radius认证1.使用需要认证的网络设备尝试连接网络。

2.输入用户名和密码,验证是否能够成功接入网络。

3.如果认证失败,检查用户信息、共享密钥、客户端设置等,确保无误。

RADIUS服务器搭建和认证流程解析

RADIUS服务器搭建和认证流程解析RADIUS 服务器搭建和认证流程解析RADIUS(Remote Authentication Dial-In User Service)是一种广泛用于认证、授权和账务管理的网络协议。

它为网络设备、服务器和用户提供了一种安全的身份验证机制。

本文将探讨如何搭建一个RADIUS 服务器以及该服务器的认证流程。

一、RADIUS 服务器搭建要搭建一个 RADIUS 服务器,我们需要以下步骤:1. 安装 RADIUS 服务器软件:选择适合你系统的 RADIUS 服务器软件,并按照官方的安装指南进行安装。

常见的 RADIUS 服务器软件有 FreeRADIUS、Microsoft IAS/NPS、Cistron RADIUS 等。

2. 配置 RADIUS 服务器:对于每个 RADIUS 服务器软件,都有相应的配置文件。

打开配置文件,根据实际需求进行配置。

配置项包括服务器 IP 地址、共享密钥、认证方式等。

3. 启动 RADIUS 服务器:根据软件的启动命令,启动 RADIUS 服务器。

一般情况下,启动命令类似于“radiusd -X”,其中的“-X”参数是用于输出详细的调试信息。

二、RADIUS 服务器认证流程解析当一个客户端请求认证时,RADIUS 服务器会按照以下步骤进行认证流程:1. 客户端认证请求发送:客户端(如路由器、交换机等)通过向RADIUS 服务器发送一个认证请求,请求包含用户名和密码等认证信息。

2. RADIUS 服务器接收请求:RADIUS 服务器接收客户端的认证请求,并解析请求中的认证信息。

3. 认证请求转发:RADIUS 服务器将认证请求转发给认证服务器(如 LDAP 服务器、数据库等),以便验证客户端提供的用户名和密码。

4. 用户名密码验证:认证服务器收到请求后,首先验证用户名和密码是否匹配。

如果匹配成功,认证服务器将返回“认证成功”的消息;否则,返回“认证失败”的消息。

RADIUS认证服务

RADIUS认证服务RADIUS(Remote Authentication Dial-In User Service)认证服务是一种用于网络访问控制的标准协议。

它通过中心化的身份验证和授权管理,确保网络上的用户能够安全地访问各种资源。

RADIUS认证服务已经在广泛的网络环境中得到应用,例如企业内部网络、无线网络以及互联网服务提供商等。

一、什么是RADIUS认证服务是一种客户端/服务器模型的协议,用于网络接入认证和授权管理。

它的工作原理是客户端将用户的认证请求发送到RADIUS服务器,服务器则根据预定义的策略对用户进行身份验证,并返回认证结果给客户端。

RADIUS认证服务通过支持各种身份验证方法,如基于用户名和密码的认证、数字证书、令牌等,确保只有经过认证的用户才能够获得网络访问权限。

二、RADIUS认证服务的优势1. 集中化管理:RADIUS认证服务允许管理员在一个中心点进行用户账户的管理和控制,简化了账户管理的复杂性。

管理员可以根据用户的身份、角色和权限等要求,定义不同的访问策略,确保用户只能访问其所需的资源。

2. 安全性强:RADIUS认证服务通过使用加密技术,保护用户的认证信息在传输过程中的安全性。

服务器和客户端之间的通信会经过加密处理,避免敏感信息被未经授权的人员获取。

3. 可扩展性好:RADIUS认证服务支持多种认证方式,并能够通过插件和扩展模块来实现新的认证协议和策略。

这使得RADIUS认证服务能够适应不同的网络环境,并为未来的扩展提供了便利。

4. 认证效率高:RADIUS认证服务使用缓存机制,将用户的认证信息保存在服务器端,减少了认证的时间和资源开销。

这对于大规模网络访问控制和身份验证非常重要。

三、RADIUS认证服务的应用场景1. 企业网络:RADIUS认证服务可以用于企业内部网络的访问控制和身份验证。

通过集中管理用户账户,管理员可以灵活地定义各种访问策略,保护企业的机密信息和资源。

Radius实验

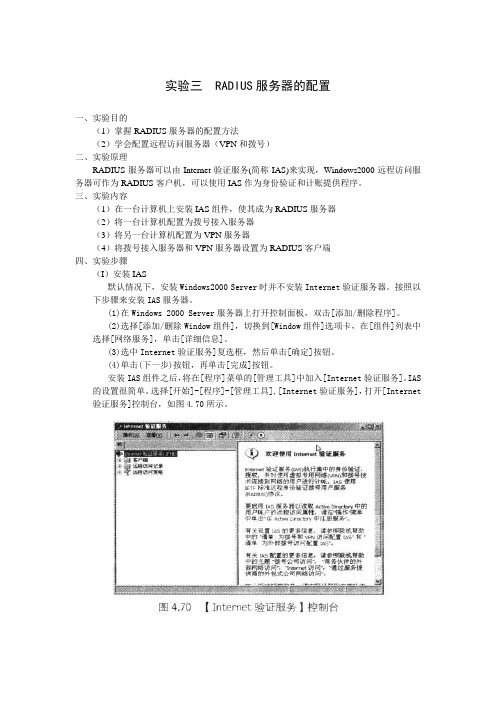

实验三 RADIUS服务器的配置一、实验目的(1)掌握RADIUS服务器的配置方法(2)学会配置远程访问服务器(VPN和拨号)二、实验原理RADIUS服务器可以由Internet验证服务(简称IAS)来实现,Windows2000远程访问服务器可作为RADIUS客户机,可以使用IAS作为身份验证和计账提供程序。

三、实验内容(1)在一台计算机上安装IAS组件,使其成为RADIUS服务器(2)将一台计算机配置为拨号接入服务器(3)将另一台计算机配置为VPN服务器(4)将拨号接入服务器和VPN服务器设置为RADIUS客户端四、实验步骤(I)安装IAS默认情况下,安装Windows2000 Server时并不安装Internet验证服务器。

接照以下步骤来安装IAS服务器。

(1)在Windows 2000 Server服务器上打开控制面板,双击[添加/删除程序]。

(2)选择[添加/删除Window组件],切换到[Window组件]选项卡,在[组件]列表中选择[网络服务],单击[详细信息]。

(3)选中Internet验证服务]复选框,然后单击[确定]按钮。

(4)单击(下一步)按钮,再单击[完成]按钮。

安装IAS组件之后,将在[程序]菜单的[管理工具]中加入[Internet验证服务]。

IAS 的设置很简单。

选择[开始]-[程序]-[管理工具],[Internet验证服务],打开[Internet 验证服务]控制台,如图4.70所示。

(II)注册IAS客户机(1)打开[Internet验证服务]控制台。

用鼠标右键单击[客户端],从快捷菜单中选择[新建客户端]。

(2)弹出如图4.72所示的对话框,在[好记的名称]输入框中为RADIUS客户祝设置名称。

(3)在[协议]下拉列表中选择[RADIUS],然后单击[下一步]按钮。

(4)弹出如图4.73所示的对话框,在[客户端地址(IP或DNS)]中输入客广端的IP 地址或DNS名称(5)从[客户端。

Radius服务器

Radius 认证完整配置过程拓扑如下:

一、安装AD,建立test账号,同时允许test拨入

安装AD 查看“AD安装”文档

打开“控制面板”---“管理工具”—“Active Directory 用户和计算机”

右键User,新建一个test用户

右键test 用户“属性”—“拨入”—允许访问

二、安装IAS:在windows添加删除组件-网络服务-Internet验证服务中添加IAS ,如

二、安装证书,IAS需要一个证书才能进行配置,所以可选择架设CA Server这比较麻烦,

最简单的办法就是安装IIS 里面的HTML组,安装后可获得有效期为一年的证书

三、打开“管理工具”--- Internet 验证服务,新建客户端,并新建访问策略

注意:客户端地址是开启认证的交换机而非主机

四、新建访问策略,并将test用户所在组加入策略,配置身份验证方法

高级—立即查找,在搜索结果中选择Domain Users 所有域用户

点确定,确定,跳出

配置完成后,在Internet验证服务处右键启动IAS服务

测试:

输入用户名,密码后显示

,即代表已经连接成功。

RADIUS服务器认证流程故障排查步骤

RADIUS服务器认证流程故障排查步骤RADIUS(远程身份验证拨号用户服务)是一种用于网络认证、授权和账号管理的协议。

在网络通信中,RADIUS服务器扮演着重要的角色,负责验证用户身份和授权用户访问网络资源。

然而,在实际应用中,由于各种原因,可能会出现RADIUS服务器认证流程故障的情况。

为了更好地解决和排查这些问题,以下是一些常见的故障排查步骤。

步骤一:验证联网首先,确认RADIUS服务器和网络设备正常联网。

检查网络连接是否正常、链路是否畅通,并确保网络设备与RADIUS服务器之间没有防火墙或其他安全限制。

如果网络连接正常,可以继续进行下一步。

步骤二:检查认证服务器配置确认RADIUS服务器的认证配置是否正确。

检查RADIUS服务器的认证协议、端口配置和共享密钥等设置,确保与客户端设备相匹配。

同时,验证服务器的证书是否有效,以及域名解析是否正常。

如果配置有误,需要进行相应的更正。

步骤三:检查用户凭证确认用户凭证是否正确。

检查用户名和密码是否与RADIUS服务器上的账号相匹配。

如果凭证有误,可能需要重置密码或更新账号信息。

步骤四:检查网络设备配置检查与RADIUS服务器交互的网络设备配置。

确保网络设备中配置了正确的RADIUS服务器地址和共享密钥。

此外,还需要检查设备的RADIUS认证配置是否启用,并验证配置的正确性。

步骤五:检查日志文件检查RADIUS服务器的日志文件以获取更多细节。

应仔细分析日志,查找异常或错误信息。

有时,通过查看日志文件,可以确定造成故障的具体原因,例如身份验证请求的拒绝、账号查询错误或者认证协议无法正常工作等。

步骤六:测试其他认证服务器若RADIUS服务器故障排查仍未找到问题所在,可以尝试连接其他认证服务器,如TACACS+(终端访问控制许可服务)或LDAP(轻量级目录访问协议)服务器,以验证网络设备和客户端设备的配置是否正确。

如果连接其他认证服务器成功,那么问题可能出现在RADIUS服务器端。

用RadiusTest检测亿仕接入认证服务器

用Radius Test检测亿仕接入认证服务1. 前言对于802.1x接入认证整个流程还不太熟悉的朋友,可以参见《RADIUS协议原理及应用》。

其整个过程涉及到接入客户端、交换机、接入服务器三方的互动。

其中与接入服务器直接进行通讯的,是NAS设备,即交换机。

由于交换机相对较难诊断,即使有故障也必须通过其它方面进行佐证,因此实际进行故障诊断和检测时,同时是对接入服务器来进行。

若能证明接入服务器工作正常,则可能就是网络或交换机的故障。

但对于接入服务器的诊断,通常除了看日志之外只能进行抓包。

但看日志通常只能看到一个结果,而且要是相关服务已经挂起,根本不会有日志。

抓包则由于干扰因素太多,在服务器上不太容易进行。

,诊断能力更差。

故需要有一种工具能够取代交换机,同服务器进行模拟通讯,若服务器能正常响应该工具的请求,则可以排除服务端的故障可能。

Radius Test是一套商用的Radius服务器测试工具,亿仕的接入认证服务使用了其中的EAP-MD5模式,因此也能够用它来进行测试。

本文将主要从操作步骤上说明如何对亿仕的接入认证服务开展测试。

2. 工具安装Radius Test当前最新的版本是2.6,本文按照从华军下载的2.5版(含中文语言包)进行说明,实际差别应该很小。

首先运行安装程序setup.exe,安装过程中选项并不多,速度也很快,应该可以很顺利地完成。

要注意的是,该软件是以共享软件的方式发行的商用产品,有15日的试用期,超过时间则需要购买使用授权才能继续使用。

如果不打算进行购买的话,建议在虚拟机上进行安装工作。

安装完之后,桌面上会有Radius Test的图标,并且开始菜单还会添加文件夹。

3. 工具界面双击运行Radius Test,将看到一上一下两部分的界面。

其中上半部分的界面用于编辑测试任务,下半部分的界面用于显示测试时生成的日志。

建议将语言更改为中文,以方便使用:4. 测试任务可以看到,Radius Test支持对PAP、CHAP、EAP-SIM和EAP-MD5等方式的认证过程进行测试。

radclient 详解

radclient 详解radclient是一个用于测试RADIUS(远程身份验证拨号用户服务)协议的命令行工具。

它可以向RADIUS服务器发送各种类型的RADIUS请求,并且非常有用,因为它可以帮助我们验证和排除网络中的身份验证问题。

在本文中,我们将详细介绍radclient的使用方法和一些常见的用例。

我们将讨论如何安装radclient以及如何使用它来发送各种类型的RADIUS请求。

安装radclientradclient是FreeRADIUS软件包的一部分,因此要使用radclient,首先需要安装FreeRADIUS。

可以通过在终端中运行以下命令来安装FreeRADIUS:sudo apt-get install freeradius安装完成后,即可使用radclient。

使用radclient发送RADIUS请求radclient的基本语法如下:radclient [-f filename] [-i] [-q] [-r retries] [-s secret] [-t timeout] [-d debug-level] [-x] [-c count] [-n nas-ipaddr] [-p port] [-a acct-port] [-u username] [-p password][-l local-address] [-4] [-6] [-h] server[:port] command以下是一些常用的radclient命令:1. 发送Access-Request请求Access-Request请求用于身份验证请求。

要使用radclient发送Access-Request请求,可以运行以下命令:radclient -r 3 -t 5 server[:port] auth shared-secret其中,-r参数指定重试次数,-t参数指定超时时间,server[:port]表示RADIUS服务器的地址和端口,auth表示请求类型(这里是Access-Request),shared-secret表示共享密钥。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

测试RADIUS服务器

作者:david来源:cnw

2004-08-27 11:09:09

过去RADIUS更多地用在远程拨号接入这样的领域,但是在未来的企业网络中,RADIUS将更多被使用在以太网接入、无线局域网接入等领域。

选择好的RADIUS将变得更重要。

美国的一家实验室决定评估企业RADIUS服务器,要求参评的产品不仅支持Microsoft Active Directory和RSA Security SecureID,而且还可以连接多种客户机,即NAS(网络接入服务器)设备,如拨号服务器、VPN集中器、WLAN接入点和防火墙。

Cisco、Funk Software、IEA Software、Interlink Networks和Lucent的产品参加了这个测试。

衡量RADIUS的标准

RADIUS的性能是用户该关注的地方,比如,能接受多少请求以及能处理多少事务。

同时,遵循标准,并具备良好的与接入控制设备的互操作性是RADIUS服务器好坏的重要指标。

从测试的情况看,所有的产品都符合RADIUS规范和EAP(扩展认证协议)定义。

不过,为了发现所支持的认证机制和后端认证存储的种类,测试者进行了更深入的研究。

在互操作性方面,他们测试了这些服务器与多种RADIUS 客户机(包括接入点、VPN和拨号服务器)一起工作时的情况。

他们根据创建用户和工作组配置文件的难易程度以及配置用户专有属性的灵活性,对参评产品的配置管理评分。

安全性也是关注的重点。

测

试者希望了解服务器在和NAS设备通信的过程中是如何保证安全和完整性的。

另外RADIUS是否能够让管理员实现诸多管理安全特性和策略是非常重要的一环。

为此测试者评估了能够通过RADIUS服务器执行的不同规则,特别将重点放在按用户、用户组或角色实施的时段限制上。

测试者还留意了产品是否支持强制时间配额。

这种功能使网络管理员可以限制用户或用户组能够通过RADIUS服务器接入网络多长时间。

大多数参测的RADIUS服务器都通过ODBC或JDBC,利用SQL Server 数据库保存和访问用户配置文件。

数据库集成对于处理大量为账户和事件日志采集的数据至关重要。

假如网络管理员不能分析和报告数据的话,这些数据没有任何意义,为此他们测试了用于显示信息、显示信息的动态性以及利用信息可执行什么任务的工具。

除了上述基本特性外,测试者还对RADIUS服务器的功能进行了测试。

他们测评了服务器主动与网络管理系统合作的情况。

例如,他们评估了实现电子邮件报警的复杂性。

实现电子邮件报警在Cisco和IEA Software的服务器中十分流畅,但在一些其他设备上就没有那么轻松。

测试者还评估了证书请求工具。

请求工具可将签名的证书授予发出请求的RADIUS服务器。

具有VoIP账户功能的产品很少,只有Cisco和IEA Software的产品才提供。

测试方法

为了测试RADIUS服务器,测试者搭建了一个近乎真实的测试环境。

测试者将服务器配置为连接多台RADIUS客户机,包括一台Cisco VPN 3000集中器、一台Cisco Aironet 1100接入点和一台Proxim AP-600接入点。

他们还使用商用RADIUS测试实用工具(如NAS Simulator和Evolynx RADIUS Load Test)来模拟多个认证请求。

这些测试实用工具为测试者提供了检查服务器支持RADIUS客户机的能力和灵活性。

性能取决于服务器运行在什么平台上。

很多RADIUS服务器运行在专用的机器上,测试者可以对它们进行压力测试:生成多个会话,直至服务器的CPU利用率达到90%到95%。

将认证请求速率保持在这种水平上,让测试者可以观察到丢失的请求数量。

然后,测试者添加多位用户,而只增加一个会话,检查数据库处理用户配置文件的效率。

这时得到的结果与单用户情景的结果类似。

不过,在访问外部数据库上出现了显著差异,但是这些结果取决于RADIUS代理所连接的服务器性能。

为了模拟真实的情景,测试者让测试工具建立了5个并行会话,同时在5位有效用户和两位无效用户之间交替变换。

为了保证公平的比较,

测试者让所有的产品都使用Active Directory进行认证。

IEA的RadiusNT、Lucent的NavisRadius和Cisco的ACS平均每秒处理170次请求,而Funk的Steel-Belted Radius平均每秒处理320次请求。

Interlink的RAD-Series每秒竟然支持令人吃惊的1900次请求。

取得这种高性能主要是由于其Linux平台。

但是性能不应当成为网络管理者做出选择的惟一依据,因为平均起来看,Interlink服务器在峰值时间每秒处理不超过90到120次请求。

而测试的所有服务器都可以轻松跃过这一门槛。

测试者验证了这些服务器是否支持RFC 2865到RFC 2869(RADIUS规范)和RFC 2716(EAP规范)。

测试者还研究了服务器符合CERT Advisory CA-2002-06的情况。

CA-2002-06确定了RADIUS服务器上存在的拒绝服务安全漏洞。

最后,测试者评估了服务器能够多好地满足企业IT部门需要以及提供什么标准规范之外的特性,如嵌入式数据包检查工具、SNMP与DHCP服务器支持、数字证书获取工具、事件报警电子邮件、测试实用工具配置和VoIP支持。

RADIUS工作原理

RADIUS原先的目的是为拨号用户进行认证和计费。

后来经过多次改进,形成了一项通用的认证计费协议。

RADIUS是一种C/S结构的协议,它的客户端最初就是NAS服务器,现在任何运行RADIUS客户端软件的计算机都可以成为RADIUS的客户端。

RADIUS的基本工作原理:用户接入NAS,NAS向RADIUS服务器使用Access-Require数据包提交用户信息,包括用户名、密码等相关信息,其中用户密码是经过MD5加密的,双方使用共享密钥,这个密钥不经过网络传播;RADIUS服务器对用户名和密码的合法性进行检验,必要时可以提出一个Challenge,要求进一步对用户认证,也可以对NAS进行类似的认证;如果合法,给NAS返回Access-Accept 数据包,允许用户进行下一步工作,否则返回Access-Reject数据包,拒绝用户访问;如果允许访问,NAS向RADIUS服务器提出计费请求Account-Require,RADIUS服务器响应Account-Accept,对用户的计费开始,同时用户可以进行自己的相关操作。

RADIUS还支持代理和漫游功能。

简单地说,代理就是一台服务器,可以作为其他RADIUS服务器的代理,负责转发RADIUS认证和计费数据包。

所谓漫游功能,就是代理的一个具体实现,这样可以让用户通过本来和其无关的RADIUS服务器进行认证。

RADIUS服务器和NAS服务器通过UDP协议进行通信,RADIUS服务器的1812端口负责认证,1813端口负责计费工作。

采用UDP的基本考虑是因为NAS和RADIUS服务器大多在同一个局域网中,使用UDP更加快捷方便。

RADIUS协议还规定了重传机制。

如果NAS向某个RADIUS服务器

提交请求没有收到返回信息,那么可以要求备份RADIUS服务器重传。

由于有多个备份RADIUS服务器,因此NAS进行重传的时候,可以采用轮询的方法。

如果备份RADIUS服务器的密钥和以前RADIUS服务器的密钥不同,则需要重新进行认证。