双思科无线控制器冗余配置

思科提供交换网络中的冗余链路

实验一提供交换网络中的冗余链路【实验目的】理解链路聚合的配置及原理.【背景描述】假设某企业采用两台交换机组成一个局域网,由于很多数据流量是跨过交换机进行转发的,因此需要提高交换机之间的传输带宽,并实现链路冗余备份,为此网络管理员在两台交换机之间采用两根网线互连,并将相应的两个端口聚合为一个逻辑端口,现要在交换机上做适当配置来实现这一目标.【实现功能】增加交换机之间的传输带宽,并实现链路冗余备份.【实验设备】S2126G(两台).PC(两台).直连线(4条)【实验步骤】『第一步』交换机A基本配置.基本输入:SwitchA#configure terjminalswitchA(config)#vlan 10switchA(config-vlan)#name salesswitchA(config-vlan)#exitswitchA(config)#interface fastethernet 0/5switchA(cinfig-if)#switchport access vlan 10验证测试:验证已创建了vlan10,并将端口划分到vlan 10中.『第二步』在交换机swtchA上配置聚合端口.基本输入:switchA(config)#interface aggregateport 1 创建聚合接口AG1switchA(config-if)#switchport mode trunkswitchA(config-if)#exitswitchA(config)#interface range fastethernet 0/1-2switchA(config-if-range)#port-group 1 配置接口0/1和0/2属于AG1验证测试:验证接口fastethernet 0/1和0/2属于AG1s witchA#show aggregateport 1 summary『第三步』交换机B的基本配置.基本输入:SwitchB#configure terjminalswitchB(config)#vlan 10switchB(config-vlan)#name salesswitchB(config-vlan)#exitswitchB(config)#interface fastethernet 0/5switchB(cinfig-if)#switchport access vlan 10验证测试:验证已创建了vlan10,并将端口划分到vlan 10中.switchB#show vlan id 10『第二步』在交换机swtchA上配置聚合端口.基本输入:switchB(config)#interface aggregateport 1 创建聚合接口AG1switchB(config-if)#switchport mode trunkswitchB(config-if)#exitswitchB(config)#interface range fastethernet 0/1-2switchB(config-if-range)#port-group 1 配置接口0/1和0/2属于AG1 验证测试:验证接口fastethernet 0/1和0/2属于AG1switchB#show aggregateport 1 summary『第五步』验证当交换机之间的一条链路断开时,PC1与PC2仍能互相通信. 【注意事项】1.只有同类型端口才能聚合端口才能聚合为一个AG端口.2.所有物理端口必须属于同一个vlan.3.在锐捷交换机上最多支持8个物理端口聚合为一人AG.4.在锐捷交换机上最多支持6组聚合端口.。

思科无线局域网无线控制器配置的最佳实践(7.6 版本及以上)

介绍 ......................................................................................................................................................... 3

安全 ........................................................................................................................................................... 8 禁用本地 EAP ........................................................................................................................................ 8 使用 WPA2 + 802.1X 的 WLAN ............................................................................................................. 9 用户身份 - 使用 AAA 覆盖实现............................................................................................................ 9 使用更短的 RADIUS 超时配置 ........................................................................................................... 10 EAP 身份请求超时 .............................................................................................................................. 11 EAPoL 密钥超时和最大重试次数 ...................................................................................................... 11 EAP 请求超时和最大重试次数 .......................................................................................................... 12 CCKM 时间戳验证............................................................................................................................... 12 TACACS +管理超时 .............................................................................................................................. 12 启用基础设施和客户端的管理帧保护(MFP) .............................................................................. 13 启用 802.11w 支持 ............................................................................................................................. 13 更改 SNMPv3 的默认用户.................................................................................................................. 14 启用网络时间协议(NTP) ............................................................................................................... 14 启用 802.11r 标准的快速过渡漫游 ................................................................................................... 14 启用 DHCP Required 选项 ................................................................................................................... 15

MSA2000配置双控制器双链路冗余

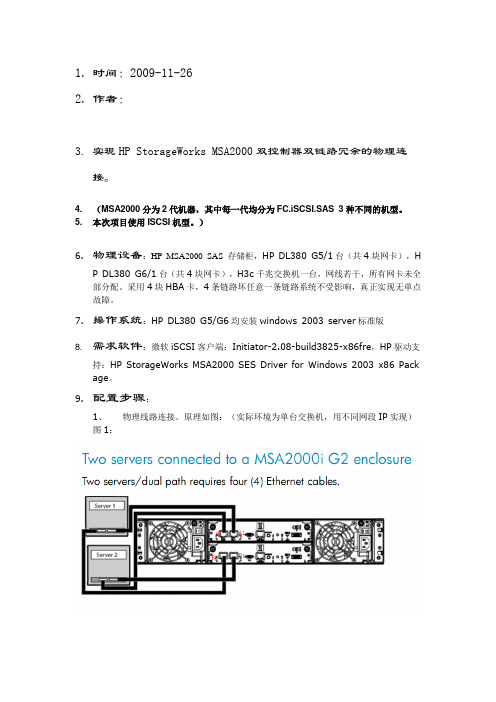

1.时间:2009-11-262.作者:3.实现HP StorageWorks MSA2000双控制器双链路冗余的物理连接。

4. (MSA2000分为2代机器,其中每一代均分为FC.iSCSI.SAS 3种不同的机型。

5. 本次项目使用ISCSI机型。

)6.物理设备:HP MSA2000 SAS 存储柜,HP DL380 G5/1台(共4块网卡),HP DL380 G6/1台(共4块网卡),H3c千兆交换机一台,网线若干,所有网卡未全部分配。

采用4块HBA卡,4条链路坏任意一条链路系统不受影响,真正实现无单点故障。

7.操作系统:HP DL380 G5/G6均安装windows 2003 server标准版8. 需求软件:微软iSCSI客户端:Initiator-2.08-build3825-x86fre,HP驱动支持:HP StorageWorks MSA2000 SES Driver for Windows 2003 x86 Pack age。

9.配置步骤:1、物理线路连接。

原理如图:(实际环境为单台交换机,用不同网段IP实现)图1:2、配置网卡IP,调整网络,使配置端的IP与MSA2000的管理口网段相同。

(默认情况下,A控制器访问IP为10.0.0.2,B控制器为10.0.0.3;子网掩码为255. 255.255.0,将控制器IP设为手动,默认为DHCP分配,如果连接到DHCP分配网络,将无法使用默认IP10.0.0.2/3访问控制台)3、将IE的安全级别调至最低,并允许pop-up窗口,使用IE浏览器登陆MSA2000的SMU,默认用户名:manage,密码:!manage4、所需软件支持:微软iSCSI客户端:Initiator-2.06-build3825-x86fre HP驱动支持:HP StorageWorks MSA2000 SES Driver for Windows 2003 x86 Packag e。

冗余配置的方法及关键技术

请教:用两个cisco3550交换机,如何做冗余热备份

配STP,要么配置VRRP也可以实现

关键技术就是:STP HSRP 和 VRRP.

S(config)#spanning-tree portfast bpduguard default

S(config)#spanning-tree portfast bpdufilter default

S(config)#no spanning-tree optimize bpdu transmission

spanning-tree portfast bpduguard default 缺省忽略bpdu,这样导致的结果,端口缺省时是关闭sp portfast bpdufilter default 缺省过滤bpdu

spanning-tree optimize bpdu transmission 这一个命令应该是比较新的,我没有遇到过

另外,如果不考虑容错,两条线路可以分别负担不同VLAN的通讯,但是没有容错功能。

如果把端口设置成路由端口,配合动态路由协议,也可以实现容错,端口上不需要特别的配置。追问非常感谢 你说的已经很详细了 我比较笨 还不是很明白,我问你下 如果配置链路聚合的话 是不是也可以啊? 回答那不就是FEC(GEC)吗,Fast Ether Channel,FEC是百兆端口捆绑,GEC是千兆端口捆绑,也就是你说的链路聚合。 追问呵呵呵 ,多谢你了,我还在问你下,使用Spanning-Tree协议,纯粹作为备份使用的话,cisco的交换机是不是默认就打开了生成树协议的啊?我想是不是我不需要做配置 直接把双线路连接好就可以实现呢? 需要配置生成树协议吗?要怎么配置啊,麻烦你在指点下啊。多谢了! 回答可以配置也可以不配置,缺省是打开Spanning-Tree协议的,除非你设置了port-fast,就关闭了Spanning-Tree。

Cisco双ISP线路路径优化备份冗余之

Cisco双ISP线路路径优化备份冗余之单路由器解决方案通过双ISP(如:一条电信、一条网通)链路可实现网络路径优化、负载均衡及备份冗余,以前本人一直认为Cisco不能实现单路由器双ISP链路的冗余备份,后经过多次测试,发现通过SLA(服务水平)+route-map完全可以实现,在这里愿意和大家一起分享。

网络拓朴:实验任务:●∙∙ PC1/PC2到1.1.1.1流经ISP1,PC1/PC2到2..2.2.2流经ISP2●∙∙ 通过SLA+Route-map实现网络路径优化、负载分担、备份冗余环境描述:●∙∙ 3台Cisco3640 + NE-4E模块,该配置拥有4个Ethernet、2台PC ●∙∙ ISP1、ISP2分别模拟两个不同ISP(internet服务提供商)●∙∙ ISP1 loopback1:1.1.1.1/24、ISP2 loopback1:2.2.2.2/24用来测试●∙∙ R1作为企业边界路由器e0/0、e0/1、分别连接ISP1、ISP2地址分配:详细配置:1、IP地址设置ISP1 (config) #int e0/2ISP1 (config-if) #ip add 192.168.2.1255.255.255.0 ISP1config-if) #no shutdownISP1(config)# int e0/0ISP1 (config-if) #ip add 192.168.0.2255.255.255.0 ISP1config-if) #no shutdownISP1(config)# int lo1ISP1 (config-if) #ip add 1.1.1.1 255.255.255.0ISP1(onfig-if) #no shutdown………………………………………………………………………….ISP2 (config) #int e0/2ISP2 (config-if) #ip add 192.168.2.2255.255.255.0ISP2 (onfig-if) #no shutdownISP2(config)# int e0/1ISP2 (config-if) #ip add 192.168.1.2255.255.255.0ISP2config-if) #no shutdownISP2(config)# int lo1ISP2 (config-if) #ip add 2.2.2.2 255.255.255.0ISP2 (config-if) #no shutdown……………………………………………………………………………R1 (config) #int e0/0R1 (config-if) #ip add 192.168.0.1255.255.255.0R1 (config-if) #no shutdownR1 (config)# int e0/1R1 (config-if) #ip add 192.168.1.1255.255.255.0R1 (config-if) #no shutdownR1 (config)# int e0/2R1 (config-if) #ip add 192.168.20.1 255.255.255.0R1 (config-if) #no shutdown2、定义相关ACLR1(config)#ip access-list extended all-net ……………………匹配所有R1(config-ext-nacl)#permit ip any anyR1(config)#access-list permit 1 192.168.0.2…………匹配ISP1 next-hopR1(config)#access-list permit 2 192.168.1.2…………匹配ISP2 next-hop3、Route-map、NatR1(config)#route-map isp1-line permit 10R1(config-route-map)#match ip address all-netR1(config-route-map)#match ip next-hop 1……………….匹配ACL 1(关键)R1(config)#route-map isp2-line permit 10R1(config-route-map)#match ip address all-netR1(config-route-map)#match ip next-hop 2……………….匹配ACL 2(关键)R1(config)#ip nat inside source route-map isp1-line int e0/0overloadR1(config)#ip nat inside source route-map isp2-line int e0/1overload4、IP SlA、rtr/track本地路由设备到ISP中间往往连接一个光电转换器(Layer2),当对端shutdown状态,本地设备仍处于UP,这时将导致所谓的“黑洞”现象,我们可以通过SLA来做网络端到端的可用性监测,从而解决这个问题。

路由器冗余设计及高可用性配置

路由器冗余设计及高可用性配置在现代网络中,路由器作为核心设备之一,负责将数据包从源设备传输到目标设备。

为了确保网络的稳定性和可靠性,冗余设计和高可用性配置在路由器中变得越来越重要。

本文将介绍路由器冗余设计的概念,并详细讨论如何配置实现高可用性。

一、路由器冗余设计概述路由器冗余设计是一种通过增加备用设备来提供冗余,以确保在主设备发生故障时网络服务的连续性。

主要的路由器冗余设计包括冗余路由器、冗余链路和冗余接口。

1. 冗余路由器冗余路由器是指在网络中设置备用路由器,当主路由器出现故障时,备用路由器能够自动接管主路由器的任务。

常见的冗余路由器技术包括热备份路由器(HSRP)、虚拟路由冗余协议(VRRP)和基于隧道的冗余路由器(TGRE)。

2. 冗余链路冗余链路是指为相同的网络连接提供备用路径,以便在主链路故障时实现数据的冗余传输。

通过设置备用链路,可以增加网络的可用性和容错能力。

常见的冗余链路技术包括热备份链路(HSB)、链路聚合(Link Aggregation)和静态路由。

3. 冗余接口冗余接口是指为主接口提供备用接口,以提供对同一网络的冗余连接。

通过设置冗余接口,可以实现对主接口故障的快速切换,从而减少因主接口故障而导致的网络中断时间。

常见的冗余接口技术包括冗余接口卡(RIC)、虚拟接口红利(VIF)和链路聚合。

二、高可用性配置高可用性配置是指通过合理的配置手段,提高网络设备的性能和可靠性,确保网络服务的连续性和稳定性。

在路由器中实现高可用性配置的关键配置包括设备冗余、链路冗余和路由协议冗余。

1. 设备冗余配置设备冗余配置是指在网络中设置备用设备,以实现在主设备故障时的自动备援。

具体配置包括创建冗余设备组、配置备用设备的优先级和设置IP地址等。

例如,在HSRP中,可以通过配置虚拟IP地址和优先级来实现冗余路由器的自动切换。

2. 链路冗余配置链路冗余配置是指为相同的网络连接提供备用路径,以实现链路的冗余传输。

cisco双线双路网络路由器怎么设置

cisco双线双路网络路由器怎么设置思科cisco是全球领先且顶尖的通讯厂商,出产的路由器功能也是很出色的,那么你知道cisco双线双路网络路由器怎么设置吗?下面是店铺整理的一些关于cisco双线双路网络路由器怎么设置的相关资料,供你参考。

cisco双线双路网络路由器设置一,路由策略的优势:经常关注我们IT168网络频道的读者都知道之前我们介绍过如何从本地计算机的路由信息入手解决这种双线双路的实际网络问题,然而该方法只限于在单台计算机上操作,如果企业的员工计算机非常多,一台一台机器的设置肯定不太现实,这时我们就可以通过路由策略实现对企业网络路由器设置出口的统筹管理,将出口网络路由器设置合理的路由策略,从而让网络数据包可以根据不同需求转发到不同的线路。

总体说来路由策略各个命令只需要我们在企业连接网络外部出口的网络路由器设置即可,该路由器实际连接的是双线双路,即一个接口连接通往中国网通的网络,一个接口连接抵达中国电信的网络。

cisco双线双路网络路由器设置二,路由策略命令简单讲解:路由策略的意义在于他可以让路由器根据一定的规则选择下一跳路由信息,这样就可以自动的根据接收来的网络数据包的基本信息,判断其应该按照哪个路由表中的信息进行转发了。

通过路由策略我们可以为一台路由器指定多个下一跳转发路由地址。

下面我们来看一段路由策略指令,然后根据其后面的指示信息来了解他的意义。

(1)路由策略基本信息的设置:route-map src80 permit 10//建立一个策略路由,名字为src80,序号为10,规则为容许。

match ip address 151//设置match满足条件,意思是只有满足ip address符合访问控制列表151中规定的才进行后面的set操作,否则直接跳过。

set ip next-hop 10.91.31.254//满足上面条件的话就将这些数据的下一跳路由信息修改为10.91.31.254。

路由器冗余技术与配置

路由器冗余技术与配置路由器作为网络中的重要设备,承担着网络数据的传输和路由选择的功能。

然而,在日常的网络运维中,路由器的故障问题时有发生,这无疑会对整个网络的正常运行产生重大影响。

因此,为了提高网络的可靠性和稳定性,冗余技术成为了重要的解决方案之一。

本文将介绍路由器冗余技术,并详细说明其配置方法。

一、冗余技术的概念与作用冗余技术是指通过设置冗余设备或冗余路径,以实现在主设备或主路径发生故障时,能够无缝切换到备设备或备路径上,从而保证网络的持续运行。

它能够提高网络的可用性和可靠性,减少故障对网络的影响。

冗余技术主要包括设备冗余和路径冗余两种方式。

设备冗余是通过增加备用设备,在主设备故障时切换到备用设备上,保证网络的连续性。

路径冗余则是通过设置备用路径,在主路径故障时自动选用备用路径进行数据传输。

二、冗余技术的种类与原理1. 设备冗余技术设备冗余技术常用的方法有备份路由器、热备插卡和热备服务器。

备份路由器是在主路由器故障时,自动切换到备用路由器上,保证网络的连通性。

热备插卡则是在主插卡发生故障时,自动切换到备用插卡上,实现设备级别的冗余。

热备服务器则是在主服务器故障时,自动切换到备用服务器上,确保服务的可用性。

2. 路径冗余技术路径冗余技术主要包括静态路由冗余和动态路由冗余。

静态路由冗余是通过手动配置多条路由路径,当主路径故障时,手动切换到备用路径上。

而动态路由冗余是通过路由协议自动选择最佳路径,当主路径出现故障时,自动切换到备用路径。

三、路由器冗余的配置方法1. 设备冗余的配置设备冗余的配置主要涉及备份路由器、热备插卡和热备服务器。

在配置备份路由器时,需要设置主备路由器之间的同步机制,确保数据的一致性。

热备插卡的配置需要进行硬件级别的设置,以实现在主插卡故障时自动切换到备用插卡。

而热备服务器的配置则需要进行软件级别的设置,确保在主服务器故障时能够及时切换到备用服务器。

2. 路径冗余的配置路径冗余的配置主要涉及静态路由冗余和动态路由冗余。

双ISP配置实验:包括负载均衡+冗余备份

ip address 200.200.2.253 255.255.255.0 ip nat outside int s1 ip address 200.200.1 .253 255.255.255.0 ip nat outside ip nat pool isp1_pool 200.200.10.1 200.200.10.250 netmask 255.255.255.0 ip nat pool isp2_pool 200.200.20.1 200.200.20.250 netmask 255.255.255.0 ip nat inside source route- map isp1 poo l isp1_pool ip nat inside source route- map isp2 pool isp2_pool ip route 200.168.1.0 255.255.255.0 200.200.2.254 ip route 200.168.2.0 255.255.255.0 200.200.2.254 ip route 200.168.3.0 255.255.255.0 200.200.2.254 ip route 201.168.1.0 255.255.255.0 200.200.1 .254 ip route 201.168.2.0 255.255.255.0 200.200.1.254 ip route 201.168.3.0 255.255.255.0 200.200.1.254 ip route 0.0.0.0 0.0.0.0 200.200.2.254 ip route 0.0.0.0 0.0.0.0 200.200.1.254 access -list 1 permit 192.168.0.0 0.0.0.255 access -list 2 permit 200.200.1 .254 access -list 3 permit 200.200.2.254 route- map isp2 permit 10 match ip address 1 match ip next- hop 3 ! route- map isp1 permit 10 match ip address 1 match ip next- hop 2 ! 以上是关键的配置。另 外 , 即使添加了 set interface语句仍然可以成功, 但是确是多余的配置 , 无用功。 route- map isp2 permit 10 match ip address 1 match ip next- hop 3 set interface Serial0 ! route- map isp1 permit 10 match ip address 1 match ip next- hop 2 set interface Serial1 配置中的映射表还可以配置为 , 需要注意m a t ch interface 表 示 的 使 出 站 接 口, 而非入站接口。 route- map isp2 permit 10 match ip address 1 match interface Serial0 !

网络冗余技术

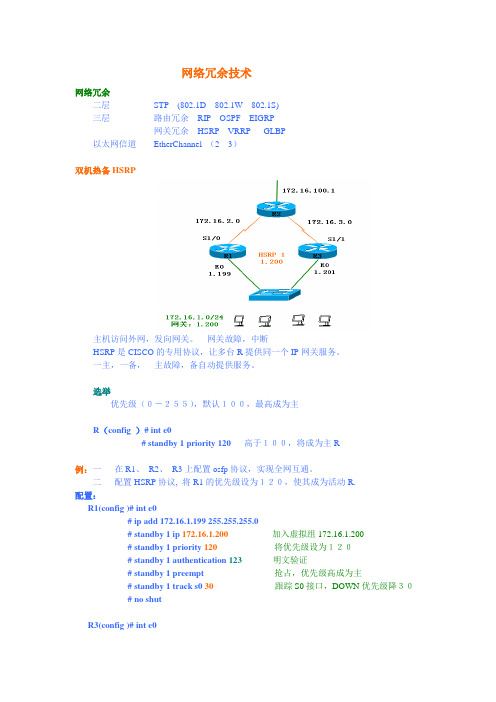

网络冗余技术网络冗余二层STP (802.1D 802.1W 802.1S)三层路由冗余RIP OSPF EIGRP网关冗余HSRP VRRP GLBP以太网信道EtherChannel (2 3)双机热备HSRP主机访问外网,发向网关。

网关故障,中断HSRP是CISCO的专用协议,让多台R提供同一个IP网关服务。

一主,一备,主故障,备自动提供服务。

选举优先级(0-255),默认100,最高成为主R(config )# int e0# standby 1 priority 120 高于100,将成为主R例:一在R1、R2、R3上配置osfp协议,实现全网互通。

二配置HSRP协议, 将R1的优先级设为120,使其成为活动R.配置:R1(config )# int e0# ip add 172.16.1.199 255.255.255.0# standby 1 ip 172.16.1.200 加入虚拟组172.16.1.200# standby 1 priority 120将优先级设为120# standby 1 authentication 123明文验证# standby 1 preempt 抢占,优先级高成为主# standby 1 track s0 30跟踪S0接口,DOWN优先级降30# no shutR3(config )# int e0# ip add 172.16.1.201 255.255.255.0# standby 1 ip 172.16.1.200 加入虚拟组172.16.1.200# standby 1 authentication 123明文验证# standby 1 preempt 抢占,优先级高成为主# no shut三测试1. PC Ping 172.16.100.1 –t , 然后R# sh standby ,则R1优先级为120,活动RR3优先级为100,备用PC Tracert 172.16.100.1 经R1 到目标2.将R1的E0关闭,ping中断后自动恢复,经R3到目标。

网关冗余的基本概念及基本应用实例-双路由

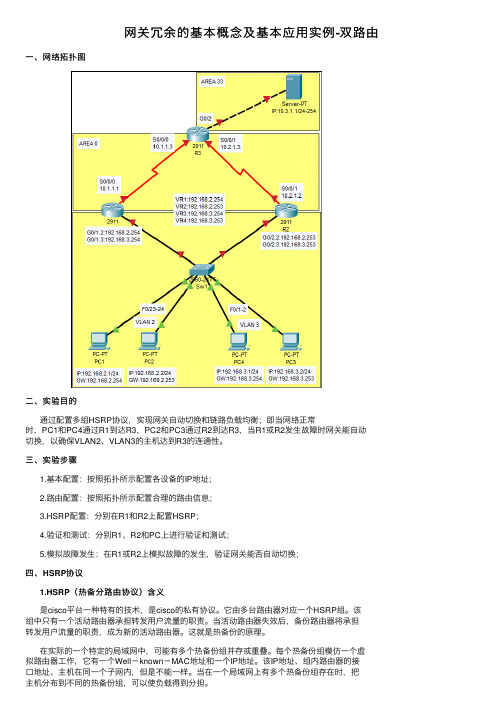

⽹关冗余的基本概念及基本应⽤实例-双路由⼀、⽹络拓扑图⼆、实验⽬的通过配置多组HSRP协议,实现⽹关⾃动切换和链路负载均衡;即当⽹络正常时,PC1和PC4通过R1到达R3,PC2和PC3通过R2到达R3,当R1或R2发⽣故障时⽹关能⾃动切换,以确保VLAN2、VLAN3的主机达到R3的连通性。

三、实验步骤1.基本配置:按照拓扑所⽰配置各设备的IP地址;2.路由配置:按照拓扑所⽰配置合理的路由信息;3.HSRP配置:分别在R1和R2上配置HSRP;4.验证和测试:分别R1、R2和PC上进⾏验证和测试;5.模拟故障发⽣:在R1或R2上模拟故障的发⽣,验证⽹关能否⾃动切换;四、HSRP协议1.HSRP(热备分路由协议)含义是cisco平台⼀种特有的技术,是cisco的私有协议。

它由多台路由器对应⼀个HSRP组。

该组中只有⼀个活动路由器承担转发⽤户流量的职责。

当活动路由器失效后,备份路由器将承担转发⽤户流量的职责,成为新的活动路由器。

这就是热备份的原理。

在实际的⼀个特定的局域⽹中,可能有多个热备份组并存或重叠。

每个热备份组模仿⼀个虚拟路由器⼯作,它有⼀个Well-known-MAC地址和⼀个IP地址。

该IP地址、组内路由器的接⼝地址、主机在同⼀个⼦⽹内,但是不能⼀样。

当在⼀个局域⽹上有多个热备份组存在时,把主机分布到不同的热备份组,可以使负载得到分担。

HSRP协议利⽤优先级来决定哪个路由器成为默认的主动路由器利⽤优先级来决定哪个路由器成为默认的主动路由器。

如果⼀个路由器的优路由器的缺省优先级先级⽐所有其他路由器的优先级⾼,则该路由器成为主动路由器。

路由器的缺省优先级是100。

2.HSRP⼯作原理地址。

虚拟⽹虚拟⼀个⽹关IP地址,再虚拟⼀个⽹关MAC地址在两台路由器或三层交换机上虚拟⼀个⽹关关IP地址由管理员定义(在该⽹段内不得和主机IP冲突),MAC地址⾃动⽣成,路由器的hello组播地址:224.0.0.2;time:3s;hold time:10s,组播地址:3.HSRP的特点★使⽤hello包进⾏active standby选举,hello时间3s,hold time时间10s,更新地址224.0.0.2;★抢占默认关闭;★接⼝启⽤了HSRP,接⼝ICMP重定向失效;★切换速度快,可以使⽹关的IP⽹关和MAC地址不再变化;⽹关的切换对主机是透明的,可以实施上⾏链路追踪。

三种路由器冗余协议的配置示例

三种路由器冗余协议的配置示例2009-02-22 16:26:08| 分类:Cisco|字号订阅拓扑图实验用到的是4台3640路由器,我用的镜像是unzip-c3640-ik9o3s-mz.124-10.bin 其中HSRP和VRRP用到SW1、SW2和SW3,而GLBP则用到全部4台路由器。

一、HSRP1. 配置HSRPSW1(config)#interface vlan 50SW1(config-if)#ip address 192.168.1.10 255.255.255.0SW1(config-if)#standby 1 priority 200SW1(config-if)#standby 1 preemptSW1(config-if)#standby 1 ip 192.168.1.1SW1(config-if)#standby 1 authentication MyKeySW1(config-if)#standby 2 priority 100SW1(config-if)#standby 2 ip 192.168.1.2SW1(config-if)#standby 2 authentication MyKeySW1(config-if)#^ZSW2(config)#interface vlan 50SW2(config-if)#ip address 192.168.1.11 255.255.255.0SW2(config-if)#standby 1 priority 100SW2(config-if)#standby 1 ip 192.168.1.1SW2(config-if)#standby 1 authentication MyKeySW2(config-if)#standby 2 priority 200SW2(config-if)#standby 2 preemptSW2(config-if)#standby 2 ip 192.168.1.2SW2(config-if)#standby 2 authentication MyKeySW2(config-if)#^Z我们在这里一共配置了两个standby group,其中SW1充当group 1的active router,并配置了抢占,同时,它还充当了group 2的standby router。

CiscoRedundancy冗余技术

CiscoRedundancy冗余技术Cisco Redundancy 冗余技术1. 高级交换自带用于的配置命令Switch(config)#redundancy 进入冗余配置模式Switch(config-red)#mode rpr-plus 配置冗余协议 rpr+Switch#show redundancy statesSwitch(config)#power redundancy-mode combined | redundant 配置电源是结合的还备份Switch#show power2.思科私有hsrp协议HSRP路由器发送的多播消息有以下3种:Hello:Hello消息通知其他路由器发送路由器的HSRP优先级和状态信息,HSRP 路由器默认每3秒钟发出一个Hello消息.HSRP配置在接口配置模式下,设置接口IP地址.在接口配置模式下,启用HSRP功能,并设置虚拟IP地址.Router(config)#standby group-number ip ip-address在接口配置状态下设置HSRP抢占.命令格式如下:Router(config)#standby group-number precmpt该设置允许该HSRP组中权值高的路由器成为活动路由器.路由器都应该设置此项,以便每台路由器都可以成为其他路由器的备份路由器.如果不设置,即使该路由器权值再高,也不会成为Active路由器.设置路由器的HSRP优先级:Router(config)#standby group-number priority priority-number默认优先级为100,其中priority-number越大,则抢占为活动路由器优先权越高.设置HSRP组路由器身份认证字符串:Router(config)#standby group-number authentication string接口跟踪设置:Router(config)#standby group-number track type-number interface-priority该设置表示如果所监测的接口出现故障,则也进行路由器的切换.参数interface-priority为接口故障时该路由器优先级的减少量.Router2(config-if)#standby 50 priority 150 设置组号,默认优先级优先级高的处于active状态Router2(config-if)#standby preempt 设置抢占Router2(config-if)#standby 50 ip 192.168.0.103 给组绑定虚拟网关地址router2(config-if)#standby 50 track s0/1 10050组跟踪s0/1接口如果链路出现问题优先级减少100查看命令show standby vlan 10show standby brihsrp 的负载平衡配置多个HSRP组之前已虚拟了一个网关,对于这个网关只能有一个活动路由器假设为a,于是活动路由器将承担全部的数据流量.可以再创建一个HSRP组,虚拟出另一个网关,B是活动路由器,a为备份路由让一部分计算机指向这个网关,就职能做负载平衡!3.国际标准的vrrp协议允许在不同厂商的设备之间运行。

cisco 思科 Catalyst 9800-40 无线控制器 产品手册

思科 Catalyst 9800-40 无线控制器针对基于意图的网络全新打造目录产品概述:主要功能 (4)平台详细信息 (5)产品优势 (9)规格 (11)软件要求 (15)许可 (16)保修 (19)订购信息 (20)Cisco Capital (20)文档历史记录 (21)图 1:思科 Catalyst9800-40Catalyst 9800-40 是一款非模块化无线控制器,具备无缝软件更新功能,可满足大中型企业的需要。

Catalyst 9800 针对基于意图的网络全新打造,汇集了思科 IOS XE 和思科 RF 的卓越性能,为您不断发展壮大的组织提供一流的无线体验。

Catalyst 9800 是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验:•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中都永不间断。

•使用 Catalyst 9800 保护无线环境、设备和用户。

借助加密流量分析和软件定义接入 (SD-Access),您的无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:安全启动、运行时防御、映像签名、完整性验证和硬件防伪功能。

•可以部署在任意位置,提供无处不在的无线连接。

Catalyst 9800 具有多种扩展选项,包括本地部署、公共云/私有云部署和交换机嵌入式部署,可最大限度满足您组织的需求。

•基于模块化操作系统,开放式可编程 API 实现第 0-N 天网络操作自动化。

模型驱动流传输遥测确保您能深入了解网络和客户端的运行状况。

产品概述:主要功能最大无线接入点数量最多 2000 个最大客户端数量32000最大吞吐量最高 40 Gbps最大 WLAN 数量4096最大 VLAN 数量4096非模块化上行链路 4 个 10GE/1GE SFP+/SFP 上行链路电源交流电源,带可选冗余交流电源最大功耗381W部署模式集中模式、FlexConnect 模式和交换矩阵Fabric模式外型1RU许可证支持智能许可证软件IOS-XE®管理DNA-C、Prime 基础设施和第三方(开放式标准 API)互通性基于 AirOS 的控制器无线接入点Aironet 第一代和第二代 802.11ac 无线接入点无间断工作通过无缝软件更新更快解决关键问题;在不造成中断的情况下引入新的无线接入点;支持灵活的软件升级。

1-1 AOS 8.x 双控制器冗余架构-Standalone

AOS 8.x 双控制器冗余架构-StandaloneAruba无线控制器8.x标准架构由于需要部署Master Mobility,需要增加mm license,增加了成本;或者目前已部署两台AC 6.x 版本需要升级,所以会使用standalone模式来实现冗余架构;此文档主要介绍两台standalone的冗余配置;Master Mobility架构:Standalone架构:注意事项:•APs can only terminate on the active standalone controller.•Master redundancy is configured between the two standalone controllers. So, AP failover will not besub-second since the failover depends on VRRPlatency.8.x: Active standalone and standby standalone controllers1.Upgrade the image on the active master to 8.x andreboot the controller.2.Provision the active master as an 8.x standalonecontroller via the CLI setup dialog. The master willnow become an 8.x standalone controller.3.Repeat steps to convert the standby master into an 8.xstandalone controller.4.Configure licensing on desired master5.Configure master redundancy between the twostandalone controllers. As a result of the VRRPconfiguration, a VIP will be created between MC1 andMC2. Going forward, config management should be doneusing the VIP.6.Under /mm, create an AP group and SSID.7.Whitelist your APs on MM by mapping them to the APgroup.8.On the network, change 'aruba-master' to point to thestandalone VIP.9.The APs will then find the VIP (i.e. active standalonecontroller), upgrade their images, terminate theirtunnels on the VIP and broadcast the configuredSSID.10.Connect a wireless client to the SSID and testconnectivity.11.Optionally, test client failover by disconnecting theactive standalone controller.Master controllerVRRP IP addressVRRP Keepalives10.1.20.210.1.20.310.1.20.4Standby Master controllerPeriodic DatabaseSynchronizationhostname "Aruba7005-1"vlan 20!interface gigabitethernet 0/0/0trustedtrusted vlan 1-4094switchport mode trunkswitchport trunk allowed vlan 20!interface vlan 20ip address 10.1.20.2 255.255.255.0!database synchronize period 20database synchronize captive-portal-custom !ha group-profile "mygroup"state-syncpre-shared-key aruba123controller 10.1.20.2 role dualcontroller 10.1.20.3 role dual!ha group-membership "mygroup"!master-redundancymaster-vrrp 20peer-ip-address 10.1.20.3 ipsec aruba123 !vrrp 20priority 110authentication aruba123ip address 10.1.20.4description "Controller-VRRP"vlan 20preempt delay 0tracking master-up-time 30 add 20no shutdown!ap system-profile <ap-system-profile-name> lms-ip 10.1.20.2bkup-lms-ip 10.1.20.3!ap-group <ap-group-name>ap-system-profile <ap-system-profile-name>hostname "Aruba7005-2"vlan 20!interface gigabitethernet 0/0/0trustedtrusted vlan 1-4094switchport mode trunkswitchport trunk allowed vlan 20!interface vlan 20ip address 10.1.20.3 255.255.255.0!database synchronize period 20database synchronize captive-portal-custom !ha group-profile "mygroup"state-syncpre-shared-key aruba123controller 10.1.20.2 role dualcontroller 10.1.20.3 role dual!ha group-membership "mygroup"!master-redundancymaster-vrrp 20peer-ip-address 10.1.20.2 ipsec aruba123 !vrrp 20priority 100authentication aruba123ip address 10.1.20.4description "Controller-VRRP"vlan 20preempt delay 0tracking master-up-time 30 add 20no shutdown!ap system-profile <ap-system-profile-name> lms-ip 10.1.20.2bkup-lms-ip 10.1.20.3!ap-group <ap-group-name>ap-system-profile <ap-system-profile-name>Common configuration items configured on the active Masterget synchronized to the Standby Controller(以上标色在MM下配置)Individual configuration items configured on each controller under /mm/mynode查看配置:(Aruba7005-1) [mynode] #show vrrpVirtual Router 20:Description Controller-VRRPAdmin State UP, VR State MASTERIP Address 10.1.20.4, MAC Address00:00:5e:00:01:14, vlan 20(Aruba7005-1) [mynode] #show master-redundancyMaster redundancy configuration:VRRP Id 20 current state is MASTER(Aruba7005-1) [mynode] #show database synchronizeLast L2 synchronization time: Wed Jan 3 13:23:32 2018Last L3 synchronization time: Secondary not synchronized since last rebootTo Master Switch at 10.1.20.3: succeededTo Secondary Master Switch at unknown IP address: succeededWMS Database backup file size: 37190 bytesLocal User Database backup file size: 38341 bytesGlobal AP Database backup file size: 12946 bytesIAP Database backup file size: 3751 bytesAirgroup Database backup file size: 3055 bytesLicense Database backup file size: 5600 bytesCPSec Database backup file size: 3248 bytesBocmgr Database backup file size: 6017 bytesTotal size of Captive Portal Custom data: 0 bytes, 0 filesTotal size of Captive Portal Custom data last synced: 0 bytes, 0 filesL2 Synchronization took 21 secondL3 Synchronization took less than one second10 L2 synchronization attempted0 L2 synchronization have failed0 L3 synchronization attempted0 L3 synchronization have failedL2 Periodic synchronization is enabled and runs every 10 minutesL3 Periodic synchronization is disabledSynchronization includes Captive Portal Custom data(Aruba7005-1) [mynode] #show ha ap tableHA AP Table-----------AP IP-Address MAC-Address AP-flags HA-flags-- ---------- ----------- -------- --------AP310-1 10.1.30.10 70:3a:0e:c0:b8:06 LUTotal Num APs::1Active APs::1Standby APs::0AP Flags: R=RAP; S=Standby; s=Bridge Split VAP L=Licensed;M=Mesh, U=Up(Aruba7005-1) [mynode] #show ap databaseAP Database-----------Name Group AP Type IP Address Status Flags Switch IP Standby IP---- ----- ------- ---------- ------ ----- --------- ----------AP310-1 default 315 10.1.30.10 Up 1h:12m:8s 2 10.1.20.210.1.20.3Flags: U = Unprovisioned; N = Duplicate name; G = No such group; L = UnlicensedI = Inactive; D = Dirty or no config; E = Regulatory Domain Mismatch X = Maintenance Mode; P = PPPoE AP; B = Built-in AP; s = LACPstriping(Aruba7005-1) [mynode] #show ap debug system-status ip-addr 10.1.30.10 | begin "Controller Information"Controller Information----------------------Item Value---- -----Primary LMS 10.1.20.2Backup LMS 10.1.20.3HA Standby 10.1.20.3Using PrimaryLMS Preemption DisabledHold-down period 600HA Preemption DisabledRunning Hold-down time for HA NoVRRP NoAP to Active Controller Message Information-------------------------------------------Item Value---- -----AP state REGISTEREDAP next message ID (10.1.30.10,00000067,19)Controller next message ID (10.1.20.2,5a4cbaa7,11)AP to HA_MGR next message ID (10.1.30.10,00000067,1)Controller HA_MGR next message ID (10.1.20.2,5a4cbaa7,1)AP to Standby Controller Message Information--------------------------------------------Item Value---- -----AP state REGISTEREDAP next message ID (10.1.30.10,024cbab6,2)Controller next message ID (10.1.20.3,5a4cbab6,0)。

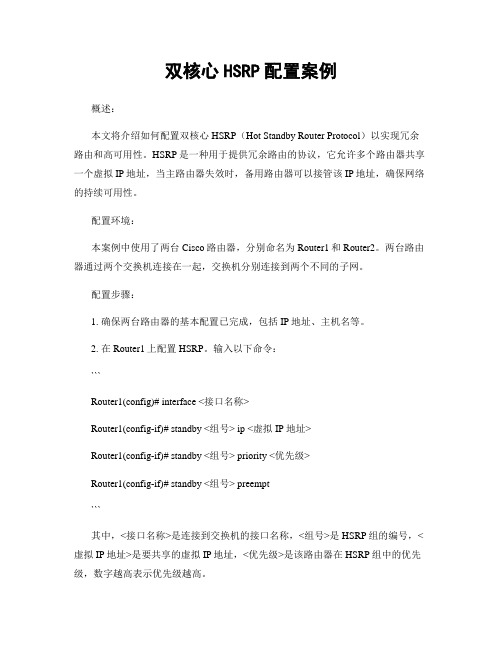

双核心HSRP配置案例

双核心HSRP配置案例概述:本文将介绍如何配置双核心HSRP(Hot Standby Router Protocol)以实现冗余路由和高可用性。

HSRP是一种用于提供冗余路由的协议,它允许多个路由器共享一个虚拟IP地址,当主路由器失效时,备用路由器可以接管该IP地址,确保网络的持续可用性。

配置环境:本案例中使用了两台Cisco路由器,分别命名为Router1和Router2。

两台路由器通过两个交换机连接在一起,交换机分别连接到两个不同的子网。

配置步骤:1. 确保两台路由器的基本配置已完成,包括IP地址、主机名等。

2. 在Router1上配置HSRP。

输入以下命令:```Router1(config)# interface <接口名称>Router1(config-if)# standby <组号> ip <虚拟IP地址>Router1(config-if)# standby <组号> priority <优先级>Router1(config-if)# standby <组号> preempt```其中,<接口名称>是连接到交换机的接口名称,<组号>是HSRP组的编号,<虚拟IP地址>是要共享的虚拟IP地址,<优先级>是该路由器在HSRP组中的优先级,数字越高表示优先级越高。

3. 在Router2上配置HSRP。

输入以下命令:```Router2(config)# interface <接口名称>Router2(config-if)# standby <组号> ip <虚拟IP地址>Router2(config-if)# standby <组号> priority <优先级>Router2(config-if)# standby <组号> preempt```同样,<接口名称>是连接到交换机的接口名称,<组号>是HSRP组的编号,<虚拟IP地址>是要共享的虚拟IP地址,<优先级>是该路由器在HSRP组中的优先级。

思科路由器配置教程

思科路由器配置教程思科路由器是一种常见的网络设备,用于连接多个网络和设备,实现互联网的接入和共享。

想要正确地配置思科路由器,需要清楚了解路由器的基本知识和配置步骤。

下面是思科路由器配置的详细教程,帮助您正确地配置和管理路由器。

第一步,连接路由器。

将路由器的电源适配器插入电源插座,并连接路由器的WAN口(广域网口)与宽带调制解调器的LAN口(局域网口)通过以太网线相连。

然后,使用另一根以太网线将路由器的LAN口与计算机相连。

第二步,登录路由器。

打开您的计算机上的任一网页浏览器,输入路由器的默认管理地址(一般为192.168.1.1)并按下回车键。

系统将要求输入用户名和密码。

根据路由器型号,输入相应的用户名和密码(默认情况下用户名为admin,密码为空或admin)。

第三步,检查和修改路由器的基本配置。

在登录成功后,您将进入路由器的配置页面。

在该页面上,您可以查看和修改路由器的各项基本配置,如无线网络名称(SSID)、无线密码以及管理密码等。

请根据自己的需求进行相应的修改,并将新的配置保存。

第四步,配置互联网连接方式。

根据您的网络服务提供商的要求,选择适当的互联网连接类型。

一般情况下,可以选择DHCP自动获取IP地址。

如果您的网络需要静态IP地址,请选择PPPoE,并输入提供商提供的用户名和密码等相关信息。

第五步,设置路由器的无线网络。

在无线设置页面上,您可以配置无线网络的名称(SSID)、加密方式和密码等。

建议启用WPA2加密方式,并设置足够复杂的无线密码以提高网络安全性。

点击保存按钮,使设置生效。

第六步,配置网络地址转换(NAT)。

在NAT设置页面上,您可以配置路由器的NAT功能,用于将局域网内部的IP地址转换成全球唯一的公网IP地址。

默认情况下,路由器会自动启用NAT功能,一般不需要进行额外的设置。

第七步,配置端口转发(Port Forwarding)。

如果您需要在局域网内访问外部网络中的服务器,可以通过端口转发功能实现。

思科无线控制器配置基础

44xx WLAN Controller

§ 型号 4402

支持 12, 25, 和50 AP

§ 型号 4404

支持100 APs

Presentation_ID

© 2019 Cisco Systems, Inc. All rights reserved.

无线控制器配置基础

Presentation_ID

© 2019 Cisco Systems, Inc. All rights reserved.

Cisco Confidential

1

PDF 文件使用 "pdfFactory Pro" 试用版本创建 fineprint

基本配置任务及过程

§ 准备工作

1. 控制器启动配置和升级控制器软件版本 2. 熟悉控制器配置界面 3. 连接AP到控制器上

配置3层交换机

§ p dhcp excluded-address 192.168.10.1

§ ip dhcp excluded-address 192.168.10.254

§ ip dhcp excluded-address 192.168.10.2

§! § ip dhcp pool AP

§ network 192.168.10.0 255.255.255.0

PDF 文件使用 "pdfFactory Pro" 试用版本创建 fineprint

$18,890 $10,070

$4,875

5

4400系列无线控制器

§ 1 RU 高度

2口 或者 4口千兆上联

§ 支持 12, 25, 50 or 100 AP § 支持 5000 MAC地址转发表 § 10/100Base-TX 以太网 Service Port § 9 pin 串口Console口 § 2 扩展槽和1个utility port目前未使用 § 2 热插拔电源模块插槽

新一代WNAC智能无线控制器的VRRP冗余备份功能配置

《新一代WNAC智能无线控制器的VRRP冗余备份功能配置》Author:NETGEAR美国网件中国客户服务部NETGEAR China Customer Services Department网件社区互动:技术支持电话:400 830 3815技术支持邮箱:tech@本文主要描述两台AC做冗余备份的功能,冗余备份利用VRRP协议,将两台或多台AC放置在网络中,当主AC发生故障失效时,备用AC能立即接管主AC上的AP,并继续工作,保证用户的无线网络不会中断。

(注:此文档仅适用1.3版本之后)测试产品型号及固件版本:AC(WNAC7512): AW1.3.10.5742a.X7X5AP (WNDAP350): 1.3.6.2一、拓扑结构图●AP连在二层交换机GS748TPS的vlan100中,且连接AP的端口打上了vlan2的tag,从而让无线用户数据直接进入vlan2(本例使用本地转发模式,AP采用手动关联方式)。

●三层交换机GSM7252PS的1号,2号端口(已经划分到vlan100)分别连接两台AC。

●AC通过三层接口(VLAN2,已启用高级路由模式)连接到交换机的vlan100。

●两台AC之间也是通过三层接口Eth1-1(高级路由模式)或vlan连接一条心跳线。

心跳线的作用是检查对方是否工作。

●具体IP和vlan规划见上图二、配置说明在配置VRRP之前,两台AC均先做如下预配置1. 创建两个三层接口(高级路由模式),一个接口用于心跳线连接,一个用于连接到三层交换机,并与AP实现关联。

例如,在图中Master的eth1-1设置为10.0.0.1(心跳线),VLAN2设置为192.168.10.1(连接三层交换机)。

2. 创建指向三层交换机的三层路由。

例中即ip route 0.0.0.0/0 192.168.10.254。

3. 创建相同的安全策略、wlan配置和AP列表。

例中使用的是wpa_p安全策略,wlan映射到vlan2。

双思科无线控制器冗余配置

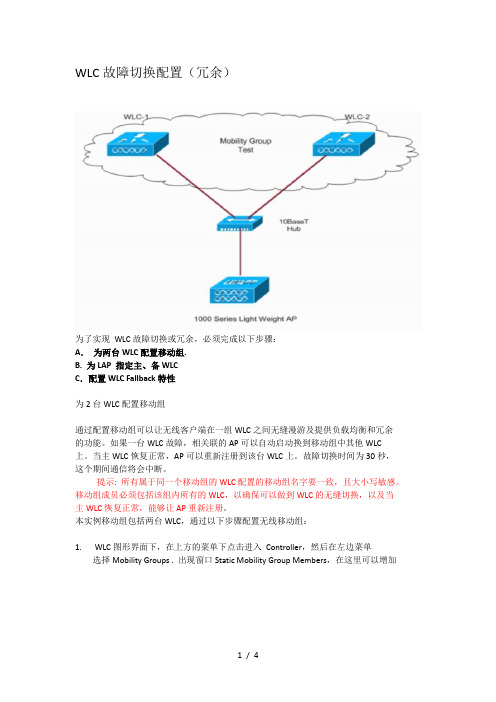

WLC故障切换配置(冗余)为了实现WLC故障切换或冗余,必须完成以下步骤:A.为两台WLC配置移动组.B. 为LAP 指定主、备WLCC.配置WLC Fallback特性为2台WLC配置移动组通过配置移动组可以让无线客户端在一组WLC之间无缝漫游及提供负载均衡和冗余的功能。

如果一台WLC故障,相关联的AP可以自动启动换到移动组中其他WLC上。

当主WLC恢复正常,AP可以重新注册到该台WLC上。

故障切换时间为30秒,这个期间通信将会中断。

提示: 所有属于同一个移动组的WLC配置的移动组名字要一致,且大小写敏感。

移动组成员必须包括该组内所有的WLC,以确保可以做到WLC的无缝切换,以及当主WLC恢复正常,能够让AP重新注册。

本实例移动组包括两台WLC,通过以下步骤配置无线移动组:1. WLC图形界面下,在上方的菜单下点击进入Controller,然后在左边菜单选择Mobility Groups . 出现窗口Static Mobility Group Members,在这里可以增加2. 增加一个新的移动组本例只包括两台WLC.a. 选择New .b. 设定移动组成员IP、MAC以及组名称.本实例第二台WLC的IP为172.16.1.50 ,MAC地址为00:0b:85:33:52:80, 移动组为Test.c. 点击Apply .通过Ping菜单检测移动组成员的连通性.在另一台WLC上重复以上步骤,组名字大小写敏感,并且在两台WLC上必须要一致。

移动组主要用于支持在WLC内部以及WLC之间漫游。

为LAP指定主,备WLC接下来的步骤为LAP指定主、备WLC:1. 图形界面下选择Wireless 菜单,选择AP列表下的AP,点击Detail出现新的窗口All APs > Details.在该窗口下,定义主、备WLC。

.Note: 在主、备WLC下输入相关WLC的名字,而不是输入IP或MAC.配置WLC Fallback特性最后一步是配置WLC Fallback特性:1. WLC图形界面下进入Controller > General.2. 在AP Fallback 选项, 选择Enabled3. Click Apply .Note: 在备用WLC上配置Fallback特性即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WLC故障切换配置(冗余)

为了实现WLC故障切换或冗余,必须完成以下步骤:

A.为两台WLC配置移动组.

B.为LAP指定主、备WLC

C.配置WLC Fallback 特性为2台WLC配置移动组

通过配置移动组可以让无线客户端在一组WLC之间无缝漫游及提供负载均衡和冗余

的功能。

如果一台WLC故障,相关联的AP可以自动启动换到移动组中其他WLC 上。

当主WLC恢复正常,AP可以重新注册到该台WLC上。

故障切换时间为30秒, 这个期间通信将会中断。

提示:所有属于同一个移动组的WLC配置的移动组名字要一致,且大小写敏感。

移动组成员必须包括该组内所有的WLC,以确保可以做到WLC的无缝切换,以及当

主WLC恢复正常,能够让AP重新注册。

本实例移动组包括两台WLC,通过以下步骤配置无线移动组:

1. WLC图形界面下,在上方的菜单下点击进入Controller,然后在左边菜单

选择Mobility Groups .出现窗口Static Mobility Group Members,在这里可以增加

(■VMBBTT

DHC F

■4rirtpM l V,

*0>*44

iMfH

M 4 vis i -t MrtnAnr

Tbw Pm I M. *4

QqA IMflBr*

2. 增加一个新的移动组本例只包括两台WLC.

a.选择New .

b.设定移动组成员IP、MAC以及组名称本实例

第二台WLC的IP为172.16.1.50 , MAC地址为

00:0b:85:33:52:80,移动组为Test.

c. 点击Apply .

I* A4fa*F*Hr

•■Tlj

■輕側榔

f MM*

FI HMI iPfhj^w vl

宇\ —|3t M. I ・ I >^4 >4* * K■- wwf « HI

finqp Z・i—

(I M ■]

Wrvtr

如•I T* Viife*

通过Ping菜单检测移动组成员的连通性

Piw功龍止右上仙卩iy纠采如卜国所示:

lM*ff Aa *1

■[jofilf

n|pf

在另一台WLC上重复以上步骤,组名字大小写敏感,并且在两台致。

移

WLC上必须要动组主要用于支持在WLC内部以及WLC之间漫游。

为LAP指定主,备WLC

接下来的步骤为LAP指定主、备WLC :

1. 图形界面下选择Wireless菜单,选择AP列表下的AP,点击Detail

出现新的窗口All APs > Details.

■ TT

■WW: IhiMkl 4■‘flh M

ft* MAC

口tn pwMm MJ 1 XI B4r] BA

在该窗口下,定义主、备WLC。

.

Note:在主、备WLC下输入相关WLC的名字,而不是输入IP或MAC.

配置WLC Fallback特性

最后一步是配置WLC Fallback特性:

1.WLC 图形界面下进入Con troller > Ge neral.

2.在AP Fallback 选项,选择Enabled

3.Click Apply .

Note:在备用WLC上配置Fallback特性即可。

既便如此,建议在所有WLC

上配置Fallback特性,因为,主WLC同样可以作为其他AP的备用WLC。

wOWTD*

«MMt

—Utt

MWMLH

*屮■»

至此WLC故障切换配置完成。

当主WLC (本例为WLC-1)出现故障,AP会自动注册到WLC-2上,当WLC-1恢复正常,AP便重新注册到WLC-1上,主、备WLC的切换同样会影响AP上的客户端。

提示注意项:

有时,同一移动组下的瘦AP被其他WLC认为是非法AP,这是一个bug.

这会发生在以下两种情况下:

1.AP有多于24个邻居,而AP最多支持24个,其余的将视为非法AP。

2.AP1可以发现注册到AP2上的客户端,但是无法发现AP2,因此无法将AP2

当做一个邻居。

解决方式为在WLC或者WCS上手动配置AP known internal,配置步骤如下:

1.WLC图形界面下选择Wireless.

2.在左边菜单下点击Rogue Aps .

3.在非法AP下点击Edit.

4.在Update Status 菜单下选择Known internal,点击Apply .

11。