H3C防火墙配置实例

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例关键词:IKE、IPSec摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。

缩略语:缩略语英文全名中文解释IKE Internet Key Exchange 因特网密钥交换Security IP网络安全协议IPsec IP目录1 特性简介 (3)1.1 IPSec基本概念 (3)1.1.1 SA (3)1.1.2 封装模式 (3)2 应用场合 (4)3 配置指南 (4)3.1 配置概述 (4)3.2 配置ACL (6)3.3 配置IKE (6)3.3.1 配置IKE全局参数 (6)3.3.2 配置IKE安全提议 (7)3.3.3 配置IKE对等体 (8)3.4 IPSec安全提议 (10)3.5 配置安全策略模板 (12)3.6 配置安全策略 (14)3.7 应用安全策略组 (16)4 配置举例一:基本应用 (17)4.1 组网需求 (17)4.2 使用版本 (18)4.3 配置步骤 (18)4.4 配置结果验证 (27)4.4.1 查看IPSec安全联盟 (27)4.4.2 查看报文统计 (27)5 配置举例二:与NAT结合 (27)5.1 组网需求 (27)5.2 配置说明 (28)5.3 配置步骤 (28)5.4 配置验证结果 (34)5.4.1 查看IPSec安全联盟 (34)5.4.2 查看报文统计 (35)6 注意事项 (35)7 相关资料 (35)7.1 相关协议和标准 (35)7.2 其它相关资料 (36)1 特性简介IPsec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPsec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标,并且还可以通过IKE(Internet Key Exchange,因特网密钥交换协议)为IPsec提供自动协商交换密钥、建立和维护安全联盟的服务,以简化IPsec 的使用和管理。

H3C防火墙典型配置举例

SecBlade防火墙插卡配置管理典型配置举例关键词:配置管理,备份摘要:配置管理模块主要用于对SecBlade防火墙插卡进行配置保存(加密和非加密)、备份、配置恢复和恢复出厂配置,用户可以在web页面方便地对设备的配置进行维护和管理。

缩略语:缩略语英文全名中文解释- - -目录1 特性简介 (3)2 应用场合 (3)3 注意事项 (3)4 配置举例 (3)4.1 组网需求 (3)4.2 配置思路 (3)4.3 使用版本 (4)4.4 配置步骤 (4)4.4.1 基本配置 (4)4.4.2 配置管理 (4)4.5 验证结果 (6)4.5.1 配置保存 (6)4.5.2 配置备份 (7)4.5.3 配置恢复 (7)4.5.4 恢复出厂配置 (7)4.5.5 软件升级 (7)4.5.6 设备重启 (7)1 特性简介配置管理页面包含“配置保存”、“配置备份”、“配置恢复”和“恢复出厂配置”四个页签。

配置保存可以加密保存配置,如果将配置信息备份下来,打开文件查看时,看到的是密文显示。

在此页面可以对当前的配置信息进行配置备份和备份恢复。

软件升级和系统重启可以让用户通过web页面对设备进行管理和操作。

2 应用场合用于设备的日常维护,当配置修改后,可以保存配置以免设备断电配置信息丢失。

也可以将配置信息备份下来,用于日后的配置恢复。

如果想清空配置信息时,可以恢复出厂配置。

3 注意事项(1) 软件升级时,尽量在流量少的时候操作,以免影响用户正常使用。

(2) 备份或恢复时请将startup.cfg和system.xml一起备份和恢复。

4 配置举例4.1 组网需求本配置举例中,设备使用的是Secblade II防火墙插卡。

本典型配置举例同样适合Secblade LB插卡。

图1配置管理组网图4.2 配置思路GE0/1所在的局域网(内网)接口配置地址为192.168.252.98/22,加入ManageMent域,使GE0/1成为管理口。

H3C Firewall 配置实例

防火墙作为出口网关,联通光纤、电信光纤、电信ADSL出口,防火墙接H3C二层交换机,H3C二层交换机接内网服务器和下面的二层交换机(内网用户都接这里)。

由于客户是静态设置地址,所以这里是没有DHCP配置的。

一、上网设置:#域配置zone name Management id 0priority 100zone name Local id 1priority 100zone name Trust id 2priority 85zone name DMZ id 3priority 50zone name Untrust id 4priority 5import interface Dialer1#内网网关ip address 192.168.100.254 255.255.0.0port link-mode routenat outbound 3090#电信出口port link-mode routeip address 219.137.182.2xx 255.255.255.248nat outbound 2000 address-group 1#联通出口port link-mode routeip address 218.107.10.xx 255.255.255.248nat outbound 2000 address-group 2#PPPOE电信ADSLport link-mode routepppoe-client dial-bundle-number 1#设定拨号访问组的拨号控制列表dialer-rule 1 ip permit#PPPOE配置interface Dialer1nat outbound 2000link-protocol pppppp chap userppp chap password cipher$c$3$cft8cT2sYcO4XYUDKRgfw0R0HOSTSDh69HbN KCf9IdG。

H3C F100-配置实例

网络环境:固定IP,光钎接入。

硬件环境:IbmX3650M3一台(OA),双网卡,一台H3C F100-A 防火墙一台。

客户需求:规定内部网络通过防火墙访问外网,外网客户端通过防火墙可以访问内部OA服务器。

实行环节:服务器做好系统并把数据库调试好。

防火墙旳调试,通过串口线连接本子PC和防火墙,用超级终端。

可用2种调试措施。

Web界面旳调试和命令行旳调试。

先是第一种措施。

具体操作如下:1》由于机器默认是没有ip和顾客名和密码旳,因此就需要超级终端通过命令行来给机器配备,操作如下:由于机器自身带一条console 口旳串口线,把另一端连接到带串口旳笔记本上,由于有旳本子没有9针旳串口,因此最佳买一条九针转U口旳,连到笔记本旳U口上面,接下来就是打串口旳驱动了,在网上下个万能旳串口驱动也是能用旳(附件里有自己用旳一种驱动),连接好后来,把防火墙通上电。

2》在本子上点击开始-程序-附件-通讯-超级终端,打开后是新建连接,在名称里输入comm1,选第一种图标,点击拟定,在连接时使用旳下拉菜单中选直接连接到串口1,点击拟定,然后在串口旳属性对话框中设立波特率为9600,数据位为8,奇偶校验为无,停止位为1,流量控制为无,按[拟定]按钮,返回超级终端窗口。

接下来配备超级终端属性在超级终端中选择[属性/设立]一项,进入图4-5所示旳属性设立窗口。

选择终端仿真类型为VT100或自动检测,按[拟定]按钮,返回超级终端窗口。

连通后在超级终端里会显示防火墙旳信息。

机子会提示你Ctrl+B你不用管,这是进ROOT菜单旳。

接下来就要为防火墙配备管理IP,顾客名和密码了配备有2种模式,一般状况下用路由模式,先配备IP为使防火墙可以与其他网络设备互通,必须先将相应接口加入到某一安全区域中,且将缺省旳过滤行为设立为容许,并为接口(以GigabitEthernet0/0为例)这是lan0旳接口,配备IP地址。

[H3C]firewall zone trust [H3C-zone-trust] addinterface GigabitEthernet0/0[H3C-zone-trust] quit[H3C] firewall packet-filter defaultpermit[H3C] interfaceGigabitEthernet0/0[H3C-GigabitEthernet0/0] ip address 192.168.0.1255.255.255.0Lan0口配备旳ip是192.168.0.1接下来就为本机PC配备ip,由于接旳是LAN0口,因此把ip配备成,192.168.0.2.配备好后在本子上运营CMD,PING 192.168.0.2PING通后,接下来就是为防火墙配备顾客名和密码例如:建立一种顾客名和密码都为admin,帐户类型为telnet,权限等级为3旳管理员顾客,运营下面旳命令:[H3C]local-user admin[H3C-luser-admin] passwordsimple admin[H3C-luser-admin]service-type telnet[H3C-luser-admin] level 3配备好后从调试本子旳IE中,敲入192.168.0.1,回车就进入WEB界面,敲入admin后就进入WEB旳配备管理界面。

H3C SecPath防火墙GRE+IPSEC+OSPF典型配置举例

ike peer 1 //ike对等体的名字为1

exchange-mode aggressive

pre-shared-key 1 //配置身份验证字为1

id-type name //使用name方式作为ike协商的ID类型

interface Aux0

async mode flow

link-protocol ppp

#

interface Dialer1 //创建一个共享式拨号接口1

link-protocol ppp //拨号接口封装的链路层协议为PPP

mtu 1450

ip address ppp-negotiate //拨号接口的地址采用PPP协商方式得到

ip address4.1.1.3 255.255.255.0

source 192.168.0.3

destination 192.168.0.1

ospf cost 100

#

interface Tunnel1

ip address5.1.1.3 255.255.255.0

source 192.168.0.3

也可以在virtual-ethernet上配置,此配置是配置pppoe会话,一个拨号接口对应创建一个pppoe会话

#

interface Tunnel0

ip address6.1.1.3 255.255.255.0

source 192.168.0.4

destination 192.168.0.1

ospf cost 100

dialer user test //配置呼叫对端的用户

H3C防火墙F100-C-G2的NAT配置

1. Firewall的配置#指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接<H3C> system-view[H3C] interface gigabitethernet 1/0/1[H3C-GigabitEthernet1/0/1] combo enable copper[H3C-GigabitEthernet1/0/1]quit# 按照组网图配置各接口的IP 地址。

<Sysname> system-view[Sysname] interface gigabitethernet1/0/1[Sysname-GigabitEthernet1/0/1] port link-mode route [Sysname-GigabitEthernet1/0/1] ip address 10.110.10.10 255.255.255.0 [Sysname-GigabitEthernet1/0/1] quit[Sysname] interface gigabitethernet1/0/2[Sysname-GigabitEthernet1/0/2] port link-mode route [Sysname-GigabitEthernet1/0/2] ip address 202.38.1.1 255.255.255.0 [Sysname-GigabitEthernet1/0/2] quit# 创建安全域,并将不同的接口加入不同的安全域。

[Sysname]security-zone name Trust[Sysname-security-zone-Trust]import interface gigabitethernet1/0/1 [Sysname-security-zone-Trust]quit[Sysname]security-zone name Untrust[Sysname-security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit# 配置访问控制列表2001,仅允许内部网络中10.110.10.0/24 网段的用户可以访问Internet。

H3C_防火墙典型配置案例集(V7)-6W100-H3C_防火墙IPsec典型配置案例(V7)

[Sysname] pki import domain domain1 der ca filename m9000.cer The trusted CA's finger print is:

MD5 fingerprint:7B6F 9F0B F2E8 8336 935A FB5B 7D03 64E7 SHA1 fingerprint:2040 0532 2D90 817A 3E8F 5B47 DEBD 0A0E 5250 EB7D Is the finger print correct?(Y/N):y

i

ቤተ መጻሕፍቲ ባይዱ

1 简介

本文档介绍 M9000 多业务安全网关和 F5000-S 设备建立 IPsec 隧道的方法,其中 IKE 的认证使用 证书方式。

2 配置前提

本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品 手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺 省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置 不冲突。 本文档假设您已了解 IPsec 特性。

1

3.3 使用版本

本举例是在 M9000 Version 7.1.051, Ess 9105 版本上和 F5000-S 的 T3803P02 版本上进行配置和验 证的。

3.4 配置步骤

3.4.1 M9000 的配置

申请证书有在线申请和本地导入两种方式,本配置采用本地导入方式。

(1) 配置接口 Ten-GigabitEthernet5/0/11、Ten-GigabitEthernet5/0/12 的 IP 地址。 # 配置接口 Ten-GigabitEthernet5/0/11 的 IP 地址。

华为H3C防火墙配置手册

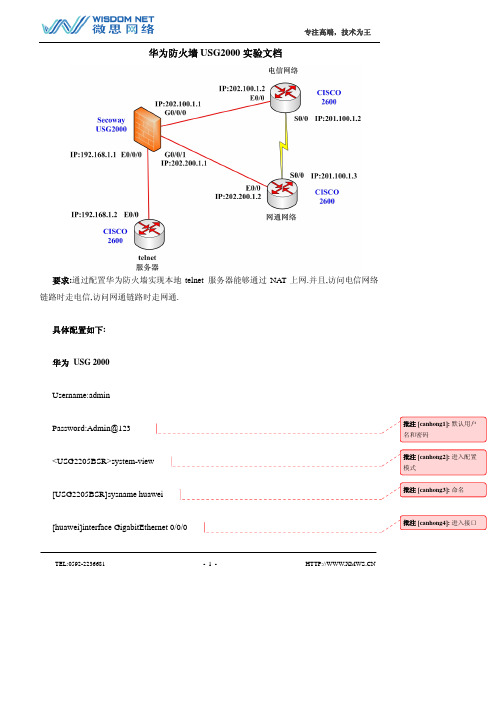

华为防火墙USG2000实验文档要求:通过配置华为防火墙实现本地telnet 服务器能够通过NAT上网.并且,访问电信网络链路时走电信,访问网通链路时走网通.具体配置如下:华为 USG 2000Username:admin[USG2205BSR]sysname[huawei]interface GigabitEthernet[huawei-GigabitEthernet0/0/0]ipaddress 202.100.1.1[huawei-GigabitEthernet0/0/0]undo[huawei]interface GigabitEthernet 0/0/1[huawei-GigabitEthernet0/0/1]description ###conn to yidong link###[huawei-GigabitEthernet0/0/1]ip address 202.200.1.1 255.255.255.0[huawei-GigabitEthernet0/0/1]undo shutdown[huawei-GigabitEthernet0/0/1]quit[huawei]interface Vlanif 1[huawei-Vlanif1]description ###conn to local###[huawei-Vlanif1]ip address 192.168.1.1 255.255.255.0[huawei-Vlanif1]undo shutdown[huawei-Vlanif1]quit[huawei-zone-trust]undo add interface GigabitEthernet 0/0/1[huawei-zone-trust]add interface Vlanif[huawei]firewall zone name[huawei-zone-dianxin]set priority 4[huawei-zone-dianxin]add interface GigabitEthernet 0/0/0[huawei-zone-dianxin]quit[huawei-zone-yidong]set priority 3[huawei-zone-yidong]add interface GigabitEthernet 0/0/1[huawei-zone-yidong]quit[huawei]acl number[huawei-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255[huawei-acl-basic-2000]quit[huawei]firewall interzone trust[huawei-interzone-trust-dianxin]packet-filter 2000 outbound[huawei-interzone-trust-dianxin]nat outbound 2000 interface GigabitEthernet 0/0/0[huawei-interzone-trust-dianxin]quit[huawei-interzone-trust-yidong]nat outbound 2000 interface GigabitEthernet 0/0/1[huawei-interzone-trust-yidong]quit[huawei]user-interface vty 0 4[huawei-ui-vty0-4]authentication-mode password[huawei-ui-vty0-4]quit[huawei]ip route-static 0.0.0.0 0.0.0.0 202.100.1.2[huawei]ip route-static …… …… 202.200.1.2[huawei]ip route-static 222.160.0.0 255.252.0.0 202.200.1.2[huawei] firewall packet-filter default permit interzone local dianxin direction outbound[huawei] firewall packet-filter default permit interzone trust dianxin direction inbound[huawei] firewall packet-filter default permit interzone trust dianxin direction outbound[huawei] firewall packet-filter default permit interzone local yidong direction inbound[huawei] firewall packet-filter default permit interzone local yidong direction outbound[huawei] firewall packet-filter default permit interzone trust yidong direction inbound如图:电信网络、网通网络和telnet服务器配置 略!验证:内网192.168.1.2 分别PING 电信与网通.inside#ping 202.100.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 msinside#ping 202.200.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.200.1.2, timeout is 2 seconds:Current total sessions: 3icmp VPN: public -> public192.168.1.2:3[202.100.1.1:23088]-->202.100.1.2:3tcp VPN: public -> public 192.168.1.1:1024-->192.168.1.2:23icmp VPN: public -> public192.168.1.2:4[202.200.1.1:43288]-->202.200.1.2:4验证成功!!![huawei]display current-configuration 11:54:30 2010/11/06 #acl number 2000rule 10 permit source 192.168.1.0 0.0.0.255 #sysname huawei #super password level 3 cipher ^]S*H+DFHFSQ=^Q`MAF4<1!! #web-manager enable #info-center timestamp debugging date #firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outbound firewall packet-filter default permit interzone local untrust direction inboundfirewall packet-filter default permit interzone local untrust direction outbound firewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone local vzone direction inbound firewall packet-filter default permit interzone local vzone direction outbound firewall packet-filter default permit interzone local dianxin direction inbound firewall packet-filter default permit interzone local dianxin direction outbound firewall packet-filter default permit interzone local yidong direction inbound firewall packet-filter default permit interzone local yidong direction outbound firewall packet-filter default permit interzone trust untrust direction inbound firewall packet-filter default permit interzone trust untrust direction outbound firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone trust vzone direction inbound firewall packet-filter default permit interzone trust vzone direction outbound firewall packet-filter default permit interzone trust dianxin direction inbound firewall packet-filter default permit interzone trust dianxin direction outbound firewall packet-filter default permit interzone trust yidong direction inbound firewall packet-filter default permit interzone trust yidong direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound firewall packet-filter default permit interzone untrust vzone direction inbound firewall packet-filter default permit interzone untrust vzone direction outbound firewall packet-filter default permit interzone dmz vzone direction inbound firewall packet-filter default permit interzone dmz vzone direction outbound #dhcp enable#firewall statistic system enable#vlan 1#interface Cellular0/1/0link-protocol ppp#interface Vlanif1description ###conn to local###ip address 192.168.1.1 255.255.255.0 #interface Ethernet1/0/0port link-type access#interface Ethernet1/0/1port link-type access#interface Ethernet1/0/2port link-type access#interface Ethernet1/0/3port link-type access#interface Ethernet1/0/4port link-type access#interface GigabitEthernet0/0/0 description ###conn to dianxin link### ip address 202.100.1.1 255.255.255.0 #interface GigabitEthernet0/0/1 description ###conn to yidong link### ip address 202.200.1.1 255.255.255.0 #interface NULL0#firewall zone localset priority 100#firewall zone trustset priority 85add interface Vlanif1#firewall zone untrustset priority 5#firewall zone dmzset priority 50#firewall zone vzoneset priority 0#firewall zone name dianxinset priority 4add interface GigabitEthernet0/0/0#firewall zone name yidongset priority 3add interface GigabitEthernet0/0/1#firewall interzone trust dianxinpacket-filter 2000 outboundnat outbound 2000 interface GigabitEthernet0/0/0 #firewall interzone trust yidongpacket-filter 2000 outboundnat outbound 2000 interface GigabitEthernet0/0/1#aaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type web telnetlocal-user admin level 3authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##right-manager server-group#slb#ip route-static 0.0.0.0 0.0.0.0 202.100.1.2ip route-static 27.8.0.0 255.248.0.0 202.200.1.2ip route-static …… …… 202.200.1.2ip route-static 222.160.0.0 255.252.0.0 202.200.1.2#user-interface con 0user-interface tty 9authentication-mode nonemodem bothuser-interface vty 0 4user privilege level 3N专注高端,技术为王#return[huawei]N。

H3C防火墙配置文件

1.1.1 包过滤防火墙典型配置举例该配置举例的支持情况与设备的型号有关,请以设备的实际情况为准。

1. 组网需求●某公司通过Router 的接口Serial2/0访问Internet ,Router 与内部网通过接口Ethernet1/1连接; ● 公司内部对外提供WWW 、FTP 和Telnet 服务:公司内部子网为129.1.1.0。

其中,内部FTP 服务器地址为129.1.1.1,内部Telnet 服务器地址为129.1.1.2,内部WWW 服务器地址为129.1.1.3;公司对外地址为20.1.1.1。

在Router 上配置了地址转换,这样公司内部主机可以访问Internet ,公司外部主机可以访问公司内部的服务器;● 通过配置防火墙,希望实现以下要求:外部网络只有特定用户可以访问内部服务器;内部网络只有特定主机可以访问外部网络。

● 假定外部特定用户的IP 地址为20.3.3.3。

2. 组网图图1-1 包过滤防火墙典型配置组网图 v vWAN 129.1.1.1/32129.1.1.2/32129.1.1.3/32Internal networkSpecific internal hostRouter Eth1/1129.1.1.5/24S2/020.1.1.1/1620.3.3.3/323. 配置步骤# 在Router 上启用防火墙功能。

<Router> system-view[Router] firewall enable# 创建高级访问控制列表3001。

[Router] acl number 3001# 配置规则允许特定主机访问外部网,允许内部服务器访问外部网。

[Router-acl-adv-3001] rule permit ip source 129.1.1.1 0[Router-acl-adv-3001] rule permit ip source 129.1.1.2 0[Router-acl-adv-3001] rule permit ip source 129.1.1.3 0[Router-acl-adv-3001] rule permit ip source 129.1.1.4 0# 配置规则禁止所有IP包通过。

H3C防火墙配置实例

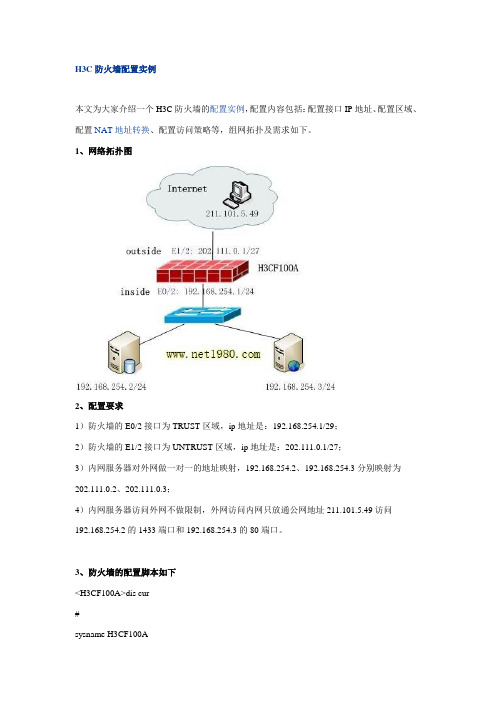

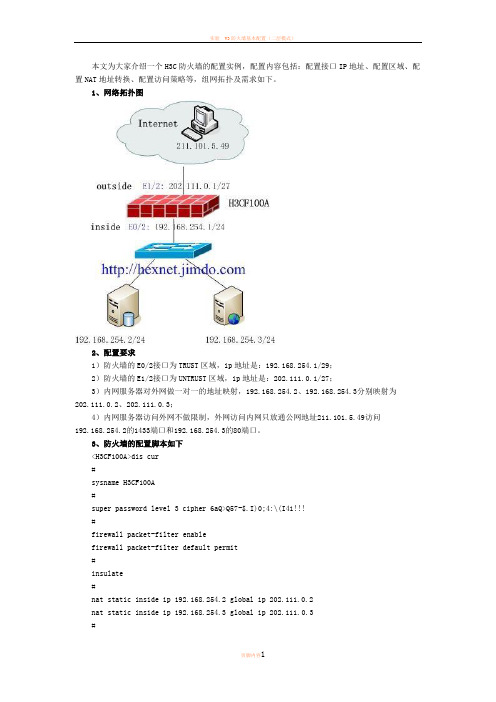

H3C防火墙配置实例本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图2、配置要求1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

3、防火墙的配置脚本如下<H3CF100A>dis cur#sysname H3CF100A#super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!! #firewall packet-filter enablefirewall packet-filter default permit#insulate#nat static inside ip 192.168.254.2 global ip 202.111.0.2 nat static inside ip 192.168.254.3 global ip 202.111.0.3 #firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user net1980password cipher ######service-type telnetlevel 2#aspf-policy 1detect h323detect sqlnetdetect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udp#object address 192.168.254.2/32 192.168.254.2 255.255.255.255object address 192.168.254.3/32 192.168.254.3 255.255.255.255#acl number 3001description out-insiderule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433 rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq www rule 1000 deny ipacl number 3002description inside-to-outsiderule 1 permit ip source 192.168.254.2 0rule 2 permit ip source 192.168.254.3 0rule 1000 deny ip#interface Aux0async mode flow#interface Ethernet0/0shutdown#interface Ethernet0/1shutdown#interface Ethernet0/2speed 100duplex fulldescription to serverip address 192.168.254.1 255.255.255.248 firewall packet-filter 3002 inbound firewall aspf 1 outbound#interface Ethernet0/3shutdown#interface Ethernet1/0shutdown#interface Ethernet1/1shutdown#interface Ethernet1/2speed 100duplex fulldescription to internetip address 202.111.0.1 255.255.255.224 firewall packet-filter 3001 inbound firewall aspf 1 outboundnat outbound static#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/2set priority 85#firewall zone untrustadd interface Ethernet1/2set priority 5#firewall zone DMZadd interface Ethernet0/3set priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4 authentication-mode scheme #return。

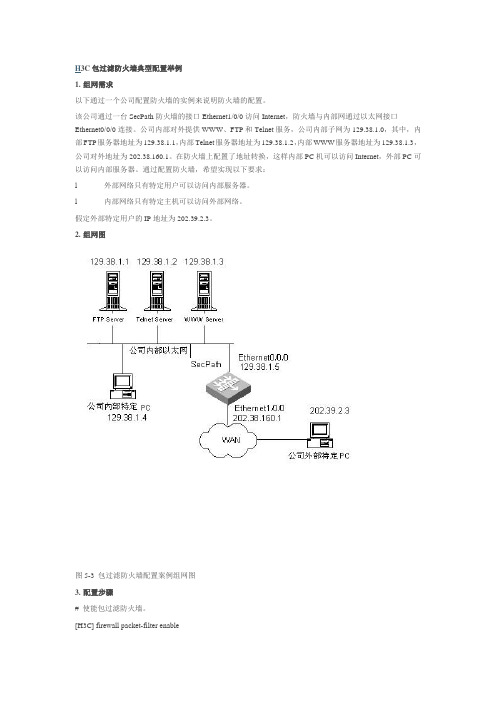

H3C包过滤防火墙典型配置举例

H3C包过滤防火墙典型配置举例1.组网需求以下通过一个公司配置防火墙的实例来说明防火墙的配置。

该公司通过一台SecPath防火墙的接口Ethernet1/0/0访问Internet,防火墙与内部网通过以太网接口Ethernet0/0/0连接。

公司内部对外提供WWW、FTP和Telnet服务,公司内部子网为129.38.1.0,其中,内部FTP服务器地址为129.38.1.1,内部Telnet服务器地址为129.38.1.2,内部WWW服务器地址为129.38.1.3,公司对外地址为202.38.160.1。

在防火墙上配置了地址转换,这样内部PC机可以访问Internet,外部PC可以访问内部服务器。

通过配置防火墙,希望实现以下要求:l 外部网络只有特定用户可以访问内部服务器。

l 内部网络只有特定主机可以访问外部网络。

假定外部特定用户的IP地址为202.39.2.3。

2.组网图图5-3 包过滤防火墙配置案例组网图3.配置步骤# 使能包过滤防火墙。

[H3C] firewall packet-filter enable# 设置防火墙缺省过滤方式为允许包通过。

[H3C] firewall packet-filter default permit# 创建访问控制列表3001。

[H3C] acl number 3001# 配置规则允许特定主机访问外部网,允许内部服务器访问外部网。

[H3C-acl-adv-3001] rule permit ip source 129.38.1.4 0[H3C-acl-adv-3001] rule permit ip source 129.38.1.1 0[H3C-acl-adv-3001] rule permit ip source 129.38.1.2 0[H3C-acl-adv-3001] rule permit ip source 129.38.1.3 0[H3C-acl-adv-3001] rule deny ip# 创建访问控制列表3002。

华为H3C防火墙配置手册

[huawei-acl-basic-2000]quit

专注高端,技术为王

[huawei]firewall interzone trust dianxin

[huawei-interzone-trust-dianxin]packet-filter 2000 outbound

[huawei-interzone-trust-dianxin]nat outbound 2000 interface GigabitEthernet 0/0/0

批注 [canhong22]: 配置包过 滤,允许 dianxin 、yidong 与 local 、trust 之间的入方向和 出方向。没有允许的话,则外 网无法 PING 通防火墙的出接 口。

验证: 内网 192.168.1.2 分别 PING 电信与网通. inside#ping 202.100.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 202.100.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms inside#ping 202.200.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 202.200.1.2, timeout is 2 seconds: !!!!!

[huawei]firewall zone name Yidong [huawei-zone-yidong]set priority 3 [huawei-zone-yidong]add interface GigabitEthernet 0/0/1 [huawei-zone-yidong]quit [huawei]acl number 2000 [huawei-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255

H3C防火墙配置实例

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图2、配置要求1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

3、防火墙的配置脚本如下<H3CF100A>dis cur#sysname H3CF100A#super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!#firewall packet-filter enablefirewall packet-filter default permit#insulate#nat static inside ip 192.168.254.2 global ip 202.111.0.2nat static inside ip 192.168.254.3 global ip 202.111.0.3#firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user net1980password cipher ######service-type telnetlevel 2#aspf-policy 1detect h323detect sqlnetdetect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udp#object address 192.168.254.2/32 192.168.254.2 255.255.255.255object address 192.168.254.3/32 192.168.254.3 255.255.255.255#acl number 3001description out-insiderule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq wwwrule 1000 deny ipacl number 3002description inside-to-outsiderule 1 permit ip source 192.168.254.2 0rule 2 permit ip source 192.168.254.3 0rule 1000 deny ip#interface Aux0async mode flow#interface Ethernet0/0shutdown#interface Ethernet0/1shutdown#interface Ethernet0/2speed 100duplex fulldescription to serverip address 192.168.254.1 255.255.255.248 firewall packet-filter 3002 inbound firewall aspf 1 outbound#interface Ethernet0/3shutdown#interface Ethernet1/0shutdown#interface Ethernet1/1shutdown#interface Ethernet1/2speed 100duplex fulldescription to internetip address 202.111.0.1 255.255.255.224 firewall packet-filter 3001 inbound firewall aspf 1 outboundnat outbound static#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/2set priority 85#firewall zone untrustadd interface Ethernet1/2set priority 5#firewall zone DMZadd interface Ethernet0/3set priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60 #user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return。

H3C防火墙F100-C-G2的NAT配置

1。

Firewall的配置#指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接<H3C〉system—view[H3C] interface gigabitethernet 1/0/1[H3C-GigabitEthernet1/0/1]combo enable copper[H3C-GigabitEthernet1/0/1]quit# 按照组网图配置各接口的IP 地址。

〈Sysname> system—view[Sysname] interface gigabitethernet1/0/1 [Sysname—GigabitEthernet1/0/1]port link-mode route [Sysname—GigabitEthernet1/0/1]ip address 10。

110.10.10 255.255。

255。

0[Sysname-GigabitEthernet1/0/1] quit[Sysname]interface gigabitethernet1/0/2 [Sysname—GigabitEthernet1/0/2]port link-mode route[Sysname-GigabitEthernet1/0/2]ip address 202。

38。

1.1 255。

255。

255。

0[Sysname—GigabitEthernet1/0/2]quit# 创建安全域,并将不同的接口加入不同的安全域。

[Sysname]security-zone name Trust[Sysname-security-zone—Trust]import interface gigabitethernet1/0/1 [Sysname—security—zone-Trust]quit[Sysname]security—zone name Untrust[Sysname—security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit# 配置访问控制列表2001,仅允许内部网络中10.110。

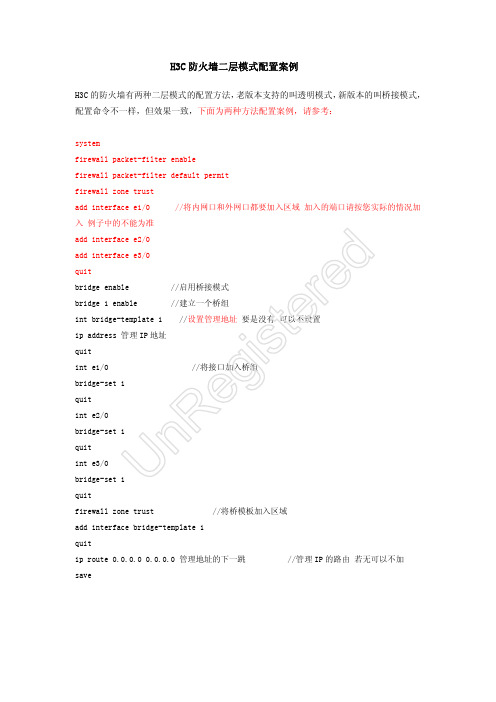

H3C防火墙二层模式配置案例

H3C 防火墙二层模式配置案例H3C 的防火墙有两种二层模式的配置方法,老版本支持的叫透明模式,新版本的叫桥接模式,配置命令不一样,但效果一致,下面为两种方法配置案例,请参考:systemfirewall packet-filter enablefirewall packet-filter default permitfirewall zone trustadd interface e1/0 //将内网口和外网口都要加入区域,加入的端口请按您实际的情况加入,例子中的不能为准add interface e2/0add interface e3/0quit bridge enable //启用桥接模式bridge 1 enable //建立一个桥组int bridge-template 1 //设置管理地址,要是没有,可以不设置ip address 管理IP 地址 quitint e1/0 //将接口加入桥组 bridge-set 1quitint e2/0bridge-set 1quitint e3/0bridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 管理地址的下一跳 //管理IP 的路由,若无可以不加 saveU n R e g i s t e r e d透明模式:system-view (进入系统模式)firewall packet-filter enable (开起防火墙功能)firewall packet-filter default permit(配置防火墙默认规则)firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP 地址) interface Ethernet2/0(进入WAN 口)promiscuous (配置为透明传输) interface Ethernet1/0 (进入LAN 口)promiscuous (配置为透明传输) firewall zone trust(进入区域) add interface e2/0(把WAN 口加入该区域)add interface e1/0(把LAN 口加入该区域)如果防火墙上行有DHCP 服务器的话,需要配置,系统视图:firewall unknown-mac flood (未知MAC 泛洪) bridge 1 firewall unknown-mac floodU n R e g i s t e r e d。

华三防火墙配置例子

华三防火墙配置例子华三防火墙配置例子#sysname Quidway#super password level 3 cipher xxxxxxx#FTP server enable#dvpn service enable#firewall packet-filter enable#firewall url-filter parameter add ^select^ firewall url-filter parameter add ^insert^ firewall url-filter parameter add ^update^ firewall url-filter parameter add ^delete^ firewall url-filter parameter add ^drop^ firewall url-filter parameter add -- firewall url-filter parameter add ' firewall url-filter parameter add ^exec^ firewall url-filter parameter add %27#firewall statistic system enable#firewall defend ip-spoofingfirewall defend smurffirewall defend ping-of-deathfirewall defend port-scanfirewall defend arp-spoofingfirewall defend arp-floodfirewall defend icmp-flood enable#radius scheme system#domain system#local-user adminpassword cipher xxxxxxservice-type telnet terminal#aspf-policy 1detect h323detect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udp#interface Ethernet1/0ip address 192.168.100.1 255.255.255.0 firewall packet-filter 3000 inbound firewall packet-filter 3000 outbound#interface Ethernet1/1#interface Ethernet1/2#interface Ethernet1/3#interface Ethernet1/4#interface Ethernet2/0speed 10duplex fullip address x.x.x.x 255.255.255.0firewall packet-filter 2001 inboundfirewall aspf 1 outboundnat outbound 2000#interface NULL0#acl number 2000rule 0 deny source 192.168.6.0 0.0.0.255rule 1 deny source 192.168.5.0 0.0.0.255acl number 2001rule 0 deny#acl number 3000rule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-ns rule 5 deny udp destination-port eq netbios-dgm rule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssn rule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445 rule 10 deny udp destination-port eq 593 rule 11 deny tcp destination-port eq 593 rule 12 deny tcp destination-port eq 5554 rule 13 deny tcp destination-port eq 9995 rule 14 deny tcp destination-port eq 9996 rule 15 deny udp destination-port eq 1434 #firewall zone localset priority 100#firewall zone trustadd interface Ethernet1/0set priority 85#firewall zone untrustadd interface Ethernet2/0set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 192.168.2.0 255.255.255.0 192.168.100.254 preference 60ip route-static 192.168.3.0 255.255.255.0 192.168.100.254 preference 60ip route-static 192.168.4.0 255.255.255.0 192.168.100.254 preference 60ip route-static 192.168.7.0255.255.255.0 192.168.100.254 preference 60#user-interface con 0authentication-mode schemeuser-interface vty 0 4authentication-mode scheme#return。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图

2、配置要求

1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;

2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;

3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;

4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

3、防火墙的配置脚本如下

<H3CF100A>dis cur

#

sysname H3CF100A

#

super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!

#

firewall packet-filter enable

firewall packet-filter default permit

#

insulate

#

#

firewall statistic system enable

#

radius scheme system

server-type extended

#

domain system

#

local-user net1980

password cipher ######

service-type telnet

level 2

#

aspf-policy 1

detect h323

detect sqlnet

detect rtsp

detect http

detect smtp

detect ftp

detect tcp

detect udp

#

#

acl number 3001

description out-inside

rule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433 rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq www rule 1000 deny ip

acl number 3002

description inside-to-outside

rule 1 permit ip source 192.168.254.2 0

rule 2 permit ip source 192.168.254.3 0

rule 1000 deny ip

#

interface Aux0

async mode flow

#

interface Ethernet0/0

shutdown

#

interface Ethernet0/1

shutdown

.

#

interface Ethernet0/2

speed 100

duplex full

description to server

firewall packet-filter 3002 inbound

firewall aspf 1 outbound

#

interface Ethernet0/3

shutdown

#

interface Ethernet1/0

shutdown

#

interface Ethernet1/1

shutdown

#

interface Ethernet1/2

speed 100

duplex full

description to internet

firewall packet-filter 3001 inbound

firewall aspf 1 outbound

nat outbound static

#

interface NULL0

#

firewall zone local

set priority 100

#

firewall zone trust

add interface Ethernet0/2

set priority 85

#

firewall zone untrust

add interface Ethernet1/2

set priority 5

#

firewall zone DMZ

add interface Ethernet0/3

set priority 50

#

.

firewall interzone local trust

#

firewall interzone local untrust

#

firewall interzone local DMZ

#

firewall interzone trust untrust

#

firewall interzone trust DMZ

#

firewall interzone DMZ untrust

#

ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60 #

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return。