Syslog的格式说明

syslog日志解析原理

syslog日志解析原理

Syslog日志解析原理主要包括以下几个方面:

1. Syslog的消息格式:Syslog通常使用UDP协议发送日志消息,其消息格式一般由标准RF 3164和RFC 5424规范定义。

消息格式包含了消息头和消息内容两部分,消息头中包含了消息的时间戳、主机名、应用程序名等信息,而消息内容则是实际的日志消息。

2. Syslog服务器的监听:Syslog服务器一般会监听UDP的514端口,等待客户端发送过来的日志消息。

当有日志消息到达时,服务器会根据消息的格式进行解析,提取出消息头和消息内容。

3. 解析消息头:解析消息头包括解析时间戳、主机名、应用程序名等信息。

时间戳一般使用UTC时间并且精确到秒级别,主机名和应用程序名可以从消息中直接提取出来。

4. 解析消息内容:解析消息内容主要是将消息内容按照预定义的格式进行解析。

例如,如果消息内容是采用常见的文本格式输出,可以根据换行符将消息内容分隔成多行,然后对每一行进行解析。

5. 存储和分析:解析完成后,可以将解析结果存储到数据库、日志文件或其他持久化存储介质中,以便后续的查询和分析。

存储方式可以根据实际需求来确定,例如可以按照时间进行分区存储,或者按照应用程序名进行分类存储。

总的来说,Syslog日志解析原理是将Syslog消息解析成可理解的格式,提取出关键的信息,并将解析结果存储起来,以便后续的查询和分析。

Syslog 配置介绍

Syslog 简介Syslog是一个通过IP网络允许一台机器发送事件通知信息给事件收集者(Syslog服务器或者Syslog Daemon)的协议。

换言之,就是一台机器或者设备能够被配置,使之产生Syslog 信息并且发送到一台特定的Syslog服务器/Daemon。

Syslog信息建立在UDP之上,一般Syslog信息在UDP514端口上被收集,Syslog信息的长度不大于1024字节。

由于基于UDP协议,所以当如果因为网络拥塞等情况导致信息包丢失,那么信息将不再重发,而是简单的丢失掉。

Syslog协议是在Unix系统上被创建出来的。

使用Syslog,一个远程Unix主机能够很好的跟踪另一台Unix主机。

任何应用程序都能够产生Syslog信息。

格式Syslog包的格式:一个Syslog信息主要有三部分组成。

分别是PRI,HEADER,MSG。

日志信息格式如下:<优先级>时间戳主机名模块名/级别/信息摘要:内容<priority>timestamp sysname module/level/digest:content以上格式中的尖括号(< >)、空格、斜杠(/)、冒号(:)是有效的、必须的。

输出到日志主机的日志格式的例子如下:<189>Jun 7 05:22:03 2003 Quidway IFNET/6/UPDOWN:Line protocol on interface Ethernet0/0/0, changed state to UP以下对每一个字段做详细说明。

1.优先级是优先级的意思,它由两部分组成,共一个字节,前3位是严重度(Severity),后5位是表示Facility。

优先级的计算按如下公式:facility*8+severity-1。

a) 严重度b) Facility2。

Header包括两部分:1>时间戳,它是指信息生成的日期和时间。

linux下syslog使用说明

syslog系统日志应用1) 概述syslog是Linux系统默认的日志守护进程。

默认的syslog配置文件是/etc/syslog.conf文件。

程序,守护进程和内核提供了访问系统的日志信息。

因此,任何希望生成日志信息的程序都可以向 syslog 接口呼叫生成该信息。

几乎所有的网络设备都可以通过syslog协议,将日志信息以用户数据报协议(UDP)方式传送到远端服务器,远端接收日志服务器必须通过syslogd监听UDP 端口514,并根据 syslog.conf配置文件中的配置处理本机,接收访问系统的日志信息,把指定的事件写入特定文件中,供后台数据库管理和响应之用。

意味着可以让任何事件都登录到一台或多台服务器上,以备后台数据库用off-line(离线) 方法分析远端设备的事件。

通常,syslog 接受来自系统的各种功能的信息,每个信息都包括重要级。

/etc/syslog.conf 文件通知 syslogd 如何根据设备和信息重要级别来报告信息。

2) etc/syslog.conf文件格式: facility.level actionfacility.level为选择条件本身分为两个字段,之间用一个小数点分隔。

action和facility.level之间使用TAB隔开。

前一字段是一项服务,后一字段是一个优先级。

选择条件其实是对消息类型的一种分类,这种分类便于人们把不同类型的消息发送到不同的地方。

在同一个syslog配置行上允许出现一个以上的选择条件,但必须用分号(;)把它们分隔开。

action字段所表示的活动具有许多灵活性,特别是,可以使用名称管道的作用是可以使 syslogd 生成后处理信息。

要素分析:facility 指定 syslog 功能,主要包括以下这些:kern 内核信息,首先通过 klogd 传递;user 用户进程;mail 邮件;daemon 后台进程;authpriv 授权信息;syslog 系统日志;lpr 打印信息;news 新闻组信息;uucp 由uucp生成的信息cron 计划和任务信息。

syslog 日志格式

syslog 日志格式Syslog是一种标准日志记录格式,被广泛应用于设备的日志收集、存储和分析。

syslog 的主要特点是可定制化,能够满足不同场景下日志记录的需求。

本文将主要介绍syslog的日志格式、特点和应用场景。

一、syslog 日志格式syslog 日志格式是一种文本格式,由三部分构成:PRI、HEADER和MESSAGE。

其中PRI是日志的优先级,在0~191范围内,数字越大优先级越低,数字越小优先级越高。

HEADER包含放置在尖括号内 P、S、HOSTNAME、TIMESTAMP等信息。

MESSAGE是日志的主体信息,也是最具实际意义的部分,它记录了日志所需要的各种详细信息。

PRI 的格式如下:<优先级>HEADER 的格式如下:P:进程ID;S:进程号;HOSTNAME:主机标识;TIMESTAMP:日志时间戳;MESSAGE的格式可以根据实际场景进行自定义。

例如记录系统状态信息时,MESSAGE需要记录当前CPU占用率、内存使用率、磁盘空间占用率等;而记录安全事件时,MESSAGE可能需要记录被攻击IP、攻击方式、尝试登录用户信息等。

二、syslog的特点1.轻量级。

syslog 是一种轻量级的日志记录格式。

因为它只记录必要的信息,因此日志文件的体积较小,易于管理和维护。

2.可定制化。

syslog可以根据不同应用场景进行定制,记录不同的日志内容,保证日志记录的全面性和准确性。

3.可扩展性。

syslog可以与其他工具进行集成,如ELK、Splunk、Graylog等,从而提高日志的可操作性和可读性。

4.可追溯性。

syslog可以记录IP地址、进程号、时间戳等信息,可以方便地对日志进行追溯和回溯。

三、syslog的应用场景syslog通常用于以下场景:1.系统监控。

syslog可以记录系统的运行状况和资源使用情况,方便系统管理员了解系统状况。

2.故障排除。

syslog可以帮助维护人员迅速发现系统中的问题,并快速定位原因,从而进行故障排除。

syslog日志的结构

syslog日志的结构一、引言syslog是一种用于记录系统事件和错误的标准协议,它能够帮助管理员监控和分析系统运行情况。

syslog日志的结构是指该日志的格式和组成部分,了解这些结构对于理解日志内容和进行故障排查非常重要。

二、syslog日志的基本结构syslog日志通常由三个部分组成:优先级、时间戳和消息。

下面将详细介绍每个部分的含义和用途。

1. 优先级:syslog日志根据事件的严重程度划分了8个优先级,从0(紧急)到7(调试)。

优先级用于帮助管理员快速识别和处理重要事件。

在日志中,优先级一般由一个数字和一个关键字组成,例如"5: notice"表示事件的优先级为5,属于一般通知。

2. 时间戳:时间戳记录了事件发生的具体时间。

它的格式通常为年-月-日时:分:秒(例如2021-01-01 10:30:00),有时还会包含毫秒级的精确时间。

时间戳对于排查问题的时间顺序和时效性非常重要。

3. 消息:消息部分是syslog日志最关键的部分,它记录了事件的详细信息。

消息可以包含各种各样的内容,例如错误消息、警告、通知、调试信息等等。

消息的内容和格式由具体的应用程序或设备决定。

三、syslog日志的扩展结构syslog日志的基本结构只包含了优先级、时间戳和消息三个部分,但实际应用中往往会对日志进行扩展,以满足更复杂的监控和分析需求。

下面介绍两种常见的扩展结构。

1. 主机名和进程标识:有些syslog日志会在消息部分前面加上主机名和进程标识,以标识事件发生的主机和进程。

主机名和进程标识可以帮助管理员快速定位事件来源,提高故障排查的效率。

2. 设备标识和设备类型:在网络设备和服务器中,日志通常会包含设备标识和设备类型。

设备标识用于唯一标识一个设备,而设备类型则用于区分不同类型的设备。

这些信息对于监控和管理大规模网络非常重要。

四、syslog日志的应用场景syslog日志广泛应用于各种系统和设备中,下面列举几个常见的应用场景。

syslog日志格式解析

syslog⽇志格式解析在⽹上搜的⽂章,写的很全乎。

摘抄如下,供⼤家参考学习1、介绍在Unix类操作系统上,syslog⼴泛应⽤于系统⽇志。

syslog⽇志消息既可以记录在本地⽂件中,也可以通过⽹络发送到接收syslog的服务器。

接收syslog的服务器可以对多个设备的syslog消息进⾏统⼀的存储,或者解析其中的内容做相应的处理。

常见的应⽤场景是⽹络管理⼯具、安全管理系统、⽇志审计系统。

完整的syslog⽇志中包含产⽣⽇志的程序模块(Facility)、严重性(Severity或 Level)、时间、主机名或IP、进程名、进程ID和正⽂。

在Unix类操作系统上,能够按Facility和Severity的组合来决定什么样的⽇志消息是否需要记录,记录到什么地⽅,是否需要发送到⼀个接收syslog的服务器等。

由于syslog简单⽽灵活的特性,syslog不再仅限于 Unix类主机的⽇志记录,任何需要记录和发送⽇志的场景,都可能会使⽤syslog。

长期以来,没有⼀个标准来规范syslog的格式,导致syslog的格式是⾮常随意的。

最坏的情况下,根本就没有任何格式,导致程序不能对syslog 消息进⾏解析,只能将它看作是⼀个字符串。

在2001年定义的RFC3164中,描述了BSD syslog协议:/rfc/rfc3164.txt不过这个规范的很多内容都不是强制性的,常常是“建议”或者“约定”,也由于这个规范出的⽐较晚,很多设备并不遵守或不完全遵守这个规范。

接下来就介绍⼀下这个规范。

约定发送syslog的设备为Device,转发syslog的设备为Relay,接收syslog的设备为Collector。

Relay本⾝也可以发送⾃⾝的syslog给Collector,这个时候它表现为⼀个Device。

Relay也可以只转发部分接收到的syslog消息,这个时候它同时表现为Relay和Collector。

syslog消息发送到Collector的UDP 514端⼝,不需要接收⽅应答,RFC3164建议 Device 也使⽤514作为源端⼝。

syslog协议标准

syslog协议标准syslog 协议是一种网络协议,用于传输系统和应用程序日志的信息。

本文将详细介绍 syslog 协议的标准,包括协议结构、日志消息格式、消息的优先级和设备标识符等内容。

通过阅读本文,读者将了解 syslog 协议的基本原理和使用方式。

一、协议结构syslog 协议的结构由头部、消息体和尾部组成。

头部包含了协议的版本号信息和设备标识符等内容。

消息体是实际的日志信息,可以包含日期时间、主机名、进程 ID、消息优先级和具体的日志内容。

尾部通常是一些附加信息,如校验和和轮询计数器。

二、日志消息格式syslog 协议中的日志消息使用 ASCII 编码,使用可见字符和控制字符组成。

日志消息的格式包括日期和时间、主机名、进程 ID 和消息内容。

日期和时间格式为 ISO8601 格式,并包含时区信息。

主机名表示生成日志的设备的网络地址。

进程 ID 表示生成日志的进程的唯一标识符。

消息内容是实际的日志信息,可以是任意文本。

三、消息的优先级syslog 协议定义了八个不同的优先级,用于标识日志消息的重要程度。

从最高优先级到最低优先级分别是:紧急(emergency)、警报(alert)、关键(critical)、错误(error)、警告(warning)、通知(notice)、信息(informational)和调试(debug)。

每个日志消息都必须指定一个优先级。

四、设备标识符设备标识符是用于标识生成日志的设备的唯一字符串。

通常情况下,设备标识符是设备的 IP 地址或主机名。

生成日志的设备可以自行定义设备标识符的格式和内容。

设备标识符在日志消息的头部中指定。

假设有一台服务器通过 syslog 协议将系统日志发送给远程日志收集器。

服务器的 IP 地址为 192.168.0.1,同时它还安装了一个网站应用程序。

当用户在网站上进行登录时,服务器会记录登录信息并生成一个日志消息。

该登录日志消息将包含日期和时间、主机名(192.168.0.1)、进程 ID(WebServer)、优先级(信息)和具体的日志内容(用户IP地址、登录时间、用户名等)。

Syslog的格式说明

Syslog的格式说明设备必须通过一些规则来配置,以便显示或者传递事件信息。

不管管理员决定怎样配置对事件信息的处理,把这些信息发送到syslog接受者的过程一般都由下面部分构成:决定哪个帮助信息要被发送,要被发送的级别,定义远程的接受者。

被传输的syslog信息的格式主要有3个容易识别出来的部分,分别是PRI、HEADER、MSG。

数据包的长度小于1024个字节。

PRI部分必须有3、4、5个字符,以“<”开头,然后是一个数字,并以“>”结尾。

在方括号内的数字被称为优先级(Priority),由facility和severity两个值构成。

信息中的facilities和severities通过十进制值进行数字的编码。

一些操作系统的后台监控程序和进程被分配一个facility值,那些没有分配一个facility值的进程和daemons 将会使用“local use”的facilities值或者“用户级别”的facilities值。

下面的表格表示被指定的Facilities值和对应的数字代码。

Numerical Code Facility0kernel messages1user-level messages2mail system3system daemons4security/authorization messages5messages generated internally by syslogd6line printer subsystem7network news subsystem8UUCP subsystem9clock daemon10security/authorization messages11FTP daemon12NTP subsystem13log audit14log alert15clock daemon16local use 0(local0)17local use 1(local1)18local use 2(local2)19local use 3(local3)20local use 4(local4)21local use 5(local5)22local use 6(local6)23local use 7(local7)表1Syslog Message Facilities每个信息优先级也有一个表示十进制Severity登记的参数, 下面的表格描述出他们和对应数值。

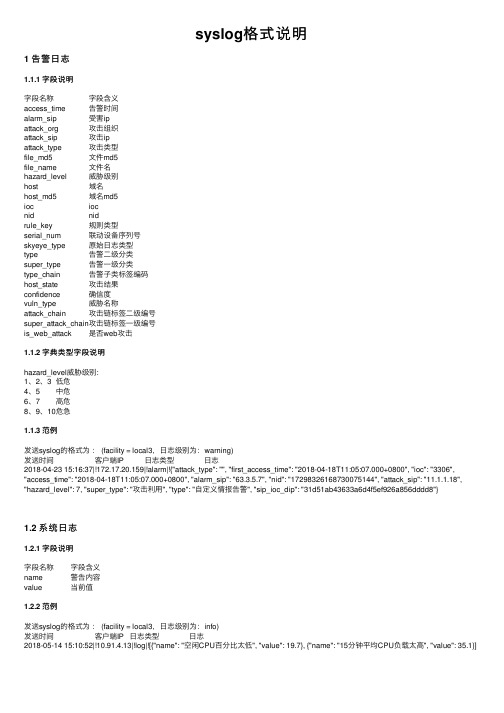

syslog格式说明

syslog格式说明1 告警⽇志1.1.1 字段说明字段名称字段含义access_time告警时间alarm_sip受害ipattack_org攻击组织attack_sip攻击ipattack_type攻击类型file_md5⽂件md5file_name⽂件名hazard_level威胁级别host域名host_md5域名md5ioc iocnid nidrule_key规则类型serial_num联动设备序列号skyeye_type原始⽇志类型type告警⼆级分类super_type告警⼀级分类type_chain告警⼦类标签编码host_state攻击结果confidence确信度vuln_type威胁名称attack_chain攻击链标签⼆级编号super_attack_chain攻击链标签⼀级编号is_web_attack是否web攻击1.1.2 字典类型字段说明hazard_level威胁级别:1、2、3低危4、5中危6、7⾼危8、9、10危急1.1.3 范例发送syslog的格式为: (facility = local3,⽇志级别为:warning)发送时间客户端IP ⽇志类型⽇志2018-04-23 15:16:37|!172.17.20.159|!alarm|!{"attack_type": "", "first_access_time": "2018-04-18T11:05:07.000+0800", "ioc": "3306", "access_time": "2018-04-18T11:05:07.000+0800", "alarm_sip": "63.3.5.7", "nid": "17298326168730075144", "attack_sip": "11.1.1.18", "hazard_level": 7, "super_type": "攻击利⽤", "type": "⾃定义情报告警", "sip_ioc_dip": "31d51ab43633a6d4f5ef926a856dddd8"}1.2 系统⽇志1.2.1 字段说明字段名称字段含义name警告内容value当前值1.2.2 范例发送syslog的格式为: (facility = local3,⽇志级别为:info)发送时间客户端IP ⽇志类型⽇志2018-05-14 15:10:52|!10.91.4.13|!log|![{"name": "空闲CPU百分⽐太低", "value": 19.7}, {"name": "15分钟平均CPU负载太⾼", "value": 35.1}]1.3 原始告警1.3.1 字段说明告警字段⼀:webids-webattack_dolog ⽹页漏洞利⽤字段名称字段含义attack_type攻击类型attack_type_all攻击类型(全)referer HTTP-来源file_name⽂件名agent代理victim受害者sport源端⼝rsp_status相应状态sip源IPseverity危害级别rsp_body_len相应体长度serial_num采集设备序列号rsp_content_type响应内容类型parameter HTTP请求参数method攻击⽅法req_body请求体req_header请求头rule_name规则名称host域名cookie cookiewrite_date写⼊时间attacker攻击者victim_type受攻击者类型attack_flag攻击标识uri URIrsp_content_length响应内容长度rule_version规则版本rsp_body响应体rsp_header响应头dport⽬的端⼝dolog_count告警次数dip⽬的IPrule_id规则IDconfidence确信度detail_info告警详细信息solution解决⽅案vuln_desc攻击描述vuln_harm攻击危害vuln_name威胁名称vuln_type威胁类型webrules_tag web攻击类规则标签public_date发布时间code_language使⽤语⾔site_app建站appkill_chain攻击链kill_chain_all攻击链(全)instranet_rule_all内部⽹络规则attack_result攻击结果xff xff代理告警字段⼆:webids-webshell_dolog webshell上传字段名称字段含义attack_type攻击类型attack_type_all攻击类型(全)attack_flag攻击标识sip源IPwrite_date写⼊时间victim受害者file_dir⽂件⽬录url URLvictim_type受攻击者类型file_md5附件MD5serial_num采集设备序列号attacker攻击者host域名file⽂件dport⽬的端⼝sport源端⼝dip⽬的IPrule_ip规则IDseverity危害级别confidence确信度detail_info告警详细信息attack_desc攻击描述attack_harm攻击危害rule_name规则名称kill_chain攻击链kill_chain_all攻击链(全)attack_result攻击结果xff xff代理告警字段三:webids_ids_dolog ⽹络攻击字段名称字段含义attack_type攻击类型attack_type_all攻击类型(全)dip⽬的IPpacket_data载荷内容victim受害者sport源端⼝affected_system影响的系统sip源IPseverity危害级别detail_info告警详细信息attacker攻击者packet_size载荷⼤⼩info_id漏洞编号description⽹络攻击描述sig_id特征编号rule_name规则名称write_date写⼊时间protocol_id⽹络攻击协议attack_method攻击⽅法attcak_flag攻击标志rule_id规则IDserial_num采集设备序列号appid应⽤IDdport⽬的端⼝vuln_type威胁类型victim_type受攻击者类型bulletin解决⽅案confidence确信度webrules_tag web攻击类规则标签ids_rule_version IDS规则版本号cnnvd_id CNNVD编号kill_chain攻击链kill_chain_all攻击链(全)instranet_rule_all内部⽹络规则attack_result攻击结果xff xff代理告警字段四:webids_ioc_dolog 威胁情报字段名称字段含义access_time⽇志产⽣时间tid恶意家族IDtype恶意事件类型rule_desc规则详情offence_type关注类型offence_value关注内容sip源IPdip⽬的IPserverity危害级别serial_num采集设备序列号rule_state规则状态ioc_type规则类型ioc_value规则内容nid IOCw唯⼀编号etime结束时间malicious_type威胁类型kill_chain攻击链kill_chain_all攻击链(全)xml_confidence确信度malicious_family恶意家族campaign攻击时间/团伙targeted定向攻击tag恶意家族标签paltform影响平台current_status当前状态packed_data载荷内容ioc_source威胁情报源sport源端⼝dport⽬的端⼝proto协议dns_type DNS类型filename⽂件名称file_md5⽂件MD5desc描述file_direction⽂件传输⽅向host域名uri URLdns_arecord DNS记录tproto传输层协议file_content⽂件内容attack_ip攻击IPvictim_ip受害IPattack_type攻击类型attack_type_all攻击类型(全)xff xff代理1.3.2 字典类型字段说明hazard_rating威胁级别:1、2、3低危4、5中危6、7⾼危8、9、10危急host_state告警结果:0企图1攻击成功2失陷1.3.3 范例webids-ioc_dolog范例发送syslog的格式为: (facility = local3,⽇志级别为:warning)发送时间客户端IP ⽇志类型⽇志2019-08-15 17:50:47|!10.91.4.198|!webids-ioc_dolog|!{"rule_desc": "APT17 APT组织活动事件", "campaign": "APT17", "@timestamp": "2019-08-15T17:00:07.946+0800", "packet_data": "AJALLmC1AFBWogIqCABFAABAh5tAAEARxOUKBQAd3wUFBaEjADUALHr7l9Q BAAABAAAAAAAAA2FsaQpibGFua2NoYWlyA2NvbQAAAQAB", "dns_arecord": "", "tproto": "udp", "host_reraw": "com.blankchair.ali", "sport": 41251, "host_raw": "", "attack_ip": "", "ioc_type": "host", "etime": "2017-03-08 13:33:11", "attack_type": "APT事件", "sip": "10.5.0.29","severity": 9, "proto": "dns", "kill_chain_all": "命令控制:0x03000000|命令控制服务器连接:0x030a0000", "filename": "", "serial_num": "QbJK/cNEg", "dns_type": 0, "rule_state": "green", "tid": 1, "attack_type_all": "APT事件:10000000|APT事件:10010000", "type": "KNOWN APT", "uri_md5": "d41d8cd98f00b204e9800998ecf8427e", "targeted": true, "access_time": 1565859693000, "nid": "1161928703861588190","file_md5": "", "kill_chain": "c2", "offence_value": "10.5.0.29", "host": "", "victim_ip":"10.5.0.29", "malicious_family": "Unknown", "geo_dip": {"subdivision": "Zhejiang Sheng", "country_code2": "CN", "longitude": "120.1614", "latitude": "30.2936", "continent_code": "AS", "city_name": "Hangzhou"}, "desc": "APT 17活动详情\n\nAPT 17是在2015年8⽉被FireEye公开揭露出来的⼀个 APT组织,最早的活动可以追溯到2013年。

syslog日志格式说明

Kiwi Syslog Daemon软件看到的AF输出的syslog日志格式如下(自定义格式),AF的

syslog日志字段之间以“,”为分隔符,字段名和字段值之间以“:”为分隔符。

syslog中

输出的攻击日志按照危害分为高/中/低,都可以作为安全警告的触发条件,攻击日志包括

WEB应用防护日志/IPS防护日志/DOS攻击日志/病毒查杀/WEB威胁/网站访问/威胁隔离。

Message中首先是记录时间,接着是主机名(AF的命名是localhost),接着是fwlog,是AF的

日志输出标识。

具体字段下面说明。

Web应用防护日志

字段事例最大字节

数据(字

节)

字段说明备注

日志类型WAF应用防护日志32

源IP 16 点分十进制

源端口 4 十进制串表示

目的IP 16

目的端口 4 十进制表示

攻击类型OS命令注入/SQL注

入/…

32 类型很多,不枚举严重级别高/中/低 4 一个汉字

系统动作被记录/拒绝/发现病

毒20 目前只使用了“被记

录/拒绝”,“被记录

“的意思是放通数据

包

四个中文字符

URL 256 再长就截断

IPS防护日志

DOS攻击日志

病毒查杀

WEB威胁

网站访问

服务控制或应用控制

系统操作

用户认证

威胁隔离。

syslog函数详解

syslog函数详解syslog函数详解2013-03-02 16:42:15分类: LINUX这里面的三个函数openlog,syslog,closelog是一套系统日志写入接口。

首先系统里应该具有syslog等程序,ubuntu下可以apt-get install sysklogd安装。

(这里选用的sysklogd,还有rsyslog,syslog-ng等日志软件)通常syslog守护进程读取三种格式的记录消息。

此守护进程在启动时读一个配置文件。

一般来说,其文件名为/etc/syslog.conf,该文件决定了不同种类的消息应送向何处。

例如,紧急消息可被送向系统管理员,并在控制台上显示,而警告消息则可记录到一个文件中。

该机制提供了syslog函数,其调用格式如下1.#include <syslog.h>//头文件2.void openlog (char*ident, int option, int facility);3.void syslog(int priority, char*format,……);4.void closelog();调用openlog是可选择的。

如果不调用openlog,则在第一次调用syslog时,自动调用openlog。

调用closelog也是可选择的,它只是关闭被用于与syslog守护进程通信的描述符。

调用openlog 使我们可以指定一个ident,以后,此ident 将被加至每则记录消息中。

ident 一般是程序的名称(例如,cron ,ine 等)。

简单的程序实例1.#include<syslog.h>2.3.int main(int argc, char **argv) {4.openlog("zooyo", LOG_CONS | LOG_PID, 0);5.syslog(LOG_INFO,6."This is a syslog test message generated by program %sn",7.argv[0]);8.closelog();9.return 0;10.}编译生成可执行程序后,运行一次程序将向/var/log/message文件添加一行信息如下:Mar 2 16:17:52 ubuntu zooyo[1380]: This is a syslog test message generated by program ./a.outopenlog函数:第一个参数ident将是一个标记,ident所表示的字符串将固定地加在每行日志的前面以标识这个日志,通常就写成当前程序的名称以作标记。

python 正则表达式工具 syslog解析

python 正则表达式工具syslog解析Python正则表达式工具在syslog解析中的应用在日志分析和处理过程中,syslog是一种常见的日志格式,它用于记录操作系统和网络设备的事件和错误信息。

为了有效地分析和提取有用的信息,我们可以使用Python中的正则表达式工具进行syslog解析。

本文将详细介绍如何使用Python正则表达式工具来解析syslog,并且以中括号内的内容为主题展开。

第一步:了解syslog日志格式在开始解析syslog之前,我们需要先了解其具体的日志格式。

通常,它的一般格式如下所示:<时间戳> <设备标识符> <消息内容>其中,时间戳表示事件发生的时间,设备标识符用于区分不同的设备或来源,消息内容是日志的具体信息。

在真实的syslog日志中,这些信息可能存在更多的字段和格式化的内容。

第二步:导入必要的Python模块在使用Python正则表达式工具解析syslog之前,我们需要导入re模块。

re模块提供了编译、匹配和替换正则表达式的功能。

pythonimport re第三步:编写正则表达式模式接下来,我们需要编写一个正则表达式模式来匹配syslog日志中我们感兴趣的部分。

根据题目要求,我们需要匹配中括号内的内容。

在syslog 中,中括号内通常表示特定的事件或消息类型。

pythonpattern = r'\[(.*?)\]'上述正则表达式模式中,r表示原始字符串,\[(.*?)\]用于匹配中括号内的内容,并使用括号将其分组以便后续处理。

第四步:编写解析函数为了方便重复使用,我们可以将解析syslog的逻辑封装在一个函数中。

该函数将接受一个syslog字符串作为输入,并返回所有匹配到的中括号内的内容。

pythondef parse_syslog(log):matches = re.findall(pattern, log)return matches在上述代码中,使用re.findall()函数从syslog中查找所有与模式匹配的内容,并将结果保存在一个列表中。

syslog 协议

syslog 协议Syslog 协议。

Syslog 是一种用于网络设备、操作系统和应用程序之间进行日志信息交换的标准协议。

它可以帮助系统管理员实时监控系统运行状态、故障排查和安全审计。

本文将介绍 Syslog 协议的基本原理、消息格式和使用场景。

Syslog 协议基本原理。

Syslog 协议基于 UDP 或 TCP 协议,使用标准的端口号 514 进行通信。

它采用客户端-服务器模式,客户端负责生成日志消息并将其发送到 Syslog 服务器,服务器则负责接收、存储和处理这些消息。

Syslog 消息格式。

Syslog 消息由三个部分组成,优先级、时间戳和消息内容。

优先级由 Facility 和 Severity 两部分组成,用于指示消息的来源和严重程度。

时间戳记录了消息生成的时间,通常采用 RFC3339 标准格式。

消息内容包括了日志信息的具体内容和相关的元数据。

Syslog 使用场景。

Syslog 协议被广泛应用于各种网络设备、操作系统和应用程序中,用于收集、传输和存储日志信息。

它可以帮助系统管理员实时监控系统运行状态、故障排查和安全审计。

在网络设备中,Syslog 可以记录路由器、交换机、防火墙等设备的运行日志;在操作系统中,Syslog 可以记录内核、系统服务和应用程序的日志;在应用程序中,Syslog 可以记录用户操作、错误信息和安全事件。

Syslog 配置和管理。

在 Linux 系统中,Syslog 服务由 rsyslog 或 syslog-ng 等软件实现。

系统管理员可以通过配置文件来指定日志的存储位置、转发规则和处理方式。

在网络设备中,Syslog 通常由设备的管理界面进行配置,可以指定 Syslog 服务器的地址和日志级别。

在应用程序中,开发人员可以使用各种编程语言的日志库来生成和发送 Syslog 消息。

Syslog 安全性和可靠性。

由于 Syslog 使用 UDP 协议进行消息传输,因此在网络不稳定或拥堵的情况下可能会丢失部分日志消息。

python 正则表达式工具 syslog解析 -回复

python 正则表达式工具syslog解析-回复标题:Python正则表达式工具解析syslog日志引言:syslog是UNIX和类UNIX系统中常见的日志文件格式之一,它用于记录系统操作和事件。

syslog日志文件包含了大量的信息,包括时间戳、主机信息、日志级别、进程信息等。

为了更好地理解和利用syslog日志,可以使用Python中的正则表达式工具来解析这些日志文件。

本文将逐步介绍如何使用Python的正则表达式工具解析syslog日志,并提取其中的主题内容。

第一部分:理解syslog日志格式在开始解析syslog日志之前,我们先要了解syslog日志文件的格式。

一个典型的syslog日志行包括以下几个部分:- 时间戳:形如"Jan 1 00:00:00"的时间戳,记录了日志生成的具体时间;- 主机信息:记录了生成该日志的主机的名称或IP地址;- 日志级别:表示日志的严重程度,如DEBUG、INFO、WARNING、ERROR 等;- 进程信息:记录了生成日志的进程或应用程序的名称;- 日志内容:日志的具体内容。

第二部分:使用正则表达式匹配日志行Python的re模块提供了强大的正则表达式功能,我们可以使用它来匹配并提取syslog日志中的每一行。

下面是一个示例正则表达式,用于匹配一个典型的syslog日志行:log_pattern =r"(\b\w{3}\s+\d+\s+\d{2}:\d{2}:\d{2})\s+([\w.-]+)\s+(\w+)\[([\d]+)\] "该正则表达式将syslog日志行分为四个分组:1. 时间戳:使用`\b\w{3}\s+\d+\s+\d{2}:\d{2}:\d{2}`匹配;2. 主机信息:使用`[\w.-]+`匹配;3. 日志级别:使用`\w+`匹配;4. 进程信息:使用`[\d]+`匹配。

第三部分:迭代匹配所有日志行接下来,我们需要读取syslog日志文件,并使用正则表达式对每一行进行匹配。

syslog格式解析

syslog格式是一种用于记录系统事件的日志格式,通常用于Unix和类Unix系统。

它由RFC 3164定义,具有以下特点:

1. 结构化:syslog消息由一个或多个头部和一个消息体组成。

头部包含有关消息的元数据,如时间戳、主机名、进程ID等。

消息体包含实际的事件信息。

2. 可扩展性:syslog格式支持添加自定义字段,以适应不同的应用场景。

3. 兼容性:syslog格式在不同的操作系统和设备上具有较好的兼容性。

syslog格式的主要组成部分如下:

1. 时间戳:表示事件发生的时间,格式为“MMM dd HH:mm:ss”或“MMM d HH:mm:ss”。

2. 主机名:表示产生事件的主机名。

3. 进程ID:表示产生事件的进程ID。

4. 应用名称:表示产生事件的应用名称。

5. 优先级:表示事件的紧急程度,范围为0-7,其中0为最高优先级。

6. 标志位:表示事件的特殊属性,如是否为终端设备产生的事件等。

7. 消息正文:包含实际的事件信息。

syslog 日志格式

syslog 日志格式Syslog日志格式是一种日志记录标准,被广泛用于UNIX和类UNIX操作系统上。

该格式使用网络协议将系统事件发送到由Syslog守护进程管理的三个日志文件:系统日志、安全日志和应用程序日志。

Syslog日志格式的使用可以帮助系统管理员更好地管理和监视系统事件并进行故障诊断。

Syslog数据包的格式Syslog数据包格式由三部分组成:优先级、时间戳和消息。

优先级通常由标识符和设施组成,标识符和设施一起定义了从哪个设备或程序生成了消息。

优先级字段由一个数字组成,表示消息的类型和紧急程度。

它是从0到191的有效值,每个值代表不同的紧急程度。

0到7的优先级表示系统内核消息,8到15表示系统进程消息,16到23表示物理设备消息,24到31表示应用程序消息,32到39表示本地使用的消息,40到47表示网络标准消息,48到63表示安全相关的消息。

时间戳字段是消息最初生成的时间,格式为月、日、时、分、秒和毫秒。

在UNIX环境中,时间戳通常以UTC格式表示,以1970年1月1日的UTC时间为基准。

消息字段是由发送设备或程序产生的自由文本消息,通常包括错误消息、操作或系统状态信息,以及其他相关信息。

Syslog标识符Syslog标识符是一个字符串,用于识别发送Syslog消息的应用程序或进程。

通常,Syslog标识符由程序的名称或缩写和进程ID 号组成。

Syslog标识符可以从消息的优先级字段中提取出来,并用于将系统事件分类到不同的日志文件中。

Syslog设施Syslog设施表示发送Syslog消息的设备类型。

设施由一个数字组成,表示不同类型的设备,允许Syslog将事件记录到特定的日志文件中。

例如,邮件服务器的日志记录到邮件日志文件,Web 服务器的日志记录到Web日志文件中。

Syslog日志级别Syslog日志级别表示消息的紧急程度。

日志级别通常由八个值定义,从Emergency到Debug:- Emergency:表示系统不可用或信息系统的一部分已经停止工作。

syslog协议编码格式

一、协议概述

Syslog协议是一种用于日志记录的标准协议,它允许设备之间进行跨平台的日志通信。

Syslog协议使用基于文本的消息格式,可以方便地进行解析和阅读。

二、PRI部分

PRI部分是Syslog协议中的第一个字段,由一个8位的整数和一个符号组成。

这个整数用于标识消息的优先级,符号则表示消息的类型。

三、HEADER部分

HEADER部分是Syslog协议中的第二个字段,用于描述消息的元数据,如时间戳、设备名称、消息类型等。

四、MSG部分

MSG部分是Syslog协议中的第三个字段,用于存储实际的日志消息内容。

五、数据包长度

Syslog协议的消息长度限制在1024字节以内。

如果消息长度超过了这个限制,可能会被截断或者丢失。

六、编码方式

Syslog协议使用UTF-8编码方式对消息进行编码。

这种编码方式可以支持多种语言和字符集,使得消息能够正确地传输和解析。

七、分配方式

Syslog协议使用基于UDP的传输方式,将消息发送到指定的日志服务器。

日志服务器可以根据配置进行存储和转发。

八、格式化输出

Syslog协议支持格式化输出,允许在消息中包含变量和占位符。

格式化输出使得消息更加易于阅读和理解,也方便进行自动化处理和分析。

例如,可以使用`%s`占位符来替换实际的消息内容,使用`%d`占位符来替换整数值等。

syslogd以及syslog.conf文件解读说明

syslogd以及syslog.conf⽂件解读说明1: syslog.conf的介绍对于不同类型的Unix,标准UnixLog系统的设置,实际上除了⼀些关键词的不同,系统的syslog.conf格式是相同的。

syslog采⽤可配置的、统⼀的系统登记程序,随时从系统各处接受log请求,然后根据/etc/syslog.conf中的预先设定把log信息写⼊相应⽂件中、邮寄给特定⽤户或者直接以消息的⽅式发往控制台。

值得注意的是,为了防⽌⼊侵者修改、删除messages⾥的记录信息,可以采⽤⽤打印机记录或采⽤⽅式来挫败⼊侵者的企图。

2: syslog.conf的格式可以参考man [5] syslog.conf。

这⾥是对syslog.conf的简单介绍。

/etc/syslog.conf⽂件中的⼀项配置记录由“选项”(selector)和“动作”(action)两个部分组成,两者间⽤tab制表符进⾏分隔(使⽤空格间隔是⽆效的)。

⽽“选项”⼜由⼀个或多个形如“类型.级别”格式的保留字段组合⽽成,各保留字段间⽤分号分隔。

如下⾏所⽰:类型.级别 [;类型.级别] `TAB` 动作2.1 类型保留字段中的“类型”代表信息产⽣的源头,可以是:auth 认证系统,即询问⽤户名和⼝令cron 系统定时系统执⾏定时任务时发出的信息daemon 某些系统的守护程序的syslog,如由in.ftpd产⽣的logkern 内核的syslog信息lpr 打印机的syslog信息mail 邮件系统的syslog信息mark 定时发送消息的时标程序news 新闻系统的syslog信息user 本地⽤户应⽤程序的syslog信息uucp uucp⼦系统的syslog信息local0..7 种本地类型的syslog信息,这些信息可以⼜⽤户来定义* 代表以上各种设备2.2 级别保留字段中的“级别”代表信息的重要性,可以是:emerg 紧急,处于Panic状态。

syslog日志格式说明

syslog日志格式说明

Kiwi Syslog Daemon软件看到的AF输出的syslog日志格式如下(自定义格式),AF的

syslog日志字段之间以“,”为分隔符,字段名和字段值之间以“:”为分隔符。

syslog中

输出的攻击日志按照危害分为高/中/低,都可以作为安全警告的触发条件,攻击日志包括

WEB应用防护日志/IPS防护日志/DOS攻击日志/病毒查杀/WEB 威胁/网站访问/威胁隔离。

Message中首先是记录时间,接着是主机名(AF的命名是localhost),接着是fwlog,是AF的

日志输出标识。

具体字段下面说明。

Web应用防护日志

字段事例最大字节

数据(字

节)

字段说明备注

日志类型WAF应用防护日志32

源IP 16 点分十进制

源端口 4 十进制串表示

目的IP 16

目的端口 4 十进制表示

攻击类型OS命令注入/SQL注

入/…

32 类型很多,不枚举严重级别高/中/低 4 一个汉字

系统动作被记录/拒绝/发现病

毒20 目前只使用了“被记

录/拒绝”,“被记录

“的意思是放通数据

包

四个中文字符

URL 256 再长就截断IPS防护日志

DOS攻击日志

病毒查杀

WEB威胁

网站访问

服务控制或应用控制

系统操作

用户认证

威胁隔离。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Syslog的格式说明

设备必须通过一些规则来配置,以便显示或者传递事件信息。

不管管理员决定怎样配置对事件信息的处理,把这些信息发送到syslog接受者的过程一般都由下面部分构成:决定哪个帮助信息要被发送,要被发送的级别,定义远程的接受者。

被传输的syslog信息的格式主要有3个容易识别出来的部分,分别是PRI、HEADER、MSG。

数据包的长度小于1024个字节。

PRI部分必须有3、4、5个字符,以“<”开头,然后是一个数字,并以“>”结尾。

在方括号内的数字被称为优先级(Priority),由facility和severity两个值构成。

信息中的facilities和severities通过十进制值进行数字的编码。

一些操作系统的后台监控程序和进程被分配一个facility值,那些没有分配一个facility值的进程和daemons 将会使用“local use”的facilities值或者“用户级别”的facilities值。

下面的表格表示被指定的Facilities值和对应的数字代码。

Numerical Code Facility

0kernel messages

1user-level messages

2mail system

3system daemons

4security/authorization messages

5messages generated internally by syslogd

6line printer subsystem

7network news subsystem

8UUCP subsystem

9clock daemon

10security/authorization messages

11FTP daemon

12NTP subsystem

13log audit

14log alert

15clock daemon

16local use 0(local0)

17local use 1(local1)

18local use 2(local2)

19local use 3(local3)

20local use 4(local4)

21local use 5(local5)

22local use 6(local6)

23local use 7(local7)

表1Syslog Message Facilities

每个信息优先级也有一个表示十进制Severity登记的参数, 下面的表格描述出他们和对应数值。

Numerical Code Severity

0Emergency 应急EMERY,任何紧急情况,包括系统PANIC。

1Alert 警报ALERT,任何需要立即注意的发生情况

2Critical致命错误CRIT,设备发生了关键性问题情况,包括进程CRASH,OVERFLOW

3Error 错误ERR任何错误的东西,错误事件

4Warning 警告WARNING任何报警,警告事件

5Notice 提示NOTICE,普通但重要的事件

6Informational 信息INFO,有用的信息

7Debug 诊断DEBUG,用于调试,程序,产品设备

表2Syslog Message Severities

Priority(优先级)= facility * 8 + severity值。

比如说,一个核心信息(facility=0)和一个Emergency的severity将会产生优先级为0。

同样,一个“local use 4”信息(facility=20)和一个Notice的severity(severity=5)将会产生165的优先级。

标题(HEADER)部分由称为TIMESTAMP和HOSTNAME的两个域组成,PRI结尾的“>”会马上跟着一个TIMESTAMP,任何一个TIMESTAMP或者HOSTNAME域后面都必须跟着一个空格字符。

HOSTNAME包含主机的名称,若无主机名或无法识别则显示IP地址。

如果一个主机有多个IP地址,它通常会使用它传送信息的那个IP地址。

TIMESTAMP是本机时间,采用的格式是“Mmm dd hh:mm:ss”表示月日时分秒。

HOSTNAME域仅仅能够包括主机名称,Ipv4地址或者是信息产生者的Ipv6地址。

MSG部分是Syslog数据包剩下的部分。

这通常包含了产生信息进程的额外信息,以及信息的文本部分。

MSG部分有两个域,分别为TAG域和CONTENT域,TAG域的值是产生信息的程序或者进程的名称,CONTENT包含了这个信息的详细内容。

传统上来说,这个域的格式较为自由,并且给出一些时间的具体信息。

TAG是一个不许超过32个字符的字母数字字符串,任何一个非字母数字字符都将会终止TAG域,并且被假设是CONTENT域的开始。

在大多数情况下,表示TAG结束的CONTENT域的第一个字符用左大括号( [ ],分号( : )或者是空格来表示。

syslog.conf - syslogd的配置文件详解

syslog.conf文件是syslogd守护进程的主要配置文件,文件定义了记录消息的规则。

每条规则包含两个字段,selector和action。

两个字段用多个空格或跳格分开。

selector字段定义了产生消息的设备和消息的优先权。

action字段是消息的去向。

以#开头的行和空行都被忽略。

现在的syslogd程序可以理解扩展的语法。

比如将一行信息用"\"分成两行。

选择器:

此字段用点(.)分开两个部分--设备和优先权。

两个部分都开以用十进制数来定义,但最好不要那样做,会产生警告,两个部分的取值在syslog(3)中有定义。

设备如下面所示:

auth,authpriv,cron,daemon,kern,lpr,mail,mark,news,

security,syslog,user,uucp和从local0到local7。

(注:security已经不再被使用了;mark也是只限内部使用,不再被用于应用程序。

)

你可以在这里定义或重定向消息。

设备是产生消息的子系统,例如:所有使用syslog的mail程序将使用mail设备记录消息。

优先权从低到高如下:

debug,info,notice,warning,warn(同warning),err,error(同err),

crit,alert,emerg,panic(同emerg).

error,warn,panic是非标准的,不可以使用。

优先权等级定义了消息的格式。

原始BSD的作法是将所有相当或高于给定优先级别的消息都送往指定动作处。

本系统的syslogd也使用同样的规则,不过有所扩展。

此外,"*"可以表示所有设备或所有优先权,取决于其位置。

none表示没有优先权。

可以用","分开来定义多个设备,优先权部分不可以这样做。

多个selector可以用","来分开使其指向一个action,务必记住,每个selector 都可以重写前一个。

使用这条规则,可以从表达式中除去一些优先权。

本系统的syslogd(8)在原BSD基础上有些扩充。

你可以在一个优先权的前面加上一个"="符号,表示只定义这一个优先权而不含高于其的优先权。

还可以用"!"符号来取反,即取小于其优先权。