F5 如何配置syslog的级别

syslog日志服务器的配置

配置防火墙的Syslog存储到Linux Syslog服务器防火墙日志作为重要的安全审计、安全分析资料,需要保存一段时间,而防火墙本身保存日志的容量有限,可以把防火墙记录的日志存储到用Linux平台做的日志服务器,以Netscreen为例介绍怎样配置Syslog.配置Netscreen的Syslog存储到Linux Syslog服务器将ISG 防火墙(X.X.X.X)的Syslog信息存储到Syslog服务器上(Y.Y.Y.Y),便于跟踪防火墙状态和日志检查。

一、配置Syslogd更改/etc/syslog.conf配置文件,增加以下部分:# Save Debug Message of Netscreen(Y.Y.Y.Y) to netscreen.logLocal7.* /home/log/netscreen.log将local7设备的信息存储在指定的/home/log/netscreen.log里面,通过这条配置可以将不同设备的log信息存储在不同的文件中,便于查看。

二、配置logrotateLinux中的logrotate程序用于对日志文件的轮询,可以通过限定文件的大小、时间等配置,保存多个日志文件。

更改/etc/logratate.conf文件,增加以下部分:/home/log/netscreen.log {monthlyrotate 12}将syslog中存储的文件/home/log/netscreen.log,按每月的方式保存,共保存12个文件,也就是第一个月保存为netscreen.log,到了下个月将把这个月的文件名换成为netscreen.log.1,依此类推。

三、重新启动syslogdservice syslog restart四、Netscreen 配置:>查看log的等级get event level可以看到当前的netscreen 事件等级,如:alert level 1: immediate action is requiredcritical level 2: functionality is affecteddebug level 7: detailed information for troubleshootingemergency level 0: system is unusableerror level 3: error conditioninformation level 6: general information about operationnotification level 5: normal eventswarning level 4: functionality may be affected选择你需要等级即可,这里我们选择Debug信息。

Syslog 配置介绍

Syslog 简介Syslog是一个通过IP网络允许一台机器发送事件通知信息给事件收集者(Syslog服务器或者Syslog Daemon)的协议。

换言之,就是一台机器或者设备能够被配置,使之产生Syslog 信息并且发送到一台特定的Syslog服务器/Daemon。

Syslog信息建立在UDP之上,一般Syslog信息在UDP514端口上被收集,Syslog信息的长度不大于1024字节。

由于基于UDP协议,所以当如果因为网络拥塞等情况导致信息包丢失,那么信息将不再重发,而是简单的丢失掉。

Syslog协议是在Unix系统上被创建出来的。

使用Syslog,一个远程Unix主机能够很好的跟踪另一台Unix主机。

任何应用程序都能够产生Syslog信息。

格式Syslog包的格式:一个Syslog信息主要有三部分组成。

分别是PRI,HEADER,MSG。

日志信息格式如下:<优先级>时间戳主机名模块名/级别/信息摘要:内容<priority>timestamp sysname module/level/digest:content以上格式中的尖括号(< >)、空格、斜杠(/)、冒号(:)是有效的、必须的。

输出到日志主机的日志格式的例子如下:<189>Jun 7 05:22:03 2003 Quidway IFNET/6/UPDOWN:Line protocol on interface Ethernet0/0/0, changed state to UP以下对每一个字段做详细说明。

1.优先级是优先级的意思,它由两部分组成,共一个字节,前3位是严重度(Severity),后5位是表示Facility。

优先级的计算按如下公式:facility*8+severity-1。

a) 严重度b) Facility2。

Header包括两部分:1>时间戳,它是指信息生成的日期和时间。

F5remotesyslogv10v9.48通用版本

F5remotesyslogv10v9.48通用版本

REMOTE SYSLOG配置手册

V10版本可以使用命令:

b syslog remote server server1 host 10.0.0.1

V9.4.2以上版本使用或者V10版本要求过滤使用:

首先我们在F5命令行/config/创建个文件名叫include.inc 然后我们把下面内容粘贴进去然后我们看到udp(\"10.4.0.1\" port (514));我们可以把里面的IP地址替换成我们自己的REMOTESYSLOG 服务器地址。

syslog include "

destination remote_server {

udp(\"10.4.0.1\" port (514));

udp(\"10.5.0.1\" port (514));

};

filter f_alllogs {

level (notice...emerg);

};

log {

source(local);

filter(f_alllogs);

destination(remote_server);

};"

然后我们在命令行界面

把我们刚才写好的文档载入

然后我们在保存下配置文件

现在F5上的远程日志配置好了,发现重启之后也可以收到日志了,本地的日志也存在。

Facilities介绍:

Levels介绍:。

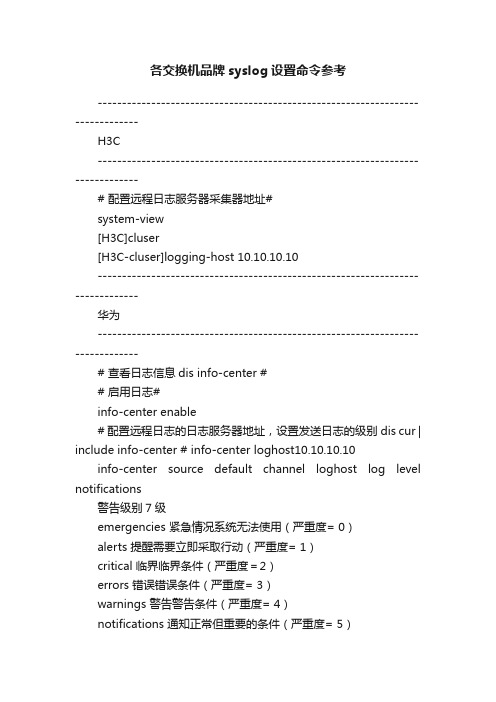

各交换机品牌syslog设置命令参考

各交换机品牌syslog设置命令参考-------------------------------------------------------------------------------H3C-------------------------------------------------------------------------------# 配置远程日志服务器采集器地址#system-view[H3C]cluser[H3C-cluser]logging-host 10.10.10.10-------------------------------------------------------------------------------华为-------------------------------------------------------------------------------# 查看日志信息dis info-center ## 启用日志#info-center enable# 配置远程日志的日志服务器地址,设置发送日志的级别dis cur | include info-center # info-center loghost10.10.10.10info-center source default channel loghost log level notifications警告级别7级emergencies 紧急情况系统无法使用(严重度= 0)alerts 提醒需要立即采取行动(严重度= 1)critical 临界临界条件(严重度=2)errors 错误错误条件(严重度= 3)warnings 警告警告条件(严重度= 4)notifications 通知正常但重要的条件(严重度= 5)informational 信息信息信息(严重度= 6)debugging 调试调试消息(严重性= 7)# 开启NTP服务(与时间服务器同步)需要提供时间服务器的地址查看NTP信息dis cur | include ntp #ntp-service authentication enablentp-service unicast-server 10.111.1.10-------------------------------------------------------------------------------思科-------------------------------------------------------------------------------# 查看端口show running-config | in logging 日志发送到日志采集器#Router#configure terminal# 开启日志服务#Cisco(config)#logging on# 设置日志服务器地址#Cisco(config)#logging host 10.10.10.10# 设置发送日志级别一共7级,可以?号来查看提示#logging trap 5# 日志发出用的源IP地址#logging source-interface loopback0#日志缓冲区大小#logging buffered 20480#记录事件连接默认值#logging event link-status defaultlogging facility local1service timestamps log datetime localtimeCisco(config)#endCisco#write0:紧急(Emergencies) emergency—Logs only emergency events.1:告警(Alerts) alert—Logs alert and more severe events.2:严重的(Critical) critical—Logs critical and more severe events.3:错误(Errors) error—Logs error and more severe events.4:警告(Warnings) warning—Logs warning and more severe events.5:通知(Notifications) notice—Logs notice and more severe events.6:信息(Informational) informational—Logs informational and more severe events.7:调试(Debugging) debug—Logs all events, including debug events.# NTP(时间同步)可能需要每个端口开启NTP ,查看NTP信息show logging | include NTP #Router# config tRouter(config)# interface eth0/0Router(config-if)# no ntp disableRouter(config-if)# exitRouter(config)# ntp server 10.111.1.11 source loopback0Router(config)# exitntp update-calendarntp server 10.111.1.11。

F5 SYSLOG输出

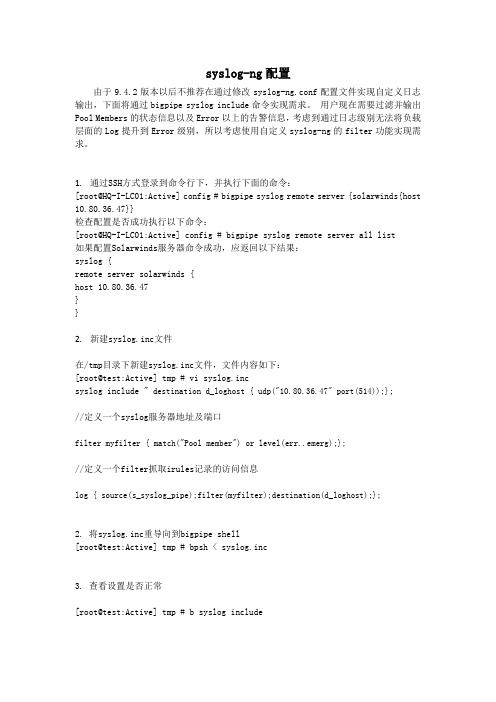

syslog-ng配置由于9.4.2版本以后不推荐在通过修改syslog-ng.conf配置文件实现自定义日志输出,下面将通过bigpipe syslog include命令实现需求。

用户现在需要过滤并输出Pool Members的状态信息以及Error以上的告警信息,考虑到通过日志级别无法将负载层面的Log提升到Error级别,所以考虑使用自定义syslog-ng的filter功能实现需求。

1.通过SSH方式登录到命令行下,并执行下面的命令:[root@HQ-I-LC01:Active] config # bigpipe syslog remote server {solarwinds{host 10.80.36.47}}检查配置是否成功执行以下命令:[root@HQ-I-LC01:Active] config # bigpipe syslog remote server all list如果配置Solarwinds服务器命令成功,应返回以下结果:syslog {remote server solarwinds {host 10.80.36.47}}2.新建syslog.inc文件在/tmp目录下新建syslog.inc文件,文件内容如下:[root@test:Active] tmp # vi syslog.incsyslog include " destination d_loghost { udp("10.80.36.47" port(514));};//定义一个syslog服务器地址及端口filter myfilter { match("Pool member") or level(err..emerg);};//定义一个filter抓取irules记录的访问信息log { source(s_syslog_pipe);filter(myfilter);destination(d_loghost);};2. 将syslog.inc重导向到bigpipe shell[root@test:Active] tmp # bpsh < syslog.inc3. 查看设置是否正常[root@test:Active] tmp # b syslog includeSYSLOG - Include Data: destination d_loghost { udp(\"10.80.36.47\"port(514));}; filter myfilter { match(Pool member) or level(err..emerg);};log { source(s_syslog_pipe);filter(myfilter);destination(d_loghost);};" 我们可以看到之前编辑的syslog.inc配置正确写入到配置。

f5日志格式

f5日志格式F5的日志格式主要分为以下几类:1. 系统日志:主要记录需要监控的消息种类和日志文件保存的位置。

系统可以捕捉多种类型的消息,可以按照消息产生的方式和严重程度进行分类。

重要日志文件的位置和主要内容如下:系统日志文件、健康检查日志文件、审计日志、功能模块日志、设备磁盘相关日志、内核日志、功能配置日志、安全相关日志等。

2. 操作日志:登录F5后台操作命令可参考Linux命令。

F5日志格式通常指F5负载均衡器生成的日志,用于记录网络流量、访问请求、系统事件等信息。

这些日志对于监控网络性能、排查问题以及安全审计都至关重要。

F5日志的格式可以根据用户的需求进行自定义配置,但通常会包含以下关键字段:1. 时间戳:记录事件发生的具体时间,有助于事件排序和问题追踪。

2. 客户端IP:发起请求的客户端或用户IP地址。

3. 虚拟服务器:处理请求的F5虚拟服务器名称或IP。

4. 请求方法:如GET、POST等HTTP请求方法。

5. URL:访问的具体网页或资源路径。

6. 响应代码:如200 OK、404 Not Found等HTTP响应状态码。

7. 字节数:传输的数据量,通常包括请求和响应的大小。

8. 会话ID:唯一标识一个用户会话的编号。

9. 连接信息:包括源端口、目标端口等网络连接细节。

10. 其他自定义字段:根据用户需求添加的额外信息,如用户代理、引用页等。

F5日志通常以文本形式保存,可以使用标准的日志分析工具进行解析和查询。

通过分析这些日志,管理员可以快速了解网络负载情况、识别潜在的安全威胁,并优化网络性能。

由于F5设备广泛应用于企业网络环境,因此其日志格式和管理对于网络管理员来说是非常重要的。

F5命令行配置配置手册

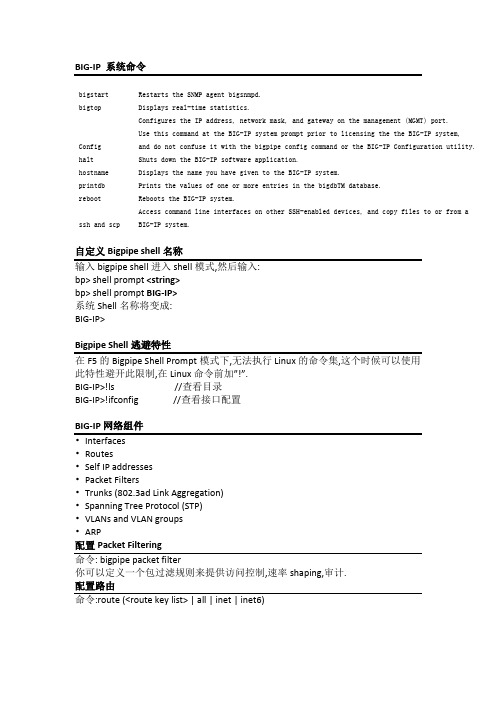

bigstart Restarts the SNMP agent bigsnmpd. bigtop Displays real-time statistics.Config Configures the IP address, network mask, and gateway on the management (MGMT) port.Use this command at the BIG-IP system prompt prior to licensing the the BIG-IP system, and do not confuse it with the bigpipe config command or the BIG-IP Configuration utility.halt Shuts down the BIG-IP software application.hostname Displays the name you have given to the BIG-IP system.printdb Prints the values of one or more entries in the bigdbTM database. reboot Reboots the BIG-IP system.ssh and scp Access command line interfaces on other SSH-enabled devices, and copy files to or from a BIG-IP system.自定义Bigpipe shell名称bp> shell prompt <string>bp> shell prompt BIG-IP>系统Shell名称将变成:BIG-IP>此特性避开此限制,在Linux命令前加”!”.BIG-IP>!ls //查看目录BIG-IP>!ifconfig //查看接口配置•Routes•Self IP addresses•Packet Filters•Trunks (802.3ad Link Aggregation)•Spanning Tree Protocol (STP)•VLANs and VLAN groups•ARP配置Packet Filtering命令: bigpipe packet filter你可以定义一个包过滤规则来提供访问控制,速率shaping,审计. 配置路由命令:route (<route key list> | all | inet | inet6)F5的Show Tech[root@XXXX:Standby] config # qkviewGetting systemwide backup configuration files.Getting AOM information.Getting last 175 lines of log files.Getting last 175 lines of gzipped log files.Getting md5 sum information.Getting core file list.Getting Public Certificate information.Getting tmctl information.completed... 6 of 161 checks produced no dataDiagnostic information has been saved in file /var/tmp/-tech.out Please send this file to **************.bigtop - display real-time statistics-bytes display counts in bytes (vs bits)-pkts display counts in packets (vs bits)-reqs display counts in requests (vs connections)-vips <n> number of virtual servers to print-nodes <n> number of nodes to print-once print once and exit-delay <n> number of seconds between samples (default 4)-scroll disable full-screen mode-nosort disable sorting-conn sort by connection count (vs byte count)-delta sort by count since last sample (vs total)-n print IP address and services in numeric format-vname display virtual servers by name (vs IP address)-help, -h print this message日志文件系统1. Access the BIG-IP system prompt.2. Stop the BIG-IP system or put the system into a safe condition such as standby mode using the bigstart stop command.3. Type the following command:resize-logFSThis command prompts you for the desired file size in gigabytes.4. At the prompt, type an integer.The minimum allowed value is 1, and the maximum allowed value is 10.A prompt appears that allows you to confirm the specified file size.5. Type Y.A message appears, notifying you of the need for the BIG-IP system to perform a reboot, followed by a prompt, which allows you to permit the reboot operation. Note: Prior to rebooting, the BIG-IP system verifies that the integer you typed in step 3 is within the allowed range, and checks to ensure that enough disk space exists for the specified size.6. Type Y.A confirmation prompt appears.7. Type Y.The system displays messages indicating that the reboot operation is about to occur.8. Wait for the reboot operation to finish.When the system becomes available again, the newly-specified disk space for the log file will be in effect.WARNINGDo not delete the files: /shared/.LoopbackLogFS and /shared/LogFS_README, because this action deletes all of your log files.启用/禁用虚拟服务或虚拟地To enable or disable a virtual server, use the appropriate command syntax:bp> virtual <virtual addr>:<virtual port> enable | disableTo enable or disable a virtual address, use the appropriate command syntax:bp> virtual address <virtual addr> enable | disable从服务中移出单个的NodeYou can remove an individual node from service, or return an individual node to service from the bigpipe shell command line.To remove an individual node from service, use the following command:bp> node <node addr>:<node port> downTo return an individual node to service, use this command:bp> node <node addr>:<node port> up查看修改F5系统配置文件器来编辑或者查看这些文件,当你没有条件使用浏览器时,有时候修改配置文件很有必要.这就需要F5的无浏览器配置模式和命令行配置模式Important:在你编辑完bigip.conf or bigip_base.conf 重启MCPD service之前, 你必须运行bigpipe load 确保MCPD service 使用的是当前的配置数据alert.conf Stores definitions of SNMP traps (system default alerts).user_alert.conf Stores definitions of SNMP traps (user-defined alerts)./config/bigip.conf Stores all configuration objects for managing local application traffic, such as virtual servers, load balancing pools, profiles, and SNATs.Note that after you edit bigip.conf, and before you restart the MCPD service, you must run the bigpipe load command./config/bigip_base.conf Stores BIG-IP self IP addresses and VLAN and interface configurations. Note that after you edit bigip_base.conf, and before you restart the MCPD service, you must run the bigpipe load command./config/bigip.license Stores authorization information for the BIG-IP system./etc/bigconf.conf Stores the user preferences for the Configuration utility./config/bigconfig/openssl.conf Holds the configuration information for how the SSL library interacts with browsers, and how key information is generated./config/user.db Holds various configuration information. This file is known as the bigdb database. /config/bigconfig/httpd.conf Holds configuration information for the web server./config/bigconfig/users The web server password file. Contains the user names and passwords of the people permitted to access whatever is provided by the webserver./etc/hosts Stores the hosts table for the BIG-IP system./etc/hosts.allow Stores the IP addresses of workstations that are allowed to make administrative shell connections to the BIG-IP system./etc/hosts.deny Stores the IP addresses of workstations that are not allowed to make administrative shell connections to the BIG-IP system./etc/rateclass.conf Stores rate class definitions./etc/ipfwrate.conf Stores IP filter settings for filters that also use rate classes. /etc/snmpd.conf Stores SNMP configuration settings./etc/snmptrap.conf Stores SNMP trap configuration settings./config/ssh Contains the SSH configuration and key files./etc/sshd_config This is the configuration file for the secure shell server (SSH). It contains all the access information for people trying to get into the system by using SSH./config/routes Contains static route information.[root@ISAG-2:Standby] config # find_keysISAG-2 koradsatn. omtitra eodISAG-2 junl trig Cmi nevl5scnsdt md.6koradsatn. omtitra eodFound license key JTPBO-CHRSX-DGBIO-HOAHJ-MOZJEVALicense file location is: /sda.1/config/bigip.licenseFound license key JTPBO-CHRSX-DGBIO-HOAHJ-MOZJEVAUnmounting unneeded partitions... ISAG-2 junl trig Cmi nevl5scnsn Cmi nevl5scnsree aamd.<>junl trig Cmi nevl5scns<6>EXT3-fs: mounted filesystem with ordered data mode.ISAG-2 junl trig Cmi nevl5scns<6>kjournald starting. Commit interval 5 secondscompleteAbove information can be found in /tmp/keys.outManaging Local Application Traffic•Setting up load balancing•Controlling HTTP traffic•Implementing HTTP and TCP optimization profiles•Authenticating application traffic•Implementing persistence•Enhancing the performance of the BIG-IP system•Managing health and performance monitors•Implementing iRules设置VirtualServer负载均衡1. Decide what types of traffic you want the BIG-IP system to manage, as well as whether you want to implement session persistence, connection persistence, and remote authentication.2. For each decision in step 1, decide whether you want to use the corresponding default profile that the BIG-IP system provides, or whether you want to create a custom profile.3. Access the bigpipe shell.4. If you want to create custom profiles, use the profile command, specifying the appropriate type of profile as an argument. If you do not want to create custom profiles, skip this step.5. Create one or more load balancing pools, using the pool command.6. Create a virtual server, using the virtual command, and assign to it any profiles and pools that you created. If you are using default profiles, some of those profiles might already be assigned to the virtual server by default.配置克隆Pool克隆Pool设计是用于入侵检测,你可以针对一个VS设置一个克隆Pool,这个克隆的VS接收世的流量和普通Pool一样,你就可以复制流量到入侵检测系统中.1. Access the bigpipe shell.2. Use the virtual command, to create or modify a virtual server, specifying a value for the clone pool argument.配置最后一跳Pool默认,BIG-IP系统自动启用最后一跳特性是,如果你想禁用这个特性.然后自己手工定义一个最后一跳路由器,你可以建立一个最后一跳pool并且指定其属于某个VS当中.1. Access the bigpipe shell.2. Use the pool command to create a last hop pool that contains the router inside addresses.3. Use the lasthop pool argument with the virtual command to assign the last hop pool to a virtual server.If you have not assigned an SSL profile to the virtual server, use the profile argument with the virtual command to assign the profile to the virtual server.配置SNATs这里有两种基础方法来建议一个SNAT,你可以直接将一个转换地址委派给一个或多个源IP地址,或者你可以配置一个SNAT pool,然后委派这个SNAT pool到某个源IP地址,在较新的版本中,BIG-IP自动从SNAT Pool中选择一个转换地址Note that you can assign these types of mappings from within an iRule.To map a single translation address to an original address1. Access the bigpipe shell.2. Designate an IP address as a translation address, using the snat translation command.3. Map the translation address to one or more original IP addresses, using the snat command or the rule command.To map a SNAT pool to an original address1. Access the bigpipe shell.2. Create a pool of translation addresses (that is, SNAT pool), using the snatpool command.3. Map the SNAT pool to one or more original IP addresses, using either the snat command or the rule command.配置HTTP traffic你可以配置BIG-IP来控制HTTP流量:配置HTTP压缩,HTTP请求重定向,HTTP请求重写,插入和插除HTTP头,启用或者禁用cookie加密和SYN cookie支持,配置HTTP 类Profile, HTTP响应数据组块控制.Configuring HTTP compression配置BIG-IP系统压缩HTTP 服务响应1. Access the bigpipe shell.2. Configure the compression-related settings of an HTTP profile,using the profile http command.3. Assign the HTTP profile to a virtual server, using the virtual command.Redirecting HTTP requests你可以配置HTTP Profile来重定向HTTP请求,并且在这个Profile中定义一个Fallback主机1. Access the bigpipe shell.2. Using the profile http command, create or modify an HTTP profile, specifying a value for the fallback argument. You can specify either a URI or the default fallback host, or you can specify that you want no HTTP redirection.3. Verify that the HTTP profile you created or modified is assigned to a virtual server.Rewriting HTTP redirections你可以配置HTTP Profile来重写HTTP的重定向规则1. Access the bigpipe shell.2. Using the profile http command, create or modify an HTTP profile, specifying a value for the redirect rewrite argument.For example, to create a profile that only rewrites URIs matching the originally requested URI (minus an optional training slash), use the following syntax:profile http myHTTPprofile { redirect rewrite matching }3. Verify that the HTTP profile you created or modified is assigned to a virtual server.Inserting and erasing HTTP headers你可以配置HTTP Profile来插入一个头文件到HTTP请求,或者从HTTP请求中移出一个头文件1. Access the bigpipe shell.2. Using the profile http command, create or modify an HTTP profile, specifying a value for either the header insert, header erase, or insert xforwarded for options.3. Verify that the HTTP or Fast HTTP profile you created or modified is assigned to a virtual server.Enabling or disabling cookie encryption你可以使用Profile http中的两个选项来启用或者禁用cookie加密1. Access the bigpipe shell.2. Using the profile http command, create or modify an HTTP profile, specifying a value for the encrypt cookie and cookie secret options.3. Verify that the HTTP profile you created or modified is assigned to a virtual server.Enabling or disabling SYN cookie support为了管理DOS攻击,你可以在一个Fast L4 Profile中配置SYN Cookie选项启用或者禁用SYN Cookie支持功能◆如果BIG-IP系统包含了Packet Velocity ASIC (PVA)技术,使用profile fastl4命令,定义一个hardware syncookie(enable | disable | default)选项,同样,你可以根据需求设置以下的变量通过db命令.•pva.SynCookies.Full.ConnectionThreshold (default: 500000)•pva.SynCookies.Assist.ConnectionThreshold (default: 500000)•pva.SynCookies.ClientWindow (default: 0)值得注意的是这个hardware syncookie 特性目前只可用于D84和D88平台.在其实平台设备这个特性无效.所以如果你在D84和D88上设置software syncookie 特性,SYN Cookie只通过软件处理◆如果BIG-IP系统不包含Packet Velocity ASIC(PVA)技术,使用profile fastl4 命令,指定为software syncookie (enable | disable | default) option.Configuring the HTTP Class profileBIG-IP系统包含一种Profile叫做HTTP Class Profile,你可以使用你定义的标准来用分类HTTP流量,当你分类流量的时候,你转地流量的原则是根据审查目标流量的头文件或者内容来定.如果BIG-IP系统包含Application Security Manager (ASM)或者WebAcclerator模块,你可以配置系统来先发送HTTP流量到那个模块,然后再发送到最终目标,例如,你可以使用HTTP Class Profile来对Virtual Server下命令,要求它发送流量先经过ASM然后再转发到负载均衡Pool.Unchunking and rechunking HTTP response data如果你想要监控内容你可以取消或者重新对HTTP响应进行组块操作,只需要配置HTTP Profile来启用unchunking功能.1. Access the bigpipe shell.2. Using the profile http command, create or modify an HTTP profile and specify the response argument.3. Make sure that you have assigned the HTTP profile to a virtual server, using the virtual command.你能够设备的保持有以下几种:实施Session保持•Cookie•Destination Address Affinity•Microsoft Remote Desktop Protocol (MSRDP)•Hash•Session Initiation Protocol (SIP)•Source Address Affinity•SSL•Universal具体操作:1. Access the bigpipe shell.2. Create a persistence profile, using the profile command, that corresponds to the type of persistence you want to implement.3. Assign the persistence profile to a virtual server, using the persist and fallback persist arguments with the virtual command.实施连接保持为了实施连接保持,你可以添加一个Keep-Alive头文件到HTTP /1.0头文件里(如果不存在).(默认HTTP/1.1连接包含Keep-Alive支持),你同样可以启用connection pooling特性,它可以保持服务器端的连接打开,重新用来供其它客户端请求所使用.你可以通过修改HTTP或者Fast HTTP Profile文件来启用keep-alive支持和Connection pools.同样可以修改OncConnect Profile来实现.To add Keep-Alive headers into HTTP requests1. Access the bigpipe shell.2. To ensure that HTTP connections stay open, use the profile http command and specify the oneconnect transformations argument. This ensures that the BIG-IP system inserts aConnection:Keep-Alive header into any HTTP /1.0 request that does not already contain one.3. Make sure that you have assigned the HTTP or Fast HTTP profile to a virtual server, using the virtual command.To enable connection pooling1. Access the bigpipe shell.2. Using the profile oneconnect command, configure a profile for connection pooling.3. Assign the profile to a virtual server, using the profile argument with the virtual command.小提示:你同样可以通过配置Fast HTTP Profile来配置连接保持,在BIGPIPE SHEEL中使用fasthttp命令.加强BIG-IP性能BIG-IP系统.设置连接Qos和数据包TOS等级你可以使用bigpipe工具来设置QoS和TOS等级,你不仅可以对所有具有目标负载均衡Pool的流量做,同时你也可以对自定义的流量做,例如:Layer 4 ,TCP 和UDP流量.1. Decide whether you want to set QoS and ToS levels for traffic targeted for an entire pool or for specific types of traffic, or both.•If you want to set the QoS and ToS levels for an entire pool, access the bigpipe shell and use the pool command with one or more of the following arguments: link qos to client, link qos toserver, ip tos to client, and ip tos to server.•If you want to set the QoS and ToS levels for certain types of traffic, access the bigpipe shell and use the profile command to create or modify a Fast L4, TCP, or UDP profile.2. Verify that the pool or the profile that you created or modified is assigned to a virtual server. To do this, use the following syntax:bp> virtual <virtual server name> list设置空闲超时时间(Idle timeout time)或者修改一个Fast L4,Fast HTTP,TCP,或者UDP Profile.1. Create or modify a Fast L4, Fast HTTP, TCP, or UDP profile, by accessing the bigpipe shell and using the profile command.2. Specify the idle timeout argument to set a timeout value.3. Verify that the profile you created or modified is assigned to a virtual server.实施速率整形Virtual Server或者Packet Filter规则中.1. Access the bigpipe shell.2. Create one or more rate classes, using the rate class command.3. Assign the rate classes to a virtual server or a packet filter rule, using either the virtual command or the packet filter command.Implementing iRulesiRule特性强大而灵活,值得注意的是它可以增强BIG-IP系统能力.一个iRule可以引用任意object,它不管这个被引用的object处理哪个分区里.例如;一个iRule属于分区A,但包含指定一个Pool属于分区B的语句.1. Access the bigpipe shell.2. Create an iRule using the rule command. You must include the name of the Tcl script and the script itself as arguments for the command.3. Assign the iRule to a virtual server, using the virtual command in one of the following ways:•To associate multiple iRules with a virtual server, use this syntax:bp> virtual <virtual_server_name> rule <iRule1_name> \ <iRule2_name> ...•To remove the assignment of an iRule from a virtual server, use this syntax:bp> virtual <virtual_server_name> rule none•To remove the iRule assignments from multiple virtual servers, use the following syntax. Note that you can remove the iRule assignments only from virtual servers that reside in the current Write partition or in partition Common.bp> virtual all rule none•To associate an existing iRule with multiple virtual servers, use the following syntax. Note that you can associate an iRule only with virtual servers that reside in the current Write partition or in partition Common. bp> virtual all rule <iRule_name>Important: In this case, the iRule becomes the only iRule that is associated with each virtual server in the current Write partition. Because this command overwrites all previous iRuleassignments, we do not recommend use of this command.。

F5 V9平台syslog-ng配置指南

在文件中定位到local0.*(注 意前面的#号不要去掉)

这部分为新增加部分,可以加 多个syslog server地址。 remote_syslog_server为定义 的变量名称,下面会引用到。

# local0.* filter f_local0 {

/var/log/ltm

facility(local0) and level(info..emerg); };

log { source(local); f程syslog server的定义。 的定义。 增加远程 的定义 引用上面定义的远程syslog 引用上面定义的远程 server 的变量名称

destination(remote_syslog_server); destination(d_ltm ); };

为了把日志也能保留在 本地一份, 本地一份,这部分保留 不要去掉。 不要去掉。

destination d_ltm { file("/var/log/ltm" create_dirs(yes)); }; destination remote_syslog_server { udp("11.129.10.248" port(514)); udp("11.129.10.241" port(514)); };

如果需要的话,保留一份日志 在本地。否则的话系统将日志 全部发往外部syslog server.万 一网络故障,网管收不到任何 日志。本地如果不留就没有日 志保存了。

配置文件修改过之后注意: 配置文件修改过之后注意: 重启syslog-ng进程 进程 重启 #bigstart restart syslog-ng (其他有用的命令 其他有用的命令) 其他有用的命令 #cat /var/run/syslog-ng.pid 查找进程号 #bigstart start syslog-ng 启动 启动syslog-ng进程 进程 #bigstart shutdown syslog-ng 停止 停止syslog-ng进程 ) 进程

syslog和trap配置方式指南

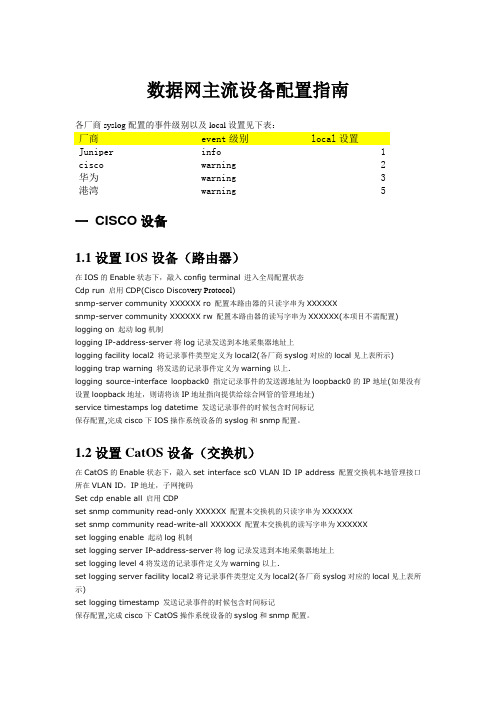

数据网主流设备配置指南各厂商syslog配置的事件级别以及local设置见下表:厂商event级别local设置Juniper info 1cisco warning 2华为warning 3港湾warning 5一CISCO设备1.1设置IOS设备(路由器)在IOS的Enable状态下,敲入config terminal 进入全局配置状态Cdp run 启用CDP(Cisco Disco very Protocol)snmp-server community XXXXXX ro 配置本路由器的只读字串为XXXXXXsnmp-server community XXXXXX rw 配置本路由器的读写字串为XXXXXX(本项目不需配置) logging on 起动log机制logging IP-address-server将log记录发送到本地采集器地址上logging facility local2 将记录事件类型定义为local2(各厂商syslog对应的local见上表所示) logging trap warning 将发送的记录事件定义为warning以上.logging source-interface loopback0 指定记录事件的发送源地址为loopback0的IP地址(如果没有设置loopback地址,则请将该IP地址指向提供给综合网管的管理地址)service timestamps log datetime 发送记录事件的时候包含时间标记保存配置,完成cisco下IOS操作系统设备的syslog和snmp配置。

1.2设置CatOS设备(交换机)在CatOS的Enable状态下,敲入set interface sc0 VLAN ID IP address 配置交换机本地管理接口所在VLAN ID,IP地址,子网掩码Set cdp enable all 启用CDPset snmp community read-only XXXXXX 配置本交换机的只读字串为XXXXXXset snmp community read-write-all XXXXXX 配置本交换机的读写字串为XXXXXXset logging enable 起动log机制set logging server IP-address-server将log记录发送到本地采集器地址上set logging level 4将发送的记录事件定义为warning以上.set logging server facility local2将记录事件类型定义为local2(各厂商syslog对应的local见上表所示)set logging timestamp 发送记录事件的时候包含时间标记保存配置,完成cisco下CatOS操作系统设备的syslog和snmp配置。

syslog日志服务器配置步骤

syslog日志服务器配置步骤一.作用Linux 系统的日志主要分为两种类型 :1. 进程所属日志:由用户进程或其他系统服务进程自行生成的日志,比如服务器上的access_log 与 error_log 日志文件。

2. syslog 消息:系统syslog 记录的日志,任何希望记录日志的系统进程或者用户进程都可以给调用syslog来记录日志。

Syslog程序就是用来记录这类日志的。

syslog是Linux的日志子系统,日志文件详细地记录了系统每天发生的各种各样的事件。

用户可以通过日志文件检查错误产生的原因,或者在受到攻击和黑客入侵时追踪攻击者的踪迹。

日志的两个比较重要的作用是:审核和监测。

配置syslog中央服务器能够使所有服务器的系统信息都集中到某台特定的机器上,便于对集群中机器的管理与检查Linux系统所有的日志文件都在/var/log下,且必须有 root 权限才能察看。

日志文件其实是纯文本的文件,每一行表示一个消息,而且都由四个域的固定格式组成:1. 时间标签 (timestamp ),表示消息发出的日期和时间。

2. 主机名( hostname ),表示生成消息的计算机的名字。

如果只有一台计算机,主机名就可能没有必要了。

但是如果在网络环境中使用 syslog,那么就可能要把不同主机的消息发送到一台服务器上集中处理。

3. 生成消息的子系统的名字。

可以是”kernel”,表示消息来自内核;或者是进程的名字,表示发出消息的程序的名字。

在方括号里的是进程的PID。

4. 消息( message ),剩下的部分就是消息的内容。

二.syslog配置文件syslog是Linux系统默认的日志守护进程。

默认的syslog配置文件是/etc/syslog.conf文件。

syslog守护进程是可配置的,它允许人们为每一种类型的系统信息精确地指定一个存放地点。

现在,我们先看看syslog.conf文件的配置行格式(这个文件里的每一个配置行都是同样的格式),然后再看一个完整的syslog配置文件。

syslog 配置

目录目录 (1)syslog 配置 (2)第一章类UNIX系统syslog配置 (2)一、syslog.conf文件配置说明 (2)二、Syslog 服务启停: (3)三、测试产生日志 (4)第二章Windows 平台syslog配置 (4)一、安装配置 (4)二、参数说明: (4)第三章网络设备syslog配置 (4)一、配置步骤 (4)二、检验结果 (5)syslog 配置第一章类UNIX系统syslog配置一、syslog.conf文件配置说明/etc/syslog.con f文件中的一项配置记录由“选项”(selector)和“动作”(action)两个部分组成,两者间用tab制表符进行分隔。

而“选项”又由一个或多个形如“类型.级别”格式的保留字段组合而成,各保留字段间用分号分隔。

保留字段中的“类型”代表信息产生的源头,可以是:kern 由kernel产生的信息;user 由用户进程产生的信息。

对那些由程序或不在此列出的工具产生的信息,其缺省类型都是“user”;mail 邮件系统产生的信息;daemon 系统守护进程的信息,如in.ftpd、telnetd;auth 由login, su, gett y等进行身份认证时产生的信息;s yslog 由s yslogd自己内部产生的信息;lpr 行打印spooling系统的信息;news USENET 网络新闻系统的信息;uucp UUCP系统信息;cron cron和at工具信息;local0-7 保留为local使用;mark syslogd内部产生的时间戳信息;* 除mark之外的所有其它类型(此符号不可用以代表所有级别)。

保留字段中的“级别”代表信息的重要性,可以是:emerg 紧急,处于Panic状态。

通常应广播到所有用户;alert 告警,当前状态必须立即进行纠正。

例如,系统数据库崩溃;crit 关键状态的警告。

例如,硬件故障;err 其它错误;warning 警告;notice 注意;非错误状态的报告,但应特别处理;info 通报信息;debug 调试程序时的信息;none 通常调试程序时用,指示带有none级别的类型产生的信息无需送出。

F5配置手册(简要流程)

F5配置手册(简要流程)F5配置手册(简要流程)负载均衡器通常称为四层交换机或七层交换机。

四层交换机主要分析IP层及TCP/UDP层,实现四层流量负载均衡。

七层交换机除了支持四层负载均衡以外,还有分析应用层的信息,如HTTP协议URI 或Cookie 信息。

一、F5配置步骤:1、F5组网规划(1)组网拓朴图(具体到网络设备物理端口的分配和连接,服务器网卡的分配与连接)(2)IP地址的分配(具体到网络设备和服务器网卡的IP地址的分配)(3)F5上业务的VIP、成员池、节点、负载均衡算法、策略保持方法的确定2、F5配置前的准备工作(1)版本检查f5-portal-1:~# b versionKernel:BIG-IP Kernel 4.5PTF-07 Build18(2)时间检查--如不正确,请到单用户模式下进行修改f5-portal-1:~# dateThu May 20 15:05:10 CST 2004(3)申请license--现场用的F5都需要自己到F5网站上申请license3、F5的通用配置(1)在安全要求允许的情况下,在setup菜单中可以打开telnet及ftp功能,便于以后方便维护(2)配置vlan unique_mac选项,此选项是保证F5上不同的vlan 的MAC地址不一样。

在缺省情况下,F5的各个vlan的MAC地址是一样的,建议在配置时,把此项统一选择上。

可用命令ifconfig –a来较验具体是system/Advanced Properties/vlan unique_mac(3)配置snat any_ip选项选项,此选项为了保证内网的机器做了snat后,可以对ping的数据流作转换。

Ping是第三层的数据包,缺省情况下F5是不对ping的数据包作转换,也就是internal vlan的主机无法ping external vlan的机器。

(注意:还可以采用telnet来验证。

syslog使用方法

syslog使用方法一、什么是syslogsyslog是一种系统日志记录协议,用于在计算机网络上发送、接收和存储系统日志消息。

它可以帮助系统管理员监控和分析系统运行状态,诊断和解决问题,以及进行安全审计。

syslog可以用于各种操作系统和设备,如Unix、Linux、Windows、路由器、交换机等。

二、syslog的基本原理syslog的基本原理是通过网络传输日志消息。

它由三个主要组件组成:发送方(syslog client)、接收方(syslog server)和日志消息(syslog message)。

1. 发送方(syslog client):发送方负责收集系统日志消息并将其发送到接收方。

发送方可以是操作系统的日志服务,也可以是应用程序或设备的日志功能。

2. 接收方(syslog server):接收方是用于接收和存储日志消息的服务器。

它通常由系统管理员设置并运行在网络中的一台服务器上。

接收方可以收集来自多个发送方的日志消息,并对其进行存储、过滤和分析。

3. 日志消息(syslog message):日志消息是由发送方生成的系统日志。

它包含了记录的事件、时间戳、设备信息、日志级别等重要信息。

日志消息可以根据不同的设备和应用程序进行格式化。

三、syslog的配置和使用步骤1. 配置发送方(syslog client):- 在发送方上找到并编辑syslog配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

- 添加或修改配置项以指定syslog服务器的IP地址和端口号。

例如:*.* @192.168.1.100:514。

- 保存配置文件并重启syslog服务,使配置生效。

2. 配置接收方(syslog server):- 在接收方上安装syslog服务器软件,如rsyslog、syslog-ng 等。

- 打开syslog服务器的配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

syslog配置方法

1、编辑syslog配置文件,将相关日志告警级别设置及目标主机添加至配置文件。

2、保存、退出后重新启动syslog服务:

stopsrc -s syslogd

startsrc -s syslogd

实现脚本如下:

printf "### Following lines added by CISecurity \AIX syslog.conf\n\

log { source(src); destination(d_udp); };

重新启动syslog-ng服务

#/etc/init.d/syslog-ng restart

实现脚本如下:

Syslog:

printf "### Following lines added by CISecurity \Linux syslog.conf\n\

*.info;mail.none\t\t@10.1.1.70

*.emerg;*.alert;*.crit;*.err;*.warning;*.notice;*.info;*.debug;mail.none\t\t@10.1.1.70\n" >> /etc/syslog.conf

stopsrc -s syslogd

打开Windows命令提示符(开始->运行 输入CMD)

C:\>evtsys –i –h 10.1.1.70

#(日志服务器的IP地址)

-i 表示安装成系统服务

-h 指定log服务器的IP地址

如果要卸载evtsys,则:

net stop evtsys

evtsys -u

启动该服务:

F5常见Syslog解释

F5 常见Syslog解释

Syslog设备:主要为可能产生Syslog的进程。

主要有以下Log设备:

auth, authpriv, cron, daemon, ftp, kern, lpr, mail, mark, news,

ntp, syslog, user, uucp and local0 through local7.

级别:定义Log的界别。

以下级别为从高到低的分级:

emerg, alert, crit, err, warning, notice, info, and debug.

以上级别为BIGIP内部定级,在最终输出的Log中没有显示。

BIGIP实际使用local0-local4

Local0用于BIGIP系统与系统管理相关的Log,包括定义或更改Viertual Server, Pool或者NAT。

Local1用于BIGIP系统和服务状态相关的Log,主要是Monitor对服务的探测结果。

Local2用于3DNS系统和服务状态相关的Log,主要是Monitor对服务的探测结果。

Local3用于和Proxies相关的Log。

Local4用于和iControl API相关的Log。

与系统运维相关的常见事件:。

F5-常见故障处理办法

F5 BIG-IP V10版本常见问题处理手册F5 Networks1/14/2022目录第1章初始化设置相关问题处理说明31.1.如何通过机器前面板LCD边上的按键设置BIG-IP的管理网口地址?31.2.为什么通过LCD边上的按键设置BIG-IP的管理网口地址失败?31.3.申请License时出现以下错误提示如何处理?3系统如何进行配置备份和恢复?31.5.如何将BIG-IP的配置恢复到出厂设置?4第2章日常维护52.1.如何操作BIG-IP前面板上的LCD按键?52.2.如何解读LED<设备关面板上的状态灯>显示的信息?52.3.如何与BIG-IP进行文件传输?62.4.如何实时监视BIG-IP的连接状态?62.5.如何实时监视BIG-IP的流量情况?72.6.如何监控BIG-IP的性能指标?7第3章异常处理83.1.当处于主机的BIG-IP突然发生故障时,如何尽快恢复业务?83.2.如果修改配置以后,导致业务异常如何处理?83.3.故障诊断时,有时需要用到命令行,如何用命令行登陆BIG-IP?8系统处于Inoperational状态如何处理?9第4章WEB与命令行管理114.1.通过WEB界面修改配置时出现General Database Error错误,如何处理?11访问具有密码加密传输的优点,请问从哪里获取SSH客户端?114.3.为什么无法用Telnet登陆到BIG-IP的命令行?12系统Web管理员admin密码忘记了,如何恢复?12系统root密码忘记了,如何恢复?124.6.默认的用户名和口令不安全,如何添加新用户或修改现有用户?124.7如何将BIG-IP监控到的服务器UP/DOWN信息发到外部Syslog服务器上?134.8BIG-IPSyslog的事件类型有哪些?134.9如何设定BIG-IPSyslog的事件级别?144.10BIG-IPSyslog事件记录的格式是怎么样的?154.11网络设备通常有收集系统信息的宏命令,F5有没有相应命令?154.12如何查询设备的序列号?164.13如何使用TCPDUMP进行Troubleshooting?164.14对某一Virtual Server用TCPDUMP命令无法抓到包如何处理?184.15TCPDUMP出现"truncated-ip - 1215 bytes missing!"信息是不是说明网络上有丢包?184.16TCPDUMP 命令中的-i interface中的interface用VLAN名称〔如external或internal〕与接口编号〔1.1或2.1〕有什么区别?194.17TCPDUMP 命令中出现"pcap_loop: Error: Interface packet capture busy"错误信息?20第5章配置管理225.1.如何备份BIG-IP LTM的配置225.2.备份的配置文件中包含哪些内容225.3.恢复BIG-IP LTM的配置Restoring configuration data23第6章技术支持相关问题266.1.寻求F5技术支持时,要提供哪些信息与资料?266.2.如何获得更多关于F5产品的技术支持资料、如何查找故障处理办法?266.3.如果BIG-IP系统损坏<非硬件故障>,如何重装系统?26发生硬件故障以后的更换流程?276.5.如何进入单用户模式Solution ID: SOL4178 Booting BIG-IP in single usermode276.6.如何重置root与web admin密码Solution ID: SOL3350 Changing accountpasswords for the command line and Configuration utility29第1章初始化设置相关问题处理说明1.1. 如何通过机器前面板LCD边上的按键设置BIG-IP的管理网口地址?通过LCD按键修改管理网口IP地址的方法如下:1.按红色X按键进入Options选项;2.在液晶面板上通过按键按以下顺序设置管理网口的网络地址:Options->System->IP Address/Netmask->Commit1.2. 为什么通过LCD边上的按键设置BIG-IP的管理网口地址失败?如果通过LCD按键修改完IP地址以后,选择Commit,地址无法成功改变<例如出现IP地址为全零的情况>,很有可能是管理口IP地址与系统内已经配置发生冲突.出现这种情况,关机重启以后,另选一个IP网段来设置管理网口地址.警告:在设置好网络管理口地址以后,通过网络登陆到BIG-IP上进行其它配置更改时,都要保证网络管理口的网络连接完好.否则有时会出现修改的配置无法被成功加载应用的情况,因为网络管理口为Down的情况会妨碍配置文件的加载.1.3. 申请License时出现以下错误提示如何处理?错误提示为"This license has already been activated on a different unit. Please contact technical support for assistance."原因是是因为本机的Registration Key 与另外一台已经被激活的设备的Registration Key有冲突.碰到这种情况,请联系F5的技术支持工程师协助处理.1.4. BIG-IP系统如何进行配置备份和恢复?可以通过以下WEB界面进行配置的备份与修改:进入System Archives,点击Create:配置备份好后,点击设配置文件并下载到外部电脑上:也可以在CLI使用"b config save <config-file>.ucs"保存配置,使用"config install <config-file>.ucs"恢复配置.如果不指定路径,默认保存在目录"/var/local/ucs"中.1.5. 如何将BIG-IP的配置恢复到出厂设置?如果是需要一个完全干净的系统,建议通过重装系统来恢复到出厂设置.如果没办法重装系统,但需要将配置清空以重新进行配置,方法如下:从管理网口用命令行登陆BIG-IP,然后执行以下命令:b db all resetb resetb saveb base resetb self allow { default tcp ssh tcp s udp efs tcp snmp proto ospf udp domain udp snmp tcp 4353 tcp domain udp 4353 }b base save最后运行config设置管理口IP,然后用reboot重启.第2章日常维护2.1. 如何操作BIG-IP前面板上的LCD按键?通过操作LCD按键可以实现以下功能:• 在某个屏幕停留• 使用LCD菜单• 开机• 停机• 关电• 重启➢在某个屏幕停留Normally, the screens cycle on the LCD at a constant rate. However, pushthe Check button to toggle the LCD between Hold and Rotate modes. InHold mode, a single screen is displayed. The Rotate mode changes thescreen displayed on the LCD every 4 seconds.➢使用LCD菜单Pressing the X button puts the LCD panel in Menu mode. The buttons LeftArrow, Right Arrow, Up Arrow, and Down Arrow are only functional whenthe LCD is in Menu mode.➢开机When you want to power on a unit that is shut down, press the Check buttonto turn the power on.➢停机We recommend you halt the unit before you power it down or reboot itusing the LCD menu options. To halt the unit1. Press the X button, then use the arrow keys to navigate to theSystem menu.2. Press Check. Navigate to the Halt menu.3. Press the Check button. Press the Check button again at theconfirmation screen.4. Wait 50 seconds before powering the machine off or rebooting it.➢关电Hold the X button for 4 seconds to power down the unit. We recommendthat you halt the system before you power down the system in this manner.Rebooting the unit Hold the Check button for 4 seconds to reboot the unit. You should only usethis option after you halt the unit.➢清除告警事件Press the Check button to clear any alerts on the LCD screen. You mustclear any alerts on the screen before you can use the LCD.2.2. 如何解读LED<设备关面板上的状态灯>显示的信息?LED功能说明如下:正常状态下,LED的显示情况:出现告警时的LED状态:2.3. 如何与BIG-IP进行文件传输?出于安全考虑,BIG-IP不允许用ftp登陆到BIG-IP上进行文件的上传与下载.为了与BIG-IP进行文件传输,可以用SSH Secure Shell Client工具带的安全文件传输工具进行文件传输.Secure FileTransfer Client2.4. 如何实时监视BIG-IP的连接状态?请使用"b conn"命令,显示示例如下:192.168.1.254:46704 <-> any:any <-> 192.168.1.1:8 icmp192.168.4.33:41622 <-> any:any <-> 192.168.20.1:8 icmp.10:1354 <-> 10.10.4.33:ssh <-> 10.10.4.33:ssh tcp127.1.1.1:33880 <-> 127.1.1.2:nbp <-> any6:any udp192.168.4.33:36599 <-> any:any <-> 192.168.20.3:8 icmp192.168.1.254:35139 <-> any:any <-> 192.168.1.1:domain udp192.168.1.254:35140 <-> any:any <-> 192.168.1.1:domain udp192.168.1.254:35141 <-> any:any <-> 192.168.1.1:domain udp192.168.1.254:35142 <-> any:any <-> 192.168.1.1:domain udp192.168.1.254:35143 <-> any:any <-> 192.168.1.1:domain udp2.5. 如何实时监视BIG-IP的流量情况?请使用命令"bigtop –n –delay 1",显示示例如下:| bits since | bits in prior | current| Mar 2 21:17:57 | 1 seconds | time BIG-IP ACTIVE |---In----Out---Conn-|---In----Out---Conn-| 23:48:08bigip4.f5training 32.30G50.35G3.888M 432 432 0VIRTUAL ip:port |---In----Out---Conn-|---In----Out---Conn-|-Nodes Up--.100:80 218984 1.499M 51 0 0 0 3NODE ip:port |---In----Out---Conn-|---In----Out---Conn-|--State----192.168.1.1:53 30.57G40.71G3.257M 0 0 0 UP192.168.20.2:80 99624 1.395M 6 0 0 0 UP192.168.20.1:80 131528 1.006M 29 0 0 0 UP192.168.20.3:80 12008 137184 1 0 0 0 UP192.168.1.2:53 0 0 0 0 0 0 NODE DOWN其中bits in prior 1 second列出的In Out是各Virtual Server与Node上的流量情况.2.6. 如何监控BIG-IP的性能指标?通过WEB界面的Overview Perfrormance进行监控.第3章异常处理3.1. 当处于主机的BIG-IP突然发生故障时,如何尽快恢复业务?在确保双机配置一致的前提下<通过日常巡检来保证>,进行主备切换,看是否能恢复业务.主备切换的方法有:通过Web管理界面进行切换:System→High Availability→Redundancy→Force Standby.当主备发生切换完后,看备机能否顺利接管业务.3.2. 如果修改配置以后,导致业务异常如何处理?在修改配置之前,先作一次配置备份.如果配置修改以后,业务出现异常,恢复配置进行回滚.恢复配置的方法如下:在System→Archive中选中之前备份的配置文件,点击进去后点选Restore即可.3.3. 故障诊断时,有时需要用到命令行,如何用命令行登陆BIG-IP?若有console线,通过19200-8-N-1方式登录,输入用户名/密码,默认为:root/default.注:Console线是Null Modem线,〔如在电脑城购买,注意连接头是是否标注有Null Modem字样〕线序如下:DB9F to DB9F1, 4--- 62 ----- 33 ----- 25 ----- 56 ----- 1,47 ----- 88 ----- 79 openopen 9如果没有Console线,则用SSH命令登陆到BIG-IP管理网口的地址.<BIG-IP管理网口的地址可以在BIG-IP前面的液晶显示板上看到.>可以使用PUTTY或Secure Shell Client等SSH客户端连接BIG-IP的管理网口地址,进入命令行模式..若有液晶板上有相应的ip地址,那么请准备一个便携,配上相应网段的ip,通过SSH登录.若液晶板上无相应的ip地址,即为.0,则在液晶板上,按X键,进入system,依次设置IP Address -> Netmask ->Gateway->commit,输入管理口地址,掩码,网关,最后commit,察看液晶面板上的管理地址是否生效.然后通过便携登录管理口.注:Secure Shell Client 可以用以下下载:.putty的下载如下:/putty.zip3.4. BIG-IP系统处于Inoperational状态如何处理?BIG-IP刚开机时会处于Inoperational状态,等进程启动完毕,配置文件加载完以后,BIG-IP会改换为Active状态,或Standby状态<双机中的另外一台处于主机的情况下>.如果系统长时间处于Inoperational状态,一般有两种可能,一种可能是License 没有被激活,另外一台可能是配置文件有问题无法被正常加载.确认IG-IP系统Licnese是否处于有效激活状态有两种方法:一种是在WEB界面点击System License,查看License信息是否有效.一种办法是在命令行执行b version命令.如果系统License有效的话,b version 命令会给出下面类似的输出:……在Enabled Features下面会列出License所许可的所有功能模块.如果License没有激活或已经到期,则Enable Features下而为空.如果为空,则需要先激活License.如果License正常,而系统还处理inoperational状态,可参看3.5的办法检查是否/config/bigip_base.conf有问题.第4章WEB与命令行管理4.1. 通过WEB界面修改配置时出现General Database Error错误,如何处理?如果条件允许,先将系统重启后再次修改配置,看问题是否依然存在.如果问题依然存在,或者不允许重启系统,则需要用SSH客户端以命令行方式登陆BIG-IP.注:建议从管理网口用命令行登陆.用SSH登陆命令行以后,看命令行提示符现示系统是否处于Inoperational状态.如果是处于Inoperational状态,则可能是License没有激活或已经到期.〔License到期的现象只发生在采用了临时License的测试设备上〕.如果License已经处于有效激活状态,而系统处于Inoperaitonal状态,则有可能是配置文件有错误,导致配置文件无法被顺利加载.如果命令行提示符提示系统处于Active状态或Standby状态,而通过WEB界面修改配置出现General Database Error,则有可能是负责WEB管理的进程出现异常,可能采用bigstart tomcat restart的方式看能否解决问题.4.2. SSH访问具有密码加密传输的优点,请问从哪里获取SSH客户端?常用的SSH客户端有:➢Secure Shell Client ——下载.exe.➢Putty――下载➢TTSSH ——:// zip .au/~roca/ttssh.html TTSSH是公司标准软件Tera Term的SSH扩展免费软件.➢SecureCRT ——本软件功能强大,评估版为免费软件.4.3. 为什么无法用Telnet登陆到BIG-IP的命令行?出于安全考虑,BIG-IP不允许采用Telnet的方法登陆到BIG-IP.Please refer to the following SOL for detail.4.4. BIG-IP系统Web管理员admin密码忘记了,如何恢复?可以通过在命令行执行passwd admin重新设置admin密码.方法请参考--Changing account passwords for the command line and Configuration utility.4.5. BIG-IP系统root密码忘记了,如何恢复?如果Root密码丢失,但还可以进入Web管理界面,则可以在System->Platform 界面重新设置Root密码.如果Root密码丢失,且无法进入Web管理界面,则需要进入到单用户模式,重新设置Root密码.方法请参考Solution ID: SOL4178 Booting BIG-IP in single user mode和Solution ID: SOL3350 Changing account passwords for the command line and Configuration utility.4.6. 默认的用户名和口令不安全,如何添加新用户或修改现有用户?Web管理员的密码与命令行登陆root##的密码可以通过Web界面进行修改:登录bigip的WEB管理界面时需使用Admin的用户名,登录bigip的命令行界面需要使用root的用户名,更改这个两个用户名的方法如下:点击左侧导航条的System Platform,进入其属性页面:在右侧的页面中,可以在User Administration中对这两个用户名的密码进行更改.更改完毕后点击Update即可生效."root"用户也可以通过CLI"passwd"命令进行修改.4.7 如何将BIG-IP监控到的服务器UP/DOWN信息发到外部Syslog服务器上?要将所监控的服务器的状态信息通过syslog发送到外部的syslog服务器的方法如下:在命令行编辑/etc/syslog-ng/syslog-ng.conf文件,vi /etc/syslog-ng/syslog-ng.conf在文件末尾增加以下内容:filter notdebug { level<warning...emerg> and match<"member">;};destination loghost { udp<"192.168.10.168" port <514>>; };log {source<local>;filter<notdebug>;destination<loghost>;};其中192.168.10.168是syslog服务器, 514为syslog服务器监听端口.level<warning...emerg> and match<"member">;定义的要发送到syslog服务器的信息,match<"member">表示匹配Pool member <.*?>:<.*?> monitor status down 中的member那一行,这样可以将其它与服务器监控无关的信息过滤掉.编辑保存文件以后,运行/etc/init.d/syslog-ng restart,输出以下信息:Stopping syslog-ng: [OK ]Starting syslog-ng: [OK]确认syslog运行正常即可.<注意:一定要确保syslog-ng.conf配置正确,使syslog能正常启动,否则会影响系统中其它依赖于syslog的进程>.4.8 BIG-IP Syslog的事件类型有哪些?BIG-IP Syslog的事件类型有以下几种:➢系统事件〔System events〕System event messages are based on Linux events, and are not specific tothe BIG-IP system.这一类的事件一般记录在/var/log/messages中.➢• 包过滤事件〔Packet filter events〕Packet filter messages are those that result from the implementation ofpacket filters and packet-filter rules.这一类的事件一般记录在/var/log/pktfilter.➢• 本地流量管理事件〔Local traffic events〕Local-traffic event messages pertain specifically to the local trafficmanagement system.这一类的事件一般记录在/var/log/ltm.Some of the specific types of events that the BIG-IP system displays on theLocal Traffic logging screen are:• Address Resolution Protocol <ARP> packet and ARP cache events• bigdb TM database events <such as populating and persisting bigdbvariables>• protocol events• compression events• IP packet discard events due to exceptional circumstances or invalidparameters <such as a bad checksum>• Layer 4 events <events related to TCP, UDP, and Fast L4 processing>• MCP/TMM configurat ion events• Monitor configuration events• Network events <layers 1 and 2>• Packet Velocity® ASIC <PVA> configuration events• iRule TM events related to run-time iRule processing• SSL traffic processing events• General TMM events such as TMM startup an d shutdown这些事件对应的级别如下:➢• 审计事件〔Audit events〕Audit event messagesare those that the BIG-IP system logs as a result ofchanges to the BIG-IP system configuration. Logging audit events isoptional.Audit logging is an optional feature that logs messages whenever a BIG-IPsystem object, such as a virtual server or a load balancing pool, isconfigured; that is, created, modified, or deleted. There are three ways thatobjects can be configured:• By user action• By system action• By loading configuration dataThe BIG-IP system logs the messages for these events in the file/var/log/ltm.4.9 如何设定BIG-IP Syslog的事件级别?对于本地流量管理事件,你可以设置最小的记录级别.通过为不同的事件设定不同的日志级别,来控制哪些事件会被记录下来.你可以设定要SYSLOG记录别一级别的事件,目前的事件分为以下级别:• Emergency• Alert• Critical• Error• Warning• Notice• Informa tional• Debug举例来说,如果你将bigdb事件的最小日志级别设定为Error,那BIG-IP只记录Error 以上级别的事件.如果将最小日志级别设成缺省的级别,则BIG-IP将会记录除Debug信息以外的所有事件.4.10 BIG-IP Syslog事件记录的格式是怎么样的?BIG-IP Syslog的事件记录的格式的解释请参见下表:例如:4.11 网络设备通常有收集系统信息的宏命令,F5有没有相应命令?与华为路由器"display base-information"、华为交换机"display diagnostic-information"、思科"show tech-support"和NetScreen防火墙"get tech-support"命令类似,BIG-IP系统也有对应信息收集工具叫F5 Qkview Diagnostic Tool.在CLI界面中执行"qkview",Qkview工具执行完成后将输出信息保存在文件/var/tmp/<host-name>-tech.out"中.在进行故障诊断和寻求高级技术支持,别忘了执行本命令.可以通过Web界面执行qkview命令全面采集系统日志信息并下载下来.通过Qkview工具可以采集BIG-IP上的配置信息与日志信息,以供离线的故障诊断.如果可以通过Web界面进行管理,则可由System Support中运行Qkview工具,运行过程如下:Qkview运行过程大概会持续3至5分钟,执行结果如下:点击Download下载Qkview的输出文件 .注意修改下载文件的文件名以免双机的文件重名冲突.4.12 如何查询设备的序列号?负载均衡器的序列号可能从设备前面板右边的机架安装处获得,是在一个条形码标签下面以bip开头的一串字串.如果设备已经上架,不方便查看设备的序列号的话,也可以通过License文件,获取设备的序列号.License文件保存在/config/bigip.license文件中.在文件中搜寻以下信息〔示例〕:Registration Key : J3606-22210-05459-58153-8313024Licensed version :Platform ID : Z1004.13 如何使用TCPDUMP进行Troubleshooting?当业务无法正常工作时,经常需要在BIG-IP上抓包进行分析定位是什么原因导致数据包没有被常转发.BIG-IP上提供了TCPDUMP抓包分析工具.TCPDUMP是Unix系统常用的报文分析工具,TCPDUMP经常用于故障定位,如会话保持失效、SNAT通信问题等.本文讲述TCPDUMP命令的基本用法,更详细的使用说明请参见"man tcpdump".命令语法:tcpdump [ -adeflnNOpqRStv## ] [ -c count ] [ -F file ][ -i interface ] [ -m module ] [ -r file ][ -s snaplen ] [ -T type ] [ -w file ][ -E algo:secret ] [ expression ]其中:➢-i报文捕获监听的接口,如果不指定,默认为系统最小编号的接口〔不包括loop-back接口〕,一般对指定Vlan名称进行监控,如-i external 是对external vlan进行监控;也可以对指定端口进行监控如–i 1.1.注意:当vlan 名称过长时,-i后面直接用vlan名称,tcpdump会出现错误提示,这时需要将vlan名改由vlan加vlan ID代替.如有一vlan名称为bip_external,vlan ID为2022,如要对bip_external vlan进行监听,需采用-i vlan2022的方式.➢-nn不将IP地址或端口号转化为域名或协议名称注:与老版本的TCPDUMP命令不一样,在BIG-IP V10里面必须用两个nn才能使IP地址与端口不会被转化为域名或协议名称显示.➢-r从文件中读取〔该文件由-w选项创建〕➢-s确定捕获报文大小➢-w直接将捕获报文写入文件,而不是对其进行解析并通过屏幕显示〔与-r选项对应〕注:如果要将TCPDUMP所抓的包保存到文件,建议采用-s1600 –w/var/tmp/filename的方式,-s1600可以保证抓取完整的数据包,而/var/tmp使抓包文件保存在/var/tmp目录.➢-x每个报文以十六进制方式显示➢-X每个报文同时以文本和十六进制显示➢expression匹配表达式的分组将进行解析.如果不指定表达式,系统对所有分组进行捕获分析.复杂表达式可以使用"and"与、"or"或以与"not"非操作进行组合.表达式有三种:✓type三种种类:host、net和port.比如:host .1.如果不指定类型,默认为host.✓dir有src、dst、src or dst和src and dst四种方向.默认为src or dst,即双向.✓proto常见协议有:ip、arp、tcp、udp、icmp等.如果不指定协议类型,默认为所有协议.举例1:对external接口主机139.212.96.2并且端口为1433的流量进行监控.端口不指定tcp和udp,默认为同时对tcp和udp进行报文捕获.本命令不解析IP地址/端口号为主机名/服务名称,同时显示报文十二进制和文本信息,报文最大为1500字节.f5-1:~# tcpdump -i external -nn -X -s 16tcpdump: listening on external21:48:41.295546 139.212.96.2.1201 > 10.75.9.44.1433: . 302192826:302192827<1>ack 558871968 win 64360 <DF>0x0000 012c 0800 4500 0029 38cf 4000 7f06 c3b2 .,..E..>8......0x0010 8bd4 6002 0a4b 092c 04b1 0599 1203 18ba ..`..K.,........0x0020 214f b5a0 5010 fb68 a926 0000 00 !O..P..h.&... 21:48:41.296015 10.75.9.44.1433 > 139.212.96.2.1201: . ack 1 win 64636 <DF> 0x0000 012c 0800 4500 0028 cb2d 4000 7f06 3155 .,..E..<.-...1U0x0010 0a4b 092c 8bd4 6002 0599 04b1 214f b5a0 .K.,..`.....!O..0x0020 1203 18bb 5010 fc7c a812 0000 0000 0000 ....P..|........0x0030 0000 ..21:48:50.701130 139.212.96.2.1206 > 10.75.9.44.1433: . 304974934:304974935<1>ack 565108263 win 64882 <DF>0x0000 012c 0800 4500 0029 38f7 4000 7f06 c38a .,..E..>8......0x0010 8bd4 6002 0a4b 092c 04b6 0599 122d 8c56 ..`..K.,.....-.V0x0020 21ae de27 5010 fd72 0a6b 0000 00 !..'P..r.k... 21:48:50.702567 10.75.9.44.1433 > 139.212.96.2.1206: . ack 1 win 65267 <DF> 0x0000 012c 0800 4500 0028 d3a6 4000 7f06 28dc .,..E..<.....<.0x0010 0a4b 092c 8bd4 6002 0599 04b6 21ae de27 .K.,..`.....!..'0x0020 122d 8c57 5010 fef3 08ea 0000 0000 0000 .-.WP...........0x0030 0000 ..举例2:对internal接口主机172.31.230.53和172.31.230.51之间端口8080的流量进行分组捕获.本命令不解析IP地址/端口号为主机名/服务名称,报文最大为1600字节,捕获信息以"/var/tmp/intdump"文件保存:tcpdump -s 1600 -i internal -w /var/tmp/intdump host 172.31.230.53 and host 172.31.230.51 and port 8080如果查看该捕获文件,请用tcpdump –r /var/tmp/intdump命令.也可以将捕获的文件下载下来用Ethereal工具解包分析.4.14 对某一Virtual Server用TCPDUMP命令无法抓到包如何处理?可能是该Virtual Server的属性中选用了Performance Layer4类型,导致数据包由四层加层ASIC芯片处理而没有流经CPU引起,碰到这种情况,选取该Virtual Server将type由Performance Layer4临时改为Standard再来用TCPDUMP命令抓包,抓包以后,改回到Performance Layer4.4.15 TCPDUMP出现"truncated-ip - 1215 bytes missing!"信息是不是说明网络上有丢包?在BIG-IP里面出现"Truncated-IP #### bytes missing"信息,一般来说并不是网络上有丢包引起的,而是在执行TCPDUMP命令时没有加上–s0或-s1600参数时,而数据包大小超过TCPDUMP缺省的抓包大小〔如果不加-s0或-s1600参数,则缺省的每个数据包只抓前面400byes〕,就会出现truncated-ip的情况.出现这种情况,只需要重新输入tcpdump命令,加上-s0或-s1600即可.4.16 TCPDUMP命令中的-i interface中的interface用VLAN名称〔如external或internal〕与接口编号〔1.1或2.1〕有什么区别?如果采用VLAN名称作为-i的参数,TCPDUMP收集的数据包是经由内部接口到达TMM进程经由中央CPU处理的数据包.采用VLAN名称作为-i参数的局限性在于,由于PVA四层加速芯片时位于BIG-IP的交换板<Swithboard>上,并不需要经由主机板与交换机板的内部接口到达中央CPU,因此TCPDUMP无法抓取这些四层加速的数据包.因此采用VLAN名称作为-i的参数一般是用于对采用Standard作为Virtual Server类型的应用抓包时采用.注:如果Virtual Server是用PVA四层加速芯片作加速处理,则在Virtual Server的属性中PVA Acceleration显示为Full.〔The PVA handles accelerated traffic in the following order: •The PVA receives accelerated traffic from the switch subsystem •The PVA transforms the packet in order to redirect the packet to the appropriate pool member•The PVA sends the packet back to the switch subsystemFully accelerated traffic never reaches the internal trunk and is not processed by TMM. 〕如果采用接口编号作为-i的参数,则进出该接口的数据包将先被镜像给SCCP<SCCP是BIG-IP的管理子系统>,然后送到主机板上通过TCPDUMP抓包.由于是直接镜像了端口,因此经由四层加速芯处理的数据包也能被TCPDUMP获取.采用接口编号作为-i的参数的局限性在于,由于数据包是经由SCCP〔管理子系统〕转发给主机板,数据包的处理速度有限,每秒只能处理200个数据包.因此采用接口编号作为-i的参数一般是用于做基本网络故障诊断时.〔When tcpdump is run on an interface, the packet is copied on switch ingress to the SCCP, which then sends it to the host to be captured by tcpdump.LimitationsRunning tcpdump on a switch interface is rate-limited to 200 packets per second. Therefore, if you run tcpdump on an interface that is processing more than 200 packets per second, the captured tcpdump file will not include all of the packets.For example, the following command will capture PVA accelerated traffic, but the syntax will result in a rate limit of 200 packets per second.〕注:对于采用了PVA四层加速芯片加速处理的Virtual,而且网络流量又比较大时,如果需要进行抓包分析,建议在上一级交换机作端口镜像,将网络流量输出到外部的抓包主机上处理.4.17 TCPDUMP 命令中出现"pcap_loop: Error: Interfacepacket capture busy"错误信息?同时执行多个TCPDUMP,出现"pcap_loop: Error: Interface packet capture busy"错误,例如:[rootbigip1:Active] config # tcpdump: listening on 1.1[rootbigip1:Active] config # tcpdump -ni 1.3 -s 1600 -X -w/var/tmp/v741-E13.dmp port 22 &[3] 6813tcpdump: listening on 1.3[rootbigip1:Active] config # tcpdump -ni 1.4 -s 1600 -X -w/var/tmp/v742-E14.dmp port 22 &[4] 6820tcpdump: listening on 1.4[rootbigip1:Active] config # tcpdump: pcap_loop: Error: Interface packet capture busytcpdump: pcap_loop: Error: Interface packet capture busy这种情况一般只发生在TCPDUMP -i参数采用接口编号时.原因主要在于当采用接口编号作为-i参数时,是通过BIG-IP的二层芯片将该接口的数据包镜像到中央CPU作处理.而BIG-IP的二层芯片的接口镜像功能不支持多个接口同时镜像,因此如果同时执行多个用接口名称作-i参数的TCPDUMP命令,就会出现Interface packet capture busy的信息.注:对于采用VLAN名称作为TCPDUMP –i参数,则不存在这个问题,可以支持对多个VLAN同时执行TCPDUMP抓包命令.<Currently only one tcpdump session is possible at a time on a switch interface <tcpdump on vlan alllows multiple sessons>. This is due to a limitation of the Broadcom SDK, but we may be able to extend the SDK to support multiple sessions.The root difficulty here is that mirrored packets don't carry a note saying "this is where I came from." In a Broadcom switch fabric we can mirror from multiple ports, and all the packets will funnel to the host -- but we don't know which tcpdump session to route them to. One idea involves a layer 2 lookup on each packet performed by the bcm56## daemon on the sccp.This would be intense so we continue to have this limitation.>第5章配置管理5.1. 如何备份BIG-IP LTM的配置备份方法如下有两种,通过WEB界面进行备份方法如下:进入System Archives,点击Create:配置备份好后,点击设配置文件并下载到外部电脑上:通过命令行进行备份的方法如下:To back up your current configuration data, perform the following steps:1.Log in to the command line.登陆到BIG-IP的命令行2.Save the configuration into a UCS archive by typing the following command, replacing <filename> with the filename of your choice:bigpipe config save <filename>Note: F5 Networks recommends that you name the file the same as the BIG-IP host name, since you will need this information before you restore the configuration.By default, the BIG-IP system will save the UCS archive file in the /var/local/ucs directory.3.Copy the .ucs file to another system for safekeeping.Important: In addition to user accounts, passwords, and critical system files, the UCS archive file contains the SSL private keys that are used with your SSL proxies. It is important to store the backup UCS archives in an environment that is as secure as where you store your private keys.5.2. 备份的配置文件中包含哪些内容备份的配置保存在.ucs文件中,.ucs包含以下内容:* All BIG-IP-specific configuration files* BIG-IP product licenses* User accounts and password information* DNS zone files* Installed SSL certificates and keys5.3. 恢复BIG-IP LTM的配置Restoring configuration dataTo restore the BIG-IP system configuration, use one of the following procedures:* Restoring the configuration data for a system that is currently running system software* Installing the operating system and restoring the configuration data to a new system<1> Restoring the configuration data for a system that is currently running system software.在正在运行的系统中恢复配置文件.If you are using a system that already has system software running, and you do not want to reinstall the software, perform the following steps:1.Copy the UCS archive file to the system.2.Set the hostname of the system to match the hostname of the system on which the UCS archive was created, by typing the following command: hostname <hostname>Important: If you do not set the hostname to match the original hostname, the configuration restoration will fail.3.Restore the configuration from the UCS archive, by typing the following command, replacing <filename> with the name of your UCS archive file: bigpipe config install <filename>Important: If you are restoring the backup on a different device than the system on which the backup was created, such as an RMA system, the configuration load will fail with a license error, and a BigDB.dat load error similar to the following will be displayed:b config install /var/local/ucs/backup.ucsSaving active configuration...Creating UCS for config save request...Dec 8 12:00:00 bigip1 mcpd[2395]: 01070608:0: License is not operational<expired or digital signature does not match contents>.Loading the new /config/BigDB.dat failed.01080023:3: Error return while getting reply from mcpd: 0x1070370,01070370:3: Failover <redundant mode> is not licensed.After updating your license, run。

F5 如何配置syslog的级别

How do I configure syslog?Description:Product Version3-DNS 1.0.3 through 4.6BIG-IP 2.1.2 through 4.6Updated: 02/10/04How do I configure syslog?Resolution:BIG-IP and 3-DNS use the standard UNIX log utility called syslog, which reads messages from TCP, UDP, and UNIX sockets.The UNIX socket is located in the /var/run/log= file, and messages from the kernel are located in the /dev/klog file. You can configure BIG-IP or 3-DNS to direct messages to files, a console, or to another syslog compliant server.FacilitiesThe syslog utility can log to the following facilities:Name Facility Descriptionauth User authentication system for non-sensitiveinformation.authpriv User authentication system security sensitiveinformation.cron The cron facility.daemon System server processes.ftp The ftp facility.kern The Kernel.lpr The printing subsystem.mail The mail subsystem.mark Timestamps produced at regular intervals.news News server processes.ntp The NTP time daemon.syslog syslog facility internal messages.user User processes.lucp The UUCP facility.LevelsThe following 0-7 levels messages are provided for each facility:Level Name Description0 emerg System panic.1 alert Serious error requiring immediateattention.2 crit Critical errors, such as hard driveerrors.3 err Non-critical errors.4 warning Warnings.5 notice Non-critical messages.6 info Informative messages.7 debug Additional information fortroubleshooting problems.Modifying the destination of syslogd log filesSpecifying the location of log files for specific applications can be helpful for debugging purposes. To modify the destination of the syslogd log files, edit the /etc/syslog.conf file using one of the following examples:<facility>.<level><path to file>or<facility>.<level>,<facility>.<level> <path to file>Examples of syslog configuration optionsTo log all facilities and all levels to /var/log/messages, configure the syslog.conf file as follows: *.* /var/log/messagesTo log all kernel messages to /var/log/kernel, configure the syslog.conf file as follows:kern.* /var/log/kernelTo log all critical kernel messages to /var/log/kernel, configure the syslog.conf file as follows: kern.crit /var/log/kernelTo log a combination of critical and debug kernel messages to /var/log/kernel.debug, configure the syslog.conf file as follows:Important: Put only a comma between the multiple facilities entries, no spaces.kern.crit,kern.debug /var/log/kernelTo log all critical and debug kernel messages to a serial console, configure the syslog.conf file as follows:Note: This is the equivalent of logging to com1 in DOS.kern.crit,kern.debug /dev/tty00If you have an application in /usr/bin/filter.pl to filter messages, configure the syslog.conf file as follows:*.* |/usr/bin/filter.plTo log messages to another syslog server, configure the syslog.conf file as follows:*.* @To log all sshd2 messages to the /var/log/ssh.log file, configure syslog.conf as follows:!sshd2*.* /var/log/ssh.log。

SYSLOG的搭建和技巧

Syslog的搭建和技巧现在的各种各样的设备:服务器、办公设备、网络设备等均支持SNMP协议,但在大部分酒店中,一般是不会单独部署HP Openview这样的专业网管软件的,一般都依靠设备自身附带的管理软件来实现,这样就会出现SNMP信息集中收集、管理的难题。

而且有些设备在冷启动后log会自动清空,不利于查询历史log。

Syslog软件是一种很好的统一收集SNMP信息的软件,在一般的网络环境中,能起到很好的辅助作用。

这里以kiwi syslog 软件为例,讲几个使用中的技巧。

(安装过程及详细配置这里就不讲了,网上可以找到很多)1、该软件有2种工作模式:基于服务模式和基于程序模式,2者的区别是基于服务的模式在OS中是作为系统的一项服务启动的,即使关闭kiwi syslog的界面窗口,仍可以在后台工作;而基于程序的模式当关闭界面窗口后也会停止运行。

故安装时建议选择第一种模式。

2、大家经常会忽略网管工作站的相关SNMP设置项,正确的设置应该首先启动SNMP Service和SNMP Trap Service两个服务,并对SNMP Service属性选项卡中的陷阱和安全进行设置。

安全选项卡中设置SNMP数据的账户名和读写权限,一般设备默认的都是”public”,如果设备的设置中进行了修改,这里也应该予以相应添加。

陷阱选项卡的设置是首先设立一个团体名,然后指定陷阱地址就可以了。

如下图所示:3、kiwi syslog软件收集的SNMP数据默认的保存方式是:以日期时间为序,在一个文件中保存所有设备的日志,每小时生成一个文件。

这样的保存方式是很不利于查询各设备的log信息的,所以在比较新的版本中增加了以设备IP地址分开保存的方式,但软件上的设置选项并未明确提示,所以一般很容易忽略掉。

应在log to files的选项卡中的保存路径和文件名选项中手工键入:\sys%IPAdd4.txt。

具体配置信息参见下图:山西相府庄园酒店赵永强。

F5设备的日志管理

密级:文档编号:第版分册名称:第册/共册F5设备的日志管理SINOGRID&F5 NETWORKS北京信诺瑞得信息技术有限公司邸加欣F5设备的日志管理一系统日志的配置系统日志的配置可以定义需要纪录的消息的种类和日志文件保存的位置。

系统可以捕获多种类型的消息,可以按照消息产生的方式和严重程度两种方法对消息进行分类。

对任意一种类型的消息,系统有三种处理方法:保存到日志文件中,转发或者忽略,这些选择都可以通过修改配置文件/ etc/syslog.conf来实现。

按照消息产生的应用方式可以分为以下几类:auth、authpriv、cron、daemon、ftp、kern、lpr、mail、news、ntp、syslog、user、uucp和local0到local7按照消息的严重程度可以分为以下几种:(按有重到轻排列)emerg、alert、crit、err、warning、notice、infor、和debugBIG-IP和3-DNS通常使用local0到local4:Local0:BIG-IP系统事件,比如定义或修改Virtual Server,Pool,或者NATs。

Local1:BIG-IP系统事件,比如服务器的健康状况。

Local2:3-DNS系统事件,比如服务器、Virtual Server的可用性。

Local3:与SSL代理相关的事件。

Local4:与iControl API相关的事件。

系统配置的一个例子:以下的例子都出自文件/etc/syslog.conf1.将local2的警告事件保存到文件/var/log/3dns中local2.warning /var/log/3dns2.将所有local1的事件保存到/var/log/bigd中local1.*/var/log/bigd3.将所有local0的事件转交给SNMP的进程处理local0.* | exec /usr/local/sbin/checktrap.pl4.将所有local1的敬告事件通过mail发送local1.warning | exec log2mail root5.将所有local2的事件发送到远程主机local2.* @<remote IP or host name>/etc/syslog.con f文件修改之后,可以通过重启设备或通过下面的命令重启进程:kill –HUP `cat /var/run/syslog.pid`二日志文件缺省状态下,系统会纪录大量的日志信息,除了当天系统正在维护的日志文件之外,系统还会保存前8天以内的日志文件。

syslog协议标准

syslog协议标准syslog 协议是一种网络协议,用于传输系统和应用程序日志的信息。

本文将详细介绍 syslog 协议的标准,包括协议结构、日志消息格式、消息的优先级和设备标识符等内容。

通过阅读本文,读者将了解 syslog 协议的基本原理和使用方式。

一、协议结构syslog 协议的结构由头部、消息体和尾部组成。

头部包含了协议的版本号信息和设备标识符等内容。

消息体是实际的日志信息,可以包含日期时间、主机名、进程 ID、消息优先级和具体的日志内容。

尾部通常是一些附加信息,如校验和和轮询计数器。

二、日志消息格式syslog 协议中的日志消息使用 ASCII 编码,使用可见字符和控制字符组成。

日志消息的格式包括日期和时间、主机名、进程 ID 和消息内容。

日期和时间格式为 ISO8601 格式,并包含时区信息。

主机名表示生成日志的设备的网络地址。

进程 ID 表示生成日志的进程的唯一标识符。

消息内容是实际的日志信息,可以是任意文本。

三、消息的优先级syslog 协议定义了八个不同的优先级,用于标识日志消息的重要程度。

从最高优先级到最低优先级分别是:紧急(emergency)、警报(alert)、关键(critical)、错误(error)、警告(warning)、通知(notice)、信息(informational)和调试(debug)。

每个日志消息都必须指定一个优先级。

四、设备标识符设备标识符是用于标识生成日志的设备的唯一字符串。

通常情况下,设备标识符是设备的 IP 地址或主机名。

生成日志的设备可以自行定义设备标识符的格式和内容。

设备标识符在日志消息的头部中指定。

假设有一台服务器通过 syslog 协议将系统日志发送给远程日志收集器。

服务器的 IP 地址为 192.168.0.1,同时它还安装了一个网站应用程序。

当用户在网站上进行登录时,服务器会记录登录信息并生成一个日志消息。

该登录日志消息将包含日期和时间、主机名(192.168.0.1)、进程 ID(WebServer)、优先级(信息)和具体的日志内容(用户IP地址、登录时间、用户名等)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

How do I configure syslog?

Description:

Product Version

3-DNS 1.0.3 through 4.6

BIG-IP 2.1.2 through 4.6

Updated: 02/10/04

How do I configure syslog?

Resolution:

BIG-IP and 3-DNS use the standard UNIX log utility called syslog, which reads messages from TCP, UDP, and UNIX sockets.

The UNIX socket is located in the /var/run/log= file, and messages from the kernel are located in the /dev/klog file. You can configure BIG-IP or 3-DNS to direct messages to files, a console, or to another syslog compliant server.

Facilities

The syslog utility can log to the following facilities:

Name Facility Description

auth User authentication system for non-sensitive

information.

authpriv User authentication system security sensitive

information.

cron The cron facility.

daemon System server processes.

ftp The ftp facility.

kern The Kernel.

lpr The printing subsystem.

mail The mail subsystem.

mark Timestamps produced at regular intervals.

news News server processes.

ntp The NTP time daemon.

syslog syslog facility internal messages.

user User processes.

lucp The UUCP facility.

Levels

The following 0-7 levels messages are provided for each facility:

Level Name Description

0 emerg System panic.

1 alert Serious error requiring immediate

attention.

2 crit Critical errors, such as hard drive

errors.

3 err Non-critical errors.

4 warning Warnings.

5 notice Non-critical messages.

6 info Informative messages.

7 debug Additional information for

troubleshooting problems.

Modifying the destination of syslogd log files

Specifying the location of log files for specific applications can be helpful for debugging purposes. To modify the destination of the syslogd log files, edit the /etc/syslog.conf file using one of the following examples:

<facility>.<level><path to file>

or

<facility>.<level>,<facility>.<level> <path to file>

Examples of syslog configuration options

To log all facilities and all levels to /var/log/messages, configure the syslog.conf file as follows: *.* /var/log/messages

To log all kernel messages to /var/log/kernel, configure the syslog.conf file as follows:

kern.* /var/log/kernel

To log all critical kernel messages to /var/log/kernel, configure the syslog.conf file as follows: kern.crit /var/log/kernel

To log a combination of critical and debug kernel messages to /var/log/kernel.debug, configure the syslog.conf file as follows:

Important: Put only a comma between the multiple facilities entries, no spaces.

kern.crit,kern.debug /var/log/kernel

To log all critical and debug kernel messages to a serial console, configure the syslog.conf file as follows:

Note: This is the equivalent of logging to com1 in DOS.

kern.crit,kern.debug /dev/tty00

If you have an application in /usr/bin/filter.pl to filter messages, configure the syslog.conf file as follows:

*.* |/usr/bin/filter.pl

To log messages to another syslog server, configure the syslog.conf file as follows:

*.* @

To log all sshd2 messages to the /var/log/ssh.log file, configure syslog.conf as follows:

!sshd2

*.* /var/log/ssh.log。