Cisco网络设备的SNMP及Syslog配置参考实例

CISCOSNMP配置

Sw02(config)#service timestamps log datetime localtime show-timezone msec

Router(config)#end

注释 注意的是这里启用的仅仅是简单SNMP服务,只会响应SNMP的GET和SET请求,不会发送SNMP traps informs.由于SNMP V1

和V2c都是明文传输community值所以需要后续的一些安全限制。show snmp group可以用来验证

Sw02(config)#snmp-server enable traps snmp authentication snmp trap 验证

Sw02(config)#snmp-server host 192.68.98.166 version 2c public SNMP采用版本2,public作为字串

实际上设置完这个命令后我们通过PRTG依然可以在别的IP地址的计算机上读取出6509设备的SNMP信息,这是因为我们设置的团体名为RO只读权限,当然默认很多团体名权限设置为public读写权限,这是存在安全隐患的,容易造成设备被黑客入侵,所以提醒设置的读者一定要把自己的团体名community改成RO只读权限t

Sw02(config)#set clock 16:48:00 25 aug 2010

Sw02(config)#logging facility local5

Sw02(config)#logging trap 5

Sw02(config)#do wr

SNMP的配置

一、在思科的路由器上配置SNMP(启用SNMP代理)、开启SNMP服务5、案例:配置网管工作站接收被管设备的陷阱消息(1)启用陷阱消息接收器----打开162端口(2)配置团体名(3)在snmp代理上配置陷阱消息snmp-server host 192.168.4.231 sdxh #配置陷阱消息的目标snmp-server enable traps config #配置启用trap 配置事件(注:只是其中的一种消息类型,可以配置多个)(4)效果二、在思科交换机上配置SNMP1、配置管理地址三、在思科ASA上启用SNMP1、防火墙只支持只读SNMP2、SNMPv3支持更强的认证:用户名、认证密钥、加密密钥四、在Windows Server上启用SNMP在Linux中启用SNMP五、五、在1、yum仓库的配置(以本地光盘为yum安装源)mount /dev/cdrom /media/cdrom/rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-redhat-release 导入签名密钥1)、vi /etc/yum.repos.d/rhel6.repo[rhel-source] #仓库的名称name=Red Hat Enterprise Linux $releasever - $basearch - Source #描述baseurl=file:///media/cdrom #位置enabled=1 #启用仓库gpgcheck=1 #启用签名检查gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-redhat-release #签名密钥3)、相关软件包将snmp服务设为开机自动启动:修改允许查看的MIB库信息87 view all included .1 8091 view mib2 included .dod.internet.mgmt.mib-2 fc 设置团体名的权限(在文件的结尾)snmpwalk -v 2c 192.168.4.213 -c sdxh systemsnmpwalk -v 2c 192.168.4.254 -c sdxh ifDescr.1snmpnetstat -v 2c -c sdxh -Ca -Cp tcp 192.168.4.213 #查看tcp连接启用SNMP-V3:3、【补充】Setting Up SNMPThis HowTo will explain how to install and configure the Net-SNMP agent. At time of writing, the latest version available is 5.4 (published on 12/06/2006).Getting Net-SNMP binariesDepending on your operating system, you'll find packages or tarballs to install Net-SNMP :LinuxUsually every Linux distribution comes with Net-SNMP packages :RedHat / Fedora : install the net-snmp, net-snmp-libs and net-snmp-utils packagesDebian / Ubuntu: install the libsnmp-base, libsnmp5, snmp and snmpd packagesSuSE : install the net-snmp packageGentoo : simply emerge the net-snmp ebuildMandriva : install the libnet-snmp5, net-snmp and net-snmp-utils packages.agentaddress 10.20.30.40:10000You can also make it listens on TCP, which is supported by Cactiagentaddress tcp:161The “tcp” keyword can then be used in Cacti :For those who want some more security, you can use the SNMP version 3 protocol, with MD5 or SHA hashing:createUser frederic MD5 mypassphrase DESgroup groupv3 usm fredericview all included .iso 80access groupv3 "" any auth exact all all allThis creates a user “frederic” whose password is “mypassphrase”. To test it:# snmpget -v 3 -l AuthNoPriv -u frederic -A mypassphrase 10.50.80.45 sysName.0SNMPv2-MIB::sysName.0 = STRING: cyclopesIn Cacti, add your device, choose SNMP version 3, and fill the username and password fields:Now that you're done with access control, add these 2 lines in snmpd.conf to indicate the location and contact name of your device:syslocation Bat. C2syscontact someone@They will then appear in Cacti management interface :Some OIDs return a unit, eg ”-153.1 dBm”.It's a safe idea to turn this off, by adding this to snmpd.conf:dontPrintUnits trueNext step is to graph filesystems in Cacti; the easyest way is to add this line in snmpd.conf:includeAllDisksWhen you'll run the “ucd/net - Get Monitored Partitions” Data Query, all the mounted filesystems will show up:If you want a filesystem not to be listed here, add this line to snmpd.conf:ignoredisk /dev/rdsk/c0t2d0Unfortunatly, some older versions of Net-SNMP do not fully work with the includeAllDisks keywordYou'll then have to list explicitly all filesystems you want to graph:disk /disk /usrdisk /vardisk /oracleYou can also specify NFS mount points.Please note that the Net-SNMP agent can only report filesystems which where mounted before its start.If you manually mount filesystems later, you'll have to reload the Net-SNMP agent (send the HUP signal).You can also graph processes, by adding this to snmpd.conf:proc httpdThe result will be accessible under the ucdavis.prTable.prEntry tree:prCount, number of current processes running with the name in questionprNames, the process name you're counting.In our example, the number of Apache processes will be available under the .1.3.6.1.4.1.2021.2.1.5 OID Some useful mib modules are:mibII/mta_sendmail, to graph MTA (Sendmail, Postfix, etc.) statisticsdiskio, to enable to graph I/O statisticsucd-snmp/lmSensors, for hardware monitoring (Linux and Solaris only)Mib modules can be added like this:$ ./configure --with-mib-modules="module1 module2"To compile Net-SNMP and build a compressed archive, follow these steps:$ ./configure --with-your-options$ make# mkdir /usr/local/dist# make install prefix=/usr/local/dist/usr/local exec_prefix=/usr/local/dist/usr/local# cd /usr/local/dist# tar cvf /tmp/net-snmp-5.3.1-dist.tar usr# gzip /tmp/net-snmp-5.3.1-dist.tar# rm -rf /usr/local/distYou can then copy the /tmp/net-snmp-5.3.1-dist.tar.gz file to other servers, and uncompress it from the root directory (everything will get extracted to /usr/local).Test your configurationOnce Net-SNMP is configured and started, here's how to test it:$ snmpwalk -v 1 -c public localhost .1.3.6.1.2.1.1.1.0SNMPv2-MIB::sysDescr.0 = STRING: Linux cronos 2.4.28 #2 SMP ven jan 14 14:12:01 CET 2005 i686This basic query shows that your Net-SNMP agent is reachable.You can even query which Net-SNMP version is running on a host:$ snmpwalk -v 1 -c public localhost .1.3.6.1.4.1.2021.100.2.0UCD-SNMP-MIB::versionTag.0 = STRING: 5.2.1.2An answer like that one$ snmpwalk -v 1 -c foo localhost .1.3.6.1.2.1.1.1.0Timeout: No Response from localhostindicates that either the agent is not started, or that the community string is incorrect, or that this device is unreachable. Check your community string, add firewall rules if necessary, etc.If using SNMP version 3, specifying an unknown user will result in this error message :$ snmpget -v 3 -l AuthNoPriv -u john -A mypassphrase 10.50.80.45 sysName.0snmpget: Unknown user nameAn incorrect passphrase will result in this error message :$ snmpget -v 3 -l AuthNoPriv -u frederic -A badpassphrase 10.50.80.45 sysName.0snmpget: Authentication failure (incorrect password, community or key)This query will show you what filesystems are mounted:$ snmpwalk -v 1 -c public localhost .1.3.6.1.4.1.2021.9.1.2UCD-SNMP-MIB::dskPath.1 = STRING: /UCD-SNMP-MIB::dskPath.2 = STRING: /BBUCD-SNMP-MIB::dskPath.3 = STRING: /dev/shmIf the answer is empty, usually it means the includeAllDisks is not supported by your Net-SNMP agent (you'll have to list each filesystem you want to graph as explained in previous chapter).Finally, this query will you display your network interfaces:$ snmpwalk -v 1 -c public localhost .1.3.6.1.2.1.2.2.1.2IF-MIB::ifDescr.1 = STRING: loIF-MIB::ifDescr.2 = STRING: eth0IF-MIB::ifDescr.3 = STRING: eth1Extending the SNMP AgentA great functionnality of Net-SNMP is that you can “extend” it.Let's run the /tmp/foo.sh script:$ /tmp/foo.sh -arg1123Now put this in snmpd.conf:exec foo /bin/sh /tmp/foo.sh -arg1The result of your script will be accessible under the ucdavis.extTable.extEntry tree: * output of the script :ucdavis.extTable.extEntry.extOutput * exit status: ucdavis.extTable.extEntry.extResult * command:ucdavis.extTable.extEntry.extCommandYou can check the result with this SNMP query:$ snmpwalk -v 1 -c public localhost .1.3.6.1.4.1.2021.8.1UCD-SNMP-MIB::extIndex.1 = INTEGER: 1UCD-SNMP-MIB::extNames.1 = STRING: fooUCD-SNMP-MIB::extCommand.1 = STRING: /bin/sh /tmp/foo.sh -arg1UCD-SNMP-MIB::extResult.1 = INTEGER: 0UCD-SNMP-MIB::extOutput.1 = STRING: 123UCD-SNMP-MIB::extErrFix.1 = INTEGER: 0UCD-SNMP-MIB::extErrFixCmd.1 = STRING:extOutput translates to .1.3.6.1.4.1.2021.8.1.101 As “foo” is our first exec directive, add .1 at the end of the OID.In Cacti, use the “SNMP - Generic OID Template” like this:Voila! Result of the /tmp/foo.sh script is now graphed in Cacti.Now let's run this second script, which returns more than one result:$ /tmp/bar.sh456789It returns two values, one per line (this is important).Another way to call scripts from snmpd.conf is by specifying an OID, like this:exec .1.3.6.1.4.1.2021.555 /bin/sh /tmp/bar.shRun this query:$ snmpwalk -v 1 -c public localhost .1.3.6.1.4.1.2021.555UCD-SNMP-MIB::ucdavis.555.1.1 = INTEGER: 1UCD-SNMP-MIB::ucdavis.555.2.1 = STRING: "/bin/sh"UCD-SNMP-MIB::ucdavis.555.3.1 = STRING: "/tmp/bar.sh"UCD-SNMP-MIB::ucdavis.555.100.1 = INTEGER: 0UCD-SNMP-MIB::ucdavis.555.101.1 = STRING: "456"UCD-SNMP-MIB::ucdavis.555.101.2 = STRING: "789"UCD-SNMP-MIB::ucdavis.555.102.1 = INTEGER: 0UCD-SNMP-MIB::ucdavis.555.103.1 = ""First line returned by the script will be available at .1.3.6.1.4.1.2021.555.101.1, second one at .1.3.6.1.4.1.2021.555.101.2, and so on.You can then use the “SNMP - Generic OID Template” in Cacti (one Data Source per OID).Let's say you want to count the number of entries in a log file. Add this to snmpd.conf:logmatch cactistats /home/cactiuser/cacti/log/cacti.log 120 SYSTEM STATS* the global count of matches will be available under the .1.3.6.1.4.1.2021.16.2.1.5.1 OID * the “Regex match counter” (which is reset with each file rotation) will be available under the .1.3.6.1.4.1.2021.16.2.1.7.1 OIDTo list all the available variables, use this query:$ snmpwalk -v 1 -c public localhost logMatchUCD-SNMP-MIB::logMatchMaxEntries.0 = INTEGER: 50UCD-SNMP-MIB::logMatchIndex.1 = INTEGER: 1UCD-SNMP-MIB::logMatchName.1 = STRING: cactistatsUCD-SNMP-MIB::logMatchFilename.1 = STRING: /home/cactiuser/cacti/log/cacti.logUCD-SNMP-MIB::logMatchRegEx.1 = STRING: SYSTEM STATSUCD-SNMP-MIB::logMatchGlobalCounter.1 = Counter32: 301634UCD-SNMP-MIB::logMatchGlobalCount.1 = INTEGER: 301634UCD-SNMP-MIB::logMatchCurrentCounter.1 = Counter32: 6692UCD-SNMP-MIB::logMatchCurrentCount.1 = INTEGER: 6692https:///autho/forms/CDClogin.html# 获取端口Index[root@redhat mibs]# snmpwalk -v 2c 192.168.4.254 -c sdxh 1.3.6.1.2.1.2.2.1.1 IF-MIB::ifIndex.1 = INTEGER: 1IF-MIB::ifIndex.2 = INTEGER: 2IF-MIB::ifIndex.3 = INTEGER: 3# 获取端口列表及其描述[root@redhat mibs]# snmpwalk -v 2c 192.168.4.254 -c sdxh 1.3.6.1.2.1.2.2.1.2 IF-MIB::ifDescr.1 = STRING: FastEthernet0/0# 以下为获取交换机第2个端口(INT E GE R: 2)所连接主机的M AC地址操作例子################################### 步骤 1 ##############################snmpwalk -v 2c -c Pub_PCon9-CT 192.168.232.25 1.3.6.1.2.1.17.4.3.1 | grep -w "INTEGER: 2"返回结果:SNMPv2-SMI::mib-2.17.4.3.1.2.0.7.233.63.136.173 = INTEGER: 2################################### 步骤 2 ############################### 从以上步骤1的返回结果获取粗体字"0.7.233.63.136.173" ,并执行以下命令snmpwalk -v 2c -c Pub_PCon9-CT 192.168.232.25 1.3.6.1.2.1.17.4.3.1 | grep "0.7.233.63.136.173" | grep "mib-2.17.4.3.1.1"返回结果:SNMPv2-SMI::mib-2.17.4.3.1.1.0.7.233.63.136.173 = Hex-STRING: 00 07 E9 3F 88 AD00 07 E9 3F 88 AD为交换机的第2口所连接的主机网卡地址################################### 步骤 3 ##############################snmpwalk -v 2c -c Pub_PCon9-CT 192.168.232.25 1.3.6.1.2.1.17.1.4.1.2 | grep -w "SNMPv2-SMI::mib-2.17.1.4.1.2.2"这里的红色2是步骤1的 INTEGER: 2返回结果:SNMPv2-SMI::mib-2.17.1.4.1.2.2 = INTEGER: 2步骤3中获取到的INTEGER: 2才是对应的IfIndexsnmpwalk -v 2c -c Pub_PCon9-CT 192.168.232.41 1.3.6.1.2.1.17.4.3.1.1snmpwalk -v 2c -c Pub_PCon9-CT 192.168.232.41 1.3.6.1.2.1.17.4.3.1.2snmpwalk -v 2c -c Pub_PCon9-CT 192.168.232.41 1.3.6.1.2.1.17.1.4.1.2/en/US/tech/tk648/tk362/technologies_tech_note09186a00801576ff.shtml在华为-H3C设备上启用SNMP服务六、六、在华为在线文档:实验环境:1、开启SNMP-Agent<Huawei> system-view[Huawei]interface g0/0/1[Huawei]acl 2001[Huawei]snmp-agent community write xinhua acl 20013、配置SNMP trap消息[AR2220]snmp-agent target-host trap-hostname mbxb address 192.168.4.231 udp-port 162 trap-paramsname sdxh4、保存配置七、在华为交换机上启用SNMP华为交换机的基本操作:[Huawei]interface vlanif 1[Huawei-Vlanif1]ip address 192.168.1.4 24[Huawei]interface GigabitEthernet0/0/1port link-type access #设置接口的类型-accessport default vlan 1 #设置默认VLANundo shutdown[Huawei]snmp-agent community read xinhua[Huawei]snmp-agent sys-info contact 12345[Huawei]snmp-agent sys-info location jinanshi[Huawei]snmp-agent sys-info version all[Huawei]snmp-agent target-host trap address udp-domain 192.168.1.230 udp-port 162 params securityname xinhua [Huawei]snmp-agent trap enable。

Cisco网络设备的SNMP及Syslog配置参考实例

Cisco网络设备的SNMP及Syslog配置参考实例IOS设备在IOS的Enable状态下,敲入config terminal 进入全局配置状态SNMP配置Cdp run 启用CDPsnmp-server community gsunion ro 配置本路由器的只读字串为gsunion snmp-server community gsunion rw 配置本路由器的读写字串为gsunion snmp-server enable traps 允许路由器将所有类型SNMP Trap发送出去snmp-server host IP-address-server traps trapcomm 指定路由器SNMP Trap 的接收者为10.238.18.17,发送Trap时采用trapcomm作为字串snmp-server trap-source loopback0 将loopback接口的IP地址作为SNMP Trap 的发送源地址syslog配置1. 必配,配置将日志信息发送到指定服务器(监视服务器)logging on 起动log机制logging IP-address-server 将log记录发送到10.238.18.17 (CW2K安装机器的IP地址)上的syslog server2. 选配,设置日志发送的高级属性logging facility local7 将记录事件类型定义为local7logging trap warning 将记录事件严重级别定义为从warningl开始,一直到最紧急级别的事件全部记录到前边指定的syslog server.logging source-interface loopback0 指定记录事件的发送源地址为loopback0的IP地址service timestamps log datetime 发送记录事件的时候包含时间标记enable password ******line tty 0 4password ******login local 设置Enable口令和Telnet口令show runningcopy running start或write terminal 显示并检查配置保存配置-------------------------------------------------------------------------------------------------logging trap level //指定日志消息的级别(0:紧急(Emergencies)1:告警(Alerts)2:严重的(Critical)3:错误(Errors)4:警告(Warnings)5:通知(Notifications)6:信息(Informational)7:调试(Debugging))logging trap 7 //把调试信息设置为Debug级,记录FTP命令和WWW的URL另外可用logging facility命令更改设备号,PIX默认为local4(20)//facility标识, RFC3164 规定的本地设备标识为 local0 - local7这个是对设备的重要性进行标识而已,跟日志本身没有关系,用默认的local7即可.syslog要考虑的主要是哪些日志需要发送到日志服务器上,即日志等级,使用如下命令:device(config)#logging trap warning //日志记录级别,可用"?"查看详细内容• emergency—Logs only emergency events.• alert—Logs alert and more severe events.• critical—Logs critical and more severe events.• error—Logs error and more severe events.• warning—Logs warning and more severe events.• notice—Logs notice and more severe events.• informational—Logs informational and more severe events.• debug—Logs all events, including debug events.为了防止日志量太大,一般设置成warning就行了。

常见网络设备SNMP及SYSLOG配置指南V1.3

错误!未找到引用源。

文档说明本文档目的是为了推进互相交流学习使用目录1 文档说明 (5)1.1 字体约定 (5)2 交换机部分 (6)2.1 Cisco交换机 (6)2.1.1 SNMP配置 (6)2.1.2 TRAP配置 (6)2.1.3 Syslog配置 (7)2.2 华为交换机 (8)2.2.1 SNMP配置 (8)2.2.2 TRAP配置 (8)2.2.3 Syslog配置 (9)2.3 ZTE交换机 (9)2.3.1 SNMP配置 (10)2.3.2 TRAP配置 (10)2.3.3 Syslog配置 (11)3 路由器部分 (12)3.1 Cisco路由器 (12)3.1.1 SNMP配置 (12)3.1.2 TRAP配置 (13)3.1.3 Syslog配置 (13)3.2 华为路由器 (14)3.2.1 SNMP配置 (14)3.2.2 TRAP配置 (15)3.2.3 Syslog配置 (15)3.3 阿尔卡特路由器 (16)3.3.1 SNMP配置 (16)3.3.2 TRAP配置 (16)3.3.3 SYSLOG配置 (16)3.4 Juniper路由器 (16)3.4.1 SNMP配置 (17)3.4.2 TRAP 配置 (17)3.4.3 Syslog配置 (18)4 防火墙部分 (19)4.1 Netscreen防火墙 (19)4.1.1 SNMP配置 (19)4.1.2 TRAP配置 (20)4.1.3 Syslog配置 (21)4.2 Cisco PIX防火墙 (21)4.2.1 SNMP配置 (22)4.2.2 TRAP配置 (22)4.2.3 Syslog配置 (22)5 四层交换机 (24)5.1 F5负载均衡 (24)5.1.1 SNMP配置 (24)5.1.2 TRAP配置 (25)1 文档说明1.1 字体约定黑字体表示在系统中执行的命令。

斜字体表示变量。

SNMP配置举例

SNMP配置举例必配:snmp-agentsnmp-agent sys-info version v2csnmp-agent community write adminnms2snmp-agent target-host inform address udp-domain 10.1.1.2 paramssecurityname adminnms2 v2c配置设备使用SNMPv2c与网管通信示例组网需求如图1所示,现有网络中网管NMS1和NMS2对网络中的设备进行监管。

由于网络规模较大,安全性较高,但运行的业务较为繁忙,在规划时配置设备使用SNMPv2c版本与网管进行通信。

现在由于扩容需要,新增一台交换机,并由网管对其进行监管。

用户希望通过利用现有的网络资源对交换机进行监管,并且对发生故障能够快速对故障定位和排除。

根据用户业务需要,网管站需要对交换机的除RMON的之外的节点管理。

图1 配置使用SNMPv2c与网管通信组网图配置思路考虑到用户所在网络规模较大,安全性较高,业务较繁忙等因素,因此新增设备依然使用SNMPv2c版本。

为减轻网管站的负担,选取NMS2来监s管交换机,NMS1不监管交换机。

采用如下的配置思路:1. 配置交换机的SNMP版本为SNMPv2c。

2. 配置访问权限,使NMS2可以管理交换机上RMON之外的节点。

3. 配置告警主机,此处配置交换机的Inform告警功能,使交换机产生的告警能够发送至NMS2。

为了方便对告警信息进行定位,避免过多的无用告警对处理问题造成干扰,仅允许缺省打开的模块可以发送告警。

4. 配置网管站(仅NMS2)。

操作步骤1. 配置交换机的接口IP地址system-view[HUAWEI] sysname Switch[Switch] vlan 100[Switch-vlan100] quit[Switch] interface gigabitethernet 0/0/1[Switch-GigabitEthernet0/0/1] port link-type hybrid[Switch-GigabitEthernet0/0/1] port hybrid pvidvlan 100[Switch-GigabitEthernet0/0/1] port hybrid untagged vlan 100[Switch-GigabitEthernet0/0/1] quit[Switch] interface vlanif 100[Switch-Vlanif100] ip address 10.1.2.1 24[Switch-Vlanif100] quit2. 配置交换机和网管站之间路由可达3. [Switch] ospf4. [Switch-ospf-1] area 05. [Switch-ospf-1-area-0.0.0.0] network 10.1.2.0 0.0.0.2556. [Switch-ospf-1-area-0.0.0.0] quit[Switch-ospf-1] quit7. 配置交换机的SNMP版本为SNMPv2c[Switch] snmp-agent sys-info version v2c8. 配置访问权限# 配置ACL,使NMS2可以管理交换机,NMS1不允许管理交换机。

网络设备ping、snmp、telnet、syslog测试脚本使用说明文档(脚本见附件,网管软件必备)

Write by 王腾蛟sevenping、snmp、telnet、syslog测试脚本使用说明文档(脚本见附件)为了方便纳管测试,提高工作效率,按要求写了相关测试脚本,测试通过,可以正常使用。

ping、snmp、telnet测试脚本使用说明把脚本ping+telnet+snmp-test.py放在网管服务器的/var/log 目录下,可以直接使用,测试结果分别放在/var/log/ping.log,/var/log/snmp.log,/var/log/telnet.log,使用步骤如下:●到/var/log/ 目录下,清空ping.log,snmp.log,telnet.log,ipaddr.txt四个文件cd /var/log>ping.log>snmp.log>telnet.log>ipaddr.txt●把需要测试的管理地址放入ipaddr.txt,执行脚本文件vi ipaddr.txt,编辑,输入ip地址,wq保存退出python ping+telnet+snmp-test.py●运行结束,查看测试结果more ping.logmore snmp.logmore telnet.logsyslog测试脚本使用说明把脚本syslogtest.py放在syslog服务器的/var/log 目录下,可以直接使用,测试结果放在/var/log/syslog.log,使用步骤如下:●到/var/log/ 目录下,清空syslog.log,ipaddr.txt两个文件。

cd /var/log>syslog.log>ipaddr.txt●把需要测试的管理地址放入ipaddr.txt,执行脚本文件vi ipaddr.txt,编辑,输入ip地址,wq保存退出python syslogtest.py●运行结束,查看测试结果more syslog.log附件祝小伙伴们纳管顺利,(*^__^*) ……。

syslog和trap配置方式指南

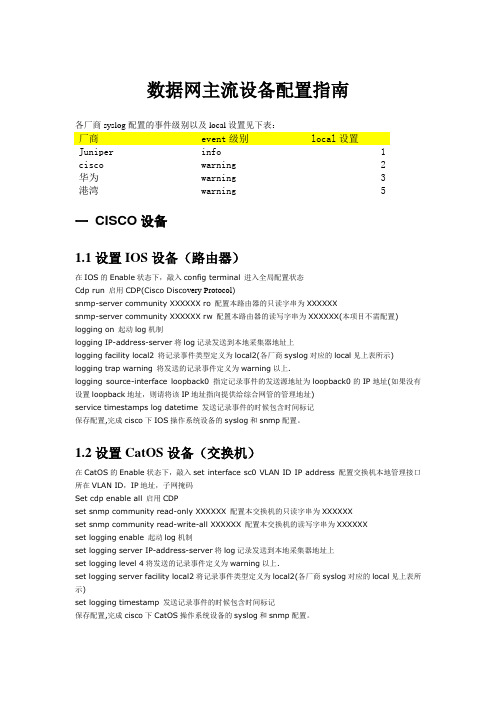

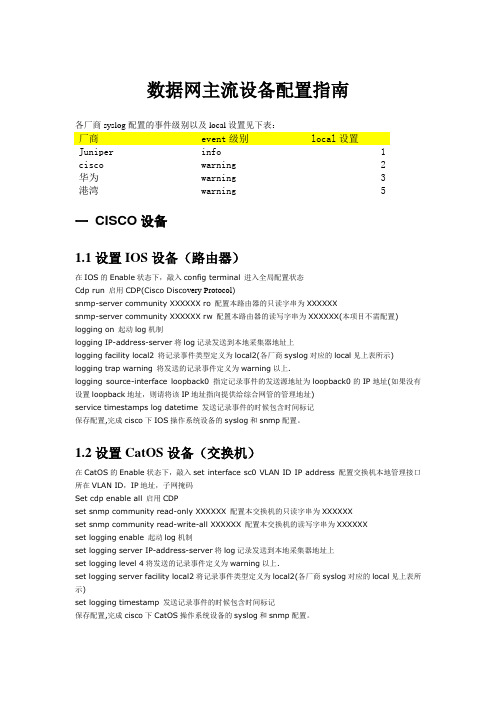

数据网主流设备配置指南各厂商syslog配置的事件级别以及local设置见下表:厂商event级别local设置Juniper info 1cisco warning 2华为warning 3港湾warning 5一CISCO设备1.1设置IOS设备(路由器)在IOS的Enable状态下,敲入config terminal 进入全局配置状态Cdp run 启用CDP(Cisco Disco very Protocol)snmp-server community XXXXXX ro 配置本路由器的只读字串为XXXXXXsnmp-server community XXXXXX rw 配置本路由器的读写字串为XXXXXX(本项目不需配置) logging on 起动log机制logging IP-address-server将log记录发送到本地采集器地址上logging facility local2 将记录事件类型定义为local2(各厂商syslog对应的local见上表所示) logging trap warning 将发送的记录事件定义为warning以上.logging source-interface loopback0 指定记录事件的发送源地址为loopback0的IP地址(如果没有设置loopback地址,则请将该IP地址指向提供给综合网管的管理地址)service timestamps log datetime 发送记录事件的时候包含时间标记保存配置,完成cisco下IOS操作系统设备的syslog和snmp配置。

1.2设置CatOS设备(交换机)在CatOS的Enable状态下,敲入set interface sc0 VLAN ID IP address 配置交换机本地管理接口所在VLAN ID,IP地址,子网掩码Set cdp enable all 启用CDPset snmp community read-only XXXXXX 配置本交换机的只读字串为XXXXXXset snmp community read-write-all XXXXXX 配置本交换机的读写字串为XXXXXXset logging enable 起动log机制set logging server IP-address-server将log记录发送到本地采集器地址上set logging level 4将发送的记录事件定义为warning以上.set logging server facility local2将记录事件类型定义为local2(各厂商syslog对应的local见上表所示)set logging timestamp 发送记录事件的时候包含时间标记保存配置,完成cisco下CatOS操作系统设备的syslog和snmp配置。

思科 神州数码 中兴等 镜像 snmp等配置 手册

思科神州数码中兴等镜像snmp等配置手册一.连接交换机进行配置1.硬件连接交换机A.交换机Console方式进行连接,另外一端连接电脑的Com口或是com转接usb口B.Telnet等方式远程登录连接(需要配置交换机IP以及启用相关的功能)2.硬件连接之后,本地连接交换机进行相关的配置.A. Console-Com口通讯方式配置:开始→附件→通讯→超级终端.建立一个新的连接,连接使用Com口,将填入相关的参数.B. Telnet等方式进行远程访问.在运行里面输入telnet Ip地址进行连接配置二.相关交换机的镜像配置本处将列举思科华为H3C神州数码中兴等部分交换机的镜像配置方法,今后将对其它交换机配置方法进行补充.交换机权限>enable 进入enable模式#config Terminal 进入config模式(config) #interface FastEthernet 0/1 进入0/1端口配置(config-if)#每个权限下有各个权限的命令,在别的权限下输入命令不会生效镜像和SNMP都是在(config)#权限下进行配置的1.思科A. 29XX型号(部分,可以跟下面B.部分结合使用)(config)#monitor session 1 source interface FastEthernet 0/1-23 (config)#monitor session 1 destination interface FastEthernet 0/24 end命令解释将交换机的0号模块1-23号端口作为mirrored端口将交换机的0好模块24端口作为mirror端口取消镜像功能(config)#no monitor session 1 source interface FastEthernet 0/1-23B.思科2900XL/3500XL/2950(部分,命令可以参考A部分)(config)#interface FastEthernet 0/1(config-if)prot monitor FastEthernet 0/12-18end命令解释进入0/1模块进行配置将0/12到18端口的数据mirror到0/1端口C.4000,5000, 6000 系列(config)#set span 0/12-17 0/1end命令解释将0/12到17的数据mirror到0/1端口特别注意:配置好镜像功能后,必须在#模式下对路由器做的配置进行保存,命令为#write2.华为镜像配置华为交换机权限分为< >和[ ]两种模式,在<>模式下是不能对交换机进行配置的,在<>模式下键入system进入[]模式.A.S2008/S2016/S2026/S2403H/S3026等型号[ ]monitor-prot Ethernet 0/1[ ]port mirror ethernet 0/10 to ethernet 0/15[ ]save命令解释:将ethernet 0/1 作为mirror端口将Ethernet0/10到0/15端口作为mirrored端口保存配置.3.H3C镜像配置H3c交换机权限分为<>和[],在模式下不能对交换机进行配置,在<>模式下键入system-view进入[ ]模式哦A.S3100/S3600/S5100/S7500等产品配置[ ]mirror-group 1 local[ ]mirror-group 1 monitor-port FastEthernet1/0/7[ ]mirror-group 1 mirroring-port FastEthernet1/0/1[ ]save命令解释:镜像源端口为1/0/1 对接受发送的报文都进行镜像镜像目的端口为1/0/7保存设置4.神州数码镜像配置(config)#monitor session 1 source interface FastEthernet 0/1-23 (config)#monitor session 1 destination interface FastEthernet 0/24 end命令解释将交换机的0号模块1-23号端口作为mirrored端口将交换机的0好模块24端口作为mirror端口5.中兴交换机镜像配置A. zxr10 t160g/t64g/t40g等镜像配置(config)#interface fei_1/1(config-if)#monitor session 1 source(config)#interface fei_1/3(config-if)#monitor session 1 destination命令解释:将fei_1/1端口作为镜像源将fei_1/3端口作为目的地综上:作为mirrored端口的速度要小于mirror端口,否则接受的信息不会完整,上述的例子中可能会存在千兆网卡(Gigabit Ethernet),部分交换机支持简写如Gigabit Ethernet 简写为GE或gei, FastEthernet 简写为FE 或是fei. 将镜像配置完全后必须要save或是write到交换机中.三.相关交换机的SNMP配置思科大部分交换机配置snmp为:在(config)#模式下(config)#snmp-server community publice ro(config)#snmp-server community private rw(config)#snmp-server enable traps(config)#snmp-server host ip rw(config)#end#write命令解释:配置snmp信息的只读字符串(ro)为public配置snmp信息的读写字符串(rw)为private启用snmp的tarps功能配置网管工作站ip 地址退出保存注意:public 和private 可以自己随便设置.部分思科交换机的配置:(config)#snmp-agent community read public(config)#snmp-agent community write private(config)#snmp-agent trap enable(config)#snmp-agent target-host trap address udp-domain ip udp-port 5000 params securityname public命令解释:交换机只读字符串为public交换机读写字符串为private交换机启用trap功能配置管理网关地址ip 5000端口华为交换机snmp配置[ ]snmp-agent community read public[ ]snmp-agent community write private[ ]snmp-agent sys-info version all命令解释交换机制度字符串为public交换机读写字符串为private交换机认证版本为全部版本(可以是1\2c\v3)神舟数码snmp配置(config)#snmp-server community rw private (config)#snmp-server community ro public (config)#snmp-server securityip ip命令解释:设置snmp读写字符串为private设置snmp只读字符串为public设置网关管理ip地址h3c snmp配置(config)#snmp-agent community read public (config)#snmp-agent community write public (config)#snmp-agent sys-info version all命令解释:设置snmp读写字符串为private设置snmp只读字符串为public设置snmp认证版本信息为all(可以是1\2c\v3) 中兴snmp设置SNMP的团体名目前只设置只读属性的share,SNMP的目标主机为两个:218.22.16.5和202.102.198.62。

怎么设置SNMP管理思科设备

怎么设置SNMP管理思科设备Cisco依靠自身的技术和对网络经济模式的深刻理解,成为了网络应用的成功实践者之一,那你知道怎么设置SNMP管理思科设备吗?下面是店铺整理的一些关于怎么设置SNMP管理思科设备的相关资料,供你参考。

设置SNMP管理思科设备的方法:先执行一下how run命令,如果配置信息中有关于SNMP的内容,我们可以修改,使之符合我们的要求,如果没有的话,就需要进行设置了。

1.Cisco 2924和Cisco 2950交换机用如下命令进行设置出于网络安全的考虑,一是密码需要修改为较安全的密码,二是不建议设置RW(读写)的SNMP设置。

2.如果是Cisco 3550交换机的话,配置SNMP如下:3.Cisco 7507路由器4.Cisco PIX520防火墙其实在Cisco设备上进行SNMP设置的命令基本上是一样的。

5.查看SNMP配置(1)Cisco 29系列6.SNMP Community字符串密码的修改如果我们按照系统默认的密码(即只读的密码为public,读写的密码为private)的话,会带来非常大的安全隐患,所以我们要修改密码,在进行SNMP设置时,用自己定义的密码。

比如Switch(config)#snmp-server community ****** RO (*号代表自定义的密码)7.保证安装有SNMP管理软件的PC机与Cisco设备可以正常通信最简单的办法就是Ping一下看能不能通。

根据我的实际经验,只要PC机可以Ping通Cisco设备即可进行SNMP管理,这跟Cisco设备的日志服务器不同,日志服务器必须要保证Cisco可以Ping通日志服务器主机。

因为进行SNMP管理,PC机是读取Cisco设备中的MIB 库信息,而日志服务器却是接收Cisco设备发来的信息。

SNMP网管软件的使用SNMP的网管软件有很多,在此我只介绍一款名为Solarwinds的软件,这个软件的功能很多,但是我在此只介绍其中的两项最实用的功能。

SNMPSYSLOG配置说明

SNMP & SYSLOG配置说明SNMP添加Wind owsWindows 系统默认不开启SNMP 功能。

1. 安装前准备,SNMP 安装需要操作系统安装光盘,找到相对应的安装盘,插入光驱准备安装。

2. 点击开始---设置---控制面板---添加或删除程序---添加/删除Windows 组件3. 选择“管理和监视工具”见图,点击详细信息4. 选中“简单网络管理协议”5. 点击“确定”按钮,开始安装6. 安装结束后,点击“完成”,SNMP 服务安装成功,SNMP 安装成功后会在服务中看到SNMP service 的服务设置 SNMP 共同体名称1. 打开 Windows 的服务列表2. 选中 SNMP service 并查看其属性3. 选择“安全”选项卡,点击“添加”按钮,添加共同体名称。

4. 选择“接受来自任何主机的SNMP 数据包”。

5. 设置完成后,点击“确定”,设置完成。

6. 确认 SNMP service 服务为“已启动”状态。

LinuxCiscoCisco 路由器和交换机SNMP 的设置方法一样,如下:1. 必配:开启SNMPCisco>enable(如果一经登陆就是#模式,则说明您的帐号或者通道已经处于1‐15级的特权模式可直接进行第下步操作)Cisco#configure terminalCisco(config)#SNMPserver community CNS ro (配置SNMP 团体名为cns,ro 为读权限)Cisco(config)#SNMPserver community NI rw(配置SNMP 团体名为NI,rw 为写权限)Cisco(config)#exitCisco# copy run startup(保存命令,如保存不了请利用show process memory 命令查看内存是否已满。

)Cisco#exitCisco>exit2. 选配:开启SNMP TrapCisco>enable(如果一经登陆就是#模式,则说明您的帐号或者通道已经处于1‐15级的特权模式可直接进行第下步操作)Cisco#configure terminalCisco(config)#SNMPserver community ChinaNetwork ro (配置本路由器\交换机的只读字串ChinaNetwork)Cisco(config)#SNMPserver community ChinaNetwork rw (配置本路由器\交换机的读写字串ChinaNetwork)Cisco(config)#SNMPserver enable traps (允许设备将所有类型SNMP Trap 发送出去)Cisco(config)#SNMPserver host 1.1.1.1 traps trapcomm (指定设备SNMP Trap 的接收者为1.1.1.1,发送Trap 时采用trapcomm 作为字串)Cisco(config)#SNMPserver trapsource interfacetype fastethernet 0/0 (指定发送trap 信息的源IP 地址为fastethernet 0/0 接口的地址)Cisco# copy run startup (保存命令,如保存不了请利用show process memory 命令查看内存是否已满。

syslog和trap配置方式指南

数据网主流设备配置指南各厂商syslog配置的事件级别以及local设置见下表:厂商event级别local设置Juniper info 1cisco warning 2华为warning 3港湾warning 5一CISCO设备1.1设置IOS设备(路由器)在IOS的Enable状态下,敲入config terminal 进入全局配置状态Cdp run 启用CDP(Cisco Disco very Protocol)snmp-server community XXXXXX ro 配置本路由器的只读字串为XXXXXXsnmp-server community XXXXXX rw 配置本路由器的读写字串为XXXXXX(本项目不需配置) logging on 起动log机制logging IP-address-server将log记录发送到本地采集器地址上logging facility local2 将记录事件类型定义为local2(各厂商syslog对应的local见上表所示) logging trap warning 将发送的记录事件定义为warning以上.logging source-interface loopback0 指定记录事件的发送源地址为loopback0的IP地址(如果没有设置loopback地址,则请将该IP地址指向提供给综合网管的管理地址)service timestamps log datetime 发送记录事件的时候包含时间标记保存配置,完成cisco下IOS操作系统设备的syslog和snmp配置。

1.2设置CatOS设备(交换机)在CatOS的Enable状态下,敲入set interface sc0 VLAN ID IP address 配置交换机本地管理接口所在VLAN ID,IP地址,子网掩码Set cdp enable all 启用CDPset snmp community read-only XXXXXX 配置本交换机的只读字串为XXXXXXset snmp community read-write-all XXXXXX 配置本交换机的读写字串为XXXXXXset logging enable 起动log机制set logging server IP-address-server将log记录发送到本地采集器地址上set logging level 4将发送的记录事件定义为warning以上.set logging server facility local2将记录事件类型定义为local2(各厂商syslog对应的local见上表所示)set logging timestamp 发送记录事件的时候包含时间标记保存配置,完成cisco下CatOS操作系统设备的syslog和snmp配置。

SNMP配置手册

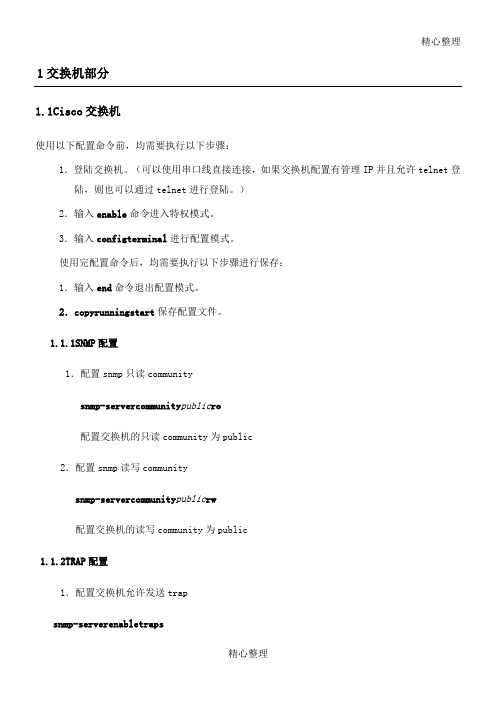

精心整理1交换机部分1.1Cisco交换机使用以下配置命令前,均需要执行以下步骤:1.登陆交换机。

(可以使用串口线直接连接,如果交换机配置有管理IP并且允许telnet登陆,则也可以通过telnet进行登陆。

)231212配置交换机的读写community为public1.1.2TRAP配置1.配置交换机允许发送trapsnmp-serverenabletraps2.配置交换机接收trap的主机snmp-serverhosttraps public指定交换机SNMPTrap的接收者为,发送Trap时采用public作为字串1.1.3Syslog配置1.打开交换机的syslog功能2.341.21登2.输入system命令进入配置模式。

使用完配置命令后,均需要执行以下步骤进行保存:1.输入return命令退出配置模式。

2.Save保存配置文件。

1.2.1SNMP配置1.启用SNMPsnmp-agent2.配置snmp协议的版本号snmp-agentsys-infoversionall上面的命令是指对SNMPV1、V2C、V3都支持。

3.配置snmp只读community41.2.2TRAP121.2.3Syslog配置1.启用交换机的syslog功能info-centerenable2.指定接收syslog的主机,为该主机的ip地址。

info-centerloghostlanguageEnglish以上命令是配置接收syslog,syslog的语言为英文。

3.选择发送warning以上级别的syslog信息。

info-centersourcedefaultchannelloghostloglevelwarning1.3中兴交换机1.登2.3.1.1.3.1SNMP1snmp-serverviewAllViewinternetincludedsnmp-serverviewtestzxr10IPAddrTableincludedsnmp-serverviewtestzteincludedsnmp-serverviewtestmib-2included1.3.2TRAP配置1.配置交换机允许发送trapsnmp-serverenabletrap2.配置交换机接收trap的主机snmp-serverhosttrapversion2cpublic1.3.3Syslog12.3.2在操作系统缺省的SNMP团体名。

SNMP及Syslog

show running

write terminal 显示并检查配置

保存配置

配置PIX设备

Logging on 在PIX上面启用日志记录

Snmp-server community gsunion 为PIX设备配置共同体串gsunion

Snmp-server enable traps 配置PIX设备将SNMP消息发送到网管服务器

service timestamps log datetime 发送记录事件的时候包含时间标记

enable password ******

line tty 0 4

password ******

login local 设置Enable口令和Telnet口令

show running

copy running start或write terminal 显示并检查配置

snmp-server trap-source loopback0 将loopback接口的IP地址作为SNMP Trap的发送源地址

logging on 起动log机制

logging IP-address-server 将log记录发送到10.238.18.17 (CW2K安装机器的IP地址)上的syslog server

snmp-server enable traps 允许路由器将所有类型SNMP Trap发送出去

snmp-server host IP-address-server traps trapcomm 指定路由器SNMP Trap的接收者为10.238.18.17,发送Trap时采用trapcomm作为字串

设置IOS设备

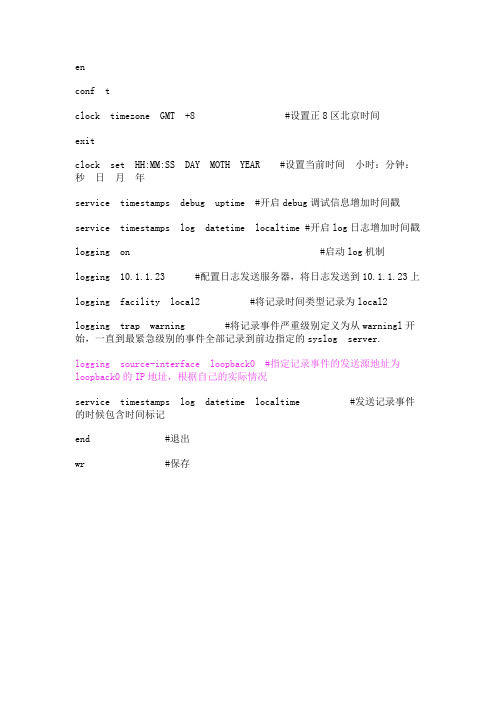

cisco 交换机配置syslog

en

conf t

clock timezone GMT +8 #设置正8区北京时间

exit

clock set HH:MM:SS DAY MOTH YEAR #设置当前时间小时:分钟:秒日月年

service timestamps debug uptime #开启debug调试信息增加时间戳

service timestamps log datetime localtime #开启log日志增加时间戳

logging on #启动log机制

logging 10.1.1.23 #配置日志发送服务器,将日志发送到10.1.1.23上

logging facility local2 #将记录时间类型记录为local2

logging trap warning #将记录事件严重级别定义为从warningl开始,一直到最紧急级别的事件全部记录到前边指定的syslog server.

logging source-interface loopback0 #指定记录事件的发送源地址为loopback0的IP地址,根据自己的实际情况

service timestamps log datetime localtime #发送记录事件的时候包含时间标记

end #退出

wr #保存。

CISCO、华为.北电设备SNMP协议配置(更新版)

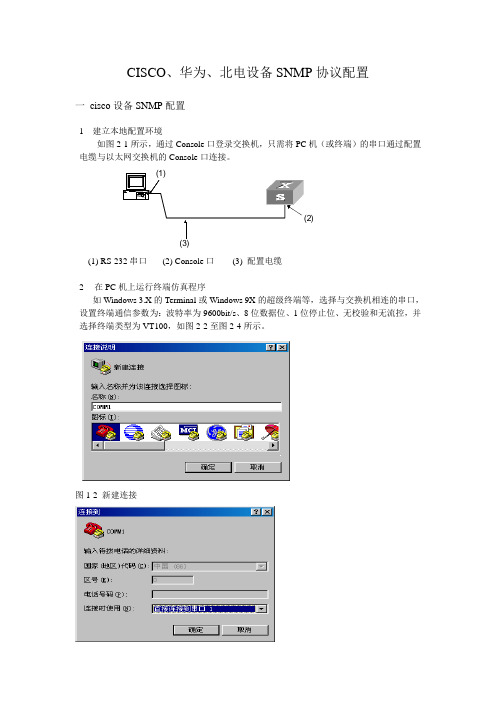

CISCO、华为、北电设备SNMP协议配置一cisco设备SNMP配置1 建立本地配置环境如图2-1所示,通过Console口登录交换机,只需将PC机(或终端)的串口通过配置电缆与以太网交换机的Console口连接。

(1) RS-232串口(2) Console口(3) 配置电缆2在PC机上运行终端仿真程序如Windows 3.X的Terminal或Windows 9X的超级终端等,选择与交换机相连的串口,设置终端通信参数为:波特率为9600bit/s、8位数据位、1位停止位、无校验和无流控,并选择终端类型为VT100,如图2-2至图2-4所示。

图1-2 新建连接图1-3 连接端口设置,一般是COM1 口端口通信参数设置3配置交换机配置管理IP地址Switch>en 进入特权模式Switch# configure terminal 进入全局模式Switch(config)# interface vlan 1 进入VALN 配置模式Switch(config-if)# ip address 192.168.1.1 255.255.255.0 配置管理IP地址,修改地址重新配置下即可,Switch(config-if)#no ip address 192.168.1.1 255.255.255.0 删除管理ip地址(以下配置删除方法基本一样)Switch(config-if)#exit 退出vlan接口4 配置snmp协议(交换和路由一样)Switch(config)#snmp-server community public ro(只读);配置只读通信字符串public (public是我自定义的,请根据实际情况配置)Switch(config) #snmp-server community secret rw(读写);配置读写通信字符串private Switch(config) #snmp-server enable traps ;配置网关SNMP TRAP,允许将所有类型SNMP Trap发送出去Switch(config) #snmp-server host 10.254.190.1 rw ;配置网关工作站地址Switch(config) #exit 退出全局模式进行保存Switch#wr 保存配置注:这里一般配置好字符串就可以了,其他根据实际需要配置4检查SNMP配置是否生效检查SNMP配置是否生效只要查看本地有没有生成Local SNMP engineID,在特权模式下输入show snmp engineIDSwitch#show snmp engineIDLocal SNMP engineID: 800000090300000DEDE6C406Remote Engine ID IP-addr Port如上所示,Local SNMP engineID为800000090300000DEDE6C406,说明配置已经生效。

配置思科路由器日志

syslog可以简单地被称为记录网络设备活动的一个管家。

它记录了网络设备路由器所发生的所有事情。

Syslog可以划分等级,那些事情属于哪个等级,应该不应该产生警告消息。

syslog的熟练使用对增强网络管理是非常有效的。

试验拓扑

syslog的试验拓扑如下图16-4所示:每台路由器都以串行点对点的模式连接,路由器的以太网接口都连接在一台交换机上,彼此可以互相访问。

根据这个试验,只需要使用其中一台设备R1。

图16- 4 syslog基本试验拓扑图

试验过程

基本试验过程将在R1上来实施,配置R1的以太网接口地址为

199.99.1.1/24,保证跟日志服务器在同一网段中,并且从日志服务器可以成功的访问到R1。

接口基本配置

从日志服务器上测试到R1的连接连通性,日志服务器接口地址为

199.99.1.254/24。

如图16-5显示测试成功。

当前位置:Cisco技术 > 技术专题 > 网络管理 > 利用日志服务管理Cisco网

络设备

利用日志服务管理Cisco网络设备

时间:2009-12-09 09:40来源: 作者:亚威讲师——冯旭辉点击: 275次

图16- 2 日志服务器测试连接图路由器的syslog配置

试验结果分析

利用show命令查看路由器上日志服务的状态,并且从日志服务器上接收日志信息。

查看日志服务器上的日志结果,如图图16- 3所示。

图16- 4 log日志服务器抓包图。

用SNMP管理Cisco设备

按照我们正常使用网络的情况,总是接收数据多,发送数据少。但是,如果通过网管软件发现某个端口的发送数据大于接收数据,说明该用户可能感染病毒了,可以通知该用户查杀病毒。

2.CPU性能监视

打开Cisco Tools下的CPU Gauge,在出现的界面中用鼠标左标点击右上角的按钮,在弹出的菜单中选择Setup Gauge,同样的输入被管理设备的IP地址和共同体的密码,就可以看到CPU的利用率了(如图2)。

SNMP logging: disabled

SNMP agent enabled

6.SNMP Community字符串密码的修改

如果我们按照系统默认的密码(即只读的密码为public,读写的密码为private)的话,会带来非常大的安全隐患,所以我们要修改密码,在进行SNMP设置时,用自己定义的密码

SNMP logging: disabled

(2)Cisco 3550

3550#show snmp

Chassis: CAT0729X0KP41669 SNMP packets input0 Bad SNMP version errors0 Unknown community name0 Illegal operation for community name supplied0 Encoding errors56361 Number of requested variables0 Number of altered variables37800 Get-request PDUs3869 Get-next PDUs0 Set-request PDUs41669 SNMP packets output0 Too big errors (Maximum packet size 1500)1 No such name errors0 Bad values errors0 General errors41669 Response PDUs0 Trap PDUsSNMP global trap: disabled

cisco设备上启用日志及syslog服务器配置

cisco设备上启用日志及syslog服务器配置cisco设备上启用日志及syslog服务器配置使用syslog记录Cisco设备日志以下配置描述了如何将Cisco设备的日志发往syslog服务器device#conf tdevice(config)#logging ondevice(config)#logging a.b.c.d //日志服务器的IP地址device(config)#logging facility local1//facility标识, RFC3164 规定的本地设备标识为local0 - local7 device(config)#logging trap errors //日志记录级别,可用"?"查看详细内容device(config)#logging source-interface e0 //日志发出用的源IP地址device(config)#service timestamps log datetime localtime//日志记录的时间戳设置,可根据需要具体配置检验device#sh logging个人实验配置实验环境:syslog服务器:winxp (kiwi syslog) or linuxas4 (syslog) ipaddr:192.168.1.1router:cisco3640(dynamips 模拟)router(3640)配置:r1(config)#logging on#打开日志服务r1(config)#logging host 192.168.1.1#定义日志服务器地址r1(config)#service timestamps debug datetime localtime show-timezone msecr1(config)#service timestamps log datetime localtime show-timezone msec #以上2行定义时间戮r1(config)#logging facility local7#定义facility级别,默认为7r1(config)#logging trap 7#定义severity级别,(0-7),如7则=0-7全部启用syslog(windows kiwisyslog)配置kiwi syslog版本为8.2.8,因是免费版本故不支持多台设备分别记录.安装后既可,基本不用配置. syslog(linuxas4 syslog)配置明天做,缓缓网上资料配置vi /etc/sysconfig/syslog把SYSLOGD_OPTIONS="-m 0"修改为SYSLOGD_OPTIONS="-r -m 0" //-r 从远端主机写入-m 0 sables 'MARK' messagesvi /etc/syslog.conf加入下列内容把设备号为local4(PIX的默认设备号)的所有的日志记录到/var/log/router.log中#Save pix messages all to router.loglocal4.* /var/log/router.log把设备号为local5(在S8016中用info-center loghost host-ip-addr facility local-number指定)的所有的日志记录到/var/log/router.log中#Save S8016 messages all to S8016.loglocal5.* /var/log/S8016.log生成空的日志文件touch /var/log/router.logtouch /var/log/S8016.log然后重启syslog,就ok了/etc/rc.d/init.d/syslog restart别忘了设置防火墙规则,仅允许你的设备发送到udp/514(默认的UDP端口为514,默认的tcp端口为146为了避免日志过大,配置日志轮循(man logrotate 查看详细的帮助信息)vi /etc/logrotate.conf增加下列内容# system-specific logs may be also be configured here./var/log/router.log (rotate 2}/var/log/S8016.log {weekly //每周轮循rotate 4 //轮循4次}配置crontab进行日志备份,如按照日期进行备份.如网络设备很多,可把同类的设备配置为相同的设备号例:more switch.log | grep X.X.X.X //查看某一设备的日志审核和记录系统的事件是非常重要的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco网络设备的SNMP及Syslog配置参考实例在IOS的Enable状态下,敲入config terminal 进入全局配置状态SNMP配置Cdp run 启用CDPsnmp-server community gsunion ro 配置本路由器的只读字串为gsunionsnmp-server community gsunion rw 配置本路由器的读写字串为gsunionsnmp-server enable traps 允许路由器将所有类型SNMP Trap发送出去snmp-server host IP-address-server traps trapcomm 指定路由器SNMP Trap的接收者为10.238.18.17,发送Trap时采用trapcomm作为字串snmp-server trap-source loopback0 将loopback接口的IP地址作为SNMP Trap的发送源地址syslog配置1. 必配,配置将日志信息发送到指定服务器(监视服务器)logging on 起动log机制logging IP-address-server 将log记录发送到10.238.18.17 (CW2K安装机器的IP地址)上的syslog server2. 选配,设置日志发送的高级属性logging facility local7 将记录事件类型定义为local7logging trap warning 将记录事件严重级别定义为从warningl开始,一直到最紧急级别的事件全部记录到前边指定的syslog server.logging source-interface loopback0 指定记录事件的发送源地址为loopback0的IP地址service timestamps log datetime 发送记录事件的时候包含时间标记enable password ******line tty 0 4password ******login local 设置Enable口令和Telnet口令show runningcopy running start或write terminal 显示并检查配置保存配置-------------------------------------------------------------------------------------------------logging trap level //指定日志消息的级别(0:紧急(Emergencies)1:告警(Alerts)2:严重的(Critical)3:错误(Errors)4:警告(Warnings)5:通知(Notifications)6:信息(Informational)7:调试(Debugging))logging trap 7 //把调试信息设置为Debug级,记录FTP命令和WWW的URL另外可用logging facility命令更改设备号,PIX默认为local4(20)//facility标识, RFC3164 规定的本地设备标识为 local0 - local7这个是对设备的重要性进行标识而已,跟日志本身没有关系,用默认的local7即可.syslog要考虑的主要是哪些日志需要发送到日志服务器上,即日志等级,使用如下命令:device(config)#logging trap warning //日志记录级别,可用"?"查看详细内容• emergency—Logs only emergency events.• alert—Logs alert and more severe events.• critical—Logs critical and more severe events.• error—Logs error and more severe events.• warning—Logs warning and more severe events.• notice—Logs notice and more severe events.• informational—Logs informational and more severe events.• debug—Logs all events, including debug events.为了防止日志量太大,一般设置成warning就行了。

---------------------------------------------------------------------------------------------------------------CatOS设备在CatOS的Enable状态下,敲入SNMP配置set interface sc0 VLAN ID IP address 配置交换机本地管理接口所在VLAN ID,IP地址,子网掩码Set cdp enable all 启用CDPset snmp community read-only gsunion 配置本交换机的只读字串为publicset snmp community read-write-all gsunion 配置本交换机的读写字串为privateset snmp trap server-ip gsunion 指定交换机SNMP Trap的接收者为网管服务器,发送Trap时采用gsunion作为字串set snmp trap enable all 将全部类型的SNMP Trap发送出去set snmp rmon enable 激活交换机的SNMP RMON功能syslog配置set logging server IP-address-server 将log记录发送到网管服务器的IP (CW2K安装机器的IP地址)上的syslog serverset logging level 6 将记录事件严重级别定义为从informational开始,一直到最紧急级别的事件全部记录到前边指定的syslog serverset logging server facility local7 将记录事件类型定义为local7set logging timestamp 发送记录事件的时候包含时间标记set logging enable 起动log机制set password ******set enablepass ******设置Enable口令和Telnet口令show runningwrite terminal 显示并检查配置保存配置PIX设备Logging on 在PIX上面启用日志记录Snmp-server community gsunion 为PIX设备配置共同体串gsunionSnmp-server enable traps 配置PIX设备将SNMP消息发送到网管服务器Snmp-server host server-ip 在PIX设备上面配置SNMP网管服务器Logging history warning为PIX设备SNMP系统日志消息设置warning级别。

log信息到一台Syslog服务器第一步:指定一台主机接收log信息logging host [interface] ip_address [tcp[/port] | udp[/port]] [format emblem]例子logging host dmz1 192.168.1.5可以指定多台服务器来接收log信息,这样当一台服务器不在线的时候其它的服务器仍可以接收信息。

第二步:设置log级别。

logging trap severity_level (1-7)第三步:如果想在信息中包含设备的ID使用如下命令logging device-id {hostname | ipaddress if_name | string text}包含特定设备的ID(设备的名字,和特定接口的IP或者一个字串)log信息发送到SNMP管理机第一步:设置SNMP管理机的IP地址snmp-server host [if_name] ip_addr第二步:设备其它SNMP服务器的设置,也是必需的snmp-server location textsnmp-server contact textsnmp-server community key通过下面的设置来配置发送log信息到SNMP服务器上。

第一步snmp-server enable traps第二步:设置log级别:logging history severity_level (1-7)第三步:关闭syslog捕获用下面的命令:no snmp-server enable trapsCisco PIX Syslog 配置说明一:启动log服务第一步:启动loglogging on注:By de fault, the logging level is set to 3 (error).默认log的级别为3(error)第二步:设置log级别logging trap severity_level (1-7)第三步:检查log设置show logging二:测试log输出通过下面几个步骤测试log信息输出:第一步:log信息发送到console口。

logging console 7quit这个测试会产生下面的syslog信息111005: nobody End configuration: OK这个信息显示已经退出configureation mode.”111005”是该信息标识号。

“nobody”指出你是通过console口登录PIX的。

第二步:停止输送log信息到consoleno logging console 7quit三、发送syslog信息到缓存第一步:保存显示的信息logging buffered severity_level (1-7)第二步:查看console口上的信息show logging第三步:清除缓存中的信息以便接收查看新的信息clear logging第四步:停止发送log信息到缓存no logging buffered新的信息到列表的尾部。

四、把log信息发送到一个telnet会话第一步:在PIX的内部配置一个host允许telnet到PIXa. 输入下面的命令:telnet ip_address [subnet_mask] [if_name]For example, if a host has the IP address 192.168.1.2, the command is: telnet 192.168.1.2 255.255.255.255b.设置一个telnet会话的空闲时间,默认为5分钟,建议值15分钟。