Syslog

syslog之一:Linuxsyslog日志系统详解

syslog之⼀:Linuxsyslog⽇志系统详解# ⼀、syslog简介syslog是⼀种⼯业标准的协议,可⽤来记录设备的⽇志。

在UNIX系统,路由器、交换机等⽹络设备中,系统⽇志(System Log)记录系统中任何时间发⽣的⼤⼩事件。

管理者可以通过查看系统记录,随时掌握系统状况。

UNIX的系统⽇志是通过syslogd这个进程记录系统有关事件记录,也可以记录应⽤程序运作事件。

通过适当的配置,我们还可以实现运⾏syslog 协议的机器间通信,通过分析这些⽹络⾏为⽇志,藉以追踪掌握与设备和⽹络有关的状况。

功能:记录⾄系统记录。

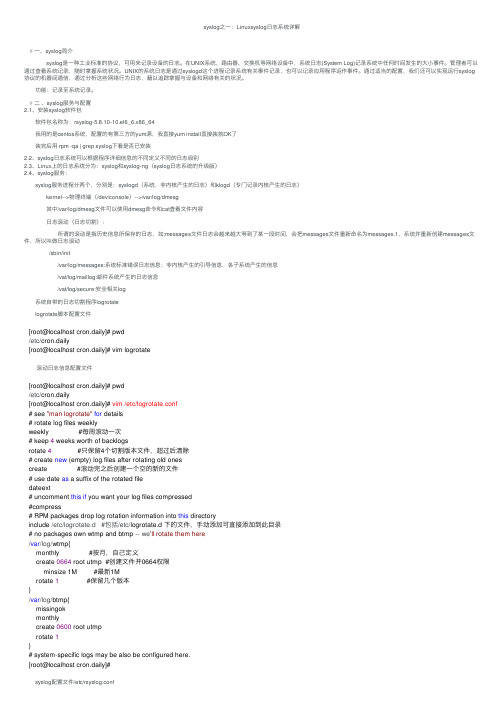

# ⼆、syslog服务与配置2.1、安装syslog软件包软件包名称为:rsyslog-5.8.10-10.el6_6.x86_64我⽤的是centos系统,配置的有第三⽅的yum源,我直接yum install直接装就OK了装完后⽤ rpm -qa | grep syslog下看是否已安装2.2、syslog⽇志系统可以根据程序详细信息的不同定义不同的⽇志级别2.3、Linux上的⽇志系统分为:syslog和syslog-ng(syslog⽇志系统的升级版)2.4、syslog服务:syslog服务进程分两个,分别是:syslogd(系统,⾮内核产⽣的⽇志)和klogd(专门记录内核产⽣的⽇志)kernel-->物理终端(/dev/console)-->/var/log/dmesg 其中/var/log/dmesg⽂件可以使⽤dmesg命令和cat查看⽂件内容⽇志滚动(⽇志切割):所谓的滚动是指历史信息所保存的⽇志,如;messages⽂件⽇志会越来越⼤等到了某⼀段时间,会把messages⽂件重新命名为messages.1,系统并重新创建messages⽂件,所以叫做⽇志滚动/sbin/init/var/log/messages:系统标准错误⽇志信息;⾮内核产⽣的引导信息,各⼦系统产⽣的信息/vat/log/maillog:邮件系统产⽣的⽇志信息/vat/log/secure:安全相关log系统⾃带的⽇志切割程序logrotatelogrotate脚本配置⽂件[root@localhost cron.daily]# pwd/etc/cron.daily[root@localhost cron.daily]# vim logrotate滚动⽇志信息配置⽂件[root@localhost cron.daily]# pwd/etc/cron.daily[root@localhost cron.daily]# vim /etc/logrotate.conf# see "man logrotate"for details# rotate log files weeklyweekly #每周滚动⼀次# keep 4 weeks worth of backlogsrotate 4 #只保留4个切割版本⽂件,超过后清除# create new (empty) log files after rotating old onescreate #滚动完之后创建⼀个空的新的⽂件# use date as a suffix of the rotated filedateext# uncomment this if you want your log files compressed#compress# RPM packages drop log rotation information into this directoryinclude /etc/logrotate.d #包括/etc/logrotate.d 下的⽂件,⼿动添加可直接添加到此⽬录# no packages own wtmp and btmp -- we'll rotate them here/var/log/wtmp{monthly #按⽉,⾃⼰定义create 0664 root utmp #创建⽂件并0664权限minsize 1M #最新1Mrotate 1 #保留⼏个版本}/var/log/btmp{missingokmonthlycreate 0600 root utmprotate 1}# system-specific logs may be also be configured here.[root@localhost cron.daily]#syslog配置⽂件/etc/rsyslog.conf注:centos 6 的配置⽂件是/etc/rsyslog.conf,centos5的配置⽂件是/etc/syslog.conf2.5、配置⽂件定义格式为facility.priority actionfacility是指哪个facility来源产⽣的⽇志; priority是指拿个级别的⽇志;action是指产⽣⽇志怎么办是保存在⽂件中还是其他。

Syslog 配置介绍

Syslog 简介Syslog是一个通过IP网络允许一台机器发送事件通知信息给事件收集者(Syslog服务器或者Syslog Daemon)的协议。

换言之,就是一台机器或者设备能够被配置,使之产生Syslog 信息并且发送到一台特定的Syslog服务器/Daemon。

Syslog信息建立在UDP之上,一般Syslog信息在UDP514端口上被收集,Syslog信息的长度不大于1024字节。

由于基于UDP协议,所以当如果因为网络拥塞等情况导致信息包丢失,那么信息将不再重发,而是简单的丢失掉。

Syslog协议是在Unix系统上被创建出来的。

使用Syslog,一个远程Unix主机能够很好的跟踪另一台Unix主机。

任何应用程序都能够产生Syslog信息。

格式Syslog包的格式:一个Syslog信息主要有三部分组成。

分别是PRI,HEADER,MSG。

日志信息格式如下:<优先级>时间戳主机名模块名/级别/信息摘要:内容<priority>timestamp sysname module/level/digest:content以上格式中的尖括号(< >)、空格、斜杠(/)、冒号(:)是有效的、必须的。

输出到日志主机的日志格式的例子如下:<189>Jun 7 05:22:03 2003 Quidway IFNET/6/UPDOWN:Line protocol on interface Ethernet0/0/0, changed state to UP以下对每一个字段做详细说明。

1.优先级是优先级的意思,它由两部分组成,共一个字节,前3位是严重度(Severity),后5位是表示Facility。

优先级的计算按如下公式:facility*8+severity-1。

a) 严重度b) Facility2。

Header包括两部分:1>时间戳,它是指信息生成的日期和时间。

日志收集方案

日志收集方案日志收集是指针对各类系统、应用、设备等,收集记录其运行状态、操作记录、故障事件、安全事件、性能指标等数据,为后续的监控分析、故障排查、安全审计、性能优化等工作提供数据支撑。

在复杂的信息化环境下,日志收集成为重要的管理手段和安全保障措施。

本篇文章将介绍几种常见的日志收集方案,希望能给您带来一些指导意义。

一、本地日志收集1. SyslogSyslog 是一种标准的日志格式协议,可实现跨平台、跨设备的日志收集。

在 Unix 和 Linux 系统中,常用 syslogd 来充当日志代理,通过 Syslog 协议与其他 Syslog 代理通信,实现日志收集。

在Windows 环境中,可通过安装 syslog 软件使其兼容 Syslog 协议。

2. Log4jLog4j 是一个 Java 语言编写的日志管理框架,它提供了灵活的日志收集和管理功能。

通过 Log4j,可以在代码中指定需要记录的日志信息,并将日志信息以文件、数据库等方式存储起来,方便后续的分析统计和查看。

二、中心式日志收集在大型信息化系统中,将日志收集和管理集中到中心服务器成为一种更为常见的方案。

1. ELK StackELK Stack 是一个开源的日志收集和分析解决方案,包含三个核心组件:Elasticsearch、Logstash 和 Kibana。

Elasticsearch 是一个分布式搜索和分析引擎,可用于存储和检索各种类型的数据,包括文本、数值、地理位置等。

Logstash 可以收集来自各种来源的数据,并将其转换为 Elasticsearch 可以索引的格式;同时,Logstash 还可以完成一些数据转换和清洗的任务。

Kibana 提供了一种可视化的方式来查看 Elasticsearch 中的数据,包括通过图表、地图等方式展现日志数据。

2. GraylogGraylog 是一个开源的日志收集、管理和分析平台,包含一系列插件,可集成各种数据来源,并提供灵活的查询、过滤、报警等功能。

华为交换机的 syslog功能

华为交换机的 syslog功能1.1 日志功能1.SYSLOG介绍日志系统是以太网交换机中不可或缺的一部分,它是系统软件模块的信息枢纽。

日志系统管理大多数的信息输出,并且能够进行细致的分类,从而能够有效地进行信息筛选。

通过与debugging程序的结合,日志系统为网络管理员和开发人员监控网络运行情况和诊断网络故障提供了强有力的支持。

以太网交换机的日志系统具有以下一些特性:?支持控制台( Console )、监视终端( monitor )——Telnet终端、日志缓冲区(logbuf )、日志主机( loghost )、告警缓冲区(trapbuf)、SNMP六个方向的日志输出。

?日志信息按重要性划分为八种等级,可按等级进行信息过滤。

? 信息按来源模块进行划分,可按模块进行信息过滤。

?信息在输出时可以进行中英文选择。

2. SYSLOG配置SYSLOG配置的配置任务如下:? 开启或关闭日志功能?设置日志信息的输出方向? 定义日志信息的过滤规则?配置日志主机在以上的配置中,配置日志主机不是在交换机上进行的配置。

必须先开启日志功能,其余的配置才能生效。

(1)开启或关闭日志功能可以使用下面的命令来开启或关闭日志功能。

请在系统视图下进行下列操作。

表1-1 开启或关闭日志功能操作命令开启日志系统 info-center enable关闭日志系统 undo info-center enable?说明:syslog缺省情况下处于开启状态。

syslog开启时,由于信息分类、输出的原因,在处理信息较多时,对系统性能有一定的影响。

(2)配置日志信息的输出方向目前,以太网交换机的日志系统,可以在六个方向输出各种日志信息。

每个输出方向通过配置命令指定所需要的通道。

所有信息经过指定通道过滤,之后发送到相应的输出方向。

用户可根据需要,配置输出方向所使用的通道以及配置通道的过滤信息,完成各类信息的过滤以及重定向。

可以使用下面的命令来配置日志信息的输出方向请在系统视图下进行下列配置。

linux的syslog转发

在Linux系统中,syslog是一种广泛使用的日志记录协议。

syslog 服务器接收并保存系统日志,以便后续分析和报告。

当需要将日志从一台机器转发到另一台机器时,可以使用syslog的转发功能。

以下是在Linux系统中使用syslog进行转发的步骤:1. 配置发送端:在发送端机器上,需要配置syslog服务器将日志发送到目标服务器。

这可以通过修改/etc/rsyslog.conf文件来完成。

找到下面这样的行并取消注释:```bash$ModLoad imudp$UDPServerRun 514```这将启用rsyslog守护进程监听UDP端口514,并将日志发送到目标服务器。

2. 配置接收端:在接收端机器上,需要配置syslog服务器接收来自其他机器的转发日志。

这可以通过编辑/etc/rsyslog.conf文件来完成。

找到下面这样的行并取消注释:```bash$ModLoad imudp$UDPServerRun 514```这将启用rsyslog守护进程监听UDP端口514,并接收来自其他机器的转发日志。

3. 重启rsyslog服务:在发送端和接收端机器上,需要重启rsyslog服务以使配置更改生效。

可以使用以下命令重启rsyslog服务:```shellsudo systemctl restart rsyslog```4. 测试转发功能:现在,应该已经配置好了syslog转发。

可以使用以下命令测试转发功能是否正常工作:```shelllogger -n <接收端IP地址> -u UDP514 "Hello, world!"```如果一切正常,您应该能够在接收端机器的syslog日志文件中看到刚刚发送的消息。

syslog配置

local0----local7

本地用户信息

2、重要级:

重要级是选择条件的第二个字段,它代表消息的紧急程度。

按严重程度由低到高排序:

debug

不包含函数条件或问题的其他信息

info

提供信息的消息

none

没有重要级,通常用于排错

notice

具有重要性的普通条件

warning

预警信息

err

阻止工具或某些子系统部分功能实现的错误条件

crit

阻止某些工具或子系统功能实现的错误条件

alert

需要立即被修改的条件

emerg

该系统不可用

不同的服务类型有不同的优先级,数值较大的优先级涵盖数值较小的优先级。如果某个选择条件只给出了一个优先级而没有使用任何优先级限定符,对应于这个优先级的消息以及所有更紧急的消息类型都将包括在内。比如说,如果某个选择条件里的优先级是“warning”,它实际上将把“warning”、 “err”、“crit”、“alert”和“emerg”都包括在内。

配置文件中每行表示一个项目,格式为:facility.level action

由两个部分组成:

第一部分:选择条件(可以有一个或者多个条件),分为两个字段。

第二部分:操作动作;

1、选择条件

选择条件本身分为两个字段,之间用一个小数点(.)分隔。前一字段是一项服务,后一字段是一个优先级。选择条件是对消息类型的一种分类,这种分类便于 人们把不同类型的消息发送到不同的地方。在同一个syslog配置行上允许出现一个以上的选择条件,但必须用分号(;)隔开。

3、操作动作

linux日志转发给syslog

linux日志转发给syslog摘要:1.Linux 日志简介2.syslog 的作用和原理3.配置Linux 日志转发到syslog4.总结正文:Linux 日志简介Linux 系统日志是记录系统运行过程中发生的事件和错误的工具,可以帮助管理员快速定位问题,了解系统运行状况。

日志信息按照不同类型存储在不同的文件中,例如,系统日志信息通常存储在/var/log/目录下。

syslog 的作用和原理syslog 是一个Linux 系统中的日志管理工具,它可以接收、存储和转发各种类型的日志信息。

syslog 通过使用日志消息协议(syslog protocol)与其他系统进行通信,从而实现日志信息的集中管理和分析。

配置Linux 日志转发到syslog要将Linux 日志转发给syslog,需要进行以下步骤:1.安装syslog:在Debian 和Ubuntu 系统中,可以使用以下命令安装syslog:```sudo apt-get install syslog```在RHEL 和CentOS 系统中,可以使用以下命令安装syslog:```sudo yum install syslog```2.配置syslog:编辑syslog 配置文件,通常位于/etc/syslog.conf。

在此文件中,可以设置syslog 接收日志的IP 地址和端口,以及其他相关配置。

以下是一个示例配置,将日志转发到本地的1234 端口:```# /etc/syslog.confsyslog {source s_local {ip(0.0.0.0) udp(1234);};};```3.配置Linux 系统日志:在Linux 系统日志配置文件中,需要添加以下内容,以指定syslog 服务器。

例如,以下配置将系统日志转发到syslog 服务器(192.168.1.100)的1234 端口:```# /etc/rsyslog.conf$SystemLogFile /dev/null$WorkDirectory /var/log$DefaultLogLevel notice$ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat*.* @192.168.1.100```4.重启syslog 服务:保存配置文件后,需要重启syslog 服务以使更改生效。

linux 日志类型

linux 日志类型

1.系统日志(syslog):记录系统级别的事件和错误信息,包括启动和关闭信息、内存和磁盘的状态、用户和程序的操作等,存储在/var/log/syslog或/var/log/messages文件中。

2. 安全日志(auth.log):记录用户登录、认证、授权和权限管理等安全相关事件,存储在/var/log/auth.log文件中。

3. 内核日志(kern.log):记录内核级别事件,如内核启动、设备驱动加载、系统崩溃等,存储在/var/log/kern.log文件中。

4. 应用程序日志:记录应用程序的运行状态、错误和异常,每个应用程序都有自己的日志文件或目录,如Apache的access.log和error.log。

5. 管理日志(daemon.log):记录系统服务和守护进程的运行状态和事件,如网络服务、FTP、DNS等,存储在/var/log/daemon.log 文件中。

6. 调试日志(debug.log):记录系统调试信息和调试级别事件,如程序调试、内存泄漏、性能调优等,存储在/var/log/debug.log 文件中。

7. 用户日志(user.log):记录用户级别的事件和信息,如用户登录、注销、命令执行等,存储在/var/log/user.log文件中。

总之,日志是Linux系统中非常重要的一部分,它可以帮助用户追踪和排查各种问题,保障系统的稳定性和安全性。

- 1 -。

syslog使用方法

syslog使用方法一、什么是syslogsyslog是一种系统日志记录协议,用于在计算机网络上发送、接收和存储系统日志消息。

它可以帮助系统管理员监控和分析系统运行状态,诊断和解决问题,以及进行安全审计。

syslog可以用于各种操作系统和设备,如Unix、Linux、Windows、路由器、交换机等。

二、syslog的基本原理syslog的基本原理是通过网络传输日志消息。

它由三个主要组件组成:发送方(syslog client)、接收方(syslog server)和日志消息(syslog message)。

1. 发送方(syslog client):发送方负责收集系统日志消息并将其发送到接收方。

发送方可以是操作系统的日志服务,也可以是应用程序或设备的日志功能。

2. 接收方(syslog server):接收方是用于接收和存储日志消息的服务器。

它通常由系统管理员设置并运行在网络中的一台服务器上。

接收方可以收集来自多个发送方的日志消息,并对其进行存储、过滤和分析。

3. 日志消息(syslog message):日志消息是由发送方生成的系统日志。

它包含了记录的事件、时间戳、设备信息、日志级别等重要信息。

日志消息可以根据不同的设备和应用程序进行格式化。

三、syslog的配置和使用步骤1. 配置发送方(syslog client):- 在发送方上找到并编辑syslog配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

- 添加或修改配置项以指定syslog服务器的IP地址和端口号。

例如:*.* @192.168.1.100:514。

- 保存配置文件并重启syslog服务,使配置生效。

2. 配置接收方(syslog server):- 在接收方上安装syslog服务器软件,如rsyslog、syslog-ng 等。

- 打开syslog服务器的配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

syslog配置方法

1、编辑syslog配置文件,将相关日志告警级别设置及目标主机添加至配置文件。

2、保存、退出后重新启动syslog服务:

stopsrc -s syslogd

startsrc -s syslogd

实现脚本如下:

printf "### Following lines added by CISecurity \AIX syslog.conf\n\

log { source(src); destination(d_udp); };

重新启动syslog-ng服务

#/etc/init.d/syslog-ng restart

实现脚本如下:

Syslog:

printf "### Following lines added by CISecurity \Linux syslog.conf\n\

*.info;mail.none\t\t@10.1.1.70

*.emerg;*.alert;*.crit;*.err;*.warning;*.notice;*.info;*.debug;mail.none\t\t@10.1.1.70\n" >> /etc/syslog.conf

stopsrc -s syslogd

打开Windows命令提示符(开始->运行 输入CMD)

C:\>evtsys –i –h 10.1.1.70

#(日志服务器的IP地址)

-i 表示安装成系统服务

-h 指定log服务器的IP地址

如果要卸载evtsys,则:

net stop evtsys

evtsys -u

启动该服务:

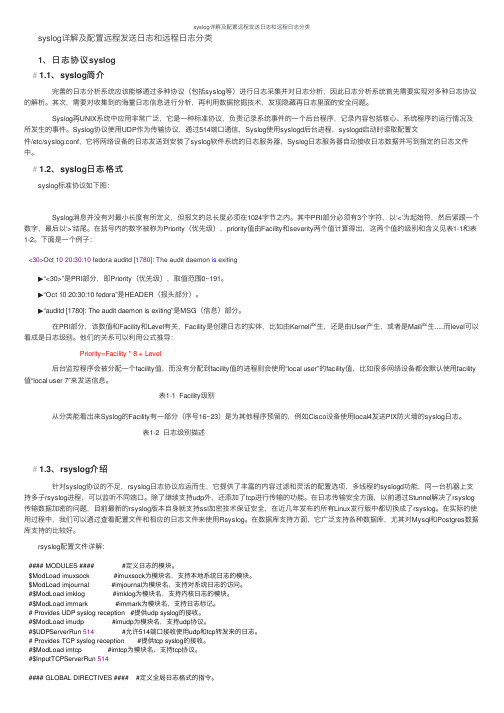

syslog详解及配置远程发送日志和远程日志分类

syslog详解及配置远程发送⽇志和远程⽇志分类syslog详解及配置远程发送⽇志和远程⽇志分类1、⽇志协议syslog# 1.1、syslog简介 完善的⽇志分析系统应该能够通过多种协议(包括syslog等)进⾏⽇志采集并对⽇志分析,因此⽇志分析系统⾸先需要实现对多种⽇志协议的解析。

其次,需要对收集到的海量⽇志信息进⾏分析,再利⽤数据挖掘技术,发现隐藏再⽇志⾥⾯的安全问题。

Syslog再UNIX系统中应⽤⾮常⼴泛,它是⼀种标准协议,负责记录系统事件的⼀个后台程序,记录内容包括核⼼、系统程序的运⾏情况及所发⽣的事件。

Syslog协议使⽤UDP作为传输协议,通过514端⼝通信,Syslog使⽤syslogd后台进程,syslogd启动时读取配置⽂件/etc/syslog.conf,它将⽹络设备的⽇志发送到安装了syslog软件系统的⽇志服务器,Syslog⽇志服务器⾃动接收⽇志数据并写到指定的⽇志⽂件中。

# 1.2、syslog⽇志格式syslog标准协议如下图: Syslog消息并没有对最⼩长度有所定义,但报⽂的总长度必须在1024字节之内。

其中PRI部分必须有3个字符,以‘<’为起始符,然后紧跟⼀个数字,最后以‘>’结尾。

在括号内的数字被称为Priority(优先级),priority值由Facility和severity两个值计算得出,这两个值的级别和含义见表1-1和表1-2。

下⾯是⼀个例⼦:<30>Oct 1020:30:10 fedora auditd [1780]: The audit daemon is exiting▶“<30>”是PRI部分,即Priority(优先级),取值范围0~191。

▶“Oct 10 20:30:10 fedora”是HEADER(报头部分)。

▶“auditd [1780]: The audit daemon is exiting”是MSG(信息)部分。

常见日志协议

常见日志协议在计算机网络中,日志协议是用于记录和存储系统、应用程序或设备生成的事件和消息的一种通信协议。

通过日志协议,管理员和开发人员可以追踪系统的运行状态、故障排查以及性能监测。

本文将介绍一些常见的日志协议及其特点。

1. SyslogSyslog是一种标准化的日志协议,主要用于UNIX和类UNIX系统。

它使用UDP或TCP传输协议,消息以文本格式传输。

Syslog包含了许多标准化的日志消息格式,如RFC 5424、RFC 5425和RFC 5426。

由于Syslog具有灵活性和可定制性,它在许多操作系统和设备中被广泛应用。

它还支持远程日志记录,可以将日志消息发送到远程服务器进行集中存储和分析。

2. Windows事件日志Windows事件日志是Windows操作系统中的一种日志记录系统。

它使用ETW (事件追踪器)框架来收集和处理日志。

Windows事件日志将日志消息分为三个主要类别:应用程序日志、系统日志和安全日志。

每个类别都包含了预定义的事件和消息,管理员可以根据需要自定义事件。

Windows事件日志具有高可靠性和安全性,并可通过Windows管理控制台进行管理。

3. Apache日志Apache是一种流行的Web服务器软件,其日志记录功能非常强大。

Apache可以生成多种类型的日志,包括访问日志、错误日志和启动日志。

访问日志记录了来自客户端的请求和服务器的响应,对于分析网站流量和监测访问情况非常有用。

错误日志记录了服务器发生的错误和警告,有助于故障排查和修复。

启动日志记录了服务器的启动过程,提供了有关服务器状态和配置的信息。

4. SNMP日志SNMP(简单网络管理协议)是一种用于管理和监控网络设备的协议。

SNMP代理程序可以生成日志消息,报告设备的状态、事件和配置更改。

SNMP日志可以提供有关网络设备运行状况的宝贵信息,如接口状态、CPU利用率和内存使用情况。

管理员可以使用SNMP管理工具来收集和分析这些日志,从而进行故障排查和性能优化。

python 正则表达式工具 syslog解析

python 正则表达式工具syslog解析Python正则表达式工具在syslog解析中的应用在日志分析和处理过程中,syslog是一种常见的日志格式,它用于记录操作系统和网络设备的事件和错误信息。

为了有效地分析和提取有用的信息,我们可以使用Python中的正则表达式工具进行syslog解析。

本文将详细介绍如何使用Python正则表达式工具来解析syslog,并且以中括号内的内容为主题展开。

第一步:了解syslog日志格式在开始解析syslog之前,我们需要先了解其具体的日志格式。

通常,它的一般格式如下所示:<时间戳> <设备标识符> <消息内容>其中,时间戳表示事件发生的时间,设备标识符用于区分不同的设备或来源,消息内容是日志的具体信息。

在真实的syslog日志中,这些信息可能存在更多的字段和格式化的内容。

第二步:导入必要的Python模块在使用Python正则表达式工具解析syslog之前,我们需要导入re模块。

re模块提供了编译、匹配和替换正则表达式的功能。

pythonimport re第三步:编写正则表达式模式接下来,我们需要编写一个正则表达式模式来匹配syslog日志中我们感兴趣的部分。

根据题目要求,我们需要匹配中括号内的内容。

在syslog 中,中括号内通常表示特定的事件或消息类型。

pythonpattern = r'\[(.*?)\]'上述正则表达式模式中,r表示原始字符串,\[(.*?)\]用于匹配中括号内的内容,并使用括号将其分组以便后续处理。

第四步:编写解析函数为了方便重复使用,我们可以将解析syslog的逻辑封装在一个函数中。

该函数将接受一个syslog字符串作为输入,并返回所有匹配到的中括号内的内容。

pythondef parse_syslog(log):matches = re.findall(pattern, log)return matches在上述代码中,使用re.findall()函数从syslog中查找所有与模式匹配的内容,并将结果保存在一个列表中。

Syslog配置

一.Syslog系统日志应用概述syslog是Linux系统默认的日志守护进程。

默认的syslog配置文件是/etc/syslog.conf 文件。

程序,守护进程和内核提供了访问系统的日志信息。

因此,任何希望生成日志信息的程序都可以向syslog 接口呼叫生成该信息。

几乎所有的网络设备都可以通过syslog协议,将日志信息以用户数据报协议(UDP)方式传送到远端服务器,远端接收日志服务器必须通过syslogd监听UDP 端口514,并根据syslog.conf配置文件中的配置处理本机,接收访问系统的日志信息,把指定的事件写入特定文件中,供后台数据库管理和响应之用。

意味着可以让任何事件都登录到一台或多台服务器上,以备后台数据库用off-line(离线) 方法分析远端设备的事件。

通常,syslog 接受来自系统的各种功能的信息,每个信息都包括重要级。

/etc/syslog.conf 文件通知syslogd 如何根据设备和信息重要级别来报告信息。

二.syslog配置其主要的配置文件有两个:/etc/sysconfig/syslog 这里定义syslog服务启动时可加入的参数。

/etc/syslog.conf 这个是syslog服务的主要配置文件,根据定义的规则导向日志信息。

2.1设置主配置文件/etc/syslog.conf根据如下的格式定义规则:facility.level action设备.优先级动作facility.level 字段也被称为seletor(选择条件),选择条件和动作之间用空格或tab 分割开。

2.1.1 facilityfacility定义日志消息的范围,其可使用的key有:auth -由pam_pwdb 报告的认证活动。

authpriv -包括特权信息如用户名在内的认证活动cron -与cron 和at 有关的计划任务信息。

daemon -与inetd 守护进程有关的后台进程信息。

syslog与syslog服务器的配置

syslog与syslog服务器的配置服务器socketunix终端cronlinux1. 前言syslog是UNIX系统中提供的一种日志记录方法(RFC3164),syslog本身是一个服务器,程序中凡是使用syslog记录的信息都会发送到该服务器,服务器根据配置决定此信息是否记录,是记录到磁盘文件还是其他地方,这样使系统内所有应用程序都能以统一的方式记录日志,为系统日志的统一审计提供了方便。

2. 日志格式syslog记录的日志格式为:月日时:分:秒主机名标志日志内容3. syslog编程为记录日志,通常用到3个函数,openlog(3),syslog(3)和closelog(3),openlog(3)和closelog(3)不是必须的,没有openlog(3)的话将用系统缺省的方式记录日志。

#include <syslog.h>void openlog( char *ident, int option, int facility)void syslog( int priority, char *format, ...)void closelog( void )openlog(3)有三个参数,第一个参数是标志字符串,也就是日志中的第5个字段,不设的话缺省取程序名称;第二个参数是选项,是下面一些标志位的组合:LOG_CONS:日志信息在写给日志服务器的同时打印到终端LOG_NDELAY:立即记录日志LOG_PERROR:把日志信息也输出到标准错误流LOG_PID:在标志字段中记录进程的PID值第三个参数是说明日志类型的,定义了以下类型:syslog(3)函数主要的是第一个参数priority,后面那些参数就是和printf(3)函数用法一样了,priority值表示该条日志的级别,日志级别分8级,由高到低的顺序为:如果openlog(3)时没有指定facility,是可以把facility的值或到priority中的,如(LOG_AUTH | LOG_INFO),已经设置了就可以不用或了。

syslog 协议

syslog 协议Syslog 协议。

Syslog 是一种用于网络设备、操作系统和应用程序之间进行日志信息交换的标准协议。

它可以帮助系统管理员实时监控系统运行状态、故障排查和安全审计。

本文将介绍 Syslog 协议的基本原理、消息格式和使用场景。

Syslog 协议基本原理。

Syslog 协议基于 UDP 或 TCP 协议,使用标准的端口号 514 进行通信。

它采用客户端-服务器模式,客户端负责生成日志消息并将其发送到 Syslog 服务器,服务器则负责接收、存储和处理这些消息。

Syslog 消息格式。

Syslog 消息由三个部分组成,优先级、时间戳和消息内容。

优先级由 Facility 和 Severity 两部分组成,用于指示消息的来源和严重程度。

时间戳记录了消息生成的时间,通常采用 RFC3339 标准格式。

消息内容包括了日志信息的具体内容和相关的元数据。

Syslog 使用场景。

Syslog 协议被广泛应用于各种网络设备、操作系统和应用程序中,用于收集、传输和存储日志信息。

它可以帮助系统管理员实时监控系统运行状态、故障排查和安全审计。

在网络设备中,Syslog 可以记录路由器、交换机、防火墙等设备的运行日志;在操作系统中,Syslog 可以记录内核、系统服务和应用程序的日志;在应用程序中,Syslog 可以记录用户操作、错误信息和安全事件。

Syslog 配置和管理。

在 Linux 系统中,Syslog 服务由 rsyslog 或 syslog-ng 等软件实现。

系统管理员可以通过配置文件来指定日志的存储位置、转发规则和处理方式。

在网络设备中,Syslog 通常由设备的管理界面进行配置,可以指定 Syslog 服务器的地址和日志级别。

在应用程序中,开发人员可以使用各种编程语言的日志库来生成和发送 Syslog 消息。

Syslog 安全性和可靠性。

由于 Syslog 使用 UDP 协议进行消息传输,因此在网络不稳定或拥堵的情况下可能会丢失部分日志消息。

linux操作系统syslog操作说明

一、linux操作系统syslog配置说明:linux操作系统的syslog配置有三种syslog配置,分别是:syslog、rsyslog、syslog-ng1、Syslog举例1)寻找syslog.conf文件#find / -name syslog.conf注:syslog.conf文件通常是存储与根目录的etc下。

2)修改syslog.conf文件#vi /etc/syslog.conf说明:vi 后输入syslog.conf文件的绝对路径,如/etc/syslog.conf。

然后,按insert (i)后即可修改文件。

在该文件最后添加一条命令:*.* @ IPAddress说明:* @之间为<tab>键,切勿漏输;IPAddress是日志审计的IP 如@192.168.52.6这里的*.* 代表所有的日志,也可以定义如mail.* 或者*.info 等指定具体的日志进行发送。

最后,按ESC后输wq保存修改。

3)重启syslog服务#service syslog restart2、Rsyslog举例1)寻找rsyslog.conf文件#find / -name rsyslog.conf注:rsyslog.conf文件通常是存储与根目录的etc下。

2)修改rsyslog.conf文件#vi /etc/rsyslog.conf说明:vi 后输入rsyslog.conf文件的绝对路径,如/etc/rsyslog.conf。

然后,按insert(i)后即可修改文件。

在该文件最后添加一条命令:*.* @ IPAddress说明:* @之间为<tab>键,切勿漏输;IPAddress是日志审计的IP 如@192.168.52.6这里的*.* 代表所有的日志,也可以定义如mail.* 或者*.info 等指定具体的日志进行发送。

最后,按ESC后输wq保存修改。

3)重启syslog服务#service rsyslog restart3、Syslog-ng 举例1)寻找syslog-ng.conf文件#find / -name rsyslog.conf2)修改:/etc/syslog-ng/syslog-ng.conf配置文件,在该文件内容最后加入以下代码:destination d_syslog { udp("IPAddress" port(514)); };filter:filter f_soc { level(info..emerg) };log:log { source(s_sys); filter(f_soc); destination(d_syslog); };最后,按ESC后输wq保存修改。

syslog详解

syslog详解1,syslog是啥?2,syslog内的⽂件都是⼲啥⽤的?syslog的⽇志⽂件都是存放在/var/log⾥的,1),apport.log是系统崩溃记录,2),apt/,安装卸载软件的信息,其下history.log详细记录了什么时间谁装了什么包,term.log记录的是装包的时候打印出来的具体安装信息的3),auth.log,登录认证,我的电脑貌似只记录root登录,,当然了,普通⽤户使⽤sudo命令也能给你记录下来。

4),dpkg.log,使⽤dpkg安装或者删除软件包留下的⽇志信息,当然了我瞅着使⽤apt命令的时候,dpkglog也是有记录的,很可能是apt内部调⽤了dpkg5),btmp,记录错误的登录尝试;(⾃⼰电脑上尝试打开,结果发现是空的,,)6),lastlog,記錄每個⽤⼾最後的登⼊信息。

7),gdm3,据说gdm3,kdm 和 lightdm 都是显⽰管理器。

它们提供图形化登录并处理⽤户⾝份验证。

我瞅着我的电脑⾥gdm3⽬录下是啥也⽊有,但是gdm3这个东西确实安装了,不信你⾃⼰看:dpkg --list|grep gdm38),kern.log,内核产⽣的信息,看了也没看懂。

9),php-fpm7.2.log,这个⼤约是php-fpm⾃⼰的log信息。

就⼀条,log file reopened。

10),apache2和mysql⽂件夹就不⽤说了,这俩各⾃属于不同的app,但是有⼀点,apache2⽬录不能删除,删除了以后apache2重新运⾏的时候就会报错,说没权限创建log⽂件,跑不起来。

mysql和⾥⾯的error.log千万别删,删了就跑不起来了,会告诉你各种错。

别问我为啥知道,,说多了都是泪。

解决⽅案是,⾃⼰想办法找个没问题的error.log放进去。

mysql运⾏的时候error.log是空的,但是mysql的service⼀旦停⽌,嘿嘿嘿,,多出来20多⾏,看起来是挨个把mysql相关的进程关了,,最后⼀⾏是,,Shutdown complete。

Syslog功能

Syslog服务器收集系统log信息在定位设备故障时,如果能够收集到故障时设备的部分命令输出信息,对故障检查将有极大帮助,但在很多情况下,由于种种原因,手工收集信息可能会有困难,往往不能及时收集到有用的信息。

而使用设备自带的syslog 功能,可以自动收集部分设备运行状态信息,并保存在一个syslog 服务器中,这样,即使设备被重新启动了,这些状态信息仍然可以从syslog 服务器中获取,从而为故障定位提供帮助。

syslog要考虑的主要是哪些日志需要发送到日志服务器上,即日志等级,0.emergency—Logs only emergency events. Such as system is unusable1.alert—Logs alert and more severe events. Action must be taken immeditedly2.critical—Logs critical and more severe events.3.error—Logs error and more severe events.4.warning—Logs warning and more severe events.5.notice—Logs notice and more severe events.rmational—Logs informational and more severe events.7.debug—Logs all events, including debug events.如果设置logging level 6 将记录事件严重级别定义为从informational开始,一直到最紧急级别的事件全部记录到前边指定的syslog server7750的log事件流分为4种级别:1.Security —用于记录用户登录,登录失败,越级操作尝试等安全方面的内容;2.Change —用于记录配置修改或节点运行状态改变的log;3.Debug—trace -用于分析协议细节的debug;4.Main —除了上述内容外的其它log内容;7750的log的应用:7750# show log applications==================================Log Event Application Names==================================Application Name ----------------------------------APPLICATION_ASSURANCEAPS APS K1K2以及切换信息ATM Cpos 155M端口E1信息BGPCCAGCFLOWDCHASSISCPMHWFILTERDEBUGDHCPDHCPSDOT1AGDOT1XEFM_OAMFILTERGSMPIGMPIGMP_SNOOPINGIPIPSECISISLAGLDPLILOGGERMCACMCPATHMC_REDUNDANCYMIRRORMLDMLD_SNOOPINGMPLSMSDPNTPOAMOSPFPIMPIM_SNOOPINGPORTPPPPPPOEQOSRIPROUTE_POLICYRSVPSECURITYSNMPSTPSUBSCR_MGMTSVCMGRSYSTEMTIPTODUSERUSER_DBVRRPVRTRSys log 服务器配置:Syslog服务器硬件基本配置:●操作系统:Windows xp/2000;●内存:1G;●硬盘:200G;●CPU:1.6GHzSyslog服务器软件:●3CDaemonSyslog 服务配置完成后,每台需要记录syslog 信息的设备均会将log 信息记录到文件名与自身IP地址对应的log 文件中。

syslog格式解析

syslog格式是一种用于记录系统事件的日志格式,通常用于Unix和类Unix系统。

它由RFC 3164定义,具有以下特点:

1. 结构化:syslog消息由一个或多个头部和一个消息体组成。

头部包含有关消息的元数据,如时间戳、主机名、进程ID等。

消息体包含实际的事件信息。

2. 可扩展性:syslog格式支持添加自定义字段,以适应不同的应用场景。

3. 兼容性:syslog格式在不同的操作系统和设备上具有较好的兼容性。

syslog格式的主要组成部分如下:

1. 时间戳:表示事件发生的时间,格式为“MMM dd HH:mm:ss”或“MMM d HH:mm:ss”。

2. 主机名:表示产生事件的主机名。

3. 进程ID:表示产生事件的进程ID。

4. 应用名称:表示产生事件的应用名称。

5. 优先级:表示事件的紧急程度,范围为0-7,其中0为最高优先级。

6. 标志位:表示事件的特殊属性,如是否为终端设备产生的事件等。

7. 消息正文:包含实际的事件信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

0days, 00:13:47, PPPOE: RX PADS.

0days, 00:13:47, PPP LCP: TX CONFIGURE_REQUEST.

0days, 00:13:47, PPP LCP: RX CONFIGURE_REQUEST.

0days, 00:13:49, PPP LCP: TX CONFIGURE_ACK.

0days, 00:13:49, PPP LCP: RX CONFIGURE_ACK.

0days, 00:13:50, PPP SM: retry.

0days, 00:13:50, PPP PAP: TX AUTHENTICATION_REQUEST.

0days, 00:13:43, PPPOE: TX PADR.

0days, 00:13:43, PPPOE: RX PADS.

0days, 00:13:43, PPP LCP: TX CONFIGURE_REQUEST.

0days, 00:13:43, PPP LCP: RX CONFIGURE_REQUEST.

E_REQUEST.

0days, 00:13:29, PPP LCP: TX CONFIGURE_ACK.

0days, 00:13:29, PPP LCP: RX CONFIGURE_ACK.

0days, 00:13:30, PPP LCP: TX TERMINATION_REQUEST.

0days, 00:13:51, PPP PAP: RX AUTHENTICATION_NAK.

0days, 00:13:51, PPP LCP: TX TERMINATION_REQUEST.

0days, 00:13:51, PPP LCP: RX TERMINATION_REQUEST.

0days, 00:13:59, PPPOE SM: retry.

0days, 00:13:59, PPPOE: TX PADI.

0days, 00:13:59, PPPOE: RX PADO,AC-NAME=HI-LG-LC-BAS-1.MAN.SE1200-D905L4310L006P,AC-MAC=02001904

0days, 00:13:47, try special dail type: 1

0days, 00:13:47, HENAN CNC authentication.

0days, 00:13:47, PPPOE: TX PADI.

0days, 00:13:47, PPPOE: RX PADO,AC-NAME=HI-LG-LC-BAS-1.MAN.SE1200-D905L4310L006P,AC-MAC=02001904

0days, 00:13:49, PPP DOWN: TX TERMINATION_ACK.

0days, 00:13:49, PPP LCP: RX TERMINATION_ACK.

0days, 00:13:49, PPPOE: RX PADT.

0days, 00:13:49, try special dail type: 2

0days, 00:14:03, PPPOE SM: retry.

0days, 00:14:03, PPPOE: TX PADI.

0days, 00:14:03, PPPOE: RX PADO,AC-NAME=HI-LG-LC-BAS-1.MAN.SE1200-D905L4310L006P,AC-MAC=02001904

0days, 00:14:03, PPPOE: TX PADR.

0days, 00:14:04, PPPOE: RX PADT.

0days, 00:14:05, PPPOE SM: retry.

0days, 00:14:05, PPPOE: TX PADI.

0days, 00:14:05, PPPOE: RX PADO,AC-NAME=HI-LG-LC-BAS-1.MAN.SE1200-D905L4310L006P,AC-MAC=02001904

0days, 00:13:49, PPP PAP: RX AUTHENTICATION_NAK.

0days, 00:13:49, PPP LCP: TX TERMINATION_REQUEST.

0days, 00:13:49, PPP LCP: RX TERMINATION_REQUEST.

0days, 00:13:59, PPP LCP: TX CONFIGURE_ACK.

0days, 00:13:59, PPP LCP: RX CONFIGURE_ACK.

0days, 00:14:00, PPP LCP: TX TERMINATION_REQUEST.

0days, 00:14:00, PPPOE: TX PADT.

0days, 00:13:43, PPP LCP: TX CONFIGURE_ACK.

0days, 00:13:43, PPP LCP: RX CONFIGURE_ACK.

0days, 00:13:44, PPP SM: retry.

0days, 00:13:44, PPP PAP: TX AUTHENTICATION_REQUEST.

# L = 192.168.1.1 : M = 255.255.255.0

# W1 = PPPoE : W = 0.0.0.0 : M = 0.0.0.0 : G = 0.0.0.0

# Cnt = 5120, Free = 5079, Busy = 41

##########################################################################

0days, 00:13:59, PPPOE: TX PADR.

0days, 00:13:59, PPPOE: RX PADS.

0days, 00:13:59, PPP LCP: TX CONFIGURE_REQUEST.

0days, 00:13:59, PPP LCP: RX CONFIGURE_REQUEST.

0days, 00:13:30, PPPOE: TX PADT.

0days, 00:13:31, PPPOE SM: retry.

0days, 00:13:31, PPPOE: TX PADI.

0days, 00:13:33, PPPOE: RX PADT.

0days, 00:13:43, PPP LCP: TX TERMINATION_REQUEST.

0days, 00:13:49, HUNAN Vnet authentication.

0days, 00:13:49, PPPOE: TX PADI.

0days, 00:13:49, PPPOE: RX PADO,AC-NAME=HI-LG-LC-BAS-1.MAN.SE1200-D905L4310L006P,AC-MAC=02001904

0days, 00:14:05, PPP LCP: TX CONFIGURE_ACK.

0days, 00:14:05, PPPOE: TX PADR.

0days, 00:14:05, PPPOE: RX PADS.

0days, 00:14:05, PPP LCP: TX CONFIGURE_REQUEST.

0days, 00:14:05, PPP LCP: RX CONFIGURE_REQUEST.

0days, 00:13:43, PPPOE: TX PADT.

0days, 00:13:43, try special dail type: 0

0days, 00:13:43, PPPOE: TX PADI.

0days, 00:13:43, PPPOE: RX PADO,AC-NAME=HI-LG-LC-BAS-1.MAN.SE1200-D905L4310L006P,AC-MAC=02001904

##########################################################################

# MW316R System Log

# Time = 2006-01-01 8:15:03 909s

# H-Ver = MW316R 1.0 00000000 : S-Ver = 5.0.4 Build 130731 Rel.64290n

0days, 00:14:01, try special dail type: 3

0days, 00:14:01, NANCHANG NetKeeper2.5(V18) authentication. 0x49E0FDF9

0days, 00:14:01, ChangedName = 0]$I.-Abauseradmin

0days, 00:13:47, PPP LCP: TX CONFIGURE_ACK.

0days, 00:13:47, PPP LCP: RX CONFIGURE_ACK.

0days, 00:13:48, PPP SM: retry.

0days, 00:13:48, PPP PAP: TX AUTHENTICATION_REQUEST.

0days, 00:13:45, PPP SM: retry.

0days, 00:13:45, PPP PAP: TX AUTHENTICATION_REQUEST.

0days, 00:13:46, PPP PAP: RX AUTHENTICATION_NAK.