中小企业组网实例

中小型企业无线网络办公解决方案

中小型企业无线网络办公解决方案中小型企业无线网络办公解决方案WLAN 的成功实施提高了员工的办公效率,公司在规模扩大时,节省了网络扩容的时间和成本,并且保护了公司网络建设的长期投资成本,降低了公司网络管理员的工作量。

当前,无线网络解决方案由于其组网灵活,成本低廉等特点得到了中小企业用户青睐。

而且会为中小企业无线办公带来巨大变化。

具体来说, WLAN 的成功实施提高了员工的办公效率,公司在规模扩大时,节省了网络扩容的时间和成本,并且保护了公司网络建设的长期投资成本,降低了公司网络管理员的工作量。

最主要的,还是连接多个办公地点网络,使公司资源得以共享。

小企业 WLAN 设计要求:系统方案应具有高可靠性、稳定性无线传输系统的可靠性是具有实用性的前提。

朗通环球提供的无线产品采用朗讯微电子部门的核心技术,其产品在中国占有 50% 以上的市场份额,其可靠性早已得到国家公安、电信、税务、邮政等很多部门的认可,并有大量的实际应用。

办公区内覆盖效果良好:朗通环球无线网络产品具有业界领先的射频设计,在开放环境中覆盖半径达 550 米,并提供 RTS/CTS 协议、 CSMA/CA 协议、信包重整等机制来解决" 隐藏终端" 问题、多径干扰和干扰环境中正常工作等问题。

具有众多的无线网络实施成功案例,且经验丰富的无线工程师将根据现场环境、用户需求设计网络方案,进行技术把关,并提供技术咨询和方案审核、售后服务等。

可管理性:灵活高效的网管手段,可以合理地调整网络资源、监视网络状态和控制网络运行。

朗通环球 TG 无线系列产品针对用户不同的网络应用水平,提供多种无线网络管理平台。

可以灵活扩展:为了使现有的系统在将来能够得到充分的利用,现有的投资在将来不被浪费,这就需要系统有充分的、灵活的适应能力和可扩展的能力,以便于系统将来的扩容与升级。

朗通环球TG 无线访问点系列具有双插槽设计,利于今后的扩容和升级。

便于日常维护:这是为系统在使用过程中的实际需要考虑的。

小型企业的实际网络工程案例

网络设备管理与维护

学 习 情 境

网络设备管理与维护

学 习 情 境

小型企业的实际网络工程案例

训练描述

学

ISP给某企业分配了一个网段,公网IP地址如下:218.2.135.1/29~218.2.135.6/29他想用218.2.135.1/29这 个IP地址让内部的PC去访问外网,其它的几个IP地址都分配给内部的服务器使用,这三台内部的服务器需

小型企业的实际网络工程案例

训练步骤第一部分:实现ISP与PSTN的拔号互联

学

在ISP的路由器上面也要添加拔号接入模块WIC-1AM,添加的方法如图所示。使之

习

与PSTN连接起来;

情

境

小型企业的实际网络工程案例

训练步骤第一部分:实现ISP与PSTN的拔号互联

学

进入PSTN的配置面板,选择“配置”选项卡,找到Modem4用来接PC0,给它分

习

配给ISP的那个电话号码。然后点击“拔号”按钮进行拨号。如果连接成功这时会

情 境

显示如左图所示的连接状态图。这时我们再到“IP 配置”那里将IP地址的获取方式 改成“动态获取IP参数”,可以查看到PC0获取到的IP地址,如右图所示。

学 习 情 境

小型企业的实际网络工程案例

训练步骤第二部分:公网服务器互联

习

要提供给外网用户访问。在这里PC1与PC2在VLAN 10里面,PC3和PC4在VLAN 20里面。本任务的网络拓

情

扑图如图所示。

境

小型企业的实际网络工程案例

训练要求

根据实验拓扑添加相应的网络设备;

学

为路由器添加WIC-1T或WIC-2T模块,用于模拟公网连接;

习

在内网交换机上划分Vlan10和Vlan20两个VLan,并将PC1、PC2接入Vlan10,将

中小型企业基础网络配置实例

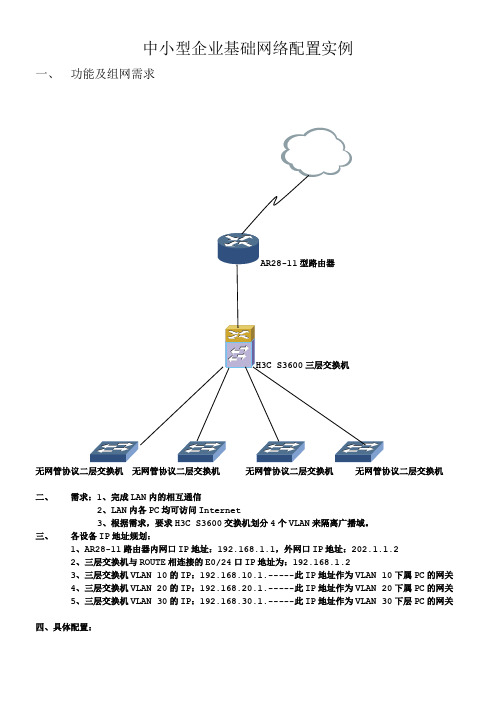

中小型企业基础网络配置实例一、功能及组网需求无网管协议二层交换机无网管协议二层交换机无网管协议二层交换机无网管协议二层交换机二、需求:1、完成LAN内的相互通信2、LAN内各PC均可访问Internet3、根据需求,要求H3C S3600交换机划分4个VLAN来隔离广播域。

三、各设备IP地址规划:1、AR28-11路由器内网口IP地址:192.168.1.1,外网口IP地址:202.1.1.22、三层交换机与ROUTE相连接的E0/24口IP地址为:192.168.1.23、三层交换机VLAN 10的IP:192.168.10.1.-----此IP地址作为VLAN 10下属PC的网关4、三层交换机VLAN 20的IP:192.168.20.1.-----此IP地址作为VLAN 20下属PC的网关5、三层交换机VLAN 30的IP:192.168.30.1.-----此IP地址作为VLAN 30下层PC的网关四、具体配置:1、路由器配置[Quidway] acl number 2000[Quidway-acl-basic-2000] rule permit source 192.168.0.0 0.0.0.255配置允许进行NAT转换的内网地址段[Quidway-acl-basic-2000] rule deny[Quidway] interface Ethernet0/1[Quidway-Ethernet0/1] ip address 192.168.0.1 255.255.255.0内网网关[Quidway] interface Ethernet0/0[Quidway-Ethernet0/0] ip address 202.1.1.2 255.255.255.0[Quidway-Ethernet0/0] nat outbound 2000在出接口上进行NAT转换[Quidway] ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 配置默认路由----外网[Quidway] Ip route-static0.0.0.0 0.0.0.0 192.168.1.2 配置默认路由----内网2、三层交换机配置1.创建(进入)VLAN10[Switch A]vlan 102.将E0/1加入到VLAN10[Switch A-vlan10]port Ethernet 0/13.创建(进入)VLAN接口10[Switch A]interface Vlan-interface 104.为VLAN接口10配置IP地址[Switch A-Vlan-interface10]ip address 192.168.10.1 255.255.255.05.创建(进入)VLAN20[Switch A]vlan 206.将E0/2加入到VLAN20[Switch A-vlan20]port Ethernet 0/27.创建(进入)VLAN接口20[Switch A]interface Vlan-interface 208.为VLAN接口20配置IP地址[Switch A-Vlan-interface20]ip address 192.168.20.1 255.255.255.0创建(进入)VLAN 30[Switch A]vlan 3010.将E0/3加入到VLAN30[Switch A-vlan20]port Ethernet 0/311.创建(进入)VLAN接口30[Switch A]interface Vlan-interface 3012.为VLAN接口30配置IP地址[Switch A-Vlan-interface30]ip address 192.168.30.1 255.255.255.013.创建(进入)VLAN100[Switch A]vlan 10014.将E0/24加入到VLAN100[Switch A-vlan100port Ethernet 0/2415.创建(进入)VLAN接口100[Switch A]interface Vlan-interface 10016.为VLAN接口100配置IP地址[Switch A-Vlan-interface100]ip address 192.168.1.2 255.255.255.0 『Switch A路由设置』17. 设置交换机的默认路由的下跳到Route A[Switch A]ip route 0.0.0.0 0.0.0.0 192.168.1.1更多基础配置实例我会在没事的时候慢慢的写出来,发给大家。

典型中小型企业网络规划案例

人事部 财务部 销售部 市场部 技术部

方案设计-设备清单

设备清单

序号

设备型号

1 WS-C2950G-48-EI

2 2621XM

3 RJ45-RJ45交叉跳线 4 RJ45-RJ45直连跳线

描述

数量

快速以太网交换机,交换方式:存储-转

5

发;背板带宽(Gbps):136;端口

数:48;模块化插槽数:2

Page 11/21

IP子网划分

不等分IP地址的子网划分

192 16811128/27

192 16811160/27

192 168110/25

192 16811192/27 192 16811192/27

Page 12/21

IP地址规划31

❖ 全部的地址空间是192 168100/24和192168110/24 ❖ 远程分支机构的IP地址是192168200/24。

用途

连接Sw1 连接远程分支机 构

连接R1 连接Sw2 连接Sw3 连接Sw4 连接Sw5 连接总经理PC 连接副总经理PC 连接用户PC 连接用户PC

接口类型

Trunk接口 路由接口

Trunk接口 Trunk接口 Trunk接口 Trunk接口 Trunk接口 Access接口,Vlan50 Access接口,Vlan50 Access接口,Vlan10 Access接口,Vlan20

连接SW1 连接用户PC 连接用户PC

连接SW1 连接用户PC 连接用户PC

Page 17/21

接口类型

Trunk接口 Access接口,Vlan10 Access接口,Vlan20

Trunk接口 Access接口,Vlan10 Access接口,Vlan20

中小型企业网络搭建分析毕业论文

中小型企业网络搭建分析毕业论文XXXXXXXXXXXXXXXXX学院XXXXXXXX届高职毕业作业中小型企业网络搭建分析指导老师:XXXXXX职称:XXXX学生姓名:XXXXXX学生学号:XXXXXXXXXXXXXXXX年级:XXXX级专业:计算机网络技术时间:XXXX年XX月XX日毕业设计任务书目录摘要 (3)前言 (4)第一章中小企业网络需求分析 (5)第二章典型中小企业组网实例 (5)第三章网络布线和综合布线 (15)第四章局域网的安全控制和病毒防治 (20)致谢 (26)摘要信息化浪潮风起云涌的今天,企业内部网络的建设已经成为提升企业核心竞争力的关键因素。

企业网已经越来越多地被人们提到,利用网络技术,现代企业可以在供应商、客户、合作伙伴、员工之间实现优化的信息沟通。

这直接关系到企业能否获得关键的竞争优势。

近年来越来越多的企业都在加快构建自身的信息网络,而其中绝大多数都是中小企业。

目前我国企业尤其是中小型企业网络建设正在如火如荼的进行着,本文以中小型企业内部局域网的组建需求、实际管理为出发点,从中小型企业局域网的管理需求和传统局域网技术入手,研究了局域网技术在企业管理中的应用。

关键词:中小企业;局域网;组网案例;网络布局;网络安全;前言随着计算机及局域网络应用的不断深入,特别是各种计算机应用系统被相继应用在实际工作中,各企业、各单位同外界信息媒体之间的相互交换和共享的要求日益增加。

需要使各单位相互间真正做到高效的信息交换、资源的共享,为各单位人员提供准确、可靠、快捷的各种生产数据和信息,充分发挥各单位现有的计算机设备的功能。

为加强各公司内各分区的业务和技术联系,提高工作效率,实现资源共享,降低运作及管理成本,公司有必要建立企业内部局域网。

局域网要求建设基于TCP/IP协议和WWW技术规范的企业内部非公开的信息管理和交换平台,该平台以WEB为核心,集成WEB、文件共享、信息资源管理等服务功能,实现公司员工在不同地域对内部网的访问。

中小企业实用组网方案实例

中小企业实用组网方案实例随着信息技术的不断发展,互联网已经成为了企业进行业务活动和信息传递的重要工具。

中小企业也不例外,越来越多的企业开始重视组网建设,以提高办公效率和信息安全性。

下面将介绍一个实用的中小企业组网方案,帮助企业实现高效的数据传输和安全保障。

一、需求分析这个企业是一家中型工厂,员工规模大约在200人左右,分布在不同的楼层和区域。

企业需要实现以下几个需求:1.高效的数据传输:员工之间需要快速地共享文件和资源,同时也需要稳定可靠的上网速度。

2.网络安全性:数据的安全性是企业的重要课题,防止外部黑客的攻击和内部数据泄漏。

3.灵活的网络拓扑:以满足企业未来的扩展需求。

二、网络拓扑设计基于上述需求,可以设计以下的网络拓扑结构:1.核心交换机:选用一台高性能的核心交换机,连接企业的所有子网和外部网络。

核心交换机具有高带宽和高处理能力,以确保数据传输的高效性和网络拓扑的可扩展性。

2.机房交换机:企业需要建立一个机房来放置服务器和网络设备。

在机房中选择一台可靠稳定的交换机,并与核心交换机相连。

机房交换机负责将数据从核心交换机传输到各个子网。

3.楼层交换机:每个楼层设置一个交换机,与机房交换机相连。

楼层交换机用于连接各个楼层的终端装置,如电脑、打印机等,实现局域网内的数据传输。

4.网络安全设备:在核心交换机和机房交换机的流量入口处设置防火墙,以防止外部攻击和数据泄露。

同时,可以加入入侵检测系统和数据加密技术,提高网络的安全性。

三、IP地址规划为了有效管理和分配IP地址,可以按照以下规划划分网段:1.核心交换机:为核心交换机分配一个私有IP地址,用于管理和配置交换机。

2.机房交换机:为机房交换机分配一个私有IP地址,用于连接核心交换机和楼层交换机。

3.楼层交换机:按照楼层划分,为每个楼层的交换机分配一个私有IP地址,用于连接终端装置。

4.终端装置:为每台电脑和其他终端装置分配一个私有IP地址,并设置子网掩码和默认网关。

综合案例1-中小企业网络组建与配置Word版

综合案例1-中小企业网络组建与配置Word版中小企业网络组建与配置目录案例背景 (1)需求分析 (1)拓扑结构 (2)组网设备 (2)地址规划 (3)方案实施 (3)配置步骤 (5)1、网络设备基本配置 (5)(1)S2126G-A1交换机基本配置 (5)(2)S2126G-B1交换机基本配置 (7)(3)S2126G-C1交换机基本配置 (8)(4)S3550-24-A的基本配置 (9)(5)S3550-24-B的基本配置 (11)(6)S3550-24-C的基本配置 (12)(7)S6806E-A的基本配置 (14)(8)R2624-A的基本配置 (15)2、OSPF路由选择协议配置及测试 (15)(1)S3550-24-A OSPF路由协议配置 (15)(2)S3550-24-B OSPF路由协议配置 (16)(3)S3550-24-C OSPF路由协议配置 (16)(4)S6806E OSPF路由协议配置 (17)(5)R2624-A OSPF路由协议配置 (17)3、服务器配置 (17)DNS.DHCP.EMAIL.WEB.FTP配置 (18)总结 (21)参考文献 (21)案例背景某小型企业现有300个结点,需要建设一个小型网络以实现该企业内部的相互通信和与外部的联系,通过该网络提高企业的发展和企业内部办公的信息化、办公自动化。

该企业有15个部门,则需要让这15个部门能够通过该网络访问互联网,并能实现部门之间信息化的合作。

所以该网络的必须体现办公的方便性、迅速性、高效性、可靠性、科技性、资源共享、相互通信、信息发布及查询等功能,以作为支持企业内部办公自动化、供应链管理以及各应用系统运行的基础设施。

需求分析该网络是一个单核心的网络结构(拓扑结构如图1所示),采用典型的三层结构,核心、汇聚、接入。

各部门独立成区域,防止个别区域发生问题,影响整个网的稳定运行,若某汇聚交换机发生问题只会影响到某几个部门,该网络使用vlan进行隔离,方便员工调换部门。

中小企业典型网络组网实验报告

《中小企业典型网络组网实验报告》一、实验目标首先,先介绍一下本次试验的基本情况:假设该企业有如下几个部门:技术部、财务部、客服部。

另外,还有自己内部的服务器群和网络中心。

在实验过程中,1、PC1所在的VLAN10代表技术部的所有终端设备所属的VLAN。

2、PC5所在的VLAN20代表财务部的所有终端设备所属的VLAN。

3、PC2所在的VLAN30代表客服部的所有终端设备所属的VLAN。

4、PC6所在的VLAN40代表该企业内部的服务器群所属的VLAN。

5、PC7所在的VLAN100代表网络中心的所有终端设备所属的VLAN。

6、PC3代表互联网络。

7、PC4和PC8是用来做交换机和路由器等设备的相关配置。

其次,本次试验的主要目标是:1、各部门VLAN间不能互访,但每个VLAN可以访问企业内部的服务器群VLAN40和VLAN100;2、因为财务部的数据比较重要,所以需要控制该部门,不允许该部门访问互联网,即不允许VLAN20中的用户连接互联网;3、只允许VLAN100中的用户管理网络设备,其他部门拒绝访问,即只有VLAN100的PC能ping通各设备的VLAN1地址;4、VLAN10、VLAN20和VLAN30能自动获取IP。

二、拓扑图三、I P地址规划使用B类网络172.16.0.0/16为该企业划分子网,每个部门对应一个子网,采用虚拟局域网VLAN技术将该企业每个部门隔离,以确保网络的安全,每个部门对应一个VLAN,每个VLAN对应一个子网,为了便于管理和维护,采用24位掩码划分子网,VLAN编号与子网号相对应,如VLAN10所属的子网为172.16.10.0/24,其他子网以此类推。

同时,还需要为公司的服务器群和网管处各四、相关配置1、VLAN配置(1)S3100:(2)E126A:vlan 10 vlan 100port Ethernet1/0/1 port Ethernet1/0/9vlan 20 interface Ethernet1/0/22port Ethernet1/0/9 port link-type trunkinterface Ethernet1/0/16 port trunk permit vlan allport link-type trunk interface Vlan1port trunk permit vlan all ip address 172.16.1.2 255.255.255.0Interface Vlan1ip address 172.16.1.1 255.255.255.0(3)S3600:vlan 10 vlan 99vlan 20 port Ethernet1/0/20vlan 30 vlan 100port Ethernet1/0/1 interface Vlan1vlan 40 ip address 172.16.1.254 255.255.255.0port Ethernet1/0/9interface Vlan10ip address 172.16.10.254 255.255.255.0interface Vlan20ip address 172.16.20.254 255.255.255.0interface Vlan30ip address 172.16.30.254 255.255.255.0interface Vlan40ip address 172.16.40.254 255.255.255.0interface Vlan99ip address 172.16.99.253 255.255.255.0interface Vlan100ip address 172.16.100.254 255.255.255.0interface Ethernet1/0/23port link-type trunkport trunk permit vlan allinterface Ethernet1/0/24port link-type trunkport trunk permit vlan all2、DHCP配置(1)MAR20-21:interface Ethernet0/0ip address 172.16.99.254 255.255.255.0interface Ethernet0/1ip address 202.36.1.1 255.255.255.0ip route-static 0.0.0.0 0.0.0.0 202.36.1.2ip route-static 172.16.0.0 255.255.0.0 172.16.99.253dhcp server ip-pool vlan10network 172.16.10.0 mask 255.255.255.0gateway-list 172.16.10.254dns-list 202.103.224.68 200.200.200.200dhcp server forbidden-ip 172.16.10.254dhcp server ip-pool vlan20network 172.16.20.0 mask 255.255.255.0gateway-list 172.16.20.254dns-list 202.103.224.68 200.200.200.200dhcp server forbidden-ip 172.16.20.254dhcp server ip-pool vlan30network 172.16.30.0 mask 255.255.255.0gateway-list 172.16.30.254dns-list 202.103.224.68 200.200.200.200dhcp server forbidden-ip 172.16.30.254dhcp server forbidden-ip 172.16.100.254dhcp server forbidden-ip 172.16.99.253dhcp server ip-pool pc6static-bind ip-address 172.16.40.80 mask 255.255.255.0static-bind mac-address 001e-0baf-48c6gateway-list 172.16.40.254dns-list 202.103.224.68 200.200.200.200dhcp enable(2)S3600:ip route-static 0.0.0.0 0.0.0.0 172.16.99.254dhcp-server 1 ip 172.16.99.254interface Vlan10dhcp-server 1interface Vlan20dhcp-server 1interface Vlan30dhcp-server 1dhcp relay3、ACL配置在S3600上配置的ACL如下:acl number 3010rule 0 deny ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 rule 1 deny ip source 172.16.30.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 rule 2 permit ip source 172.16.40.80 0 destination 172.16.10.0 0.0.0.255rule 3 permit ip source 172.16.100.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 acl number 3020rule 0 deny ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 rule 1 deny ip source 172.16.30.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 rule 2 permit ip source 172.16.40.80 0 destination 172.16.20.0 0.0.0.255rule 3 permit ip source 172.16.100.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 acl number 3030rule 0 deny ip source 172.16.10.0 0.0.0.255 destination 172.16.30.0 0.0.0.255 rule 1 deny ip source 172.16.20.0 0.0.0.255 destination 172.16.30.0 0.0.0.255 rule 2 permit ip source 172.16.40.80 0 destination 172.16.30.0 0.0.0.255rule 3 permit ip source 172.16.100.0 0.0.0.255 destination 172.16.30.0 0.0.0.255 interface Ethernet1/0/1packet-filter outbound ip-group 3030 rule 0packet-filter outbound ip-group 3030 rule 1packet-filter outbound ip-group 3030 rule 2packet-filter outbound ip-group 3030 rule 3interface Ethernet1/0/23packet-filter outbound ip-group 3010 rule 0packet-filter outbound ip-group 3010 rule 1packet-filter outbound ip-group 3010 rule 2packet-filter outbound ip-group 3010 rule 3packet-filter outbound ip-group 3020 rule 0packet-filter outbound ip-group 3020 rule 1packet-filter outbound ip-group 3020 rule 2packet-filter outbound ip-group 3020 rule 34、网管配置(1)MSR20-21:(2)S3600:local-user admin local-user adminpassword simple admin password simple adminauthorization-attribute level 3 service-type telnetservice-type telnet level 3telnet server enable(3)S3100:(4)E126A:local-user admin local-user adminpassword simple admin password simple adminservice-type telnet service-type telnetlevel 3 level 35、NAT配置在MSR20-21上进行NAT配置如下:acl number 2000rule 0 deny source 172.16.20.0 0.0.0.255rule 1 permit source 172.16.0.0 0.0.255.255rule 5 denyinterface Ethernet0/1nat outbound 2000nat server protocol tcp global 202.36.1.1 telnet inside 172.16.40.80 telnetnat server protocol tcp global 202.36.1.1 www inside 172.16.40.80 www五、测试1、V LAN配置完成后的测试:(1)在各PC上配置其所在VLAN相应的IP地址和网关后,各PC之间能ping通。

典型中小型企业网络规划案例

典型中小型企业网络规划案例1.前言网络对于中小型企业来说,既是业务发展和提高效率的必要工具,也是数据安全和信息交流的保障。

因此,在中小型企业网络规划中,需要注重选择合适的网络设备和技术,以满足企业的业务需求和预算限制。

下面将以一个典型的中小型企业网络规划案例为例,详细介绍网络规划的过程和步骤。

2.案例背景中小型企业,拥有约100名员工,经营范围涵盖销售、采购和仓储等方面。

目前企业正处于快速发展阶段,员工数量和业务量都在不断增加。

由于原有网络设备老化且无法满足日益增长的需求,企业决定进行网络设备的升级和网络规划。

3.网络规划步骤(1)定义需求首先,需要明确企业的网络需求和目标。

考虑到企业的规模、预算和未来发展计划,可以确定以下需求:-提供稳定可靠的有线和无线网络连接,以满足员工的日常办公需求;-支持分支机构之间的远程访问和数据共享;-提供足够的带宽,以支持企业日益增长的业务量;-提供强大的网络安全功能,保护企业的数据和隐私。

(2)网络拓扑设计在确定需求后,可以开始设计网络拓扑结构。

对于中小型企业来说,通常选择三层结构,即核心交换机、接入交换机和终端设备。

核心交换机是网络的中枢,负责处理网络流量、路由和数据转发。

接入交换机则负责将数据从核心交换机分发给终端设备,并将来自终端设备的数据汇集到核心交换机。

在本案例中,可以使用一台高性能的核心交换机,连接多台接入交换机,再将数据分发给终端设备。

核心交换机和接入交换机之间可以使用纤维光缆连接,以提供更高的传输速度和可靠性。

(3)网络设备选择选择适合企业需求的网络设备至关重要。

在本案例中,可以选择具有以下功能和特点的网络设备:-核心交换机:选择具有高性能和可靠性的设备,并支持IPv6和VLAN等功能;-无线AP:选择能够提供稳定无线信号覆盖和强大的安全保护功能的设备;-防火墙:选择具备防止网络攻击和数据泄露的功能,同时支持流量监控和IP过滤等功能。

(4)网络安全设置中小型企业同样面临各种网络安全威胁,因此,在网络规划中需要重视网络安全设置。

小型企业局域网组建 精品

小型企业局域网组建一、背景随着计算机及局域网络应用的不断深入,特别是各种计算机软件系统被相继应用在实际工作中,在公司内部,需要使各部门相互间真正做到高效的信息交换、资源的共享,为员工提供准确、可靠、快捷的各种数据和信息,充分发挥公司现有计算机设备的功能,从而加强公司内各部门的业务和技术联系,提高工作效率,实现资源共享,降低运作及管理成本,因此,企业网络的建设是企业向信息化发展的必然选择,企业网网络系统是一个非常庞大而复杂的系统,它不仅为现代化企业综合信息管理和办公自动化等一系列应用提供基本操作平台,而且能提供多种应用服务,使信息能及时、准确地传送给各个系统。

而企业网工程建设中主要应用了网络技术中的重要分支局域网技术来建设与管理的。

本课程设计将从小型企业局域网的建设需求、建设原则、拓扑结构、子网划分以及路由协议等方面,展示一个企业网的组建过程,详细介绍关于交换机和路由器等的相关知识。

二、组建小型企业局域网“组网”是我们经常讨论的一个话题,如何让组网的费用降到最低,同时又保持网络的稳定和可靠。

首先,我们确定了这个网络规模拥有50台计算机,那么这个网络是拿来做什么用的呢?也就是我们要对这个网络进行需求分析,从50台计算机的规模来看,比较适合用在办工作环境中,在一般的办公环境下,组网主要是为了方便内部传输资料和访问互联网络,带宽要求不高,完全可以选择ADSL宽带接入,既省钱,效率又高。

关于选择多少兆的ADSL宽带接入,那就要看情况了。

不过从50台计算机的规模来看,选择8MB ADSL接入比较合适,价格不贵,在这里我就不说宽带收费问题了。

在确定宽带接入方式后,我们就要开始选择组网的模式。

组网模式主要有两个大的类别,一种是有线,一种是无线。

如果组建一个无线局域网,虽然省去了布线的麻烦,但考虑到办公环境中大部分还是用的台式机,如果每台计算机配一个无线网卡,少说也要好几千,成本太高,不符合小型办公网络的标准。

所以,我们还是选择有线网络。

小型企业网络设计-综合案例

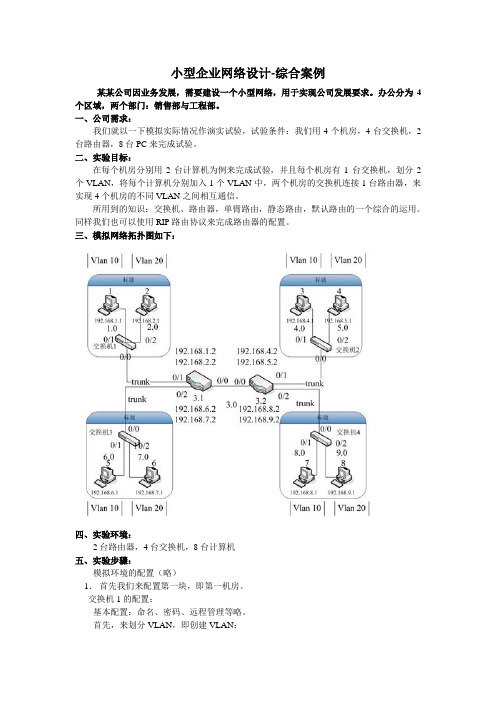

小型企业网络设计-综合案例某某公司因业务发展,需要建设一个小型网络,用于实现公司发展要求。

办公分为4个区域,两个部门:销售部与工程部。

一、公司需求:我们就以一下模拟实际情况作演实试验,试验条件:我们用4个机房,4台交换机,2台路由器,8台PC来完成试验。

二、实验目标:在每个机房分别用2台计算机为例来完成试验,并且每个机房有1台交换机,划分2个VLAN,将每个计算机分别加入1个VLAN中,两个机房的交换机连接1台路由器,来实现4个机房的不同VLAN之间相互通信。

所用到的知识:交换机、路由器,单臂路由,静态路由,默认路由的一个综合的运用。

同样我们也可以使用RIP路由协议来完成路由器的配置。

三、模拟网络拓扑图如下:四、实验环境:2台路由器,4台交换机,8台计算机五、实验步骤:模拟环境的配置(略)1.首先我们来配置第一块,即第一机房。

交换机1的配置:基本配置:命名、密码、远程管理等略。

首先,来划分VLAN,即创建VLAN:SW1#vlan databaseSW1(vlan)#vlan 10VLAN 10 added:Name: VLAN0010SW1(vlan)#vlan 20VLAN 20 added:Name: VLAN0020SW1(vlan)#exitAPPLY completed.Exiting....然后,我们再进入端口0/0,配置Trunk模式:SW1(config)#interface f0/0SW1(config-if)#switchport mode trunkSW1(config-if)#exit进入端口0/1和0/2,配置接口模式,将端口加入vlan :SW1(config)#interface f0/1SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 10SW1(config-if)#exitSW1(config)#interface f0/2SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 20SW1(config-if)#exit我们可以用show run和show vlan-switch来查看配置的情况2.虚拟PC机IP地址的配置:我们随后要设置单臂路由,因此网关地址就设为路由器接口的IP地址VPCS 1 >VPCS 1 >ip 192.168.1.1 192.168.1.2PC1 : 192.168.1.1 255.255.255.0 gateway 192.168.1.2VPCS 1 >2VPCS 2 >ip 192.168.2.1 192.168.2.2PC2 : 192.168.2.1 255.255.255.0 gateway 192.168.2.2VPCS 2 >3VPCS 3 >ip 192.168.4.1 192.168.4.2PC3 : 192.168.4.1 255.255.255.0 gateway 192.168.4.2VPCS 3 >4VPCS 4 >ip 192.168.5.1 192.168.5.2PC4 : 192.168.5.1 255.255.255.0 gateway 192.168.5.2VPCS 4 >5VPCS 5 >ip 192.168.6.1 192.168.6.2PC5 : 192.168.6.1 255.255.255.0 gateway 192.168.6.2VPCS 5 >6VPCS 6 >ip 192.168.7.1 192.168.7.2PC6 : 192.168.7.1 255.255.255.0 gateway 192.168.7.2VPCS 6 >7VPCS 7 >ip 192.168.8.1 192.168.8.2PC7 : 192.168.8.1 255.255.255.0 gateway 192.168.8.2VPCS 7 >8VPCS 8 >ip 192.168.9.1 192.168.9.2PC8 : 192.168.9.1 255.255.255.0 gateway 192.168.9.2查看一下:showVPCS 8 >showNAME IP/CIDR GA TEW AY LPORT RPORTPC1 192.168.1.1/24 192.168.1.2 10001 30000PC2 192.168.2.1/24 192.168.2.2 10002 30001PC3 192.168.4.1/24 192.168.4.2 10003 30002PC4 192.168.5.1/24 192.168.5.2 10004 30003PC5 192.168.6.1/24 192.168.6.2 10005 30004PC6 192.168.7.1/24 192.168.7.2 10006 30005PC7 192.168.8.1/24 192.168.8.2 10007 30006PC8 192.168.9.1/24 192.168.9.2 10008 30007PC9 0.0.0.0/0 0.0.0.0 10009 300083.配置路由器1,配置为单臂路由:我们现在测验第一机房,他们之间肯定是不能通信的我们首先来配置0/0端口,设置他的IP地址:为3.1R1(config)#interface e0/0R1(config-if)#ip address 192.168.3.1 255.255.255.0R1(config-if)#no shutdown 启动端口再设置路由器0/1端口:这个端口我们要配置单臂路由,是不需要配IP地址的,只要启用端口就可以了。

Cisco组建中小型企业网络实例

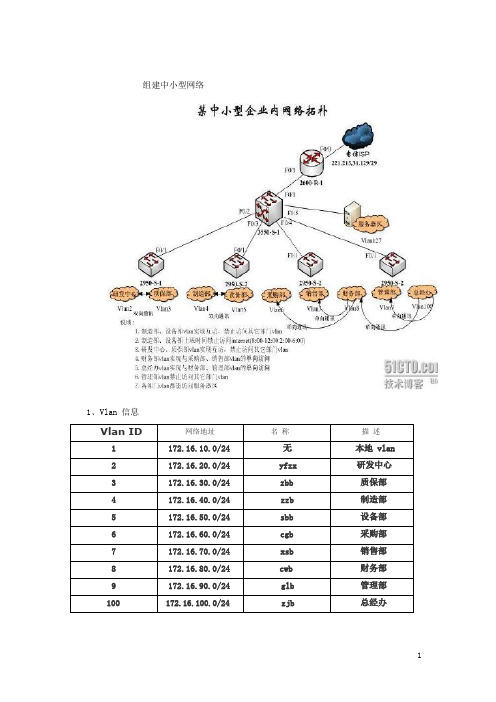

组建中小型网络1、Vlan 信息2、VTP 信息3、设备 IP 地址分配交换机、路由器详细配置1.IP 地址设置2600-R-1(config)# int F0/02600-R-1 (config-if) #ip add 221.215.31.129 255.255.255.02600-R-1 (config-if) #no shutdown----------------------------------2600-R-1(config-if)# int F0/12600-R-1 (config-if) #ip add 192.168.1.1 255.255.255.02600-R-1 (config-if) #no shutdown3550-S-1 (config) # int F0/13550-S-1 (config-if) # no switchport……….路由端口3550-S-1 (config-if) # ip add 192.168.1.2 255.255.255.03550-S-1 (config) # int vlan 1 ……………..管理 vlan3550-S-1 (config-if) # ip add 172.16.10.1 255.255.255.03550-S-1 (config-if) # int vlan 2……………研发中心3550-S-1 (config-if) # ip add 172.16.20.1 255.255.255.022.3550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-1VTP 配置(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)int vlan 3……………质保部ip add 172.16.30.1 255.255.255.0int vlan 4……………制造部ip add 172.16.40.1 255.255.255.0int vlan 5……………设备部ip add 172.16.50.1 255.255.255.0int vlan 6……………采购部ip add 172.16.60.1 255.255.255.0int vlan 7……………销售部ip add 172.16.70.1 255.255.255.0int vlan 8……………财务部ip add 172.16.80.1 255.255.255.0int vlan 9……………管理部ip add 172.16.90.1 255.255.255.0int vlan 100…………总经办ip add 172.16.100.1 255.255.255.03550-S-1 # vlan database3550-S-1 (vlan) # vtp domain vtp13550-S-1 (vlan) # vtp server3550-S-1 (vlan) # vtp password 1233550-S-1 (vlan) # vtp pruning……………………………..修剪3550-S-1 (vlan) # vlan 2 name yfzx………………………..研发中心3550-S-1 (vlan) # vlan 3 name zbb………………………..质保部3550-S-1 (vlan) # vlan 4 name zzb…………………………制造部3550-S-1 (vlan) # vlan 5 name sbb…………………………设备部3550-S-1 (vlan) # vlan 6 name cgb…………………………采购部3550-S-1 (vl an) # vlan 7 name xsb……………………… 销售部3550-S-1 (vlan) # vlan 8 name xsb………………………...财务部3550-S-1 (vlan) # vlan 9 name xsb……………………… …管理部-----------------------------------------------------------2950-S-1 (vlan) #vtp domain vtp12950-S-1 (vlan) #vtp tran…………………透明模式(配置修改编号清零) 2950-S-1 (vlan) #vtp client 客户模式2950-S-1 (vlan) #vtp password 1232950-S-2 (vlan) #vtp domain vtp12950-S-2 (vlan) #vtp tran…………………透明模式(配置修改编号清零) 2950-S-2 (vlan) #vtp client 客户模式2950-S-2 (vlan) #vtp password 1232950-S-3 (vlan) #vtp domain vtp12950-S-3 (vlan) #vtp tran…………………透明模式(配置修改编号清零) 2950-S-3 (vlan) #vtp client 客户模式2950-S-3 2950-S-4 2950-S-4 (vlan)(vlan)(vlan)#vtp#vtp#vtppassword 123domain vtp1tran…………………透明模式(配置修改编号清零)2950-S-4 2950-S-4 (vlan)(vlan)#vtp#vtpclientpassword 123客户模式3.路由配置2600-R-1(config)# ip route 0.0.0.0 0.0.0.0 f0/2……………...缺省路由2600-R-1(config)# ip route 192.168.0.0 255.255.0.0 192.168.1.23550-R-1 (config) # ip route 0.0.0.0 0.0.0.0 192.168.1.14.5.NAT2600-R-1(config)# access-list 101 permit ip 192.168.0.00.0.255.255 192.168.0.00.0.255.255……………………………...内部局部地址2600-R-1(config)# ip nat pool WAN 221.215.31.131221.215.31.134 prefix-len 29………………………………定义合法 IP 地址池2600-R-1(config)# ip nat inside sour list 101 pool WAN ……….实现地址转换2600-R-1(config)# int f0/12600-R-1(config-if)# ip nat inside………………………….定义 NAT inside 2600-R-1(config)# int f0/02600-R-1(config-if)# ip nat outside………………………..定义 NAToutside 端口Vlan流量控制制造部、设备部 vlan 实现互访,禁止访问其它部门 vlan制造部、设备部上班时间禁止访问 internet(8:00-12:00 2:00-6:00)研发中心、质保部 vlan 实现互访,禁止访问其它部门 vlan财务部 vlan 实现与采购部、销售部 vlan 的单向访问总经办 vlan 实现与财务部、管理部 vlan 的单向访问管理部 vlan 禁止访问其它部门 vlan各部门 vlan 都能访问服务器区3550-S-1(config) # time-range restrict3550-S-1(config-time-range) # periodic daily start 12:00 to 2:00……….设置时间范围3550-S-1 (config) # ip access-list extend yfzx……….研发中心 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.20.00.0.0.255…...….访问质保部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any3550-S-1 (config) # ip access-list extend zbb……….质保部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.10.00.0.0.255…...….访问研发中心3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ---------------3550-S-1 (config) # ip access-list extend zzb……….制造部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.40.00.0.0.255…...….访问设备部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any time-range restrict……….上班时间禁止上网3550-S-1 (config) # ip access-list extend sbb……….设备部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.30.0 0.0.0.255…...….访问制造部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- -------------3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-cgb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any----------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-xsb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any---------------------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend cwb……….财务部 ACL 3550-S-1 (config-ext-nacl) # permint ip any 172.16.60.00.0.0.255 reflect cwb-cgb ………...创建自反 ACL cwb-cgb3550-S-1 (config-ext-nacl) # permint ip any 172.16.70.00.0.0.255 reflect cwb-xsb ………...创建自反 ACL cwb-xsb3550-S-1 (config-ext-nacl) # evaluate zjb-cwb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ----------------------3550-S-1 (config) # ip access-list extend cwb……….管理部 ACL3550-S-1 (config-ext-nacl) # evaluate zjb-glb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ------------------------3550-S-1 (config) # ip access-list extend zjb……….总经办 ACL 3550-S-1 (config-ext-nacl) # permint ip any 172.16.80.00.0.0.255 reflect zjb-cwb ………...创建自反 ACL zjb-cwb3550-S-1 (config-ext-nacl) # permint ip any 172.16.90.00.0.0.255 reflect zjb-glb ………...创建自反 ACL zjb-glb3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any anyACL 应用:3550-S-1 3550-S-1 3550-S-1 3550-S-1 3550-S-1 3550-S-1 (config) # int vlan 2 …………..研发中心(config-if) #ip access-group yfzx in(config) # int vlan 3 …………..质保部(config-if) #ip access-group zbb in(config) # int vlan 4 ……………制造部(config-if) #ip access-group zzb in…(略)附:关键字 established 的 ACL 应用(单向访问)3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.255 3550-S-1 (config-ext-nacl) #permit ip any any3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.255 3550-S-1 (config-ext-nacl) #permit ip any any1、Vlan 信息2、VTP 信息3、设备 IP 地址分配交换机、路由器详细配置1.IP 地址设置2600-R-1(config)# int F0/02600-R-1 (config-if) #ip add 221.215.31.129 255.255.255.02600-R-1 (config-if) #no shutdown----------------------------------2600-R-1(config-if)# int F0/12600-R-1 (config-if) #ip add 192.168.1.1 255.255.255.02600-R-1 (config-if) #no shutdown3550-S-1 (config) # int F0/13550-S-1 (config-if) # no switchport……….路由端口3550-S-1 (config-if) # ip add 192.168.1.2 255.255.255.03550-S-1 (config) # int vlan 1 ……………..管理 vlan3550-S-1 (config-if) # ip add 192.168.10.1 255.255.255.03550-S-1 (config-if) # int vlan 2……………研发中心3550-S-1 (config-if) # ip add 192.168.20.1 255.255.255.03550-S-1 (config-if) # int vlan 3……………质保部3550-S-1 (config-if) # ip add 192.168.30.1 255.255.255.03550-S-1 (config-if) # int vlan 4……………制造部3550-S-1 (config-if) # ip add 192.168.40.1 255.255.255.03550-S-1 (config-if) # int vlan 5……………设备部3550-S-1 (config-if) # ip add 192.168.50.1 255.255.255.03550-S-1 (config-if) # int vlan 6……………采购部3550-S-1 (config-if) # ip add 192.168.60.1 255.255.255.03550-S-1 (config-if) # int vlan 7……………销售部3550-S-1 (config-if) # ip add 192.168.70.1 255.255.255.03550-S-1 (config-if) # int vlan 8……………财务部3550-S-1 (config-if) # ip add 192.168.80.1 255.255.255.03550-S-1 (config-if) # int vlan 9……………管理部3550-S-1 (config-if) # ip add 192.168.90.1 255.255.255.03550-S-1 (config-if) # int vlan 100…………总经办3550-S-1 (config-if) # ip add 192.168.100.1 255.255.255.02.VTP 配置3550-S-1(config)# vlan database3550-S-1 (vlan) # vtp domain vtp13550-S-1 (vlan) # vtp server3550-S-1 (vlan) # vtp password 1233550-S-1 (vlan) # vtp pruning……………………………..修剪3550-S-1 (vlan) # vlan 2 name yfzx………………………..研发中心3550-S-1 (vlan) # vlan 3 name zbb………………………....质保部3550-S-1 (vlan) # vlan 4 name zzb…………………………制造部3550-S-1 (vlan) # vlan 5 name sbb…………………………设备部3550-S-1 (vlan) # vlan 6 name cgb…………………………采购部3550-S-1 (vlan) # vlan 7 name xsb……………………… …销售部3550-S-1 (vlan) # vlan 8 name xsb……………………….....财务部3550-S-1 (vlan) # vlan 9 name xsb……………………… …管理部-----------------------------------------------------------2950-S-1 (vlan) #vtp domain vtp12950-S-1 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-1 (vlan) #vtp client 客户模式2950-S-1 (vlan) #vtp password 1232950-S-2 (vlan) #vtp domain vtp12950-S-2 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-2 (vlan) #vtp client 客户模式2950-S-2 (vlan) #vtp password 1232950-S-3 (vlan) #vtp domain vtp12950-S-3 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-3 (vlan) #vtp client 客户模式2950-S-3 (vlan) #vtp password 1232950-S-4 (vlan) #vtp domain vtp12950-S-4 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-4 (vlan) #vtp client 客户模式2950-S-4 (vlan) #vtp password 1233.路由配置2600-R-1(config)# ip route 0.0.0.0 0.0.0.0 f0/2……………...缺省路由2600-R-1(config)# ip route 192.168.0.0 255.255.0.0 192.168.1.23550- R -1 (config) # ip route 0.0.0.0 0.0.0.0 192.168.1.14.5.NAT2600-R-1(config)# access-list 101 permit ip 192.168.0.00.0.255.255 192.168.0.00.0.255.255……………………………...内部局部地址2600-R-1(config)# ip nat pool WAN 221.215.31.131221.215.31.134 prefix-len 29………………………………定义合法 IP 地址池2600-R-1(config)# ip nat inside sour list 101 pool WAN ……….实现地址转换2600-R-1(config)# int f0/12600-R-1(config-if)# ip nat inside………………………….定义 NAT inside 2600-R-1(config)# int f0/02600-R-1(config-if)# ip nat outside………………………..定义 NAToutside 端口Vlan流量控制制造部、设备部 vlan 实现互访,禁止访问其它部门 vlan制造部、设备部上班时间禁止访问 internet(8:00-12:00 2:00-6:00)研发中心、质保部 vlan 实现互访,禁止访问其它部门 vlan财务部 vlan 实现与采购部、销售部 vlan 的单向访问总经办 vlan 实现与财务部、管理部 vlan 的单向访问管理部 vlan 禁止访问其它部门 vlan各部门 vlan 都能访问服务器区3550-S-1(config) # time-range restrict3550-S-1(config-time-range) # periodic daily start 12:00 to 2:00……….设置时间范围3550-S-1 (config) # ip access-list extend yfzx……….研发中心 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.20.00.0.0.255…...….访问质保部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any3550-S-1 (config) # ip access-list extend zbb……….质保部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.10.00.0.0.255…...….访问研发中心3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ---------------3550-S-1 (config) # ip access-list extend zzb……….制造部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.40.00.0.0.255…...….访问设备部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any time-range restrict……….上班时间禁止上网3550-S-1 (config) # ip access-list extend sbb……….设备部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.30.0 0.0.0.255…...….访问制造部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any-----------------------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-cgb…..计算匹配自反 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any----------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-xsb…..计算匹配自反 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any---------------------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend cwb……….财务部 ACL 3550-S-1 (config-ext-nacl) # permint ip any 172.16.60.00.0.0.255 reflect cwb-cgb ………...创建自反 ACL cwb-cgb3550-S-1 (config-ext-nacl) # permint ip any 172.16.70.00.0.0.255 reflect cwb-xsb ………...创建自反 ACL cwb-xsb3550-S-1 (config-ext-nacl) # evaluate zjb-cwb…..计算匹配自反 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any--------------------------------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend cwb……….管理部 ACL3550-S-1 (config-ext-nacl) # evaluate zjb-glb…..计算匹配自反 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any----------------------------------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend zjb……….总经办 ACL 3550-S-1 (config-ext-nacl) # permint ip any 172.16.80.00.0.0.255 reflect zjb-cwb ………...创建自反 ACL zjb-cwb3550-S-1 (config-ext-nacl) # permint ip any 172.16.90.00.0.0.255 reflect zjb-glb ………...创建自反 ACL zjb-glb3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any anyACL 应用:3550-S-1 3550-S-1 3550-S-1 3550-S-1 3550-S-1 3550-S-1 (config) # int vlan 2 …………..研发中心(config-if) #ip access-group yfzx in(config) # int vlan 3 …………..质保部(config-if) #ip access-group zbb in(config) # int vlan 4 ……………制造部(config-if) #ip access-group zzb in…(略)附:关键字 established 的 ACL 应用(单向访问)3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.255 3550-S-1 (config-ext-nacl) #permit ip any any3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.255 3550-S-1 (config-ext-nacl) #permit ip any any。

中小型企业网络组建方案(doc 10页)

中小型企业网络组建方案(doc 10页)中小型企业网络组建方案现在,许多单位由于办公和科研的需要,购买了不少计算机。

并且一些单位的领导开始意识到组建办公局域网的现实性和必要性。

为了各单位的微机管理人员,能够对组建局域网时的规划和对已有局域网的维护有初步的了解,在此,依据我院实际情况,为大家介绍办公局域网的规划和应用。

小型办公局域网是指用于办公室、实验室、网络教室等,占地空间小、规模小、建网经费少的电脑网络。

1.中小型企业办公网设计目标中小型企业办公网目前存在很多的问题,主要集中在资料统筹管理,财务资料安全性和内部与Internet的连接上。

一般中小型企业的资料以被录入到微机中,但在资料打印﹑文件共享﹑应收账目查询﹑库存查询﹑连接到Internet等方面缺乏功能模块的支持。

针对此类情况进行如下网络设计以解决目前遇到的问题.建设原则:•(1)具有现在和以后一段时期内充分的硬件资源;•(2)有清晰合理的层次结构便于维护;•(3)采用先进成熟技术,降低系统风险;•(4)保证系统良好开放性能够和其它网络互联;•(5)有较好的扩展性便于以后升级;•(6)采用综合布线方案.可支持保安系统,电话系统,计算机数据系统,会议电视,监视电视等。

设计目标:•灵活性:各种部件可以根据用户需要自由安放,即不受物理位置和设备类型的局限。

但总体采用综合布线方案。

•独立性:各个子系统之间相互联接的同时又不相互影响其它子系统的正常使用。

•高扩展性:用户可增加硬件设备,无论各硬件设备技术如何发展,都能很方便的连接到系统中去。

•先进性:综合布线系统适应广泛的数据通信和应用,从而保护用户在线缆及网络系统上的投资。

•模块化:在布线系统中除去敷设在建筑物内的线缆外其余各接插部件都••墨印的。

鼠标,20元,牌子任选,注意不要选到假冒品就行。

音箱或耳机:35元的小塑料音箱或1X元的带话筒的耳机,以便语音聊天。

共价:主板550元+CPU400元+内存250元+硬盘700元+显示器400元+机箱键盘鼠标200元+音箱耳机50元=2550元。

【中小企业办公无线网络设计与实现】

专科毕业实习报告(毕业论文/设计形式用)课题名称中小型企业无线网络的设计与实现学院信息工程学院专业计算机应用技术班级12专计算机(1)班姓名柯志红指导老师邹群江西科技学院教务处一、摘要无线局域网(WLAN)产业是当前整个数据通信领域发展最快的产业之一。

因其具有灵活性、可移动性及较低的投资成本等优势,无线局域网解决方案作为传统有线局域网络的补充和扩展,获得了家庭网络用户、中小型办公室用户、广大企业用户及电信运营商的青睐,得到了快速的应用,也正是凭借可移动性强的特点,使许多人更加依赖无线上网,使用无线网络也正在成为一些中、小型企业办公使用的一种信息交流方式之一,架设一套办公室无线设备并不是像我们想象中那样,还要考虑到很多因素,其中主要有:办公室无线信号的覆盖范围、组建无线网络的安全性、无线设备的兼容性等等问题。

关键词:无线局域网、可移动性强、组建、配置、安全二、中小企业办公无线网络设计与实现对于很多中小企业的各种办公室来说,如何快速安全的组建网络,接入Internet,跨入信息化之门,是其迫切需要解决的问题。

尽管现在很多企业都选择了有线的方式来组建局域网,但同时也会受到种种限制,例如,布线会影响办公场所的整体设计,而且也不雅观等。

通过无线局域网不仅可以解决线路布局,在实现有线网络所有功能的同时,还可以实现无线共享上网,凭借着种种优点和优势,越来越多的中小企业开始把注意力转移到了无线局域网上,而究竟该怎么样来架设这种中小企业办公网络呢?1、需求分析中小企业是各种类型企业中的主力军,而如何实现办公自动化和信息化已成为近几年来中小企业成长的关键因素。

多数中小企业的办公室电脑数量在数台或数十台左右,该如何将它们接入网络呢? 下面就以30人左右的中小型公司为例,讲解中小企业对无线办公的应用需求、设备采购及无线办公组网方案。

如果采用传统的交换机或集线器组成的星型有线网络,虽然硬件成本较低,但布设难度较大。

要实现网络到桌面,烦杂的网络布线和工位布局让人头痛。

最新中小型企业组网方案设计

中小型企业组网方案设计------------------------------------------作者xxxx------------------------------------------日期xxxx中小型企业组网方案设计摘要随着Internet迅速发展和广泛应用,中小型企业业务不断增长,越来越多企业通过使用计算机网络来实现信息沟通,在企业与上下游企业之间,不同工作人员之间实现良好的沟通;企业之间通过使用网络来实现信息共享和信息资源整合,从而提高工作效率.本文主要通过分析提出一个满足中小企业要求的建网方案,最后将设计好的网络方案付诸实施.关键字:以太网、网络拓扑结构、虚拟局域网技术、网络安全1、中小型企业组网的目的中小型企业的网络系统是通过实现资源共享以加强对信息资源的综合管理为目的。

所以,组网应以企业当前实际需要为中心,以增强企业的竞争能力为重点,专注于关键业务流程的整合,努力促进各部门间的协作,从而提高运营效率,降低运营成本,帮助企业迅速成长和发展!功能上要求实现方便的内部数据访问、内部信息发布、电子邮件、文件传输及在线办公等。

中小型企业应根据自身的实际情况提出具体的网络建设目标,如系统的管理内容和规模、系统的正常运转要求、应达到的速度和处理的数据量等.2、中小型企业组网的目标中小型企业网络设计的总体目标是利用先进的计算机技术和网络通信技术,建设高质量、高效率的统一的通信网络。

其具体目标:(一)、使系统互通互联,最大限度地实现信息资源共享;(二)、用电子信息的传递取代纸面文件、材料的传送,逐步实现“无纸办公,改变传统"工作方式,进一步提高工作效率;(三)、利用各种业务信息的综合分析,为各级领导提供决策支持,更好地组织生产和经营。

3、中小型企业组网的设计建设目标确定后,就可以遵循系统整体性、先进性和可扩充性原则,进行网络系统的设计与实施!3.1网络类型的选择早期的网络产品主要有Ethernet (以太网)、ARCNET、Token—Ring (令牌环网)三种类型。

中小企业实用组网方案实例

中小企业实用组网方案实例前言我国中小企业拥有60%的国民经济产值,为社会提供70%以上的就业机会,但是许多中小企业的信息化程度还很低,本文就向中小企业介绍几种实用的企业信息化方案.企业信息化的表现有多种多样,从简单的文件共享、办公自动化到复杂的电子商务、ERP,形形色色,千差万别。

本文仅对中小企业通用的信息化解决方案做一些探讨。

最简配置信息化最简单的应用,就是将若干个计算机连接起来组建成对等网络,计算机可以相互共享资源。

如果其中一台计算机安装了打印机、Modem,其他计算机可以通过局域网共用这台计算机的打印机和Modem,进行文件打印、上网查询等。

利用相应的软件,可以实现定单管理、信息查询、数据统计等功能.图1是这种应用的网络拓扑图。

图1在PC N上,可以安装Proxy、防火墙等网络管理软件,对外可以防范攻击,对内可以进行授权。

如果用户数量增加,可以采用堆叠、级联、使用高密度端口网络节点设备等方法来实现。

如果在工作中需要大量或实时的数据通讯,如多媒体或图形设计,应该使用以太网交换机代替集线器.如果在网络安全、互联网接入方式上有更进一步的要求,可以使用路由器作为连接互联网的设备,具体拓扑图如图2所示.图2在这个方案中,可以使用路由器通过DDN专线连接到特定的网络(如互联网、行业内部网),以提供更高速、更安全的连接,也可以使用ISDN或Modem通过拨号联入互联网。

在路由器和集线器之间,可以设置一台安有两个网卡的服务器,分别连接在路由器和集线器上,作为网关运行防火墙软件,进行网络管理和安全防范。

在这个方案中,用ISDN或Modem作为统一的出口,避免每台PC配置一个Modem,减少了采购费用,而且容易管理。

使用一台服务器加上网络管理的方法,虽然在一定程度上节约了费用,但系统并不稳定,在维护和管理上也比较困难。

因此,在经费允许的条件下,最好使用路由器作为连接广域网的接口.一般性应用对于已经初具规模、有多个部门的企业,如果所有部门的用户不分等级地处于对等网中,不仅使许多敏感数据容易被窃取,而且部门内的大量通讯也会因为占用大量的网络资源,使整个网络的效率变低,甚至引起系统崩溃。

计算机网络 05 小型企业组网实例+无线局域网简介+广域网简介

交 1 换 2 机 3 3

[3, 2]

[3, 3]

交换机 2

1 2 3

[2, 1]

[2, 2]

这里给出结点交换机 2 中的转发表作为例子 例如,一个欲发往主机[3, 2]的分组到达了交换机 2。 这时应查找交换机 2 的转发表,找目的站为[3, 2]的项目。

[1, 1]

[1, 3]

1 换 2 机 3 1

数据报提供的服务是不可靠的,它不能保证服 C 务质量。实际上“尽最大努力交付”的服务就 H3 分组交换网 是没有质量保证的服务。

H5

H6

主机 H1 先向主机 H5 发出一个特定格式的控制信息分组, 要求进行通信,同时寻找一条合适路由。若主机 H5 同意 通信就发回响应,然后双方就建立了虚电路。 提供虚电路服务的特点

虚电路服务的思路来源于传统的电信网。

电信网负责保证可靠通信的一切措施,因此

电信网的结点交换机复杂而昂贵。

数据报服务力求使网络生存性好和使对网 络的控制功能分散,因而只能要求网络提 供尽最大努力的服务。

可靠通信由用户终端中的软件(即TCP)来

保证。

数据报服务与虚电路服务之争

让网络只提供数据报服务就可大大简化网 络层的结构。 但技术的进步使得网络出错的概率已越来 越小,因而让主机负责端到端的可靠性不 但不会给主机增加更多的负担,反而能够 使更多的应用在这种简单的网络上运行。 因特网发展到今天的规模,充分说明了在 网络层提供数据报服务是非常成功的。

应当注意

即使是覆盖范围很广的互联网,也不是广域 网,因为在互联网中,不同网络的“互连” 才是其最主要的特征。 广域网是单个的网络,它使用结点交换机连 接各主机而不是用路由器连接各网络。 结点交换机在单个网络中转发分组,而路由 器在多个网络构成的互联网中转发分组。 连接在一个广域网(或一个局域网)上的主 机在该网内进行通信时,只需要使用其网络 的物理地址即可。

中小企业办公无线网络解决方案(含拓扑图)

安全、稳定高效、极致运维—信锐无线

中小企业办公无线网络解决方案(含拓扑图) 建设背景

移动互联的时代,无线已经成为终端接入的主导力量。移动办公已成大势所趋,企业无线的应用需求 正在进一步加大,无线已经成为办公网络之一。 过去企业大多是用家用路由作为无线接入,家庭路由存在着无漫游、信号不稳定、管理复杂、不安全 等诸多问题。近年来网络安全事件时常发生且危害严重, “永恒之蓝”网络病毒袭击全球电脑用户,网络安 全引起全民关注,尤其无线网络安全尤为重要。建设稳定快速、无缝漫游、安全、可管控和合法合规的无 线网络成为企业信息化建设必要的配备。 同时,也有很大一部分企业已经部署其他品牌无线网络设备,但是据反馈原有的无线网络设备老化, 各部门员工反映体验效果差,上网不稳定,无法在办公区域以及生产车间为员工以及访客提供良好的无线 上网。基于此背景,企业希望能够改造现有无线网络,同时不荒废原有无线网络设备,最终建设上网稳定、 体验效果好、安全便捷的无线网络。

无线解决方案

(1)如何连接 Wi-Fi——信锐 AC 内置认证服务器,免费支持业内最全的 13 种认证方式,区分内部

员工和外来访客。每个人不需要相互问“你们的 Wi-Fi 是哪一个,密码多少” ,同时内部员工连接 Wi-Fi 后 永久有效,无需重复登录;对于外来访客则可以根据实际情况设置是否每次连接 Wi-Fi 需要重复登录。 n 802.1X 认证 采用 802.1x 认证,内部员工通过安全证书、用户名口令作为接入网络的凭据。

允许 P2P 下载等;第三步是上网后的上网行为记录,满足《公安部 82 号令》的安全要求;第四步是客观 环境下的攻击防护,例如近期的全球性爆发勒索病毒“永恒之蓝” 、钓鱼 Wi-Fi 等,信锐可以对此进行安全 加固、配置精细的访问控制策略、非法 AP 的检测和反制,让无线比有线更安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

案例描述典型中小企业组网实例,申请一个公网IP和10M带宽,一台CISCO路由器,WEB服务器,文件服务器,FTP服务器等,客户端办公电脑,300台左右,多部门划分VLAN,用ACL控制各部门访问权限,配置网络打印机。

解决方案1,配置Routera).配置接口Interface fastethernet0/1Ip address 172.27.0.1 255.255.255.252Duplex autoSpeed autoIp nat insideNo shutdownInterface fastethernet0/2Ip address 202.103.0.117 255.255.255.248Duplex autoSpeed autoIp nat outsideNo shutdownb)配置路由ip route 0.0.0.0 0.0.0.0 202.103.0.117c).配置过载ip nat inside source list 110 interface FastEthernet0/2 overloadaccess-list 110 permit ip 172.27.0.0 0.0.255.255 anyd).配置端口映射Ip nat inside source static tcp 172.27.2.1 80 202.103.0.117 80 映射WEB服务器Ip nat inside source static tcp 172.27.2.2 21 202.102.0.117 21 映射FTP 服务器文件服务器 172.27.2.3 只提供企业内网使用,不配置端口映射2,配置Core switch CISCO 4503a)配置VTPVTP Version : 2Configuration Revision : 7Maximum VLANs supported locally : 1005Number of existing VLANs : 9VTP Operating Mode : ServerVTP Domain Name : OAVTP Pruning Mode : DisabledVTP V2 Mode : EnabledVTP Traps Generation : Enabledb) 配置VLANcore-sw#vlan database 进入vlan配置模式core-sw (vlan)#vtp domain OA 设置vtp管理域名称OAcore-sw (vlan)#vtp server 设置交换机为服务器模式core-sw (vlan)#vlan 2 name guanli 创建VLAN2,命名为管理core-sw (vlan)#vlan 10 name shichang 创建VLAN 10,命名为市场core-sw (vlan)#vlan 11 name caiwucore-sw (vlan)#vlan 12 name shejicore-sw (vlan)#vlan 13 name netprintercore-sw (vlan)#vlan 20 name server配置CORE-SW管理IPcore-sw(config)#interface vlan 2core-sw(config-if)#ip address 172.27.254.254 255.255.255.0 配置各个VLAN 网关IPcore-sw(config)#interface vlan 10core-sw(config-if)#ip address 172.27.47.254 255.255.255.0core-sw(config)#interface vlan 11core-sw(config-if)#ip address 172.27.45.254 255.255.255.0core-sw(config)#interface vlan 12core-sw(config-if)#ip address 172.27.46.254 255.255.255.0core-sw(config)#interface vlan 13core-sw(config-if)#ip address 172.27.31.254 255.255.255.0core-sw(config)#interface vlan 20core-sw(config-if)#ip address 172.27.2.254 255.255.255.0 将CORE-SW上的端口根据需要划分至各个VLANc) 配置ACL 应用在各个部门VLAN接口上,控制各部门互访access-list 10 permit 172.27.2.0 0.0.0.255access-list 10 permit 172.27.31.0 0.0.0.255access-list 10 deny 172.27.0.0 0.0.255.255access-list 10 permit anyaccess-list 10 应用于VLAN 10 OUT方向上,市场部内部可以互访,可以访问服务器网段和网络打印机网段,但不能访问财务部和设计部所在网段access-list 11 permit 172.27.2.0 0.0.0.255access-list 11 permit 172.27.31.0 0.0.0.255access-list 11 permit 172.27.47.0 0.0.0.255access-list 11 deny 172.27.0.0 0.0.255.255access-list 11 permit anyaccess-list 11应用在VLAN 11 OUT方向上,财务部内部可以互访问,可以访问服务器网段和网络打印机网络,可以访问市场部网段,但不能访问设计部网段设计部VLAN 12 ,网络打印机 VLAN 13,服务器 VLAN 20 可以访问任意网段,应用访问列表access-list 101 在in的方向上,封掉常见病毒端口,(可以根据实际需要将此ACL应用于任一接口)access-list 101 deny tcp any any eq 1068access-list 101 deny tcp any any eq 2046access-list 101 deny udp any any eq 2046access-list 101 deny tcp any any eq 4444access-list 101 deny udp any any eq 4444access-list 101 deny tcp any any eq 1434access-list 101 deny udp any any eq 1434access-list 101 deny tcp any any eq 5554access-list 101 deny tcp any any eq 9996access-list 101 deny tcp any any eq 6881access-list 101 deny tcp any any eq 6882access-list 101 deny tcp any any eq 16881access-list 101 deny udp any any eq 5554access-list 101 deny udp any any eq 9996access-list 101 deny udp any any eq 6881access-list 101 deny udp any any eq 6882access-list 101 deny udp any any eq 16881access-list 101 permit ip any anyd).配置OSPF!router ospf 100log-adjacency-changesnetwork 172.27.0.0 0.0.255.255 area 0default-information originate!3.配置接入层交换机 CISCO 2950a)配置VTPVTP Version : 2Configuration Revision : 7Maximum VLANs supported locally : 1005Number of existing VLANs : 9VTP Operating Mode : ClientVTP Domain Name : OAVTP Pruning Mode : Enabled 打开VTP修剪VTP V2 Mode : EnabledVTP Traps Generation : Enabledb) 配置VLANsw1#vlan database 进入vlan配置模式sw1 (vlan)#vtp domain OA 设置vtp管理域名称OAsw1 (vlan)#vtp server 设置交换机为服务器模式配置接入层交换机管理IPSw1(config)#interface vlan 2Sw1(config-if)#ip address 172.27.254.1 255.255.255.0Sw2(config)#interface vlan 2Sw2(config-if)#ip address 172.27.254.2 255.255.255.0 将接入层交换机各端口根据需要,划入各个VLAN例:Sw1(config)#interface fa0/1Sw1(config-if)#swi access vlan 12Sw2(config)#interface range fa0/1 - 10Sw2(config-if)# swi access vlan 134.配置办公电脑市场部办公电脑IP:172.27.47.1子网:255.255.255.0网关:172.27.47.254DNS:202.10.20.30 注:配置所有地区的电信DNS服务器即可202.10.22.33为了加强对办公电脑的管理,采用固定IP地址的方法,对人员,电脑,IP,MAC 地址进行登记,可以安装一台监控PC,使用SNIFFER软件比外网出口进行监控,发现IP异常,就可以找到使用人。

SNIFFER监控,CISCO4500系列交换机的端口镜像,这里是顺便提一下,如果大家有兴趣,我会在以后的实例中再详细说明。

总结:这个案例是比较典型的企业组网方案,骨架已经出来了,还可以加些血肉再丰富一下,将会更好。