北语20秋《信息安全》作业1【标准答案】

北语20春《信息安全》作业3正确答案

(单选题)1: 终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A: 25

B: 3389

C: 80

D: 1399

正确答案: B

(单选题)2: 从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

A: 机密性

B: 可用性

C: 完整性

D: 真实性

正确答案: A

(单选题)3: 2003 年,SLammer 蠕虫在10 分钟内导致()互联网脆弱主机受到感染。

A: 60%

B: 70%

C: 80%

D: 90%

正确答案: D

(单选题)4: DDoS攻击破坏了()。

A: 可用性

B: 保密性

C: 完整性

D: 真实性

正确答案: A

(单选题)5: 以下哪个不是数据恢复软件()。

A: FinalData

B: RecoverMyFiles

C: EasyRecovery

D: OfficePasswordRemove

正确答案: D

(单选题)6: 审计管理指:()。

A: 保证数据接收方收到的信息与发送方发送的信息完全一致

B: 防止因数据被截获而造成的泄密

C: 对用户和程序使用资源的情况进行记录和审查

D: 保证信息使用者都可有得到相应授权的全部服务

正确答案: C

(单选题)7: 下面的说法错误的是()。

北语 18秋《信息安全》 作业1234

18秋《信息安全》作业_1一、单选题( 每题4分, 共15道小题, 总分值60分)1.下面不属于DoS攻击的是()。

A. Smurf攻击B. Ping of DeatchC. Land攻击D. TFN攻击答案:D 联系“文档贡献者”2.在设计网络安全方案中,系统是基础、()是核心,管理是保证。

A. 人B. 领导C. 系统管理员D. 安全策略答案:A3.VPN的英文全称是()。

A. Visual Protocol NetworkB. Virtual Private NetworkC. Virtual Protocol NetworkD. Visual Private Network答案:B4.网络攻击的有效载体是什么?()A. 黑客B. 网络C. 病毒D. 蠕虫答案:C5.拒绝服务攻击的后果是()。

A. 信息不可用B. 应用程序不可用C. 系统宕机D. 上面几项都是答案:D6.IPSec属于()层上的安全机制。

A. 传输层B. 应用层C. 数据链路层D. 网络层7.操作系统中的每一个实体组件不可能是()。

A. 主体B. 客体C. 既是主体又是客体D. 既不是主体又不是客体8.()不属于ISO/OSI安全体系结构的安全机制。

A. 通信业务填充机制B. 访问控制机制C. 数字签名机制D. 审计机制9.PPTP和L2TP最适合于()。

A. 局域网B. 企业内部虚拟网C. 企业扩展虚拟网D. 远程访问虚拟专用网10.信息安全的基本属性是()。

A. 机密性B. 可用性C. 完整性D. 上面3项都是11.在main()函数中定义两个参数argc和argv,其中argc存储的是()。

A. 命令行参数的个数B. 命令行程序的名称C. 命令行各个参数的值D. 命令行变量12.访问控制是指确定()以及实施访问权限的过程。

A. 用户权限B. 可给予哪些主体访问权利C. 可被用户访问的资源D. 系统是否遭受入侵13.SSL产生会话密钥的方式是()。

北语20秋《信息安全》作业3【标准答案】

(单选题)1: 计算机网络是地理上分散的多台()遵循约定的通信协议,通过软硬件互联的系统。

A: 计算机

B: 主从计算机

C: 自主计算机

D: 数字设备

正确答案: C

(单选题)2: TCSEC定义的属于D级的系统是不安全的,以下操作系统中属于D级的是()。

A: 运行非UNIX的Macintosh机

B: XENIX

C: 运行Linux的PC机

D: UNIX系统

正确答案: A

(单选题)3: ()通过一个使用专用连接的共享基础设施,将客户、供应商、合作伙伴或感兴趣的群体连接到企业内部网。

A: Access VPN

B: Intranet VPN

C: Extranet VPN

D: Internet

正确答案: C

(单选题)4: ISO 7498-2从体系结构观点描述了5种安全服务,以下不属于这5种安全服务的是()。

A: 身份鉴别

B: 数据报过滤

C: 授权控制

D: 数据完整性

正确答案: B

(单选题)5: 下列对访问控制影响不大的是()。

A: 主体身份

B: 客体身份

C: 访问类型

D: 主体与客体的类型

正确答案: D

(单选题)6: ()通过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。

A: Access VPN

B: Intranet VPN

C: Extranet VPN

D: Internet VPN。

北语网院20春《信息安全》作业_3答案

(单选)1:操作系统中的每一个实体组件不可能是()。

A:主体

B:客体

C:既是主体又是客体

D:既不是主体又不是客体

正确答案:D

(单选)2:数字签名要预先使用单向Hash函数进行处理的原因是()。

A:多一道加密工序使密文更难破译

B:提高密文的计算速度

C:缩小签名密文的长度,加快数字签名和验证签名的运算速度

D:保证密文能正确还原成明文

正确答案:C

(单选)3:计算机病毒是计算机系统中一类隐藏在()上蓄意破坏的捣乱程序。

A:内存

B:软盘

C:存储介质

D:网络

正确答案:C

(单选)4:以下关于CA认证中心说法正确的是:()。

A:CA认证是使用对称密钥机制的认证方法

B:CA认证中心只负责签名,不负责证书的产生

C:CA认证中心负责证书的颁发和管理、并依靠证书证明一个用户的身份

D:CA认证中心不用保持中立,可以随便找一个用户来做为CA认证中心

正确答案:C

(单选)5:终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A:25

B:3389

C:80

D:1399

正确答案:B

(单选)6:操作系统的安全依赖于一些具体实施安全策略的可信的软件和硬件。

这些软件、硬件和负责系统安全管理的人员一起组成了系统的()。

A:可信计算平台

B:可信计算机基

C:可信计算模块

D:可信计算框架

正确答案:B。

信息安全技术第一次作业题及答案.doc

第1次作业一、判断题(本大题共60分,共20小题,每小题3分)1.身份认证可以分为直接身份认证技术和间接身份认证技术。

2.每个人都有唯一的生理特征。

3•网络安全是一门涉及计算机科学、网络技术、通信技术、密码技术、信息安全技术、应用数学、数论、信息论等多种学科的综合性学科。

4.信息隐藏主要应用于计算机、通信和保密学等领域。

5.按照数字水印的可见性,水印可以分为鲁棒数字水印和易损数字水印。

6.质询/响应认证是一种必须基于令牌或智能卡模式的口令认证机制。

7.生物识别技术是基于人体特征,所以一定不会有错。

8.网络的发展,特别是Internet的广泛应用,使网上信息的完整性要求超过了机密性,而传统的DAC或MAC策略难以提供这方面的支持。

9•消息认证码MAC只能检验消息的完整性。

10.在SQL Server中,系统管理员在服务器的所有数据库中对任何用户对象有全部权限。

11・保密性是指网络中的信息不被非授权实体(包括用户和进程等)获取与使用。

12•古典密码中最基本的变换是代替和移位,其目的是产生尽可能混乱的密文。

13.信息隐藏同加密方式的不同点在于,信息隐藏额的目的是保证数据不能被未授权的第三方知道。

14.RSA在选取p和q的吋候要求这两个数尽量的大。

15.网络安全运行、数据安全传递,不仅靠人们的良好愿望和自觉意识,还需要必要的法律建设,以法制来保证信息安全。

16.访问控制目标是防止对任何资源(如计算资源、通信资源或信息资源)进行未授权的访问。

17.在古典密码中,恺撒密码就是移位密码的一种。

18.RSA签名方案中,任何人都可以用公钥进行验证。

19.质询/响应认证是目前使用最多的一种口令认证机制。

20.宏病毒也会感染EXE和COM文件。

二、单项选择题(本大题共40分,共20小题,每小题2分)1.在分组密码算法中常用的代替操作是指将()位用某种变换关系变换成新的位,以使所产生的密文是一堆杂乱无章的乱码。

A.密码算法B.密钥C.明文2.()是以脚本程序语言(如VB Script. JavaScript. PHP)编写而成的病壽。

北语19秋《信息安全》作业1参考答案

19秋《信息安全》作业1

试卷总分:100 得分:100

一、单选题 (共 10 道试题,共 40 分)

1.ISO安全体系结构中的对象认证服务,使用()完成。

A.访问控制机制

B.数据完整性机制

C.数字签名机制

D.加密机制

答案:C

2.在网络攻击的多种类型中,攻击者窃取到系统的访问权并盗用资源的攻击形式属于哪一种?()

A.拒绝服务

B.信息篡改

C.信息盗窃

D.侵入攻击

答案:D

3.为了降低风险,不建议使用的Internet服务是()。

A.外部访问内部系统

B.内部访问Internet

C.Web服务

D.FTP服务

答案:D

4.文件型病毒传染的对象主要是()类文件。

A..WPS

B..EXE和.WPS

C..DBF

和.EXE

答案:D

5.Windows server 2003系统的安全日志如何设置()。

A.网络适配器里

B.本地安全策略

C.服务管理器

D.事件查看器

答案:B

6.下面不是防火墙的局限性的是()。

A.防火墙不能防范网络内部攻击

B.防火墙不能防止传送已感染病毒的软件或文件,不能期望防火墙对每一个文件进行扫描,查出潜在的病毒。

C.不能阻止代病毒的数据。

D.不能防范那些伪装成超级用户或诈称新雇员的黑客们劝说没有防范心理的用户公开其口令,并授予其临时网络访问权限。

答案:C。

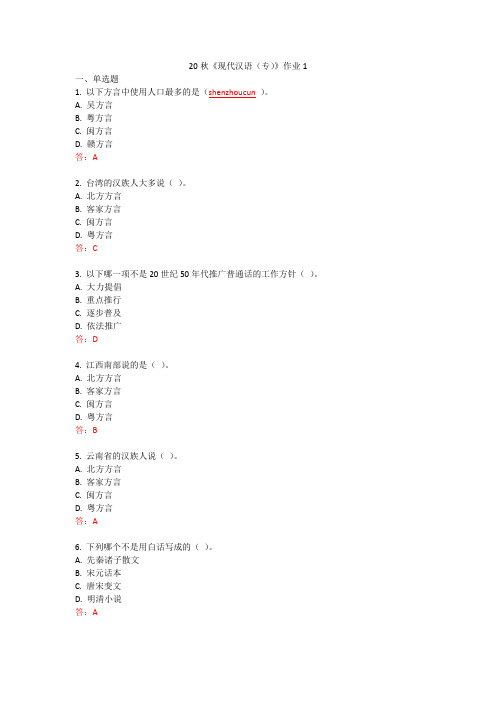

北语 20秋《现代汉语(专)》作业1234

20秋《现代汉语(专)》作业1一、单选题1. 以下方言中使用人口最多的是(shenzhoucun)。

A. 吴方言B. 粤方言C. 闽方言D. 赣方言答:A2. 台湾的汉族人大多说()。

A. 北方方言B. 客家方言C. 闽方言D. 粤方言答:C3. 以下哪一项不是20世纪50年代推广普通话的工作方针()。

A. 大力提倡B. 重点推行C. 逐步普及D. 依法推广答:D4. 江西南部说的是()。

A. 北方方言B. 客家方言C. 闽方言D. 粤方言答:B5. 云南省的汉族人说()。

A. 北方方言B. 客家方言C. 闽方言D. 粤方言答:A6. 下列哪个不是用白话写成的()。

A. 先秦诸子散文B. 宋元话本C. 唐宋变文D. 明清小说答:A7. 以下哪种语言不是联合国工作语言()。

A. 汉语B. 英语C. 俄语D. 日语答:D8. ()动摇了文言文的统治地位。

A. 白话文运动B. 国语运动C. 五四运动D. 新文化运动答:A9. 《中华人民共和国通用语言文字法》于()年1月1日起施行。

A. 1999B. 2000C. 2001D. 2002答:C10. ()在口语方面增强了北京话的代表性。

A. 白话文运动B. 国语运动C. 五四运动D. 新文化运动答:B二、多选题1. 下列说法正确的是()。

A. 汉语是汉民族的语言B. 现代汉语是现代汉民族所使用的语言C. 现代汉语既有多种方言,也有民族共同语D. 普通话是现代汉民族最重要的交际工具答:ABCD2. 成为民族共同语的基础方言的条件是()。

A. 政治B. 经济C. 文化D. 人口3. 下列方言中没有[-m]韵尾的是()。

A. 北方方言C. 湘方言D. 闽方言4. 普通话的标准含义包括()。

A. 以北京语音为标准音B. 以北方华为基础方言C. 以典范的现代白话文著作作为语法规范D. 以简化字为书写方式5. 普通话和()等,都随着华侨遍布海外。

A. 客家方言B. 闽方言C. 粤方言D. 吴方言三、判断题1. 语言是文化的载体。

北语20秋高级写作作业1【标准答案】

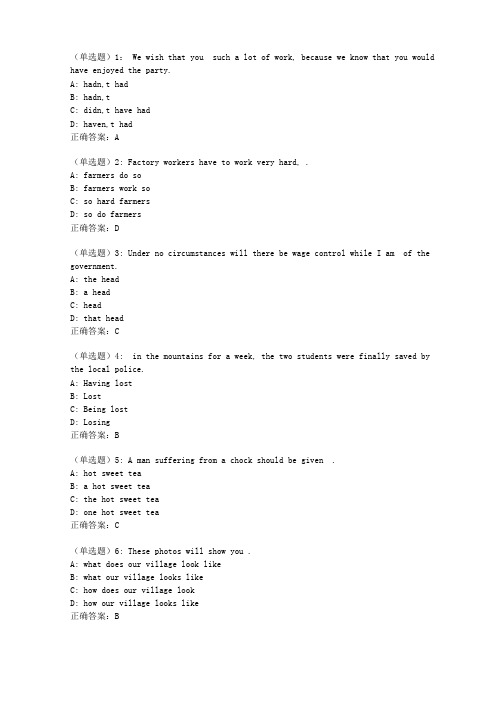

(单选题)1: We wish that you such a lot of work, because we know that you would have enjoyed the party.A:hadn,t hadB:hadn,tC:didn,t have hadD:haven,t had正确答案:A(单选题)2: Factory workers have to work very hard, .A:farmers do soB:farmers work soC:so hard farmersD:so do farmers正确答案:D(单选题)3: Under no circumstances will there be wage control while I am of the government.A:the headB:a headC:headD:that head正确答案:C(单选题)4: in the mountains for a week, the two students were finally saved by the local police.A:Having lostB:LostC:Being lostD:Losing正确答案:B(单选题)5: A man suffering from a chock should be given .A:hot sweet teaB:a hot sweet teaC:the hot sweet teaD:one hot sweet tea正确答案:C(单选题)6: These photos will show you .A:what does our village look likeB:what our village looks likeC:how does our village lookD:how our village looks like正确答案:B(单选题)7: I will start to work I am given enough money.A:unlessB:thoughC:as long asD:even if正确答案:C(单选题)8: Many a girl wants to become .A:some secretaryB: a secretaryC:secretaryD:secretaries正确答案:B(单选题)9: We are going to dine tomorrow with to celebrate Christmas Day.A:the CunningB:CunningsC:The CunningsD:Cunning's正确答案:C(单选题)10:— in a white uniform, he looks more like a cook than a doctor.A:DressedB:To dressC:DressingD:Having dressed正确答案:A(单选题)11: He glanced over at her, that though she was tiny, she seemed very well put together.A:notingB:notedC:to noteD:having noted正确答案:A(单选题)12: The historical events of that period are arranged .A:in alphabetical orderB:in an alphabetical orderC:in the alphabicetical ordersD:in a alphabetical orders(单选题)13: Ms. Jones does not like shopping, .A:and she does like gardeningB:nor she does like gardeningC:or does she like gardeningD:nor does she like gardening正确答案:D(单选题)14: Which do you like , pork,beef or chicken?A: goodB: wellC: betterD: best正确答案:D(单选题)15: The question is than the last oneA:very easyB:much easyC:very easierD:much easier正确答案:D(单选题)16: —How can I get to the island you mentioned?—You can't get there by swimming.A:other thanB:more thanC:rather thanD:less than正确答案:A(单选题)17: I want an assistant with knowledge of French and experience of office routine.A: the/theB:a/theC:a/anD:the/an正确答案:C(单选题)18: If you in better health, we would have allowed you to join in the work.A:had beenB:wereC:should beD:would be(单选题)19: He never thought that his success came he least wanted it.A: whileB: untilC: sinceD: when正确答案:D(单选题)20: By no means their own language well.A:it is true that all people knowB:is it true that all people knowC:it is that do all people knowD:is it true that all people know正确答案:D(单选题)21: I think English is as as maths.A:importantB:more importantC:most importantD:importanter正确答案:A(单选题)22: —Poor Tom! He will have to work all the next month.—Luckily, the basketball games are held.A:exceptB:expect thatC:except whenD:except for正确答案:C(单选题)23: He got well-prepared for the job interview, for he couldn't risk the good opportunity.A:to loseB:losingC:to be lostD:being lost正确答案:C(单选题)24: Can you imagine what a girl will look like she comes across a rat in her room?A:now thatB:thoughC:in caseD:if正确答案:D (单选题)25: Please be next time.A:carefulerB:more carefulC:carefulestD:the most careful正确答案:B(单选题)1: We wish that you such a lot of work, because we know that you would have enjoyed the party.A:hadn,t hadB:hadn,tC:didn,t have hadD:haven,t had正确答案:A(单选题)2: Factory workers have to work very hard, .A:farmers do soB:farmers work soC:so hard farmersD:so do farmers正确答案:D(单选题)3: Under no circumstances will there be wage control while I am of the government.A:the headB: a headC:headD:that head正确答案:C(单选题)4: in the mountains for a week, the two students were finally saved by the local police.A:Having lostB:LostC:Being lostD:Losing正确答案:B(单选题)5: A man suffering from a chock should be given .A:hot sweet teaB: a hot sweet teaC:the hot sweet teaD:one hot sweet tea正确答案:C(单选题)6: These photos will show you .A:what does our village look likeB:what our village looks likeC:how does our village lookD:how our village looks like正确答案:B(单选题)7: I will start to work I am given enough money.A:unlessB:thoughC:as long asD:even if正确答案:C(单选题)8: Many a girl wants to become .A:some secretaryB:a secretaryC:secretaryD:secretaries正确答案:B(单选题)9: We are going to dine tomorrow with to celebrate Christmas Day.A:the CunningB:CunningsC:The CunningsD:Cunning's正确答案:C(单选题)10: in a white uniform, he looks more like a cook than a doctor.A:DressedB:To dressC:DressingD:Having dressed正确答案:A(单选题)11: He glanced over at her, that though she was tiny, she seemed very well put together.A:notingB:notedC:to noteD:having noted正确答案:A(单选题)12: The historical events of that period are arranged .A:in alphabetical orderB:in an alphabetical orderC:in the alphabicetical ordersD:in a alphabetical orders正确答案:A(单选题)13: Ms. Jones does not like shopping, .A:and she does like gardeningB:nor she does like gardeningC:or does she like gardeningD:nor does she like gardening正确答案:D(单选题)14: Which do you like , pork,beef or chicken?A: goodB: wellC: betterD: best正确答案:D(单选题)15: The question is than the last oneA:very easyB:much easyC:very easierD:much easier正确答案:D(单选题)16: — How can I get to the island you mentioned?—You can’ t get there by swimming.A:other thanB:more thanC:rather thanD:less than正确答案:A(单选题)17: I want an assistant with knowledge of French and experience of office routine.A: the/theB:a/theC:a/anD:the/an正确答案:C(单选题)18: If you in better health, we would have allowed you to join in the work.A:had beenB:wereC:should beD:would be正确答案:D(单选题)19: He never thought that his success came he least wanted it.A:whileB:untilC:sinceD:when正确答案:D(单选题)20: By no means their own language well.A:it is true that all people knowB:is it true that all people knowC:it is that do all people knowD:is it true that all people know正确答案:D(单选题)21: I think English is as as maths.A:importantB:more importantC:most importantD:importanter正确答案:A(单选题)22: — Poor Tom! He will have to work all the next month.—Luckily, the basketball games are held.A:exceptB:expect thatC:except whenD:except for正确答案:C(单选题)23: He got well-prepared for the job interview, for he coul’nt risk the good opportunity.A:to loseB:losingC:to be lostD:being lost正确答案:C (单选题)24: Can you imagine what a girl will look like she comes across a rat in her room?A: now thatB: though正确答案:D (单选题)25: Please be next time.A: carefulerB: more carefulC: carefulestD: the most careful 正确答案:B C: D: in caseif。

直属北语19春《信息安全》作业_1

单选题1(4分) : ()不属于ISO/OSI安全体系结构的安全机制。

A: 通信业务填充机制B: 访问控制机制C: 数字签名机制D: 审计机制2(4分) : VPN的加密手段为()。

A: 具有加密功能的防火墙B: 具有加密功能的路由器C: VPN内的各台主机对各自的信息进行相应的加密D: 单独的加密设备3(4分) : 下面不属于入侵检测分类依据的是()。

A: 物理位置B: 静态配置C: 建模方法D: 时间分析4(4分) : 计算机网络是地理上分散的多台()遵循约定的通信协议,通过软硬件互联的系统。

A: 计算机B: 主从计算机C: 自主计算机D: 数字设备5(4分) : 下面哪个属于对称算法()。

A: 数字签名B: 序列算法C: RSA算法D: 数字水印6(4分) : 电子邮件的发件利用某些特殊的电子邮件软件在短时间内不断重复地将电子邮件寄给同一个收件人,这种破坏方式叫做()。

A: 邮件病毒B: 邮件炸弹C: 特洛伊木马D: 逻辑炸弹7(4分) : 数据备份常用的方式主要有:完全备份、增量备份和()。

A: 逻辑备份B: 按需备份C: 差分备份D: 物理备份8(4分) : “公开密钥密码体制”的含义是()。

A: 将所有密钥公开B: 将私有密钥公开,公开密钥保密C: 将公开密钥公开,私有密钥保密D: 两个密钥相同9(4分) : 操作系统中的每一个实体组件不可能是()。

A: 主体B: 客体C: 既是主体又是客体D: 既不是主体又不是客体10(4分) : 终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A: 25B: 3389C: 80D: 139911(4分) : ()作用在应用层,其特点是完全“阻隔”网络通信流,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用。

A: 分组过滤防火墙B: 应用代理防火墙C: 状态检查防火墙D: 分组代理防火墙12(4分) : 为了降低风险,不建议使用的Internet服务是()。

北语20秋教育学作业及答案1-4

北语20秋教育学作业及答案(1-4)教育学作业1一、单选题1、()的教育平等观把社会不平等归结为个体的竞争能力,因而学校教育的大众化可以为个体提供各种发展机会,进而可以促进经济和社会的平等A. 古代朴素B. 古典自由主义C. “民主主义学派”D. 技术绩效主义正确答案:D2、班级管理的主要对象是()A. 班级公共财产B. 班级信息C. 班级学生D. 班级资料正确答案:C3、杜威划时代的著作()首次对民主的教育涵义作了系统的和充分的表述,并提出了指导未来教育活动的总的建设性理论A. 《乌托邦》B. 《理想国》C. 《爱弥尔》D. 《民主主义与教育》正确答案:D4、美育的直接功能是( )A育德B促智C育美D健体正确答案:C5、()教学质量管理,是指实施教学过程的每一阶段、每一环节的质量管理工作,从单纯管理、检验教学质量的结果,转向管理好教学全过程的工作质量A. 全面B. 全员C. 全过程D. 全体正确答案:C6、()是以学生团体测验的平均成绩为参照标准,说明某一学生在团体中的相对位置,将学生分类排队A标准参照测验B常模参照测验C标准化成绩测验D客观测验正确答案:B7、下列选项中哪一项不属于古代教育的基本特征( )A等级性B专制性C道统性D法制化正确答案:D8、新的教育革命的一个重要特征,将是培养目标的()A. 全面化B. 合理化C. 科学化D. 个性化正确答案:D9、西方社会化理论要求着重培养和训练社会生产中需要的各种劳动力的()A能力B技术C知识D个性品质正确答案:D10、教学管理首先是()的管理A教学内容B教学思想C教学方法D教学原则正确答案:B11、学校文化的核心要素是()A办学理念B办学目标C办学特色D管理制度正确答案:C12、国家对培养什么样的人才的总要求,就是()A.教学目的B.教育目的C.培养目标D.教学目标正确答案:B13、( ) 被人们看作是教育学形成独立学科的开始A. 夸美纽斯的《大教学论》B. 洛克的《教育漫话》C. 卢梭的《爱弥尔》D. 赫尔巴特的《普通教育学》正确答案:A14、“拔苗助长”、“凌节而施”违背了人的身心发展的(B )A. 社会性B. 顺序性C. 相似性D. 差异性正确答案:B15、斯金纳根据操作条件反应的学习理论,将预先审定的教材精心组织成有逻辑的顺序,借助改进的教学机器,使学生能以个别化的方式进行学习。

北语网院20春《信息安全》作业_1答案

(单选)1:()不属于ISO/OSI安全体系结构的安全机制。

A:通信业务填充机制

B:访问控制机制

C:数字签名机制

D:审计机制

正确答案:D

(单选)2:下面不属于入侵检测分类依据的是()。

A:物理位置

B:静态配置

C:建模方法

D:时间分析

正确答案:B

(单选)3:数据库管理系统通常提供授权功能来控制不同用户访问数据的权限,这主要是为了实现数据库的()。

A:可靠性

B:一致性

C:完整性

D:安全性

正确答案:D

(单选)4:黑客们在编写编写扰乱社会和他人的计算机程序,这些代码统称为()。

A:恶意代码

B:计算机病毒

C:蠕虫

D:后门

正确答案:A

(单选)5:电子邮件的发件利用某些特殊的电子邮件软件在短时间内不断重复地将电子邮件寄给同一个收件人,这种破坏方式叫做()。

A:邮件病毒

B:邮件炸弹

C:特洛伊木马

D:逻辑炸弹

正确答案:B

(单选)6:攻击者用传输数据来冲击网络接口,使服务器过于繁忙以至于不能应答请求的攻击方式是()。

A:拒绝服务攻击

B:地址欺骗攻击

C:会话劫持

D:信号包探测程序攻击

正确答案:A。

北语18秋《信息安全》作业1234满分答案

18秋《信息安全》作业1()就是通过各种途径对所要攻击的目标进行多方面的了解(包括任何可得到的蛛丝马迹,但要确保信息的准确),确定攻击的时间和地点。

A.扫描B.入侵C.踩点D.监听正确答案:C为了防御网络监听,最常用的方法是:()。

A.采用物理传输(非网络)B.信息加密C.无线网D.使用专线传输正确答案:B对非军事DMZ而言,正确的解释是()。

A.DMZ是一个真正可信的网络部分B.DMZ网络访问控制策略决定允许或禁止进入DMZ通信C.允许外部用户访问DMZ系统上合适的服务D.以上3项都是正确答案:D下面不属于入侵检测分类依据的是()。

A.物理位置B.静态配置C.建模方法D.时间分析正确答案:B()分析法实际上是一个模板匹配操作,匹配的一方是系统设置情况和用户操作动作,一方是已知攻击的签名数据库。

A.签名分析法B.统计分析法C.数据完整性分析法D.以上都正确正确答案:A身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是()。

A.身份鉴别是授权控制的基础B.身份鉴别一般不用提供双向的认证C.目前一般采用基于对称密钥加密或公开密钥加密的方法D.数字签名机制是实现身份鉴别的重要机制正确答案:B()是指有关管理、保护和发布敏感信息的法律、规定和实施细则。

A.安全策略B.安全模型C.安全框架D.安全原则正确答案:AISO定义的安全体系结构中包含()种安全服务。

A.4B.5C.6D.7正确答案:B打电话请求密码属于()攻击方式。

A.木马B.社会工程学C.电话系统漏洞D.拒绝服务正确答案:B()作用在应用层,其特点是完全“阻隔”网络通信流,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用。

A.分组过滤防火墙B.应用代理防火墙C.状态检查防火墙D.分组代理防火墙正确答案:B文件共享漏洞主要是使用NetBIOS协议。

A.错误B.正确正确答案:B防火墙是万能的,可以用来解决各种安全问题。

北语20秋《信息安全》作业2【标准答案】

(单选题)1: 密码学的目的是()。

A: 研究数据加密

B: 研究数据解密

C: 研究数据保密

D: 研究信息安全

正确答案: C

(单选题)2: 操作系统中的每一个实体组件不可能是()。

A: 主体

B: 客体

C: 既是主体又是客体

D: 既不是主体又不是客体

正确答案: D

(单选题)3: 下面哪个属于对称算法()。

A: 数字签名

B: 序列算法

C: RSA算法

D: 数字水印

正确答案: B

(单选题)4: ()不属于ISO/OSI安全体系结构的安全机制。

A: 通信业务填充机制

B: 访问控制机制

C: 数字签名机制

D: 审计机制

正确答案: D

(单选题)5: IPSec属于()层上的安全机制。

A: 传输层

B: 应用层

C: 数据链路层

D: 网络层

正确答案: D

(单选题)6: 信息安全的基本属性是()。

A: 机密性

B: 可用性

C: 完整性

D: 上面3项都是

正确答案: D

(单选题)7: L2TP隧道在两端的VPN服务器之间采用()来验证对方的身份。

A: 口令握手协议CHAP。

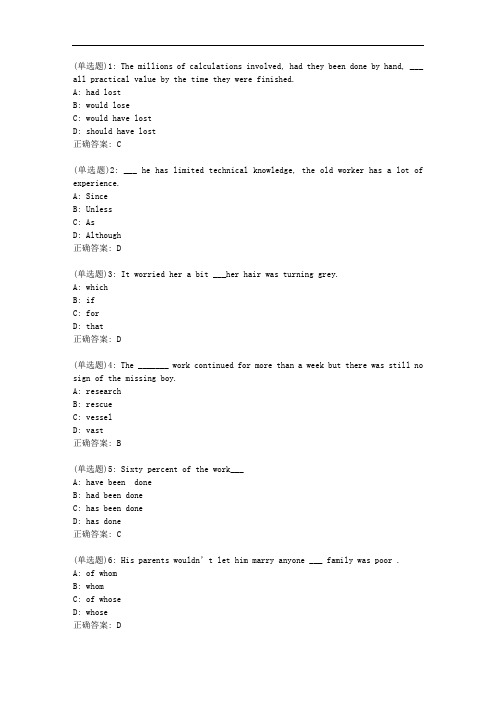

北语20秋《综合英语(I)》作业1【标准答案】

D: should have lost

正确答案: C

(单选题)2: ___ he has limited technical knowledge, the old worker has a lot of experience.

A: Since

B: Unless

C: As

B: and then

C: or so

D: even so

正确答案: A

(单选题)13: There was a big hole in the road which ________ the traffic.

A: set back

B: held up

C: stood back

D: kept down

D: Although

正确答案: D

(单选题)3: It worried her a bit ___her hair was turning grey.

A: which

B: if

C: for

D: that

正确答案: D

(单选题)4: The _______ work continued for more than a week but there was still no sign of the missing boy.

A: to be based on

B: to base on

C: which to base on

D: on which to base

正确答案: D

(单选题)16: He is a man ___ we can learn very much.

A: of whom

B: that

北语 20春《信息安全》作业_1234

B.管理的复杂性

C.对现有系统的影响及对不同平台的支持

D.上面3项都是

15.收藏夹的目录名称为()。

A. Favorites

B. temp

C. Windows

D. My Documents

二、判断题

1.基于网络的漏洞扫描器的优点是价格相对来说比较便宜、安装方便和维护简单。

答案正确

2.禁止使用活动脚本可以防范IE执行本地任意程序。

答案正确

2.漏洞只可能存在于操作系统中,数据库等其他软件系统不会存在漏洞。

答案错误

3.通过使用SOCKS5代理服务器可以隐藏QQ的真实IP。

答案正确

4. TCP/IP体系有7个层次,ISO/OSI体系有4个层次。

知识点:7.6网络参考模型OSI

答案错误

5. NIS的实现是基于HTTP实现的。

答案正确

20春《信息安全》作业_1

一、单选题

1.()不属于ISO/OSI安全体系结构的安全机制。

A.通信业务填充机制

B.访问控制机制

C.数字签名机制

D.审计机制

答:D微131·9666·2906

2.下面不属于入侵检测分类依据的是()。

A.物理位置

B.静态配置

C.建模方法

D.时间分析

答:B

3.数据库管理系统通常提供授权功能来控制不同用户访问数据的权限,这主要是为了实现数据库的()。

7.防火墙是万能的,可以用来解决各种安全问题。

8.基于公开密钥体制(PKI)的数字证书是电子商务安全体系的核心。

9.网络隔离的目的是实现不同安全级别的网络之间的通信。

10.可以通过技术手段,一次性弥补所有的安全漏洞。

北语23秋《信息安全》作业1-资料答案

北语23秋《信息安全》作业1试卷总分:100 得分:100一、单选题 (共 10 道试题,共 40 分)【第一题】,操作系统的安全依赖于一些具体实施安全策略的可信的软件和硬件。

这些软件、硬件和负责系统安全管理的人员一起组成了系统的()。

<A选项.>可信计算平台<B选项.>可信计算机基<C选项.>可信计算模块<D选项.>可信计算框架[正确答案]:B【第二题】,PPTP和L2TP最适合于()。

<A选项.>局域网<B选项.>企业内部虚拟网<C选项.>企业扩展虚拟网<D选项.>远程访问虚拟专用网[正确答案]:D【第三题】,Windows server 2003系统的安全日志如何设置()。

<A选项.>事件查看器<B选项.>服务管理器<C选项.>本地安全策略<D选项.>网络适配器里[正确答案]:C【第四题】,DDoS攻击破坏了()。

<A选项.>可用性<B选项.>保密性<C选项.>完整性<D选项.>真实性[正确答案]:A【第五题】,下面不属于恶意代码攻击技术的是()<A选项.>进程注入技术<B选项.>超级管理技术<C选项.>端口反向连接技术<D选项.>自动生产技术[正确答案]:D【第六题】,身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是()。

<A选项.>身份鉴别是授权控制的基础<B选项.>身份鉴别一般不用提供双向的认证<C选项.>目前一般采用基于对称密钥加密或公开密钥加密的方法<D选项.>数字签名机制是实现身份鉴别的重要机制。

北语20新上《信息安全》作业1答案0

(单选题)1: ISO安全体系结构中的对象认证服务,使用()完成。

A: 加密机制

B: 数字签名机制

C: 访问控制机制

D: 数据完整性机制

正确答案: B

(单选题)2: 在网络攻击的多种类型中,攻击者窃取到系统的访问权并盗用资源的攻击形式属于哪一种?()

A: 拒绝服务

B: 侵入攻击

C: 信息盗窃

D: 信息篡改

正确答案: B

(单选题)3: 为了降低风险,不建议使用的Internet服务是()。

A: Web服务

B: 外部访问内部系统

C: 内部访问Internet

D: FTP服务

正确答案: D

(单选题)4: 文件型病毒传染的对象主要是()类文件。

A: .EXE和.WPS

B: COM和.EXE

C: .WPS

D: .DBF

正确答案: B

(单选题)5: Windows server 2003系统的安全日志如何设置()。

A: 事件查看器

B: 服务管理器

C: 本地安全策略

D: 网络适配器里

正确答案: C

(单选题)6: 下面不是防火墙的局限性的是()。

A: 防火墙不能防范网络内部攻击

B: 不能防范那些伪装成超级用户或诈称新雇员的黑客们劝说没有防范心理的用户公开其口令,并授予其临时网络访问权限。

C: 防火墙不能防止传送已感染病毒的软件或文件,不能期望防火墙对每一个文件进行扫描,查出潜在的病毒。

D: 不能阻止代病毒的数据。

正确答案: D。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(单选题)1: 操作系统的安全依赖于一些具体实施安全策略的可信的软件和硬件。

这些软件、硬件和负责系统安全管理的人员一起组成了系统的()。

A: 可信计算平台

B: 可信计算机基

C: 可信计算模块

D: 可信计算框架

正确答案: B

(单选题)2: PPTP和L2TP最适合于()。

A: 局域网

B: 企业内部虚拟网

C: 企业扩展虚拟网

D: 远程访问虚拟专用网

正确答案: D

(单选题)3: Windows server 2003系统的安全日志如何设置()。

A: 事件查看器

B: 服务管理器

C: 本地安全策略

D: 网络适配器里

正确答案: C

(单选题)4: DDoS攻击破坏了()。

A: 可用性

B: 保密性

C: 完整性

D: 真实性

正确答案: A

(单选题)5: 下面不属于恶意代码攻击技术的是()

A: 进程注入技术

B: 超级管理技术

C: 端口反向连接技术

D: 自动生产技术

正确答案: D

(单选题)6: 身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是()。

A: 身份鉴别是授权控制的基础

B: 身份鉴别一般不用提供双向的认证

C: 目前一般采用基于对称密钥加密或公开密钥加密的方法

D: 数字签名机制是实现身份鉴别的重要机制

正确答案: B

(单选题)7: 以下关于CA认证中心说法正确的是:()。