DES加密(完整16轮)

des加解密算法原理

des加解密算法原理DES(Data Encryption Standard)是一种基于对称加密算法的加解密技术,被广泛应用于计算机和网络安全领域。

它采用分组密码的设计思想,将明文分成64位的数据块,并使用密钥对其进行加密和解密操作。

下面我们将详细介绍DES算法的原理和应用。

DES算法的原理可以分为四个主要步骤:初始置换、16轮迭代、逆初始置换和子密钥生成。

首先是初始置换,将输入的64位明文根据所定义的置换表进行重排,以加强加密的随机性和扩散性。

这一步骤的目的是为了消除输入数据之间的相关性,使其在进入加密过程之前更具随机性。

接下来是16轮迭代,每一轮迭代都包括四个主要步骤:扩展置换、密钥与明文异或、S盒置换和置换函数。

扩展置换将32位数据扩展为48位,以使之与扩展后的子密钥进行异或运算。

然后,将异或结果分为8个组,每个组经过S盒代替置换,将6位数据映射为4位数据,增加了加密的复杂性。

最后,经过置换函数进行置换操作。

第三步是逆初始置换,将经过16轮迭代后得到的数据根据逆置换表进行重排,以得到最终的密文。

逆初始置换是初始置换的逆运算,用于恢复密文的顺序,使之与明文对应。

最后是子密钥的生成,根据输入的64位密钥经过置换和位移操作生成16个48位的子密钥。

每轮迭代都使用一个子密钥,通过改变子密钥可以增加加密的随机性,从而提高安全性。

DES算法的应用广泛,主要用于网络通信中的数据加密保护。

例如,在银行系统中,通过DES算法可以对用户的敏感信息进行加密,保护用户的财产安全。

在电子商务领域,通过DES算法可以对在线交易的数据进行加密,防止黑客窃取用户的个人信息和银行卡号。

此外,DES算法还常用于数据库加密、文件加密和数据传输等领域,以确保机密信息的安全性。

总之,DES算法是一种经典的对称加密算法,通过初始置换、16轮迭代、逆初始置换和子密钥生成四个步骤,实现了对数据的加密和解密操作。

它具有较高的安全性和广泛的应用领域,是保护计算机和网络安全的重要工具。

DES例题详解(一)

DES例题详解(一)DES例题解析1. 背景介绍DES(Data Encryption Standard)是一种对称加密算法,由IBM 在1970年代初期开发出来。

它是一种使用相同的密钥进行加密和解密的算法,被广泛应用于数据安全领域。

2. DES例题简述下面是一个关于DES的例题,我们将会对该例题进行详细解释和分析。

例题:对以下明文进行DES加密,密钥为“ABCDEF”,加密结果为多少?明文:3. DES加密过程DES加密过程包括初始置换、16轮迭代和最终置换三个步骤。

3.1 初始置换(Initial Permutation)初始置换是将明文进行位重排,得到一个置换后的明文。

如下表所示,是DES中使用的初始置换表。

输入位置 | 58 | 50 | 42 | 34 | 26 | 18 | 10 | 2 || — | — | — | — | — | — | — | — |输出位置 | 40 | 32 | 24 | 16 | 8 | 0 | 33 | 25 |将明文按照初始置换表进行重排,得到置换后的明文。

置换后的明文:3.2 16轮迭代16轮迭代是DES中最重要的步骤。

每轮迭代中,明文会经过子密钥的选择、扩展置换、异或运算、S盒代替、P盒置换和交换等操作。

3.2.1 子密钥的选择(Key Schedule)根据密钥,生成16个子密钥,每个子密钥48位长。

子密钥的生成使用了PC-2表和循环左移。

3.2.2 扩展置换(Expansion Permutation)扩展置换是将32位的明文扩展为48位,以便与子密钥进行异或运算。

扩展置换使用了E表。

3.2.3 异或运算(XOR)将扩展置换后的明文与子密钥进行逐位异或运算。

3.2.4 S盒代替(S-Box Substitution)将异或运算后的结果分成8组,每组6位。

然后每个6位分别经过S盒代替。

3.2.5 P盒置换(Permutation)S盒代替后,将结果再经过P盒置换,得到新的32位数据。

DES加密算法与解密(带流程图)

DES加密算法与解密(带流程图)一、DES加密及解密算法程序源代码:#include <iostream>using namespace std;const static char IP_Table[] = { //IP_Table置换58, 50, 42, 34, 26, 18, 10, 2,60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6,64, 56, 48, 40, 32, 24, 16, 8,57, 49, 41, 33, 25, 17, 9, 1,59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5,63, 55, 47, 39, 31, 23, 15, 7};const static char Final_Table[] = { //最终置换40, 8, 48, 16, 56, 24, 64, 32,39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30,37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28,35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26,33, 1, 41, 9, 49, 17, 57, 25};const static char S_Box[8][64] = {//s_box/* S1 */{14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13},/* S2 */{15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10,14, 5, 2, 8, 4,3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14},/* S5 */{2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3},/* S6 */{12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13},/* S7 */{4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12},/* S8 */{13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11}const static char Rar_Table[] = { //压缩置换14, 17, 11, 24, 1, 5,3, 28, 15, 6, 21, 10,23, 19, 12, 4, 26, 8,16, 7, 27, 20, 13, 2,41, 52, 31, 37, 47, 55,30, 40, 51, 45, 33, 48,44, 49, 39, 56, 34, 53,46, 42, 50, 36, 29, 32};const static char Exp_Table[] = { //扩展置换32, 1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10, 11, 12, 13,12, 13, 14, 15, 16, 17,16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29,28, 29, 30, 31, 32, 1const static char P_Table[]={ //P置换16, 7, 20, 21,29, 12, 28, 17,1, 15, 23, 26,5, 18, 31, 10,2, 8, 24, 14,32, 27, 3, 9,19, 13, 30, 6,22, 11, 4, 25};const static char KeyRar_Table[]={57, 49, 41, 33, 25, 17, 9,1, 58, 50, 42, 34, 26, 18,10, 2, 59, 51, 43, 35, 27,19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15,7, 62, 54, 46, 38, 30, 22,14, 6, 61, 53, 45, 37, 29,21, 13, 5, 28, 20, 12, 4};//设置全局变量,16轮密钥bool key[16][48]={{0}};void ByteToBit(bool *Out,char *In,int bits) //字节到位转换函数{int i;for(i=0;i<bits;i++)Out[i]=(In[i/8]>>(i%8))&1;}void BitToByte(char *Out,bool *In,int bits)//位到字节转换函数{int i;for(i=0;i<bits/8;i++)Out[i]=0;for(i=0;i<bits;i++)Out[i/8]|=In[i]<<(i%8);}void Xor(bool *InA,const bool *InB,int length) //按位异或for(int i=0;i<length;i++)InA[i]^=InB[i];}void keyfc(char *In) //密钥生成函数{int i,j=0,mov,k,m;bool* key0 = new bool[56];bool* keyin = new bool[64];bool temp;ByteToBit(keyin,In,64); //字节到位的转换for(i=0;i<56;i++) //密钥压缩为56位key0[i]=keyin[KeyRar_Table[i]-1];for(i=0;i<16;i++) //16轮密钥产生{if(i==0||i==1||i==8||i==15)mov=1;elsemov=2;for(k=0;k<mov;k++) //分左右两块循环左移{for(m=0;m<8;m++){temp=key0[m*7];for(j=m*7;j<m*7+7;j++)key0[j]=key0[j+1];key0[m*7+6]=temp;}temp=key0[0];for(m=0;m<27;m++)key0[m]=key0[m+1];key0[27]=temp;temp=key0[28];for(m=28;m<55;m++)key0[m]=key0[m+1];key0[55]=temp;}for(j=0;j<48;j++) //压缩置换并储存key[i][j]=key0[Rar_Table[j]-1];}delete[] key0;delete[] keyin;}void DES(char Out[8],char In[8],bool Type)//加密核心程序,Type=0时加密,反之解密{bool* MW = new bool[64];bool* tmp = new bool[32];bool* PMW = new bool[64];bool* kzmw = new bool[48];bool* keytem = new bool[48];bool* ss = new bool[32];int hang,lie,i;ByteToBit(PMW,In,64);for(int j=0;j<64;j++){MW[j]=PMW[IP_Table[j]-1]; //初始置换}bool *Li=&MW[0],*Ri=&MW[32];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];if(Type==0) //DES加密过程{for(int lun=0;lun<16;lun++){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];for(i=0;i<48;i++)keytem[i]=key[lun][i];Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++)hang=kzmw[i*6]*2+kzmw[i*6+5];lie=kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3] *2+kzmw[i*6+4];tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2 ;tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2 ;tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2;}for(i=0;i<32;i++) //P置换Ri[i]=tmp[P_Table[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[Final_Table[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}else //DES解密过程{for(int lun=15;lun>=0;lun--){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];for(i=0;i<48;i++)keytem[i]=key[lun][i];Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie=kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3] *2+kzmw[i*6+4];tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2 ;tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2 ;tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2; }for(i=0;i<32;i++) //P置换Ri[i]=tmp[P_Table[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[Final_Table[i]-1]; BitToByte(Out,PMW,64); //位到字节的转换}delete[] MW;delete[] tmp;delete[] PMW;delete[] kzmw;delete[] keytem;delete[] ss;}bool RunDes(char *Out, char *In, int datalength, char *Key, bool Type) //加密运行函数,判断输入以及对输入文本8字节分割{if( !( Out && In && Key && (datalength=(datalength+7)&0xfffffff8) ) ) return false;keyfc(Key);for(int i=0,j=datalength%8; i<j; ++i,Out+=8,In+=8)DES(Out, In, Type);return true;}int main(){char* Ki = new char[8];char Enter[]="This is the test of DES!"; char* Print = new char[200];int len = sizeof(Enter);int i_mf;cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++)cin >> Ki[i_mf];cout << "\n";RunDes(Print,Enter,len,Ki,0);//加密cout << "----加密前----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout << Enter[i_mf];cout << "\n\n";cout << "----加密后----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout<<Print[i_mf];cout << "\n\n";//此处进行不同密钥输入测试cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++)cin >> Ki[i_mf];cout << "\n";RunDes(Enter,Print,len,Ki,1);//解密cout << "----解密后----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout << Enter[i_mf];cout << endl;delete[] Ki;delete[] Print;return 0;}二、程序编译、运行结果图:三、程序总体框架图:读取待加密文本输入密钥DES 加密显示加密后文本再次输入密钥DES 解密显示解密后文本显示错误解密信息密钥错误密钥正确四、程序实现流程图:Enter = 待加密文本分割Enter ,8字节为一段,不足补加,段数为N 初始化:*Print ,i=0,j=0文本第i 段,转为二进制64位初始置换(IP_Table )文本段分为左右两部分左部分(32位)右部分(32)输入8字节密钥转为二进制64位密钥压缩KeyRar_Table (56位)形成16轮密钥合并形成子密钥(48位)S 置换(S_Box )P 置换(P_Table )左右交换,j++最终置换(Final_Table )J<16扩展置换(Exp_Table )i<N异或异或NoYes存入*Print ,i++DES 加密过程结束,输出Print YesNoDES 解密过程为以上逆过程。

DES加解密算法的实例

DES加解密算法的实例DES(Data Encryption Standard)是一种对称密钥加密算法,由IBM于1977年开发。

它是最早广泛使用且被接受的加密算法之一,被用于许多领域,如金融、电子商务和电子邮件等。

DES算法的基本操作单元是64位的数据块,它使用一个56位的密钥对数据进行加密和解密。

下面将对DES算法的加密和解密过程进行详细说明。

1.密钥生成:DES算法使用的密钥是56位的,由8个字节构成。

然而,为了增强安全性和抵抗暴力破解,通常将密钥扩展为64位,即每个字节的最高位被视为奇偶校验位。

密钥生成过程将密钥扩展到64位,并生成16个子密钥。

2.初始置换(IP置换):加密过程开始前,明文数据块会被进行初始置换。

这个初始置换步骤的目的是打乱明文的比特位,使其在加密过程中更难以分析。

3. 轮函数(Feistel函数):DES算法使用了16个相同的轮函数,每个轮函数包含以下步骤:a.扩展置换(E-置换):将32位的数据扩展为48位。

b.异或操作:将扩展得到的48位数据与一个子密钥进行异或操作。

c.S-盒替换:将异或结果分为8个6位的子块,每个子块经过一个6×4的S盒代替变换。

d.P-置换:将S盒代替变换后的结果进行置换操作。

e.得到一个32位的数据。

4.加解密:加密和解密过程中,轮函数通过迭代应用于数据块。

在加密过程中,子密钥按照顺序应用于轮函数;而在解密过程中,子密钥的应用次序与加密过程相反。

DES算法采用了16轮迭代,每轮迭代后,加解密都会进行部分结果的异或操作。

5.逆初始置换(IP-1置换):在加密或解密过程的最后,最终得到的数据块需要进行逆初始置换。

这个逆初始置换的目的是撤销初始置换操作,使得结果与初始的明文或密文一致。

DES算法的实例:1.加密过程:c.将64位的密钥扩展为56位并生成子密钥。

e.经过逆初始置换,得到最终加密的密文。

2.解密过程:a.经过逆初始置换,得到初始的密文数据块。

DES分组加密实验报告

DES分组密码实验报告一、DES算法的实现1.DES简介DES算法工作:如Mode为加密,则用Key 去把数据Data进行加密,生成Data的密码形式(64位)作为DES的输出结果;如Mode为解密,则用Key去把密码形式的数据Data解密,还原为Data的明码形式(64位)作为DES的输出结果。

在通信网络的两端,双方约定一致的Key,在通信的源点用Key对核心数据进行DES加密,然后以密码形式在公共通信网(如电话网)中传输到通信网络的终点,数据到达目的地后,用同样的Key对密码数据进行解密,便再现了明码形式的核心数据。

这样,便保证了核心数据(如PIN、MAC等)在公共通信网中传输的安全性和可靠性。

2. DES算法详述(1)DES加密标准DES是对二元数字分组加密的分组密码算法,分组长度为64比特。

每64位明文加密成64位密文,没有数据压缩和扩展,密钥长度为56比特,若输入64比特,则第8,16,24,32,40,48,56,64为奇偶校验位,所以,实际密钥只有56位。

DES算法完全公开,其保密性完全依赖密钥。

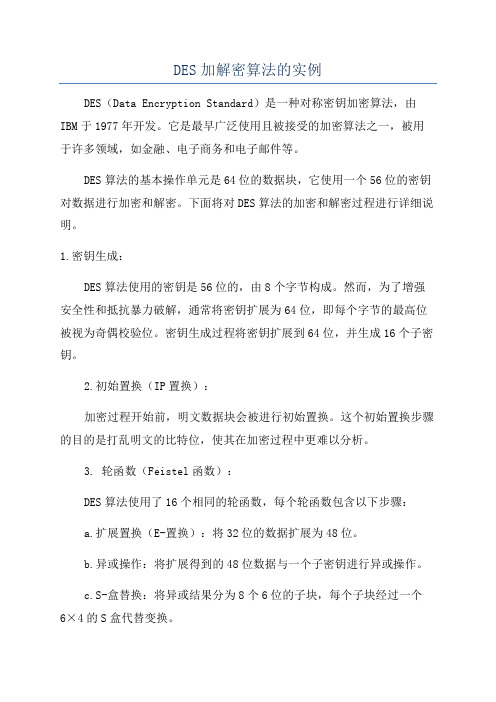

DES的加密过程可表示为:DES(m)= IP-1T16·T15…T2·T1·IP(m).右图面是完全16轮DES算法框图:图1 完全16轮DES算法1 初始置换IP初始置换是将输入的64位明文分为8个数组,每一组包括8位,按1至64编号。

IP的置换规则如下表:2 IP-1是IP的逆置换由于第1位经过初始置换后,已处于第40位。

逆置换就是再将第40位换回到第1位。

逆置换规则如下表所示:初始置换IP及其逆置换IP-1并没有密码学意义,因为置换前后的一一对应关系是已知的。

它们的作用在于打乱原来输入明文的ASCⅡ码字划分的关系,并将原来明文的第m8,m16,m24,m32,m40,m48,m56,m64位(校验位)变成IP的输出的一个字节。

3. DES算法的迭代过程图中Li-1和Ri-1分别是第i-1次迭代结果的左右两部分,各32比特。

DES加密算法

DES加密算法1950年代末至1970年代初,密码学家发现了许多消息传递系统被成功入侵的案例。

为了应对这种威胁,美国国家安全局(NSA)与IBM公司合作开发了一种新的加密算法,即数据加密标准(Data Encryption Standard,简称DES)。

DES在20世纪70年代末被正式采纳,并成为许多国家及组织使用的标准加密算法,它不仅安全可靠,而且非常高效。

本文将对DES加密算法进行详细介绍。

一、DES加密算法简介DES加密算法是一种对称密钥算法,使用相同的密钥进行加密和解密。

在加密和解密过程中,DES算法将数据分成64位大小的数据块,并进行一系列置换、替换、混淆和反混淆等操作。

DES算法共有16轮运算,每轮运算都与密钥有关。

最终输出的密文与64位的初始密钥相关联,只有使用正确的密钥才能解密并还原原始数据。

二、DES加密算法的原理DES算法的核心是通过一系列的置换、替换和混淆技术对数据进行加密。

以下是DES算法的主要步骤:1. 初始置换(Initial Permutation)DES算法首先将明文进行初始置换,通过一系列规则将64位明文重新排列。

2. 轮函数(Round Function)DES算法共有16个轮次,每轮都包括以下几个步骤:a) 拓展置换(Expansion Permutation)将32位的数据扩展为48位,并进行重新排列。

b) 密钥混淆(Key Mixing)将48位的数据与轮次对应的子密钥进行异或运算。

c) S盒代替(S-box Substitution)将48位的数据分为8个6位的块,并根据S盒进行替换。

S盒是一个具有固定映射关系的查找表,用于增加加密算法的复杂性和安全性。

d) 置换函数(Permutation Function)经过S盒代替后,将得到的数据再进行一次置换。

3. 左右互换在每轮的运算中,DES算法将右半部分数据与左半部分进行互换,以实现加密算法的迭代。

4. 逆初始置换(Inverse Initial Permutation)最后,DES算法对经过16轮运算后的数据进行逆初始置换,得到最终的密文。

DES加密解密

DES加密解密 同学在做Android安全短信⽅⾯的软件,对短信进⾏加密使⽤的⽅法就是DES,虽然以前上过密码编码学这门课,但是对DES的原理还是没太搞懂。

所以查阅资料对DES进⾏近⼀步的了解。

DES是数据加密标准的简称,是⼀种⽤56位密钥加密64位数据的⽅法。

DES的核⼼部件:1:初始置换和初始逆置换。

2:密钥控制下的⼗六轮迭代加密。

3:轮密钥⽣成。

具体的原理图如下所⽰:DES算法的⼊⼝参数有三个:Key、Data、Mode。

其中Key为8个字节共64位,是DES算法的⼯作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode为DES的⼯作⽅式,有两种:加密或解密。

DES算法是这样⼯作的:如Mode为加密,则⽤Key 去把数据Data进⾏加密,⽣成Data的密码形式(64位)作为DES的输出结果;如Mode为解密,则⽤Key去把密码形式的数据Data解密,还原为Data的明码形式(64位)作为DES的输出结果。

在通信⽹络的两端,双⽅约定⼀致的Key,在通信的源点⽤Key对核⼼数据进⾏DES加密,然后以密码形式在公共通信⽹(如电话⽹)中传输到通信⽹络的终点,数据到达⽬的地后,⽤同样的Key对密码数据进⾏解密,便再现了明码形式的核⼼数据。

这样,便保证了核⼼数据(如PIN、MAC等)在公共通信⽹中传输的安全性和可靠性。

通过定期在通信⽹络的源端和⽬的端同时改⽤新的Key,便能更进⼀步提⾼数据的保密性,这正是现在⾦融交易⽹络的流⾏做法。

DES算法详述 DES算法把64位的明⽂输⼊块变为64位的密⽂输出块,它所使⽤的密钥也是64位,整个算法的主流程图如下:其功能是把输⼊的64位数据块按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,其置换规则见下表:58,50,12,34,26,18,10,2,60,52,44,36,28,20,12,4, 62,54,46,38,30,22,14,6,64,56,48,40,32,24,16,8, 57,49,41,33,25,17, 9,1,59,51,43,35,27,19,11,3, 61,53,45,37,29,21,13,5,63,55,47,39,31,23,15,7, 即将输⼊的第58位换到第⼀位,第50位换到第2位,...,依此类推,最后⼀位是原来的第7位。

实验2 对称加密算法:DES

实验1-2 对称密码算法DES一.实验原理信息加密根据采用的密钥类型可以划分为对称密码算法和非对称密码算法。

对称密码算法是指加密系统的加密密钥和解密密钥相同,或者虽然不同,但是可以从其中任意一个推导出另一个,更形象的说就是用同一把钥匙开锁和解锁。

在对称密码算法的发展历史中曾出现过多种优秀的算法,包括DES、3DES、AES等。

下面我们以DES算法为例介绍对称密码算法的实现机制。

DES算法是有美国IBM公司在20世纪70年代提出,并被美国政府、美国国家标准局和美国国家标准协会采纳和承认的一种标准加密算法。

它属于分组加密算法,即明文加密和密文解密过程中,信息都是按照固定长度分组后进行处理的。

混淆和扩散是它采用的两个最重要的安全特性,混淆是指通过密码算法使明文和密文以及密钥的关系非常复杂,无法从数学上描述或者统计。

扩散是指明文和密钥中每一位信息的变动,都会影响到密文中许多位信息的变动,从而隐藏统计上的特性,增加密码安全。

DES将明文分成64比特位大小的众多数据块,即分组长度为64位。

同时用56位密钥对64位明文信息加密,最终形成64位的密文。

如果明文长度不足64位,则将其扩展为64位(例如补零等方法)。

具体加密过程首先是将输入的数据进行初始换位(IP),即将明文M 中数据的排列顺序按一定的规则重新排列,生成新的数据序列,以打乱原来的次序。

然后将变换后的数据平分成左右两部分,左边记为L0,右边记为R0,然后对R0施行在子密钥(由加密密钥产生)控制下的变换f,结果记为f(R0 ,K1),再与L0做逐位异或运算,其结果记为R1,R0则作为下一轮的L1。

如此循环16轮,最后得到L16、R16,再对L16、R16施行逆初始置换IP-1,即可得到加密数据。

解密过程与此类似,不同之处仅在于子密钥的使用顺序正好相反。

DES全部16轮的加密过程如图1-1所示。

DES的加密算法包括3个基本函数:1.初始换位(IP)它的作用是把输入的64位数据块的排列顺序打乱,每位数据按照下面换位规则重新组合。

DES加密算法原理

0 15 7 4 14 2 13 1 10 6 12 11 9 5 3 8

4 1 14 8 13 6 2 11 15 12 9 7 3 10 5 0

15 12 8 2 4 9 1 7 5 11 3 14 10 0 6 13

S[6]

12 1 10 15 9 2 6 8 0 13 3 4 14 7 5 11

10 15 4 2 7 12 9 5 6 1 13 14 0 11 3 8

9 14 15 5 2 8 12 3 7 0 4 10 1 13 11 6

4 3 2 12 9 5 15 10 11 14 1 7 6 0 8 13

2 右边32位f函数

2.1 E置换

2.2 与轮密钥XOR

2.3 S盒替换

2.4 P置换

2.5 和左边32位XOR

3 左右交换,最终变换final permutation

需要特别注意的是,最后一轮是不需要做左右交换这一部的。

DES( Data Encryption Standard)算法,于1977年得到美国政府的正式许可,是一种用56位密钥来加密64位数据的方法。DES算法以被应用于许多需要安全加密的场合。(如:UNIX的密码算法就是以DES算法为基础的)。下面是关于如何实现DES算法的语言性描述.

S[7]

4 11 2 14 15 0 8 13 3 12 9 7 5 10 6 1

13 0 11 7 4 9 1 10 Hale Waihona Puke 4 3 5 12 2 15 8 6

1 4 11 13 12 3 7 14 10 15 6 8 0 5 9 2

des的加密原理

des的加密原理DES(Data Encryption Standard)是一种对称密钥加密算法,也是历史上最广泛使用的加密算法之一。

DES的加密原理是通过使用相同的密钥进行加密和解密,将明文转换为密文并且只能通过使用相同的密钥才能将密文转换回明文。

下面将详细介绍DES的加密原理及其步骤。

DES的加密原理基于分组密码的思想,即将明文数据分割成固定大小的块,然后对每个块进行加密。

DES算法使用64位的密钥,但每个密钥中只有56位是有效的,其中8位用于奇偶校验。

密钥的选择和管理对于DES算法的安全性至关重要。

DES算法的加密过程可以分为以下步骤:1. 初始置换(Initial Permutation,IP):将64位的明文数据按照特定的置换表进行重排,得到一个初始的64位数据块。

2. 分组操作:将64位的初始数据块分成左右两个32位的数据块。

3. 轮函数(Feistel Function):DES算法使用了16轮的迭代,每轮使用一个子密钥对右边的32位数据块进行操作。

轮函数包括以下几个步骤:a. 扩展置换(Expansion Permutation):对32位的数据块进行扩展置换,将其扩展为48位。

b. 与子密钥的异或运算:将扩展后的48位数据块与当前轮的子密钥进行异或运算。

c. S盒替代(Substitution Boxes):将异或结果分成8个6位的数据块,然后通过8个不同的S盒进行替代,将每个6位数据块替换为4位数据块。

d. P盒置换(Permutation):对替代后的数据块进行置换,得到新的32位数据块。

e. 与左边数据块的异或运算:将上一轮的左边数据块与新得到的32位数据块进行异或运算,得到当前轮的右边数据块。

4. 左右数据块交换:将上一轮的右边数据块与当前轮的左边数据块进行交换。

5. 重复执行16轮的轮函数操作。

6. 末置换(Final Permutation,IP-1):将经过16轮轮函数操作后的左右数据块进行合并,并按照特定的末置换表进行重排,得到加密后的64位密文数据块。

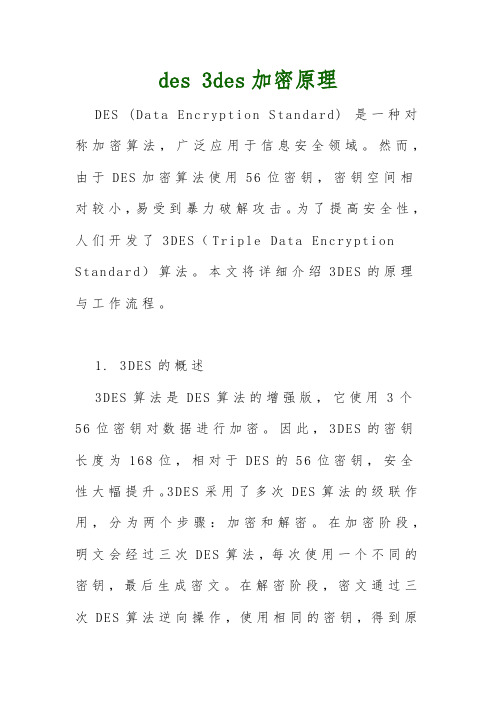

des 3des加密原理

des 3des加密原理D E S (D a t a E n c r y p t i o n S t a n d a r d)是一种对称加密算法,广泛应用于信息安全领域。

然而,由于D E S加密算法使用56位密钥,密钥空间相对较小,易受到暴力破解攻击。

为了提高安全性,人们开发了3D E S(T r i p l e D a t a E n c r y p t i o nS t a n d a r d)算法。

本文将详细介绍3D E S的原理与工作流程。

1.3D E S的概述3D E S算法是DE S算法的增强版,它使用3个56位密钥对数据进行加密。

因此,3D E S的密钥长度为168位,相对于D E S的56位密钥,安全性大幅提升。

3D E S采用了多次D E S算法的级联作用,分为两个步骤:加密和解密。

在加密阶段,明文会经过三次D E S算法,每次使用一个不同的密钥,最后生成密文。

在解密阶段,密文通过三次D E S算法逆向操作,使用相同的密钥,得到原始的明文。

2.3D E S加密过程(1)密钥生成在3D E S加密过程中,首先需要生成三个56位的密钥。

可以使用随机数生成器生成密钥,或者通过密钥管理系统分发密钥。

(2)初始置换(I n i t i a l P e r m u t a t i o n)在加密前,明文需要经过初始置换I P(I n i t i a l P e r m u t a t i o n)。

该置换步骤根据一个预定义的置换表,将明文重新排序。

这一步骤不仅加强了数据的混淆性,还增加了密码分析的难度。

(3)加密轮(E n c r y p t i o n R o u n d s)在3D E S加密过程中,明文会经过16个加密轮。

每个加密轮都使用一个不同的子密钥对数据进行处理。

具体过程如下:-通过子密钥生成算法,生成每个加密轮所需的子密钥。

子密钥的生成是3D E S算法的核心步骤,它通过密钥编排算法将三个56位的主密钥扩展为48位的子密钥。

IPSec加密算法:了解DES、3DES、AES等常用方法

IPSec加密算法:了解DES、3DES、AES等常用方法随着互联网的快速发展,人们对信息安全的需求越来越迫切。

而IPSec(Internet Protocol Security)协议就是为了满足这一需求而设计的一种网络安全技术。

在IPSec中,加密算法是非常重要的一部分,常见的加密算法包括DES、3DES和AES。

本文将对这些常用的加密算法进行深入探讨。

一、DES加密算法DES(Data Encryption Standard)是一种对称加密算法,它采用56位密钥对64位的数据进行加密和解密。

DES算法的密钥长度相对较短,已经逐渐被认为不再安全,因此在实际应用中使用的并不多。

然而,了解DES算法仍然有助于我们理解后续算法的发展。

DES算法的加密过程主要分为初始置换、16轮迭代加密和逆初始置换三个步骤。

初始置换通过重排位的方式改变数据的顺序,增加了加密的复杂性。

16轮迭代加密通过重复应用S盒和P盒混淆和置换数据,进一步增加了加密的强度。

最后,逆初始置换将加密过程反转,得到最终的加密结果。

尽管DES算法的密钥长度较短,但由于其设计和应用的广泛性,仍然有很多货币、国防等敏感领域在使用DES算法来保护数据的安全。

二、3DES加密算法3DES是对DES算法的增强和改进,它使用了3个不同的56位密钥来对数据进行三次加密。

3DES在安全性上相对于DES有较大的提升,同时仍然保持了DES算法的结构和兼容性。

3DES算法具有多种工作模式,最常用的是ECB(Electronic Codebook)和CBC(Cipher Block Chaining)。

ECB模式下,将输入数据分成固定长度的小块进行加密,每个小块的加密过程是完全独立的,相同的输入将得到相同的输出。

CBC模式下,每个小块的加密依赖于前一个小块的加密结果,增加了加密的连续性。

尽管3DES在安全性上有一定提升,但由于DES的限制以及3DES算法的复杂性,AES算法逐渐取代了3DES成为更安全和高效的加密算法。

des算法的工作原理

des算法的工作原理

DES(Data Encryption Standard)算法是一种对称加密算法,它的工作原理可以简单描述为以下几个步骤:

1. 初始置换(Initial Permutation):将输入的明文按照固定的规则进行置换,得到一个初始置换后的明文。

2. 密钥的生成:根据一个密钥生成算法,根据输入的密钥生成一系列的子密钥。

3. 轮函数(Round Function):DES算法中使用了16轮的加密迭代。

在每一轮中,明文通过一个扩展置换和子密钥进行异或运算,得到一个结果。

4. S盒代换(S-box Substitution):DES算法中使用了8个不同的S盒,每个S盒都包含数个预定义的输入和输出对。

通过S盒代换,将结果转换为另一组数值。

5. 置换(Permutation):通过一个固定的置换矩阵,将S盒代换的结果再次进行置换。

6. 迭代:将上述步骤2-5重复16轮,最后一轮不进行第5步的置换。

7. 逆初始置换(Inverse Initial Permutation):将上述16轮迭代得到的结果按照逆初始置换的规则进行变换,得到最终的加密结果,即密文。

DES算法的工作原理是通过以上步骤的迭代、代换和置换运算,将输入的明文和密钥经过多轮的计算得到密文。

其中,初始置换和逆初始置换步骤主要用于数据的重排和混淆,扩展置换、S盒代换和置换步骤则实现了数据的混淆和扩散,迭代过程使得加密变得更加复杂和安全。

通过使用DES算法,可以对信息进行可靠的加密保护,防止非授权用户获取敏感信息。

des工作原理

des工作原理

des是一种加密算法,工作原理如下:

1. 初始置换(IP):将明文分为左右两部分,进行初始的二进制位重排。

2. 16轮Feistel运算:将右半边输入作为下一轮的左半边,将左半边输入与右半边经过一系列加密运算得到的结果作为下一轮的右半边。

每一轮都使用不同的轮密钥进行加密。

加密运算主要包括扩展置换(E盒)、轮函数(包括S盒映射和P盒置换)、密钥混淆(异或运算)等。

3. 逆初始置换(IP^{-1}):将经过16轮Feistel运算得到的左右两部分进行逆初始的二进制位重排,得到最终的密文。

DES算法的核心在于Feistel网络结构和轮函数的设计,通过反复迭代的加密运算,实现了数据的高度混淆和扩散效果,提高了数据的安全性。

同时,DES算法还使用了密钥置换、轮密钥生成等技术,增加了加密的随机性和复杂性,进一步提高了算法的安全性。

DES加密算法应用

DES加密算法应用DES(Data Encryption Standard)是一种对称加密算法,广泛应用于信息安全领域。

它是一种块密码算法,将明文按照64位分组,并通过一系列的逻辑运算和替代置换操作,将其加密为64位的密文。

DES算法由于其高度的可靠性和保密性,被广泛应用于保护数据的传输和存储过程中。

一. DES加密算法原理DES加密算法由4个基本步骤组成:初始置换、16轮密钥迭代、逆初始置换和密钥生成。

1. 初始置换初始置换是将明文按照特定的顺序重新排列,以增加加密过程的复杂度。

此步骤又称为IP置换,共包含64位,其中第1、2、3...64个位对应着明文的第58、50、42...18个位置。

2. 16轮密钥迭代密钥迭代是DES算法的核心操作,它通过将初始密钥分解为16个子密钥,并将这些子密钥应用于每一轮加密过程中。

每个子密钥为48位,通过使用特定的置换和替代函数生成,保证每一轮密钥的唯一性和随机性。

3. 逆初始置换逆初始置换是对加密后的64位密文进行重新排列的过程,以得到最终的加密结果。

逆初始置换是初始置换的逆操作,确保了密文的正确重组。

4. 密钥生成密钥生成是将初始密钥经过置换、循环左移、压缩置换等操作生成16个子密钥的过程。

每个子密钥对应一轮加密,保证了DES算法的安全性和密钥的变化。

二. DES加密算法的应用领域DES加密算法广泛应用于信息安全领域,以下是其中的几个主要应用领域:1. 网络传输保护在网络传输中,数据信息需要经过加密保护,以防止被黑客截获或篡改。

DES加密算法通过对数据进行加密,确保了数据传输的安全性。

比如,HTTPS协议中常用的SSL加密就是使用DES算法保护敏感数据的传输。

2. 数据存储保护在数据存储中,DES算法可以将文件、数据库等敏感数据进行加密保护。

即使数据被非法获取,由于没有正确的解密密钥,黑客很难获取到有意义的明文信息。

这在各种系统中都有广泛应用,比如金融领域中的银行账号、密码存储、用户隐私数据等。

DES加密与解密过程原理解析

DES加密与解密过程原理解析DES(Data Encryption Standard)是一种对称加密算法,采用相同的秘钥进行加密和解密过程。

该算法由IBM的Horst Feistel设计,于1977年被美国联邦政府采用为标准。

DES算法的加密和解密过程如下:1.密钥生成:DES算法采用56位的密钥作为输入。

首先,将输入的密钥进行奇偶校验,然后每个位的第8、16、24、32、40、48、56位在末尾添加一个奇偶校验位,得到64位密钥。

2.初始置换(IP):明文输入64位数据块,首先进行初始置换操作。

初始置换将数据块中的每一位按照指定的位置进行重新排列。

3.分组操作:初始置换后的数据块分为左右两部分,每部分各为32位。

并对左右两部分进行16轮迭代操作。

4.迭代操作:在每一轮迭代中,将右半部分作为下一轮的左半部分,而右半部分经过两个操作:F函数和异或运算。

5.F函数:F函数接受两个输入,一部分是右半部分32位数据,另一部分是48位的子密钥。

首先,将右半部分进行扩展置换,将32位扩展为48位。

然后,将扩展后的数据与子密钥进行异或运算。

接下来,将结果分为8个6位的块,并将每一块作为S盒(代替盒)的输入。

S盒是8个不同的4x16的置换表,每个输入块选取相应的S盒进行替换,得到新的6位输出。

最后,将8个6位的输出组合成32位的输出。

6.子密钥生成:DES算法使用16个48位的子密钥,并且这些子密钥都是从64位的密钥中生成的。

首先,将64位的密钥进行PC-1置换,得到56位的数据。

然后,将密钥分为两部分,每部分28位,并且对每部分进行左移操作。

左移的位数根据不同的轮数确定,生成循环的子密钥。

最后,对每个循环生成的子密钥进行PC-2置换,得到48位的子密钥。

7.最终置换(IP-1)和输出:经过16轮迭代后,经过F函数和异或运算的结果将再次合并,并且进行最终置换。

最终置换是初始置换的逆置换,将合并的结果按照指定的位置进行重新排列。

DES加密算法的过程原理理解ppt课件

DES基本工作原理

Feistel密码结构

对于DES加密算法,除初始置换和逆初始 置换外,DES的结构和Feistel密码结构相 同。

第i轮迭代的输入为前轮输出的函数: Li=Ri-1 Ri=Li-1⊕F(Ri-1,Ki) 其中Ki是第i轮用的子密钥。

Feistel密码结构

DES的置换表

什么是“置换”

简单来说,就是按照置换表的定义,相应

重排 地

数据的位置。

注意:初始置换和逆初始置换彼此可逆。

DES解密

和Feistel密码一样,DES的解密和加密使 用同一算法,但子密钥使用的顺序相反。

Feistel解密过程本质上和加密过程是一样的 ,算法使用密文作为输入,但使用子密钥Ki 的次序与加密过程相反。这一特性保证了 加密和解密可采用同一种算法。

DES的S盒的定义

S盒的使用

对于每个盒Si,第1个和第6个比特形成一个 2位的二进制,用来选择Si的4个代换中的一 个。6比特输入中,中间4位用来选择列。

例如:S1的输入为011001,行选为01(即 第1行),列选为1100(即第12列),行列 交叉位置的数为9,其4位二进制表示为 1001,所以S1的输出为1001。

概述

一种用56位密钥来加密64位数据的分组加 密算法。

加密和解密使用同一算法、但密钥编排不 同的对称算法。

安全性不依赖与算法的保密,仅依赖加密 密钥的保密性。

采用替代和置换的组合,共16轮。

DES基本工作原理

用56位的密钥对64位长的数据块进行16轮 加密处理得出64位长换表IP

DES的置换表

初始逆置换表IP-1

对密钥的处理——置位选择1、2

对密钥的处理——左循环移位

DES加密解密算法的实现

DES加密解密算法的实现DES(Data Encryption Standard)是一种对称加密算法,用于加密和解密数据。

其基本原理是通过使用密钥将明文数据转换为密文数据,并使用相同的密钥将密文数据还原为明文数据。

DES算法采用了分组加密的方式,将明文数据分为固定大小的数据块,并对每个数据块进行加密。

DES算法的实现包括了三个主要步骤:初始置换、16轮迭代加密和最终置换。

下面将详细介绍DES加密解密算法的实现步骤。

1. 初始置换(Initial Permutation):初始置换是将明文数据进行重排,以增加加密的随机性。

它通过将明文数据按照规定的顺序排列成新的数据,作为加密的初始输入。

2. 16轮迭代加密(16 Rounds of Iterative Encryption):DES算法将明文数据进行16轮的迭代加密。

每一轮加密包括了四个主要步骤:逐位扩展(Expansion Permutation)、密钥混淆(Key Mixing)、S盒替代和P盒置换。

- 逐位扩展(Expansion Permutation):逐位扩展将32位的数据扩展为48位的数据,以提供更高的密钥强度,并增加加密的随机性。

- 密钥混淆(Key Mixing):密钥混淆是将48位的数据与密钥进行异或运算,以增加加密的复杂性。

- S盒替代(S-Box Substitution):S盒替代是将48位的数据分成8个6位的数据块,并根据S盒中预先定义的替代规则进行替代。

S盒替代是DES算法的核心步骤,它对密文数据进行非线性转换,增加了加密的强度。

- P盒置换(P-Box Permutation):P盒置换是将32位的数据按照规定的顺序进行重排,以增加加密的随机性。

3. 最终置换(Final Permutation):最终置换是将经过16轮迭代加密后的数据进行一个最终的变换,以得到加密的最终输出。

最终置换和初始置换相反,将经过加密处理的数据重新排列成最终输出。

des算法的产生过程及具体计算步骤

des算法的产生过程及具体计算步骤DES算法是一种对称密钥加密算法,全称为数据加密标准(Data Encryption Standard),是美国国家标准局(NIST)于1977年发布的加密算法。

DES算法的产生过程经历了多年的研究和改进,最终确定了其具体计算步骤。

DES算法的产生过程可以追溯到上世纪70年代初期,当时的计算机技术还比较落后,数据的安全性受到了广泛关注。

为了保护计算机系统中的敏感数据,需要一种高效且安全的加密算法。

经过多次评估和讨论,美国国家标准局决定制定一种统一的加密标准,于是DES算法诞生了。

DES算法的具体计算步骤包括密钥生成、初始置换、16轮迭代、逆初始置换和密文生成。

首先,密钥生成阶段通过对输入的密钥进行置换和轮转操作,生成16个子密钥,每个子密钥都是56位的。

然后,初始置换阶段将输入的64位数据按照一定规则重新排列,得到L0和R0两部分,每部分各32位。

接下来是16轮迭代过程,每轮迭代都包括数据的扩展、密钥的混淆、S盒替换和P盒置换四个步骤。

首先,将Ri-1数据进行扩展,得到48位的数据,并与子密钥Ki进行异或运算,然后将结果分成8个6位的数据块,分别经过8个S盒进行替换,得到8个4位的数据块,最后经过P盒的置换得到Ri。

同时,Li的数据不发生改变,Ri和Li的数据交换,进入下一轮迭代。

经过16轮的迭代后,得到的数据经过逆初始置换,得到最终的64位加密数据,即密文。

DES算法的解密过程与加密过程相似,只是子密钥的顺序与加密过程相反,即先使用K16,然后是K15,依次类推,最后使用K1。

DES算法的产生过程和具体计算步骤经过了多年的实践和改进,被广泛应用于计算机网络、金融交易、电子商务等领域,为数据的安全传输和存储提供了有效的保障。

虽然DES算法在当今的计算机环境下已经不够安全,但其设计的思想和算法框架仍具有重要的参考价值,对后续的加密算法设计有一定的启发作用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

#include<stdio.h>#include<stdlib.h>#include<string.h>void show1() //主界面{printf("\n\n\n\t\t*************** DES加密解密系统******************\n\n");printf("\t\t--------------------------------------------------\n");//printf("\t\t--------------------------------------------------\n");printf("\t\t**************************************************\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t\t1.加密\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t\t2.解密\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t\t3.退出\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t--------------------------------------------------\n");}void show2() //加密界面{printf("\n\n\n\t\t****************** DES加密**********************\n\n");printf("\t\t--------------------------------------------------\n");printf("\t\t**************************************************\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t请选择明文和密钥的输入方式:\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t1.直接输入\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t2.从文件读取\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t**\t\t3.退出\t\t\t\t**\n");printf("\t\t**\t\t\t\t\t\t**\n");printf("\t\t--------------------------------------------------\n");printf("\t\t\t选择:");}void reader(char str[30],char s[8]) //读取明文和密钥{FILE *fp;fp=fopen(str,"r");if(fp==NULL){printf("明文读取失败!\n");}else{fscanf(fp,"%s",s);}fclose(fp);}void To2Bin(char p[8],int b[64]) //将字节转换成二进制流{int i,k=0;for(i=0;i<8;i++){int j=0x80;for(;j;j>>=1){if(j&p[i]){b[k++]=1;}else{b[k++]=0;}}}}int IP_Table[64] =//初始置换(IP){57, 49, 41, 33, 25, 17, 9, 1,59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5,63, 55, 47, 39, 31, 23, 15, 7,56, 48, 40, 32, 24, 16, 8, 0,58, 50, 42, 34, 26, 18, 10, 2,60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6};int E_Table[] ={//扩展变换E31, 0, 1, 2, 3, 4,3, 4, 5, 6, 7, 8,7, 8, 9, 10, 11, 12,11, 12, 13, 14, 15, 16,15, 16, 17, 18, 19, 20,19, 20, 21, 22, 23, 24,23, 24, 25, 26, 27, 28,27, 28, 29, 30, 31, 0};int S_Box[8][4][16] ={//8个s盒{{14, 4,13, 1, 2,15,11, 8, 3,10, 6,12, 5, 9, 0, 7},{ 0,15, 7, 4,14, 2,13, 1,10, 6,12,11, 9, 5, 3, 8},{ 4, 1,14, 8,13, 6, 2,11,15,12, 9, 7, 3,10, 5, 0},{15,12, 8, 2, 4, 9, 1, 7, 5,11, 3,14,10, 0, 6,13}},{{15, 1, 8,14, 6,11, 3, 4, 9, 7, 2,13,12, 0, 5,10},{ 3,13, 4, 7,15, 2, 8,14,12, 0, 1,10, 6, 9,11, 5},{ 0,14, 7,11,10, 4,13, 1, 5, 8,12, 6, 9, 3, 2,15},{13, 8,10, 1, 3,15, 4, 2,11, 6, 7,12, 0, 5,14, 9} },{{10, 0, 9,14, 6, 3,15, 5, 1,13,12, 7,11, 4, 2, 8},{13, 7, 0, 9, 3, 4, 6,10, 2, 8, 5,14,12,11,15, 1},{13, 6, 4, 9, 8,15, 3, 0,11, 1, 2,12, 5,10,14, 7},{ 1,10,13, 0, 6, 9, 8, 7, 4,15,14, 3,11, 5, 2,12} },{{ 7,13,14, 3, 0, 6, 9,10, 1, 2, 8, 5,11,12, 4,15},{13, 8,11, 5, 6,15, 0, 3, 4, 7, 2,12, 1,10,14, 9},{10, 6, 9, 0,12,11, 7,13,15, 1, 3,14, 5, 2, 8, 4},{ 3,15, 0, 6,10, 1,13, 8, 9, 4, 5,11,12, 7, 2,14} },{{ 2,12, 4, 1, 7,10,11, 6, 8, 5, 3,15,13, 0,14, 9},{14,11, 2,12, 4, 7,13, 1, 5, 0,15,10, 3, 9, 8, 6},{4, 2, 1, 11,10,13, 7, 8,15, 9,12, 5, 6, 3, 0,14},{11,8,12, 7, 1,14, 2,13, 6,15, 0, 9,10, 4, 5, 3} },{{12, 1,10,15, 9, 2, 6, 8, 0,13, 3, 4,14, 7, 5,11},{10,15, 4, 2, 7,12, 9, 5, 6, 1,13,14, 0,11, 3, 8},{ 9,14,15, 5, 2, 8,12, 3, 7, 0, 4,10, 1,13,11, 6},{ 4, 3, 2,12, 9, 5,15,10,11,14, 1, 7, 6, 0, 8,13} },{{ 4,11, 2,14,15, 0, 8,13, 3,12, 9, 7, 5,10, 6, 1},{13, 0,11, 7, 4, 9, 1,10,14, 3, 5,12, 2,15, 8, 6},{ 1, 4,11,13,12, 3, 7,14,10,15, 6, 8, 0, 5, 9, 2},{ 6,11,13, 8, 1, 4,10, 7, 9, 5, 0,15,14, 2, 3,12}},{{13, 2, 8, 4, 6,15,11, 1,10, 9, 3,14, 5, 0,12, 7},{ 1,15,13, 8,10, 3, 7, 4,12, 5, 6,11, 0,14, 9, 2},{ 7,11, 4, 1, 9,12,14, 2, 0, 6,10,13,15, 3, 5, 8},{ 2, 1,14, 7, 4,10, 8,13,15,12, 9, 0, 3, 5, 6,11}}};int IP_1_Table[64] =//逆初始置换IP^-1 {39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30,37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28,35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26,33, 1, 41, 9, 49, 17, 57, 25,32, 0, 40, 8, 48, 16, 56, 24};int P_Table[32] =//置换运算P{15,6,19,20,28,11,27,16,0,14,22,25,4,17,30,9,1,7,23,13,31,26,2,8,18,12,29,5,21,10,3,24};int PC_1[56] ={56,48,40,32,24,16,8, //密钥置换PC_10,57,49,41,33,25,17,9,1,58,50,42,34,26,18,10,2,59,51,43,35,62,54,46,38,30,22,14,6,61,53,45,37,29,21,13,5,60,52,44,36,28,20,12,4,27,19,11,3};int PC_2[48] =//密钥置换PC_2{13,16,10,23,0,4,2,27,14,5,20,9,22,18,11,3,25,7,15,6,26,19,12,1,40,51,30,36,46,54,29,39,50,44,32,47,43,48,38,55,33,52,45,41,49,35,28,31};void Replacement(int arry1[],int arry2[],int arry3[],int num) //置换函数(初始IP,逆初始IP,{int i,tmp;for(i=0;i<num;i++){tmp=arry2[i];arry3[i]=arry1[tmp];}}int move_times[16] ={1,1,2,2,2,2,2,2,1,2,2,2,2,2,2,1}; //对左移位的规定void lif_move(int arry1[],int arry2[],int n) //左移位实现函数{int i;for(i=0;i<28;i++){arry2[i]=arry1[(n+i)%28];}}int K[16][48]; //存放16轮子密钥int c[64]; //存放明文或密文int L[17][32],R[17][32]; //存放加密过程中左右部分void SubKey(int K0[64]) //子密钥产生函数{int i;int K1[56],K2[56];int C[17][28],D[17][28];Replacement(K0,PC_1,K1,56); //密钥置换PC_1for(i=0;i<28;i++) //将PC_1输出的56比特分为左右两部分{C[0][i]=K1[i];D[0][i]=K1[i+28];}i=0;while(i<16){int j;lif_move(C[i],C[i+1],move_times[i]);lif_move(D[i],D[i+1],move_times[i]);for(j=0;j<28;j++){K2[j]=C[i+1][j];K2[j+28]=D[i+1][j];}Replacement(K2,PC_2,K[i],48); //密钥置换PC_2i++;}/*printf("\n子密钥生成过程中,左边生成的值:");for(i=0;i<17;i++){int j;printf("\nC[%d]:",i);for(j=0;j<28;j++){if(j%7==0){printf(" ");}printf("%d",C[i][j]);}}printf("\n子密钥生成过程中,右边生成的值:");for(i=0;i<17;i++){int j;printf("\nD[%d]:",i);for(j=0;j<28;j++){if(j%7==0){printf(" ");}printf("%d",D[i][j]);}}*/}void S_compress(int arry[],int shc[]) //S盒压缩变换,其中数组shc存放经过s盒的结果{int h,l; //行,列int sha[8]; //存放经过s盒的十进制结果int i,j;int temp[4];for(i=0;i<8;i++) //s盒压缩变换{h=arry[(1+(i*6))-1]*2 + arry[(6+(i*6))-1];l =arry[(2+(i*6))-1]*8 + arry[(3+(i*6))-1]*4 + arry[(4+(i*6))-1]*2 +arry[(5+(i*6))-1];sha[i]=S_Box[i][h][l];}for(i=0;i<8;i++){for(j=3;j>=0;j--){temp[j]=sha[i]%2;sha[i]=sha[i]/2;}for(j=0;j<4;j++){shc[4*i+j]=temp[j];}}/*printf("\n第%d次s盒的输出:",m++);for(i=0;i<32;i++){if(i%8==0){printf(" ");}printf("%d",shc[i]);}*/}void To10(int a[], int b[],int n)//二进制转十进制{int i,j;int temp;int arry[16][4];for(i=0;i<n/4;i++){for(j=0;j<4;j++){arry[i][j]=a[4*i+j];}}for (i=0;i<n/4;i++){temp=arry[i][0]*8+arry[i][1]*4+arry[i][2]*2+arry[i][3]*1;/*for(j=3;j>=0;j--){if(arry[i][j]==1){t=1;for(k=0;k<3-j;k++){t=t*2;}temp+=t;}}*/b[i]=temp;}}void To102(int a[], int b[],int n)//二进制转十进制{int i,j;int temp;int arry[8][8];int t=1,k;for(i=0;i<n/8;i++){for(j=0;j<8;j++){arry[i][j]=a[8*i+j];}}for (i=0;i<n/8;i++){temp=0;for(j=7;j>=0;j--){if(arry[i][j]==1){t=1;for(k=0;k<7-j;k++){t=t*2;}temp+=t;}}b[i]=temp;}}void F_Function(int a[32],int b[32],int n) //F函数{int i;int tmp[48];int tep[32];Replacement(a,E_Table,tmp,48); //扩展变换E /*printf("\n第%d轮E盒扩展结果:",n);for(i=0;i<48;i++){if(i%8==0)printf(" ");printf("%d",tmp[i]);}*/for(i=0;i<48;i++) //与子密钥异或{tmp[i] ^= K[n][i];}/*printf("\n进入S盒的48比特:");for(i=0;i<48;i++){if(i%6==0){printf(" ");}printf("%d",tmp[i]);}*/S_compress(tmp,tep); //压缩变换SReplacement(tep,P_Table,b,32); //置换运算P/*printf("\n第%d次P置盒输出:",l++);for(i=0;i<32;i++){if(i%8==0)printf(" ");printf("%d",b[i]);}*//*printf("\nf[%d]的输出结果:",n);for(i=0;i<32;i++){if(i%8==0){printf(" ");}printf("%d",b[i]);}*/}void Encryption(int m0[64],int c1[64]){int i,k;int arry[32];int c0[64],m1[64];Replacement(m0,IP_Table,m1,64); //初始置换IP /*printf("\n初始置换:");for(i=0;i<64;i++){if(i%8==0)printf(" ");printf("%d",m1[i]);}*/for(i=0;i<32;i++){L[0][i]=m1[i];R[0][i]=m1[i+32];}k=1;while(k<17){F_Function(R[k-1],arry,k-1);for(i=0;i<32;i++){L[k][i]=R[k-1][i];R[k][i]=L[k-1][i]^arry[i];}k++;}for(i=0;i<32;i++){c0[i]=R[16][i];c0[i+32]=L[16][i];}Replacement(c0,IP_1_Table,c1,64); //逆初始置换}void changeKey(int a[16][48]){int i,j;int tmp[16][48];for(i=0;i<16;i++){for(j=0;j<48;j++){tmp[i][j]=a[i][j];}}for(i=0;i<16;i++){for(j=0;j<48;j++){K[i][j]=tmp[15-i][j];}}}void Decryption(int c1[],int m[]){int c0[64],t[64];int i,k;int arry[32];changeKey(K);/*printf("\n交换后的密钥:\n");for(i=0;i<16;i++){printf("\n");for(j=0;j<48;j++){if(j%8==0){printf(" ");}printf("%d",K[i][j]);}}*/Replacement(c1,IP_Table,c0,64); //初始IP for(i=0;i<32;i++){L[0][i]=c0[i];R[0][i]=c0[i+32];}k=1;while(k<17){F_Function(R[k-1],arry,k-1);for(i=0;i<32;i++){L[k][i]=R[k-1][i];R[k][i]=L[k-1][i]^arry[i];}k++;}for(i=0;i<32;i++){t[i]=R[16][i];t[i+32]=L[16][i];}Replacement(t,IP_1_Table,m,64); //逆初始置换}void print() //输出函数{int i;int a[12],b[12],d[3][16];int p[64],q[64];for(i=0;i<32;i++){p[i]=L[15][i];p[32+i]=R[15][i];q[i]=R[16][i];q[i+32]=L[16][i];}To10(K[14],a,48);To10(K[15],b,48);To10(c,d[0],64);To10(p,d[1],64);To10(q,d[2],64);printf("\n\t\t15轮密钥:");for(i=0;i<12;i++){printf("%x",a[i]);}printf("\t15轮结果:");for(i=0;i<16;i++){printf("%X",d[1][i]);}printf("\n\t\t16轮密钥:");for(i=0;i<12;i++){printf("%X",b[i]);}printf("\t16轮结果:");for(i=0;i<16;i++){printf("%X",d[2][i]);}printf("\n\t\t最后结果:");for(i=0;i<16;i++){printf("%X",d[0][i]);}/*printf("\n最后结果二进制:");for(i=0;i<64;i++){printf("%d",c[i]);}*/}int main(){int num,i,t;char s1[8],s2[8];int m[64]; //m存放二进制明文/密文int d[64]; //存放二进制密钥int s[8];show1();printf("\t\tinput you choice:");while(1){scanf("%d",&num);switch(num){case 1:system("cls"); //调用清屏函数show2();{scanf("%d",&num);if(num==1){while(strlen(s1)!=8){printf("\t\t请输入明文(8):");scanf("%s",s1);}To2Bin(s1,m); //将明文转换成二进制流while(strlen(s2)!=8){printf("\t\t请输入密钥(8):");scanf("%s",s2);}To2Bin(s2,d); //将密钥转换成二进制/*printf("\n初始二进制明文:");for(i=0;i<64;i++){printf("%d",m[i]);}*//*printf("\n初始二进制密钥:");for(i=0;i<64;i++){printf("%d",d[i]);}*/SubKey(d);/*printf("\n16轮子密钥如下:");for(i=0;i<16;i++){printf("\nK[%d]:",i+1);for(j=0;j<48;j++){if(j%8==0)printf(" ");printf("%d",K[i][j]);}}*/Encryption(m,c);/*printf("\n16次迭代左结果:");for(i=0;i<17;i++){printf("\nL[%d]:",i);for(j=0;j<32;j++){if(j%8==0){printf(" ");}printf("%d",L[i][j]);}}printf("\n16次迭代右结果:");for(i=0;i<17;i++){printf("\nR[%d]:",i);for(j=0;j<32;j++){if(j%8==0){printf(" ");}printf("%d",R[i][j]);}}*/print();/*printf("\n二进制密文:");for(i=0;i<64;i++){printf("%d",c[i]);}*/printf("\n\t\t按0将此密文解密,1返回上一层,2返回主界面,其他键退出.....");scanf("%d",&t);if(t==0){int s[8];int a[64];Decryption(c,a);/*printf("\n解密后的二进制:");for(i=0;i<64;i++){printf("%d",a[i]);}*/To102(a,s,64);printf("\n\t\t解密结果:");for(i=0;i<8;i++){printf("%c",s[i]);}printf("\n\t\t按1加密,2解密,3退出");}else if(t==1){system("cls");show2();}else if(t==2){system("cls");show1();}else{exit(0);}}else if(num==2){char str1[20],str2[20];printf("\t\t请输入明文文件名:");scanf("%s",str1);reader(str1,s1);To2Bin(s1,m);printf("\t\t请输入密钥文件名:");scanf("%s",str2);reader(str2,s2);To2Bin(s2,d);SubKey(d);Encryption(m,c);print();printf("\n\t\t按0将此密文解密,1将密文存入文件,2返回主界面,其他键退出.....");scanf("%d",&t);if(t==0){int a[64];Decryption(c,a);/*printf("\n解密后的二进制:");for(i=0;i<64;i++){printf("%d",a[i]);}*/To102(a,s,64);printf("\n\t\t解密结果:");for(i=0;i<8;i++){printf("%c",s[i]);}printf("\n\t\t按1加密,2解密,3退出");}else if(t==1){int a[16];char str[30];FILE *fw;printf("\n\t\t请输入文件名:");scanf("%s",str);fw=fopen(str,"w");if(fw==NULL){printf("\n\t\t文件打开失败!\n");}else{To10(c,a,64);for(i=0;i<16;i++){fprintf(fw,"%X",a[i]);}}fclose(fw);printf("\n\t\t密文保存成功!按1加密,2解密,3退出");}else if(t==2){system("cls");show1();}else{exit(0);}}else if(num==3){system("cls");exit(0);}else{printf("\n\t\t输入不正确,请重新输入:");}}break;case 2:{system("cls");printf("\n\n\t\t------------------DES解密----------------");while(strlen(s1)!=8){printf("\n\n\n\t\t请输入密文(8):");scanf("%s",s1);}To2Bin(s1,m);while(strlen(s2)!=8){printf("\t\t请输入密钥(8):");scanf("%s",s2);}To2Bin(s2,d);SubKey(d);Decryption(m,c);print();printf("\n\t\t按1返回上一层,2返回主界面,其他键退出.....");scanf("%d",&t);if(t==1){system("cls");printf("\n\n\t\t---------------DES解密-------------");while(strlen(s1)!=8){printf("\n\n\t\t请输入密文(8):");scanf("%s",s1);}To2Bin(s1,m);while(strlen(s2)!=8){printf("\t\t请输入密钥(8):");scanf("%s",s);}To2Bin(s2,d);SubKey(d);Decryption(m,c);print();}else if(t==2){system("cls");show1();}else{exit(0);}}break;case 3:system("cls");exit(0);default:printf("输入不正确,请重新输入:");}}return 0;}程序中有大部分的注释代码,去掉注释可查看各部分中间结果,如:十六轮子密钥,十六轮结果等。