ASA双主 Failover配置操作

failover

Failover1 Failover OverviewFailover特性是Cisco安全产品高可用性的一个解决方案,目的是为了提供不间断的服务,当主设备down掉的时候,备用设备能够马上接管主设备的工作,进而保持通信的连通性;Failover配置要求两个进行Failover的设备通过专用的failover线缆和可选的Stateful Failover线缆互相连接;活动设备的接口被monitor,用于发现是否要进行Failover切换;Failover分为failover和Stateful Failover,即故障切换和带状态的故障切换;不带状态的failover在进行切换的时候,所有活动的连接信息都会丢失,所有Client都需要重新建立连接信息,那么这会导致流量的间断;带状态的failover,主设备将配置信息拷贝给备用设备的同时,也会把自己的连接状态信息拷贝给备用设备,那么当主的设备down的时候,由于备用设备上保存有连接信息,因此Client不需要重新建立连接,那么也就不会导致流量的中断;Failover link两个failover设备频繁的在failover link上进行通信,进而检测对等体的状态。

以下信息是通过failover link通信的信息:设备状态(active or standby);电源状态(只用于基于线缆的failover;)Hello messages (keep-alives);Network link 状态;MAC地址交换;配置的复制和同步;(Note :所有通过failover 和stateful failover线缆的信息都是以明文传送的,除非你使用failover key来对信息进行加密;)在stateful link上,拷贝给备用设备的连接状态信息有:NAT 转换表;TCP连接状态;UDP连接状态;ARP表2层转发表(运行在透明模式的时候)HTTP连接状态信息(如果启用了HTTP复制)ISAKMP和IPSec SA表GTP PDP连接数据库以下信息不会拷贝给备用设备:HTTP连接状态信息(除非启用了HTTP复制)用户认证表(uauth)路由表DHCP服务器地址租期Failover包括LAN-Based Failover和Cable-Based Failover;对于PIX设备,只支持基于线缆(Cable-Based)的Failover;Failover linkLAN-Based Failover link可以使用未使用的接口来作为failover link。

ASA双主Failover配置操作

ASA Active/Acitve FO注:以下理论部分摘自百度文库:ASA状态化的FO配置,要在物理设备起用多模式,必须创建子防火墙。

在每个物理设备上配置两个Failover组(failover group),且最多配置两个。

Failover特性是Cisco安全产品高可用性的一个解决方案,目的是为了提供不间断的服务,当主设备down掉的时候,备用设备能够马上接管主设备的工作,进而保持通信的连通性;Failover配置要求两个进行Failover的设备通过专用的failover线缆和可选的Stateful Failover线缆互相连接;活动设备的接口被monitor,用于发现是否要进行Failover切换Failover分为failover和Stateful Failover,即故障切换和带状态的故障切换。

不带状态的failover在进行切换的时候,所有活动的连接信息都会丢失,所有Client都需要重新建立连接信息,那么这会导致流量的间断。

带状态的failover,主设备将配置信息拷贝给备用设备的同时,也会把自己的连接状态信息拷贝给备用设备,那么当主的设备down的时候,由于备用设备上保存有连接信息,因此Client不需要重新建立连接,那么也就不会导致流量的中断。

Failover link两个failover设备频繁的在failover link上进行通信,进而检测对等体的状态。

以下信息是通过failover link通信的信息:●设备状态(active or standby);●电源状态(只用于基于线缆的failover;)●Hello messages (keep-alives);●Network link 状态;●MAC地址交换;●配置的复制和同步;(Note :所有通过failover 和stateful failover线缆的信息都是以明文传送的,除非你使用failover key来对信息进行加密;)Stateful link在stateful link上,拷贝给备用设备的连接状态信息有:●NAT 转换表;●TCP连接状态;●UDP连接状态;●ARP表●2层转发表(运行在透明模式的时候)●HTTP连接状态信息(如果启用了HTTP复制)●ISAKMP和IPSec SA表●GTP PDP连接数据库以下信息不会拷贝给备用设备:●HTTP连接状态信息(除非启用了HTTP复制)●用户认证表(uauth)●路由表●DHCP服务器地址租期Failover包括LAN-Based Failover和Cable-Based Failover;对于PIX设备,只支持基于线缆(Cable-Based)的Failover;Failover linkLAN-Based Failover link 可以使用未使用的接口来作为failover link。

Failover的切换以及注意事项的理解

注:对于在多CONTEXT的环境中,如何实现故障切换,MAC地址如何工作的理解。

希望大家能够在实验环境中反复测试验证。

1.多个Context模式下:不考虑PIX FAILOVER的情形(网络中只有一个PIX的情形):1.1数据的分类:1)首先考虑数据的分类,也就是数据包如何进入ASA,数据保进入到ASA主机内部的时候又如何进入到每个Context,此时需要考虑到数据的分类。

2)如果数据是发起的流量,根据接口、数据包的目的MAC地址和在交换机上配置的VLAN来隔离。

如果数据是返回的流量,根据接口,MAC地址,NAT的翻译后的地址来确定流入哪个Context,具体顺序应该是接口优先、MAC地址、NAT匹配。

关于如何区分,上课已经讲过。

1.2缺省情况下:每个CONTEXT的MAC地址的分配1)当配置多CONTEXT的时候,如果同时配置了failover,每个CONTEXT的接口会自动产生一个虚拟的MAC地址,但是如果不配置failover,那么,将会使用物理的接口地址作为mac地址。

2)当配置单Context的时候,缺省都是使用物理接口的MAC地址。

3)一个接口或者一个子接口可以分配给多个Context,但是只能在router模式下进行,桥接的模式下不可以。

道理上课已经讲过。

1.3如何修改缺省的mac地址:4)在单个context的模式下:手工在接口上指定,配置mac atuto,failover 命令指定。

5)在多个context的模式下:配置mac atuto,failover 命令指定。

1.4根据实际情况,当不考虑failover的时候,如果在router模式下,没有配置NAT,而且又将同一个接口(包含子接口)分配给不同的context的时候,必须要修改mac地址。

2.多个Context模式下:考虑PIX FAILOVER的情形2.1Faiover的切换顺序:、1)必须在两个设备上做好Failover的基本配置,具体包括:配置两个failover的主从单元;Failover的接口;ip地址;Failover LAN启用。

Cisco防火墙双机配置文档

CISCO PIX/ASA Failover 技术是一项故障转移配置的技术,需要两台完全一样的设备,通过一个连接,连接到对方(这个连接也叫心跳线)。

该技术用到的两台设备分为:主用和备用,备用处于待机状态。

当主用设备故障后,备用设备可启用,并设置为主用,运行自主用设备复制过来的配置(配置是跟随主用设备移动的),从而解决单点故障。

本次配置主用和备用之间采用两根心跳线,一根用于数据同步,一根用于状态同步。

配置之前请将用做心跳线的端口激活。

primary的配置(主用):asa1(configif)# failover lan enable //启用基于LAN的Failover(适用于PIX) asa1(config)# failover lan unit primary //指定设备的角色asa1(config)# failover lan interface FO e2 //指定Failover 接口INFO: Nonfailover interface config is cleared on Ethernet2 and its subint erfacesasa1(config)# failover interface ip FO 192.168.1.1 255.255.255.0 standby 192.168.1.2 //配置FO IP地址(用于数据同步);asa1(config) # failover link STA e3//指定state接口的为e3,并命名为STA asa1(config) # failover interface ip STA 192.168.2.1 255.255.255.0 standby 192.168.2.2//指定名字为STA的接口IP(用于状态同步);asa1(config)# failover lan key ccxx //配置Failover key (用于对通讯加密,可配置也可不配)asa1(config)# failover //启用Failover;注意,此命令一定要先在Active上输入,否则会引起配置拷错;将一个接口指定为failover 接口后,再show inter 的时候,该接口就显示为:interface Ethernet3description LAN Failover Interfacesecondary的配置(备用):asa1(configif)# failover lan enable //启用基于LAN的Failover(适用于PIX) asa1(config)# failover lan unit secondary //指定设备的角色asa1(config)# failover lan interface FO e2 //指定Failover 接口INFO: Nonfailover interface config is cleared on Ethernet2 and its subint erfacesasa1(config)# failover interface ip FO 192.168.1.1 255.255.255.0 standby 192.168.1.2 //配置FO IP地址(用于数据同步);asa1(config) # failover link STA e3//指定state接口的为e3,并命名为STA asa1(config) # failover interface ip STA 192.168.2.1 255.255.255.0 standby 192.168.2.2//指定名字为STA的接口IP(用于状态同步);asa1(config)# failover lan key ccxx //配置Failover key (用于对通讯加密,可配置也可不配)asa1(config)# failover //启用Failover;注意,此命令一定要先在Active上输入,否则会引起配置拷错;查看failover命令如下:show run | include faiover注:配置成功后将看到六条命令行。

ASA5520防火墙双机配置

ASA5520防火墙的安装配置说明一、通过超级终端连接防火墙。

先将防火墙固定在机架上,接好电源;用随机带来的一根蓝色的线缆将防火墙与笔记本连接起来。

注意:该线缆是扁平的,一端是RJ-45接口,要接在防火墙的console端口;另一端是串口,要接到笔记本的串口上.建立新连接,给连接起个名字。

选择COM口,具体COM1还是COM3应该根据自己接的COM来选择,一般接COM1就可以。

选择9600,回车就可以连接到命令输入行。

二、防火墙提供4种管理访问模式:1.非特权模式。

防火墙开机自检后,就是处于这种模式。

系统显示为firewall> 2.特权模式。

输入enable进入特权模式,可以改变当前配置。

显示为firewall# 3.配置模式。

在特权模式下输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。

显示为firewall(config)#4.监视模式。

PIX防火墙在开机或重启过程中,按住Escape键或发送一个“Break”字符,进入监视模式。

这里可以更新操作系统映象和口令恢复。

显示为monitor>三、基本配置步骤在PC机上用串口通过cisco产品控制线连接防火墙的Console口(9600-N-8-1),使用超级终端连接。

在提示符的后面有一个大于号“>”,你处在asa用户模式。

使用en或者enable命令修改权限模式。

asafirewall> en //输入en 或 enable 回车Password: //若没有密码则直接回车即可asafirewall# //此时便拥有了管理员模式,此模式下可以显示内容但不能配置,若要配置必须进入到通用模式asafirewall# config t // 进入到通用模式的命令asafirewall(config)# hostname sjzpix1 //设置防火墙的名称Sjzpix1(config)# password zxm10 //设置登陆口令为zxm10Sjzpix1(config)# enable password zxm10 //设置启动模式口令,用于获得管理员模式访问1.配置各个网卡Sjzpix1(config)# interface GigabitEthernet0/0 //配置防火墙的E0 端口Sjzpix1(config-if)# security-level 0 //设置成最低级别Sjzpix1(config-if)# nameif outside //设置E0 端口为外部端口Sjzpix1(config-if)# speed auto //设置成自动设置网口速率Sjzpix1(config-if)# ip address 10.0.1.50 255.255.255.0 standby 10.0.1.51// 10.0.1.50 为该防火墙分配的公网IP,255.255.255.0为该防火墙公网IP对应的掩码,若该防火墙没有主备用方式则配置命令中的红色字体部分不需要配置。

ASA-NAT配置指南

ASA配置指南,~、文档属性 文档历史; 序号 版本号修订日期 修订人 修订内容 1.郑鑫 文档初定 2. ·3.4.<)(, 属性 内容标题 思科ASA 防火墙配置指南文档传播范围发布日期目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)《(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)"(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)%(二)配置A/A (76)一、文档说明<本文档主要介绍思科ASA防火墙在版本之前与版本之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在以后,但有很多老的设备都在以前,所以本文档通过使用ASA 与这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

)二、基础配置(一)查看系统信息hostnat (inside,outside) staticobject networkhostnat (outside,inside) staticaccess-list inbound extended permit ip host host access-group inbound in interface outside@新命令的outbound和inbound流量动作是一样的:(inside,outside)针对outbound流量是源的转换,针对inbound流量是目的的转换(outside,inside)针对outbound流量是转换目的,针对inbound的是转换源。

asa+l2tp+over+ipsec配置说明

L2TP over IPSEC VPN ASA 7.2配置总结一、注意事项因为windows xp自带vpn客户端默认使用3DES加密,而起先防火墙license只支持DES,所以改了很多配置也无法建立vpn隧道,但不知道如何调整windows vpn客户端加密方式,所以使用Activation Key升级了防火墙的3DES支持。

以下为升级了3DES支持的show version信息:YQGAasa# sh verCisco Adaptive Security Appliance Software Version 7.2(4)Device Manager Version 5.2(4)Compiled on Sun 06-Apr-08 13:39 by buildersSystem image file is "disk0:/asa724-k8.bin"Config file at boot was "startup-config"YQGAasa up 1 hour 19 minsHardware: ASA5550, 4096 MB RAM, CPU Pentium 4 3000 MHzInternal ATA Compact Flash, 256MBBIOS Flash Firmware Hub @ 0xffe00000, 1024KBEncryption hardware device : Cisco ASA-55x0 on-board accelerator (revision 0x0)Boot microcode : CNlite-MC-Boot-Cisco-1.2SSL/IKE microcode: CNlite-MC-IPSEC-Admin-3.03IPSec microcode : CNlite-MC-IPSECm-MAIN-2.05 0: Ext: GigabitEthernet0/0 : address is 5475.d050.6996, irq 91: Ext: GigabitEthernet0/1 : address is 5475.d050.6997, irq 92: Ext: GigabitEthernet0/2 : address is 5475.d050.6998, irq 93: Ext: GigabitEthernet0/3 : address is 5475.d050.6999, irq 94: Ext: Management0/0 : address is 5475.d050.6995, irq 115: Int: Internal-Data0/0 : address is 0000.0001.0002, irq 116: Int: Not used : irq 57: Ext: GigabitEthernet1/0 : address is 0025.457a.3cdf, irq 2558: Ext: GigabitEthernet1/1 : address is 0025.457a.3ce0, irq 2559: Ext: GigabitEthernet1/2 : address is 0025.457a.3ce1, irq 25510: Ext: GigabitEthernet1/3 : address is 0025.457a.3ce2, irq 25511: Int: Internal-Data1/0 : address is 0000.0003.0002, irq 255Licensed features for this platform:Maximum Physical Interfaces : UnlimitedMaximum VLANs : 250Inside Hosts : UnlimitedFailover : Active/ActiveVPN-DES : EnabledVPN-3DES-AES : EnabledSecurity Contexts : 2GTP/GPRS : DisabledVPN Peers : 5000WebVPN Peers : 2This platform has an ASA 5550 VPN Premium license.Serial Number: JMX1419L2G4Running Activation Key: 0xe227c958 0x685897fe 0x9c431578 0x96049cf8 0xcd0e1da2 Configuration register is 0x1Configuration last modified by cisco at 18:42:28.541 UTC Wed Jul 21 2010二、ASA配置!−−−配置基本的接口及设备信息hostname YQGAasadomain-name default.domain.invalidenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface GigabitEthernet0/0nameif mob_comsecurity-level 0ip address 221.131.248.70 255.255.255.252!interface GigabitEthernet0/1nameif mob_vpnsecurity-level 100ip address 10.0.13.249 255.255.255.0!interface GigabitEthernet0/2shutdownno nameifno security-levelno ip address!interface GigabitEthernet0/3shutdownno nameifno security-levelno ip address!interface Management0/0shutdownno nameifno security-levelno ip address!interface GigabitEthernet1/0nameif tel_vpnsecurity-level 80ip address 42.18.164.220 255.255.254.0!interface GigabitEthernet1/1nameif tel_comsecurity-level 10ip address 60.190.107.118 255.255.255.248!interface GigabitEthernet1/2shutdownno nameifno security-levelno ip address!interface GigabitEthernet1/3shutdownno nameifno security-levelno ip address!ftp mode passivedns server-group DefaultDNSdomain-name default.domain.invalid!−−−配置基本的控制列表access-list outside_in extended permit icmp any anyaccess-list outside_in extended permit ip any anyaccess-list vpnacl extended permit ip 10.0.0.0 255.255.0.0 10.0.19.0 255.255.255.0 access-list nonat extended permit ip 10.0.0.0 255.255.0.0 10.0.19.0 255.255.255.0access-list telcom_in extended permit icmp any anyaccess-list telcom_in extended permit ip any anyaccess-list tel_vpn_in extended permit icmp any anyaccess-list tel_vpn_in extended permit ip any anypager lines 24mtu mob_com 1500mtu mob_vpn 1500mtu tel_vpn 1500mtu tel_com 1500!−−−创建vpn的地址池ip local pool vpnpool 10.0.19.2-10.0.19.250 mask 255.255.255.0no failovericmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400!−−−配置NAT转换global (mob_com) 1 interfacenat (mob_vpn) 1 0.0.0.0 0.0.0.0!−−−配置内部网段访问vpn地址段时不参加NAT转换nat (mob_vpn) 0 access-list nonat!−−−应用控制列表至各个接口access-group outside_in in interface mob_comaccess-group tel_vpn_in in interface tel_vpnaccess-group telcom_in in interface tel_com!−−−配置各接口路由route mob_com 0.0.0.0 0.0.0.0 221.131.248.69 1route mob_vpn 10.0.1.0 255.255.255.0 10.0.13.1 1route mob_vpn 10.0.2.0 255.255.255.0 10.0.13.1 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute!−−−配置SSH远程登录认证方式aaa authentication ssh console LOCAL!−−−配置允许ASDMhttp server enablehttp 0.0.0.0 0.0.0.0 mob_comno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart!−−−配置IPsec加密算法为3DES和MD5crypto ipsec transform-set TRANS_ESP_3DES_MD5 esp-3des esp-md5-hmac!−−−配置 IPsec传输模式为transport,默认是tunnel模式crypto ipsec transform-set TRANS_ESP_3DES_MD5 mode transport!−−−使用传输组定义动态加密策略crypto dynamic-map outside_dyn_map 10 set transform-set TRANS_ESP_3DES_MD5!−−−定义加密映射crypto map outside_map 10 ipsec-isakmp dynamic outside_dyn_map!−−−应用此映射至外网接口crypto map outside_map interface mob_com!−−−在外网接口上启用Internet安全关联和密钥管理协议crypto isakmp enable mob_comcrypto isakmp enable tel_com!−−−定义Internet安全关联和密钥管理协议策略及使用的加密方式crypto isakmp policy 10authentication pre-shareencryption 3deshash md5group 2lifetime 86400crypto isakmp nat-traversal 10!−−−允许内网telnet登录telnet 0.0.0.0 0.0.0.0 mob_vpntelnet timeout 5!−−−允许外网远程SSH登录ssh 0.0.0.0 0.0.0.0 mob_comssh timeout 5console timeout 0ssl encryption des-sha1 rc4-md5!−−−配置默认内部组策略group-policy DefaultRAGroup internal!−−−配置默认内部组策略属性group-policy DefaultRAGroup attributes!−−−配置L2TP over IPsec为vpn隧道的协议,必须要加IPsec,只有l2tp-ipsec的话是拨不通的vpn-tunnel-protocol IPSec l2tp-ipsecsplit-tunnel-policy tunnelspecifiedsplit-tunnel-network-list value vpnacldefault-domain value address-pools value vpnpool!−−−配置设备用户名和密码username yqgaj password l9TeSrD/roqPuzdU5mQNug== nt-encryptedusername cisco password XIAPE6POhu0lQN1OczHpog== nt-encrypted!−−−配置vpn登录用户名和密码,这条命令很重要,一定要加,而且在sh run里看不到这个命令username cisco password cisco mschap!−−−创建默认的隧道组,一定要使用defaultRAGroup,L2TP不支持其他组;,并且定义认证方式为本地,tunnel-group DefaultRAGroup general-attributes!−−−使用vpn地址池address-pool vpnpoolauthentication-server-group (mob_com) LOCALdefault-group-policy DefaultRAGroup!−−−配置默认隧道组的ipsec属性tunnel-group DefaultRAGroup ipsec-attributes!−−−配置pre-share-key为 ciscopre-shared-key cisco!−−−配置默认隧道组的ppp认证属性tunnel-group DefaultRAGroup ppp-attributes!−−−配置默认隧道组认证方式为ms-chap-v2no authentication chapauthentication ms-chap-v2!!prompt hostname contextCryptochecksum:a45aa639af3e3277c67548b19bbff190 : end三、Windows xp vpn客户端设置过程1.网络连接2.创建一个新的连接点击ip sec setting跳出来的窗口3.点击连接4.显示连接成功。

ASA5520的双机A-A方式配置

拓朴图如下,现有点不明白怎么样将防火墙的接口怎样分配IP ,两个context中的路由指向同一个IP 网关,

原来防火墙的OUTSIDE :10。180。48。253 INS做成两个context a.contextb 两个接口的IP 该怎样做?????

ASA5520/test1(config-if)# ip address 192.168.10.1 255.255.255.0 standby

192.168.10.2

ASA5520(config)# failover //全局模式下面开始failover

---------------------------------------------------------------------------------------------------------------------------------------------------------------------------在第二台ASA5520设备上配置

failover

剩下的ASA会自动同步它的配置

两个5520实现双A,非常好的方案啊,而且这个配置绝对可行,前几天刚刚做过实验了,我觉得八楼的兄弟把中文解释都写出来了,

值得借鉴啊,等有空的时候,我也把做双A的完整配置写出来的

用透明模式完成比较好

在65上起两个VLAN

能給一份完整的配置嗎。特別是兩臺FIREWALL都在透明模式下的,如何做A/A,謝謝!!

ASA5520(config-fover-group)# preempt //配置抢占参数

ASA5520(config-fover-group)# replication http

ASA5520双机配置案例(带状态state link的双机配置AA模式 带状态的多个state link接口)

hostname asa-1enable password cisco!interface GigabitEthernet0/0nameif insidesecurity-level 100ip address 192.200.31.249 255.255.255.192 standby 192.200.31.248!interface GigabitEthernet0/1description LAN Failover Interface(做failover link的接口不需要做地址配置)!interface GigabitEthernet0/2description STATE Failover Interface!interface GigabitEthernet0/3nameif outsidesecurity-level 100ip address 192.200.31.4 255.255.255.224 standby 192.200.31.5!interface Management0/0shutdownnameif managementsecurity-level 100ip address 10.168.1.1 255.255.255.0management-only!same-security-traffic permit inter-interface!failoverfailover lan unit primaryfailover lan interface faillink(自己起的failover名字)GigabitEthernet0/1(心跳线接口)failover polltime unit 1 holdtime 3failover link statelink GigabitEthernet0/2failover interface ip faillink 10.168.100.1 255.255.255.0 standby 10.168.100.2 failover interface ip statelink 10.168.101.1 255.255.255.0 standby 10.168.101.2 monitor-interface outsidemonitor-interface insideicmp permit any insideicmp permit any outsideroute inside 192.200.31.32 255.255.255.224 192.200.31.250 1route inside 192.200.31.64 255.255.255.192 192.200.31.250 1route inside 192.200.31.128 255.255.255.192 192.200.31.250 1route inside 192.200.31.192 255.255.255.192 192.200.31.250 1route outside 0.0.0.0 0.0.0.0 192.200.31.1 1telnet 0.0.0.0 0.0.0.0 insidetelnet 0.0.0.0 0.0.0.0 outside!hostname asa-2enable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptednamesno dns-guard!interface Ethernet0/0nameif insidesecurity-level 100ip address 192.200.31.249 255.255.255.192 standby 192.200.31.248 !interface Ethernet0/1description LAN Failover Interface!interface Ethernet0/2description STATE Failover Interfaceshutdown!interface Ethernet0/3nameif outsidesecurity-level 100ip address 192.200.31.4 255.255.255.224 standby 192.200.31.5!interface Management0/0nameif managementsecurity-level 100ip address 10.168.1.1 255.255.255.0management-only!no ftp mode passiveclock timezone CST 8same-security-traffic permit inter-interfacepager lines 24logging asdm informationalmtu inside 1500mtu outside 1500mtu management 1500failoverfailover lan unit primaryfailover lan interface faillink Ethernet0/1failover polltime unit 1 holdtime 3failover link statelink Ethernet0/2failover interface ip faillink 10.168.100.1 255.255.255.0 standby 10.168.100.2 failover interface ip statelink 10.168.101.1 255.255.255.0 standby 10.168.101.2 icmp permit any insideicmp permit any outsideno asdm history enablearp timeout 14400route inside 192.200.31.128 255.255.255.192 192.200.31.250 1route inside 192.200.31.64 255.255.255.192 192.200.31.250 1route inside 192.200.31.32 255.255.255.224 192.200.31.250 1route outside 0.0.0.0 0.0.0.0 192.200.31.1 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00timeout uauth 0:05:00 absolutehttp server enableno snmp-server locationno snmp-server contactcrypto ipsec security-association lifetime seconds 28800crypto ipsec security-association lifetime kilobytes 4608000telnet 0.0.0.0 0.0.0.0 insidetelnet 0.0.0.0 0.0.0.0 outsidetelnet timeout 5ssh timeout 5console timeout 0dhcpd ping_timeout 50!<--- More --->class-map inspection_defaultmatch default-inspection-traffic!!policy-map global_policyclass inspection_defaultinspect dns maximum-length 512inspect ftpinspect h323 h225inspect h323 rasinspect rshinspect rtspinspect esmtpinspect sqlnetinspect skinnyinspect sunrpcinspect xdmcpinspect sipinspect netbiosinspect tftp!Cryptochecksum:a0b294ccce697e561e4e0fcf9e1cae91 : endasa-2#### END LOG - DATE: 090313, TIME: 024509 ###。

ASAFailoverActiveActive双HSRP实现双ISP切换

ASA Failover Active/Active 双HSRP 实现双ISP 切换ASA failover Active/Active是与context结合,实现一个context出现了故障,自动切换到另外一个,实现流量不间断转发,当然不间断是需要合理的配置holdtime时间的,默认情况下可能会需要45s的切换时间来完成。

第一个拓扑是failover Active/Active的,只能实现FW出现了故障才会切换,而SP出现了故障缺不能实现切换,导致一部分内部网络无法上外网的问题。

基于第一个拓扑的原因,第二个拓扑SP1和SP2多加入了一条线路,来完成双HSRP的工作,这样能解决无论是FW还是边界路由器故障,都能实现完美的切换。

如果是第一次做这个模型,强烈建议做第一个没有HSRP的,不然你很容易奔溃的。

这个拓扑是实际拓扑,全部的接口都连接在一个交换机上,其实对于这个模型,最难点不是配置,而是交换机VLAN的划分,和firewall接口的划分,这是比较麻烦的。

关于接口的划分,在做这个模型实验的时候,连接一个接口就记下来,不然后面全部搞混淆了。

基本VLAN划分,这里trunk是因为FW的接口要起子接口,所以与firewall 之间起trunk 来解决问题。

SW(config)#vlan 2SW(config-vlan)#name HSRP_1SW(config-vlan)#vlan 3SW(config-vlan)#name HSRP_2VLAN2作为SP1的使用,包括HSRP协商的接口和firewall的接口VLAN3作为SP2的使用,包括HSRP协商的接口和firewall的接口SW(config-vlan)#vlan 4SW(config-vlan)#name A/A单独划分一个VLAN,作为failover的协商和statefull的复制。

SW(config)#vlan 5SW(config-vlan)#name Inside.1SW(config-vlan)#vlan 6SW(config-vlan)#name Inside.2VLAN5和VLAN6是Inside.1和Inside.2分别划分。

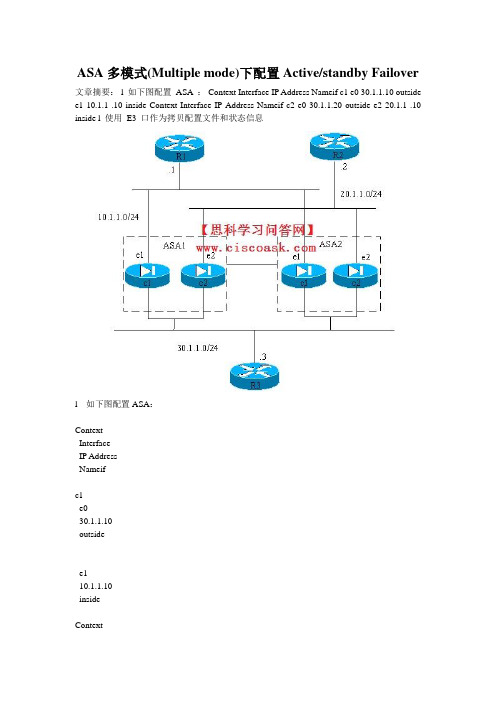

ASA多模式(Multiple mode)下配置Activestandby Failover

ASA多模式(Multiple mode)下配置Active/standby Failover 文章摘要:l 如下图配置ASA :Context Interface IP Address Nameif c1 e0 30.1.1.10 outside e1 10.1.1 .10 inside Context Interface IP Address Nameif c2 e0 30.1.1.20 outside e2 20.1.1 .10 inside l 使用E3 口作为拷贝配置文件和状态信息l 如下图配置ASA:ContextInterfaceIP AddressNameifc1e030.1.1.10outsidee110.1.1.10insideContextInterfaceIP AddressNameifc2e030.1.1.20outsidee220.1.1.10insidel 使用E3口作为拷贝配置文件和状态信息的接口;l Failover IP地址为192.168.1.1 255.255.255.0 192.168.1.2;l Failover key为ciscoask;l 要求ASA1正常下为Active;1.配置交换机2.配置ASA1asa1(config)# admin-context adminCreating context 'admin'... Done. (1)asa1(config)# context adminasa1(config-ctx)# config-url admin.cfgINFO: Converting admin.cfg to flash:/admin.cfgINFO: Context admin was created with URL flash:/admin.cfg INFO: Admin context will take some time to come up .... please wait.asa1(config)# context c1Creating context 'c1'... Done. (2)asa1(config-ctx)# allocate-interface e0asa1(config-ctx)# allocate-interface e1asa1(config-ctx)# config-url c1.cfgINFO: Converting c1.cfg to flash:/c1.cfg WARNING: Could not fetch the URL flash:/c1.cfg INFO: Creating context with default configasa1(config-ctx)# context c2Creating context 'c2'... Done. (3)asa1(config-ctx)# allocate-interface e0asa1(config-ctx)# allocate-interface e2asa1(config-ctx)# config-url c2.cfgINFO: Converting c2.cfg to flash:/c2.cfg WARNING: Could not fetch the URL flash:/c2.cfg INFO: Creating context with default configasa1(config-ctx)#//注意:接口要在system下no shutasa1(config)# changeto context c1asa1/c1(config)# inter e0asa1/c1(config-if)# ip add 30.1.1.10 255.255.255.0 asa1/c1(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.asa1/c1(config-if)# inter e1asa1/c1(config-if)# ip add 10.1.1.10 255.255.255.0asa1/c1(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.asa1/c1(config-if)#asa1/c1(config-if)# changeto context c2asa1/c2(config)# inter e0asa1/c2(config-if)# ip add 30.1.1.20 255.255.255.0asa1/c2(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.asa1/c2(config-if)# inter e2asa1/c2(config-if)# ip add 20.1.1.10 255.255.255.0asa1/c2(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.asa1/c2(config-if)#//然后测试连通性(注意放流量),发现R1和R2都不能够ping通R3,因为E0是共享接口,因此要对流量进行分类,我们这里使用基于MAC地址对流量进行分类:asa1/c1(config)# inter e0asa1/c1(config-if)# mac-address c1.c1.c1asa1/c1(config-if)# changeto context c2asa1/c2(config)# inter e0asa1/c2(config-if)# mac-address c2.c2.c2//然后配置Failover,注意,不管什么模式,Failover都在system下配置asa1/c1(config)# inter e0asa1/c1(config-if)# ip add 30.1.1.10 255.255.255.0 standby 30.1.1.250asa1/c1(config-if)# inter e1asa1/c1(config-if)# ip add 10.1.1.10 255.255.255.0 standby 10.1.1.250asa1/c2(config)# inter e0asa1/c2(config-if)# ip add 30.1.1.20 255.255.255.0 standby 30.1.1.250asa1/c2(config-if)# inter e2asa1/c2(config-if)# ip add 20.1.1.10 255.255.255.0 standby 20.1.1.250asa1/c2(config-if)# changeto syasa1(config)# inter e3asa1(config-if)# no shutasa1(config)# failover lan enableasa1(config)# failover lan unit primaryasa1(config)# failover lan interface failover e3INFO: Non-failover interface config is cleared on Ethernet3 and its sub-interfaces asa1(config)# failover link failover e3 //启用带状态的Failoverasa1(config)# fail inter ip failover 192.168.1.1 255.255.255.0 standby 192.1681.2 asa1(config)# failover key ciscoaskasa1(config)# failover3.配置ASA2pixfirewall(config)# show mode //要保证ASA2(standby)也是多模式;Security context mode: multiplepixfirewall(config)# inter e3pixfirewall(config-if)# no shutpixfirewall(config)# failover lan enablepixfirewall(config)# failover lan unit secpixfirewall(config)# failover lan inter failover e3INFO: Non-failover interface config is cleared on Ethernet3 and its sub-interfaces pixfirewall(config)# fail inter ip failover 192.168.1.1 255.255.255.0 stan 192.168.1.2pixfirewall(config)# failover key ciscoaskpixfirewall(config)# failoverpixfirewall(config)# .Detected an Active mateBeginning configuration replication from mate.WARNING: Unable to delete admin context, because it doesn't exist.INFO: Admin context is required to get the interfacesCreating context 'admin'... Done. (1)WARNING: Skip fetching the URL flash:/admin.cfgINFO: Creating context with default configINFO: Admin context will take some time to come up .... please wait.Creating context 'c1'... Done. (2)WARNING: Skip fetching the URL flash:/c1.cfgINFO: Creating context with default configCreating context 'c2'... Done. (3)WARNING: Skip fetching the URL flash:/c2.cfgINFO: Creating context with default configEnd configuration replication from mate.asa1(config)#然后在ASA1上show failoverasa1(config)# show failoverFailover OnCable status: N/A - LAN-based failover enabledFailover unit PrimaryFailover LAN Interface: failover Ethernet3 (up)Unit Poll frequency 15 seconds, holdtime 45 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1Monitored Interfaces 4 of 250 maximumVersion: Ours 7.2(2), Mate 7.2(2)Last Failover at: 21:12:51 UTC Dec 3 2007This host: Primary - ActiveActive time: 465 (sec)c1 Interface outside (30.1.1.10): Normalc1 Interface inside (10.1.1.10): Normalc2 Interface outside (30.1.1.20): Normalc2 Interface inside (20.1.1.10): NormalOther host: Secondary - Standby ReadyActive time: 0 (sec)c1 Interface outside (30.1.1.250): Normalc1 Interface inside (10.1.1.250): Normalc2 Interface outside (30.1.1.250): Normalc2 Interface inside (20.1.1.250): NormalStateful Failover Logical Update Statistics //状态信息Link : failover Ethernet3 (up)Stateful Obj xmit xerr rcv rerrGeneral 39 0 35 0sys cmd 35 0 35 0up time 0 0 0 0RPC services 0 0 0 0TCP conn 0 0 0 0UDP conn 0 0 0 0ARP tbl 4 0 0 0Xlate_Timeout 0 0 0 0Logical Update Queue InformationCur Max TotalRecv Q: 0 1 35Xmit Q: 0 1 39asa1(config)#转载请注明文章来自:【思科学习问答网】/a/jishuzhuanti/_wangluoanquan_/_fanghuoqiangjishu_/2010/1212/287.h tml。

failover_mode参数使用方法

一、f本人lover_mode参数的概念f本人lover_mode参数是应用在数据库系统中的一个重要参数,它用于指定数据库的故障转移模式。

在数据库系统中,故障转移是一种常见的处理故障的方法,它可以实现在主数据库出现故障时,自动切换到备用数据库,确保系统的持续可用性。

f本人lover_mode参数的作用就是指定这种故障转移的模式,以确保整个系统在出现故障时能够快速而可靠地进行故障转移,保障系统的稳定运行。

了解和正确使用f 本人lover_mode参数是数据库管理和运维中非常重要的一部分。

二、f本人lover_mode参数的取值范围在数据库系统中,f本人lover_mode参数通常有多种取值,每种取值代表着不同的故障转移模式,根据实际情况选择合适的取值是确保系统可用性的关键。

常见的f本人lover_mode参数取值包括:1. automatic:自动模式。

当主数据库出现故障时,系统会自动切换到备用数据库,并且在主数据库恢复后自动切换回主数据库。

2. manual:手动模式。

当主数据库出现故障时,需要手动介入来切换到备用数据库,同样在主数据库恢复后也需要手动介入切换回主数据库。

3. standby:待机模式。

备用数据库处于待机状态,不对外提供服务,只有在主数据库出现故障时才会切换到备用数据库,待机模式适用于对数据库切换时延迟要求较高的场景。

4. forced:强制模式。

也称为强制切换模式,主数据库出现故障时会立即进行强制切换到备用数据库,不考虑主数据库的恢复情况。

5. immediate:立即模式。

主数据库出现故障时,立即进行切换到备用数据库,不等待主数据库的恢复情况。

不同的取值代表着不同的故障转移策略,企业需要根据自身业务需求和系统架构选择合适的故障转移模式。

三、f本人lover_mode参数的使用方法正确地使用f本人lover_mode参数可以帮助企业确保数据库系统在出现故障时能够快速切换到备用数据库,并保证系统的持续可用性。

ASA上配置ActiveActive Failover

ASA上配置Active/Active Failover文章摘要:ASA Active/Active Failover只能配置在多模式下l 如下图配置ASA :Context Interface IP Address Nameif c1 e0 30.1.1.10 outside e1 10.1.1 .10 inside Context Interface IP Address Nameif c2 e0 30.1.1.20 outside e2 20.1.1 .10 insidASA Active/Active Failover只能配置在多模式下l 如下图配置ASA:Context Interface IP Address Nameifc1 e0 30.1.1.10 outsidee1 10.1.1.10 insideContext Interface IP Address Nameifc2 e0 30.1.1.20 outsidee2 20.1.1.10 insidel 使用E3口作为拷贝配置文件和状态信息的接口;l Failover IP地址为192.168.1.1 255.255.255.0 192.168.1.2;l Failover key为ciscoask;1.配置交换机2.配置ASA1基本配置同上,我们只配置A/A的Failover;注意:A/A的failover只运行在多模式防火墙上;asa1(config)# failover lan enableasa1(config)# failover lan unit primaryasa1(config)# failover lan interface failover e3INFO: Non-failover interface config is cleared on Ethernet3 and its sub-interfacesasa1(config)# failover link failover e3asa1(config)# fail inter ip failover 192.168.1.1 255.255.255.0 standby 192.1681.2asa1(config)# failover key ciscoask//A/A的Failover是以Failover组来实现的,虚拟防火墙加入组,组在设备上为active,那么该虚拟防火墙就为active;asa1(config)# failover group 1asa1(config-fover-group)# preempt //配置抢占asa1(config-fover-group)# primaryasa1(config)# failover group 2asa1(config-fover-group)# preemptasa1(config-fover-group)# secondaryasa1(config)# context c1asa1(config-ctx)# join-failover-group 1asa1(config)# context c2asa1(config-ctx)# join-failover-group 2asa1(config)#failover2.配置ASA2ASA2的Failover配置不变;3.测试在ASA1上show failoverasa1(config)# show failoverFailover OnCable status: N/A - LAN-based failover enabledFailover unit PrimaryFailover LAN Interface: failover Ethernet3 (up)Unit Poll frequency 15 seconds, holdtime 45 secondsInterface Poll frequency 5 seconds, holdtime 25 secondsInterface Policy 1Monitored Interfaces 4 of 250 maximumVersion: Ours 7.2(2), Mate 7.2(2)Group 1 last failover at: 21:48:59 UTC Dec 3 2007Group 2 last failover at: 21:48:58 UTC Dec 3 2007This host: PrimaryGroup 1 State: ActiveActive time: 105 (sec)Group 2 State: Standby ReadyActive time: 0 (sec)c1 Interface outside (30.1.1.10): Normalc1 Interface inside (10.1.1.10): Normalc2 Interface outside (30.1.1.250): Normalc2 Interface inside (20.1.1.250): NormalOther host: SecondaryGroup 1 State: Standby ReadyActive time: 0 (sec)Group 2 State: ActiveActive time: 105 (sec)c1 Interface outside (30.1.1.250): Normalc1 Interface inside (10.1.1.250): Normalc2 Interface outside (30.1.1.20): Normalc2 Interface inside (20.1.1.10): NormalStateful Failover Logical Update StatisticsLink : failover Ethernet3 (up)Stateful Obj xmit xerr rcv rerrGeneral 151 0 143 0sys cmd 143 0 143 0up time 0 0 0 0RPC services 0 0 0 0TCP conn 0 0 0 0UDP conn 0 0 0 0ARP tbl 8 0 0 0Xlate_Timeout 0 0 0 0Logical Update Queue InformationCur Max TotalRecv Q: 0 1 143asa1(config)#转载请注明文章来源——【思科学习问答网】转载请注明文章来自:【思科学习问答网】/a/jishuzhuanti/_wangluoanquan_/_fanghuoqiangjishu_/2010/1226/289.h tml。

Cisco技术ASA配置failover实例

某公司使用一台ASA5520作为内外网安全设备及互联网出口,现网还有一台ASA5520也放置于出口,但两台设备没有形成HA,并没有配置failover。

出于提升网络安全性和冗余的考虑,现对设备进行failover配置。

整个配置过程内容如下:前提条件要实现failover,两台设备需要满足以下的一些条件:1.相同的设备型号和硬件配置:设备模块、接口类型,接口数量,CPU,内存,flash闪存等2.相同的软件版本号,此处即指ASA的IOS版本,IOS版本需要高于7.03.相同的FW模式,必须同为路由模式或者透明模式4.相同的特性集,如支持的加密同为DES或者3DES5.合适的licensing,两台设备的license符合基本要求,能支持相同的failover除了以上的几点之外,两台ASA实现失效转移failover还需要按照情况制作对应的failover/stateful心跳线,可以是交叉网线。

经过比对两台ASA5520的以上相关信息,发现目前两台ASA防火墙的IOS 版本不一致,ASA-A是“asa804-3-k8.bin,Software Version 8.0(4)3”,ASA-B 是“asa821-k8.bin,Software Version 8.2(1)”。

通过比对还发现,两台ASA支持的License features虽并不一致,但事实上,实现failover不需要license features 完全一致,只要关键的几个特性如支持failover类型相同即可。

所以,此两台设备如果要实现failover,则必须首先要做的就是使用ASA-B的升级ASA-A的IOS 至8.2(1),或者将ASA-B的IOS降低至8.0(4)3版本,不推荐使用降级IOS 的方式,所以下面的小节将给出实现failover前升级ASA-A的IOS具体操作过程(命令脚本)。

升级IOS方案此以升级ASA-A的IOS到8.2(1)版本来说明。

防火墙CiscoPIX和ASA的Failover

由于Failover的已经正常工作的原因,导致在pix2上查看信息时,其 主机名提示符为pix1.

南京澎湃IT教育中心 www.happywork.me

南京澎湃IT教育中心 www.happywork.me

南京澎湃IT教育中心 www.happywork.me

StatefBiblioteka l FailoverPrimary Security Appliance pix1 .1 .1 e2

Internet

192.168.1.0

.2

Stateful failover

10.0.1.0

e2 .2

pix2 Secondary Security Appliance

南京澎湃IT教育中心 www.happywork.me

Failover类型

Primary Security Appliance

192.168.0.0 /24 10.0.0.0 /24 e0 e2 e1 e3 .11 Stateful Link e2 e0 e3 e1

Internet

.1

Cable-Based (PIX Security Appliance only)

南京澎湃IT教育中心 www.happywork.me

硬件Failover : Active / Standby

Failover: Active/Standby Failover: Active/Standby

Primary: Active

Secondary: Standby

Primary: Failed

pix1# show failover Failover On Cable status: N/A - LAN-based failover enabled Failover unit Secondary Failover LAN Interface: heart Ethernet3 (up) Unit Poll frequency 15 seconds, holdtime 45 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 2 of 250 maximum Version: Ours 7.2(2), Mate 7.2(2) Last Failover at: 14:40:47 UTC Jul 17 2008 This host: Secondary - Standby Ready Active time: 0 (sec) Interface inside (0.0.0.0): Normal (Waiting) Interface outside (0.0.0.0): Normal (Waiting) Other host: Primary - Active Active time: 180 (sec) Interface inside (10.0.1.7): Normal (Waiting) Interface outside (192.168.1.7): Normal (Waiting)

cisco asa 防火墙 双机主备实例

cisco asa 双机主备实例拓扑图如下:配置如下:前两天为客户架设两台思科防火墙做主备1.思科的双机主备是备机直接接管主机内存无切换感觉。

2.备机学习到的配置无法修改。

ASA 5550 Ahostname(config)# interface gi0/0hostname(config-if)# nameif outsidehostname(config-if)# no shutdownhostname(config-if)# ip address 1.1.1.1 255.255.255.0 standby 1.1.1.2 hostname(config)# interface gi0/1hostname(config-if)# nameif insidehostname(config-if)# ip address 2.2.2.2 255.255.255.0 standby 2.2.2.2 hostname(config-if)# no shutdownhostname(config)# interface gi0/2hostname(config-if)# nameif hahostname(config-if)# no shutdown//做failover link的接口不需要做地址配置hostname(config)# failover lan unit primaryhostname(config)# failover lan interface ha gi0/2//定义failover link接口hostname(config)# failover interface ip ha 3.3.3.1 255.255.255.0 standby 3.3.3.2hostname(config)# failoverhostname(config)# copy running-config startup-configASA 5550 Bhostname(config)# interface gi0/2hostname(config-if)# nameif hahostname(config-if)# no shutdownhostname(config)# failover lan unit secondaryhostname(config)# failover lan interface ha gi0/3hostname(config)# failover interface ip ha 3.3.3.1 255.255.255.0 standby 3.3.3.2hostname(config)# failoverhostname(config)# copy running-config startup-config//备机很快会学到主机的配置。

双isp接入,防火墙activeactivefailover加非对称路由问题的解决(精)

双isp接入,防火墙active/active failover加非对称路由问题的解决有一家企业,对外提供服务,客户遍布全国,客户可能使用电信链路,可能使用网通链路,所以这家企业申请了两条链路,一条电信,一条网络,希望客户选择合适的链路来访问服务。

使用了两台cisco防火墙分别连接电信和网通。

后面连接整个内部网络,对外提供服务的服务器也在其中。

原则:1.两条链路能够使用同时使用2.外部用户(不管使用哪条链路),都能正确访问注:大体上是需要从哪条链路进来的数据包,返回的数据包也要从这条链路回去。

在防火墙上,非对称路由很可能会有问题的。

3.如果能做到负载均衡那更加好。

方法考虑:1.active/standby failover两条链路配置在不同的防火墙上面(接口ip地址不一样),而a/s failover要求两台防火墙配置一样,所以这个方案行不通。

其中一台配置配置成active,两条链路同时接在上面,另外一台standby。

这样的配置问题有很多:一台防火墙上面不能同时配置两条默认路由;即使其中一条链路写了明晰路由(如把网通主要的的路由写出来),在一台防火墙上面,也涉及到非对称路由的问题;方案1完全否决2.active/active failover两条链路可以同时使用,而且可以接在不同的防火墙上面。

因为两台防火墙各有两个context(虚拟防火墙),这四台防火墙两两互备,可以实现负载均衡。

而且使用了2对虚拟防火墙,两对虚拟防火墙配置独立,这样就有两套路由表,所以在上面分别写默认路由一点问题都没有,默认路由问题解决。

似乎这个方式很好,但是还有一个问题没有解决,那就是非对称路由的问题。

从虚拟防火墙1进来的数据包,进入到内网,返回的时候,如果经过了虚拟防火墙2,这个时候如果是tcp 数据包,那因为这不是一个syn数据包,那2就可能丢弃掉这个数据包。

在负载均衡上面做的不错,但是非对称路由没有解决,需要再改进,不然还是不能解决问题3.防火墙独立使用加链路负载均衡设备两台防火墙各接一条链路,然后都接到一台链路负载均衡设备上面去。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ASA Active/Acitve FO注:以下理论部分摘自百度文库:ASA状态化的FO配置,要在物理设备起用多模式,必须创建子防火墙。

在每个物理设备上配置两个Failover组(failover group),且最多配置两个。

Failover特性是Cisco安全产品高可用性的一个解决方案,目的是为了提供不间断的服务,当主设备down掉的时候,备用设备能够马上接管主设备的工作,进而保持通信的连通性;Failover配置要求两个进行Failover的设备通过专用的failover线缆和可选的Stateful Failover线缆互相连接;活动设备的接口被monitor,用于发现是否要进行Failover切换Failover分为failover和Stateful Failover,即故障切换和带状态的故障切换。

不带状态的failover在进行切换的时候,所有活动的连接信息都会丢失,所有Client都需要重新建立连接信息,那么这会导致流量的间断。

带状态的failover,主设备将配置信息拷贝给备用设备的同时,也会把自己的连接状态信息拷贝给备用设备,那么当主的设备down的时候,由于备用设备上保存有连接信息,因此Client不需要重新建立连接,那么也就不会导致流量的中断。

Failover link两个failover设备频繁的在failover link上进行通信,进而检测对等体的状态。

以下信息是通过failover link通信的信息:●设备状态(active or standby);●电源状态(只用于基于线缆的failover;)●Hello messages (keep-alives);●Network link 状态;●MAC地址交换;●配置的复制和同步;(Note :所有通过failover 和stateful failover线缆的信息都是以明文传送的,除非你使用failover key来对信息进行加密;)Stateful link在stateful link上,拷贝给备用设备的连接状态信息有:●NAT 转换表;●TCP连接状态;●UDP连接状态;●ARP表●2层转发表(运行在透明模式的时候)●HTTP连接状态信息(如果启用了HTTP复制)●ISAKMP和IPSec SA表●GTP PDP连接数据库以下信息不会拷贝给备用设备:●HTTP连接状态信息(除非启用了HTTP复制)●用户认证表(uauth)●路由表●DHCP服务器地址租期Failover包括LAN-Based Failover和Cable-Based Failover;对于PIX设备,只支持基于线缆(Cable-Based)的Failover;Failover linkLAN-Based Failover link 可以使用未使用的接口来作为failover link。

不能够使用配置过名字的接口做为failover接口,并且,failover接口的IP地址不能够直接配置到接口上;应使用专门的命令对其进行配置;该接口仅仅用于failover通信;两个failover接口之间必须使用专用的路径,如,使用专用的交换机,该交换机上不连接任何其他设备;或者使用正常交换机的时候,划一个VLAN,并且仅仅将failover接口划分到该VLAN中;Cable-Based Failover link 这种failover对两个failover设备的距离有要求,要求距离不能超过6英尺;并且使用的线缆也是failover线缆,该线缆的一端标记“Primary”,另一端标记“Secondary”并且设备的角色是通过线缆指定的,连接在Primary端的设备被指定为主,连接在Secondary端的设备被指定为备;该线缆传送数据的速率为115Kbps;因此同步配置的速度相比LAN-Base的failover会慢;Stateful Failover Link 如果使用带状态的Failover,那么就需要配置一个用于传送状态信息的线缆,你可以选用以下三种线中的一种作为stateful failover link:●用专用的接口连接Stateful failover Link;●使用LAN-Based failover,你也可以使用failover link作为stateful failoverlink,即failover和stateful failover使用同一个线缆;——要求该接口是fastest Ethernet;●你也可以使用数据接口作为Stateful Failover接口,比如inside interface。

但是不推荐这样做;每种failover又包含有Active/Active(以后简写为,A/A)和Active/Standby (以后简写为A/S)两类;A/A failover,两个设备可以同时传送流量。

这可以让你实现负载均衡。

A/A failover只能运行在多虚拟防火墙模式下。

A/S failover,同一时间,只能有一个设备传输流量,另一个设备作为备份用,A/S failover即可以运行在single模式下,又能够运行在多模式下;运行failover的两个设备,在硬件配置上要完全一样,比如必须要有相同的模块,相同的接口类型和接口数,相同的flash memory以及相同的RAM等;在软件上,两个设备要运行在相同的模式下面,必须有相同的主软件版本等;对于许可证,要求至少有一个设备要是UR版的许可证;Active/Standby FailoverActive/Standby Failover(A/S)中,一个设备为活动设备,转发流量,另一个设备作为备份,当主设备down的时候,备份设备开始接管流量;备用设备接管以后,会继承主IP地址和MAC地址,继续转发流量;Primary/Secondary status and Active/Standby Status做FO的两台设备,必须指定一台为Primary,另一台为Secondary。

Primary 和Secondary是一个物理概念,不会改变。

Failover设备之间,主要的不同就是角色问题,即哪个设备为active哪个设备为standby,同时也决定了哪个IP地址以及哪个设备转发流量;如果两个设备同时启动,那么配置为primary的设备为active;Primary设备的MAC地址总是和active IP地址绑定在一起。

唯一的例外就是当standby设备变为active后,不能够通过failover link上获得primary设备的MAC 地址,那么这时候就使用secondary设备的MAC地址;设备的初始化和配置同步当Failover设备启动的时候,配置才会同步,配置信息总是从active同步到standby设备;当standby设备完成初始化以后,它就清除自己的running configure (除了failover命令以外,因为这些命令需要和active进行failover通信);Active选举设备是根据以下情况决定的:●设备启动后,如果检测到对等体已经存在为active,那么它自己将为standby●如果没有检测到对等体存在,那么它将成为active;如果此时有另外一个active设备连接了进来,那么这两个active设备将重新协商谁来做active。

●如果设备同时启动,那么根据配置中指定的primary和secondary来决定设备的角色是active还是standby;假设A被指定为primary,B被指定为secondary;当B启动后,没有检测到A的存在,那么B将为Active,它使用自己的MAC地址和active IP做绑定。

然而,当primary启动可用后,secondary设备将会用primary设备的MAC地址和active IP绑定,这可能会导致流量的中断;避免方法是可以配置failover 虚拟MAC地址;#failover mac address Inside 0000.0000.0001 0000.0000.0002(注:0000.0000.000.1是activer的MAC,0000.0000.0002是standby的MAC,只能在A/S的配置下使用此命令,A/A不适合)Failover的触发以下任何一个事件发生时,都会触发Failover:●设备发生硬件失败或电源故障;●设备出现软件失败;●太多的monitored接口fail;●No failover active命令在active设备上被输入或在standby设备上输入failover active命令;Active/Active FailoverA/A failover只能工作在多虚拟防火墙模式下,在A/A failover模式下,两个设备都可以转发流量;在A/A failover下,你可以将虚拟防火墙划分到failover group 中,一个failover group是一个或多个虚拟防火墙集合,在防火墙上最多只支持2个failover group,admin context总是属于failover group 1,任何未分配的虚拟防火墙默认下也属于failover group 1;Failover group是A/A failover的基本单元,failover group失败的时候,物理设备不一定失败;failover组在一个设备上fail了,在另外一个设备上就会active,另外设备上的该组就会继续转发流量;在A/A failover中,primary/secondary决定以下两个事情:当两个设备同时启动的时候,决定哪个设备提供配置文件信息;当两个设备同时启动的时候,决定哪个设备上的哪个failover group为active。

每个failover group也会被配置一个primary或secondary,当两个failover group 在同一个设备同时为active的时候,那么另一个设备也就为备用设备;每个failover group是否为active,由以下几种情况决定:当设备启动的时候,没有检测到对等体,那么两个failover group在这个设备上都为active;当设备启动后,检测到对等体为active(两个failover group都在active状态),除非以下情况发生,否则active设备上的两个failover group仍为active状态:——failover 发生;——使用no failover active命令进行手工切换;——配置failover group中带有preempt(抢占)命令;当两个设备同时启动,在配置同步后,每个failover group在相应的设备中正常为active;Failover Health MonitoringASA监视整个设备的health和接口的health情况,下面分别对这两种监视进行描述;●设备health监视安全设备通过monitor failover link来决定对等设备是否health。