2015-4-14web应用防火墙WAF-产品白皮书(WAF)

Web应用防火墙WAF技术的综述

Web应用防火墙WAF技术的综述

Web应用防火墙(WAF)是一种用于保护Web应用的安全技术。

它是一种软件或硬件设备,能够监控和过滤进入Web应用程序的所有网络流量。

WAF可以阻止攻击者利用已知漏洞、注入攻击和跨站点脚本等技术攻击Web应用,从而保护用户数据和应用程序的完整

性。

WAF的核心功能是对Web应用程序的流量进行过滤和监控。

它可以检测恶意流量和攻击,并且尝试去降低这些攻击的影响。

WAF还可以分析访问模式和多个链接请求,以帮助

确定攻击者的意图,并在发现异常行为时自动应对。

截至2021年,WAF技术迅速发展,拥有了各种各样的功能和部署模式。

以下是WAF技术的一些综述:

1. 基于规则的WAF:这种WAF使用预定义规则集阻止已知的攻击。

规则可以是开源的,如OWASP CRS,也可以是商业的。

此类WAF易于完成部署和配置,但有一些潜在的缺陷,例如容易影响Web应用程序的性能。

2. 基于机器学习的WAF:这种WAF使用机器学习算法检测网络流量并阻止攻击。

此类WAF可以适应不断变化的攻击,但是需要大量的数据和训练。

4. 云端WAF:此类WAF是一种托管式的WAF,通过SaaS模型提供。

他们可以轻松地扩展到大规模环境,并可以使用云端服务来实现基于流量分析的检测。

安恒信息明御WEB应用防火墙产品白皮书

安恒信息明御WEB应用防火墙产品白皮书一、产品概述在当今数字化的时代,Web 应用已经成为企业和组织开展业务的重要窗口,但同时也面临着日益严峻的安全威胁。

为了有效保护 Web 应用的安全,安恒信息推出了明御 WEB 应用防火墙(以下简称“明御WAF”)。

这一强大的安全防护产品旨在为企业的Web 应用提供全面、精准和高效的安全防护,抵御各类网络攻击,保障业务的稳定运行。

明御 WAF 采用了先进的技术架构和智能的防护策略,能够实时监测和分析 Web 应用的流量,快速识别并拦截各种恶意攻击行为,如SQL 注入、跨站脚本攻击(XSS)、Web 应用扫描、恶意爬虫等。

同时,它还具备强大的 Web 应用漏洞防护能力,能够及时发现和修复应用中的安全漏洞,有效降低安全风险。

二、产品功能1、攻击防护明御 WAF 具备强大的入侵检测和防御功能,能够准确识别并拦截常见的Web 攻击,如SQL 注入、XSS 攻击、命令注入、文件包含等。

通过实时监测 Web 流量,对请求进行深度分析,及时发现和阻止恶意攻击行为。

针对 DDoS 攻击,明御 WAF 提供了有效的防护机制,能够识别和过滤异常流量,保障 Web 应用在遭受攻击时仍能正常运行。

对 Web 应用扫描行为进行检测和拦截,防止攻击者通过扫描获取应用的敏感信息和漏洞。

2、漏洞防护能够对 Web 应用中的常见漏洞进行检测和防护,如缓冲区溢出、目录遍历、权限提升等。

通过实时更新漏洞库,确保对最新漏洞的有效防护。

提供漏洞修复建议,帮助用户及时修复应用中的安全漏洞,提高应用的安全性。

3、访问控制支持基于 IP 地址、用户身份、访问时间等多种因素的访问控制策略,实现精细化的访问管理。

对 Web 应用的 URL 进行访问控制,限制未授权的访问和操作。

4、数据安全防护对敏感数据进行识别和加密,保障数据在传输和存储过程中的安全性。

防止数据泄露,对数据的输出进行严格的控制和过滤。

5、应用加速通过缓存、压缩等技术,提高 Web 应用的响应速度和性能,改善用户体验。

绿盟Web应用防火墙产品白皮书

绿盟Web应用防火墙产品白皮书eb应用防火墙技术对于网站安全,最理想的做法是:在软件开发生命周期的4个阶段分别采取相应的安全措施(如下图)。

然而,大多数网站的实际情况是:网站已经在线运行,但存在不同级别的安全漏洞,没有通用补丁可用,而“改代码”需要付出的代价(成本)过大。

网站安全生命周期针对这种现状,在网站前端部署专业的Web安全设备是一种合理的选择。

传统的安全设备,如防火墙、IPS,虽然是网络安全策略中不可缺少的重要模块,但受限于自身的产品架构和功能,无法对千变万化的Web应用攻击提供周密的解决方案,只有采用专门设计的产品,才能对攻击进行有效检测和阻断。

Web应用防火墙(以下简称WAF)正是这类专业产品,它提供了网站安全运维过程中的一系列控制手段,基于对HTTP/HTTPS流量的双向检测,为Web应用提供实时的防护。

与传统防火墙、IPS设备相比,WAF最显著的技术差异性体现在:1. 对HTTP有深入的理解:能完整地解析HTTP,包括报文头部、参数及载荷。

支持各种HTTP 编码(如chunked encoding);提供严格的HTTP协议验证;提供HTML限制;支持各类字符集编码;具备response过滤能力。

2. 提供应用层规则:Web应用通常是定制化的,传统的针对已知漏洞的规则往往不够有效。

WAF提供专用的应用层规则,且具备检测变形攻击的能力,如检测SSL加密流量中混杂的攻击。

3. 提供正向安全模型(白名单模型):仅允许已知有效的输入通过,为Web应用提供了一个外部的输入验证机制,安全性更有保障。

4. 提供会话防护机制:HTTP协议最大的弊端在于缺乏一个可靠的会话管理机制。

WAF为此进行有效补充,防护基于会话的攻击类型,如cookie篡改及会话劫持攻击。

绿盟Web应用防火墙概述绿盟Web应用防火墙(又称绿盟Web应用防护系统,简称WAF)是绿盟科技面向企业、政府等各类机构推出的专注于保护Web应用和Web服务的安全产品。

安恒信息明御WEB应用防火墙产品白皮书

精心整理安恒信息明御WEB应用防火墙产品白皮书摘要:本文档描述了杭州安恒信息技Web用防火的主要功能及特点⋯关:Web用防火,Web平安,安恒信息概述Web网站是企和用、合作伙伴及工的快速、高效的交流平台。

Web网站也容易成黑客或意程序的攻目,造成数据失,网站改或其他平安威。

根据国家算机网急技理中心〔称CNCERT/CC〕的工作告示:目前中国的互网平安状况仍不容。

各种网平安事件与去年同期相比都有明增加。

政府和平安管理相关网站主要采用改网的攻形式,以到达泄和炫耀的目的,也不排除放置意代的可能,致政府网站存在平安患。

中小企,尤其是以网核心的企,采用注入攻、跨站攻以及用拒服攻〔DenialOfService〕等,影响的正常开展。

2007年到2021年上半年,中国大被改网站的数量相比往年于明上升。

1.1.常见攻击手法目前的用和网攻方法很多,些攻被分假设干。

下表列出了些最常的攻技,其中最后一列描述了安恒WAF如何攻行防。

表1.1:对不同攻击的防御方法攻方式描述安恒WAF的防方法跨站脚本攻跨站脚本攻利用网站漏洞攻那通用流量,阻止些站点的用,常目的是窃各种意的脚本插入到取站点者相关的用登或URL,header及form中。

信息。

SQL注入攻者通入一段数据代通用流量,窃取或修改数据中的数据。

是否有危的数据命令或句被插入到URL,header及form中。

精心整理命令注入攻击者利用网页漏洞将含有操作系通过检查应用流量,检测统或软件平台命令注入到网页访问并阻止危险的系统或软件语句中以盗取数据或后端效劳器的平台命令被插入到控制权。

URL,header及form中。

cookie/seesion Cookie/seesion通常用于用户身份通过检查应用流量,拒绝劫持认证,并且可能携带用户敏感的登陆伪造身份登录的会话访信息。

攻击者可能被修改问。

Cookie/seesion提高访问权限,或伪装成他人的身份登陆。

参数〔或表单〕通过修改对URL、header和form利用参数配置文档检测应篡改中对用户输入数据的平安性判断,并用中的参数,仅允许合法且提交到效劳器。

WAF(Web应用防火墙)浅析

WAF(Web应用防火墙)浅析1、关于WAFWAF(Web Application Firewall,Web应用防火墙)是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

WAF基本上可以分为以下几类。

(1)软件型WAF以软件形式装在所保护的服务器上的WAF,由于安装在服务器上,所以可以接触到服务器上的文件,直接检测服务器上是否存在WebShell、是否有文件被创建等。

(2)硬件型WAF以硬件形式部署在链路中,支持多种部署方式,当串联到链路中时可以拦截恶意流量,在旁路监听模式时只记录攻击不进行拦截。

(3)云WAF一般以反向代理的形式工作,通过配置NS记录或CNAME记录,使对网站的请求报文优先经过WAF主机,经过WAF主机过滤后,将认为无害的请求报文再发送给实际网站服务器进行请求,可以说是带防护功能的CDN。

(4)网站系统内置的WAF网站系统内置的WAF也可以说是网站系统中内置的过滤,直接镶嵌在代码中,相对来说自由度高,一般有以下这几种情况。

●输入参数强制类型转换(intval等)。

●输入参数合法性检测。

●关键函数执行(SQL执行、页面显示、命令执行等)前,对经过代码流程的输入进行检测。

●对输入的数据进行替换过滤后再继续执行代码流程(转义/替换掉特殊字符等)。

网站系统内置的WAF与业务更加契合,在对安全与业务都比较了解的情况下,可以更少地收到误报与漏报。

2、WAF判断下面介绍判断网站是否存在WAF的几种方法。

(1)SQLMap使用SQLMap中自带的WAF识别模块可以识别出WAF的种类,但是如果按下面装的WAF并没有什么特征,SQLMap就只能识别出类型是Generic。

2)手工判断这个也比较简单,直接在相应网站的URL后面加上最基础的测试语句,比如union select 1,2,3%23,并且放在一个不存在的参数名中,本例里使用的是参数aaa,如图2所示,触发了WAF的防护,所以网站存在WAF 因为这里选取了一个不存在的参数,所以实际并不会对网站系统的执行流程造成任何影响,此时被拦截则说明存在WAF。

waf大白话介绍-概述说明以及解释

waf大白话介绍-概述说明以及解释1.引言1.1 概述引言是文章的第一部分,用于介绍文章的背景和目的。

在这一部分中,我们将简要介绍WAF(Web应用防火墙)的概念和作用。

WAF是一种用于保护Web应用程序免受各种网络攻击的安全设备。

随着互联网的普及和Web应用的广泛应用,网络攻击也变得越来越频繁和复杂。

WAF的出现,旨在填补传统防火墙无法有效防御Web应用层面攻击的漏洞。

相比传统防火墙,WAF不仅仅关注网络层和传输层的攻击,而且能够检测和防御针对Web应用程序的特定攻击,例如SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等。

这些攻击方式往往利用Web应用程序的漏洞,对服务器和用户的数据造成威胁。

WAF的主要作用是通过实时监测和分析Web应用程序的流量和数据,识别潜在的恶意行为和攻击,并采取相应的防御措施,如拦截恶意请求、过滤恶意内容等。

通过引入WAF,可以大大提高Web应用程序的安全性,保护用户数据的机密性和完整性。

WAF的工作原理通常包括以下几个步骤:首先,对输入的数据进行过滤和验证,防止恶意数据的注入;其次,对请求进行分类和分析,识别出潜在的攻击行为;最后,根据预先定义的安全策略,进行相应的处理,比如拦截恶意请求或者通知管理员进行进一步处理。

总而言之,WAF在保护Web应用程序安全方面起着重要的作用。

通过对网络流量的实时监控和分析,它能够及时识别和防御各种Web应用攻击,提高Web应用程序的安全性和稳定性。

随着网络技术的不断发展和攻击手段的不断演变,WAF的发展前景也将变得愈发广阔。

(以上为概述部分的内容,仅供参考)1.2文章结构文章结构部分将介绍WAF大白话介绍的文章结构和内容安排。

在本文中,我将按照以下结构展开:1. 引言:在引言部分,我将简要介绍WAF(Web应用程序防火墙)的背景和重要性,为读者提供一个整体的认知框架。

2. 正文:在正文部分,我将深入探讨WAF的各个方面,包括其定义、作用和工作原理。

WAF网络应用防火墙

WAF网络应用防火墙网络应用防火墙(Web Application Firewall,简称WAF),作为一种网络安全解决方案,专门用于保护网络应用免受各种安全威胁的侵害。

WAF在现代互联网应用中扮演着重要的角色,它不仅可以保护企业和组织的敏感数据,还能提高应用程序的可用性和稳定性。

一、WAF的基本概念和功能WAF是一种软件或硬件设备,部署在网络应用系统前端,扮演着一个过滤器的作用。

它通过检测和拦截恶意网络流量,防止网络攻击,从而保护应用系统和用户数据的安全。

WAF的主要功能包括但不限于以下几点:1. 攻击防护:WAF可以识别、拦截和阻止常见的网络攻击,如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

通过对网络流量的监测和分析,WAF可以即时发现并阻止潜在的攻击行为。

2. 弱点防护:WAF能够对应用系统的弱点进行自动检测和修复,从而减少攻击者利用已知安全漏洞进行攻击的机会。

3. 数据保护:WAF可以对敏感的用户数据进行过滤,防止数据泄露和盗取。

例如,WAF可以监控和阻止包含个人身份信息(PII)的网络流量,以保护用户的隐私。

二、WAF的工作原理WAF的工作原理主要基于以下几个步骤:1. 流量监测:WAF通过监测网络流量来识别潜在的安全威胁。

它可以分析HTTP/HTTPS协议流量、URL请求、请求参数等信息,以便检测异常行为和攻击特征。

2. 攻击识别:WAF使用预定义的规则和模式,检测和识别各种类型的攻击行为。

例如,WAF可以根据已知的攻击签名,识别出SQL注入和XSS攻击等常见的网络攻击方式。

3. 风险评估:一旦WAF检测到可能的攻击行为,它会根据预定义的策略和规则,以及实时的流量行为分析,对网络请求进行评估和判定,确定其风险级别。

4. 风险响应:对于被判定为高风险的网络请求,WAF可以根据事先设定的策略采取不同的响应措施。

例如,它可以拦截并阻止恶意流量,还可以向管理员发送警报或日志记录。

天融信Web应用防火墙-方案白皮书

SQL注入攻击,是发生于应用程序之数据库层的安全漏洞。简而言之,是在输入的字符串之中注入SQL指令,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器误认为是正常的SQL指令而运行,因此遭到破坏

测试步骤

1、TopWAF设备上开启安全策略-防护策略-SQL攻击防护开关,在web防护-服务器策略将相应安全策略进行绑定。

测试结果

通过部分通过未通过未测试

测试报文

3.1.2.1.2

测试分项目

XSS钓鱼攻击

测试目的

通过跨站攻击,攻击者修改HTTP页面源代码,实现记录用户认证信息等功能,通过此测试来验证waf对钓鱼攻击漏洞能否能做有效防护

测试步骤

1、TopWAF设备上开启安全策略-防护策略-XSS攻击防护开关,在web防护-服务器策略将相应安全策略进行绑定。

数字型SQL注入攻击

测试目的

SQL注入攻击,是发生于应用程序之数据库层的安全漏洞。简而言之,是在输入的字符串之中注入SQL指令,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器误认为是正常的SQL指令而运行,因此遭到破坏

测试步骤

1、TopWAF设备上开启安全策略-防护策略-SQL攻击防护开关,在web防护-服务器策略将相应安全策略进行绑定。

2、在WebGoat服务器如下页面输入参数’or 1=1-

3、执行Go!

预期结果

该攻击被阻止,查看TopWAF攻击日志出现对应攻击防护阻断介绍:

测试结果

通过部分通过未通过未测试

备注

3.1.2.1.5

测试分项目

SQL盲注入

测试目的

如果网站上有盲注入漏洞则攻击者可以做猜解用户名密码等探测,通过此测试来验证waf能否对盲注入漏洞能否能做有效防护

安恒信息明御WEB应用防火墙产品白皮书

WEB应用系统随着应用需求不同而千变万化,对应用的防护和安全识别提出了高的要求,因此应用环境中对WEB应用防火墙的接入需要经过深入的分析和调研才能实现。针对一些大型的业务系统,特别是对业务连续性有较高要求的行为如电信运营、金融证券、社会保障等需要不中断对外服务的应用系统对部署WAF产品是一个极大的挑战。

如果实现部署WAF前期的准备或者让WAF工作在监测模式下而不影响正常的业务是大型应用系统的一个钢性需求。安恒WAF产品独创的镜像监控模式彻底解决这个难题,安恒WAF产品支持端口镜像和串接镜像两种方式实现对数据包的分布,对安全的监测,端口镜像模式下仅需将监测流量镜像至WAF即可,而不会影响网络和应用系统;串接镜像时将WAF串接入需要监测的环境,此时WAF会自动复制一份数据包进行监测,也不会影响原有的网络及应用。

安恒WAF能完全的中止所有的会话,因此用户无法直接连接到Web服务器上,无法直接访问服务器、操作系统或补丁程序。访问出错信息也将由安恒WAF提供,后端服务器的出错信息不会直接返回给用户。这样,避免了服务器敏感信息泄露,也同时让一些高明的黑客就无法通过出错信息发动攻击。

5.3.

安恒WAF实时监测网站服务器的相关是否给非法更改,一旦发现被改则第一时间通知管理员,并形成详细的日志信息。与此同时,WAF系统将对外显示之前的正确页面,防止被篡改的内容被访问到。

4.

安恒WAF提供高效的Web应用安全边界检查功能。安恒WAF整合了Web安全深度防御及站点隐藏等功能,能全方位的保护用户的Web数据中心。通过对对所有Web流量(包括客户端请求流量和服务器返回的数据流量)进行深度检测,提供了实时有效的入侵防护功能。安恒WAF充分考虑用户已有环境的差异性,对环境兼容性、应用多样性进行了深入的分析和总结。

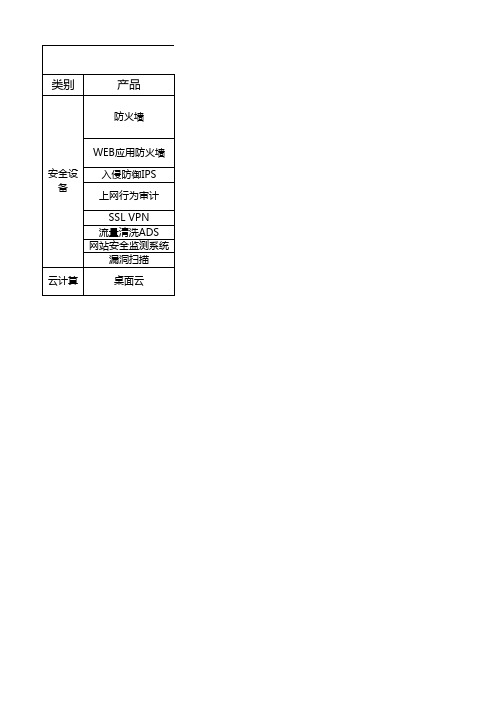

深信服产品介绍 汇总

2015-4-14全网安全系统AF_方案彩页_全网安全监测平台解决方案 2015-4-14桌面云-深信服桌面虚拟化产品彩页(8月5日).docx 2015-4-14桌面云 aDesk产品方案主打胶片.pptx

深信服产介绍

类别 产品

防火墙 WEB应用防火墙 安全设 备 入侵防御IPS 上网行为审计 SSL VPN 流量清洗ADS 网站安全监测系统 漏洞扫描 云计算 桌面云

深信服产品介绍

超链接

2015-4-14防火墙NGAF SANGFOR_NGAF_防篡改功能详解 传统防火墙解决方案.docx 防火墙技术白皮书.doc 201-4-14 web应用防火墙WAF解决方案.docx 产品白皮书(WAF).docx 2015-4-14入侵防御IPS 产品白皮书.docx 2015-4-14上网行为管理 V6.0SANGFOR_AC_V6.0_产品白皮书 2015-4-14网上行为系统 AC_V5.0_方案模板_201310.doc

Web应用防火墙产品白皮书

Web应用防火墙产品白皮书目录Web应用防火墙•需求分析•产品简介•功能特点•典型应用•用户价值需求分析防火墙、防病毒等都是已经被广泛采用的传统Web系统安全措施,客户环境部署了这些产品,使得Web系统阻挡了一部分来自网络层的攻击,针对新形势下Web系统安全问题的考虑,需要变被动应对为主动关注,实施积极防御,这就需要以一个全面的视角看待Web 系统安全问题,并依靠各个方面的相互配合,对Web系统安全做到心中有数、防护有方。

面对Web应用的攻击,最缺乏的就是有效的检测防护机制,因此,需要部署针对Web系统安全的Web应用安全网关类系列产品,加强Web系统的Web安全防护能力,能够对Web系统主流的应用层攻击(如SQL注入和XSS攻击)进行防护。

并针对Web应用访问进行各方面优化,以提高Web或网络协议应用的可用性、性能和安全性,确保业务应用能够快速、安全、可靠地交付。

产品简介产品简介天清Web应用安全网关,是启明星辰公司自行研制开发的新一代 Web 安全防护与应用交付类应用安全产品,用于防御以 Web 应用程序漏洞为目标的攻击,并针对 Web 服务器进行 HTTP/HTTPS 流量分析,及针对 Web 应用访问各方面进行优化,以提高 Web 或网络协议应用的可用性、性能和安全性,确保 Web 业务应用安全、快速、可靠地交付。

功能特点•网站一键关停:在重要敏感时期,可以通过一键关停功能让网站切入到维护模式,避免黑客的攻击。

用户对网站访问时,有良好的页面提示:网站在维护中。

该功能支持灵活的时间设置,在特定时间和特定周期内,此功能生效。

•网站锁防护:在重要敏感时期,网站为了保障安全,降低被攻击的可能性,通过网站锁功能,禁止一些可能存在威胁的提交操作,比如发表评论、上传文件等。

•短信验证滥刷:越来越多的网站提供了短信验证码功能,一些网站虽然对获取短信码的时间间隔做了限制,但攻击者通过绕过前端的时间限制,结合一些工具,能够实现短信轰炸,会影响网站在客户中的形象,同时也消耗了网站的短信费用。

智衡联盟waf

智衡联盟WEB应用防火墙(WAF)Web应用防火墙(简称WebGuard-WAF)是北京智恒联盟科技有限公司结合多年应用安全的攻防理论和应急响应实践经验积累的基础上自主研发完成,满足各类法律法规如PCI、等级保护、企业内部控制规范等要求,以国内首创的全透明部署模式全面支持HTTPS,在提供WEB应用实时深度防御的同时实现WEB应用加速及敏感信息泄露防护,为Web应用提供全方位的防护解决方案。

该产品致力于解决应用及业务逻辑层面的安全问题,智恒联盟WebGuard-WAF产品,可以帮助用户解决目前所面临的各类网站安全问题,如:注入攻击、跨站脚本攻击(钓鱼攻击)、恶意编码(网页木马)、缓冲区溢出、信息泄露、应用层DOS/DDOS攻击等等。

适用领域:各级政府、电信运营商、能源、教育、银行、证券、期货、基金、医疗、电子商务等大中型事业单位门户网站。

系统部署:关键技术:●基于DDoS特征数据包分析算法WebGuard-WAF采用了系统底层核心技术,程序运行于系统核心层,运行级别极高;并且,采用了专有、高效的DDOS特征数据包分析算法,运行极快,防御攻击的效果极佳。

●安装简单,零配置使用WebGuard-WAF安装完毕缺省就具备所有防御功能,用户无法任何配置就能保护自己的服务器。

真正做到“零配置使用”。

同时,所有配置都可以调整,用户可以根据自己的实际网络和应用情况进行适度调整。

此外,WebGuard-WAF有专用的图形配置界面,而且支持远处连接管理(远处连接管理和本地管理完全一样),所有设置都有友好提示和容错功能,非常容易上手,方便用户的设置和管理。

●系统自带ARP防护WebGuard-WAF自带ARP防护功能,在防御各种DDOS攻击的同时,也能够有效防御各种ARP攻击。

用户无需额外再安装其他ARP防火墙。

●自动升级,与时俱进WebGuard-WAF能够支持自动升级,一旦系统发布新版本会自动提示信息,提示用户及时升级。

绿盟WEB应用防火墙白皮书

绿盟WEB应用防火墙产品白皮书© 2014 绿盟科技■版权声明本文中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属绿盟科技所有,受到有关产权及版权法保护。

任何个人、机构未经绿盟科技的书面授权许可,不得以任何方式复制或引用本文的任何片断。

目录一. 概述 (1)二. 关键特性 (1)2.1客户资产视角C USTOMER A SSET P ERSPECTIVE (1)2.2优化的向导系统O PTIMIZED C ONFIGURATION W IZARD (2)2.3细致高效的规则体系M ULTIPLE R ULE-B ASED I NSPECTIONS (3)2.4辅助PCI-DSS合规PCI-DSS C OMPLIANCE R EPORT (4)2.5多层次的防护机制L AYERED S ECURITY M ECHANISM (4)2.6智能自学习白名单E FFECTIVE A NTO-LEARNING AND W HITE L IST (5)2.7透明部署,即插即用T RANSPARENT,D ROP-IN D EPLOYMENT (6)2.8智能补丁应急响应E MERGENCY R ESPONSE THROUGH C LOUD S ECURITY S ERVICE (7)三. 典型部署 (7)四. 典型应用 (9)4.1网站访问控制 (9)4.2网页篡改在线防护 (9)4.3敏感信息泄漏防护 (9)4.4DD O S联合防护 (10)4.5虚拟站点防护 (11)五. 附录 (11)5.1业务资产定义 (11)5.2规则体系定义 (12)插图索引图表1 WAF的资产视角 (2)图表2向导体系过滤站点规则 (3)图表3资产分层及其防护层级 (5)图表4 防护体系 (6)图表5智能补丁 (7)图表6 WAF的典型部署 (8)图表7绿盟WAF和绿盟ADS的DDoS联合防护方案 (10)图表8站点的定义 (11)图表9主机名的定义 (11)图表10 URI及相关字段的定义 (12)一. 概述绿盟科技Web应用防火墙(简称WAF)将客户资产作为组织Web安全解决方案的依据,用黑、白名单机制相结合的完整防护体系,通过精细的配置将多种Web安全检测方法连结成一套完整(COMPLETE)的解决方案,并整合成熟的DDoS攻击抵御机制,能够在IPV4、IPV6及二者混合环境中抵御OWASP Top 10等各类Web安全威胁和拒绝服务攻击,并以较低的运营成本为各种机构提供透明在线部署、路由旁路部署和云部署,能方便快捷的部署上线,保卫您的Web应用免遭当前和未来的安全威胁。

waf技术和waf产品的理解-概述说明以及解释

waf技术和waf产品的理解-概述说明以及解释1.引言1.1 概述概述网络安全一直是互联网发展过程中的重要话题之一。

随着网络攻击手段的不断升级和演变,传统的安全防护措施已经无法满足对安全性和可靠性的需求。

在这种背景下,Web应用防火墙(WAF)技术应运而生,成为保护网络系统安全的重要手段之一。

本文将对WAF技术和WAF产品进行深入探讨,分析其在网络安全中的作用和重要性。

通过对不同类型的WAF产品进行分类和分析,可以帮助读者更好地理解WAF技术的特点和优势。

同时,本文还将展望WAF 技术未来的发展趋势,探讨其在网络安全领域的前景和挑战,希望能够为网络安全领域的研究和应用提供一定的参考和启示。

1.2 文章结构文章结构部分的内容应该包括对整篇文章的布局和重点内容的提要。

在这篇关于WAF技术和WAF产品的文章中,文章结构可以简单描述为:文章结构分为引言、正文和结论三个部分。

在引言部分,将首先对WAF技术和WAF产品进行概述,并说明文章的结构和目的。

正文部分将分为WAF技术介绍、WAF产品分类和WAF在网络安全中的作用三个小节来详细阐述WAF技术和产品的相关内容。

结论部分将总结WAF技术的重要性,并展望未来发展趋势,最后得出结论。

通过这样的文章结构,读者能清晰地了解整篇文章的框架和内容安排,帮助读者更好地理解和吸收文章中的知识和信息。

1.3 目的本文旨在深入探讨WAF技术和WAF产品,帮助读者全面了解WAF 在网络安全中的重要性和作用。

通过介绍WAF技术的基本概念、分类以及在网络安全中的应用,旨在帮助读者对WAF有一个更深刻的认识,并且了解WAF在防御Web应用程序攻击和保护网站安全方面的优势和作用。

通过本文的阐述,读者将能够更好地选择和使用适合自己需求的WAF产品,提高网络安全防护能力,减少Web应用程序受到的攻击风险,确保网络系统的安全稳定运行。

2.正文2.1 WAF技术介绍Web应用防火墙(WAF)是一种用于保护Web应用程序免受恶意攻击的安全技术。

Web应用防火墙WAF技术的综述

Web应用防火墙WAF技术的综述1. 引言1.1 Web应用防火墙技术的重要性WAF技术可以防范常见的Web应用层攻击,如SQL注入、跨站脚本攻击等,保护Web服务器和数据库不受攻击者的恶意操作。

WAF 能够对异常流量进行检测和过滤,防止大规模的DDoS攻击对网络造成瘫痪。

WAF还可以监控网站的安全漏洞,并及时修补,提高整个Web应用的安全性。

Web应用防火墙技术的重要性在于它能够有效防护网络系统免受各种Web攻击的威胁,保障用户信息和企业数据的安全,维护网络环境的正常运行。

随着网络安全形势的不断变化和网络攻击手段的日益翻新,WAF技术的重要性将会愈发凸显,成为网络安全领域的重要利器。

1.2 WAF技术的发展历程Web应用防火墙(WAF)技术的发展历程可以追溯到20世纪90年代初,当时全球互联网迅速发展,网站安全性成为互联网安全领域的关注焦点。

在当时,黑客攻击技术越来越猖獗,网站安全面临严峻挑战。

为了应对日益增多的网络安全威胁,人们开始探索使用WAF技术来保护Web应用程序免受恶意攻击。

随着互联网技术的不断进步和发展,WAF技术也不断演变和完善。

在早期,WAF主要是基于网络层和传输层的防火墙技术,用于检测和过滤基于协议和端口的恶意流量。

随着网络攻击手段的不断进化,传统的防火墙技术已经无法满足对抗复杂的Web应用攻击。

WAF技术逐渐演变成为一种专门针对Web应用层攻击的安全解决方案。

随着云计算、大数据、移动互联网等新兴技术的快速发展,Web应用也愈加复杂和庞大,面临的安全威胁也愈加多样和严重。

作为Web应用安全的重要组成部分,WAF技术不断创新和发展,提供更加全面和高效的安全防护机制,以应对日益复杂的网络安全威胁。

未来,随着人工智能、区块链等新技术的不断应用和发展,WAF技术将进一步提升自身的智能化和自适应能力,更好地保护Web应用的安全。

2. 正文2.1 WAF的基本原理Web应用防火墙(WAF)是一种用于保护Web应用程序安全的安全设备,它通过监控、过滤和阻止通过Web应用程序的HTTP流量来阻挡恶意攻击。

waf网络安全产品

waf网络安全产品WAF(网络应用防火墙,Web Application Firewall)是一种网络安全产品,主要用于保护企业的网络应用免受各种网络攻击的威胁。

WAF可以拦截和过滤非法的网络流量,防止黑客利用网络漏洞对网络应用进行攻击。

WAF能够检测并阻止SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等常见网络攻击。

它通过分析网络流量中的数据包,对其中的恶意代码进行识别和过滤,从而保护网络应用的安全。

WAF的工作原理是通过拦截网络流量,并根据预定的规则对流量进行检测和分析。

如果发现有可疑的流量,则会采取相应的阻断措施,如丢弃该数据包或者给出警告。

同时,WAF还可以对流量进行日志记录和分析,以便进行后续的调查和审计。

WAF具有以下几个优点:1.防御性强:WAF能够对多种网络攻击进行有效防御,包括SQL注入、XSS等常见攻击方式。

它通过对网络流量进行实时监控和分析,及时发现并阻止恶意攻击。

2.灵活性高:WAF可以根据企业的实际需求进行配置和定制,可以设置不同的安全策略和规则。

它可以对不同的网络应用进行保护,包括网站、Web应用程序、API等。

3.易于部署和管理:WAF通过安装在硬件设备或者软件应用上,可以快速部署到企业的网络环境中。

它可以与其他安全设备(如防火墙、入侵检测系统等)进行集成,实现多层次的网络安全保护。

4.提供实时监控和报告:WAF可以实时监控网络流量,并对恶意攻击进行实时检测和阻止。

同时,它还可以生成详细的报告和日志,包括攻击源IP地址、攻击方式、受影响的应用等信息,方便安全人员进行后续的分析和处理。

尽管WAF在网络安全防护方面具有很高的效果,但也存在一些局限性。

例如,WAF只能防范已知的攻击方式,对于未知的攻击方式可能无法识别和阻止。

此外,WAF还可能影响网络性能,特别是在处理大量数据流量时。

在选择和使用WAF产品时,企业需要综合考虑其安全性、性能、易用性等因素,并根据实际情况进行定制和部署。

Imperva WAF Gateway 网络应用防火墙(WAF)网关说明书

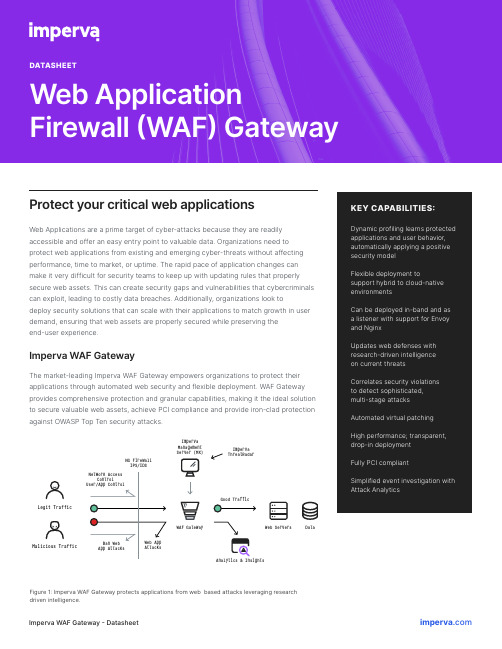

DATASHEETWeb ApplicationFirewall (WAF) GatewayImperva WAF Gateway - Datasheetimperva .comProtect your critical web applicationsWeb Applications are a prime target of cyber-attacks because they are readily accessible and offer an easy entry point to valuable data. Organizations need to protect web applications from existing and emerging cyber-threats without affecting performance, time to market, or uptime. The rapid pace of application changes can make it very difficult for security teams to keep up with updating rules that properly secure web assets. This can create security gaps and vulnerabilities that cybercriminals can exploit, leading to costly data breaches. Additionally, organizations look to deploy security solutions that can scale with their applications to match growth in user demand, ensuring that web assets are properly secured while preserving the end-user experience.Imperva WAF GatewayThe market-leading Imperva WAF Gateway empowers organizations to protect their applications through automated web security and flexible deployment. WAF Gateway provides comprehensive protection and granular capabilities, making it the ideal solution to secure valuable web assets, achieve PCI compliance and provide iron-clad protection against OWASP Top Ten security attacks.KEY CAPABILITIES:Dynamic profiling learns protected applications and user behavior, automatically applying a positive security modelFlexible deployment tosupport hybrid to cloud-native environmentsCan be deployed in-band and as a listener with support for Envoy and NginxUpdates web defenses with research-driven intelligence on current threatsCorrelates security violations to detect sophisticated, multi-stage attacks Automated virtual patching High performance; transparent, drop-in deployment Fully PCI compliantSimplified event investigation with Attack AnalyticsFigure 1: Imperva WAF Gateway protects applications from web based attacks leveraging researchdriven intelligence.Legit TrafficMalicious TrafficAnalytics & InsightsNG Firewall IPS/IDSImperva Management Server (MX)Imperva ThreatRadarWAF GatewayWeb ServersGood TrafficDataCopyright © 2020 Imperva. All rights reservedimperva .com+1.866.926.4678Imperva WAF Gateway - DatasheetImperva is ananalyst-recognized, cybersecurity leader championing the fight to secure data and applications wherever they reside.Protect critical web applications and dataImperva WAF Gateway can identify and act on dangers maliciously woven into seemingly innocuous website traffic – traffic that slips through other layers of defense – preventing application vulnerability attacks such as SQL injection, cross-site scripting and remote file inclusion or business logic attacks such as site scraping or comment spam.Automated application learningWAF Gateway uses patented Dynamic Profiling technology to automate the process of profiling applications and building a baseline or “whitelist” of acceptable user behavior. This positive security model approach is benefited by automatic incorporation of valid changes on the application profile over time. Dynamic Profiling eliminates the need to manually configure and update countless application URLs, parameters, cookies and methods in your security rules.DevOps automationA robust set of APIs enables DevOps and Security teams to integrate WAF Gateway deployment and day-to-day tuning activities into existing DevOps processes.Flexible deployment optionsWAF Gateway can be deployed as a physical appliance, a virtual appliance or in the cloud via Amazon Web Services or the Azure marketplace. Additionally, WAF Gateway can be deployed transparently, requiring virtually no changes to the network. Granular policy controls enable superior accuracy and unequaled control to match eachorganization’s specific protection requirements.Figure 2: Imperva WAF Gateway can be deployed as a physical appliance, virtual appliance or in the cloud.DatacenterWeb Servers。

腾讯云web应用防火墙(WAF)防护设置步骤介绍

腾讯云web应用防火墙(WAF)防护设置步骤介绍最近有很多朋友问腾讯云web应用防火墙(WAF)防护设置怎么操作?小编赵一八笔记(/)特意从腾讯云官网整理相关资料,希望能够帮到大家。

对需要防护网站点击“防护设置”跳转到防护设置页面1.1访问控制设置选择访问控制设置标签,该页面规则是从上往下依次执行,可以根据需要调整顺序。

点击“添加规则”按钮弹窗。

填写规则名称,设置匹配规则可选择IP,URI,UserAgent,Referer进行单个条件选择,支持业务场景的定制化防护策略。

逻辑符分为包含和不包含。

1.2cc防护设置选择cc防护设置标签,显示cc防护规则页面,CC自定义防护规则支持在控制台自定义对于特定路径(URL)的访问频率限制。

点击“添加”规则·URI:需要防护的具体地址,如/register,也支持参数,比如/user?action=login·匹配规则:完全匹配即精确匹配,请求必须跟此处配置完全一样才会统计;包含匹配即模糊匹配,只要是请求的URI包含设定的URI就会统计(如/register.html)·检测时常:即统计访问次数的周期,需要跟下面的访问次数配合·单一IP访问次数:在统计周期内,单个源IP访问该URL的次数·阻断类型:封禁,触发条件后,直接断开连接以上是腾讯云web应用防火墙(WAF)防护设置步骤相关介绍,更多腾讯云web应用防火墙(WAF)相关知识可以关注官方文档。

https:///product/waf?fromSource=gwzcw .1083179.1083179.1083179&cps_key=5676e732a86bd78d3b6a2 9385ea54331。

web应用防火墙(waf)

web应用防火墙(waf)推荐文章IIS7.5 UrlScan3.1应用防火墙安装配置方法教程热度:防火墙如何对应用程序添加信任热度: win8允许应用通过防火墙热度:维护WEB应用安全的方法热度:瑞星个人防火墙“密码保护”的功能应用热度:web应用防火墙(waf)是什么来的呢?跟我们一般的系统防火墙一样吗?下面就让店铺给大家说一下web应用防火墙是什么来的。

WEB应用防火墙(waf)Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

总体来说,Web应用防火墙的具有以下四大个方面的功能(参考WAF入门,对内容做了一些删减及改编):1、审计设备:用来截获所有HTTP数据或者仅仅满足某些规则的会话。

2、访问控制设备:用来控制对Web应用的访问,既包括主动安全模式也包括被动安全模式。

3、架构/网络设计工具:当运行在反向代理模式,他们被用来分配职能,集中控制,虚拟基础结构等。

4、WEB应用加固工具:这些功能增强被保护Web应用的安全性,它不仅能够屏蔽WEB应用固有弱点,而且能够保护WEB应用编程错误导致的安全隐患。

需要指出的是,并非每种被称为Web应用防火墙的设备都同时具有以上四种功能。

同时WEB应用防火墙还具有多面性的特点。

比如从网络入侵检测的角度来看可以把WAF看成运行在HTTP层上的IDS设备;从防火墙角度来看,WAF是一种防火墙的功能模块;还有人把WAF看作“深度检测防火墙”的增强。

(深度检测防火墙通常工作在的网络的第三层以及更高的层次,而Web应用防火墙则在第七层处理HTTP服务并且更好地支持它。

)功能描述WEB应用防火墙是集WEB防护、网页保护、负载均衡、应用交付于一体的WEB整体安全防护设备。

它集成全新的安全理念与先进的创新架构,保障用户核心应用与业务持续稳定的运行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2015-4-14web应用防火墙WAF-产品白皮书(WAF)第1章概述随着互联网技术的发展,Web应用日益增多,同时也面临着Web滥用、病毒泛滥和黑客攻击等安全问题,导致Web应用被篡改、数据被窃取或丢失。

根据Gartner的统计当前网络上75%的攻击是针对Web应用的。

攻击者通过应用层协议进入组织内部,如Web、Web邮件、聊天工具和P2P等攻击企业网络。

利用网上随处可见的攻击软件,攻击者不需要对网络协议的深厚理解基础,即可完成诸如更换web网站主页,盗取管理员密码,破坏整个网站数据等等攻击。

而这些攻击过程中产生的网络层数据,和正常数据没有什么区别。

常见的威胁如下:威胁名称威胁描述非授权访问非授权用户可能试图访问和使用非授权端口、应用类型以及资源Web应用攻击恶意用户可能通过构造特殊的HTTP/HTTPS请求,对产品保护的web应用实施SQL注入、XSS等web攻击络规划复杂化的今天防火墙的不适应性就越发明显,从用户对网络安全建设的需求来看,传统防火墙存在以下问题:传统防火墙基于IP/端口,无法对WEB应用层进行识别与控制,无法确定哪些WEB应用经过了防火墙,自然就谈不上对各类威胁进行有效防御了。

面对WEB应用层的攻击,防火墙显得力不从心,无法检测或拦截嵌入到普通流量中的恶意攻击代码,比如病毒、蠕虫、木马等。

传统防火墙无法抵御来自WEB应用层的威胁,自然就无法提供给用户有效的安全策略制定依据。

传统防火墙的防御能力有限导致了用户对内网服务器的安全状态没有直观的体现和把握,缺乏安全信息的可视化。

1.1.1I PS设备能否抵御WEB攻击?IPS只能针对操作系统或者应用软件的底层漏洞进行防护,缺乏针对Web攻击威胁的防御能力,对Web攻击防护效果不佳。

缺乏攻击事后防护机制,不具备数据的双向内容检测能力,对未知攻击产生的后果无能为力,如入侵防御设备无法应对来自于web网页上的SQL,XSS漏洞,无法防御来自内网的敏感信息泄露或者敏感文件过滤等等。

1.2深信服WEB应用防火墙—SWAF1.2.1产品设计理念SWAF是面向WEB应用层设计,能够精确识别WEB应用和内容,具备完整安全防护能力,能够弥补传统防火墙和IPS在WEB攻击防护方面的不足,具有强劲应用层处理能力的全新网络安全设备。

SWAF不但可以提供基础网络安全功能,如状态检测、VPN、抗DDoS、NAT等;还实现了统一的应用安全防护,可以针对一个入侵行为中的各种技术手段进行统一的检测和防护,如应用扫描、漏洞利用、Web入侵、非法访问、蠕虫病毒、带宽滥用、恶意代码等。

SWAF可以为不同规模的行业用户数据中心提供更加全面、更高性能的WEB应用内容防护方案。

更全面的内容级安全防护:基于攻击过程的服务器保护,防御黑客扫描、入侵、破坏三步曲强化的WEB应用安全,支持多种SQL注入防范、XSS攻击、CSRF、权限控制等双向内容检测,功能防御策略智能联动更高性能的应用层处理能力:单次解析架构实现报文一次拆解和匹配多核并行处理技术提升应用层分析速度全新技术架构实现应用层万兆处理能力1.2.2产品功能特色1.2.2.1全面的应用安全防护能力1.2.2.1.1基于应用的深度漏洞攻击防御SWAF的灰度威胁关联分析引擎具备3000+条漏洞特征库、2500+Web应用威胁特征库,可以全面识别各种应用层和内容级别的单一安全威胁;另外,深信服凭借在应用层领域6年以上的技术积累,组建了专业的安全攻防团队,可以为用户定期提供最新的威胁特征库更新,以确保防御的及时性。

下图为灰度威胁关联分析引擎的工作原理:第一,威胁行为建模,在灰度威胁样本库中,形成木马行为库、SQL攻击行为库、病毒蠕虫行为库等数十个大类行为样本,根据他们的风险性我们初始化一个行为权重,如异常流量0.32、病毒蠕虫0.36等等,同时拟定一个威胁阀值,如阀值=1。

第二,用户行为经过单次解析引擎后,发现攻击行为,立即将相关信息,如IP、用户、攻击行为等反馈给灰度威胁样本库。

第三,在灰度威胁样本库中,针对单次解析引擎的反馈结果,如攻击行为、IP、用户等信息,不断归并和整理,形成了基于IP、用户的攻击行为的表单。

第四,基于已有威胁样本库,将特定用户的此次行为及样本库中的行为组合,进行权值计算和阀值比较,例如某用户的行为组权重之和为1.24,超过了预设的阀值1,我们会认定此类事件为威胁事件。

由此可见,威胁关联分析引擎对丰富的灰度威胁样本库和权重的准确性提出了更高的要求,SWAF在两方面得以增强:第一,通过SWAF抓包,客户可以记录未知流量并提交给深信服的威胁探针云,在云中心,深信服专家会对威胁反复测试,加快灰度威胁的更新速度,不断丰富灰度威胁样本库。

第二,深信服不断的循环验证和权重微调,形成了准确的权重知识库,为检测未知威胁奠定了基础。

1.2.2.1.2强化的WEB攻击防护SWAF能够有效防护OWASP组织提出的10大web安全威胁的主要攻击,并于2013年1月获得了OWASP组织颁发的产品安全功能测试4星评级证书(最高评级为5星,深信服SWAF 为国内同类产品评分最高)主要功能如:1.2.2.1.3防SQL注入攻击SQL注入攻击产生的原因是由于在开发web应用时,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。

用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入。

SWAF可以通过高效的URL过滤技术,过滤SQL注入的关键信息,从而有效的避免网站服务器受到SQL注入攻击。

1.2.2.1.4防XSS跨站脚本攻击跨站攻击产生的原理是攻击者通过向Web 页面里插入恶意html代码,从而达到特殊目的。

SWAF通过先进的数据包正则表达式匹配原理,可以准确地过滤数据包中含有的跨站攻击的恶意代码,从而保护用户的WEB服务器安全。

1.2.2.1.5防CSRF攻击CSRF即跨站请求伪造,从成因上与XSS 漏洞完全相同,不同之处在于利用的层次上,CSRF是对XSS漏洞更高级的利用,利用的核心在于通过XSS漏洞在用户浏览器上执行功能相对复杂的JavaScript脚本代码劫持用户浏览器访问存在XSS漏洞网站的会话,攻击者可以与运行于用户浏览器中的脚本代码交互,使攻击者以受攻击浏览器用户的权限执行恶意操作。

SWAF通过先进的数据包正则表达式匹配原理,可以准确地过滤数据包中含有的CSRF的攻击代码,防止WEB系统遭受跨站请求伪造攻击。

1.2.2.1.6主动防御技术主动防御可以针对受保护主机接受的URL 请求中带的参数变量类型,以及变量长度按照设定的阈值进行自动学习,学习完成后可以抵御各种变形攻击。

另外还可以通过自定义参数规则来更精确的匹配合法URL参数,提高攻击识别能力。

1.2.2.1.7应用信息隐藏SWAF对主要的服务器(WEB服务器、FTP 服务器、邮件服务器等)反馈信息进行了有效的隐藏。

防止黑客利用服务器返回信息进行有针对性的攻击。

如:HTTP出错页面隐藏:用于屏蔽Web服务器出错的页面,防止web服务器版本信息泄露、数据库版本信息泄露、网站绝对路径暴露,应使用自定义页面返回。

HTTP(S)响应报文头隐藏:用于屏蔽HTTP(S)响应报文头中特定的字段信息。

FTP信息隐藏:用于隐藏通过正常FTP命令反馈出的FTP服务器信息,防止黑客利用FTP 软件版本信息采取有针对性的漏洞攻击。

1.2.2.1.8URL防护Web应用系统中通常会包含有系统管理员管理界面以便于管理员远程维护web应用系统,但是这种便利很可能会被黑客利用从而入侵应用系统。

通过SWAF提供的受限URL防护功能,帮助用户选择特定URL的开放对象,防止由于过多的信息暴露于公网产生的威胁。

1.2.2.1.9弱口令防护弱口令被视为众多认证类web应用程序的普遍风险问题,SWAF通过对弱口令的检查,制定弱口令检查规则控制弱口令广泛存在于web 应用程序中。

同时通过时间锁定的设置防止黑客对web系统口令的暴力破解。

1.2.2.1.10HTTP异常检测通过对HTTP协议内容的单次解析,分析其内容字段中的异常,用户可以根据自身的Web业务系统来量身定造允许的HTTP头部请求方法,有效过滤其他非法请求信息。

1.2.2.1.11文件上传过滤由于web应用系统在开发时并没有完善的安全控制,对上传至web服务器的信息进行检查,从而导致web服务器被植入病毒、木马成为黑客利用的工具。

SWAF通过严格控制上传文件类型,检查文件头的特征码防止有安全隐患的文件上传至服务器。

同时还能够结合病毒防护、插件过滤等功能检查上传文件的安全性,以达到保护web服务器安全的目的。

1.2.2.1.12用户登录权限防护针对某些特定的敏感页面或者应用系统,如管理员登陆页面等,为了防止黑客访问并不断的进行登录密码尝试,SWAF可以提供访问URL 登录进行短信认证的方式,提高访问的安全性。

1.2.2.1.13缓冲区溢出检测缓冲区溢出攻击是利用缓冲区溢出漏洞所进行的攻击行动。

可以利用它执行非授权指令,甚至可以取得系统特权,进而进行各种非法操作。

SWAF通过对URL长度,POST实体长度和HTTP头部内容长度检测来防御此类型的攻击。

1.2.2.1.14智能DOS/DDOS攻击防护SWAF采用自主研发的DOS攻击算法,可防护基于数据包的DOS攻击、IP协议报文的DOS攻击、TCP协议报文的DOS攻击、基于HTTP协议的DOS攻击等,实现对网络层、应用层的各类资源耗尽的拒绝服务攻击的防护,实现L2-L7层的异常流量清洗。

1.2.2.1.15专业攻防研究团队确保持续更新SWAF的统一威胁识别具备3000+条漏洞特征库、数十万条病毒、木马等恶意内容特征库、2000+Web应用威胁特征库,可以全面识别各种应用层和内容级别的各种安全威胁。

其漏洞特征库已通过国际最著名的安全漏洞库CVE严格的兼容性标准评审,获得CVE兼容性认证(CVE Compatible)。

深信服凭借在应用层领域6年以上的技术积累组建了专业的安全攻防团队,作为微软的MAPP(Microsoft Active Protections Program)项目合作伙伴,可以在微软发布安全更新前获得漏洞信息,为客户提供更及时有效的保护,以确保防御的及时性。

1.2.2.1.16独特的双向内容检测技术1.2.2.1.17网关型网页防篡改网页防篡改是SWAF服务器防护中的一个子模块,其设计目的在于提供的一种事后补偿防护手段,即使黑客绕过安全防御体系修改了网站内容,其修改的内容也不会发布到最终用户处,从而避免因网站内容被篡改给组织单位造成的形象破坏、经济损失等问题。