06.AD与深信服AC设备账号整合操作说明

设备部署深信服上网行为管理AC

其它工作模式不支持实现这些功能。

设备部署深信服上网行为管理AC

SANGFOR AC部署模式介绍

➢路由模式部署环境(举例):

设备部署深信服上网行为管理AC

SANGFOR AC部署模式介绍

• 网桥模式_简介

➢ 设备以网桥模式部署时对客户原有的网络基本没有改动。网桥模式部 署AC时,对客户来说AC就是个透明的设备,如果因为AC自身的原因 而导致网络中断时可以开启硬件bypass功能,即可恢复网络通信。

设备部署深信服上网行为管理AC

练练手

情景2

客户原有网络拓扑如右图所示,由于 某方面的原因,客户想购买一台AC替 换掉原有防火墙,请根据图示拓扑信 息动手配置一下,完成设备部署。

设备部署深信服上网行为管理AC

练练手

情景3

某大型集团公司网络拓扑如右图所示, 客户主要需求是对内网上网行为进行 审计和内网用户上网时的URL过滤, 并且要求对WEB SERVER的访问进行 记录,请根据客户的实际网络讨论以 哪种部署方式最适合该客户,并动手 完成配置部署。

设备部署深信服上网行为管理AC

典型部署模式与配置

➢ 网桥模式_配置管理口

•与DMZ口直连 的交换机接口IP

设备部署深信服上网行为管理AC

典型部署模式与配置

➢ 旁路模式_部署指导

1、旁路模式是所有部署模式中最简单的一种,但也是功能实现较弱的一种部署 方式。当客户的需求只是上网审计和基于TCP的应用过滤时,可以考虑此种 部署方式,常见于高校、大型国有企业专门用于AC作审计;

深信服AC 配置手册

附件五上网行为管理AC-1200配置管理文档1. 设备名称本系统上网行为管理设备采用深信服公司生产的AC-1200。

2.设备功能根据用户提出的应用需求,AC-1200在本系统中的设计功能是对网络资源进行合理的分配,并对内部工作人员的上网行为进行规范,以及对防火墙的功能进行必要的补充。

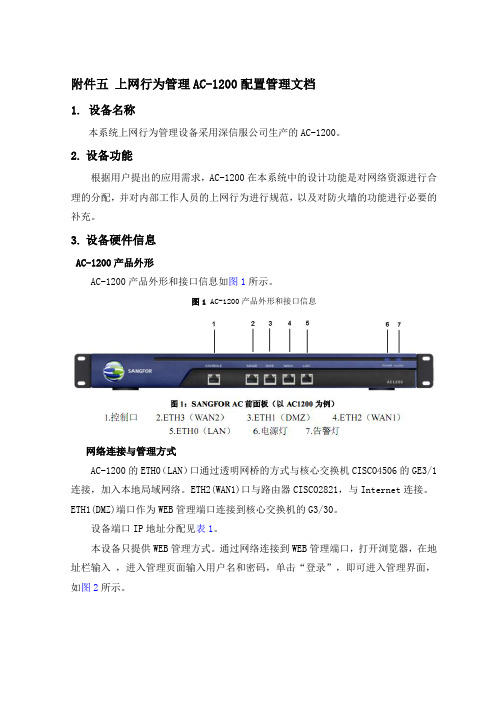

3.设备硬件信息AC-1200产品外形AC-1200产品外形和接口信息如图1所示。

图1 AC-1200产品外形和接口信息网络连接与管理方式AC-1200的ETH0(LAN)口通过透明网桥的方式与核心交换机CISCO4506的GE3/1连接,加入本地局域网络。

ETH2(WAN1)口与路由器CISCO2821,与Internet连接。

ETH1(DMZ)端口作为WEB管理端口连接到核心交换机的G3/30。

设备端口IP地址分配见表1。

本设备只提供WEB管理方式。

通过网络连接到WEB管理端口,打开浏览器,在地址栏输入,进入管理页面输入用户名和密码,单击“登录”,即可进入管理界面,如图2所示。

表1设备端口IP地址分配表接口IP地址描述ETH0 (LAN) 透明模式与核心交换G3/1连接ETH1 (DMZ) 与VLAN5某端口连接(WEB管理)ETH2 (WAN1) 与路由器G0/0/0连接图2WEB登录页面4. 配置管理WEBUI界面登录后看到的是WEB管理的首页,包含左侧的功能菜单栏和右侧的状态信息显示。

如图3所示。

图3 WEB用户管理界面系统配置系统配置部分包含系统信息、管理员帐户、系统时钟等信息。

系统信息系统信息包含系统内的序列号和license信息,如图4所示。

图4系统信息管理员帐户本系统内除admin帐户外,另创建了一个gtyl管理员帐户,其权限与admin相同。

图5所示为管理员帐户列表。

图5管理员帐户列表如需对管理员帐户进行配置,直接单击蓝色用户名,如需创建新管理员,单击左上角“新增”图标,即可进入创建页面。

系统时间系统时间设置界面如图6所示。

深信服序列号激活向导--AC产品规则库

1、登陆设备控制台。

2、进入菜单“系统配置”-“序列号”页面,在“网关杀毒授权序列号”项点击“修改序列号”,输入新的网关杀毒序列号。

如图:

3、进入菜单“系统配置”-“自动升级”页面,选择“URL库”和“应用识别”,点击后面

的“立即更新”按钮,将库更新至最新版本。

如遇,点击“立即更新”后无法更新至最新版本,可以按照如下方式操作:

1)点击此页面“升级服务器配置”,重新选择其他的服务器(需要先测试选择的服务器可用性)。

选择其他服务器后再次进行“立即更新”

2)如果“应用识别库”重新选择其他服务器更新后还是不能更新到最新版本,考虑先“回滚”,再进行“立即更新”。

若还是存在问题,请联系工程师协助。

深信服AD常用功能介绍

其他功能

• 服务器负载IPV4/IPV6混合部署

– 支持NAT46/NAT64

– 网络接口混配

– IP组混配

IPv6数据包

NAT64

– 节点池混配 IPV6客户端

IPv6数据包

– 会话保持混配

IPv4数据包

– SNAT混配

NAT64

IPV4客户端

NET1 NET2 防火墙-A

NET4 NET3 防火墙-B

内网用户

交换网口、端口聚合、VLAN

交换网口配置方法与截图

自定义交换网 口组合的名称

可看到所有 物理接口

选择组合成交 换口的网卡

自定义的交换网口 状态。

启用STP可以避免产生环路

交换网口、端口聚合、VLAN

端口聚合

端口聚合可将多物理连接当作一个单一的逻辑连接来处理,它允许两个交换机之间通 过多个端口并行连接同时传输数据以提供更高的带宽、更大的吞吐量和可恢复性的技 术。主要有如下几个优点: (1)增加带宽,带宽相当于组成组的端口的带宽总和。 (2)增加冗余,只要组内不是所有的端口都down掉,两个交换机之间仍然可以继续 通信。 (3)负载均衡,可以在组内的端口上配置,使流量可以在这些端口上自动进行负载 均衡。

• 不支持混配(4转6、6转4)

– 支持映射MANAGE口

• 不支持IPV6

– 支持映射所有WAN口

其他功能

• 源地址转换(SNAT) – 支持IPV6转换

• 不支持混配(4转6、6转4)

– 支持MANAGE口为出接口

• 不支持IPV6

– 支持映射所有WAN口

其他功能

• NAT日志

深信服AC6.0快速配置手册

SANGFOR SG快速安装手册技术支持说明为了让您在安装,调试、配置、维护和学习SANGFOR设备时,能及时、快速、有效的获得技术支持服务,我们建议您:1.参考本快速安装手册图文指导,帮助你快速的完成部署、安装SANGFOR设备。

如果快速安装手册不能满足您的需要,您可以到SANGFOR技术论坛或官网获得电子版的完整版用户手册或者其他技术资料,以便你获得更详尽的信息。

2.致电您的产品销售商(合同签约商),寻求技术支持。

为了更快速的响应您的服务要求和保证服务质量,您所在地的SANGFOR的产品销售商配备有经过厂家认证的技术工程师,会向您提供快捷的电话咨询、远程调试及必要的上门技术服务。

3.在不紧急的情况下,您可以访问SANGFOR的技术论坛,寻求技术问题的解决方案和办法。

4.致电SANGFOR客服中心,确认最适合您的服务方式和服务提供方,客服中心会在您的技术问题得到解决后,帮助您获得有效的服务信息和服务途径,以便您在后续的产品使用和维护中最有效的享受技术支持服务,及时、有效的解决产品使用中的问题。

SANGFOR技术论坛:公司网址:技术支持服务热线:400-630-6430(手机、固话均可拨打)邮箱:support@目录技术支持说明 (1)目录 (2)声明 (3)前言 (4)第1章SG系列硬件设备的安装 (5)1.1环境要求 (5)1.2电源 (5)1.3产品接口说明 (5)1.4配置与管理 (6)1.5单设备接线方式 (8)1.6双机备份接线方式 (9)第2章SG系列硬件设备部署 (11)2.1路由模式 (12)2.1.1路由模式部署配置案例 (13)2.2网桥模式 (19)2.2.1网桥多网口 (19)2.2.2多网桥 (25)2.2.3DMZ口重定向 (32)2.3旁路模式 (37)2.3.1旁路模式部署配置案例 (38)2.4单臂模式 (43)2.4.1单臂模式部署配置案例 (43)2.5高可用性配置案例 (46)2.5.1多机同步 (46)2.5.2双机维护 (50)第3章基本功能配置 (55)3.1封堵P2P应用配置案例 (55)3.2审计用户上网行为配置案例 (59)3.3限制下载工具的网络流量配置案例 (61)3.4保证重要应用网络流量配置案例 (67)3.5上网加速配置案例 (73)3.6上网代理配置案例 (74)3.7防共享功能配置案例 (75)3.8无线管理配置案例 (78)3.8.1客户网络环境与需求 (78)3.8.2无线基本配置 (79)3.8.3配置开放式无线网络案例 (79)3.8.4配置企业级认证无线网络案例 (82)第4章密码安全风险提示 (86)4.1修改控制台登录密码 (86)声明Copyright©2015深圳市深信服电子科技有限公司及其许可者版权所有,保留一切权利。

深信服AD演示介绍

服务器性能优化

TCP复用 RAM Cache

SSL加速

HTTP压缩

深信服AD设备可为服务器分担任务,减去压力负载 • 降低服务器负载 • 减少服务器访问量 • 集中卸载管理SSL • 有效提升用户访问速度

TCP连接复用

HTTP 1.1

基于连接的 TCP复用机制

提供基于连接的TCP复用机制

• 通过将众多客户端连接请求捆绑后,复用相对较少的服务器TCP连接。 • 不需要改变任何网络构造,也不需要增加组织的硬件投资成本。 • 适用与大量的连接建立/拆卸的应用。

• 入站负载:智能DNS选路 • 出站负载:DNS透明代理 • 链路健康检测:所有的用户引导到仍然可以对外提供服务的链路上 • 静态、动态负载算法:链路使用率最大化

ISP 2

链路健康检查

动态链路探测

ISP 1 ISP 2

提供链路健康检查机制

• 深信服AD设备通过多个Internet站点的可达性,来共同判断一条链路的状况 • 内置多种协议TCP、UDP、ICMP、HTTP等 • 支持用户自定义,基于内容的链路健康检测机制 • 一旦链路出现问题,立即切换。

在不影响业务访问的情况下,最大限度的提升虚拟机资源的利用率

虚拟机故障感知与应急处理

VMware ESXi & ESX

自动重启 VM上线

业务故障 VM离线

VM Health Monitor

vCenter Server

定时获取VM健康状态

深信服负载均衡

虚拟机本身运行正常,而应用出现故障,Vcenter不会对VM进行处理

• 静态就近性:根据目标网络进行NAT,内置全球地址库,实时动态更新 • 动态就近性:通过综合考虑与目标网络之间的网络延迟(Latency)和链路的实时负载(Load),

深信服上网行为管理系统用户手册

深信服上网行为管理系统用户手册深信服上网行为管理系统用户手册AC 12.0.18用户手册目录前言 (2)手册内容 (2)本书约定 (2)图形界面格式约定 (2)各类标志 (3)技术支持 (3)致谢 (3)第1 章安装指南 (4)1.1.环境要求 (4)1.2.电源 (4)1.3.产品外观 (4)1.4.配置与管理 (5)1.5.单设备接线方式 (5)1.6.双机备份接线方式 (7)第2 章控制台的使用 (8)2.1.登录WebUI配置界面 (8)2.1.1.AC的web 登录方式 (8)2.1.2.统一认证中心的登录方式 (11)2.2.配置和使用 (12)第3 章功能说明 (15)3.1.增值服务导航 (15)3.1.1.激活设备 (15)3.1.2.进入技术社区 (17) 3.1.3.“信服君”机器人 (18) 3.2.行为感知系统 (19)3.2.1.办公网上网态势 (22) 3.2.2.带宽分析 (31)3.2.3.泄密追溯分析 (33) 3.2.4.离职倾向分析 (36) 3.2.5.工作效率分析 (40) 3.2.6.未关机检测分析 (42) 3.3.实时状态 (43)3.3.1.实时状态 (43)3.4.对象定义 (89)3.4.1.应用特征识别库 (91) 3.4.2.应用智能识别库 (97) 3.4.3.自定义应用 (100)3.4.4.URL分类库 (104) 3.4.5.URL库列表 (104) 3.4.6.准入规则库 (109)3.4.7.网络服务 (129)3.4.8.IP 地址库 (131)3.4.9.时间计划组 (139)3.4.10.关键字组 (141)3.4.11.文件类型组 (143) 3.4.12.位置对象组 (144) 3.5.用户认证与管理 (147) 3.5.1.原理 (147)3.5.2.用户认证 (151)3.5.3.用户管理 (220)3.5.4.认证高级选项 (259) 3.6.策略管理 (277)3.6.1.上网策略 (278)3.6.2.策略高级选项 (368)3.7.流量管理 (375)3.7.1.概述 (375)3.7.3.通道配置 (377)3.7.4.线路带宽配置 (414)3.7.5.虚拟线路配置 (415)3.7.6.流量可视化 (425)3.8.终端接入管理 (425)3.8.1.共享接入管理 (426)3.8.2.移动终端管理 (430)3.8.3.代理工具管理 (433)3.9.上网安全 (438)3.9.1.安全状态 (438)3.9.2.安全配置 (441)3.10.VPN配置 (457)3.10.1.DLAN运行状态 (457) 3.10.2.多线路设置 (458)3.10.3.SDWAN智能选路 (460) 3.10.4.基本设置 (472)3.10.5.用户管理 (474)3.10.6.连接管理 (488)3.10.7.虚拟IP 池 (491)3.10.8.本地子网列表 (492) 3.10.9.隧道间路由设置 (494) 3.10.10.第三方对接 (497)3.10.11.通用设置 (509)3.10.12.证书管理 (511)3.10.13.高级设置 (515)3.11.系统管理 (527)3.11.1.防火墙 (527)3.11.2.网络配置 (544)3.11.3.系统配置 (633)3.12.网络安全法 (693)第4 章案例集 (696)4.1.单点登录配置案例 (696)4.1.1AD域单点登录功能配置案例 (696)4.1.2PROXY单点登录配置案例 (723)4.1.3POP3单点登录配置案例 (732)4.1.4Web单点登录配置案例 (737)4.1.5与第三方设备结合单点登录配置案例 (741)4.1.6深信服设备结合认证 (756)4.1.7数据库系统结合认证 (759)4.2.不需要认证用户配置案例 (762)4.3.密码认证用户配置案例 (769)4.3.1短信认证 (769)4.3.2微信及二维码认证 (787)4.3.3密码认证 (801)4.4.其他认证配置案例 (810)4.5.与cas第三方认证配置案例 (825)4.6.策略配置案例 (828)4.6.1针对某用户组设置封堵P2P 和P2P流媒体的策略 (828) 4.6.2针对某用户组设置IM 监控的策略 (832)4.6.3针对某用户组设置开启审计功能 (836)4.7.终端管理配置案例 (838)4.7.1防共享功能配置案例 (838)4.7.2移动终端管理配置案例 (840)4.7.3代理工具理配置案例 (841)4.8.SNMPTRAP配置案例 (842)4.9.综合案例 (846)4.9.1客户网络环境与需求 (846)4.9.2配置思路 (847)附录:SANGFOR设备升级系统的使用 (865)产品升级步骤 (868)前言手册内容第1 部分SANGFOR AC 产品概述。

深信服上网行为管理-单点登录指南

培训内容

单点登录介绍

单点登录实现方式

单点登录配置举例

培训目标

1. 了解单点登录功能的应用场景和概念 2. 掌握AC/SG设备支持的单点登录方式 1. 了解单点登录功能的几种实现方式

1. 掌握常见网络环境中web单点登录方式的部署和 配置

2. 掌握常见网络环境中数据库单点登录的部署和 配置

数据库单点登录配置举例--同步组织结构

如要同步组织结构,则在“用户自动同步”---新增一个“数据库同步”,填写可 以获取用户的sql语句和组路径分隔符,组路径分隔符是指客户的数据表中如果有 多个组,是以什么符号来分隔组和子组,如上述示例是以短横线分隔的:

点同击步"过测来试之有后效,性看"到,的可组以织列结出构可信以息获如取下的:信息:

的流量是PPPOE封堵,需要开启协议剥离才能识别 3、配置PPPOE单点登录

PPPOE单点登录配置示例

第一步:新建认证策略,认证方式为“不需要认证/单点登录”

PPPOE单点登录配置示例

2. 开启PPPOE协议剥离。

如果网络环境中由其 他协议的数据包封装 PPPOE的数据,则也 要开启其他协议的协 议剥离,如pppoe外层 再由vlan封装,则需

WEB单点登录: 适用场景:适用于内网有一套WEB认证系 统(如办公OA),PC上网前会先通过内网 WEB认证系统认证,客户希望部署AC后, 用户上网通过现有的web系统认证后自动通 过AC认证。

PC

OA

①

实现过程:AC监听PC和WEB认证系统之间 的认证交互过程 ,当PC通过WEB认证系统 认证时,自动通过AC认证上线

PPPOE单点登录配置示例

PPPOE单点登录多用于高校场景, 高校学生上网,多数采用拨号上 网,客户希望学生PPPOE拨号成 功后,即能自动通过AC认证可以 直接上网。需要注意,拨号服务 器需要部署在设备wan口方向, 如图

Sangfor基本操作手顺(中文版)

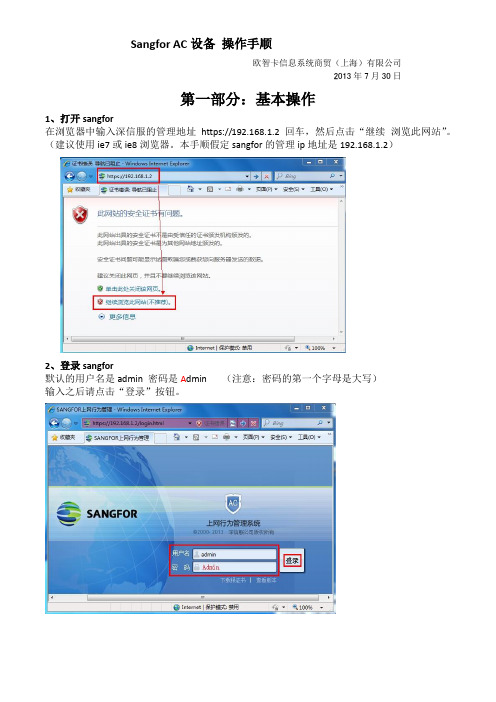

Sangfor AC设备操作手顺欧智卡信息系统商贸(上海)有限公司2013年7月30日第一部分:基本操作1、打开sangfor在浏览器中输入深信服的管理地址https://192.168.1.2 回车,然后点击“继续浏览此网站”。

(建议使用ie7或ie8浏览器。

本手顺假定sangfor的管理ip地址是192.168.1.2)2、登录sangfor默认的用户名是admin 密码是A dmin (注意:密码的第一个字母是大写)输入之后请点击“登录”按钮。

3、移动用户到其他组按红色箭头顺序点击“用户与策略管理---组/用户---临时组”,找到将要移动的目标用户,这里我新建了个例子用户ocnsh008,点击他前面的复选框,以便选中该用户,最后点击功能栏上的“移动”按钮。

接下来会弹出“组织结构选择”页面,如下图。

这时你就可以将已选中的用户“ocnsh008”移动到目的组,你只需要用光标点击一下目标组即可,这里我们选择“default”组。

(注意:蓝色底的组名就是目标用户的当前组)4、查看用户和组的策略按红色箭头顺序点击“用户与策略管理---组/用户---临时组---策略列表”,在这里可以看到“临时组”的所有策略,这里我们着重看自定义的禁止策略“某公司禁止策略”。

你可以点击该策略名字,以查看该策略的具体内容。

此时,既会弹出该条策略的具体内容设定页面。

常用设定在web过滤中进行设定,你可以按红色箭头所指顺序点击到最终的条件设置区域。

(注意:该条策略的动作是拒绝,也就是说在这个策略里面所选定的所有网站分类都是被拒绝的,即用户无法登陆这些被选中的分类网站。

如果你对策略调整不是很熟悉,建议不要轻易更改策略等相关操作,以免造成用户访问网站出现莫名问题,如需帮助,请联系我们)接下来弹出如下图页面,我们再继续点击红色方框圈中的地方,以编辑该条策略。

下图就是最终的URL网站分类,被选中的类别就会被拒绝访问。

5、开放指定的网站由第四条手顺你应该可以了解到,sangfor将Internet上的网站大多都按照自己的规则分类统一起来,这样的好处是便于用户管理。

深信服AC基本功能简介

新手上路

新手上路

一、如何登录设备控制台 二、如何恢复AC设备出厂配置 三、如何使用命令控制台做简单调试

如何登录设备控制台?

新发货的SANGFOR AC 3.0设备,各网口默认的出厂IP为: eth0 (LAN) :10.251.251.251/24 eth1 (DMZ) :10.252.252.252/24 eth2 (WAN1):200.200.20.61

智能提醒: 指定应用时间\流 速超额后自动提醒

行为管理:应用授权--应用服务

行为管理:应用授权--应用服务

行为管理:应用授权--WEB应用

URL库+ URL智能识别

SSL内容识别

管控代理/翻墙

Web访问管控

千万级 静态URL库

智能识别 管理未知网页

过滤SSL加密网址

基于关键字 过滤网页与搜索

过滤SSL加密外发 (发帖/邮件)

行为管理:应用授权—邮件收发

行为管理:应用授权—文件传输

控制不可信的下载源,避免下载带病毒的文件 管控文件外发行为,防止机密文件外发等泄密事件

指定下载站点 封堵其他站点

基于文件类型 控制上传/下载

行为

封堵QQ等 IM传文件

识别并告警: 篡改/删除扩展名 压缩/加密再外发

行为管理:应用授权—带宽管理

行为记录

网站访问 外发言论 SSL加密应用 邮件、文件收发 IM聊天等行为 免审计Key

报表分析

独立数据中心 统计/对比/趋势 风险智能报表 数据挖掘与分析 内容快速检索 日志权限Key

安全防护

终端安全检查 网络准入控制 过滤脚本、插件 危险流量封堵 查杀木马、病毒

XXXXX

……

SANGFOR AC 基本功能介绍

ACS和AD整合

ACS和AD整合⼀.测试架构及设备配置:1.架构图:2.设备配置:A.Cisco Catalyst 3750-24TS交换机,Version 12.1(19)EA1dB.⼀台Windows 2003 Server SP1服务器做为AD ServerC.⼀台Windows 2000 Server SP4服务器做为ACS Server和CA ServerD.⼀台Windows 2003 Server SP1⼯作站做为终端接⼊设备E.Cisco Secure ACS for Windows version 3.3.1⼆.AD及CA安装:AD&CA安装(在此不做介绍),装CA的SERVER要在登⼊AD后再安装CA服务.三.AD配置:1.创建OU.2.在OU下建GROUP,⽐如:NETGroup,SYSGroup等3.再创建User,把对应的User加⼊到各⾃的Group中,便于管理,在ACS中也需要,在ACS配置中再介绍.四.ACS的安装与配置.1.ACS的安装:A.安装ACS的SERVER必须登⼊到AD中.B.ACS软件安装很简单,下⼀步下⼀步,到完成.C.还需安装Java的插件.2.ACS的配置:A.在ACS服务器上申请证书:在ACS服务器浏览器上键http://192.168.68.19/certsrv进⼊证书WEB申请页⾯,登录⽤户采⽤域管理⽤户账号.选择“Request a certificate→Advanced request→Submit a certificate request to this CA using a form”,接下来Certificate Template处选择“Web Server”,Name:处填⼊“TSGNET”,Key Options:下的Key Size:填⼊“1024”,同时勾选“Mark keys as exportable”及“Use local machine store”两个选项,然后submit.出现安全警告时均选择“Yes”,进⾏到最后会有Certificate Installed的提⽰信息,安装即可.B.进⾏ACS证书的配置:进⼊ACS的配置接⼝选择System Configuration→ACSCertificate Setup→Install ACS Certificate进⼊如下图⽚,填写申请的“TSGNET” 证书,再Submit.按提⽰重启ACS服务,出现如下图⽚即OK:C.配置ACS所信任的CA:选择System Configuration→ACS Certificate Setup→Install ACS Certificate→Edit Certificate Trust List”,选择AD Server上的根证书做为信任证书,如下图所⽰:D.重启ACS服务并进⾏PEAP设置:选择“System Configuration→Global Authentication Setup”,勾选“Allow EAP-MSCHAPv2”及“Allow EAP-GTC”选项,同时勾选“Allow MS-CHAP Version 1 Authentication”&“Allow MS-CHAP Version 2 Authentication”选项,如下图所⽰:E.配置AAA Client:选择“Network Configuration→Add Entry”,在“AAA Client”处输⼊交换机的主机名,“AAA Client IP Address”处输⼊C3750的管理IP地址,在“Key”处输⼊RADIUS认证密钥tsgacs,“Authenticate Using”处选择“RADIUS(IETF)”,再Submit+Restart,如下图所⽰:F.配置外部⽤户数据库:选择“External User Databases→Database Configuration→Windows Database→Create New Configuration”,建⼀个Database的名称/doc/4d16584655.html,Submit,如下图:再选择“External User Databases→Database Configuration→Windows Database→Configure”,在Configure Domain List处将ACS Server所在的域名称移动到“Domain List”中.要注意⼀点ACS Server应加⼊到域中.如下图所⽰:同时“Windows EAP Settings”的“Machine Authentication”下勾选“Enable PEAP machine authentication”和“Enable EAP-TLS machine authentication.EAP-TLS andPEAP machine anthentication name prefix.” 选项,其中默认的“host/”不⽤改动,如下图所⽰:再选择“External User Databases→Unknown User Policy→Check the following external user databases”,将“External Databases”移动到右边的Selected Databases窗⼝中,完成后再重启服务,如下图所⽰:G.配置ACS Group Mapping:由于使⽤AD的⽤户名作为认证,⽤ACS作为⽤户访问的授权,因此须将此ACS中的Group与AD的Group映射.External User Database→Database GroupMappings→/doc/4d16584655.html→New Configure”,在Detected Domains中选择PCEBGIT,如下图:再Submit,确定后出现另⼀画⾯,选择PCEBGIT,如下图所⽰:选择PCEBGIT→Add Mapping,如下图,把NT Groups中的Group添加到Selected中,以DBAGroup为例,这⾥的DBAGroup就是PCEBGIT域中的DBAGroup,添加后,再在CiscoSecure group中选择ACS的GROUP(ACS中的GROUP默认名称是Group 1…,这个名称可以更改,为便于管理给他改名为DBA),再Submit即可.H.配置Group的授权:通过ACS的Group来配置⽤户访问的权限,⽐如访问⽹络中哪⼀个VLAN及什么时间可以访问⽹络等.现以不同的⽤户访问不同的VLAN为例.⾸先要在InterfaceConfiguration→RADIUS (IETF)下勾选Tunnel-Type; Tunnel-Medium-Type; Tunnel-Private-Group-ID.如下图所⽰:再选择Group Setup→Group:DBA→Edit Settings, 勾选Tunnel-Type; Tunnel-Medium-Type; Tunnel-Private-Group-ID.其中Tunnel-Type设为VLAN; Tunnel-Medium-Type设为802; Tunnel-Private-Group-ID设此Group⽤户所要访问的VLAN号,现以68为例.如下图所⽰:点Submit+Restart即可.到此ACS的配置就完成了!为例介绍绍):五.AAA Client的配置(以架构图上3750为例介1. 配置⼀个交换机本地的⽤户名/⼝令,⽤于交换机本地认证,同时可以让交换机在ACS认证失败后能登⼊.TSG_LAB_02#conf tTSG_LAB_02(config)# username cisco password *****2. 配置ACS认证:TSG_LAB_02 (config)#aaa new-modelTSG_LAB_02 (config)# aaa authentication login default localTSG_LAB_02 (config)# aaa authentication dot1x defaultgroup radius3. 配置ACS授权:TSG_LAB_02 (config)# aaa authorization network defaultgroup radius4. 指定ACS Server地址和key,他是和ACS服务器交换的密钥.TSG_LAB_02 (config)# radius-server host 192.168.68.19key tsgacs5. 应⽤到VTY上(下⾯是VTY采⽤本地认证):TSG_LAB_02 (config)# line vty 0 4TSG_LAB_02 (config-line)#password ******TSG_LAB_02 (config-line)#login authentication local6. 802.1X配置:TSG_LAB_02 (config)# dot1x system-auth-controlTSG_LAB_02 (config)# interface FastEthernet1/0/24TSG_LAB_02 (config-if) # switchport mode accessTSG_LAB_02 (config-if) # dot1x port-control auto六.配置接⼊设备PC(在OA装机时完成的动作):1.将终端设备加⼊域.2.在终端设备上⼿动安装根证书登录域后在浏览器上键⼊http://192.168.68.19/certsrv进⼊证书WEB申请页⾯,登录⽤户采⽤域管理⽤户账号.选择“Retrieve the CA certificate or certificate revocation list→Download CA certificate→Install Certificate→Automatically select the certificate store based on the typeof the certificate”,按下⼀步结束证书安装.3.进⾏PC上的802.1x认证设置:在⽹卡的连接属性中选择“验证→为此⽹络启⽤ IEEE 802.1x 验证”,EAP 类型选为“受保护的(PEAP)”,勾选“当计算机信息可⽤时验证为计算机”,然后再点“内容”,在EAP属性窗⼝中选择“确认服务器认证”,同时在“在受信任的⽬录授权认证单位”窗⼝中选择对应的ROOT CA,这⾥为ACSTEST,认证⽅法选成“EAP-MSCHAP v2”.再点“设定”按钮勾选选项即可,如下图所⽰:备注:对于WINXP和WIN2003 OS它⾃带802.1X认证.如果是WIN2000 OS须要在“开始” →“设定” →“控制台” →“系统管理⼯具” →“服务”中把Wireless Configuration服务打开,此服务默认状态下启动类型是“⼿动”,把它改为“⾃动” 即可.这样的话在⽹卡内容中才会有“验证”选项!。

ARP项目二期深信服VPN设备客户端使用指南

ARP项目二期深信服VPN设备客户端使用指南深信服VPN设备是一款能够提供安全可靠的远程访问解决方案的设备,用户可以通过该设备在公共网络上安全地访问内部网络资源。

本文将为您介绍深信服VPN设备客户端的使用指南。

一、深信服VPN设备客户端的安装2.运行安装包:双击运行安装包,按照提示完成安装过程。

二、深信服VPN设备客户端的配置1.打开客户端:双击桌面上的深信服VPN设备客户端图标,打开客户端。

2.添加VPN服务器:点击客户端界面上的“添加VPN服务器”按钮,弹出添加服务器配置的对话框。

3. 配置服务器参数:在对话框中输入VPN服务器的IP地址或域名,选择连接方式(如SSL VPN、IPSec VPN等),填写用户名和密码等相关信息,点击确定保存配置。

三、深信服VPN设备客户端的使用1.连接VPN服务器:在客户端界面上选择需要连接的VPN服务器,并点击“连接”按钮,等待连接成功。

2.访问内部资源:连接成功后,用户可以通过浏览器或其他应用程序访问内部网络资源,如内部网站、文件共享等。

3.断开连接:当用户不再需要使用VPN连接时,可以点击客户端界面上的“断开”按钮,断开与VPN服务器的连接。

四、深信服VPN设备客户端的高级功能1.安全加密:深信服VPN设备客户端支持多种加密算法,用户可以根据需要选择适合的加密方式,确保通信数据的安全性。

2.双因素认证:为了进一步提高安全性,深信服VPN设备客户端支持双因素认证,用户可以通过手机令牌、短信验证码等方式进行身份验证。

3.缓存认证:深信服VPN设备客户端支持缓存认证功能,用户可以选择在一段时间内保存已经通过身份验证的凭证,方便下次登录时免去身份验证过程。

五、深信服VPN设备客户端的注意事项1.客户端版本兼容性:在安装和使用深信服VPN设备客户端时,需要注意客户端的版本与VPN设备的兼容性,确保两者能够正常通信与工作。

2.账号权限:在使用深信服VPN设备客户端进行远程访问时,需要确保账号具有相应的权限才能访问目标资源,否则将无法正常使用。

深信服上网行为管理-AD域单点登录指南

域单点登录实现方式(续)

监听口 镜像口

监听方式(续): 左图,AD在AC内网方向,内网PC 登录AD的过程不经过AC。此时需要 在交换机上将AD的流量镜像给AC, AC配置监听口。当PC通过AD域服 务器认证时,认证数据被AC/SG设 备监听(UDP88端口),同时通过 AC认证。

PC

AD

①

域脚本单点登录配置示例

域组织结构OU“train”下的用户user3登录域之后,成功通过AC的认证,可以直接 上网。

IWA单点登录配置示例

IWA单点登录配置示例

某公司内网有一台AD域服务器,域名为,IP地址为 172.16.100.203。 要求内网域用户成功登录域之后,直接通过AC设备的 认证上网,且不希望更改域服务器的任何设置,也不希望找电脑安装 ADSSO软件。域单点登录不成功的用户能够直接上网(不弹出用户名 密码输入框)。

服务器在AC外网,登录域经过AC,则此步省略

域监听方式单点登录配置的第1和2步与域脚本单点登录配置相同,请参考前面 章节,前2步这里不再重复。

监听方式单点登录配置示例

第三步:启用监听方式单点登录

监听方式单点登录配置示例

第四步:交换机配置镜像口,将AD的数据流镜像给AC,AC配置监听口,如下图。

四种单点登录方式总结

1、无法实现用户 从域中注销同时 从设备下线

2、需要额外电脑 安装adsso软件

成功率不高

适用场 景

客户允许修改域 客户不允许修改 客户不允许修改

的组策略

域的组策略

域的组策略

客户不允许 修改域的组 策略

四种域单点登录方式总结

四种单点登录方式可以综合使用,实际情况中, 优先推荐脚本方式,如果客户不允许修改域的配 置,再同时使用ADSSO和IWA。而监听方式由 于成功率不高使用不多,可以作为辅助开启。

深信服_AC_部署模式

Page12

2.2 网桥模式设置 (1)网桥多网口配置---单网桥配置

前置设备

路由器(FW)

AC

交换机

SINFOR TECHNOLOGIES CO.,LTD.

Page13

(1)网桥多网口配置(续)---单网桥配置

如果交换机和前置单设备网走桥非模式下配 trunk协议,此处禁置用管即理可口IP地址

SINFOR TECHNOLOGIES CO.,LTD.

Page18

3.1、简单网络

路由器(FW) 二层交换机 LAN IP: 192.168.1.254

ip:192.168.1.2/24 gw:192.168.1.254

客户环境: 路由器(FW)NAT代理 上网,单一网络,无多 网段

客户需求: 1、URL过滤、IM监控、 上网行为记录…

新、网关杀毒可用), 并在添加回包路由。

3、前置设备上的 DHCP、IP/MAC绑 定不可用

SINFOR TECHNOLOGIES CO.,LTD.

Page21

保留原网关,网桥模式部署

AC 二层交换机 路由器(FW) 网桥IP: LAN IP: 192.168.1.253 192.168.1.254 GW:192.168.1.254

Page23

3.2、内网多网段(极特殊)

路由器(FW) LAN IP: 192.168.1.254 192.168.2.254 192.168.3.254

二层交换机

IP:192.168.1.2/24 GW:192.168.1.254

IP:192.168.2.2/24 GW:192.168.2.254

启用这类功能时实 际是AC代理访问。

SINFOR TECHNOLOGIES CO.,LTD.

深信服(ADSSO)单点登录帮助文档

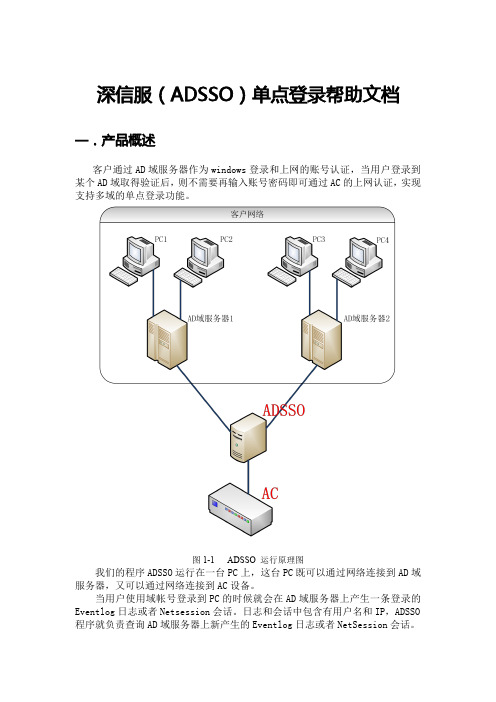

深信服(ADSSO)单点登录帮助文档一.产品概述客户通过AD域服务器作为windows登录和上网的账号认证,当用户登录到某个AD域取得验证后,则不需要再输入账号密码即可通过AC的上网认证,实现支持多域的单点登录功能。

图1-1ADSSO运行原理图我们的程序ADSSO运行在一台PC上,这台PC既可以通过网络连接到AD域服务器,又可以通过网络连接到AC设备。

当用户使用域帐号登录到PC的时候就会在AD域服务器上产生一条登录的Eventlog日志或者Netsession会话。

日志和会话中包含有用户名和IP,ADSSO 程序就负责查询AD域服务器上新产生的Eventlog日志或者NetSession会话。

ADSSO分析出这些日志或者会话中的用户名和IP之后,就将相关信息进行加密,然后发送给AC设备,从而实现单点登录。

二.ADSSO软件使用1.硬件配置ADSSO运行硬件要求:CPU要求Pentium Dual-Core CPU E5200以上(双核2.5GHZ)内存要求:2G内存磁盘要求:500GB以上ADSSO运行环境:ADSSO支持的域环境:2.启动软件当用户(管理员权限)点击启动并运行ADSSO时,如果用户是第一次运行该软件,则会自动安装服务并且在用户的屏幕上将会出现图2-1所示的对话框:图2-1初始界面在托盘中会有深信服的图标和提示信息如图2-2所示:图2-2托盘程序如果启动ADSSO.exe的用户没有管理员权限,第一次启动,会提示需要管理员权限;之后(已经用管理员权限启动过一次)启动,只能查看,不能编辑。

图2-3提示需要管理员权限图2-4只能查看,不能编辑如果在用户的PC上软件已经在运行中,此时,当用户再去启动ADSSO.exe,用户将会得到如图2-3所示的提示信息,避免因为误操作而重复启用多个ADSSO。

图2-5重复启动软件提示错误如果在界面上没有像图2-1所示的界面,用户可以到托盘中如图2-2所示,双击深信服的图标或者是右击该图标,将会弹出一个菜单然后单击菜单项“显示主界面”如图2-4所示,既可以在用户的桌面上出现图2-1所示的界面。

深信服AC初级认证培训,LDAP单点登录培训资料

PC

AD域 安装登录和注销脚本

AD 域免插件单点登录模式

AD域单点登录免插件模式: 在内网的一台电脑上安装单点登录客户

端程序,通过单点登录客户端程序定时

从域服务器上获取PC登录域成功的状 态,并将获取的信息上报AC/SG设备来 实现认证。 ① ②

PC SERVER 安装单点登录 客户端程序 AD域

①

域新组件单点登录配置示例

域新组件单点登录配置示例

某公司内网有一台AD域服务器,域名为Vlab.cti.local ,IP地址为

10.10.2.21。 要求内网域用户成功登录域之后,直接通过AC设备的认证

上网。同时要求将AD域中所有的OU和用户同步到AC设备的 “MSAD域 用户组”,域单点登录不成功的用户能够直接上网(不弹出用户名密码 输入框),与单点登录成功的用户上网权限相同。

只有微软AD的域单点登录支持免插件模式。

LDAP域单点登录监听模式

监听模式的单点登录无需在域服务器 上安装任何组件,通过监听UDP 88端 口用户登录域的信息,如果用户成功 登录域,AC/SG设备则把该用户加入 到在线用户列表,通过AC/SG的认证。

②

配置思路: 1、设备启用LDAP单点登录 2、设备配置单点登录信息 3、设备设置监听口

AD 域新组件单点登录模式

新组件模式需要在域服务器上配置logon.exe 和 logoff.exe脚本,用户登录域或从域注销时会运行 相应的脚本,并将获取的信息上报AC/SG。

① PC请求登录域

② 域认证成功后,PC执行logon.exe脚本 ③ PC运行logon.exe成功后,在PC本地的C盘 共享目录生成logon.txt日志文件,上报成功登 ② ① 录域的信息给AC/SG 配置思路: 1、设备启用LDAP单点登录 2、设备配置组件模式单点登录信息 3、服务器配置登录脚本

深信服AC说明文档

深信服AC使用说明

默认内网地址登陆:https://10.50.66.53(可修改)

默认管理账号:Admin(注意大小写)

密码:Admin(注意大小写)

1、增加用户

2、在default组下添加用户:选取default,点击新增。

本地密码勾选、允许多人同时使用该账户、允许修改本地密码

3、 新增上网权限策略

勾选应用控制,点击增加,

勾选要的应用

4、新增时间计划组

5、在用户组中选中需要管理的组,点击策略列表,勾选需要的策略

6、并发连接数控制:点击新增流量配额与时长控制

7、修改配置的网段、网关

8、查看日志信息,在界面右上角点击内置数据中心

(1)无需密码认证

(2)需要密码认证

认证界面如下

如果与IP地址绑定,在非绑定的IP地址使用账户登录后会进入如下页面:。

深信服AC-1200配置手册范本(1)

附件五上网行为管理AC-1200配置管理文档1. 设备名称本系统上网行为管理设备采用深信服公司生产的AC-120Q2. 设备功能根据用户提出的应用需求,AC-1200在本系统中的设计功能是对网络资源进行合理的分配,并对内部工作人员的上网行为进行规范,以及对防火墙的功能进行必要的补充。

3. 设备硬件信息3.1AC-1200产品外形AC-1200产品外形和接口信息如图1所示。

图1 AC-1200产品外形和接口信息SAAiGFDR AC AC12Q01.控制口2.ETJI3 (WAN2)3.ET((1 <DMZ)4.ETH2 (WAND5.ET110 (LAN) &电源灯7+告警灯网络连接与管理方式AC-1200 的ETH Q LAN 口通过透明网桥的方式与核心交换机CISCO4506勺GE3/1 连接,加入本地局域网络。

ETH2(WAN 口与路由器CISCO2821与In ternet 连接。

ETH1(DMZ端口作为WEB管理端口连接到核心交换机的G3/30。

设备端口IP地址分配见表1。

本设备只提供WE管理方式。

通过网络连接到WEB管理端口,打开浏览器,在地址栏输入41,进入管理页面输入用户名和密码,单击“登录”,即可进入管理界面,如图2所示图2 WEB登录页面表1设备端口IP 地址分配表接口IP地址描述ETHO (LAN)透明模式与核心交换G3/1连接ETH1 (DMZ)与VLAN5某端口连接(WEBf理)ETH2 (WAN1)与路由器G0/0/0连接4. 配置管理4.1WEBUI 界面登录后看到的是WEB管理的首页,包含左侧的功能菜单栏和右侧的状态信息显示。

如图3所示。

虐]:船 I 閃巧 Sl.i'sidix pl-44.2系统配置系统配置部分包含系统信息、管理员帐户、系统时钟等信息。

4.2.1系统信息系统信息包含系统内的序列号和license 信息,如图4所示。

图4系统信息图3 WEB 用户管理界面5ANGFOR m 二 ^.L -IJI客 用尸壬谨禾客)上厂 下厅1m W* in ti㈱f BlI £ I-S2. LES” LDO 166 LJS. IB.. 5 wcw 町 3 LSE. LE4. LDO 3BZID L ^II (E … 4 i 翟.LW . Lm a a?w.re£ .3L. L] tt..5tK LM IDO 91335 M L . 斟;1 I 1 皿 I.E£ LQD 22* /dtfinli/3E &5C . 2 £2>Wi) I T1滋.LE$. LOO 9 LIL3.T&H... ]».£(...当(i 用尸:Admin [遇出r Vfe ][內畳II 口**t¥折IARI 新钿职口闻常更it■型 ■播收422管理员帐户本系统内除admin 帐户外,另创建了一个gtyl 管理员帐户,其权限与admin 相同。

深信服AC数据中心配置及常见问题

数据中心典型部署(4)

I nt er net

数数数数数

200. 200. 0. 200

AC 192. 200. 200. 90

数数数数数数数 192. 200. 100. 61

修改登录配置 端的密码

修改Web Server端口

自动删除几天 前的日志

数据中心安装指南(5)

数据库的用户名密码 该用户要有建库的权限,

数据库:SQL Server 2000 个人版 + SP4 或SQL Server 2000 开发版

(2)操作系统:Windows XP 数据库:SQL Server 2000 个人版 + SP4 或SQL Server 2000 开发版 + SP4

SQL Server安装指南(2)

(3)操作系统:Windows 2000 Server 或Windows 2003 Server

SQL Server安装指南(1)

1.经测试, 在繁体中文版本的Windows操作系统下, SQL Server 存 储数据中心的日志数据会出现乱码。 因此建议在简体中文版的Windows操作系统安装数据中心SQL Server 服务器。

2.针对不同版本的Windows操作系统, 建议安装的SQL Server版本如 下所述: (1)操作系统:Windows 2000 Professional

数据中心安装指南(1)

缺省Web服务器的端口为80 如本机的80端口被占用,请 改其他端口。

数据中心安装指南(2)

正确安装数据中心 后系统的服务里应 该有Sinfor Data Center和Sinfor Web Server这两个 服务,且是启动状 态