29-DHCP-snooping配置命令

交换机DHCP SNOOPING功能

1、交换机DHCP SNOOPING功能一种DHCP安全特性,通过监听DHCP流量,来建立和维护一个DHCP Snooping Binding Database/Table,并且过滤untrusted DHCP消息。

连接在交换机上的所有PC都配置为动态获取IP地址,PC作为DHCP客户端通过广播发送DHCP请求,DHCP服务器将含有IP地址信息的DHCP 回复通过单播的方式发送给DHCP客户端,交换机从DHCP报文中提取关键信息(包括IP地址,MAC地址,vlan号,端口号,租期等),并把这些信息保存到 DHCP 监听绑定表中。

DHCP Snooping就像是运行在untrusted hosts与DHCP SERVER之间的一个firewall一样。

使用DHCP Snooping可以将连接到end user的untrusted interfaces与连接到DHCP SERVER或其它switch的trusted interfaces区别开来。

DHCP Snooping的一个主要作用是确保DHCP Server的合法性,对不合法的DHCP Server进行隔离。

2、交换机IPSG/DAI功能IP源防护(IP Source Guard,简称IPSG):在华三、华为、锐捷等厂家的交换机内部有一个IP源绑定表(IP Source Binding Table)作为每个端口接受到的数据包的检测标准,只有在两种情况下,交换机会转发数据,其余数据包将被交换机做丢弃处理:✓所接收到的IP包满足IP源绑定表中Port/IP/MAC的对应关系✓所接收到的是DHCP数据包IP源绑定表可以由用户在交换机上静态添加,或者由交换机从DHCP监听绑定表(DHCP Snooping Binding Table)自动学习获得。

静态配置是一种简单而固定的方式,但灵活性很差,因此建议用户最好结合DHCP Snooping技术使用IP Source Guard,由DHCP监听绑定表生成IP源绑定表。

华为交换机DHCPSNOOPING功能使用案例解析

手动添加一个user-bind表项测试

[Quidway]user-bind static ip-address 192.168.0.250 mac-address c454-4400-3f71

可以ping通网关

得出结论:

如果一个网段中有部分预留的IP地址要使用的话,必须手动添加user-bind表项才行,如果是DHCP获取的IP地址可以自动的生产user-bind表项,不用添加,总之dhcp snooping + user-bind是一个非常好的功能,再也不用担心下面接入交换机上乱接小路由器的lan口而担心了!哈哈!

dhcp snooping trusted

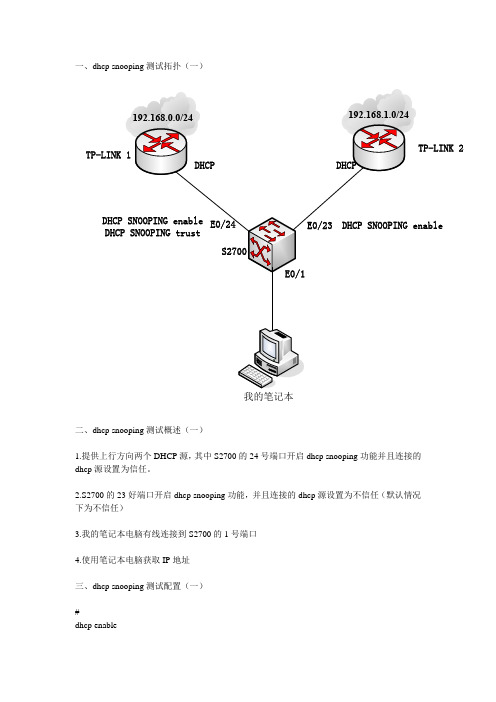

4、dhcp snooping测试情况(一)

电脑获取到了来自dhcp信任端口24号口的dhcp报文,IP地址获取到192.168.0.0/24网段

发现来不信任端口23号端口上的dhcp报文被丢弃

[Quidway-Ethernet0/0/24]display dhcp snooping interface Ethernet 0/0/23

4.使用笔记本电脑获取IP地址

3、dhcp snooping测试配置(一)

#

dhcp enable

dhcp snooping enable

#

interface Ethernet0/0/23

dhcp snooping enable

#

interface Ethernet0/0/24

dhcp snooping enable

修改我笔记本电脑上的IP地址测试(修改为dhcp范围之外的192.168.0.250)

交换机上1号端口发现了在user-bind表现外的报文,直接丢弃了

DHCP snooping

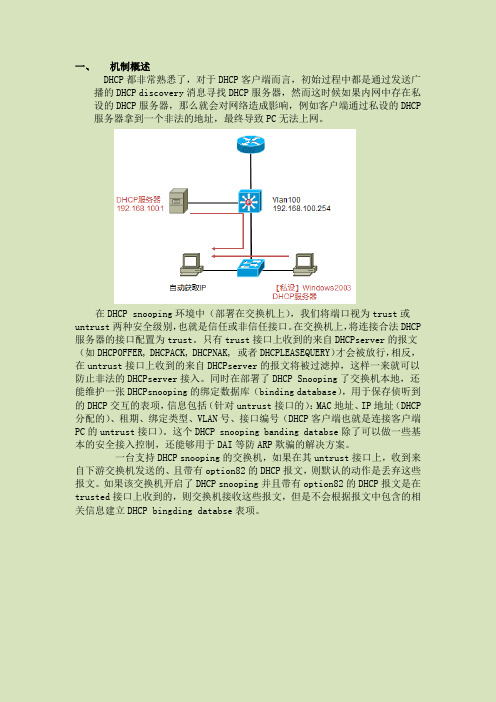

一、机制概述DHCP都非常熟悉了,对于DHCP客户端而言,初始过程中都是通过发送广播的DHCP discovery消息寻找DHCP服务器,然而这时候如果内网中存在私设的DHCP服务器,那么就会对网络造成影响,例如客户端通过私设的DHCP 服务器拿到一个非法的地址,最终导致PC无法上网。

在DHCP snooping环境中(部署在交换机上),我们将端口视为trust或untrust两种安全级别,也就是信任或非信任接口。

在交换机上,将连接合法DHCP 服务器的接口配置为trust。

只有trust接口上收到的来自DHCPserver的报文(如DHCPOFFER, DHCPACK, DHCPNAK, 或者DHCPLEASEQUERY)才会被放行,相反,在untrust接口上收到的来自DHCPserver的报文将被过滤掉,这样一来就可以防止非法的DHCPserver接入。

同时在部署了DHCP Snooping了交换机本地,还能维护一张DHCPsnooping的绑定数据库(binding database),用于保存侦听到的DHCP交互的表项,信息包括(针对untrust接口的):MAC地址、IP地址(DHCP 分配的)、租期、绑定类型、VLAN号、接口编号(DHCP客户端也就是连接客户端PC的untrust接口)。

这个DHCP snooping banding databse除了可以做一些基本的安全接入控制,还能够用于DAI等防ARP欺骗的解决方案。

一台支持DHCP snooping的交换机,如果在其untrust接口上,收到来自下游交换机发送的、且带有option82的DHCP报文,则默认的动作是丢弃这些报文。

如果该交换机开启了DHCP snooping并且带有option82的DHCP报文是在trusted接口上收到的,则交换机接收这些报文,但是不会根据报文中包含的相关信息建立DHCP bingdingdatabse表项。

dhcpsnoopingDHCP安全

dhcpsnoopingDHCP安全技术背景你有没有遇到过这样的现象,在公司⽹络环境中,有⼈私接⼩路由,导致下发⾮法IP地址,⽽获取到⾮法IP地址的终端将⽆法正常访问⽹络。

是不是很⽓⼈,⽽且在实际当中,接路由器⼀般都是藏起来,你找都不好找,那有没有⼀种办法,让这种⼩路由⽆法使⽤呢?即便是你接上了,也不让你⽤!!(其实如果接对的话,是没有问题的,就怕是你接错了)DHCP snooping 横空出世1)什么是DHCPsnoopingDHCP snooping,是针对于dhcp(动态分配主机协议)所做的安全机制,在⼀个内⽹中我们⽐较常见的情况如下,⼀个⼯位上的员⼯,为了⾃⼰上⽆线⽅便,⾃⼰私接了⼀台⽆线路由器,⽽恰巧⼜接在了lan⼝上,这种⼩型家⽤路由器的内⽹是可以分配 DHCP的,这样⼀台内⽹有些终端就从这⾥获得到了IP,⽽这个IP是根本就没有办法上⽹的,所以要通过dhcp snooping来解决(确认的说应该是在出现问题之间就解决掉)不让⾮法的DHCP服务器在⽹络中活动2)配置在哪⾥?确认的说,配置在接⼊交换机,并将上联⼝配置为trust信任3)有哪些特点只要开启了DHCPsnooping功能,那么所有的接⼝默认都是不信任的DHCP snooping的两种状态,1 信任:接收和转发所有DHCP包2 不信任:接收客户端的请求包,但是不转发实例在此拓扑中,R1为公司的GW,负责DHCP下发IP,⽽R2充当 TP-LINK,⾮法的DHCPserver三层交换机做DHCP 中继,配置在这⾥不再多说,(如果有不明⽩的,可以回看DHCP HELP那⼀篇)先保证全⽹能够正常通信,PC1能够获得公司合法的IP地址另外两台交换机的互联接⼝本配置TRUNK此时是正常的情况,PC可以获得到正确的IP地址此时开启R2,摸拟DHCP,并配置⼀个⾮法的DHCP地址池再⽤PC进⾏测试,这个时候,PC机就要看运⽓了,有的时候能够获得到正确的,有的时候获得到的就是⾮法的这个时候就要开启DHCP snooping了先到最后⼀台,SW4上开启1)全局开启(config)#ip dhcp snooping2)针对vlan(config)#ip dhcp snooping vlan 10 //记住,cisco的设备是针对于VLAN的,所以在开启的时候后⾯⼀定要加上VLAN编号3)进⼊接⼝配置信任:(config-if)#ip dhcp snooping trustSW4配置完成,此时如果⽤PC请求的话,还是有可能请求到⾮法的IP地址,因为TP-LINK在SW3上,所以SW3也要进⾏开启,配置完了吗?PC机请求⼀下发现SW3会有系统消息直接给的drop丢弃了,你会发现,在开启snooping之前,是没有这个消息的,为什么?关键词 option82⽤wireshark 抓包看⼀下这个82选项中包含了啥?这个紫⾊的框框中是什么意思?AABBCC004000,像是⼀个MAC,为什么会有它的MAC?答:这个是客户机请求DHCP时,会携带的交换机MAC地址,⽤于定位⽤,在⼀个局域⽹中有很多交换机,当请求到达路由器在回包的时候,好知道应该给哪台交换机,⽽这时,开启了DHCP snooping的设备是⽆法辨识82选项的,也就不允许通过。

第27章 DHCP Snooping配置

第27章DHCP-SNOOPING配置本章主要介绍DHCP Snooping功能的使用和配置方法。

本章主要内容:●DHCP Snooping功能简介●DHCP Snooping基本指令描述●DHCP Snooping配置示例●DHCP Snooping监控和调试27.1DHCP Snooping功能简介DHCP Snooping是DHCP的一种安全特性,具有如下功能:1)记录DHCP客户端IP地址与MAC地址的对应关系出于安全性的考虑,网络管理员可能需要记录用户上网时所用的IP地址,确认用户从DHCP服务器获取的IP地址和用户主机MAC地址的对应关系。

DHCP Snooping通过监听DHCP-REQUEST和信任端口收到的DHCP-ACK广播报文,记录DHCP 客户端的MAC地址以及获取到的IP地址。

管理员可以通show dhcp-snooping database命令查看DHCP 客户端获取的IP地址信息。

2)保证客户端从合法的服务器获取IP地址在网络中如果有私自架设的DHCP服务器,则可能导致用户得到错误的IP地址。

为了使用户能通过合法的DHCP服务器获取IP地址,DHCP Snooping安全机制允许将端口设置为信任端口和不信任端口:⏹信任端口是与合法的DHCP服务器直接或间接连接的端口。

信任端口对接收到的DHCP报文正常转发,从而保证了DHCP客户端获取正确的IP地址。

⏹不信任端口是不与合法的DHCP服务器连接的端口。

如果从不信任端口接收到DHCP服务器响应的DHCP-ACK和DHCP-OFFER报文则会丢弃,从而防止了DHCP客户端获得错误的IP地址。

DHCP Snooping功能在网络中的典型应用如下图的Switch A所示。

对Option82选项的处理方式也不同:1)当设备接收到DHCP请求报文后,将根据报文中是否包含Option82以及用户配置的处理策略及填充格式对报文进行相应的处理,并将处理后的报文转发给DHCP服务器。

DHCP snooping(交换机配置指导)

交换机配置指导文档文档作者:刘永渝文档密级:内部公开修订日期:2011年12月28 日变更记录注:对该文档内容的增加、删除或修改均需填写此记录,详细记载变更信息,以保证其可追溯性。

目录1前言 (2)1.1文档目的 (2)1.2术语和缩略语 (2)1.3参考资料 (2)2功能概述 (2)3工作原理 (2)4实现方式 (3)5报文流程 ........................................................................................................... 错误!未定义书签。

6应用场景 (4)6.1拓扑结构 (4)6.2场景分析 (4)6.3CLI配置 (4)附录.............................................................................................................................. 错误!未定义书签。

1 前言1.1 文档目的1.2 术语和缩略语【简单描述文档中涉及到的术语和缩略语】1.3 参考资料【罗列出有助于理解该产品功能的相关文档,如RFC或相关书籍等】2 功能概述1.dhcp-snooping的主要作用就是隔绝非法的dhcp server,通过配置非信任端口。

2.与交换机DAI的配合,防止ARP病毒的传播。

3.建立和维护一张dhcp-snooping的绑定表,这张表一是通过dhcp ack包中的ip和mac地址生成的,二是可以手工指定。

这张表是后续DAI(dynamic arp inspect)和IP Source Guard 基础。

这两种类似的技术,是通过这张表来判定ip或者mac地址是否合法,来限制用户连接到网络的。

3 工作原理DHCP Snooping技术是DHCP安全特性,通过建立和维护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。

华为交换机DHCP snooping配置教程

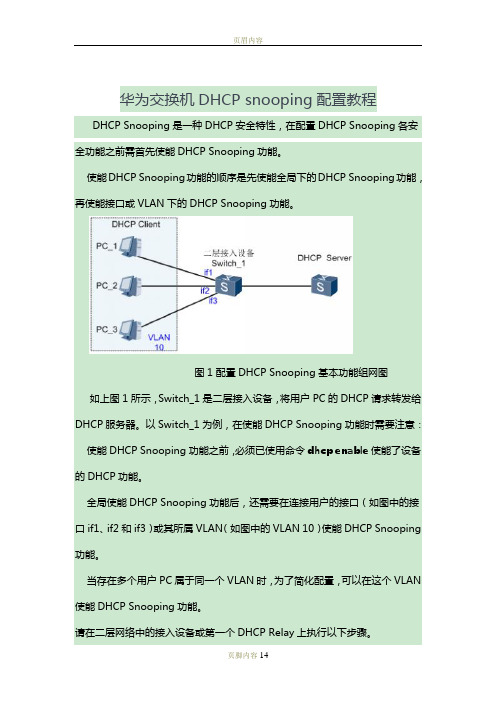

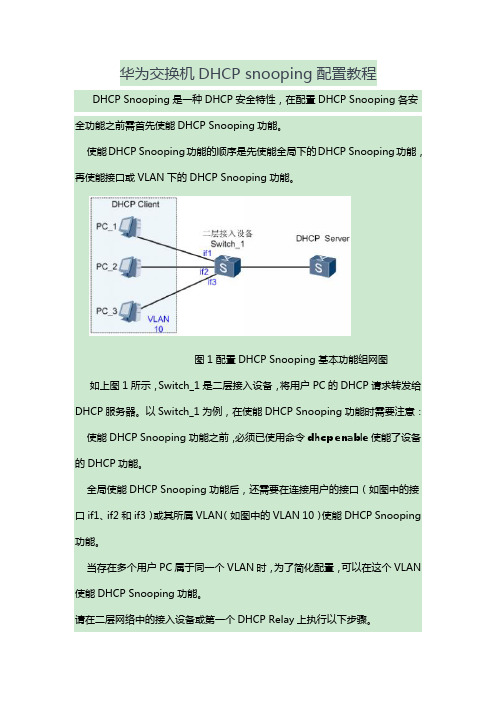

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

MSR系列路由器DHCP Snooping功能的配置

MSR系列路由器

DHCP Snooping功能的配置

关键字:MSR;DHCP;DHCP Snooping

一、组网需求

路由器MSR2和两台主机PCA和PCB通过以太网接口连接起来,要求在MSR2的接口Ethernet0/0上启动IP Accounting功能,统计经过该接口的PCA与PCB 之间的IP报文,并且统计信息每24小时老化一次。

二、组网图

设备清单:MSR路由器2台

PC机2台

三、配置步骤

适用设备和版本:MSR系列、Version 5.20, Beta 1105后所有版本。

四、配置关键点

1、DHCP Snooping功能应用在交换板上;

2、按照以上配置,PC机都能获得由DHCP SERVER分配的IP地址,

若此时将在MSR2全局undo dhcp-snooping,E5/0视图下undo

dhcp-snooping trust,此时PC依然可以获得IP地址,若全局配置

dhcp-snooping和接口配置dhcp-snooping trust后,PC机重新DHCP

请求IP地址时,请求消息会被MSR2过滤。

dhcp snooping工作原理

dhcp snooping工作原理DHCP Snooping工作原理一、引言DHCP(动态主机配置协议)是一种常用的网络协议,它用于为网络设备分配IP地址、子网掩码、默认网关等配置信息。

然而,由于DHCP是基于广播的协议,存在一些安全风险,比如DHCP服务器被伪造、DHCP报文被篡改等问题。

为了解决这些安全问题,网络管理员可以使用DHCP Snooping技术。

二、DHCP Snooping的定义DHCP Snooping是一种网络安全技术,它通过监听和验证网络中的DHCP报文,防止未经授权的DHCP服务器提供IP地址配置,以及防止未经授权的客户端请求IP地址。

它基于交换机的硬件特性实现,并且可以防止恶意攻击和网络故障。

三、DHCP Snooping的工作原理1. DHCP Snooping开启网络管理员需要在交换机上启用DHCP Snooping功能。

一般情况下,DHCP Snooping默认是关闭的。

启用DHCP Snooping后,交换机将对DHCP报文进行监听和验证。

2. DHCP Snooping数据库交换机会建立一个DHCP Snooping数据库,用于存储已经授权的DHCP服务器的信息,包括MAC地址、IP地址、端口等信息。

这个数据库可以手动配置,也可以通过动态学习的方式自动更新。

3. DHCP报文的验证当交换机收到DHCP报文时,它会首先验证该报文的合法性。

交换机会检查报文中的源MAC地址、源IP地址、接收端口等信息,并与DHCP Snooping数据库中的信息进行比对。

如果验证通过,交换机会将该报文转发给目标设备;如果验证不通过,交换机会丢弃该报文。

4. DHCP Snooping绑定表交换机还会维护一个DHCP Snooping绑定表,用于记录每个客户端设备的MAC地址、IP地址、VLAN、端口等信息。

当交换机收到一个DHCP报文时,它会根据报文中的源MAC地址查找绑定表,如果找到对应的绑定信息,交换机会更新该绑定信息;如果没有找到,则会创建一个新的绑定信息。

华为交换机配置DHCP Snooping功能

配置DHCP Snooping功能方法一:(vlan视图)[Quidway]dhcp enable------使能全局DHCP Snooping功能[Quidway]dhcp snooping enable[Quidway]vlan 10---------------用户所属的vlan[Quidway-vlan10]dhcp snooping enable[Quidway-vlan10]dhcp snooping trusted interface GigabitEthernet0/0/16-----------上行接server的端口配置为信任端口方法二:<Quidway> system-view[Quidway] dhcp enable[Quidway] dhcp snooping enable-----使能全局DHCP Snooping功能。

[Quidway] interface gigabitethernet 0/0/2[Quidway-GigabitEthernet0/0/2] dhcp snooping enable---------所有接口下使能DHCP Snooping 功能(闲麻烦可以把这些端口加入到一个端口组来操作,见下面)[Quidway-GigabitEthernet0/0/2] quit2.配置接口的Trusted/Untrusted模式# 配置DHCP Server侧的接口为Trusted模式。

[Quidway] interface gigabitethernet 0/0/1---------DHCP Server侧的接口[Quidway-GigabitEthernet0/0/1] dhcp snooping trusted[Quidway-GigabitEthernet0/0/1]dhcp snooping enable[Quidway-GigabitEthernet0/0/1] quit端口组操作:# 将以太网端口GigabitEthernet 0/0/1加入端口组portgroup1。

dhcp snooping

理解DHCPDHCP 协议被广泛用来动态分配可重用的网络资源,如 IP 地址。

一次典型的DHCP 获取 IP 的过程如下所示:DHCP Client 发出 DHCP DISCOVER广播报文给 DHCP Server,若 Client 在一定时间内没有收到服务器的响应,则重发 DHCP DISCOVER 报文。

DHCP Server收到 DHCP DISCOVER报文后,根据一定的策略来给 Client 分配资源(如 IP 地址),然后发出 DHCP OFFER报文。

DHCP Client 收到 DHCP OFFER报文后,发出 DHCP REQUEST请求,请求获取服务器租约,并通告其他服务器已接受此服务器分配地址。

服务器收到 DHCP REQUEST报文,验证资源是否可以分配,如果可以分配,则发送 DHCP ACK 报文;如果不可分配,则发送 DHCP NAK 报文。

DHCP Client收到DHCP ACK 报文,就开始使用服务器分配的资源。

如果收到 DHCP NAK,则重新发送 DHCP DISCOVER报文。

理解DHCP SnoopingDHCP Snooping 就是 DHCP 窥探,通过对 Client 和服务器之间的 DHCP 交互报文进行窥探,实现对用户的监控,同时 DHCP Snooping起到一个 DHCP 报文过滤的功能,通过合理的配置实现对非法服务器的过滤。

下边对 DHCP Snooping 内使用到的一些术语及功能进行一些解释:DHCP Snooping TRUST 口:由于 DHCP 获取 IP的交互报文是使用广播的形式,从而存在着非法服务器影响用户正常 IP 的获取,更有甚者通过非法服务器欺骗窃取用户信息的现象,为了防止非法服务器的问题,DHCP nooping 把端口分为两种类型, TRUST口和UNTRUST口,设备只转发TRUST口收到的DHCP Reply报文,而丢弃所有来自UNTRUST口DHCP Reply报文,这样我们把合法的DHCP Server 连接的端口设置为 TURST 口,其他口设置为 UNTRUST 口,就可以实现对非法DHCP Server 的屏蔽。

h3cdhcpsnooping

h3cdhcpsnooping1. 组⽹需求Switch B通过以太⽹端⼝Ethernet1/1连接到DHCP服务器,通过以太⽹端⼝Ethernet1/2、Ethernet1/3连接到DHCP客户端。

要求:l与DHCP服务器相连的端⼝可以转发DHCP服务器的响应报⽂,⽽其他端⼝不转发DHCP服务器的响应报⽂。

l记录DHCP-REQUEST和信任端⼝收到的DHCP-ACK⼴播报⽂中DHCP客户端IP地址及MAC地址的绑定关系。

配置步骤# 使能DHCP Snooping功能。

<SwitchB> system-view[SwitchB] dhcp-snooping# 配置Ethernet1/1端⼝为信任端⼝。

[SwitchB] interface ethernet 1/1[SwitchB-Ethernet1/1] dhcp-snooping trust[SwitchB-Ethernet1/1] quit⽀持Option 82配置举例1. 组⽹需求lSwitch B上使能DHCP Snooping功能,并⽀持Option 82功能;l对包含Option 82的请求报⽂的处理策略为replace;l在Ethernet1/2上配置Ciruict ID填充内容为company001,Remote ID填充内容为device001;l在Ethernet1/3上配置以verbose模式填充Option 82,接⼊节点标识为sysname,填充格式为ASCII格式。

lSwitch B将添加Option 82的DHCP请求报⽂转发给DHCP服务器Switch A,使得DHCP客户端可以获取到IP地址。

3. 配置步骤# 使能DHCP Snooping功能。

<SwitchB> system-view[SwitchB] dhcp-snooping# 配置Ethernet1/1端⼝为信任端⼝。

[SwitchB] interface ethernet 1/1[SwitchB-Ethernet1/1] dhcp-snooping trust[SwitchB-Ethernet1/1] quit# 在Ethernet1/2上配置DHCP Snooping⽀持Option 82功能。

Cisco交换机DHCP_Snooping功能详述

Cisco交换机DHCP Snooping功能详述一、采用DHCP服务的常见问题架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP服务的管理上存在一些问题,常见的有:●DHCP Server的冒充& 被过滤广告nbsp; ●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP 地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR(也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP 服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

华为dhcpsnooping配置实例

DHCP Snooping配置介绍DHCP Snooping的原理和配置方法,并给出配置举例。

配置DHCP Snooping的攻击防范功能示例组网需求如图9-13所示,SwitchA与SwitchB为接入设备,SwitchC为DHCP Relay。

Client1与Client2分别通过GE0/0/1与GE0/0/2接入SwitchA,Client3通过GE0/0/1接入SwitchB,其中Client1与Client3通过DHCP方式获取IPv4地址,而Client2使用静态配置的IPv4地址。

网络中存在非法用户的攻击导致合法用户不能正常获取IP地址,管理员希望能够防止网络中针对DHCP的攻击,为DHCP用户提供更优质的服务。

图9-13配置DHCP Snooping的攻击防范功能组网图配置思路采用如下的思路在SwitchC上进行配置。

1.使能DHCP Snooping功能并配置设备仅处理DHCPv4报文。

2.配置接口的信任状态,以保证客户端从合法的服务器获取IP地址。

3.使能ARP与DHCP Snooping的联动功能,保证DHCP用户在异常下线时实时更新绑定表。

4.使能根据DHCP Snooping绑定表生成接口的静态MAC表项功能,以防止非DHCP用户攻击。

5.使能对DHCP报文进行绑定表匹配检查的功能,防止仿冒DHCP报文攻击。

6.配置DHCP报文上送DHCP报文处理单元的最大允许速率,防止DHCP报文泛洪攻击。

7.配置允许接入的最大用户数以及使能检测DHCP Request报文帧头MAC与DHCP数据区中CHADDR字段是否一致功能,防止DHCP Server服务拒绝攻击。

操作步骤1.使能DHCP Snooping功能。

# 使能全局DHCP Snooping功能并配置设备仅处理DHCPv4报文。

<HUAWEI> system-view[HUAWEI] sysname SwitchC[SwitchC] dhcp enable[SwitchC] dhcp snooping enable ipv4# 使能用户侧接口的DHCP Snooping功能。

任务4.2 交换机DHCP Snooping配置

任务4.2 交换机DHCP Snooping配置ØDHCP基本概念ØDHCP攻击介绍ØDHCP Snooping原理ØDHCP及DHCP Snooping配置流程ØDHCP及DHCP Snooping配置命令•DHCP在应用的过程中存在安全方面的问题,如在遭受DHCP Server仿冒者攻击、DHCPServer拒绝服务攻击等都会影响网络的正常通信。

•DHCP Snooping可以有效防御DHCP各类攻击,保障DHCP环境的安全稳定。

•本次任务介绍DHCP Snooping的基本原理和配置方法。

ØDHCP环境下的角色•DHCP服务器:负责为DHCP客户端分配网络参数。

DHCP可以是专用服务器,也可以是支持DHCP服务的网络设备。

•DHCP客户端:自动获取IP地址等网络参数的设备。

如用户终端(计算机、IP电话)、AP等。

•DHCP中继。

负责转发DHCP服务器和DHCP客户端之间的DHCP报文,协助DHCP服务器向DHCP客户端动态分配网络参数的设备。

DHCP服务器和DHCP客户端不在同一网段,就需要DHCP中继设备转发协议报文。

DHCP角色ØDHCP地址池DHCP服务器可以为客户端分配的所有IP地址的集合。

包括IP地址范围、网关、DNS等网络参数。

•基于接口方式的地址池:地址池为DHCP服务器接口所属网段的IP地址,且地址池中地址只能分配给此接口下的客户端。

适用于DHCP服务器与客户端在同一个网段的场景。

•基于全局方式的地址池:在系统视图下创建的全局地址池,同一DHCP服务器可以配置多个地址池。

服务器接口调用全局地址池为其所连接的客户端分配地址。

无DHCP中继场景ØDHCP地址池DHCP服务器可以为客户端分配的所有IP地址的集合。

包括IP地址范围、网关、DNS等网络参数。

•基于接口方式的地址池:地址池为DHCP服务器接口所属网段的IP地址,且地址池中地址只能分配给此接口下的客户端。

交换机DHCP-snooping该如何配置

交换机DHCP-snooping该如何配置交换机DHCP-snooping该如何配置DHCP监听被开启后,交换机限制用户端口(非信任端口)只能够发送DHCP请求,丢弃来自用户端口的所有其它DHCP报文。

下面是YJBYS店铺整理的交换机DHCP-snooping的配置方法,希望对你有帮助!案例需求1.PC可以从指定DHCP Server获取到IP地址;2.防止其他非法的DHCP Server影响网络中的主机。

参考如下如完成配置:DHCP Snooping配置步骤1.进入系统视图system-view2.全局使能dhcp-snooping功能[H3C]dhcp-snooping3.进入端口E1/0/2[H3C] interface Ethernet 1/0/23.将端口E1/0/2配置为trust端口,[H3C-Ethernet1/0/2]dhcp-snooping trustDHCP Snooping配置关键点1.当交换机开启了DHCP-Snooping后,会对DHCP报文进行侦听,并可以从接收到的`DHCP Request或DHCP Ack报文中提取并记录IP地址和MAC地址信息。

另外,DHCP-Snooping允许将某个物理端口设置为信任端口或不信任端口。

信任端口可以正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文丢弃。

这样,可以完成交换机对假冒DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址;2.由于DHCP服务器提供给用户包含了服务器分配给用户的IP地址的报文―“dhcp offer”报文,由E1/0/2端口进入交换机并进行转发,因此需要将端口E1/0/2配置为“trust”端口。

如果交换机上行接口配置为Trunk端口,并且连接到DHCP中继设备,也需要将上行端口配置为“trust”端口。

【交换机DHCP-snooping该如何配置】。

华为交换机DHCPsnooping配置教程资料

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

dhcp snooping配置案例

0

Address pools

1

Automatic bindings

0

Manual bindings

0

Expired bindings

0

Malformed messages

0

Message BOOTREQUEST DHCPDISCOVER DHCPREQUEST DHCPDECLINE DHCPRELEASE DHCPINFORM

检查 PC 的 IP 地址,获取到 172.16.1.2 的 IP 地址

C:\Documents and Settings\x61>ping 172.16.1.1 Pinging 172.16.1.1 with 32 bytes of data: Reply from 172.16.1.1: bytes=32 time<1ms TTL=64 Reply from 172.16.1.1: bytes=32 time<1ms TTL=64 Reply from 172.16.1.1: bytes=32 time<1ms TTL=64 Reply from 172.16.1.1: bytes=32 time<1ms TTL=64

--------------------

001c.25b6.0a8e 172.16.1.2

FastEthernet 0/1

合法 DHCP Server

86160

Ruijie#sh ip dhcp server statistics

Lease counter

1

Address pools

1

Automatic bindings

配置 S2328G:

1 . 打开 dhcp snooping 的功能

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

无。

示例 下面的命令将开启 DHCP snooping 功能:

Switch_config#ip dhcp-relay snooping Switch_config#

1.1.2 dhcp-relay snooping vlan

DHCP-SNOOPING 配置命令

命令描述

ip dhcp-relay snooping vlan vlan_id no ip dhcp-relay snooping vlan vlan_id

参数

参数 A.B.C.D

TFTP 服务器的IP地址

参数说明

缺省

无备份服务器。

说明 如果没有配置 TFTP 服务器地址,则不进行绑定备份

示例

下面的命令配置 DHCP snooping 绑定备份的服务器地址为 192.168.1.1。 Switch_config#ip dhcp-relay snooping database-agent 192.168.1.1 Switch_config#

示例

下面的命令配置备份绑定的时间间隔为 60 分钟。 Switch_config#ip dhcp-relay snooping write 60 Switch_config#

-4-

1.1.6 dhcp-relay snooping information option

DHCP-SNOOPING 配置命令

参数

vlan id

参数

参数说明 VLAN标识。取值范围:1-4094。

缺省

无

说明 配置 DHCP snooping 的 VLAN。

示例

下面的命令将在 VLAN 2 上对 DHCP 报文进行 snooping 检查 Switch_config#ip dhcp-relay snooping vlan 2 Switch_config#

-2-

1.1.3 dhcp-relay snooping database-agent

DHCP-SNOOPING 配置命令

命令描述

ip dhcp-relay snooping database-agent A.B.C.D no ip dhcp-relay snooping database-agent 配置 DHCP snooping 绑定备份的 TFTP 服务器。

1.1.1 dhcp-relay snooping

命令描述 ip dhcp-relay snooping no ip dhcp-relay snooping 配置 VLAN 的 Dhcp-relay snooping 功能开启和关闭,no 命令恢复到默认值。

参数 无

-1-

缺省 关闭 dhcp-relay snooping 功能。

-I-

DHCP-SNOOPING 配置命令

第1章 DHCP-RELAY SNOOPING 配置命令

DHCP-RELAY SNOOPING 配置命令包括: l ip dhcp-relay snooping l ip dhcp-relay snooping vlan l ip dhcp-relay snooping database-agent l ip dhcp-relay snooping db-file l ip verify source vlan l ip arp inspection vlan l ip source binding l arp inspection trust l dhcp snooping trust l ip-source trust l show ip dhcp-relay snooping l show ip dhcp-relay snooping binding l debug ip dhcp-relay snooping l debug ip dhcp-relay event l debug ip dhcp-relay binding

命令描述

ip dhcp-relay snooping write-time num no ip dhcp-relay snooping write-time

参数

Num

参数

参数说明 备份DHCP snooping绑定的时间间隔(2-1440)

缺省 默认 30 分钟

说明

在配置的时间间隔检查是否有绑定更新,如果有更新,则备份绑定信息。

DHCP-RELAY SNOOPING配置命令

目录

目录

第 1 章 DHCP-RELAY SNOOPING 配置命令...........................................................................................................1 1.1.1 dhcp-relay snooping............................................................................................................................1 1.1.2 dhcp-relay snooping vlan ....................................................................................................................2 1.1.3 dhcp-relay snooping database-agent...................................................................................................3 1.1.4 dhcp-relay snooping db-file .................................................................................................................3 1.1.5 dhcp-relay snooping write ...................................................................................................................4 1.1.6 dhcp-relay snooping information option................................................................................................5 1.1.7 ip verify source vlan ............................................................................................................................5 1.1.8 ip arp inspection vlan ..........................................................................................................................6 1.1.9 ip source binding.................................................................................................................................7 1.1.10 arp inspection trust............................................................................................................................7 1.1.11 dhcp snooping trust...........................................................................................................................8 1.1.12 dhcp snooping deny..........................................................................................................................8 1.1.13 ip-source trust...................................................................................................................................9 1.1.14 show ip dhcp-relay snooping ........................................................................................................... 10 1.1.15 show ip dhcp-relay snooping binding ............................................................................................... 10 1.1.16 debug ip dhcp-relay snooping.......................................................................................................... 11 1.1.17 debug ip dhcp-relay event ............................................................................................................... 11 1.1.18 debug ip dhcp-relay binding............................................................................................................. 12