H3C防火墙技术参数

华三防火墙H3CF100基本配置说明资料

华三防火墙H3CF100基本配置说明资料华三防火墙H3C F100配置说明一、开通网口用超级终端开通GE0/0网口先输入〈H3C〉system-view 初始化配置再输入[H3C] interzone policy default by-priority 开通GE0/0网口二、连接将服务器的IP设成192.168.0.2 子网掩码255.255.255.0与华为防火墙的GE0/0相连(默认iP是192.168.0.1)三、配置1.打开浏览器,输入192.168.0.12.输入用户名(admin )、密码(admin )以及验证码(注意大小写)后进入配置界面。

3.先把端口加入相应的域。

外网口就加入Untrust 域,内网口就加入Trust口。

设备管理—安全域,编辑Trust和Untrust区域。

选择0/1为Trust区域,选择0/2为Untrust区域。

4.为相应的接口配置上相应的IP地址。

设备管理—接口管理,编辑0/1,三层模式,静态路由,IP地址192.168.1.1 掩码:255.255.255.0255.255.255.05.网络管理—DHCP-DHCP服务器,选择启动,动态。

新建,如下图填入IP,掩码,网关和DNS.6.防火墙—ACL新建ACL,在ID中填入2000确定后点击详细信息,新建对2000进行配置,pernit和无限制。

7.防火墙—NAT—动态地址转化新建,选择0/2口,2000,easy IP。

8.网络管理—路由管理—静态路由新建目标IP:0.0.0.0 掩码:0.0.0.0 下一跳:10.178.177.129出接口:0/29.设备管理—配置管理。

备份。

0/2。

0/0为配置口。

H3C防火墙配置详解

H3C SecPath F100-A-G2 防火墙的透明模式和访问控制。

注意:安全域要在安全策略中执行。

URL 和其他访问控制的策略都需要在安全策略中去执 行。

安全策略逐条检索,匹配执行,不匹配执行下一条,直到匹配到最后,还没有的则丢弃。

配置的步骤如下:一、首先连接防火墙开启WEB 命令为: yssecurity-zone name Trustimport interface GigabitEthernet1/0/0 import interface GigabitEthernet1/0/1 interface GigabitEthernet1/0/0 port link-mode routeip address 100.0.0.1 255.255.255.0 acl advanced 3333 rule 0 permit ipzone-pair security source Trust destination local packet-filter 3333zone-pair security source local destination Trust packet-filter 3333local-user admin class manage password hash adminservice-type telnet terminal http https authorization-attribute user-role level-3authorization-attribute user-role network-admin ip http enable ip https enable详情:将接口划入到域中,例如将G1/0/2、G1/0/3 口变成二层口,并加入到="$=域中□mt1巨加 1出1*T1部世上田口 D 目的电北同声 IES1应用 1 SrfliS 1时向率1卡志^slwsjz I 氏为1倜由=ArvMy 0日n 乎any sn/any- 开启 音 - □ Tmsi rnjtf [心•伊内部址 any 目的 a ❿ 孙-开启 e - 4 a□ Trust Tiufl 1 AfF芷有勘F访问1翻5 anyiW开启 E -□ Irusit Unlruat-any耐 any 3N 呻开启 舌-□ urenjKFruM0 ftHF any;3叮a 值a*-开售 3 -二、进入WEB ,将接口改为二层模式,在将二层模式的接口划到Trust 安全域中。

华三设备全参数介绍

第1章 H3C ER3100 企业级宽带路由器 (1)1.1 产品照片 (1)1.2 产品介绍 (2)1.3 主要特性: (2)1.4 技术规格 (3)第2章 H3C S3600系列智能弹性交换机 (5)2.1 产品简介 (5)2.2 产品特点 (6)2.3 产品规格 (8)2.4 典型组网 (11)第3章 H3C S1526可管理接入交换机 (14)3.1 产品概述 (14)3.2 产品规格 (14)3.3 典型组网 (17)第4章 SecPath F100-A防火墙 (17)4.1 产品概述 (17)4.2 产品特点 (18)4.3 产品规格 (19)4.4 典型组网 (23)第1章H3C ER3100 企业级宽带路由器1.1 产品照片1.2 产品介绍ER3100是H3C公司推出的一款高性能路由器,它主要定位于以太网/光纤/ADSL接入的SMB市场和政府、企业机构、网吧等网络环境,如需要高速Internet带宽的网吧、企业、学校和酒店等。

ER3100采用专业的64位网络处理器,主频高达500MHz,并且支持丰富的软件特性,如IP<->MAC地址绑定,ARP防攻击,流量限速,链接数限制等功能。

它是H3C ER系列路由器中的中端产品,中型网吧用户和企业用户的理想选择。

1.3 主要特性:●专业的64位网络处理器,主频高达500MHz●高性能,达到百兆线速转发●高处理性能:ER3100采用64位网络处理器,主频高达500MHz,同时配合DDRII高速RAM进行高速转发,可以达到百兆线速转发。

在实际应用中,典型的带机量为100~200台。

●ARP病毒双重防护ER3100通过IP<->MAC地址绑定功能,固定了网关的ARP列表,可以有效防止ARP欺骗引起的内网通讯中断;此外ER3100的免费ARP的定时发送机制,可以有效地避免局域网PC中毒后引发的ARP攻击。

●网络流量限速BT,迅雷等P2P软件对网络带宽的过度占用会影响到网内其他用户的正常业务,ER3100通过基于IP或基于NAT表项的网络流量限速机制可以有效地控制单台PC的上/下行流量和建立的NAT表项的个数,限制了P2P软件对网络带宽的过度占用,弹性带宽又保证了闲事对带宽的充分利用。

H3C防火墙F1000L2TP配置

H3C防火墙F1000L2TP配置H3C 防火墙F1000-A基于Windows自带VPN拨号软件的L2TP 配置一组网需求PC作为L2TP的LAC端,F1000-A防火墙作为LNS端。

希望通过L2TP拨号的方式接入到对端防火墙。

用户PC作为LAC,使用windows自带的拨号软件作为客户端软件,拨号接入到对端的Sec Path防火墙。

软件版本如下:Version 5.20, Release 3102三、配置步骤3.1 防火墙上的配置#sysname F1000A#l2tp enable //开启L2TP功能#domain default enable system#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disableip pool 1 1.1.1.1 1.1.1.20 //配置拨号用户使用的地址池#local-user h3cpassword cipher G`M^B<1!!< p="">service-type telnetlevel 3local-user zhengyamin //配置L2TP拨号用户使用的用户名和地址池password simple 123456level 3service-type ppp#l2tp-group 1 //配置L2TP组undo tunnel authentication //不使用隧道认证allow l2tp virtual-template 1 //使用虚模板1认证#interface Virtual-T emplate1 //配置L2TP虚模板ppp authentication-mode chap //配置ppp认证方式为chap,使用system默认域 remote address pool 1 //指定使用ip pool 1 给用户分配地址ip address 1.1.1.1 255.255.255.0#interface NULL0#interface GigabitEthernet0/0ip address 10.153.43.20 255.255.255.0#firewall zone trustadd interface GigabitEthernet0/0 //将Ge 0/0和虚接口加入trust区域add interface Virtual-Template1set priority 85#Return3.2 Windows自带拨号软件的设置由于Windows2000系统缺省情况下启动了IPSec功能,因此在发起VPN请求时应禁止IPS ec功能,在命令行模式下执行regedit命令,弹出“注册表编辑器”对话框。

华三中低端防火墙产品主要技术参数H3CSecpathF1

可扩展性

≥1个扩展槽

8

状态报文过滤

支持FTP、HTTP、SMTP、RTSP、H323协议簇的状态报文过滤

9

虚拟防火墙系统

必须支持虚拟防火墙系统,可以灵活划分安全区

10

VPN

必须支持IKE/IPSEC协议标准,支持加密算法(DES、3DES)及数字签名算法(MD5、SHA-1),支持NAT穿越草案,支持L2TP VPN,GRE VPN等多种VPN功能

19

安全维护

支持管理员分级,可分≥4级

20

认证

支持本地认证,同时支持远端RADIUS认证

21

路由协议

支持静态路由、RIP、OSPF、策略路由

11

抗攻击能力

要能够抵抗包括Land、Smurf、Fraggle、WinNuke、Ping of Death、Tear Drop、IP Spoofing、ARP Spoofing、ARP Flooding、地址扫描、端口扫描等攻击方式在内的攻击

12

防蠕虫病毒攻击能力

防火墙要能够抵抗蠕虫病毒爆发时的DoS和DDoS攻击

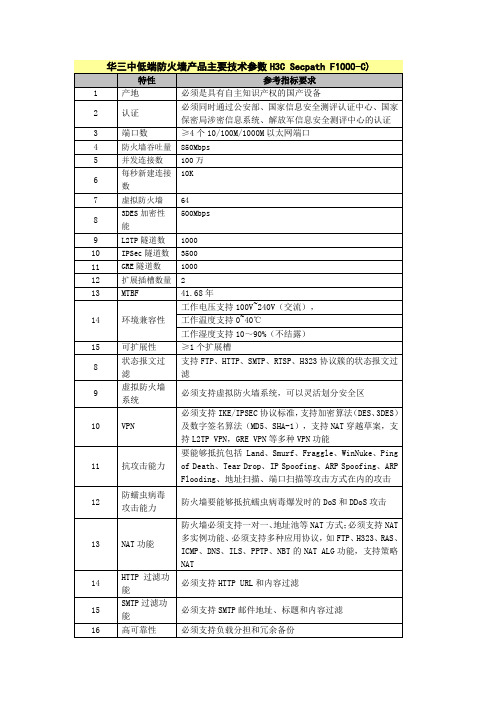

华三中低端防火墙产品主要技术参数H3C Secpath F1000-C)

特性

参考指标要求

1

产地

必须是具有自主知识产权的国产设备

2

认证

必须同时通过公安部、国家信息安全测评认证中心、国家保密局涉密信息系统、解放军信息安全测评中心的认证

3

端口数

≥4个10/100M/1000M以太网端口

4

防火墙吞吐量

850Mbps

13

NAT功能

防火墙必须支持一对一、地址池等NAT方式;必须支持NAT多实例功能、必须支持多种应用协议,如FTP、H323、RAS、ICMP、DNS、ILS、PPTP、NBT的NAT ALG功能,支持策略NAT

华三中低端防火墙产品主要技术参数H3CSecpathF1

可扩展性

≥1个扩展槽

8

状态报文过滤

支持FTP、HTTP、SMTP、RTSP、H323协议簇的状态报文过滤

9

虚拟防火墙系统

必须支持虚拟防火墙系统,可以灵活划分安全区

10

VPN

必须支持IKE/IPSEC协议标准,支持加密算法(DES、3DES)及数字签名算法(MD5、SHA-1),支持NAT穿越草案,支持L2TP VPN,GRE VPN等多种VPN功能

11

抗攻击能力

要能够抵抗包括Land、Smurf、Fraggle、WinNuke、Ping of Death、Tear Drop、IP Spoofing、ARP Spoofing、ARP Flooding、地址扫描、端口扫描等攻击方式在内的攻击

12

防蠕虫病毒攻击能力

防火墙要能够抵抗蠕虫病毒爆发时的DoS和DDoS攻击

19

安全维护

支持管理员分级,可分≥4级

20

认证

支持本地认证,同时支持远端RADIUS认证

21

路由协议

支持静态路由、RIP、OSPF、策略路由

5

并发连接数

100万

6

每秒新建连接数

10K

7

虚拟防火墙

64

8

3DES加密性能

500Mbps

9

L2TP隧道数

1000

10

IPSec隧道数

3500

11

GRE隧道数

1000

12

扩展插槽数量

2

13

MTBF

41.68年

14

环境兼容性

工作电压支持100V~240V(交流),

工作温度支持0~40℃

工作湿度支持10~90%(不结露)

华为H3C防火墙配置手册

华为防火墙USG2000实验文档要求:通过配置华为防火墙实现本地telnet 服务器能够通过NAT上网.并且,访问电信网络链路时走电信,访问网通链路时走网通.具体配置如下:华为 USG 2000Username:admin[USG2205BSR]sysname[huawei]interface GigabitEthernet[huawei-GigabitEthernet0/0/0]ipaddress 202.100.1.1[huawei-GigabitEthernet0/0/0]undo[huawei]interface GigabitEthernet 0/0/1[huawei-GigabitEthernet0/0/1]description ###conn to yidong link###[huawei-GigabitEthernet0/0/1]ip address 202.200.1.1 255.255.255.0[huawei-GigabitEthernet0/0/1]undo shutdown[huawei-GigabitEthernet0/0/1]quit[huawei]interface Vlanif 1[huawei-Vlanif1]description ###conn to local###[huawei-Vlanif1]ip address 192.168.1.1 255.255.255.0[huawei-Vlanif1]undo shutdown[huawei-Vlanif1]quit[huawei-zone-trust]undo add interface GigabitEthernet 0/0/1[huawei-zone-trust]add interface Vlanif[huawei]firewall zone name[huawei-zone-dianxin]set priority 4[huawei-zone-dianxin]add interface GigabitEthernet 0/0/0[huawei-zone-dianxin]quit[huawei-zone-yidong]set priority 3[huawei-zone-yidong]add interface GigabitEthernet 0/0/1[huawei-zone-yidong]quit[huawei]acl number[huawei-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255[huawei-acl-basic-2000]quit[huawei]firewall interzone trust[huawei-interzone-trust-dianxin]packet-filter 2000 outbound[huawei-interzone-trust-dianxin]nat outbound 2000 interface GigabitEthernet 0/0/0[huawei-interzone-trust-dianxin]quit[huawei-interzone-trust-yidong]nat outbound 2000 interface GigabitEthernet 0/0/1[huawei-interzone-trust-yidong]quit[huawei]user-interface vty 0 4[huawei-ui-vty0-4]authentication-mode password[huawei-ui-vty0-4]quit[huawei]ip route-static 0.0.0.0 0.0.0.0 202.100.1.2[huawei]ip route-static …… …… 202.200.1.2[huawei]ip route-static 222.160.0.0 255.252.0.0 202.200.1.2[huawei] firewall packet-filter default permit interzone local dianxin direction outbound[huawei] firewall packet-filter default permit interzone trust dianxin direction inbound[huawei] firewall packet-filter default permit interzone trust dianxin direction outbound[huawei] firewall packet-filter default permit interzone local yidong direction inbound[huawei] firewall packet-filter default permit interzone local yidong direction outbound[huawei] firewall packet-filter default permit interzone trust yidong direction inbound如图:电信网络、网通网络和telnet服务器配置 略!验证:内网192.168.1.2 分别PING 电信与网通.inside#ping 202.100.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 msinside#ping 202.200.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.200.1.2, timeout is 2 seconds:Current total sessions: 3icmp VPN: public -> public192.168.1.2:3[202.100.1.1:23088]-->202.100.1.2:3tcp VPN: public -> public 192.168.1.1:1024-->192.168.1.2:23icmp VPN: public -> public192.168.1.2:4[202.200.1.1:43288]-->202.200.1.2:4验证成功!!![huawei]display current-configuration 11:54:30 2010/11/06 #acl number 2000rule 10 permit source 192.168.1.0 0.0.0.255 #sysname huawei #super password level 3 cipher ^]S*H+DFHFSQ=^Q`MAF4<1!! #web-manager enable #info-center timestamp debugging date #firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outbound firewall packet-filter default permit interzone local untrust direction inboundfirewall packet-filter default permit interzone local untrust direction outbound firewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone local vzone direction inbound firewall packet-filter default permit interzone local vzone direction outbound firewall packet-filter default permit interzone local dianxin direction inbound firewall packet-filter default permit interzone local dianxin direction outbound firewall packet-filter default permit interzone local yidong direction inbound firewall packet-filter default permit interzone local yidong direction outbound firewall packet-filter default permit interzone trust untrust direction inbound firewall packet-filter default permit interzone trust untrust direction outbound firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone trust vzone direction inbound firewall packet-filter default permit interzone trust vzone direction outbound firewall packet-filter default permit interzone trust dianxin direction inbound firewall packet-filter default permit interzone trust dianxin direction outbound firewall packet-filter default permit interzone trust yidong direction inbound firewall packet-filter default permit interzone trust yidong direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound firewall packet-filter default permit interzone untrust vzone direction inbound firewall packet-filter default permit interzone untrust vzone direction outbound firewall packet-filter default permit interzone dmz vzone direction inbound firewall packet-filter default permit interzone dmz vzone direction outbound #dhcp enable#firewall statistic system enable#vlan 1#interface Cellular0/1/0link-protocol ppp#interface Vlanif1description ###conn to local###ip address 192.168.1.1 255.255.255.0 #interface Ethernet1/0/0port link-type access#interface Ethernet1/0/1port link-type access#interface Ethernet1/0/2port link-type access#interface Ethernet1/0/3port link-type access#interface Ethernet1/0/4port link-type access#interface GigabitEthernet0/0/0 description ###conn to dianxin link### ip address 202.100.1.1 255.255.255.0 #interface GigabitEthernet0/0/1 description ###conn to yidong link### ip address 202.200.1.1 255.255.255.0 #interface NULL0#firewall zone localset priority 100#firewall zone trustset priority 85add interface Vlanif1#firewall zone untrustset priority 5#firewall zone dmzset priority 50#firewall zone vzoneset priority 0#firewall zone name dianxinset priority 4add interface GigabitEthernet0/0/0#firewall zone name yidongset priority 3add interface GigabitEthernet0/0/1#firewall interzone trust dianxinpacket-filter 2000 outboundnat outbound 2000 interface GigabitEthernet0/0/0 #firewall interzone trust yidongpacket-filter 2000 outboundnat outbound 2000 interface GigabitEthernet0/0/1#aaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type web telnetlocal-user admin level 3authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##right-manager server-group#slb#ip route-static 0.0.0.0 0.0.0.0 202.100.1.2ip route-static 27.8.0.0 255.248.0.0 202.200.1.2ip route-static …… …… 202.200.1.2ip route-static 222.160.0.0 255.252.0.0 202.200.1.2#user-interface con 0user-interface tty 9authentication-mode nonemodem bothuser-interface vty 0 4user privilege level 3N专注高端,技术为王#return[huawei]N。

H3C防火墙基本配置清单

quit

[Quidway]

interface Ethernet2/0

[Quidw 123.123.123.123 255.255.255.252

[Quidway-Ethernet2/0]

nat outbound 2000

[Quidway-Ethernet2/0]

quit

[Quidway]

ip route-static 0.0.0.0 0.0.0.0 123.123.123.120 preference 60

[Quidway]

quit

<Quidway>

save

h3c防火墙配置h3c防火墙配置命令h3c防火墙配置实例h3c防火墙端口映射h3c防火墙教程h3c防火墙h3c防火墙命令h3c防火墙日志h3c交换机配置命令h3c配置

H3C防火墙基本配置清单

我们现在的监控项目中,有时会遇到网络方面的设备,参数设置。我将H3C防火墙的代理网关配置清单提供给大家参考。

配置需求:公网IP 123.123.123.123网关123.123.123.120

内网:192.168.0.1-255实际使用时候,只更换外网IP地址和网关,掩码就可以了。

使用超级终端,进入配置界面,输入以下参数即可:

<Quidway>

system-view

[Quidway]

acl number 2000

[Quidway-acl-basic-2000]

rule 0 permit source 192.168.0.0 0.0.0.255

[Quidway-acl-basic-2000]

rule 1 deny

H3C SecPath F1000-C详细参数

H3C SecPath F1000-C详细参数

切换到传统表格版

主要参数

设备类型企业级防火墙

网络端口

2*10/100/1000Mbps以太网口,2*10/100/1000Mbps以太网口,1*AUX口,1*Con

sole,2个MIM插槽

入侵检测Dos,DDoS

安全标准CE,FCC

管理支持标准网管SNMPv3,并且兼容SNMP v2c、SNMP v1,支持NTP时间同步,支持Web方式进行远程配置管理,支持Quidview BIMS系统进行设备管理,支持Quidview VPN Manager系统进行VPN业务管理和监控,命令行接口

VPN支持支持

一般参数

适用环境工作温度:0℃-45℃,相对湿度:10-95%无凝结

电源输入:100-240V ;50/60Hz,输出:12V,最大功率:100W

防火墙尺

寸

44×436×430mm

防火墙重

量

5kg

其他性能

支持外部攻击防范、内网安全、流量监控、邮件过滤、网页过滤、应用层过滤,

多种VPN业务等功能

产品特性

产品特性1 内存容量:512MB 闪存容量:16MB

主要参数

设备类型:企业级防火墙

网络端口:2*10/100/1000Mbps以太网口,2*10/100/1000Mbps以太网口,1*AUX口,1*Console,2个MIM插槽

入侵检测:Dos,DDoS。

5种配置H3C防火墙限速方法

5种配置H3C防火墙限速方法1 对网段限速例如:对内网10.10.10.0/24网段下载限速2Mb ps,每个IP下载速度不限制(但最大速度<2Mbps)。

在全局模式下:[F1000-C]qos carl 1 destin ation-ip-addres s subnet 10.10.10.1 24“10.10.10.1”是网关地址进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-Gigabi tEthe rnet0/1]qos car outbou nd carl 1 cir 2000000 cbs 2000000 ebs 0 greenpass red discar d2 对网段内所有IP限速例如:对内网10.10.10.0/24网段中每个IP下载限速200Kbps,整个网段的下载速度不限制。

在全局模式下:[F1000-C]qos carl 2 destin ation-ip-addres s subnet 10.10.10.1 24 per-addres s “10.10.10.1”是网关地址进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-Gigabi tEthe rnet0/1]qos car outbou nd carl 2 cir 200000 cbs 200000 ebs 0 greenpass3 即对网段限速,又对IP限速例如:内网10.10.10.0/24网段下载限速2Mb ps,每个IP下载限速200kbps。

在全局模式下:[F1000-C]qos carl 1 destin ation-ip-addres s subnet 10.10.10.1 24[F1000-C]qos carl 2 destin ation-ip-addres s subnet 10.10.10.1 24 per-addres s “10.10.10.1”是网关地址进入防火墙连接外网的接口:[F1000-C]int g 1/0[F1000-C-Gigabi tEthe rnet1/0]qos car inboun d carl 1 cir 2000000 cbs 2000000 ebs 0 greenpass进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-Gigabi tEthe rnet0/1]qos car outbou nd carl 2 cir 200000 cbs 200000 ebs 0 greenpass4 对某一个连续的IP地址范围限速例如:对内网IP地址10.10.10.10~10.10.10.20进行下载限速。

h3c防火墙配置简要说明

H3c f100-s配置简要说明一、通过console连接防火墙1、将机器自带的console连接线接在电脑的串口上2、在电脑里启动超级终端如参数下图、3、接通防火墙电源稍等几分钟就会看到防火墙的开机自检过程二、使用静态路由上网的防火墙配置方法1、首先将防火墙工作模式调整到“路由模式”命令:sys (回车)firewall mode route(回车)2、再建立一个acl列表命令:acl number 2000(回车)rule 0 permit source 192.168.0.0 0.0.255.255(回车)4、指定防火墙上的一个接口为外网接口并为其配置IP地址及子网掩码命令:int Ethernet 0/0 (回车)ip address 221.211.164.204 255.255.255.248(回车)nat outbound 2000(回车)5、指定防火墙上的一个接口为内网接口并为其配置IP地址及子网掩码int Ethernet 0/1 (回车)ip address 192.168.0.1 255.255.255.248(回车)6、设置默认网关,此默认网关是外网默认网关。

命令:ip route-static0.0.0.0 0.0.0.0 221.211.164.201 preference 60(回车)7、将电脑的网线与防火墙的0/1口连接、将外网网线与防火墙的0/0口连接8、将电脑的IP地址设置为192.168.0.6 子网掩码为255.255.255.248 默认网关为192.168.0.1如上步骤配置完成后,与防火墙连接的电脑就可以正常访问网络了,但其他计算机无法访问到本地电脑,如本地电脑对外提供www服务,则要进行如下配置,为内网端口0/1添加端口映射命令:int Ethernet 0/1(回车)Nat server tcp global 221.211.164.204 inside 192.168.0.6 www (回车)至此,外网可以访问本地计算机通过80端口提供的www服务了。

H3C防火墙配置说明

H3C防火墙配置说明杭州华三通信技术有限公司版权所有侵权必究All rights reserved相关配置方法:配置OSPF验证从安全性角度来考虑,为了避免路由信息外泄或者对OSPF路由器进行恶意攻击,OSPF提供报文验证功能。

OSPF路由器建立邻居关系时,在发送的报文中会携带配置好的口令,接收报文时进行密码验证,只有通过验证的报文才能接收,否则将不会接收报文,不能正常建立邻居。

要配置OSPF报文验证,同一个区域的所有路由器上都需要配置区域验证模式,且配置的验证模式必须相同,同一个网段内的路由器需要配置相同的接口验证模式与口令。

表1-29 配置OSPF验证提高IS-IS网络的安全性在安全性要求较高的网络中,可以通过配置IS-IS验证来提高IS-IS网络的安全性。

IS-IS验证特性分为邻居关系的验证与区域或路由域的验证。

配置准备在配置IS-IS验证功能之前,需完成以下任务:•配置接口的网络层地址,使相邻节点网络层可达•使能IS-IS功能配置邻居关系验证配置邻居关系验证后,验证密码将会按照设定的方式封装到Hello报文中,并对接收到的Hello报文进行验证密码的检查,通过检查才会形成邻居关系,否则将不会形成邻居关系,用以确认邻居的正确性与有效性,防止与无法信任的路由器形成邻居。

两台路由器要形成邻居关系必须配置相同的验证方式与验证密码。

表1-37 配置邻居关系验证操作命令说明进入系统视图system-view-进入接口视图interface interface-type interface-number-配置邻居关系验证方式与验证密码isis authentication-mode{ md5 | simple}[ cipher ] password [ level-1 | level-2 ] [ ip |osi ]必选缺省情况下,接口没有配置邻居关系验证,既不会验证收到的Hello报文,也不会把验证密码插入到Hello报文中参数level-1与level-2的支持情况与产品相关,具体请以设备的实际情况为准必须先使用isis enable命令使能该接口才能进行参数level-1与level-2的配置。

H3C网络设备产品参数要点

安全产品技术规范杭州华三通信技术有限公司目录1.防火墙系列 (4)1.1.M9000防火墙核心引导指标说明: (4)1.2.M9006 (4)1.3.M9010 (7)1.4.M9014 (10)1.5.新一代防火墙F50X0核心引导指标说明: (13)1.6.F5040防火墙招标参数 (13)1.7.F5020防火墙招标参数 (14)1.8.F5000-S防火墙招标参数 (16)1.9.F5000-C防火墙招标参数 (17)1.10.新一代F10X0防火墙核心引导指标说明: (19)1.11.H3C SecPath F1020防火墙招标参数 (19)1.12.H3C SecPath F1030防火墙招标参数 (21)1.13.H3C SecPath F1050防火墙招标参数 (23)1.14.H3C SecPath F1060防火墙招标参数 (25)1.15.H3C SecPath F1070防火墙招标参数 (28)1.16.H3C SecPath F1080防火墙招标参数 (30)1.17.三款新千兆防火墙核心引导指标说明: (32)1.18.F1000-E (32)1.19.F1000-E-SI (33)1.20.F1000-A-EI (35)1.21.F1000-S-AI (36)1.22.SecBlade FW Enhanced招标参数 (37)1.23.SecBlade FW招标参数 (39)1.24.SecBlade FW Lite防火墙招标参数 (41)1.25.新一代F1000-C-SI、F100-A/M-SI防火墙核心引导指标说明: (42)1.26.F1000-C-SI防火墙招标参数 (43)1.27.F100-A-SI防火墙招标参数 (44)1.28.F100-M-SI防火墙招标参数 (45)2.VPN系列................................................................................................................. 错误!未定义书签。

H3C-防火墙IP限速(工程常用)

H3C-防火墙 IP 限速(工程常用)一、下载限速1.对网段限速例如:对内网192.168.10.0/24 网段下载限速2Mbps,每个IP 下载速度不限制(但最大速度<2Mbps)。

在全局模式下:[F1000-C]qos carl 1 destination-ip-address subnet 192.168.10.1 24“192.168.10.1”是网关地址进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-GigabitEthernet0/1]qos car outbound carl 1 cir 2000000 cbs 2000000 ebs 0 green pass red discard2.对网段内所有 IP 限速例如:对内网192.168.10.0/24 网段中每个IP 下载限速200Kbps,整个网段的下载速度不限制。

在全局模式下:[F1000-C]qos carl 2 destination-ip-address subnet 192.168.10.1 24 per-address“192.168.10.1”是网关地址进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-GigabitEthernet0/1]qos car outbound carl 2 cir 200000 cbs 200000 ebs 0 green pass3.即对网段限速,又对 IP 限速例如:内网 192.168.10.0/24 网段下载限速 2Mbps,每个 IP 下载限速 200kbps。

在全局模式下:[F1000-C]qos carl 1 destination-ip-address subnet 192.168.10.1 24[F1000-C]qos carl 2 destination-ip-address subnet 192.168.10.1 24 per-address“192.168.10.1”是网关地址进入防火墙连接外网的接口:[F1000-C]int g 1/0[F1000-C-GigabitEthernet1/0]qos car inbound carl 1 cir 2000000 cbs 2000000 ebs 0 green pass 进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-GigabitEthernet0/1]qos car outbound carl 2 cir 200000 cbs 200000 ebs 0 green pass 4.对某一个连续的 IP 地址范围限速例如:对内网 IP 地址 192.168.10.10~192.168.10.100 进行下载限速。

H3C 防火墙参数

防火墙参数H3C SecPath F100-S防火墙火热促销H3C SecPath F100系列防火墙是H3C为中小型企业、分支机构、SOHO用户提供的企业级网络安全产品,包括SecPath F100-C、SecPath F100-S、SecPath F100-M、SecPath F100-A、SecPath F100-E等产品。

这些经济高效的安全产品能够全面确保企业、远程分支、零售点、门店或远程工作人员的网络安全。

其中的H3C SecPath F100-S防火墙是H3C面向企业用户开发的专业防火墙,可用于中小企业出口防火墙,也可作为中小企业、分支机构的内部防火墙设备。

(图) H3C SecPath F100-S防火墙H3C SecPath F100-S防火墙支持外部攻击防范、内网安全、流量监控、邮件过滤、网页过滤、应用层过滤等功能,能够有效的保证网络的安全;采用ASPF (Application Specific Packet Filter)应用状态检测技术,可对连接状态过程和异常命令进行检测;提供多种智能分析和管理手段,支持邮件告警,支持多种日志,提供网络管理监控,协助网络管理员完成网络的安全管理;支持多种VPN业务,如L2TP VPN、GRE VPN 、IPSec VPN、动态VPN等,可以构建多种形式的VPN;提供丰富的路由能力,支持RIP/OSPF/BGP/路由策略及策略路由;支持丰富的QoS特性,提供流量监管、流量整形及多种队列调度策略。

H3C SecPath F100-S防火墙性能参数如下:ACL: 基础ACL扩展ACL接口ACLMAC ACL支持时间段NA T :支持NAT1对1(NPA T)、PA T、地址池、NA T Server、端口映射支持双向NAT 静态NA T状态检测: 通用TCP/UDP应用FTP、SMTP、HTTP、RTSP、H323协议状态检测支持Java/ActiveX Blocking的阻断和检测功能支持分片报文部署模式: 路由透明混合内网安全:IP+MAC绑定ARP反向查询ARP欺骗检查攻击防范:SYN Flood ICMP Flood UDP Flood ARP Flood IP Spoofing支持SQL注入攻击方法的过滤功能内容过滤:SMTP邮件收件人地址、主题、内容、附件名过滤,HTTP URL、HTTP 内容过滤虚拟防火墙组播路由P2P :为不同出口定制P2P带宽、限制总带宽、基于时间的限制、支持对BT/eDonkey 限流VPN :IPSEC MPLS GREQoS :QoS管理: Web管理与网络设备统一网管命令行管理员分级TELNET SSH SNMP NTP网络层协议: VLAN 支持802.1q封装静态路由静态路由动态路由协议RIP OSPF BGP策略路由路由迭代路由进行收敛L3 Monitor 自动侦测系统日志: SYSLOG 日志NAT/ASPF/防火墙流日志支持邮件告警。

华为H3C防火墙配置命令

华为H3C防火墙配置命令H3CF100S配置172.18.100.1255.255.255.0255.255.255.0初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0 [H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1 工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ]设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

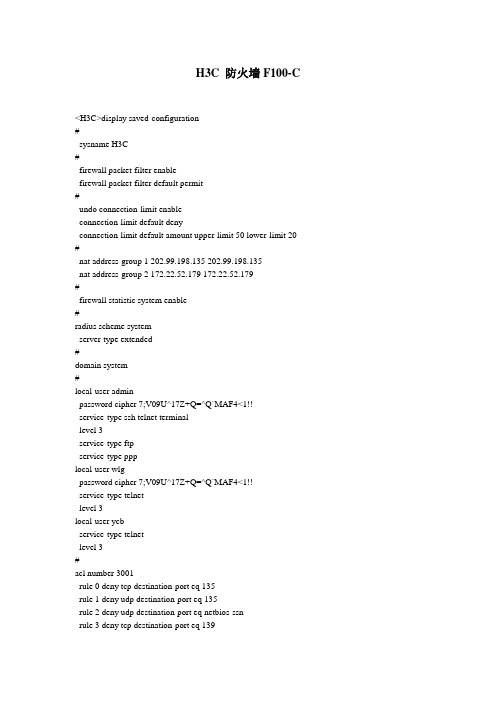

H3C 防火墙F100 基本配置

FTP server enable

#

ip route-static 0.0.0.0 0.0.0.0 202.99.198.129 preference 60

ip route-static 10.34.0.0 255.255.0.0 172.22.52.254 preference 60

ip route-static 192.168.0.0 255.255.0.0 10.10.10.1 preference 60

nat outbound 3003 address-group 2

#

interface Ethernet0/3

#

interface Encrypt1/0

#

interface NULL0

#

firewall zone local

set priority 100

#

firewall zone trust

add interface Ethernet0/0

#

firewall interzone local untrust

#

firewall interzone local DMZ

#

firewall interzone trust untrust

#

firewall interzone trust DMZ

#

firewall interzone DMZ untrust

#

firewall statistic system enable

#

radius scheme system

server-type extended

#

domain system

#

local-user admin

H3C防火墙技术介绍

H3C防火墙技术介绍H3C是一家全球领先的数字化解决方案提供商,其产品线包括网络设备、服务器、存储等硬件设备,以及网络安全、云计算、大数据等领域的软件解决方案。

在网络安全领域,H3C也提供了一系列防火墙产品和解决方案,以保护客户的网络安全和数据安全。

一、H3C防火墙产品系列H3C的防火墙产品系列涵盖了各种网络环境和需求,包括入侵检测防火墙、应用层网关防火墙、企业级安全网关等产品,能够为企业提供多层次、全方位的网络安全保护。

这些产品不仅可以实现基本的防火墙功能,还能支持VPN、IDS/IPS、反病毒、应用反抓取、网络流量控制等高级安全功能,确保网络安全性和可靠性。

二、H3C防火墙技术特点1.多层次保护:H3C防火墙技术采用多层次的安全防护机制,包括包过滤、状态检测、应用层检测、反病毒、IDS/IPS等功能,有效防范各类网络威胁和攻击。

2.灵活定制:H3C防火墙技术支持用户自定义安全策略和规则,可根据不同的网络环境和需求进行灵活配置,保障网络的安全性和畅通性。

3.高性能加密:H3C防火墙技术支持各种高性能加密算法,包括AES、DES、3DES等,确保数据的安全传输和存储。

4.高可靠性:H3C防火墙技术采用双机热备、集群部署等高可靠性架构,保证了防火墙系统的连续性和稳定性。

5.易管理性:H3C防火墙技术通过集中管理平台,实现对整个网络安全设备的统一管理,方便管理员进行安全策略的配置和监控。

6.多样连接:H3C防火墙技术支持各种网络连接方式,包括有线、无线、移动等多种连接方式,满足不同网络环境的需求。

三、H3C防火墙技术应用场景1.企业内网:H3C防火墙技术可在企业内网中起到隔离网络、监控数据流量、保护终端设备安全等作用,防范内部员工的非法操作和恶意攻击。

2.数据中心:H3C防火墙技术可以保护数据中心内部的服务器、存储等设备,防止黑客入侵、数据泄露等安全问题,确保数据的机密性和完整性。

3.云计算环境:H3C防火墙技术可以在云计算环境中实现对云端数据和应用程序的安全防护,保障云计算环境的安全性和稳定性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

吞吐量 并发连接数 每秒新建连接数 VPN加密性能 VPN加密性能

接口数量 ASM反病毒插卡 ASM反病毒插卡 NSM流量监控模块插卡 NSM流量监控模块插卡 VPN插卡模块 SSL VPN插卡模块

并发用户数(带机数量) 并发用户数( 带机数量) IPSec并发用户数 并发用户数( IPSec并发用户数(IPSec 10 VPN带机数量 带机数量) VPN带机数量) VPN在线用户数 在线用户数( SSL VPN在线用户数(SSL VPN带机数量 带机数量) VPN带机数量)

F100-C

F100-S

F100-A-SI 标准型防火 墙,作为中小 企业的内部防 火墙设备 185Mbps 50万 3000条 10/60Mbps (软/硬件) 2FE WAN+4FE LAN;1个扩展 插槽 是 是 是 300-400最 优,400-500 可选

100

-

200 50

200 100

F100-M 便准型百兆防 桌面型防火 入门型百兆防 火期那个,作 墙,SOHO、小 火墙,作为 为中小企业的 企业或分支机 SOHO、小企业 出口防火墙设 构的安全接入 的出口防火墙 备,或中型企 设备 设备 业的内部防火 墙设备 10Mbps 80Mbps 150Mbps 5万 25万 40万 500条 1000条 3000条 10/60Mbps 5Mbps 30Mbps (软/硬件)

F100-A 标准型百兆防 火墙,作为中 小企业的出口 防火墙设备, 或中型企业的 内部防火墙设 备 200Mbps 50万 3000条 10/60Mbps (软/硬件) 3FE WAN+4FE 1*10M 3FE WAN;1个 LAN;1个扩展 WAN+4FE LAN 4FE WAN 扩展插槽 插槽 否 否 是 是 否 否 是 是 否 否 是 是 100-200最 200-300最 300-400最 1-50最优, 优,200-300 优,300-400 优,400-500 50-100可选 可选 可选 可选

200 100

F100-E 增强型百兆防 火墙,作为中 小企业的出口 防火墙设备, 或中型企业的 内部防火墙 400Mbps 50万 1万 200Mbps 4FE WAN;1个 扩展插槽 否 否 是 400-500最 优,500-600 可选

F1000-C 入门型千兆防 火墙,作为大 中型企业的出 口货内部防火 墙 850Mbps 100万 1万 500Mbps 4GE WAN;2个 扩展插槽 是 是 是 500-600最 优,600-800 可选 600 500

V100-S

V1000-A

百兆VPN网 关,作为大中 千兆VPN网关, 型企业分支机 作为大中型企 构VPN网关, 业中心VPN网关 或小型企业中 心VPN网关 40Mbps 600Mbps

1FE WAN+4FE 2GE;1个扩展 LAN 插槽 否 否 否 否 是 是 -

200 -

1000 1000

F1000-A

F1000-E

F5000-A

500 200

600 500

1000 1000

SecBlande II 基于NP技术的电信 级千兆防火墙安全 插卡,可以作为大 型企业的数据中心 、内部网络安全隔 离防火墙 8Gbps 150万 5万 1Gbps -

V100-E 专业百兆SSL VPN网关,作为 大中型企业分支 机构VPN网关, 或小型企业中型 VPN网关 200Mbps 50万 1万 120Mbps 4FE;1个扩展插 槽 否 否 是 300-400最优, 400-500可选 500 300

F1000-S 入门型千兆防 火墙,作为大 中型企业的出 口或内部防火 墙 1Gbps 100万 1万 600Mbps 4GE;2个扩展 插槽 是 是 是 500-600最 优,600-800 可选

SecBlande I 基于NP技术的电 企业级千兆防 信级千兆防火墙 火墙,作为大 企业级千兆防 运营商及大型 安全插卡,可以 中型企业的出 火墙,电信级 企业级万兆防 作为大型企业的 口或内部防火 防火墙 火墙 数据中心、内部 墙 网络安全隔离防 火墙 1.5Gbps 8Gbps 40Gbps 2Gbps 100万 200万 200万 100万 3万 3万 6万 5万 600Mbps 2GE;1个扩展 插槽 是 是 是 600-800最 优,800- 1000可选 2Gbps 4GE;2个高速 扩展插槽 否 否 否 2Gbps 模块化插槽设 计 否 否 否 30Mbps -