ssh和telnet配置

路由器SSH配置详解

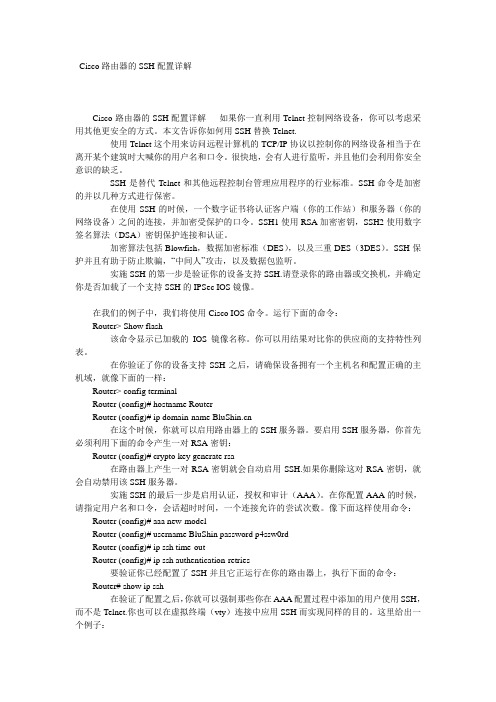

Cisco路由器的SSH配置详解Cisco路由器的SSH配置详解如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

本文告诉你如何用SSH替换Telnet.使用Telnet这个用来访问远程计算机的TCP/IP协议以控制你的网络设备相当于在离开某个建筑时大喊你的用户名和口令。

很快地,会有人进行监听,并且他们会利用你安全意识的缺乏。

SSH是替代Telnet和其他远程控制台管理应用程序的行业标准。

SSH命令是加密的并以几种方式进行保密。

在使用SSH的时候,一个数字证书将认证客户端(你的工作站)和服务器(你的网络设备)之间的连接,并加密受保护的口令。

SSH1使用RSA加密密钥,SSH2使用数字签名算法(DSA)密钥保护连接和认证。

加密算法包括Blowfish,数据加密标准(DES),以及三重DES(3DES)。

SSH保护并且有助于防止欺骗,“中间人”攻击,以及数据包监听。

实施SSH的第一步是验证你的设备支持SSH.请登录你的路由器或交换机,并确定你是否加载了一个支持SSH的IPSec IOS镜像。

在我们的例子中,我们将使用Cisco IOS命令。

运行下面的命令:Router> Show flash该命令显示已加载的IOS镜像名称。

你可以用结果对比你的供应商的支持特性列表。

在你验证了你的设备支持SSH之后,请确保设备拥有一个主机名和配置正确的主机域,就像下面的一样:Router> config terminalRouter (config)# hostname RouterRouter (config)# ip domain-name 在这个时候,你就可以启用路由器上的SSH服务器。

要启用SSH服务器,你首先必须利用下面的命令产生一对RSA密钥:Router (config)# crypto key generate rsa在路由器上产生一对RSA密钥就会自动启用SSH.如果你删除这对RSA密钥,就会自动禁用该SSH服务器。

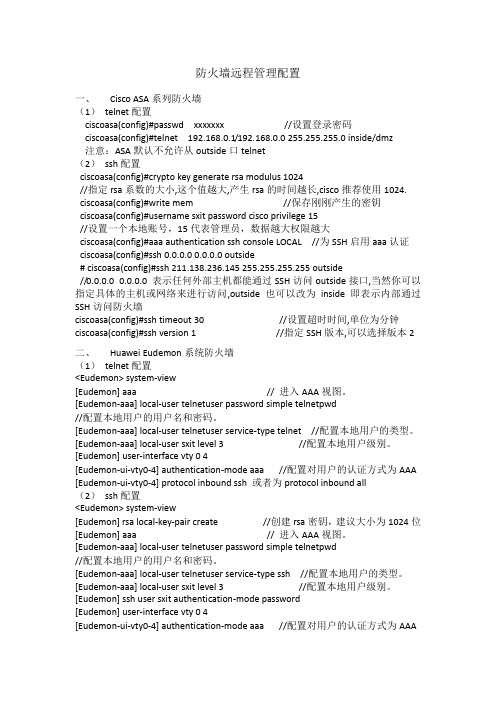

防火墙远程管理配置

防火墙远程管理配置一、Cisco ASA系列防火墙(1)telnet配置ciscoasa(config)#passwd xxxxxxx //设置登录密码ciscoasa(config)#telnet 192.168.0.1/192.168.0.0 255.255.255.0 inside/dmz注意:ASA默认不允许从outside口telnet(2)ssh配置ciscoasa(config)#crypto key generate rsa modulus 1024//指定rsa系数的大小,这个值越大,产生rsa的时间越长,cisco推荐使用1024. ciscoasa(config)#write mem //保存刚刚产生的密钥ciscoasa(config)#username sxit password cisco privilege 15//设置一个本地账号,15代表管理员,数据越大权限越大ciscoasa(config)#aaa authentication ssh console LOCAL //为SSH启用aaa认证ciscoasa(config)#ssh 0.0.0.0 0.0.0.0 outside# ciscoasa(config)#ssh 211.138.236.145 255.255.255.255 outside//0.0.0.0 0.0.0.0 表示任何外部主机都能通过SSH访问outside接口,当然你可以指定具体的主机或网络来进行访问,outside也可以改为inside即表示内部通过SSH访问防火墙ciscoasa(config)#ssh timeout 30 //设置超时时间,单位为分钟ciscoasa(config)#ssh version 1 //指定SSH版本,可以选择版本2二、Huawei Eudemon系统防火墙(1)telnet配置<Eudemon> system-view[Eudemon] aaa // 进入AAA视图。

Telnet、SSH和VNC

HandsOn

17.5 Telnet客户端的使用 客户端的使用

Windows平台 平台 Linux平台 平台

HandsOn

Windows平台 平台

平台下可以选择“ 在Windows平台下可以选择“开始”→“运行”, 平台下可以选择 开始” “运行” 在 出现的“运行”对话框中输入“ 服务器的IP 出现的“运行”对话框中输入“telnet 服务器的 地址 或域名” 然后再单击“确定”按钮。 或域名”,然后再单击“确定”按钮。 如果Telnet成功地连接到远程服务器,就会显示 成功地连接到远程服务器, 如果 成功地连接到远程服务器 登录信息并提示用户输入用户名和口令。 登录信息并提示用户输入用户名和口令。如果用 户名和口令输入正确,就能成功登录。 户名和口令输入正确,就能成功登录。用户登录 进入后就出现SHELL界面,可以执行各种命令和 界面, 进入后就出现 界面 访问系统的资源 。 HandsOn

HandsOn

SSH服务简介 服务简介

Telnet服务虽然使用方便,但由于其安全性不高,因此 服务虽然使用方便,但由于其安全性不高, 服务虽然使用方便 目前通常使用SSH(Secure Shell)代替 目前通常使用 ( )代替Telnet进行远程 进行远程 管理。 是一个在应用程序中提供安全通信的协议, 管理。SSH是一个在应用程序中提供安全通信的协议,通 是一个在应用程序中提供安全通信的协议 可以安全地访问服务器, 过SSH可以安全地访问服务器,因为 可以安全地访问服务器 因为SSH基于成熟的公钥 基于成熟的公钥 加密体系,把所有传输的数据进行加密,保证数据在传输 加密体系,把所有传输的数据进行加密, 时不被恶意破坏、泄露和篡改。 时不被恶意破坏、泄露和篡改。SSH还使用了多种加密和 还使用了多种加密和 认证方式,解决了传输中数据加密和身份认证的问题, 认证方式,解决了传输中数据加密和身份认证的问题,能 有效防止网络嗅探和IP欺骗等攻击。 有效防止网络嗅探和 欺骗等攻击。 欺骗等攻击

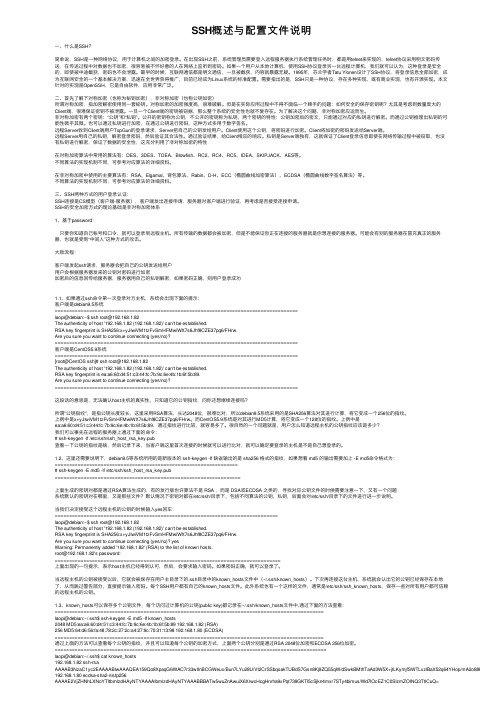

SSH概述与配置文件说明

SSH概述与配置⽂件说明⼀、什么是SSH?简单说,SSH是⼀种⽹络协议,⽤于计算机之间的加密登录。

在出现SSH之前,系统管理员需要登⼊远程服务器执⾏系统管理任务时,都是⽤telnet来实现的,telnet协议采⽤明⽂密码传送,在传送过程中对数据也不加密,很容易被不怀好意的⼈在⽹络上监听到密码。

如果⼀个⽤户从本地计算机,使⽤SSH协议登录另⼀台远程计算机,我们就可以认为,这种登录是安全的,即使被中途截获,密码也不会泄露。

最早的时候,互联⽹通信都是明⽂通信,⼀旦被截获,内容就暴露⽆疑。

1995年,芬兰学者Tatu Ylonen设计了SSH协议,将登录信息全部加密,成为互联⽹安全的⼀个基本解决⽅案,迅速在全世界获得推⼴,⽬前已经成为Linux系统的标准配置。

需要指出的是,SSH只是⼀种协议,存在多种实现,既有商业实现,也有开源实现。

本⽂针对的实现是OpenSSH,它是⾃由软件,应⽤⾮常⼴泛。

⼆、⾸先了解下对称加密(也称为秘钥加密),⾮对称加密(也称公钥加密)所谓对称加密,指加密解密使⽤同⼀套秘钥。

对称加密的加密强度⾼,很难破解。

但是在实际应⽤过程中不得不⾯临⼀个棘⼿的问题:如何安全的保存密钥呢?尤其是考虑到数量庞⼤的Client端,很难保证密钥不被泄露。

⼀旦⼀个Client端的密钥被窃据,那么整个系统的安全性也就不复存在。

为了解决这个问题,⾮对称加密应运⽽⽣。

⾮对称加密有两个密钥:“公钥”和“私钥”。

公开的密钥称为公钥,不公开的密钥称为私钥,两个密钥的特性:公钥加密后的密⽂,只能通过对应的私钥进⾏解密。

⽽通过公钥推理出私钥的可能性微乎其微。

也可以通过私钥进⾏加密,在通过公钥进⾏密码,这种⽅式多⽤于数字签名。

远程Server收到Client端⽤户TopGun的登录请求,Server把⾃⼰的公钥发给⽤户。

Client使⽤这个公钥,将密码进⾏加密。

Client将加密的密码发送给Server端。

远程Server⽤⾃⼰的私钥,解密登录密码,然后验证其合法性。

telnet配置的注意事项

telnet配置的注意事项

在配置Telnet时需要注意以下几点:

1. 安全性:由于Telnet是明文传输,所有的数据包都可以被截获并读取,因此在配置Telnet时需要考虑安全性问题。

可以通过使用SSH(Secure Shell)代替Telnet来保护数据的安全性。

2. 访问控制:Telnet服务应该设置访问控制列表(ACL)来限制用户对设备的访问权限。

可以根据用户的IP地址、用户名和密码等进行限制。

3. 密码安全性:配置Telnet时需要注意设置强密码,并定期更改密码以保证安全性。

4. 日志记录:启用Telnet日志记录可以帮助管理员跟踪和审计用户的活动。

可以记录用户登录和退出的时间、执行的命令等信息。

5. 超时设置:设置适当的超时时间可以防止用户长时间占用Telnet会话而导致资源浪费。

6. 端口分配:如果在网络中有多个设备使用Telnet服务,需要注意为每个设备分配唯一的端口号,以避免冲突。

7. 版本选择:Telnet有多个版本,如Telnet、TelnetS、TelnetWS等。

根据实际需求选择适合的版本。

8. 更新和升级:定期检查和更新Telnet软件,以确保使用的是最新的版本,并修复可能存在的安全漏洞。

9. 监控和管理:配置一个合适的监控和管理系统,用于监视和管理Telnet服务,及时发现并处理问题。

总而言之,在配置Telnet时,需要注重安全性、访问控制、密码安全性、日志记录、超时设置等方面的考虑。

通过合理的配置和管理,可以提高Telnet的安全性和可用性。

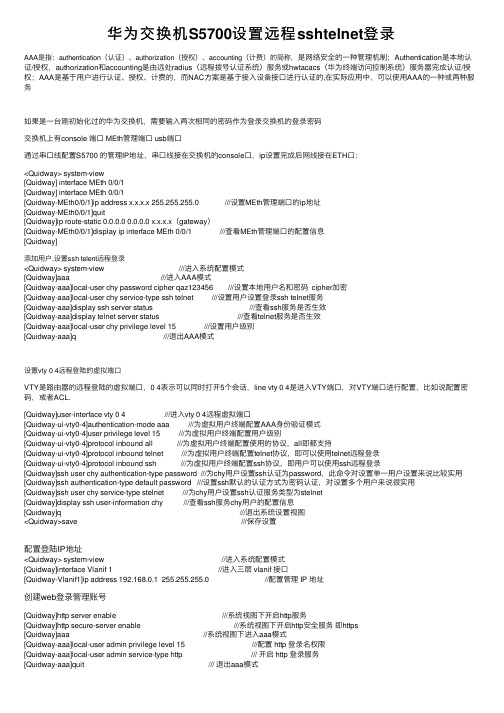

华为交换机S5700设置远程sshtelnet登录

华为交换机S5700设置远程sshtelnet登录AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是⽹络安全的⼀种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs(华为终端访问控制系统)服务器完成认证/授权;AAA是基于⽤户进⾏认证、授权、计费的,⽽NAC⽅案是基于接⼊设备接⼝进⾏认证的,在实际应⽤中,可以使⽤AAA的⼀种或两种服务如果是⼀台刚初始化过的华为交换机,需要输⼊两次相同的密码作为登录交换机的登录密码交换机上有console 端⼝ MEth管理端⼝ usb端⼝通过串⼝线配置S5700 的管理IP地址,串⼝线接在交换机的console⼝,ip设置完成后⽹线接在ETH⼝:<Quidway> system-view[Quidway] interface MEth 0/0/1[Quidway] interface MEth 0/0/1[Quidway-MEth0/0/1]ip address x.x.x.x 255.255.255.0 ///设置MEth管理端⼝的ip地址[Quidway-MEth0/0/1]quit[Quidway]ip route-static 0.0.0.0 0.0.0.0 x.x.x.x(gateway)[Quidway-MEth0/0/1]display ip interface MEth 0/0/1 ///查看MEth管理端⼝的配置信息[Quidway]添加⽤户,设置ssh telent远程登录<Quidway> system-view ///进⼊系统配置模式[Quidway]aaa ///进⼊AAA模式[Quidway-aaa]local-user chy password cipher qaz123456 ///设置本地⽤户名和密码 cipher加密[Quidway-aaa]local-user chy service-type ssh telnet ///设置⽤户设置登录ssh telnet服务[Quidway-aaa]display ssh server status ///查看ssh服务是否⽣效[Quidway-aaa]display telnet server status ///查看telnet服务是否⽣效[Quidway-aaa]local-user chy privilege level 15 ///设置⽤户级别[Quidway-aaa]q ///退出AAA模式设置vty 0 4远程登陆的虚拟端⼝VTY是路由器的远程登陆的虚拟端⼝,0 4表⽰可以同时打开5个会话,line vty 0 4是进⼊VTY端⼝,对VTY端⼝进⾏配置,⽐如说配置密码,或者ACL.[Quidway]user-interface vty 0 4 ///进⼊vty 0 4远程虚拟端⼝[Quidway-ui-vty0-4]authentication-mode aaa ///为虚拟⽤户终端配置AAA⾝份验证模式[Quidway-ui-vty0-4]user privilege level 15 ///为虚拟⽤户终端配置⽤户级别[Quidway-ui-vty0-4]protocol inbound all ///为虚拟⽤户终端配置使⽤的协议,all即都⽀持[Quidway-ui-vty0-4]protocol inbound telnet ///为虚拟⽤户终端配置telnet协议,即可以使⽤telnet远程登录[Quidway-ui-vty0-4]protocol inbound ssh ///为虚拟⽤户终端配置ssh协议,即⽤户可以使⽤ssh远程登录[Quidway]ssh user chy authentication-type password ///为chy⽤户设置ssh认证为password,此命令对设置单⼀⽤户设置来说⽐较实⽤[Quidway]ssh authentication-type default password ///设置ssh默认的认证⽅式为密码认证,对设置多个⽤户来说很实⽤[Quidway]ssh user chy service-type stelnet ///为chy⽤户设置ssh认证服务类型为stelnet[Quidway]display ssh user-information chy ///查看ssh服务chy⽤户的配置信息[Quidway]q ///退出系统设置视图<Quidway>save ///保存设置配置登陆IP地址<Quidway> system-view //进⼊系统配置模式[Quidway]interface Vlanif 1 //进⼊三层 vlanif 接⼝[Quidway-Vlanif1]ip address 192.168.0.1 255.255.255.0 //配置管理 IP 地址创建web登录管理账号[Quidway]http server enable ///系统视图下开启http服务[Quidway]http secure-server enable ///系统视图下开启http安全服务即https[Quidway]aaa //系统视图下进⼊aaa模式[Quidway-aaa]local-user admin privilege level 15 ///配置 http 登录名权限[Quidway-aaa]local-user admin service-type http /// 开启 http 登录服务[Quidway-aaa]quit /// 退出aaa模式创建vlan<Quidway>system-view ///进⼊系统配置模式[Quidway]vlan 10 ///创建vlan 10[Quidway-vlan10]quit ///退出系统配置模式[Quidway]interface Vlanif 10 ///进⼊配置vlan 10的模式[Quidway-Vlanif10]ip address 192.168.0.1 255.255.255.0 ///为vlan 10配置IP地址和掩码[Quidway-vlan10]quit ///退出系统配置模式[Quidway-GigabitEthernet0/0/2] ///进⼊端⼝2[Quidway-GigabitEthernet0/0/2]port link-type access ///端⼝类型设置为access[Quidway-GigabitEthernet0/0/2]port default vlan 10 ///将port加⼊到我们创建好的vlan 10[Quidway-GigabitEthernet0/0/2]display vlan ///查看配置的vlan信息[Quidway]q ///退出系统设置视图批量创建vlan<Quidway>system-view ///进⼊系统配置模式[Quidway]vlan batch 2 to 19 ///批量创建vlan 2-19 ,系统都会有⼀个默认的vlan 1 [Quidway]display vlan ///查看vlan信息[Quidway]q ///退出系统设置视图批量删除vlan<Quidway>system-view ///进⼊系统配置模式[Quidway]undo vlan batch 2 to 19 ///批量删除vlan 2-19 ,系统都会有⼀个默认的vlan 1[Quidway]display vlan ///查看vlan信息[Quidway]q ///退出系统设置视图批量把端⼝加⼊到vlan 10<Quidway>system-view ///进⼊系统配置模式[Quidway]interface range GigabitEthernet 0/0/1 to GigabitEthernet 0/0/6///将1⼝到6⼝添加到port-group,此处系统默认的给1⼝到6⼝添加到1个组⾥了。

路由器基本配置命令

路由器基本配置命令在网络通信中,路由器被广泛应用于连接不同的子网或网络,实现互联网的数据传输。

要使路由器正常工作,需要进行基本的配置。

本文将介绍一些常用的路由器基本配置命令,帮助读者快速了解和掌握路由器的配置过程。

一、登录路由器首先,我们需要登录路由器的管理界面,以便进行配置。

通常情况下,路由器的默认IP地址为192.168.1.1或192.168.0.1,读者可以根据自己的路由器型号来确认默认IP地址。

在浏览器的地址栏中输入路由器的IP地址,然后按下Enter键,会跳转到登录界面。

输入正确的用户名和密码,即可成功登录路由器。

二、配置路由器接口登录成功后,我们需要配置路由器的接口。

接口是路由器与其他网络设备连接的通道,通过配置接口,路由器才能正常传输数据。

以下是一些常用的配置命令:1. 接口查看命令```bashshow interfaces```该命令可以查看路由器上所有的接口信息,包括接口名称、状态、IP地址等。

通过查看接口信息,可以确认哪些接口是可用的,以及它们的IP地址等信息。

2. 配置接口IP地址命令```bashinterface fa0/0 # 进入接口配置模式ip address 192.168.1.1 255.255.255.0 # 配置接口IP地址及子网掩码no shutdown # 启用接口```以上命令将路由器的fa0/0接口配置为IP地址为192.168.1.1,子网掩码为255.255.255.0的接口,并启用该接口。

3. 配置默认网关命令```baship default-gateway 192.168.1.254```默认网关是路由器与其他网络设备进行通信的出口,需要将默认网关配置为正确的IP地址,使得数据能够正确地传输到其他网络设备。

三、配置路由接口配置完成后,我们需要配置路由,以指定数据包的转发路径。

以下是一些常用的配置命令:1. 配置静态路由命令```baship route 192.168.2.0 255.255.255.0 192.168.1.2```以上命令将192.168.2.0/24网段的数据包通过192.168.1.2这个地址进行转发。

HC路由器交换机SSH配置步骤

HC路由器交换机SSH配置步骤配置SSH(Secure Shell)是为了通过加密通信方式远程管理和维护网络设备。

下面是配置HC路由器和交换机SSH的步骤:1.登录设备首先,使用终端模拟器(如Putty、SecureCRT等)通过串口或Telnet方式登录到HC路由器或交换机。

2.进入特权模式输入用户名和密码以进入设备的用户模式。

然后,通过输入`enable`或`en`命令进入特权模式。

3.进入全局配置模式输入`configure terminal`或`conf t`命令,进入全局配置模式。

4.生成RSA密钥输入`crypto key generate rsa`命令,并选择密钥大小(通常为1024位或2048位)以生成RSA密钥对。

例如,输入`crypto key generate rsa modulus 2048`。

5.配置域名6.生成加密密钥输入`crypto key generate dsa`或`crypto key generate ecdsa`命令,根据设备支持的加密算法生成DSA或ECDSA密钥。

7.设置SSH版本输入`ip ssh version 2`命令,将SSH版本设置为2,这是较新且更安全的版本。

8.配置SSH登录方式输入`line vty 0 15`命令,进入设备的虚拟终端行配置模式。

然后,输入`login local`命令以使用本地数据库验证登录。

9.配置SSH超时时间10.配置SSH登录过期时间输入`aaa authentication login ssh local`命令,将SSH登录的过期时间设置为本地认证。

11.保存配置并退出输入`end`命令返回到全局配置模式,然后输入`write memory`或`copy running-config startup-config`命令,保存配置到闪存中。

12.测试SSH连接以上是在HC路由器和交换机中配置SSH的步骤。

配置完毕后,您将能够通过SSH安全地远程管理和维护这些网络设备。

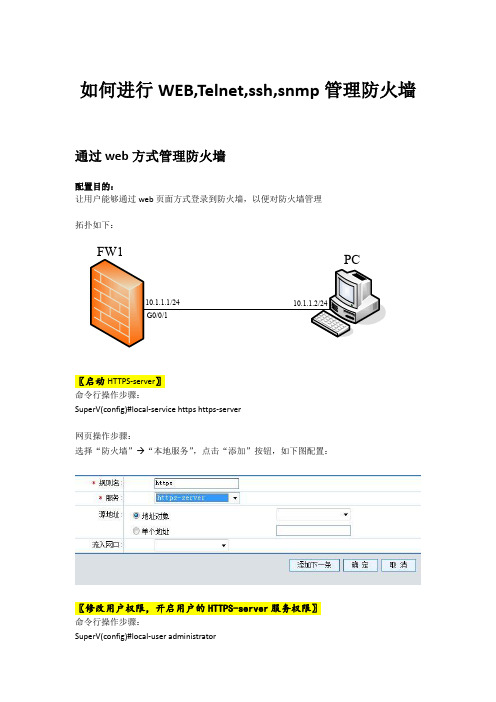

联想网御WEB,Telnet,ssh,snmp管理防火墙

SuperV(config-user-administrator)#state active SuperV(config-user-administrator)#service-type https-server SuperV(config-user-administrator)# 网页操作步骤: 选择“用户管理”“本地” ,点击“编辑”按钮,如下图配置:

如何进行 WEB,Telnet,ssh,snmp 管理防火墙

通过 web 方式管理防火墙

配置目的: 让用户能够通过 web 页面方式登录到防火墙,以便对防火墙管理 拓扑如下:

FW1

PC

10.1.1.1/24 G0/0/1 10.1.1.2/24

〖启动 HTTPS-server〗

命令行操作步骤: SuperV(config)#local-service https https-server 网页操作步骤: 选择“防火墙”“本地服务” ,点击“添加”按钮,如下图配置:

〖配置注意点〗

1、 首选确保防火墙与 pc 能 ping 通 2、 防火墙的登陆地址为:https:\\211.103.135.211:8888 3、 登陆用户名与密码默认为 administrator 登陆不上去的情况: 1、 通过 console 口活 ssh 连接到设备的命令行 2、查看本地服务是否开启了 https 服务,如果没开启请在配置视图输入命令: SuperV(config)#local-service htps https-server 3、查看用户状态是否被激活例如: local-user administrator password X/V,H.U^EJ:V1.W&H]T'[!!! level 3 state active //已经被激活,如没有显示,请敲入 state active 命令 service-type https-server service-type ssh server 确保要有标红的这个命令,如果没有按照下述方法修改 进入 config 视图 SuperV(config)#local-user administrator

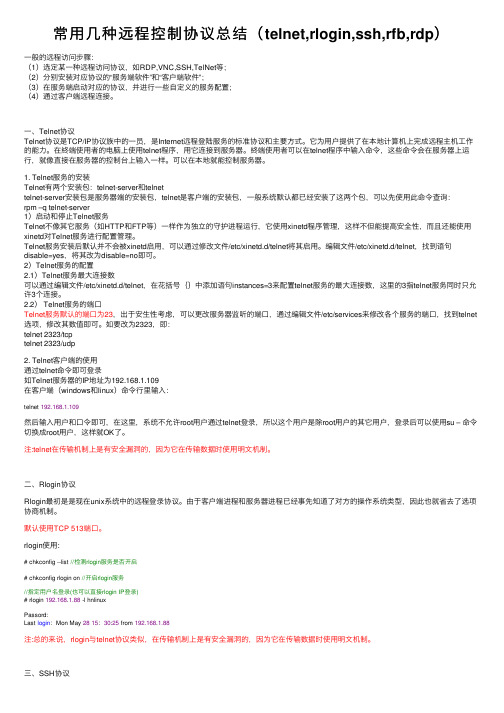

常用几种远程控制协议总结(telnet,rlogin,ssh,rfb,rdp)

常⽤⼏种远程控制协议总结(telnet,rlogin,ssh,rfb,rdp)⼀般的远程访问步骤:(1)选定某⼀种远程访问协议,如RDP,VNC,SSH,TelNet等;(2)分别安装对应协议的“服务端软件”和“客户端软件”;(3)在服务端启动对应的协议,并进⾏⼀些⾃定义的服务配置;(4)通过客户端远程连接。

⼀、Telnet协议Telnet协议是TCP/IP协议族中的⼀员,是Internet远程登陆服务的标准协议和主要⽅式。

它为⽤户提供了在本地计算机上完成远程主机⼯作的能⼒。

在終端使⽤者的电脑上使⽤telnet程序,⽤它连接到服务器。

終端使⽤者可以在telnet程序中输⼊命令,这些命令会在服务器上运⾏,就像直接在服务器的控制台上输⼊⼀样。

可以在本地就能控制服务器。

1. Telnet服务的安装Telnet有两个安装包:telnet-server和telnettelnet-server安装包是服务器端的安装包,telnet是客户端的安装包,⼀般系统默认都已经安装了这两个包,可以先使⽤此命令查询:rpm –q telnet-server1)启动和停⽌Telnet服务Telnet不像其它服务(如HTTP和FTP等)⼀样作为独⽴的守护进程运⾏,它使⽤xinetd程序管理,这样不但能提⾼安全性,⽽且还能使⽤xinetd对Telnet服务进⾏配置管理。

Telnet服务安装后默认并不会被xinetd启⽤,可以通过修改⽂件/etc/xinetd.d/telnet将其启⽤。

编辑⽂件/etc/xinetd.d/telnet,找到语句disable=yes,将其改为disable=no即可。

2)Telnet服务的配置2.1)Telnet服务最⼤连接数可以通过编辑⽂件/etc/xinetd.d/telnet,在花括号{}中添加语句instances=3来配置telnet服务的最⼤连接数,这⾥的3指telnet服务同时只允许3个连接。

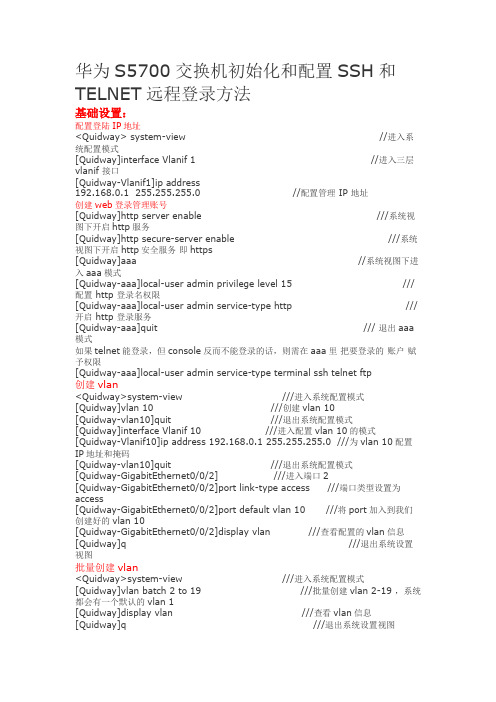

s5700常用配置

华为S5700交换机初始化和配置SSH和TELNET远程登录方法基础设置:配置登陆IP地址<Quidway> system-view //进入系统配置模式[Quidway]interface Vlanif 1 //进入三层vlanif 接口[Quidway-Vlanif1]ip address192.168.0.1 255.255.255.0 //配置管理 IP 地址创建web登录管理账号[Quidway]http server enable ///系统视图下开启http服务[Quidway]http secure-server enable ///系统视图下开启http安全服务即https[Quidway]aaa //系统视图下进入aaa模式[Quidway-aaa]local-user admin privilege level 15 ///配置 http 登录名权限[Quidway-aaa]local-user admin service-type http /// 开启 http 登录服务[Quidway-aaa]quit /// 退出aaa 模式如果telnet能登录,但console反而不能登录的话,则需在aaa里把要登录的账户赋予权限[Quidway-aaa]local-user admin service-type terminal ssh telnet ftp创建vlan<Quidway>system-view ///进入系统配置模式[Quidway]vlan 10 ///创建vlan 10[Quidway-vlan10]quit ///退出系统配置模式[Quidway]interface Vlanif 10 ///进入配置vlan 10的模式[Quidway-Vlanif10]ip address 192.168.0.1 255.255.255.0 ///为vlan 10配置IP地址和掩码[Quidway-vlan10]quit ///退出系统配置模式[Quidway-GigabitEthernet0/0/2] ///进入端口2[Quidway-GigabitEthernet0/0/2]port link-type access///端口类型设置为access[Quidway-GigabitEthernet0/0/2]port default vlan 10 ///将port加入到我们创建好的vlan 10[Quidway-GigabitEthernet0/0/2]display vlan ///查看配置的vlan信息[Quidway]q ///退出系统设置视图批量创建vlan<Quidway>system-view ///进入系统配置模式[Quidway]vlan batch 2 to 19 ///批量创建vlan 2-19 ,系统都会有一个默认的vlan 1[Quidway]display vlan ///查看vlan信息[Quidway]q ///退出系统设置视图批量删除vlan<Quidway>system-view ///进入系统配置模式[Quidway]undo vlan batch 2 to 19 ///批量删除vlan 2-19 ,系统都会有一个默认的vlan 1[Quidway]display vlan ///查看vlan信息[Quidway]q ///退出系统设置视图批量把端口加入到vlan 10<Quidway>system-view ///进入系统配置模式[Quidway]interface range GigabitEthernet 0/0/1 to GigabitEthernet 0/0/6///将1口到6口添加到port-group,此处系统默认的给1口到6口添加到1个组里了。

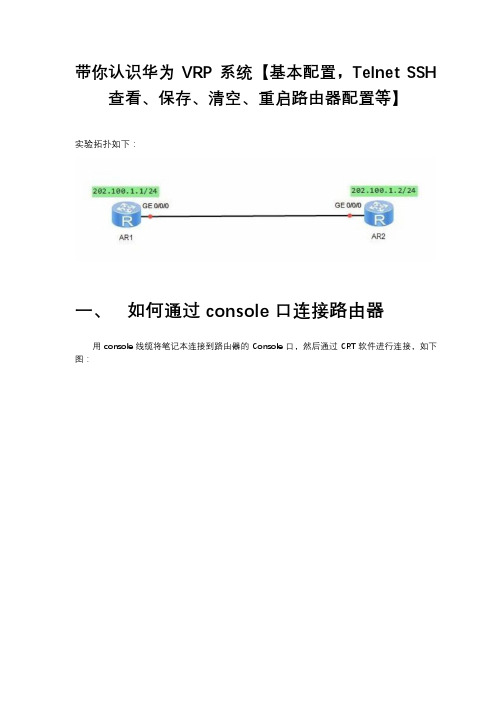

带你认识华为 VRP 系统【基本配置,Telnet SSH 查看、保存、清空、重启路由器配置等】

带你认识华为VRP 系统【基本配置,Telnet SSH 查看、保存、清空、重启路由器配置等】实验拓扑如下:一、如何通过 console 口连接路由器用 console 线缆将笔记本连接到路由器的 Console 口,然后通过 CRT 软件进行连接,如下图:在输入信息后输入“?”可查看以输入的字母开头的命令。

如输入“dis?”,设备将输出所有以 dis 开头的命令。

在输入的信息后增加空格,再输入“?”,这时设备将尝试识别输入的信息对应的命令,然后输出该命令的其他参数。

例如输入“dis ?”,如果只有display 命令是以dis 开头的,那举设备将输出 display 命令的参数,如上所示;如果以 dis 开头的命令还有其他的,设备将报错。

另外可以使用键盘上 Tab 键补全命令,比如键入“dis”后,按键盘“Tab”键可以将命令补全为“display”。

如有多个以“dis”开头的命令存在,则在多个命令间循环切换。

命令在不发生歧的情况下可以使用简写,如“display”可以简写为“dis”或“disp”等,“interface”可以简写为“int”或“inter”等<Huawei>?User view commands:arp-ping ARP-pingautosave <Group> autosave command groupbackup Backup informationcd Change current directoryclear <Group> clear command groupclock Specify the system clockcls Clear screencompare Compare configuration filecopy Copy from one file to anotherdebugging <Group> debugging command groupdelete Delete a filedialer Dialerdir List files on a filesystemdisplay Display informationfactory-configuration Factory configuration<Huawei>display ?Cellular Cellular interfaceaaa AAAaccess-user User access<Huawei>display version =====显示设备版本号、型号、启动时间Huawei Versatile Routing Platform SoftwareVRP (R) software, Version 5.130 (AR2200 V200R003C00)Copyright (C) 2011-2012 HUAWEI TECH CO., LTDHuawei AR2220 Router uptime is 0 week, 0 day, 0 hour, 7 minute BKP 0 version information:1. PCB Version : AR01BAK2A VER.NC2. If Supporting PoE : No3. Board Type : AR2220二、配置设备console 密码、主机名、时间、时区、baner<Huawei>system-view ====进入系统视图(相当于思科的全局配置模式)Enter system view, return user view with Ctrl+Z.[Huawei][Huawei]quit or return ====退出系统视图<Huawei>[Huawei]sysname R1 ===配置主机名[R1][R1]header login information "Welcome to R" ====配置登录 banner,如 telnet 等[R1]header shell information "Welcome to HW" ====配置登录 banner,如 console<R1>quitConfiguration console exit, please press any key to log onWelcome to HW<R1>[R1]user-interface console 0====进入 console 口,默认无密码[R1-ui-console0]authentication-mode passwordPlease configure the login password (maximum length 16):5 ====选择密码长度[R1-ui-console0]set authentication password cipher cisco ====配置一个密文形式密码(可以选择明文,命令为 simple)[R1-ui-console0]idle-timeout 3 20 ====配置空闲超时时间 3 分 20 秒,默认 10 分钟<R1>quitConfiguration console exit, please press any key to log onWelcome to RLogin authenticationPassword:Welcome to HW<R1>display clock ====显示系统时间2014-05-11 20:02:17SundayTime Zone(Indian Standard Time) : UTC-05:13Daylight saving time :Name : Day Light Saving TimeRepeat mode : repeatStart year : 2005End year : 2005Start time : 09-01 12:32:05End time : 11-23 12:32:05Saving time : 00:00:00<R1>clock timezone GMT add 08:00:00 ====配置系统时区,中国为+8 区<R1>clock datetime 22:59:00 2014-05-11 ====配置系统时间[R1]super password cipher password ====配置密文 super 密码,防止非法用户权限提升[R1]display current-configuration | include super ====显示 super 密码配置super password level 3 cipher %$%$$#q^6$-.B<#>7NFN%4"D,&Qs%$%$三、配置接口地址与 telnet、SSH[R1]display ip interface brief ====查看接口状态*down: administratively down^down: standby(l): loopback(s): spoofingThe number of interface that is UP in Physical is 1The number of interface that is DOWN in Physical is 3The number of interface that is UP in Protocol is 1The number of interface that is DOWN in Protocol is 3Interface IP Address/Mask Physical ProtocolGigabitEthernet0/0/0 unassigned down downGigabitEthernet0/0/1 unassigned down downGigabitEthernet0/0/2 unassigned down downNULL0 unassigned up up(s)R1]display interface g0/0/0 ====查看接口详细信息GigabitEthernet0/0/0 current state : DOWNLine protocol current state : DOWNDescription:HUAWEI, AR Series, GigabitEthernet0/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet protocol processing : disabledIP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fcb9-1ed3 Last physical up time : -Last physical down time : 2014-05-11 19:24:17 UTC-05:13Current system time: 2014-05-11 23:14:22Port Mode: FORCE COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 0 bits/sec, 0 packets/secLast 300 seconds output rate 0 bits/sec, 0 packets/secInput peak rate 0 bits/sec,Record time: -Output peak rate 0 bits/sec,Record time: -Input: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%[R1]interface g0/0/0 ====进入接口模式(注:默认接口状态为 UP,可以使用命令 shutdown 关闭接口,用 restart 命令开启)[R1-GigabitEthernet0/0/0]ip address 202.100.1.1 255.255.255.0<R1>display ip int briGigabitEthernet0/0/0 202.100.1.1/24 up upGigabitEthernet0/0/1 unassigned down downGigabitEthernet0/0/2 unassigned down downNULL0 unassigned up up(s)[R1-GigabitEthernet0/0/0]ping 202.100.1.2PING 202.100.1.2: 56 data bytes, press CTRL_C to breakReply from 202.100.1.2: bytes=56 Sequence=1 ttl=255 time=20 msReply from 202.100.1.2: bytes=56 Sequence=2 ttl=255 time=10 mstelnet 配置【基于密码与用户名密码 2 种方式】[R1]user-interface vty 0 4 ====进入线下模式[R1-ui-vty0-4]set authentication password cipher password ====配置加密密码为 password<R1>display telnet server status ====查看telnet server 状态TELNET IPV4 server :Enable TELNET IPV6 server :Enable TELNET server port :23配置用户名+密码认证方式[R1]user-interface vty 0 4[R1-ui-vty0-4]authentication-mode aaa[R1-ui-vty0-4]quit[R2]aaa[R2-aaa]local-user user password cipher password privilege level 15[R2-aaa]local-user cisco service-type telnetSSH 配置[R1]rsa local-key-pair create ====生成 RSA 密钥The key name will be: Host% RSA keys defined for Host already exist.Confirm to replace them? (y/n)[n]:yThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Input the bits in the modulus[default = 512]:1024Generating keys... ................................................................................[R1]display rsa local-key-pair public ====查看生成 RSA 密钥[R1]user-interface vty 0 4[R1-ui-vty0-4]authentication-mode aaa[R1-ui-vty0-4]protocol inbound ssh[R1-ui-vty0-4]quit[R1][R1-aaa]local-user sshuser password cipher cisco ====创建 SSH 登陆用户名与密码Info: Add a new user.[R1-aaa]local-user sshuser service-type ssh[R1-aaa]quit[R1-aaa]local-user sshuser privilege level 15[R1]stelnet server enable ====启用 Stelnet 功能Info: Succeeded in starting the STELNET server.[R1]ssh user sshuser authentication-type password ====配置SSH 登陆用户名服务类型Authentication type setted, and will be in effect next time[R1]display ssh server status ====查看 SSH 服务状态SSH version :1.99SSH connection timeout :60 secondsSSH server key generating interval :0 hoursSSH Authentication retries :3 timesSFTP Server :DisableStelnet server :Enable[R1]display ssh user-information ====查看SSH 登陆用户状态-------------------------------------------------------------------------------Username Auth-type User-public-key-name -------------------------------------------------------------------------------sshuser password null四、查看、保存、清空、重启路由器[R1]display current-configuration ====查看路由器当前配置信息[V200R003C00]#sysname R1<R1>save ====保存路由器当前配置信息The current configuration will be written to the device.Are you sure to continue? (y/n)[n]:yIt will take several minutes to save configuration file, please wait......Configuration file had been saved successfullyNote: The configuration file will take effect after being activated<R1>startup saved-configuration iascfg.zip ====配置下次启动加载配置文件This operation will take several minutes, please wait.........Info: Succeeded in setting the file for booting system<R1<R1>display startup ====查看下次启动加载配置文件MainBoard:Startup system software: sd1:/ar2220_Next startup system software: sd1:/ar2220_Backup system software for next startup: nullStartup saved-configuration file: nullNext startup saved-configuration file: sd1:/iascfg.zipStartup license file: nullNext startup license file: null<R1>reset saved-configuration ====清空配置This will delete the configuration in the flash memory.The device configurations will be erased to reconfigure.Are you sure? (y/n)[n]:yClear the configuration in the device successfully<R1>reboot ====重启路由器Info: The system is comparing the configuration, please wait.Warning: All the configuration will be saved to the next startup configuration. Continue ? [y/n]:n 这里选择不保存,否则配置又存在了System will reboot! Continue ? [y/n]:yInfo: system is rebooting ,please wai t。

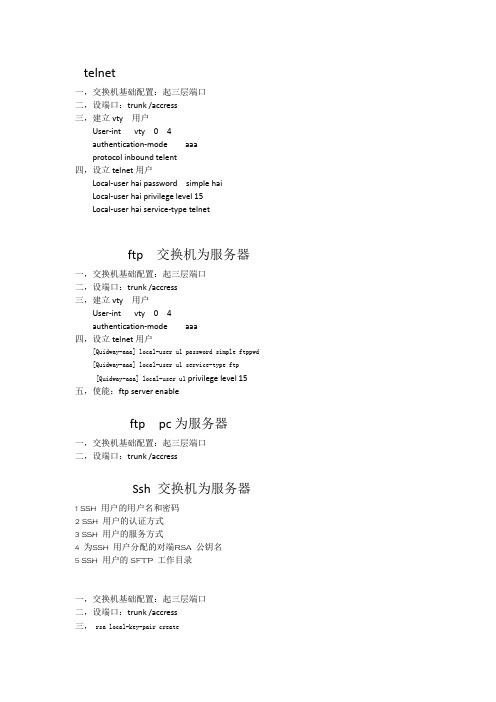

h3c中telnet ftp ssh 上传下载步骤

telnet一,交换机基础配置:起三层端口二,设端口:trunk /accress三,建立vty 用户User-int vty 0 4authentication-mode aaaprotocol inbound telent四,设立telnet用户Local-user hai password simple haiLocal-user hai privilege level 15Local-user hai service-type telnetftp 交换机为服务器一,交换机基础配置:起三层端口二,设端口:trunk /accress三,建立vty 用户User-int vty 0 4authentication-mode aaa四,设立telnet用户[Quidway-aaa] local-user u1 password simple ftppwd [Quidway-aaa] local-user u1 service-type ftp[Quidway-aaa] local-user u1 privilege level 15 五,使能:ftp server enableftp pc为服务器一,交换机基础配置:起三层端口二,设端口:trunk /accressSsh 交换机为服务器1 SSH 用户的用户名和密码2 SSH 用户的认证方式3 SSH 用户的服务方式4 为SSH 用户分配的对端RSA 公钥名5 SSH 用户的SFTP 工作目录一,交换机基础配置:起三层端口二,设端口:trunk /accress三, rsa local-key-pair create四,建立vty 用户User-int vty 0 4authentication-mode aaaprotocol inbound ssh五,设立ssh用户[Quidway-aaa] local-user hai password simple huawei[Quidway-aaa] local-user hai service-type ssh[Quidway-aaa] local-user hai privilege level 15六,验证方式ssh user hai authentication-type password,对SSH 用户配置Password 验证方式。

ubunut环境下配置Telnet与SSH服务

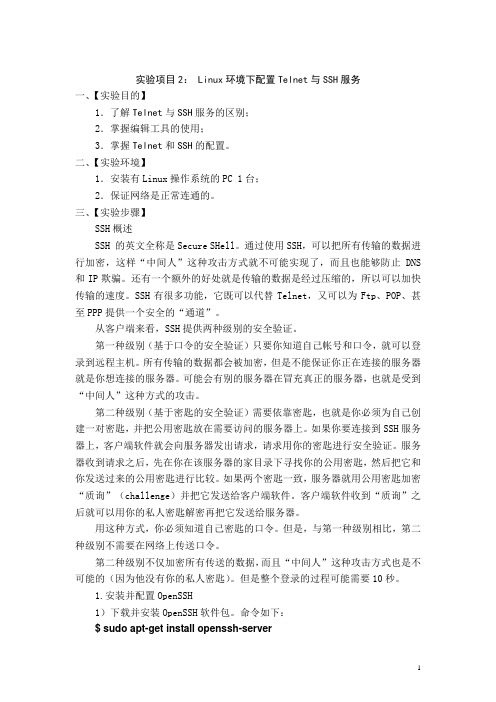

实验项目2: Linux环境下配置Telnet与SSH服务一、【实验目的】1.了解Telnet与SSH服务的区别;2.掌握编辑工具的使用;3.掌握Telnet和SSH的配置。

二、【实验环境】1.安装有Linux操作系统的PC 1台;2.保证网络是正常连通的。

三、【实验步骤】SSH概述SSH 的英文全称是Secure SHell。

通过使用SSH,可以把所有传输的数据进行加密,这样“中间人”这种攻击方式就不可能实现了,而且也能够防止DNS 和IP欺骗。

还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。

SSH有很多功能,它既可以代替Telnet,又可以为Ftp、POP、甚至PPP提供一个安全的“通道”。

从客户端来看,SSH提供两种级别的安全验证。

第一种级别(基于口令的安全验证)只要你知道自己帐号和口令,就可以登录到远程主机。

所有传输的数据都会被加密,但是不能保证你正在连接的服务器就是你想连接的服务器。

可能会有别的服务器在冒充真正的服务器,也就是受到“中间人”这种方式的攻击。

第二种级别(基于密匙的安全验证)需要依靠密匙,也就是你必须为自己创建一对密匙,并把公用密匙放在需要访问的服务器上。

如果你要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求用你的密匙进行安全验证。

服务器收到请求之后,先在你在该服务器的家目录下寻找你的公用密匙,然后把它和你发送过来的公用密匙进行比较。

如果两个密匙一致,服务器就用公用密匙加密“质询”(challenge)并把它发送给客户端软件。

客户端软件收到“质询”之后就可以用你的私人密匙解密再把它发送给服务器。

用这种方式,你必须知道自己密匙的口令。

但是,与第一种级别相比,第二种级别不需要在网络上传送口令。

第二种级别不仅加密所有传送的数据,而且“中间人”这种攻击方式也是不可能的(因为他没有你的私人密匙)。

但是整个登录的过程可能需要10秒。

1.安装并配置OpenSSH1)下载并安装OpenSSH软件包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

[H3C]local-user admin

[H3C-luser-admin]service-type telnet

level 3

[H3C-luser-admin]password simple admin

quit

3、在VTY接口下指定用SSH协议登陆

user-interface vty 0

authentication-mode scheme

protocol inbound ssh

quit

有时需要的命令

ssh authentication-type default password

设置登录级别:

[H3C-ui-vty0-4]user privilege level 3 Βιβλιοθήκη SSH开启 1、生成密钥

rsa local-key-pair create 或 public-key local create rsa

2、创建SSH用户

local-user admin

password cipher/hash admin

service-type ssh

level 3

ssh service enable

看需要配置。配置SSH用户admin的服务类型为Stelnet,认证方式为password认证。

[Switch] ssh user admin service-type stelnet authentication-type password

TELNET 远程登录设置

进入vty 0 4接口:

[H3C]user-interface vty 0 4

设置密码模式:

[H3C-ui-vty0-4]authentication-mode password/scheme

设置密码如果设为password:

[H3C-ui-vty0-4]set authentication password cipher|simple admin

1.<H3C>system-view

[H3C] interface Vlan-interface 1

[H3C-Vlan-interface1] ip address 10.10.3.254 255.255.0.0

2.启动Telnet服务器

[H3C]telnet server enable