WatchGuard--日志服务器

WatchGuard--快速安装向导

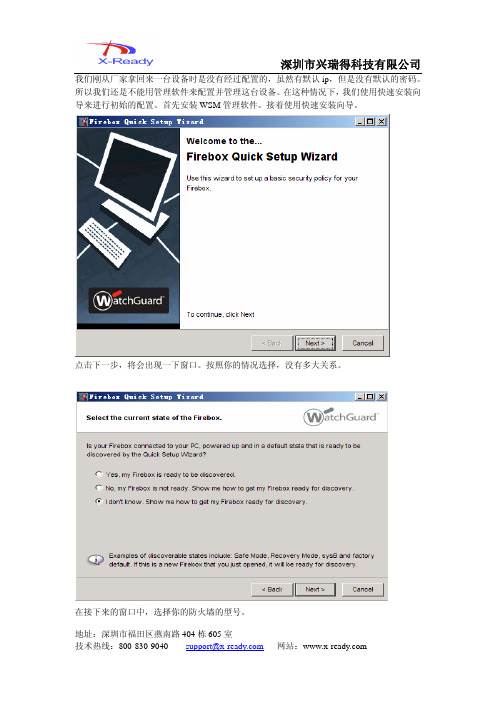

地址:深圳市福田区燕南路404栋605室我们刚从厂家拿回来一台设备时是没有经过配置的,虽然有默认ip ,但是没有默认的密码。

所以我们还是不能用管理软件来配置并管理这台设备。

在这种情况下,我们使用快速安装向导来进行初始的配置。

首先安装WSM 管理软件。

接着使用快速安装向导。

点击下一步,将会出现一下窗口。

按照你的情况选择,没有多大关系。

在接下来的窗口中,选择你的防火墙的型号。

地址:深圳市福田区燕南路404栋605室地址:深圳市福田区燕南路404栋605室目前最新的版本为10.2.6 。

所以推荐选择10.2 以上将你的电脑接到防火墙的Trusted 端口上。

地址:深圳市福田区燕南路404栋605室按住防火墙面板上的按钮,接着关掉电源,然后打开。

(如果你是第一次使用快速安装向导,则按住向上键,若你是想恢复一下出厂设置,则按住向下键,因为当你是第一次使用时,设备里没有feature key ,而你想恢复时,设备里有feature key )直到前面面板的指示灯出现安全模式字眼时,就可以松手,不用按住向上键了。

地址:深圳市福田区燕南路404栋605室选择pc 上的网络接口。

然后设备会自动查找。

地址:深圳市福田区燕南路404栋605室若找到设备了,就会显示设备的型号,版本号,序列号。

在这个窗口中,你可以为这个设备取个名字,方便记忆就可以,同时写上防火墙的位置,联系人。

一般我没有写。

地址:深圳市福田区燕南路404栋605室好了,现在就可以填写有点用的东西了,在这个窗口中,请你为外网口选择获取ip 地址的方式,有DHCP, PPPOE,或者使用静态的ip 地址。

按照你的具体情况而定吧!因为我是选择使用静态ip 地址的,所以它需要我填上ip 地址和默认网关。

(其实在这里都可以随便填写的,当你进入设备时还是可以改正的。

)地址:深圳市福田区燕南路404栋605室这个窗口是要你配置Trusted/optional 口的ip 地址。

网康日志中心

网康日志中心指南

日志中心

日志中心主要功能是将历史日志存储于外置存储设备中支持离线查询。

优点在于:

1. 海量存储,保持日志数据完整性。

外置的存储容量只受限于用户的外置设备存储空间。

用户可以灵活的增加存储容量以便存储更长时间的日志。

2. 支持离线查询,降低网康ICG运算负载,提升查询效率。

日志中心在NS-ICG端的配置界面如下图所示:

日志中心IP:安装了日志中心客户端的IP地址,即日志中心windows端IP地址。

日志中心认证账户名:设置NS-ICG访问日志中心数据库时所使用的帐号。

默认是icg,可以通过日志中心服务器端进行自定义。

日志中心认证密码:设置NS-ICG访问日志中心数据库时所使用的密码;默认是netentsec,可以通过日志中心服务器端进行自定义。

日志中心监听端口:设置日志中心接收NS-ICG日志数据的传送端口。

默认是9001。

可以通过日志中心服务器端进行自定义。

远程共享目录:windows端共享目录的名称。

远程目录用户:windows端共享目录的远程访问帐号。

远程目录用户密码:windows端共享目录的远程访问密码。

WatchGuard 防火墙详细介绍

(2)Web Mail & Social Networking:

gmail, hotmail, blackberry, yahoo-mail, facebook-mail

(3)Database:

db2, mysql, oracle, postgres, informix,…

(4)Protocol Commands & File Transfer:

HTTP POST, GET, PUT, DELETE, CONNECT

RPC UUID, ProgramID, FTP PUT, GET,…

(5)Others:

Toolbars, Proxies, Remote access, Media players , Encrypted connections,…

多攻击者就制造一种DoS攻击方法,对某些应用层协议进行攻击从而得到服务器的

管理权限。通过执行协议的RFC标准检测,我们可以防止这种典型的攻击。除防止

协议攻击外,我们还可以防止非法的命令调用攻击和防止大量的缓存溢出攻击。

三、模式匹配

对于拦截那些到达电脑并执行的恶意代码是非常有效果的。换句话说,就是那些包含

四、拖拽式配置分支办公室VPN部署,只需要三次点击即可连接远程办公室

VPN

隧道数

VPN总隧道数:160(WPN总隧道数:160)

一、SSL隧道:55

二、IPSec点对点隧道:50

三、IPSec点对多点隧道:55

VLAN

创建逻辑性、而非物理性网络配置,由此减低硬件要求,增强对流量类型控制,提供更好协作性,

(3)阻断IM类程序的文件传输

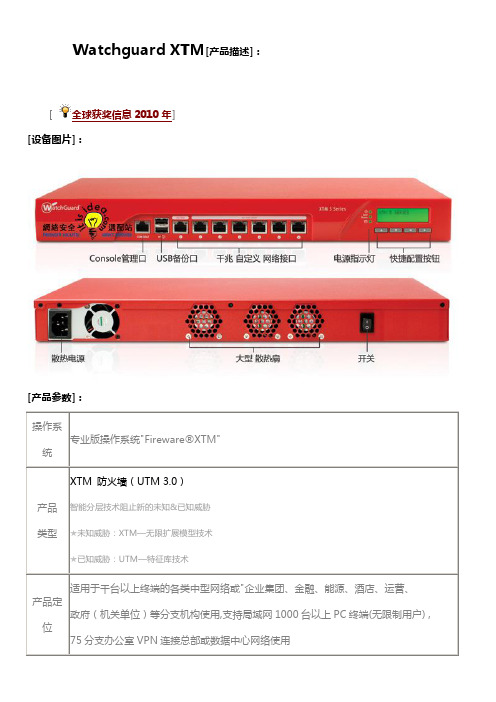

WatchGuard防火墙 XTM 介绍

这就意味着,占用较高系统资源的服务,例如入侵防御引擎,他们所处理的数据流减少了很多

模型技术

前言:当今的网络攻击、网络病毒,已经变成一种行为。

一、零日威胁保护(Zero Day Protection)

新的或未知的攻击,它们出现的时候,还没有写好相应的补丁程序或者攻击特征。

(4)网页内容过滤Web Filtering特征吞吐量:400Mpbs

(5)反垃圾邮件Anti Spam特征吞吐量:400Mpbs

二、关闭XTM保护防火墙吞吐量(防火墙+路由进出口):1.4Gpbs

三、WPN吞吐量:350Mpbs

四、SSL-VPN吞吐量:350Mpbs

五、IPsec-vpn吞吐量:350Mpbs

七、前瞻性地识别并拦截黑客

1、识别攻击

WatchGuard ILS结构的效力体现在其分布式智能分析能力。每一个层都具有分析和

报告攻击者IP地址的能力,同时可以拦截这些攻击性的IP地址通讯。这个能力应用

于大量的不同级别攻击行为,例如DoS攻击、IP选项攻击、基于PAD的协议异常

攻击,甚至被防病毒/入侵防御系统识别到的攻击等。

政府(机关单位)等分支机构使用,支持局域网1000台以上PC终端(无限制用户) ,

75分支办公室VPN连接总部或数据中心网络使用

吞吐量

性能

一、启用XTM保护设备吞吐量(XTM+UTM):400Mpbs

(1)预防御模型集吞吐量:400Mpbs

(2)反病毒Anti-Virus特征吞吐量:400Mpbs

(3)入侵防护iPS特征吞吐量:400Mpbs

自身应带有抗攻击模块,应可以抵御已知的各种类型攻击。

WatchGuard日志的建立与分析

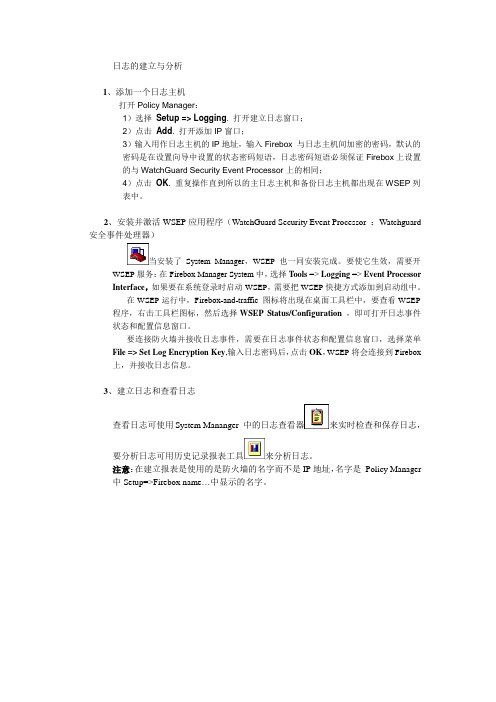

日志的建立与分析1、添加一个日志主机打开Policy Manager:1)选择Setup => Logging. 打开建立日志窗口;2)点击Add. 打开添加IP窗口;3)输入用作日志主机的IP地址,输入Firebox 与日志主机间加密的密码,默认的密码是在设置向导中设置的状态密码短语,日志密码短语必须保证Firebox上设置的与WatchGuard Security Event Processor上的相同;4)点击OK. 重复操作直到所以的主日志主机和备份日志主机都出现在WSEP列表中。

2、安装并激活WSEP应用程序(WatchGuard Security Event Processor :Watchguard 安全事件处理器)当安装了System Manager,WSEP也一同安装完成。

要使它生效,需要开WSEP服务:在Firebox Manager System中,选择Tools => Logging => Event Processor Interface,如果要在系统登录时启动WSEP,需要把WSEP快捷方式添加到启动组中。

在WSEP运行中,Firebox-and-traffic 图标将出现在桌面工具栏中,要查看WSEP 程序,右击工具栏图标,然后选择WSEP Status/Configuration,即可打开日志事件状态和配置信息窗口。

要连接防火墙并接收日志事件,需要在日志事件状态和配置信息窗口,选择菜单File => Set Log Encryption Key,输入日志密码后,点击OK,WSEP将会连接到Firebox 上,并接收日志信息。

3、建立日志和查看日志查看日志可使用System Mananger 中的日志查看器来实时检查和保存日志,要分析日志可用历史记录报表工具来分析日志。

注意:在建立报表是使用的是防火墙的名字而不是IP地址,名字是Policy Manager 中Setup=>Firebox name…中显示的名字。

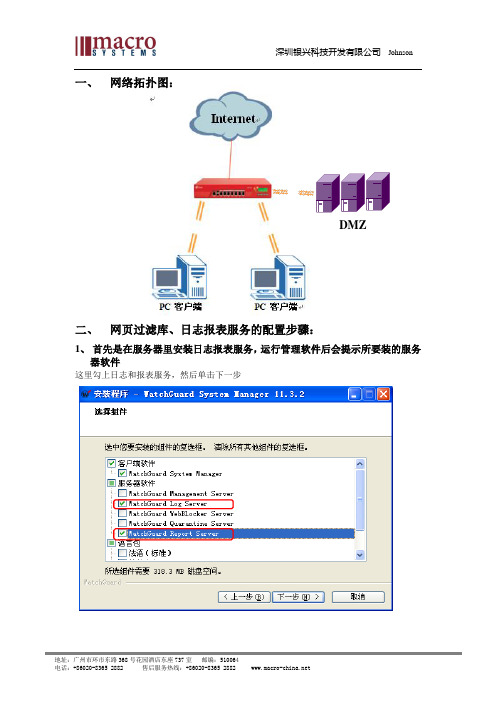

watchguard网页过滤库、日志报表服务器的安装

一、网络拓扑图:DMZ二、网页过滤库、日志报表服务的配置步骤:1、首先是在服务器里安装日志报表服务,运行管理软件后会提示所要装的服务器软件这里勾上日志和报表服务,然后单击下一步安装完成后双击屏幕右下方的按照默认配置点击下一步,然后配置登录日志报表服务器的密码(如:密码:12345678)点击下一步后配置日志报表服务器的加密密钥和日志报表存放的位置(即数据库位置),如:密钥设为:12345678,日志报表存放位置在C盘下单击下一步再单击下一步便完成了注意,日志和报表默认的数据库大小都是100G,如果服务器磁盘不够,可以把默认的数据改一下。

然后在设置下点击“日志记录”勾上“将日志消息发送到ip地址的log server”,然后点击“配置”然后点击“添加”输入刚才配置日志报表服务器的Ip地址,密钥要与刚才建立日志报表服务器是输入的加密密钥相同单击确定后保存到防火墙便可注:日志报表服务所在的服务器必须长期开着才有数据2、安装网页过滤库服务运行管理软件,安装时勾上网页过滤库服务器后单击下一步进行安装安装完成后双击屏幕右下方的按照默认配置点击下一步,然后配置登录日志报表服务器的密码(如:密码:12345678)单击下一步后选择下载网页过滤库,勾上“是”,点击下载(在确保网络连通的情况下)选择下载存放的位置后点击下载下载完成后点击确定,再按照默认单击下一步单击完成后然后打开防火墙管理软件,进行配置网页过滤,点击“激活”然后进行配置,按照默认点击“下一步”,到了配置网页过滤连接到服务器的地址时点击“添加”,然后输入刚才建立的网页过滤库服务器的Ip点击下一步后把默认的“其他”前面的勾去掉在点击下一步直到完成便可3、日志报表系统测试结果如:上网流量报表如:带宽流量统计如:病毒检测报表系统按很多种类型来分别表示的,详情看报表文档。

WatchGuard设备基础配置

防火墙OS系统安装

1

点击从所下载的程序进行安装

2

3

通过向导工具进行设备初始化

通过向导工具进行设备初始化

选择你所安装的设备型号

通过向导工具进行设备初始化

如你的设备有最新的OS可 选此项,保持设备OS不变 如你想升级OS到X个版本, (前提先要安装相应的os 在你的电脑上),可选此 项对设备的os进行强制升级

10011注意ssh端口改为4118wsm管理工具安装点击从wwwwatchguardcom所下载的程序进行安装注服务器软件可选安装123注各服务套件说明2watchguardmanagementserver多防火墙集中管理工具3watchguardlogserver日志记录服务器4watchguardwebblockerserver网页过滤服务器5watchguardquarantineserver垃圾邮件隔离服务器6watchguardreportserver报表统计服务器如只需要管理一台防火墙对其进行策略配置等只需安装watchguardsystemmanager即可1watchguardsystemmanager单防火墙管理工具服务器套件点击从wwwwatchguardcom所下载的程序进行安装防火墙os系统安装123通过向导工具进行设备初始化通过向导工具进行设备初始化选择你所安装的设备型号通过向导工具进行设备初始化如你的设备有最新的os可选此项保持设备os丌变如你想升级os到x个版本前提先要安装相应的os在你的电脑上可选此项对设备的os进行强制升级通过向导工具进行设备初始化把我们电脑不防火墙的eth1用双绞线相连进行下一步配置通过向导工具进行设备初始化参照左图先关闭防火墙的电源用手按住上翻键再开启电源待防火墙液晶屏显示recoverymode模式通过向导工具进行设备初始化选择不防火墙直连的网卡并事先设定好一个ip地址用于不防火墙初始化上传配置文件用通过向导查寻到防火墙信息注如没有查到设备信息是无法完成向导的通过向导工具进行设备初始化可对设备进行注释配置设备eth0接口类型本次我们选静态ip通过向导工具进行设备初始化设定eth0外部ipisp所提供的ip设定eth1内部ip局域网ip如内网想要配置多个网段可对eth2进行配置并且可以为内网接口网段启用dhcp进行地址分配通过向导工具进行设备初始化dns信息配置managementserver管理服务器需要license才能使用功能为管理多台防火墙可进行ipsecvpn拖拽式配置等通过向导工具进行设备初始化可设定只允许特定的计算机ip对防火墙进行管理除此之外将无法对设备进管理加入设备license密钥在wwwwatchguardcom上面注册后可获得通过向导工具进行设备初始化配置最少8位数密码状态密码与配置密码不可相同通过向导工具进行设备初始化123注设备在

WatchGuard方案参考

Firebox拥有一套全面的统一威胁管理 (UTM) 解决方案,它可提供真正预防御功能,过滤间谍软件、病毒、特洛伊木马、垃圾邮件以及混合式威胁,确保您的数据安全。

而便于配置的VPN 通道实现了网络资源的加密远程接入,而其灵活的网络功能更便于对流量和带宽进行优先顺序设置,最大限度提高了效率和网络性能。

产品主要有如下特点:主动的真正预防御Firebox X Edge 所提供的强大网络防御是基于尖端的代理技术。

它们提供了内置的主动防御系统,可抵御多种类型的攻击,包括缓冲溢出、DNS 毒害、DoS 和 DDoS。

这种独特级别的真正预防御远远优于那些单独依赖数据包过滤和基于攻击特征技术来阻挡已知威胁的产品。

在您开启Firebox 的那一瞬间,您便拥有了强大的防御。

强大的综合安全功能通过在Firebox系列中添加强大的安全方案订购,可增强关键易受攻击领域的防御,它们与内置的防御系统完美配合,形成了全面的统一威胁管理解决方案:spamBlocker:有效实时过滤近 100% 的垃圾邮件和其携带的恶意软件而不受信息的内容、格式或语言所限。

WebBlocker:通过阻止 HTTP 和 HTTPS 访问恶意或不当网络内容,提高工作效率,并降低安全风险。

网关防病毒/入侵防御服务:基于攻击特征的强大的安全保护,在网关内阻止已知的间谍软件、木马、病毒及其它基于网络漏洞的攻击。

全面的网络功能为您提供可靠、灵活的网络选项,确保您的企业、远程办公室和分支办公室始终安全、连通。

为多个外部 IP 地址提供安全防御,支持 Dynamic NAT、1:1 NAT 和 PAT通过广域网容错至辅助端口或通过串口进行拨号连接,可最大限度减少网络中断时间完全的 VPN 容错,使连接性提升至最高可靠的可配置服务质量 (QoS) 机制设置动态分配带宽的优先顺序,使 VoIP 等关键任务和有时间敏感性的流量优先于次关键业务的流量安全的远程连接拥有了 Firebox X Peak,无论远程人员身处何处,均可轻松地得到保护。

0.WG产品及服务注册及激活手册

WatchGuard®产品及服务注册指南目录如何注册一个用户3如何注册一个设备 12如何注册或更新一个服务 20如何应用一个 FEATURE KEY 26如何注册一个用户第一步在浏览器中输入/activate/ ,点击create a user profile (创建一个用户描述)第二步使用下拉菜单选择您所在的国家。

然后选择您的类型。

共有三个选项:I am a Channel Partner or Reseller(我是一名渠道商或代理商)I am a Business End-User or Customer (我是一名最终用户)Neither option describes me (没有适合我的选项)点击Continue继续。

第三步本页面由三部分组成:Contact Information, About Your Company, and User Name and Password.在Contact Information(联系方式)部分,请输入如下内容:First Name (姓名)Last NameCompany Name (公司名称)Company Address Line 1 (公司地址)Company Address Line 2 (公司地址)City (所在城市)Province (所在省份)Country (所在国家)Postal Code (邮政编码)Email Address (有效的邮件地址,最好使用公司邮箱)Phone Number (联系电话,应包含国家代码与当地区号)在About Your Company(公司情况)部分,请输入如下内容:How many people work at your company?(贵公司有多少名员工)How many office locations does your company have?(贵公司有多少分支机构)What is your company’s primary business focus?(贵公司主要的商业方向是什么?请点下拉菜单选择)Which of the following most closely describes your job title?(您的工作职务是什么?请点下拉菜单选择)Which role do you play in the purchase of network security products at your company?(您在贵公司采购网络安全设备中的任务是什么?请点下拉菜单选择)How did you learn about WatchGuard?(您是如何了结到WatchGuard公司的?)在User Name and Password(用户名与口令)部分,请输入如下内容:User Name (用户名,登录时使用)Password (口令)Confirm password (再次确认口令)注意:口令必须在6至15个字节范围内Security question (安全问题)Security answer (安全答案)如果您确认填写或修改正确,并希望得到WatchGuard的确认,点击Continue按钮。

WatchGuard XCS数据丢失防护解决方案数据表说明书

WatchGuard® Technologies, Inc.Data Loss Preventionwith WatchGuard® XCS SolutionsData Loss Prevention is buiLt into aLL WatchGuarD® Xcs aPPLiance moDeLs as a PoWerfuL business tooL for controLLinG confiDentiaLinformation as it moves acrossnetWork bounDaries. This allows you to protect the growing volume of private data that traverses your network to prevent accidental or malicious data leakage in a single solution, without the need for multiplepoint products. Data loss prevention and privacy tools give you the ability to both secure information as needed to maintain policy compliance, as well as share authorized sensitive information securely with business partners outside the company.With a WatchGuard XCS appliance, you have an automatic, extensive risk management and policyenforcement boundary of outbound content. This ensures privacy and compliance, but does not impede the flow of your legitimate electronicbusiness communications.WatchGuard XCS email security solutions automatically incorporate powerful data loss prevention (DLP) capabilities to ensure that the content of outgoing email messages is in strict accord with your organization’s confidentiality and regulatory compliance policies. Adding an XCS Web Security subscription (available for all XCS models) extends those capabilities to your web-based traffic as well, for comprehensive coverage across protocols.HOW DATA LOSS PREVENTION WITHIN YOUR CORPORATE EMAIL SYSTEM WORKSsimPLifieD anD effective PoLicy manaGementD LP Wizard guides administrators through DLP configuration controls quickly and simply, allowing you to gain privacy and compliance and define remediation actions with a few simple clicks.c entralized policy management provides a single point of administration for creating, managing and enforcing content security and data loss policies to eliminate data loss gaps.P re-defined compliance dictionaries streamline the policy-setting process for HIPAA, PCI, GLBA and other regulations, and are customizable to conform with your unique business requirements and compliance regulations.c ustom policies for groups or individuals can be set to control who can send what and to whom without impeding critical business processes. Content controls include flexible and granular tools including the ability to set complex rules and even nest rules within one another.P oWerfuL content & conteXtuaL anaLysis accurateLy Detects PoLicy vioLationsD efense-in-depth methodology scans all outbound content (including files and attachments) and inspects context of the traffic (who is sending the data, where or to whom) to determine if there is a policy violation.a ttachment scanning & control provides the ability to apply existing content scanning policies to more than 400 file attachment types. Compressed file attachments can also be scanned to ensure sensitive information does not leave the organization.a pplied intelligence learns from previously allowed content to make future decisions more accurately and faster.D ata discovery and classification tools allow you to protect known confidential or sensitive data files, thereby training the system on what to look for and subsequent remediation actions to be taken upon discovery of such data.transParent remeDiation ProviDes unParaLLeLeD controL & visibiLityi nstant-on remediation actions are instantly applied when policy violations are detected for transparent protection, control and visibility of information leaving your organization. Options include block, quarantine, allow, encrypt, blind copy, or reroute content.s eamless email encryption , easily added to your solution with a WatchGuard SecureMail Email Encryption subscription, allows you to securely transmit and receive private, sensitive, and regulated information without hindering the free flow of critical business communications.GranuLar LoGGinG anD rePortinG for auDit reQuirementsP olicy violation alerts and the remediation actions taken are triggered instantly for immediate visibility.G ranular logs and one-click administration for customizable reports of policy violations are easily accessible to meet audit requirements.ADDRESS 505 Fifth Avenue South, Suite 500, Seattle, WA 98104 WEB U.S. SALES 1.800.734.9905 InTERnATIOnAL SALES +1.206.613.0895no express or implied warranties are provided for herein. All specifications are subject to change and expected future products, features or functionality will be provided on an if and when available basis. © 2012 WatchGuard Technologies, Inc. All rights reserved. WatchGuard, the WatchGuard logo, Fireware, and LiveSecurity are either trademarks or registered trademarks of WatchGuard Technologies, Inc. in the United States and/or other countries. All other tradenames are the property of their respective owners. Part no. WGCE66739_102212WatchGuarD Xcs inteGrateD Process for Data Loss PreventionData Loss Prevention is integrated into all WatchGuard XCS models. It provides comprehensive, instant protection from information loss. The system uses an integrated process for inspection, discovery, and remediation of policy violations for outbound communications containing sensitive content.1. e xamine. Outbound communications are checked for private or sensitive data, including personal information and intellectual property.2. D etermine. The sophisticated XCS policy engine determines the appropriate action to take on a message, based on pre-defined policies. P olicies are determined by the organization using customizable templates that aggregate internal policy with compliance-driven regulationsI ndustry-specific compliance dictionaries, including dictionaries for PCI, HIPAA and GLB, help make policy generation fast and effective. 3. t ake action: Take the appropriate action on the message instantly, without the need for manual intervention. Depending on pre-defined policies, the message can be allowed, blocked, encrypted, copied to a compliance officer, stamped, returned to sender, and/or entered in the audit/log.4. r eport. It is important to be able to easily document the policies that have been implemented to enforce the regulations, as well as tracking actual message traffic to ensure compliance. XCSsolutions provide granular logs for customizable reports of violations and remediation action taken to meet audit requirements.eXtenD Data Loss Prevention to Web trafficThe Web provides many exit points for sensitive information toleave your organization, including communications sent by popmail systems (hotmail, gmail, etc.), wikis, blogs, and social networks such as Facebook. Adding a Web Security subscription extends the data loss prevention capabilities of your XCS appliance* to include HTTP traffic, for comprehensive protection across protocols.S cans content in all outbound web traffic, including attachments, for policy violations.I nspects context in which communication is sent including who is sending the data, where it is being sent, and to whom.U ses the same policies developed for your organization’s email communications to save time and ensure strong and consistent enforcement.A llows administrator to manage data loss prevention across protocols from one easy-to-use administrative console.P rovides consolidated visibility and control so you can meet stringent compliance requirements.* W eb Security subscriptions are available for all XCS models.For more information on Data Loss Prevention capabilities and our complete line of powerful WatchGuard XCS solutions, visit /xcs.Examine entire content including attachmentsDetermine if content and context is in accordance with de ned policiesMonitor and provide reports to demonstrate compliance and identify gapsDeliver content in accordance withde ned policies - send, copy, encrypt, blockPrivacy & Compliance EngineInspect - Filters Validate - Dictionaries Decide - PoliciesinteGrateD Process for Privacy anD comPLiance Protection。

Watchguard 管理

Watchguard 管理目录一、实时管理: (2)1、前面板 (3)2、流量监视器 (4)3、带宽表 (6)4、服务监视 (7)5、状态报告 (8)6、身份验证列表 (9)7、阻止的站点 (10)8、安全服务 (11)二、Hostwatch: (12)三、日志报告管理 (14)Watchguard 管理Watchguard的管理主要有三种方式:实时管理、Hostwatch和日志报告管理,以下是这三种方式的详细介绍:一、实时管理:Watchguard的实时管理主要通过Watchguard的专业软件WSM (Watchguard System Manager)完成,具体步骤如下:通过WSM连接到Firebox,然后打开Firebox System Manager1、前面板在前面板我们可以查看到以下主要信息:系统时间:当前Watchguard设备的系统时间,主要设及到日志,若发现和本地时间不同,可进行手动通步操作。

运行时间:指Watchguard从上次启动后,到当前共运行了多久。

Log Server:日志服务器,如配置了日志服务器,会显示其IP地址。

允许/拒绝的数据包:自从最后一次启动后,WG允许和拒绝包的数量。

已通过身份验证的用户:是指通过了身份验证的用户,如VPN用户连接:当前Firebox的连接数,Active表示激活的。

除了以上描述的事项外,在前面板的右半部分还可以看到Firebox的相关信息。

2、流量监视器流量监视器是Firebox管理的重要工具,在这里可以看到所有通过Firebox 的连接日志,绿色表示Allow,红色表示Deny;由于实时日志刷新很快,特别是在大网络里,为此WG提供了过滤工具在空格处,输入过滤的关键词,点击搜集便可;WG实时日志支持过滤外,还提供了一个十分好的工作,那就是实时的管理,即当你发现一个连接存在可疑,你可以直接右键阻止此连接,这在网络出现突发事件时,十分好用。

WatchGuard硬件防火墙特色介绍

WatchGuard硬件防火墙特色介绍(日志报表篇)前面我对WatchGuard硬件防火墙的特色做了初步的介绍,详情请见WatchGuard 硬件防火墙特色介绍(待续),今天将为大家介绍WatchGuard硬件防火墙强大的日志及其报表功能。

防火墙的日志功能可以为网络管理人员提供丰富的信息资源,包括各种网络活动的详细信息(时间、来源IP、目的IP、源和目的端口等)、被拦截或丢弃的数据包信息、丢弃原因等,因此日志功能的完善及强大与否决定了网络管理人员能否快速的从防火墙日志中查找问题,发现设置或策略上的错误并及时修正。

这在日常的安全管理及维护操作中是非常重要的一个环节。

几乎所有的硬件防火墙产品均有日志记录功能,从存储的位置上来区分的话,基本上有下面三种方式:一、存储在设备本身的存储器或内存当中二、将日志记录发送至第三方的SYSLOG服务器三、与设备配套专用的日志服务器系统SonicWall、FortiGate、Netscreen等防火墙均可以登陆WEB管理界面查看日志信息,或将日志记录发送至第三方的SYSLOG服务器。

存储在设备当中的日志记录,由于受设备本身容量的限制,日志信息不能保存太长时间,并且可供查看的信息相对较简单。

有些设备重启后日志记录将被重新初始化,那么用户将丢失以前的日志记录。

将日志发送至外置的SYSLOG服务器,可以将日志进行存档,并结合第三方工具进行分析。

由于常用的SYSLOG服务器只具备日志的存档能力,而不具备强大的分析及报表生成能力,因此容易造成用户查找信息,分析问题上的不便。

以SonicWall硬件防火墙为例,虽然可以直接登陆WEB管理界面查看日志记录,但设备重启后日志便丢失。

虽然可以将日志信息发送至SYSLOG服务器,但由于没有免费配套的日志分析及报表工具(ViewPoint虽然提供了日志的分析及报表生成功能,但并非免费提供给用户,用户需要另行购买该软件),因此用户也很难对过于庞大的日志记录进行分析。

服务器日志监控与异常排查方法

服务器日志监控与异常排查方法随着互联网的快速发展,服务器已经成为各个企业和组织不可或缺的重要设备。

而服务器的正常运行对于企业的稳定运营至关重要。

然而,由于各种原因,服务器可能会出现各种异常情况,如性能下降、服务中断、安全漏洞等。

为了及时发现并解决这些问题,服务器日志监控和异常排查显得尤为重要。

本文将介绍服务器日志监控的重要性以及一些常用的异常排查方法。

一、服务器日志监控的重要性1.1 提前发现问题服务器日志是记录服务器运行状态和各种操作的重要信息来源。

通过对服务器日志的监控,可以及时发现服务器运行过程中的异常情况,如异常访问、错误日志、性能瓶颈等。

及时发现问题可以有效避免问题进一步扩大,保障服务器的稳定运行。

1.2 提高故障排查效率当服务器出现故障时,通过分析服务器日志可以更快速地定位问题所在。

管理员可以根据日志信息找出故障原因,并采取相应的措施进行修复,从而缩短故障处理时间,提高故障排查效率。

1.3 提升安全性通过监控服务器日志,可以及时发现潜在的安全威胁,如恶意攻击、未授权访问等。

管理员可以根据日志信息及时采取相应的安全措施,加强服务器的安全防护,保障服务器和数据的安全。

二、服务器日志监控方法2.1 实时监控实时监控是指对服务器日志进行实时监控,及时发现服务器运行过程中的异常情况。

可以通过搭建监控系统,设置告警规则,当监控到异常情况时及时发送告警通知,管理员可以第一时间进行处理。

2.2 日志分析日志分析是指对服务器日志进行定期分析,发现潜在的问题和异常。

可以利用日志分析工具对服务器日志进行分析,找出异常访问、错误日志、性能瓶颈等问题,并生成报告进行汇总分析,为管理员提供决策依据。

2.3 日志备份日志备份是指定期对服务器日志进行备份,以防止日志丢失或被篡改。

可以将服务器日志备份到安全的地方,如云存储、外部硬盘等,确保日志的完整性和可靠性。

三、服务器异常排查方法3.1 查看系统日志系统日志是记录服务器系统运行状态和各种操作的重要信息来源。

watchguard防火墙5系统介绍

WatchGuard® XTM 5 系列

推荐用于超过 1500 用户的主要办公 室/总部 WatchGuard XTM 5 系列设备为不断 成长的中型企业提供了新级别的 高性能与高安全性。5 系列提供高达 2.3 Gbps 的防火墙吞吐量,以及包括 全面 HTTPS 检测及 VoIP 支持的安全 功能。对于希望拥有足够的空间来轻 松扩展网络安全性的组织,无需进行 成本高昂的硬件更换,便可实现更好 的性能、容纳更多的用户并获得附加 的安全性及联网功能,以满足其不断 提升的需求。 为何要购买全套解决方案? 一套 XTM 捆绑包网络安全解决方案 集成了全面的保护,同时大幅降低了 管理多个单点安全性产品所需的时间 和成本。所有的安全功能协同工作, 提供全面、综合的网络防护方案。您 的 IT 团队将有更多的时间关注网络 管理的其他领域,而您的企业可节约 支持和硬件成本。

本款 WatchGuard 安全设备

“能应对增长。 它是一款非常 优秀的硬件。”

Frank Curello GameWear 首席执行官

绿色环保技术

使用 WatchGuard® XTM 5 系列解决方案,您的网络将具备以下特点:

安全 ■ 应用层内容检查可识别并阻止状态包防火墙所无法检测出的威胁。 ■ 对 HTTP、HTTPS、FTP、SMTP、POP3、DNS、TCP/UDP 协议具有极佳的安全性,可广泛实现代理保护。 ■ 一系列安全订阅功能大大提升了对关键攻击区域的保护,以实现全面的威胁管理。 ■ 提供集成 SSL VPN 功能,可随时随地轻松访问网络。 ■ 包含 Skype 阻止功能 – 首款具有内置应用程序阻止功能的下一代产品。

状态包检测、深度应用检测、代理防火墙 HTTP、HTTPS、SMTP、FTP、DNS、TCP、POP3 阻止间谍软件、拒绝服务攻击、碎片包、格式不规范的包、 混合威胁等 H.323、SIP、呼叫建立和会话安全 WebBlocker、spamBlocker、Gateway AntiVirus、 Intrusion Prevention 服务(随安全套件提供)

WatchGuard设备基础配置

通过向导工具进行设备初始化

配置最少8位数密 码,状态密码与配 置密码不可相同

通过向导工具进行设备初始化

1 2 3

注:设备在整个升级过程会重启2次,然后可通过WSM管理软件进行管理

通过向导工具进行设备初始化

通过向导工具进行设备初始化

策略配置界面,以 下都是默认策略, 可根据自身的需要 进行修改

通过向导查寻 到防火墙信息 (注:如没有查 到设备信息是 无法完成向导 的)

通过向导工具进行设备初始化

可对设备进行注 释

配置设备Eth0接 口类型,本次我 们选静态IP

通过向导工具进行设备初始化

设定Eth0外部IP(ISP 所提供的IP)

设定Eth1内部 IP(局域网IP)

如内网想要配置多个网 段可对Eth2进行配置, 并且可以为内网接口 网段启用DHCP进行 地址分配

通过向导工具进行设备初始化

把我们电脑与防火墙的 Eth1用双绞线相连进行下 一步配置

通过向导工具进行设备初始化

参照左图先关闭防 火墙的电源,用手 按住上翻键,再开 启电源待防火墙液 晶屏显示Recovery Mode模式

通过向导工具进行设备初始化

选择与防火墙直连的 网卡,并事先设定好 一个ip地址用于与防 火墙初始化上传配置 文件用

通过向导工具进行设备初始化

DNS信息配置

Management server管理服务器 需要license才能使 用,功能为管理多 台防火墙,可进行 IPSEC VPN拖拽式 配置等

通过向导工具进行设备初始化

可设定只允许特定 的计算机IP对防火 墙进行管理,除此 之外将无法对设备 进管理

加入设备license, 密钥在 www.watchguard .com上面注册后可 获得

watchguard xtm v11.6.3 发布说明说明书

Before You Begin2WatchGuard Technologies,Inc.LocalizationAny data returned from the device operating system(e.g.log data)is displayed in English only.Additionally,all items in the Web UI System Status menu and any software components provided by third-party companies remain in English.Fireware XTM Web UIThe Web UI will launch in the language you have set in your web browser by default.The name of the currently selected language is shown at the top of each page.To change to a different language,click the language name that appears.A drop-down list of languages appears and you can select the language you want to use.WatchGuard System ManagerWhen you install WSM,you can choose what language packs you want to install.The language displayed in WSM will match the language you select in your Microsoft Windows environment.For example,if you use Windows XP and want to use WSM in Japanese,go to Control Panel>Regional and Language Options and select Japanese from the language list.Log and Report Manager,CA Manager,Quarantine Web UI,and Wireless Hotspot These web pages automatically display in whatever language preference you have set in your web browser.Release Notes3Fireware XTM and WSM v11.6.3Operating System Compatibility***4WatchGuard Technologies,Inc.Fireware XTM and WSM v11.6.3Operating System CompatibilityRelease Notes 5AuthenticationSupportThis table gives you a quick view of the types of authentication servers supported by key features of Fireware ing an authentication server gives you the ability to configure user and group-based firewall and VPN policies in your XTM device configuration.With each type of third-party authentication server supported,you can specify a backup server IP address for failover.—Fully supported by WatchGuard—Not yet supported,but tested with success by WatchGuard customers122Mobile VPN with IPSec/Shrew Soft 3–Mobile VPN with IPSec for iPhone/iPad iOS and Mac OS XMobile VPN with IPSec for Android devices –Mobile VPN with SSL for Windows 44Mobile VPN with SSL for Mac 5Mobile VPN with PPTP––N/ABuilt-in Authentication Web Page on Port 4100Windows Single Sign-On Support (with or without client software)––––Terminal Services Manual Authentication Terminal Services Authentication with Single Sign-On6––––Citrix Manual Authentication1.Active Directory support includes both single domain and multi-domain support,unless otherwise noted.2.RADIUS and SecurID support includes support for both one-time passphrases and challenge/responseauthentication integrated with RADIUS.In many cases,SecurID can also be used with other RADIUS implementations,including Vasco.3.The Shrew Soft client does not support two-factor authentication.4.Fireware XTM supports RADIUS Filter ID 11for group authentication.5.PIN +Tokencode mode is supported.Next Tokencode mode and SMS OneTimePasswords are notsupported.6.Only single domain Active Directory configurations are supported.Fireware XTM and WSM v11.6.3Operating System Compatibility6WatchGuard Technologies,Inc.Downloading SoftwareRelease Notes7Downloading Software8WatchGuard Technologies,Inc.Upgrade from Fireware XTM v11.x to v11.6.3Release Notes9Upgrade your FireCluster to Fireware XTM v11.6.310WatchGuard Technologies,Inc.Downgrade InstructionsResolved IssuesResolved IssuesLogging&Reportingl The unnecessary log message"block_dump:Select timed out"has been removed.[66635]l The unnecessary log message"miiGetLinkStatus"no longer shows when a network bridge is enabled.[41811]l The web service file"LogService.wsdl"is now accessible for Eclipse setup.[69869]l Reports generated with UTF-8encoding no longer contain corrupted characters.[66584]Proxies and Security Servicesl This release resolves an issue with IPS and the HTTP proxy that caused NAT exhaustion in some customer environments.[66246]l A problem that caused XTM device instability when the SIP ALG was in use has been resolved in this release.[68312]l A problem that caused ActiveFTP to fail in some customer environments has been resolved.[65848] l This issue resolves an issue that caused some XTM devices to crash during heavy mail traffic.[66428] l XTM devices no longer try to update Gateway AV and IPS signatures when these features are not licensed.[66415]Authenticationl SSO exceptions added as an IP Range now operate correctly.[68986]l SSO exceptions no longer incorrectly trigger when the last octet of an IP address matches a configured exception.[68344]Networkingl A problem that caused Policy-Based Routing to fail when the interface was not down has been resolved.[67116]l This release resolves an issue that could cause an interface to fail.[68554]l A problems that caused some XTM devices to periodically fail to pass network traffic has been fixed.[65179]l Static routes no longer fail when multi-WAN and PPPoE are both enabled.[68090]l An interfaced configured to use PPPoE no longer waits for a multi-WAN failover to occur before it requests a new IP address.[68232]l This release resolves an issue that caused outbound traffic to fail after a multi-WAN failover.[68183] l Multi-WAN now works correctly on XTM2050devices configured with ETH16-19as external interfaces.[68405]FireClusterl This release resolves some memory management issues that caused FireCluster instability.[68026] l This release resolves a crash issue that caused a FireCluster member failover in an active/passive FireCluster.[66872]VPNl Branch office VPN tunnels no longer fail when a PPPoE interface goes down.[68639]l This release resolves several IKE process crashes that caused failure for Mobile VPN with IPSec and Branch Office VPN.[68118,69625,67961,67881,68237]Resolved Issuesl Branch office VPN tunnels no longer fail when a dynamically assigned external IP address on the XTM device changes.[68163,68910,68188]l This release resolves an issuethat causedbranch officeVPN tunnels tofail topass traffic.[69090,67819] l A large number of active branch office VPN tunnels no longer causes a CPU spike.[68886]l A memory leak that occurred when a large number of branch office VPN tunnels were active has been fixed.[66200]l This release resolves an issue that caused branch office VPN tunnels to stop passing traffic.[67921] l Branch office VPN tunnel routes configured to use1-to-1NAT now operate correctly with Multi-WAN.[67001]l This release resolves an issue that caused branch office VPNs to fail after a Fireware XTM OS upgrade.[68247]l The IKE process now remains stable when Mobile VPN with IPSec connections that use the Safenet client are disconnected.[66772]XTMvl Network connectivity no longer fails after you upgrade the Fireware XTM OS on an XTMv installation.[69500]l XTMv appliances with PPPoE configured no longer lose network routes after a reboot.[69492]Known Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsUsing the CLITechnical Assistance。

WatchGuard Firebox X Core防火墙 说明书

Firebox ® X Core™WatchGuard ®产品介绍高级多层安全防御Firebox X Core 是在智能分层架构的基础上开发而来。

在此架构中,各安全保护层共同加强整体防御功能,同时层与层之间的协作通信减少并优化了处理过程。

因此,您无需牺牲网络性能即可获得安全防御。

预防御在软件安全漏洞使新型的网络攻击变为可能的形势下,Firebox X Core 的内置式预防御随时准备保障您客户网络的安全。

这些预防御功能包括先进的代理技术,能够在新威胁出现之时就加以分辨和阻止,保障您能够不受影响,顺利开展业务。

直观的集中管理WatchGuard® System Manager (WSM)提供直观的图形化用户界面,用于管理Firebox X Core UTM 解决方案的所有功能。

WSM 提供综合日志系统、创建拖放VPN 以及实时监控功能,而且不存在隐含成本,也无需购买更多硬件。

只用一种界面即可管理安全解决方案(包括部署多台设备的情况)的所有方面,因此该产品更加节约您的时间及金钱。

综合安全功能提供更加精心的保护每一项WatchGuard 的安全服务与Firebox X Core 的内置式预防御功能联手打造超强安全保护能力。

所有新添加的安全分层均高度集成,而且定购价格均按每一设备(而非按用户数量)计算,因此绝对不会增加额外成本。

所有服务均由WSM 统一管理,用户可实时查看所有服务状态,而且,可以持续更新这些服务,获得最新的保护。

•网关防病毒/入侵防御服务: 基于攻击特征的强大的安全保护,阻止间谍软件、木马、病毒及其它基于网络的漏洞攻击。

•spamBlocker业内最佳的垃圾邮件过滤系统,阻止垃圾邮件的有效率可高达97%。

•WebBlocker强化对员工在上班时间浏览网络内容的访问限制,同时,保护用户免受恶意网站的攻击。

专家指导与支持WatchGuard LiveSecurity®服务为您提供全球安全专家团队支持,帮助您将复杂的IT 管理工作变得更为便捷。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

地址:深圳市福田区燕南路404栋605室

首先安装WSM ,在安装的过程中选择安装LOG Server 。

创建日志服务器。

安装了LOG Server 的那台PC 必须要用固定ip ,并且不能开启桌面防火墙。

(或者开启相应的端口)

右击系统托盘日志服务器图标。

点击设置向导。

日志服务器设置向导。

输入 加密的密钥。

指定日志的存放路径。

输入主密码。

主密码用来加密所有的日志数据。

地址:深圳市福田区燕南路404栋605室

输入管理密码。

这个密码很重要,当要配置日志服务器或查看日志的内容时,需要用到这个密码。

以上三个密码可以相同。

向导正在创建日志服务器的数据。

接着向导将会配置日志服务器。

地址:深圳市福田区燕南路404栋605室

为这个组织取个别名。

完成向导。

右击系统托盘log server 图标。

点击配置。

地址:深圳市福田区燕南路404栋605室

输入管理的密码。

点击

OK

接着进入Server Setting 配置界面。

如图所示,在数据库设置中输入计划分给日志服务器的空间。

如:10G。

当日志服务器的容量超过80%时将发送一封邮件给lin@ 在下面邮件服务设置中填写邮件服务器的ip 地址或域名。

如果您的电子邮件服务器要求身份验证,请选择“User login information for the E-mail server///电子邮件服务器的用户登录信息”复选框,然后键入该电子邮件服务器的用户名和密码。

如果 SMTP 服务器不要求输入用户名和密码,请保留字段为空

切换到到期设置。

在日志删除设置字段中,指定保留日志消息的时间,如30天。

在删除过期时刻的消息字段中,输入删除过期消息的时间。

也就说,当日志服务器中的消息超过了

地址:深圳市福田区燕南路404栋605室

30天,然后在第31天的上午2:30 将会删除日志服务器中保留的消息。

(在日志服务器的容量还有剩余的情况下,会删除所保留的日志,当在30 天内日志服务器的容量已经用完了,系统将会采用覆盖的方式将保留中的消息从最先到最后的形式覆盖)在下面选择自动备份日志消息,然后指定备份的周期如:1天,时间如:上午2:30,备份数据的存放目录。

切换到Log Server 的日志记录和监视设置,Firebox Status 框中暂时没有看到任何消息。

若能看到防火墙的ip 地址,序列号,状态。

就证明日志服务器跟防火墙已经连通了。

那么就可以看到信息。

现在因为还没有设置防火墙所以看不到信息,这里先不要理会。

等等在来这里看看。

事件查看器是一种 Windows 程序,用于记录计算机上运行的应用程序中发生的事件。

要控制服务器是否向此程序发送消息,请使用“Send the log messages to Windows event viewer///将日志消息发送至 Windows 事件查看器”复选框

要控制服务器是否向文件发送日志消息,请使用“Send the log messages to a file///将日志消息发送至文件”复选框。

定义接收日志消息的文件的位置。

地址:深圳市福田区燕南路404栋605室

Log server 的配置完成了。

现在转到防火墙的配置界面里。

进入策略管理器,设置-日志。

出现日志设置窗口。

点击配置。

地址:深圳市福田区燕南路404栋605室

接着进入配置日志服务器窗口,点击ADD 。

输入日志服务器的ip 地址和加密密码。

(加密密码跟创建日志服务器时使用的加密密码必须相同)点击

OK

系统日志是针对 UNIX 开发的日志界面,但也供许多计算机系统使用。

可以将 Firebox 配置为向系统日志服务器发送日志信息。

Firebox 可以同时向 Log Server 和系统日志服务器发送日志消息,也可以仅仅向其中某个服务器发送日志消息。

系统日志消息不加密。

建议您不要在外部接口上选择系统日志主机。

系统日志设备指的是系统日志数据包中的某个字段以及系统日志将日志消息发送到的文件。

可以对高优先级系统日志消息(如警报)使用 Local0。

可以使用 Local1 - Local7 为其他类型的日志消息指定优先级(数字越小,优先级越高)。

有关系统日志的详细说明,请参考其他说明。

地址:深圳市福田区燕南路404栋605室

默认情况下,Firebox 不会向日志文件发送有关外部接口性能和 VPN 带宽统计信息日志消息。

若想启用,点击性能统计信息,在出现的对话框中选择外部接口和 VPN 带宽统计信息。

您可以选择要写入到日志文件或流量监视器的诊断日志记录的级别,使用最高级别可能导致日志文件很快就会填满。

此操作还会在 Firebox 上产生高负载。

若想启用点击高级诊断。

(最好不要启用,除非不得以)默认情况下是关闭的。

地址:深圳市福田区燕南路404栋605室

配置已经完成。

现在将配置保存到防火墙,然后返回到日志服务器的日志记录和监视设置标签,Firebox Status 框中看看是不是有防火墙的ip 地址,序列号,状态等信息,若有就说明日志服务器和防火墙是连通的了,若没有先刷新一下,还是没有的话就说明配置有问题了。

若想看日志,可以到WatchGuard System Manager 中点击LOGViewer 如图所示。

将会出现logViewer 窗口。

地址:深圳市福田区燕南路404栋605室

点击 按钮。

出现如下图。

输入日志服务器的ip 地址,用户名和管理密码。

这时若日志服务器中存在日志记录,就可以看到这些日志了。