gateway实现权限认证的流程

gateway中routedefinitionrepository-概述说明以及解释

gateway中routedefinitionrepository-概述说明以及解释1.引言1.1 概述在撰写本文时,目的是探讨Gateway中的RouteDefinitionRepository。

本文将首先介绍Gateway的概念和作用,然后重点讨论RouteDefinitionRepository在Gateway中的角色和功能。

作为概述,我将简要介绍本文的结构和目的。

Gateway是一个基于Spring Cloud的开源项目,用于构建微服务架构中的网关服务。

作为系统的入口点,它能够接收外部请求,并将其路由到相应的微服务实例上。

通过网关,我们可以实现统一的入口和安全认证、灰度发布、流量控制等关键能力。

本文的重点是RouteDefinitionRepository,它是Gateway中的一个关键组件。

RouteDefinitionRepository负责管理和存储路由规则的定义信息。

通过配置路由规则,我们可以定义不同的路径映射和服务转发策略,从而实现灵活和动态的路由调度。

在本文中,我们将深入探讨RouteDefinitionRepository的作用和功能。

我们将详细介绍RouteDefinitionRepository的基本概念、工作原理以及与其他组件的关系。

我们还将通过案例和示例代码来说明如何使用RouteDefinitionRepository来定义和管理路由规则,以及如何实现动态的路由配置。

总之,本文将对Gateway中的RouteDefinitionRepository进行全面的介绍和分析。

通过深入理解RouteDefinitionRepository的工作原理和使用方式,读者将能够更好地应用Gateway构建高效可靠的微服务网关。

最后,我们将总结本文的主要内容,并展望RouteDefinitionRepository在未来的发展方向和应用场景。

1.2 文章结构本文将按照以下结构进行介绍和讨论Gateway中的RouteDefinitionRepository的相关内容。

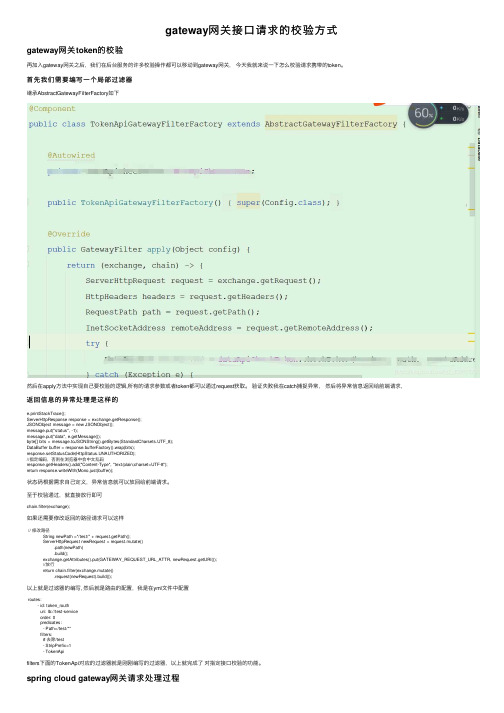

gateway网关接口请求的校验方式

gateway⽹关接⼝请求的校验⽅式gateway⽹关token的校验再加⼊gateway⽹关之后,我们在后台服务的许多校验操作都可以移动到gateway⽹关,今天我就来说⼀下怎么校验请求携带的token。

⾸先我们需要编写⼀个局部过滤器继承AbstractGatewayFilterFactory如下然后在apply⽅法中实现⾃⼰要校验的逻辑,所有的请求参数或者token都可以通过request获取。

验证失败我在catch捕捉异常,然后将异常信息返回给前端请求,返回信息的异常处理是这样的e.printStackTrace();ServerHttpResponse response = exchange.getResponse();JSONObject message = new JSONObject();message.put("status", -1);message.put("data", e.getMessage());byte[] bits = message.toJSONString().getBytes(StandardCharsets.UTF_8);DataBuffer buffer = response.bufferFactory().wrap(bits);response.setStatusCode(HttpStatus.UNAUTHORIZED);//指定编码,否则在浏览器中会中⽂乱码response.getHeaders().add("Content-Type", "text/plain;charset=UTF-8");return response.writeWith(Mono.just(buffer));状态码根据需求⾃⼰定义,异常信息就可以放回给前端请求。

⾄于校验通过,就直接放⾏即可chain.filter(exchange);如果还需要修改返回的路径请求可以这样// 修改路径String newPath ="/test/" + request.getPath();ServerHttpRequest newRequest = request.mutate().path(newPath).build();exchange.getAttributes().put(GATEWAY_REQUEST_URL_ATTR, newRequest.getURI());//放⾏return chain.filter(exchange.mutate().request(newRequest).build());以上就是过滤器的编写, 然后就是路由的配置,我是在yml⽂件中配置routes:- id: token_routhuri: lb://test-serviceorder: 0predicates:- Path=/test/**filters:# 去除/test- StripPrefix=1- TokenApifilters下⾯的TokenApi对应的过滤器就是刚刚编写的过滤器,以上就完成了对指定接⼝校验的功能。

gateway中写resapi业务

gateway中写resapi业务全文共四篇示例,供读者参考第一篇示例:在现代的软件开发中,网关(Gateway)已经成为一个非常重要的组件。

它作为系统的入口,负责接收所有的请求并进行分发和路由。

在一些复杂的系统中,网关还承担着更多的责任,比如安全校验、接口转发等。

在网关中写resapi业务,也就是在网关中处理和转发RESTful API请求,是一个非常常见的需求。

在网关中写resapi业务有很多好处。

可以将一些通用的逻辑集中在网关中处理,减少了服务端业务逻辑的复杂性。

在网关中处理resapi请求,可以更方便地进行统一的安全校验和权限控制。

最重要的是,通过网关统一处理resapi请求,可以实现API的统一管理和监控,减少了系统的复杂度。

在实际的开发中,要在网关中写resapi业务,首先需要选择一个合适的网关组件。

常见的网关组件有Nginx、Kong、Zuul等。

这些网关组件都提供了丰富的功能,比如路由、过滤、负载均衡等,可以满足大部分场景的需求。

接下来,需要在网关中配置路由规则,将不同的API请求分发到不同的后端服务。

在路由规则中,可以设置匹配规则、路径重写、负载均衡策略等。

通过灵活的配置,可以实现不同维度的路由控制,比如根据请求头、请求参数等进行路由分发。

在处理resapi请求时,还需要关注安全性和性能优化。

可以通过配置安全策略、限流机制等来保护系统安全。

还可以通过缓存、预热等方式来提高系统性能。

在网关中写resapi业务是一个非常有意义的工作。

通过网关统一处理和转发API请求,可以提高系统的灵活性、安全性和性能。

希望开发者们在实践中能够更加熟练地应用这些技术,为系统的稳定和可靠做出贡献。

第二篇示例:在现代互联网应用开发中,网关(gateway)是一个重要的组件,用来连接不同的系统和服务,实现数据传输和通信。

网关可以理解为系统的出入口,负责处理接收到的请求并进行相应的处理,然后将结果返回给请求方。

gateway 和nacos 服务 调用流程

一、引言在分布式系统中,网关(gateway)和配置中心(nacos)是两个重要的服务,它们在系统中起着至关重要的作用。

网关作为系统的入口,负责转发和处理外部请求,而配置中心负责存储和管理系统的配置信息。

本文将针对网关和配置中心的服务调用流程展开讨论,从而深入探究它们在分布式系统中的作用。

二、网关服务调用流程1. 客户端发送请求在网关服务调用流程中,首先是客户端发送请求。

客户端可以是任意发起请求的实体,比如浏览器、移动端应用或其他服务。

2. 请求通过负载均衡客户端发送的请求首先会经过一层负载均衡的处理。

负载均衡会根据一定的策略将请求分发到后端的不同服务实例上,以达到均衡负载的目的。

3. 网关服务接收请求经过负载均衡处理后,请求最终会到达网关服务。

网关服务作为系统的入口,会对请求进行校验、拦截和转发。

4. 路由转发在接收到请求后,网关服务会根据预先定义的路由规则将请求转发到相应的后端服务。

路由规则通常会包括请求的目标服务位置区域、请求的匹配规则等信息。

5. 服务调用一旦确定了请求的目标服务,网关服务会将请求转发给相应的后端服务。

这个过程通常会包括服务的发现、调用和响应处理等步骤。

6. 响应返回给客户端后端服务处理完请求后,会将响应返回给网关服务。

网关服务再将响应返回给客户端,完成整个请求-响应的过程。

三、配置中心服务调用流程1. 服务初始化在系统启动的初期,配置中心会进行初始化操作。

这个过程通常会包括加载配置信息、建立连接等步骤。

2. 客户端注册配置中心的客户端会在初始化完成后向配置中心注册自己。

注册过程包括向配置中心发送客户端信息、心跳等操作。

3. 获取配置客户端在注册完成后,会从配置中心获取当前的配置信息。

配置中心会将最新的配置信息发送给客户端,以确保客户端始终使用最新的配置。

4. 配置变更通知一旦配置中心的配置发生变更,配置中心会主动通知注册的客户端。

客户端接收到通知后会更新自己的配置信息,以确保系统始终使用最新的配置。

gateway配置webservice规则

文章标题:深度探析:gateway配置webservice规则在当今数字化发展的时代,网关(gateway)作为一种重要的网络安全策略和通信技术,不仅可以提高系统的可用性和性能,还可以为系统提供更多的安全防护。

而随着企业服务的逐步向互联网化、云化和移动化发展,配置webservice规则成为了网关实现服务治理的一项重要功能。

本文将深入探讨如何在gateway上配置webservice规则,从而更好地实现各类系统间的通信和数据交换。

1. 简介webservice作为一种基于SOAP和WSDL技术的网络服务,在企业应用中起到了至关重要的作用。

而网关则可以作为企业内外系统之间的桥梁,通过webservice规则的配置,实现对来自外部系统的数据请求、接口访问和安全管理。

对gateway上的webservice规则进行合理配置,对于系统集成、业务拓展和安全防护都具有重要意义。

2. 配置步骤在实际操作中,配置gateway的webservice规则需要遵循一定的步骤和技术规范。

需要在gateway的管理界面中找到webservice规则配置入口,然后按照具体的需求和接口定义,设置访问控制、数据转换和安全策略等相关参数。

还需要针对不同的webservice接口,制定相应的访问策略和数据处理规则,以确保系统的稳定性、安全性和性能优化。

需要进行全面的测试和验证,确保配置的准确性和有效性。

3. 主要技术点在配置gateway的webservice规则时,需要重点关注以下几个主要技术点:3.1 访问控制:通过设置访问控制策略,可以对不同的访问者进行身份认证和权限控制,确保系统的安全性和数据隐私性。

3.2 数据转换:针对不同的webservice接口,可能需要进行数据格式、协议和编码的转换,以适配不同系统间的数据交换需求。

3.3 安全策略:在webservice规则中,需要设置合适的安全策略,包括加密、防火墙、攻击防护等技术手段,保障系统的信息安全和网络安全。

gateway 验证流程

gateway 验证流程英文回答:Gateway authentication is a process that ensures the security and integrity of communication between two networks. It involves verifying the identity of the gateway, which acts as a bridge between the two networks, and authorizing its access to the network resources. The authentication process typically consists of several steps, including identification, authentication, and authorization.The first step in gateway authentication is identification. The gateway needs to provide its unique identifier, such as an IP address or a digital certificate, to the network it is trying to connect to. This identifier allows the network to recognize the gateway anddifferentiate it from other devices. For example, when a gateway connects to a Wi-Fi network, it may need to provide its MAC address as an identifier.Once the gateway is identified, the next step is authentication. Authentication is the process of verifying the identity of the gateway. This can be done through various methods, such as passwords, digital certificates, or biometric authentication. For example, a gateway may need to enter a password or provide a digital certificate to prove its identity. The network then verifies this information to ensure that the gateway is legitimate.After the gateway is successfully authenticated, the final step is authorization. Authorization determines what resources and services the gateway is allowed to access within the network. This can be based on predefined access control policies or user-defined rules. For example, a gateway may be granted access to specific servers or services based on its authentication credentials.In summary, gateway authentication is a multi-step process that involves identifying the gateway, authenticating its identity, and authorizing its access to network resources. It ensures the security and integrity of communication between two networks by verifying thelegitimacy of the gateway.中文回答:网关验证流程是确保两个网络之间通信安全和完整性的过程。

gateway 鉴权流程

gateway 鉴权流程标题,探究网关鉴权流程,保障信息安全的重要一环。

在当今数字化时代,信息安全成为了企业和个人关注的焦点。

随着互联网的快速发展,数据的安全性和隐私保护变得尤为重要。

在这种情况下,网关鉴权流程成为了保障信息安全的重要一环。

网关鉴权流程是指在信息传输过程中,对用户进行身份验证和权限控制的一系列流程。

它的作用是确保只有经过授权的用户能够访问特定的资源或服务,从而防止未经授权的访问和信息泄露。

网关鉴权流程通常包括以下几个步骤:1. 用户身份验证,用户在访问资源或服务之前,需要提供合法的身份信息,比如用户名和密码、数字证书等。

网关会对用户提供的信息进行验证,确保用户的身份是合法的。

2. 访问权限验证,一旦用户身份验证通过,网关会对用户所请求的资源或服务进行访问权限的验证。

这包括对用户所属的角色和权限进行检查,确保用户有权访问所请求的资源或服务。

3. 审计和日志记录,网关鉴权流程还包括对用户访问行为的审计和日志记录。

通过记录用户的访问行为,可以及时发现异常操作和安全漏洞,从而加强信息安全管理。

网关鉴权流程的实施可以有效保护企业和个人的信息安全。

它可以防止未经授权的访问和数据泄露,降低信息安全风险,提升数据的完整性和可靠性。

同时,网关鉴权流程也为企业提供了一种合规管理的手段,满足法律法规对信息安全的要求。

总之,网关鉴权流程在信息安全管理中扮演着至关重要的角色。

通过严格的身份验证和访问权限控制,它确保了信息的安全性和可靠性,为企业和个人提供了强有力的保障。

在未来,随着信息安全问题的不断升级,网关鉴权流程也将不断完善和发展,成为信息安全管理的重要组成部分。

手机接入流程

1. 首先搜索124个信道,即所有的BCH通道, 决定收到的广播信道BCH强度, (BCH的承载的信息是距Mobile最近的BTS; 呼叫信息);2. 跟网络同步时间和频率, 由FCH/SCH调整频率和时间3. 解码BCH的子通道BCCH.4. 网络检查SIM 卡的合法身份.是否是网络允许的SIM 卡。

5. 手机的位置更新.6. 网络鉴权手机主叫(MOC)过程:l1. 手机给基站发送通道需求,即手机发送一个短的随即接入突发脉冲.(RACH Burst)2. 由BCH 指定传输信道. SDCCH3. 手机和基站在独立专用信道(SDCCH)上通信.4. 权限认证5. 指定手机在一个业务信道(TCH)上通信.6. 在TCH上进行语音通信.手机被叫l1. BTS在PCH呼叫通道上使用SIM中的IMSI号码来呼叫用户。

2. 由手机发送RACH3. 通道指定在BCH.4. 手机和基站在SDCCH 上通信5. 手机用户被鉴权6. 手机被指定TCH通道。

7. 在TCH通道上进行语音和数据通信。

紧急呼叫:l1. GSM规格定义了112 为紧急呼叫号码2. 112在手机有无SIM卡的情况下均可呼叫。

3. 在RACH 上, 手机112 建立紧急呼叫。

Authentication 鉴权:l1. 目的:验证用户身份(IMSI /SIM); 提供手机新的加密键。

2. 鉴权是在什么情况下:每一次注册、每次呼叫或被叫企图、执行一些增值服务、漫游时的位置更新。

切换handover: 切换是手机通信从一个小区/信道到另外一个小区/信道。

l1. 上行和下行的接收质量报告2. 上行和下行的接收信号强度3. 距离,迁时4. 干扰层。

5. 功率预算。

6. 切换包括:同一小区内部信道/时隙之间的切换。

小区于小区之间。

加密ciphering: 语音和数据的保密、信号信息的保密;l手机位置更新location update:l1. MSC应知道呼叫手机的位置。

osm运维安全网关

02

OSM运维安全网关支持基于IP地址、MAC地址、端口号等多种访问控制方式,实现精细化的网络访问控制。

访问控制

OSM系统内置防火墙功能,可有效防范网络攻击和病毒入侵,确保网络安全。

防火墙功能

OSM系统可记录所有网络访问日志和操作日志,方便事后审计和追溯。

日志审计

OSM运维安全网关支持双机热备、负载均衡等技术,确保系统的高可用性和稳定性。

开展应急演练

定期组织应急演练活动,检验应急响应流程和团队处置能力。

不断完善应急响应计划

根据演练结果和实际情况,不断完善应急响应计划和流程。

性能优化与扩展性考虑

06

在多个可用区或数据中心部署冗余节点,确保单个节点故障时,其他节点能够接管流量。

部署冗余节点

配置健康检查和自动容灾切换机制,当主节点故障时,自动将流量切换到备用节点。

网关定义

网关在网络层以上实现网络互连,是最复杂的网络互连设备,仅用于两个高层协议不同的网络互连。网关既可以用于广域网互连,也可以用于局域网互连。 网关是一种充当转换重任的计算机系统或设备。

网关功能

网关作为内外网之间的隔离设备,可以有效防止来自外网的攻击和入侵,保护内网安全。

隔离内外网

网关可以根据预先设定的安全策略,对进出网络的数据包进行过滤和检查,防止非法访问和恶意攻击。

高可用性

部署方式

OSM运维安全网关支持旁路监听和串联接入两种部署方式,可根据实际需求进行选择。

适用场景

OSM运维安全网关适用于政府、金融、企业等需要保障网络安全和稳定性的场景,如数据中心、云计算平台、工业控制系统等。同时,OSM系统还支持与其他安全设备和系统进行联动,形成完整的安全防护体系。

gateway 验证流程

gateway 验证流程English Answer:Gateway verification process involves several steps to ensure secure and reliable communication between two networks. It plays a crucial role in securing network perimeters by authenticating and authorizing access to internal resources and services. Here is an overview of the gateway verification process:1. Authentication: The gateway verifies the identity of the requesting party. This can be done through various mechanisms such as password-based authentication,certificate-based authentication, or token-based authentication. The gateway checks the credentials provided by the requesting party against its own database or external authentication servers to validate the user's identity.2. Authorization: Once the requesting party isauthenticated, the gateway checks if the user has the necessary permissions to access the requested resources or services. The gateway may consult access control lists (ACLs), role-based access control (RBAC), or other authorization mechanisms to make this decision. This step ensures that only authorized users are granted access to sensitive data or critical systems.3. Accounting: The gateway logs the details of the access request, including the requesting party's identity, the accessed resources, and the time of access. This information can be used for auditing purposes, tracking user activities, and identifying any suspicious or unauthorized access attempts.4. Data Integrity: The gateway checks the integrity of the data being transmitted between the two networks. This can be done through the use of checksums, hash functions, or other data integrity verification mechanisms. This step ensures that the data has not been tampered with during transmission and can be trusted by the receiving network.5. Data confidentiality: The gateway may encrypt the data being transmitted between the two networks to ensure its confidentiality. This prevents unauthorized parties from eavesdropping on the communication and accessing sensitive information. The gateway uses cryptographic algorithms and encryption keys to encrypt and decrypt the data.The gateway verification process is an essential component of network security as it helps protect networks from unauthorized access, data breaches, and other security threats. By implementing robust gateway verification mechanisms, organizations can improve the security of their networks and ensure the confidentiality, integrity, and availability of their data and services.中文回答:网关验证流程概述。

gateway实现权限认证的流程

gateway实现权限认证的流程

Gateway(网关)实现权限认证的流程是确保只有经过身份验证的用户可以访问后端服务,并对用户进行访问控制。

下面是一个简单的250字流程:

1.用户向网关发送请求。

2. 网关接收到请求后,检查请求中是否包含用户的身份验证凭证,如 token 或用户名密码等。

3.如果请求不包含身份验证凭证,网关会返回一个身份验证失败的错误信息给用户。

4. 如果请求包含身份验证凭证,网关将对凭证进行验证,比如检查token 的签名、有效期等。

5.如果凭证验证成功,网关将继续处理请求。

6.网关根据请求的路径和方法,进行访问控制的判断。

例如,判断用户是否有权限访问该路径或方法。

7.如果用户没有权限访问该路径或方法,网关会返回一个权限不足的错误信息给用户。

8.如果用户有权限访问该路径或方法,网关会将请求传递给后端服务进行处理。

9.后端服务完成处理后,将结果返回给网关。

10.网关将后端服务返回的结果返回给用户。

以上是一个简单的权限认证的流程,实际的实现可能会更加复杂,包括使用数据库存储用户权限信息、使用缓存提高性能等。

另外,一些高级的权限认证技术如 OAuth2、JWT等可以进一步增强网关的认证能力。

手机开机呼叫流程

手机开机呼叫流程手机开机后的步骤:1. 首先搜索124个信道,即所有的BCH通道, 决定收到的广播信道BCH强度, (BCH的承载的信息是距Mobile最近的BTS; 呼叫信息);2. 跟网络同步时间与频率, 由FCH/SCH调整频率与时间3. 解码BCH的子通道BCCH.4. 网络检查SIM 卡的合法身份.是否是网络同意的SIM 卡。

5. 手机的位置更新.6. 网络鉴权手机主叫(MOC)过程:l1. 手机给基站发送通道需求,即手机发送一个短的随即接入突发脉冲.(RACH Burst)2. 由BCH 指定传输信道. SDCCH3. 手机与基站在独立专用信道(SDCCH)上通信.4. 权限认证5. 指定手机在一个业务信道(TCH)上通信.6. 在TCH上进行语音通信.手机被叫l1. BTS在PCH呼叫通道上使用SIM中的IMSI号码来呼叫用户。

2. 由手机发送RACH3. 通道指定在BCH.4. 手机与基站在SDCCH 上通信5. 手机用户被鉴权6. 手机被指定TCH通道。

7. 在TCH通道上进行语音与数据通信。

紧急呼叫:l1. GSM规格定义了112 为紧急呼叫号码2. 112在手机有无SIM卡的情况下均可呼叫。

3. 在RACH 上, 手机112 建立紧急呼叫。

Authentication 鉴权:l1. 目的:验证用户身份(IMSI /SIM); 提供手机新的加密键。

2. 鉴权是在什么情况下:每一次注册、每次呼叫或者被叫企图、执行一些增值服务、漫游时的位置更新。

切换handover: 切换是手机通信从一个小区/信道到另外一个小区/信道。

l1. 上行与下行的接收质量报告2. 上行与下行的接收信号强度3. 距离,迁时4. 干扰层。

5. 功率预算。

6. 切换包含:同一小区内部信道/时隙之间的切换。

小区于小区之间。

加密ciphering: 语音与数据的保密、信号信息的保密;l手机位置更新location update:l1. MSC应明白呼叫手机的位置。

apigateway-kong(一)简介及部署

apigateway-kong(⼀)简介及部署 最近搭建⼀个api-gateway服务,随着后端restful api不断增加,权限控制,安全,负载均衡,请求分发,监控等都成了问题为什么使⽤API-Gateway 1. ⽅便客户端维护-- 每个请求⽅不⽤管理多个api url,统⼀访问api-gateway即可 2. 接⼝重构时调⽤⽅不须了解接⼝本⾝等拆分和聚合 3. 客户端⽆须关⼼接⼝协议 4. 统⼀权限控制、接⼝请求访问⽇志统计 5. 安全,是保护内部服务⽽设计的⼀道屏障 5. 开源-最⼤好处当然也有⼀个很⼤的缺点,api-gw很可能成为性能瓶颈,因为所有的请求都经过这⾥,可以通过横向扩展和限流解决这个问题。

Kong是⼀款基于Nginx_Lua模块写的⾼可⽤,由于Kong是基于Nginx的,所以可以⽔平扩展多个Kong服务器,通过前置的负载均衡配置把请求均匀地分发到各个Server,来应对⼤批量的⽹络请求。

Kong主要有三个组件:Kong Server :基于nginx的服务器,⽤来接收API请求。

Cassandra/PostgreSQL :⽤来存储操作数据。

Kong dashboard:官⽅推荐UI管理⼯具,当然,也可以使⽤ restfull ⽅式管理admin api以下实践环境:操作系统:macOSkong版本:0.13.xPostgreSQL:10.3npm版本:5.6.0 , node : 6.0.0+ (⽤于部署kong-dashboard,也可以通过docker部署)kong-dashboard:3.3.x安装/部署kong安装postgresql简介kong将其所有数据(如API,⽤户和插件)存储在Cassandra或PostgreSQL中。

属于同⼀集群的所有Kong节点必须连接到同⼀个数据库。

database:配置此节点来指定KONG使⽤哪个数据库(PostgreSQL或Cassandra)作为其数据存储。

SpringCloud系列之API网关(Gateway)服务Zuul

SpringCloud系列之API⽹关(Gateway)服务Zuul1、什么是API⽹关API⽹关是所有请求的⼊⼝,承载了所有的流量,API Gateway是⼀个门户⼀样,也可以说是进⼊系统的唯⼀节点。

这跟⾯向对象设计模式中的Facet模式很像。

API Gateway封装内部系统的架构,并且提供API给各个客户端。

它还可能有其他功能,如授权、监控、负载均衡、缓存、请求分⽚和管理、静态响应处理等API Gateway负责请求转发、合成和协议转换。

所有来⾃客户端的请求都要先经过API Gateway,然后路由这些请求到对应的微服务。

API Gateway将经常通过调⽤多个微服务来处理⼀个请求以及聚合多个服务的结果。

它可以在web协议与内部使⽤的⾮Web友好型协议间进⾏转换,如 HTTP协议、WebSocket协议。

画图表⽰,没有⽹关的情况,客户端的请求会直接落到后端的各个服务中,⽆法集中统⼀管理。

画图表⽰,有⽹关的情况,所有的请求都先经过⽹关,然后进⾏分发到对应服务2、API⽹关的重要性API⽹关在微服务项⽬中是很重要的,⽹关提供⼀个统⼀的管理,服务间的调度变得有序购物车服务:购物车中的物品数量订单服务:订单历史记录⽬录服务:基本产品信息,例如其名称,图像和价格审核服务:客户审核库存服务:库存不⾜警告运送服务:运送选项,期限和费⽤与运送提供商的API分开提取推荐服务:建议项⽬在不使⽤⽹关的情况,客户端直接调⽤各服务:理想情况,各服务调⽤是可以正常使⽤的,但是随着业务拓展,服务之间的调⽤越来越复杂,到时候系统就会变成如图:如果没有⼀个统⼀的管理,肯定是不合理的,所以可以引⼊⽹关,作为⼀个统⼀的门户,如图:3、API Gateway的作⽤ok,简单介绍⽹关之后,要说说⽹关的作⽤,在Spring cloud官⽹也有过归纳:当然,我们可以⾃⼰挑⼏个重要的介绍动态路由⽹关可以做路由转发,假如服务信息变了,只要改⽹关配置既可,所以说⽹关有动态路由(Dynamic Routing)的作⽤,如图:请求监控请求监控可以对整个系统的请求进⾏监控,详细地记录请求响应⽇志,如图,可以将⽇志丢到消息队列,如果没有使⽤⽹关的话,记录请求信息需要在各个服务中去做认证鉴权认证鉴权可以对每⼀个访问请求做认证,拒绝⾮法请求,保护后端的服务,不需要每个服务都做鉴权,在项⽬中经常有加上OAuth2.0、JWT,Spring Security进⾏权限校验压⼒测试有⽹关的系统,如果要要对某个服务进⾏压⼒测试,可以如图所⽰,改下⽹关配置既可,测试请求路由到测试服务,测试服务会有单独的测试数据库,这样测试的请求就不会影响到正式的服务和数据库4、什么是Netflix Zuul?Netflix Zuul是Netflix公司的产品,是⼀款API⽹关中间件。

gateway 请求流程

gateway 请求流程Gateway请求流程一、引言在计算机网络中,网关(Gateway)是指连接两个不同网络的设备或程序。

它负责将来自一个网络的请求转发到另一个网络,并将响应返回给源网络。

在互联网中,网关起到了连接不同网络并实现数据传输的重要作用。

本文将介绍网关请求的流程,从发送请求到接收响应的整个过程。

二、请求发起1. 客户端发起请求在网关请求流程中,首先是客户端发起请求。

客户端可以是浏览器、手机应用或其他网络设备。

客户端通过发送HTTP请求(GET、POST等)向特定的网址发起请求。

2. 请求经过本地路由器客户端发送的请求经过本地路由器,通过路由器将请求发送到接入互联网的ISP(Internet Service Provider,互联网服务提供商)。

3. 请求到达ISPISP负责将客户端的请求发送到目标网址所在的服务器。

ISP根据请求中的目标IP地址,通过路由表将请求转发到下一个节点。

三、请求转发1. 请求到达目标网络经过多次路由跳转后,请求最终到达目标网络。

目标网络可以是一个局域网或广域网,它通常由一组服务器组成。

2. 请求到达网关在目标网络中,网关接收到请求。

网关可以是硬件设备,也可以是运行网关软件的服务器。

网关负责接收请求并将其转发到目标服务器。

3. 网关验证请求在转发请求之前,网关通常会验证请求的合法性。

它可以检查请求的格式、内容、权限等。

如果请求不合法,网关会返回错误信息给客户端。

四、请求处理1. 请求到达目标服务器经过网关的转发,请求最终到达目标服务器。

目标服务器是客户端请求所要访问的具体网站或应用。

2. 服务器处理请求目标服务器接收到请求后,开始处理。

它可以根据请求的内容执行相应的操作,比如查询数据库、生成动态网页、返回静态资源等。

3. 服务器生成响应服务器处理完请求后,生成相应的响应。

响应可以是HTML网页、JSON数据、文件下载等,根据请求的类型和服务器的配置而定。

五、响应返回1. 响应经过网关服务器生成的响应经过网关,由网关负责将其返回给客户端。

Get清风portal认证介绍

portal认证介绍Portal认证技术认证技术是AAA〔认证,授权,计费〕的初始步骤,AAA一般包括用户终端、AAAClient、AAA Server和计费软件四个环节。

用户终端与AAA Client之间的通信方式通常称为"认证方式"。

目前的主要技术有以下三种:PPPoE、Web +Portal、。

基于web方式的认证技术最广为人知的一点是不需要在客户端安装任何拨号与认证软件。

它能够处理高层协议,在网络应用日益复杂的形势下,很多复杂的管理要求已经涉及到高层协议,面对这些要求,基于2、3层的认证技术入PPPoE,802.1x就无能为力。

1.PPPoE通过PPPoE〔Point-to-Point Protocol over Ethernet〕协议,效劳提供商可以在以太网上实现PPP协议的主要功能,包括采用各种灵活的方式管理用户。

PPPoE〔Point-to-Point Protocol over Ethernet〕协议允许通过一个连接客户的简单以太网桥启动一个PPP对话。

PPPoE的建立需要两个阶段,分别是搜寻阶段〔Discovery stage〕和点对点对话阶段〔PPP Session stage〕。

当一台主机希望启动一个PPPoE 对话,它首先必须完成搜寻阶段以确定对端的以太网MAC地址,并建立一个PPPoE的对话号〔SESSION_ID〕。

在PPP协议定义了一个端对端的关系时,搜寻阶段是一个客户-效劳器的关系。

在搜寻阶段的进程中,主机〔客户端〕搜寻并发现一个网络设备〔效劳器端〕。

在网络拓扑中,主机能与之通信的可能有不只一个网络设备。

在搜寻阶段,主机可以发现所有的网络设备但只能选择一个。

当搜索阶段顺利完成,主机和网络设备将拥有能够建立PPPoE的所有信息。

搜索阶段将在点对点对话建立之前一直存在。

一旦点对点对话建立,主机和网络设备都必须为点对点对话阶段虚拟接口提供资源(1)PPPoE方式其整个通信过程都必须进行PPPoE封装,效率较低,由于宽带接入效劳器要终结大量的PPP会话,将其转换为IP数据包,使宽带接入效劳器成为网络性能的“瓶颈〞。

gateway 验证流程

gateway 验证流程英文回答:Gateway authentication is a process that verifies the identity of a user or device before granting access to a network or system. It serves as a security measure to protect against unauthorized access and ensure that only authorized users are allowed entry.There are several steps involved in the gateway authentication process. First, the user or device attempting to access the network or system must provide a set of credentials, such as a username and password. These credentials are then compared to a database of authorized users to determine if they are valid.If the credentials are valid, the next step is often a two-factor authentication (2FA) process. This involves an additional layer of verification, such as a text message with a temporary code sent to the user's mobile device. Theuser must enter this code to complete the authentication process.Once the user's identity has been verified, the gateway will grant access to the network or system. This access may be limited based on the user's role or privileges, ensuring that they only have access to the resources they need.Gateway authentication can also include additional security measures, such as device fingerprinting or IP address filtering. These measures help to further validate the user or device's identity and protect against potential threats.In summary, gateway authentication is a crucialsecurity measure that verifies the identity of a user or device before granting access to a network or system. It involves steps such as providing credentials, two-factor authentication, and additional security measures to ensure only authorized users are granted access.中文回答:网关验证流程是在授予用户或设备访问网络或系统之前验证其身份的过程。

SpringCloudGateway如何修改HTTP响应信息

SpringCloudGateway如何修改HTTP响应信息Gateway 修改HTTP响应信息实践Spring Cloud的过程中,使⽤Gateway作为路由组件,并且基于Gateway实现权限的验证、拦截、过滤,对于下游微服务的响应结果,我们总会有需要修改以统⼀数据格式,或者修改过滤⽤户没有权限看到的数据信息,这时候就需要有⼀个能够修改响应体的Filter。

Spring Cloud Gateway 版本为2.1.0在当前版本,ModifyRequestBodyGatewayFilterFactory是官⽅提供的修改响应体的参考类,This filter is BETA and may be subject to change in a future release.,类的注释中说明这个类在以后版本中会改进,实际使⽤可以参考实现功能,但是性能影响较⼤,不过没有别的选择还是得选择这个。

实现最终代码先贴最终代码public class ResponseDecryptionGlobalFilter implements GlobalFilter, Ordered {private static Logger log = LoggerFactory.getLogger(ResponseDecryptionGlobalFilter.class);@Overridepublic int getOrder() {// 控制在NettyWriteResponseFilter后执⾏return NettyWriteResponseFilter.WRITE_RESPONSE_FILTER_ORDER - 1;}@Overridepublic Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {return processResponse(exchange, chain);}private Mono<Void> processResponse(ServerWebExchange exchange, GatewayFilterChain chain) {// 路由中如果不需要过滤则不进⾏过滤if (!BooleanUtils.isTrue()) {return chain.filter(exchange);}ServerHttpResponseDecorator responseDecorator = new ServerHttpResponseDecorator(exchange.getResponse()) {@Overridepublic Mono<Void> writeWith(Publisher<? extends DataBuffer> body) {String originalResponseContentType = exchange.getAttribute(ORIGINAL_RESPONSE_CONTENT_TYPE_ATTR);HttpHeaders httpHeaders = new HttpHeaders();httpHeaders.add(HttpHeaders.CONTENT_TYPE, originalResponseContentType);ResponseAdapter responseAdapter = new ResponseAdapter(body, httpHeaders);DefaultClientResponse clientResponse = new DefaultClientResponse(responseAdapter, ExchangeStrategies.withDefaults());Mono<String> rawBody = clientResponse.bodyToMono(String.class).map(s -> s);BodyInserter<Mono<String>, ReactiveHttpOutputMessage> bodyInserter = BodyInserters.fromPublisher(rawBody, String.class);CachedBodyOutputMessage outputMessage = new CachedBodyOutputMessage(exchange, exchange.getResponse().getHeaders());return bodyInserter.insert(outputMessage, new BodyInserterContext()).then(Mono.defer(() -> {Flux<DataBuffer> messageBody = outputMessage.getBody();Flux<DataBuffer> flux = messageBody.map(buffer -> {CharBuffer charBuffer = StandardCharsets.UTF_8.decode(buffer.asByteBuffer());DataBufferUtils.release(buffer);// 将响应信息转化为字符串String responseStr = charBuffer.toString();if (StringUtils.isNotBlank(responseStr)) {try {JSONObject result = JSONObject.parseObject(responseStr);System.out.println(dataFilter(result));if (result.containsKey("data")) {responseStr = dataFilter(result);} else {log.error("响应结果序列化异常:{}", responseStr);}} catch (JSONException e) {log.error("响应结果序列化异常:{}", responseStr);}}return getDelegate().bufferFactory().wrap(responseStr.getBytes(StandardCharsets.UTF_8));});HttpHeaders headers = getDelegate().getHeaders();// 修改响应包的⼤⼩,不修改会因为包⼤⼩不同被浏览器丢掉flux = flux.doOnNext(data -> headers.setContentLength(data.readableByteCount()));return getDelegate().writeWith(flux);}));}};return chain.filter(exchange.mutate().response(responseDecorator).build());}/*** 权限数据过滤** @param result* @return*/private String dataFilter(JSONObject result) {Object data = result.get("data");return result.toJSONString();}private class ResponseAdapter implements ClientHttpResponse {private final Flux<DataBuffer> flux;private final HttpHeaders headers;@SuppressWarnings("unchecked")private ResponseAdapter(Publisher<? extends DataBuffer> body, HttpHeaders headers) {this.headers = headers;if (body instanceof Flux) {flux = (Flux) body;} else {flux = ((Mono) body).flux();}}@Overridepublic Flux<DataBuffer> getBody() {return flux;}@Overridepublic HttpHeaders getHeaders() {return headers;}@Overridepublic HttpStatus getStatusCode() {return null;}@Overridepublic int getRawStatusCode() {return 0;}@Overridepublic MultiValueMap<String, ResponseCookie> getCookies() {return null;}}}踩过的坑响应体报⽂过⼤: 起初直接读取buffer的响应信息,包⼩的情况没有问题,但是包⼤了会抛出json⽆法转换异常,因为没能读取完整的响应内容,参考ModifyRequestBodyGatewayFilter,等待buffer全部读完再转为数组,然后执⾏处理。

gateway addrequestheader 使用方法

gateway addrequestheader 使用方法1. 引言1.1 概述Gateway AddRequestHeader 是一种在网关层面上添加请求头的方法。

通过使用该方法,可以在请求到达后端服务之前,动态地增加请求头信息。

这对于个性化定制和身份验证非常有用,可以为不同的用户或者客户端定制特定的请求头,并且可以灵活地控制请求流向和访问权限。

1.2 文章结构本文主要分为五个部分:引言、Gateway AddRequestHeader 使用方法、正文、实际操作步骤和结论。

在引言部分,我们将介绍文章的背景和主要内容。

接着,在Gateway AddRequestHeader 使用方法一节中,我们会详细介绍该方法的功能、用法示例以及需要注意的事项。

然后,在正文部分,我们将阐述Gateway概述、AddRequestHeader 的作用以及使用场景和优势。

在实际操作步骤一节中,我们将给出安装和配置Gateway插件的步骤,并提供添加请求头的具体方法和参数解释。

最后,在结论部分,我们会总结文章的主要观点和要点,并对AddRequestHeader 方法进行评价与建议,同时展望该方法未来的发展方向和可能应用领域。

1.3 目的本文旨在帮助读者了解和掌握Gateway AddRequestHeader 的使用方法,使其能够在实际项目中灵活运用该功能。

通过阅读本文,并根据提供的示例和步骤进行实践操作,读者可以深入理解该方法的作用及优势,并且能够熟练地将其应用于实际开发中,以提升系统的安全性、个性化定制以及请求流向的控制能力。

2. Gateway AddRequestHeader 使用方法2.1 功能介绍Gateway AddRequestHeader 是一个功能强大的插件,它可以在网关层对传入的请求添加自定义的请求头。

这个插件广泛应用于API网关架构中,为开发人员提供了便捷的方式来修改传入请求的头部信息。

2.2 用法示例以下是使用Gateway AddRequestHeader 插件的示例:首先,在配置文件中打开适当的位置或路由上。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

gateway实现权限认证的流程

Gateway网关是在微服务系统中起到转发和路由请求的作用,它负责将来自客户端的请求转发给相应的微服务,同时还可以实现权限认证的功能。

权限认证是指对请求中的身份信息进行验证,以确定请求的发送者是否具备访问所请求资源的权限。

下面将详细介绍Gateway实现权限认证的流程。

一、请求流程

1. 客户端发送请求到Gateway网关。

2. Gateway网关接收到请求并解析请求头,获取身份信息。

3. Gateway网关根据请求路径匹配到相应的路由规则。

4.网关根据路由规则将请求转发给相应的微服务。

5.微服务接收到请求后进行相应的业务处理。

6.微服务返回响应结果给网关。

7.网关将响应结果返回给客户端。

二、权限认证流程

1.设置验证过滤器

在Gateway的配置中,配置一个验证过滤器。

验证过滤器是一个拦截器,它可以在请求被路由时进行身份认证和权限验证的操作。

2.解析请求头中的身份信息

验证过滤器在拦截请求之后,首先会从请求头中获取身份信息。

身份信息可以是JWT令牌、用户名密码或者其他认证凭证。

3.调用认证服务进行身份认证

网关将身份信息传递给认证服务,认证服务根据身份信息判断其是否合法。

认证服务可以是独立的认证服务器,也可以是微服务系统中的一个微服务。

4.验证通过后进行权限验证

如果身份认证通过,那么网关将调用权限服务进行权限验证。

权限服务可以是独立的权限服务器,也可以是微服务系统中的一个微服务。

权限服务会根据用户的角色和权限配置来判断该用户是否有权限访问该资源。

5.返回验证结果

验证过滤器根据权限验证的结果,决定是否给予请求通过的权限。

如果验证通过,请求将继续被路由到相应的微服务进行处理;如果验证不通过,网关会返回相应的错误信息给客户端。

6.缓存验证结果

为了提高性能,可以将验证结果进行缓存。

缓存可以是分布式缓存,比如Redis或者Memcached。

7.客户端访问

如果请求通过了权限认证,网关会将请求转发给相应的微服务进行处理。

微服务可以根据请求中携带的身份信息做一些个性化的业务处理。

总结:

Gateway实现权限认证的流程包括设置验证过滤器、解析身份信息、调用认证服务进行身份认证、进行权限验证、返回验证结果和缓存验证结果。

通过这样的流程,可以保证只有具备相应权限的用户才能够访问相应的资源,提高系统的安全性和可靠性。