SNMP报文抓取及分析

snmp数据包分析

snmp数据包分析今天看了⼀下snmp数据包的报⽂格式,⽤wireshark抓了两个数据包来分析。

先说说snmp get-request的书报包格式吧,get-next-request,get-response,set-request这⼏个格式都是差不多的,只是pdu类型不⼀样。

还有trap格式不⼤⼀样。

好,先说说get-request报⽂格式(参考tcp/ip详解卷⼀)。

版本 + 团体名 + pdu类型 + 请求标识 + 差错状态 + 差错索引 + 差错索引 + 名称 + 值 + 名称 + 值。

trap的也说⼀下版本 + 团体名 + pdu类型 + 企业 + 代理地址 + trap类型 + 特定代码 + 时间戳 + 名称 + 值。

okay,下⾯说⼀下我的环境主机windows xp虚拟机Vmware ubuntu,抓包⼯具wireshark,使⽤的netsnmp,主机ip210.38.235.184,虚拟机ip210.38.235.186这⾥虚拟机向主机发⼀条命令snmpget -v 1 -c public 210.38.235.184 sysDescr.0(oid为1.3.6.1.2.1.1.1.0)先来看看snmp v1版的数据包吧c8 1f 66 05 fb a6 00 0c 29 90 f7 6d 08 00 45 00 00 47 21 ba 40 00 40 11 9d 2b d2 26 eb ba d2 26 eb b8 96 f9 00 a1 00 33 8a 2d 30 29 02 01 00 04 06 70 75 62 6c 69 63 a0 1c 02 04 26 ca 2f cb 02 01 00 02 01 00 30 0e 30 0c 06 08 2b 06 01 02 01 01 01 00 05 00c8 1f 66 05 fb a6//⽬的⽹卡地址00 0c 29 90 f7 6d//源⽹卡地址08 00//协议类型,这⾥是ip协议45 00 00 47 21 ba 40 00 40 11 9d 2b d2 26 eb ba d2 26 eb b8//ip头部20个字节96 f9 00 a1 00 33 8a 2d//udp8个字节30 29//30表⽰snmp消息⽤的是asn.1 sequence 29表⽰消息长度(29后⾯的字节数)41个字节02 01 00 //这⾥采⽤的是BER(Basic encode rule)编码(第⼀个字节表⽰数据类型,第⼆个字节表⽰数据长度,后⾯为数据)02表⽰INTEGER类型,01表⽰长度为1,00表⽰版本为v104 06 70 75 62 6c 69 63//这⾥是团体名public阿斯科马,这⾥也采⽤的是BER编码a0 1c//pdu类型a0表⽰get-request 1c表⽰pdu数据长度28个字节02 04 26 ca 2f cb//request-id管理进程设置的⼀个整数02 01 00//差错状态,00表⽰没有出现差错02 01 00//差错状态索引,0030 0e//表⽰值名称采⽤的是asn.1,数据长度为14个字节30 0c//表⽰第⼀个值名称采⽤的是asn.1,数据长度为12个字节06 08 2b 06 01 02 01 01 01 00//这⾥采⽤的是BER,但是snmp,oid的编码⽅式有点怪,后⾯我会有说明05 00//snmp NULL 所以数据长度为0okay上⾯已经分析完snmp v1的数据包下⾯看看snmp v2数据包c8 1f 66 05 fb a6 00 0c 29 90 f7 6d 08 00 45 00 00 47 21 b9 40 00 40 11 9d 2c d2 26 eb ba d2 26 eb b8 a8 8d 00 a1 00 33 d1 e6 30 29 02 01 01 04 06 70 75 62 6c 69 63 a0 1c 02 04 51 5a b7 e0 02 01 00 02 01 00 30 0e 30 0c 06 08 2b 06 01 02 01 01 01 00 05 00c8 1f 66 05 fb a6 //⽬的⽹卡地址00 0c 29 90 f7 6d //源⽹卡地址这⾥应该是数据链路层封装的头部08 00 //协议类型,这⾥是ip协议45 00 00 47 21 b9 40 00 40 11 9d 2c d2 26 eb ba d2 26eb b8 //ip⾸部a8 8d 00 a1 00 33 d1 e6 //udp⾸部//下⾯是snmp报⽂30//表⽰snmp消息是asn.1 sequence类型29//29表⽰该字段后⾯还有41个字节02 01 01//最后⼀个01表⽰snmp版本为2c这⾥采⽤的是BER编码⽅式 02表⽰该字段为INTEGER类型,第⼆个01表⽰数据长度为104 06 70 75 62 6c 69 63 //这⾥是团体名称public,04表⽰数据类型为OCTET STRING类型,06表⽰数据长度为6个字节,后⾯6个为public 的阿斯科马值,但是这⾥为什么后⾯的没有采⽤这种BER编码⽅式,即数据类型+数据长度+数据类容a0 1c //a0表⽰报⽂类型为get-request,1c表⽰后⾯还有28个字节的数据,这⾥为什么没有采⽤BER编码⽅式?这⾥除了类型字段外,其他的都采⽤BER编码⽅式02 04 51 5a b7 e0 //request ID这是由管理进程设置的⼀个整数这是由管理进程设置的⼀个整数值。

实验1网络配置与网络管理软件SNMPc的使用

实验1网络配置与网络管理软件SNMPc的使用一. 实验项目:网络实验环境的搭建,网络管理软件的安装、配置和基本使用二. 实验内容:1. 构建简单实验网络,并启用各网络设备的SNMP功能;2. 网络管理软件SNMPc的安装与配置;3. 学习SNMPc的主要管理功能,掌握软件系统的基本操作。

三. 实验目的:1. 使学生掌握典型网络管理软件SNMPc的安装、配置和基本使用技能。

2. 掌握网络设备管理的基本参数配置。

3. 通过实际操作,加深对课堂上SNMP协议理论知识的理解。

四. 实验设备及环境:1. Huawei 3Com Quidway R2621路由器:1台;2. Cisco 2950网络交换机:1台;3. 计算机:2台;4. 直通双绞线2根,交叉双绞线1根,串口配置线1根;5. 网络管理软件:SNMPc7。

五. 学生分组情况:每组6人。

六. 实验步骤及要求:1. 构建实验的网络环境参照下图构建实验的网络环境。

注意:同层次设备用交叉线相连(但现在很多设备带自动翻转功能,直连也可),如交换机与交换机,计算机与计算机,计算机与路由器(可看作专用计算机);而路由器和交换机、交换机和计算机用直通线相连。

交换机以太网口1:以太网口0: IP 地址)192.0.0.3/24网关:192.0.0.1图4 实验网络拓扑结构 2. 配置各设备的网络参数并启用其网管功能:为了配置路由器或交换机,用串口线将计算机的COM 串行接口与路由器或交换机的Console 控制口相连,然后在计算机中运行超级终端进行参数设置(端口设置需还原为默认值)。

(1) 配置Cisco 2950交换机1、配置IP 地址两层交换机在数据链路层转发数据时是不需要IP 地址的,但为了使交换机要能够被网管,也可给它标识一个管理IP 地址。

默认情况下CISCO 交换机的VLAN 1为管理VLAN ,为该管理VLAN 配上IP 地址,交换机就可以被网管了。

网络管理实验snmp协议

网络管理第一次实验实验报告姓名:***学号:********班级:26实验一:SNMP MIB信息的访问1 实验目的:学习SNMP服务在主机上的启动与配置,掌握用MIB浏览器访问SNMP MIB 对象值得方法,通过观察的MIB-2树图加深对MIB组织结构的了解。

2 实验内容:1 启动SNMP服务并配置共同体2 配置并熟悉MIB浏览器,观察MIB树结构,访问MIB对象3 查看表结构被管对象3 实验软件环境:Microsoft XP操作系统,AdventNet SNMP Utilities4 实验步骤总结:启动SNMP服务和配置共同体:1 添加windows “管理和监测工具”组件,并将其选定为“简单网络管理协议”。

2 在控制面板中选择“管理工具”——》“服务”,进入“SNMP Service的属性”对话框,设置并启动。

3 在“安全”选项卡中,配置共同体,其中团体权利为“只读”,团体名称“public”。

配置并熟悉MIB浏览器:1 打开MibBrowser启动MIB浏览器,设置Host为localhost,Community为public,SNMP端口号161.2 单击MIB浏览器左侧“RFC1213-MIB”前的符号“+”打开被监测主机的MIB树图结构,观察。

3 选择要访问的MIB对象,并进行访问。

4 访问MIB树的叶子节点。

5 打开“SNMP table”窗口,单击start获得路由表信息。

5 实验过程截图:截图1:观察MIB树图结构的截图截图2:通过Get访问MIB树对象截图3:通过GetNext访问MIB树对象截图4:路由表信息六课后要求与问题:要求一:根据MibBrowser软件左侧MIB导航图画出MIB-2树图(到组),并画出UDP 子树(到基本被管对象)。

答:根据截图一,可以画出树图如下:Udp子树图:要求二:通过使用MibBrowser依次访问system组的各个对象,考察各个被管对象的物理意义,并写出被管对象sysDescr的值。

snmp报文字段分析

SNMP五种协议数据单元SNMP规定了5种协议数据单元PDU(也就是SNMP报文),用来在管理进程和代理之间的交换。

∙get-request操作:从代理进程处提取一个或多个参数值(网管系统发送)∙get-next-request操作:从代理进程处提取紧跟当前参数值的下一个参数值(网管系统发送)∙set-request操作:设置代理进程的一个或多个参数值(网管系统发送)∙get-response操作:返回的一个或多个参数值。

这个操作是由代理进程发出的,它是前面三种操作的响应操作(代理发送)∙trap操作:代理进程主动发出的报文,通知管理进程有某些事情发生(代理发送)前面的3种操作是由管理进程向代理进程发出的,后面的2个操作是代理进程发给管理进程的,为了简化起见,前面3个操作叫做get、get-next和set操作。

下图描述了SNMP的这5种报文操作。

请注意,在代理进程端是用熟知端口161俩接收get或set报文,而在管理进程端是用熟知端口162来接收trap报文。

SNMP的5种报文操作SNMP协议数据单元格式解析下图封装成UDP数据报的5种操作的SNMP报文格式。

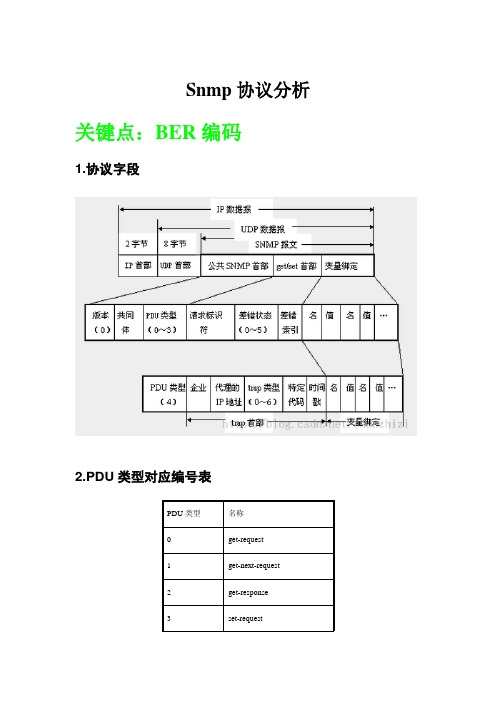

可见一个SNMP报文共有三个部分组成,即公共SNMP首部、get/set首部trap首部、变量绑定。

SNMP报文格式1. 公共SNMP首部1.1 版本写入版本字段的是版本号减1,对于SNMP(即SNMPV1)则应写入0。

1.2 公共体共同体就是一个字符串,作为管理进程和代理进程之间的明文口令,常用的是6个字符“public”。

1.3 PDU类型根据PDU的类型,填入0~4中的一个数字,其对应关系下表所示意图。

表1 PDU类型2. get/set首部2.1 请求标识符(request ID)这是由管理进程设置的一个整数值。

代理进程在发送get-response报文时也要返回此请求标识符。

管理进程可同时向许多代理发出get报文,这些报文都使用UDP传送,先发送的有可能后到达。

snmp报文解析详细讲解

0020 10 af 0a ed 00 a1 00 30 5c 8c 30 26 02 01 00 04 .....0\.0&....

0030 06 70 75 62 6c 69 63 a1 19 02 02 00 99 02 01 00 .public......... 0040 02 01 00 30 0d 30 0b 06 07 2b 06 01 02 01 01 01 ...0.0...+...... 0050 05 00

0000 50 78 4c 70 c3 e3 00 0d 87 cb d9 d8 08 00 45 00 PxLp..........E.

0020 10 af 0a ed 00 a1 00 30 5c 8c 30 26 02 01 00 04 .....0\.0&....

0030 06 70 75 62 6c 69 63 a1 19 02 02 00 99 02 01 00 .public......... 0040 02 01 00 30 0d 30 0b 06 07 2b 06 01 02 01 01 01 ...0.0...+...... 0050 05 00

= (38 )10

SNMP报文02 01 00 表示版本号 解析

为SNMPv1(0)

0000 50 78 4c 70 c3 e3 00 0d 87 cb d9 d8 08 00 45 00 PxLp..........E.

0010 44 a7 4a 00 00 80 11 5e 8d 0a 0a 10 0f 0a 0a .D.J....^.......

T L V

0 0 0

0 0 0

0 0 0

0 0 0

SNMP抓包分析

SNMP---简单网络管理协议

S N M P定义了5种报文:

1) g e t - r e q u e s t操作:从代理进程处提取一个或多个参数值。

2) g e t - n e x t - r e q u e s t操作:从代理进程处提取一个或多个参数的下一个参数值

3) s e t - r e q u e s t操作:设置代理进程的一个或多个参数值。

4) g e t - r e s p o n s e操作:返回的一个或多个参数值。

这个操作是由代理进程发出的。

它

是前面3中操作的响应操作。

5) t r a p 操作:代理进程主动发出的报文,通知管理进程有某些事情发生。

前面的3个操作是由管理进程向代理进程发出的。

后面两个是代理进程发给管理进程的

(为简化起见,前面3个操作今后叫做g e t、g e t - n e x t和s e t操作)。

下图描述了这5种操作。

下面是通过管理一个路由器的实验抓到的SNMP的5种报文:

SNMP抓包分析:

GET报文:

GET NEXT报文:

RESPONES报文:

SET报文:

TRAP报文:。

snmp抓包分析

Snmp协议分析关键点:BER编码1.协议字段2.PDU类型对应编号表PDU类型名称0 get-request1 get-next-request2 get-response3 set-request4 trap3.BER编码BER的数据都由三个域构成:标识域(tag)+长度域(length)+值域(value)。

注意: xx 表示标识域xx 标识长度域xx 表示值域4.一些解答为什么需要request-id字段?snmp协议是采用UDP作为下一层的承载协议,而我们都知道UDP并不像TCP一样是一种流,报文是按照顺序到达的,所以需要request-id来做顺序判定。

常见的类型(标识域)有哪些及其对应的值?BOOL(0x01);INT(0x02);OCTSTR(0x04);NULL(0x05);OBJID(0x06);ENUM(0x0A); EQ(0x30);SETOF(0x31);IPADDR (0x40);COUNTER (0x41);GAUGE(0x42); TIMETICKS(0x43);OPAQUE(0x44);GET(0xA0);GETNEXT(0xA1);GETResp(0xA 2);SET(0xA3);TRAP(0xA4);如何转化长度域十六进制数据?长度域指明值域的长度,不定长,一般为一到三个字节。

其格式可分为短格式和长格式.长度域采用短/长指示器(Short/Long Form)来标明长度指示符是否是单个字节,指示器在bit8上。

如果短/长指示器是0,则为短限定格式,低7位包含的就是数据的长度值,长度值在0到127之间;如果短/长指示器是1,则为长限定格式,其低7位的值表示后面紧跟的长度指示值的字节数,而后续字节拼接起来的值就是数据字段的长度,即数据长度。

举例:length:30 => 1Elength:169 => 81 A9(a9 == 169 ,81 中的1 表示一个字节,8作为标识)length:1500 => 82 05 DC ( 05dc == 1500 ,82 中的2 表示两个字节,8作为标识)5.抓包分析0000 30 4b 02 01 00 04 06 70 75 62 6c 69 63 a0 3e 020010 01 48 02 01 00 02 01 00 30 33 30 0f 06 0b 2b 060020 01 02 01 19 03 02 01 05 01 05 00 30 0f 06 0b 2b0030 06 01 02 01 19 03 05 01 01 01 05 00 30 0f 06 0b0040 2b 06 01 02 01 19 03 05 01 02 01 05 0030 4b :表示整个snmp报文的编码方式为30,即是SEQUENCE类型表示snmp报文的长度为4b,即为7502 01 00 :02表示该字段是INTERGER类型,01表示该字段占用一个字节,00表示版本号为104 06 70 75 62 6c 69 63 :04表示该字段为OCTET STRING 类型,06表示该字段的长度,70 75 62 6c 69 63 表示“public”a0 3e :a是该字段的固定值,0表示这是一个get-request报文,3e 表示PUD还有62 个字节02 01 48 : 02表示该字段是INTERGER类型,01 表示该字段占用一个字节,48表示request-id 为7202 01 00 :02表示该字段是INTERGER类型,01 表示该字段占用一个字节,00 表示报文的差错状态为002 01 00 :02表示该字段是INTERGER类型,01 表示该字段占用一个字节,00 表示报文的差错索引为030 33 : 30 表示编码类型为30 ,即是SEQUENCE类型,33表示后续“键- 值”区域占用51 个字节30 0f 06 0b 2b 06 01 02 01 19 03 02 01 05 01 05 00:30 表示编码类型为30 ,即是SEQUENCE 类型,0f 表示该字段共有15个字节,06 表示第一个变量为键,0b表示键长为11个字节,2b 06 01 02 01 19 03 02 01 05 01 表示1.3.6.1.2.1.25.3.2.1.5.1 , 00 表示该值的字段的长度为0,即为空30 0f 06 0b 2b 06 01 02 01 19 03 05 01 01 01 05 00 :同上30 0f 06 0b 2b 06 01 02 01 19 03 05 01 02 01 05 00 : 同上。

实验四 SNMP协议的工作原理分析

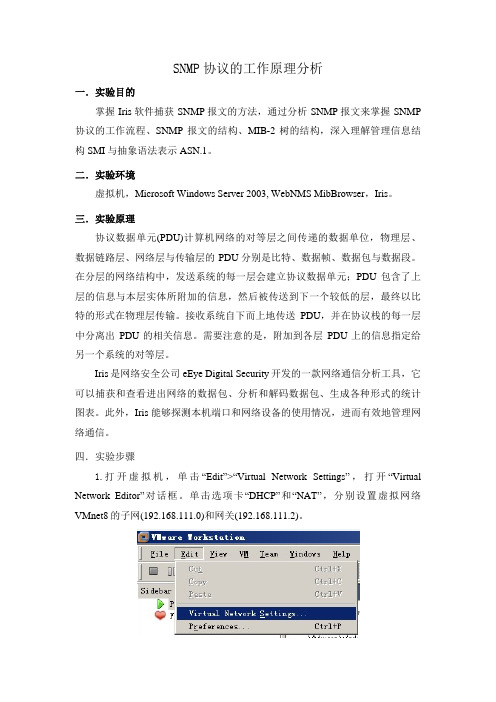

SNMP协议的工作原理分析一.实验目的掌握Iris软件捕获SNMP报文的方法,通过分析SNMP报文来掌握SNMP 协议的工作流程、SNMP报文的结构、MIB-2树的结构,深入理解管理信息结构SMI与抽象语法表示ASN.1。

二.实验环境虚拟机,Microsoft Windows Server 2003,WebNMS MibBrowser,Iris。

三.实验原理协议数据单元(PDU)计算机网络的对等层之间传递的数据单位,物理层、数据链路层、网络层与传输层的PDU分别是比特、数据帧、数据包与数据段。

在分层的网络结构中,发送系统的每一层会建立协议数据单元;PDU包含了上层的信息与本层实体所附加的信息,然后被传送到下一个较低的层,最终以比特的形式在物理层传输。

接收系统自下而上地传送PDU,并在协议栈的每一层中分离出PDU的相关信息。

需要注意的是,附加到各层PDU上的信息指定给另一个系统的对等层。

Iris是网络安全公司eEye Digital Security开发的一款网络通信分析工具,它可以捕获和查看进出网络的数据包、分析和解码数据包、生成各种形式的统计图表。

此外,Iris能够探测本机端口和网络设备的使用情况,进而有效地管理网络通信。

四. 实验步骤1.打开虚拟机,单击“Edit”>“Virtual Network Settings”,打开“Virtual Network Editor”对话框。

单击选项卡“DHCP”和“NAT”,分别设置虚拟网络VMnet8的子网(192.168.111.0)和网关(192.168.111.2)。

2.在虚拟机中,单击“File”>“Open”,打开Windows Server 2003。

单击“VM”>“Clone”,打开克隆向导,创建一个Windows Server 2003的完整克隆。

源Server 2003与克隆Server 2003分别充当监测主机与被监测主机。

SNMP学习笔记之SNMP报文以及不同版本(SNMPv1、v2c、v3)的区别

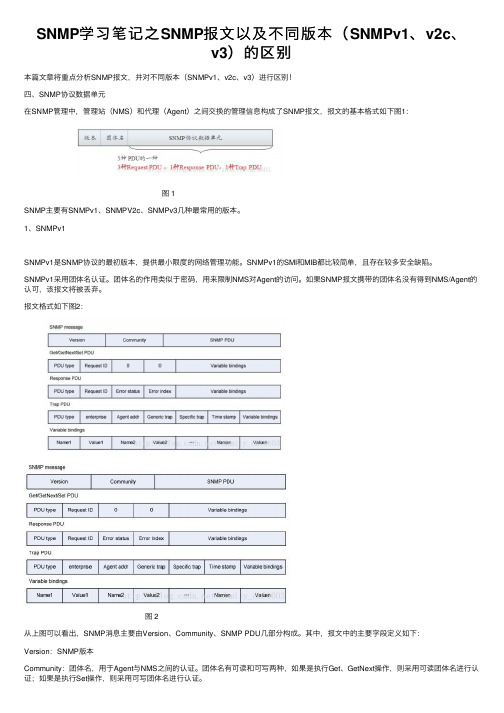

SNMP学习笔记之SNMP报⽂以及不同版本(SNMPv1、v2c、v3)的区别本篇⽂章将重点分析SNMP报⽂,并对不同版本(SNMPv1、v2c、v3)进⾏区别!四、SNMP协议数据单元在SNMP管理中,管理站(NMS)和代理(Agent)之间交换的管理信息构成了SNMP报⽂,报⽂的基本格式如下图1:图 1SNMP主要有SNMPv1、SNMPV2c、SNMPv3⼏种最常⽤的版本。

1、SNMPv1SNMPv1是SNMP协议的最初版本,提供最⼩限度的⽹络管理功能。

SNMPv1的SMI和MIB都⽐较简单,且存在较多安全缺陷。

SNMPv1采⽤团体名认证。

团体名的作⽤类似于密码,⽤来限制NMS对Agent的访问。

如果SNMP报⽂携带的团体名没有得到NMS/Agent的认可,该报⽂将被丢弃。

报⽂格式如下图2:图 2从上图可以看出,SNMP消息主要由Version、Community、SNMP PDU⼏部分构成。

其中,报⽂中的主要字段定义如下:Version:SNMP版本Community:团体名,⽤于Agent与NMS之间的认证。

团体名有可读和可写两种,如果是执⾏Get、GetNext操作,则采⽤可读团体名进⾏认证;如果是执⾏Set操作,则采⽤可写团体名进⾏认证。

Request ID:⽤于匹配请求和响应,SNMP给每个请求分配全局唯⼀的ID。

Error status:⽤于表⽰在处理请求时出现的状况,包括noError、tooBig、noSuchName、badValue、readOnly、genErr。

Error index:差错索引。

当出现异常情况时,提供变量绑定列表(Variable bindings)中导致异常的变量的信息。

Variable bindings:变量绑定列表,由变量名和变量值对组成。

enterprise:Trap源(⽣成Trap信息的设备)的类型。

Agent addr:Trap源的地址。

网络管理与维护课内实验报告3-SNMP报文分析

一. 实验目的1.掌握BER基本编码规则;2. 利用各种网络管理工具,完成相关SNMP操作,分析并掌握SNMP PDU结构,理解SNMP协议的工作原理。

二. 实验所需设备及材料1.局域网环境中的计算机2台(1台代理,1台管理站),2台计算机已启动SNMP服务,作为管理站的计算机安装SNMPc软件和snmputil工具;2.在某一台计算机安装网络嗅探软件。

三. 实验内容参考实验指导书P324页5.5.2节。

如图5-111所示,首先将代理一方的只读团体名、读/写团体名、trap 团体名全部修改为你的8位学号(如何添加团体名,请参考第一次实验的内容)。

然后完成以下实验:1.完成get操作,抓取get 请求报文和其响应报文(注意两个报文“request-id”一致),截图(需要截取哪些信息?请参考P327图5-114),然后对应截图分别完成两个报文的BER编码分析。

2.完成getnext操作,抓取getnext请求报文和其响应报文(注意两个报文“request-id”一致),截图,然后对应截图完成两个报文的BER编码分析。

3.完成set操作,抓取set 请求报文和其响应报文(注意两个报文“request-id”一致),截图,然后对应截图完成两个报文的BER编码分析。

4.构造一个trap,抓取trap报文,截图,然后对应截图完成该报文的BER编码分析。

5.完成SNMPv2 GetBulk操作,抓取GetBulk请求报文和响应报文(注意两个报文“request-id”一致),截图,然后对应截图完成两个报文的BER编码分析。

四.实验过程1. get操作分析●说明如何产生Get操作?答:管理站检索管理对象的管理信息库中标量对象的值,就产生一个Get操作。

●Get请求报文抓包截图与BER分析30 36 ;报文是SEQUENCE类型,长度是54个8位组02 01 00 ;SNMP版本号,类型为Integer,值为版本号-104 08 30 34 31 33 32 30 32 31 ;团体名,类型为OETCTString值为”04132021”A0 27 ;A0表示为GET操作,其后PDU长39个8位组02 01 01 ;request-id,类型为Integer,值为102 01 00 ;错误状态,类型为Integer,值为002 01 00 ;错误索引,类型为Integer,值为030 1C ;变量绑定表,类型为SEQUENCEOF,长度为2830 0C ;第一个变量绑定,类型为SEQUENCE,长度为1206 08 2B 06 01 02 01 01 03 00 ;变量为OID类型,值为.1.3.6.1.2.1.1.3.005 00 ;变量值为NULL30 0C ;第二个变量绑定,类型为SEQUENCE,长度为1206 08 2B 06 01 02 01 02 01 00 ;变量为OID类型,值为.1.3.6.1.2.1.2.1.005 00 ;变量值为NULL响应报文抓包截图与BER分析30 3a ;报文是SEQUENCE类型,长度是58个8位组02 01 00 ;SNMP版本号,类型为Integer,值为版本号-1(0)04 08 30 34 31 33 32 30 32 31 ;团体名,类型为OETCTString值为”04132021”a2 2b ;A2表示Respond,其后PDU长43个8位组02 01 01 ;request-id,类型为Integer,值为102 01 00 ;错误状态,类型为Integer,值为002 01 00 ;错误索引,类型为Integer,值为030 20 ;变量绑定表,类型为SEQUENCEOF,长度为3230 0f ;第一个变量绑定,类型为SEQUENCE,长度为1506 08 2B 06 01 02 01 01 03 00 ;变量名是OID类型,值为.1.3.6.1.2.1.1.3.0430300adf4 ;变量值为Timeticks类型,值为4453230 0d ;第二个变量绑定,类型为SEQUENCE,长度为1306 08 2B 06 01 02 01 02 01 00 ;变量为OID类型,值为.1.3.6.1.2.1.2.1.0020102 ;变量值为Integer类型,值为22. getnext操作●说明如何产生getnext操作?答:管理站向被管对象发出getnext请求●Getnext请求报文抓包截图与BER分析30 36 ;报文是SEQUENCE类型,长度是54个8位组02 01 00 ;SNMP版本号,类型为Integer,值为版本号-1(0)04 08 30 34 31 33 32 30 32 31 ;团体名,类型为OETCTString值为”04132021”a1 27 ;A1表示Getnext,其后PDU长39个8位组02 01 01 ;request-id,类型为Integer,值为102 01 00 ;错误状态,类型为Integer,值为002 01 00 ;错误索引,类型为Integer,值为030 1c ;变量绑定表,类型为SEQUENCEOF,长度为2830 0c ;第一个变量绑定,类型为SEQUENCE,长度为1206 08 2b 06 01 02 01 01 03 00 ;变量名是OID类型,值为.1.3.6.1.2.1.1.3.005 00 ;变量值为NULL30 0c ;第二个变量绑定,类型为SEQUENCE,长度为1206 08 2b 06 01 02 01 02 01 00 ;变量为OID类型,值为.1.3.6.1.2.1.2.1.005 00 ;变量值为NULL响应报文抓包截图与BER分析30 40 ;报文是SEQUENCE类型,长度是64个8位组02 01 00 ;SNMP版本号,类型为Integer,值为版本号-1(0)04 08 30 34 31 33 32 30 32 31 ;团体名,类型为OETCTString值为”04132021”a231 ;a2表示Respond,其后PDU长49个8位组02 01 01 ;request-id,类型为Integer,值为102 01 00 ;错误状态,类型为Integer,值为002 01 00 ;错误索引,类型为Integer,值为030 26 ;变量绑定表,类型为SEQUENCEOF,长度为3830 13 ;第一个变量绑定,类型为SEQUENCE,长度为1906 08 2b 06 01 02 01 01 04 00 ;变量名是OID类型,值为.1.3.6.1.2.1.1.3.004 07 79 61 6e 67 6c 75 6e ;变量值为OETCT,值为”yanglun30 0f ;第二个变量绑定,类型为SEQUENCE,长度为1506 0a 2b 06 01 02 01 02 02 01 01 01;变量为OID类型,值为.1.3.6.1.2.1.2.2.1.1.102 01 01 ;变量值为整数,13. set操作分析●说明如何产生set操作?答:使用snmpc软件修改管理对象的某个对象实例的值。

(完整word版)计算机网络管理实验报告

计算机网络管理实验报告作者: 孙玉虎学号:914106840229学院(系):计算机科学与工程学院专业: 网络工程题目: SNMP报文和MIB指导教师陆一飞2016年 12 月目录第一部分:SNMP报文的抓取与分析 (3)1.实验目的 (3)2.实验环境 (3)3.实验内容 (3)4.实验思路 (4)5.实验具体过程 (4)准备工作 (4)报文抓取 (8)报文分析 (10)第二部分:MIB的了解 (13)1.实验目的 (13)2.实验环境 (13)3.实验内容 (13)4.实验思路 (14)5.实验具体过程 (14)准备工作 (14)查看MIB组成结构 (14)了解MIB中变量、成员 (16)MIB的基本操作(GET) (17)第三部分:实验总结与体会 (18)实验出错的地方和解决方案 (18)实验总结 (19)第一部分:SNMP报文的抓取与分析1. 实验目的●熟悉SNMP报文格式●熟悉SNMP的基本操作2. 实验环境●系统环境两台机器均为windows 10系统●网络拓扑两台机器通过网线直连●实验工具Snmputil 和wireshark3. 实验内容●SNMP报文(get-next-request)格式抓取●SNMP报文(get-next-request)分析4. 实验思路●SNMP环境的配置一、在两台电脑上安装SNMP二、在两台电脑上配置SNMP三、测试SNMP●SNMP报文的抓取一、在一台电脑上发送SNMP报文二、在另外一台电脑上使用wireshark工具获取●SNMP报文的分析一、在Wireshark上提取SNMP报文二、对SNMP报文进行分析5. 实验具体过程准备工作一、在主机1上安装软件Wireshark,在主机2上安装软件snmputil,并关闭两台机器的防火墙二、在两台电脑上安装SNMP功能打开启动或关闭Windows功能,选择简单网络管理协议工具,点击确定。

安装过程中需要使用snmp的安装包。

SNMP PDU报文格式解析

SNMP五种协议数据单元SNMP规定了5种协议数据单元PDU(也就是SNMP报文),用来在管理进程和代理之间的交换。

get-request操作:从代理进程处提取一个或多个参数值(网管系统发送)get-next-request操作:从代理进程处提取紧跟当前参数值的下一个参数值(网管系统发送)set-request操作:设置代理进程的一个或多个参数值(网管系统发送)get-response操作:返回的一个或多个参数值。

这个操作是由代理进程发出的,它是前面三种操作的响应操作(代理发送)trap操作:代理进程主动发出的报文,通知管理进程有某些事情发生(代理发送) 前面的3种操作是由管理进程向代理进程发出的,后面的2个操作是代理进程发给管理进程的,为了简化起见,前面3个操作叫做get、get-next和set操作。

下图描述了SNMP的这5种报文操作。

请注意,在代理进程端是用熟知端口161俩接收get或set报文,而在管理进程端是用熟知端口162来接收trap报文。

SNMP协议数据单元格式解析一个SNMP报文共有三个部分组成,即公共SNMP首部、get/set首部或trap首部、变量绑定。

下图是封装成UDP数据报文的5种操作的SNMP报文格式。

公共SNMP首部版本写入版本字段的是版本号减1,对于SNMP(即SNMPV1)则应写入0。

公共体共同体就是一个字符串,作为管理进程和代理进程之间的明文口令,常用的是6个字符“public”。

PDU类型根据PDU的类型,填入0~4中的一个数字,其对应关系下表所示意图。

PDU类型get/set首部请求标识符(request ID)这是由管理进程设置的一个整数值。

代理进程在发送get-response报文时也要返回此请求标识符。

管理进程可同时向许多代理发出get报文,这些报文都使用UDP传送,先发送的有可能后到达。

设置了请求标识符可使管理进程能够识别返回的响应报文对于哪一个请求报文。

SNMP报文抓取及分析

SNMP报文抓取及分析SNMP(Simple Network Management Protocol)是一种用于网络管理的协议。

它允许网络管理员通过发送和接收SNMP报文来监控和管理网络设备。

SNMP报文是在网络中传输的数据包,包含了有关网络设备和系统的信息。

在本篇文章中,我们将探讨如何抓取和分析SNMP报文。

一、SNMP报文抓取在抓取SNMP报文之前,我们需要准备一个用于抓取报文的工具。

Wireshark是一个强大的网络抓包工具,它支持抓取各种协议的报文,包括SNMP。

以下是在Wireshark中抓取SNMP报文的步骤:1. 首先,打开Wireshark,并选择网络接口以便开始抓取报文。

2. 在Wireshark的过滤器框中输入“snmp”,然后点击“Apply”按钮。

3. Wireshark将开始抓取符合过滤器条件的SNMP报文。

你可以观察到抓取到的报文以及它们的详细信息,如源IP地址、目标IP地址、SNMP版本、报文类型等。

二、SNMP报文分析一旦我们抓取到SNMP报文,我们就可以对其进行分析,以获得有关网络设备和系统的信息。

下面是一些常见的SNMP报文分析技巧:1.首先,我们需要查看SNMP报文的版本号。

SNMP有三个主要的版本:SNMPv1、SNMPv2和SNMPv3、通过查看报文中的版本号,我们可以确定所使用的SNMP版本。

2. 接下来,我们可以查看SNMP报文的类型。

SNMP报文有五种类型:GetRequest(请求数据)、GetNextRequest(请求下一条数据)、GetResponse(响应数据)、SetRequest(设置数据)和Trap(陷阱)。

通过了解报文类型,我们可以了解到SNMP报文的目的。

3. 然后,我们可以查看SNMP报文的OID(Object Identifier)。

OID是SNMP管理信息库中的唯一标识符,用于标识特定的网络设备或系统。

通过查看OID,我们可以确定报文所涉及的对象类型。

用Wireshark抓取arp、snmp、icmp、dhcp等报文的方法

1.ARP 基础知识学习1.1.ARP 协议的概念ARP ,即地址解析协议,实现通过IP得知其物理地址。

在CP/IP网络环境下,每个主机分配了一个32位的IP地址,这种互联网地址是在网际范围表示主机的一种逻辑地址。

为了让报文在物理线路上的传输,必须知道对方目的主机的物理地址。

这样就存在把IP地址变成物理地址的转换问题。

一以太网环境为例,为了正确的向目的主机传送报文,就必须将主机的32位IP地址转换成48位的以太网的地址。

这就需要在互联层有一组服务将IP地址转换成物理地址,这组协议就是ARP协议。

1.2 ARP 协议实现的基本功能在以太网协议中,同一局域网中的一台主机要和另一台主机进行直接通信,必须知道目标主机的MAC地址。

而在TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。

这就导致再以太网中使用IP协议时,数据链路层的以太网协议连接到上层IP协议提供的数据中,只包含目的的IP地址。

于是需要一种方法,更具目的主机的IP的地址,获取其MAC 地址。

这就是ARP协议要做的事。

所谓地址解析(address resolution)就是主机再发送阵前将目标地址转换成目标MAC地址的过程。

另外,当发送主机和目标及不在同一个局域网时,即便知道目的主机的MAC地址,两者也不能直接通信,必须有路由转发才行。

所以此时,发送主机通过ARP协议获得的将不是目的主机的真实MAC地址,而是一台可以通往局域网外地路由器的某个端口的MAC 地址。

于是此后发送主机发送目的和主机的所有帧,都将发往该路由,通过他向外发送。

这种情况成为ARP代理(ARP Proxy).1.3 工作的原理每台装有TCP/IP协议的电脑里都有一个ARP缓存表,表里IP与MAC地址是一一对应的。

例如,主机A (192.168.1.5)主机B(192.168.1.1)发送数据.当发送数据时,主机A 会在自己的ARP缓存表中查找是否有目标IP地址。

SNMP报文抓取与分析(一)

SNMP报⽂抓取与分析(⼀)SNMP报⽂抓取与分析(⼀)1、抓取SNMP报⽂SNMP报⽂的形式⼤致如下图所⽰我们这⾥使⽤netcat这个⼯具来抓取snmp的PDU(协议数据单元)。

(因为我们并不需要前⾯的IP和UDP⾸部)关于netcat的⼀些基本使⽤可以看这⾥netcat获取snmp报⽂1 先获取snmpwalk发出的(get-next-request)我们使⽤nc来监听161端⼝,然后把输出重定向到⽂件a.hex。

因为监听的是161端⼝,所以这⾥必须以root权限运⾏。

sudo nc -u -l 161 >a.hex这样之后使⽤snmpwalk这个⼯具来向这个“受控端”发送命令。

snmpwalk -c public -v 2c localhost 1.3.6.1.4.201566.1.12 再获取代理程序发回的(get-response)我们先要打开代理程序Agent,然后使⽤下⾯的命令将a.hex的内容发给代理程序,并将接收到的返回保存到b.hexo@o-pc:~/snmpPUD$ nc -u 127.0.0.1 161 <a.hex >b.hex^Co@o-pc:~/snmpPUD$下图是针对SNMPv1版本的。

⽬前⽐较通⽤的是SNMP v2c/v3版本,具有⼋种PDU类型。

分析获取到的报⽂先使⽤hexdump来查看⼀下获取到的报⽂内容。

(hexdump是⼀个很好⽤的⼗六进制分析⼯具)o@o-pc:~/snmpPUD$ hexdump -C a.hex00000000 30 2c 02 01 01 04 06 70 75 62 6c 69 63 a1 1f 02 |0,.....public...|00000010 04 22 70 8b d4 02 01 00 02 01 00 30 11 30 0f 06 |."p........0.0..|00000020 0b 2b 06 01 04 01 8c a6 5e 01 01 01 05 00 |.+......^.....|0000002eo@o-pc:~/snmpPUD$ hexdump -C b.hex00000000 30 30 02 01 01 04 06 70 75 62 6c 69 63 a2 23 02 |00.....public.#.|00000010 04 22 70 8b d4 02 01 00 02 01 00 30 15 30 13 06 |."p........0.0..|00000020 0e 2b 06 01 04 01 8c a6 5e 01 01 01 01 01 00 02 |.+......^.......|00000030 01 2b |.+|00000032报⽂分析结果先看结果,然后再慢慢分析get-next-request报⽂⽰例分析(a.hex)⼗六进制数据解释30表⽰SNMP协议报⽂(整个报⽂是⼀个SEQUENCE)2c消息长度44字节(表⽰后⾯还有44个字节的内容)02 01 01协议版本(2c)(前两个字节02表⽰INTEGER类型01是指1个字节长度,最后的01是值01) 04参数类型(OCTSTR)06群体(community)名长度70 75 62 6c 69 63群体名public的assic码值a1PUD类型get-next-request1f snmp pdu的长度为31个OctStr(后⾯的内容31字节)02 04 22 70 8b d4请求标识符Request ID02 01 00表⽰error-state为002 01 00表⽰error-index为030 11表⽰后⾯变量绑定是SEQUENCE类型17个字节长度30 0f表⽰(变量名106表⽰该字段是OID类型0b OID长度11字节2b 06 01 04 01 1.3.6.1.4.1(标识1.3被合并为2B)8c a6 5e201566 (这也是根据规则转换得到的)01 01 01 1.1.1⼗六进制数据解释05 00表⽰NULLget-response报⽂⽰例分析(b.hex)⼗六进制数据解释30表⽰SNMP协议报⽂(整个报⽂是⼀个SEQUENCE) 30消息长度48字节(表⽰后⾯还有48个字节的内容)02 01 01协议版本(2c)(前两个字节02 01 表⽰INTEGER类型) 04参数类型(OCTSTR)06群体(community)名长度70 75 62 6c 69 63群体名public的assic码值a2PUD类型get-response23snmp pdu的长度为35个OctStr(后⾯的内容31字节) 02 04 22 70 8b d4请求标识符Request ID02 01 00表⽰error-state为002 01 00表⽰error-index为030 11表⽰后⾯变量绑定是SEQUENCE类型17个字节长度30 0f表⽰(变量名106表⽰该字段是OID类型0b OID长度11字节2b 06 01 04 01 1.3.6.1.4.1(标识1.3被合并为2B)8c a6 5e201566 (这也是根据规则转换得到的)01 01 01 1.1.100表⽰.0 即第⼀个实例\(下⾯的值实际是节点1.3.6.1.4.1.201566.1.1.1.0的) 02 01 2b02 01 表⽰INTEGER类型1个字节,2b表⽰值(43) 05 00表⽰NULL下⾯是使⽤snmpwalk命令获取的结果。

实验4SNMP协议验证与分析

实验4SNMP协议验证与分析SNMP(Simple Network Management Protocol)是一种用于管理和监控网络设备的协议。

它提供了一种标准的方式,使得网络管理员可以远程监控和管理网络设备,例如路由器、交换机和服务器等。

在本实验中,我们将验证和分析SNMP协议的功能和特性。

首先,我们需要设置一个SNMP管理系统,可以使用snmpwalk命令来获取目标设备的信息。

接下来,我们将对所选设备进行SNMP测试,并分析其性能和功能。

接下来,我们可以使用snmpwalk命令来获取目标设备的信息。

该命令可以使用SNMP协议从设备中获取信息。

命令的语法如下:在进行SNMP测试之前,我们需要确保目标设备已经配置了SNMP代理。

SNMP代理是一个运行在设备上的软件,它负责响应SNMP管理系统的请求。

代理通常具有一个MIB(Management Information Base),用来存储设备的信息。

完成配置和设置后,我们可以执行SNMP测试来验证协议的功能和特性。

我们可以使用snmpwalk命令来获取设备的信息,并使用snmpget命令获取特定OID的值。

我们还可以使用snmpset命令来设置设备的一些值。

在验证过程中,我们可以测试SNMP协议的读写功能,检查是否能够成功从设备中获取和设置信息。

我们还可以测试SNMP协议的安全性,检查团体字符串是否能够正确验证访问权限。

除了功能和特性验证,我们还可以分析SNMP协议的性能。

我们可以使用MRTG或Cacti来监控设备的流量、带宽和延迟等指标。

通过分析这些指标,我们可以了解设备的性能,并作出相应的优化和改进。

综上所述,SNMP协议是一种用于管理和监控网络设备的协议。

在本实验中,我们验证了SNMP协议的功能和特性,并分析了其性能。

通过这些测试和分析,我们可以更好地了解和管理网络设备,提高网络的性能和可靠性。

SNMP报文解析_WL

SNMP-NTCIP报文解析1. 引言简单网络管理协议(SNMP)在RFC 1157中定义,SNMP可以在传输层采用各种各样的协议,但是使用最多的还是UDP协议。

2. 协议概述SNMP到目前为止一共有三个版本,当下使用最广泛的是SNMPv2。

SNMP由三部分组成::SNMP内核、管理信息结构SMI和管理信息库MIB。

2.1. 工作原理SNMP应用场景:图1 SNMP的应用场景管理站和代理端使用MIB进行接口统一,MIB定义了设备中的被管理对象。

管理站和代理都实现相应的MIB对象,使得双方可以识别对方的数据,实现通信。

管理站向代理请求MIB中定义的数据,代理端识别后,将管理设备提供的相关状态或参数等数据转换成MIB定义的格式,最后将该信息返回给管理站,完成一次管理操作2.2. 管理信息结构 SMI管理信息结构SMI一共有三个功能:被管对象命名、存储被管对象的数据类型、网络上传送的管理数据的编码。

被管对象的命名都在对象命名树上,处在该树的某个分支或者节点,如下图所示:被管对象的数据结构,包括简单类型和结构化类型:被管对象的编码(TLV编码方式):2.2.1. T字段T字段为1个字节,分别为类别(2),格式(1)和编号(5),T字段的各部分含义如下表所示:数据类型定义如下:2.2.2. L字段L字段称为长度字段(表示单字节或者多字节),表示方法如下:单字节:L最高bit为0,高bit后面的7个bits表示V的长度;多字节:L最高bit为1,高bit后面的7个bits表示V的长度取值所占用的字节数,即取出7bits表示的字节后,整合得出V字段的长度。

2.2.3. V字段值字段,具体取值,举例如下:Integer 15:T字段0x02,Integer的长度为4bytes,则TLV编码为02 04 00 00 00 0F;IPAddress 192.1.2.3:IPAddress的T字段为0x40,IP地址需要四字节表示,则L字段为0x04,则TLV编码为:40 04 C0 01 02 03.2.3. 管理信息库 MIB3. 报文结构3.1. PDU类型SNMP中定义了五种消息类型Get-Request,Get-Response,Get-Next-Request,Set-Request和Trap。

snmp报文分析

SNMP报文格式分析1.SNMP报文格式1.1 snmp简介1.1.1 snmp工作原理SNMP采用特殊的客户机/服务器模式,即代理/管理站模型。

对网络的管理与维护是通过管理工作站与SNMP代理间的交互工作完成的。

每个SNMP从代理负责回答SNMP管理工作站(主代理)关于MIB定义信息的各种查询。

管理站和代理端使用MIB进行接口统一,MIB定义了设备中的被管理对象。

管理站和代理都实现相应的MIB对象,使得双方可以识别对方的数据,实现通信。

管理站向代理请求MIB中定义的数据,代理端识别后,将管理设备提供的相关状态或参数等数据转换成MIB定义的格式,最后将该信息返回给管理站,完成一次管理操作。

1.1.2 snmp报文类型SNMP中定义了五种消息类型:Get-Request、Get-Response、Get-Next-Request、Set-Request和Trap 。

1.Get-Request 、Get-Next-Request与Get-ResponseSNMP 管理站用Get-Request消息从拥有SNMP代理的网络设备中检索信息,而SNMP代理则用Get-Response消息响应。

Get-Next- Request用于和Get-Request组合起来查询特定的表对象中的列元素。

2.Set-RequestSNMP管理站用Set-Request 可以对网络设备进行远程配置(包括设备名、设备属性、删除设备或使某一个设备属性有效/无效等)。

3.TrapSNMP代理使用Trap向SNMP管理站发送非请求消息,一般用于描述某一事件的发生,如接口UP/DOWN,IP地址更改等。

上面五种消息中Get-Request、Get-Next-Request和Set-Request是由管理站发送到代理侧的161端口的;后面两种Get-Response和Trap 是由代理进程发给管理进程的,其中Trap消息被发送到管理进程的162端口,所有数据都是走UDP封装。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SNMP报文获取与分析

班级:网络工程12-1班

学号:08123536

姓名:赵怀庆

SNMP报文抓取及分析

关于本次SNMP报文抓取及分析工作,我大致上分为三个步骤进行:准备工作;报文抓取及报文分析。

一.准备工作

1.SNMP协议的安装

以WINDOW7系统为例:

点击确认进行协议安装。

2.启动SNMP服务:

在计算机关服务界面中,选择SNMP Service进行开启服务,双击进行配置,如下:

在安全选项卡中做如上配置。

3.下载并安装snmputil工具

安装路径为C盘下Windows下System32文件夹。

关于snmputil的使用请见(附件)。

4.关于SNMP数据包的接收,我用了虚拟机中WINDOW 2000操作系统,SNMP协议的安

装及服务的开启与上述WINDOW 7系统类似。

查看虚拟机IP地址:

二.报文抓取

1.准备工作就绪以后,就可以进行SNMP报文的抓取了,在WINDOW 7中cmd使用snmputil 工具进行发包:

2.同时在Wireshark中进行抓包:

三.报文分析

目的MAC:00 0c 29 2f fc e3

源MAC:00 50 56 c0 00 08

协议类型:08 00 ,为IP数据报

IP报头:45 00 00 44 02 09 00 00 40 11 bc cb c0 a8 9d 01 c0 a8 9d 82 45 IP协议版本4,报头长度20 bytes

00 00 44 总长度68(0x44)

02 09 确认号:512

00 00 标记字段0x00 无偏移字段

40 存活时间64

11 报文协议UPD

aa 26 报头确认号43558

b4 7c 0a 79 源IP地址180 124 10 121

c0 a8 11 81 目标IP地址192 168 17 129

UDP报头:c9 6b 00 a1 00 30 43 6f

C9 6b 源端口161

00 a1 目标端口161

00 30 长度181

43 6f 校验和

其余部分都为SNMP报文,接下来我们对照报文结构体来逐个分析一下:

30是identifier octets, 表示SNMP消息是ASN.1的SEQUENCE类型;

26表示该SNMP报文的总长度是38(0x26)个字节,该字段所表示的报文长度起始于它后面的第一个字节直到报文结束;

02 01 00 表示版本号,可见其确实为BER编码方式。

02表示该字段是INTEGER类型;01表示该字段占1个字节;00表示版本号,该值为“版本号-1”;

04 06 70 75 62 6c 69 63 表示团体名,04表示该字段为OCTETSTRING类型;06表示该字段占6个字节;70 75 62 6c 69 63表示团体名的ANSII码的十六进制形式,这里是“public”;

a1 19 其中a1表示PDU type为Get Next Request(1);19表示后面还有25(0x19)个字节的数据;

02 01 04表示Request ID为0x04;

02 01 00表示error-statue为0;

02 01 00表示error-index为0;

30 0e是ASN.1的SEQUENCE类型;

30 0c表示variable-name1|variable-value1对是ASN.1的SEQUENCE类型;长度是12(0x0c)字节;

06 08表示字段是ASN.1的Object Identifier类型;

2b 06 01 02 01 01 03 00表示variable-name 1: .1.3.6.1.2.1.1.3.0;

05 00为ASN.1的null类型。

(附件)

snmputil.exe工具的使用2012-09-06 17:15:57

一、检查windows 系统是否安装了 snmp 组件。

可以在 cmd 中输入"net start snmp" 就可以出现显示信息了

二、命令解释

snmputil,就是程序名啦。

get,就理解成获取一个信息。

getnext,就理解成获取下一个信息。

walk,就理解成获取一堆信息(嗯,应该说所有数据库子树/子目录的信息)agent,具体某台机器拉。

community,嗯就是那个“community strings”“查询密码”拉。

oid,这个要多说一下,这个呢,就是物件识别代码(Object Identifier)。

可以把oid理解成MIB管理信息库中各种信息分类存放树资源的一个数字标识。

三、snmputil的命令规则是:

snmputil [get|getnext|walk] agent community oid [oid ...]

[get|getnext|walk]为消息类型,我们此次进行的操作是get

agent指Snmp代理即你想进行操作的网络设备的ip或名称,即192.168.10.191 community:分区域,即密码,默认是public

oid:想要操作的MIB数据对象号,设备名称对应的MIB对象号

是.1.3.6.1.2.1.1.5.0

打开命令行窗口,进入snmputil所在路径,键入

snmputil get 192.168.10.191 public .1.3.6.1.2.1.1.5.0

如果参数都正确,控制台就会显示出机器名。

四、开始刺探信息:

snmputil walk 对方ip public .1.3.6.1.2.1.25.4.2.1.2 列出系统进程snmputil walk 对方ip public .1.3.6.1.4.1.77.1.2.25.1.1 列系统用户列表snmputil get 对方ip public .1.3.6.1.4.1.77.1.4.1.0 列出域名

snmputil walk 对方ip public .1.3.6.1.2.1.25.6.3.1.2 列出安装的软件snmputil walk 对方ip public .1.3.6.1.2.1.1 列出系统信息。