TippingPoint_入侵防御系统

网络入侵检测系统(IDS)与入侵防御系统(IPS)的原理与配置

网络入侵检测系统(IDS)与入侵防御系统(IPS)的原理与配置网络入侵检测系统(Intrusion Detection System,简称IDS)和入侵防御系统(Intrusion Prevention System,简称IPS)是当今信息安全领域中非常重要的工具。

它们能够帮助组织监测和防御网络中的恶意活动,保护机密信息和系统资源的安全。

本文将介绍IDS和IPS的原理和配置。

一、网络入侵检测系统(IDS)的原理与配置网络入侵检测系统(IDS)是用于监测网络中的入侵行为,并及时发出警报的一种安全设备。

它根据事先定义好的规则、签名和行为模式,对网络中的恶意活动进行监控和分析。

以下是IDS的工作原理及配置要点:1. IDS的工作原理IDS通常分为两种类型:主机型IDS和网络型IDS。

主机型IDS安装在每台主机上,通过监控主机上的日志文件和系统活动,来识别入侵行为。

而网络型IDS则安装在整个网络中,监控网络流量并检测异常行为。

IDS的工作过程一般包括以下几个步骤:a. 数据收集:IDS通过网络捕获数据包或者获取主机日志,用于后续的分析。

b. 数据分析:IDS通过事先定义好的规则和行为模式,对收集到的数据进行分析和比对,以识别潜在的入侵行为。

c. 报警通知:当IDS检测到入侵行为时,会向管理员发送警报通知,以便及时采取应对措施。

2. IDS的配置要点在配置IDS时,需要注意以下几个要点:a. 硬件和软件选择:根据网络规模和安全需求选择适当的IDS设备和软件。

常见的商业IDS产品包括Snort、Suricata等,也可以选择开源的IDS方案。

b. 规则和签名管理:定义合适的规则和签名,以适应组织的网络环境和威胁情况。

规则和签名的更新也是一个重要的工作,需要及时跟踪最新的威胁情报。

c. IDS的部署位置:根据网络拓扑和安全要求,选择合适的位置部署IDS。

常见的部署方式包括加入网络的边界、服务器集群等。

二、入侵防御系统(IPS)的原理与配置入侵防御系统(IPS)是在IDS的基础上增加了防御措施的网络安全设备。

TIPPINGPOINT介绍了第一种可升级的真正100兆位级的入侵防御解决方案

TIPPINGPOINT介绍了第一种可升级的真正100兆位级的入侵防御解决方案TippingPoint核心控制器提供了面向数据中心和核心网络升级的网络安全解决方案近日,网络入侵防御系统的领导厂商TippingPoint公司,宣布了 TippingPoint® 核心控制器的可用性。

它是一种顺利基于网络的工具,从而使TippingPoint入侵防御系统(IPS)进行每秒10吉比特(Gbps)的双向交通流量检验,以保护网络资源、操作系统和重要的应用程序免受恶意攻击。

随着企业网的发展, 10Gbps的网络连接费用相对更低,应用也愈加广泛。

核心网络升级受益于数据中心扩展、高性能估算和高带宽应用程序,因而实现了10Gbps的联网应用,例如录像自取系统和文件共享等。

现在,对高吞吐流量点进行的恶意流量检查和故障排除的需求日益高涨。

网络安全工程师都知道入侵防御系统不仅仅要在广域网的边界处运行,而且要在核心联网和数据中心内的主要网络之间运行。

“对于为10Gbps的网络提供IPS可升级性和冗余性来说,TippingPoint 核心控制器是一种全新的方法,” Softlayer技术公司的开发部副总Sean Charnock 表示,“带宽容量在10Gbps以上的Softlayer已决定使用TippingPoint的解决方案,因为它具有高性能和安全精确度及易于管理的特点。

”保护网络资源和重要的应用程序TippingPoint 核心控制器是一种“线缆内的块”的网络元件可同时用于3个10Gbps网络连接。

对于执行流量检查和增强TippingPoint IPS的银行来说,进入该核心控制器的流量,智能流程是平衡的。

恶意和不需要的流量被阻拦,干净的流量返回到核心控制器,然后分布到适当的10Gbps,流出连接,从而使组织机构采用经济的安全流量检查和增强手段。

当需同时保证高度适应性、高性能、低潜在因素和安全准确性时,TippingPoint核心控制器能使10Gbp连接接受TippingPoint IPS的保护。

众里数码入侵侦测—HPTippingPointIPS

众里数码入侵防御系统—HP Tipping Point1.网络安全新的代名词—IPS入侵防御系统随着网络自身的不断发展,网络所面临的安全威胁也在不断增加,因此,防火墙、IDS(Intrus ion Detect ion System,入侵检测系统)一类的安全设备出现在网络的特定位置试图解决这些问题,并逐渐成为网络安全的代名词。

但是,管理员们发现网络所面临的威胁并没有因为这两种设备的出现而消失,反而大有愈演愈烈之势。

这些年,蠕虫病毒、带宽滥用、间谍软件/广告软件、木马、后门、网络钓鱼等应用层威胁大行其道,面对这些新型威胁,传统的“防火墙+IDS”解决方案无能为力。

这时就有了I P S-入侵防御系统的概念。

那么,什么是IPS(Intrus ion Preven tionSystem)?简单的讲,IPS就像是机场安检门,将所有经过的人员和物品全面扫描检测,一旦发现危险物品或可疑行为将拦截并报警。

2.主动防御的网络安全系统—Tipping Point IPS入侵防御系统(Intrus ion Detect ion System s)从定义而言仅能侦测,而不能阻断未经授权的流量。

Tippin gPointIPS在网络上进行即时分析,阻止恶意和未经授权的流量,同时保护合法流量的畅通。

事实上,它持续清理网络流量,并为业务关键性的应用提供优先性,以维护合法流量的最佳性能。

Tippin gPoint的高性能和超精确的入侵防御,已重新定义了网络安全,并且从根本上改变了人们保护组织的方法。

您将不再需要在服务器和工作站遭受攻击后进行清理,不需要采用特别和紧急的系统补丁,不再需要面对失控、未经授权应用(例如Peer-to-Peer对等通讯和即时通讯等)蔓延到整个网络的问题。

TippingPoint 主动式入侵防御系统技术交流

- 有公共DMZ的具安全广播域 - IDS用于信息安全的辩析和审计

IPS构建网络安全新模式

广域网边缘

Avg. BW = N x 1.54Mbps N x 45.3 Mbps

局域网边缘

Avg. BW = 100Mbps

核心局域网

Avg. BW = 1Gbps

局域网分布层

576

500 400

450 375 129 251 246

519

$M

300 200 100 0

From 2006 – 2009: Traditional IDS growth: -63% Inline IDS/IPS growth: 54%

157 126 2004 2005 2006 96 2007 69 2008 47 2009

>如这个操作动作是阻挡,这个流相继的数据包都给阻止 >如该操作动作是报警,继续检查该数据流,看是否和某个阻挡规则 匹配 >阻挡规则比报警规则具有更高的优先级 >规则的优先级,随着用户对操作动作设置的更改而变

数字疫苗防御零时差攻击

• • • • • • • SANS CERT Vendor Advisories Bugtraq VulnWatch PacketStorm Securiteam

> 约200名员工,位于美国德克萨斯州的奥斯汀

> 拥有深层安全领域的专家和经验丰富的管理层

— 来自于 Cisco, SANS, NetSpeed, Alcatel, IBM, Efficient, Motive

> 最好的技术

— 投次数千万美元用于核心技术的研究和开发 — 最先进的软件和高速的并行处理技术,拥有多项专利技术的定 制数据包处理ASIC技术,提供了无可比拟的高性能

入侵防护系统(IPS)的原理

入侵防御系统)对于初始者来说,

IPS位于防火墙和网络的设备之间。这样,

如果检测到攻击,

IPS会在这种攻击扩散到网络的其它地方之前阻止这个恶意的通信。

IDS只是存在于你的网络之外起到报警的作用,

而不是在你的网络前面起到防御的作用。

形成平面电场。这样的设计带来的问题是双重的

,一方面可视角度问题得到了解决,另一方面由于液晶分子转动角度大、

面板开口率低(光线透过率),

所以IPS也有响应时间较慢和对比度较难提高的缺点。

而IPS技术与上述技术最大的差异就在于,

不管在何种状态下液晶分子始终都与屏幕平行,

只是在加电/常规状态下分子的旋转方向有所不同—注意,

MVA、PVA液晶分子的旋转属于空间旋转(Z轴),

而IPS液晶分子的旋转则属于平面内的旋转(X-Y轴)。

为了配合这种结构,IPS要求对电极进行改良,电极做到了同侧,

如果你使用IPS而不是使用IDS,你的网络通常会更安全。

② IPS(In-Plane Switching,平面转换)技术是日立于2001推出的面板技术,

它也被俗称为“Super TF来自”。我们知道, 传统LCD显示器的液晶分子一般都在垂直-平行状态间切换,

MVA和PVA将之改良为垂直-双向倾斜的切换方式,

IPS检测攻击的方法也与IDS不同。目前有很多种IPS系统,

它们使用的技术都不相同。但是,一般来说,

IPS系统都依靠对数据包的检测。IPS将检查入网的数据包,

确定这种数据包的真正用途,然后决定是否允许这种数据包进入你的网络。

IDS和IPS系统有一些重要的区别。如果你要购买有效的安全设备,

网络信息安全防护中的入侵检测系统(IDS)与入侵防御系统(IPS)

网络信息安全防护中的入侵检测系统(IDS)与入侵防御系统(IPS)网络信息安全是当今社会中一个非常重要的议题。

随着互联网的快速发展,人们的网络活动越来越频繁,同时也给网络安全带来了更大的挑战。

入侵检测系统(Intrusion Detection System,简称IDS)与入侵防御系统(Intrusion Prevention System,简称IPS)是网络信息安全防护中两个重要的组成部分。

一、入侵检测系统(IDS)入侵检测系统(IDS)是一种用于监控网络流量并识别潜在的入侵行为的工具。

它通过分析和检测网络流量中的异常活动来判断是否存在安全漏洞或者攻击行为。

入侵检测系统可以分为主机入侵检测系统(Host-based IDS)和网络入侵检测系统(Network-based IDS)两种类型。

主机入侵检测系统(Host-based IDS)主要针对单一主机进行监测和防御,它通过监控主机的操作系统、应用程序和系统日志等信息来检测潜在的入侵行为。

主机入侵检测系统可以及时发现主机上的异常行为并向管理员报警,从而加强对主机的安全保护。

网络入侵检测系统(Network-based IDS)则是在网络层面对整个网络进行监控和防御。

它通过监听网络流量,分析和检测网络中的恶意行为或异常活动。

网络入侵检测系统可以对网络入侵进行实时监测和识别,从而提高网络的安全性。

二、入侵防御系统(IPS)入侵防御系统(IPS)是在入侵检测系统的基础上进一步发展而来的。

与入侵检测系统相比,入侵防御系统不仅可以监测和检测网络中的入侵行为,还可以主动地采取措施来阻止攻击行为。

入侵防御系统可以对检测到的入侵行为进行实时响应,并对攻击行为进行阻断和防御,从而保护网络的安全。

入侵防御系统可以分为网络入侵防御系统(Network-based IPS)和主机入侵防御系统(Host-based IPS)两种类型。

网络入侵防御系统(Network-based IPS)主要通过在网络中插入防火墙等设备,对网络流量进行实时监控和分析,当检测到潜在的攻击行为时,可以及时采取相应的防御措施,比如阻断恶意的网络连接,保护网络的安全。

常见的网络入侵检测系统(IDS)和入侵防御系统(IPS)

常见的网络入侵检测系统(IDS)和入侵防御系统(IPS)网络入侵检测系统(Intrusion Detection System,IDS)和入侵防御系统(Intrusion Prevention System,IPS)是当今网络安全领域中非常重要的组成部分。

它们被广泛应用于各种网络环境中,包括企业网络、个人用户网络等。

本文将介绍一些常见的网络入侵检测系统和入侵防御系统,并探讨它们的工作原理和应用。

一、网络入侵检测系统(IDS)网络入侵检测系统用于监测网络中的异常活动和入侵行为。

它通过分析网络流量和系统日志来发现潜在的入侵事件,并及时进行警报。

IDS可以分为两种类型:基于签名的IDS和基于行为的IDS。

1.1 基于签名的IDS基于签名的IDS使用预定义的规则集合(也称为签名)来检测已知的入侵行为。

这些规则基于已知的攻击模式和攻击者使用的特定工具或技术。

当网络流量或系统日志与这些签名匹配时,IDS会发出警报。

1.2 基于行为的IDS基于行为的IDS通过对网络流量和系统行为的实时监测来检测未知的入侵行为。

它使用机器学习和行为分析算法来建立正常网络活动的基线,当检测到偏离基线的行为时,IDS会发出警报。

二、入侵防御系统(IPS)入侵防御系统与入侵检测系统类似,但不仅仅是检测入侵行为,还可以主动地阻止潜在的攻击。

IPS可以分为两种类型:基于规则的IPS和基于行为的IPS。

2.1 基于规则的IPS基于规则的IPS使用与IDS相似的签名规则集合来检测已知的入侵行为,并采取相应的阻止措施,比如阻止源IP地址或关闭特定的网络服务。

它可以在实时中断攻击流量或阻断攻击者与目标之间的连接。

2.2 基于行为的IPS基于行为的IPS通过分析网络流量和系统行为来检测未知的入侵行为,并采取相应的阻止措施。

它使用机器学习和行为分析算法来建立正常网络活动的基线,并监测偏离基线的行为。

当检测到异常行为时,IPS会实时采取措施进行防御。

Tippingpoint一指禅

QuickTime?and adecompressorare needed to see this picture.IPS 产品市场销售指导书TippingPoint 上海办事处2009-03-301.什么是IPS?随着网络自身的不断发展,网络所面临的安全威胁也在不断增加,因此,防火墙、IDS (Intrusion Detection System,入侵检测系统)一类的安全设备出现在网络的特定位置试图解决这些问题,并逐渐成为网络安全的代名词。

但是,管理员们发现网络所面临的威胁并没有因为这两种设备的出现而消失,反而大有愈演愈烈之势。

这些年,蠕虫病毒、带宽滥用、间谍软件/广告软件、木马、后门、网络钓鱼等应用层威胁大行其道,面对这些新型威胁,传统的“防火墙+IDS”解决方案无能为力。

这时就有了IPS-入侵防御系统的概念。

那么,什么是IPS(Intrusion Prevention System)?简单的讲,IPS就像是机场安检门,将所有经过的人员和物品全面扫描检测,一旦发现危险物品或可疑行为将拦截并报警。

2.IPS和防火墙、IDS有什么区别?下面的表简单的说明了IPS和IDS、防火墙的异同点:3.为什么需要IPS?问题1:有了防火墙,为什么还要IPS?答:防火墙只具备识别网络三层和四层信息的能力,因此,对于基于应用层的网络攻击防火墙是无能为力的。

防火墙对于网络来说好像是一堵墙,但是这面墙上被凿开了很多洞,以允许某些特殊的流量(例如WWW浏览、FTP文件传输等);而恰恰有很多网络攻击正是利用这些洞穿透防火墙的保护进入网络。

和防火墙相比,IPS工作在应用层上,以在线方式部署在网络中,IPS具备对网络流量深度检测能力,可以对一个会话二层到七层的所有内容进行重组,通过对应用层协议进行跟踪和分析,能够完全基于状态地鉴别出隐藏在正常网络流量中的网络攻击并且阻断。

如图1所示图1、很多恶意流量可以穿透防火墙举个形象的比喻,如果说一个防火墙是开了窗户洞的墙,那么IPS就是窗户洞上的纱窗。

TippingPoint UnityOne入侵防御系统新增Spyware防护功能

TippingPoint UnityOne入侵防御系统新增Spyware防护

功能

宝宝

【期刊名称】《网络与信息》

【年(卷),期】2005(19)1

【摘要】2004年11月22日,入侵防御行业的领导厂商Tipping Technologies 在美国宣布已扩展该公司UnityOne入侵防御系统的防护功能,以使企业免受Spyware的侵犯。

【总页数】1页(P25-25)

【关键词】企业;厂商;行业;公司;领导;美国;侵犯;入侵防御系统;扩展;防护功能【作者】宝宝

【作者单位】

【正文语种】中文

【中图分类】TP393.08;F270

【相关文献】

1.网络信息安全防护领域的新技术——入侵防御系统 [J], 陈燕莉

2.TippingPoint UnityOne 入侵防御系统新增Spyware防护功能"绿叶配红花"--宝德网游专用服务器推荐 [J],

3.TippingPoint X505安全平台入侵防御整合功能 [J], 仝培杰

4.TippingPoint推出ThreatLinQ全球安全资讯门户网站该网站提供实时的威胁

数据以及优化入侵防御系统 [J],

5.TippingPoint位居Gartner幻方图网络入侵防御系统领导者象限第一位 [J],因版权原因,仅展示原文概要,查看原文内容请购买。

了解网络入侵检测系统(IDS)和入侵防御系统(IPS)

了解网络入侵检测系统(IDS)和入侵防御系统(IPS)在当今的数字时代,网络安全变得越来越重要。

随着互联网的普及和数字化威胁的增加,保护企业和个人的网络免受入侵和攻击变得至关重要。

为了应对这一挑战,网络入侵检测系统(IDS)和入侵防御系统(IPS)被广泛应用于网络安全领域。

本文将介绍和探讨这两种系统的定义、功能和特点。

一、网络入侵检测系统(IDS)网络入侵检测系统(IDS)是一种用于监测网络流量、发现和识别恶意活动和攻击的安全工具。

IDS通过收集和分析网络数据,并检查其中的异常或可疑行为来识别潜在的入侵。

它具有以下主要功能和特点:1.实时监测:IDS能够实时监测网络流量,及时发现和响应威胁。

2.事件解析:IDS收集的数据可以被进一步分析,帮助安全团队了解入侵者的行为模式,从而改善网络的安全性。

3.警报和通知:当检测到异常行为时,IDS会生成警报并发送通知给网络管理员,以便及时采取应对措施。

4.被动模式:IDS通常以被动的方式工作,不会主动阻止入侵行为,而是提供警示和报告。

二、入侵防御系统(IPS)入侵防御系统(IPS)是一种网络安全工具,旨在实时检测和阻止恶意活动和攻击。

与IDS相比,IPS在识别入侵后能够主动地对网络进行防御和保护。

以下是IPS的主要功能和特点:1.实时防御:IPS能够在检测到入侵行为后,立即采取措施进行防御,以阻止攻击者进一步侵入网络。

2.主动阻止:与IDS不同,IPS具备主动阻止入侵的能力,可以自动将恶意流量阻断或防御。

3.策略和规则:IPS通过事先配置的策略和规则,对网络流量进行实时分析,以便准确地识别和防御潜在的攻击。

4.强化系统安全:IPS能够及时修复系统漏洞,并提供保护策略,增强网络的整体安全性。

三、IDS和IPS的使用场景1.企业网络安全:IDS和IPS在企业网络中的使用非常广泛。

它们能够监控和保护公司网络免受外部攻击和内部恶意行为的威胁。

2.政府机构:政府机构处理大量的敏感信息,因此网络安全至关重要。

了解网络入侵检测系统(IDS)和入侵防御系统(IPS)

了解网络入侵检测系统(IDS)和入侵防御系统(IPS)网络安全是当今信息社会中不可忽视的重要问题之一。

随着网络攻击日益复杂多样,保护网络免受入侵的需求也越来越迫切。

在网络安全领域,网络入侵检测系统(Intrusion Detection System,简称IDS)和入侵防御系统(Intrusion Prevention System,简称IPS)扮演了重要的角色。

本文将深入探讨IDS和IPS的定义、原理以及其在网络安全中的应用。

一、网络入侵检测系统(IDS)网络入侵检测系统(IDS)是一种监测和分析网络流量的工具,用来识别和报告可能的恶意活动。

IDS通常基于特定的规则和模式检测网络中的异常行为,如病毒、网络蠕虫、端口扫描等,并及时提醒管理员采取相应的应对措施。

IDS主要分为两种类型:基于主机的IDS(Host-based IDS,HIDS)和基于网络的IDS(Network-based IDS,NIDS)。

HIDS安装在单个主机上,监测该主机的活动。

相比之下,NIDS监测整个网络的流量,对网络中的异常行为进行检测。

在工作原理上,IDS通常采用两种检测方法:基于签名的检测和基于异常的检测。

基于签名的检测方式通过与已知攻击特征进行比对,识别已知的攻击方法。

而基于异常的检测则通过学习和分析网络流量的正常模式,识别那些与正常行为不符的异常活动。

二、入侵防御系统(IPS)入侵防御系统(IPS)是在IDS的基础上进行了扩展和改进。

IPS不仅能够检测网络中的异常活动,还可以主动阻断和防御攻击行为,以保护网络的安全。

与IDS的主要区别在于,IPS能够实施主动的防御措施。

当IPS检测到可能的入侵行为时,它可以根据事先设定的策略主动阻断攻击源,或者采取其他有效的手段来应对攻击,从而保护网络的安全。

为了实现功能的扩展,IPS通常与防火墙(Firewall)相结合,形成一个更综合、更高效的网络安全系统。

防火墙可以管理网络流量的进出,阻挡潜在的恶意攻击,而IPS则在防火墙的基础上提供更深入的检测和防御能力。

IPS 入侵防御系统

IPS(入侵防御系统)入侵防御系统(IPS: Intrusion Prevention System)是计算机网络安全设施,是对防病毒软件(Antivirus Programs)和防火墙(Packet Filter, Application Gateway)的补充。

入侵防御系统(Intrusion-prevention system)是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

中文名:入侵防御系统提出时间:2010年外文名:Intrusion Prevention System 应用学科:计算机表达式:黑客、木马、病毒适用领域范围:全球1IPS (Intrusion Prevention System)IPS(Intrusion Prevention System)是计算机网络安全设施,是对防病毒软件(Antivirus Programs)和防火墙(Packet Filter, Application Gateway)的补充。

入侵防御系统(Intrusion Prevention system)是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

网络安全随着电脑的广泛应用和网络的不断普及,来自网络内部和外部的危险和犯罪也日益增多。

20年前,电脑病毒(电脑病毒)主要通过软盘传播。

后来,用户打开带有病毒的电子信函附件,就可以触发附件所带的病毒。

以前,病毒的扩散比较慢,防毒软体的开发商有足够的时间从容研究病毒,开发防病毒、杀病毒软件。

而今天,不仅病毒数量剧增,质量提高,而且通过网络快速传播,在短短的几小时内就能传遍全世界。

有的病毒还会在传播过程中改变形态,使防毒软件失效。

目前流行的攻击程序和有害代码如DoS (Denial of Service 拒绝服务),DDoS(Distributed DoS 分布式拒绝服务),暴力猜解(Brut-Force-Attack),端口扫描(Portscan),嗅探,病毒,蠕虫,垃圾邮件,木马等等。

IPS入侵防御系统

16

TippingPoint IPS开局

SSH, Telnet, HTTPS, HTTP, and SNMP. //设置设备可以提供用来管理的服务。 Would you like to modify the server options? <Y,[N]>:y //是否想更改服务器选项。 Enable the SSH server? [Yes]: y //是否启用SSH服务 Enable the Telnet server? [No]: y //是否启用Telnet服务 Enable the HTTPS server ('No' disables SMS access)? [Yes]: //是否启用HTTPS服务,如果设备需要通过SMS(Security Management System)来 集中管理,则此项服务必须启用。 Enable the HTTP server? [No]: //是否启用HTTP服务 HTTPS和HTTP不能同时使用,设备启动后,如果要更改这个服务需要重新启动设 备。

15

TippingPoint IPS开局

Automatically adjust clock for daylight saving changes? [Yes]: N //是否自动调整夏令时 Do you want to enable the SNTP client? [No]: //是否使用SNTP同步时间 Enter date <YYYY-MM-DD> [2006-08-29]: //设置日期 Enter time <HH:MM:SS> in 24 hour notation [07:39:50]: 13:39:40 //设置时间 TimeZone: GMT DST enabled: Yes SNTP enabled: No Date: 2006-08-29 Time: 13:39:40 Enter [A]ccept, [C]hange, or [E]xit without saving [C]: a //确认配置 Server options allow you to enable or disable each of the following servers:

网络安全防护中的入侵防御系统

网络安全防护中的入侵防御系统在当今数字时代,网络安全一直是一个重要而且紧迫的问题。

随着互联网的普及和技术的发展,入侵防御系统在网络安全保护中扮演着重要的角色。

本文将探讨网络安全防护中的入侵防御系统的重要性以及相关策略和技术。

首先,让我们了解入侵防御系统的概念。

入侵防御系统,又称为入侵检测系统(Intrusion Detection System,简称IDS),是一种用于监测和防止未经授权、恶意行为和攻击的技术。

它基于实时监测和分析网络数据流量,以识别并响应潜在的威胁。

入侵防御系统的设计目标是尽早发现入侵行为并采取相应的措施来保护网络安全。

入侵防御系统的重要性不言而喻。

随着黑客技术的发展和网络攻击的增加,传统的防火墙和杀毒软件已经无法满足网络安全的需要。

入侵防御系统的出现填补了防御空白,为网络安全提供了更全面的保护。

它能够主动监测和分析网络流量,识别出各种类型的攻击,并及时采取相应的行动阻止攻击者。

入侵防御系统包括两个主要部分:入侵检测系统(IDS)和入侵预防系统(IPS)。

IDS主要负责监测和识别潜在的入侵行为,而IPS则负责主动阻止和回应入侵行为。

两者结合起来,能够实现全面的入侵防御。

在实施入侵防御系统时,需要采取一系列的策略和技术来提高系统的效能。

首先,完善的安全策略对于入侵防御至关重要。

网络管理员应该定义清晰的安全策略,并根据实际情况持续更新和优化。

其次,有效的日志管理和审计机制可以帮助及时发现和调查入侵事件。

此外,网络流量监测和分析技术可以帮助检测和防止入侵行为。

最后,及时的响应和处置是入侵防御的重要环节,可以通过自动化工具和人工干预来实现。

除了上述策略和技术外,入侵防御系统还需要不断进行更新和改进。

随着网络攻击方式的不断变化和演进,入侵防御系统需要及时跟进并采用最新的技术和算法来保持前沿的防御能力。

此外,与其他网络安全系统的集成也是一个重要的发展方向。

入侵防御系统应该与防火墙、反病毒软件等安全组件相互协作,形成一个统一的安全防护体系。

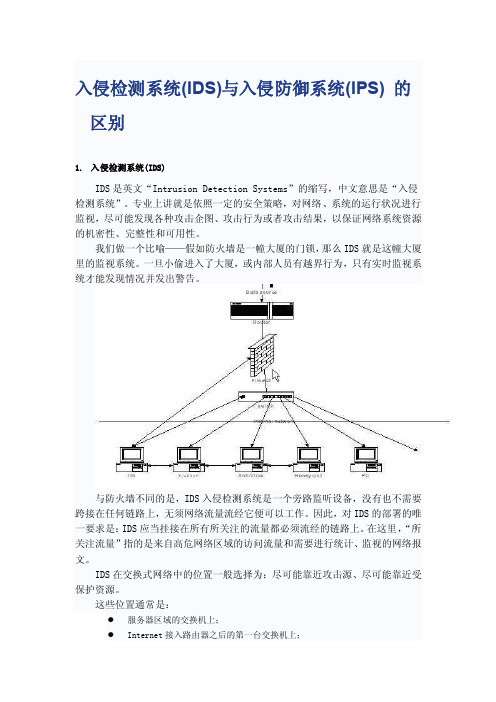

入侵检测系统(IDS)与入侵防御系统(IPS)的区别

入侵检测系统(IDS)与入侵防御系统(IPS) 的区别1.入侵检测系统(IDS)IDS是英文“Intrusion Detection Systems”的缩写,中文意思是“入侵检测系统”。

专业上讲就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。

我们做一个比喻——假如防火墙是一幢大厦的门锁,那么IDS就是这幢大厦里的监视系统。

一旦小偷进入了大厦,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。

与防火墙不同的是,IDS入侵检测系统是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流量流经它便可以工作。

因此,对IDS的部署的唯一要求是:IDS应当挂接在所有所关注的流量都必须流经的链路上。

在这里,“所关注流量”指的是来自高危网络区域的访问流量和需要进行统计、监视的网络报文。

IDS在交换式网络中的位置一般选择为:尽可能靠近攻击源、尽可能靠近受保护资源。

这些位置通常是:●服务器区域的交换机上;●Internet接入路由器之后的第一台交换机上;重点保护网段的局域网交换机上。

2.入侵防御系统(IPS)IPS是英文“Intrusion Prevention System”的缩写,中文意思是入侵防御系统。

随着网络攻击技术的不断提高和网络安全漏洞的不断发现,传统防火墙技术加传统IDS的技术,已经无法应对一些安全威胁。

在这种情况下,IPS技术应运而生,IPS技术可以深度感知并检测流经的数据流量,对恶意报文进行丢弃以阻断攻击,对滥用报文进行限流以保护网络带宽资源。

对于部署在数据转发路径上的IPS,可以根据预先设定的安全策略,对流经的每个报文进行深度检测(协议分析跟踪、特征匹配、流量统计分析、事件关联分析等),如果一旦发现隐藏于其中网络攻击,可以根据该攻击的威胁级别立即采取抵御措施,这些措施包括(按照处理力度):向管理中心告警;丢弃该报文;切断此次应用会话;切断此次TCP连接。

入侵防御 ips 使用场景

入侵防御 ips 使用场景入侵防御系统(Intrusion Prevention System,IPS)使用场景涵盖了各种网络和计算机安全环境。

以下是一些常见的场景:1. 企业网络安全:IPS可以在企业内部网络中阻止未经授权的访问和恶意活动。

它可以检测出来自内部和外部的入侵攻击,并采取行动来保护关键资产和数据免受损害。

2. 无线网络安全:IPS可以用来保护无线网络免受未经授权的接入和恶意活动的侵害。

它可以检测并阻止未经授权的访问、入侵攻击、数据泄漏等。

3. 云安全:对于使用云平台的企业,IPS可以用来保护云环境免受未经授权的访问和恶意活动的侵入。

它可以检测到云环境中的异常行为,并采取措施来保护虚拟机、存储和网络资源。

4. Web 应用程序安全:IPS可以用来保护 Web 应用程序免受攻击。

它可以检测并阻止SQL 注入、跨站脚本(XSS)攻击、跨站请求伪造(CSRF)等常见的 Web 应用程序漏洞和攻击。

5. 数据中心安全:数据中心是一个关键的 IT 基础设施,需要保证安全性。

IPS可以在数据中心中检测和阻止未经授权的访问、恶意活动和违反安全策略的行为。

6. 物联网安全:随着物联网的普及,设备和传感器的安全也变得至关重要。

IPS可以监测 IoT 网络中的异常行为和威胁,并采取行动来保护网络和设备。

7. 供应链安全:供应链中的每个环节都可能面临潜在的安全威胁。

IPS可以用来检测并阻止供应链中的恶意活动、数据泄漏和未经授权的访问。

8. 攻击者跟踪:IPS可以用来检测攻击者的行为,并提供相应的跟踪和分析。

这对于安全团队来说是非常重要的,可以帮助他们了解攻击者的目标和方法,以便及时防御和响应。

总之,入侵防御系统(IPS)在各种网络和计算机安全环境中扮演着重要的角色,保护关键资产和信息免受未经授权的访问和恶意活动的侵害。

1、TippingPoint IPS产品简介(v1.2)

TippingPoint 主动式入侵抵御系统简介一、网络安全形势分析:自从1995年开始在网络中引进防火墙以来,网络安全解决方案已经定型成为以防火墙为主的解决方案。

这个解决方案的特点就是:将网络划分成不同安全等级的网段,在网段边界放置防火墙,进行网段隔离和访问控制。

即使后来出现了针对应用层威胁的IDS产品,也无法动摇防火墙在网络安全解决方案的核心地位。

通过分析这几年的网络安全发展形势,我们发现这个传统的网络安全解决方案已经不能满足网络安全的需求了。

网络安全技术和形势的发展,使我们必须对传统的网络安全解决方案进行一下反思:☑安全形势一:大部分的威胁来自网络内部。

便携机的普及使得移动办公得到大量的普及,计算机终端不断的在企业内网和外网两个环境间进行漫游,很容易造成网络威胁从外网进入内网,从而在内网进行传播。

另外由于VPN技术的普及,使得企业内网无限扩展,更加大了威胁进入内网的机会。

☑安全形势二:仅靠防火墙不能解决大部分网络安全问题。

各种蠕虫、病毒、应用层攻击技术和EMAIL、移动代码结合,形成复合攻击手段,使威胁更加危险和难以抵御。

这些复合威胁直接攻击企业核心服务器和应用,给企业带来了重大损失;对网络基础设施进行DDoS攻击,造成基础设施的瘫痪;更有甚者,像电驴、BT等P2P应用和MSN、QQ等即时通信软件的普及,企业宝贵带宽资源被业务无关流量浪费,形成巨大的性能威胁。

这些威胁大部分都能够穿透防火墙,防火墙基于TCP/IP 3层和4层的访问控制对这些问题无能为力。

很多恶意流量可以穿过防火墙安全形势三:主机和应用层的安全抵御必须和网络紧密结合。

目前,越来越多的病毒和蠕虫是基于网络来传播的,有了网络这个介质,可以威胁传播速度很快,以SQL Slammer为例,10分钟内,SQL Slammer感染了全球90%的有漏洞的计算机。

如果网络对于这些威胁不能识别,不能在其传播扩散的通路上进行阻截,纯粹依靠人工手动的打补丁、升级防病毒软件和在网络上设置ACL,根本无法抑制这些蠕虫病毒的大规模泛滥。

TippingPoint推出业内首个应急服务帮助和支持全球企业即时应对网络威胁

TippingPoint推出业内首个应急服务帮助和支持全球企业即

时应对网络威胁

佚名

【期刊名称】《电脑与电信》

【年(卷),期】2009(000)008

【摘要】@@ 近日,网络入侵防御系统领导者TippingPoim宣布推出TippingPoint应急服务,以帮助企业迅速应对随时可能威胁网络安全的网络攻击、病毒和各种其它风险.对于正在遭受或者可能遭受网络安全威胁的企业来说,他们可透过这种全新的服务,利用TippingPoint的入侵防御系统(IPS)迅速地消除影响企业的安全威胁.

【总页数】1页(P10)

【正文语种】中文

【相关文献】

1.科锐推出业界领先TEMPO评估服务,助力LED照明生产商取得成功——业界首个全面测试服务帮助照明生产商加快产品上市进程并克服常见设计难题 [J],

2.TippingPoint推出业内首个应急服务 [J], 陈冬雨

3.泰克推出业内首个用于MIPI M-PHY调试与验证的测试工具对最新高速M-PHY规范的支持,包括DPOJET工具套件以及针对泰克示波器的M-PHY DigRFv4解码 [J],

4.TippingPoint推出ThreatLinQ全球安全资讯门户网站该网站提供实时的威胁数据以及优化入侵防御系统 [J],

5.Global Takeoff支持首个面向电视机、个人计算机、智能手机和网络平板电脑的即时视频分发与收费服务 [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

前所未有的超强安全防护。

TippingPoint已成功开发领先业界的网络入侵防御系统(Intrusion Prevention Systems; IPS),提供无人能及的安全性、性能、高可用性和简易使用性。

TippingPoint IPS是唯一获得NSS Gold金牌奖、获ICSA Labs认证的第一台multi-gigabit网络入侵防御系统及其他多项业界奖项的产品,成为网络入侵防御方面的标准产品。

功能与优点比拟交换器的性能Multi-gigabit Per Second的攻击过滤性能延迟< 84 μsec真实应用环境的TCP/UDP流量混合200万以上的同时连线 --TCP/UDP/ICMP每秒1,000,000以上的连接完备的威胁防护VoIP 网络钓鱼 蠕虫病毒 隔离检查操作系统安全漏洞 散式拒绝服务攻击(DDoS)P2P对等网络 间谍软件 病毒 零时差计划(ZDI)客户端和服务器保护防御针对脆弱的应用程序和操作系统的攻击免除高昂的特别系统补丁程序多重过滤方法网络基础设施保护保护Cisco IOS、DNS及其他基础设施防护异常流量、拒绝服务(DoS)、SYN Floods攻击、Process Table Floods攻击访问控制列表(Access Control Lists)流量正常化增加网络带宽和路由器性能无效网络流量正常化最佳化网络性能应用性能保护增加带宽和服务器容量限制或阻断未经授权的流量(对等通讯/即时传讯)关键性应用的保证带宽数字(Digital Vaccine®)疫苗即时接种全球知名安全研究团队 防护零时差攻击自动分配最新过滤器安全管理系统管理多个TippingPoint系统一目了然的Dashboard状态显示自动化报表 装置配置与监控高级政策定义与鉴识分析高可用性与全状态网络冗余冗余双重电源供应 Layer 2 FallbackActive-Active或Active-Passive全状态网络冗余(IPS & SMS)断电高可用性(Zero Power High Availability; ZPHA)无人能及的安全与性能平台前所未有的超强安全防护。

TippingPoint已成功开发领先业界的网络入侵防御系统(Intrusion Prevention Systems; IPS),提供无人能及的安全性、性能、高可用性和简易使用性。

TippingPoint IPS是唯一获得NSSGold金牌奖、获ICSA Labs认证的第一台multi-gigabit网络入侵防御系统及其他多项业界奖项的产品,成为网络入侵防御方面的标准产品。

主动防御的网络安全性入侵防御系统(Intrusion Detection Systems)从定义而言仅能侦测,而不能阻断未经授权的流量。

TippingPoint IPS在网络上进行即时分析,阻止恶意和未经授权的流量,同时保护合法流量的畅通。

事实上,它持续清理网络流量,并为业务关键性的应用提供优先性,以维护合法流量的最佳性能。

TippingPoint的高性能和超精确的入侵防御,已重新定义了网络安全,并且从根本上改变了人们保护组织的方法。

您将不再需要在服务器和工作站遭受攻击后进行清理,不需要采用特别和紧急的系统补丁,不再需要面对失控、未经授权应用(例如Peer-to-Peer对等通讯和即时通讯等)蔓延到整个网络的问题。

再者,造成Internet连接阻塞或使业务关键性应用瘫痪的拒绝服务攻击也将成为过去。

TippingPoint方案藉由免除特别的系统补丁和预警反应,持续降低IT安全成本,同时也通过带宽节约和对关键应用的保护,持续提高IT生产力和利润。

无出其右的性能TippingPoint是业界性能最好的IPS,它通过特别针对入侵防御而设计的硬件,以multi-gigabit的速度和极低的延迟阻断网络攻击,而且唯有TippingPoint采用此种革命性的结构方法提供真正的入侵防御。

相对的,以一般用途硬件和处理器为基础的传统软件与应用解决方案,并不能在不折损网络性能的前提下运作。

TippingPoint已通过严格的第三方测试验证,展现了multi-gigabit速度的入侵防御性能,并且在防御攻击上达到杰出的精准度。

「TippingPoint IPS是我所见最好的安全解决方案。

其性能除了"惊讶"二字之外无法形容。

部署后第一年内,该方案的效益已超过其投资成本。

它很容易部署和管理,因为它可以和各种硬件进行互操作。

」Richard CrossToyota Motor Europe安全主管提供全方位的分析,包括趋势报告、关联和即时图形。

由于TippingPoint SMS提供了一个可延展的基于政策的运作模型,因此能够直截了当的管理大量IPS部署。

一个典型的泛网络TippingPoint部署包括SMS Clients (安全的Java 客户端)、一台集中化安全管理系统(SMS)以及多台TippingPoint系统。

TippingPoint SMS的一个超高效率元件为SMS dashboard,它提供一目了然的监控,并且可以启动管理应用程序。

SMS dashboard会显示网络上所有TippingPoint系统的性能概况,包括系统更新通知以及需要留意的潜在问题等。

再者,每一台IPS配备一个嵌入式的Local Security Manager (LSM)和命令行界面 防止内外威胁。

TippingPoint提供流量塑型 以支持关键应用程序和基础设施,并且 能够隔离攻击事件和发现网络上易受攻 击的装置。

先进的「建议过滤器」设置功能,让您 打开机盒就能立即部署而无需任何微调。

高可用性TippingPoint入侵防御系统提供无与匹敌的高可用性。

即使当出现网络错误事件、内部装置错误或甚至完全断电时,TippingPoint IPS仍可确保网络流量维持线路速度性能。

两种辅助性的High Availability运作模式,包括固有高可用性(Intrinsic High Availability)和全状态网络冗余(Stateful Network Redundancy),确保最高运行时间以及IPS和SMS管理装置的可用性。

数种内置的功能让TippingPoint IPS 达到固有高可用性。

首先,所有TippingPoint IPS 都配备双重热插拔(hot-swappable)电源供应。

其次,监控定时计(watchdog timers)持续监控安全性和管理引擎。

如果侦测到内部错误,TippingPoint 将能自动或手动切换成为一台简单的Layer 2装置,并且可以配合每一区段进行配置。

再者,TippingPoint 为铜质网络缆线界面提供一个断电高可用性(ZPHA)选项。

当整个数据中心发生断电时,界面可以切换到ZPHA 外部中继,确保所有流量顺利通过。

全状态网络冗余两台TippingPoint IPS 可以配置成一个透通的高可用性模式。

由于 IPS 是一种bumpin the wire (BITW)装置,本身并无IP 地址而且不参与路由协议,因此可以将多组TippingPoint 系统部署在现有的高可用性网络中,而无需变更网络配置。

高可用性路由协议,例如Virtual Router Redundancy Protocol (VRRP)、Open Shortest Path First (OSPF)和Cisco Hot Standby Router Protocol (HSRP)等,都能够顺利通过TippingPoint IPS ,因此和一台in-line 部署的TippingPoint IPS 具有同等的运作效率。

二台TippingPoint IPS 可以配置成Active-Active 或Active-Passive 模式,共享状态信息以确保网络中断期间或其后都能保持完整的攻击防护。

入侵防御系统投资回报TippingPoint 入侵防御系统能够为任何网络环境提供持续的效益:自动阻断攻击 - 阻断攻击并允许IT 人员在部署安全补丁之前先行测试,确保系统可用性。

免除紧急补丁需求 - TippingPoint 数字疫苗过滤器减轻紧急和特别安全弱点补丁需要。

保护未打补丁的系统 - 大多数环境都无法控制所有终端使用者桌面电脑,而有些环境(例如服务供应商或大学)的管控程度甚至更低。

TippingPoint 提供网络分区(network segmentation)功能,阻止那些遭感染的使用者散播恶意流量,并通知管理人员,让他们知道攻击源自何处。

回收带宽 - 阻断恶意流量和限制未授权应用速率的结果,可以增加40-70%带宽可用性。

提高网络性能 - 持续清理恶意和不必要的流量,为业务关键应用提供不断改善的网络性能。

「它让我们减少一件烦恼事。

它是一个真正的“全能”解决方案。

我们使用建议设置,由IPS 自动下载Digital Vaccine 更新以阻断攻击。

现在,当其他人一早起来惊见新的威胁时,我们可以安心的知道TippingPoint IPS 有一个随时保护我们的Digital Vaccine 。

」Jonas Hirshfield ,BlackBoard 公司基础设施开发总监1 Frost and Sullivan press release. “Frost & Sullivan Recognizes TippingPoint 's Valuable Contribution to Vulnerability Research." 11 May 2007 Frost & Sullivan./prod/servlet/press-release.pag?docid=98552761&ctxst=FcmCtx1&ctxht=FcmCtx2&ctxhl=FcmCtx3&ctxixpLink=FcmCtx3&ctxixpLabel=FcmCtx47501B North Capital of Texas Hwy. Austin, Texas 78731 USA +1 512 681 8000 +1 888 TRUE IPS Herengracht 466, 2nd Floor 1017 CA Amsterdam The Netherlands +31 20 521 045030, Cecil Street, #18-01Prudential Tower Singapore 049712 +65 6213 5999总公司:欧洲总部:亚太总部:版权所有© 3Com Corporation 。