神州数码交换机MAC地址绑定

神州数码交换机路由器命令汇总(最简输入版)

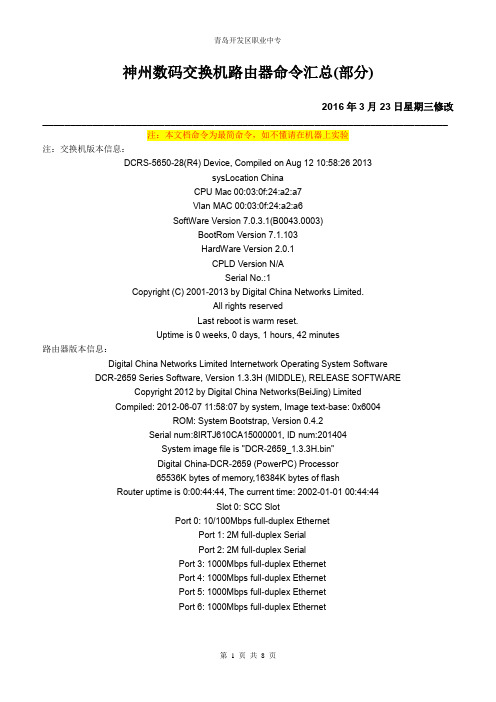

神州数码交换机路由器命令汇总(部分)2016年3月23日星期三修改_________________________________________________________________________注:本文档命令为最简命令,如不懂请在机器上实验注:交换机版本信息:DCRS-5650-28(R4) Device, Compiled on Aug 12 10:58:26 2013sysLocation ChinaCPU Mac 00:03:0f:24:a2:a7Vlan MAC 00:03:0f:24:a2:a6SoftWare Version 7.0.3.1(B0043.0003)BootRom Version 7.1.103HardWare Version 2.0.1CPLD Version N/ASerial No.:1Copyright (C) 2001-2013 by Digital China Networks Limited.All rights reservedLast reboot is warm reset.Uptime is 0 weeks, 0 days, 1 hours, 42 minutes路由器版本信息:Digital China Networks Limited Internetwork Operating System SoftwareDCR-2659 Series Software, Version 1.3.3H (MIDDLE), RELEASE SOFTWARECopyright 2012 by Digital China Networks(BeiJing) LimitedCompiled: 2012-06-07 11:58:07 by system, Image text-base: 0x6004ROM: System Bootstrap, Version 0.4.2Serial num:8IRTJ610CA15000001, ID num:201404System image file is "DCR-2659_1.3.3H.bin"Digital China-DCR-2659 (PowerPC) Processor65536K bytes of memory,16384K bytes of flashRouter uptime is 0:00:44:44, The current time: 2002-01-01 00:44:44Slot 0: SCC SlotPort 0: 10/100Mbps full-duplex EthernetPort 1: 2M full-duplex SerialPort 2: 2M full-duplex SerialPort 3: 1000Mbps full-duplex EthernetPort 4: 1000Mbps full-duplex EthernetPort 5: 1000Mbps full-duplex EthernetPort 6: 1000Mbps full-duplex Ethernet一、交换机配置命令1.基本配置switch > en (enable )进入特权用户模式 switch # con (config) 进入全局配置模式switch (config)# ho switch (hostname) 配置交换机名称 switch (config)# in e1/0/1 进入接口配置模式 switch (config -if -ethernet1/0/1)# exswitch (config)# in vl 1 进入VLAN 配置模式switch (config -if -vlan1)# ip ad 192.168.1.252 255.255.255.0 switch (config -if -vlan1)# exswitch (config)# ena p 1234 配置交换机密码(不加密) switch (config)# ena p 7 1234 配置交换机密码(加密) switch (config)# vl 10 创建vlan switch (config -vlan10)#ex switch (config)# in vl 10switch (config -if -vlan10)# ip ad 172.16.10.1 255.255.255.0 配置VLAN 地址2.生成树技术switch (config)# sp (spanning -tree) 启用全局生成树(默认mstp 生成树技术) switch (config)# sp mo stp/rstp /mstp (生成树/快速生成树/多生成树技术) switch (config)# sp ms 0 p 4096 设置交换机的优先级 默认32768 switch (config)# sh sp (show spanning -tree) 查看生成树3.交换机Web 管理switch (config)# ip ht serswitch (config)# usern admin pa 1234 用户名和密码4.交换机Telnet 管理switch (config)# telnet -s e (telnet enable) 开启telnet 服务 switch (config)# usern admin pa 1234 用户名和密码5.链路聚合(不需启动生成树)switchA (config)# port -g 1 (prot -group) switchA (config)# in e1/0/1-2switchA (config -port -range)# po 1 m on/active switchA (config -port -range)# ex switchA (config)# no port -g 1 删除组1switchB (config)# port -g 2 switchB (config)# in e1/0/3-4switchB (config -port -range)# po 2 m on/active switchB (config -port -range)# ex switchB (config)# no port -g 2 删除组26.交换机MAC 与IP 绑定switch (config)# am e (am enable) 启用全局am 功能 switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# am p (am port) 打开端口am 功能switch (config_if_ethernet1/0/1)# am m (mac -ip -pool) 00-A0-D1-D1-07-FF 192.168.1.101 switch (config_if_ethernet1/0/1)# ex switch (config)# in e1/0/2输入这条命令会出现: Invalid ENCRYPTED password! Please input the ENCRYPTED password with length 32 密码位数不够32位switch (config_if_ethernet1/0/2)# no am p 解锁端口7.交换机MAC与IP绑定静态绑定switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# sw p (port-security) 开启绑定功能switch (config_if_ethernet1/0/1)# sw p mac 00-a0-d1- d1-07-ff 添加静态MAC地址switch (config_if_ethernet1/0/1)# sw p max 4 绑定MAC地址的个数(默认为1)动态绑定(实验中交换机没有动态绑定命令)switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# sw p (port-security) 开启绑定功能switch (config_if_ethernet1/0/1)# sw port-security lockswitch (config_if_ethernet1/0/1)# sw port-security convert 将动态学习到绑定MAC的进行绑定switch # sh port-s add 查看绑定的地址8.交换机DHCP服务器配置switch (config)# service dhcp 启用DHCPswitch (config)# ip dh po poolA定义地址池poolAswitch (dhcp-poolA- config)# netw (network-address) 192.168.1.0 24switch (dhcp-poolA- config)# de (default-router) 192.168.1.254网关switch (dhcp-poolA- config)# dn 60.191.244.5DNS服务器switch (dhcp-poolA- config)# le 3租期3天switch (dhcp-poolA- config)# exswitch (config)# ip dh ex (excluded-add) 192.168.1.252 192.168.1.254 排除地址范围9.保留地址(一个地址池中只能配一个IP-MAC的绑定)switch (config)# ip dh po poolCswitch (dhcp-poolC- config)# ho 192.168.1.100 绑定的IP地址switch (dhcp-poolC- config)# ha (hardware-add) 00-a0-d1- d1-07-ff 绑定的MAC地址switch (dhcp-poolC- config)# de 192.168.1.254 网关10.ACL访问控制列表switchA (config)# ip ac s (standard) test命名标准IP访问列表switchA (config-std-nacl-test)# d (deny) 192.168.100.0 0.0.0.255反子网掩码(路由器上为子网掩码)switchA (config-std-nacl-test)# d 192.168.200.0 0.0.0.255switchA (config-std-nacl-test)# p (permit) a (permit any) 允许所有switchA (config-std-nacl-test)# exswitchA (config)# fir e (firewall enable) 开启ACL功能switchA (config)# in e1/0/1switchA (config-if-interface1/0/1)# ip ac (access-group) test in/out 进in出out (二层交换机上不支持out)11.配置时间范围switchA (config)# time-r worktimeswitchA (config-time-range)# p (periodic) weekd 9:0:0 to 18:0:012.VRRP虚拟路由器冗余协议Master BackupswitchA (config)# router v 1 switchB (config_router)# router v 1switchA (config_router)# v (virtual-ip) 192.168.1.254 switchB (config_router)# v 192.168.1.254 switchA (config_router)# i v 1 (interface vlan 1) switchB (config_router)# i v 1switchA (config_router)# pri 110 switchB (config_router)# enaswitchA (config_router)# c (circuit-failover) v 10 20switchA (config_router)# ena13.DHCP中继DHCP_relay (config)# service dhcp 全局开启DHCP服务DHCP_relay (config)# ip fo u b (ip forward-protocol udp bootps) 全局开启转发DHCP_relay (config)# in vl 10DHCP_relay (config-if-vlan10)# ip h 172.16.1.1 转发到DHCP服务器地址14.DHCP侦听DHCP (config)# service dhcpDHCP (config)# ip dh sn e 开启DHCP侦听功能DHCP (config)# in e1/0/1DHCP (config-if-ethernet1/0/1)# ip d s t (ip dhcp snooping trust)设置上联口为信任口15.端口隔离Switch (config)# is g test s i e1/0/1-2 (isolate-port group test switchport interface e1/0/1-2)e1/0/1-2口不能互相通信,可以和其它端口通信。

MAC地址与端口绑定详解

MAC地址与端口绑定详解在网络安全越来越重要的今天,高校和企业对于局域网的安全控制也越来越严格,普遍采用的做法之一就是IP地址、网卡的MAC 地址与交换机端口绑定,但是MAC与交换机端口快速绑定的具体实现的原理和步骤却少有文章。

我们通常说的MAC地址与交换机端口绑定其实就是交换机端口安全功能。

端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。

一、首先必须明白两个概念:可靠的MAC地址。

配置时候有三种类型:静态可靠的MAC地址:在交换机接口模式下手动配置,这个配置会被保存在交换机MAC地址表和运行配置文件中,交换机重新启动后不丢失(当然是在保存配置完成后),具体命令如下:Switch(config-if)#switchport port-security mac-address Mac 地址动态可靠的MAC地址:这种类型是交换机默认的类型。

在这种类型下,交换机会动态学习MAC地址,但是这个配置只会保存在MAC 地址表中,不会保存在运行配置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。

黏性可靠的MAC地址:这种类型下,可以手动配置MAC地址和端口的绑定,也可以让交换机自动学习来绑定,这个配置会被保存在MAC地址中和运行配置文件中,如果保存配置,交换机重起动后不用再自动重新学习MAC地址,虽然黏性的可靠的MAC地址可以手动配置,但是CISCO官方不推荐这样做。

具体命令如下:Switch(config-if)#switchport port-security mac-address sticky其实在上面这条命令配置后并且该端口得到MAC地址后,会自动生成一条配置命令Switch(config-if)#switchport port-security mac-address stickyMac地址这也是为何在这种类型下CISCO不推荐手动配置MAC地址的原因。

交换机端口绑定ip和mac地址

交换机端口绑定ip和mac地址IP地址绑定『配置环境参数』用户的IP地址10.1.1.2,MAC地址0000-0000-0001『组网需求』对合法的用户进行ip+mac+端口的绑定,防止恶意用户通过更换自己的地址上网的行为。

2数据配置步骤『IP+MAC+端口绑定流程』三层交换机中目前只有S3526系列支持使用AM命令来进行IP地址和端口的绑定。

并且如果S3526系列交换机要采用AM命令来实现绑定功能,则交换机必须是做三层转发(即用户的网关应该在该交换机上)。

【采用DHCP-SECURITY来实现】1.配置端口的静态MAC地址[SwitchA]mac-address static 0000-0000-0001 interface e0/1 vlan 12.配置IP和MAC对应表[SwitchA]dhcp-security 10.1.1.2 0000-0000-0001 static3.配置dhcp-server组号(否则不允许执行下一步,此dhcp-server组不用在交换机上创建也可) [SwitchA-Vlan-interface1]dhcp-server 14.使能三层地址检测[SwitchA-Vlan-interface1]address-check enable【采用AM命令来实现】1.使能AM功能[SwitchA]am enable2.进入端口视图[SwitchA]vlan 103.将E0/1加入到vlan10[SwitchA-vlan10]port Ethernet 0/14.创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 105.给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip add 10.1.1.1 255.255.255.06.进入E0/1端口[SwitchA]interface Ethernet 0/17.该端口只允许起始IP地址为10.1.1.2的10个IP地址上网[SwitchA-Ethernet0/1]am ip-pool 10.1.1.2 10通过ACL实现的各种绑定的配置1功能需求及组网说明各种绑定的配置『配置环境参数』1.三层交换机SwitchA有两个端口ethetnet 0/1、ethernet 0/2分别属于vlan 1、vlan 22.vlan 1、vlan 2的三层接口地址分别是1.0.0.1/8、2.0.0.1/8,上行口G 1/1是trunk端口,并允许vlan 3 通过『组网需求』1.静态mac、端口捆绑:端口ethetnet 0/1仅仅允许pc1(mac:0.0.1)接入。

神州数码网络设备配置命令集合

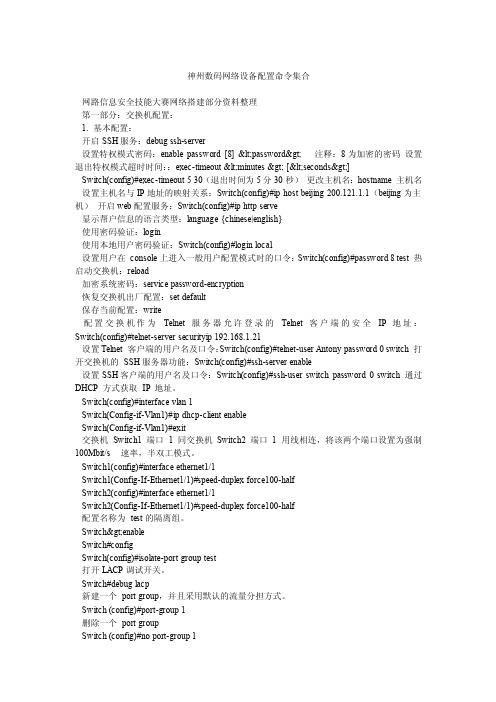

神州数码网络设备配置命令集合网路信息安全技能大赛网络搭建部分资料整理第一部分:交换机配置:1. 基本配置:开启SSH服务:debug ssh-server设置特权模式密码:enable password [8] <password> 注释:8为加密的密码设置退出特权模式超时时间::exec-timeout <minutes > [<seconds>]Switch(config)#exec-timeout 5 30(退出时间为5分30秒)更改主机名:hostname 主机名设置主机名与IP地址的映射关系:Switch(config)#ip host beijing 200.121.1.1(beijing为主机)开启web配置服务:Switch(config)#ip http serve显示帮户信息的语言类型:language {chinese|english}使用密码验证:login使用本地用户密码验证:Switch(config)#login local设置用户在console上进入一般用户配置模式时的口令:Switch(config)#password 8 test 热启动交换机:reload加密系统密码:service password-encryption恢复交换机出厂配置:set default保存当前配置:write配置交换机作为Telnet 服务器允许登录的Telnet 客户端的安全IP 地址:Switch(config)#telnet-server securityip 192.168.1.21设置Telnet 客户端的用户名及口令:Switch(config)#telnet-user Antony password 0 switch 打开交换机的SSH服务器功能:Switch(config)#ssh-server enable设置SSH客户端的用户名及口令:Switch(config)#ssh-user switch password 0 switch 通过DHCP 方式获取IP地址。

《神州数码_无线控制器AC6028有线功能命令手册》VLAN和MAC地址命令

目录第1章VLAN配置 ..................................................................... 1-11.1 VLAN配置命令 .................................................................................... 1-11.1.1 debug gvrp...............................................................................................1-11.1.2 dot1q-tunnel enable................................................................................1-11.1.3 dot1q-tunnel selective enable................................................................1-11.1.4 dot1q-tunnel selective s-vlan.................................................................1-21.1.5 dot1q-tunnel tpid.....................................................................................1-21.1.6 gvrp...........................................................................................................1-21.1.7 garp timer hold........................................................................................1-21.1.8 garp timer join .........................................................................................1-31.1.9 garp timer leave.......................................................................................1-31.1.10 garp timer leaveall.................................................................................1-31.1.11 name .......................................................................................................1-41.1.12 private-vlan............................................................................................1-41.1.13 private-vlan association.......................................................................1-51.1.14 show dot1q-tunnel ................................................................................1-51.1.15 show garp ..............................................................................................1-61.1.16 show gvrp ..............................................................................................1-61.1.17 show vlan...............................................................................................1-61.1.18 show vlan-translation...........................................................................1-81.1.19 switchport access vlan.........................................................................1-81.1.20 switchport dot1q-tunnel.......................................................................1-81.1.21 switchport forbidden vlan....................................................................1-91.1.22 switchport hybrid allowed vlan ...........................................................1-91.1.23 switchport hybrid native vlan..............................................................1-91.1.24 switchport interface............................................................................1-101.1.25 switchport mode .................................................................................1-101.1.26 switchport trunk allowed vlan ........................................................... 1-111.1.27 switchport trunk native vlan .............................................................. 1-111.1.28 vlan .......................................................................................................1-121.1.29 vlan internal.........................................................................................1-121.1.30 vlan ingress enable.............................................................................1-131.1.31 vlan-translation ...................................................................................1-131.1.32 vlan-translation enable.......................................................................1-131.1.33 vlan-translation miss drop.................................................................1-141.2 动态vlan配置命令............................................................................. 1-141.2.1 dynamic-vlan mac-vlan prefer.............................................................1-141.2.2 dynamic-vlan subnet-vlan prefer ........................................................1-151.2.3 mac-vlan.................................................................................................1-151.2.4 mac-vlan vlan ........................................................................................1-151.2.5 protocol-vlan .........................................................................................1-161.2.6 show dynamic-vlan prefer....................................................................1-161.2.7 show mac-vlan ......................................................................................1-171.2.8 show mac-vlan interface ......................................................................1-171.2.9 show protocol-vlan ...............................................................................1-171.2.10 show subnet-vlan................................................................................1-181.2.11 show subnet-vlan interface................................................................1-181.2.12 subnet-vlan..........................................................................................1-181.2.13 switchport mac-vlan enable...............................................................1-191.2.14 switchport subnet-vlan enable..........................................................1-191.3 Voice VLAN配置命令........................................................................ 1-201.3.1 show voice-vlan ....................................................................................1-201.3.2 switchport voice-vlan enable...............................................................1-201.3.3 voice-vlan...............................................................................................1-201.3.4 voice-vlan vlan ......................................................................................1-21第2章MAC地址表配置命令 ..................................................... 2-12.1 MAC地址表配置命令........................................................................... 2-12.1.1 clear mac-address-table dynamic .........................................................2-12.1.2 mac-address-learning cpu-control........................................................2-12.1.3 mac-address-table aging-time...............................................................2-12.1.4 mac-address-table static | static-multicast | blackhole ......................2-22.1.5 show mac-address-table ........................................................................2-22.2 MAC地址绑定配置命令....................................................................... 2-32.2.1 clear port-security dynamic...................................................................2-32.2.2 mac-address-table periodic-monitor-time............................................2-32.2.3 mac-address-table trap enable..............................................................2-42.2.4 mac-address-table synchronizing enable ............................................2-42.2.5 show port-security..................................................................................2-42.2.6 show port-security address...................................................................2-42.2.7 show port-security interface..................................................................2-52.2.8 station-movement check........................................................................2-62.2.9 switchport port-security.........................................................................2-62.2.10 switchport port-security convert.........................................................2-62.2.11 switchport port-security lock...............................................................2-62.2.12 switchport port-security mac-address ...............................................2-72.2.13 switchport port-security maximum.....................................................2-72.2.14 switchport port-security timeout.........................................................2-82.2.15 switchport port-security violation.......................................................2-8第1章VLAN配置1.1 VLAN配置命令1.1.1 debug gvrp命令:debug gvrpno debug gvrp功能:打开交换机的gvrp的调试开关;本命令的no操作为关闭该调试开关。

神州数码交换路由配置

vlan 20

private-vlan community 和关联vlan 以及能和vlan内部能相互通信

vlan 30

private-vlan isolated !内部不能通信,能和关联的vlan通信

VLAN 之间关联:

vlan 10

private-vlan association 20;30 设置vlan关联!

int vlan 100

enable

RB

router vrrp 1

virtual-ip 192.168.100.2 backup

preempt-mode ture

priority 110

advertisement-interval 3

circuit-failover valn 1 10

hawwiz 添加本地计算机环回接口!!

vlan :

vlan 10

exit

vlan 20

exit

switchport trunk allow vlan 10,20

GVRP:

Switch (config)#gvrp

Switch (config)#vlan 100

Switch (Config-Vlan100)#switchport interface ethernet 1/2-6

vrrp 1 track int f0/0 10 监视接口f0/0 如果出现故障,优先级降低10

int vlan 100

ip vrrp authentication mode text 配置从该接口发出的VRRP 报文认证模式为简单字符串模式

ip vrrp authentication string 123

神州数码配置命令归纳(已更新)

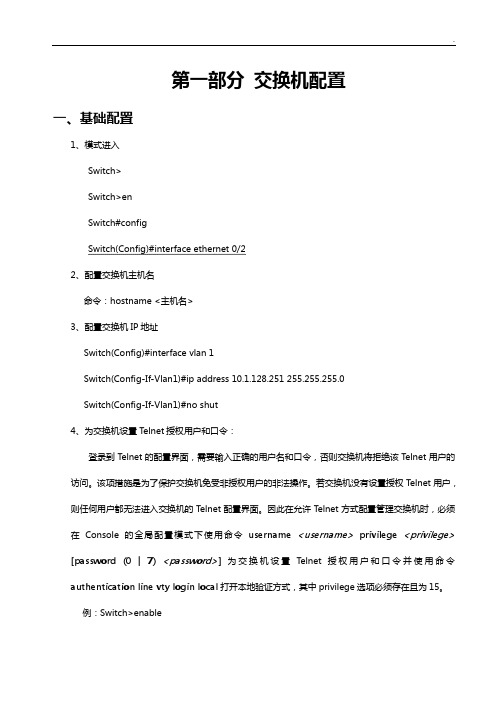

第一部分交换机配置一、基础配置1、模式进入Switch>Switch>enSwitch#configSwitch(Config)#interface ethernet 0/22、配置交换机主机名命令:hostname <主机名>3、配置交换机IP地址Switch(Config)#interface vlan 1Switch(Config-If-Vlan1)#ip address 10.1.128.251 255.255.255.0Switch(Config-If-Vlan1)#no shut4、为交换机设置Telnet授权用户和口令:登录到Telnet的配置界面,需要输入正确的用户名和口令,否则交换机将拒绝该Telnet用户的访问。

该项措施是为了保护交换机免受非授权用户的非法操作。

若交换机没有设置授权Telnet用户,则任何用户都无法进入交换机的Telnet配置界面。

因此在允许Telnet方式配置管理交换机时,必须在Console的全局配置模式下使用命令username <username>privilege <privilege> [password (0 | 7) <password>]为交换机设置Telnet授权用户和口令并使用命令authentication line vty login local打开本地验证方式,其中privilege选项必须存在且为15。

例:Switch>enableSwitch#configSwitch(config)#username test privilege 15 password 0 testSwitch(config)#authentication line vty login localSwitch(Config)#telnet-user test password 0 testSwitch (Config)#telnet-server enable://启动远程服务功能5、配置允许Telnet管理交换机的地址限制(单独IP或IP地址段)(1)限制单个IP允许Telnet登录交换机switch(config)#authentication security ip 192.168.1.2(2)限制允许IP地址段Telnet登录交换机switch(config)#access-list 1 permit 192.168.1.0 0.0.0.255switch(config)#authentication ip access-class 1 in5、为交换机设置Web授权用户和口令:web-user <用户名>password {0|7} <密码>例:Switch(Config)#web-user admin password 0 digital6、设置系统日期和时钟:clock set <HH:MM:SS> <YYYY/MM/DD>7、设置退出特权用户配置模式超时时间exec timeout <minutes > //单位为分钟,取值范围为0~3008、保存配置:write9、显示系统当前的时钟:Switch#show clock10、指定登录用户的身份是管理级还是访问级Enable [level {visitor|admin} [<密码>]]11、指定登录配置模式的密码:Enable password level {visitor|admin}12、配置交换机的用户名密码:username admin privilege 15 password 0 admin00013、配置enable密码为ddd:enable password 0 ddd level 1514、配置登录时认证:authentication line vty login local15、设置端口的速率和双工模式(接口配置模式下)命令:speed-duplex {auto | force10-half | force10-full | force100-half | force100-full | {{force1g-half | force1g-full} [nonegotiate [master | slave]] } }no speed-duplex二、单交换机VLAN划分1、VLAN基本配置(1)新建VLAN:vlan <vlan-id>(2)命名VLAN:name <vlan-name>(3)为VLAN 分配交换机端口Switch(Config-If-Vlan1)#switchport interface Ethernet 0/2(4)设置Trunk 端口允许通过VLAN:Switch(Config-ethernet0/0/5)#switchport trunk allowed vlan 1;3;5-202、划分VLAN:(1)进入相应端口:Switch(config)#interface Ethernet 0/2(2)修改模式:Switch(Config-ethernet0/0/5)switchport mode access(3)划分VLAN:Switch(Config-ethernet0/0/5)#switchport access vlan 4三、跨交换机VLAN划分(两台交换机作相同操作)1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk四、VLAN间主机的通信1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk注意:如果是三层交换机,在修改模式先封装802.1协议:Switch(config-if)#switchport trunk encapsulation dot1q4、建立VLAN子接口(1)、进入VLAN接口模式:Switch(config)#interface vlan 2(2)、设置VLAN子接口地址:Switch(config-if)#ip address 192.168.0.1 255.255.255.0 (3)、打开端口:Switch(config-if)#no shutdown5、设置各主机IP地址、子网掩码、网关注意:(1)各主机IP地址应与其所在的VLAN在同一网段。

神州数码交换机端口绑定

神州数码交换机端口绑定以神州数码DCS-3950进行端口绑定端口绑定的重要性就不再多说了,避免电脑随意接入交换机一、仅MAC与端口绑定(通过Port-Security)DCS-3950-26C#confDCS-3950-26C(config)#int e0/0/1 --端口绑定需要进入到接口内部,仅对当前口生效DCS-3950-26C(config-if-ethernet0/0/1)#switchport port-security --开启端口安全模式DCS-3950-26C(config-if-ethernet0/0/1)#switchport port-security mac-address aa-22-33-44-55-66 --对aa-22-33-44-55-66与端口1进行绑定DCS-3950-26C(config-if-ethernet0/0/1)#测试现象,当aa-22-33-44-55-66这台电脑连接到端口1时,可以正常工作,连接到其他端口时,交换机不为其转发数据帧,网络不通;当其他MAC地址连入交换机时,插入到包括1在内的任意端口,都可以正常工作,交换机都为其转发。

端口安全缺省一个端口只能配置一个条目,如需配置多个条目,需要进行如下设置DCS-3950-26C(config-if-ethernet0/0/1)#switchport port-security maximum ?<1-128> Maximum addrs <1-128>输入所需的数目即可。

另外,port-security还可以动态学习,然后锁定,再转化,动态绑定DCS-3950-26C(config-if-ethernet0/0/1)#switchport port-security lockDCS-3950-26C(config-if-ethernet0/0/1)#switchport port-security convert锁定之后,交换机不再学习从这个端口新接入的MAC结论:被绑定的MAC地址只能工作在绑定的端口上;没有绑定的MAC地址可以工作在任意端口上。

神州数码DCRS-5960_VLAN和MAC地址操作.word

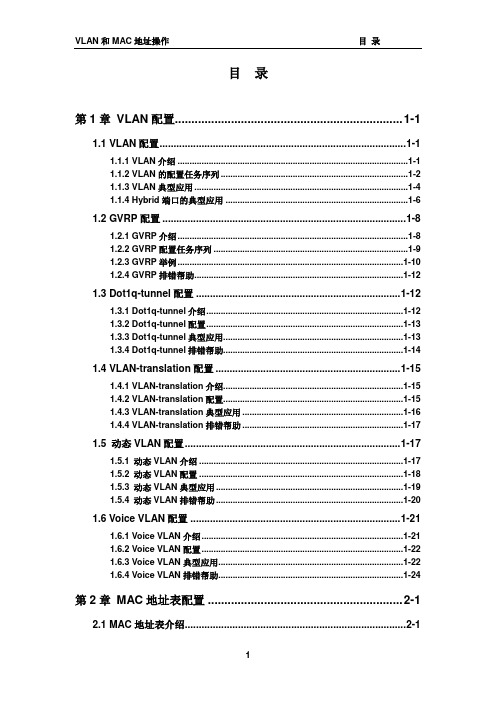

目录第1章VLAN配置..................................................................... 1-11.1 VLAN配置........................................................................................ 1-11.1.1 VLAN介绍 ................................................................................................ 1-11.1.2 VLAN的配置任务序列 .............................................................................. 1-21.1.3 VLAN典型应用......................................................................................... 1-41.1.4 Hybrid端口的典型应用 ............................................................................ 1-61.2 GVRP配置 ....................................................................................... 1-81.2.1 GVRP介绍................................................................................................ 1-81.2.2 GVRP配置任务序列 ................................................................................. 1-91.2.3 GVRP举例..............................................................................................1-101.2.4 GVRP排错帮助.......................................................................................1-121.3 Dot1q-tunnel配置 ......................................................................... 1-121.3.1 Dot1q-tunnel介绍..................................................................................1-121.3.2 Dot1q-tunnel配置..................................................................................1-131.3.3 Dot1q-tunnel典型应用...........................................................................1-131.3.4 Dot1q-tunnel排错帮助...........................................................................1-141.4 VLAN-translation配置 .................................................................. 1-151.4.1 VLAN-translation介绍...........................................................................1-151.4.2 VLAN-translation配置...........................................................................1-151.4.3 VLAN-translation典型应用 ...................................................................1-161.4.4 VLAN-translation排错帮助 ...................................................................1-171.5 动态VLAN配置............................................................................. 1-171.5.1 动态VLAN介绍 .....................................................................................1-171.5.2 动态VLAN配置 .....................................................................................1-181.5.3 动态VLAN典型应用..............................................................................1-191.5.4 动态VLAN排错帮助..............................................................................1-201.6 Voice VLAN配置 ........................................................................... 1-211.6.1 Voice VLAN介绍....................................................................................1-211.6.2 Voice VLAN配置....................................................................................1-221.6.3 Voice VLAN典型应用.............................................................................1-221.6.4 Voice VLAN排错帮助.............................................................................1-24第2章MAC地址表配置 ........................................................... 2-12.1 MAC地址表介绍............................................................................... 2-12.1.1 MAC地址表的获取 ................................................................................... 2-12.1.2 转发或过滤 ............................................................................................... 2-2 2.2 MAC地址表配置............................................................................... 2-3 2.3 典型配置举例 ................................................................................... 2-4 2.4 排错帮助 .......................................................................................... 2-5 2.5 MAC地址功能扩展........................................................................... 2-52.5.1 MAC地址绑定........................................................................................... 2-5第1章 VLAN 配置1.1 VLAN 配置 1.1.1 VLAN 介绍VLAN (Virtual Local Area Network )即虚拟局域网,这项技术可以根据功能、应用或者管理的需要将局域网内部的设备逻辑地划分为一个个网段,从而形成一个个虚拟的工作组,并且不需要考虑设备的实际物理位置。

神州数码IP+MAC帮定命令

Swconvert

如果是指ARP静态绑定的话,那咱的设备需要在VLAN 接口配置模式下操作。具体命令是:

命令:arp <ip_address> <mac_address> {[ethernet] <portName>}

例:Switch(Config-If-Vlan1)#arp 1.1.1.1 00-03-0f-f0-12-34 eth 1/2

第一,用上面的方法做一个ARP的静态绑定。

第二,做一个标准ACL即可,基于我绑定的源IP才可以被我交换机执行permit动作,其他的完全deny,然后把它应用在所有端口上并做in操作。

神州数码配置Mac地址表实现绑定和过滤

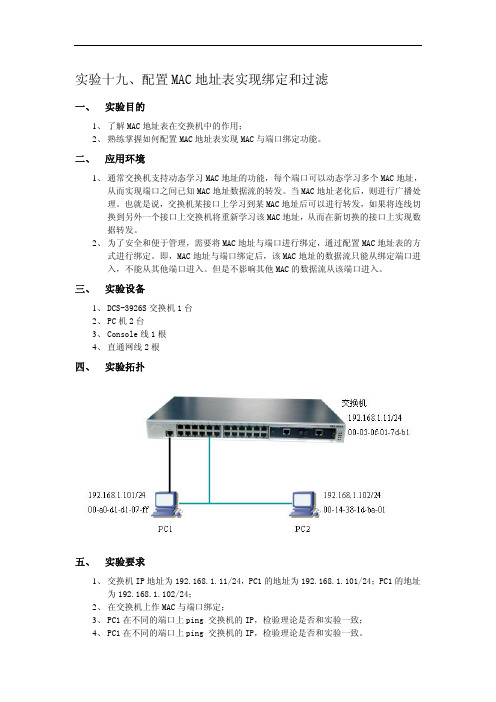

实验十九、配置MAC地址表实现绑定和过滤一、 实验目的1、了解MAC地址表在交换机中的作用;2、熟练掌握如何配置MAC地址表实现MAC与端口绑定功能。

二、 应用环境1、通常交换机支持动态学习MAC地址的功能,每个端口可以动态学习多个MAC地址,从而实现端口之间已知MAC地址数据流的转发。

当MAC地址老化后,则进行广播处理。

也就是说,交换机某接口上学习到某MAC地址后可以进行转发,如果将连线切换到另外一个接口上交换机将重新学习该MAC地址,从而在新切换的接口上实现数据转发。

2、为了安全和便于管理,需要将MAC地址与端口进行绑定,通过配置MAC地址表的方式进行绑定。

即,MAC地址与端口绑定后,该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。

但是不影响其他MAC的数据流从该端口进入。

三、 实验设备1、DCS-3926S交换机1台2、PC机2台3、Console线1根4、直通网线2根四、 实验拓扑五、 实验要求1、交换机IP地址为192.168.1.11/24,PC1的地址为192.168.1.101/24;PC1的地址为192.168.1.102/24;2、在交换机上作MAC与端口绑定;3、PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致;4、PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致。

六、 实验步骤第一步:得到PC1机的MAC地址Microsoft Windows XP [版本 5.1.2600](C) 版权所有 1985-2001 Microsoft Corp.C:\>ipconfig/allWindows IP ConfigurationHost Name . . . . . . . . . . . . : xuxpPrimary Dns Suffix . . . . . . . : Node Type . . . . . . . . . . . . : BroadcastIP Routing Enabled. . . . . . . . : NoWINS Proxy Enabled. . . . . . . . : NoEthernet adapter 本地连接:Connection-specific DNS Suffix . :Description . . . . . . . . . . . : Intel(R) PRO/100 VE Network Connecti onPhysical Address. . . . . . . . . : 00-A0-D1-D1-07-FFDhcp Enabled. . . . . . . . . . . : YesAutoconfiguration Enabled . . . . : YesAutoconfiguration IP Address. . . : 169.254.27.232Subnet Mask . . . . . . . . . . . : 255.255.0.0Default Gateway . . . . . . . . . :C:\>我们得到了PC机的mac地址为:00-A0-D1-D1-07-FF。

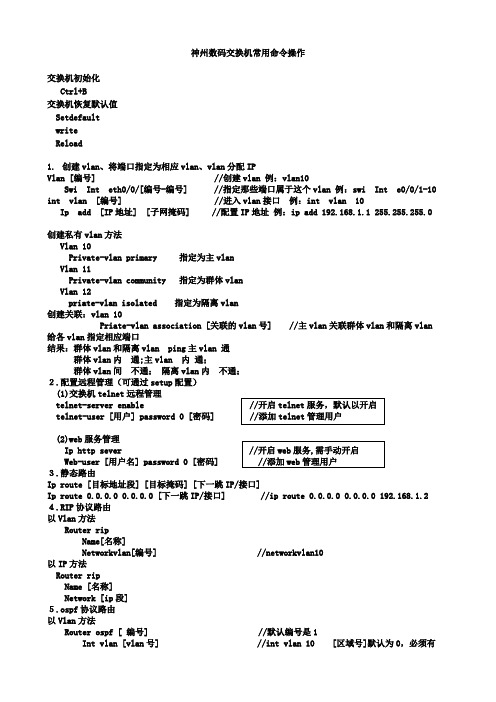

神州数码交换机路由器常用命令操作

神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值SetdefaultwriteReload1.创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10 Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlanVlan 11Private-vlan community 指定为群体vlanVlan 12priate-vlan isolated 指定为隔离vlan创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable //开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever //开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router ripName [名称]Network [ip段]5.ospf协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号]Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 0 6.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configurationname [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号]Spanning-tree portfast7.链路聚合(手工)port-group [组号] //创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active(交换机B的配置)port-group [组号] mode passive9.trunkInt e0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan10.Mac地址和端口绑定(单个)Int e0/0/[端口]Sw port-securitySw port-security mac-address [mac地址]11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]12.Mac地址和端口绑定(动态学习)Int e0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security //开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24]Lease[租用天数]Default-router[网关IP]Dns-server[DNS的IP]Ip dhcp excluded-address<开始地址><结束地址>//指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置 //int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP报文的目标地址17.ACL IP访问控制下面2条是开启ACLFirewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表 //定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in//验证方法Show access-group标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+breakNopassword路由器恢复默认值dirDel startup-configReboot1.进入端口给端口分配IPInt [端口]Ip add [ip] [子网掩码]No shuFC串口配置时钟频率Ph sp 640002.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段]4.ospf协议路由Router ospf [进程号]Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0]5.telnet开启方法1Aaa authen enable default lineAaa authen login default lineEnable passwd [密码]Line vty 0 4Password [密码]方法2Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed 64000封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码]Int s0/[编号]Enc pppPpp authen pap被验证方Aaa authen ppp default localInt s0/[编号]Enc pppPpp pap sen [用户名] passwd [密码]双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置模式(config)Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside2)配置地址转换:ip nat inside source static <服务器地址> <公网地址>ip nat inside source static tcp <服务器地址> 80 <公网地址> 80 发布WWW服务ip nat inside source static tcp <服务器地址> 20 <公网地址> 20 发布ftp服务ip nat inside source static tcp <服务器地址> 21 <公网地址> 21ip nat inside source static tcp <服务器地址> 23 <公网地址> 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码> //定义允许转换的源地址范围定义外网的地址池:ip nat pool <地址池名> <外网开始地址> <外网结束地址> netmask <子网掩码> 3)配置地址转换:ip nat inside source list <列表名> pool <地址池名> overload第三种多对一的网络地址转换,也叫端口复用(natp)1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>3)配置地址转换:ip nat inside source list <列表名> interface <外网接口编号> overload12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Intvirtual-tunnel0Ipadd172.16.1.2255.255.255.0***********************Pppchappassword[密码]//退回配置模式(config)VpdnenableVpdn-group0Request-dialinInitiate-toip192.168.1.2priority1Protocol12tp//退回配置模式(config)Iproute192.168.2.0255.255.255.0virtual-tunel0ROUTER-B的配置13、路由重分布redistribute static 重分布静态路由default-information originate 重分布默认路由redistribute connect 重分布直连网段redistribute rip 重分布RIP路由redistribute ospf <进程号> 重分布OSPF路由default-metric [权值] 设置路由权值14、策略路由1)定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>2)定义路由图route-map <图名> <图号1> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口route-map <图名> <图号2> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口3)在指定路由器的入口上应用路由图Router(config-if)#ip policy route-map <图名>15、Rip 认证:在端口上进行认证(要求在两台设备的路由端口配置)RIP版本1不支持认证。

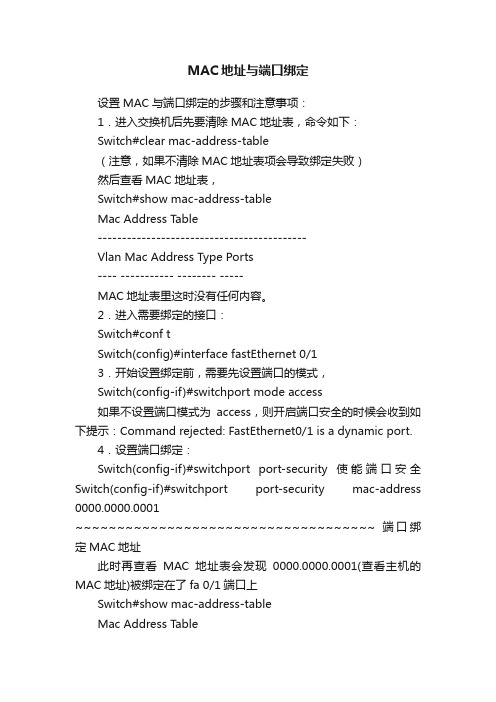

MAC地址与端口绑定

MAC地址与端口绑定设置MAC与端口绑定的步骤和注意事项:1.进入交换机后先要清除MAC地址表,命令如下:Switch#clear mac-address-table(注意,如果不清除MAC地址表项会导致绑定失败)然后查看MAC地址表,Switch#show mac-address-tableMac Address Table-------------------------------------------Vlan Mac Address Type Ports---- ----------- -------- -----MAC地址表里这时没有任何内容。

2.进入需要绑定的接口:Switch#conf tSwitch(config)#interface fastEthernet 0/13.开始设置绑定前,需要先设置端口的模式,Switch(config-if)#switchport mode access如果不设置端口模式为access,则开启端口安全的时候会收到如下提示:Command rejected: FastEthernet0/1 is a dynamic port.4.设置端口绑定:Switch(config-if)#switchport port-security使能端口安全Switch(config-if)#switchport port-security mac-address 0000.0000.0001~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ 端口绑定MAC地址此时再查看MAC地址表会发现0000.0000.0001(查看主机的MAC地址)被绑定在了fa 0/1端口上Switch#show mac-address-tableMac Address Table-------------------------------------------Vlan Mac Address Type Ports---- ----------- -------- -----1 0000.0000.0001 STATIC Fa0/1到此端口绑定成功。

交换机MAC地址绑定

给你个例子看看,很简单:在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址) #删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20#进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

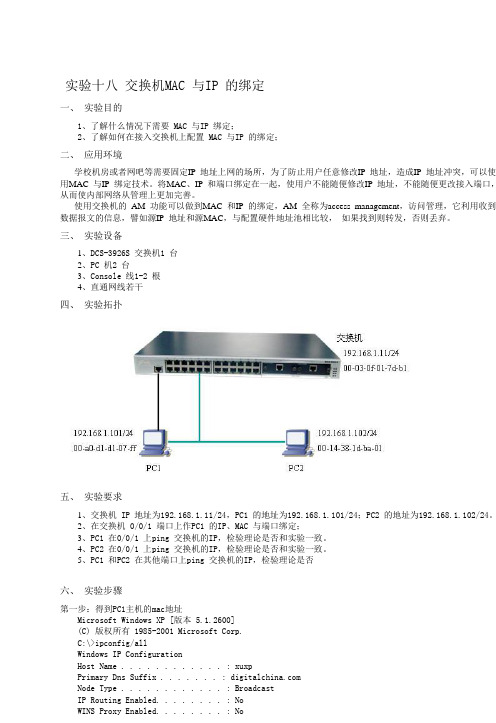

神州数码交换机MAC 与IP 的绑定

实验十八交换机MAC 与IP 的绑定一、实验目的1、了解什么情况下需要 MAC 与IP 绑定;2、了解如何在接入交换机上配置 MAC 与IP 的绑定;二、应用环境学校机房或者网吧等需要固定IP 地址上网的场所,为了防止用户任意修改IP 地址,造成IP 地址冲突,可以使用MAC 与IP 绑定技术。

将MAC、IP 和端口绑定在一起,使用户不能随便修改IP 地址,不能随便更改接入端口,从而使内部网络从管理上更加完善。

使用交换机的AM 功能可以做到MAC 和IP 的绑定,AM 全称为access management,访问管理,它利用收到数据报文的信息,譬如源IP 地址和源MAC,与配置硬件地址池相比较,如果找到则转发,否则丢弃。

三、实验设备1、DCS-3926S 交换机1 台2、PC 机2 台3、Console 线1-2 根4、直通网线若干四、实验拓扑五、实验要求1、交换机 IP 地址为192.168.1.11/24,PC1 的地址为192.168.1.101/24;PC2 的地址为192.168.1.102/24。

2、在交换机 0/0/1 端口上作PC1 的IP、MAC 与端口绑定;3、PC1 在0/0/1 上ping 交换机的IP,检验理论是否和实验一致。

4、PC2 在0/0/1 上ping 交换机的IP,检验理论是否和实验一致。

5、PC1 和PC2 在其他端口上ping 交换机的IP,检验理论是否六、实验步骤第一步:得到PC1主机的mac地址Microsoft Windows XP [版本 5.1.2600](C) 版权所有 1985-2001 Microsoft Corp.C:\>ipconfig/allWindows IP ConfigurationHost Name . . . . . . . . . . . . : xuxpPrimary Dns Suffix . . . . . . . : Node Type . . . . . . . . . . . . : BroadcastIP Routing Enabled. . . . . . . . : NoWINS Proxy Enabled. . . . . . . . : NoEthernet adapter 本地连接:Connection-specific DNS Suffix . :Description . . . . . . . . . . . : Intel(R) PRO/100 VE Network Connecti onPhysical Address. . . . . . . . . : 00-A0-D1-D1-07-FFDhcp Enabled. . . . . . . . . . . : YesAutoconfiguration Enabled . . . . : YesAutoconfiguration IP Address. . . : 169.254.27.232Subnet Mask . . . . . . . . . . . : 255.255.0.0Default Gateway . . . . . . . . . :C:\>我们得到了PC1主机的mac地址为:00-A0-D1-D1-07-FF。

神州数码二层交换机的基本配置

神州数码二层交换机的基本配置神州数码交换机DHCP服务配置:Sw1:Ip dhcp pool 1Network-adress 192.168.1.0 24 地址池的范围Default-router 192.168.1.254 网关地址为DHCP客户机配置默认网关Lease 1 租约为1天Service DHCP 开启DHCP服务Sw2:Ip dhcp pool 2Network-adress 192.168.2.0 24Default-router 192.168.2.254Lease 1Service DHCPip dhcp excluded-address 192.168.1.20 255.255.255.0 排除地址配置DHCP中继服务(二层不配中继)三层配Sw1:Service DHCPIp forword-protocol wdp bootpsIp help 10.1.1.1 远方管理地址交换机生成树协议:Spanning-tree 启用生成树协议Spanning-tree mode stp(mstp、rstp ) 设置交换机运行spnning-tree 模式:no 时恢复缺省模式交换机的MSTP功能与端口MAC绑定和设置为路由端口功能互斥,该端口不能启用DHCPInt e0/0/2No spanning-tree 关闭端口的MSTPShow spanning-tree (到网络总根代价cost为0的为生成树的总根)Int e0/0/1Spanning-tree mst 1 priority 4096Int e0/0/2Spanning-tree mst 1 priority 4096交换机的链路聚合:(又叫端口聚合)Sw1:Int vlan 1Ip add 192.168.1.1 255.255.255.0ExitPort-group 1 两台交换机创建prot-goupSw2:Int vlan 1Ip add 192.168.1.2 255.255.255.0ExitPort-group 2Sw1:Int e 0/0/1-2Port-group 1 mode on :(手工生成链路聚合组)或者port-group 1 mode active(动态生成链路组合)ExitInt port-channel 1Sw2:Int e 0/0/3-4Port-group 2 mode on :(手工生成链路聚合组)或者port-group 2 mode passive(动态生成链路组合)ExitInt port-channel 2命令解析:port-group mode 将物理端口加入port channelInterface port-channel 进入端口配置模式交换机端口和MAC地址绑定:在电脑上ipconfig/all显示MAC地址Int vlan 1Ip add 192.168.1.1 255.255.255.0Int e0/0/1Switchport port-securitySwitchport prot-security mac-adress 00-a0-d1-d1-07-ff 缺省端口最大安全mac地址数为1在一个以太网口上静态捆绑多个MACSwitchport port-security maximum 4Switchport prot-security mac-adress…….Switchport prot-security mac-adress……Switchport prot-security mac-adress……使能端口的MAC地址绑定功能,动态学习MAC并转换Int e0/0/1Switchport port-securitySwitchport port-security lockSwitchport port-security convertMAC与IP绑定:Am enableInt e0/0/1Am mac-ip-pool 00-a0-d1-d1-07-ff 192.168.1.1 (电脑地址) Am的默认动作使deny,当am使用时候,am会拒绝所有的ip 报文通过Int e0/0/2No am port给端口划分vlan :Int vlan 1 (vlan 1为交换机的管理地址)Ip add 192.168.1.0 255.255.255.0Ip default-gateway 192.168.1.254 (交换机的默认网关) Vlan 10 Int e0/0/1Swtichport mode accessSwitchport access vlan 10Int e0/0/24Switchport mode trunkSwitchport trunk allowed vlan all登陆交换机网页界面:ip http server 开启http协议username admin privilege 15 password 0 admin设置密码: enable password 123清空配置重启:set default yes writereload yesi。

DC3950神州数码交换机配置

1、公司内部人员不会配置IP地址,在SWA上配置DHCP服务,为PCC与PCB分配IP地址,PCC的地址段为192.168.10.0/24网段,PCB的地址段为192.168.11.0/24网段。

SWA:SWA(config)#service dhcp //启用dhcp服务SWA(config)#ip dhcp pool PC // 定义一个地址池SWA(dhcp-pc-config)#network-address 192.168.10.0 24 //地址段SWA(dhcp-pc-config)#lease 0 8 0 //租用时间8小时SWA(dhcp-pc-config)#default-router 192.168.10.254 //设置默认网关SWA(config)#int vlan 1SWA(config-if-vlan1)#ip address 192.168.10.1 255.255.255.0 //需和地址池同一网段SWA(config)#service dhcp //启用dhcp服务SWA(config)#ip dhcp pool PB // 定义一个地址池SWA(dhcp-pc-config)#network-address 192.168.20.0 24 //地址段SWA(dhcp-pc-config)#lease 0 3 0 //租用时间3小时SWA(dhcp-pc-config)#default-router 192.168.20.254 //设置默认网关2、由于内网用户不会设置IP地址,在内网接入层交换机SWB上设置DHCP服务,方便内网用户的使用。

其中PCC用户会设置IP地址,所以PCC使用静态IP 地址。

设置网段为:192.XX.20.0/24网段。

SWB:SWB(config)#service dhcp //启用dhcp服务SWB(config)#ip dhcp pool PB // 定义一个地址池SWB(dhcp-pc-config)#network-address 192.168.20.0 24 //地址段SWB(dhcp-pc-config)#lease 0 3 0 //租用时间3小时SWB(dhcp-pc-config)#default-router 192.168.20.254 //设置默认网关SWB(config)#int vlan 1SWB(config-if-vlan1)#ip address 192.168.20.254 255.255.255.0 3、为保证内网终端安全,要求内网所有用户的MAC地址与接入交换机SWB接口进行绑定,至少使用两种方法进行绑定。

神州数码路由器及交换机配置命令

神州数码交换机配置命令交换机基本状态:hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xxswitch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir Flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息完了最最要的一步。