mac地址表与交换机端口绑定实例

CISCO交换机上实现MAC和端口、IP和端口、IP和MAC的绑定

看看下面的配置:

1.先建立两个访问控制列表,一个是关于MAC地址的,一个是关于IP地址的。

3550(config)#mac access-list extended mac-n

//配置一个命名的MAC地址访问控制列表,命名为mac-n

补:我们也可以通过MAC地址来限制端口流量,此配置允许一TRUNK口最多通过100个MAC地址,超过100时,但来自新的主机的数据帧将丢失。

3550-1#conf t

3550-1(config)#int f0/1

3550-1(config-if)#switchport trunk encapsulation dot1q

2950 (config-if-range)#switchport port-security mac-address violation restrict

2950 (config-if-range)#switchport port-security mac-address sticky

这样交换机的48个端口都绑定了,注意:在实际运用中要求把连在交换机上的PC机都打开,这样才能学到MAC地址,并且要在学到MAC地址后保存配置文件,这样下次就不用再学习MAC地址了,然后用show port-security address查看绑定的端口,确认配置正确。

3550-1(config-if)#switchport mode trunk /配置端口模式为TRUNK。

3550-1(config-if)#switchport port-security maximum 100 /允许此端口通过的最大MAC地址数目为100。

H3C交换机-IP MAC 端口 绑定设置

H3C交换机1、system-view 进入系统视图模式2、sysname 为设备命名3、display current-configuration 当前配置情况4、language-mode Chinese|English 中英文切换5、interface Ethernet 1/0/1 进入以太网端口视图6、port link-type Access|Trunk|Hybrid 设置端口访问模式7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式10、vlan 10 创建VLAN 10并进入VLAN 10的视图模式11、port access vlan 10 在端口模式下将当前端口加入到vlan 10中12、port E1/0/2 to E1/0/5 在VLAN模式下将指定端口加入到当前vlan中13、port trunk permit vlan all 允许所有的vlan通过H3C路由器############################################################################### #######1、system-view 进入系统视图模式2、sysname R1 为设备命名为R13、display ip routing-table 显示当前路由表4、language-mode Chinese|English 中英文切换5、interface Ethernet 0/0 进入以太网端口视图6、ip address 192.168.1.1 255.255.255.0 配置IP地址和子网掩码7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式10、ip route-static 192.168.2.0 255.255.255.0 192.168.12.2 description To.R2 配置静态路由11、ip route-static 0.0.0.0 0.0.0.0 192.168.12.2 description To.R2 配置默认的路由H3C S3100 SwitchH3C S3600 SwitchH3C MSR 20-20 Router############################################################################### ###########1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、language-mode Chinese|English 中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置:<H3C>reset save ;<H3C>reboot ;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

h3c交换机MAC地址绑定详细教程

绑定命令

端口+MAC a)AM命令 使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。 [SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet

0/1 b)mac-address命令 使用mac-address static命令,来完成MAC地址与端口之间的绑定。 [SwitchA]mac-address static 00e0-fc22-f8d3 interface Ethernet 0/1 vlan 1 [SwitchA]mac-address max-mac-count 0

E050、S3526E/C/EF、S5012T/G、S5024G b)arp命令 使用特殊的arp static命令,来完成IP地址与MAC地址之间1.1.2 00e0-fc22-f8d3

绑定命令

端口+IP+MAC AM命令 使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。 [SwitchA] am user-bind ip-address 10.1.1.2 mac-address 00e0-fc22-f8d3

10.10.100.52 description 410 save

结束

谢谢观赏

放映结束 感谢各位的批评指导!

谢 谢!

让我们共同进步

绑定步骤

分析具体情况制定计划 收集需要绑定的机器的MAC、IP、端口号和使用人

的信息。 登入交换机或者路由器进行绑定。 保存配置。

案例分析

XX中心设备绑定方案

H3C交换机-IP MAC 端口 绑定设置

欢迎共阅H3C交换机1、system-view 进入系统视图模式2、sysname 为设备命名3、display current-configuration 当前配置情况4、language-mode Chinese|English 中英文切换5、interface Ethernet 1/0/1 进入以太网端口视图6、port link-type Access|Trunk|Hybrid 设置端口访问模式7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式10、vlan 10 创建VLAN 10并进入VLAN 10的视图模式11、port access vlan 10 在端口模式下将当前端口加入到vlan 10中12、port E1/0/2 to E1/0/5 在VLAN模式下将指定端口加入到当前vlan中13、port trunk permit vlan all 允许所有的vlan通过H3C路由器##################################################################### #################1、system-view 进入系统视图模式2、sysname R1 为设备命名为R13、display ip routing-table 显示当前路由表4、language-mode Chinese|English 中英文切换5、interface Ethernet 0/0 进入以太网端口视图7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式H3C S3100 SwitchH3C S3600 SwitchH3C MSR 20-20 Router#################################################################### ######################1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、language-mode Chinese|English 中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置:<H3C>reset save ;<H3C>reboot ;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

H3CS5100交换机H3C交换机绑定IP和MAC地址

H3CS5100交换机H3C交换机绑定IP和MAC地址H3C S5100交换机交换机是一种用于电信号转发的网络设备。

它可以为接入交换机的任意两个网络节点提供独享的电信号通路。

交换机工作在数据链路层,拥有一条很高带宽的背部总线和内部交换矩阵。

交换机的所有的端口都挂接在这条背部总线上,控制电路收到数据包以后,处理端口会查找内存中的地址对照表以确定目的MAC(网卡的硬件地址)的NIC(网卡)挂接在哪个端口上,通过内部交换矩阵迅速将数据包传送到目的端口,目的MAC若不存在,广播到所有的端口,接收端口回应后交换机会“自动学习”新的地址,并把它添加入内部MAC地址列表。

交换机配置信息配置交换机必须进入交换机系统system-view创建VLAN和进入VLAN[H3C]VLAN 2将接口划分到VLAN中,(下列表示将23到28接口划分到VLAN2) [H3C-vlan2]port GigabitEthernet 1/0/23 to GigabitEthernet 1/0/28[H3C-vlan2]port GigabitEthernet 1/0/2 (把接口2划分到VLAN2)进入接口模式(进入25接口)[H3C]interface GigabitEthernet 1/0/23[H3C-GigabitEthernet1/0/23]am user-bind命令IP、MAC地址和端口绑定配置[H3C]am user-bind mac-addr 001b-fc00-34e7 ip-addr 192.168.205.9 interface GigabtEthernet 1/0/23与[H3C-GigabitEthernet1/0/23]am user-bind mac-addr 001b-fc00-34e7 ip-addr 192.168.205.9配置是完全相同的查看配置命令:[H3C]display am user-bind注意:同一IP或MAC地址不可以在同一模式下绑定两次,模式是指接口模式或全局模式MAC地址和端口绑定配置第一种:进入系统视图。

交换机实现MAC地址表的绑定和过滤

交换机实现MAC地址表的绑定和过滤结构图:交换式使用2970,两台PC机同时只接一台到G0/2端口上目的:绑定配置后,在G0/2绑定PC1的端口,PC1只能接到G0/2才能工作,接其他的口都不能工作,PC2接该口或其他口自动工作过滤配置后,PC1交换机任意口都不能工作,PC2接该口或其他口自动工作1.配置绑定switch(config)#int vlan 1switch(config-if-vla1)#ip add 192.168.1.11 255.255.255.0switch(config-if-vla1)#no shut使用MAC地址表配置绑定Switch(config)#mac-address-table static 00-04-61-7E-AD-9D vlan 1 interface GIgabitEthernet 0/2验证测试:Switch#show mac-address-tableAll 0180.c200.0010 STATIC CPUAll ffff.ffff.ffff STATIC CPU1 0004.617e.ad9d STATIC Gi0/2Total Mac Addresses for this criterion: 21PC1接到G0/2端口可以PING通192.168.1.11PC1接其他端口PING不通192.168.1.11PC2接G0/2或其他端口都可以PING通192.168.1.11将PC2网线接到G0/2接口上能PING通vlan1自动学习到MAC地址Switch#show mac-address-table1 0004.617e.ad9d STATIC Gi0/21 000a.e42c.0198 DYNAMIC Gi0/22配置MAC地址过滤2970做不了过滤switch(config)#mac-address-table blackhole address 00-04-61-7E-AD-9D vlan 1 Switch#show mac-address-table无论PC1接到交换机哪个端口,都PING不通192.168.1.11PC2接任意口都可以PING通。

H3C交换机-IP MAC 端口 绑定设置

H3C交换机1、system-view进入系统视图模式2、sysname为设备命名3、displaycurrent-configuration当前配置情况4、language-modeChinese|English中英文切换5、interfaceEthernet1/0/1进入以太网端口视图6、portlink-typeAccess|Trunk|Hybrid设置端口访问模式7、undoshutdown打开以太网端口8、shutdown关闭以太网端口9、quit退出当前视图模式10、vlan10创建VLAN10并进入VLAN10的视图模式11、portaccessvlan10在端口模式下将当前端口加入到vlan10中12、portE1/0/2toE1/0/5在VLAN模式下将指定端口加入到当前vlan中13、porttrunkpermitvlanall允许所有的vlan通过H3C路由器######################################################################################1、system-view进入系统视图模式2、sysnameR1为设备命名为R13、displayiprouting-table显示当前路由表4、language-modeChinese|English中英文切换5、interfaceEthernet0/0进入以太网端口视图7、undoshutdown打开以太网端口8、shutdown关闭以太网端口9、quit退出当前视图模式H3CS3100SwitchH3CS3600SwitchH3CMSR20-20Router##########################################################################################1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、language-modeChinese|English中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置:<H3C>resetsave;<H3C>reboot;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

交换机端口与Mac地址绑定(基于Cisco模拟器)

交换机端⼝与Mac地址绑定(基于Cisco模拟器)实验设备:⼆层交换机⼀台,主机三台实验步骤:1、进⼊相应的接⼝(以端⼝1设置Mac地址绑定,PC0接1端⼝举例)Switch>enableSwitch#configConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Switch(config)#Switch(config)#interface fastEthernet 0/1 2、接⼝设为access模式Switch(config-if)#switchport mode access 3、启⽤安全端⼝Switch(config-if)#switchport port-security (查看mac-address绑定的⼏种⽅式,分别为静态绑定和粘滞绑定)Switch(config-if)#switchport port-security mac-address ?H.H.H 48 bit mac addresssticky Configure dynamic secure addresses as sticky 第⼀种:动态配置第⼆种:静态配置(其中代码的最后⼀列为主机的Mac地址。

寻找⽅法:单击主机→配置→fastEthernet→mac地址。

)Switch(config-if)#switchport port-security mac-address 0001.C94E.1321 设置完成后,⽤主机pc0 ping pc2,然后可以在特权模式下通过以下命令查看以下(ctrl+z,快速回到特权模式下)Switch#show port-security address若将pc0与端⼝1的连线断掉,改⽤pc3接端⼝1。

MAC地址与端口绑定详解

MAC地址与端口绑定详解在网络安全越来越重要的今天,高校和企业对于局域网的安全控制也越来越严格,普遍采用的做法之一就是IP地址、网卡的MAC 地址与交换机端口绑定,但是MAC与交换机端口快速绑定的具体实现的原理和步骤却少有文章。

我们通常说的MAC地址与交换机端口绑定其实就是交换机端口安全功能。

端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。

一、首先必须明白两个概念:可靠的MAC地址。

配置时候有三种类型:静态可靠的MAC地址:在交换机接口模式下手动配置,这个配置会被保存在交换机MAC地址表和运行配置文件中,交换机重新启动后不丢失(当然是在保存配置完成后),具体命令如下:Switch(config-if)#switchport port-security mac-address Mac 地址动态可靠的MAC地址:这种类型是交换机默认的类型。

在这种类型下,交换机会动态学习MAC地址,但是这个配置只会保存在MAC 地址表中,不会保存在运行配置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。

黏性可靠的MAC地址:这种类型下,可以手动配置MAC地址和端口的绑定,也可以让交换机自动学习来绑定,这个配置会被保存在MAC地址中和运行配置文件中,如果保存配置,交换机重起动后不用再自动重新学习MAC地址,虽然黏性的可靠的MAC地址可以手动配置,但是CISCO官方不推荐这样做。

具体命令如下:Switch(config-if)#switchport port-security mac-address sticky 其实在上面这条命令配置后并且该端口得到MAC地址后,会自动生成一条配置命令Switch(config-if)#switchport port-security mac-address sticky Mac地址这也是为何在这种类型下CISCO不推荐手动配置MAC地址的原因。

H3C交换机IP MAC绑定

H3C交换机I P+m a c+端口绑定系统视图下:user-bind mac-addr mac-address ip-addr ip-address interface interface-list以太网端口视图下:user-bind mac-addr mac-address ip-addr ip-address如何通过交换机查询MAC、IP及端口dis arp端口+MAC1)AM命令使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。

例如:[SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1说明:由于使用了端口参数,则会以端口为参照物,即此时端口E0/1只允许PC1上网,而使用其他未绑定的MAC地址的PC机则无法上网。

但是PC1使用该MAC地址可以在其他端口上网。

2)mac-address命令使用mac-address static命令,来完成MAC地址与端口之间的绑定。

例如:[SwitchA]mac-address static 00e0-fc22-f8d3 interface Ethernet 0/1 vlan 1[SwitchA]mac-address max-mac-count 0说明:由于使用了端口学习功能,故静态绑定mac后,需再设置该端口mac学习数为0,使其他PC接入此端口后其mac地址无法被学习。

H3C交换机IP+MAC地址+端口绑定配置组网需求:???交换机对PC1进行IP+MAC+端口绑定,使交换机的端口E1/0/1下,只允许PC1上网,而PC1在其他端口上还可以上网。

配置步骤:1.进入系统模式<H3C>system-view2.配置IP、MAC及端口的绑定配置关键点:1.同一IP地址或MAC地址,不能被绑定两次;2.经过以上配置后,可以完成将PC1的IP地址、MAC地址与端口E1/0/1之间的绑定功能。

交换机端口与MAC地址绑定_罗灿

这里键入你所查询到的PC2的mac地址。

验证配置

还在特权模式下使用命令showport-security address查看与刚才有何不同。

将查看结果截图于此。

步骤6

并给两台PC机配置IP,要求所有IP属于同一个网段。

PC1的地址为192.168.1.101/24;PC2的地址为192.168.1.102/24。

然后查看两台PC的MAC地址:在PC的桌面点击【开始】——>【运行】,

输入命令ipconfig /all(该命令常用于PC机网络连接状态查询,很常用。注意中间的空格)()0001.647A.45410001.4357.C0D8

实

验

内

容

及

要

求

【技术原理】

交换机端口的安全策略。

【实现功能】

防止陌生的计算机接入。避免了人为随意调换交换机端口。

【实验设备】

交换机1台,PC机两台,直连线2条。

【实验内容】

主要实验内容如下:

1.交换机IP地址为192.168.1.10/24,PC1的地址为192.168.1.101/24;PC2的地址为192.168.1.102/24

3.如果出现端口无法配置MAC地址绑定功能的情况,请检查交换机的端口是否运行了生成树协议、802.1X、端口汇聚或端口已经配置为TRUNK端口,MAC绑定与这些配置是互斥的,所以在执行端口绑定前一定要先关闭端口下的上述功能。

实验结果分析及总结

你的配置中遇到过什么错误?是如何发现和更正的?(实验报告的打分主要看这部分。遇到的问题越多,解决的问题越多,经验和能力提高得越快。务必忠实记录实验过程中的迷惑之处和更正过程。)

实验八 端口与MAC地址绑定的配置和结果验证

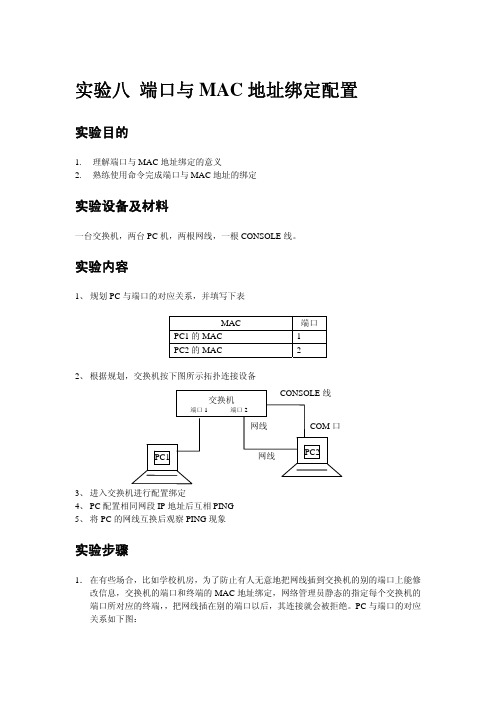

实验八端口与MAC地址绑定配置实验目的1.理解端口与MAC地址绑定的意义2.熟练使用命令完成端口与MAC地址的绑定实验设备及材料一台交换机,两台PC机,两根网线,一根CONSOLE线。

实验内容1、规划PC与端口的对应关系,并填写下表MAC 端口PC1的MAC 1PC2的MAC 22、根据规划,交换机按下图所示拓扑连接设备3、进入交换机进行配置绑定4、PC配置相同网段IP地址后互相PING5、将PC的网线互换后观察PING现象实验步骤1.在有些场合,比如学校机房,为了防止有人无意地把网线插到交换机的别的端口上能修改信息,交换机的端口和终端的MAC地址绑定,网络管理员静态的指定每个交换机的端口所对应的终端,,把网线插在别的端口以后,其连接就会被拒绝。

PC与端口的对应关系如下图:MAC 端口PC1的MAC 1PC2的MAC 22.使用一台交换机和两台PC机,还将其中PC2作为控制台终端,使用CONSOLE口配置方式;另外:使用两根网线分别将PC1和PC2连接到交换机的网络端口上,构成如下拓扑:2.进入交换机进行配置绑定;(1) VLAN端口成员和MAC地址静态绑定:Switch(config)#mac-address static address 00-08-0d-be-d8-d8 vlan 1 interface 0/0/1 (2) 使能端口的MAC地址绑定功能:Switch(config)#interface Ethernet 0/0/1Switch(config-ethernet0/0/1)#switchport port-security(2) 将端口学习到的动态MAC地址转化为静态MAC地址,并且关闭端口的MAC地址学习功能:Switch(config)#interface Ethernet 0/0/1Switch(config-ethernet0/0/1)#switchport port-security convert(3)端口MAC地址的锁定:Switch(config)#interface Ethernet 0/0/1Switch(config-ethernet0/0/1)#switchport port-security lock把PC1MAC地址绑定在交换机的1端口,PC2的MAC地址绑定在交换机的2端口。

h3c交换机MAC地址绑定详细教程

精选版ppt

3

绑定命令

IP+MAC a)AM命令 使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。 [SwitchA] am user-bind ip-address 10.1.1.2 mac-address 00e0-fc22-f8d3 支持型号:S3026E/EF/C/G/T、S3026C-PWR、E026/E026T、S3050C、

E050、S3526E/C/EF、S5012T/G、S5024G b)arp命令 使用特殊的arp static命令,来完成IP地址与MAC地址之间的绑定。 [SwitchA] arp static 10.1.1.2 00e0-fc22-f8d3

精选版ppt

4

绑定命令

端口+IP+MAC

AM命令

MAC地址绑定。

IP+MAC绑定:将报文的源IP地址和源MAC地址绑定。

精选版ppt

2

绑定命令

端口+MAC a)AM命令 使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。 [SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1 b)mac-address命令 使用mac-address static命令,来完成MAC地址与端口之间的绑定。 [SwitchA]mac-address static 00e0-fc22-f8d3 interface Ethernet 0/1 vlan 1 [SwitchA]mac-address max-mac-count 0

精选版ppt

7

案例分析

步骤二:收集所有正在使用的设备的MAC、IP和使 用人信息。端口号通过查看交换机MAC地址表进收 集 实施方法:

实验五-交换机端口的绑定配置

实验五-交换机端⼝的绑定配置实验五交换机端⼝的配置当⽹络部署完毕后,任何⽤户在⽹络的任何位置只要插上⽹线就能够上⽹。

当机器中毒⽽引发⼤量发送⼴播包时,⽹络管理员应尽快将该机器从⽹络中清除出去。

为了能够快速定位主机并清除,需要将交换机的端⼝与主机的MAC地址绑定,即该主机只能通过特定的端⼝传送数据,如果交换机端⼝上更换了主机,则该主机不能连接到⽹络上,从⽽保证⽹络的安全性。

⼀、实验⽬的1.掌握对交换机端⼝进⾏配置的命令。

2.掌握配置交换机端⼝安全性的命令。

3.掌握测试交换机端⼝安全性的⽅法。

⼆、原理概述交换机端⼝安全性,是指配置交换机某端⼝能够连接的终端数量,当超过该数量时且连接的计算机不是指定的计算机时,该端⼝按照安全性指定违反操作进⾏⼯作。

三、实验内容1.掌握以太⽹交换机单个端⼝和多个端⼝的配置命令。

2.掌握交换机MAC地址表的显⽰和操作命令。

3.掌握交换机的端⼝安全性配置命令。

4.掌握交换机配置⽂件保存命令四、实验环境1.⽤于配置和测试的三台计算机(安装Windows操作系统);2.交换机⼀台(本实验中采⽤思科的“Catalyst2950”系列的交换机);3.直连⽹线若⼲根;4.RS-232C串⾏通信线⼀根。

实验拓扑结构如图6-5所⽰。

图6-5实验拓扑五、实验步骤1.将交换机的FastEthernet0/2、FastEthernet0/3和FastEthernet0/4分别连接主机PC0、PC1和PC2。

并且将PC0、PC1和PC2的IP地址分别设置为192.168.0.2,192.168.0.3和192.168.0.4,⼦⽹掩码分别配置为:255.255.255.0,默认⽹关的地址为:192.168.0.1,DNS的地址为192.168.0.254。

2.配置交换机的密码⑴利⽤PC0的超级终端,进⼊交换机,使⽤命令enable,进⼊到交换机的特权模式。

⑵使⽤命令conf t,进⼊交换机的全局配置模式。

配置交换机端口安全-静态MAC地址绑定

配置交换机端⼝安全-静态MAC地址绑定要求:1. 配置SW1上的e0/0这个接⼝,只允许MAC地址为11.1111的设备连接预配置:SW1:enconf thostname SW1int e0/0sw mo acsw ac vlan 1switchport port-securityswitchport port-security maximum 1switchport port-security mac-address 11.1111Exit配置结束后,在SW1上使⽤show port-security查看接⼝的安全配置sw1#show port-securitySecure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action(Count) (Count) (Count)---------------------------------------------------------------------------Et0/0 1 1 55 Shutdown---------------------------------------------------------------------------Total Addresses in System (excluding one mac per port) : 0Max Addresses limit in System (excluding one mac per port) : 4096sw1#使⽤show port-security int e0/0查看接⼝安全信息配置SW1#show port-security int e0/0Port Security : EnabledPort Status : Secure-upViolation Mode : ShutdownAging Time : 0 minsAging Type : AbsoluteSecureStatic Address Aging : DisabledMaximum MAC Addresses : 1Total MAC Addresses : 1Configured MAC Addresses : 1Sticky MAC Addresses : 0Last Source Address:Vlan : 0000.0000.0000:0Security Violation Count : 0使⽤show port-security address能看到什么?sw1#show port-security addressSecure Mac Address Table-----------------------------------------------------------------------------Vlan Mac Address Type Ports Remaining Age (mins)---- ----------- ---- ----- -------------1 11.1111 SecureConfigured Et0/0 ------------------------------------------------------------------------------Total Addresses in System (excluding one mac per port) : 0Max Addresses limit in System (excluding one mac per port) : 4096在SW1上打开debug port-security现在配置R1的e0/0接⼝,R2的e0/0接⼝:R1:enconf thostname R1int e0/0ip add 192.168.0.1 255.255.255.0no shExitR2:enconf thostname R2int e0/0ip add 192.168.0.2 255.255.255.0no shExit现在SW1上debug会显⽰什么信息?sw1#debug port-securityAll Port Security debugging is onsw1#*Jan 23 09:43:56.004: PSECURE: unix_psecure_input: swidb = Ethernet0/0 mac_addr = 00.0200 vlanid = 1*J a n 23 09:43:56.004: PSECURE: Violation/duplicate detected u p o n receiving 00.0200 o n v l a n 1: port_num_addrs 1 port_max_addrs 1 vlan_addr_ct 1: vlan_addr_max 1 total_addrs 0: max_total_addrs 4096*Jan 23 09:43:56.004: PSECURE: psecure_add_addr_check: Security violation occurred, bring down the interface*Jan 23 09:43:56.004: %PM-4-ERR_DISABLE: psecure-violation error detected on Et0/0, putting Et0/0 in err-disable state*Jan 23 09:43:56.004: PSECURE: psecure_vp_fwdchange invoked*Jan 23 09:43:56.004: PSECURE: psecure_vp_linkdown port Et0/0, vlan 1, oper mode access, sb mode access*Jan 23 09:43:56.004: PSECURE: Clearing HA table for 1*Jan 23 09:43:56.004: PSECURE: psecure_clear_ha_table: called*Jan 23 09:43:56.004: PSECURE: psecure_clear_ha_table: delete 11.1111 vlan 1*Jan 23 09:43:56.004: PSECURE:psecure_platform_del_mac_addrs: unimplemented function!*Jan 23 09:43:56.004: PSECURE: psecure_linkchange: Et0/0 hwidb=0xACD8C2E0*Jan 23 09:43:56.004: PSECURE: Link is going down*Jan 23 09:43:56.004: PSECURE: psecure_linkdown_init: Et0/0 hwidb = 0xACD8C2E0*Jan 23 09:43:56.004: PSECURE: psecure_deactivate_port_security: Deactivating port-security feature*Jan 23 09:43:56.004: PSECURE: port_deactivate: port status is 0*Jan 23 09:43:56.004: PSECURE: psecure_clear_ha_table: called*J a n 2 3 09:43:56.004: %PORT_SECURITY-2-PSECURE_VIOLATION: Se cu r ity violation occurred, c a u s e d b y M A C address 00.0200 on port Ethernet0/0.sw1#*Jan 23 09:43:56.004: PSECURE: Security violation, TrapCount:1*Jan 23 09:43:57.009: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/0, changed state to downsw1#*Jan 23 09:43:58.004: %LINK-3-UPDOWN: Interface Ethernet0/0, changed state to downsw1#现在SW1上使⽤show int e0/0,这个接⼝是什么状态?sw1#show int e0/0Ethernet0/0 is down, line protocol is down (err-disabled)Hardware is AmdP2, address is 00.0100 (bia 00.0100)MTU 1500 bytes, BW 10000 Kbit/sec, DLY 1000 usec,reliability 255/255, txload 1/255, rxload 1/255Encapsulation ARPA, loopback not setKeepalive set (10 sec)Auto-duplex, Auto-speed, media type is unknowninput flow-control is off, output flow-control is unsupportedARP type: ARPA, ARP Timeout 04:00:00Last input 00:00:03, output 00:03:47, output hang neverLast clearing of "show interface" counters neverInput queue: 0/2000/0/0 (size/max/drops/flushes); Total output drops: 0Queueing strategy: fifoOutput queue: 0/0 (size/max)5 minute input rate 0 bits/sec, 0 packets/sec5 minute output rate 0 bits/sec, 0 packets/sec60 packets input, 10766 bytes, 0 no bufferReceived 36 broadcasts (0 multicasts)0 runts, 0 giants, 0 throttles0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored0 input packets with dribble condition detected259 packets output, 19906 bytes, 0 underruns0 output errors, 0 collisions, 0 interface resets0 unknown protocol drops0 babbles, 0 late collision, 0 deferred0 lost carrier, 0 no carrier0 output buffer failures, 0 output buffers swapped outsw1#现在R1把MAC地址修改成11.1111能接⼊到交换机上吗?(把SW1的e0/0恢复)Conf tint e0/0mac-address 11.1111现在R1能Ping通R2吗?sw1(config)#int e0/0sw1(config-if)#shsw1(config-if)#no shsw1(config-if)#sw1#show ip int bInterface IP-Address OK? Method Status ProtocolEthernet0/0 unassigned YES unset up upEthernet0/1 unassigned YES unset up upEthernet0/2 unassigned YES unset up upEthernet0/3 unassigned YES unset up upEthernet1/0 unassigned YES unset up up Ethernet1/1 unassigned YES unset up up Ethernet1/2 unassigned YES unset up up Ethernet1/3 unassigned YES unset up up Serial2/0 unassigned YES unset administratively down down Serial2/1 unassigned YES unset administratively down down Serial2/2 unassigned YES unset administratively down down Serial2/3 unassigned YES unset administratively down down Serial3/0 unassigned YES unset administratively down down Serial3/1 unassigned YES unset administratively down down Serial3/2 unassigned YES unset administratively down down Serial3/3 unassigned YES unset administratively down down sw1#^ZR1#ping 192.168.0.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.0.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 msR1#。

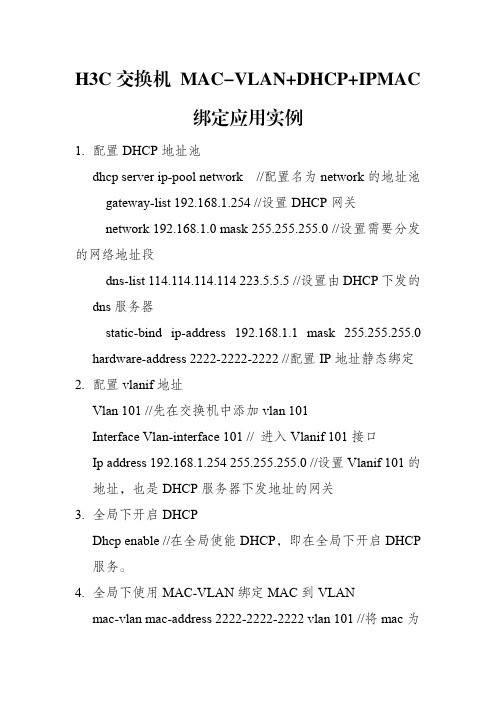

H3C交换机MAC-VLAN+DHCP+IPMAC绑定应用实例

H3C交换机MAC-VLAN+DHCP+IPMAC绑定应用实例1.配置DHCP地址池dhcp server ip-pool network//配置名为network的地址池gateway-list192.168.1.254//设置DHCP网关network192.168.1.0mask255.255.255.0//设置需要分发的网络地址段dns-list114.114.114.114223.5.5.5//设置由DHCP下发的dns服务器static-bind ip-address192.168.1.1mask255.255.255.0 hardware-address2222-2222-2222//配置IP地址静态绑定2.配置vlanif地址Vlan101//先在交换机中添加vlan101Interface Vlan-interface101//进入Vlanif101接口Ip address192.168.1.254255.255.255.0//设置Vlanif101的地址,也是DHCP服务器下发地址的网关3.全局下开启DHCPDhcp enable//在全局使能DHCP,即在全局下开启DHCP 服务。

4.全局下使用MAC-VLAN绑定MAC到VLANmac-vlan mac-address2222-2222-2222vlan101//将mac为2222-2222-2222的终端绑定到vlan101中5.端口配置interface GigabitEthernet1/0/1port link-mode bridgeport link-type hybridundo port hybrid vlan1port hybrid vlan101untaggedport-security port-mode secure//确保只有在端口进行IP MAC绑定过的终端或通过DHCP分发的IP能够通信。

arp filter binding192.168.1.12222-2222-2222//IPMAC绑定,将IP地址为192.168.1.1且MAC地址为2222-2222-2222的终端绑定到GigabitEthernet1/0/1端口。

H3C交换机IP+MAC地址+端口绑定配置

组网需求:交换机对PC1进行IP+MAC+端口绑定,使交换机的端口E1/0/1下,只允许PC1上网,而PC1在其他端口上还可以上网。

配置步骤:1.进入系统模式<H3C>system-view2.配置IP、MAC及端口的绑定[H3C]am user-bind mac-addr 000f-e201-1112 ip-addr 1.1.1.1 interface e1/0/1配置关键点:1.同一IP地址或MAC地址,不能被绑定两次;2.经过以上配置后,可以完成将PC1的IP地址、MAC地址与端口E1/0/1之间的绑定功能。

此时端口E1/0/1只允许PC1上网,而使用其他未绑定的IP地址、MAC地址的PC机则无法上网。

但是PC1使用该IP地址和MAC地址可以在其他端口上网;3.h3c交换机上有些产品只支持IP+MAC+端口三者同时绑定,有些可以绑定三者中任意二者,即IP+端口、MAC+端口、IP+MAC这三种绑定。

H3C 3600/H3C S5600/S3900/S5600/S5100EI 系列产品只支持三者同时绑定;S3000系列中S3026EFGTC/S3026C-PWR/S3050C支持三者同时绑定或任意两者的绑定;S3500系列设备除了S3526EC外都不支持上述三者或任意两者绑定;S5000系列设备支持三者或任意两者绑定;H3C S5500-SI、S2000C/S2000-EI、S3100SI系列设备不支持三者或任意两者的绑定。

H3C S5100 交换机端口绑定首先登录交换机,进入管理状态System-View第一种情况:1个端口只有一台电脑如何绑定如:某台电脑的IP:10.119.100.1 MAC:00-1A-4D-1E-39-8D 要把此电脑绑定到交换机的24号端口操作如下:interface GigabitEthernet 1/0/24 首先进入24端口am user-bind mac-addr 001a-4d1e-398d ip-addr 10.119.100.1 绑定IP和MAC就2步就成功了!(如果命令打错了,要撤销,请在命令前加undo)第二种情况:1个端口下接了一个小交换机如何绑定如:1号端口下接了一个8口的小交换机,交换机接有3台电脑,3台电脑的IP和MAC如下1电脑的IP:10.119.100.2 MAC:00-1A-4D-1E-39-812电脑的IP:10.119.100.3 MAC:00-1A-4D-1E-39-8E3电脑的IP:10.119.100.4 MAC:00-1A-4D-1E-39-8F要把此电脑绑定到交换机的1号端口操作如下:interface GigabitEthernet 1/0/1 首先进入1端口am user-bind mac-addr 001a-4d1e-3981 ip-addr 10.119.100.2 需要都绑am user-bind mac-addr 001a-4d1e-398e ip-addr 10.119.100.3am user-bind mac-addr 001a-4d1e-398f ip-addr 10.119.100.4(如果命令打错了,要撤销,请在命令前加undo)第三种情况:端口下没接任何设备额如:2号端口没有接任何设备interface GigabitEthernet 1/0/2 首先进入2端口mac-address max-mac-count 0 关掉此端口的学习MAC功能--------------------------------------------------------------- 常用命令1、查看所有配置 dis cu2、配置好必须要保存 sa3、查看绑定情况dis am user-bind。

h3c交换机MAC地址绑定详细教程

4

2021/3/26

绑定命令

端口+IP+MAC

MAC地址绑定。

IP+MAC绑定:将报文的源IP地址和源MAC地址绑Байду номын сангаас。

2

2021/3/26

绑定命令

端口+MAC a)AM命令 使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。 [SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1 b)mac-address命令 使用mac-address static命令,来完成MAC地址与端口之间的绑定。 [SwitchA]mac-address static 00e0-fc22-f8d3 interface Ethernet 0/1 vlan 1 [SwitchA]mac-address max-mac-count 0

5

2021/3/26

绑定步骤

分析具体情况制定计划 收集需要绑定的机器的MAC、IP、端口号和使用人

的信息。 登入交换机或者路由器进行绑定。 保存配置。

6

2021/3/26

案例分析

XX中心设备绑定方案

步骤一:计划制定 因为所有设备都已经在使用中,在维护

文档中没有所需要的信息,只能重新收集。收集时 间定为上班前和中午休息。绑定时间为中午休息时 间。

7

2021/3/26

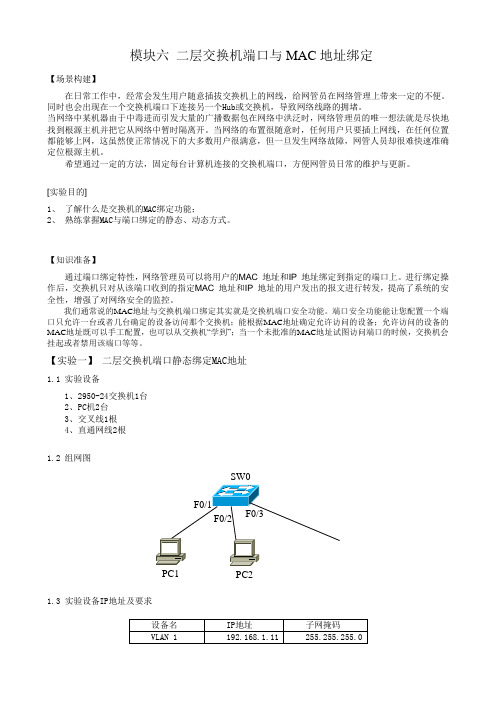

实验 二层交换机端口与MAC地址的绑定(教师用)

模块六 二层交换机端口与MAC 地址绑定【场景构建】在日常工作中,经常会发生用户随意插拔交换机上的网线,给网管员在网络管理上带来一定的不便。

同时也会出现在一个交换机端口下连接另一个Hub 或交换机,导致网络线路的拥堵。

当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。

当网络的布置很随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机。

希望通过一定的方法,固定每台计算机连接的交换机端口,方便网管员日常的维护与更新。

[实验目的]1、 了解什么是交换机的MAC 绑定功能;2、 熟练掌握MAC 与端口绑定的静态、动态方式。

【知识准备】通过端口绑定特性,网络管理员可以将用户的MAC 地址和IP 地址绑定到指定的端口上。

进行绑定操作后,交换机只对从该端口收到的指定MAC 地址和IP 地址的用户发出的报文进行转发,提高了系统的安全性,增强了对网络安全的监控。

我们通常说的MAC 地址与交换机端口绑定其实就是交换机端口安全功能。

端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC 地址确定允许访问的设备;允许访问的设备的MAC 地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC 地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。

【实验一】 二层交换机端口静态绑定MAC 地址1.1 实验设备1、2950-24交换机1台2、PC 机2台3、交叉线1根4、直通网线2根1.2 组网图PC1PC2SW01.3 实验设备IP 地址及要求PC1连接F0/1PC2连接F0/2端口,并且在F0/2上将PC2的MAC地址绑定,PC2能PING通交换机。

若将PC1更换到F0/2上,则不能PING通交换机。

同理PC2更换到F0/1上,也不能PING通交换机。