openssl工具使用简介

openssl操作手册

OpenSSL 是一个开源的加密库,提供了各种加密算法、数字证书、SSL/TLS 协议等功能,被广泛用于网络安全和加密通信领域。

以下是OpenSSL 的一些常见用法和操作:1. 生成证书:使用OpenSSL 可以生成各种类型的数字证书,包括自签名证书、CA 证书、服务器证书、客户端证书等。

您可以使用OpenSSL 提供的命令行工具或API 接口来生成证书。

2. 加密和解密:OpenSSL 提供了各种加密算法,包括对称加密和非对称加密。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行加密和解密操作。

3. 签名和验证:OpenSSL 提供了数字签名和验证的功能,可以用于保证数据的完整性和真实性。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行签名和验证操作。

4. SSL/TLS 安全通信:OpenSSL 提供了SSL/TLS 协议的实现,可以用于安全通信。

您可以使用OpenSSL 提供的命令行工具或API 接口来实现SSL/TLS 安全通信。

5. 网络安全工具:OpenSSL 提供了各种网络安全工具,包括OpenSSL s_server、OpenSSL s_client、OpenSSL speed、OpenSSL rand 等。

这些工具可以用于测试和评估网络安全性能。

要使用OpenSSL,您需要安装OpenSSL 库,并包含相应的头文件。

在编写代码时,您可以调用OpenSSL 提供的函数和数据结构来实现您需要的加密、签名、SSL/TLS 安全通信等功能。

OpenSSL 提供了详细的文档和使用手册,您可以在OpenSSL 官方网站上找到完整的文档和参考手册。

在文档中,您可以找到各种函数的使用说明、示例代码和详细的接口说明,以帮助您更好地使用OpenSSL 库。

openssl 操作手册

OpenSSL 是一个强大的安全套接字层密码库,包含了各种加密算法的实现,提供了通用的密码安全服务。

下面是一个简要的OpenSSL 操作手册,包括一些常用的命令和选项:1. 生成密钥对:```openssl genpkey -algorithm RSA -out private_key.pemopenssl rsa -pubout -in private_key.pem -out public_key.pem```2. 生成自签名证书:```cssopenssl req -new -x509 -key private_key.pem -out cert.pem -days 365```3. 生成证书签名请求(CSR):```openssl req -new -key private_key.pem -out request.csr```4. 验证证书签名:```bashopenssl x509 -in cert.pem -text -noout```5. 导出证书为PEM 格式:```bashopenssl x509 -in cert.der -inform DER -outform PEM -out cert.pem```6. 加密数据:```cssopenssl enc -aes-256-cbc -salt -in plaintext.txt -out ciphertext.enc```7. 解密数据:```cssopenssl enc -aes-256-cbc -d -in ciphertext.enc -out plaintext.txt```8. 生成随机数:```openssl rand -out random.bin 1024```9. 验证数字签名:```cssopenssl dgst -sha256 -sign private_key.pem -in file.txt -out signature.bin openssl dgst -sha256 -verify public_key.pem -signature signature.bin file.txt```10. 生成Diffie-Hellman 密钥交换参数:```openssl dhparam -out dhparam.pem 2048```11. 生成CA 证书:```cssopenssl req -new -x509 -days 365 -extensions v3_ca -key private_ca_key.pem -out ca.pem```12. 生成服务器证书:```cssopenssl req -new -key private_server_key.pem -out server.reqopenssl x509 -req -days 365 -in server.req -CA ca.pem -CAkey private_ca_key.pem -CAcreateserial -out server.pem```13. 生成客户端证书:```cssopenssl req -new -key private_client_key.pem -out client.reqopenssl x509 -req -days 365 -in client.req -CA ca.pem -CAkey private_ca_key.pem -CAcreateserial -out client.pem```这只是一些常见的OpenSSL 命令示例,OpenSSL 还提供了许多其他功能和选项,具体可以参考官方文档或使用`man openssl` 命令来获取完整的操作手册。

openssl 用法

openssl 用法1. 简介OpenSSL是一个开源的加密库,它提供了一套丰富的加密算法和工具,可以用于安全通信、数字证书、密码学等领域。

本文将详细介绍OpenSSL的用法,包括生成证书、对称加密、非对称加密以及数字签名等方面。

2. 生成证书2.1 创建自签名证书使用OpenSSL可以创建自签名证书,自签名证书是一种不依赖于第三方机构签发的信任证书。

生成自签名证书的步骤如下:1.生成私钥:openssl genrsa -out private.key 20482.生成证书签名请求:openssl req -new -key private.key -out csr.csr3.使用私钥签名证书请求:openssl x509 -req -in csr.csr -signkeyprivate.key -out certificate.crt2.2 使用CA签发证书除了自签名证书,还可以向证书颁发机构(CA)申请证书。

步骤如下:1.生成私钥:openssl genrsa -out private.key 20482.生成证书签名请求:openssl req -new -key private.key -out csr.csr3.将证书签名请求发送给CA机构进行签发4.收到由CA签发的证书后,使用私钥对其进行验证:openssl x509 -req -incsr.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out certificate.crt3. 对称加密对称加密是一种加密算法,使用相同的密钥进行加密和解密。

OpenSSL支持多种对称加密算法,包括DES、AES等。

3.1 对称加密示例以下是使用AES对称加密算法进行加密和解密的示例:# 生成密钥openssl rand -out key.key 16# 加密文件openssl enc -aes-256-cbc -e -in plaintext.txt -out ciphertext.enc -pass file:. /key.key# 解密文件openssl enc -aes-256-cbc -d -in ciphertext.enc -out plaintext.txt -pass file:. /key.key4. 非对称加密与对称加密不同,非对称加密使用一对公钥和私钥进行加密和解密。

Mac命令行数据加密技巧使用openssl和gnupg加密和解密数据

Mac命令行数据加密技巧使用openssl和gnupg加密和解密数据数据加密在信息安全中起着至关重要的作用。

在Mac操作系统中,我们可以利用命令行工具openssl和gnupg来实现数据的加密和解密。

本文将介绍如何在Mac命令行下使用这两种工具进行数据的加密和解密。

一、使用openssl加密和解密数据openssl是一个开放源代码的软件库,提供了很多用于安全通信的密码学功能。

下面将介绍如何使用openssl进行数据的加密和解密。

1. 安装openssl首先,我们需要在Mac上安装openssl。

打开终端,并输入以下命令:```brew install openssl```等待安装完成后,我们就可以使用openssl了。

2. 加密数据要加密数据,我们需要使用openssl的enc命令。

假设我们有一个名为example.txt的文件,我们可以使用以下命令将其加密:```openssl enc -aes-256-cbc -salt -in example.txt -out example.txt.enc```此命令使用256位的高级加密标准(AES-256)和密码块链接模式(CBC)对文件进行加密,并将加密后的结果保存为example.txt.enc。

在执行上述命令时,openssl会要求您输入加密密码。

请记住您输入的密码,因为它将用于解密数据。

3. 解密数据要解密数据,我们使用与加密相同的enc命令,只需将其输入和输出参数进行交换即可:```openssl enc -d -aes-256-cbc -in example.txt.enc -out example.txt.dec```此命令将example.txt.enc文件解密为example.txt.dec。

解密过程中需要输入之前设置的密码才能成功解密。

二、使用gnupg加密和解密数据gnupg是GNU隐私保护协议的缩写,它是一个用于加密和签名数据的免费软件。

openssl使用流程

openssl使用流程OpenSSL使用流程介绍OpenSSL 是一个开源的加密工具包和安全通信协议实现库,提供了一系列的加密算法、SSL/TLS 防护和各种安全工具,广泛应用于网络通信、服务器配置、数字证书管理等各个领域。

本文将以OpenSSL 的使用流程为主题,一步一步详细回答。

一、准备工作1. 下载和安装OpenSSL:首先,我们需要从OpenSSL 的官方网站或其他可信来源下载并安装OpenSSL。

根据操作系统的不同,选择相应的版本进行下载和安装。

2. 生成RSA 密钥对:在开始使用OpenSSL 之前,建议先生成一对RSA 密钥对,用于后续的加密和解密操作。

在命令行中输入以下命令可以生成一个2048 位的RSA 密钥对:openssl genrsa -out private.key 2048该命令将生成一个名为private.key 的私钥文件,其中包含了生成的RSA 私钥。

接着,可以使用以下命令生成对应的公钥文件:openssl rsa -in private.key -pubout -out public.key这将生成一个名为public.key 的公钥文件,其中包含了与私钥对应的RSA 公钥。

二、公钥加密和私钥解密1. 加密数据:使用公钥加密数据是一种常见的操作,可以保证数据在传输过程中的机密性。

在命令行中输入以下命令可以使用公钥对数据进行加密:openssl rsautl -encrypt -pubin -inkey public.key -in plaintext.txt -out ciphertext.enc该命令将使用public.key 中的公钥对plaintext.txt 中的明文数据进行加密,并将密文数据存储到ciphertext.enc 文件中。

2. 解密数据:解密数据需要使用对应的私钥进行操作。

在命令行中输入以下命令可以使用私钥对密文数据进行解密:openssl rsautl -decrypt -inkey private.key -in ciphertext.enc -out plaintext.txt该命令将使用private.key 中的私钥对ciphertext.enc 中的密文数据进行解密,并将解密后的明文数据存储到plaintext.txt 文件中。

使用openssl生成证书

使⽤openssl⽣成证书⼀、openssl 简介openssl 是⽬前最流⾏的 SSL 密码库⼯具,其提供了⼀个通⽤、健壮、功能完备的⼯具套件,⽤以⽀持SSL/TLS 协议的实现。

官⽹:构成部分1. 密码算法库2. 密钥和证书封装管理功能3. SSL通信API接⼝⽤途1. 建⽴ RSA、DH、DSA key 参数2. 建⽴ X.509 证书、证书签名请求(CSR)和CRLs(证书回收列表)3. 计算消息摘要4. 使⽤各种 Cipher加密/解密5. SSL/TLS 客户端以及服务器的测试6. 处理S/MIME 或者加密邮件⼆、RSA密钥操作默认情况下,openssl 输出格式为 PKCS#1-PEM⽣成RSA私钥(⽆加密)openssl genrsa -out rsa_private.key 2048⽣成RSA公钥openssl rsa -in rsa_private.key -pubout -out rsa_public.key⽣成RSA私钥(使⽤aes256加密)openssl genrsa -aes256 -passout pass:111111 -out rsa_aes_private.key 2048其中 passout 代替shell 进⾏密码输⼊,否则会提⽰输⼊密码;⽣成加密后的内容如:-----BEGIN RSA PRIVATE KEY-----Proc-Type: 4,ENCRYPTEDDEK-Info: AES-256-CBC,5584D000DDDD53DD5B12AE935F05A007Base64 Encoded Data-----END RSA PRIVATE KEY-----此时若⽣成公钥,需要提供密码openssl rsa -in rsa_aes_private.key -passin pass:111111 -pubout -out rsa_public.key其中 passout 代替shell 进⾏密码输⼊,否则会提⽰输⼊密码;转换命令私钥转⾮加密openssl rsa -in rsa_aes_private.key -passin pass:111111 -out rsa_private.key私钥转加密openssl rsa -in rsa_private.key -aes256 -passout pass:111111 -out rsa_aes_private.key私钥PEM转DERopenssl rsa -in rsa_private.key -outform der-out rsa_aes_private.der-inform和-outform 参数制定输⼊输出格式,由der转pem格式同理查看私钥明细openssl rsa -in rsa_private.key -noout -text使⽤-pubin参数可查看公钥明细私钥PKCS#1转PKCS#8openssl pkcs8 -topk8 -in rsa_private.key -passout pass:111111 -out pkcs8_private.key其中-passout指定了密码,输出的pkcs8格式密钥为加密形式,pkcs8默认采⽤des3 加密算法,内容如下:-----BEGIN ENCRYPTED PRIVATE KEY-----Base64 Encoded Data-----END ENCRYPTED PRIVATE KEY-----使⽤-nocrypt参数可以输出⽆加密的pkcs8密钥,如下:-----BEGIN PRIVATE KEY-----Base64 Encoded Data-----END PRIVATE KEY-----三、⽣成⾃签名证书⽣成 RSA 私钥和⾃签名证书openssl req -newkey rsa:2048 -nodes -keyout rsa_private.key -x509 -days 365 -out cert.crtreq是证书请求的⼦命令,-newkey rsa:2048 -keyout private_key.pem 表⽰⽣成私钥(PKCS8格式),-nodes 表⽰私钥不加密,若不带参数将提⽰输⼊密码;-x509表⽰输出证书,-days365 为有效期,此后根据提⽰输⼊证书拥有者信息;若执⾏⾃动输⼊,可使⽤-subj选项:openssl req -newkey rsa:2048 -nodes -keyout rsa_private.key -x509 -days 365 -out cert.crt -subj "/C=CN/ST=GD/L=SZ/O=vihoo/OU=dev/CN=/emailAddress=yy@"使⽤已有RSA 私钥⽣成⾃签名证书openssl req -new -x509 -days 365 -key rsa_private.key -out cert.crt-new 指⽣成证书请求,加上-x509 表⽰直接输出证书,-key 指定私钥⽂件,其余选项与上述命令相同四、⽣成签名请求及CA 签名使⽤ RSA私钥⽣成 CSR 签名请求openssl genrsa -aes256 -passout pass:111111 -out server.key 2048openssl req -new -key server.key -out server.csr此后输⼊密码、server证书信息完成,也可以命令⾏指定各类参数openssl req -new -key server.key -passin pass:111111 -out server.csr -subj "/C=CN/ST=GD/L=SZ/O=vihoo/OU=dev/CN=/emailAddress=yy@"*** 此时⽣成的 csr签名请求⽂件可提交⾄ CA进⾏签发 ***查看CSR 的细节cat server.csr-----BEGIN CERTIFICATE REQUEST-----Base64EncodedData-----END CERTIFICATE REQUEST-----openssl req -noout -text -in server.csr使⽤ CA 证书及CA密钥对请求签发证书进⾏签发,⽣成 x509证书openssl x509 -req -days 3650 -in server.csr -CA ca.crt -CAkey ca.key -passin pass:111111 -CAcreateserial -out server.crt其中 CAxxx 选项⽤于指定CA 参数输⼊五、证书查看及转换查看证书细节openssl x509 -in cert.crt -noout -text转换证书编码格式openssl x509 -in cert.cer -inform DER -outform PEM -out cert.pem合成 pkcs#12 证书(含私钥)** 将 pem 证书和私钥转 pkcs#12 证书 **openssl pkcs12 -export -in server.crt -inkey server.key -passin pass:111111 -password pass:111111 -out server.p12其中-export指导出pkcs#12 证书,-inkey 指定了私钥⽂件,-passin 为私钥(⽂件)密码(nodes为⽆加密),-password 指定 p12⽂件的密码(导⼊导出)** 将 pem 证书和私钥/CA 证书合成pkcs#12 证书**openssl pkcs12 -export -in server.crt -inkey server.key -passin pass:111111 \-chain -CAfile ca.crt -password pass:111111 -out server-all.p12其中-chain指⽰同时添加证书链,-CAfile 指定了CA证书,导出的p12⽂件将包含多个证书。

ubuntu 中openssl用法

文章标题:深入探讨Ubuntu中OpenSSL的用法在计算机科学领域中,OpenSSL是一个非常重要的工具,它提供了一系列的加密和解密功能,同时还包括了SSL和TLS协议的支持。

在Ubuntu系统中,OpenSSL作为一个开源软件被广泛应用,它可以帮助用户加强系统的安全性,保护敏感数据的传输。

本文将深入探讨Ubuntu中OpenSSL的用法,从基础概念到高级应用,帮助读者更全面地了解和应用这一重要工具。

一、基本概念1. OpenSSL的定义OpenSSL是一个强大的加密工具包,它提供了各种加密算法、密码算法以及SSL/TLS协议的实现。

在Ubuntu系统中,OpenSSL常常被用来对数据进行加密和解密,以确保数据的安全传输。

2. 安装和配置在Ubuntu系统中,OpenSSL通常已经预装,如果需要特定版本或者更新版本,可以通过apt命令进行安装和升级。

配置方面,可以通过修改opensslf文件进行一些定制化的设定。

二、常用命令1. 生成证书在Ubuntu中,使用OpenSSL生成自签名证书是一个常见操作。

通过openssl命令行工具,可以轻松生成证书请求(CSR)、私钥和自签名证书。

2. 加密和解密OpenSSL提供了丰富的加密和解密命令,可以用来对文件进行加密和解密操作。

使用openssl enc命令可以对文件进行对称加密,而使用openssl rsautl命令可以使用RSA算法进行非对称加密和解密。

三、SSL/TLS配置1. 生成CSR和私钥在配置SSL/TLS证书时,通常需要生成证书请求(CSR)和私钥。

OpenSSL提供了一系列命令来生成CSR和私钥,并可以根据需要进行定制化的配置。

2. 配置HTTPS在Ubuntu中,配置HTTPS服务器通常需要使用OpenSSL生成证书、将证书配置到Web服务器中,以及进行相关的安全性加固操作。

OpenSSL提供了完备的工具集来帮助用户完成这些操作。

openssl使用方式

openssl使用方式

摘要:

1.OpenSSL 简介

2.OpenSSL 的使用方式

3.示例:使用OpenSSL 进行加密和解密

4.小结

正文:

OpenSSL 是一个安全套接字层(SSL)和传输层安全(TLS)协议的开源加密库,广泛应用于互联网的安全通信。

它支持多种加密算法、数字签名、证书管理等功能,为网络应用程序提供了安全的通信功能。

OpenSSL 的使用方式主要分为以下几个步骤:

1.安装OpenSSL 库:首先,你需要在你的计算机或服务器上安装OpenSSL 库。

在Linux 系统中,可以使用“sudo apt-get install openssl”命令进行安装。

在Windows 系统中,可以通过访问OpenSSL 官网下载相应版本的安装包进行安装。

2.配置OpenSSL:安装完成后,你需要对OpenSSL 进行配置,以便它能够正确地为你的应用程序提供服务。

配置过程包括设置加密算法、生成密钥和证书等。

具体的配置方法可以参考OpenSSL 的官方文档。

3.初始化OpenSSL:在应用程序中,你需要使用OpenSSL 的API 对SSL/TLS 连接进行初始化。

这一步通常包括创建一个SSL/TLS 上下文、初始化一个SSL/TLS 连接等。

4.加密和解密数据:在数据传输过程中,你需要使用OpenSSL 的API 对数据进行加密和解密。

加密过程中,你需要使用SSL/TLS 上下文和密钥对数据进行加密;解密过程中,你需要使用SSL/TLS 上下文和相应的私钥对数据进行解密。

openssl pkcs8用法

openssl pkcs8用于将私钥(PEM格式)转换为PKCS#8格式。

PKCS#8定义了一个通用的私钥信息语法,可用于存储加密的私钥信息。

在网络安全和密码学领域,PKCS#8已被广泛应用,因此了解openssl pkcs8的用法对于网络安全从业者至关重要。

本文将详细介绍openssl pkcs8的用法,以及相关注意事项。

一、openssl pkcs8概述openssl是一个开源的密码学工具包,提供了一系列工具和库用于处理证书、私钥、对称密钥、摘要和加密等操作。

其中,openssl pkcs8是openssl中的一个命令行工具,用于将私钥转换为PKCS#8格式,以便在不同系统和软件之间进行私钥的共享和使用。

二、openssl pkcs8的用法1.生成PKCS#8格式的私钥要将现有的PEM格式的私钥转换为PKCS#8格式,可以使用以下命令:```shellopenssl pkcs8 -topk8 -inform PEM -in yourPrivateKey.pem -outform PEM -nocrypt -out yourPKCS8PrivateKey.pem```其中,yourPrivateKey.pem为原始的PEM格式私钥文件,yourPKCS8PrivateKey.pem为生成的PKCS#8格式私钥文件。

2.将PKCS#8私钥转换为PEM格式如果需要将PKCS#8格式的私钥转换为PEM格式,可以使用以下命令:```shellopenssl pkcs8 -inform PEM -in yourPKCS8PrivateKey.pem -outform PEM -out yourPrivateKey.pem```其中,yourPKCS8PrivateKey.pem为PKCS#8格式私钥文件,yourPrivateKey.pem为生成的PEM格式私钥文件。

三、openssl pkcs8的注意事项1.密码保护在使用openssl pkcs8转换私钥格式时,建议对私钥进行密码保护,以增加私钥的安全性。

openssl使用方法

openssl使用方法

OpenSSL是一个开源的加密库,提供了一系列加密算法和安全协议,被广泛应用于网络通信、HTTPS、VPN等领域。

本文将介绍openssl 的基本使用方法,包括生成证书、加密解密文件、创建私钥等常见操作。

1.生成证书

生成自签名证书:

openssl req -newkey rsa:2048 -nodes -keyout example.key -x509 -days 365 -out example.crt

生成CA根证书:

openssl req -new -x509 -days 365 -keyout ca.key -out ca.crt 创建CSR文件:

openssl req -new -key example.key -out example.csr

2.加密解密文件

使用对称加密AES算法加密文件:

openssl enc -aes-256-cbc -salt -in example.txt -out example.enc

使用私钥解密文件:

openssl rsautl -decrypt -inkey example.key -in example.enc -out example.txt

3.创建私钥

创建RSA私钥:

openssl genrsa -out example.key 2048

创建DSA私钥:

openssl dsaparam -genkey 2048 -out example.key 以上是openssl的基本使用方法,需要注意的是,证书和私钥的安全性非常重要,应妥善保管。

同时,openssl还有很多高级功能,可以根据需要进一步了解和使用。

openssl 用法

openssl 用法OpenSSL是一个开源软件库,提供了各种加密和安全方面的功能。

它可用于创建SSL/TLS连接、生成和签名证书、进行加密和解密等操作。

以下是一些常见的用法:1. 创建自签名证书可以使用OpenSSL创建自签名证书,用于测试或内部使用。

使用以下命令:openssl req -x509 -newkey rsa:4096 -nodes -keyout key.pem -out cert.pem -days 3652. 生成随机数可以使用OpenSSL生成随机数,用于密码学等方面的应用。

使用以下命令:openssl rand -hex 163. 查看证书信息可以使用OpenSSL查看证书的详细信息,包括颁发机构、过期时间等。

使用以下命令:openssl x509 -noout -text -in cert.pem4. 创建CSR可以使用OpenSSL创建证书签名请求(CSR),用于向证书颁发机构申请SSL证书。

使用以下命令:openssl req -new -newkey rsa:4096 -nodes -keyout key.pem -out csr.pem5. 加密和解密文件可以使用OpenSSL对文件进行加密和解密,以保护敏感数据。

使用以下命令:加密:openssl enc -aes-256-cbc -salt -in plaintext.txt -out encrypted.txt解密:openssl enc -aes-256-cbc -d -in encrypted.txt -out plaintext.txt6. 创建DH参数可以使用OpenSSL创建Diffie-Hellman(DH)参数,用于安全地交换密钥。

使用以下命令:openssl dhparam -out dhparam.pem 2048以上是一些常见的OpenSSL用法,它们可以帮助您保护您的数据和通信。

使用OpenSSL证书操作详解

使⽤OpenSSL证书操作详解⼀、OpenSSL简介openssl verson⼆、秘钥操作A)⽣成RSA私钥。

-out private.key 输出秘钥⽂件为private.key;128 为秘钥⼤⼩,⽬前认为2048⼤⼩是⽐较安全的,本⽂测试使⽤128⼤⼩。

openssl genrsa -out private.key 128⽣成的私钥样例为:-----BEGIN RSA PRIVATE KEY-----MGMCAQACEQDS52MK0Nw1QIfRfSaTOhdnAgMBAAECEQCV/r6v6I9Uxv/J3tc5onvBAgkA6o1Gly9yqVECCQDmMIZkMe6HNwIIaKE68yhMWvECCBXOAuz6zd2BAgkAlR9YVQCWm2A=-----END RSA PRIVATE KEY-----B)⽣成带密码的RSA私钥。

-aes256:指定私钥密码加密⽅式;-passout pass:1234:设置私钥密码为1234openssl genrsa -aes256 -passout pass:1234 -out private.key 128⽣成的私钥样例如下:-----BEGIN RSA PRIVATE KEY-----Proc-Type: 4,ENCRYPTEDDEK-Info: AES-256-CBC,B156********B98267AD45CF619539BBXf7uNMPFE3pdc0T5hmrZWaU5GmK/Jaf7B8oF4pmeTWAJ7SvGvQKxeFBecE1ROn6zxIuSkHI9SwsdTlwNJmvYzGLwLwHNwXGc/cJF0EISlsBYTE/v2C12tj9E5VGKiTeHDRuIEhyaypqMp5+Ceyi61A==-----END RSA PRIVATE KEY-----C)私钥加密:openssl rsa -in private.key -aes256 -passout pass:1234 -out private_pwd.pem私钥去除加密:openssl rsa -in private_pwd.key -passin pass:1234 -out private.keyD)⽣成公钥,如果私钥private.pem有密码,⽣成公钥时会提⽰需要输⼊密码。

openssl的使用原理和应用

openssl的使用原理和应用1. 简介OpenSSL是一个开源的软件库,提供了一套用于SSL/TLS协议的加密算法、密码学函数和安全协议的实现。

它广泛应用于Web服务器、电子邮件服务器、VPN 服务器和其他SSL/TLS相关应用中,为数据传输和通信提供了安全保障。

2. 使用原理OpenSSL基于密码学原理和算法实现了对数据进行加密、解密、签名和验证的功能。

它支持的加密算法包括对称加密和非对称加密。

2.1 对称加密对称加密是一种加密和解密使用相同密钥的算法。

在使用openssl进行对称加密时,可以指定加密算法和密钥长度,如AES-256-CBC算法。

加密的过程中,OpenSSL会生成一个初始化向量(Initialization Vector,IV),并与明文进行异或操作后加密。

解密的过程中,使用相同的密钥和IV对密文进行解密,得到明文。

2.2 非对称加密非对称加密是一种使用公钥加密、私钥解密或者使用私钥签名、公钥验证的算法。

在使用OpenSSL进行非对称加密时,需要生成公钥和私钥对。

公钥用于加密数据,私钥用于解密数据或者签名数据。

在数据传输过程中,公钥可以公开,而私钥需要保密。

3. 应用场景OpenSSL具有广泛的应用场景,下面列举了几个常见的应用场景。

3.1 网络通信安全对于Web服务器、电子邮件服务器等网络应用,OpenSSL提供了SSL/TLS协议的实现,可以实现数据的加密和身份验证。

通过使用OpenSSL,可以保护敏感数据的安全传输,防止传输过程中的窃听和篡改。

3.2 数字证书管理OpenSSL支持数字证书的生成和管理。

数字证书用于验证与信任,包括SSL/TLS连接的双方身份认证、代码签名等。

OpenSSL提供了生成证书请求、自签名证书和CA签署证书等功能,方便进行数字证书的管理和使用。

3.3 数据加密和解密OpenSSL提供了对称加密和非对称加密算法的实现,可以用于对敏感数据进行加密和解密。

openssl工具使用简介

openssl工具使用简介1.私有密钥生成方法生成私有密钥,可以使用不同的数字签名算法.下面分别介绍;#采用DSA算法$ openssl dsaparam -noout -out dsakey0.pem -genkey 1024#采用RSA算法$ openssl genrsa -out rsakey0.pem 1024#采用RSA算法,并使用密码保护.在生成私钥时,需要输入一个密码,用于保护私钥.#在使用这个私钥进行加/解密操作时,也需要输入这个密码.$ openssl genrsa -des3 -out rsakey1.pem 10242.公用密钥的生成方法根据私钥来生成公钥#生成dsa算法的公钥$ openssl dsa -in dsakey0.pem -pubout -out dsakey0-pub.pem#生成rsa算法的公钥$ openssl rsa -in rsakey0.pem -pubout -out rsakey0-pub.pem3.自签名证书的生成方法#产生DSA算法的证书$ openssl req -x509 -key dsakey0.pem -days 365 -out mycert-dsa.pem -new#产生RSA算法的证书$ openssl req -x509 -key rsakey0.pem -days 365 -out mycert-rsa.pem -new4.使用证书进行邮件加密我们的明文信件内容:$ cat test.txt111111222222333333444444aaaaaa使用证书对明文信件进行加密,输出到etest.txt文件:$ openssl smime -encrypt -in test.txt -out etest.txt mycert-rsa.pem查看加密后的密文内容:$ cat etest.txtMIME-Version: 1.0Content-Disposition: attachment; filename="smime.p7m"Content-Type: application/x-pkcs7-mime; smime-type=enveloped-data; name="smime.p7m" Content-Transfer-Encoding: base64MIIBYAYJKoZIhvcNAQcDoIIBUTCCAU0CAQAxgewwgekCAQAwUjBFMQswCQYDVQQG EwJBVTETMBEGA1UECBMKU29tZS1TdGF0ZTEhMB8GA1UEChMYSW50ZXJuZXQgV2lkZ2l0cyBQdHkgTHRkAgkAr71mh4NRX/UwDQYJKoZIhvcNAQEBBQAEgYCbrA1WBwQK Zj7TcNtrxiDzqMBc/Lu063SLKvBK6mQMqT+npFOOFtzIKdFVkldH0YyQhMZDSCyq YUtGwOaDw6Jn0AHRt64UwPOKoaeL9RVqp9vgtiFC/uXis5UeyZCWS1z7Jsih8Aa+Da/DQN0sOCX85OdK/TDewNx8mTaYBbVf4jBZBgkqhkiG9w0BBwEwGgYIKoZIhvcN AwIwDgICAKAECNxsgiJ2s+1ugDC6JknPL+rDYBCddcyPH+bMYjqrUP0hE/GQ5WSjsv8CDkOUdvY5XG440yiAL3Z3ysI=使用私钥进行解密,输出到dtest.txt文件:$ openssl smime -decrypt -in etest.txt -inkey rsakey0.pem -out dtest.txt查看解密后的信件内容,与原明文信件内容完全一致.$ cat dtest.txt111111222222333333444444aaaaaa。

openssl简明使用手册

openssl简明使用手册邮件群发本文简要介绍了使用openssl来生成CA证书、申请证书、颁发证书以及撤销证书的过程,包括了RSA算法和DSA算法。

1. 首先建立CA密钥:openssl genrsa -des3 -out ca.key 1024 (创建密钥)chmod 400 ca.key (修改权限为仅root能访问)openssl rsa -noout -text -in ca.key (查看创建的证书)2. 利用CA密钥自签署CA证书:openssl req -new -x509 -days 3650 -key ca.key -out ca.crt chmod 400 ca.crt (修改权限为仅root能访问)openssl x509 -noout -text -in ca.crt (查看创建的证书)3. 创建服务器证书签署申请:openssl genrsa -des3 -out client.key 1024 chmod 400 server.key (修改权限为仅root能访问)openssl rsa -noout -text -in client.key (查看创建的证书)4. 利用证书签署申请生成请求:openssl req -new -key client.key -out client.csr openssl req -noout -text -in client.csr (查看创建的请求)5.进行证书签署:这时候需要先设置一下openssl的配置文件。

modify /usr/share/ssl/f并根据这个配置文件创建相应的目录和文件。

在创建了serial文件之后,还需要添加当前的八进制的serial number,如:01 然后执行:openssl ca -keyfile ca.key -cert ca.crt -in client.csr -outclient.pem6.证书撤销:openssl ca -keyfile ca.key -cert ca.crt -revoke client.pem这时数据库被更新证书被标记上撤销的标志,需要生成新的证书撤销列表: openssl ca -gencrl -keyfile ca.key -cert ca.crt -out crl/test.crl 查看证书撤销列表:openssl crl -noout -text -in crl/test.crl 证书撤销列表文件要在WEB站点上可以使用,必须将crldays或crlhours和crlexts加到证书中: openssl ca -gencrl -config /etc/f -crldays 7 -crlexts crl_ext -outcrl/sopac-ca.crl如果想使用DSA算法而不是RSA算法,那么:1.先生成dsa参数openssl dsaparam -rand -genkey -out dsa.pem 1024 查看生成的DSA参数openssl dsaparam -noout -text -in dsa.pem2.根据生成的DSA参数来生成DSA密钥openssl gendsa -des3 -out ca.key dsa.pem查看DSA密钥openssl dsa -noout -text -in ca.key下面的步骤同RSA部分前面生成私钥时都使用了des3来加密,其实也可以指定-des用des加密,当然强度就没有des3高了。

openssl 的用法

`openssl`是一个强大的命令行工具,用于处理各种加密任务,包括生成和查看证书,对数据进行加密和解密,以及生成随机数等。

以下是一些基本的`openssl`用法:1. **查看证书**使用`openssl`可以查看证书。

例如,要查看一个证书的内容,可以使用以下命令:```bashopenssl x509 -in cert.pem -text -noout```这条命令会读取名为`cert.pem`的证书文件,并显示其内容。

2. **生成自签名证书**使用`openssl`可以生成自签名证书。

例如,以下命令将生成一对自签名证书和私钥:```bashopenssl req -x509 -newkey rsa:2048 -nodes -keyout cert.key -out cert.pem -days 365```这条命令将生成一个有效期为1年的自签名证书,私钥存储在`cert.key`文件中。

3. **生成随机数**`openssl`还可以用于生成随机数。

例如,以下命令将生成一个包含16字节(128位)随机数的文件:```bashopenssl rand -out random.bin 16```这条命令将生成一个名为`random.bin`的文件,其中包含16字节的随机数。

4. **加密和解密数据**`openssl`还可以用于加密和解密数据。

例如,以下命令将使用RSA 算法加密一个文件:```bashopenssl rsautl -encrypt -pubin -inkey public.pem -in plaintext.txt -out ciphertext.bin```这条命令将读取名为`plaintext.txt`的文本文件,使用名为`public.pem`的公钥文件进行加密,并将结果写入名为`ciphertext.bin`的文件。

解密可以使用对应的私钥进行。

5. **查看SSL/TLS协议版本**使用`openssl`可以查看SSL/TLS协议版本。

OpenSSL的使用详解

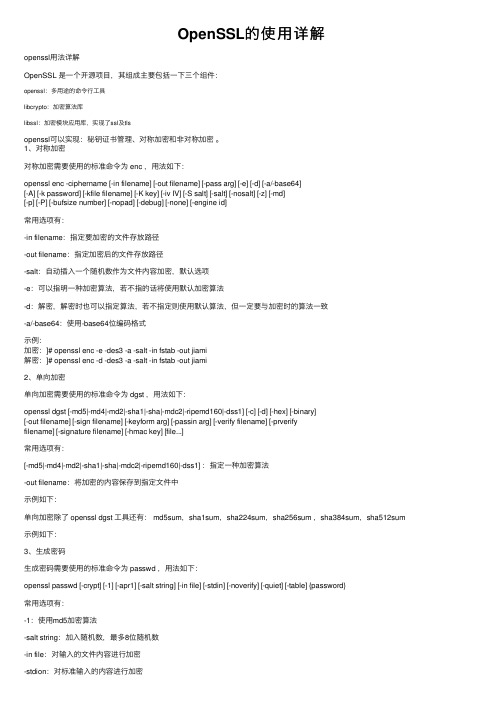

OpenSSL的使⽤详解openssl⽤法详解OpenSSL 是⼀个开源项⽬,其组成主要包括⼀下三个组件:openssl:多⽤途的命令⾏⼯具libcrypto:加密算法库libssl:加密模块应⽤库,实现了ssl及tlsopenssl可以实现:秘钥证书管理、对称加密和⾮对称加密。

1、对称加密对称加密需要使⽤的标准命令为 enc ,⽤法如下:openssl enc -ciphername [-in filename] [-out filename] [-pass arg] [-e] [-d] [-a/-base64][-A] [-k password] [-kfile filename] [-K key] [-iv IV] [-S salt] [-salt] [-nosalt] [-z] [-md][-p] [-P] [-bufsize number] [-nopad] [-debug] [-none] [-engine id]常⽤选项有:-in filename:指定要加密的⽂件存放路径-out filename:指定加密后的⽂件存放路径-salt:⾃动插⼊⼀个随机数作为⽂件内容加密,默认选项-e:可以指明⼀种加密算法,若不指的话将使⽤默认加密算法-d:解密,解密时也可以指定算法,若不指定则使⽤默认算法,但⼀定要与加密时的算法⼀致-a/-base64:使⽤-base64位编码格式⽰例:加密:]# openssl enc -e -des3 -a -salt -in fstab -out jiami解密:]# openssl enc -d -des3 -a -salt -in fstab -out jiami2、单向加密单向加密需要使⽤的标准命令为 dgst ,⽤法如下:openssl dgst [-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1] [-c] [-d] [-hex] [-binary][-out filename] [-sign filename] [-keyform arg] [-passin arg] [-verify filename] [-prverifyfilename] [-signature filename] [-hmac key] [file...]常⽤选项有:[-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1] :指定⼀种加密算法-out filename:将加密的内容保存到指定⽂件中⽰例如下:单向加密除了 openssl dgst ⼯具还有: md5sum,sha1sum,sha224sum,sha256sum ,sha384sum,sha512sum ⽰例如下:3、⽣成密码⽣成密码需要使⽤的标准命令为 passwd ,⽤法如下:openssl passwd [-crypt] [-1] [-apr1] [-salt string] [-in file] [-stdin] [-noverify] [-quiet] [-table] {password}常⽤选项有:-1:使⽤md5加密算法-salt string:加⼊随机数,最多8位随机数-in file:对输⼊的⽂件内容进⾏加密-stdion:对标准输⼊的内容进⾏加密⽰例如下:4、⽣成随机数⽣成随机数需要⽤到的标准命令为 rand ,⽤法如下:openssl rand [-out file] [-rand file(s)] [-base64] [-hex] num常⽤选项有:-out file:将⽣成的随机数保存⾄指定⽂件中-base64:使⽤base64 编码格式-hex:使⽤16进制编码格式⽰例如下:5、⽣成秘钥对⾸先需要先使⽤ genrsa 标准命令⽣成私钥,然后再使⽤ rsa 标准命令从私钥中提取公钥。

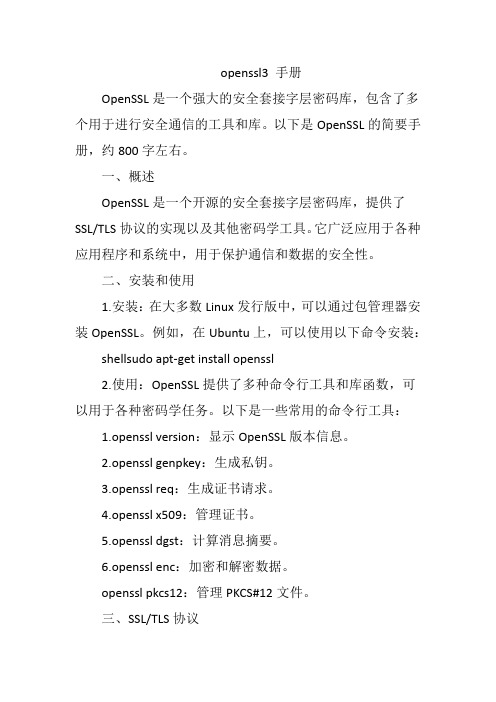

openssl3 手册

openssl3 手册OpenSSL是一个强大的安全套接字层密码库,包含了多个用于进行安全通信的工具和库。

以下是OpenSSL的简要手册,约800字左右。

一、概述OpenSSL是一个开源的安全套接字层密码库,提供了SSL/TLS协议的实现以及其他密码学工具。

它广泛应用于各种应用程序和系统中,用于保护通信和数据的安全性。

二、安装和使用1.安装:在大多数Linux发行版中,可以通过包管理器安装OpenSSL。

例如,在Ubuntu上,可以使用以下命令安装:shellsudo apt-get install openssl2.使用:OpenSSL提供了多种命令行工具和库函数,可以用于各种密码学任务。

以下是一些常用的命令行工具:1.openssl version:显示OpenSSL版本信息。

2.openssl genpkey:生成私钥。

3.openssl req:生成证书请求。

4.openssl x509:管理证书。

5.openssl dgst:计算消息摘要。

6.openssl enc:加密和解密数据。

openssl pkcs12:管理PKCS#12文件。

三、SSL/TLS协议OpenSSL实现了SSL/TLS协议,这是一种用于保护通信的协议。

它提供了以下功能:1.数据加密:使用对称加密算法对数据进行加密,确保数据在传输过程中的安全性。

2.数据完整性:通过消息摘要算法确保数据的完整性,防止数据在传输过程中被篡改。

3.身份认证:通过证书和公钥加密算法进行身份认证,确保通信双方的身份可信。

四、证书管理OpenSSL提供了证书管理功能,可以用于生成和管理数字证书。

以下是一些常用的证书管理命令:1.openssl genpkey:生成私钥。

2.openssl req:生成证书请求。

3.openssl x509:管理证书,包括生成、导入、导出和撤销证书等操作。

4.openssl pkcs12:管理PKCS#12文件,可以用于存储私钥和证书。

openssl用法

openssl用法OpenSSL是一个开放源代码的加密工具包,用于实现安全通信、数据加密和数字签名等。

它支持多种加密算法和协议,包括SSL、TLS、AES、RSA等。

在使用OpenSSL时,首先需要生成证书。

可以使用以下命令来生成自签名证书:```openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 365 -out cert.pem```这个命令会生成一个新的RSA 2048位的密钥,并将其保存在key.pem文件中。

它还会生成一个自签名的X.509证书,并将其保存在cert.pem文件中。

生成证书之后,就可以使用OpenSSL进行加密和解密操作了。

例如,可以使用以下命令来加密一个文件:```openssl enc -aes-256-cbc -salt -in plaintext.txt -out encrypted.txt```这个命令会将plaintext.txt文件使用AES 256位加密,并将加密后的数据保存在encrypted.txt文件中。

可以使用以下命令来解密这个文件:```openssl enc -aes-256-cbc -d -in encrypted.txt -out plaintext.txt```这个命令会将encrypted.txt文件解密,并将解密后的数据保存在plaintext.txt文件中。

除了加密和解密操作之外,OpenSSL还可以用于生成和验证数字签名。

例如,可以使用以下命令来生成一个RSA私钥和公钥:```openssl genpkey -algorithm RSA -out private.key -aes256 openssl rsa -in private.key -pubout -out public.key```这个命令会生成一个带有AES 256位加密的RSA私钥,并将其保存在private.key文件中。

openssl用法

openssl用法OpenSSL是一个开放源代码的软件库,提供了开发应用程序所需要的各种加密算法、协议及工具。

下面是OpenSSL的用法简介:1. 生成私钥使用OpenSSL生成私钥的命令如下:```openssl genpkey -algorithm RSA -out private.key```该命令将生成一个RSA算法的私钥,保存在private.key文件中。

2. 生成自签名证书使用OpenSSL生成自签名证书的命令如下:```openssl req -x509 -newkey rsa:2048 -keyout private.key -out cert.crt -days 365```该命令将生成一个私钥和自签名证书,其中私钥保存在private.key文件中,证书保存在cert.crt文件中。

3. 加密和解密文件使用OpenSSL对文件进行加密和解密的命令如下:加密:`openssl enc -aes-256-cbc -in plaintext.txt -out encrypted.txt`该命令将使用AES-256-CBC算法对plaintext.txt文件进行加密,加密后的文件保存在encrypted.txt中。

解密:`openssl enc -aes-256-cbc -d -in encrypted.txt -out plaintext.txt`该命令将使用AES-256-CBC算法对encrypted.txt文件进行解密,解密后的文件保存在plaintext.txt中。

4. 生成摘要使用OpenSSL生成消息摘要的命令如下:```openssl dgst -sha256 filename```该命令将读取filename文件并使用SHA-256算法生成消息摘要。

以上是OpenSSL的简单用法,更多详细用法可参考OpenSSL的官方文档。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

openssl工具使用简介

1.私有密钥生成方法

生成私有密钥,可以使用不同的数字签名算法.下面分别介绍;

#采用DSA算法

$ openssl dsaparam -noout -out dsakey0.pem -genkey 1024

#采用RSA算法

$ openssl genrsa -out rsakey0.pem 1024

#采用RSA算法,并使用密码保护.在生成私钥时,需要输入一个密码,用于保护私钥.

#在使用这个私钥进行加/解密操作时,也需要输入这个密码.

$ openssl genrsa -des3 -out rsakey1.pem 1024

2.公用密钥的生成方法

根据私钥来生成公钥

#生成dsa算法的公钥

$ openssl dsa -in dsakey0.pem -pubout -out dsakey0-pub.pem

#生成rsa算法的公钥

$ openssl rsa -in rsakey0.pem -pubout -out rsakey0-pub.pem

3.自签名证书的生成方法

#产生DSA算法的证书

$ openssl req -x509 -key dsakey0.pem -days 365 -out mycert-dsa.pem -new

#产生RSA算法的证书

$ openssl req -x509 -key rsakey0.pem -days 365 -out mycert-rsa.pem -new

4.使用证书进行邮件加密

我们的明文信件内容:

$ cat test.txt

111111

222222

333333

444444

aaaaaa

使用证书对明文信件进行加密,输出到etest.txt文件:

$ openssl smime -encrypt -in test.txt -out etest.txt mycert-rsa.pem

查看加密后的密文内容:

$ cat etest.txt

MIME-Version: 1.0

Content-Disposition: attachment; filename="smime.p7m"

Content-Type: application/x-pkcs7-mime; smime-type=enveloped-data; name="smime.p7m" Content-Transfer-Encoding: base64

MIIBYAYJKoZIhvcNAQcDoIIBUTCCAU0CAQAxgewwgekCAQAwUjBFMQswCQYDVQQG EwJBVTETMBEGA1UECBMKU29tZS1TdGF0ZTEhMB8GA1UEChMYSW50ZXJuZXQgV2lk

Z2l0cyBQdHkgTHRkAgkAr71mh4NRX/UwDQYJKoZIhvcNAQEBBQAEgYCbrA1WBwQK Zj7TcNtrxiDzqMBc/Lu063SLKvBK6mQMqT+npFOOFtzIKdFVkldH0YyQhMZDSCyq YUtGwOaDw6Jn0AHRt64UwPOKoaeL9RVqp9vgtiFC/uXis5UeyZCWS1z7Jsih8Aa+

Da/DQN0sOCX85OdK/TDewNx8mTaYBbVf4jBZBgkqhkiG9w0BBwEwGgYIKoZIhvcN AwIwDgICAKAECNxsgiJ2s+1ugDC6JknPL+rDYBCddcyPH+bMYjqrUP0hE/GQ5WSj

sv8CDkOUdvY5XG440yiAL3Z3ysI=

使用私钥进行解密,输出到dtest.txt文件:

$ openssl smime -decrypt -in etest.txt -inkey rsakey0.pem -out dtest.txt

查看解密后的信件内容,与原明文信件内容完全一致.

$ cat dtest.txt

111111

222222

333333

444444

aaaaaa。