交换机中err-disabled状态的产生和解决方法

交换机端口安全portsecurity超级详解

交换安全】交换机端口安全Port-Security 超级详解一、Port-Security 概述接入用户的安全控制在部署园区网的时候,对于交换机,我们往往有如下几种特殊的需求:• 限制交换机每个端口下接入主机的数量(MAC地址数量)•限定交换机端口下所连接的主机(根据IP或MAC地址进行过滤)•当出现违例时间的时候能够检测到,并可采取惩罚措施上述需求,可通过交换机的Port-Security功能来实现:Maximum Number of SecureMAC Addresses二、理解 Port-Security1. Port-Security 安全地址:secure MAC address在接口上激活 Port-Security 后,该接口就具有了一定的安全功能,例如能够限制接口(所 连接的)的最大MAC 数量,从而限制接入的主机用户; 或者限定接口所连接的特定 MAC ,从而实现接入用户的限制。

那么要执行过滤或者限制动作, 就需要有依据,这个依据就是安全地址 -secure MAC address 。

安全地址表项可以通过让使用端口动态学习到的 MAC (SecureDynamic ),或者是手工在接口下进行配置(SecureConfigured ),以及 sticy MAC address (SecureSticky ) 三种 方式进行配置。

当我们将接口允许的 MAC 地址数量设置为1并且为接口设置一个安全地址, 那么这个接口将只为该MAC 所属的PC 服务,也就是源为该 MAC 的数据帧能够进入该接口。

2.当以下情况发生时,激活惩罚( violation ):当一个激活了 Port-Security 的接口上,MAC 地址数量已经达到了配置的最大安全地址数 量,并且又收到了一个新的数据帧,而这个数据帧的源 MAC 并不在这些安全地址中,那么启动惩罚措施当在一个Port-Security 接口上配置了某个安全地址,而这个安全地址的 MAC 又企图在同VLAN 的另一个Port-Security 接口上接入时,启动惩罚措施当设置了 Port-Security 接口的最大允许 MAC 的数量后,接口关联的安全地址表项可以 通过如下方式获取: *在接口下使用 switchport port-security mac-address 来配置静态安全地址表项 • 使用接口动态学习到的 MAC 来构成安全地址表项一部分静态配置,一部分动态学习Secure MAC SecureSecureSeciirE | I I addressMAC1MAC1MAC1 ||・ SecureDynamic • SecureConfigured * SecureStickyDAT A当接口出现up/down,则所有动态学习的MAC安全地址表项将清空。

Cisco交换机端口出现“err-disabled”状态的情况分析

Cisco交换机端口出现“err-disabled”状态的情况分析杨尉;李爱国

【期刊名称】《通讯世界:下半月》

【年(卷),期】2013(000)007

【摘要】引言通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态.但是如果交换机的软件(CISCOIOS/CatOS)检测到端口的一些错误,端口将随即被关闭,也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口。

【总页数】2页(P30-31)

【作者】杨尉;李爱国

【作者单位】

【正文语种】中文

【中图分类】TN916.43

【相关文献】

1.思科交换机聚合端口与博达交换机捆绑端口的互连 [J], 韩飞飞

2.ATM交换机E1端口状态指示的分析及在故障处理中的实际应用 [J], 王亮

3.广电MSTP传输网组网案例--以太网板各端口接在同一交换机出现的问题及解决方法 [J], 王伟峰

4.如何实现Cisco交换机端口安全 [J], 英秀芬

5.思科交换机聚合端口与博达交换机捆绑端口的互连 [J], 韩飞飞

因版权原因,仅展示原文概要,查看原文内容请购买。

CISCO 端口出现err-disabled 现象解决案例

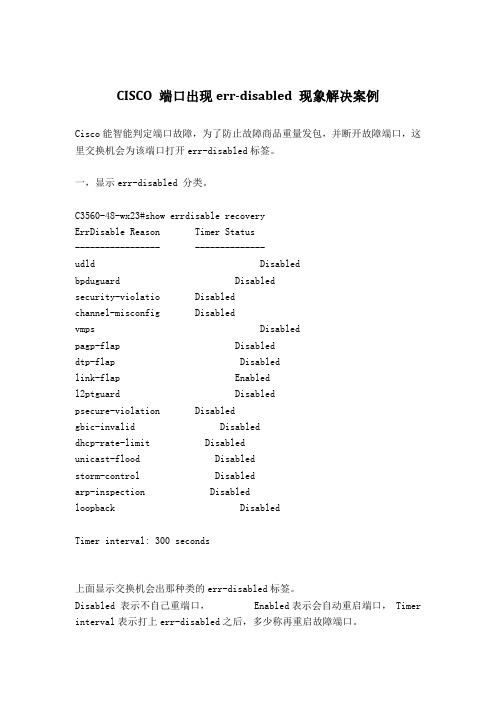

CISCO 端口出现err-disabled 现象解决案例Cisco能智能判定端口故障,为了防止故障商品重量发包,并断开故障端口,这里交换机会为该端口打开err-disabled标签。

一,显示err-disabled 分类。

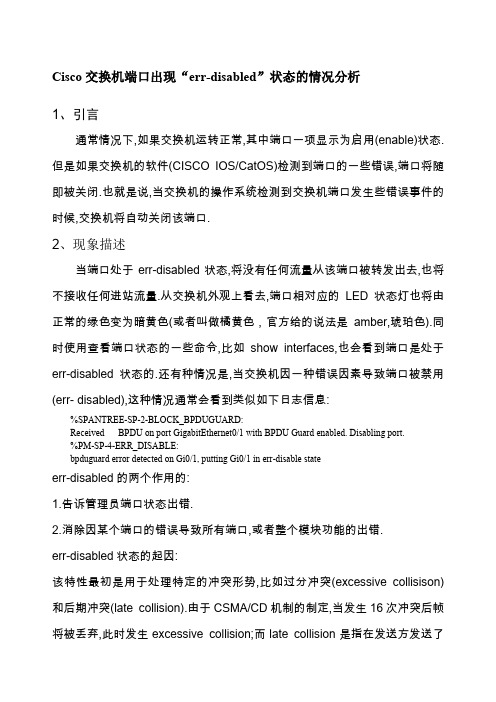

C3560-48-wx23#show errdisable recoveryErrDisable Reason Timer Status----------------- --------------udld Disabledbpduguard Disabledsecurity-violatio Disabledchannel-misconfig Disabledvmps Disabledpagp-flap Disableddtp-flap Disabledlink-flap Enabledl2ptguard Disabledpsecure-violation Disabledgbic-invalid Disableddhcp-rate-limit Disabledunicast-flood Disabledstorm-control Disabledarp-inspection Disabledloopback DisabledTimer interval: 300 seconds上面显示交换机会出那种类的err-disabled标签。

Disabled 表示不自己重端口, Enabled表示会自动重启端口, Timer interval表示打上err-disabled之后,多少称再重启故障端口。

二,显示交换机发生err-disabled的具体原因C3560-48-wx23#show interface status err-disablePort Name Status Re asonFa0/4 err-disabledlink-flap三,修改自动恢复(重启)端口条件C3560-48-wx23#conf terC3560-48-wx23(config)#errdisable recovery cause link-flap这上就是允许因为“link-flap”导致 err-disabled 端口自动恢复。

交换机接口故障排查与修复

交换机接口故障排查与修复内蒙古自治区乌兰察布市 012000摘要:在网络运维中,常需检查交换机端口,这些端口包含大量数据信息,仔细观察和分析这些数据信息,有助于解决网络故障。

关键词:交换机;接口故障;原因;对策网络运维虽然看似简单,但其实包含了很多内容,这就需运维人员学习更多的理论知识,打下坚实理论基础。

此外,具有逻辑推理及分析判断能力,能通过故障现象分析其原因,能通过表象看到事物本质。

而且还要具备解决问题的方法及应急能力,通过平常学习及经验积累,能快速找到问题解决方案,在短时间内排出故障,防止长时间延迟,降低用户体验。

一、交换机概述交换机是一种网络设备,通常用于将计算机、服务器、路由器等设备连接起来,并在它们之间进行数据交换和转发。

其是现代计算机网络中的重要组成部分,能提高网络效率及安全性。

交换机的工作原理是将数据包转发到目标设备,而不是广播到整个网络。

这种转发方式称为单播,它能提高网络性能和带宽利用率。

在交换机中,每个端口都有一个唯一的MAC地址,这个地址用于标识连接到该端口的设备。

当数据包到达交换机时,交换机会查找目标设备的MAC地址,并将数据包转发到相应的端口,从而实现数据的传输。

交换机可分为两种类型:传统、智能交换机。

其中,传统交换机通常只能进行基本的数据转发和过滤,而智能交换机则能进行更多高级功能,如VLAN划分、流量控制、QoS管理等。

智能交换机通常具有更高性能及更多功能,但也更加昂贵。

此外,因交换机有带宽很高的内部交换矩阵和背部总线,并且这个背部总线上挂接了所有端口,通过内部交换矩阵,能把数据包直接迅速传送到目的节点而非所有节点,不会浪费网络资源,产生较高效率。

同时在此过程中,数据传输安全程度高,更是受到使用者欢迎及普遍好评。

交换机数据带宽具有独享性,在这种前提下,在同一时间段内,交换机能将数据传输到多个节点间,并且每个节点都可当做独立网段而独自享有固定的部分带宽,则无与其他设备竞争实用的必要。

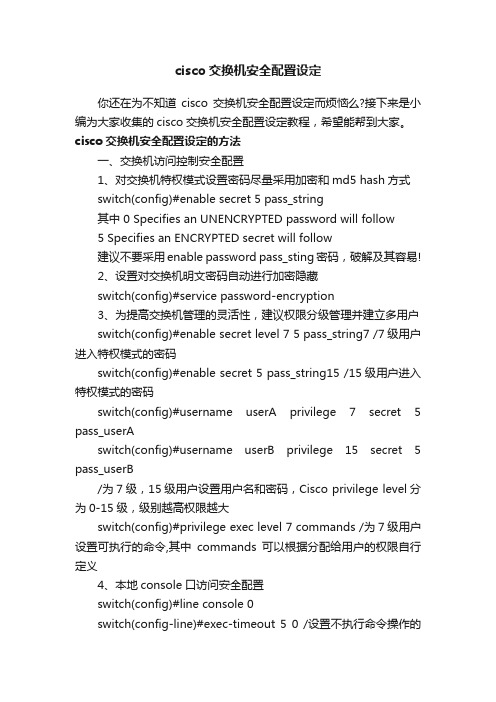

cisco交换机安全配置设定

cisco交换机安全配置设定你还在为不知道cisco交换机安全配置设定而烦恼么?接下来是小编为大家收集的cisco交换机安全配置设定教程,希望能帮到大家。

cisco交换机安全配置设定的方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash方式switch(config)#enable secret 5 pass_string其中 0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5 pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Cisco privilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication设置的vty-in列表switch(config-line)#transport input ssh /有Telnet协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA 服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilterVLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard 接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。

交换机端口假死状态恢复

dhcp-rate-limit Enable timer to recover from dhcp-rate-limit error disable state

Switch(config)#errdisable recovery cause ?

all Enable timer to recover from all causes

bpduguard Enable timer to recover from BPDU Guard error disable state

udld Enable timer to recover from udld error disable state

unicast-floodБайду номын сангаас Enable timer to recover from unicast flood disable state

loopback Enable timer to recover from loopback detected disable state

pagp-flap Enable timer to recover from pagp-flap error disable state

l2ptguard Enable timer to recover from l2protocol-tunnel error disable state

link-flap Enable timer to recover from link-flap error disable state

高校校园网汇聚层故障分析及处理

网络天地 • Network World8 •电子技术与软件工程 Electronic Technology & Software Engineering 【关键词】校园网 汇聚层 链路光衰 交换机环路1 引言随着高校信息化建设的不断推进,信息化基础设施的重要组成部分——校园网的拓扑结构不断丰富,设备数量逐年增加,校园网的稳定、高效运行给运维人员提出了更高的要求。

用户终端和接入层网络故障,易分析解决、影响范围小。

但是,对于担负楼宇通信的汇聚层交换机来讲,一旦出现问题,故障点难分析、耗时久、影响范围大。

因此,需要在工作中多分析积累以便快速解决问题。

本文结合工作实践,详细探讨汇聚层网络出现的多个问题及解决思路和方法。

2 链路光衰过大在采用三层组网模式的校园网物理链路中,汇聚层与核心层、接入层与汇聚层通常采用光纤连接方式。

每条光纤链路需要满足苛刻且敏感的物理条件,否则,可能引发重大的网络问题。

光纤链路的光衰过大是引起链路中断的多发因素。

检测链路光衰最直观有效的方法是利用光模块的DDM (数字诊断监控)功能。

以思科多模模块为例,使用命令show interfaces transceiver ,可得到以下结果:Switch#show interfaces transceiver Temperature V oltage Tx Power Rx Power Port (Celsius) (V olts) (dBm) (dBm)--------- ----------- ------- -------- --------Gi0/3 28.1 3.31 -5.5 -24.9 -- low alarm Gi0/3端口Rx Power 接收功率低值告警,高校校园网汇聚层故障分析及处理文/庞镭需查看对端设备的光功率来锁定故障点。

对于不具备DDM 功能的光纤模块,即提示“This module doesn ’t support DDM !”,则需要通过复杂的步骤来判断故障情况。

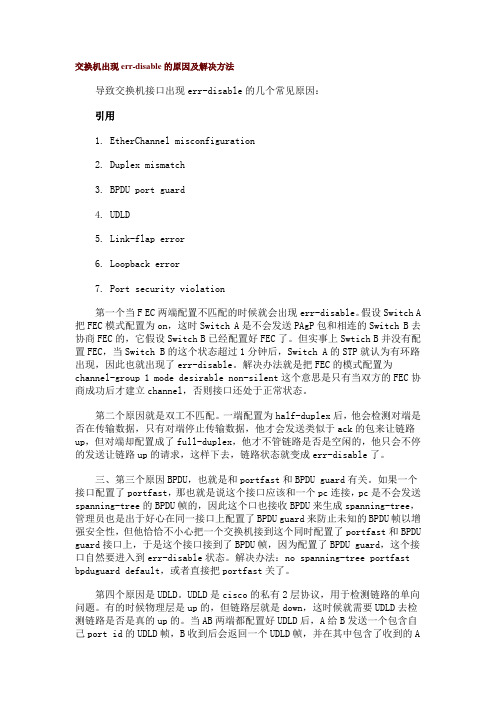

交换机出现err-disable的原因及解决方法

交换机出现err-disable的原因及解决方法导致交换机接口出现err-disable的几个常见原因:引用1. EtherChannel misconfiguration2. Duplex mismatch3. BPDU port guard4. UDLD5. Link-flap error6. Loopback error7. Port security violation第一个当F EC两端配置不匹配的时候就会出现err-disable。

假设Switch A 把FEC模式配置为on,这时Switch A是不会发送PAgP包和相连的Switch B去协商FEC的,它假设Switch B已经配置好FEC了。

但实事上Swtich B并没有配置FEC,当Switch B的这个状态超过1分钟后,Switch A的STP就认为有环路出现,因此也就出现了err-disable。

解决办法就是把FEC的模式配置为channel-group 1 mode desirable non-silent这个意思是只有当双方的FEC协商成功后才建立channel,否则接口还处于正常状态。

第二个原因就是双工不匹配。

一端配置为half-duplex后,他会检测对端是否在传输数据,只有对端停止传输数据,他才会发送类似于ack的包来让链路up,但对端却配置成了full-duplex,他才不管链路是否是空闲的,他只会不停的发送让链路up的请求,这样下去,链路状态就变成err-disable了。

三、第三个原因BPDU,也就是和portfast和BPDU guard有关。

如果一个接口配置了portfast,那也就是说这个接口应该和一个pc连接,pc是不会发送spanning-tree的BPDU帧的,因此这个口也接收BPDU来生成spanning-tree,管理员也是出于好心在同一接口上配置了BPDU guard来防止未知的BPDU帧以增强安全性,但他恰恰不小心把一个交换机接到这个同时配置了portfast和BPDU guard接口上,于是这个接口接到了BPDU帧,因为配置了BPDU guard,这个接口自然要进入到err-disable状态。

导致交换机接口出现err-disable的几个常见原因

导致交换机接口出现err-disable的几个常见原因:引用1. EtherChannel misconfiguration2. Duplex mismatch3. BPDU port guard4. UDLD5. Link-flap error6. Loopback error7. Port security violation第一个当F EC两端配置不匹配的时候就会出现err-disable。

假设Switch A把FEC模式配置为on,这时Switch A是不会发送PAgP包和相连的Switch B去协商FEC的,它假设Switch B已经配置好FEC了。

但实事上Swtich B并没有配置FEC,当Switch B的这个状态超过1分钟后,Switch A的STP就认为有环路出现,因此也就出现了err-disable。

解决办法就是把FEC的模式配置为channel-group 1 mode desirable non-silent这个意思是只有当双方的FEC协商成功后才建立channel,否则接口还处于正常状态。

第二个原因就是双工不匹配。

一端配置为half-duplex后,他会检测对端是否在传输数据,只有对端停止传输数据,他才会发送类似于ack的包来让链路up,但对端却配置成了full-duplex,他才不管链路是否是空闲的,他只会不停的发送让链路up的请求,这样下去,链路状态就变成err-disable了。

三、第三个原因BPDU,也就是和portfast和BPDU guard有关。

如果一个接口配置了portfast,那也就是说这个接口应该和一个pc连接,pc是不会发送spanning-tree的BPDU帧的,因此这个口也接收BPDU来生成spanning-tree,管理员也是出于好心在同一接口上配置了BPDU guard来防止未知的BPDU帧以增强安全性,但他恰恰不小心把一个交换机接到这个同时配置了portfast和BPDU guard接口上,于是这个接口接到了BPDU帧,因为配置了BPDU guard,这个接口自然要进入到err-disable状态。

链路聚合报错udld error detected err-disable处理经验

链路聚合报错udld error detected err-disable 1、环境结构:汇聚1使用cisco4507,汇聚2使用H3C5560,汇聚1的G4/6和G4/11分别和汇聚2的T1/0/51和T1/0/52连接,并做了聚合。

2、故障现象:(1)汇聚2设备H3C用于聚合的T1/0/51和T1/0/52口指示灯一个亮另一个灭,一分钟来回切换一次(2)登录到汇聚1设备,检查聚合的G4/6和G4/11端口状态,两个端口down/up来回切换,一分钟左右切换一次3、故障设备日志:*Sep 8 16:39:50.845: %EC-5-UNBUNDLE: Interface Gi4/11 left the port-channel Po5*Sep 8 16:39:51.617: %EC-5-BUNDLE: Interface Gi4/6 joined port-channel Po5*Sep 8 16:40:20.845: %PM-4-ERR_RECOVER: Attempting to recover from udld err-disable state on Gi4/11*Sep 8 16:40:27.837: %UDLD-4-UDLD_PORT_DISABLED: UDLD disabled interface Gi4/6, unidirectional link detected*Sep 8 16:40:27.837: %PM-4-ERR_DISABLE: udld error detected on Gi4/6, putting Gi4/6 in err-disable state4、接口配置:汇聚设备1cisco4507,G4/6和G4/11interface GigabitEthernet4/6description CYSC_YFZ1Q_H3C5560_T1/0/51switchport trunk allowed vlan 956,994,999,1101switchport mode trunkip access-group acl-virus inip access-group acl-virus outspeednonegotiateudld port aggressivechannel-protocollacpchannel-group 5 mode activeinterface GigabitEthernet4/11description CYSC_YFZ1Q_H3C5560_T1/0/52switchport trunk allowed vlan 956,994,999,1101 switchport mode trunkip access-group acl-virus inip access-group acl-virus outspeednonegotiateudld port aggressivechannel-protocollacpchannel-group 5 mode active汇聚设备2H3C5560T1/0/51和T1/0/52interface Ten-GigabitEthernet1/0/51port link-mode bridgedescription CON_FROM_CYSC-TXGS-4506_GE4/6 port link-type trunkport trunk permit vlan 1 956 994 999 1101port link-aggregation group 5interface Ten-GigabitEthernet1/0/52port link-mode bridgedescription CON_FROM_CYSC-TXGS-4506_GE4/11port link-type trunkport trunk permit vlan 1 956 994 999 1101port link-aggregation group 54、故障分析:通过以上情况基本确定故障原因:(1)由于聚合链路两端使用了不通厂商的设备,而cisco4507设备开启了UDID (单项链路检测,cisco思科私有二层协议)功能,链路故障而导致UDID将接口down掉,并不断来回切换(2)Cisco把errdetect 扩展到stp和聚合中,会导致与其它厂家互联出现莫名其妙的问题5、故障定位聚合链路中两条链路传输质量相差较大,被udid误以为单链路传输,来回切换,导致网络中断。

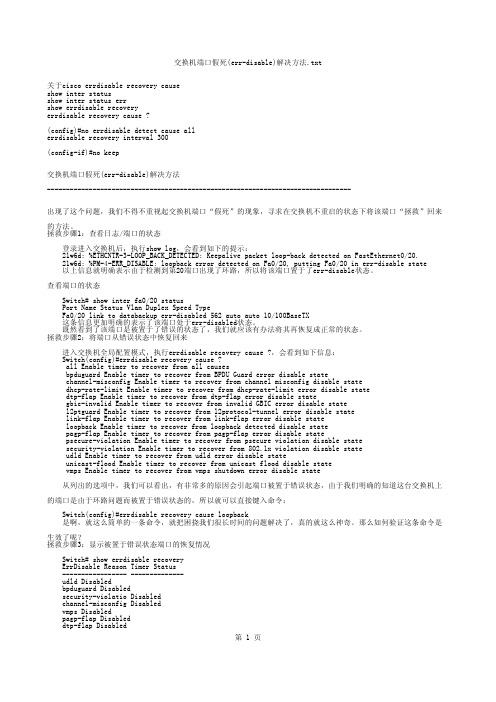

拯救交换机端口假死

拯救步骤1:查看日志/端口的状态登录进入交换机后,执行show log,会看到如下的提示:21w6d: %ETHCNTR-3-LOOP_BACK_DETECTED: Keepalive packet loop-back detected on FastEthernet0/20.21w6d: %PM-4-ERR_DISABLE: loopback error detected on Fa0/20, putting Fa0/20 in err-disable state以上信息就明确表示由于检测到第20端口出现了环路,所以将该端口置于了err-disable状态。

查看端口的状态Switch# show inter fa0/20 statusPort Name Status Vlan Duplex Speed Type Fa0/20 link to databackup err-disabled562 auto auto 10/100BaseTX这条信息更加明确的表示了该端口处于err-disabled状态。

既然看到了该端口是被置于了错误的状态了,我们就应该有办法将其再恢复成正常的状态。

拯救步骤2:将端口从错误状态中恢复回来进入交换机全局配置模式,执行errdisable recovery cause ?,会看到如下信息:Switch(config)#errdisable recovery cause ?all Enable timer to recover from all causesbpduguard Enable timer to recover from BPDU Guard error disable statechannel-misconfig Enable timer to recover from channel misconfig disable statedhcp-rate-limit Enable timer to recover from dhcp-rate-limit error disable statedtp-flap Enable timer to recover from dtp-flap error disable stategbic-invalid Enable timer to recover from invalid GBIC error disable statel2ptguard Enable timer to recover froml2protocol-tunnel error disable statelink-flap Enable timer to recover from link-flap error disable stateloopback Enable timer to recover from loopback detected disable statepagp-flap Enable timer to recover from pagp-flap error disable statepsecure-violation Enable timer to recover from psecure violation disable statesecurity-violation Enable timer to recover from 802.1x violation disable stateudld Enable timer to recover from udld error disable stateunicast-flood Enable timer to recover from unicast flood disable statevmps Enable timer to recover from vmps shutdown error disable state从列出的选项中,我们可以看出,有非常多的原因会引起端口被置于错误状态,由于我们明确的知道这台交换机上的端口是由于环路问题而被置于错误状态的,所以就可以直接键入命令:Switch(config)#errdisable recovery cause loopback是啊,就这么简单的一条命令,就把困挠我们很长时间的问题解决了,真的就这么神奇。

思科交换机端口假死恢复(环路)

----------------- --------------

udld Disabled

bpduguard Disabled

security-violatio Disabled

gbic-invalid Disabled

l2ptguard Disabled

psecure-violation Disabled

gbic-invalid Disabled

dhcp-rate-limit Disabled

Switch(config)#errdisable recovery cause loopback

是啊,就这么简单的一条命令,就把困挠我们很长时间的问题解决了,真的就这么神奇。那么如何验证这条命令是生效了呢?

拯救步骤3:显示被置于错误状态端口的恢复情况

Switch# show errdisable recovery

查看端口的状态

Switch# show inter fa0/20 status

Port Name Status Vlan Duplex Speed Type

Fa0/20 link to databackup err-disabled 562 auto auto 10/100BaseTX

出现了这个问题,我们不得不重视起交换机端口“假死”的现象,寻求在交换机不重启的状态下将该端口“拯救”回来的方法。

拯救步骤1:查看日志/端口的状态

登录进入交换机后,执行show log,会看到如下的提示:

21w6d: %ETHCNTR-3-LOOP_BACK_DETECTED: Keepalive packet loop-back detected on FastEthernet0/20.

交换机err-disable端口自动恢复(精)

端口出现 err-disabled 现象关于接口处于 err-disable 的故障排查故障症状:线路不通,物理指示灯灭或者显示为橙色 (不同平台指示灯状态不同show interface 输出显示接口状态:FastEthernet0/47 is down, line protocol is down (err-disabled接口状态是 err-disable 。

sw1#show interfaces statusPort Name Status Vlan Duplex Speed TypeFa0/47 err-disabled 1 auto auto 10/100BaseTX如果出现了接口状态为 err-disable , show interfaces status err-disabled命令能查看触发 err-disable 的原因。

下面示例原因为 bpduguard ,在连接了交换机的端口配置了 spanning-tree bpduguard enable。

sw1#show interfaces status err-disabledPort Name Status ReasonFa0/47 err-disabled bpduguard接口产生 err-disable 的原因可以由以下的命令来查看,系统缺省的配置是所有列出的原因都能导致接口被置为 err-disable 。

sw1#show errdisable detectErrDisable Reason Detection status----------------- ---------------- udld Enabledbpduguard Enabled security-violatio Enabled channel-misconfig Enabled psecure-violation Enabled dhcp-rate-limit Enabled unicast-flood Enabled vmps Enabledpagp-flap Enableddtp-flap Enabledlink-flap Enabledl2ptguard Enabledgbic-invalid Enabled loopback Enableddhcp-rate-limit Enabled unicast-flood Enabled从列表中,我们可以看出常见的原因有 udld , bpduguard , link-flap 以及 loopback 等。

关于cisco交换机端口自己down的解决办法

公司一个楼层交换机cisco2960的F0/21端口自己down了,一片怨声载道,人生鼎沸,妈了个B的。

通过命令:sh int f0/21 看到如下结果:cisco12#sh int f0/21FastEthernet0/21 is down, line protocol is down (err-disabled)Hardware is Fast Ethernet, address is 0024.1351.2e95 (bia 0024.1351.2e95)MTU 1500 bytes, BW 100000 Kbit, DL Y 100 usec,reliability 255/255, txload 1/255, rxload 1/255Encapsulation ARPA, loopback not setKeepalive set (10 sec)Auto-duplex, Auto-speed, media type is 10/100BaseTXinput flow-control is off, output flow-control is unsupportedARP type: ARPA, ARP Timeout 04:00:00Last input 19:29:25, output 19:29:20, output hang neverLast clearing of "show interface" counters neverInput queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0Queueing strategy: fifoOutput queue: 0/40 (size/max)5 minute input rate 0 bits/sec, 0 packets/sec5 minute output rate 0 bits/sec, 0 packets/sec130997686 packets input, 111565127662 bytes, 0 no bufferReceived 3733082 broadcasts (0 multicasts)0 runts, 0 giants, 0 throttles38 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored0 watchdog, 3191174 multicast, 0 pause input0 input packets with dribble condition detected121355446 packets output, 78684231708 bytes, 0 underruns0 output errors, 0 collisions, 1 interface resets0 babbles, 0 late collision, 0 deferred0 lost carrier, 0 no carrier, 0 PAUSE output0 output buffer failures, 0 output buffers swapped out通过红色部分了解端口处于故障状态,然后通过命令sh logging看看日志,结果如下:cisco12#sh loggingSyslog logging: enabled (0 messages dropped, 1 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)Console logging: level debugging, 219 messages logged, xml disabled,filtering disabledMonitor logging: level debugging, 0 messages logged, xml disabled,filtering disabledBuffer logging: level debugging, 219 messages logged, xml disabled,filtering disabledException Logging: size (4096 bytes)Count and timestamp logging messages: disabledFile logging: disabledTrap logging: level informational, 222 message lines loggedLog Buffer (4096 bytes):hernet0/5, changed state to down7w5d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up7w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up7w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down7w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up7w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down7w5d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down7w5d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up7w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up7w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down7w5d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down7w6d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up7w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up7w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down7w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up7w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down7w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up7w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down7w6d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down7w6d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up7w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up8w1d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down8w1d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down8w1d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up8w1d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up8w1d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changedstate to down8w1d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down8w4d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up8w4d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up8w4d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down8w4d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down8w5d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up8w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up9w1d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down9w1d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down9w3d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up9w3d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up9w3d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down9w3d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to down9w4d: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up9w4d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up9w5d: %ETHCNTR-3-LOOP_BACK_DETECTED: Loop-back detected on FastEthernet0/21.9w5d: %PM-4-ERR_DISABLE: loopback error detected on Fa0/21, putting Fa0/21 in err-disable state9w5d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/21, changed state to down9w5d: %LINK-3-UPDOWN: Interface FastEthernet0/21, changed state to down9w6d: %LINK-3-UPDOWN: Interface FastEthernet0/19, changed state to up9w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/19, changed state to up9w6d: %SYS-5-CONFIG_I: Configured from console by vty0 (192.168.200.254)9w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/19, changed state to down9w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/19, changed state to up红色部分知道了网络有loopback error detected,日吧。

交换机端口状态出现err-disabled的情况分析及解决方法

Cisco交换机端口出现“err-disabled”状态的情况分析1、引言通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态.但是如果交换机的软件(CISCO IOS/CatOS)检测到端口的一些错误,端口将随即被关闭.也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口.2、现象描述当端口处于err-disabled状态,将没有任何流量从该端口被转发出去,也将不接收任何进站流量.从交换机外观上看去,端口相对应的LED 状态灯也将由正常的绿色变为暗黄色(或者叫做橘黄色,官方给的说法是amber,琥珀色).同时使用查看端口状态的一些命令,比如show interfaces,也会看到端口是处于err-disabled状态的.还有种情况是,当交换机因一种错误因素导致端口被禁用(err- disabled),这种情况通常会看到类似如下日志信息:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet0/1 with BPDU Guard enabled. Disabling port. %PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi0/1, putting Gi0/1 in err-disable stateerr-disabled的两个作用的:1.告诉管理员端口状态出错.2.消除因某个端口的错误导致所有端口,或者整个模块功能的出错.err-disabled状态的起因:该特性最初是用于处理特定的冲突形势,比如过分冲突(excessive collisison)和后期冲突(late collision).由于CSMA/CD机制的制定,当发生16次冲突后帧将被丢弃,此时发生excessive collision;而late collision是指在发送方发送了64个字节之后,正常的和合法的冲突就不可能发生了.理论上正常的网络传播一定会在此之前就完成了,但是如果线路过长的话会在前64个字节完成后发生冲突,后期冲突和发生在前64个字节的冲突最明显的区别是后者网卡会自动重新传输正常的冲突帧,但不会重传后期冲突的帧.后期冲突发生在时间超时和中继器的远端.一般而言,这样的冲突在本地网段会简单地判断为一个帧校验序列(FCS)错误.引起这种错误的可能原因有:1.线缆的不规范使用,比如超出了最大传输距离或者使用了错误的线缆类型.2.网卡的不正常工作(物理损坏或者驱动程序的错误).3.端口双工模式的错误配置,如双工不匹配.如下是端口处于err-disabled状态的几种原因:1.双工不匹配.2.端口信道的错误配置.3.违反BPDU守护(BPDU Guard)特性.4.单向链路检测(UDLD).5.检测到后期冲突.6.链路振荡.7.违反某些安全策略.8.端口聚合协议(PAgP)的振荡.9.层2隧道协议(L2TP)守护(L2TP Guard).侦听限速.3、处理过程可以使用show interfaces命令查看端口状态,如:switch#show interfaces gigabitethernet 0/1 statusPortNameStatus Vlan DuplexSpeed TypeGi0/1err-disabled 100 full 1000 1000BaseSX当交换机的某个端口处于err-disabled状态后,交换机将发送为什么这么做的日志信息到控制台端口.也可以使用show log查看系统日志,如: %SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port gigabitethernet 0/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi 0/1, putting Gi0/1 in err-disable state%SPANTREE-2-CHNMISCFG: STP loop - channel 11/1-2 is disabled in vlan 1可以使用show interfaces status err-disabled命令查看处于err-disabled 状态的原因,如:switch #show interfaces status err-disabledPort Name Status Reason Err-disabled VlansFa0/1 err-disabled loopback当出现err-disabled状态后,首先要做的,是找出引起该状态的根源,然后重新启用该端口;如果顺序不一致,将导致该端口再次进入err-disabled状态.4、原因分析以比较常见的做为例子:1).以太网信道(EC)的错误配置:如果要让EC能够正常工作,参与到EC绑定的端口的配置,必须是一致的,比如处于同一VLAN,trunk模式相同,速率和双工模式都匹配等等.如果一端配置了EC,而另一端没有配置EC,STP将关闭配置了EC一方的参与到EC中的端口.并且当PAgP的模式是处于on模式的时候,交换机是不会向外发送PAgP信息去进行协商的(它认为对方是处于EC).这种情况下STP判定出现环路问题,因此将端口设置为err-disabled状态.如:%SPANTREE-2-CHNL_MISCFG: Detected loop due to etherchannel misconfigurationof Gi0/1如下,查看EC信息显示使用的信道组数量为0:SWITCH#show etherchannel summaryFlags: D - down P - in port-channelI - stand-alone s - suspendedH - Hot-standby (LACP only)R - Layer3 S - Layer2U - in use f - failed to allocate aggregatoru - unsuitable for bundlingNumber of channel-groups in use: 0Number of aggregators: 0EC没有正常工作是由于端口被设置为err-disabled状态:SWITCH#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan Duplex Speed TypeGi0/1 err-disabled 100 full 1000 1000BaseSX为找出为何EC没有正常工作,根据错误信息暗示,STP检测到环路.之前提到过,这种情况的发生,是由于一方配置了EC,设置PAgP模式为on 模式,这种模式和desirable模式正好相反,而另一方没有配置EC.因此,为了解决这种问题的发生,将EC的PAgP模式设置为可以主动协商的desirable模式.,然后再重新启用该端口.如下:!interface gigabitethernet 0/1channel-group 1 mode desirable non-silent!2).双工模式不匹配:双工模式不匹配的问题比较常见,由于速率和双工模式自动协商的故障,常导致这种问题的发生.可以使用show interfaces命令查看双方端口的速率和双工模式.后期版本的CDP也能够在将端口处于err-disabled状态之前发出警告日志信息.另外, 网卡的不正常设置也将引起双工模式的不匹配.解决办法,如双方不能自动协商,使用duplex 命令(CISCO IOS和CatOS有所不同)修改双方双工模式使之一致.3).BPDU Guard:通常启用了快速端口(PortFast)特性的端口用于直接连接端工作站这种不会产生BPDU的末端设备.由于PortFast特性假定交换机的端口不会产生物理环路,因此,当在启用了PortFast和BPDU Guard特性的端口上收到BPDU后,该端口将进入err-disabled状态,用于避免潜在环路. 假如我们将两台6509交换机相连,在其中一台上启用PortFast特性并打开BPDU Guard特性:interface gigabitethernet 0/1spanning-tree bpduguard enablespanning-tree portfast enable此时将看到如下日志信息:%PM-SP-4-ERR_DISABLE: bpduguard error detected on Gi0/1, putting Gi0/1 inerr-disable state.验证:SWITCH#show interfaces gigabitethernet 0/1 statusPort NameStatus Vlan Duplex SpeedTypeGi0/1err-disabled 100full BaseSX像这种情况,不能启用PortFast特性,因此禁用该特性可以解决该问题.4).UDLD:UDLD 协议允许通过光纤或铜线相连的设备监控线缆的物理配置,并且可以检测是否存在单向链路.如果检测到有单向链路,UDLD将关闭相关端口并发出警告日志信息.单向链路可以引起一系列的问题,最常见的就是STP拓扑环路.注意,为了启用UDLD,双方必须都支持该协议,并且要单独在每个端口启用UDLD.如果你只在一方启用了UDLD,同样的会引起端口进入err-disabled状态,如:%PM-SP-4-ERR_DISABLE: udld error detected on Gi0/1, putting Gi0/1 inerr-disable state.5).链路振荡错误:链路振荡(flap)是指短时间内端口不停的处于up/down状态,如果端口在10秒内连续振荡5次,端口将被设置为err-disabled状态,如:%PM-4-ERR_DISABLE: link-flap error detected on Gi0/1, putting Gi0/1 inerr-disable state可以使用如下命令查看不同的振荡的值:SWITCH#show errdisable flap-valuesErrDisable Reason Flaps Time (sec)pagp-flap3 30dtp-flap3 30link-flap5 10引起链路震荡的常见因素,可能是物理层的问题,比如GBIC的硬件故障等等.因此解决这种问题通常先从物理层入手.6).回环(loopback)错误:当keepalive信息从交换机的出站端口被发送出去后,又从该接口收到该信息,就会发生回环错误.交换机默认情况下会从所有端口向外发送keepalive信息.但由于STP没能阻塞某些端口,导致这些信息可能会被转发回去形成逻辑环路.因此出现这种情况后,端口将进入err- disabled状态,如:%PM-4-ERR_DISABLE: loopback error detected on Gi0/1, putting Gi0/1 inerr-disable state从CISCO IOS 之后的版本,keepalive信息将不再从光纤和上行端口发送出去,因此解决这种问题的方案是升级CISCO IOS软件版本到或后续版本。

交换机出现error-disable处理方法

psecure-violation Enable timer to recover from psecure violation disable state

gbic-invalid Disabled

dhcp-rate-limit Disabled

unicast-flood Disabled

loopback Disabled

Timer interval: 300 seconds

Interfaces that will be enabled at the next timeout:

Interface Errdisable reason Time left(sec)

--------- ----------------- --------------

Fa0/47 bpduguard 217

配置IOS重新激活errdisable的接口,使用以下命令:

unicast-flood Enable timer to recover from unicast flood disable state

vmps Enable timer to recover from vmps shutdown error disable

security-violation Enable timer to recover from 802.1x violation disable state

udld Enable timer to recover from udld error disable state

交换机端口状态出现errdisbled的情况分析及解决方法

Cisco交换机端口出现“err-disabled”状态的情况分析1、引言通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态.但是如果交换机的软件(CISCO IOS/CatOS)检测到端口的一些错误,端口将随即被关闭.也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口.2、现象描述当端口处于err-disabled状态,将没有任何流量从该端口被转发出去,也将不接收任何进站流量.从交换机外观上看去,端口相对应的LED状态灯也将由正常的绿色变为暗黄色(或者叫做橘黄色,官方给的说法是amber,琥珀色).同时使用查看端口状态的一些命令,比如show interfaces,也会看到端口是处于err-disabled状态的.还有种情况是,当交换机因一种错误因素导致端口被禁用(err- disabled),这种情况通常会看到类似如下日志信息:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet0/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi0/1, putting Gi0/1 in err-disable stateerr-disabled的两个作用的:1.告诉管理员端口状态出错.2.消除因某个端口的错误导致所有端口,或者整个模块功能的出错.err-disabled状态的起因:该特性最初是用于处理特定的冲突形势,比如过分冲突(excessive collisison)和后期冲突(late collision).由于CSMA/CD机制的制定,当发生16次冲突后帧将被丢弃,此时发生excessive collision;而late collision是指在发送方发送了64个字节之后,正常的和合法的冲突就不可能发生了.理论上正常的网络传播一定会在此之前就完成了,但是如果线路过长的话会在前64个字节完成后发生冲突,后期冲突和发生在前64个字节的冲突最明显的区别是后者网卡会自动重新传输正常的冲突帧,但不会重传后期冲突的帧.后期冲突发生在时间超时和中继器的远端.一般而言,这样的冲突在本地网段会简单地判断为一个帧校验序列(FCS)错误.引起这种错误的可能原因有:1.线缆的不规范使用,比如超出了最大传输距离或者使用了错误的线缆类型.2.网卡的不正常工作(物理损坏或者驱动程序的错误).3.端口双工模式的错误配置,如双工不匹配.如下是端口处于err-disabled状态的几种原因:1.双工不匹配.2.端口信道的错误配置.3.违反BPDU守护(BPDU Guard)特性.4.单向链路检测(UDLD).5.检测到后期冲突.6.链路振荡.7.违反某些安全策略.8.端口聚合协议(PAgP)的振荡.9.层2隧道协议(L2TP)守护(L2TP Guard).10.DHCP侦听限速.3、处理过程可以使用show interfaces命令查看端口状态,如:switch#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan Duplex Speed TypeGi0/1 err-disabled 100 full 1000 1000BaseSX当交换机的某个端口处于err-disabled状态后,交换机将发送为什么这么做的日志信息到控制台端口.也可以使用show log查看系统日志,如:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port gigabitethernet 0/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi 0/1, putting Gi0/1 in err-disable state%SPANTREE-2-CHNMISCFG: STP loop - channel 11/1-2 is disabled in vlan 1可以使用show interfaces status err-disabled命令查看处于err-disabled状态的原因,如:switch #show interfaces status err-disabledPort Name Status Reason Err-disabled VlansFa0/1 err-disabled loopback当出现err-disabled状态后,首先要做的,是找出引起该状态的根源,然后重新启用该端口;如果顺序不一致,将导致该端口再次进入err-disabled状态.4、原因分析以比较常见的做为例子:1).以太网信道(EC)的错误配置:如果要让EC能够正常工作,参与到EC绑定的端口的配置,必须是一致的,比如处于同一VLAN,trunk模式相同,速率和双工模式都匹配等等.如果一端配置了EC,而另一端没有配置EC,STP将关闭配置了EC一方的参与到EC中的端口.并且当PAgP的模式是处于on模式的时候,交换机是不会向外发送PAgP信息去进行协商的(它认为对方是处于EC).这种情况下STP判定出现环路问题,因此将端口设置为err-disabled状态.如:%SPANTREE-2-CHNL_MISCFG: Detected loop due to etherchannel misconfigurationof Gi0/1如下,查看EC信息显示使用的信道组数量为0:SWITCH#show etherchannel summaryFlags: D - down P - in port-channelI - stand-alone s - suspendedH - Hot-standby (LACP only)R - Layer3 S - Layer2U - in use f - failed to allocate aggregatoru - unsuitable for bundlingNumber of channel-groups in use: 0Number of aggregators: 0EC没有正常工作是由于端口被设置为err-disabled状态:SWITCH#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan Duple x Speed TypeGi0/1 err-disabled 100full 1000 1000BaseSX为找出为何EC没有正常工作,根据错误信息暗示,STP检测到环路.之前提到过,这种情况的发生,是由于一方配置了EC,设置PAgP模式为on模式,这种模式和desirable模式正好相反,而另一方没有配置EC.因此,为了解决这种问题的发生,将EC的PAgP模式设置为可以主动协商的desirable模式.,然后再重新启用该端口.如下:!interface gigabitethernet 0/1channel-group 1 mode desirable non-silent!2).双工模式不匹配:双工模式不匹配的问题比较常见,由于速率和双工模式自动协商的故障,常导致这种问题的发生.可以使用show interfaces命令查看双方端口的速率和双工模式.后期版本的CDP也能够在将端口处于err-disabled状态之前发出警告日志信息.另外, 网卡的不正常设置也将引起双工模式的不匹配.解决办法,如双方不能自动协商,使用duplex命令(CISCO IOS和CatOS有所不同)修改双方双工模式使之一致.3).BPDU Guard:通常启用了快速端口(PortFast)特性的端口用于直接连接端工作站这种不会产生BPDU的末端设备.由于PortFast特性假定交换机的端口不会产生物理环路,因此,当在启用了PortFast和BPDU Guard特性的端口上收到BPDU后,该端口将进入err-disabled状态,用于避免潜在环路.假如我们将两台6509交换机相连,在其中一台上启用PortFast特性并打开BPDU Guard特性:interface gigabitethernet 0/1spanning-tree bpduguard enablespanning-tree portfast enable此时将看到如下日志信息:%PM-SP-4-ERR_DISABLE: bpduguard error detected on Gi0/1, putting Gi0/1 in err-disable state.验证:SWITCH#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan DuplexSpeed TypeGi0/1 err-disabled 100 full 1000 1000BaseSX像这种情况,不能启用PortFast特性,因此禁用该特性可以解决该问题.4).UDLD:UDLD 协议允许通过光纤或铜线相连的设备监控线缆的物理配置,并且可以检测是否存在单向链路.如果检测到有单向链路,UDLD将关闭相关端口并发出警告日志信息.单向链路可以引起一系列的问题,最常见的就是STP拓扑环路.注意,为了启用UDLD,双方必须都支持该协议,并且要单独在每个端口启用UDLD.如果你只在一方启用了UDLD,同样的会引起端口进入err-disabled状态,如:%PM-SP-4-ERR_DISABLE: udld error detected on Gi0/1, putting Gi0/1 in err-disable state.5).链路振荡错误:链路振荡(flap)是指短时间内端口不停的处于up/down状态,如果端口在10秒内连续振荡5次,端口将被设置为err-disabled状态,如:%PM-4-ERR_DISABLE: link-flap error detected on Gi0/1, putting Gi0/1 in err-disable state可以使用如下命令查看不同的振荡的值:SWITCH#show errdisable flap-valuesErrDisable Reason Flaps Time (sec)pagp-flap 3 30dtp-flap 3 30 link-flap 5 10引起链路震荡的常见因素,可能是物理层的问题,比如GBIC的硬件故障等等.因此解决这种问题通常先从物理层入手.6).回环(loopback)错误:当keepalive信息从交换机的出站端口被发送出去后,又从该接口收到该信息,就会发生回环错误.交换机默认情况下会从所有端口向外发送keepalive信息.但由于STP没能阻塞某些端口,导致这些信息可能会被转发回去形成逻辑环路.因此出现这种情况后,端口将进入err- disabled状态,如:%PM-4-ERR_DISABLE: loopback error detected on Gi0/1, putting Gi0/1 in err-disable state从CISCO IOS 12.2SE之后的版本,keepalive信息将不再从光纤和上行端口发送出去,因此解决这种问题的方案是升级CISCO IOS软件版本到12.2SE或后续版本。

cisco-errdisable

关于cisco errdisableshow inter statusshow inter status errshow errdisable recoveryerrdisable recovery cause ?(config)#no errdisable detect cause allerrdisable recovery interval 300(config-if)#no keep交换机端口假死(err-disable)解决方法--------------------------------------------------------------------------------出现了这个问题,我们不得不重视起交换机端口“假死”的现象,寻求在交换机不重启的状态下将该端口“拯救”回来的方法。

拯救步骤1:查看日志/端口的状态登录进入交换机后,执行show log,会看到如下的提示:21w6d: %ETHCNTR-3-LOOP_BACK_DETECTED: Keepalive packet loop-back detected on FastEthernet0/20.21w6d: %PM-4-ERR_DISABLE: loopback error detected on Fa0/20, putting Fa0/20 in err-disable state以上信息就明确表示由于检测到第20端口出现了环路,所以将该端口置于了err-disable状态。

查看端口的状态Switch# show inter fa0/20 statusPort Name Status Vlan Duplex Speed TypeFa0/20 link to databackup err-disabled 562 auto auto 10/100BaseTX这条信息更加明确的表示了该端口处于err-disabled状态。

思科7609路由器端口反复UPDown导致err-disable

本文介绍了思科7609路由器的端口出现err-disable故障现象的案例,主要是由于端口连接的设备反复UP/DOWN引起。

详细的处理过程请查看下文。

故障现象:某企业的网络结构如下图所示,业务系统服务器直接与两台CISCO7609连接,再上连接到两台huawei NE80路由器,与骨干网络通信。

维护人员在网络测试中发现,重启业务系统A的服务器之后,网络中断,两台CISCO7609与业务系统服务器连接的GE9/12端口出现err-disable 状态。

原因分析:两台CISCO 7609路由器的IOS版本号为version 12.2, 业务系统服务器为华为设备。

以下以CISCO7609与业务系统A相连端口为对象进行分析:1、登陆CISCO7609-1查看日志信息,发现在0:42左右,CISCO7609-1与业务系统A相连的GigabitEthernet9/12端口反复出UP/Down告警。

在Feb 9 00:42:31.967时端口变为err-disable 状态。

以下为CISCO7609-1的部分日志信息:*Feb 9 00:42:26.435 BEIJING: %LINK-3-UPDOWN: Interface GigabitEthernet9/12, changed state to up*Feb 9 00:42:27.015 BEIJING: %LINK-3-UPDOWN: Interface GigabitEthernet9/12, changed state to down*Feb 9 00:42:26.435 BEIJING: %LINK-SP-3-UPDOWN: Interface GigabitEthernet9/12, changed state to up*Feb 9 00:42:27.019 BEIJING: %LINK-SP-3-UPDOWN: Interface GigabitEthernet9/12, changed state to down*Feb 9 00:42:27.815 BEIJING: %LINK-3-UPDOWN: Interface GigabitEthernet9/12, changedstate to up*Feb 9 00:42:28.355 BEIJING: %LINK-3-UPDOWN: Interface GigabitEthernet9/12, changed state to down*Feb 9 00:42:27.819 BEIJING: %LINK-SP-3-UPDOWN: Interface GigabitEthernet9/12, changed state to up*Feb 9 00:42:28.355 BEIJING: %LINK-SP-3-UPDOWN: Interface GigabitEthernet9/12, changed state to down*Feb 9 00:42:29.315 BEIJING: %LINK-3-UPDOWN: Interface GigabitEthernet9/12, changed state to up*Feb 9 00:42:29.843 BEIJING: %LINK-3-UPDOWN: Interface GigabitEthernet9/12, changed state to down*Feb 9 00:42:29.315 BEIJING: %LINK-SP-3-UPDOWN: Interface GigabitEthernet9/12, changed state to up*Feb 9 00:42:29.847 BEIJING: %LINK-SP-3-UPDOWN: Interface GigabitEthernet9/12, changed state to down*Feb 9 00:42:31.967 BEIJING: %PM-SP-4-ERR_DISABLE: link-flap error detected on Gi9/12, putting Gi9/12 in err-disable state*Feb 9 00:42:32.147 BEIJING: %PM-SP-STDBY-4-ERR_DISABLE: link-flap error detected on Gi9/12, putting Gi9/12 in err-disable state2、CISCO厂商的设备为了保证网络的可靠性,启用了相应的保护技术。

交换机端口假死(err-disable)解决方法

交换机端口假死(e r r-d i s a b l e)解决方法.t x t关于c i s c o e r r d i s a b l e r e c o v e r y c a u s es h o w i n t e r s t a t u ss h o w i n t e r s t a t u s e r rs h o w e r r d i s a b l e r e c o v e r ye r r d i s a b l e r e c o v e r y c a u s e?(c o n f i g)#n o e r r d i s a b l e d e t e c t c a u s e a l le r r d i s a b l e r e c o v e r y i n t e r v a l300(c o n f i g-i f)#n o k e e p交换机端口假死(e r r-d i s a b l e)解决方法--------------------------------------------------------------------------------出现了这个问题,我们不得不重视起交换机端口“假死”的现象,寻求在交换机不重启的状态下将该端口“拯救”回来的方法。

拯救步骤1:查看日志/端口的状态 登录进入交换机后,执行s h o w l o g,会看到如下的提示: 21w6d:%E T H C N T R-3-L O O P_B A C K_D E T E C T E D:K e e p a l i v e p a c k e t l o o p-b a c k d e t e c t e d o n F a s t E t h e r n e t0/20. 21w6d:%P M-4-E R R_D I S A B L E:l o o p b a c k e r r o r d e t e c t e d o n F a0/20,p u t t i n g F a0/20i n e r r-d i s a b l e s t a t e 以上信息就明确表示由于检测到第20端口出现了环路,所以将该端口置于了e r r-d i s a b l e状态。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本文描述了交换机中err-disabled状态的产生和解决方法.该特性分别支持运行CISCO IOS和CatOS的交换机.转载请保留作者信息:作者:红头发(aka CCIE#15101/JNCIP Candidate)出处:一.err-disabled状态的作用:通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态.但是如果交换机的软件(CISCO IOS/CatOS)检测到端口的一些错误,端口将随即被关闭.也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口.当端口处于err-disabled状态,将没有任何流量从该端口被转发出去,也将不接收任何进站流量.从交换机外观上看去,端口相对应的LED状态灯也将由正常的绿色变为暗黄色(或者叫做橘黄色,本人色盲,官方给的说法是amber,琥珀色).同时使用查看端口状态的一些命令,比如show interfaces,也会看到端口是处于err-disabled状态的.还有种情况是,当交换机因一种错误因素导致端口被禁用(err-disabled),这种情况通常会看到类似如下日志信息:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet2/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi2/1, putting Gi2/1 in err-disable stateerr-disabled的两个作用的:1.告诉管理员端口状态出错.2.消除因某个端口的错误导致所有端口,或者整个模块功能的出错.二.err-disabled状态的起因:该特性最初是用于处理特定的冲突形势,比如过分冲突(excessive collisison)和后期冲突(late collision).由于CSMA/CD机制的制定,当发生16次冲突后帧将被丢弃,此时发生excessive collision;而late collision是指在发送方发送了64个字节之后,正常的和合法的冲突就不可能发生了.理论上正常的网络传播一定会在此之前就完成了,但是如果线路过长的话会在前64个字节完成后发生冲突,后期冲突和发生在前64个字节的冲突最明显的区别是后者网卡会自动重新传输正常的冲突帧,但不会重传后期冲突的帧.后期冲突发生在时间超时和中继器的远端.一般而言,这样的冲突在本地网段会简单地判断为一个帧校验序列(FCS)错误.引起这种错误的可能原因有:1.线缆的不规范使用,比如超出了最大传输距离或者使用了错误的线缆类型.2.网卡的不正常工作(物理损坏或者驱动程序的错误).3.端口双工模式的错误配置,如双工不匹配.如下是端口处于err-disabled状态的几种原因:1.双工不匹配.2.端口信道的错误配置.3.违反BPDU守护(BPDU Guard)特性.4.单向链路检测(UDLD).5.检测到后期冲突.6.链路振荡.7.违反某些安全策略.8.端口聚合协议(PAgP)的振荡.9.层2隧道协议(L2TP)守护(L2TP Guard).10.DHCP侦听限速.三.检验端口是否处于err-disabled状态:可以使用show interfaces命令查看端口状态,如:NUAIKO#show interfaces gigabitethernet 2/1 statusPort Name Status Vlan Duplex Speed TypeGi2/1 err-disabled 100 full 1000 1000BaseSX当交换机的某个端口处于err-disabled状态后,交换机将发送为什么这么做的日志信息到控制台端口.也可以使用show log查看系统日志,如:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet2/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi2/1, putting Gi2/1 in err-disable state%SPANTREE-2-CHNMISCFG: STP loop - channel 11/1-2 is disabled in vlan 1如果启用了errdisable recovery功能,可以使用show errdisable recovery命令查看处于err-disabled状态的原因,如:NUAIKO#show errdisable recoveryErrDisable Reason Timer Status−−−−−−−−−−−−−−−−− −−−−−−−−−−−−−−udld Enabledbpduguard Enabledsecurity-violation Enabledchannel-misconfig Enabledpagp-flap Enableddtp-flap Enabledlink-flap Enabledl2ptguard Enabledpsecure-violation Enabledgbic-invalid Enableddhcp-rate-limit Enabledmac-limit Enabledunicast-flood Enabledarp-inspection EnabledTimer interval: 300 secondsInterfaces that will be enabled at the next timeout:Interface Errdisable reason Time left(sec)−−−−−−−−− −−−−−−−−−−−−−−−−−−−−− −−−−−−−−−−−−−−Fa2/4 bpduguard 273四.恢复err-disabled状态:当出现err-disabled状态后,首先要做的,是找出引起该状态的根源,然后重新启用该端口;如果顺序不一致,将导致该端口再次进入err-disabled状态.找出问题的根源,以比较常见的做为例子:1.以太网信道(EC)的错误配置:如果要让EC能够正常工作,参与到EC绑定的端口的配置,必须是一致的,比如处于同一VLAN,trunk模式相同,速率和双工模式都匹配等等.如果一端配置了EC,而另一端没有配置EC,STP将关闭配置了EC一方的参与到EC中的端口.并且当PAgP的模式是处于on模式的时候,交换机是不会向外发送PAgP信息去进行协商的(它认为对方是处于EC).这种情况下STP判定出现环路问题,因此将端口设置为err-disabled状态.如:%SPANTREE-2-CHNL_MISCFG: Detected loop due to etherchannel misconfigurationof Gi2/1如下,查看EC信息显示使用的信道组数量为0:NUAIKO#show etherchannel summaryFlags: D - down P - in port-channelI - stand-alone s - suspendedH - Hot-standby (LACP only)R - Layer3 S - Layer2U - in use f - failed to allocate aggregatoru - unsuitable for bundlingNumber of channel-groups in use: 0Number of aggregators: 0EC没有正常工作是由于端口被设置为err-disabled状态:NUAIKO#show interfaces gigabitethernet 2/1 statusPort Name Status Vlan Duplex Speed TypeGi2/1 err-disabled 100 full 1000 1000BaseSX为找出为何EC没有正常工作,根据错误信息暗示,STP检测到环路.之前提到过,这种情况的发生,是由于一方配置了EC,设置PAgP模式为on模式,这种模式和desirable模式正好相反,而另一方没有配置EC.因此,为了解决这种问题的发生,将EC的PAgP模式设置为可以主动协商的desirable模式.,然后再重新启用该端口.如下:!interface gigabitethernet 2/1channel-group 1 mode desirable non-silent!2.双工模式不匹配:双工模式不匹配的问题比较常见,由于速率和双工模式自动协商的故障,常导致这种问题的发生.可以使用show interfaces命令查看双方端口的速率和双工模式.后期版本的CDP也能够在将端口处于err-disabled状态之前发出警告日志信息.另外,网卡的不正常设置也将引起双工模式的不匹配.解决办法,如双方不能自动协商,使用duplex命令(CISCO IOS和CatOS有所不同)修改双方双工模式使之一致.3.BPDU Guard:通常启用了快速端口(PortFast)特性的端口用于直接连接端工作站这种不会产生BPDU的末端设备.由于PortFast特性假定交换机的端口不会产生物理环路,因此,当在启用了PortFast和BPDU Guard特性的端口上收到BPDU后,该端口将进入err-disabled状态,用于避免潜在环路.假如我们将两台6509交换机相连,在其中一台上启用PortFast特性并打开BPDU Guard特性: !interface gigabitethernet 2/1spanning-tree bpduguard enablespanning-tree portfast enable!此时将看到如下日志信息:%PM-SP-4-ERR_DISABLE: bpduguard error detected on Gi2/1, putting Gi2/1 inerr-disable state.验证:NUAIKO#show interfaces gigabitethernet 2/1 statusPort Name Status Vlan Duplex Speed TypeGi2/1 err-disabled 100 full 1000 1000BaseSX像这种情况,不能启用PortFast特性,因此禁用该特性可以解决该问题.4.UDLD:UDLD协议允许通过光纤或铜线相连的设备监控线缆的物理配置,并且可以检测是否存在单向链路.如果检测到有单向链路,UDLD将关闭相关端口并发出警告日志信息.单向链路可以引起一系列的问题,最常见的就是STP拓扑环路.注意,为了启用UDLD,双方必须都支持该协议,并且要单独在每个端口启用UDLD.如果你只在一方启用了UDLD,同样的会引起端口进入err-disabled状态,如:%PM-SP-4-ERR_DISABLE: udld error detected on Gi2/1, putting Gi2/1 inerr-disable state.5.链路振荡错误:链路振荡(flap)是指短时间内端口不停的处于up/down状态,如果端口在10秒内连续振荡5次,端口将被设置为err-disabled状态,如:%PM-4-ERR_DISABLE: link-flap error detected on Gi2/1, putting Gi2/1 inerr-disable state可以使用如下命令查看不同的振荡的值:NUAIKO#show errdisable flap-valuesErrDisable Reason Flaps Time (sec)−−−−−−−−−−−−−−−−− −−−−−− −−−−−−−−−−pagp-flap 3 30dtp-flap 3 30link-flap 5 10引起链路震荡的常见因素,可能是物理层的问题,比如GBIC的硬件故障等等.因此解决这种问题通常先从物理层入手.6.回环(loopback)错误:当keepalive信息从交换机的出站端口被发送出去后,又从该接口收到该信息,就会发生回环错误.交换机默认情况下会从所有端口向外发送keepalive信息.但由于STP没能阻塞某些端口,导致这些信息可能会被转发回去形成逻辑环路.因此出现这种情况后,端口将进入err-disabled 状态,如:%PM-4-ERR_DISABLE: loopback error detected on Gi2/1, putting Gi2/1 inerr-disable state从CISCO IOS 12.2SE之后的版本,keepalive信息将不再从光纤和上行端口发送出去,因此解决这种问题的方案是升级CISCO IOS软件版本到12.2SE或后续版本.更多信息可以参见CISCO BUG ID CSCea46385(需要一定权限的CCO).7.违反端口安全(Port Security)策略:端口安全特性提供了根据MAC地址,动态的对交换机端口进行保护的特性.违反该策略将导致端口进入err-disabled状态.端口安全的原理和配置这里就不再赘述,有兴趣的可以去CISCO 的Documentation CD里查阅(当然如果你比我还懒的话,可以加我Q:13030130,我讲给你听).五.重新启用进入err-disabled状态的端口:再找到引起err-disabled状态的根源后,如果没有配置errdisable recovery,此时端口仍然处于禁用状态.这种情况下,就必须手动的重新启动这些端口(在接口下先shutdown再no shutdown).errdisable recovery允许你根据错误类型,在一定时间后(默认值是300秒)自动的重新启用该端口.使用show errdisable recovery命令查看该特性的默认设置:NUAIKO#show errdisable recoveryErrDisable Reason Timer Status−−−−−−−−−−−−−−−−− −−−−−−−−−−−−−−udld Disabledbpduguard Disabledsecurity-violation Disabledchannel-misconfig Disabledpagp-flap Disableddtp-flap Disabledlink-flap Disabledl2ptguard Disabledpsecure-violation Disabledgbic-invalid Disableddhcp-rate-limit Disabledmac-limit Disabledunicast-flood Disabledarp-inspection DisabledTimer interval: 300 secondsInterfaces that will be enabled at the next timeout:Interface Errdisable reason Time left(sec)−−−−−−−−− −−−−−−−−−−−−−−−−−−−−− −−−−−−−−−−−−−−Fa2/4 bpduguard 273默认情况下超时特性是禁用的.如下是启用errdisable recovery并选择相应的条件: NUAIKO#errdisable recovery cause ?其中?对应show errdisable recovery的输出内容中"ErrDisable Reason"一项.如下: NUAIKO#show errdisable recoveryErrDisable Reason Timer Status−−−−−−−−−−−−−−−−− −−−−−−−−−−−−−−udld Disabledbpduguard Enabledsecurity-violation Disabledchannel-misconfig Disabledpagp-flap Disableddtp-flap Disabledlink-flap Disabledl2ptguard Disabledpsecure-violation Disabledgbic-invalid Disableddhcp-rate-limit Disabledmac-limit Disabledunicast-flood Disabledarp-inspection DisabledTimer interval: 300 secondsInterfaces that will be enabled at the next timeout:Interface Errdisable reason Time left(sec)−−−−−−−−− −−−−−−−−−−−−−−−−−−−−− −−−−−−−−−−−−−−Fa2/4 bpduguard 273注意上面的输出内容,可以看出BPDU Guard是引起Fa2/4进入err-disabled状态的原因.当任意errdisable条件被启用,默认300秒后将重新启用该端口.该时间可以通过errdisable recovery interval {sec}进行修改.。