流光5使用方法

ZHIYUN SMOOTH 5 说明书

此PDF电子文档支持以下功能**需阅读软件支持,以AdobeReader为例。

SMOOTH 5说明书Z H I Y U N -C N -v 1 . 1 0Contents■■产品清单产品清单■ (1)■■认识SMOOTH■5认识SMOOTH■5■ (3)■■电池及充电说明电池及充电说明■ (4)■■安装及调平安装手机■ (5)安装补光灯■ (6)平衡调节■ (7)■■稳定器的使用控制按键/指示灯/接口说明■ (8)工作模式说明■ (11)手调定位■ (14)快速待机■ (15)收纳■ (15)■■APP的使用下载APP■ (16)如何连接■ (16)APP主要功能介绍■ (17)■■固件升级与校准固件升级■ (18)校准方法■ (20)■■参数说明■■免责声明与警告阅读提示■ (24)警告■ (24)安全操作指引■ (24)■■保修卡质保期限说明■ (26)质保不包括■ (26)为获得智云(ZHIYUN)质保服务,请按下列步骤操作■ (26)■■联络卡产品清单使用本产品前,请仔细检查产品包装内是否包含以下所有物品,若有缺失,请联系客“*”■代表购买SMOOTH■5手机智能云台■COMBO套装包含此配件。

认识SMOOTH 5认识SMOOTH 51.磁吸补光灯安装位2.跟焦/变焦滚轮3.跟焦/变焦切换键4.手柄5.三脚架6.手机供电接口7.手机夹8.横滚轴臂9.横滚轴臂锁紧扳手10.横滚轴电机11.指示灯/控制面板12.俯仰轴电机13.俯仰轴锁紧卡口14.横滚轴锁紧卡扣15.1/4螺纹孔16.电源键17.■FN按键18.手机夹旋转轴19.航向臂20.航向轴电机21.航向轴锁紧开关22.■Type-C充电■/■固件升级接口23.扳机键24.挂绳口25.■鳞甲SMOOTH■5磁吸补光灯(购买SMOOTH■5手机智能云台■COMBO套装包含此配件)电池及充电说明电池及充电说明SMOOTH■5采用内置电池,首次使用前,请先给SMOOTH■5充满电以激活电池,保证产品顺利使用。

综合扫描器流光Fluxay5的使用

院 3.初次使用流光 Fluxay5 软件

要从头开始一个扫描,其操作路线是: “文件”——“高级扫描向导”,出现图 1-3 所示选项卡,填写扫描主机地址范围,

广 东 海 洋 大 学 信 图 1-2 流光 Fluxay5 系统主界面 息 学 院

图 1-3 高级扫描向导 2

网络安全实验1_综合扫描器流光Fluxay5的使用

广 东 海 洋 图 1-4 系统开始扫描选项卡

从图 1-5 可以看出,FTP 服务器可以通过匿名帐号进行连接,这只需要选择成功破

大 解的帐号,左键弹出屏幕菜单后,选择“连接”即可。 学

6

大

学 139(SMB)

FTP 扫描 FTP 版本信息: Microsoft FTP Service

允许匿名登录 IPC 扫描

信

息 获得共享列表

HPColorL.2 (HP Color LaserJet 2605 PCL 6 (副本 1))(Anonymous Logon) HPColorL (HP Color LaserJet 2605 PCL 6)(Anonymous Logon)

本地主机要关闭病毒防火墙,以免本地主机主上的防毒软件将流光 Fluxay5 的某些组

信 件当作病毒而拒之门外、甚至删除。 2. 流光 Fluxay5 的界面 从网络上下载 Fluxay5 软件后,直接安装,

一律接受系统默认设置,安装成功后,系统 桌面出现的图标如图 1-1 所示。

息

学 图 1-1 Fluxay5 图标

海再填写目标主机 IP 地址,确定后,本区域 IPC 主机项目下出现该 IP 地址的主 机,再选择此主机,右键,“探测”——“探测 IPC$用户列表”,此时,管理 员帐号出现在主机下面,双击则出现查看密码选项卡。

扫描器流光FLUXAY5的使用方法

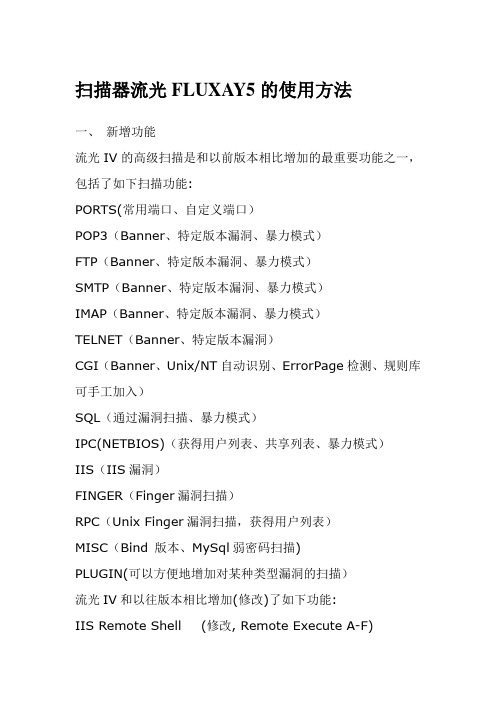

扫描器流光FLUXAY5的使用方法一、新增功能流光IV的高级扫描是和以前版本相比增加的最重要功能之一,包括了如下扫描功能:PORTS(常用端口、自定义端口)POP3(Banner、特定版本漏洞、暴力模式)FTP(Banner、特定版本漏洞、暴力模式)SMTP(Banner、特定版本漏洞、暴力模式)IMAP(Banner、特定版本漏洞、暴力模式)TELNET(Banner、特定版本漏洞)CGI(Banner、Unix/NT自动识别、ErrorPage检测、规则库可手工加入)SQL(通过漏洞扫描、暴力模式)IPC(NETBIOS)(获得用户列表、共享列表、暴力模式)IIS(IIS漏洞)FINGER(Finger漏洞扫描)RPC(Unix Finger漏洞扫描,获得用户列表)MISC(Bind 版本、MySql弱密码扫描)PLUGIN(可以方便地增加对某种类型漏洞的扫描)流光IV和以往版本相比增加(修改)了如下功能:IIS Remote Shell (修改, Remote Execute A-F)IPC Pipe Remote Shell (新增)IPC 植入者(新增)SQL Remote Shell (修改)PC AnyWhere 解码(新增)支持HTTP Basic/Negotiate/NTLM方式认证(新增)IPC探测(修改)IMAP探测(新增)二、基本使用方法从[探测]->[高级扫描功能]启动。

1、设定扫描的范围起始地址/结束地址:需要扫描的IP地址范围。

目标系统:ALL-所有系统NT-NT/2000系统UNIX-UNIX系统,根据选择的不同下面的[检测项目]将会有不同设置。

获取主机名:获取主机的名称。

检测项目:选择需要扫描的项目,根据选择的不同表单会有所不同。

2、端口扫描标准端口扫描:包括常用的服务端口扫描自定端口扫描:范围从1-655343、POP3扫描获取POP3版本信息:取得Banner尝试猜解用户:根据[选项]中的设置对常见用户名进行暴力模式猜解。

流光5.0的基本使用

流光5.0使用基本技巧1、启动流光2、找个站点,我选的是中华网的主页空间(),探测方式:FTP。

有人常问扫描端口有什么用,其实作用就是你知道他提供了什么服务,然后可以采取相应的探测方式来获得PASS了:)我们知道主页几乎都用的FTP上传,我们这次就用来测试一堆用户名,看看有没有弱智的密码,呵呵,如果有 这样的,也不妨霸占为己有:)3、加入要破解的站点名称:右键单击FTP主机→编辑→添加→输入 →确定!4、加入用户名:我们要破解的是一堆用户名,所以要加入用户名的列表文件!我们就加入流光目录下的 Name.dic :)右键单击刚才添加的主机: → 编辑→ 从列表中添加→ Name.dic → 打开然后会有“用户已存在列表中”的提示,我们选中“不再提示” → 确定。

如下图:用户名太多,我们可以用点主机前面的“—”号把用户列表缩起来,如下图:大家注意名字前面的小框中必须有√要是没有就无法探测了。

5、有了用户名,我们就可以进行探测了,大家会想到怎么不用密码?其实流光有个简单模式的探测,也就是用内置的密码”:“123456”和“用户名”来进行探测,因为这样的密码是使用频率最高的:)当然你可以修改这个简单模式的文件,加入你认为弱智的密码。

方法是:单击工具菜单→ 模式文件设定→ 简单模式探测设置文件→ 加入你要加入的密码→ 把设置文件存盘!下面我们就来看看这一堆名字里面有多少是用“123456”和“自己名字”来作为密码的。

探测→ 简单模式探测!探测中…6、探测完毕,也看到结果了,流光会问我们是否查看入侵检测报告,不想看可以选否。

报告的画面7、如果要探测的是一个用户名,就需要添加字典、或者密码方案。

方法是:右键单击解码字典或方案→ 编辑→ 添加→ 选择一个密码档即可。

以上就是流光的一次简单的探测了,事实上这些功能只能算是流光的2.5版的功能,流光2001增加的IPC/SQL/高级扫描等功能,使流光更加强大。

如果你对这个已经很熟悉了,相信你看流光的HELP就会很快的学会其它的使用方法的。

Lightroom5使用教程

Lightroom5使用教程LR 使用教程对于一个摄影师,如果只是数码相机后期处理,如果不是还从事设计,lightroom是足够的。

基础知识LR 其实相当于几个module, 为几个软件的集合,= ACR + PS_Bridge + 打印排版出书+ slide show分为Develop, 这个模块相当于ACR (Adobe Camera Raw) 修改照片;Library= PS_Bridge管理图库CMOS 传感器记录照片亮度数据,转换成电子信号,使用软件进行解码渲染修饰。

可以在相机渲染,也可以在软件中渲染。

Raw = Datapack不等于Image ,一般Raw 是数据信息包为二进制的14位,而Image 一般为二进制的8位JPEG, 处理Raw 后14位划区段对应8位的imageRGB red green blue, 滤色片记录照片数据信息,三维的直角坐标系,在35%左右是正确的。

HSL 相当于柱坐标系的表示照片数据信息,H 为hue (色度,色彩,为角度), S为Saturation (饱和,为半径),L为lightness, 亮度,相对于白的亮度。

也有一种为HSV (V 为Value, 整体的亮度) 色相:一般为8个,红橙黄绿青兰蓝紫,黄蓝、红绿为2轴软件设置首选项设置, 文件处理中将非法字符、/空格之类的转换为电脑能够识别的文件名如_代替用户版权信息目录设置,元数据中xmp格式勾选,Xmp文件嵌入raw或者jpeg 文件来修饰照片,记录你的处理数据信息,这样和raw格式一起复制,其他软件打开也是修改后的图片导入设置应用中元数据预设可以导入自己的版权信息,一般选择构建标准预览(如果导入很多可以选择最小)在闪盘方式进行导入照片时,选择复制,并选择复制位置目标文件;在电脑硬盘内的文件可以选择添加的方式添加到我的目录进行导入。

输入:导入,打星评级红绿黄标记分组管理解析:最底层为最基本的设置,一般可以不动。

流光的使用方法

4.(仔细..再仔细)如果你有金山网标或者天网之类的防火墙的话...恭喜你.你就快成功了..小榕设计流光5.0内部测试版的时候会让打开主程序就会自动访问四个IP地址.

第一个是61.166.33.214 -- 云南省 楚雄市

第二个是218.30.12.185 -- 陕西省 西安市 (可能会变)

玩木马

如果你是高手,看了这篇文章你会觉得无聊,如果你是菜鸟(和我一样菜的话)或者会有点用。哪个人不爱玩?给我站出来!我要狠狠的KKKKK他一顿。5555.........好了,闲话少说为好,转入正题吧。首先我用到的工具主要是两个,1.扫描工具:代理猎手,2.冰河2.2客户端。(哪里有下载?自己找吧)下面分两步走:

第三个是61.166.33.214 (跟第一个一样)

第四个是66.94.230.45 -- 美国(可能会变..这个很"阴险"大概在前面三个IP过后20秒左右它才出现)

防火墙首先禁止前面四个IP连接.(直接点击禁止就可以了)...

四个IP过后随便你扫什么都不会有限制.如果这时防火墙询问你是不是允许流光5.0访问**.**.**.**(ip)?? 当然点击允许啦...要不怎么扫??

二。连接篇:

运行冰河2.2客户端,进入操作台,点击左上角"添加主机"按钮,在弹出的窗口中,显示名称处填上我刚才扫描到的IP,密码先不填,端口填默认的7626.按"确定",这时看到了填入的IP出现在主操作台左边的窗口中了.重复上面的这一步,把扫描到的IP全部都填进去(省去了等一下连接一个填一次的麻烦),看到了所有的IP都填进去后,就开始了我们的第一次入侵(这里有一点要提醒一下的是,你在连接前一定要把你的防火墙和病毒监控关了).好了,双击操作台左边看到的IP,下面的状态条会滚动,等待一下,看看返回来什么信息.如果是"主机没有响应"或者"无法与主机连接",试多几次,还是一样的话,可能对方已离线或打开7626端口的不是冰河的服务端,就选下一个IP.好了,这个能连接,但返回的信息是"口令有误..."那这个我可以搞店了,先试冰河的通用密码,具体操作如下:右键点击该IP,在弹出菜单中选"修改",进入刚才添加IP的窗口,在"访问口令"处填上你所选的通用密码,按"确定".再到主操作台上"当前连接"的下拉菜单中找到你刚才修改了口令的IP,点击一下,看到"访问口令"处出现了多个"*******"号,这就是你填上的冰河通用密码了,再按一下旁边的"应用",再双击操作台左边该IP,就尝试再次连接,当看到"正在接收数据""完成"等字样时,呵呵,你已成功了.这部机你有了一切的操纵权了.看到了他的机器的分盘(C.D.E.F.G.等)在右边的屏幕中出现了,双击这个小图标,你就可以看到他的硬盘中的文件夹列表和文件,再通过用鼠标右键点击文件夹或文件,你就可以使用"复制","粘贴",删除","下载"等等功能了,你也可以上传一个文件给他远程打开,呵呵.如果你上传的是另一个木马,那他的机就又多中了一个马儿了..具体做什么自己想吧.去看看他在干什么吧,点击操作台上方"查看屏幕"按钮,图象格式处选"JPEG",(因为JPEG图象传输速度比BMP的传输速度要快),按确定,等一下一个小的屏幕就出来啦,这个就是对方的屏幕画面了,右键点击该小屏幕,在"自动跟踪"和"自动缩放"前打上钩,那么这个小屏幕就会跟随对方的屏幕变化而变化了.再去点击"命令控制台",看到各个命令类按钮,双击各个按钮会有不同的命令出了,你可以在"口令类命令"下的"历史口令"处查看他的QQ密码,上网密码等等,在"设置类命令"下的"服务器配置"中读取该冰河服务端的配置信息,也就是刚才阻档你连接的设置了的密码,要是对方有设置IP邮寄的话你也可以看到他的信箱号,用这个密码你或许能破了他的信箱(我用这个方法也真的破了好几个人的信箱哦,呵呵),你也可以修改了他的配置,换了你自己的密码和邮寄信箱.你也可以帮他的硬盘创建共享.以后他把冰河杀了你也可以用共享连接他啊!(等于给自己多留了个后门)其他功能就不说了,你自己慢慢去尝试吧!

扫描器的使用

扫描器的使用1.目的:了解扫描器为什么能入侵系统实验前准备:用到工具:●VMware虚拟机●流光扫描器(Fluxay 5.0)①启动VMware虚拟机:(双击桌面上的)②设置网络连接:选择【编辑虚拟机设置】→在弹出〖虚拟机设置中〗选择【以太网】→在右侧的〖网络连接〗项下选择第二项【NAT 使用一共享主机的IP地址】→选择【确定】③启动虚拟机:选择【启动该虚拟机】④开启共享:运行CMD,输入:Net share(看看开启了那些共享)注意出现的文字admin$c$ (是否有此三项)IPC$如果没有,需输入:Net share admin$Net share c$Net share IPC$民词解释:IPC$:(Internet Process Connection)是共享\"命名管道\"的资源(大家都是这么说的),它是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。

⑤查询虚拟机IP:运行CMD,输入:ipconfig注意出现的文字:IP Address. . . . . . . . . . . . : XXX.XXX.XXX.XXX(这就是这台虚拟机的IP)⑥设置连接向导(如果想让虚拟机上网):双击桌面上的IE浏览器,弹出【Internet 连接向导】→选择第三项【手动设置Internet连接或通过局域网(LAN)连接】→【下一步】→【通过局域网(LAN)连接】→【下一步】→【下一步】→【否】→【下一步】→【完成】扫描器是什么?扫描器是一种自动检测远程或本地主机安全性弱点的程序,它能够快速的准确的发现扫描目标存在的漏洞并提供给使用者扫描结果。

工作原理是扫描器向目标计算机发送数据包,然后根据对方反馈的信息来判断对方的操作系统类型、开发端口、提供的服务等敏感信息。

优点是不留痕迹(相对而言)目前比较流行的是流光、X-Sca n、Retin a、Supersca n……我们今天学习流光扫描器(Fluxay 5.0)流光功能强大,简单易用,我们以流光5来说明2.观察流光5的界面分别单击菜单栏上的各个按钮,观察其展开后的选项,民词解释:字典:流光用来猜解某些密码用的,你可以指定一个列表让其使用,比如用户名.你指定administrato r、guest、zhang、jzx、jsj……你把这些保存在一个文件里.这就是字典.注意:字典不是越大越好(最大不要超过100M)进行基本设置(1)系统设置………………【选项】→【系统设置】→①线程设置A 优先级(中等)B 线程数(几十)C 单词数/线程(不用设置)②端口(不用设置)民词解释:端口:在网络技术中,端口(Port)大致有两种意思:一是物理意义上的端口,比如,ADSL Modem、集线器、交换机、路由器用于连接其他网络设备的接口,如RJ-45端口、SC端口等等。

小榕软件 流光5 说明书

流 光 [V] 用户手册小榕软件2003年4月文档控制拟制: 小榕软件审核: 小榕标准化: 小榕读者:所有流光用户版本控制版本提交日期相关组织和人员版本描述V 1.0 2003-1-07 小榕软件文档建立V 1.1 2003-4-24 小榕软件文档修订目录1前言 (17)1.1 版本参照 (17)1.2 设计目标 (17)1.3 漏洞扫描 (17)1.3.1暴力破解 (17)1.3.2网络嗅探 (18)1.3.3渗透工具 (18)1.3.4字典工具 (18)1.3.5杂项工具 (18)1.4 申明 (18)1.5 限制 (18)1.6 联系方式 (19)2安装 (19)2.1 运行需要的基本环境 (19)2.2 安装 (19)3开始之前 (19)3.1 注册组件 (19)3.2 设置密钥 (20)3.3 安装本地扫描引擎 (20)3.4 安装本地嗅探引擎(需要网络适配器) (22)4快速使用指南 (23)4.1 界面说明 (23)4.2 漏洞扫描 (24)4.2.1启动 (25)4.2.2设置 (25)4.2.2.1 范围设置 (25)4.2.2.2 设置端口扫描 (26)4.2.2.3 设置POP3扫描 (27)4.2.2.4 设置FTP扫描 (28)4.2.2.5 设置SMTP扫描 (28)4.2.2.6 设置IMAP扫描 (29)4.2.2.7 设置Telnet扫描 (30)4.2.2.8 设置CGI扫描 (31)4.2.2.9 设置CGI扫描规则 (32)4.2.2.10 设置SQL扫描 (33)4.2.2.11 设置IPC扫描 (34)4.2.2.12 设置IIS扫描 (35)4.2.2.13 设置Finger扫描 (36)4.2.2.14 设置RPC扫描 (37)4.2.2.15 设置MISC扫描 (38)4.2.2.16 设置PlugIn扫描 (39)4.2.2.17 设置扫描选项 (40)4.2.3选择扫描引擎 (41)4.2.4其他 (43)4.3 暴力破解 (43)4.3.1介绍 (43)4.3.2参数设置 (44)4.3.2.1 设置主机 (44)4.3.2.2 设置用户 (45)4.3.2.3 设置密码 (47)4.3.3开始破解 (47)4.3.3.1 简单模式破解 (48)4.3.3.2 字典模式破解 (48)4.3.4停止破解 (48)4.3.5IPC(SMB)的破解 (49)4.3.5.1 枚举用户名 (49)4.3.5.2 IPC破解 (51)4.4 网络嗅探 (52)4.4.1安装 (52)4.4.2选择主机 (52)4.4.3设置嗅探参数 (53)4.4.4开始嗅探 (54)4.4.5终止 (56)5功能说明 (56)5.1 简单主机(漏洞)扫描 (56)5.2 高级漏洞扫描 (59)5.2.1设置指南 (60)5.2.2扫描的方式 (61)5.2.3扫描报告 (63)5.2.3.1 手工接收报告 (63)5.2.3.2 邮件报告 (66)5.2.3.3 解密报告 (66)5.2.4插件 (66)5.2.4.1 结构 (66)5.2.4.2 语法和命令 (67)5.2.4.3 例子 (67)5.3 暴力破解 (69)5.3.1设置技巧 (69)5.3.1.1 对一个网段的大范围扫描 (69)5.3.1.2 获得用户名 (72)5.3.2选项 (76)5.3.2.1 系统设置 (76)5.3.2.2 字典设置 (77)5.3.3字典和方案 (78)5.4 网络嗅探 (78)5.4.1说明 (78)5.4.2设置指南 (79)5.4.2.1 收集所有邮件信息 (80)5.4.2.2 收集所有邮件密码 (81)5.4.2.3 监听局域网内某一台主机的所有通讯 (82)5.4.3选项 (84)5.4.3.1 端口过滤的设置 (84)5.4.3.2 其他 (84)5.5 渗透工具 (85)5.5.1NTCMD (85)5.5.2SQLRCMD (85)5.5.3TCPRelay (86)5.5.4SRV (87)5.5.5BINDSHELL (87)5.5.6IPC种植者 (88)5.6 字典工具 (89)5.6.1产生字典 (89)5.6.1.1 设置 (90)5.6.1.2 选项 (91)5.6.1.3 保存文件 (92)5.6.1.4 高级选项 (93)5.6.1.5 保存方案 (94)5.6.1.6 产生字典 (94)5.6.2字典的规则 (95)5.7 杂项工具 (96)5.7.1管理扫描引擎 (96)5.7.1.1 管理扫描引擎 (96)5.7.1.2 升级扫描引擎 (98)5.7.1.3 删除扫描引擎 (100)5.7.2管理嗅探引擎 (101)5.7.2.1 管理嗅探引擎 (101)5.7.3其他 (102)5.7.3.1 PCAnyWhere密码还原 (102)5.7.3.2 从UNIX密码文件提取用户名 (102)6功能列表 (102)6.1 文件功能 (102)6.1.1Advance Scan Wizzard (102)6.1.2New Project (103)6.1.3Open Project (103)6.1.4Save Project (103)6.1.5Save Project As (103)6.1.6Last Project (104)6.1.7Recent Result (SubMenu) (104)6.1.7.1 Recent Result (104)6.1.7.2 Make Report (104)6.1.8History Result (SubMenu) (104)6.1.8.1 History Result (104)6.1.8.2 Make Report (105)6.1.9Import Result (SubMenu) (105)6.1.9.1 Import Result (105)6.1.10Analysis Fluxay/FluxayShadow Result (SubMenu) (106)6.1.10.1 Fluxay/FluxShadowAnal&ysis (106)ResultReport (106)6.1.10.2 Make6.1.11Analysis Fluxay Sensor Result (SubMenu) (107)6.1.11.1 Fluxay Sensor Scan Histroy (107)6.1.11.2 Convert Fluxay Sensor PTR Files (109)6.1.12Open Report (109)6.1.13Exit (110)6.2 编辑功能 (110)6.2.1Edit (110)6.2.2Add (SubMenu) (110)6.2.2.1 Add Host (110)6.2.2.2 Add Host From List (111)6.2.2.3 Add User (111)6.2.2.4 Add User From List (111)6.2.2.5 Add Dictionary (111)6.2.2.6 Add Schedul (111)6.2.3Remove (SubMenu) (112)6.2.3.1 Remove User (112)6.2.3.2 Remove All User (112)6.2.3.3 Remove Current Host (112)6.2.3.4 Remove All Hosts (112)6.2.3.5 Remove Dictionary or Schedule (112)6.2.4Import (SubMenu) (113)6.2.4.1 Import From SMTP Host (113)6.2.4.2 Import From IPC$ Host (113)6.2.5Export (SubMenu) (113)6.2.5.1 Export to SQL Host (113)6.2.6Export to IPC Host (113)6.3 查看选项 (114)6.3.1Expand (114)6.3.2Collapse (114)6.3.3View Password (114)6.3.4Sort (114)6.3.5Refresh (115)6.4 扫描功能 (115)6.4.1Single Mode Scan (115)6.4.2Dictionary Mode Scan (115)6.4.3Restore From Break Poit (115)6.4.4Port Scan (116)6.4.5Detect Host OS (116)6.4.6Finger User (116)6.4.7Sun OS Finger Forward (116)6.4.8Sun Solaris FTP Verify User (116)6.4.9SMTP Expn User (117)6.4.10Ememurate IPC$ User (117)6.4.11Logon IPC$ Host (117)6.4.12Advance Scanning (117)6.4.13Base Scanning (118)6.5 系统选项 (118)6.5.1Connect Option (118)6.5.2System Option (118)6.5.3Dictionary Option (119)6.5.4Scanning Option (120)6.5.5Single Mode Option (121)6.5.6Ememurate IPC Option (122)6.5.7TCP Network Option (123)6.5.8Other (124)6.5.9Language (Disable) (124)6.5.10Reset Default Options (124)6.6 工具 (125)6.6.1Dictionary Tool (SubMenu) (125)6.6.1.1 Ultra Dictionary III - Fluxay Edition (125)6.6.1.2 Chinese PinYin Regula (125)6.6.1.3 English Regula (126)6.6.1.4 Combine Dictionary (127)6.6.1.5 Spilit Dictionary (128)6.6.1.6 Edit Schedule File (129)6.6.1.7 Filter (130)6.6.2NT/IIS Tools (SubMenu) (130)6.6.2.1 NT Pipe Remote Shell (130)6.6.2.2 IIS Remote Shell (131)6.6.2.3 IPC Planter (132)6.6.2.4 Download NT SAM (133)6.6.2.5 Upload NT SAM (133)6.6.3MSSQL Tools (SubMenu) (133)6.6.3.1 Remote Shell (133)6.6.4Define Mode File (SubMenu) (134)6.6.4.1 Scanning Single Mode File (134)6.6.4.2 IPC$ Single Mode File (135)6.6.4.3 IPC$ Force mode File (135)6.6.5Fluxay Sensor Tools (SubMenu) (135)6.6.5.1 Install Fluxay Sensor (135)6.6.5.2 Update Fluxay Sensor (135)6.6.5.3 Remove Fluxay Sensor (136)6.6.5.4 Manager Fluxay Sensor (137)6.6.6Remote Sniffer (SubMenu) (137)6.6.6.1 Install ARP Network Sniffer (137)6.6.6.2 Remote ARP Network Sniffer (137)6.6.6.3 Manager ARP Network Sniffer (137)6.6.7Misc Tools (SubMenu) (138)6.6.7.1 PCAnyWhere Password Decipher (138)6.6.7.2 Get Username Form UNIX Passwd File (138)6.6.7.3 Mail to Victim User (138)6.6.7.4 Set Encyption Key (138)6.7 帮助 (139)6.7.1Fluxay 5 User’s Manual (139)6.7.2Old User’s Manual (SubMenu) (139)6.8 关于 (139)6.8.1About netxeyes (139)6.8.2About Fluxay (139)6.8.3Fluxay Forum (140)6.8.4WebSite (140)6.8.5Check Update (140)6.8.6System BroadCast (140)7文件列表 (141)7.1 [ROOT_D IRECTORY] (141)7.1.1 2.suf (141)7.1.22a.dic (141)7.1.33a.dic (141)7.1.43n.dic (141)7.1.53n.suf (141)7.1.64n.dic (141)7.1.7brute.dic (141)7.1.8brute.ult (142)7.1.9chinese.dic (142)7.1.10Cracked.pwd (142)7.1.11exploit_cn.rule (142)7.1.12exploit_en.rule (142)7.1.13Flux.Log (142)7.1.14Fluxay5Beta2.exe (142)7.1.15IpcDetail.Inf (142)7.1.16IpcList.INI (143)7.1.17ipcsingle.ini (143)7.1.18Last.Flx (143)7.1.19Last.HIF (143)7.1.20Last.pwd (143)7.1.21libmySQL.dll (143)7.1.22MFC42.DLL (143)7.1.23MSVCP60.DLL (143)7.1.24Name.dic (144)7.1.25netxeyeslogo.jpg (144)7.1.26Normal.dic (144)7.1.27normal.suf (144)7.1.28ntcgi.dat (144)7.1.29NTCmd.exe (144)7.1.30NTLMAuth.dll (144)7.1.31password.Dic (144)7.1.32PipeCmd.exe (145)7.1.33Private.Key (145)7.1.34protocol.ini (145)7.1.35PubAuth.Key (145)7.1.36py.dic (145)7.1.37RHV.dll (145)7.1.38search.his (145)7.1.39ShowWeb.INI (146)7.1.40single.dic (146)7.1.41Single.INI (146)7.1.42sqlrcmd.exe (146)7.1.43System.Conf (146)7.1.44Sys_Month_Date.Dic (146)7.1.45Sys_Year.Dic (146)7.1.46uninstal.exe (146)7.1.47uninstal.ini (147)7.1.48unixcgi.dat (147)7.1.49Words.dic (147)7.2 E XPLOIT (147)7.2.17350wu-v5.tar.gz (147)7.2.2ADMmounted.tgz (147)7.2.3amd.c (147)7.2.4linx86_bind.c (147)7.2.5lsub.c (148)7.2.6oracle.exe (148)7.2.7rpc.autofsd.c (148)7.2.8rpcexpOK.exe (148)7.2.9rpc_cmsd.c (148)7.2.10sadmindex-sparc.c (148)7.2.11seclpd.c (148)7.2.12snmpxdmid.c (148)7.2.13sql2.exe (149)7.2.14statdx.c (149)7.2.15ttdbserver.c (149)7.2.16webdavx3.exe (149)7.2.17wu-ftp.tgz (149)7.2.18wuftp25.tar.gz (149)7.2.19local (Sub_Directory) (149)7.2.19.1 su.c (149)7.2.19.2 Sun Sparc (Sub Directory) (150)7.2.20wu-ftd (Sub_Directory) (150)7.3 F LUXAY S ENSOR (150)7.3.1Anything.INI (150)7.3.2brute.dic (150)7.3.3brute.ult (150)7.3.4ControlService.exe (151)7.3.5FluxaySensor.exe (151)7.3.6libmySQL.dll (151)7.3.7Name.dic (151)7.3.8Normal.dic (151)7.3.9NTLMAuth.dll (151)7.3.10password.Dic (151)7.3.11pskill.exe (151)7.3.12RHV.dll (152)7.3.13single.dic (152)7.3.14Sys_Month_Date.Dic (152)7.3.15Sys_Year.Dic (152)7.3.16Words.dic (152)7.3.17Plugins (Sub_Directory) (152)7.3.17.1 fpe2k.flux (152)7.3.17.2 iiswebdav.flux (152)7.3.17.3 nullprinter.flux (152)7.3.17.4 qpop.flux (153)7.3.17.5 sunftpcwd.flux (153)7.3.17.6 w2krpc.flux (153)7.3.18Reports (Sub_Directory) (153)7.4 H ELP (153)7.4.1faq.mht (153)7.4.2fluxay4.html (153)7.4.3Fluxay46.mht (153)7.4.4form.mht (153)7.4.5http.mht (154)7.4.6index.html (154)7.4.7ipc.mht (154)7.4.8plugin.html (154)7.4.9remote.mht (154)7.4.10result.html (154)7.4.11sql.mht (154)7.4.12 1.27 (Sub_Directory) (154)7.4.13image (Sub_Directory) (155)7.5 OCX (155)7.5.1HexEdit.ocx (155)7.5.2register.bat (155)7.5.3unregister.bat (155)7.6 P LUGINS (155)7.6.1.1 fpe2k.flux (155)7.6.1.2 iiswebdav.flux (155)7.6.1.3 nullprinter.flux (155)7.6.1.4 qpop.flux (155)7.6.1.5 sunftpcwd.flux (156)7.6.1.6 w2krpc.flux (156)7.7 R EPORTS (156)7.7.1IPFrom-IPEnd.html (156)7.7.2IPFrom-IPEnd.PTR (156)7.7.3netxeyeslogo.jpg (156)7.8 S ETUP N ET C ORE (156)7.8.1Sys (Sub_Directory) (156)7.8.1.1 NetCore.exe (156)7.8.1.2 npf.sys (156)7.8.1.3 packet.dll (156)7.8.1.4 pthreadVC.dll (157)7.8.1.5 wpcap.dll (157)7.9 S QL R CMD (157)7.9.1SqlRCmd_Express (Sub_Directory) (157)7.9.2SqlRCmd_Normal (Sub_Directory) (157)7.10 T OOLS (157)7.10.1IIS5Hack.exe (157)7.10.2NETSVC.EXE (157)7.10.3NTLM.EXE (157)7.10.4PSKILL.EXE (158)7.10.5RunAsEx.exe (158)7.10.6sql2.exe (158)7.10.7SRV.EXE (158)1前言1.1版本参照此说明是参照流光5测试版2(Fluxay5 Beta2)的英文版编写,对于版本语言不同和将来的更新而造成和此说明不一致的地方,恕不另行通知。

智云smooth 5s 说明书

此PDF电子文档支持以下功能**需阅读软件支持,以AdobeReader为例。

SMOOTH 5S说明书Z H I Y U N -C N -v 1 . 0 0Contents■■产品清单产品清单■ (1)■■认识SMOOTH■5S认识SMOOTH■5S■ (3)■■电池及充电说明电池及充电说明■ (4)■■安装及调平安装手机■ (5)安装补光灯■ (6)平衡调节■ (7)■■稳定器的使用控制按键/指示灯/接口说明■ (8)工作模式说明■ (11)手调定位■ (14)快速待机■ (15)收纳■ (15)■■APP的使用下载APP■ (16)如何连接■ (16)APP主要功能介绍■ (17)■■固件升级与校准固件升级■ (18)校准方法■ (20)■■参数说明■■免责声明与警告阅读提示■ (24)警告■ (24)安全操作指引■ (24)■■保修卡质保期限说明■ (26)质保不包括■ (26)为获得智云(ZHIYUN)质保服务,请按下列步骤操作■ (26)■■联络卡产品清单使用本产品前,请仔细检查产品包装内是否包含以下所有物品,若有缺失,请联系客“*”■代表购买SMOOTH■5S手机智能云台■COMBO套装包含此配件。

认识SMOOTH 5S认识SMOOTH 5S2.跟焦/变焦滚轮3.跟焦/变焦切换键4.手柄5.三脚架6.手机供电接口7.手机夹8.横滚轴臂9.横滚轴锁紧旋钮10.横滚轴电机11.指示灯/控制面板12.俯仰轴电机13.俯仰轴锁紧卡扣14.横滚轴锁紧卡扣16.电源键17.■FN按键18.手机夹旋转轴19.俯仰臂内置补光灯20.航向臂21.航向轴电机22.航向轴锁紧开关23.■Type-C充电■/■固件升级接口24.扳机键25.挂绳口26.■鳞甲SMOOTH■5S磁吸补光灯(购买SMOOTH■5S手机智能云台■COMBO 套装包含此配件)电池及充电说明电池及充电说明SMOOTH■5S采用内置电池,首次使用前,请先给SMOOTH■5S充满电以激活电池,保证产品顺利使用。

实验报告

安全扫描技术实验报告班级:成绩:学号:姓名:【实验名称】实验一、冰河木马的使用【实验目的】通过使用冰河木马,理解和掌握木马的传播和运行机制;掌握相关技巧,学会防御木马知识,加深对木马的安全防范意识。

【实验内容】安装、卸载冰河木马。

【实验环境】两台Windows 2000/2003/XP或更高级别的Windows操作系统。

冰河 6.0文件列表文件:G_server.exe(181 KB)、G_Client.exe(451 KB)【实验步骤】(实验前最好将两台实验计算机上的防火墙和病毒程序全关闭)冰河木马的使用:1、在服务器计算机上运行冰河服务器程序G_Server.exe。

通过DOS 状态下的netstat-an命令来观察服务器计算机的反应。

方法是在服务器计算机上桌面单击“开始”→“运行”,输入“cmd”,出现DOS 界面后,在命令提示符下输入“netstat-an”。

观察网络连接情况,注意观察7626端口是否开放。

2、在客户端,打开G_Client.exe文件。

客户端执行的工具栏中各模块功能如下:添加主机、删除主机、自动搜索、查看屏幕、屏幕控制。

冰河信使、升级1.2版本、修改远程配置、配置本地服务器程序。

3、单击控制端工具栏中的“添加主机”,弹出相应的添加计算机界面。

4、在“显示名称”一栏中填入显示主界面的名称,如test。

在“主机地址”一栏里填入服务器端主机的IP地址,如:“59.64.158.201”。

在“访问口令”一栏里填入每次访问主机的密码,本实验不用密码所以“空”即可。

在“监听端口”一栏里填入冰河默认的监听端口7626,控制端口也可以修改它,以绕过防火墙。

5、单击“确定”,即可看到冰河控制端上添加了名为“test”的主机。

单击“test”,在右边出现如:“C:、D:、E:、F:”等的盘符是,表明控制端已经成功与被控制端连接,可以进行控制了。

6、这时可以对工具栏里的各项功能进行操作了,如在工具栏里单击“冰河信使”按钮就会出现相应的界面。

最新最好超级黑客软件流光5教程

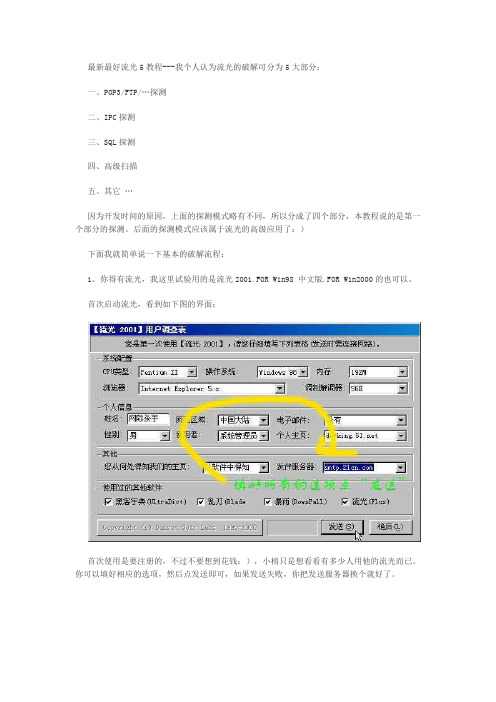

最新最好流光5教程---我个人认为流光的破解可分为5大部分:一、POP3/FTP/…探测二、IPC探测三、SQL探测四、高级扫描五、其它…因为开发时间的原因,上面的探测模式略有不同,所以分成了四个部分,本教程说的是第一个部分的探测。

后面的探测模式应该属于流光的高级应用了:)下面我就简单说一下基本的破解流程:1、你得有流光,我这里试验用的是流光2001.FOR Win98 中文版.FOR Win2000的也可以。

首次启动流光,看到如下图的界面:首次使用是要注册的,不过不要想到花钱:),小榕只是想看看有多少人用他的流光而已。

你可以填好相应的选项,然后点发送即可,如果发送失败,你把发送服务器换个就好了。

因为重装系统,我也不知道我发了多少次了:(。

如果不想注册,就稍等下面的进度条走完,点稍后即可。

如上图:2、找个站点,我选的是中华网的主页空间(),探测方式:FTP。

有人常问扫描端口有什么用,其实作用就是你知道他提供了什么服务,然后可以采取相应的探测方式来获得PASS了:)我们知道主页几乎都用的FTP上传,我们这次就用来测试一堆用户名,看看有没有弱智的密码,呵呵,如果有 这样的,也不妨霸占为己有:)3、加入要破解的站点名称:右键单击FTP主机→编辑→添加→输入 →确定!4、加入用户名:我们要破解的是一堆用户名,所以要加入用户名的列表文件!我们就加入流光目录下的Name.dic :)右键单击刚才添加的主机: → 编辑→ 从列表中添加→ Name.dic → 打开然后会有“用户已存在列表中”的提示,我们选中“不再提示” → 确定。

如下图:用户名太多,我们可以用点主机前面的“—”号把用户列表缩起来,如下图:大家注意名字前面的小框中必须有√要是没有就无法探测了。

5、有了用户名,我们就可以进行探测了,大家会想到怎么不用密码?其实流光有个简单模式的探测,也就是用内置的密码”:“123456”和“用户名”来进行探测,因为这样的密码是使用频率最高的:)当然你可以修改这个简单模式的文件,加入你认为弱智的密码。

制作流光溢彩文字动画 AE形状图层与渐变填充技巧讲解

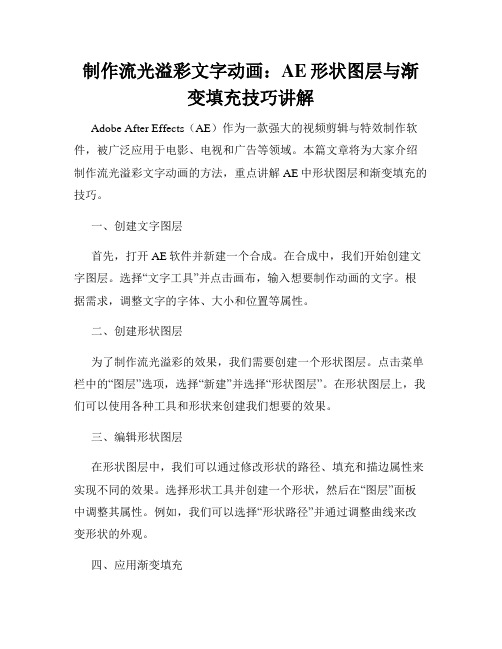

制作流光溢彩文字动画:AE形状图层与渐变填充技巧讲解Adobe After Effects(AE)作为一款强大的视频剪辑与特效制作软件,被广泛应用于电影、电视和广告等领域。

本篇文章将为大家介绍制作流光溢彩文字动画的方法,重点讲解AE中形状图层和渐变填充的技巧。

一、创建文字图层首先,打开AE软件并新建一个合成。

在合成中,我们开始创建文字图层。

选择“文字工具”并点击画布,输入想要制作动画的文字。

根据需求,调整文字的字体、大小和位置等属性。

二、创建形状图层为了制作流光溢彩的效果,我们需要创建一个形状图层。

点击菜单栏中的“图层”选项,选择“新建”并选择“形状图层”。

在形状图层上,我们可以使用各种工具和形状来创建我们想要的效果。

三、编辑形状图层在形状图层中,我们可以通过修改形状的路径、填充和描边属性来实现不同的效果。

选择形状工具并创建一个形状,然后在“图层”面板中调整其属性。

例如,我们可以选择“形状路径”并通过调整曲线来改变形状的外观。

四、应用渐变填充在形状图层中,我们可以使用渐变填充来给形状添加流光溢彩的效果。

选择形状图层并在“图层”面板中找到“填充”选项。

点击“填充”旁边的方框,选择“渐变”。

然后,我们可以调整渐变的颜色、角度和起止位置等属性。

五、制作动画效果完成形状图层的编辑后,我们可以开始制作动画效果。

选择文字图层并在“图层”面板中找到“蒙版”选项。

点击“蒙版”旁边的方框,选择我们之前创建的形状图层作为蒙版。

六、调整动画属性在蒙版设置完成后,我们可以对动画属性进行调整。

选择文字图层并在“图层”面板中找到“内容”选项。

点击“内容”旁边的方框,选择“蒙版路径”。

然后,我们可以通过调整蒙版路径的关键帧来控制动画效果的变化。

七、自定义动画效果如果想要进一步增强动画效果,我们可以尝试自定义动画属性。

例如,可以添加形状变化效果,使文字在流光溢彩中逐渐变形或改变颜色。

选择文字图层并在“图层”面板中找到“效果”选项。

黑客必备软件

SMBCrack 是小榕为流光5开发的测试原型,和以往的SMB(共享)暴力破解工具不同,没有采用系统的API,而是使用了SMB的协议。Windows 2000可以在同一个会话内进行多次密码试探 ... 《入侵全攻略》

/////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////

**************************************************************************************

SQL2.exe SQL蠕重听过吧,就是的这个漏洞!

NetScanTools 一款功能强大的网络工具包...(英文版)

独裁者 DDOS 工具, 此软件太厉害,千万不可烂用,否则可能进监狱!

LocatorHack.exe MS Locator!formQueryPacket.wcscpy 远程溢出工具与webdav漏洞一样厉害。Microsoft Windows Locator服务远程缓冲区溢出漏洞

TFTPD32.exe 图形化的TPTP工具,做黑客这样的工具都没有,说不过去!

Xdebug ey4s大哥写的windows 2000 kernel exploit,有了它提升权限就简单了!

代理之狐 可得到最新代理,用于隐藏真实IP,不过,有能力最好自己在肉机上做个代理安全!

HackerDicBuilder 本软件属于一款字典制作工具,根据国人设置密码的习惯,利用线程技术,生成字典文件 ... (中文版) 多位朋友点播

使用流光Fluxay5综合扫描工具并分析结果

任务二:使用流光Fluxay5综合扫描工具并分析结果各部份功能:1: 暴力破解的设置区域2:控制台输出3:扫描出来的典型漏洞列表4:扫描或者暴力破解成功的用户帐号5:扫描和暴力破解的速度控制6:扫描和暴力破解时的状态显示7:中止按钮8:探测记录查找选择“文件(F)”→“高级扫描向导(W)”可打开高级扫描向导,设置扫描参数。

扫描结束后,流光会自动打开HTML格式的扫描报告,而且还把可利用的主机列在流光界面的最下方,如图1所示。

图1单击主机列表中的主机便可以直接对目标主机进行连接操作,如图2所示。

图2除了使用“高级扫描向导”配置高级扫描外,还可以在探测菜单中直接选取高级扫描工具设置:分组角色:学生A、学生B互相扫描对方主机。

实验步骤:(1)开放FTP服务,允许匿名连接。

(2)打开流光FLUXAY5工具,使用“高级扫描向导”进行设置,使其能对同组学生主机的全部端口、服务、漏洞、所有用户等进行全面的扫描。

(3)仔细观察扫描结果,分析同组学生主机上存在的各种漏洞。

(4)根据扫描结果分析FTP漏洞:如结果显示有漏洞,则利用“流光”提供的入侵菜单进行FTP连接,尝试上传或下载文件。

(5)根据扫描结果分析IPC$漏洞:IPC是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。

利用IPC$,连接者可以与目标主机建立一个空连接而无需用户名和密码,从而可以得到目标主机上的用户列表,并可能破解用户密码。

IPC$相关命令:1.建立和目标的ipc$连接命令:net use \\目标IP\ipc$ “密码”/user:“ADMIN”(管理员账号),如:net use \\192.168.27.128\ipc$“”/user:"administrator"2.映射网络驱动器命令(将目标主机的盘映射到本地磁盘):net use 本地盘符\\目标IP\盘符$,如:net use z:\\192.168.27.128\c$3.和目标建立了ipc$后,则可直接用IP加盘符加$访问。

流光5.0的使用方法

流光5.0的使用方法1:流光概述流光,这款工具可以让一个只会点击鼠标的人成为专业的黑客,这样说一点也不夸张。

它可以探测POP3,FTP,HTTP,PROXY,FROM,SQL,SMTP,IPC,等各种漏洞。

并针对个中漏洞设计不同的破解方案。

2:流光使用:步骤1:打开高级扫描向导设置扫描参数“文件”--}“高级扫描向导”--}在“起始”/“结束”位置填入,你要扫描的IP段。

--}在“ 目标系统”中选择你要检测的操作系统。

--}在“获取主机名”、“PING检查”前面打勾--}在“检测项目”中选择“全选”--}然后单击“下一步”选择“标准端口扫描”说明:“标准断口”只对常见的断口进行扫描。

“自定义”可以自己定义进行扫描。

--}然后单击“下一步” 设置好所有检测项目后点击“下一步”--}在选择主机界面选择“本地主机”使用本地主机进任务扫描。

步骤2:单击“开始”扫描过程中要想停止选择“取消”不过要等一段时间。

步骤3:查看扫描报告。

扫描结束之后给出“HTLM”格式的报告方法二:一、POP3/FTP/…探测二、IPC探测三、SQL探测四、高级扫描五、其它…因为开发时间的原因,上面的探测模式略有不同,所以分成了四个部分,本教程说的是第一个部分的探测。

后面的探测模式应该属于流光的高级应用了:)流光的IPC探测:一、目的和任务:1、用流光的IPC探测获得一台NT主机的管理权限,并将这台主机做成一个跳板/代理。

2、学习IPC探测的相关知识。

二、探测流程:1、你得有流光,我这里试验用的是流光2001.FOR Win2000 中文版。

FOR Win98的不可以。

因为IPC连接功能是NT/ 2000提供的功能。

而且流光FOR 2K 要求你的操作系统得是NT/2000,否则流光启动会失败!什么是IPC:IPC是指"InterProcess Communications",准确的说是ipc$,是默认的在系统启动时的admin 共享。

扫描器流光FLUXAY5的使用方法

一、新增功能流光IV的高级扫描是和以前版本相比增加的最重要功能之一,包括了如下扫描功能:PORTS(常用端口、自定义端口)POP3(Banner、特定版本漏洞、暴力模式)FTP(Banner、特定版本漏洞、暴力模式)SMTP(Banner、特定版本漏洞、暴力模式)IMAP(Banner、特定版本漏洞、暴力模式)TELNET(Banner、特定版本漏洞)CGI(Banner、Unix/NT自动识别、ErrorPage检测、规则库可手工加入)SQL(通过漏洞扫描、暴力模式)IPC(NETBIOS)(获得用户列表、共享列表、暴力模式)IIS(IIS漏洞)FINGER(Finger漏洞扫描)RPC(Unix Finger漏洞扫描,获得用户列表)MISC(Bind 版本、MySql弱密码扫描)PLUGIN(可以方便地增加对某种类型漏洞的扫描)流光IV和以往版本相比增加(修改)了如下功能:IIS Remote Shell (修改, Remote Execute A-F)IPC Pipe Remote Shell (新增)IPC 植入者(新增)SQL Remote Shell (修改)PC AnyWhere 解码(新增)支持HTTP Basic/Negotiate/NTLM方式认证 (新增)IPC探测(修改)IMAP探测(新增)二、基本使用方法从[探测]->[高级扫描功能]启动。

1、设定扫描的范围起始地址/结束地址:需要扫描的IP地址范围。

目标系统:ALL-所有系统NT-NT/2000系统 UNIX-UNIX系统,根据选择的不同下面的[检测项目]将会有不同设置。

获取主机名:获取主机的名称。

检测项目:选择需要扫描的项目,根据选择的不同表单会有所不同。

2、端口扫描标准端口扫描:包括常用的服务端口扫描自定端口扫描:范围从1-655343、POP3扫描获取POP3版本信息:取得Banner尝试猜解用户:根据[选项]中的设置对常见用户名进行暴力模式猜解。

CameraFV-5相机教程

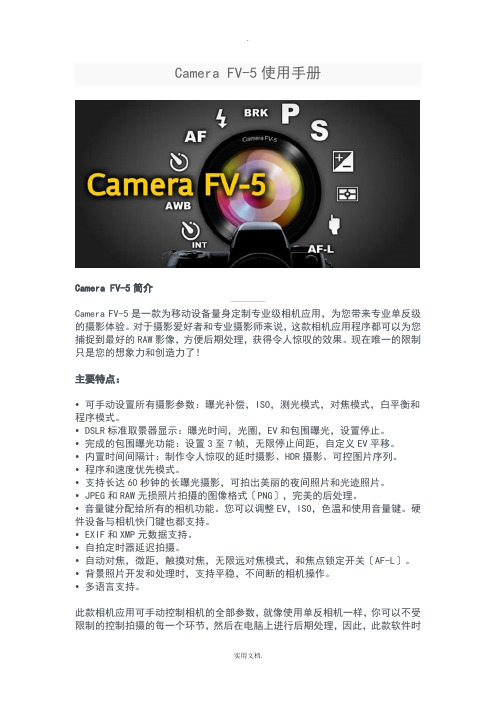

Camera FV-5使用手册Camera FV-5简介Camera FV-5是一款为移动设备量身定制专业级相机应用,为您带来专业单反级的摄影体验。

对于摄影爱好者和专业摄影师来说,这款相机应用程序都可以为您捕捉到最好的RAW影像,方便后期处理,获得令人惊叹的效果。

现在唯一的限制只是您的想象力和创造力了!主要特点:•可手动设置所有摄影参数:曝光补偿,ISO,测光模式,对焦模式,白平衡和程序模式。

•DSLR标准取景器显示:曝光时间,光圈,EV和包围曝光,设置停止。

•完成的包围曝光功能:设置3至7帧,无限停止间距,自定义EV平移。

•内置时间间隔计:制作令人惊叹的延时摄影、HDR摄影、可控图片序列。

•程序和速度优先模式。

•支持长达60秒钟的长曝光摄影,可拍出美丽的夜间照片和光迹照片。

•JPEG和RAW无损照片拍摄的图像格式〔PNG〕,完美的后处理。

•音量键分配给所有的相机功能。

您可以调整EV,ISO,色温和使用音量键。

硬件设备与相机快门键也都支持。

•EXIF和XMP元数据支持。

•自拍定时器延迟拍摄。

•自动对焦,微距,触摸对焦,无限远对焦模式,和焦点锁定开关〔AF-L〕。

•背景照片开发和处理时,支持平稳,不间断的相机操作。

•多语言支持。

此款相机应用可手动控制相机的全部参数,就像使用单反相机一样,你可以不受限制的控制拍摄的每一个环节,然后在电脑上进行后期处理,因此,此款软件时绝不会让您错过每一个拍摄时机,它能为您带来与数码单反相同的拍摄体验。

*长时间曝光图像分辨率降低到2或1 MP*无损PNG储蓄是一种内存密集型操作。

某些设备可能需要为Camera FV-5升级内存,以便有充足的内存保存PNG格式。

*触摸对焦现在可以在Android 4.0+设备上运行。

Android 2.x一下,仅适用于摩托罗拉,HTC和NVIDIA®〔英伟达™〕相机驱动程序,还有一些三星的驱动程序或其他。

使用手册Camera FV-5为尽可能接近传统单反相机而设计,因此所有摄影参数如单反上的硬件按钮一样,可以在触摸屏幕与上控制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、新增功能流光IV的高级扫描是和以前版本相比增加的最重要功能之一,包括了如下扫描功能:PORTS(常用端口、自定义端口)POP3(Banner、特定版本漏洞、暴力模式)FTP(Banner、特定版本漏洞、暴力模式)SMTP(Banner、特定版本漏洞、暴力模式)IMAP(Banner、特定版本漏洞、暴力模式)TELNET(Banner、特定版本漏洞)CGI(Banner、Unix/NT自动识别、ErrorPage检测、规则库可手工加入)SQL(通过漏洞扫描、暴力模式)IPC(NETBIOS)(获得用户列表、共享列表、暴力模式)IIS(IIS漏洞)FINGER(Finger漏洞扫描)RPC(Unix Finger漏洞扫描,获得用户列表)MISC(Bind 版本、MySql弱密码扫描)PLUGIN(可以方便地增加对某种类型漏洞的扫描)流光IV和以往版本相比增加(修改)了如下功能:IIS Remote Shell (修改, Remote Execute A-F)IPC Pipe Remote Shell (新增)IPC 植入者(新增)SQL Remote Shell (修改)PC AnyWhere 解码(新增)支持HTTP Basic/Negotiate/NTLM方式认证(新增)IPC探测(修改)IMAP探测(新增)二、基本使用方法从[探测]->[高级扫描功能]启动。

1、设定扫描的范围▪起始地址/结束地址:需要扫描的IP地址范围。

▪目标系统:ALL-所有系统NT-NT/2000系统UNIX-UNIX系统,根据选择的不同下面的[检测项目]将会有不同设置。

▪获取主机名:获取主机的名称。

▪检测项目:选择需要扫描的项目,根据选择的不同表单会有所不同。

2、端口扫描▪标准端口扫描:包括常用的服务端口扫描▪自定端口扫描:范围从1-655343、POP3扫描▪获取POP3版本信息:取得Banner▪尝试猜解用户:根据[选项]中的设置对常见用户名进行暴力模式猜解。

4、FTP扫描▪获取FTP版本信息:取得Banner▪尝试匿名登陆:测试FTP服务器能否匿名登陆▪尝试猜解用户:根据[选项]中的设置对常见用户名进行暴力模式猜解。

5、SMTP扫描▪获取SMTP版本信息:取得Banner▪EXPN/VRFY扫描:通过SMTP的EXPN/VRFY验证用户是否存在。

6、IMAP扫描▪获取IMAP版本信息:取得Banner▪尝试猜解用户帐号:根据[选项]中的设置对常见用户名进行暴力模式猜解。

7、TELNET扫描获取TELNET版本信息:取得Banner 8、CGI扫描▪获取WWW版本信息:取得Banner▪根据版本决定采用NT或者UNIX方式:根据www的版本信息,在扫描的时候自动选择NT规则库或者UNIX规则库。

▪支用HTTP 200/502有效:为了避免不必要的误报,只有HTTP返回200(OK)/502(Gateway Error)才认为有效。

流光IV中CGI扫描采用了Error_Page陷阱检测技术,使得一些采用了Error_Page 的主机也能够被正常扫描到,这一点是目前几乎所有的CGI扫描器所不具备的。

9、CGI Rule设置▪类型选择:可以选择ALL、NT、UNIX,如果在[CGI]中选择了[根据版本决定采用NT或者UNIX方式]此项通常无需更改。

▪漏洞列表:默认扫描列表中的所有规则(全部选中),也可以根据需要只对某一个漏洞或者某几个漏洞进行扫描(仅选择需要的规则即可)。

CGI规则可以根据需要自行扩展,扩展的方法见[CGI规则的扩展]一节。

10、SQL▪尝试通过漏洞获得密码:根据IIS的漏洞获得SQL的连接密码。

▪对SA密码进行猜解:根据[选项]中的设置对SA密码进行暴力模式破解。

11、IPC▪空连接(NULL Session)扫描:尝试和远程主机建立空连接,所谓空连接就是创建一个用户名和密码都为空的访问令牌。

▪扫描共享资源:扫描网络中的共享资源。

共享资源在98/ME/NT/2000中都存在,所不同的在于访问98/ME中共享资源通常无需提供任何凭证(也就是任何人都可以访问);访问NT/2000中的共享资源通常需要提供一个访问凭证(即需要有一个用户名和密码)。

流光IV会对这两种不同的资源进行区分。

▪尝试获取用户名:NT/2000在默认安装的情况下可以通过空连接获取目标主机的用户名。

▪尝试对获取的用户名进行猜解:对获得用户名根据[选项]中的设置进行暴力模式破解。

NT在通过IPC建立连接的时候,在同一时间只允许和一台主机建立一个连接,这样以来多线程就毫无用处。

不过如果NT如果同时提供了MSFTP服务就可以通过FTP对用户进行告诉猜解(因为FTP没有同一时间只允许一个连接的限制),流光IV可以自动根据情况选择IPC或者FTP模式的猜解。

▪仅对Administrators组进行猜解:对获得的用户名进行判断,仅仅对属于Administrators组的用户进行上述猜解。

12、IIS▪Unicode编码漏洞:尝试6种方法(Remoe Execute A-F)扫描Unicode编码漏洞。

▪FrontPage扩展:扫描是否安装了Frontpage扩展。

如果安装了Frontpage扩展,也可以采用HTTP扫描中的NTLM模式对NT系统帐号进行高速猜解。

共享资源在98/ME/NT/2000中都存在,所不同的在于访问98/ME中共享资源通常无需提供任何凭证(也就是任何人都可以访问);访问NT/2000中的共享资源通常需要提供一个访问凭证(即需要有一个用户名和密码)。

流光IV会对这两种不同的资源进行区分。

▪尝试获取SAM文件:NT/2000的密码文件存在于SAM文件中,如果获得了SAM文件就可以在本地利用L0pht(下载)进行破解。

▪尝试获取PcAnyWhere密码文件:尝试获取PcAnyWhere密码文件,获得后,可以用流光IV中工具进行解码(不是暴力破解)。

13、Finger▪扫描Finger功能:利用Finger功能可以测试某个用户是否存在。

▪对Sun OS尝试获得用户列表:Sun OS的Finger功能由一个特点,可以列出最近登陆的用户名。

在FTP/POP3/IMAP扫描中也会首先进行Finger的测试,如果测试成功就会用获得用户名列表来代替[选项]中的用户名字典。

14、RPC扫描RPC服务:扫描RPC服务,得到服务的ID的信息。

UNIX中的RPC是漏洞比较多的服务之一,特别是SunOS。

15、MISC▪BIND版本扫描:扫描BIND服务,得到版本信息。

▪猜解MySQL密码:MySQL是UNIX中一种很常见的免费数据库(一般国内常见的模式是NT+IIS+MSSQL/UNIX+Apache+MySQL),得到了MySQL的密码就可以查阅数据库中的所有内容。

16、PLUGINS▪类型:ALL、NT、UNIX。

▪PlugIn列表:列出当前安装的所有PlugIn的信息。

流光IV中的PlugIn是一项很有用的功能,可以很方便地利用现有流光的扫描框架进行扩展。

关于Plugin的具体信息,请参见[如何编写流光IV的插件]。

17、选项▪猜解用户名字典:设置扫描中采用的用户字典,适用于POP3/FTP/IMAP/SQL/MYSQL。

▪猜解密码字典:设置扫描中采用的密码字典,适用于POP3/FTP/IMAP/SQL/MYSQL。

▪保存扫描报告:扫描的报告,采用HTML格式。

▪并发线程数目:默认80,可以根据情况增减,如果线程数目越大速度越快但是越容易误报和漏报。

▪网络选项:设置TCP参数▪TCP连接超时:建立TCP连接时的超时设置,默认10秒(10000毫秒)▪TCP数据超时:收发数据时的超时设置如果建立连接或收发数据时出现了超时,则说明连接/收发数据失败。

通常TCP超时设置小,扫描速度就越快,但是就越容易漏报。

如果设置太大,扫描的速度会变慢,但是漏报就比较少。

具体的设置,需要根据自己的的网络状况决定。

一、可以直接测试的部分流光IV高级扫描完成后,会产生一个扫描报告,此外一部分扫描结果也会在界面上得到直接的反映。

1、IPC对于IPC的扫描结果,可以直接在上面点左键,出现[连接...]字样,选择执行。

这时出现了NTCMD的界面,NTCMD如果连接成功具有System权限,可以执行命令,例如创建帐号等。

关于IPC的更多信息请参见[流光2000IPC使用说明]。

2、SQL选择[连接...]出现SQL Shell的界面。

如果没有安装SQL Server,那么对方主机必须允许建立空连接才能够连接成功(默认安装Express版,所以首先需要安装SqlRcmd Normal版,在SqlRcmd\Normal中)。

为了让流光IV的SQL扫描发挥最大作用,建议安装SQL Server。

通常情况下,SQLCMD具有System权限,可以执行命令。

如果SQL Server是以用户身份启动,那么就具有启动用户身份的权限。

如果需要将数据库的数据导出,通常需要安装SQL Server。

3、FTP同上述方法,流光IV会自动调用系统的FTP程序。

4、IIS Remote Execute -X选择[连接...],出现一个设置的对话框如果在使用中出现问题,请取消选择[允许IIS检测CMD]。

通常情况下IIS Remote Execute具有IUSR_ComputerName帐号权限。

5、Remote FTP PCAnyWhere密码文件使用此功能必须首先拥有一个具有写权限的FTP服务器,以便流光IV将密码文件上传。

出现上传FTP服务器设置的对话框。

如果上传失败(流光IV本身不能确认是否上传成功),请选择[禁止IIS检测CMD]。

上传成功之后,就可连接到自己指定的FTP的服务器,将文件下载到本机,利用流光IV中PCAnyWhere解码工具解码。

这样就可以通过PCAnyWhere连接管理远程主机了。

6、FrontPage 扩展如果扫描到FrontPage扩展,也可以用来暴力破解NT系统帐号(当然这种方法没有直接通过MSFTP快)。

(1)、首先通过IPC得到用户列表(具体方法参见[流光2000IPC探测说明])(2)、加入HTTP主机注意后面的URL不要敲错。

(3)、从IPC主机导入(4)、选择需要探测的用户(5)、加入字典后开始扫描注意在HTTP的NTLM和Negotiate模式中只能开启一个线程。

7、IIS5 .Printer可以使用IIS5Hacker测试。

二、其他部分1、IPC种植者如果获得了NT/2000机器的Administrators组的密码,也可以通过IPC种植者上传和执行程序(利用Schedule服务和IPC管道)。