tcpdump抓包并保存成cap文件

Linux下抓包工具tcpdump应用详解

TCPDUMP简介在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。

sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。

对于网络管理人员来说,使用嗅探器可以随时掌握网络的实际情况,在网络性能急剧下降的时候,可以通过sniffer 工具来分析原因,找出造成网络阻塞的来源。

对于网络程序员来说,通过sniffer工具来调试程序。

用过windows平台上的sniffer工具(例如,netxray和sniffer pro软件)的朋友可能都知道,在共享式的局域网中,采用sniffer工具简直可以对网络中的所有流量一览无余!Sniffer 工具实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。

由于在共享式的网络中,信息包是会广播到网络中所有主机的网络接口,只不过在没有使用sniffer工具之前,主机的网络设备会判断该信息包是否应该接收,这样它就会抛弃不应该接收的信息包,sniffer工具却使主机的网络设备接收所有到达的信息包,这样就达到了网络监听的效果。

Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。

所以,今天我们就来看看Linux中强大的网络数据采集分析工具——TcpDump。

用简单的话来定义tcpdump,就是:dump the traffice on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。

作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。

顾名思义,TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。

它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。

tcpdump 命令参数

tcpdump 命令参数

tcpdump是一个非常重要的网络抓包工具,在网络故障排除、网络安全检测、网络协议开发等领域都有广泛应用。

tcpdump 命令参数决定了抓包的具体情况,下面介绍一些常用 tcpdump 命令参数的含义:

1. -i 参数:指定抓包的网络接口,如 -i eth0 表示抓取 eth0 网卡的数据包。

2. -n 参数:禁止将 IP 地址和端口号转换成名称,直接显示数字形式,能够加快抓包速度。

3. -s 参数:指定抓包时最大的数据包长度,如 -s 128 表示只抓取前 128 个字节的数据包。

4. -w 参数:将抓取到的数据包保存到文件中,如 -w capture.pcap 表示将抓取数据包保存到 capture.pcap 文件中。

5. -A 参数:以 ASCII 码形式显示数据包的内容,能够查看数据包的具体内容。

6. -v 参数:显示抓包的详细信息,包括每个数据包的时间戳、协议类型、源 IP 地址和目的 IP 地址等。

7. host 参数:指定抓取某个主机的数据包,如 host

192.168.1.1 表示只抓取与该主机相关的数据包。

8. port 参数:指定抓取某个端口的数据包,如 port 80 表示只抓取与 HTTP 协议相关的数据包。

9. tcp、udp 参数:指定抓取某个协议类型的数据包,如 tcp 表

示只抓取 TCP 协议相关的数据包。

10. -c 参数:指定抓取的数据包数量,如 -c 100 表示只抓取前 100 个数据包。

以上是常用的 tcpdump 命令参数,通过灵活使用这些参数能够让 tcpdump 更好地满足各种抓包需求。

tcpdump命令

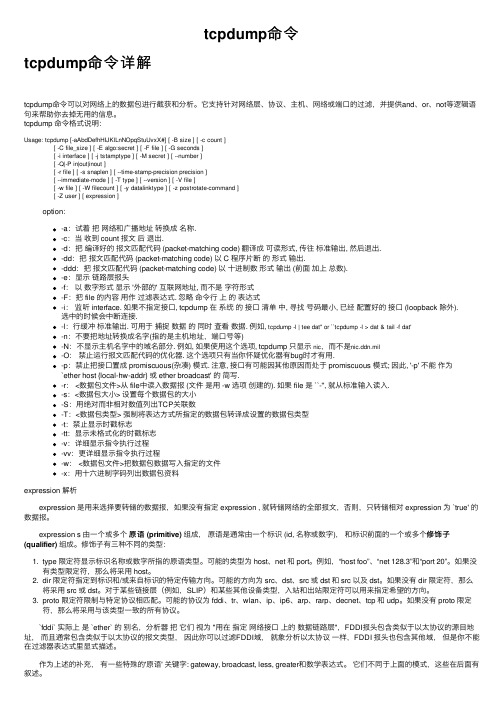

tcpdump命令tcpdump命令详解tcpdump命令可以对⽹络上的数据包进⾏截获和分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

tcpdump 命令格式说明:Usage: tcpdump [-aAbdDefhHIJKlLnNOpqStuUvxX#] [ -B size ] [ -c count ][ -C file_size ] [ -E algo:secret ] [ -F file ] [ -G seconds ][ -i interface ] [ -j tstamptype ] [ -M secret ] [ --number ][ -Q|-P in|out|inout ][ -r file ] [ -s snaplen ] [ --time-stamp-precision precision ][ --immediate-mode ] [ -T type ] [ --version ] [ -V file ][ -w file ] [ -W filecount ] [ -y datalinktype ] [ -z postrotate-command ][ -Z user ] [ expression ]option:-a:试着把⽹络和⼴播地址转换成名称.-c:当收到 count 报⽂后退出.-d:把编译好的报⽂匹配代码 (packet-matching code) 翻译成可读形式, 传往标准输出, 然后退出.-dd:把报⽂匹配代码 (packet-matching code) 以 C 程序⽚断的形式输出.-ddd:把报⽂匹配代码 (packet-matching code) 以⼗进制数形式输出 (前⾯加上总数).-e:显⽰链路层报头-f:以数字形式显⽰ '外部的' 互联⽹地址, ⽽不是字符形式-F:把 file 的内容⽤作过滤表达式. 忽略命令⾏上的表达式-i:监听 interface. 如果不指定接⼝, tcpdump 在系统的接⼝清单中, 寻找号码最⼩, 已经配置好的接⼝ (loopback 除外).选中的时候会中断连接.-l:⾏缓冲标准输出. 可⽤于捕捉数据的同时查看数据. 例如, tcpdump -l | tee dat'' or ``tcpdump -l > dat & tail -f dat'-n:不要把地址转换成名字(指的是主机地址,端⼝号等)-N:不显⽰主机名字中的域名部分. 例如, 如果使⽤这个选项, tcpdump 只显⽰nic,⽽不是-O:禁⽌运⾏报⽂匹配代码的优化器. 这个选项只有当你怀疑优化器有bug时才有⽤.-p:禁⽌把接⼝置成 promiscuous(杂凑) 模式. 注意, 接⼝有可能因其他原因⽽处于 promiscuous 模式; 因此, '-p' 不能作为`ether host {local-hw-addr} 或 ether broadcast' 的简写.-r: <数据包⽂件>从 file中读⼊数据报 (⽂件是⽤ -w 选项创建的). 如果 file 是 ``-'', 就从标准输⼊读⼊.-s:<数据包⼤⼩> 设置每个数据包的⼤⼩-S:⽤绝对⽽⾮相对数值列出TCP关联数-T:<数据包类型> 强制将表达⽅式所指定的数据包转译成设置的数据包类型-t:禁⽌显⽰时戳标志-tt:显⽰未格式化的时戳标志-v:详细显⽰指令执⾏过程-vv:更详细显⽰指令执⾏过程-w: <数据包⽂件>把数据包数据写⼊指定的⽂件-x:⽤⼗六进制字码列出数据包资料expression 解析expression 是⽤来选择要转储的数据报,如果没有指定 expression , 就转储⽹络的全部报⽂,否则,只转储相对 expression 为 `true' 的数据报。

tcpdump抓包命令使用

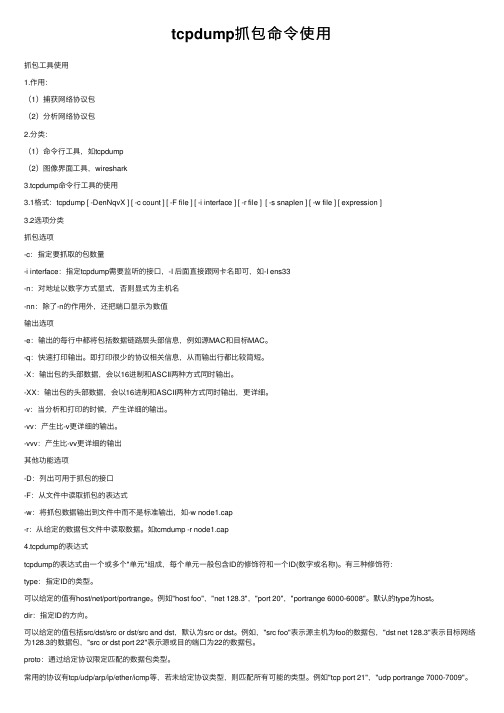

tcpdump抓包命令使⽤抓包⼯具使⽤1.作⽤:(1)捕获⽹络协议包(2)分析⽹络协议包2.分类:(1)命令⾏⼯具,如tcpdump(2)图像界⾯⼯具,wireshark3.tcpdump命令⾏⼯具的使⽤3.1格式:tcpdump [ -DenNqvX ] [ -c count ] [ -F file ] [ -i interface ] [ -r file ] [ -s snaplen ] [ -w file ] [ expression ]3.2选项分类抓包选项-c:指定要抓取的包数量-i interface:指定tcpdump需要监听的接⼝,-I 后⾯直接跟⽹卡名即可,如-I ens33-n:对地址以数字⽅式显式,否则显式为主机名-nn:除了-n的作⽤外,还把端⼝显⽰为数值输出选项-e:输出的每⾏中都将包括数据链路层头部信息,例如源MAC和⽬标MAC。

-q:快速打印输出。

即打印很少的协议相关信息,从⽽输出⾏都⽐较简短。

-X:输出包的头部数据,会以16进制和ASCII两种⽅式同时输出。

-XX:输出包的头部数据,会以16进制和ASCII两种⽅式同时输出,更详细。

-v:当分析和打印的时候,产⽣详细的输出。

-vv:产⽣⽐-v更详细的输出。

-vvv:产⽣⽐-vv更详细的输出其他功能选项-D:列出可⽤于抓包的接⼝-F:从⽂件中读取抓包的表达式-w:将抓包数据输出到⽂件中⽽不是标准输出,如-w node1.cap-r:从给定的数据包⽂件中读取数据。

如tcmdump -r node1.cap4.tcpdump的表达式tcpdump的表达式由⼀个或多个"单元"组成,每个单元⼀般包含ID的修饰符和⼀个ID(数字或名称)。

有三种修饰符:type:指定ID的类型。

可以给定的值有host/net/port/portrange。

例如"host foo","net 128.3","port 20","portrange 6000-6008"。

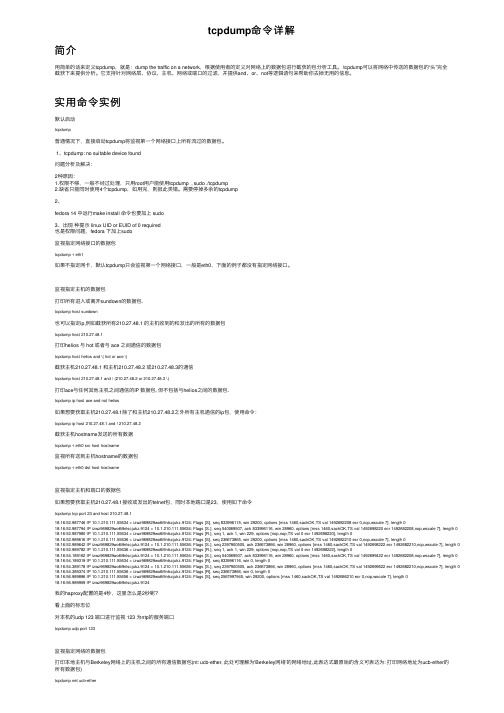

tcpdump命令详解

tcpdump命令详解简介⽤简单的话来定义tcpdump,就是:dump the traffic on a network,根据使⽤者的定义对⽹络上的数据包进⾏截获的包分析⼯具。

tcpdump可以将⽹络中传送的数据包的“头”完全截获下来提供分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

实⽤命令实例默认启动tcpdump普通情况下,直接启动tcpdump将监视第⼀个⽹络接⼝上所有流过的数据包。

1、tcpdump: no suitable device found问题分析及解决:2种原因:1.权限不够,⼀般不经过处理,只⽤root⽤户能使⽤tcpdump , sudo ./tcpdump2.缺省只能同时使⽤4个tcpdump,如⽤完,则报此类错。

需要停掉多余的tcpdump2、fedora 14 中运⾏make install 命令也要加上 sudo3、出现种提⽰ linux UID or EUID of 0 required也是权限问题,fedora 下加上sudo监视指定⽹络接⼝的数据包tcpdump -i eth1如果不指定⽹卡,默认tcpdump只会监视第⼀个⽹络接⼝,⼀般是eth0,下⾯的例⼦都没有指定⽹络接⼝。

监视指定主机的数据包打印所有进⼊或离开sundown的数据包.tcpdump host sundown也可以指定ip,例如截获所有210.27.48.1 的主机收到的和发出的所有的数据包tcpdump host 210.27.48.1打印helios 与 hot 或者与 ace 之间通信的数据包tcpdump host helios and \( hot or ace \)截获主机210.27.48.1 和主机210.27.48.2 或210.27.48.3的通信tcpdump host 210.27.48.1 and \ (210.27.48.2 or 210.27.48.3 \)打印ace与任何其他主机之间通信的IP 数据包, 但不包括与helios之间的数据包.tcpdump ip host ace and not helios如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使⽤命令:tcpdump ip host 210.27.48.1 and ! 210.27.48.2截获主机hostname发送的所有数据tcpdump -i eth0 src host hostname监视所有送到主机hostname的数据包tcpdump -i eth0 dst host hostname监视指定主机和端⼝的数据包如果想要获取主机210.27.48.1接收或发出的telnet包,同时本地端⼝是23,使⽤如下命令tcpdump tcp port 23 and host 210.27.48.118:16:52.987746 IP 10.1.210.111.55634 > izwz969829wo6i9nlscjukz.9124: Flags [S], seq 833996115, win 29200, options [mss 1460,sackOK,TS val 1492682208 ecr 0,nop,wscale 7], length 018:16:52.987794 IP izwz969829wo6i9nlscjukz.9124 > 10.1.210.111.55634: Flags [S.], seq 540069507, ack 833996116, win 28960, options [mss 1460,sackOK,TS val 1492698220 ecr 1492682208,nop,wscale 7], length 0 18:16:52.987980 IP 10.1.210.111.55634 > izwz969829wo6i9nlscjukz.9124: Flags [R.], seq 1, ack 1, win 229, options [nop,nop,TS val 0 ecr 1492698220], length 018:16:52.989616 IP 10.1.210.111.55636 > izwz969829wo6i9nlscjukz.9124: Flags [S], seq 236673865, win 29200, options [mss 1460,sackOK,TS val 1492682210 ecr 0,nop,wscale 7], length 018:16:52.989642 IP izwz969829wo6i9nlscjukz.9124 > 10.1.210.111.55636: Flags [S.], seq 2397900505, ack 236673866, win 28960, options [mss 1460,sackOK,TS val 1492698222 ecr 1492682210,nop,wscale 7], length 0 18:16:52.989782 IP 10.1.210.111.55636 > izwz969829wo6i9nlscjukz.9124: Flags [R.], seq 1, ack 1, win 229, options [nop,nop,TS val 0 ecr 1492698222], length 018:16:54.189162 IP izwz969829wo6i9nlscjukz.9124 > 10.1.210.111.55634: Flags [S.], seq 540069507, ack 833996116, win 28960, options [mss 1460,sackOK,TS val 1492699422 ecr 1492682208,nop,wscale 7], length 0 18:16:54.189319 IP 10.1.210.111.55634 > izwz969829wo6i9nlscjukz.9124: Flags [R], seq 833996116, win 0, length 018:16:54.389178 IP izwz969829wo6i9nlscjukz.9124 > 10.1.210.111.55636: Flags [S.], seq 2397900505, ack 236673866, win 28960, options [mss 1460,sackOK,TS val 1492699622 ecr 1492682210,nop,wscale 7], length 0 18:16:54.389374 IP 10.1.210.111.55636 > izwz969829wo6i9nlscjukz.9124: Flags [R], seq 236673866, win 0, length 018:16:56.989896 IP 10.1.210.111.55656 > izwz969829wo6i9nlscjukz.9124: Flags [S], seq 2567997945, win 29200, options [mss 1460,sackOK,TS val 1492686210 ecr 0,nop,wscale 7], length 018:16:56.989959 IP izwz969829wo6i9nlscjukz.9124我的haproxy配置的是4秒,这⾥怎么是2秒呢?看上⾯的标志位对本机的udp 123 端⼝进⾏监视 123 为ntp的服务端⼝tcpdump udp port 123监视指定⽹络的数据包打印本地主机与Berkeley⽹络上的主机之间的所有通信数据包(nt: ucb-ether, 此处可理解为'Berkeley⽹络'的⽹络地址,此表达式最原始的含义可表达为: 打印⽹络地址为ucb-ether的所有数据包)tcpdump net ucb-ether打印所有通过⽹关snup的ftp数据包(注意, 表达式被单引号括起来了, 这可以防⽌shell对其中的括号进⾏错误解析)tcpdump 'gateway snup and (port ftp or ftp-data)'打印所有源地址或⽬标地址是本地主机的IP数据包(如果本地⽹络通过⽹关连到了另⼀⽹络, 则另⼀⽹络并不能算作本地⽹络.(nt: 此句翻译曲折,需补充).localnet 实际使⽤时要真正替换成本地⽹络的名字)tcpdump ip and not net localnet监视指定协议的数据包打印TCP会话中的的开始和结束数据包, 并且数据包的源或⽬的不是本地⽹络上的主机.(nt: localnet, 实际使⽤时要真正替换成本地⽹络的名字))tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-fin) != 0 and not src and dst net localnet'打印所有源或⽬的端⼝是80, ⽹络层协议为IPv4, 并且含有数据,⽽不是SYN,FIN以及ACK-only等不含数据的数据包.(ipv6的版本的表达式可做练习)tcpdump 'tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)'(nt: 可理解为, ip[2:2]表⽰整个ip数据包的长度, (ip[0]&0xf)<<2)表⽰ip数据包包头的长度(ip[0]&0xf代表包中的IHL域, ⽽此域的单位为32bit, 要换算成字节数需要乘以4, 即左移2. (tcp[12]&0xf0)>>4 表⽰tcp头的长度, 此域的单位也是32bit, 换算成⽐特数为 ((tcp[12]&0xf0) >> 4) << 2, 即 ((tcp[12]&0xf0)>>2). ((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0 表⽰: 整个ip数据包的长度减去ip头的长度,再减去tcp头的长度不为0, 这就意味着, ip数据包中确实是有数据.对于ipv6版本只需考虑ipv6头中的'Payload Length' 与 'tcp头的长度'的差值, 并且其中表达⽅式'ip[]'需换成'ip6[]'.)打印长度超过576字节, 并且⽹关地址是snup的IP数据包tcpdump 'gateway snup and ip[2:2] > 576'打印所有IP层⼴播或多播的数据包,但不是物理以太⽹层的⼴播或多播数据报tcpdump 'ether[0] & 1 = 0 and ip[16] >= 224'打印除'echo request'或者'echo reply'类型以外的ICMP数据包( ⽐如,需要打印所有⾮ping 程序产⽣的数据包时可⽤到此表达式 .(nt: 'echo reuqest' 与 'echo reply' 这两种类型的ICMP数据包通常由ping程序产⽣))tcpdump 'icmp[icmptype] != icmp-echo and icmp[icmptype] != icmp-echoreply'tcpdump 与wiresharkWireshark(以前是ethereal)是Windows下⾮常简单易⽤的抓包⼯具。

tcpdump抓包丢失问题

1近日用tcpdump抓包,发现有大量的丢包出现("packets dropped by kernel"),如下:tcpdump -i eth0 dst port 1234 and udp -s 2048 -X -tt >a.pack264 packets captured3043 packets received by filter2706 packets dropped by kernel丢包原因:经过google以及分析,造成这种丢包的原因是由于libcap抓到包后,tcpdump 上层没有及时的取出,导致libcap缓冲区溢出,从而覆盖了未处理包,此处即显示为dropped by kernel,注意,这里的kernel并不是说是被linux内核抛弃的,而是被tcpdump的内核,即libcap抛弃掉的,上层监听到1234端口的server可以正常的获取数据。

解决方法:根据以上分析,可以通过改善tcpdump上层的处理效率来减少丢包率,下面的几步根据需要选用,每一步都能减少一定的丢包率1.最小化抓取过滤范围,即通过指定网卡,端口,包流向,包大小减少包数量2. 添加-n参数,禁止反向域名解析tcpdump -i eth0 dst port 1234 and udp -s 2048 -n -X -tt >a.pack大多数情况这样就可以解决了可以通过改善tcpdump上层的处理效率来减少丢包率3. 将数据包输出到cap文件tcpdump -i eth0 dst port 1234 and udp -s 2048 -n -X -tt -w a.cap用了这一步,基本上所有的网络server都可以搞定了4. 用sysctl修改SO_REVBUF参数,增加libcap缓冲区长度这一步是绝招了,由于设计内核参数修改,尽量不要使用,要用了不行,那就没办法了 ^_^2通过tcpdump抓包时,结束后tcpdump会给出如下统计信息:1552 packets captured1586 packets received by filter34 packets dropped by kernel其中“captured”的计数指的是应用层捕获到的数据,“received by filter”和“dropped by kernel”的计数由内核维护,应用层通过getsockopt来获取。

Linux命令技巧利用tcpdump进行网络流量抓取和分析

Linux命令技巧利用tcpdump进行网络流量抓取和分析Linux命令技巧:利用tcpdump进行网络流量抓取和分析在网络安全和网络故障排除中,了解和分析网络流量是非常重要的一环。

在Linux环境下,使用tcpdump命令可以方便地进行网络流量的抓取和分析。

本文将介绍tcpdump的基本用法,并提供一些技巧和示例,帮助读者更好地利用tcpdump进行网络流量分析。

1. tcpdump的基本用法tcpdump是一款开源的网络数据包截获工具。

它可以在终端窗口中运行,捕获网络接口上的数据包,并以不同的格式展示出来。

以下是tcpdump的基本用法:```shelltcpdump [选项] [过滤条件]```- 选项:可以用于指定如何捕获和展示数据包的详细信息。

常用的选项包括:-i(指定网络接口)、-c(指定捕获的数据包数量)、-v (显示详细信息)等。

- 过滤条件:用于过滤感兴趣的数据包。

过滤条件可以基于协议、源/目的IP地址、端口号等。

常用的过滤条件包括:host、port、tcp、udp等。

2. 抓取网络流量首先,我们需要确定要抓取的网络接口。

可以使用ifconfig命令获取系统中当前的网络接口列表。

假设我们要抓取eth0接口上的网络流量,可以使用以下命令:```shellsudo tcpdump -i eth0```运行上述命令后,tcpdump将开始捕获eth0接口上的所有数据包,并将其展示在终端窗口中。

3. 过滤网络流量tcpdump允许使用过滤条件来指定我们感兴趣的数据包。

例如,我们只想抓取源IP地址为192.168.0.1的HTTP流量,可以使用如下命令:```shellsudo tcpdump -i eth0 host 192.168.0.1 and port 80```上述命令中,host指定了源IP地址,port指定了目的端口号。

4. 保存流量数据除了直接在终端窗口中展示流量数据外,tcpdump还可以将数据保存到文件中供后续分析。

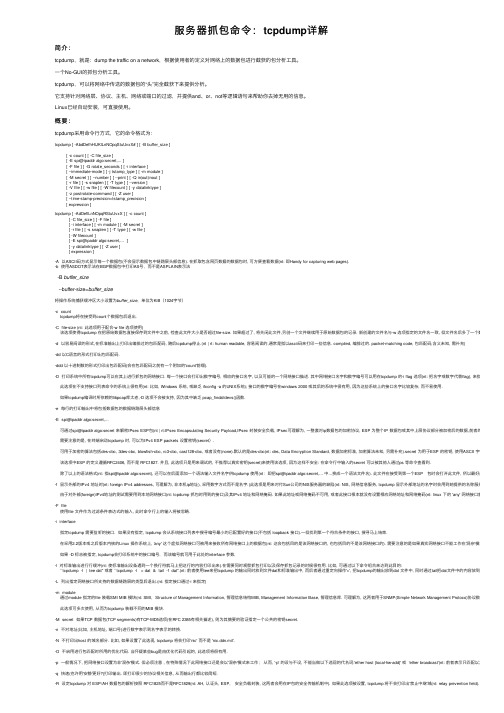

服务器抓包命令:tcpdump详解

服务器抓包命令:tcpdump详解简介:tcpdump,就是:dump the traffic on a network,根据使⽤者的定义对⽹络上的数据包进⾏截获的包分析⼯具。

⼀个No-GUI的抓包分析⼯具。

tcpdump,可以将⽹络中传送的数据包的“头”完全截获下来提供分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

Linux已经⾃动安装,可直接使⽤。

概要:tcpdump采⽤命令⾏⽅式,它的命令格式为:tcpdump [ -AbdDefhHIJKlLnNOpqStuUvxX# ] [ -B buffer_size ][ -c count ] [ -C file_size ][ -E spi@ipaddr algo:secret,... ][ -F file ] [ -G rotate_seconds ] [ -i interface ][ --immediate-mode ] [ -j tstamp_type ] [ -m module ][ -M secret ] [ --number ] [ --print ] [ -Q in|out|inout ][ -r file ] [ -s snaplen ] [ -T type ] [ --version ][ -V file ] [ -w file ] [ -W filecount ] [ -y datalinktype ][ -z postrotate-command ] [ -Z user ][ --time-stamp-precision=tstamp_precision ][ expression ]tcpdump [ -AdDeflLnNOpqRStuUvxX ] [ -c count ][ -C file_size ] [ -F file ][ -i interface ] [ -m module ] [ -M secret ][ -r file ] [ -s snaplen ] [ -T type ] [ -w file ][ -W filecount ][ -E spi@ipaddr algo:secret,... ][ -y datalinktype ] [ -Z user ][ expression ]-A 以ASCII码⽅式显⽰每⼀个数据包(不会显⽰数据包中链路层头部信息). 在抓取包含⽹页数据的数据包时, 可⽅便查看数据(nt: 即Handy for capturing web pages).-b 使⽤ASDOT表⽰法在BGP数据包中打印AS号,⽽不是ASPLAIN表⽰法-B buffer_size--buffer-size=buffer_size将操作系统捕获缓冲区⼤⼩设置为buffer_size,单位为KiB(1024字节)-c counttcpdump将在接受到count个数据包后退出.-C file-size (nt: 此选项⽤于配合-w file 选项使⽤)该选项使得tcpdump 在把原始数据包直接保存到⽂件中之前, 检查此⽂件⼤⼩是否超过file-size. 如果超过了, 将关闭此⽂件,另创⼀个⽂件继续⽤于原始数据包的记录. 新创建的⽂件名与-w 选项指定的⽂件名⼀致, 但⽂件名后多了⼀个数字.该数字会-d 以容易阅读的形式,在标准输出上打印出编排过的包匹配码, 随后tcpdump停⽌.(nt | rt: human readable, 容易阅读的,通常是指以ascii码来打印⼀些信息. compiled, 编排过的. packet-matching code, 包匹配码,含义未知, 需补充)-dd 以C语⾔的形式打印出包匹配码.-ddd 以⼗进制数的形式打印出包匹配码(会在包匹配码之前有⼀个附加的'count'前缀).-D 打印系统中所有tcpdump可以在其上进⾏抓包的⽹络接⼝. 每⼀个接⼝会打印出数字编号, 相应的接⼝名字, 以及可能的⼀个⽹络接⼝描述. 其中⽹络接⼝名字和数字编号可以⽤在tcpdump 的-i flag 选项(nt: 把名字或数字代替flag), 来指定要在其上抓此选项在不⽀持接⼝列表命令的系统上很有⽤(nt: ⽐如, Windows 系统, 或缺乏 ifconfig -a 的UNIX系统); 接⼝的数字编号在windows 2000 或其后的系统中很有⽤, 因为这些系统上的接⼝名字⽐较复杂, ⽽不易使⽤.如果tcpdump编译时所依赖的libpcap库太⽼,-D 选项不会被⽀持, 因为其中缺乏 pcap_findalldevs()函数.-e 每⾏的打印输出中将包括数据包的数据链路层头部信息-E spi@ipaddr algo:secret,...可通过spi@ipaddr algo:secret 来解密IPsec ESP包(nt | rt:IPsec Encapsulating Security Payload,IPsec 封装安全负载, IPsec可理解为, ⼀整套对ip数据包的加密协议, ESP 为整个IP 数据包或其中上层协议部分被加密后的数据,前者的⼯作模式称为需要注意的是, 在终端启动tcpdump 时, 可以为IPv4 ESP packets 设置密钥(secret).可⽤于加密的算法包括des-cbc, 3des-cbc, blowfish-cbc, rc3-cbc, cast128-cbc, 或者没有(none).默认的是des-cbc(nt: des, Data Encryption Standard, 数据加密标准, 加密算法未知, 另需补充).secret 为⽤于ESP 的密钥, 使⽤ASCII 字符串⽅式表达该选项中ESP 的定义遵循RFC2406, ⽽不是 RFC1827. 并且, 此选项只是⽤来调试的, 不推荐以真实密钥(secret)来使⽤该选项, 因为这样不安全: 在命令⾏中输⼊的secret 可以被其他⼈通过ps 等命令查看到.除了以上的语法格式(nt: 指spi@ipaddr algo:secret), 还可以在后⾯添加⼀个语法输⼊⽂件名字供tcpdump 使⽤(nt:即把spi@ipaddr algo:secret,... 中...换成⼀个语法⽂件名). 此⽂件在接受到第⼀个ESP 包时会打开此⽂件, 所以最好此时把赋予tcp -f 显⽰外部的IPv4 地址时(nt: foreign IPv4 addresses, 可理解为, ⾮本机ip地址), 采⽤数字⽅式⽽不是名字.(此选项是⽤来对付Sun公司的NIS服务器的缺陷(nt: NIS, ⽹络信息服务, tcpdump 显⽰外部地址的名字时会⽤到她提供的名称服务): 此NIS服务由于对外部(foreign)IPv4地址的测试需要⽤到本地⽹络接⼝(nt: tcpdump 抓包时⽤到的接⼝)及其IPv4 地址和⽹络掩码. 如果此地址或⽹络掩码不可⽤, 或者此接⼝根本就没有设置相应⽹络地址和⽹络掩码(nt: linux 下的 'any' ⽹络接⼝就不需要设置地-F file使⽤file ⽂件作为过滤条件表达式的输⼊, 此时命令⾏上的输⼊将被忽略.-i interface指定tcpdump 需要监听的接⼝. 如果没有指定, tcpdump 会从系统接⼝列表中搜寻编号最⼩的已配置好的接⼝(不包括 loopback 接⼝).⼀但找到第⼀个符合条件的接⼝, 搜寻马上结束.在采⽤2.2版本或之后版本内核的Linux 操作系统上, 'any' 这个虚拟⽹络接⼝可被⽤来接收所有⽹络接⼝上的数据包(nt: 这会包括⽬的是该⽹络接⼝的, 也包括⽬的不是该⽹络接⼝的). 需要注意的是如果真实⽹络接⼝不能⼯作在'混杂'模式(promiscuou 如果 -D 标志被指定, tcpdump会打印系统中的接⼝编号,⽽该编号就可⽤于此处的interface 参数.-l 对标准输出进⾏⾏缓冲(nt: 使标准输出设备遇到⼀个换⾏符就马上把这⾏的内容打印出来).在需要同时观察抓包打印以及保存抓包记录的时候很有⽤. ⽐如, 可通过以下命令组合来达到此⽬的:``tcpdump -l | tee dat'' 或者 ``tcpdump -l > dat & tail -f dat''.(nt: 前者使⽤tee来把tcpdump 的输出同时放到⽂件dat和标准输出中, ⽽后者通过重定向操作'>', 把tcpdump的输出放到dat ⽂件中, 同时通过tail把dat⽂件中的内容放到标准输出中) -L 列出指定⽹络接⼝所⽀持的数据链路层的类型后退出.(nt: 指定接⼝通过-i 来指定)-m module通过module 指定的file 装载SMI MIB 模块(nt: SMI,Structure of Management Information, 管理信息结构MIB, Management Information Base, 管理信息库. 可理解为, 这两者⽤于SNMP(Simple Network Management Protoco)协议数据包的抓取. 具此选项可多次使⽤, 从⽽为tcpdump 装载不同的MIB 模块.-M secret 如果TCP 数据包(TCP segments)有TCP-MD5选项(在RFC 2385有相关描述), 则为其摘要的验证指定⼀个公共的密钥secret.-n 不对地址(⽐如, 主机地址, 端⼝号)进⾏数字表⽰到名字表⽰的转换.-N 不打印出host 的域名部分. ⽐如, 如果设置了此选现, tcpdump 将会打印'nic' ⽽不是 ''.-O 不启⽤进⾏包匹配时所⽤的优化代码. 当怀疑某些bug是由优化代码引起的, 此选项将很有⽤.-p ⼀般情况下, 把⽹络接⼝设置为⾮'混杂'模式. 但必须注意 , 在特殊情况下此⽹络接⼝还是会以'混杂'模式来⼯作;从⽽, '-p' 的设与不设, 不能当做以下选现的代名词:'ether host {local-hw-add}' 或 'ether broadcast'(nt: 前者表⽰只匹配以太⽹地址为ho -q 快速(也许⽤'安静'更好?)打印输出. 即打印很少的协议相关信息, 从⽽输出⾏都⽐较简短.-R 设定tcpdump 对 ESP/AH 数据包的解析按照 RFC1825⽽不是RFC1829(nt: AH, 认证头, ESP,安全负载封装, 这两者会⽤在IP包的安全传输机制中). 如果此选项被设置, tcpdump 将不会打印出'禁⽌中继'域(nt: relay prevention field). 另外,由于ES-r file从⽂件file 中读取包数据. 如果file 字段为 '-' 符号, 则tcpdump 会从标准输⼊中读取包数据.-S 打印TCP 数据包的顺序号时, 使⽤绝对的顺序号, ⽽不是相对的顺序号.(nt: 相对顺序号可理解为, 相对第⼀个TCP 包顺序号的差距,⽐如, 接受⽅收到第⼀个数据包的绝对顺序号为232323, 对于后来接收到的第2个,第3个数据包, tcpdump会打印其序-s snaplen设置tcpdump的数据包抓取长度为snaplen, 如果不设置默认将会是68字节(⽽⽀持⽹络接⼝分接头(nt: NIT, 上⽂已有描述,可搜索'⽹络接⼝分接头'关键字找到那⾥)的SunOS系列操作系统中默认的也是最⼩值是96).68字节对于IP, ICMP(nt: Internet C -T type强制tcpdump按type指定的协议所描述的包结构来分析收到的数据包. ⽬前已知的type 可取的协议为:aodv (Ad-hoc On-demand Distance Vector protocol, 按需距离向量路由协议, 在Ad hoc(点对点模式)⽹络中使⽤),cnfp (Cisco NetFlow protocol), rpc(Remote Procedure Call), rtp (Real-Time Applications protocol),rtcp (Real-Time Applications con-trol protocol), snmp (Simple Network Management Protocol),tftp (Trivial File Transfer Protocol, 碎⽂件协议), vat (Visual Audio Tool, 可⽤于在internet 上进⾏电视电话会议的应⽤层协议), 以及wb (distributed White Board, 可⽤于⽹络会议的应⽤层协议).-t 在每⾏输出中不打印时间戳-tt 不对每⾏输出的时间进⾏格式处理(nt: 这种格式⼀眼可能看不出其含义, 如时间戳打印成1261798315)-ttt tcpdump 输出时, 每两⾏打印之间会延迟⼀个段时间(以毫秒为单位)-tttt 在每⾏打印的时间戳之前添加⽇期的打印-u 打印出未加密的NFS 句柄(nt: handle可理解为NFS 中使⽤的⽂件句柄, 这将包括⽂件夹和⽂件夹中的⽂件)-U 使得当tcpdump在使⽤-w 选项时, 其⽂件写⼊与包的保存同步.(nt: 即, 当每个数据包被保存时, 它将及时被写⼊⽂件中,⽽不是等⽂件的输出缓冲已满时才真正写⼊此⽂件)-U 标志在⽼版本的libcap库(nt: tcpdump 所依赖的报⽂捕获库)上不起作⽤, 因为其中缺乏pcap_cump_flush()函数.-v 当分析和打印的时候, 产⽣详细的输出. ⽐如, 包的⽣存时间, 标识, 总长度以及IP包的⼀些选项. 这也会打开⼀些附加的包完整性检测, ⽐如对IP或ICMP包头部的校验和.-vv 产⽣⽐-v更详细的输出. ⽐如, NFS回应包中的附加域将会被打印, SMB数据包也会被完全解码.-vvv 产⽣⽐-vv更详细的输出. ⽐如, telent 时所使⽤的SB, SE 选项将会被打印, 如果telnet同时使⽤的是图形界⾯,其相应的图形选项将会以16进制的⽅式打印出来(nt: telnet 的SB,SE选项含义未知, 另需补充).-w 把包数据直接写⼊⽂件⽽不进⾏分析和打印输出. 这些包数据可在随后通过-r 选项来重新读⼊并进⾏分析和打印.-W filecount此选项与-C 选项配合使⽤, 这将限制可打开的⽂件数⽬, 并且当⽂件数据超过这⾥设置的限制时, 依次循环替代之前的⽂件, 这相当于⼀个拥有filecount 个⽂件的⽂件缓冲池. 同时, 该选项会使得每个⽂件名的开头会出现⾜够多并⽤来占位的0, 这可-x 当分析和打印时, tcpdump 会打印每个包的头部数据, 同时会以16进制打印出每个包的数据(但不包括连接层的头部).总共打印的数据⼤⼩不会超过整个数据包的⼤⼩与snaplen 中的最⼩值. 必须要注意的是, 如果⾼层协议数据没有snaplen 这么长,并-xx tcpdump 会打印每个包的头部数据, 同时会以16进制打印出每个包的数据, 其中包括数据链路层的头部.-X 当分析和打印时, tcpdump 会打印每个包的头部数据, 同时会以16进制和ASCII码形式打印出每个包的数据(但不包括连接层的头部).这对于分析⼀些新协议的数据包很⽅便.-XX 当分析和打印时, tcpdump 会打印每个包的头部数据, 同时会以16进制和ASCII码形式打印出每个包的数据, 其中包括数据链路层的头部.这对于分析⼀些新协议的数据包很⽅便.-y datalinktype设置tcpdump 只捕获数据链路层协议类型是datalinktype的数据包-Z user使tcpdump 放弃⾃⼰的超级权限(如果以root⽤户启动tcpdump, tcpdump将会有超级⽤户权限), 并把当前tcpdump的⽤户ID设置为user, 组ID设置为user⾸要所属组的ID(nt: tcpdump 此处可理解为tcpdump 运⾏之后对应的进程)此选项也可在编译的时候被设置为默认打开.(nt: 此时user 的取值未知, 需补充)命令实例:⼀、默认启动tcpdump:直接启动tcpdump将监视第⼀个⽹络接⼝上所有流过的数据包。

tcpdump抓包丢失问题

1近日用tcpdump抓包,发现有大量的丢包出现("packets dropped by kernel"),如下:tcpdump -i eth0 dst port 1234 and udp -s 2048 -X -tt >a.pack264 packets captured3043 packets received by filter2706 packets dropped by kernel丢包原因:经过google以及分析,造成这种丢包的原因是由于libcap抓到包后,tcpdump 上层没有及时的取出,导致libcap缓冲区溢出,从而覆盖了未处理包,此处即显示为dropped by kernel,注意,这里的kernel并不是说是被linux内核抛弃的,而是被tcpdump的内核,即libcap抛弃掉的,上层监听到1234端口的server可以正常的获取数据。

解决方法:根据以上分析,可以通过改善tcpdump上层的处理效率来减少丢包率,下面的几步根据需要选用,每一步都能减少一定的丢包率1.最小化抓取过滤范围,即通过指定网卡,端口,包流向,包大小减少包数量2. 添加-n参数,禁止反向域名解析tcpdump -i eth0 dst port 1234 and udp -s 2048 -n -X -tt >a.pack大多数情况这样就可以解决了可以通过改善tcpdump上层的处理效率来减少丢包率3. 将数据包输出到cap文件tcpdump -i eth0 dst port 1234 and udp -s 2048 -n -X -tt -w a.cap用了这一步,基本上所有的网络server都可以搞定了4. 用sysctl修改SO_REVBUF参数,增加libcap缓冲区长度这一步是绝招了,由于设计内核参数修改,尽量不要使用,要用了不行,那就没办法了 ^_^2通过tcpdump抓包时,结束后tcpdump会给出如下统计信息:1552 packets captured1586 packets received by filter34 packets dropped by kernel其中“captured”的计数指的是应用层捕获到的数据,“received by filter”和“dropped by kernel”的计数由内核维护,应用层通过getsockopt来获取。

tcpdump抓包及tshark解包方法介绍

tcpdump抓包及tshark解包⽅法介绍tshark是wireshark的命令⾏⼯具,通过shell命令抓取、解析报⽂。

tcpdump是Linux系统下的抓包⼯具。

wireshark和tcpdump都共同使⽤libpcap作为其底层抓包的库,tshark也可以抓取报⽂。

有时候需要在linux系统或者ARM开发板中进⾏抓包,使⽤tcpdump抓包更加⽅便,在这种场景下,⼀般使⽤tcpdump进⾏抓包,然后在Windows中使⽤wireshark来分析⽣成的包⽂件,在⾃动化分析或者⾃动化测试中,可以使⽤tshark来进⾏包解析。

本⽂介绍使⽤tcpdump抓取报⽂后使⽤tshark进⾏报⽂解析。

安装# linuxyum -y install wiresharkyum -y install tcpdump帮助信息$ tcpdump -h查看可⽤端⼝:$ tcpdump -D1.ens332.ens373.veth2424bf44.any (Pseudo-device that captures on all interfaces)5.lo [Loopback]tcpdump常⽤参数-i interface:指定抓包接⼝,tcpdump -i eth1-c count:抓取包个数,tcpdump -c 5 -i eth0仅抓取5个包-w file:保存-A:ASCII码形式打印报⽂-XX:HEX 和 ASCII形式显⽰报⽂抓包抓取eth1⽹卡数据包,数据写⼊⽂件/tmp/packet.pcaptcpdump -i eth1 -w /tmp/packet.pcap >/dev/null 2>&1 &其中>/dev/null:将标准输出(控制台输出)重定向到/dev/null中,/dev/null代表 linux 的空设备⽂件。

表⽰不输出内容2>&1:重定向绑定,错误输出(2)和标准输出(1)输出到同⼀个地⽅>/dev/null 2>&1的作⽤就是丢弃标准输出和错误输出,不会输出任何信息到控制台。

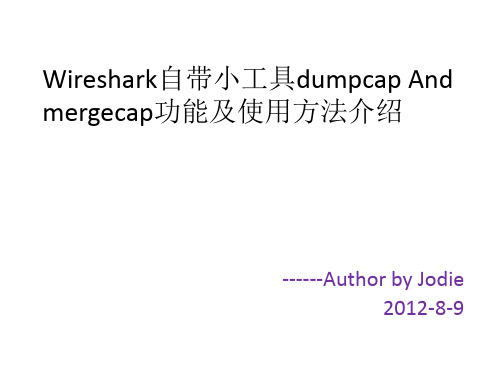

(wireshark)dumpcap and mergecp详细介绍

Mergecap介绍

• mergecap - Merges two or more capture files into one

• Mergecap is a program that combines multiple saved capture files into a single output file specified by the -w argument. Mergecap knows how to read libpcap capture files, including those of tcpdump, Wireshark, and other tools that write captures in that format.

• By default, Mergecap writes the capture file in libpcap format, and writes all of the packets from the input capture files to the output file.

合并封包工具mergecap的使用方法

参数含义介绍

• -a Causes the frame timestamps to be ignored, writing all packets from the first input file followed by all packets from the second input file. By default, when -a is not specified, the contents of the input files are merged in chronological order based on each frame's timestamp.Note: when merging, mergecap assumes that packets within a capture file are already in chronological order.

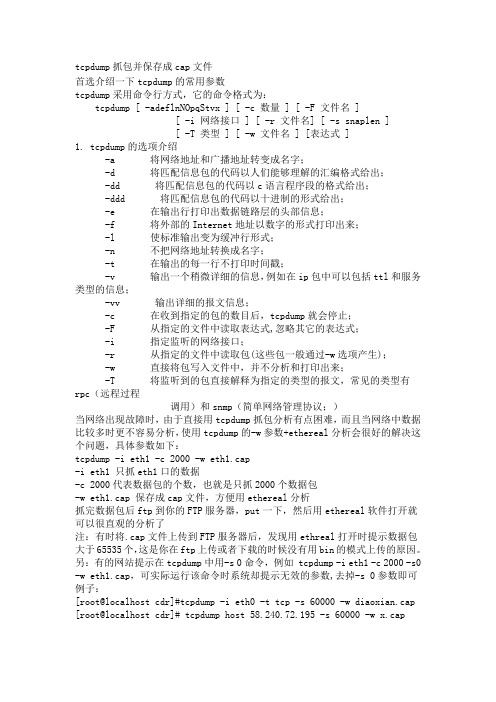

tcpdump抓包并保存成cap文件

tcpdump抓包并保存成cap文件首选介绍一下tcpdump的常用参数tcpdump采用命令行方式,它的命令格式为:tcpdump [ -adeflnNOpqStvx ] [ -c 数量 ] [ -F 文件名 ][ -i 网络接口 ] [ -r 文件名] [ -s snaplen ][ -T 类型 ] [ -w 文件名 ] [表达式 ]1. tcpdump的选项介绍-a 将网络地址和广播地址转变成名字;-d 将匹配信息包的代码以人们能够理解的汇编格式给出;-dd 将匹配信息包的代码以c语言程序段的格式给出;-ddd 将匹配信息包的代码以十进制的形式给出;-e 在输出行打印出数据链路层的头部信息;-f 将外部的Internet地址以数字的形式打印出来;-l 使标准输出变为缓冲行形式;-n 不把网络地址转换成名字;-t 在输出的每一行不打印时间戳;-v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息;-vv 输出详细的报文信息;-c 在收到指定的包的数目后,tcpdump就会停止;-F 从指定的文件中读取表达式,忽略其它的表达式;-i 指定监听的网络接口;-r 从指定的文件中读取包(这些包一般通过-w选项产生);-w 直接将包写入文件中,并不分析和打印出来;-T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc(远程过程调用)和snmp(简单网络管理协议;)当网络出现故障时,由于直接用tcpdump抓包分析有点困难,而且当网络中数据比较多时更不容易分析,使用tcpdump的-w参数+ethereal分析会很好的解决这个问题,具体参数如下:tcpdump -i eth1 -c 2000 -w eth1.cap-i eth1 只抓eth1口的数据-c 2000代表数据包的个数,也就是只抓2000个数据包-w eth1.cap 保存成cap文件,方便用ethereal分析抓完数据包后ftp到你的FTP服务器,put一下,然后用ethereal软件打开就可以很直观的分析了注:有时将.cap文件上传到FTP服务器后,发现用ethreal打开时提示数据包大于65535个,这是你在ftp上传或者下载的时候没有用bin的模式上传的原因。

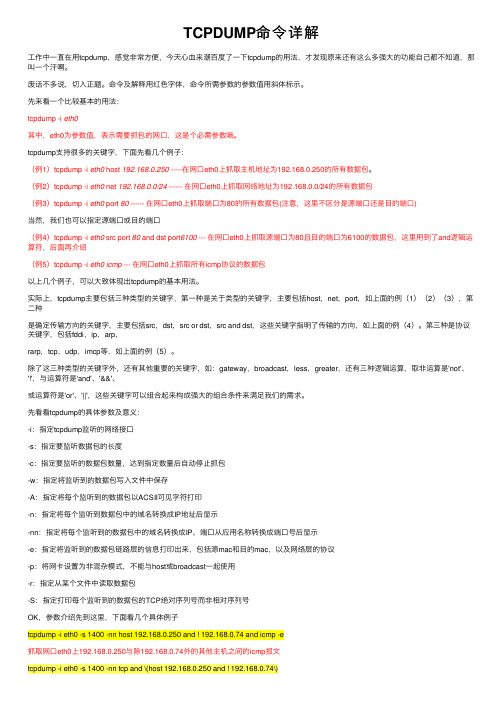

TCPDUMP命令详解

TCPDUMP命令详解⼯作中⼀直在⽤tcpdump,感觉⾮常⽅便,今天⼼⾎来潮百度了⼀下tcpdump的⽤法,才发现原来还有这么多强⼤的功能⾃⼰都不知道,那叫⼀个汗啊。

废话不多说,切⼊正题。

命令及解释⽤红⾊字体,命令所需参数的参数值⽤斜体标⽰。

先来看⼀个⽐较基本的⽤法:tcpdump -i eth0其中,eth0为参数值,表⽰需要抓包的⽹⼝,这是个必需参数哦。

tcpdump⽀持很多的关键字,下⾯先看⼏个例⼦:(例1)tcpdump -i eth0 host 192.168.0.250 -----在⽹⼝eth0上抓取主机地址为192.168.0.250的所有数据包。

(例2)tcpdump -i eth0 net 192.168.0.0/24 ------ 在⽹⼝eth0上抓取⽹络地址为192.168.0.0/24的所有数据包(例3)tcpdump -i eth0 port 80 ------ 在⽹⼝eth0上抓取端⼝为80的所有数据包(注意,这⾥不区分是源端⼝还是⽬的端⼝)当然,我们也可以指定源端⼝或⽬的端⼝(例4)tcpdump -i eth0 src port 80 and dst port6100 --- 在⽹⼝eth0上抓取源端⼝为80且⽬的端⼝为6100的数据包,这⾥⽤到了and逻辑运算符,后⾯再介绍(例5)tcpdump -i eth0 icmp --- 在⽹⼝eth0上抓取所有icmp协议的数据包以上⼏个例⼦,可以⼤致体现出tcpdump的基本⽤法。

实际上,tcpdump主要包括三种类型的关键字,第⼀种是关于类型的关键字,主要包括host,net,port,如上⾯的例(1)(2)(3),第⼆种是确定传输⽅向的关键字,主要包括src,dst,src or dst,src and dst,这些关键字指明了传输的⽅向,如上⾯的例(4)。

第三种是协议关键字,包括fddi,ip,arp,rarp,tcp,udp,imcp等,如上⾯的例(5)。

tcpdump抓包丢失问题

1近日用tcpdump抓包,发现有大量的丢包出现("packets dropped by kernel"),如下:tcpdump -i eth0 dst port 1234 and udp -s 2048 -X -tt >a.pack264 packets captured3043 packets received by filter2706 packets dropped by kernel丢包原因:经过google以及分析,造成这种丢包的原因是由于libcap抓到包后,tcpdump 上层没有及时的取出,导致libcap缓冲区溢出,从而覆盖了未处理包,此处即显示为dropped by kernel,注意,这里的kernel并不是说是被linux内核抛弃的,而是被tcpdump的内核,即libcap抛弃掉的,上层监听到1234端口的server可以正常的获取数据。

解决方法:根据以上分析,可以通过改善tcpdump上层的处理效率来减少丢包率,下面的几步根据需要选用,每一步都能减少一定的丢包率1.最小化抓取过滤范围,即通过指定网卡,端口,包流向,包大小减少包数量2. 添加-n参数,禁止反向域名解析tcpdump -i eth0 dst port 1234 and udp -s 2048 -n -X -tt >a.pack大多数情况这样就可以解决了可以通过改善tcpdump上层的处理效率来减少丢包率3. 将数据包输出到cap文件tcpdump -i eth0 dst port 1234 and udp -s 2048 -n -X -tt -w a.cap用了这一步,基本上所有的网络server都可以搞定了4. 用sysctl修改SO_REVBUF参数,增加libcap缓冲区长度这一步是绝招了,由于设计内核参数修改,尽量不要使用,要用了不行,那就没办法了 ^_^2通过tcpdump抓包时,结束后tcpdump会给出如下统计信息:1552 packets captured1586 packets received by filter34 packets dropped by kernel其中“captured”的计数指的是应用层捕获到的数据,“received by filter”和“dropped by kernel”的计数由内核维护,应用层通过getsockopt来获取。

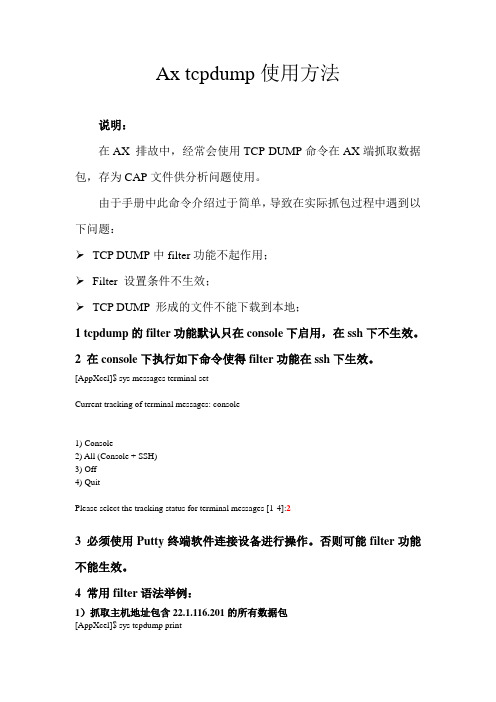

Radware ax tcpdump使用方法

Ax tcpdump使用方法说明:在AX 排故中,经常会使用TCP DUMP命令在AX端抓取数据包,存为CAP文件供分析问题使用。

由于手册中此命令介绍过于简单,导致在实际抓包过程中遇到以下问题:TCP DUMP中filter功能不起作用;Filter 设置条件不生效;TCP DUMP 形成的文件不能下载到本地;1 tcpdump的filter功能默认只在console下启用,在ssh下不生效。

2 在console下执行如下命令使得filter功能在ssh下生效。

[AppXcel]$ sys messages terminal setCurrent tracking of terminal messages: console1) Console2) All (Console + SSH)3) Off4) QuitPlease select the tracking status for terminal messages [1-4]:23 必须使用Putty终端软件连接设备进行操作。

否则可能filter功能不能生效。

4 常用filter语法举例:1)抓取主机地址包含22.1.116.201的所有数据包[AppXcel]$ sys tcpdump printMax packets count: 10000Max packet length: capture whole packetTimeout: 60 secondsEnter filter expression. Press <enter> to continue:> host 22.1.116.201Capture started.Y ou can press <ctrl-c> to stop.tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on any, link-type LINUX_SLL (Linux cooked), capture size 65535 bytes08:40:22.879335 IP 22.40.2.102.4421 > 22.1.116.201.443: S 2468898701:2468898701(0) win 65535 <mss 1380,nop,nop,sackOK>08:40:22.879353 IP 22.1.116.201.443 > 22.40.2.102.4421: S 3638050693:3638050693(0) ack 2468898702 win 4500 <mss 1500,nop,nop,sackOK>2)抓取目的地址包含22.1.116.201并且目的端口号为443的所有数据包[AppXcel]$ sys tcpdump printMax packets count: 10000Max packet length: capture whole packetTimeout: 60 secondsEnter filter expression. Press <enter> to continue:> dst host 22.1.116.201 and dst port 443Capture started.Y ou can press <ctrl-c> to stop.tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on any, link-type LINUX_SLL (Linux cooked), capture size 65535 bytes08:42:46.100585 IP 22.1.116.133.11111 > 22.1.116.201.443: S 1123308254:1123308254(0) win 8760 <mss 1460,eol>08:42:46.102335 IP 22.1.116.133.11111 > 22.1.116.201.443: . ack 3790400798 win 876008:42:46.102460 IP 22.1.116.133.11111 > 22.1.116.201.443: R 0:0(0) ack 1 win 876008:42:49.216665 IP 22.1.116.132.10047 > 22.1.116.201.443: S 999777138:999777138(0) win3)抓取主机地址包含22.1.116.133或者主机地址包含22.1.116.132的所有数据包[AppXcel]$ sys tcpdump printMax packets count: 10000Max packet length: capture whole packetTimeout: 60 secondsEnter filter expression. Press <enter> to continue:> host 22.1.116.133 or host 22.1.116.132Capture started.Y ou can press <ctrl-c> to stop.tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on any, link-type LINUX_SLL (Linux cooked), capture size 65535 bytes08:46:09.246581 IP 22.1.116.132.10567 > 22.1.116.201.443: S 1002717401:1002717401(0) win 8760 <mss 1460,eol>08:46:09.246603 IP 22.1.116.201.443 > 22.1.116.132.10567: S 4009093182:4009093182(0) ack 1002717402 win 4500 <mss 1500>08:46:09.248829 IP 22.1.116.132.10567 > 22.1.116.201.443: . ack 1 win 876008:46:09.249080 IP 22.1.116.132.10567 > 22.1.116.201.443: R 1:1(0) ack 1 win 876008:46:10.133015 IP 22.1.116.133.11639 > 22.1.116.198.443: S 867339497:867339497(0) win 8760 <mss 1460,eol>08:46:10.133026 IP 22.1.116.198.443 > 22.1.116.133.11639: S 4000101640:4000101640(0) ack 867339498 win 4500 <mss 1500>4)抓取主机地址包含22.1.116.133或者主机地址包含22.1.116.132的所有数据包,并将抓包数据存成文件。

tcpdump原理之利用libpcap实现抓包

tcpdump原理之利⽤libpcap实现抓包tcpdump原理之利⽤libpcap实现(转载请标明出处,请勿⽤于商业⽤途)/linux_embedded/article/details/8826429Linux下赫赫有名的抓吧⼯具tcpdump,想必使⽤过的⼈都⼗分的清楚。

但是,其实现的原理却很少⼈提及过,今天就tcpdump的实现原理做简单的介绍。

tcpdump ⾸先利⽤libpcap⼯具,将linux⽹络栈中的数据包抓取上来,然后,tcpdump在按照⽤户的需求完成数据包的分析⼯作。

下⾯就如何通过libpcap实现数据包的抓取做简单的介绍。

开始:libpcap的使⽤⽅式⾸先,我们需要了解⼀下pcap 嗅探器使⽤的⼀般布局,下⾯分为⼏个部分简单介绍。

1. ⾸先我们需要定义我们需要使⽤的⽹络接⼝。

在linux下,我们⼀般会定义eth0或ethx。

在BSD下,可能是xl1。

我们可以把⽹络接⼝定义为字符串,或者可以通过pcap获得可⽤的⽹络接⼝的名字。

2. 初始化pcap。

现在,我们可以将我们将要监听的⽹络设备告诉pcap。

如果有需要的话,我们可以使pcap同时监听多个⽹络接⼝。

我们可以通过“⽂件句柄”来区分不同的⽹络接⼝,就像我们打开⽂件进⾏⽂件的读取、写⼊⼀样,我们必须定义区分我们的监听“回话”,否则我们没有办法区分不同的监听对象(⽹络设备)。

3. 如果我们仅仅想监听特殊的⽹络数据(例如,我们想监听TCP业务,或者我们只想监听端⼝号为23的业务)。

我们可以⾃⼰定义⼀个监听规则的集合,“编译”它,然后在应⽤它。

上⾯三个步骤,连接的⼗分紧密,那⼀个步骤都不能丢掉。

规则其实就是定义好的字符串,我们需要将其转化为pcap可以是别的格式(所以我们需要编译)。

“编译器”仅仅通过内置的函数就可以实现上述的格式转换。

然后我们可以告诉pcap执⾏规则完成数据包的过滤。

4. 之后,我们会告诉pcap进⼊主要的循环执⾏状态。

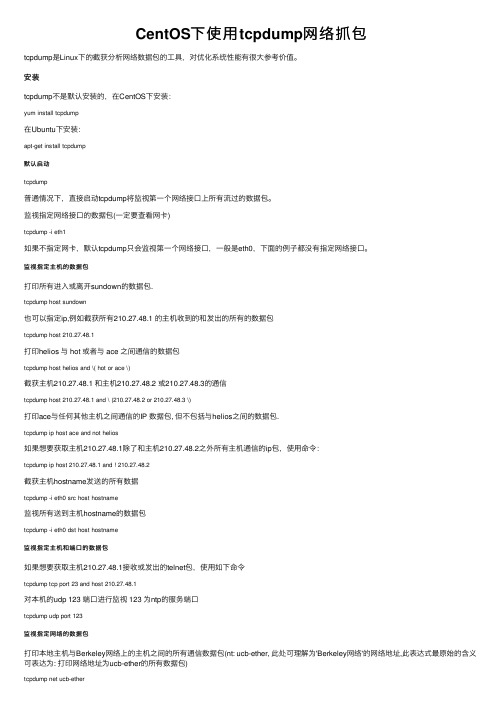

CentOS下使用tcpdump网络抓包

CentOS下使⽤tcpdump⽹络抓包tcpdump是Linux下的截获分析⽹络数据包的⼯具,对优化系统性能有很⼤参考价值。

安装tcpdump不是默认安装的,在CentOS下安装:yum install tcpdump在Ubuntu下安装:apt-get install tcpdump默认启动tcpdump普通情况下,直接启动tcpdump将监视第⼀个⽹络接⼝上所有流过的数据包。

监视指定⽹络接⼝的数据包(⼀定要查看⽹卡)tcpdump -i eth1如果不指定⽹卡,默认tcpdump只会监视第⼀个⽹络接⼝,⼀般是eth0,下⾯的例⼦都没有指定⽹络接⼝。

监视指定主机的数据包打印所有进⼊或离开sundown的数据包.tcpdump host sundown也可以指定ip,例如截获所有210.27.48.1 的主机收到的和发出的所有的数据包tcpdump host 210.27.48.1打印helios 与 hot 或者与 ace 之间通信的数据包tcpdump host helios and \( hot or ace \)截获主机210.27.48.1 和主机210.27.48.2 或210.27.48.3的通信tcpdump host 210.27.48.1 and \ (210.27.48.2 or 210.27.48.3 \)打印ace与任何其他主机之间通信的IP 数据包, 但不包括与helios之间的数据包.tcpdump ip host ace and not helios如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使⽤命令:tcpdump ip host 210.27.48.1 and ! 210.27.48.2截获主机hostname发送的所有数据tcpdump -i eth0 src host hostname监视所有送到主机hostname的数据包tcpdump -i eth0 dst host hostname监视指定主机和端⼝的数据包如果想要获取主机210.27.48.1接收或发出的telnet包,使⽤如下命令tcpdump tcp port 23 and host 210.27.48.1对本机的udp 123 端⼝进⾏监视 123 为ntp的服务端⼝tcpdump udp port 123监视指定⽹络的数据包打印本地主机与Berkeley⽹络上的主机之间的所有通信数据包(nt: ucb-ether, 此处可理解为'Berkeley⽹络'的⽹络地址,此表达式最原始的含义可表达为: 打印⽹络地址为ucb-ether的所有数据包)tcpdump net ucb-ether打印所有通过⽹关snup的ftp数据包(注意, 表达式被单引号括起来了, 这可以防⽌shell对其中的括号进⾏错误解析)tcpdump 'gateway snup and (port ftp or ftp-data)'打印所有源地址或⽬标地址是本地主机的IP数据包(如果本地⽹络通过⽹关连到了另⼀⽹络, 则另⼀⽹络并不能算作本地⽹络.(nt: 此句翻译曲折,需补充).localnet 实际使⽤时要真正替换成本地⽹络的名字)tcpdump ip and not net localnet监视指定协议的数据包打印TCP会话中的的开始和结束数据包, 并且数据包的源或⽬的不是本地⽹络上的主机.(nt: localnet, 实际使⽤时要真正替换成本地⽹络的名字))tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-fin) != 0 and not src and dst net localnet'打印所有源或⽬的端⼝是80, ⽹络层协议为IPv4, 并且含有数据,⽽不是SYN,FIN以及ACK-only等不含数据的数据包.(ipv6的版本的表达式可做练习)tcpdump 'tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)'(nt: 可理解为, ip[2:2]表⽰整个ip数据包的长度, (ip[0]&0xf)<<2)表⽰ip数据包包头的长度(ip[0]&0xf代表包中的IHL域, ⽽此域的单位为32bit, 要换算成字节数需要乘以4, 即左移2. (tcp[12]&0xf0)>>4 表⽰tcp头的长度, 此域的单位也是32bit, 换算成⽐特数为 ((tcp[12]&0xf0) >> 4) << 2, 即 ((tcp[12]&0xf0)>>2). ((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0 表⽰: 整个ip数据包的长度减去ip头的长度,再减去tcp头的长度不为0, 这就意味着, ip数据包中确实是有数据.对于ipv6版本只需考虑ipv6头中的'Payload Length' 与 'tcp头的长度'的差值, 并且其中表达⽅式'ip[]'需换成'ip6[]'.)打印长度超过576字节, 并且⽹关地址是snup的IP数据包tcpdump 'gateway snup and ip[2:2] > 576'打印所有IP层⼴播或多播的数据包,但不是物理以太⽹层的⼴播或多播数据报tcpdump 'ether[0] & 1 = 0 and ip[16] >= 224'打印除'echo request'或者'echo reply'类型以外的ICMP数据包( ⽐如,需要打印所有⾮ping 程序产⽣的数据包时可⽤到此表达式 .(nt: 'echo reuqest' 与 'echo reply' 这两种类型的ICMP数据包通常由ping程序产⽣))tcpdump 'icmp[icmptype] != icmp-echo and icmp[icmptype] != icmp-echoreply'tcpdump 与wiresharkWireshark(以前是ethereal)是Windows下⾮常简单易⽤的抓包⼯具。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

tcpdump抓包并保存成cap文件

首选介绍一下tcpdump的常用参数

tcpdump采用命令行方式,它的命令格式为:

tcpdump [ -adeflnNOpqStvx ] [ -c 数量 ] [ -F 文件名 ]

[ -i 网络接口 ] [ -r 文件名] [ -s snaplen ]

[ -T 类型 ] [ -w 文件名 ] [表达式 ]

1. tcpdump的选项介绍

-a 将网络地址和广播地址转变成名字;

-d 将匹配信息包的代码以人们能够理解的汇编格式给出;

-dd 将匹配信息包的代码以c语言程序段的格式给出;

-ddd 将匹配信息包的代码以十进制的形式给出;

-e 在输出行打印出数据链路层的头部信息;

-f 将外部的Internet地址以数字的形式打印出来;

-l 使标准输出变为缓冲行形式;

-n 不把网络地址转换成名字;

-t 在输出的每一行不打印时间戳;

-v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息;

-vv 输出详细的报文信息;

-c 在收到指定的包的数目后,tcpdump就会停止;

-F 从指定的文件中读取表达式,忽略其它的表达式;

-i 指定监听的网络接口;

-r 从指定的文件中读取包(这些包一般通过-w选项产生);

-w 直接将包写入文件中,并不分析和打印出来;

-T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc(远程过程

调用)和snmp(简单网络管理协议;)

当网络出现故障时,由于直接用tcpdump抓包分析有点困难,而且当网络中数据比较多时更不容易分析,使用tcpdump的-w参数+ethereal分析会很好的解决这个问题,具体参数如下:

tcpdump -i eth1 -c 2000 -w eth1.cap

-i eth1 只抓eth1口的数据

-c 2000代表数据包的个数,也就是只抓2000个数据包

-w eth1.cap 保存成cap文件,方便用ethereal分析

抓完数据包后ftp到你的FTP服务器,put一下,然后用ethereal软件打开就可以很直观的分析了

注:有时将.cap文件上传到FTP服务器后,发现用ethreal打开时提示数据包大于65535个,这是你在ftp上传或者下载的时候没有用bin的模式上传的原因。

另:有的网站提示在tcpdump中用-s 0命令,例如 tcpdump -i eth1 -c 2000 -s0 -w eth1.cap,可实际运行该命令时系统却提示无效的参数,去掉-s 0参数即可例子:

[root@localhost cdr]#tcpdump -i eth0 -t tcp -s 60000 -w diaoxian.cap [root@localhost cdr]# tcpdump host 58.240.72.195 -s 60000 -w x.cap

tcpdump 的抓包保存到文件的命令参数是-w xxx.cap

抓eth1的包

tcpdump -i eth1 -w /tmp/xxx.cap

抓192.168.1.123的包

tcpdump -i eth1 host 192.168.1.123 -w /tmp/xxx.cap

抓192.168.1.123的80端口的包

tcpdump -i eth1 host 192.168.1.123 and port 80 -w /tmp/xxx.cap

抓192.168.1.123的icmp的包

tcpdump -i eth1 host 192.168.1.123 and icmp -w /tmp/xxx.cap

抓192.168.1.123的80端口和110和25以外的其他端口的包

tcpdump -i eth1 host 192.168.1.123 and ! port 80 and ! port 25 and ! port 110 -w /tmp/xxx.cap

抓vlan 1的包

tcpdump -i eth1 port 80 and vlan 1 -w /tmp/xxx.cap

抓pppoe的密码

tcpdump -i eth1 pppoes -w /tmp/xxx.cap

以100m大小分割保存文件,超过100m另开一个文件-C 100m

抓10000个包后退出-c 10000

后台抓包,控制台退出也不会影响:

nohup tcpdump -i eth1 port 110 -w /tmp/xxx.cap &

抓下来的文件可以直接用ethereal 或者wireshark打开。

wireshark就是新版的ethereal,程序换名了。