H3C VCF控制器服务链技术白皮书-V1.0

H3C SDN DFW技术白皮书

H3C SDN DFW技术白皮书Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 概述 (1)1.1 产生背景 (1)1.2 技术优点 (1)2 技术实现 (1)2.1 概念介绍 (1)2.1.1 状态 (1)2.1.2 分布式防火墙 (2)2.1.3 分布式防火墙策略 (2)2.1.4 规则 (2)2.1.5 分布式防火墙子策略 (2)2.1.6 IP地址集 (2)2.2 运行机制 (2)2.3 应用限制 (6)3 典型组网应用 (7)3.1 云数据中心部署DFW的典型应用 (7)1 概述1.1 产生背景传统的集中式防火墙一般用来做边界防护,但是云数据中心不仅仅要求边界保护,还要求对内网虚机之间的流量进行安全防护,如果这些流量全部绕行到集中式防火墙,随着网络的升级和扩容,这种方式就难以满足大容量、高性能、可扩展的要求和挑战,容易形成性能瓶颈。

因此,把安全功能嵌入数据中心内主机节点的分布式防火墙应运而生。

当前业界SDN控制器提供的嵌入式安全主要通过安全组的ACL功能实现。

ACL功能是通过在虚拟交换机上下发ACL规则来控制虚拟机的流量。

在企业的网络规划日渐复杂的情况下,这种方式已经不能满足企业的需求,主要表现为:∙仅检查当前报文的信息,不关心连接状态,安全性低。

∙部署方式复杂,不容易维护。

DFW(Distributed Firewall,分布式防火墙)是一种分布式状态监测防火墙,可记录并跟踪各种网络连接(如TCP连接等),并对各种类型的报文进行检查和处理。

1.2 技术优点DFW具有以下技术优点:∙为整个数据中心提供了无所不在的安全防护,让安全机制既具有广泛性,又具有精确度;虚机之间的流量无须因为安全防护绕行,可扩展性好。

无线产品网规指导书V1.0

H3C无线网规指导书V1.0杭州华三通信技术有限公司目录1版本说明 (3)1.1使用说明 (3)1.2版本说明 (3)2网规指导 (3)2.1网规前的准备 (3)2.1.1网规实施计划 (3)2.1.2用户方提供的保障条件 (4)2.2网规规范 (4)3网规的内容和作用 (4)3.1网规的原因 (4)3.2网规的原则 (5)3.3网规的内容 (5)3.4网规的作用和运用 (5)3.5网规中涉及的设备和线缆 (5)3.6H3C无线局域网(WLAN)室外工程界面 (7)4网规报告填写指导 (7)4.1封面 (7)4.1.1网规地点名称 (7)4.1.2联系方法 (8)4.2网规区域特征说明 (8)4.3网规区域平面图 (8)4.4覆盖单元的说明 (8)4.5网规图 (8)4.6各覆盖单元的覆盖说明 (9)4.7组网图 (9)4.8AP连接信息表 (9)4.9设备、材料汇总表 (9)4.10网规备忘录 (10)1 版本说明1.1 使用说明●本指导是无线网规的技术依据和技术要求,要求网规工程师参照执行。

●系统网规应按照规范执行,网规结果或结论要明确,不允许存在模棱两可的结论或结果。

●用户方如果提出特别要求,需与用户方共同协商,结果报杭州华三通信技术有限公司备案审核。

●网规过程需要用户方技术人员共同参加,协助并监督网规结果和网规过程。

1.2 版本说明本指导书适用于杭州华三通信技术有限公司所有无线产品的网规,与《H3C无线网规报告模版》一起使用。

2 网规指导2.1 网规前的准备无线工程设计人员在接到网规任务书后,首先应仔细阅读《H3C无线网规报告模版》和《H3C无线网规指导书》,然后起程前往目的地,到达目的地后,必须就网规条件和网规计划与用户方主要技术负责人及相关技术人员共同协商,并以良好的服务态度尽早地向用户方提出可能需要的人员、车辆、设备等用户方保障条件,根据协商意见实施网规计划,记录用户方主要技术人员、行政组织人员等相关人员联系电话,办公室位置等,便于现场及其它特殊情况下协调。

H3C SecCenter 解决方案技术白皮书 V1.1

SecCenter解决方案技术白皮书Hangzhou H3C Technology Co., Ltd.杭州华三通信技术有限公司All rights reserved版权所有侵权必究目录1 商业用户网络对于安全管理的需求 (5)2 安全管理技术方案比较 (6)3 H3C安全管理中心解决方案 (7)3.1 安全管理中心基本思路 (7)3.2 解决方案特点 (8)3.3 典型组网图 (9)4 系统主要技术特性分析 (10)4.1 不同种类的安全设备支持 (10)4.2 企业安全分析 (11)4.3 网络架构 (12)4.4 安全拓扑和可视化威胁 (12)4.5 监控&事件关联 (13)4.6 安全管理报告 (15)4.7 可升级日志管理 (15)4.8 搜索分析 (15)5 总结和展望 (16)6 参考文献 (16)7 附录 (16)Figure List 图目录图1 典型组网图 (10)图2 安全管理添加到网络和应用管理 (11)图3 SecCenter支持单独配置和分布式配置 (12)图4 基于拓扑的实时威胁可视化下拉菜单 (13)图5 监控仪表盘展示了一个实时的全部安全状态的一部分 (14)SecCenter解决方案技术白皮书关键词:SecCenter、安全管理、事件、日志、搜索摘要:本文档对于SecCenter安全管理中心的解决方案进行了介绍。

描述了用户对于安全管理中心的需求,各种方案的比较。

介绍了H3C推出解决方案的技术特点、组网图、主要技术分析等。

缩略语清单:1 商业用户网络对于安全管理的需求一个公司只是注重在物理上对网络安全的投资是远远不够的,即使安全防范再严密的网络,也会有可能有破坏性漏洞的产生。

据估计在世界范围内由攻击造成的经济损失已经由1997 年的33 亿美元上升到2003 年的120亿美元。

这个数字还在快速上升。

另外,为了满足政府规范要求,需要执行安全审计流程。

如果不能满足政府的规范要求,除了有可能被高额的罚款以外,还有可能触犯法律,面临刑事诉讼。

华三ICTC专题胶片(H3C)V1.0

11

H3C新网络技术架构

Cloud Management System

虚拟化网络

DCI互联

云POP

SDS

SDN APP

VCF控制器分布式集群

SDN网络

Spine Spine

Leaf

SDNFabric Leaf Leaf

Firewall LB

WAN Router

Leaf

Leaf

虚拟网络

NFV支持

Distributed Firewall Distributed L3 Distributed L2

Overlay数据平面提供

基于VXLAN提供数据封装,基于承载网络传输

Overlay网络是物理网络向云和虚拟化的深度延伸,使云资源池化能力可以摆脱物理网络的限制,是实现云网 融合的关键, VxLAN是目前应用最广的Overlay技术。

9

Overlay网络的三种模式

Host Overlay

南向接口

分层解耦 能力开放 应用灵活 控制集中 按需交付 弹性扩展 高效运维

5

NFV网络功能虚拟化

虚拟网元

传统网络设备

标准服务器

VNF设备

NFV 资源 编排业 务管理 系统

6

NFV网络功能虚拟化的架构和价值

业务运 营支撑

系统

VNF 网元管

பைடு நூலகம்

Overlay控制平面提供

◆ 服务发现(Service Discovery) Overlay边缘设备如何发现彼此,以便建立Overlay隧 道关系? ◆ 地 址 通 告和 映 射 (Address Advertising and Mapping) Overlay 边缘设备如何交换其学习到的主机可达性信 息 ◆ 隧道管理(Tunnel Management) 如何管理Overlay边缘设备之间的虚拟连接关系

H3C SDN Overlay技术白皮书-V1.0

H3C SDN Overlay技术白皮书Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 概述 (1)1.1 产生背景 (1)1.2 技术优点 (1)2 Overlay技术介绍 (3)2.1 Overlay的概念介绍 (3)2.2 Overlay的解决方法 (3)3 Overlay技术实现 (5)3.1 Overlay网络基础架构 (5)3.2 Overlay网络部署需求 (7)3.2.1 VXLAN网络和传统网络互通的需求 (7)3.2.2 VXLAN网络安全需求 (7)3.2.3 Overlay网络虚拟机位置无关性 (8)3.2.4 Overlay与SDN的结合 (8)4 H3C SDN Overlay模型设计 (9)4.1 H3C SDN Overlay模型设计 (9)4.2 SDN控制器模型介绍 (11)4.3 H3C SDN Overlay组件介绍 (12)4.4 SDN Overlay网络与云对接 (13)4.4.1 SDN Overlay与OpenStack对接 (14)4.4.2 SDN Overlay与基于OpenStack的增强云平台对接 (15)4.4.3 SDN Overlay与非OpenStack云平台对接 (16)4.5 服务链在Overlay网络安全中的应用 (16)4.5.1 什么是服务链 (16)4.5.2 Overlay网络服务链节点描述 (17)4.5.3 服务链在Overlay网络安全中的应用 (17)5 SDN Overlay组网方案设计 (19)5.1 SDN Overlay组网模型 (19)5.1.1 网络Overlay (20)5.1.2 主机Overlay (20)5.1.3 混合Overlay (20)5.2 H3C SDN Overlay典型组网 (20)5.2.1 网络Overlay (20)5.2.2 主机Overlay (23)5.2.3 混合Overlay (26)5.2.4 Overlay组网总结 (26)6 SDN Overlay转发流程描述 (28)6.1 SDN Overlay流表建立和发布 (28)6.1.1 流表建立流程对ARP的处理 (28)6.1.2 Overlay网络到非Overlay网络 (28)6.1.3 非Overlay网络到Overlay网络 (29)6.2 Overlay网络转发流程 (29)6.2.1 Overlay网络到非Overlay网络 (30)6.2.2 非Overlay网络到Overlay网络 (31)6.3 Overlay网络虚机迁移 (32)6.4 SDN Overlay升级部署方案 (33)6.4.1 SDN Overlay独立分区部署方案 (33)6.4.2 IP GW旁挂部署方案 (34)6.4.3 核心升级,SDN Overlay独立分区 (35)6.4.4 Overlay网关弹性扩展升级部署 (35)6.4.5 多数据中心同一控制器集群部署 (36)7 SDN Overlay方案优势总结 (37)1 概述1.1 产生背景随着企业业务的快速扩展,IT作为基础设施,其快速部署和高利用率成为主要需求。

H3C云安全服务技术白皮书-V1.0

H3C云安全服务技术白皮书Copyright © 2016 杭州H3C技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 概述 (1)2 云安全架构与模型 (1)2.1 云数据中心安全访问控制需求 (1)2.2 云安全总体架构 (2)2.3 基于租户的安全隔离 (3)2.4 安全架构的两种模型 (4)3 嵌入式安全 (5)3.1 安全组ACL功能 (5)3.2 分布式状态防火墙功能 (6)4 云服务链 (6)5 基于SDN和服务链的云安全组网方案 (8)5.1 VSR做网关的服务链方案 (8)5.2 物理交换机做网关的服务链方案 (9)5.3 服务链和第三方安全设备对接 (10)5.4 服务链支持东西向和南北向安全的总结 (12)6 安全资源池化 (12)6.1 网络服务资源虚拟化和池化 (12)6.2 多资源池支持 (14)6.3 安全资源池之大规模租户技术 (15)6.3.1 硬件资源池支持大规模租户 (15)6.3.2 软件资源池支持大规模租户 (16)6.4 云安全微分段服务 (17)6.5 安全资源池之高可靠性技术 (17)7 多层次安全防护体系 (18)7.1 异构设备组成的统一安全资源池 (18)7.2 多层次的安全体系 (19)8 安全功能通过云服务部署 (19)9 H3C云安全优势总结 (21)1 概述云计算技术的发展,带来了新一轮的IT技术变革,但同时也给网络与业务带来巨大的挑战。

网络服务模式已经从传统的面向连接转向面向应用,传统的安全部署模式在管理性、伸缩性、业务快速升级等方面已经无法跟上步伐,需要考虑建设灵活可靠,自动化快速部署和资源弹性可扩展的新安全防护体系。

同时,按照云计算等保规范《信息系统安全等级保护第二分册云计算安全要求》草案7.1.2网络安全章节的描述,对云网络安全也有下述要求:•保证云平台管理流量与云租户业务流量分离;•根据云租户的业务需求自定义安全访问路径;•在虚拟网络边界部署访问控制设备,并设置访问控制规则;•依据安全策略控制虚拟机间的访问。

H3C实时无线资源管理技术白皮书

H3C公司实时无线资源管理技术白皮书关键字:无线局域网,无线接入点,无线控制器,无线资源管理,实时摘要:H3C公司无线资源管理特性提供了一套系统化的,实时智能射频管理方案,使无线网络能够自动适应无线射频环境的变化,同时保持最优的射频资源状态。

它采用了分布式方法学习周围环境,进行集中式评估,可以有效地控制和分配无线资源,降低用户的操作成本。

缩略语表:缩略语英文全称含义WLAN Wireless LAN 无线局域网AC Access Controller (Centralized WLAN Switch) 无线控制器(集中式无线局域网交换机)AP Access Point managed by H3C AC (Fit AP orManaged AP)由无线控制器管理的接入点(瘦AP或被管理的AP)RF Radio Frequency 射频CWRM Collaborative WLAN Resource Management 实时无线资源管理xAP APs not managed by H3C AC 无线控制器尚未管理的接入点目录1 总体介绍 (3)1.1 产生背景 (3)1.2 技术优势 (3)2 系统模型 (4)3 应用场景 (8)3.1 自动选择无线信道 (8)3.2 发射功率优化 (10)3.3 射频空洞与自我修复 (10)1 总体介绍本技术白皮书介绍了H3C集中式无线交换机解决方案是如何管理和控制无线资源。

H3C无线资源管理解决了如何为接入点自动配置最佳工作频率和传输功率的关键问题。

最重要的是,本技术提供了一套系统化的方法,可以监控干扰、管理覆盖范围并定期调整接入点无线资源分配,以保证网络的覆盖和吞吐。

此外,系统还实现了无线接入用户的负载均衡。

1.1 产生背景WLAN技术已经广泛地应用于企业和运营商网络。

如何有效地管理WLAN网络?如何保证WLAN网络是可靠,可用和高性能的?如何降低网络管理的复杂性和降低操作成本?这一系列问题都是WLAN应用需要关注和解决的课题。

H3C Service-chain产品配置手册

H3C Service-chain产品配置手册在 SDN 环境中应用的解决方案配置指导(东西向)目录1 简介 (2)2 配置前提 (2)3 配置举例 (2)3.1 组网需求 (2)3.2 配置步骤 (3)3.2.1 S6800 交换机初始配置 (3)3.2.2 F5020 初始配置 (4)3.2.3 L5000 初始配置 (6)3.2.4 VCF 控制器环境搭建 (8)3.2.5 NFV Manager 配置 (12)3.2.6 VSR 及VFW 资源申请 (16)3.2.7 为租户分VFW 资源 (21)3.2.8 为租户分VLB 资源 (25)3.2.9 配置虚拟网络 (26)3.2.10 vSwitch VM 上线 (45)3.2.11 S6800 交换机下挂VM 上线(网络Overlay) (53)3.3 验证配置 (65)3.4 配置东西向服务链防火墙 (70)3.4.1 配置规则 (70)3.4.2 配置策略 (70)3.4.3 配置防火墙实例 (72)3.5 配置负载均衡 (73)3.6 配置服务链 (76)3.6.1 配置流量特征组 (76)3.6.2 查看已配置的流量特征组 (78)3.6.3 创建服务链 (78)3.6.4 查看防火墙和LB 的状态 (80)4 验证配置 (81)4.1 ping 测试 (81)4.2 配置信息 (82)1 简介本文档主要介绍了东西向服务链的搭建过程,包括通过S6800 系列交换机下挂服务器VM 的网络overlay 方式和S1020V 下挂服务器VM 的主机overlay 方式两种,服务节点包括防火墙(硬件F5020 和NFV VFW)和LB 设备(硬件L5000 和NFV VLB)。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

H3C新网络系列产品VCFC开局指导书v1.0

2 开局需求准备工作 · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·2-1

2.1 选择部署方式 · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · 2-1 2.2 硬件配置需求 · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · 2-1 2.3 软件配置需求 · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · 2-1 2.4 网络配置需求 · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · 2-2 2.5 其他配置需求 · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · 2-2

H3C SR8800技术白皮书系列——NAT技术白皮书V1.00

H3C SR8800技术白皮书系列―― NAT技术白皮书V1.00Hangzhou H3C Technologies Co., Ltd.杭州华三通信技术有限公司All rights reserved版权所有侵权必究声明Copyright © 2008 杭州华三通信技术有限公司及其许可者版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C、Aolynk、、IRF、H3Care、、Neocean、、TOPG、SecEngine、SecPath、COMWARE、VVG、V2G、V n G、PSPT、NetPilot、XGbus均为杭州华三通信技术有限公司的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

Copyright © 2008, Hangzhou H3C Technologies Co., Ltd. and its licensorsAll Rights ReservedNo part of this manual may be reproduced or transmitted in any form or byany means without prior written consent of Hangzhou Huawei-3ComTechnology Co., Ltd.TrademarksH3C, Aolynk, , IRF, H3Care, , Neocean, , TOP G,SecEngine, SecPath, COMWARE, VVG, V2G, VnG, PSPT, NetPilot, andXGbus are trademarks of Hangzhou Huawei-3Com Technology Co., Ltd.All other trademarks that may be mentioned in this manual are theproperty of their respective owners.修订记录日期修订版本描述作者2007-11-27 1.00 初稿完成SR8800研发1概述 (5)2特性介绍 (5)2.1术语 (5)2.2协议处理机制 (6)2.2.1单实例 (6)2.2.2多实例 (10)3组网综述 (12)3.1普通的pop点组网 (12)3.2使用策略路由的多ISP组网 (12)3.3使用内部服务器组进行负载分担组网 (13)3.4多实例VPN-Public NAT (13)3.5多实例VPN-VPN NAT (14)4H3C SR8800特色介绍 (15)4.1H3C SR8800 NAT特色介绍 (15)4.1.1强大的VPN NAT功能 (15)4.1.2大容量、高性能 (15)4.1.3丰富的ALG功能 (16)4.1.4高网络安全特性 (16)4.1.5支持入方向和出方向NAT功能 (16)4.1.6支持两次NAT功能 (16)4.1.7支持多链路的快速切换 (16)4.1.8内部服务器组功能 (16)4.1.9网段变换功能 (17)4.1.10连接数限制功能 (17)4.1.11建链速率限制功能 (17)4.1.12带宽限制功能 (17)4.1.13日志功能 (17)4.1.14基于VPN的NAT会话连接数、建链速率和带宽限制功能 (17)1 概述Internet面临着最紧迫的问题是IP地址枯竭。

Voice VLAN技术白皮书(V1.00)

Voice VLAN技术白皮书关键词:Voice VLAN,OUI,DHCP。

摘要:本文主要介绍了H3C提供的Voice VLAN功能的基本原理及实现特点,并结合实际组网介绍了应用中需要注意的配置要点。

缩略语:缩略语英文全名中文解释OUI Organizationally Unique Identifier 全球统一标识符目录1 概述 (3)1.1 产生背景 (3)1.2 技术优点 (3)2 Voice VLAN技术实现方案 (3)2.1 概念介绍 (3)2.2 Voice VLAN的工作机制 (4)2.2.1 H3C系列交换机的Voice VLAN实现方式 (4)2.2.2 端口与IP电话的配合工作 (5)2.2.3 Voice VLAN的其他扩展功能 (10)2.3 应用注意事项 (11)2.3.1 Voice VLAN与其他VLAN功能配合的注意事项 (11)2.3.2 Voice VLAN与其他功能配合的注意事项 (12)3 技术特色 (13)4 典型组网应用 (13)4.1 办公区域Voice VLAN典型组网 (13)1 概述1.1 产生背景随着语音技术的日益发展,IP电话、IAD(Integrated Access Device,综合接入设备)应用越来越广泛,尤其在宽带小区,网络中经常同时存在语音数据和业务数据两种流量。

语音数据在传输时需要具有比业务数据更高的优先级,以减少传输过程中可能产生的时延和丢包现象。

提高语音数据传输优先级的传统处理方法是使用ACL对语音数据进行区分,并使用QoS保证传输质量。

为简化用户配置、更方便的管理语音流的传输策略,H3C系列交换机提供了Voice VLAN功能。

Voice VLAN的主要特点就是可以通过报文的源MAC地址自动识别出语音流量,并将语音流量分发到特定的VLAN(VoiceVLAN)中传输。

1.2 技术优点相对于使用ACL/QoS来区分语音流的方法,Voice VLAN对语音流的管理具有以下一些优势:z配置简单:用户只需要在全局和端口下进行简单的配置,开启Voice VLAN 功能,即可对语音数据进行分类处理,而不需要配置复杂的二层ACL和QoS,也不必关心各规则的匹配顺序以及下发至端口造成的其他问题。

【VIP专享】H3C VRF白皮书

上面组网中 VPN 的设计思想是很巧妙的,但存在如下几个问题: 1、 本地路由冲突问题,即:在 BLUE 和 YELLOW 两个 VPN 中可能会使用相同的 IP 地址段,

比如 10.1.1.0/24,那么在 PE 上如何区分这个地址段的路由是属于哪个 VPN 的。 2、 路由在网络中的传播问题,上述问题会在整个网络中存在。 3、 PE 向 CE 的报文转发问题,当 PE 接收到一个目的地址在 10.1.1.0/24 网段内的 IP 报文时,

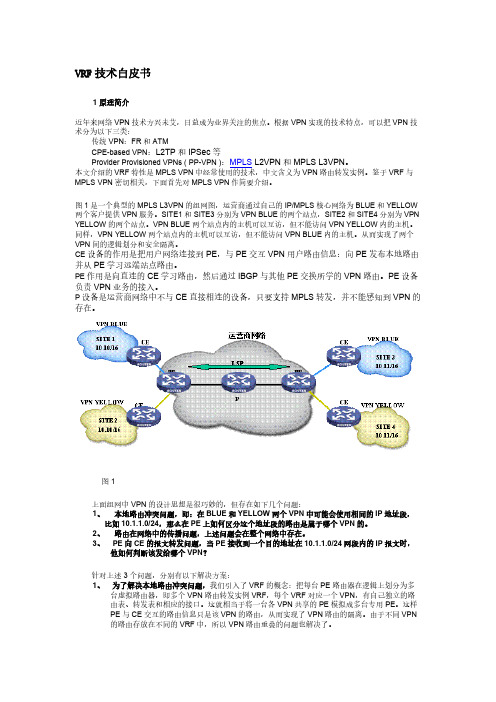

VRF 技术白皮书

1 原理简介

近年来网络 VPN 技术方兴未艾,日益成为业界关注的焦点。根据 VPN 实现的技术特点,可以把 VPN 技 术分为以下三类:

传统 VPN:FR 和 ATM CPE-based VPN:L2TP 和 IPSec 等 Provider Provisioned VPNs ( PP-VPN ):MPLS L2VPN 和 MPLS L3VPN。 本文介绍的 VRF 特性是 MPLS VPN 中经常使用的技术,中文含义为 VPN 路由转发实例。鉴于 VRF 与 MPLS VPN 密切相关,下面首先对 MPLS VPN 作简要介绍。

图 1 是一个典型的 MPLS L3VPN 的组网图,运营商通过自己的 IP/MPLS 核心网络为 BLUE 和 YELLOW 两个客户提供 VPN 服务。SITE1 和 SITE3 分别为 VPN BLUE 的两个站点,SITE2 和 SITE4 分别为 VPN YELLOW 的两个站点。VPN BLUE 两个站点内的主机可以互访,但不能访问 VPN YELLOW 内的主机。 同样,VPN YELLOW 两个站点内的主机可以互访,但不能访问 VPN BLUE 内的主机。从而实现了两个 VPN 间的逻辑划分和安全隔离。 CE 设备的作用是把用户网络连接到 PE,与 PE 交互 VPN 用户路由信息:向 PE 发布本地路由 并从 PE 学习远端站点路由。 PE 作用是向直连的 CE 学习路由,然后通过 IBGP 与其他 PE 交换所学的 VPN 路由。PE 设备 负责 VPN 业务的接入。 P 设备是运营商网并不能感知到 VPN 的 存在。

H3C VCF控制器高可靠性技术白皮书-V1.0

H3C VCF控制器高可靠性技术白皮书Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 引言 (1)2 控制器的高可靠性机制 (1)2.1 集群机制 (1)2.1.1 集群概念介绍 (1)2.1.2 集群运行机制 (3)2.1.3 集群应用说明 (5)2.2 控制器双网卡三层部署机制 (5)2.2.1 双网卡机制介绍 (5)2.2.2 双网卡机制的优势 (6)2.3 逃生机制 (7)2.3.1 自转发模型 (7)2.3.2 流转发模型 (8)2.4 业务可靠性 (8)2.5 集群IP高可靠性 (8)2.6 防攻击 (8)3 网络的高可靠性部署 (8)3.1 控制器集群常见的部署模式 (8)3.1.1 双机模式 (8)3.1.2 两主两备模式 (9)3.1.3 多机模式 (9)3.2 控制器插卡模式 (10)3.3 网关高可靠性 (11)3.4 接入可靠性 (12)4 总结 (12)1 引言SDN(Software Defined Network,软件定义网络)是一种新型网络创新架构,其核心思想是将网络设备的控制层面与转发层面分离,以实现对网络流量的灵活控制,为核心网络及应用的创新提供良好的平台。

SDN引入了集中控制的概念,即在网络中引入了区别于传统网络架构的角色——SDN控制器,也就是运行SDN网络操作系统并控制所有网络节点的控制单元。

对于SDN而言,控制器的作用是不可或缺的。

SDN控制器负责整个SDN网络的集中化控制,控制网络中的各种资源,并为应用提供接口,各类应用通过调用控制器提供的接口来实现自己的网络转发需求。

但是,控制能力的集中化意味着控制器的可靠性和性能可能会成为组网瓶颈。

H3C VCF(Virtual Converged Framework,虚拟应用融合架构)控制器是H3C推出的一款SDN 控制器,它支持控制器集群和集群内分区,为客户提供高可靠的网络管理平台。

H3CVCF产品维护指导书

H3C VCF产品日常维护指导书目录第1章日常维护建议 (2)1.1 VCFC产品日常维护建议 (2)1.2 VCFC产品运维建议 (2)第2章维护操作指导 (5)2.1 H3C VCFC产品日常维护操作指导 (5)2.2 H3C VCFC产品季度维护操作指导 (6)2.3 H3C VCFC产品年度维护操作指导 (7)第3章维护记录表格 (8)3.1 H3C VCFC软件安装质量检查表 (8)3.2 H3C VCFC产品日常维护值班日志 (9)3.3 H3C VCFC产品季度维护记录表 (11)3.4 H3C VCFC产品年度维护记录表 (13)3.5 H3C VCFC产品突发问题处理记录表 (15)3.6 硬件更换及软件升级记录表 (16)3.7 故障处理记录表 (17)第4章 VCFC维护监控功能 (18)4.1 运维概览 (18)4.2 控制器信息 (20)4.3 虚拟网络信息 (20)4.4 控制器日志 (22)4.5 设备信息 (22)4.6 Openflow跟踪 (22)4.7 信息导出 (23)4.8 物理网元信息 (23)4.9 NFV网元状态 (24)4.10 虚拟端口状态 (25)第5章 VCFC日志诊断收集 (25)5.1 日志信息 (25)5.2 SYSLOG功能 (27)5.3 诊断信息 (28)第6章 VCFC后台信息查看 (29)6.1 查看系统CPU (29)6.2 查看系统内存 (30)6.3 查看系统硬盘 (31)6.4 控制器关键进程和端口号状态检查 (32)6.4.1 查看系统CPU ................................................................ . (32)6.4.2 SDNC进程的状态检查 (32)6.4.3 SDNA进程的状态检查 (33)6.4.4 Postgresql数据库进程的状态检查 (33)6.4.5 Zookeeper进程的状态检查 (33)6.4.6 2181端口状态检查 (34)6.4.7 9172端口状态检查 (35)6.4.8 6633端口状态检查 (35)6.4.9 检查操作系统以及keystore中hostname与ip映射关系是否正确 (36)6.4.10 检查操作系统用户与用户组是否修改 (37)6.4.11 检查VCFC系统日志数量级 (38)第7章 VCFC巡检 (38)7.1 VCFC集群数据一致性检查 (38)H3C VCFC日常维护指导书关键词:SDN、VCFC、系统维护摘要:此指导书用于指导H3C VCFC的日常维护使用,主要描述用户维护部门周期性(每天、每周、每月、每年)对H3C VCFC进行健康性检查的相关事项。

H3C VCF控制器 License注册和激活指南

试用版 License 与正式版 License 的注册和激活方法相同,本文将结合实例为您介绍控制器的 License 注册和激活方法。

前言

H3C VCF 控制器 License 注册和激活指南主要介绍如何注册和激活控制器 License。 前言部分包含如下内容: • 读者对象 • 本书约定 • 产品配套资料 • 资料获取方式 • 技术支持 • 资料意见反馈

读者对象

本手册主要适用于如下工程师: • 网络规划人员 • 现场技术支持与维护人员 • 负责网络配置和维护的网络管理员

该标志后的注释需给予格外关注,不当的操作可能会对人身造成伤害。 提醒操作中应注意的事项,不当的操作可能会导致数据丢失或者设备损坏。 为确保设备配置成功或者正常工作而需要特别关注的操作或信息。 对操作内容的描述进行必要的补充和说明。 配置、操作、或使用设备的技巧、小窍门。

产品配套资料

H3C VCF 控制器 License 注册和激活指南的配套资料包括如下部分:

• 如果因网络中的策略限制问题,导致无法使用 https 方式登录,可以通过 http 方式登录,输入 http://controller_ip_address/sdn/ui/或 http://controller_ip_address:8080/sdn/ui/,登录控制器 GUI 界面。

• VCF 控制器支持中英文语言,您可以在“语言”栏的下拉菜单中选择界面语言,缺省为中文。 图1-1 获取设备信息文件

(2) 在 图 1-1 所示界面上单击<生成设备文件>按钮,把生成的设备信息文件(文件后缀名为.txt, 文件包含服务器或虚拟机相应的硬件信息)保存到本地。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C VCF控制器服务链技术白皮书Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 概述 (1)1.1 传统网络中的业务功能 (1)1.2 SDN服务链 (1)2 SDN服务链技术 (1)2.1 报文中服务链特征的封装格式 (1)2.1.1 扩展VXLAN头中保留字段的方式 (2)2.1.2 NSH方式 (2)2.2 H3C SDN服务链 (3)2.2.1 概念介绍 (3)2.2.2 转发流程 (4)2.2.3 服务链流分类节点的类型 (5)2.2.4 服务链服务节点的类型 (5)3 H3C SDN服务链部署模式 (6)3.1 虚拟路由器VSR做网关的服务链应用 (6)3.1.1 灵活服务链模型 (6)3.1.2 OpenStack服务链模型 (6)3.2 物理网络设备做VXLAN网关的服务链应用 (7)3.2.1 灵活服务链模型 (7)3.2.2 OpenStack模型 (8)3.3 第三方安全设备服务链代理应用 (9)4 H3C SDN服务链编排 (10)4.1 OpenStack自动编排 (10)4.2 SDN控制器自动编排 (11)5 H3C SDN服务链的特点 (12)6 附录 (13)6.1 GBP (13)1 概述1.1 传统网络中的业务功能数据报文在网络中传递时,往往需要经过各种各样的业务节点,才能保证网络能够按照设计要求,提供给用户安全、快速、稳定的网络服务。

这些业务节点(Service Node)包括熟知的防火墙(FireWalls)、入侵检测(Intrusion Prevention System)、负载均衡(Load Balancing)等。

通常,网络流量需要按照业务逻辑所要求的既定顺序穿过这些业务点,才能实现所需要的安全业务。

但是,传统安全业务的部署,通常都是基于物理拓扑,通过手工配置多种策略,将安全设备串行到业务流量路径当中。

这种部署和运维的模式存在诸多问题:•网络设备之间的耦合性大,拓扑依赖严重。

新业务上线、扩容或业务发生变更时,需要手工调整整个转发路径下设备的策略,无法满足业务快速迭代、变更的需求;•数据包在业务路径中转发时,往往要经过多次分类,即多次解包、封包的过程,效率低下;•在逐渐普及的Overlay虚拟化组网中,网络设备需要越过新增的Overlay报文头对内层报文进行检测,检测方法匮乏,性能损耗也更加严重;•安全设备无法池化,扩展性差,一旦出现性能不足,通常只能更换更高端的设备;•安全设备的能力无法在多业务间共享。

在新的网络架构下,如何利用新的技术将安全业务更好的融合进来,从而提供便捷、安全的网络架构,是各方面临的难题。

1.2 SDN服务链随着Overlay网络的发展,虚拟网络和物理网络得以分离,虚拟网络承载于物理网络之上,更加抽象;而SDN技术和NFV(Network Functions Virtualization,网络功能虚拟化)技术的不断发展,也让数据中心的网络控制变得更加灵活,更具有扩展性。

在SDN Overlay数据中心中,同样需要网络服务节点提供必要的安全业务处理能力。

SDN以其控制转发分离的特性,通过对基础网络的虚拟化和逻辑抽象,通过网络的集中控制部件——SDN控制器的控制,可以引导转发流量自动穿过服务节点,从而实现拓扑无关的、灵活、便捷、高效、安全地调配转发流量到服务节点上进行安全业务的处理,从而形成SDN定义的Overlay虚拟网络中的服务链(Service Function Chaining)。

在SDN Overlay网络中,服务链可以理解为一种基于应用的业务形式。

2 SDN服务链技术2.1 报文中服务链特征的封装格式基于SDN Overlay的服务链,需要有对应的字段来标识数据报文中服务链的特征,每条Chain都有自己的标识,数据包需要携带这些特征,例如:数据包应该走哪一条服务链,服务链有几跳等等。

目前,对于数据报文中这些特征的标识,有如下两种方式。

2.1.1 扩展VXLAN头中保留字段的方式充分利用现有成熟的支持VXLAN报文的芯片,扩充其8 Bytes的VXLAN头。

H3C SDN服务链对VXLAN报文的扩展如图1所示。

图1SDN服务链对VXLAN报文的扩展扩展方式为,从VXLAN保留字段中:•取出3 Bytes作为Service Path ID,记录服务链编号,用于唯一确定一个服务链;•取出1Byte作为Order counter,当一个服务链多次进入一个主机下的不同服务点时,可以通过匹配Order counter确定是第几次进入该服务节点。

这种方式对硬件网络设备无依赖,仅需网络设备支持VXLAN即可,简单易行,且能满足绝大多数服务链定义的需求。

但是由于没有标准推广,存在一定的技术壁垒。

2.1.2 NSH方式NSH(Network Service Header,网络服务头)是专门为服务链设计的封装格式,并且在OpenDaylight的SFC项目中采用。

其封装格式如图2所示。

图2NSH封装格式从上图可以看到,NSH对VXLAN报文又进行了扩展,可以携带更多的业务信息,完成更加复杂的业务处理;扩展性较强,可以支持携带多个业务上下文信息;并且其带有Protocol Type字段,因此可以承载二层用户报文、三层用户报文,较为灵活。

NSH可以承载于VXLAN、GRE等多种Overlay封装中。

但是,由于对标准VXLAN封装又进一步扩展,所以需要硬件网络设备的芯片支持这种扩展,而新型芯片推出和扩展并非易事,需要推动芯片相关的整个产业链的认同和真正的实际需求,才有可能大规模的生产,从而降低芯片乃至整个网络架构的成本。

短期看,支持NSH的芯片尚无法大规模投产应用。

在当前形势下,H3C SDN服务链缺省使用扩展VXLAN头中保留字段的方式。

2.2 H3C SDN服务链2.2.1 概念介绍H3C SDN服务链,基于网络的核心控制部件SDN控制器——H3C VCF控制器进行部署。

VCF控制器根据租户需求,定义、创建服务链,并部署服务链上每个节点的业务逻辑。

VCF控制器将需要进入服务链处理的用户报文特征下发到接入软件/硬件VTEP,VTEP设备根据相应的报文特征将数据报文引入服务链。

H3C SDN服务链中具有如下角色:•流分类节点:原始数据报文的接入节点。

按照定义的流分类规则匹配数据报文,对报文做服务链的Overlay封装,并将其转发到服务链中处理。

•服务节点:服务节点作为资源被分配使用,它的物理位置可以是任意的、分散的,通过SDN 对服务链的定义和引流串联,完成预定义的工作。

服务节点可以是防火墙(FireWalls)、负载均衡(LoadBalance)、入侵检测(Intrusion Prevention System)等资源/资源池。

•代理节点:对于不支持服务链封装的服务节点,需要通过代理节点剥离服务链封装,再转交给服务节点处理。

•控制平面:负责管理服务链域内的设备以及创建服务链,并将服务节点的配置定义下发到相关节点上。

在H3C SDN网络中,通过VCF控制器实现。

2.2.2 转发流程图3服务链典型示意图图3中各角色及其对报文的处理方式如下:•VCF控制器:H3C SDN控制器。

作为网络资源池的唯一控制点,它控制了虚拟化网络,并且通过对虚拟网络进行抽象和编排,定义服务链特征。

VTEP和服务节点上的转发策略都由控制器下发。

•服务链流分类节点(VTEP1):原始报文通过VTEP1接入VXLAN网络,并直接进行流分类以确定报文是否需要进入服务链。

如果需要进入服务链,则为报文进行VXLAN和服务链ID封装,并转发到服务链首节点进行处理。

•服务链首节点(SF1):服务链中对报文进行处理的首个服务节点。

首节点对数据报文进行服务处理后,将数据报文继续做服务链封装并转发给服务链的下一个服务节点。

•服务链尾节点(SF2):服务链中对报文进行处理的最后一个服务节点。

尾节点对数据报文进行服务处理后,解除其服务链封装,并将报文做普通VXLAN封装后转发给目的VTEP。

如果尾节点不具备根据用户报文寻址能力,则需要将用户报文送到网关(VTEP3),网关再查询目的VTEP进行转发。

报文转发说明如下:•①⑥Native以太报文,IP(src)---->IP(dst)•② VXLAN+业务链报文,外层: IP(VTEP1)---->IP(SF1)•③ VXLAN+业务链报文,外层: IP(SF1)---->IP(SF2)•④ VXLAN报文,外层: IP(SF2)---->IP(VTEP3)•⑤ VXLAN报文,外层: IP(VTEP3)---->IP(VTEP4)具体的匹配转发流程描述如下:•VM首包上送控制器处理时,在VCF控制器上解析Packet-In报文,根据报文目的地址确定是虚拟网络内的东西向流量还是通往传统网络的南北向流量。

如果是南北向流量则将报文转发到网关设备,报文后续的处理由网关设备负责。

•如果是东西向流量,从收到的Packet-In报文中提取源端口,并根据源端口确定源subnet、network、router信息;同时根据Packet-In报文的目的IP地址获取目的VM连接的目的端口,并根据目的端口确定目的subnet、network、router信息。

•对于东西向流量,根据报文特征进行服务链匹配,首先使用源端口和目的端口的属性与服务链配置进行匹配,如果找到匹配的服务链,则下发导流流表;如果未找到匹配的服务链,则下发东西向卸载的流表项(即非服务链转发)。

•如果存在匹配的服务链,则VCF控制器会确定服务链所在VTEP的VTEP IP,并向VTEP和后续处理节点下发流表项,流表项格式如下:{Match:匹配port & vlan & 五元组的普通报文进入服务链或匹配tunnel & vni & 五元组的VXLAN报文进入服务链{Action:vni & service chain id & order counter & tunnel,指向服务链首节点所在的服务节点,order counter =1。

•当匹配到多条服务链时,按照最精确匹配的原则确定实际使用的服务链配置。

服务链特征组所支持的特征按照精确程度从低到高排序依次为:Routers, Networks, Subnets, Ports。

2.2.3 服务链流分类节点的类型H3C SDN服务链支持如下几种流分类节点:•支持服务链的vSwitch:vSwitch收到虚拟机报文后,直接做流分类;在vSwitch上进行服务链Overlay封装。